Создание сетевых папок

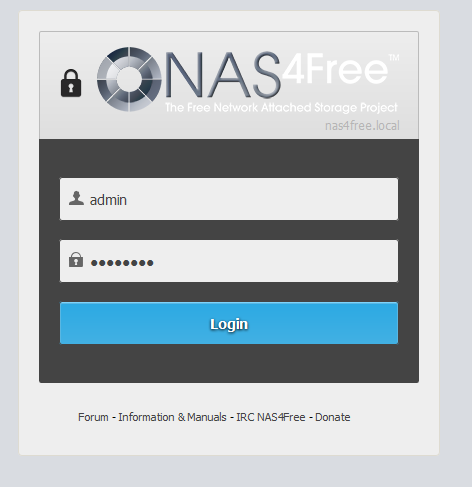

Чтобы сделать папки сетевыми, сначала их нужно создать на жестком диске сетевого хранилища. Для этого идем в меню ИнструментыФайловый менеджер. Вход туда такой же как и в web-интерфейс:

Идем в mnthddr1 и создаем там каталог, например, test:

У созданной папки нужно немного подредактировать права, для этого нажимаем на ячейку с правами:

Устанавливаем все недостающие флажки и нажимаем кнопку Изменить:

Теперь идем в меню СлужбыCIFS-SMB. Устанавливаем флаг Включить, по желанию меняем имя нашего файлового хранилища и рабочую группу, если она у вас какая-то определенная. Перематываем страницу в самый низ и нажимаем кнопку Сохранить и перезагрузить:

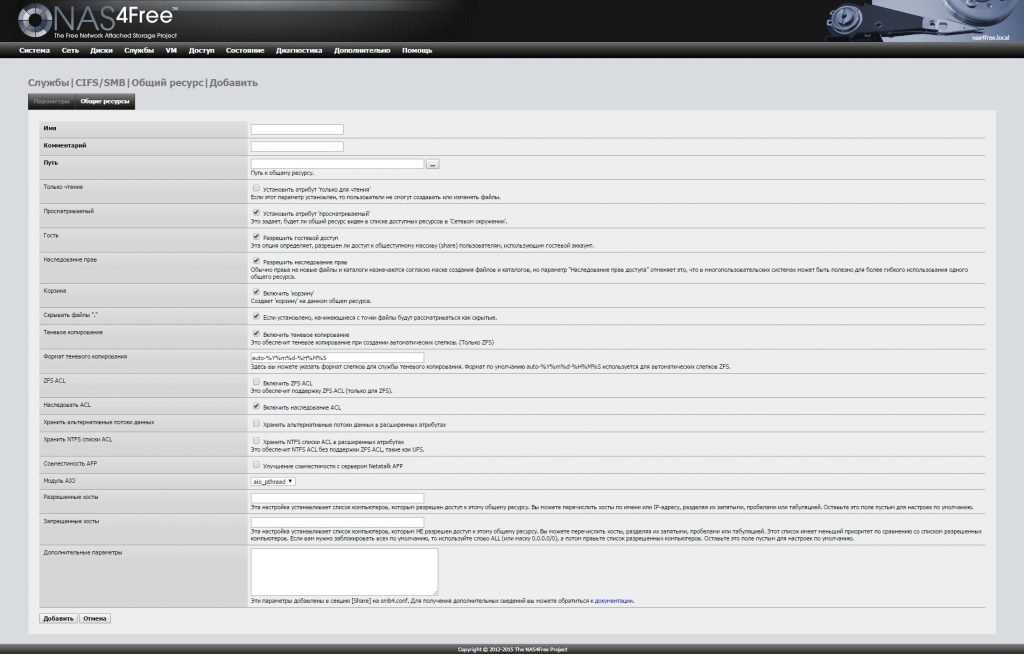

Давайте создадим сетевую папку со свободным доступом в нее. Идем в закладку Общие ресурсы и нажимаем на Плюс:

Здесь нам нужно указать имя сетевой папки, ее описание и самое главное путь на жестком диске. Затем проматываем страницу вниз до конца и нажимаем кнопку Добавить:

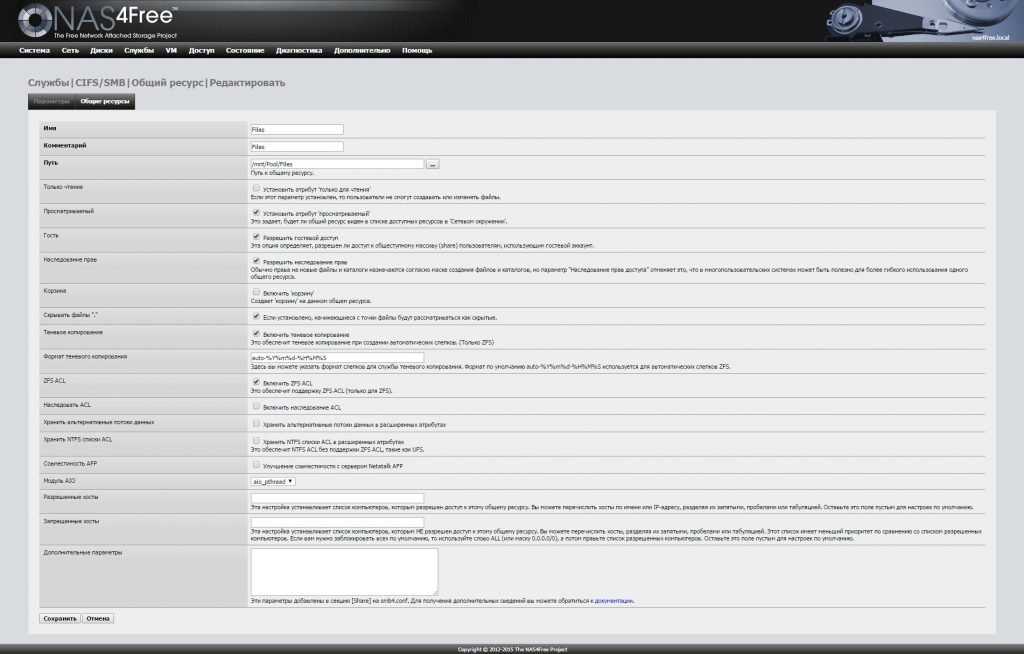

Не забываем нажать кнопку Применить изменения. Отредактировать настройки сетевой папки можно в кнопке с изображением гаечного ключа:

Теперь сетевой папкой могут воспользоваться все пользователи домашней сети, доступ в нее никак не ограничен:

Из недостатков NAS4Free в контексте сетевых папок можно отметить тот факт, что в web-интерфейсе отсутствуют инструменты для разграничения доступа к сетевым папкам для разных пользователей. Можно создать пользователя, создать папку, через консоль сменить владельца или группу этой папки, затем сделать эту папку сетевой через SMB с отключенным гостевым доступом. Достаточно много манипуляций и главное неудобство — вам снова нужна консоль и знание спецефических команд.

Авторизация с Active Directory

Разберем пример конфигурирования файлового сервера samba в домене Windows и настроим авторизацию пользователей на базе LDAP Active Directory.

Подключение к Active Directory

Введем наш сервер в домен. Сначала необходимо убедиться, что сервер доступен по своему доменному имени. Если серверу так и не было задано вменяемого имени, вводим команду:

hostnamectl set-hostname samba.dmosk.local

* где samba — имя сервера; dmosk.local — домен.

После добавляем в DNS наш сервер samba. Ждем минут 15, если у нас используется доменная инфраструктура с несколькими сайтами.

Устанавливаем необходимые компоненты:

dnf install samba-client samba-winbind samba-winbind-clients krb5-workstation

Открываем конфигурационный файл samba:

vi /etc/samba/smb.conf

В разделе редактируем следующие опции:

workgroup = DMOSK

security = ads

* где DMOSK — NETBIOS имя домена; ads — указывает, что для samba будет использоваться модель безопасности LDAP Active Directory.

Также в добавим следующие строки:

kerberos method = secrets and keytab

realm = DMOSK.LOCAL

winbind enum groups = Yes

winbind enum users = Yes

idmap config * : rangesize = 1000000

idmap config * : range = 1000000-19999999

idmap config * : backend = autorid

* где:

- kerberos method — метод проверки kerberos. В данном примере сначала используется secretts.tdb, а затем системная таблица ключей.

- realm — сервер Active Directory. В нашем примере прописан домен, так как по нему можно обратиться к любому из серверов AD.

- winbind enum groups — задает пределы перечисления групп через setgrent(), getgrent() и endgrent().

- winbind enum users — задает пределы перечисления пользователей через setpwent(), getpwent()и endpwent().

- idmap config * : rangesize — определяет количество доступных uids и gids в каждом доменном диапазоне.

- idmap config * : range — определяет доступные совпадающие диапазоны uid и gid, для которых серверная часть является авторитетной.

- idmap config * : backend — задает idmap плагин для использования в качестве SID/uid/gid подсистемы

Вводим сервер в домен:

net ads join -U Administrator@dmosk.local

* где Administrator — учетная запись пользователя AD с правами на ввод компьютеров в домен; dmosk.local — наш домен.

Мы должны увидеть, примерно, следующее:

Using short domain name — DMOSK

Joined ‘SAMBA’ to dns domain ‘dmosk.local’

Разрешаем автозапуск winbind и стартуем его:

systemctl enable winbind —now

Выбираем профиль для аутентификации:

authselect select winbind —force

Проверяем, что наш сервер может получить список пользователей Active Directory:

wbinfo -u

… и групп:

wbinfo -g

Если мы увидели список пользователей и групп, то присоединение сервера к домену завершено.

Настройка шары

Открываем конфигурационный файл samba:

vi /etc/samba/smb.conf

Создаем шару:

comment = Folder for AD users

path = /data/ad

public = no

writable = yes

read only = no

guest ok = no

valid users = «@DMOSK\Domain Users» «@DMOSK\Domain Admins»

create mask = 0777

directory mask = 0777

force create mode = 0777

force directory mode = 0777

inherit owner = yes

* в данном примере мы будем шарить папку на сервере /data/ad; мы предоставим доступ всем пользователям групп Domain Users и Domain Admins домена DMOSK.

Создаем каталог и задаем права:

mkdir /data/ad

chmod 777 /data/ad

Теперь можно перезапустить самбу:

systemctl restart smb

Пробуем подключиться к серверу. У нас должна появиться еще одна папка ad.

Права ACL

И в продолжение разговора о интеграции с AD, попробуем настроить ACL для более тонкого предоставления прав доступа.

Для этого снова открываем конфигурационный файл samba:

vi /etc/samba/smb.conf

В раздел добавим:

acl compatibility = auto

… и создадим новую шару:

comment = Folder for AD ACL

path = /data/adacl

public = no

writable = yes

read only = no

guest ok = no

admin users = «@DMOSK\Domain Admins»

inherit acls = yes

inherit owner = yes

inherit permissions = yes

map acl inherit = yes

* где admin users — пользователи, которые могут менять права папки; inherit acls — наследование acl прав; inherit permissions — наследование прав от папки родителя; map acl inherit — использовать ли схему контроля доступа, хранимую в Windows ACL.

Создаем каталог и задаем права:

mkdir /data/adacl

chmod 777 /data/adacl

Перезапускаем самбу:

systemctl restart smb

Подключаемся к нашей созданной общей папке. Кликаем по ней правой кнопкой мыши — выбираем свойства. На вкладке «Безопасность» мы можем менять права:

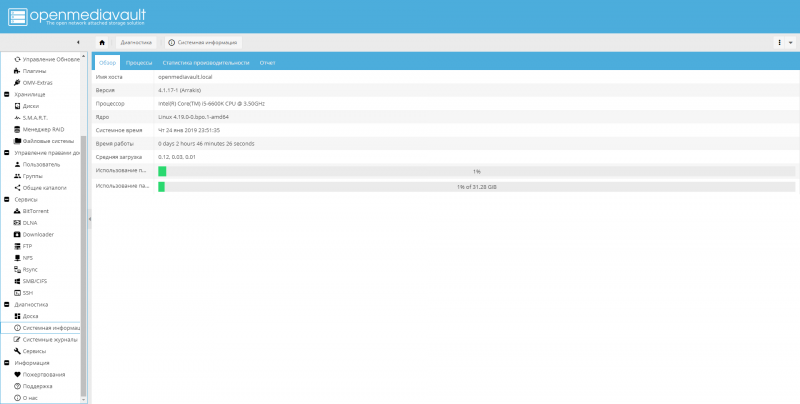

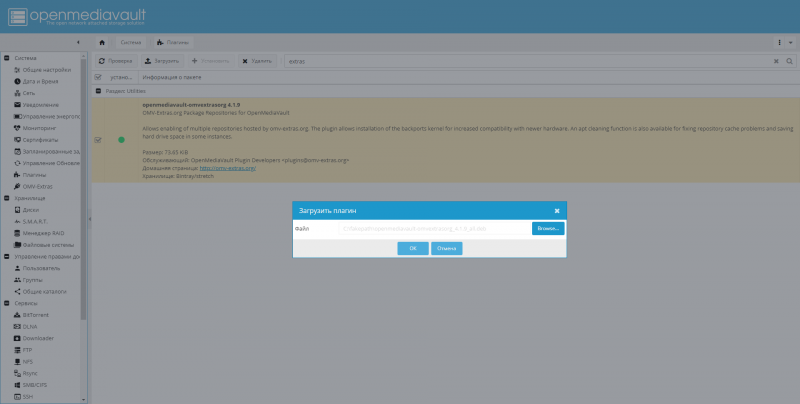

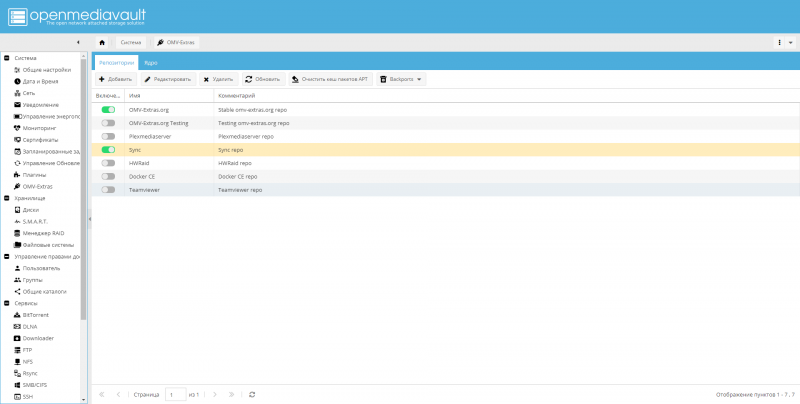

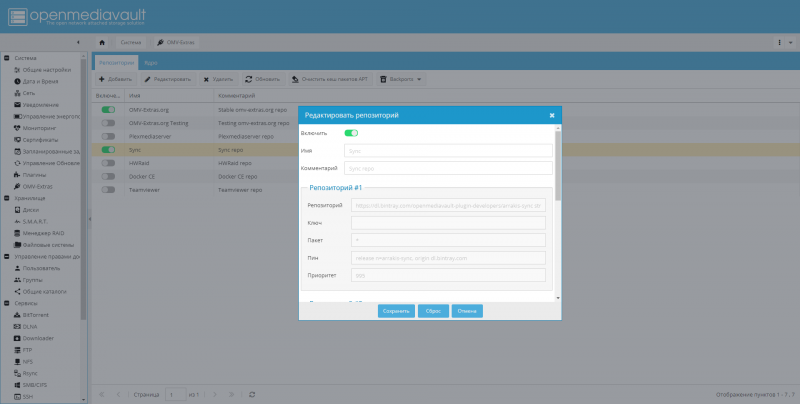

⇡#Плагины и OVM-Extras

Если же сайт вам доступен, то пакет можно найти в разделе Guides, в секции Installation. После скачивания файла openmediavault-omvextrasorg идём в раздел плагинов, здесь кликаем «Загрузить», открываем этот файл и ждём собственно загрузки. Затем ищем его в списке плагинов, выбираем и жмём «Установить». После этого в меню появится новый пункт OMV-Extras. Вот здесь-то и можно включать репозитории с дополнительным ПО — для BitTorrent нужен Sync. После включения и обновления в разделе плагинов появится нужный нам transmissionbt. Впрочем, можете сами покопаться и найти для себя что-то интересное — большинство плагинов добавляет в меню новые пункты или же предоставляет дополнительные опции в диалогах настройки других компонентов.

Доступ к папке определенным пользователям и группам

Теперь создадим папку, доступ к которой будут иметь ограниченное количество пользователей.

Открываем конфигурационный файл samba:

vi /etc/samba/smb.conf

Добавляем настройку для новой папки:

comment = Private Folder

path = /data/private

public = no

writable = no

read only = yes

guest ok = no

valid users = admin, staff2, staff3, @privateusers

write list = admin, staff2

create mask = 0777

directory mask = 0777

force create mode = 0777

force directory mode = 0777

inherit owner = yes

* стоит обратить внимание на следующие настройки:

- path = /data/private — используем новый путь до папки.

- writable = no и read only = yes — в данном примере мы разрешим запись в каталог только некоторым пользователям. Поэтому общие настройки, разрешающие запись в папку, должны быть запрещены.

- valid users — список пользователей, которым разрешено подключаться к каталогу. В данном примере разрешения работают для пользователей admin, staff2 и staff3, а также для всех, кто входим в группу privateusers.

- write list — список пользователей, которые имеют доступ к папке на чтение и запись. В данном примере мы разрешаем это только для пользователей admin и staff2.

- inherit owner — опция позволяем включить наследование владельца при создании папок и файлов.

* если мы хотим, чтобы доступ к каталогу был полный у определенных пользователей (без разделения на тех, кто может только читать и тех, кто может также писать в папку), то опцию write list можно не указывать, а опции writable и read only оставить как в примерах выше.

Создаем каталог для новой папки:

mkdir /data/private

Задаем права на созданный каталог:

chmod 777 /data/private

Для применения настроек перезапускаем samba:

systemctl restart smbd

Проверяем возможность работы с новым каталогом.

Настраиваем Samba

Перед непосредственно настройкой, программу нужно установить. Установка Samba выполняется таким же образом, как в случае с другими программами — при помощи ввода в терминал команды:

Сразу же заметьте: все действия, которые будут описаны, включая и установку программы, можно выполнить как на простой Ubuntu, так и на Ubuntu Server. Только на последней доступен исключительно текстовый интерфейс.

После установки следует сделать бэкап файла конфигурации:

Либо редактируем существующий. В этом файле содержатся основные установки сервера Самбы. Чтобы разобраться, что мы будем делать дальше, нужно понимать, что означают различные строки.

- Workgroup — рабочая группа. Значение этого параметра также часто будет Workgroup, поскольку в Виндовс домен рабочей группы по умолчанию выглядит именно так.

- Netbios name — имя компьютера Ubuntu, которое видят пользователи Windows . Здесь можно вводить значение на своё усмотрение.

- Security — режим авторизации пользователей. По умолчанию стоит User, то есть аутентификация на уровне пользователя. Пока что лучше так и оставить.

- Os level — указывает приоритет, который имеет Samba над другими клиентами (ПК) в локальной или интернет-сети.

- Name resolve order — очерёдность разрешения IP-адресов по NetBIOS имени.

- Read only — привилегия чтения или записи каталога. Значение может быть «yes» — исключительно чтение, «no» — запись.

Создаём пользователя

Это простейшее действие, с которого можно начинать работу с Самбой.

Добавляем пользователя в самой ОС:

Создаём для него пароль:

Занесём нашего пользователя в базу Samba:

При помощи команды $ smbpasswd можно выполнять другие различные действия:

- $ smbpasswd username — смена пароля

- $ smbpasswd -x username — удаление пользователя

- $ smbpasswd -d username — бан пользователя

Сервер необходимо перезагружать, если вносите изменения в конфигурационный файл. Делается это с помощью команды:

Это базовые настройки Samba. Теперь можно попробовать применить программу на практике.

Доступ к папке

Сначала попробуем создать папку, доступ к которой будет открыт всем пользователям, даже тем, кто не авторизован в Samba.

Создаём папку, с которой и будем потом работать на двух компьютерах:

Теперь делаем для этой папки расширенный доступ, чтобы её мог открыть любой клиент нашей локальной сети:

Владельцем согласно коду является nobody.

Теперь в файле с конфигурацией сервера нужно сделать два раздела: первый, содержащий основную информацию:

Следуют разделы друг за другом в таком же порядке.

Обновляем изменения сервера:

Действия с компьютером на Windows

На Винде также требуется выполнить некоторые действия, чтобы можно было без труда открыть новую общую папку и редактировать её.

- Открываем командную строку. Желательно делать это с расширенными правами, т. е. от имени администратора.

- Выполняем команду:

- notepad C:\Windows\System32\drivers\etc\hosts

- Открывается файл, в котором вводим следующую строчку:

- 168.0.1 srvr1.domain.com srvr1Благодаря ей папка станет доступна.

- Открыть её можно при помощи строки «Выполнить». Жмём Win + R, вводим: После этого нам откроется папка.

Закрытая папка

Настроенный сервер Samba можно использовать и для создания сетевых папок с ограниченным доступом. Такую папку тоже нужно сначала создать, а затем добавить в конфигурацию Samba.

Делаем папку с названием «Closed»:

Делаем специальную группу, которая может иметь доступ к этой папке:

Создаём особые права для разных групп:

Так же, как и в случае с открытой папкой, добавляем сведения в конфигурацию:

Перезапускаем сервер.

Как можно понять, мы сделали папку Closed внутри Access. Таким образом Access может открыть каждый пользователь локальной сети, но чтобы смотреть и редактировать Closed, нужно обладать особыми правами.

Чтобы убедиться, что всё работает именно так, как мы это задали в командном файле, можно выполнить несколько простых действий.

Создаём пользователя и добавляем его в нашу закрытую группу:

Пользователя у нас зовут, как пачку сигарет (или премьер-министра Британии).

Делаем для Уинстона пароль:

После этого нам предложат ввести новый пароль, чтобы зайти заново под только что созданным аккаунтом. Не забудьте после этого сделать перезагрузку. Теперь вы знаете, как настроить сервер через Самбу в Убунту.

Конечно, возможности Samba не исчерпываются только созданием простых папок. Но эти простые инструкции и примеры показывают, что можно сделать при помощи этой программы. Это будет первым шагом к пониманию сути серверных ПК и их управления.

Установка и ввод в эксплуатацию

В нашем случае мы собираемся установить эту операционную систему на виртуальной машине с VMware, установить несколько виртуальных жестких дисков и иметь возможность правильно настроить ZFS, доступную в операционной системе. Обычно при установке загружается ISO-образ, выбирается FreeBSD x64 в качестве операционной системы и настраивается CPU / ЦЕНТРАЛЬНЫЙ ПРОЦЕССОР ядер, ОЗУ и, прежде всего, всего 7 жестких дисков, первый для установки операционной системы, а другой 6 для хранения данных.

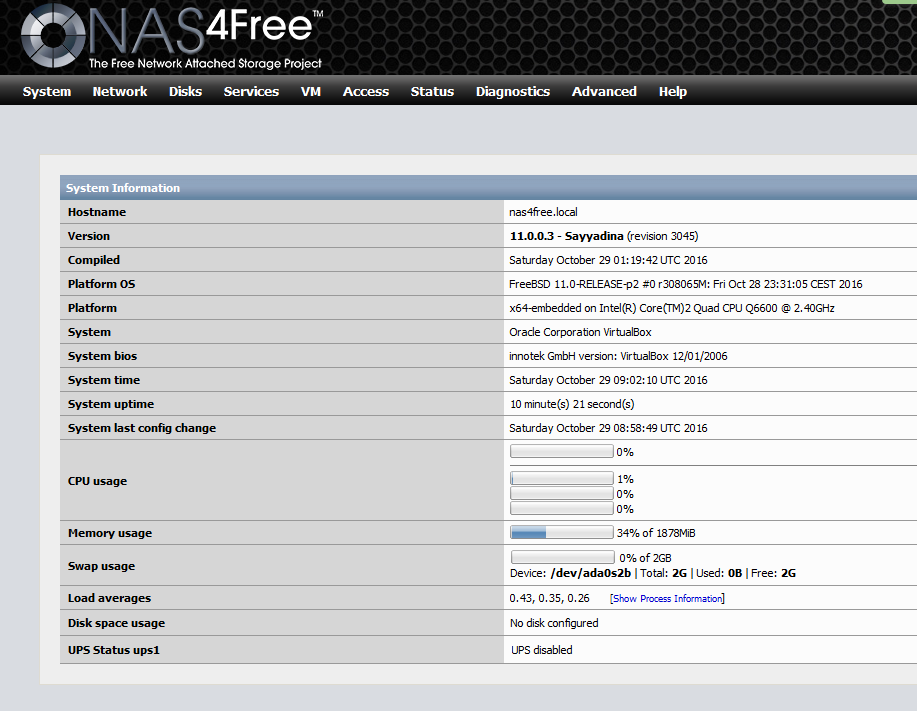

Когда мы правильно настроили виртуальную машину, должно появиться что-то вроде следующего:

Операционная система загрузится, и нам нужно будет нажать клавишу с цифрой 9, чтобы продолжить установку или обновление. В следующем меню мы можем выбрать между «Установить встроенный» или «Полный», как мы объясняли ранее, для подавляющего большинства пользователей первого достаточно, но если вы хотите установить дополнительное программное обеспечение на выделенный раздел данных, Вам следует выбрать «полную» версию.

При выборе этой версии мы можем выбирать между созданием MBR или GPT. Обычно используется MBR, потому что мы будем использовать диск малой емкости. Как только мы выберем «Установить полную MBR», он расскажет нам обо всем, что нужно сделать на реальном жестком диске. Затем мы должны выбрать источник данных (компакт-диск), а также место назначения (жесткий диск, который мы хотим использовать для операционной системы, этот жесткий диск не позволяет использовать данные в качестве хранилища). После выбора диска мы определяем размер раздела операционной системы, затем размер SWAP-памяти, и, наконец, он выполнит все необходимые операции для установки операционной системы в ее «полной» версии.

Когда он просит нас перезапустить операционную систему, мы перезапустим, и операционная система автоматически загрузит нас, теперь нам нужно будет настроить сетевой интерфейс так, чтобы он получал IP-адрес через DHCP. Это делается путем ввода имени пользователя «root» и пароля «xigmanas», мы выбираем вариант № 2 и следуем указаниям мастера, указывая, что нам нужен DHCP в интерфейсе.

После настройки у нас уже будет IP-адрес, предоставленный DHCP-сервером, и мы сможем получить доступ через Интернет с помощью http: // IP_que_nos_indique

В нашем случае мы указали в браузере http://192.168.248.135. Позже в конфигурации операционной системы мы можем настроить протокол HTTPS вместо HTTP.

После того, как мы увидим, как устанавливается эта операционная система и как вы можете войти в свою операционную систему через Интернет, мы рассмотрим общие параметры.

Сетевое хранилище с помощью NAS4Free, часть 2 — настройка

Сетевое хранилище с помощью NAS4Free, часть 2 — настройка

Как обещал ранее, сейчас публикую вторую часть в цикле, посвященного организации и настройке сетевого хранилища на основе NAS4Free. В первой части описывается процесс установки NAS4Free на флешку/диск, в других записях:

После того, как мы завершили установку ОС — получаем IP адрес (на главном экране NAS4Free), далее настройка системы производится через web-интерфейс и при необходимости — по SSH. Напоминаю — NAS4Free является производной от FreeBSD, поэтому команды и принципы организации ОС идентичны.

Логин и пароль для web-интерфейса — admin / nas4free.

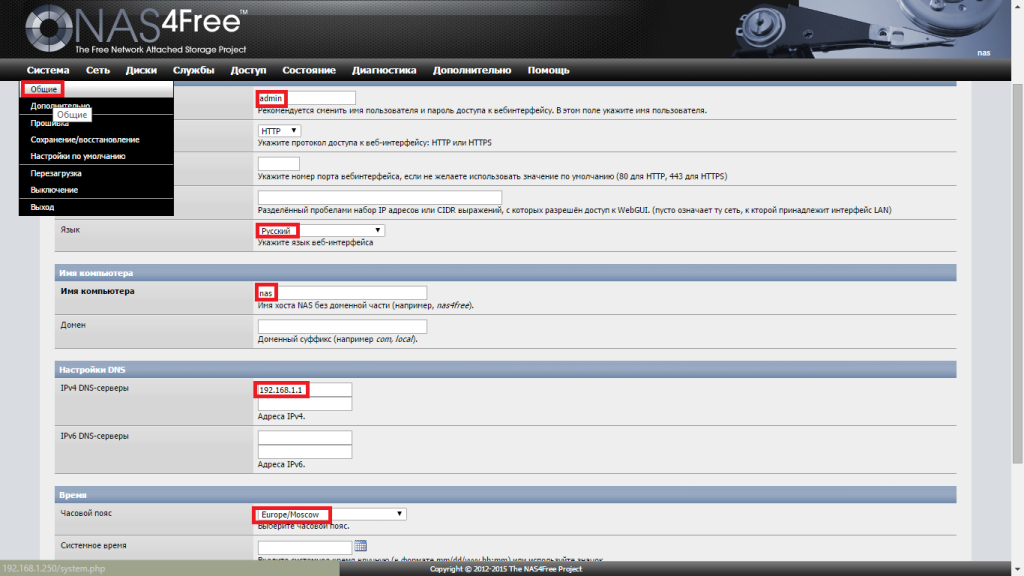

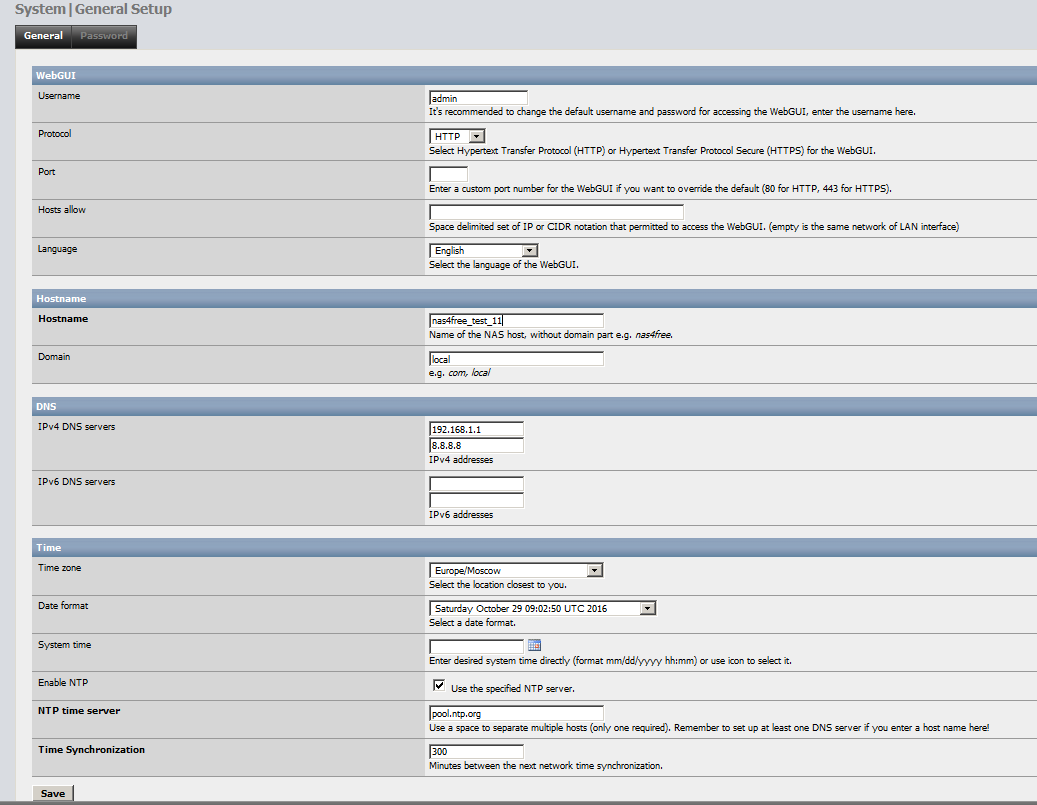

Первым действием — изменяем язык системы и устанавливаем корректный часовой пояс, для этого нужно перейти в меню «Система | Общие»:

На этой же странице указываем IP адрес DNS сервера, задаем имя хранилища, а также можем изменить протокол доступа — HTTP/HTTPS. Стоит заметить на будущее — если вы хотите сделать отдельного пользователя для работы в web-интерфейсе, не забудьте его указать также на данной вкладке.

Как вы уже заметили, из вкладки «Система» можно выполнить настройку дополнительных параметров и действий:

- настройки энергосбережения

- сохранение и восстановление настроек NAS

- сброс настроек

- перезагрузка и выключение системы

Особо останавливаться на каждой вкладке меню не буду — каждая содержит набор параметров, инструментов и действий по своей тематике. В процессе работы с NAS4Free вы обязательно изучите все из них, т.к. это не вызывает каких-либо затруднений. Остановимся на процессе создания дискового массива на основе ZFS (создание ZFS пула данных) и предоставления доступа к нему.

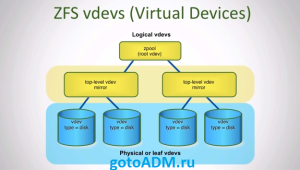

Алгоритм и принцип организации дискового массива на основе ZFS выглядит так:

Немного поясню — ZFS не работает с дисками на прямую, они сначала организуются в vdev устройства, а затем в пулы данных. Поэтому нам потребуется выполнять ряд таких операций:

- добавляем (инициируем) устройства хранения данных

- форматируем HDD в ZFS storage pool device

- создаем виртуальные устройства

- организуем виртуальные устройства (vdev) в ZFS Pool

- дисковое пространство пула данных уже разделяем на датасеты (DTS)

- предоставляем к DTS доступ пользователям или сервисам

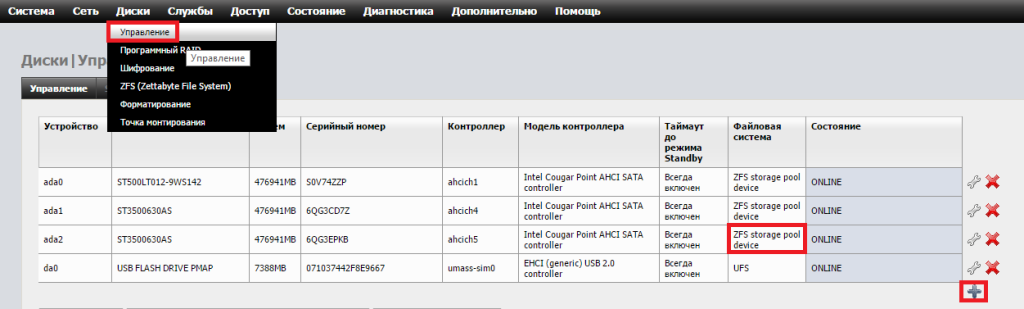

В моем случае используется два диска, организованных в Mirror (зеркало), третий диск — для отдельного пула и DTS (медиа файлы). Рассмотрим вышеописанные действия подробнее:

На указанной вкладке «Диски | Управление | добавить диск, нажав на +». При этом можно выбрать сразу файловую систему ZFS и выполнить форматирование. Операция форматирования доступна также и из другой одноименной вкладки.

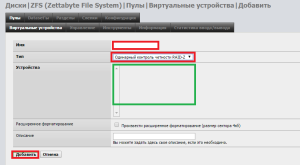

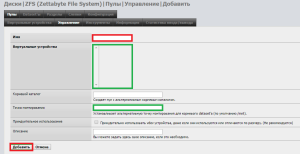

После этого переходим в раздел «Диски|ZFS (Zettabyte File System)|Пулы|Виртуальные устройства», добавить устройства, нажав на «+»:

Здесь указывается название vdev устройства, далее указывается его тип и выбираются доступные HDD (замечу — предварительно отформатированные в ZFS storage pool device). При этом:

- stripe — аналог RAID0

- mirror — аналог RAID1

- raid-z1 — аналог RAID5

Вариаций организаций HDD в vdev может быть несколько, все зависит от количества дисков, необходимого доступного дискового пространства и уровня отказоустойчивости и т.п. К примеру, можно сделать простой mirror, используя 2 диска, а при наличии трех и более — raid-z1/2 или же stripe из двух mirror и т.п.

Как было сказано ранее — на основе vdev устройств создаем ZFS Pool, для этого переходим в «Диски|ZFS (Zettabyte File System)|Пулы|Управление», здесь добавляем новый пул, нажатием на «+» (аналогично, все операции как для vdev):

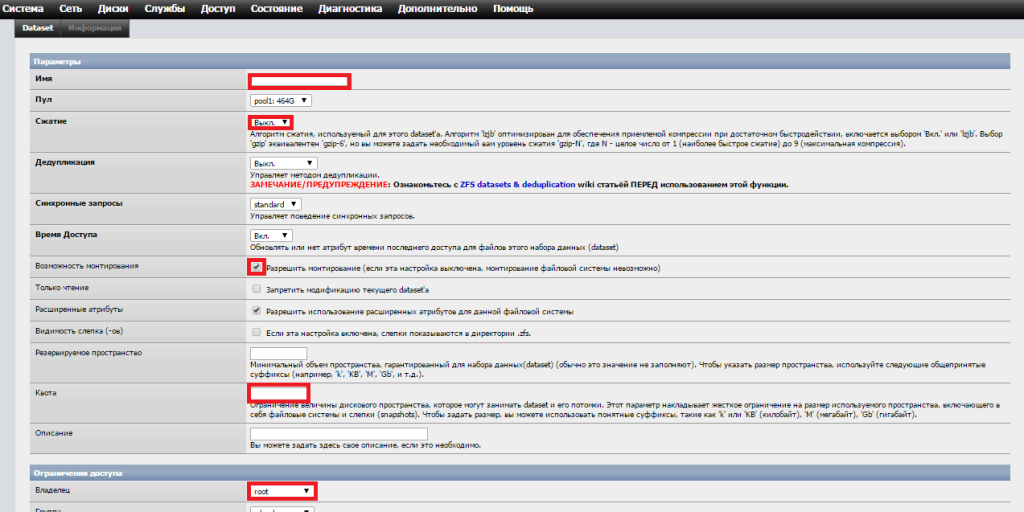

Создание ZFS пула завершено. Теперь переходим к следующему этапу — делим дисковое пространство на датасеты (DTS). Это необходимо для более гибкой настройки и использования дискового пространства созданного пула данных. Так для DTS можно указать ряд параметров — дисковые квоты, алгоритмы сжатия данных, резервирование, параметры дедупликации, права доступа, атрибуты и т.п.:

Настройка дисковой подсистемы в нашем NAS завершена. Теперь перейдем к настройке дополнительных сервисов — SSH и SMB. Данные сервисы доступны на вкладке «Службы | SSH»:

Это позволит подключаться удаленно, например, через программу PuTTy для выполнения различных действий с ОС, пример — Определить версию материнской платы во FreeBSD или NAS4Free по SSH.

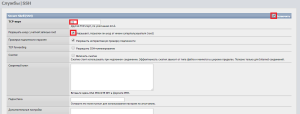

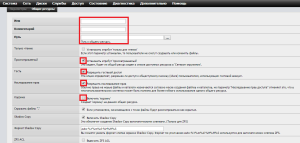

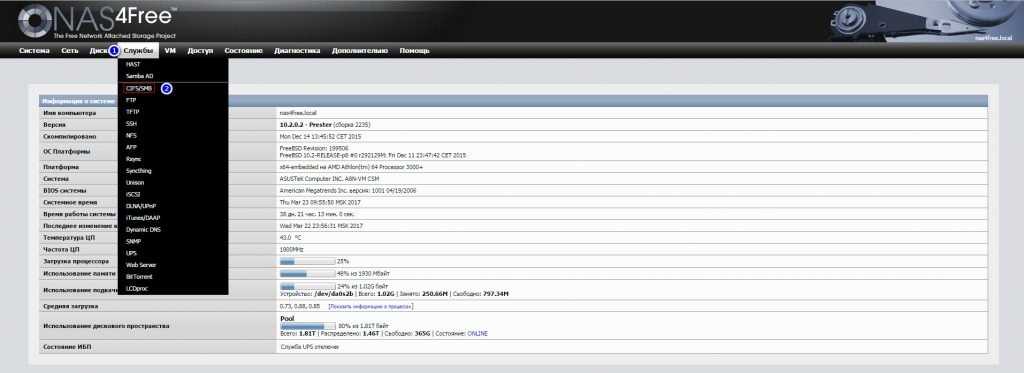

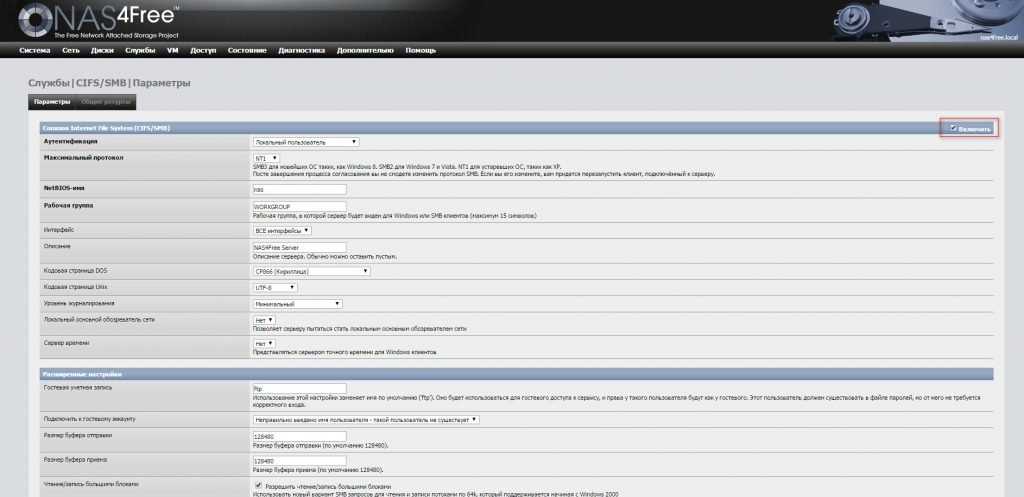

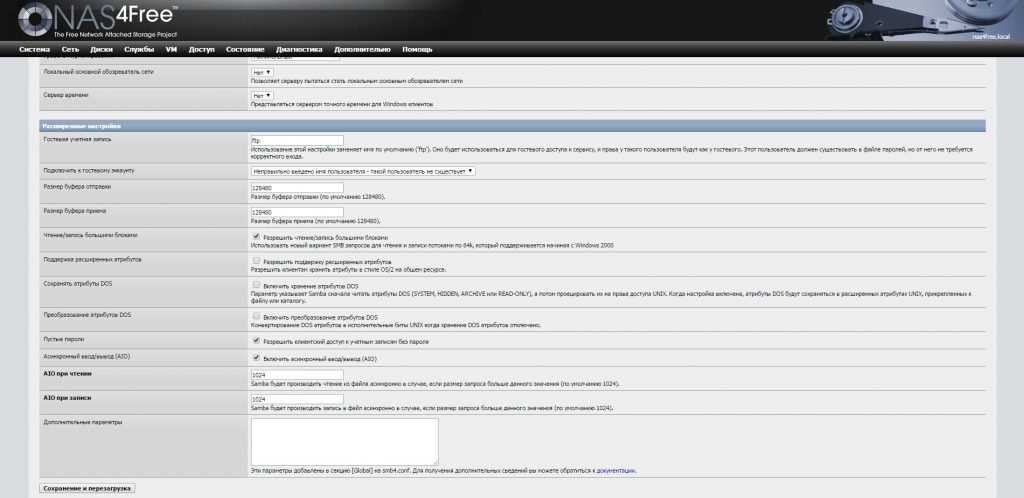

Теперь переходим к настройке сетевых ресурсов, для этого перейдем в соответствующую вкладку в web-интерфейсе NAS4Free — «Службы|CIFS/SMB|Параметры»:

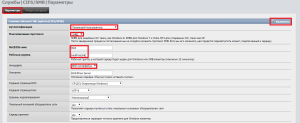

Активировав службу, переходим к настройке сетевых ресурсов, перейдя на вкладку «Службы|CIFS/SMB|Общие ресурсы»:

Теперь выполним настройку дополнительных параметров для создаваемого сетевого ресурса:

Нашли ошибку в тексте? Выделите фрагмент текста и нажмите Ctrl+Enter

Источник

Вход в Nas4Free web

находящемся в той же подсети

PS: Кстати, сама установка — раза в два быстрее, чем это все прочитать и в 10 — чем написать

Если не видим (1) проверяем, что NAS нормально загрузился путем подключения монитора и клавы.

(2) проверяем сеть — пингуем 192.168.1.29, убеждаемся что комп и NAS в одной подсети, те оба имеют IP вида 192.168.1.X, смотрим, что роутер в той же подсети и т.д.

16) Если ввести пару логин пароль (по умолчанию admin и nas4free) , можно видеть WEB гуй nas4free

Первоначальная настройка

http://nas4free.local

17) Дальше можно поменять пароль администратора по умолчанию во вкладке Password. Это хорошая практика, но не так чтобы обязательная в доверенной домашней сети.

PS: Пароль root и пароль пользователя admin от вебгуя совпадают.

18) Мы настроили всего-ничего, но хорошая привычка — после каждого изменения — сохранять конфиг. Только сохранять его ВО ВНЕ NAS

System- Backup/Restore — и жмём кнопку Download configuration, сохраняем конфигурационный файл. В нём содержатся все настройки NAS. Если что-то пойдёт не так — вы сможете установить NASD а чистую флешку, скормить системе этот конфиг — и все настройки на месте.

Так же рекомендую почитать:

Настройка Samba (шара) на nas4freeНастройка DLNA/UPnP на nas4freeУстановка zabbix agent на nas4free (embedded версия)

Вход в Nas4Free web

На находящемся в той же подсети ноутбуке или настольном компе входим в браузер, набираем в адресной строке 192.168.1.29 — те IP, который мы NAS задали. Если видим экран с запросом имени и пароля — у нас получилось.

PS: Кстати, сама установка — раза в два быстрее, чем это все прочитать и в 10 — чем написать

Если не видим (1) проверяем, что NAS нормально загрузился путем подключения монитора и клавы. (2) проверяем сеть — пингуем 192.168.1.29, убеждаемся что комп и NAS в одной подсети, те оба имеют IP вида 192.168.1.X, смотрим, что роутер в той же подсети и т.д.

16) Если ввести пару логин пароль (по умолчанию admin и nas4free) , можно видеть WEB гуй nas4free

Первоначальная настройка

Идём в System- General setup Здесь можно выбрать Language (язык). Я, впрочем, предпочитаю английский Hostname (имя NAS) — для первого NAS менять умолчание nas4free смысла нет, но если NAS побее одного в одной сети — это сделует сделать Domain (домен) — значение по умолчанию local вполне разумно, но обратиться к NAS как http://nas4free.local вы сможете только если в сети, обычно на роутере, настроен локальный DNS сервер этого домена. DNS IP 4 — должно быть как на картинке. Если не так — значит в прошлых пунктах вы что-то недоделали — стоит задать. Time zone (часовой пояс) — стоит задать ваш Enable NTP (включить запрос времени с сервера времени) — ставим галочку, более ничего не меняем. Понятно, будет работать только при наличии подключения локальной сети к Internet.

17) Дальше можно поменять пароль администратора по умолчанию во вкладке Password. Это хорошая практика, но не так чтобы обязательная в доверенной домашней сети. PS: Пароль root и пароль пользователя admin от вебгуя совпадают.

18) Мы настроили всего-ничего, но хорошая привычка — после каждого изменения — сохранять конфиг. Только сохранять его ВО ВНЕ NAS

System- Backup/Restore — и жмём кнопку Download configuration, сохраняем конфигурационный файл. В нём содержатся все настройки NAS. Если что-то пойдёт не так — вы сможете установить NASD а чистую флешку, скормить системе этот конфиг — и все настройки на месте.

источник

Настройка Samba (шара для Windows) на nas4free

На самом деле делается это очень просто. Заходим на наш Nas4Free сервер через WebGUI. Выбираем пункт «Службы» и переходим на службу — CIFS/SMB

Нашему взору предстает много настроек. Рассмотрим их подробнее:

Аутентификация — Можно сделать локальную, можно через Active Directory. Если вы пользуетесь NAS’ом дома, то второй вариант вам точно не нужен, оставляем Локальный пользователь.

Максимальный протокол — Если у вас в сети нет ПК с Windows XP — то используйте протокол «SMB2«, если же есть, то «NT1«.

NetBIOS-имя — имя, с которым NAS отображается в сетию

Рабочая группа — рабочая группа, с которой будет доступна «шара».

Интерфейс — Тут выбирается, с какого интерфейса будет доступна «шара». Если вы не знаете что выбирать — оставляйте «по умолчанию» «ВСЕ интерфейсы«.

Далее я все тоже оставил по умолчанию.

Когда все готово — нажимаем кнопку «Сохранение и перезагрузка«. После нажатия у нас сохраняются настройки, которые мы только что сделали и перезагрузится служба!, а не весь сервер.

Далее переходим на вкладку «Общие ресурсы«.

Тут мы выбираем, что будет доступно и кому будет доступно. У вас скорее всего будет пусто. Чтобы добавить папку нажимаем на плюсик справа:

Не знаю, стоит ли описывать что значит каждый параметр, так как у него уже есть описание и довольно понятное. Ниже приведу скриншот, как настроена одна из шар у меня:

В принципе все работает и довольно хорошо. Как только все настроили, нажимаем кнопку сохранить.

Теперь можно на него заходить.

Заключение

Подводя итоги, можно сказать, что все вышеперечисленные способы в значительной мере отличаются друг от друга, но все они в равной степени позволяют осуществить настройку Samba в Ubuntu. Так, используя «Терминал», вы можете осуществить гибкую настройку, задавая все необходимые параметры как сервера Samba, так и создаваемых общедоступных папок. Программа System Config Samba точно так же позволяет настроить сервер и папки, но количество задаваемых параметров намного меньше. Основным же плюсом этого способа является наличие графического интерфейса, что в значительной мере облегчит настройку для рядового пользователя. Используя файловый менеджер Nautilus, вам не придется скачивать и устанавливать дополнительное программное обеспечение, но в некоторых случаях необходимо будет вручную проводить настройку сервера Samba, используя все тот же «Терминал». Мы рады, что смогли помочь Вам в решении проблемы.Опишите, что у вас не получилось. Наши специалисты постараются ответить максимально быстро.

Помогла ли вам эта статья?

- https://serverspace.by/support/help/nastroika-samba/

- https://linuxrussia.com/samba-basic-setup.html

- https://lumpics.ru/configure-ubuntu-samba/

![Настройка samba сервера ubuntu 20.04.1 lts (обновлено 2020.11.05) [айти бубен]](http://tehnikaarenda.ru/wp-content/uploads/1/1/7/117cbe83d40ebf58309a5b32c74021e8.jpeg)

![Настройка samba сервера ubuntu 20.04.1 lts (обновлено 2020.11.05) [айти бубен]](http://tehnikaarenda.ru/wp-content/uploads/6/3/b/63b3aed81c31ec3028670015c5d5d002.jpeg)