Введение

В этом документе приведен пример конфигурации Fast EtherChannel (FEC) и транкинга IEEE 802.1Q между коммутаторами Cisco Catalyst Layer 2 (L2) с фиксированной конфигурацией и маршрутизатором Cisco. К числу коммутаторов Catalyst L2 с фиксированной конфигурацией относятся коммутаторы 2900/3500XL, 2940, 2950/2955 и 2970. В данном документе речь идёт о маршрутизаторе Cisco 7200. Но можно использовать любой другой маршрутизатор, который поддерживает EtherChannel и транкинг 802.1Q, чтобы получить аналогичные результаты. Список маршрутизаторов, поддерживающих транкинг EtherChannel и 802.1Q, приведен в разделе этого документа.

Введение:

Этот документ помогает понять концепцию BDI (интерфейс домена моста) и BVI (виртуальный интерфейс группы мостов).

Интерфейсы BVI и BDI являются маршрутизируемыми интерфейсами, которые представляют ряд связанных интерфейсов.

Например, предположим, нужно связать два интерфейса на маршрутизаторе и разместить их в одном домене широковещательной рассылки уровня 2. В этом сценарии интерфейс BVI/BDI действовал бы как маршрутизируемый интерфейс для этих двух связанных мостом физических интерфейсов. Все пакеты, входящие в связанные интерфейсы или исходящие из них, должны будут пройти через интерфейс BVI/BDI.

Command Modes

Global configuration (config)

Usage Guidelines

When you set the max–age seconds parameter, if a bridge does not hear bridge protocol data units (BPDUs) from the root bridge within the specified interval, it assumes that the network has changed and recomputes the spanning-tree topology.

Valid values for protocol are dec (Digital STP), ibm (IBM STP), ieee (IEEE Ethernet STP), and vlan–bridge (VLAN Bridge STP).

The spanning–tree root primary command alters this switch’s bridge priority to 8192. If you enter the spanning–tree root primary command and the switch does not become the root switch, then the bridge priority is changed to 100 less than the bridge priority of the current bridge. If the switch still does not become the root, an error results.

The spanning–tree root secondary command alters this switch’s bridge priority to 16384. If the root switch should fail, this switch becomes the next root switch.

Use the spanning–tree root commands on backbone switches only.

The spanning-tree etherchannel guard misconfig command detects two types of errors: misconfiguration and misconnection errors. A misconfiguration error is an error between the port-channel and an individual port. A misconnection error is an error between a switch that is channeling more ports and a switch that is not using enough Spanning Tree Protocol (STP) Bridge Protocol Data Units (BPDUs) to detect the error. In this case, the switch will only error disable an EtherChannel if the switch is a nonroot switch.

Examples

The following example shows how to enable spanning tree on VLAN 200:

The following example shows how to configure the switch as the root switch for VLAN 10 with a network diameter of 4:

The following example shows how to configure the switch as the secondary root switch for VLAN 10 with a network diameter of 4:

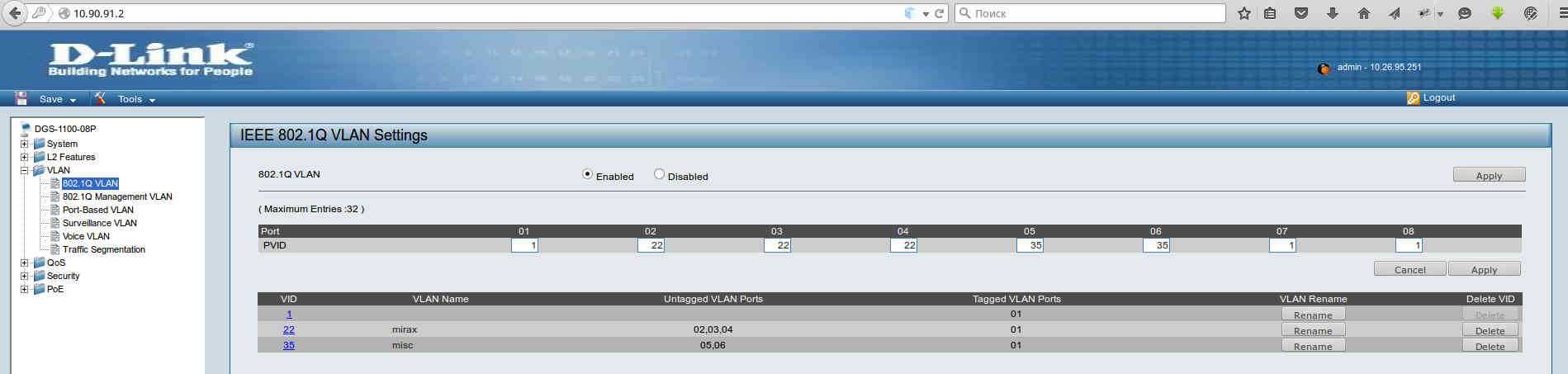

VLAN Linux и D-Link DGS-1100-08P

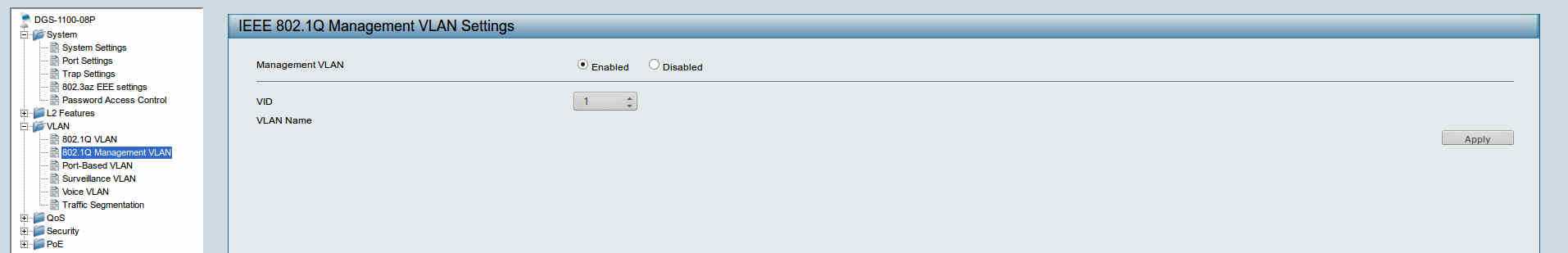

Настройка DGS-1100-08P. Подключимся к нему в первый порт. Присвоим ему IP 10.90.91.2. Создадим 3 VLAN: vlan1 (порт 1 (tagged)) для служебного использования, то есть только для настройки коммутатора, vlan22(порт 1 (tagged); порты 2,3,4 (untagged)), vlan35(порт 1 (tagged); порты 5,6 (untagged)). Порты 7,8 не используются и выключены через меню Port Settings(Speed: Disabled). Укажем, что в дальнейшем управлять D-Link DGS-1100-08P (IP 10.90.91.2) можно управлять только через vlan1, то есть в нашем случае системный администратор должен подключиться в первый порт DGS-1100-08P(При подключении в иной порт – коммутатор не разрешит доступ к 10.90.91.2).

Укажем, что в дальнейшем управлять D-Link DGS-1100-08P (IP 10.90.91.2) можно управлять только через vlan1, то есть в нашем случае системный администратор должен подключиться в первый порт DGS-1100-08P(При подключении в иной порт – коммутатор не разрешит доступ к 10.90.91.2).

Не рекомендуется использовать vlan1, так как он для служебных целей в основном предназначен, а в сочетании с D-Link следует ожидать непредсказуемого поведения.

-

Создать VLAN с именем vlan22 привязанный к порту сетевой карты eth4. Присвоим ему IP:192.168.122.254.

ip link add link eth4 name vlan22 type vlan id 22 ip addr add 192.168.122.25424 dev vlan22 ifconfig vlan22 up

Служебный vlan только для настройки коммутатора:

ip link add link eth4 name vlan44 type vlan id 1 ip addr add 10.90.91.25424 dev vlan44 ifconfig vlan44 up

vlan35:

ip link add link eth4 name vlan35 type vlan id 35 ip addr add 192.168.35.25424 dev vlan34 ifconfig vlan35 up

-

Параметры созданных vlan смотрим в файлах

ls -l procnetvlan итого -rw------- 1 root root Авг 17 15:06 config -rw------- 1 root root Авг 17 15:06 vlan1 -rw------- 1 root root Авг 17 15:06 vlan22

-

Создание vlan через vconfig и автоматическая загрузка через /etc/network/interfaces не заработала, потому создаем запускной файлик и прописываем в атозагрузку сервера.

- vlan_create.sh

-

#!/bin/sh -e ip link add link eth4 name vlan22 type vlan id 22 ip addr add 192.168.122.25424 dev vlan22 ifconfig vlan22 up

Настройка PPPoE

Теперь стоит познакомиться с протоколом PPPoE, который, по факту, и предоставляет доступ в Интернет через Cisco 2911.

Суть протокола в том, что в локальной сети Ethernet, где все устройства обладают своим MAC-адресом, наличие IP-адреса устройства необязательно. Он назначается только тогда, когда устройству необходимо соединение с сервером.

Дополнительно протокол выполняет такие функции как аутентификация, сжатие данных и контроль качества данных.

Роутер может выступать как PPPoE-сервер, так и PPPoE-клиент, в зависимости от ситуации. Ниже будет приведена настройка именно клиента, поскольку он рассчитан больше на домашнее использование, когда маршрутизатор берет на себя все необходимые задачи по предоставлению доступа к сети Интернет. Чтобы создать PPP-тунель, необходимо настроить интерфейс dialer. Он представляет собой специальный тип виртуального интерфейса и именно на нём задаются все параметры PPP. В качестве параметров PPP необходимо задать имя пользователя и пароль, метод аутентификации (PAP или CHAP), размер MTU в байтах. Далее интерфейс включается в dialer pool. Этот номер указывается на физическом интерфейсе и с него будет осуществляться «дозвон».

Рассмотрим пример настройки PPPoE подключения на маршрутизаторах Cisco.

vpdn enable vpdn-group 1 request-dialin protocol pppoe interface GigabitEthernet0/0 no ip address pppoe enable pppoe-client dial-pool-number 1 no shu interface Dialer1 description Logical ADSL Interface ip address negotiated ip mtu 1492 encapsulation ppp ip tcp adjust-mss 1452 no ip mroute-cache dialer pool 1 dialer-group 1 ppp authentication chap pap callin ppp chap hostname 77896040263 ppp chap password 0 bzBdfVpAWU8 ppp pap sent-username 77896040263 password 0 bzBdfVpAWU8 ppp ipcp route default

ip route 0.0.0.0 0.0.0.0 Dialer1 Где: — GigabitEthernet0/0 — физический интерфейс провайдера. -Dialer1- Виртуальный интерфейс — 77896040263 — имя пользователя от провайдера — bzBdfVpAWU8 — пароль от провайдера Дальнейшие настройки и службы следует настраивать с интерфейсом Dialer1, например настройка NAT будет выглядеть: ip nat inside source list acl_nat_rules interface Dialer1 overload Проверка осуществляется следующим образом: show pppoe session show pppoe summary show interface dialer 1

В данной статье были описаны общие принципы по настройке cisco 2911. Каждый этап описан с точки зрения наглядности процесса (в какой ситуации чаще применяется тот или иной функционал). На основе данных пояснений по каждому этапу и описания принципов настройки можно построить собственную сеть под конкретные потребности. А поскольку рассматриваемый маршрутизатор отличается своей масштабируемостью, открываются широкие возможности по его функционалу.

источник

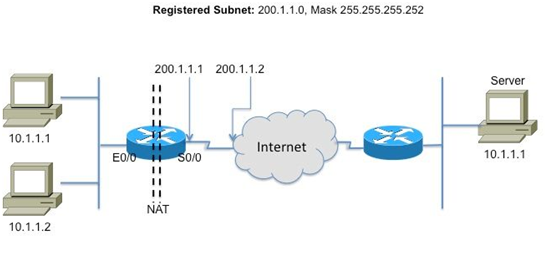

Настройка NAT

NAT – механизм преобразования транзитных IP-адресов. Также NAT отвечает за проброс портов — использование одного внешнего интерфейса несколькими устройствами в локальной сети. То есть, существует некоторое устройство, которое пытается отправить трафик вне локальной сети. Маршрутизатор его, конечно, отправит, но обратный адрес состоит из локального адреса устройства. Роутер мгновенно подменяет его адрес на свой внешний IP-адрес и меняет номер порта (чтобы различать локальные устройства между собой). Все данные маршрутизатор временно хранит в таблице, чтобы все данные достигли получателя.

Для доступа в Интернет из локальной сети необходимо динамически переводить все внутренние адреса в определенный внешний IP-адрес.

R-DELTACONFIG (config)# ip access-list standard ACL_NAT // Создание Access-листа NAT permit 192.168.0.0 0.0.0.255

Указываем внутренний интерфейс для процедуры трансляции

Interface Vlan 1 ip nat inside

Указываем внешний интерфейс для процедуры трансляции

Interface Fa 4 ip nat outside

Создаем правило трансляции (NAT)

ip nat inside source list ACL_NAT interface fa4

В результате должен появиться доступ с любого устройства локальной сети в Интернет при условии, что шлюзом по умолчанию указан внутренний IP-адрес маршрутизатора (192.168.0.1).

Отличия роутера Cisco от коммутатора 3 уровня

Роутер Cisco для дома и коммутатор уровня 3 – это разные устройства, и в Cisco будет отличаться от настройки коммутатора.

Однако сначала нужно разобраться в двух этих понятиях:

- Роутер – это связующее устройство в сети. Он используется для выбора наименьшего пути для пакета, чтобы достичь его назначения. Его главная цель – подключать различные сети одновременно.

- Коммутаторы уровня 3 были созданы в качестве технологии для повышения производительности маршрутизаторов, используемых в корпоративных сетях.

Ключевое различие, которое отличает роутер Cisco от маршрутизатора уровня 3 заключается в аппаратной технологии, используемой для сборки устройства.

Разница между маршрутизатором и коммутатором уровня 3 представлена в таблице.

| Характеристика | Роутер Cisco | Маршрутизатор уровня 3 |

| Функциональность | Одновременное соединение различных сетей. | Одновременное подключение различных устройств. |

| Поддержка | Поддерживает MPLS и VPN сервисы. | Не поддерживает MPLS и VPN-сервисы. |

| Пропускная способность | Ниже, чем у коммутатора уровня 3. | Высокая. |

| Коммутационная способность | Ниже, чем у коммутатора уровня 3. | Высокая. |

| Плотность портов | Меньшая, чем у коммутатора. | Более высокая, чем у маршрутизатора. |

| Поддержка современных технологий | Поддерживает современные технологии, такие как NAT, Tunneling, Firewall. | Не поддерживает новейшие технологии. |

| Пересылка | Осуществляется программным обеспечением. | Осуществляется специализированными ASIC. |

| Стоимость | Высокая |

Бюджетная |

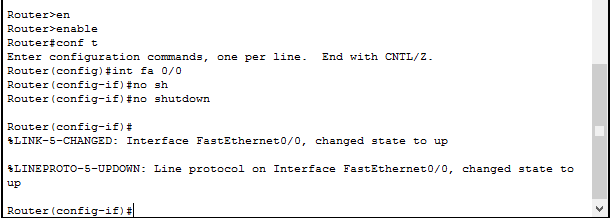

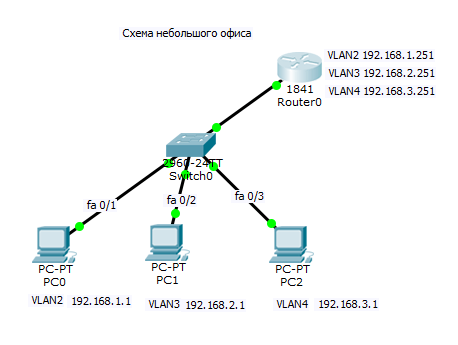

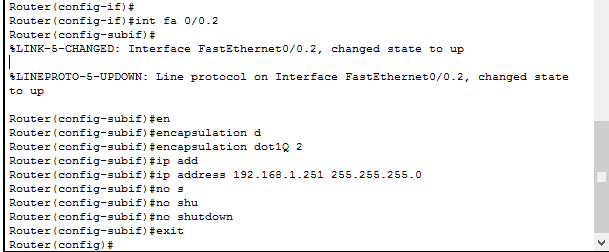

Настройка маршрутизатор cisco 1841

Начнем настраивать маршрутизатор cisco 1841, для того чтобы он маршрутизировал трафик между vlan и был в качестве интернет шлюза. По умолчанию все порты на маршрутизаторе находятся в выключенном состоянии, включим порт куда воткнут патчкорд от коммутатора cisco 2960, у меня это fa 0/0.

enable conf t int fa 0/0 no shutdown

exit

У вас появится нечто подобное, сообщая вам что порт стал быть активным.

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

Порт стал зеленым

Следующим шагом нужно создать сабъинтерфейсы по количеству vlan. У роутеров просто нет vlan и их роль выполняют сабъинтерфейсы, где определенному vlan соответствует subinerface.

Создаем subinterface для vlan 2

int fa 0/0.2

указываем что он относится и случает пакеты vlan 2

encapsulation dot1Q 2

настраиваем ip адрес

ip address 192.168.1.251 255.255.255.0

включаем порт

no shutdown exit

и сохраняем настройки командой

do wr mem

Настроим подобный образом subinterface для vlan 3,4

int fa 0/0.3 encapsulation dot1Q 3 ip address 192.168.2.251 255.255.255.0 no shutdown exit int fa 0/0.4 encapsulation dot1Q 4 ip address 192.168.3.251 255.255.255.0 no shutdown exit

ip routing do wr mem

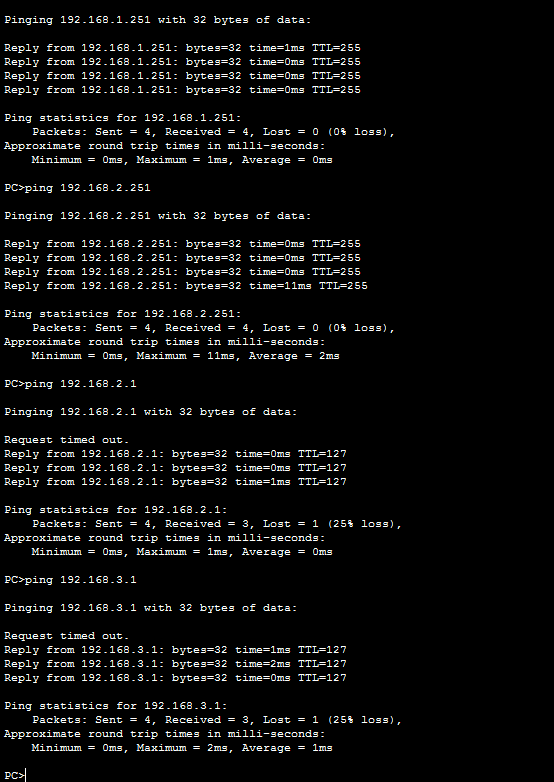

Пробуем пропинговать с компьютера PC0 компьютер PC3 и PC2. Как видим на скриншоте все ок.

ping 192.168.1.251

ping 192.168.2.1

ping 192.168.3.1

Вот так вот просто организовать локальную сеть в очень небольшом филиале и где быстро производится настройка маршрутизатора cisco. настройку NAT мы произведем в другой статье.

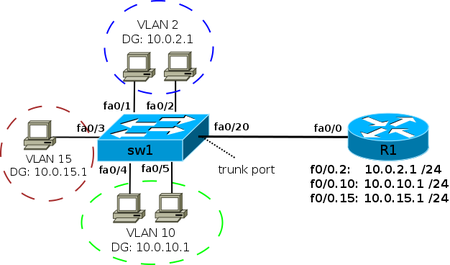

[править] Настройка VLAN на маршрутизаторах Cisco

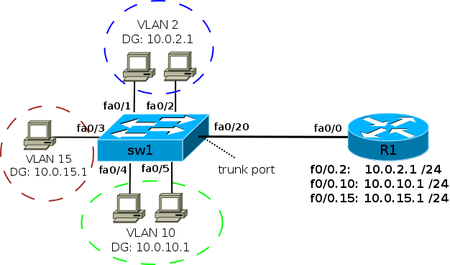

Передача трафика между VLANами с помощью маршрутизатора

Передача трафика между VLANами с помощью маршрутизатора

Передача трафика между VLAN может осуществляться с помощью маршрутизатора. Для того чтобы маршрутизатор мог передавать трафик из одного VLAN в другой (из одной сети в другую), необходимо, чтобы в каждой сети у него был интерфейс. Для того чтобы не выделять под сеть каждого VLAN отдельный физический интерфейс, создаются логические подынтерфейсы на физическом интерфейсе для каждого VLAN.

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как тегированный порт (в терминах Cisco — транк).

Изображенная схема, в которой маршрутизация между VLAN выполняется на маршрутизаторе, часто называется router on a stick.

IP-адреса шлюза по умолчанию для VLAN (эти адреса назначаются на подынтерфейсах маршрутизатора R1):

| VLAN | IP-адрес |

|---|---|

| VLAN 2 | 10.0.2.1 /24 |

| VLAN 10 | 10.0.10.1 /24 |

| VLAN 15 | 10.0.15.1 /24 |

Для логических подынтерфейсов необходимо указывать то, что интерфейс будет получать тегированный трафик и указывать номер VLAN соответствующий этому интерфейсу. Это задается командой в режиме настройки подынтерфейса:

R1(config-if)# encapsulation dot1q <vlan-id>

Создание логического подынтерфейса для VLAN 2:

R1(config)# interface fa0/0.2 R1(config-subif)# encapsulation dot1q 2 R1(config-subif)# ip address 10.0.2.1 255.255.255.0

Создание логического подынтерфейса для VLAN 10:

R1(config)# interface fa0/0.10 R1(config-subif)# encapsulation dot1q 10 R1(config-subif)# ip address 10.0.10.1 255.255.255.0

|

Соответствие номера подынтерфейса и номера VLAN не является обязательным условием. Однако обычно номера подынтерфейсов задаются именно таким образом, чтобы упростить администрирование. |

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как статический транк:

interface FastEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk

Пример настройки

Конфигурационные файлы устройств для схемы изображенной в начале раздела.

Конфигурация sw1:

! interface FastEthernet0/1 switchport mode access switchport access vlan 2 ! interface FastEthernet0/2 switchport mode access switchport access vlan 2 ! interface FastEthernet0/3 switchport mode access switchport access vlan 15 ! interface FastEthernet0/4 switchport mode access switchport access vlan 10 ! interface FastEthernet0/5 switchport mode access switchport access vlan 10 ! interface FastEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 2,10,15 !

Конфигурация R1:

! interface fa0/0.2 encapsulation dot1q 2 ip address 10.0.2.1 255.255.255.0 ! interface fa0/0.10 encapsulation dot1q 10 ip address 10.0.10.1 255.255.255.0 ! interface fa0/0.15 encapsulation dot1q 15 ip address 10.0.15.1 255.255.255.0 !

Настройка native VLAN

По умолчанию трафик VLAN’а 1 передается не тегированым (то есть, VLAN 1 используется как native), поэтому на физическом интерфейсе маршрутизатора задается адрес из сети VLAN 1.

Задание адреса на физическом интерфейсе:

R1(config)# interface fa0/0 R1(config-if)# ip address 10.0.1.1 255.255.255.0

Если необходимо создать подынтерфейс для передачи не тегированного трафика, то в этом подынтерфейсе явно указывается, что он принадлежит native VLAN. Например, если native VLAN 99:

R1(config)# interface fa0/0.99 R1(config-subif)# encapsulation dot1q 99 native R1(config-subif)# ip address 10.0.99.1 255.255.255.0

spanning-tree vlan

To configure Spanning Tree Protocol (STP) on a per-virtual LAN (VLAN) basis, use the spanning–tree vlan command in global configuration mode. To return to the default settings, use the no form of this command.

spanning-tree vlan vlan-idforward–timeseconds | hello–timeseconds | max–ageseconds | prioritypriority | protocolprotocol | [root {primary | secondary} [diameternet-diameterhello–timeseconds]]]]

no spanning-tree vlanvlan-idforward–time | hello–time | max–age | priority | protocol | root

Command Default

The defaults are:

â¢forward-timeâ15 seconds

â¢hello-timeâ2 seconds

â¢max-ageâ20 seconds

â¢priorityâThe default with IEEE STP enabled is 32768; the default with STP enabled is 128.

â¢protocolâIEEE

â¢rootâNo STP root

When you issue the no spanning-tree vlan xx root command the following parameters are reset to their defaults:

â¢priorityâThe default with IEEE STP enabled is 32768; the default with STP enabled is 128.

â¢hello-timeâ2 seconds

â¢forward-timeâ15 seconds

â¢max-ageâ20 seconds

Настройка VLAN на маршрутизаторах Cisco

Передача трафика между VLANами с помощью маршрутизатора

Передача трафика между VLAN может осуществляться с помощью маршрутизатора. Для того чтобы маршрутизатор мог передавать трафик из одного VLAN в другой (из одной сети в другую), необходимо, чтобы в каждой сети у него был интерфейс. Для того чтобы не выделять под сеть каждого VLAN отдельный физический интерфейс, создаются логические подынтерфейсы на физическом интерфейсе для каждого VLAN.

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как тегированный порт (в терминах Cisco — транк).

Изображенная схема, в которой маршрутизация между VLAN выполняется на маршрутизаторе, часто называется router on a stick.

IP-адреса шлюза по умолчанию для VLAN (эти адреса назначаются на подынтерфейсах маршрутизатора R1):

| VLAN | IP-АДРЕС |

|---|---|

| VLAN 2 | 10.0.2.1 /24 |

| VLAN 10 | 10.0.10.1 /24 |

| VLAN 15 | 10.0.15.1 /24 |

Для логических подынтерфейсов необходимо указывать то, что интерфейс будет получать тегированный трафик и указывать номер VLAN соответствующий этому интерфейсу. Это задается командой в режиме настройки подынтерфейса:

R1(config-if)# encapsulation dot1q

Создание логического подынтерфейса для VLAN 2:

R1(config)# interface fa0/0.2 R1(config-subif)# encapsulation dot1q 2 R1(config-subif)# ip address 10.0.2.1 255.255.255.0

Создание логического подынтерфейса для VLAN 10:

R1(config)# interface fa0/0.10 R1(config-subif)# encapsulation dot1q 10 R1(config-subif)# ip address 10.0.10.1 255.255.255.0

| Соответствие номера подынтерфейса и номера VLAN не является обязательным условием. Однако обычно номера подынтерфейсов задаются именно таким образом, чтобы упростить администрирование. |

На коммутаторе порт, ведущий к маршрутизатору, должен быть настроен как статический транк:

interface FastEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk

Пример настройки

Конфигурационные файлы устройств для схемы изображенной в начале раздела.

Конфигурация sw1:

! interface FastEthernet0/1 switchport mode access switchport access vlan 2 ! interface FastEthernet0/2 switchport mode access switchport access vlan 2 ! interface FastEthernet0/3 switchport mode access switchport access vlan 15 ! interface FastEthernet0/4 switchport mode access switchport access vlan 10 ! interface FastEthernet0/5 switchport mode access switchport access vlan 10 ! interface FastEthernet0/20 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 2,10,15 !

Конфигурация R1:

! interface fa0/0.2 encapsulation dot1q 2 ip address 10.0.2.1 255.255.255.0 ! interface fa0/0.10 encapsulation dot1q 10 ip address 10.0.10.1 255.255.255.0 ! interface fa0/0.15 encapsulation dot1q 15 ip address 10.0.15.1 255.255.255.0 !

Настройка native VLAN

По умолчанию трафик VLAN’а 1 передается не тегированым (то есть, VLAN 1 используется как native), поэтому на физическом интерфейсе маршрутизатора задается адрес из сети VLAN 1.

Задание адреса на физическом интерфейсе:

R1(config)# interface fa0/0 R1(config-if)# ip address 10.0.1.1 255.255.255.0

Если необходимо создать подынтерфейс для передачи не тегированного трафика, то в этом подынтерфейсе явно указывается, что он принадлежит native VLAN. Например, если native VLAN 99:

R1(config)# interface fa0/0.99 R1(config-subif)# encapsulation dot1q 99 native R1(config-subif)# ip address 10.0.99.1 255.255.255.0

Все выпуски

6. Сети для самых маленьких. Часть шестая. Динамическая маршрутизация5. Сети для самых маленьких: Часть пятая. NAT и ACL4. Сети для самых маленьких: Часть четвёртая. STP3. Сети для самых маленьких: Часть третья. Статическая маршрутизация2. Сети для самых маленьких. Часть вторая. Коммутация1. Сети для самых маленьких. Часть первая. Подключение к оборудованию cisco0. Сети для самых маленьких. Часть нулевая. Планированиепрошлом выпуске

- проблему широковещательного шторма

- работу и настройку протокола STP и его модификаций (RSTP, MSTP, PVST, PVST+)

- технологию агрегации интерфейсов и перераспределения нагрузки между ними

- некоторые вопросы стабильности и безопасности

- как изменить схему существующей сети, чтобы всем было хорошо

Запоминание адресов и перенаправление пакетовранееshow mac address-tableзащита от петель

Настройка трансляции адресов (NAT)

NAT – это функция, позволяющая IP-сети организации появляться извне, чтобы использовать пространство IP-адресов, отличное от того, что используется в локальной сети. Таким образом, NAT позволяет организации с не глобально маршрутизируемыми адресами подключаться к интернету путем преобразования этих адресов в глобально маршрутизируемое адресное пространство. Устройство, настроенное с помощью NAT, имеет как минимум один интерфейс для внутренней сети и один для внешней сети.

Рассмотрим, как настроить преобразование сетевых адресов (NAT) для сохранения IP-адресов и как настроить внутренние и внешние адреса источника. NAT дает возможность частным IP-сетям, использующим незарегистрированные IP-адреса, подключаться к интернету. Перед пересылкой пакетов в другую сеть NAT преобразует частные адреса внутренней сети в глобальные. NAT может быть настроен на уведомление одного адреса для всей сети. Эта способность обеспечивает большую безопасность, эффективно держа в тайне всю внутреннюю сеть за этим одним адресом.

NAT также используется на уровне предприятия, чтобы предоставить внутренним пользователям доступ к интернету.

Ваша версия программного обеспечения может не поддерживать все функции. Используйте Cisco Feature Navigator для поиска информации о поддержке платформы и поддержке образа программного обеспечения Cisco. Чтобы получить доступ к Cisco Feature Navigator, перейдите по адресу www.cisco.com/go/total. Учетная запись на Cisco.com не требуется.

Перед настройкой NAT в вашей сети убедитесь, что вы знаете интерфейсы, на которых настроен NAT и для каких целей он используется.

Определите NAT внутри и снаружи интерфейсов, если:

- пользователи существуют от нескольких интерфейсов;

- несколько интерфейсов подключаются к интернету.

Определите, что вам нужно для конфигурации NAT:

- предоставить внутренним пользователям доступ к интернету;

- разрешить интернету доступ к внутренним устройствам, таким как почтовый сервер;

- разрешить пересекающимся сетям общаться;

- разрешить общаться с сетями с разными адресными схемами;

- разрешить общаться с сетями с разными адресными схемами;

- перенаправить TCP-трафик на другой TCP-порт или адрес;

- использовать NAT во время сетевого перехода.

Начиная с выпуска Cisco IOS XE Denali 16.3, поддержка NAT представлена на интерфейсе мостового домена (BDI) для включения конфигурации NAT на интерфейсе BDI.

Стоит отдельно остановиться на ограничениях для настройки NAT для сохранения IP-адреса:

- Нерационально использовать перенастройку сетевых адресов (NAT), если большое количество узлов в домене-заглушке обмениваются данными вне домена.

- Некоторые приложения используют встроенные IP-адреса так, что преобразование устройством NAT неоправданно. Такие приложения могут работать некорректно или вообще могут не работать через NAT.

- NAT скрывает идентичность хостов, что может быть как преимуществом, так и недостатком, в зависимости от желаемого результата.

- Устройство, настроенное с NAT, не должно объявлять локальные сети снаружи. Однако информация о маршрутизации, которую NAT получает извне, может быть объявлена в домене-заглушке, как обычно.

- Если указать список доступа с помощью команды NAT, NAT не будет поддерживать IP-адрес разрешения для любых команд, используемых в списке доступа.

- Конфигурация NAT не поддерживается на стороне доступа шлюза интеллектуальных услуг (ISG).

- На коммутаторах Cisco Catalyst серии 6500, если есть конфигурация перегрузки NAT рекомендуется ограничить число трансляций NAT до 64512 с помощью команды ip nat translation max-records. Если количество трансляций NAT составляет 64512 или более, локальным приложениям доступно ограниченное количество портов, что, в свою очередь, может вызвать проблемы безопасности, такие как атаки типа «Отказ в обслуживании» (DoS). Номера портов, используемые локальными приложениями, могут быть легко идентифицированы с помощью DoS-атак, что приводит к угрозам безопасности. Это ограничение относится ко всем перегрузкам NAT.

- Настраивать высокую доступность межсетевого экрана политики на основе зон с NAT и высокую доступность NAT с межсетевыми экранами политики на основе зон не рекомендуется.

- Если внешний локальный адрес NAT совпадает с любым адресом логического интерфейса, IP-адресом интерфейса или адресом, настроенным для туннеля – пакеты переключаются программно.

- Внешний интерфейс NAT не поддерживается в VRF. Однако внешний интерфейс NAT поддерживается в iWAN.

Схема для среднего офиса

Вот как выглядит схема локальной сети среднего офиса. Есть маршрутизатор cisco 2911, выступающий в роли интернет шлюза. Есть ядро сети коммутатор 3 уровня Cisco 3560. Он будет маршрутизировать локальный трафик между vlan сети. В Cisco 3560 воткнуты 3 коммутатора второго уровня Cisco 2960, которые уже подключают в себя конечные устройства. В сети есть 3 vlan 2,3,4.

Настройка Switch1

Начнем с настройки Switch1, сегмента серверов. Логинимся в режим глобальной конфигурации.

Закинем порты fa 0/1-2 в VLAN4

Настроим trunk порт fa 0/3, разрешать будем только трафик vlan4

Настройка Switch2

Все с сегментом серверов мы закончили. Переходим к такой же настройке на Switch2 и 3. И так Switch2 Cisco 2960.

Первым делом создаем vlan 2 и vlan3.

Теперь определим наши порты в которые подключены компьютеры в нужные vlan

Настроим trunk порт на интерфейсе fa 0/3

Настройка Switch3

Тот же фокус проводим с настройкой Switch3 Cisco 2960

Первым делом создаем vlan 2 и vlan3.

Теперь определим наши порты в которые подключены компьютеры в нужные vlan

Настроим trunk порт на интерфейсе fa 0/3

![Vlan configuration guide, cisco ios xe release 3se (catalyst 3850 switches) - configuring vlan trunks [cisco catalyst 3850 series switches] - cisco](http://tehnikaarenda.ru/wp-content/uploads/2/e/b/2ebcd51f97f423aae4af7c23cc83cc6d.jpeg)

![Настройка агрегированного линка portchannel для isl trunk между двумя коммутаторами hp storageworks sn6000c fc switch (cisco mds 9148) с nx-os 5.2 [вики it-kb]](http://tehnikaarenda.ru/wp-content/uploads/9/a/b/9ab8d29def259dcbd70d40b2aef06090.jpeg)

![Учебное пособие - транк между коммутатором hp и коммутатором cisco [шаг за шагом]](http://tehnikaarenda.ru/wp-content/uploads/0/e/4/0e4e9a0b791f0743368749f69a5929b3.jpeg)

![Настройка агрегированного линка portchannel для isl trunk между двумя коммутаторами hp storageworks sn6000c fc switch (cisco mds 9148) с nx-os 5.2 [вики it-kb]](http://tehnikaarenda.ru/wp-content/uploads/1/5/c/15cd7f8830d8547586638f201558382a.jpeg)

![Учебное пособие - транк между коммутатором hp и коммутатором cisco [шаг за шагом]](http://tehnikaarenda.ru/wp-content/uploads/5/2/d/52dc917168cdef0188cada8baf2256b0.jpeg)

![Vlan configuration guide, cisco ios xe release 3se (catalyst 3850 switches) - configuring vlan trunks [cisco catalyst 3850 series switches] - cisco](http://tehnikaarenda.ru/wp-content/uploads/0/d/c/0dceeb9e9504d287b6e80efd53840094.jpeg)