Феномен WannaCry

Несколько факторов привлекли внимание к WannaCry. В первую очередь из-за того, что он заразил крупнейшие компании

В их числе Британская национальная служба здравоохранения. Вирус-шифровальщик эксплуатировал уязвимость Windows, которая была впервые обнаружена Агентством национальной безопасности США. Symantec и другие исследователи безопасности связывали его с Lazarus Group — организацией, которая занимается киберпреступностью и может быть связана с правительством Северной Кореи.

Как создан WannaCry и другие шифровальщики?

WannaCry Ransomware состоит из нескольких компонентов. Он попадает на зараженный компьютер в форме дроппера. Это отдельная программа, которая извлекает встроенные в нее компоненты приложения. Эти компоненты включают в себя:

- приложение, которое шифрует и дешифрует данные,

- файлы, содержащие ключи шифрования,

- копию Tor.

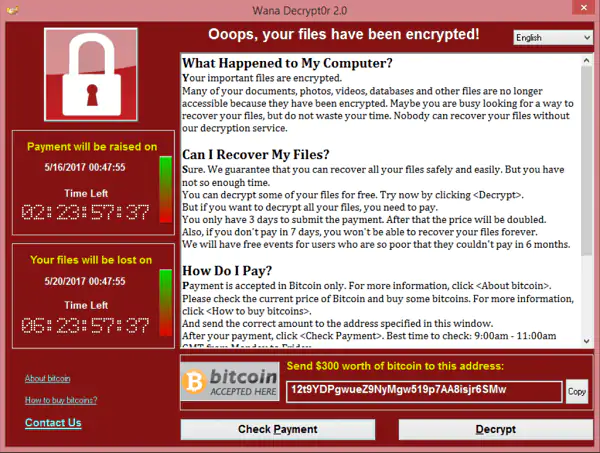

Исходный код несильно запутан, так что его смогли проанализировать специалисты по безопасности. После запуска шифровальщик WannaCry пытается получить доступ к жестко запрограммированному URL (так называемая «Кнопка уничтожения»). Если ему не удается, он продолжает поиск и шифрование файлов. Он шифрует множество форматов, от файлов Microsoft Office до MP3 и MKV. Файлы становятся недоступны для пользователя. Когда процесс завершен, вирус уведомляет о выкупе. WannaCry требовал 300 долларов в BTC за расшифровку файлов.

Восстановление криптографического ключа

В качестве примера рассмотрим восстановление криптографического ключа, с помощью которого осуществляется шифрование файлов вирусом-вымогателем WannaCry. Как известно, этот вымогатель осуществляет шифрование файлов пользователя с использованием RSA-ключа. Существует несколько плагинов (например, плагин MoVP II) к Volatility – бесплатной утилиты, используемой для анализа дампов оперативной памяти компьютеров, с помощью которых можно восстановить RSA-ключ и его сертификаты.

Однако в статье будет показан пример восстановления RSA-ключа с помощью GREP-анализа. Для этого загрузите полученную ранее копию ОЗУ зараженного компьютера в WinHex и произведите поиск по заголовку RSA-ключа – 308202 (в шестнадцатеричном виде). В нашем случае было обнаружено 2486 совпадений.

Рисунок 8. Результаты поиска RSA-ключа в копии ОЗУ компьютера, подвергнутого атаке вируса-вымогателя WannaCry

Конечно же, не все эти совпадения являются криптографическим ключом. Однако количество вариантов ключей, которые могут быть использованы для расшифровки пользовательских данных, существенно сокращается, что повышает вероятность успеха спасения зашифрованных данных пользователя.

Отличительные черты Wanna Cryptor

Основное принципиальное отличие нового зловреда от предыдущих похожих разновидностей заключается вот в чём. Раньше вирус-шифровальщик мог начать работу на компьютере или ноутбуке только после того, как пользователь сам запустит исполняемый файл, полученный по почте или принесённый с собой. Вымогатель Wanna Cry прекрасно работает и без этого.

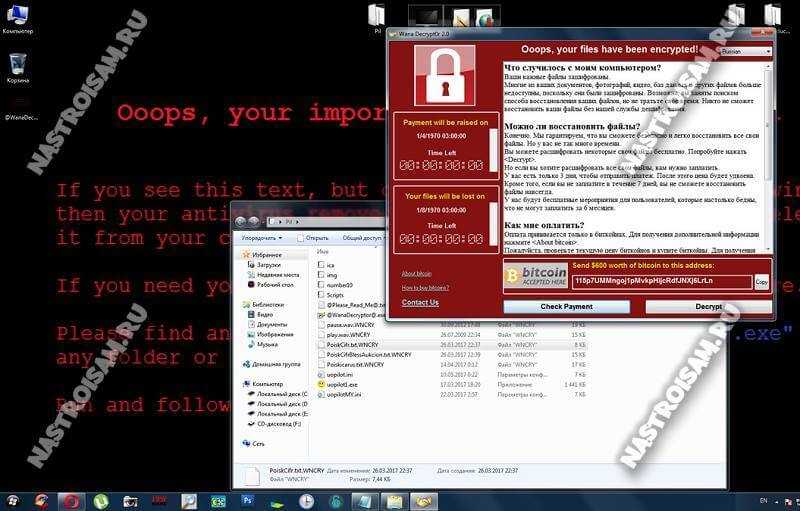

Используя уязвимость службы доступа к файлам на 445-ом порту он попадает в операционную систему и начинает шифровать всё подряд: документы, архивы, изображения, видео- и аудио-файлы и т.д. Отличить такой файл можно по расширению .WNCRY.

Если ПК находится в локальной сети — вирь распространяется на другие машины по сети, заражая всех подряд.

Стоит отметить, что в дополнение ко всему, он ещё и останавливает сервисы типа mysqld.exe, sqlwriter.exe, sqlserver.exe, Microsoft.Exchange, чтобы иметь доступ к их базам данных.

Восстановить данные после вируса-шифровальщика Wanna Cryptor нельзя. По крайней мере сейчас. Возможно позже ситуация изменится, но на текущий момент средств восстановления данных после атаки нет

Как написать шифровальщик на Python

Почему кому-то может прийти в голову писать малварь на Python? Мы сделаем это, чтобы изучить общие принципы вредоносостроения, а заодно вы попрактикуетесь в использовании этого языка и сможете применять полученные знания в других целях

К тому же вредонос на Python таки попадается в дикой природе, и далеко не все антивирусы обращают на него внимание

Чаще всего Python применяют для создания бэкдоров в софте, чтобы загружать и исполнять любой код на зараженной машине. Так, в 2017 году сотрудники компании Dr.Web обнаружили Python.BackDoor.33, а 8 мая 2019 года был замечен Mac.BackDoor.Siggen.20. Другой троян — RAT Python крал пользовательские данные с зараженных устройств и использовал Telegram в качестве канала передачи данных.

Мы же создадим три демонстрационные программы: локер, который будет блокировать доступ к компьютеру, пока пользователь не введет правильный пароль, шифровальщик, который будет обходить директории и шифровать все лежащие в них файлы, а также вирус, который будет распространять свой код, заражая другие программы на Python.

Как расшифровать и восстановить файлы после вируса Crusis (Dharma)

Что же делать, когда вирус Crusis (Dharma) зашифровал ваши файлы, никакие описанные ранее способы не помогли, а файлы восстановить очень нужно? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

Перед дальнейшими манипуляциями я рекомендую сделать посекторный образ диска. Это позволит зафиксировать текущее состояние и если ничего не получится, то хотя бы можно будет вернуться в исходную точку и попробовать что-то еще. Дальше нужно удалить самого шифровальщика любым антивирусом с последним набором антивирусных баз. Подойдет CureIt или Kaspersky Virus Removal Tool. Можно любой другой антивирус установить в режиме триал. Этого хватит для удаления вируса.

После этого загружаемся в зараженной системе и проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого — ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов — восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов с помощью перечисленных программ подробно показан в видео в самом конце статьи.

Локер

Идея — создаем окно на полный экран и не даем пользователю закрыть его.

Теперь возьмемся за основную часть программы.

Здесь pyautogui.FAILSAFE = False — защита, которая активируется при перемещении курсора в верхний левый угол экрана. При ее срабатывании программа закрывается. Нам это не надо, поэтому вырубаем эту функцию.

Чтобы наш локер работал на любом мониторе с любым разрешением, считываем ширину и высоту экрана и по простой формуле вычисляем, куда будет попадать курсор, делаться клик и так далее. В нашем случае курсор попадает в центр экрана, то есть ширину и высоту мы делим на два. Паузу ( sleep ) добавим для того, чтобы пользователь мог ввести код для отмены.

Сейчас мы не блокировали ввод текста, но можно это сделать, и тогда пользователь никак от нас не избавится. Для этого напишем еще немного кода. Не советую делать это сразу. Сначала давай настроим программу, чтобы она выключалась при вводе пароля. Но код для блокирования клавиатуры и мыши выглядит вот так:

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад

Валерий Линьков

Дипломированный специалист Cisco, инструктор Cisco Networking Academy, основатель первой в Москве академии Cisco на базе предприятия, автор технических статей посвящённых национальной безопасности России, сисадмин, ИБшник, питонист, гик

Источник статьи: http://xakep.ru/2020/05/22/python-malware/

Как WannaCry выбирает компьютеры?

Вектор атаки для WannaCry более интересен, чем сам шифровальщик. Уязвимость, которую использует WannaCry, заключается в реализации Windows протокола SMB. Он помогает различным узлам сети взаимодействовать, а реализацию Microsoft можно обмануть специально созданными пакетами для выполнения любого кода.

Считается, что Агентство национальной безопасности США обнаружило эту уязвимость уже давно. Вместо того, чтобы сообщить общественности, оно разработало код под названием EternalBlue. Этот эксплойт, в свою очередь, был похищен группой хакеров. Shadow Brokers, название этой группы, создали пост 8 апреля 2017 на Medium (это сообщение полно политики, в нем заявлена позиция этой группы. Мы не будем переводить текст, там есть и отрывок про отношение к России, так как опасаемся, что это будет звучать экстремистски).

В Microsoft обнаружили уязвимость за месяц до этого и выпустили патч. Тем не менее это не помешало WannaCry, который опирался на EternalBlue, быстро распространиться по устройствам. После этого Microsoft обвинила правительство США, что оно не поделилось информацией об этой уязвимости раньше.

Даже если компьютер уже заражен, WannaCry не обязательно начнет шифрование файлов. Он сначала пытается получить доступ к очень длинному, бессмысленному URL, прежде чем приступить к работе. Если он получает доступ к этому домену, WannaCry отключается. Не совсем понятно, какова цель этой функции. Некоторые исследователи полагали, что создатели вредоносного ПО должны были остановить эту атаку. Тем не менее, Маркус Хатчинс, британский исследователь безопасности, который обнаружил этот URL, считает, что это должно затруднить анализ кода. Многие исследователи запускают вредоносное ПО в среде «песочницы», из которой любой URL или IP-адрес будет казаться доступным.

Хатчинс не только обнаружил жестко запрограммированный URL-адрес, но и заплатил 10,96 долларов и открыл там сайт. Это помогло замедлить распространение вредоносного ПО. Вскоре после того, как его признали героем, Хатчинс был арестован за то, что предположительно разрабатывал вирусы в 2014 году.

Symantec считают, что код вируса может иметь северокорейское происхождение. WannaCry бродил по сети в течение нескольких месяцев, прежде чем началась эпидемия. Это более ранняя версия вредоносного ПО, получившая название Ransom.Wannacry. Она использовала украденные учетные данные для запуска целевых атак. Использованные методы похожи на Lazarus Group.

Lazarus Group является хакерской группировкой, которая связана с Северной Кореей. В 2009 году они проводили DDoS-атаки на правительственные компьютеры Южной Кореи, затем атаковали Sony и банки.

Но так как исходный код вируса был открыт, нельзя точно приписать атаку кому-либо.

У Вас задваивание безналичных платежей в УТ 11.4, исправляем!!!

Всем привет. Может такое произойти, что в окне безналичных платежей конфигурации УТ 11 происходит задвоение информации, т.е. от одного и того же контрагента пришли поступления одной и той же суммой в один и тот же день (дублирование). У меня данные из клиент-банка заливаются в БП, а затем через обмен выполняется перелив с БП в УТ, вот и получилось у меня задвоение. В журнале операций все прошло нормально, без задвоений, а вот в самой программе отобразилось уже так, произойти это могло по многим причинам (коряво прошел обмен, ошибка релиза, внутренние ошибки алгоритма и т.п. — вариантов масса).

Что я сделал, в первую очередь, конечно, резервную копию.

Защита от вируса Wanna Cry

Вообще, патч Майкрософт MS17-010 для защиты от щифровальщика Wanna Decryptor вышел ещё 12 мая и если на вашем ПК служба обновления Windows работает нормально, то

скорее всего операционная система уже защищена. В противном случае нужно скачать этот патч Microsoft для своей версии Виндовс здесь и срочно установить его.

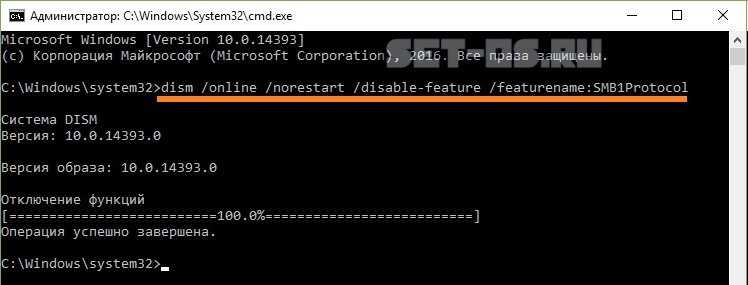

Затем желательно отключить вообще поддержку SMBv1. Хотя бы пока не схлынет волна эпидемии и обстановка не устаканится. Сделать это можно либо из командной строки с правами Администратора, введя команду:

Вот таким образом:

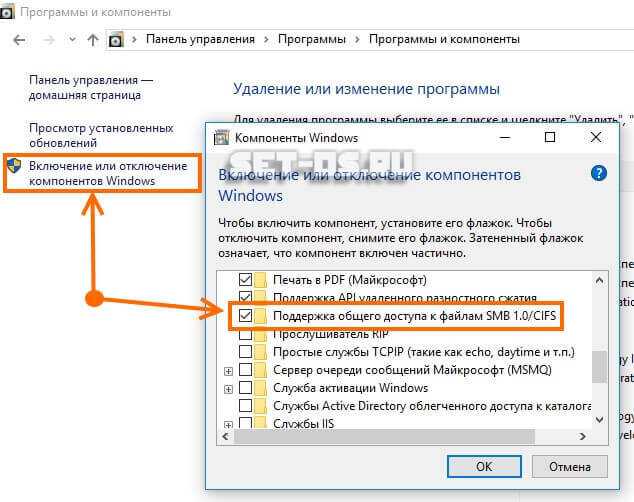

Либо через панель управления Windows. Там необходимо зайти в раздел «Программы и компоненты», выбрать в меню «Включение или отключение компонентов Windows». Появится окно:

Находим пункт «Поддержка общего доступа к файлам SMB 1.0/CIFS», снимаем с него галочку и жмём на «ОК».

Если вдруг с отключением поддержки SMBv1 возникли проблемы, то для защиты от Wanacrypt0r 2.0 можно пойти другим путём. Создайте в используемом в системе фаерволе правило, блокирующее порты 135 и 445. Для стандартного брандмауэра Windows нужно ввести в командной строке следующее:

netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=135 name=»Close_TCP-135″ netsh advfirewall firewall add rule dir=in action=block protocol=TCP localport=445 name=»Close_TCP-445″

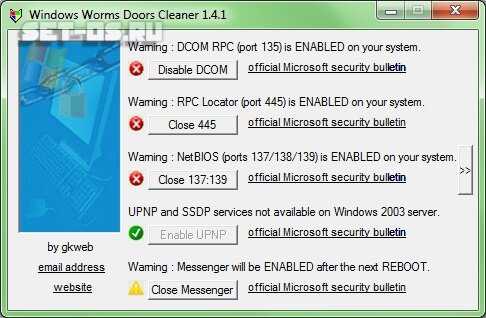

Ещё вариант — воспользоваться специальным бесплатным приложением Windows Worms Doors Cleaner:

Оно не требует установки и позволяет без проблем перекрыть бреши в системе, через которые в неё может пролезть вирус-шифровальщик.

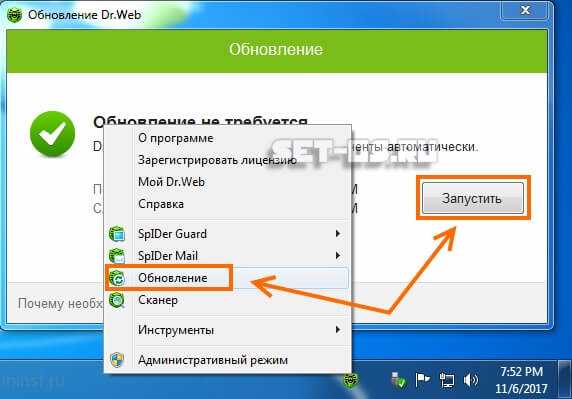

Ну и конечно же нельзя забывать про антивирусную защиту. Используйте только проверенные антивирусные продукты — DrWeb, Kaspersky Internet Security, E-SET Nod32. Если антивирус у Вас уже установлен — обязательно обновите его базы:

Напоследок дам небольшой совет. Если у Вас есть очень важные данные, которые крайне нежелательно потерять — сохраните их на съёмный жесткий диск и положите в шкаф. Хотя бы на время эпидемии. Только так можно хоть как-то гарантировать их сохранность, ведь никто не знает какая будет следующая модификация.

Еще о знаменитых вирусах-вымогателях

SecureList от Kaspersky сообщает, что с апреля 2014 года по март 2015 года наиболее известными были CryptoWall, Cryakl, Scatter, Mor, CTB-Locker, TorrentLocker, Fury, Lortok, Aura и Shade. Им удалось атаковать 101 568 пользователей по всему миру, что составляет 77,48% всех пользователей, подвергшихся криптовымогательству за этот период.

CryptoLocker был одним из самых прибыльных видов вымогателей своего времени. В период с сентября по декабрь 2013 года он заразил более 250 000 систем. Он заработал более 3 миллионов долларов до того, как его ботнет Gameover ZeuS отключили. Это случилось в 2014 году в рамках международной операции.

Впоследствии создали инструмент для восстановления зашифрованных файлов, скомпрометированных CryptoLocker. Но на смену пришли его клоны — CryptoWall и TorrentLocker.

В мае 2016 года исследователи Лаборатории Касперского заявили, что в первом квартале этого года в тройку вымогателей входили: Teslacrypt (58,4 процента), CTB-Locker (23,5 процента) и Cryptowall (3,4 процента).

Один из первых вариантов вымогателей для Apple OS X также появился в 2016 году. KeRanger воздействовал на пользователей, использующих приложение Transmission, но за полтора дня затронул около 6500 компьютеров.

Согласно отчетам с начала 2017 года, шифровальщики принесли кибер-преступникам один миллиард долларов США.

Новый отчет Национального агентства по борьбе с преступностью предупреждает о развитии угроз, таких как мобильные вымогатели и IoT. Лучшие практики защиты от шифровальщиков — регулярное резервное копирование и обновление программного обеспечения. Но они не применяются к большинству IoT-устройств. Это делает их более привлекательными для хакеров.

Также под угрозой различные службы со старым ПО, типа коммунальщиков. Это может быть огромной проблемой, если хакеры захотят заработать на нашей безвыходности.

Рекомендации по настройке компьютера

Создавайте точки восстановления системы и резервные копии файлов

Регулярно создавайте точки восстановления системы и резервные копии файлов, в том числе на съемном носителе. Это позволит вернуть операционную систему к стабильной работе и восстановить поврежденные файлы в случае сбоя или заражения.

Подробнее о резервном копировании и восстановлении системы смотрите на сайте поддержки Microsoft.

Запретите удаленное подключение к компьютеру

Чтобы злоумышленники не смогли удаленно подключиться к вашему компьютеру, вы можете запретить такие подключения в настройках компьютера:

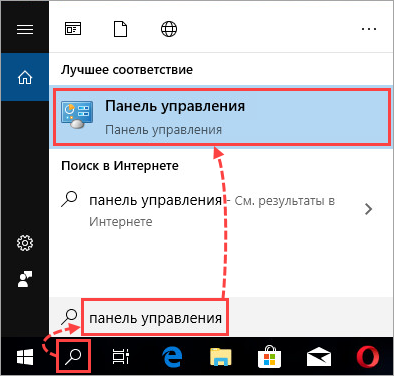

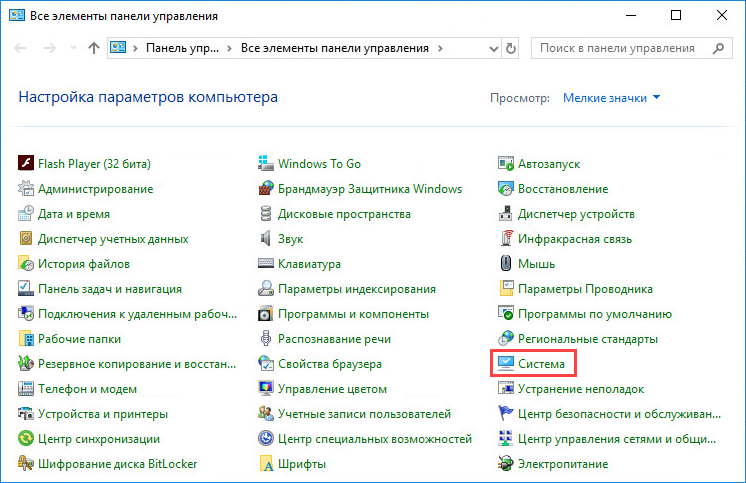

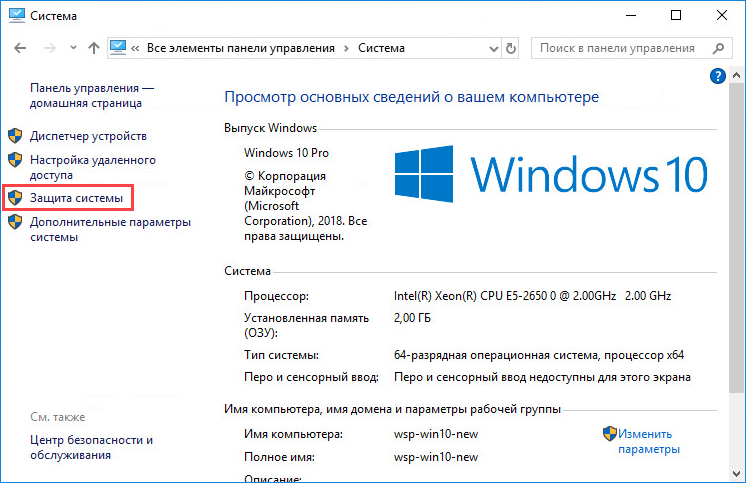

- Откройте поиск на вашем компьютере и введите «панель управления». Выберите Панель управления.

- Выберите Система.

- Выберите Защита системы.

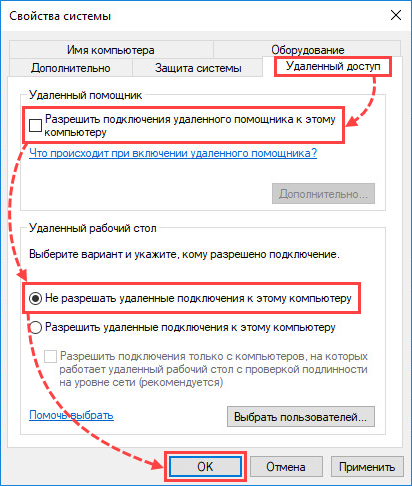

- Перейдите на вкладку Удаленный доступ. Снимите флажок Разрешить подключения удаленного помощника к этому компьютеру и выберите Не разрешать удаленные подключения к этому компьютеру. Нажмите ОК.

Теперь удаленный доступ к вашему компьютеру будет запрещен.

Создание копии ОЗУ: зачем это надо?

Классика учит нас, что спасение утопающих — дело рук самих утопающих. В этой главе будет рассказано о том, какие действия может предпринять пользователь инфицированного компьютера, чтобы спасти свои данные. Этот способ не является универсальным и не гарантирует стопроцентного спасения данных. Однако это лучше, чем ничего.

Единственное, в чем можно быть уверенным в момент осуществления атаки криптолокера — это то, что, когда владелец компьютера впервые видит на экране монитора требование заплатить деньги, криптографический ключ, использованный для шифрования файлов, скорее всего еще находится в памяти компьютера. В этот момент следует сделать криминалистическую копию оперативной памяти компьютера (ОЗУ). В дальнейшем специалисты могут извлечь из этой копии криптографический ключ и расшифровать файлы владельца компьютера.

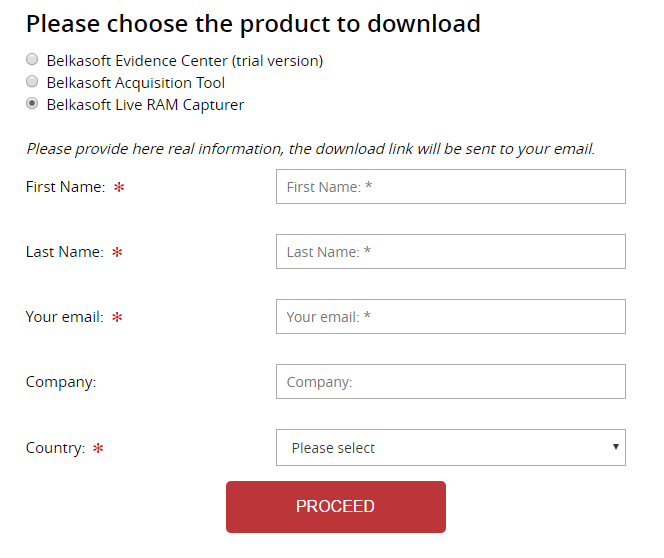

Одним из инструментов, которым можно сделать копию оперативной памяти, является Belkasoft Live RAM Capturer.

Пройдите на сайт Belkasoft (https://belkasoft.com/get) и заполните форму запроса этой программы.

Рисунок 1. Форма запроса Belkasoft

После этого вы получите электронное письмо, в котором будет ссылка на скачивание Belkasoft Live RAM Capturer. Загрузите эту программу и поместите ее на флешку. Подключите флешку к компьютеру, подвергнувшемуся атаке вируса-вымогателя.

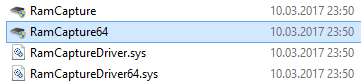

Существует 32-битная (файл RamCapture.exe) и 64-битная (файл RamCapture64.exe) версии Belkasoft Live RAM Capturer.

Рисунок 2. Файлы Belkasoft Live RAM Capturer

Кликните на файл, разрядность которого соответствует разрядности вашей операционной системы.

Ничего страшного не произойдет, если вы случайно ошибетесь. В этом случае вы просто увидите сообщение об ошибке.

Рисунок 3. Сообщение об ошибке

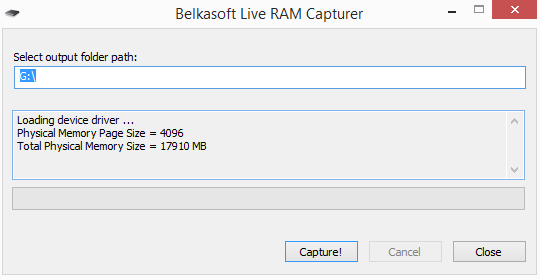

После запуска Belkasoft Live RAM Capturer вы увидите основное окно программы.

Рисунок 4. Главное окно Belkasoft Live RAM Capturer

Belkasoft Live RAM Capturer предложит сохранить создаваемую копию оперативной памяти компьютера на подключенную флешку. Кликните кнопку Capture!

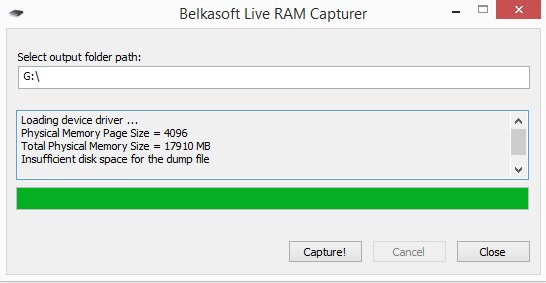

Если ваша флешка имеет файловую систему FAT (FAT32), а объем оперативной памяти компьютера превышает 4Гб, то вы увидите сообщение Insufficient disk space for the dump file.

Рисунок 5. Сообщение Insufficient disk space for the dump file

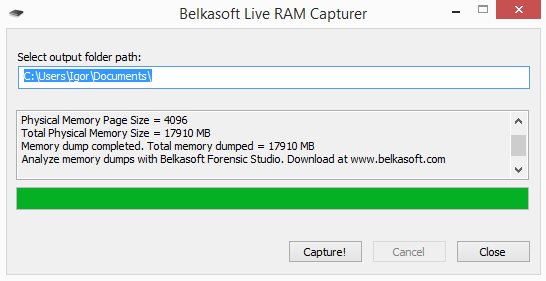

Это связано с тем, что Windows не может записать файл размером более 4Гб в файловую систему FAT (FAT32). Для того чтобы сохранить создаваемую копию памяти на флешку, предварительно отформатируйте ее в exFAT или NTFS. Если не сделать этого, можно указать иное место на жестком диске компьютера, где будет сохранена эта копия. В качестве примера был использован путь C:\Users\Igor\Document. Как показано на рисунке 6, такая копия была успешно создана.

Рисунок 6. Сообщение о том, что создание копии оперативной памяти закончено

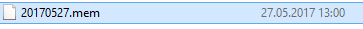

Имя файла, который содержит копию RAM, соответствует дате его создания.

Рисунок 7. Файл, содержащий данные из ОЗУ компьютера

Способы восстановления файлов

Если на компьютере была включена защита системы, то даже после действия вируса-шифровальщика есть шансы вернуть файлы в нормальное состояние, используя теневые копии файлов. Шифровальщики обычно стараются их удалить, но иногда им не удается это сделать из-за отсутствия полномочий администратора.

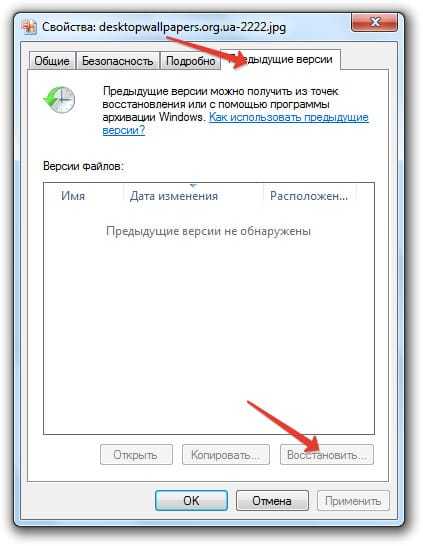

Восстановление предыдущей версии:

Чтобы предыдущие версии сохранялись, нужно включить защиту системы.

- Откройте свойства «Компьютера».

- В меню слева выберите «Защита системы».

- Выделите диск C и нажмите «Настроить».

- Выберите восстановление параметров и предыдущих версий файлов. Примените изменения, нажав «Ок».

Если вы предприняли эти меры до появления вируса, зашифровывающего файлы, то после очистки компьютер от вредоносного кода у вас будут хорошие шансы на восстановление информации.

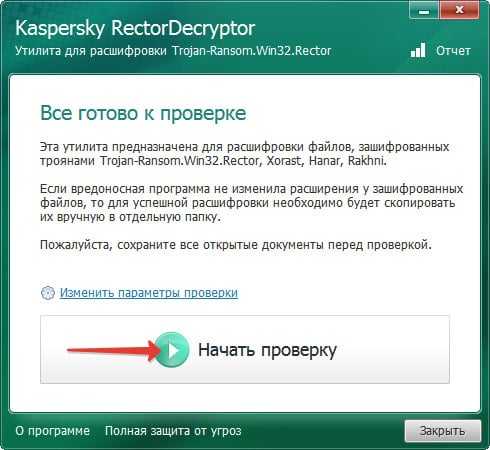

Использование специальных утилит

Лаборатория Касперского подготовила несколько утилит, помогающих открыть зашифрованные файлы после удаления вируса. Первый дешифратор, который стоит попробовать применить – Kaspersky RectorDecryptor .

- Загрузите программу с официального сайта Лаборатории Касперского.

- После запустите утилиту и нажмите «Начать проверку». Укажите путь к любому зашифрованному файлу.

Если вредоносная программа не изменила расширение у файлов, то для расшифровки необходимо собрать их в отдельную папку. Если утилита RectorDecryptor, загрузите с официального сайта Касперского еще две программы – XoristDecryptor и RakhniDecryptor.

Последняя утилита от Лаборатории Касперского называется Ransomware Decryptor. Она помогает расшифровать файлы после вируса CoinVault, который пока не очень распространен в Рунете, но скоро может заменить другие трояны.

Enigma (также известный как вирус Enigma)

представляет собой вирус, что всплывающие окна предупреждение на экране вашего компьютера и просит заплатить определенную сумму, чтобы расшифровать все заблокированные файлы. Enigma — имя обнаружения вредоносного по, которое блокирует компьютер и шифрует файлы в нем. Затем он назначит закрытый ключ, необходимый для расшифровки всех файлов.

Enigma инфекция часто называют как вымогателей экспертами по безопасности. Он может отображать заблуждение сообщение о том, что все, что вам сделать, чтобы удалить вирус может привести к разрушению вашего закрытого ключа. Без этого ключа расшифровки файлов будет невозможно.

Пользователи компьютеров должны знать, что Enigma и большую часть своего рода были разработаны онлайн преступниками, чтобы заработать прибыль через мошенничество. Как правило вымогателей являются программы, которые будут блокировать доступ к файлам, программам и компьютер для сбора оплаты от жертв. Отправка денег к такого рода злоумышленник аналогичным образом дает им шанс заработать легко прибыль через Интернет мошенников. Следовательно эта деятельность никогда не остановится. Другие разработчики вредоносных программ, видя успех через эту схему могут осуществлять же атака скоро.

Для того, чтобы остановить деятельность вымогателей, включая Enigma вируса, лучше удалить угрозы, вирус или вредоносное по, который бросил его в компьютер. Далее вам нужно иметь дело с зашифрованными файлами, используя действительный инструменты от известных безопасности поставщика. Один из упомянутых инструментов, которые мы использовали на удаление руководства на этой странице может помочь разблокировать файлы, которые были зашифрованы при Enigma вредоносных программ.

поведение Enigma

- Устанавливает себя без разрешений

- Enigma деактивирует установленного программного обеспечения.

- Изменение рабочего стола и параметры браузера.

- Enigma показывает коммерческой рекламы

- Интегрируется в веб-браузере через расширение браузера Enigma

- Enigma подключается к сети Интернет без вашего разрешения

- Общее поведение Enigma и некоторые другие текст emplaining som информация связанные с поведением

- Распределяет через платить за установку или в комплекте с программным обеспечением сторонних производителей.

Enigma осуществляется версий ОС Windows

-

Windows 8

29%

-

Windows 7

29%

-

Windows Vista

12%

-

Windows XP

30%

| Антивирусное программное обеспечение | Версия | Обнаружение |

|---|---|---|

| McAfee-GW-Edition | 2013 | |

| VIPRE Antivirus | 22224 | MalSign.Generic |

| Kingsoft AntiVirus | 2013.4.9.267 | Win32.Troj.Generic.a.(kcloud) |

| McAfee | 5.600.0.1067 | Win32.Application.OptimizerPro.E |

| NANO AntiVirus | 0.26.0.55366 | Trojan.Win32.Searcher.bpjlwd |

| Malwarebytes | 1.75.0.1 | PUP.Optional.Wajam.A |

| Malwarebytes | v2013.10.29.10 | PUP.Optional.MalSign.Generic |

| Dr.Web | Adware.Searcher.2467 | |

| VIPRE Antivirus | 22702 | Wajam (fs) |

| ESET-NOD32 | 8894 | Win32/Wajam.A |

| Baidu-International | 3.5.1.41473 | Trojan.Win32.Agent.peo |

Рекомендации по дальнейшей защите компьютера

Дам несколько советов, которые помогут защитить устройство то различных вирусных программ.

- Используйте комплексный антивирус, желательно один из самых популярных. Пускай даже если это будет бесплатная его версия. Конечно, ни один антивирус не обеспечит 100% защиты, но риск проникновения угрозы он значительно снизит.

- Пользуйтесь почтовым клиентом, например, Outlook. Многие антивирусы имеют на вооружении сканер электронной почты, который без труда находит зловред в содержимом письма, предотвращая проникновение в систему.

- Старайтесь не переходить по сомнительным ссылкам и не скачивать программы с неизвестных ресурсов, включая почтовые вложения. Но если это необходимо, то перед установкой или запуском какой-либо утилиты проверяйте ее антивирусом.

- Установите в браузер расширение «WOT». Так вы сможете оценивать качество того или иного ресурса. Многие антивирусы обладают веб сканером, блокирующим переход к опасному сайту. Это их еще один большой плюс.

Однако, если потерянную информацию вернуть не удалось, то все равно сохраните закодированные файлы, возможно, что совсем скоро появится нормальный дешифратор crypted000007.

Описание вируса шифровальщика enigma

Этот вирус очень похож на тот, что я уже описывал — вирус-шифровальщик vault. В технические детали нового вируса enigma я не вникал, но внешне для пользователя все выглядит примерно так же.

Начинается все с того, что вам на почту приходит письмо. В моем случае содержание было следующим:

Моя мама приобрела у вас 5 назад продукциюВаша конторка пересчитала нас!Прошу вас, разберитесь eще раз справку о покупкe. Жду отвeта

Отправитель ящик на mail.ru, причем настоящий.

счет_покупки.doc является гиперссылкой, по которой «скачивается» вирус. Реально он не скачивается, он уже у вас на компьютере, но его надо запустить. До этого момента он еще не запущен. Если вы нажимаете на эту ссылку, то вам предлагается «скачать» zip файл счет_покупки.zip. В нем находится файл счет_покупки(распечатка текстового документа).js, он и является непосредственно вирусом. Только после его запуска у вас начнется процесс шифрования файлов.

При этом выскочит первое окошко:

А затем второе:

Это обманные сообщения, для того, чтобы в следующем окошке:

Вы нажали Да при выводе предупреждения от системы контроля учетных записей:

На самом деле, если вы тут согласитесь на выполнение команды, то потеряете все ваши теневые копии и не сможете восстановить данные. Если у вас отключен UAC, то вирус автоматом удалит теневые копии и восстановление данных с помощью них станет невозможным.

После нескольких запросов от UAC они прекратятся. В это время вирус уже зашифровал все ваши данные, которые посчитал полезными. В моем случае это были все форматы microsoft office (xlsx, docx и др.), pdf файлы, изображения различных форматов, архивы.

В моем случае по сетевым папкам вирус не прошел. Не знаю по какой причине, либо не умеет, либо не успел. Как только на компьютере заметили вирус, сразу его выключили.

По завершении шифрования файлов вы получите сообщение примерно следующего содержания:

Мы зашифровали важные файлы на вашем компьютере: документы, базы данных, фото, видео, ключи. Файлы зашифрованны алгоритмом AES 128(https://ru.wikipedia.org/wiki/Advanced_Encryption_Standard) с приватным ключем,который знаем только мы.Зашифрованные файлы имеют расширение .ENIGMA . Расшифровать файлы без приватного ключа НЕВОЗМОЖНО.

Если хотите получить файлы обратно:

1)Установите Tor Browser https://www.torproject.org/2)Найдите на рабочем столе ключ для доступа на сайт ENIGMA_(номер вашего ключа).RSA3)Перейдите на сайт http://f6lohswy737xq34e.onion в тор-браузере и авторизуйтесь с помощью ENIGMA_(номер вашего ключа).RSA4)Следуйте инструкциям на сайте и скачайте дешифратор

C:\Users\user\Desktop\ENIGMA_338.RSA — Путь к файлу-ключу на рабочем столеC:\Users\user\AppData\Local\Temp\ENIGMA_338.RSA — Путь к файлу-ключу в TMP папке

Это сообщение развернуто на весь экран без возможности закрытия без диспетчера задач:

На рабочем столе появляются 2 файла:

- ENIGMA_338.RSA

- enigma_encr.html

Первый это некий ключ, по которому вы сможете зайти на сайт злоумышленников, на основе него они вам выдадут ключ для дешифровки. Второй файл это копия информационного сообщения, приведенного выше.

Вот описание принципа работы нового вируса шифровальщика enigma. Если бы мне кто-нибудь рассказал, что люди сами проделывают все описанные выше операции, я бы не поверил, если бы сам это не наблюдал. Секретарю пришло письмо и она выполнила всю последовательность описанных действий. В итоге все ее файлы на компьютере зашифровались. Не помог антивирус Kaspersky с свежими базами на день заражения. Я потом вручную просканировал все файлы, которые имеют отношение к этому вирусу, антивирус не нашел ничего подозрительного ни в одном из них. Спрашивается, какой в них смысл. В предыдущей моей встрече с шифровальщиком vault на компьютерах стоял лицензионный актуальный nod32, но он тоже не помог. После этих двух случаев я вообще считаю современные антивирусы бесполезными. Они не дают защиты от современных угроз.

Пользователи имели включенные антивирусы с последними базами, но это их нисколько не спасло от полной потери всей своей информации. Я, конечно, понимаю, что они сами себе виноваты в том, что запускают вирусы. Но тем не менее, это достаточно типичное поведение для большой группы пользователей. Почему нельзя выводить хотя бы предупреждение от антивируса о том, что у вас начался процесс шифрования файлов, мне не понятно.

Кто виноват?

Конечно, в первую очередь нужно винить создателеь WannaCry. Но не только их усилия привели к подобной ситуации. В основе зловреда WannaCry используется эксплойт (код, использующий уязвимость; позже многие эксплойты становятся основой вирусов) под кодовым названием EternalBlue. Информация об этом эксплойте была в утечках из Агенства Национальной Безопасности США — спецслужба, вероятно, планировала использовать уязвимость в своих целях. А EternalBlue, в свою очередь, эксплуатировал уязвимость в SMB-протоколе (он отвечает за «Сетевое окружение») для того, чтобы распространяться среди компьютеров, которые еще не были вовремя обновлены необходимой «заплаткой» от Microsoft.

Мы все не раз слышали о страстном желании различных правительств получать доступ ко всей информации любыми способами, как с помощью требований к IT-компаниям сотрудничать и предоставлять возможность «взламывать» их устройства, так и без их участия. И тут, как с военными складами — если их ограбят террористы и унесут оружие в неизвестном направлении, никто не сможет чувствовать себя в безопасности.

Ошибка в 1С: Не удается вставить повторяющуюся строку ключа в объект

В 1С может появиться ошибка такого рода: Ошибка при чтении изменений при обмене РИБ: Ошибка при вызове метода контекста (ПрочитатьИзменения): Попытка вставки неуникального значения в уникальный индекс:

Microsoft SQL Server Native Client 11.0: Не удается вставить повторяющуюся строку ключа в объект «dbo._AccRgAT118760» с уникальным индексом «_AccR118760_ByPeriod_TRRRRN». Повторяющееся значение ключа: (ноя 1 5999 12:00AM, 0xab52f3e52b35efa847b0cfef9c90ff9d, 0x95eb00112f2a1abf11dac09f12116a47, NULL, NULL, NULL, NULL, 0).

HRESULT=80040E2F, SQLSrvr: SQLSTATE=23000, state=1, Severity=E, native=2601, line=1

Техническая информация:

Ошибка при чтении изменений при обмене РИБ: {ОбщийМодуль.ПроцедурыОбменаДанными.Модуль(1559)}: Ошибка при вызове метода контекста (ПрочитатьИзменения): Попытка вставки неуникального значения в уникальный индекс:

Для ее решения делаем следующее: