Восстановление криптографического ключа

В качестве примера рассмотрим восстановление криптографического ключа, с помощью которого осуществляется шифрование файлов вирусом-вымогателем WannaCry. Как известно, этот вымогатель осуществляет шифрование файлов пользователя с использованием RSA-ключа. Существует несколько плагинов (например, плагин MoVP II) к Volatility – бесплатной утилиты, используемой для анализа дампов оперативной памяти компьютеров, с помощью которых можно восстановить RSA-ключ и его сертификаты.

Однако в статье будет показан пример восстановления RSA-ключа с помощью GREP-анализа. Для этого загрузите полученную ранее копию ОЗУ зараженного компьютера в WinHex и произведите поиск по заголовку RSA-ключа – 308202 (в шестнадцатеричном виде). В нашем случае было обнаружено 2486 совпадений.

Рисунок 8. Результаты поиска RSA-ключа в копии ОЗУ компьютера, подвергнутого атаке вируса-вымогателя WannaCry

Конечно же, не все эти совпадения являются криптографическим ключом. Однако количество вариантов ключей, которые могут быть использованы для расшифровки пользовательских данных, существенно сокращается, что повышает вероятность успеха спасения зашифрованных данных пользователя.

NoobCrypt

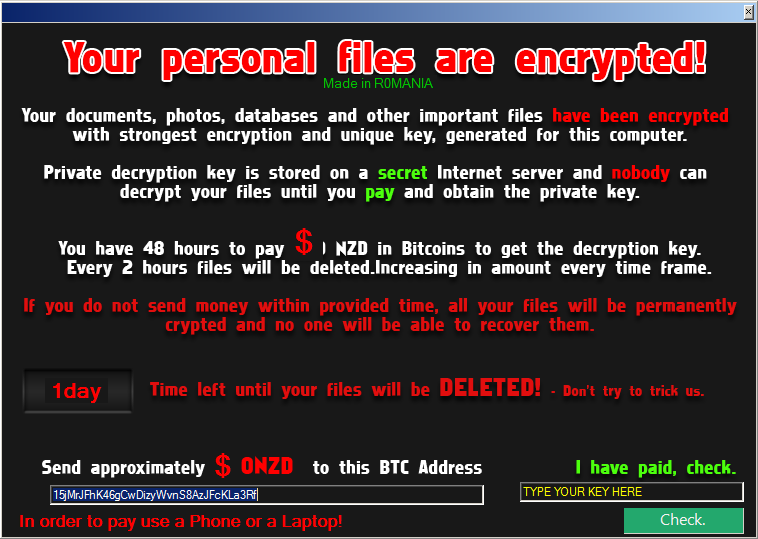

NoobCrypt, который я открыл летом 2016 года, написан на языке C# и использует алгоритм шифрования AES256. Программа имеет запоминающийся графический интерфейс, который отображается после блокировки доступа к файлам.

Данный экран с требованием выкупа — странная смесь сообщений. К примеру, он требует выплатить определенную сумму в долларах Новой Зеландии (NZD), но средства предлагает перевести на адрес в системе Bitcoin. В то же время текст с гордостью заявляет, что программа «создана в Румынии». Странное сочетание.

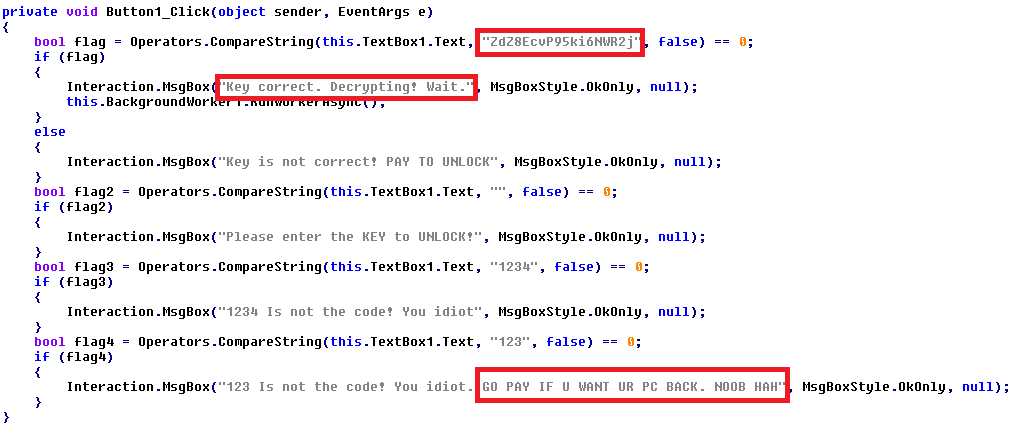

Название «NoobCrypt» было выбрано мной на основе обнаруженных в коде сообщений и ключа для расшифровки:

Чтобы расшифровать файлы, программа NoobCrypt предлагает «код разблокировки», который необходимо купить. В Twitter мной были опубликованы бесплатные ключи для удаления всех известных версий программы NoobCrypt (примеры: , , ). Однако определять, какой из них следует использовать, приходилось вручную. Благодаря нашему инструменту для дешифровки вам уже не придется гадать, какой код нужно применить.

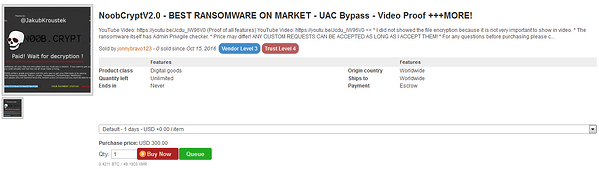

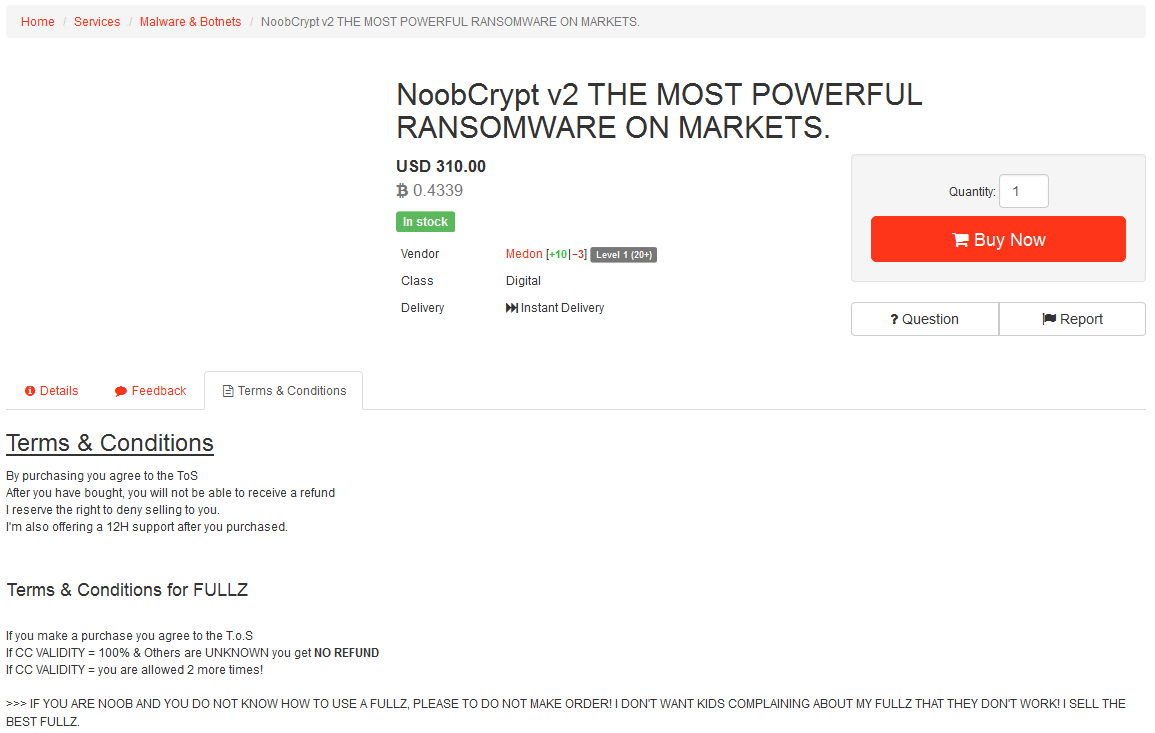

Вскоре после публикации кодов, исследователь программ-вымогателей с сетевым именем xXToffeeXx сообщил нам о создании новой версии NoobCrypt, которая рекламировалась во множестве магазинов в сетях Darknet. Стоимость этой версии, находящейся в продаже, составляет $300.

Автор даже подготовил демонстрационное видео, демонстрирующее функции, которые представлены как новые, в том числе использование «шифрования военного уровня» и «невозможность обнаружения антивирусами (кроме AVG)», что является обманом: многие антивирусы способны обнаружить эту программу.

Как видно на снимке внизу, автор даже упоминает мое имя на экране с инструкциями по выплате денег и за что-то меня благодарит. Возможно, за то, что я дал этому набору некачественного кода соответствующее название (теперь оно используется официально).

Сегодня мы представляем инструмент для дешифровки NoobCrypt, подходящий для всех его известных версий. Процесс разблокировки теперь выглядит намного проще, чем подбор нужного кода. Теперь вам не нужно платить деньги за предоставление ключа. И тем более полагаться на расшифровку своих файлов программе-вымогателю.

Ознакомьтесь с описанием программы NoobCrypt и инструментом для дешифровки .

Как работают криптолокеры?

Наиболее часто вирусы-шифровальщики используют следующие приемы для ограничения доступа пользователя к его данным:

- Меняют расширение пользовательских файлов на другое. Это не позволяет Windows открывать файлы в соответствующей программе — просмотрщике или редакторе. Как правило, такое поведение характерно для тестовых версий вредоносных программ или предварительной их «обкатки».

- Меняют несколько первых байт в файле. При этом измененный файл воспринимается Windows как поврежденный и также не позволяет пользователю просмотреть его содержимое. Такое поведение характерно для тестовых версий вредоносных программ. Еще известны случаи целевых атак, когда злоумышленники не ставили целью нанести максимальный урон атакуемой сети, а стремились получить иную выгоду от атаки, ограничив на короткий срок доступ пользователей к их файлам.

- Шифруют файлы. В наши дни этот способ является самым распространенным. Каждый компьютер шифруется уникальным криптоключом — он после окончания шифрования передается на управляющий сервер, который принадлежит киберпреступникам.

На этом сервере криптоключ хранится в течение некоторого времени. Для того чтобы знать, кто заплатил деньги, для каждого зашифрованного компьютера создается отдельный bitcoin-кошелек.

Как криптовирус попадает на ваш компьютер

1. Наиболее распространенный способ — вы получаете электронное письмо с вложением. Это вложение и есть или собственно вирус, или программа, которая запускает его скачивание и установку на ваш компьютер. Вложение имеет вид или документа, или картинки, с двойным расширением (хотя может быть и не спрятано, а представлять собой программу сразу же). Например, это замаскированный под pdf исполняемый файл. Злоумышленник меняет иконку файла так, что он выглядит как pdf, но стоит вам его запустить, как оказывается, что это что-то другое. Файлы с двойным расширением запускать категорически нельзя, пусть даже в названии присутствует «я в купальнике на пляже» (да даже если и без купальника…). Двойное расширение – это всегда ловушка.

3. Через закладки на сайтах. Время от времени злоумышленники получают контроль над теми или другими Интернет-ресурсами. Времена, когда они просто развлекались, «взломав» сайт и разместив на его главной странице картинку пошлого содержания, давно прошли – теперь полученный контроль используется с максимальной выгодой. К примеру, на новостной ресурс в части ссылок размещается вредоносный код, который начинает загрузку и исполнение вируса. Однако такой способ распространения вирусов достаточно дорогостоящ, ведь сайт еще надо взломать, а это – время (которое, как известно, деньги), поэтому используется нечасто.

Есть и другие, менее распространенные и более экзотичные методы атак вирусов-шифровальщиков, однако все они так или иначе завязаны на сетевой безопасности, о которой — чуть ниже.

Описание вируса шифровальщика bomber

Новый шифровальщик bomber принципиально ничем не отличается от всего того, что я видел ранее. Распространяется в основном по почте, используя социнжинерию, чтобы спровоцировать пользователя запустить вложение.

В качестве заманухи используются поддельные письма из налоговой, сбербанка. Для юрлиц может мимикрировать под письмо контрагента с просьбой сделать бухгалтерскую сверку или что-то подобное.

Отсюда сразу же логичное предупреждение — никогда не открывайте неизвестные вложения в письмах. Все об этом знают, и тем не менее почтовые вложения — основной источник распространения вирусов шифровальщиков.

Помимо почты вирус можно подцепить на всяких программах для быстрого обогащения, на кряках, на скачивании популярного софта с неизвестных сайтов. Например, adobe reader или 7zip стоит качать только с сайтов производителей, и ниоткуда более. Популярный прием для распространения вирусов — разместить зараженный инсталлятор на стороннем сайте и продвинуть этот сайт в топ поисковой выдачи. Даже 3-4 место в выдаче обеспечивает стабильный поток зараженных компьютеров.

Отдельно обращаю внимание на портированные версии программ. Сам нередко ими пользуюсь и раньше проблем с ними не было

Но последнее время получаю информацию, что в портированные версии популярных программ частенько внедряют вирусы. Причем, не обязательно шифровальщики. Вы можете даже не знать, что вместе с нормальной программой у вас работает вирус. Я бы не рекомендовал без особой необходимости пользоваться репаками популярных программ, особенно платных, в портированных версиях.

После того, как началась эпидемия шифровальщика bomber, я почитал темы на форумах антивирусов на эту тему. Заметил, что иногда вирус распространяется через teamviewer, который злоумышленники каким-то образом ставят на компьютер жертвы. Каким образом он туда попадает, я не понял. И так же популярен кейс, когда заражение идет через портированную версию 7zip — 7-ZipPortable.exe, которая появляется в профиле пользователя. Как он туда попадает, тоже не понятно.

После работы вируса шифровальщика bomber вы увидите текстовый файл КАК ВОССТАНОВИТЬ ЗАШИФРОВАННЫЕ ФАЙЛЫ.TXT примерно такого содержания:

Почтовые ящики soft2018@tutanota.com (soft2018@mail.ee, newsoft2018@yandex.by) могут быть другими, но пока используются именно эти.

Файл чаще всего раскидан по всему компьютеру:

- На рабочем столе;

- Документах пользователя;

- В папке с загрузками;

- В профиле и т.д.

Причем не только в директориях текущего пользователя, который запустил шифровальщика, но и у других пользователей.

Копирование числовых ячеек из 1С в Excel Промо

Решение проблемы, когда значения скопированных ячеек из табличных документов 1С в Excel воспринимаются последним как текст, т.е. без дополнительного форматирования значений невозможно применить арифметические операции. Поводом для публикации послужило понимание того, что целое предприятие с более сотней активных пользователей уже на протяжении года мучилось с такой, казалось бы на первый взгляд, тривиальной проблемой. Варианты решения, предложенные специалистами helpdesk, обслуживающими данное предприятие, а так же многочисленные обсуждения на форумах, только подтвердили убеждение в необходимости описания способа, который позволил мне качественно и быстро справиться с ситуацией.

Как лечить компьютер и удалить вымогатель spora ransomware

После того, как вы узнали, что все ваши файлы зашифрованы, нужно определиться, что вы будете делать дальше. Если у вас есть бэкапы и расшифровка файлов вам не требуется, то можно смело переходить к лечению компьютера и удалению вируса. Как и все остальные вирусы шифровальщики, удалить из системы его не трудно. Та модификация, что попалась мне, вообще ничего особенного с системой не делала, нигде себя не прописывала — ни в реестре, ни в автозапуске. Все, что сделал вирус, это создал несколько файлов. 3 файла в папке с профилем пользователя C:\Users\user\AppData\Roaming:

- RU15C-ACXRT-RTZTZ-TOGTO.HTML — html страничка с информацией о заражении и входе в личный кабинет на сайте злоумышленников.

- RU15C-ACXRT-RTZTZ-TOGTO.KEY — файл с ключами, на основе которых можно купить дешифратор.

- RU15C-ACXRT-RTZTZ-TOGTO.LST — файл со списком ваших зашифрованных файлов.

Эти же 3 файла будут продублированы в папке C:\Users\user\AppData\Roaming\Microsoft\Windows\Templates. На рабочем столе пользователя будут лежать первые два файла из списка. Все эти файлы носят информационный характер и непосредственной опасности не представляют. Сам вирус будет находиться в папке C:\Users\user\AppData\Local\Temp. Вот список файлов оттуда, относящиеся к spora:

- 4a0f17b9936.exe — непосредственно вирус.

- close.js — javaScript-файл, который создает исполняемый файл с вирусом.

- doc_113fce.docx — поддельный документ.

- 1С.a01e743_рdf.hta — вложение из почты.

Этот список файлов представляет непосредственную опасность и его в первую очередь надо удалить. Ни в коем случае не копируйте эти файлы на флешку или куда-то еще. Если случайно запустите на другом компьютере, то потеряете и там все данные. Если вам нужно сохранить для последующего разбора файлы с вирусами, то добавьте их в зашифрованный архив.

Удаления этих файлов достаточно для того, чтобы избавиться от вируса шифровальщика

Но хочу обратить внимание, что модификации могут быть разные. Я видел в интернете информацию о том, что этот вирус иногда ведет себя как троян, создает копии системных папок в виде ярлыка, скрывает настоящие системные папки, а в свойствах запуска ярлыков добавляет себя

Таким образом, после расшифровки файлов, ваша карета снова может превратиться в тыкву.

После ручного удаления вируса, рекомендую воспользоваться бесплатными инструментами от популярных антивирусов. Подробнее об этом я уже рассказывал ранее на примере вируса . Можете воспользоваться приведенными там рекомендациями. Они актуальны и для вируса spora.

Я рекомендую после расшифровки файлов, сразу же переустановить систему Windows. Только это может дать 100% гарантию, что на компьютер очищен полностью.

Если вам необходимо любой ценой восстановить зашифрованные файлы, а самостоятельно вы это сделать не можете, рекомендую сразу обращаться к профессионалам. Неправильные ваши действия могут привести к тому, что файлы вы вообще не сможете получить назад. Как минимум, вам нужно снять посекторный образ системы и сохранить его, прежде чем вы сами начнете что-то делать. Как сделать образ системы рассказывать не буду, это выходит за рамки данной статьи.

Подведем итог. После того, как ваш компьютер был зашифрован, правильная последовательность действий для возможной расшифровки файлов и лечения компьютера следующая:

- Отключаем компьютер от сети.

- Сохраняем файлы с расширением .KEY и .LST.

- Делаем полный посекторный образ дисков с информацией, загрузившись с Live CD.

- Удаляем вирус с компьютера.

- Пробуем восстановить файлы самостоятельно.

- Переустанавливаем Windows.

Как расшифровать и восстановить файлы после вируса Crusis (Dharma)

Что же делать, когда вирус Crusis (Dharma) зашифровал ваши файлы, никакие описанные ранее способы не помогли, а файлы восстановить очень нужно? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

Перед дальнейшими манипуляциями я рекомендую сделать посекторный образ диска. Это позволит зафиксировать текущее состояние и если ничего не получится, то хотя бы можно будет вернуться в исходную точку и попробовать что-то еще. Дальше нужно удалить самого шифровальщика любым антивирусом с последним набором антивирусных баз. Подойдет CureIt или Kaspersky Virus Removal Tool. Можно любой другой антивирус установить в режиме триал. Этого хватит для удаления вируса.

После этого загружаемся в зараженной системе и проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого — ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов — восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов с помощью перечисленных программ подробно показан в видео в самом конце статьи.

Защита от вирусов шифровальщиков или ransomware

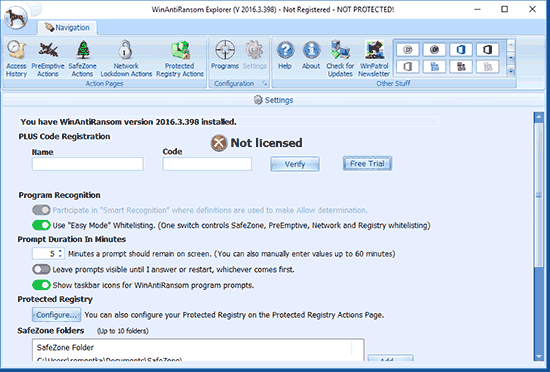

По мере распространения Ransomware, многие производители антивирусов и средств борьбы с вредоносными программами начали выпускать свои решения для предотвращения работы шифровальщиков на компьютере, среди них можно выделить:

- Malwarebytes Anti-Ransomware

- BitDefender Anti-Ransomware

- WinAntiRansom

Первые две пока в бета-версиях, но бесплатны (при этом поддерживают определение лишь ограниченного набора вирусов такого типа — TeslaCrypt, CTBLocker, Locky, CryptoLocker. WinAntiRansom — платный продукт, который обещает предотвратить шифрование почти любыми образцами ransomware, обеспечивая защиту как локальных так и сетевых дисков.

Но: эти программы не предназначены для расшифровки, а только лишь для предотвращения шифрования важных файлов на компьютере. Да и вообще, мне кажется, эти функции должны быть реализованы в антивирусных продуктах, иначе получается странная ситуация: пользователю необходимо держать на компьютере антивирус, средство борьбы с AdWare и Malware, а теперь еще и утилиту Anti-ransomware, плюс на всякий случай Anti-exploit.

Как лечить компьютер и удалить вымогатель Crusis (Dharma)

В моем случае вирус шифровальщик Crusis (Dharma) особо не прятался и удалить его не должно составить каких-то проблем. Как я уже сказал, он лежал в папке на рабочем столе. Помимо этого он записал сам себя и информационное сообщение в автозапуск.

Само тело вируса было продублировано в пуске в разделе Startup у всех пользователей и в windows/system32. Более внимательно я не смотрел, так как не вижу в этом смысла. После заражения шифровальщиком я настоятельно рекомендую переустановить систему. Это единственный способ гарантированно удалить вирус. Вы никогда не будете полностью уверены в том, что вирус удален, так как он мог использовать какие-то еще неопубликованные и неизвестные уязвимости для того, чтобы оставить закладку в системе. Через некоторое время через эту закладу вы можете получить какой-то новый вирус и все повторится по кругу.

Так что я рекомендую сразу же после обнаружения шифровальщика не заниматься лечением компьютера, а переустанавливать систему, сохранив оставшиеся данные. Возможно, вирус успел не все зашифровать. Эти рекомендации относятся к тем, кто не собирается пытаться восстановить файлы. Если у вас есть актуальные бэкапы, то просто переустанавливайте систему и восстанавливайте данные.

Если у вас нет бэкапов и вы любой ценой готовы восстановить файлы, то тогда компьютер стараемся не трогать вообще. Первым делом просто отключите сетевой кабель, скачайте пару зашифрованных файлов и текстовый файл с информацией на чистую флешку, дальше завершаем работу компьютера. Больше компьютер включать нельзя. Если вы вообще не разбираетесь в компьютерных делах, то с вирусом вы справиться сами не сможете, тем более расшифровать или восстановить файлы. Обратитесь к тому, кто разбирается. Если же вы считаете, что что-то сможете сделать сами, то читайте дальше.

Рекомендации по расшифровке файлов

Отключите автоматическое удаление вредоносных файлов

Если на вашем компьютере установлен продукт «Лаборатории Касперского», перейдите в настройки программы и снимите флажок Автоматически выполнять рекомендуемые действия в разделе Общие.

Мы не рекомендуем удалять вредоносные файлы из карантина, они могут содержать ключи для расшифровки.

Отправьте файлы на анализ

с технической поддержкой «Лаборатории Касперского», выбрав тему для своего запроса. Прикрепите к запросу зашифрованный файл и электронное письмо.

Специалисты «Лаборатории Касперского» не могут гарантировать расшифровку поврежденных файлов.

Проведите проверку компьютера и удалите вредоносную программу

Запустите полную проверку компьютера, чтобы найти и устранить причину заражения. Если на вашем компьютере не установлено защитное решение, проведите проверку с помощью бесплатных программ «Лаборатории Касперского»: Kaspersky Security Cloud Free, Kaspersky Rescue Disk или Kaspersky Virus Removal Tool.

Общие рекомендации

Установите защитное решение

Продукты «Лаборатории Касперского» с актуальными антивирусными базами блокируют атаки и установку вредоносных программ. В состав последних версий продуктов входит компонент Мониторинг активности, который автоматически создает резервные копии файлов, если подозрительная программа пытается получить к ним доступ.

Создавайте резервные копии файлов и храните их вне компьютера

Для защиты информации от вредоносных программ и повреждений компьютера создавайте резервные копии файлов и храните их на съемном носителе или в онлайн-хранилище.

Устанавливайте обновления

Своевременно обновляйте операционную систему и установленные программы. После обновления повышается их безопасность, стабильность и производительность, а также устраняются существующие уязвимости.

Если на вашем устройстве установлена программа «Лаборатории Касперского», регулярно обновляйте антивирусные базы.

Без таких обновлений программа не сможет быстро реагировать на новые вредоносные программы.

Не открывайте файлы из писем от неизвестных отправителей

Программы-шифровальщики распространяются через зараженные файлы из электронных писем. В таких письмах мошенники выдают себя за деловых партнеров или сотрудников государственных органов, а темы писем и вложения содержат важные уведомления, например уведомление об иске из арбитражного суда. Перед открытием электронного письма и вложенного файла внимательно проверяйте, кто является отправителем.

Как избежать заражения криптовирусом

Существует заблуждение, что хороший (или платный) антивирус обязательно убережет вас от воздействия шифровальщика. Увы, но это именно заблуждение. Новейшие типы вирусов-шифровальщиков легко (и это ключевое слово) преодолевают защиту даже самых современных антивирусов с наисвежайшими базами и полностью активированной защитой. Я настолько часто вижу жертв воздействия криптовирусов, имеющих официальную подписку на антивирусы известных брендов, что давно уже скептически смотрю на всю эту антивирусную «защиту».

Единственный надежный метод уберечься от шифрования ваших данных злоумышленником – не пустить вирус на ваш компьютер

И, как следует из абзаца выше, антивирус в этом может и не помочь, то есть надеяться приходится только на себя и на свое внимание

Говорят, что наступает эпоха тихих угроз — они никак себя не проявляют пока не станет совсем поздно: вирус зашифрует файлы 1С, базы данных, фотографии

Если вы читаете данную статью, то, судя по всему, свершилось, некий вирус зашифровал файлы 1С после того, как было открыто электронное письмо неизвестного отправителя. Бухгалтерия 1С перестала работать, что логично, а тело самого шифратора самоликвидировалось (вирус Ransomware подчищает после себя «рабочее место», чтобы было труднее идентифицировать его разновидность). Жертве — жёсткое требование за восстановление доступа к зашифрованным файлам. Инструкции об оплате выглядит так: упоминание адресов электронной почты: xoomx dr.com и xoomx usa.com в файлах системы жертвы после того, как шифрование закончено. Вирус — это разновидность Ransomware. Платить или не платить вымогателям — дело сугубо личное, по крайней мере FBR не советует этого делать, что говорит наша доблестная милиция неизвестно.

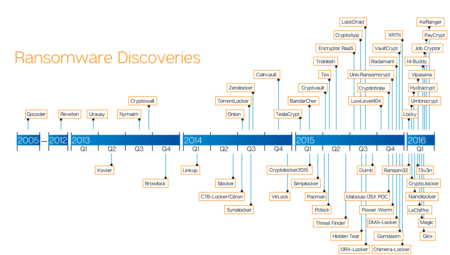

Вспышка эпидемии подобного вредоносного ПО уже имела место быть ровно год назад. Надо отметить, что разработка данного программного обеспечения продолжается с с далёкого 2005 года и идёт ударными темпами.

Чем опасен вирус-шифратор?

Тем, что пользовательские данные, файлы 1С с Большой долей вероятности расшифровать так и не удастся. Вы это должны сразу для себя отметить, чтобы не питать ложных надежд и не отдаваться за больШие деньги в руки ещё одних потенциальных мошенников — тех, кто пообещает эти файлы обязательно расшифровать. Это касается любого компьютерного сервиса или одинокого мастера-эникейщика. Впрочем, самостоятельно или за небольшую плату восстановить зашифрованные данные стоит попробовать потому как есть наработанные методы в данной сфере.

Что делать и как быть в подобной ситуации?

Есть несколько способов расшифровать данные, но принцип их одинаков.

- Скачать специальную утилиту с сайтов, разработчиков антивирусных программ;

- Запустить на компьютере, где поработал вирус;

- Молиться…

Как предотвратить заражение вирусом-вымогателем Ransomware

Чаще всего, даже самая крутая антивирусная защита со свежими базами не спасёт компьютер и данные на нём, если пользователь открыл электронное письмо вложенным вирусом-шифратором — это должен знать каждый User.Поэтому настоятельно рекомендуем не открывать письма от незнакомых отправителей, особенно с подобными названиями: «Порядок работы с просроченной задолженностью.doc», «Постановление суда.exe», «Уведомление о взыскании задолженности.doc».

Лучшая защита на сегодняшний день — делать копии важных данных на съёмные накопители — внешние HDD (внешние жёсткие диски). Для создания копий лучше всего подходят специальные программы типа Acronis True Image (http://www.acronis.com/ru-ru/). Программа удобная быстрая, с некоторых пор позволяет создавать копии в облаках (Cloud storage) по принципу хранения данных Google Диск.

- 8 бесплатных антивирусов для Windows OS

- Как активировать Kaspersky Free для Беларуси

- Разница между платным и бесплатным антивирусом

- Как отключить антивирус Windows 10 быстро и просто

- Ключи для Eset Nod32 и Eset Smart Security. 4 способа получения ключа

- Лучшие антивирусы онлайн

- Анонимный интернет через прокси