Устанавливаем и настраиваем Roundcube Webmail

Открываем страницу загрузки Roundcube. Копируем ссылку на LTS-версию продукта (стабильную):

Используем ссылку, чтобы загрузить архив программы:

* на момент написания инструкции LTS версия была 1.1.12.

Создаем каталог для размещения файлов Roundcube:

mkdir /usr/share/nginx/html/webmail

И распаковываем архив в созданную папку:

Копируем шаблон конфигурационного файла и создаем рабочий конфиг:

cp /usr/share/nginx/html/webmail/config/config.inc.php.sample /usr/share/nginx/html/webmail/config/config.inc.php

Открываем его на редактирование:

vi /usr/share/nginx/html/webmail/config/config.inc.php

Редактируем строку для подключения к СУБД:

Создаем следующие строки:

$config = true;

$config = ‘Drafts’;

$config = ‘Junk’;

$config = ‘Sent’;

$config = ‘Trash’;

$config = true;

* первая строка разрешает установку портала. Остальные — указывают на необходимость создания папок по умолчанию, если их нет. Без данной настройки, если не создавались папки другим клиентом, веб-клиент может выдавать ошибки при перемещении писем, например, при их удалении.

Задаем владельца apache на папку портала:

chown -R apache:apache /usr/share/nginx/html/webmail

* несмотря на то, что наш сервер обрабатываем скрипты с помощью php-fpm, работает последний по умолчанию от apache.

mysql -uroot -p

… система запросит пароль — вводим тот, что задавали при установке MariaDB.

> quit

Загружаем в созданную базу данные:

… снова запрос пароля — вводим пароль от суперпользователя MariaDB.

Устанавливаем компоненты, необходимые для работы Roundcube:

yum install php-pear php-mcrypt php-intl php-ldap php-pear-Net-SMTP php-pear-Net-IDNA2 php-pear-Mail-Mime

Настроим php:

vi /etc/php.ini

date.timezone = «Europe/Moscow»

* в данном примере мы задаем московское время.

Перезагружаем php-fpm:

systemctl restart php-fpm

Открываем браузер и переходим по адресу http://<IP-адрес сервера>/webmail/installer/.

В самом низу нажимаем по кнопке Next. Если кнопка будет неактивна, проверяем, что нет ошибок (NOT OK):

На следующей странице мы создаем конфигурационный файл.

а) вводим данные для подключения к СУБД:

б) настраиваем подключение к удаленному почтовому серверу:

* в данном примере мы указываем сервер 192.168.0.15 с доступом по IMAP.

в) для отправки сообщений нужно использовать следующий удаленный сервер:

* также указан почтовый сервер 192.168.0.15.

г) после окончания правки конфигурации, кликаем по CREATE CONFIG:

Конфигурационный файл создан — нажимаем CONTINUE, чтобы продолжить установку:

Проверяем, что все пункты находятся в состоянии OK. Установка выполнена.

Открываем конфигурационный файл roundcube:

vi /usr/share/nginx/html/webmail/config/config.inc.php

Запрещаем установку портала:

$config = false;

После удаляем папку с установочными скриптами:

\rm -R /usr/share/nginx/html/webmail/installer

И заходим в браузере по адресу http://<IP-адрес сервера>/webmail/. — должна открыться страница аутентификации пользователя. Пока не вводим никаких данных.

Configuration/Environment Variables

The following env variables can be set to configure your Roundcube Docker instance:

By default, the image will use a local SQLite database for storing user account metadata.

It’ll be created inside the directory and can be backed up from there. Please note that

this option should not be used for production environments.

Connect to a Database

The recommended way to run Roundcube is connected to a MySQL database. Specify the following env variables to do so:

Before starting the container, please make sure that the supplied database exists and the given database user

has privileges to create tables.

Run it with a link to the MySQL host and the username/password variables:

Устанавливаем и настраиваем Roundcube Webmail

Открываем страницу загрузки Roundcube. Копируем ссылку на LTS-версию продукта (стабильную):

Используем ссылку, чтобы загрузить архив программы:

* на момент написания инструкции LTS версия была 1.1.12.

Создаем каталог для размещения файлов Roundcube:

mkdir /usr/share/nginx/html/webmail

И распаковываем архив в созданную папку:

Копируем шаблон конфигурационного файла и создаем рабочий конфиг:

cp /usr/share/nginx/html/webmail/config/config.inc.php.sample /usr/share/nginx/html/webmail/config/config.inc.php

Открываем его на редактирование:

vi /usr/share/nginx/html/webmail/config/config.inc.php

Редактируем строку для подключения к СУБД:

Создаем следующие строки:

$config = true;

$config = ‘Drafts’;$config = ‘Junk’;$config = ‘Sent’;$config = ‘Trash’;$config = true;

* первая строка разрешает установку портала. Остальные — указывают на необходимость создания папок по умолчанию, если их нет. Без данной настройки, если не создавались папки другим клиентом, веб-клиент может выдавать ошибки при перемещении писем, например, при их удалении.

Задаем владельца apache на папку портала:

chown -R apache:apache /usr/share/nginx/html/webmail

* несмотря на то, что наш сервер обрабатываем скрипты с помощью php-fpm, работает последний по умолчанию от apache.

mysql -uroot -p

… система запросит пароль — вводим тот, что задавали при установке MariaDB.

Загружаем в созданную базу данные:

… снова запрос пароля — вводим пароль от суперпользователя MariaDB.

Устанавливаем компоненты, необходимые для работы Roundcube:

yum install php-pear php-mcrypt php-intl php-ldap php-pear-Net-SMTP php-pear-Net-IDNA2 php-pear-Mail-Mime

Настроим php:

vi /etc/php.ini

date.timezone = «Europe/Moscow»

* в данном примере мы задаем московское время.

Перезагружаем php-fpm:

systemctl restart php-fpm

Открываем браузер и переходим по адресу http://<IP-адрес сервера>/webmail/installer/.

В самом низу нажимаем по кнопке Next. Если кнопка будет неактивна, проверяем, что нет ошибок (NOT OK):

На следующей странице мы создаем конфигурационный файл.

а) вводим данные для подключения к СУБД:

б) настраиваем подключение к удаленному почтовому серверу:

* в данном примере мы указываем сервер 192.168.0.15 с доступом по IMAP.

в) для отправки сообщений нужно использовать следующий удаленный сервер:

* также указан почтовый сервер 192.168.0.15.

г) после окончания правки конфигурации, кликаем по CREATE CONFIG:

Конфигурационный файл создан — нажимаем CONTINUE, чтобы продолжить установку:

Проверяем, что все пункты находятся в состоянии OK. Установка выполнена.

Открываем конфигурационный файл roundcube:

vi /usr/share/nginx/html/webmail/config/config.inc.php

Запрещаем установку портала:

$config = false;

После удаляем папку с установочными скриптами:

\rm -R /usr/share/nginx/html/webmail/installer

И заходим в браузере по адресу http://<IP-адрес сервера>/webmail/. — должна открыться страница аутентификации пользователя. Пока не вводим никаких данных.

Возможные ошибки

1. Неудачное соединение с IMAP сервером.

Появляется при попытке авторизоваться в Roundcube.

Причина: как правило, недоступен IMAP-сервер или Roundcube неправильно настроен на подключение к серверу.

Решение: проверяем, что сервер доступен по сети. Проверяем настройки SSL и TLS по методу, .

2. SMTP ошибка (554): Невозможно добавить получателя XXX (5.7.1 <XXX>: Relay access denied)

Ошибка появляется при попытке отправить письмо.

Причина: SMTP-сервер не разрешает удаленному хосту отправку сообщений. Для этого требуется пройти аутентификацию.

Решение: есть два способа устранить ошибку:

1. Настроить аутентификацю в Roundcube по методу, .

2. Также можно решить проблему, добавив наш хост Roundcube в качестве relay на почтовом сервере. Данный способ не является правильным с точки зрения безопасности и его рекомендуется применить для временного использования.

В качестве SMTP-сервера могут использоваться разные MTA. Приведем пример для разрешения отправки писем в Postfix. Открываем его конфигурационный файл:

vi /etc/postfix/main.cf

Редактируем строку mynetworks:

mynetworks = … 192.168.0.14

* где mynetworks — список доверенных узлов, которым можно будет отправлять сообщения без дополнительных проверок. В данном примере мы добавили хост 192.168.0.14.

Перечитываем конфигурацию postfix:

Tips and tricks

Setting Roundcube up for use with an IMAP/SMTP server that only allows TLS authentication

$config = 'tls://mail.my_domain.org';

// For STARTTLS IMAP

$config = array(

'ssl' => array(

'verify_peer' => true,

// certificate is not self-signed if cafile provided

'allow_self_signed' => false,

'cafile' => '/etc/ssl/certs/Your_CA_certificate.pem',

// For Letsencrypt use the following two lines and remove the 'cafile' option above.

//'ssl_cert' => '/etc/letsencrypt/live/mail.my_domain.org/fullchain.pem',

//'ssl_key' => '/etc/letsencrypt/live/mail.my_domain.org/privkey.pem',

// probably optional parameters

'ciphers' => 'TLSv1+HIGH:!aNull:@STRENGTH',

'peer_name' => 'mail.my_domain.org',

),

);

// For STARTTLS SMTP

$config = array(

'ssl' => array(

'verify_peer' => true,

// certificate is not self-signed if cafile provided

'allow_self_signed' => false,

'cafile' => '/etc/ssl/certs/Your_CA_certificate.pem',

// For Letsencrypt use the following two lines and remove the 'cafile' option above.

//'ssl_cert' => '/etc/letsencrypt/live/mail.my_domain.org/fullchain.pem',

//'ssl_key' => '/etc/letsencrypt/live/mail.my_domain.org/privkey.pem',

// probably optional parameters

'ciphers' => 'TLSv1+HIGH:!aNull:@STRENGTH',

'peer_name' => 'mail.my_domain.org',

),

);

PDF and OpenDocument file preview

The following Roundcube extensions enable you to preview PDF or OpenDocument file attachements.

/etc/webapps/roundcubemail/config/config.inc.php

$config = array(

'pdfviewer',

'odfviewer'

);

If you encounter any file permission issues, than try this command:

chown -R http:http /usr/share/webapps/roundcubemail/plugins/odfviewer/files

Calendar Support

Update the roundcube database

# mysql -u root -p roundcubemail < /usr/share/webapps/roundcubemail/plugins/calendar/drivers/database/SQL/mysql.initial.sql

Configure the calendar service

The default configuration should suffice for most applications, however we still need to move it into place.

# cp /usr/share/webapps/roundcubemail/plugins/calendar/config.inc.php.dist /usr/share/webapps/roundcubemail/plugins/calendar/config.inc.php

Sabre\VObject\Property\Text Not Found

If you get this error, it means that either Sabre was not included with the plugin or it is out of date

# cd /usr/share/webapps/roundcubemail ; composer update ; composer require sabre/dav ~3.1.3

Enable the Plugin

/etc/webapps/roundcubemail/config/config.inc.php

$config = array(

'calendar'

);

Synchronize address book with CardDav contacts

It’s useful to use the Roundcube address book to have auto-completion features for address fields etc. If you have your contacts stored somewhere else and the remote application offers a CardDav server for synchronization, then you can use the AUR extension from the AUR to access your remote address book in Roundcube. To enable it, adjust following lines in your config file:

/etc/webapps/roundcubemail/config/config.inc.php

$config = array(

'carddav'

);

Восстановление из резервных копий

Перед началом восстановления, переносим резервные копии на новый сервер.

Восстановление баз данных

Нам необходимо восстановить несколько баз — содержимое /var/vmail/backup/mysql/. В моем случае было:

- amavisd

- iredadmin

- iredapd

- mysql

- roundcubemail

- vmail

Если мы переносим нашу почтовую систему на новый сервер, базу mysql восстанавливать не нужно.

Архивы баз находятся в сжатом виде. Первым делом, распаковываем их:

bzip2 -d amavisd-*.sql.bz2

bzip2 -d iredadmin-*.sql.bz2

bzip2 -d iredapd-*.sql.bz2

bzip2 -d mysql-*.sql.bz2

bzip2 -d vmail-*.sql.bz2

* если система вернула ошибку и не распаковала архив, необходимо установить пакет bzip2.

Теперь можно восстановить базы:

mysql -v -u root -p amavisd < amavisd-*.sql

mysql -v -u root -p iredadmin < iredadmin-*.sql

mysql -v -u root -p iredapd < iredapd-*.sql

mysql -v -u root -p mysql < mysql-*.sql

* напомним еще раз, базу mysql восстанавливать не нужно, если мы перенесли почту на новый сервер.

mysql -v -u root -p vmail < vmail-*.sql

Восстановление почты

Копируем данные в каталог /var/vmail/vmail1 (в случае, если мы не выбрали другой при установке).

Если мы создавали архив, то сначала распакуем его, например:

tar -xvf vmail.tar.gz

и переносим распакованное содержимое в каталог хранения почты (по умолчанию, /var/vmail/vmail1):

mv /tmp/var/vmail/vmail1/* /var/vmail/vmail1/

* в моем случае, распакованный архив находился в каталоге /tmp/var/vmail/vmail1; каталог для хранения почты — /var/vmail/vmail1.

Восстановление LDAP

На новом сервере заходим в каталог с дистрибутивом, который использовался для установки iRedMail. Открываем файл iRedMail.tips, например:

vi /tmp/iRedMail-0.9.8/iRedMail.tips

Находим пароли для учетных записей cn=vmail,dc=xx,dc=xx и cn=vmailadmin,dc=xx,dc=xx в строках:

OpenLDAP:

…

* LDAP bind dn (read-only): cn=vmail,dc=example,dc=com, password: rzeuzCPZN5dlHiyWEt9g6GWL5Jo6S9

* LDAP admin dn (used for iRedAdmin): cn=vmailadmin,dc=example,dc=com, password: FQ6Pk3hCKxL1dKv047NM0aJPEGanOv

* в данном примере, записываем пароли rzeuzCPZN5dlHiyWEt9g6GWL5Jo6S9 и FQ6Pk3hCKxL1dKv047NM0aJPEGanOv.

Используя данные пароли и получаем на них хэш:

slappasswd -h ‘{ssha}’ -s ‘rzeuzCPZN5dlHiyWEt9g6GWL5Jo6S9’

slappasswd -h ‘{ssha}’ -s ‘FQ6Pk3hCKxL1dKv047NM0aJPEGanOv’

В ответ мы получаем что-то подобное:

{SSHA}3rs/fqNZpKaWytqaQVE8AKltriyd1BsW

{SSHA}20vytDcG0NsSE8twwI/ldWW1+YCIi+xW

Теперь распаковываем архив с ldap:

bzip2 -d /tmp/2019-02-09-03-00-01.ldif.bz2

* в данном примере мы распаковываем архив из каталога /tmp.

Открываем распакованный ldif файл:

vi /tmp/2019-02-09-03-00-01.ldif

Находим учетные записи cn=vmail и cn=vmailadmin и строки их паролей, например:

dn: cn=vmail,dc=iredmail,dc=org

…

userPassword:: e1NTSEF9dVFnWENnWWkrWDMzMmJSNVJlazN0YjR5NllBRW9tN3hnZ1VTa0E9PQ==

…

dn: cn=vmailadmin,dc=iredmail,dc=org

userPassword:: e1NTSEF9eFhsWjd6MHRlQzYxRFc5QklJSStFNXBZU0YyTHIwVnh2UTNIRWc9PQ==

…

… и меняем на такие строки:

dn: cn=vmail,dc=iredmail,dc=org

…

userPassword: {SSHA}3rs/fqNZpKaWytqaQVE8AKltriyd1BsW

…

dn: cn=vmailadmin,dc=iredmail,dc=org

userPassword: {SSHA}20vytDcG0NsSE8twwI/ldWW1+YCIi+xW

…

* обратите внимание, что, во-первых, мы заменили пароли на наши хеши. Во-вторых, после userPassword мы убрали один знак двоеточия

Останавливаем службу для ldap:

systemctl stop slapd

Переходим в каталог хранения данных ldap:

cd /var/lib/ldap/<домен>/

Если в нем есть файл DB_CONFIG, переносим его, остальное удаляем:

mv DB_CONFIG /tmp

rm -rf ./*

После возвращаем DB_CONFIG:

mv /tmp/DB_CONFIG ./

Снова запускаем сервис ldap:

systemctl start slapd

В каталоге с данными для ldap появятся файлы. Снова останавливаем сервис slapd:

systemctl stop slapd

Теперь восстанавливаем данные:

slapadd -f /etc/openldap/slapd.conf -l /tmp/2019-02-09-03-00-01.ldif

Запускаем ldap и проверяем, что он запустился:

systemctl start slapd

systemctl status slapd

Восстановление конфигов

Желательно, восстановить настройки системы, так как некоторые из них критичные для работы почты. Если мы меняли конфигурацию, то нужно восстановить следующие файлы:

- /var/www/roundcubemail/config/config.inc.php

где путь /var/www может быть другим. Конфиг для roundcube. - /etc/postfix/mysql*.cf

настройки postfix. - Содержимое /etc/dovecot/conf.d, файлы /etc/dovecot/dovecot-mysql.conf и /etc/dovecot/dovecot.conf.

настройки dovecot. - Содержимое /var/lib/dkim

сертификаты для подписи DKIM.

Development

Mail-in-a-Box is based on Ubuntu 18.04 LTS 64-bit and uses very-well-documented shell scripts and a Python management daemon to configure the system. Take a look at the system architecture diagram and security practices.

Development takes place on github at https://github.com/mail-in-a-box/mailinabox.

Note that the goals of this project are to . . .

- Make deploying a good mail server easy.

- Promote decentralization, innovation, and privacy on the web.

- Have automated, auditable, and idempotent system configuration.

- Not make a totally unhackable, NSA-proof server (but see our security practices).

- Not make something customizable by power users.

Additionally, this project has a Code of Conduct, which supersedes the goals above. Please review it when joining our community.

Mail-in-a-Box is dedicated to the public domain using CC0.

Joshua Tauberer (@JoshData) began this project in 2013 and is the primary maintainer. Thank you to all of the contributors!

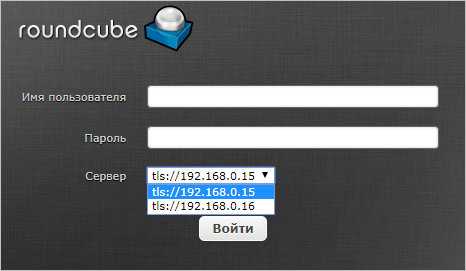

Добавление почтового сервера

Добавим еще один сервер почты в Roundcube. Открываем конфигурационный файл:

vi /usr/share/nginx/html/webmail/config/config.inc.php

Находим нашу настройку:

$config = ‘tls://192.168.0.15’;

… и меняем ее на:

$config = array(‘tls://192.168.0.15’, ‘tls://192.168.0.16’);

* мы изменили тип записи, указав, что это массив (array) и через запятую перечислили два сервера — 192.168.0.15 и 192.168.0.16.

Переходим на страницу авторизации Roundcube http://<IP-адрес сервера>/webmail/. — мы должны увидеть выпадающий список наших серверов:

Несколько доменов без выпадающего списка

Как правило, пользователям неудобно выбирать нужный сервер. Это может их сбить с толку.

Чтобы Roundcube автоматически выбирал почтовый сервер, внесем изменения в наш конфигурационный файл:

vi /usr/share/nginx/html/webmail/config/config.inc.php

…$config = ‘tls://imap.%s’;…$config = ‘tls://smtp.%s’…

Чтобы данная настройка корректно работала, необходимо, чтобы сервер мог разрешать имена серверов для подключения в IP-адреса. Для этого все хосты imap и smtp для обслуживаемых почтовых доменов должны быть в DNS-сервере, к которому обращается сервер Roundcube. Или нужные записи можно прописать в файле /etc/hosts.

SSL и TLS

Если почтовый сервер поддерживает/требует SSL или TLS соединения, то открываем конфигурационный файл roundcube:

vi /usr/share/nginx/html/webmail/config/config.inc.php

… и редактируем:

…$config = ‘tls://192.168.0.15’;…$config = ‘ssl://192.168.0.16’;…

* в данном примере мы указали, что подключение к серверу по IMAP выполняется с использованием TLS, а по SMTP — по SSL.

Открываем браузер и переходим по адресу http://<IP-адрес сервера>/webmail/. — входим в систему под пользователем и паролем одной из почтовых учетных записей. Вход должен выполнить успешно и мы должны увидеть письма, находящиеся в почтовом ящике.

Setuid Driver

The setuid backend uses a setuid binary to read/write .forward,.vacation.msg

files for the current logged in user.

Apache executes the setuid binary and passes the user credentials as parameters.

The extra/vacation_binary/ directory of the plugin contains the setuid binary and its source code.

To install this driver, change directory to $path/to/extra/vacation_binary and

issue with root priviliges the command: «make install».

This command install «squirrel_vacation_proxy» to /usr/bin with the setuid bit set.

This directory can be changed in config.mk

Apart from the way it reads/writes files, it behaves like the FTP driver.

Requirements for using this driver:

The Apache user needs to be ‘apache’ or you need to edit config.mk

and recompile squirrelmail_vacation_proxy using ‘make’.

Возможные ошибки

1. Неудачное соединение с IMAP сервером.

Появляется при попытке авторизоваться в Roundcube.

Причина: как правило, недоступен IMAP-сервер или Roundcube неправильно настроен на подключение к серверу.

Решение: проверяем, что сервер доступен по сети. Проверяем настройки SSL и TLS по методу, .

2. SMTP ошибка (554): Невозможно добавить получателя XXX (5.7.1 <XXX>: Relay access denied)

Ошибка появляется при попытке отправить письмо.

Причина: SMTP-сервер не разрешает удаленному хосту отправку сообщений. Для этого требуется пройти аутентификацию.

Решение: есть два способа устранить ошибку:

1. Настроить аутентификацю в Roundcube по методу, .

2. Также можно решить проблему, добавив наш хост Roundcube в качестве relay на почтовом сервере. Данный способ не является правильным с точки зрения безопасности и его рекомендуется применить для временного использования.

В качестве SMTP-сервера могут использоваться разные MTA. Приведем пример для разрешения отправки писем в Postfix. Открываем его конфигурационный файл:

vi /etc/postfix/main.cf

Редактируем строку mynetworks:

mynetworks = … 192.168.0.14

* где mynetworks — список доверенных узлов, которым можно будет отправлять сообщения без дополнительных проверок. В данном примере мы добавили хост 192.168.0.14.

Перечитываем конфигурацию postfix:

systemctl reload postfix

Настройка Roundcube Webmail

Roundcube Webmail — бесплатный клиент для работы с электронной почтой с веб-интерфейсом, написанный на PHP с использованием CSS и XHTML и технологии AJAX. RoundCube Webmail устанавливается практически на любой сервер с поддержкой PHP и MySQL.

Процесс установки будет выложен в другой статье, здесь же будет показана настройка.

Устанавливался и настраивался Rouncube Webmail на веб-сервер под управлением Vestacp с операционной системой CentOs-7-x86_64-minimal:

Остальное можно не трогать и оставить по-умолчанию

Третий шаг:

- Тип базы данных;

- Имя пользователя базы данных;

- Название базы данных;

- Пароль;

- Можно указать префикс таблицы базы данных.

Пятый шаг:

- Язык: ru_RU — для русского языка;

- skin: тему оформления веб-интерфейса (можно изменить после установки);

- mime_param_folding: Full RFC 2231.

Тестируем SMTP

Проверяем почту которую указали в качестве получателя и проверяем, есть ли там тестовое письмо.

After completing the installation and the final tests please remove the whole installer folder from the document root of the webserver or make sure that enable_installer option in config.inc.php is disabled.

These files may expose sensitive configuration data like server passwords and encryption keys to the public. Make sure you cannot access this installer from your browser.

Саму папку установщика можно удалить, а можно и просто переименовать например в: installer983gf9t4394rt72979.

- Под каждый домен развернуть почтовый домен.

- Настроить dkim + spf + dmark + greylisting + dnsbl.

- Зарегистрировать в postmaster https://postmaster.google.com https://postmaster.mail.ru https://postmaster.yandex.ru

- Проверить в mail-tester.com

Адресная книга AD[править]

Для возможности формирования адресной книги на основе данных о пользователях из Active Directory необходимо обеспечить прозрачную аутентификацию на LDAP сервере домена. Для этого необходимо установить следующий пакет:

# apt-get install pear-Net_LDAP3

И добавить настройки адресной книги в config.inc.php:

$config = array(

'MyAdLdap' =>array (

'name' => 'Big Company, Inc',

'hosts' => array('dce.dome.teste'),

'sizelimit' => 6000,

'port' => 389,

'use_tls' => false,

'user_specific' => false,

'base_dn' => 'CN=Users,DC=dome,DC=teste',

'bind_dn' => '',

'bind_pass' => '',

'bind_user' => '',

'writable' => false,

'ldap_version' => 3,

'search_fields' => array(

'mail',

'cn',

),

'auth_method' => 'GSSAPI',

'name_field' => 'cn',

'email_field' => 'mail',

'surname_field' => 'sn',

'firstname_field' => 'givenName',

'sort' => 'sn',

'scope' => 'list',

'filter' => '(&(mail=*)(|(&(objectClass=user)(!(objectClass=computer)))(objectClass=group)))',

'global_search' => true,

'fuzzy_search' => true

),

);

Системному администратору

• APT в ALT Linux • • AltHa • • Apache2 • Api.php • Azure • BIND • BIND SEC • BackUp/DayOfDayBackUp • Bacula • Biarch • Bootflash (VirtualBoot) • CVE-Manager • Capabilities • Changes/rpm • Compact3 (HostingInstallHowto) • Control • Control++ • Control++:Blacklist/Whitelist • DDNS • DhcpBind • • EC2 • Egroupware • EjabberdJit • Enterprise Software • • Etcnet • Evmctl • Evms inside initrd • • Features • Features/ChrootedServices • • Firewall • Flussonic • Ganeti • Hadoop • Hbase • High Availability • • IKVM • IPMI • IPTV • Infiniband • InstallOnFlash • Ipmitool • Iptables • Участник:IvanZakharyaschev/Что делать, если забыл имена пользователей • Участник:IvanZakharyaschev/Что делать, если забыл пароли (в т.ч. пароль root-а) • Участник:IvanZakharyaschev/Что делать, если затёр загрузчик системы • IvmanAutomount • • LDAP • • LXC • LargeFiles • Lotus • MSSQL • Mailman • Mailman and lighttpd • • Migration • • Moodle • Motion • MultiSeat systemd • Multipath • Multistation • MySQL • • Nagios-plugins-smartmon • NetInstall • Netconsole • OpenLDAP • OpenNMS • OpenVPN • OpenVZ • OpenVZ7 • • Oracle10g • OracleALS40 • PVE • Polkit • • Pppoptions • Puppet/Запуск puppetry (пример с libvirt) • RAID • Replace disk online • RoCE • Roundcube • S5000PAL • SCOM • SQLite • SSD • SSH • • Samba • Security • SelinuxOff • SerialLogin • SerialPortOverIP • Server Security • SharedTmpfsMaintainance • Sisyphus-mirror • Sisyphus changes • Spice • Splash • Starterkits • Starterkits/p7 • Starterkits/p8 • SwitchToSisyphus • Sysadmin • SystemImager • • Systemd • Sysvinit • TeXLivePackaging • Utf8/MigrateToKoi8 • • VPN • Vargus • VideoMost • Web-cyradm • Wi-fi • • Xen • Xymon • • Zabbix • Zarafa • Zimbra • • Аутентификация по ключу • БыстраяЗаменаCrontabНаTimers • • Восстановление • Двухфакторная аутентификация • Домен • Доступ по SSH за NAT через TOR • Загрузочная USB Flash • Загрузочные флешки • • Загрузчики • Задачи администратора • Запрет командной строки • • Настройка FTP • НастройкаСервераПриложений • Обновление • Оборудование • Ограничение использования консолей • Ограничения интерфейса KDE • Отключение интерактивного входа • ПроблемыДоступностиРазделов • Программы • Прозрачный прокси-сервер • РазбиениеДиска • РезервноеКопированиеСистемы • Ресолвер • Синхронизация времени • • ТестированиеКомпьютера • Управление пакетами • УчётТрафика • Файловые системы • Шаблоны для развёртывания CT в PVE •

How do I get it?

The setup guide walks you through getting your own box set up. Users report it taking just a few hours to get to a fully operational system. And see the video above!

Legal note! Mail-in-a-Box is made available per the CC0 public domain dedication. By running Mail-in-a-Box, you will invoke scripts that use Let’s Encrypt to provision TLS certificates per the Let’s Encrypt Subscriber Agreement(s) & Terms of Services. Please be sure you accept the terms in both documents before beginning.

If you are an expert and have a domain name and a completely fresh Ubuntu 18.04 machine running in the cloud, you basically just run on that machine:

curl -s https://mailinabox.email/setup.sh | sudo bash

Please note that the goal of this project is to provide a simple, turn-key solution. There are basically no configuration options and you can’t tweak the machine’s configuration files after installation. If you are looking for something more advanced, try iRedMail or Modoboa.

Note: Mail-in-a-Box’s maintainers work on Mail-in-a-Box in their limited free time. Your mileage may vary.

Настройка аутентификации на сервере исходящей почты

Для возможности отправлять письма, многие почтовые MTA требуют авторизации пользователя. Как правило, используются логин и пароль такие же, как на подключение к почтовому ящику.

И так, Roundcube должен отправлять данные для smtp-аутентификации. Открываем конфигурационный файл:

vi /usr/share/nginx/html/webmail/config/config.inc.php

Добавим такие строки:

$config = ‘%u’;$config = ‘%p’;

* мы указали использовать данные, под которыми зашел текущий пользователь, для авторизации на SMTP .

Переходим к нашей странице http://<IP-адрес сервера>/webmail/. — пробуем отправить письмо. Должно все получиться.

Заключение

В отличии от большинства почтовых клиентов с веб-интерфейсом RoundCube более удобен в использовании и имеет большое количество расширений. Вам не нужно проводить долгую настройку клиента для начала работы с вашим почтовым аккаунтом. В данном руководстве вы познакомились с основными элементами интерфейса RoundCube, настроили функцию автоматического добавления подписи и научились добавлять шаблоны ответов.

Советуем посетить руководство по использованию бесплатного SMTP сервера от Google.

Автор

Елена имеет профессиональное техническое образование в области информационных технологий и опыт программирования на разных языках под разные платформы и системы. Более 10 лет посвятила сфере веб, работая с разными CMS, такими как: Drupal, Joomla, Magento и конечно же наиболее популярной в наши дни системой управления контентом – WordPress. Её статьи всегда технически выверены и точны, будь то обзор для WordPress или инструкции по настройке вашего VPS сервера.

источник

![Roundcube: помощь в работе с программой [мозаика системного администрирования]](http://tehnikaarenda.ru/wp-content/uploads/0/f/9/0f9111e408ce9ef72e9cb993f89190df.jpeg)

![Roundcube: помощь в работе с программой [мозаика системного администрирования]](http://tehnikaarenda.ru/wp-content/uploads/4/7/2/4728b6773edc49af0b01bf1cd05aa64a.jpeg)