Способы взлома сайтов.

Взлом сайтов становиться возможным из-за уязвимостей кода сайта, уязвимостей и ошибках в настройках серверного программного обеспечения, а также из-за некорректной публикацией сайта на сервере.

Инъекции:

Наиболее грозным и распространенным способом взлома сайта являются инъекции.

Возможность успешной эксплуатации инъекций на сайте в 99% случаев приводит к его взлому.

- RCE — Remote code execution. Удаленное выполнение кода на сервере.

- PHP — инъекции. Выполнение произвольного PHP кода.

- SQL — инъекции. Внедрение произвольного кода в SQL запрос.

- XPath — инъекции. Внедрение произвольного кода в XPath запрос.

Инклуды:

Не менее грозный и распространенный способ взлома сайта — это инклуды.

Возможность успешной эксплуатации любого инклуда на сайте в 100% случаев приведет к его взлому.

- RFI Remote file include. Включение удаленного файла.

- LFI — Local file include. Подключение, выполнение или чтение локальных файлов на сервере.

- PHP include. Включение удаленного PHP файла.

Клиентские атаки. Атаки на администраторов и посетителей сайта

Очень популярный способ взлома сайта — это атаки на клиента, в браузере жертвы.

Один из самых практикуемых способов взлома сайта. Обусловлен тем, что клиентским атакам (к примеру XSS) подвержены более 75% всех сайтов в мире.

- XSS атака. Сross Site Sсriрting — межсайтовый скриптинг.

- CSRF атака. Сross Site Request Forgery — подделка межсайтовых запросов.

- Фишинг атака. Fishing — Фишинг атака — подделка страниц сайта.

Некорректная публикация сайта на сервере. Ошибки публикации.

Некорректная публикация сайта на сервере является грубейшей ошибкой разработчиков и администраторов ресурса, зачастую приводящая к его взлому.

К таким ошибкам, напрямую влияющих на безопасность сайта являются:

- Открытые директории с системными файлами.

- Открытый доступ и возможность выполнения системных файлов, взаимодействующих с файловой системой или базами данных.

- Системные архивы, бэкапы сайта, находящиеся в открытом доступе.

- Файлы дампа баз данных в открытом доступе.

- Открытый доступ к .svn или .git индексным файлам.

Ошибки администрирования сайта:

Нередко администраторы сайта устанавливают короткие и примитивные пароли к админкам, наподобие 123qwerty.

Такие пароли элементарно подбираются злоумышленниками с помощью специальных программ.

Небрежность администраторов сайта, имеющих доступ к FTP и административной панели, нередко приводит к взлому сайта.

Троянская программа отправленная по почте, якобы забытая кем — то, а на самом деле специально оставленная злоумышленником зараженная вирусами флэшка на столе у админа сайта могут привести к его взлому.

УЯЗВИМОСТИ СЕРВЕРА

Уязвимости программного обеспечения сервера несут огромную опасность для размещенных на них сайтах.

Устаревшие версии редакции серверных операционных систем, а также Nginx, Apachе, PHP, MySQL, FTP и прочего ПО несут в себе угрозу безопасности сайта,

так как в большинстве случаев они уязвимы к взлому и атакам.

Кроме этого, существуют специальные программные решения, эксплойты, с помощью которых происходят взломы и атаки на сервер.

Неправильная настройка сервера также может открыть «дыру» или лазейку, через которую злоумышленник сможет осуществить взлом.

Что делать при взломе VPS на Windows\Linux?

Если взломали сервер, это станет заметно сразу. Причиной может оказаться как банальная невнимательность пользователей, так и методичный подбор паролей злоумышленниками

В таком случае необходимо обратить внимание на возможные признаки взлома, устроить проверку безопасности сервера и определиться, что делать на основании источника проблемы

Признаки взлома сервера

- Нестабильная работа и блокировка VPS.

- Отсутствие доступа к root и другим правам пользователя.

- Заметный рост трафика на сервере.

- Странная сетевая активность (рассылка почты в отсутствие пользователя, передача файлов через SSH и т.д.).

- Рассылка спама с VPS.

Обнаружение любого из упомянутых признаков требует тщательной проверки сервера и системы. В некоторых случаях сбои в работе могут не иметь отношения ко взлому, например, являясь следствием технических или программных проблем, прерывающегося интернет-соединения.

Проверка сервера

- Определения времени входа в систему. Если он осуществлялся в отсутствие пользователя, необходимо уточнить, кто еще имел доступ в этот период.

- История команд. Не лишним будет знать, какие команды вводились в системе\сервере, какие операции к ним привязаны. Сопоставление даты их активации с временем входа поможет определить источник проблем.

- Проверка IP-адресов. Если в списке есть незнакомые адреса, которым точно никто не давал доступ, сервером пользуются несанкционированно.

- Подозрительные процессы. Такими могут быть многие фоновые операции, неожиданно появившиеся в списке и забирающие большое количество ресурсов. Обычно они заметны сразу.

Порядок действий при взломе

- Проверка сайта на наличие вирусов и уязвимостей. Необходимо регулярно обновлять пакеты и скрипты сайты, следить за производительностью и логом файлов сервера. Выявить вирусы можно с помощью скрипта Al-bolit и любого другого.

- Последние измененные файлы. Проверка файлов, которые изменялись за последние 10 дней, проводится с помощью команды:

find /home/user/data/www/site.com/ -type f -mtime -10

- Проверка почтовой очереди на наличие спама. При поиске необходимо искать строку команды X-PHP-Script, чтобы выявить скрипт, выполняющий рассылку.

- Проверка файлов во временных и загрузочных директориях. Если там будут найдены скрипты, хранение которых во временных папках не допускается, с большой вероятности именно они являются источником проблемы. Для проверки нужно воспользоваться командой:

find /home/user/data/www/site.com/ -type d \( -iname '*upload*' -o -iname '*tmp*' \) file /home/user/data/www/site.com/uploads/* | grep -i php

- Проверка VPS на наличие шеллов — кода, с помощью которого хакер получает доступ к серверу. Все найденные шеллы необходимо удалить. Проверка:

egrep -ril “base64_decode|auth_pass|shell_exec” /home/user/site.com

- Проверка устаревшего ПО на сервере и подключенных CMS.

Восстановление работоспособности

Многие специалисты рекомендует при выявлении взлома переустанавливать систему, но это требуется не всегда. Если точно известна причина и она уже была устранена, можно выполнить действия по данному ниже алгоритму.

- Ограничить права доступа к панели отдельным IP.

- Закрыть ненужные порты в Firewall.

- Обновить пароли и SSH-ключи.

- Провести комплексное обновление ПО.

- Очистить сервер от чужеродных скриптов — бэкдоры и шеллы.

Как установить bWAPP в Windows

Наконец установим и настроем bWAPP в Windows

Скачиваем последнюю версию bWAPP: https://sourceforge.net/projects/bwapp/files/latest/download

В папке c:\Server\data\htdocs\pentest\ создайте каталог bWAPP. Распакуйте содержимое архива bWAPP_latest.zip в директорию c:\Server\data\htdocs\pentest\bWAPP\.

Откройте файл c:\Server\data\htdocs\pentest\bWAPP\bWAPP\admin\settings.php и найдите в нём строку:

$db_password = "bug";

В этой строке поменяйте bug на пароль вашей MySQL (по умолчанию пустой). Сохраните и закройте этот файл.

Найдите там надпись Click here to install bWAPP и на ней ссылку http://localhost/pentest/bWAPP/bWAPP/install.php?install=yes — перейдите по ней.

Всё готово, перейдите на http://localhost/pentest/bWAPP/bWAPP/

Для входа Имя пользователя: bee, а пароль: bug

Примечание: к сожалению, из-за того, что bWAPP уже давно не обновлялась, некоторые из её страниц не совместимы с новыми версиями PHP. Например, страницы для отработки SQL-инъекции будут выдавать ошибку из-за использования функции mysql_connect(). В принципе, особых проблем в исправлении нет — достаточно просто перейти на mysqli_connect(). Для этого нужно отредактировать файл c:\Server\data\htdocs\pentest\bWAPP\bWAPP\connect.php (можно просто скопировать в него содержимое c:\Server\data\htdocs\pentest\bWAPP\bWAPP\connect_i.php, а также все файлы вида c:\Server\data\htdocs\pentest\bWAPP\bWAPP\sqli_*.php.

При желании, вы можете этим заняться самостоятельно — бонусное упражнение, так сказать. Либо просто используйте другие уязвимые среды, рассмотренные выше, для практики в эксплуатации SQL-инъекций.

Бэкап

После того как я потратил еще какое-то количество времени на поиск server-side-уязвимостей, мне вдруг пришла одна очень интереcная мысль: если рабочая директория сервиса называется , то, может, ее бэкап тоже называется ? Мысль оказалась верной. В корневой директории сервера находился архив (рис. 23)!

Рис. 23. Архив с бэкапом приложения

В архиве содержался исходный код приложения, находящийся в рабочей директории проекта (рис. 24).

Рис. 24. Листинг архива

При анализе исходников были найдены две учетные записи для доступа к СУБД (рис. 25).

Рис. 25. Учетные данные для подключения к СУБД

Пользователи , и пароли к ним в открытом виде. Удаленное подключение к базе данных результатов не дало (рис. 26).

Рис. 26. Прямое подключение к СУБД

Судя по ответу СУБД, можно сделать вывoд о том, что удаленное подключение возможно только с доверенных IP-адресов.

Классификация способов взлома сайтов

Основными методами взлома веб-сайтов являются:

- SQL–инъекция — вставка SQL-запроса в текст, отправляемый через интерактивные формы. Таким способом можно получить несанкционированный доступ к базе данных сайта.

- Межсайтовое исполнение сценариев (XSS) — запуск вредоносного скрипта на сайте. Обычно такой код вводится в формы или передается в качестве переменной GET.

- Уязвимости в ядре сайта или системе управления контентом (CMS). Зная версию программного обеспечения сайта, злоумышленник может найти уязвимости для него и эксплойты к этим уязвимостям.

- Фишинг. С помощью фишинга злоумышленник может узнать пароль от панели администрирования или FTP-сервера.

- Общий (shared) хостинг. Если на таком хостинге неправильно настроены права доступа, то имеется возможность взломать сайт через уязвимых «соседей».

После удачного взлома перед злоумышленником открываются обширные возможности: украсть базу клиентов, их средства и ресурсы (виртуальную валюту, призовые баллы и бонусы), начать заражать компьютеры посетителей вредоносными программами, размещать несанкционированную рекламу на взломанном сайте, продать доступ к панели управления, устроить фишинг-рассылку и т.п.

Определение спецификации запроса на добавление пользователя

Дальнейший анализ исходных кодов выявил, что в скрипте содержится спецификация запроса на создание нового пользовaтеля (рис. 28). Имя и тип столбцов в таблице возможно узнать также и с помощью SQLi, но частые обращения к одному и тому же скрипту и SQLi в GET-параметре могут привести к компрометации исследователя, поэтому при наличии исходного кода лучше пользоваться им.

Рис. 28. Спецификация запроса на добавление пользователя

После определения необходимых полей -запроса для создания пользователя необходимо определить их валидные значения. Для этого сделаем выборку данных значений по существующему пользователю с помощью инъекции, основанной на UNION-запросе. В качестве имени пользователя выберем значение admin (рис. 29).

Рис. 29. Выборка всех полей таблицы users пользoвателя admin

Joomla

Joomla тоже довольно популярная CMS, для которой есть свой сканер — JoomScan. Написали его ребята из Open Web Application Security Project (OWASP). Он еще актуален, хотя и давно не обновлялся. Последняя версия 0.0.7 вышла в сентябре 2018 года.

По своей сути это точно такой же сканер безопасности, как и WPScan, только немного попроще. JoomScan также предустановлен в большинстве дистрибутивов для специалистов по безопасности, а весь его мануал умещается в несколько строк.

Help JoomScan

Он тоже поддерживает агрессивный метод сканирования установленных компонентов. Команда запуска сканирования в агрессивном режиме выглядит так:

Вот пример анализа найденной на просторах интернета старой и очень дырявой версии сайта на Joomla.

JoomScan

Как видно по скриншоту, программа выдает версию CMS, CVE найденных уязвимостей и ссылки на эксплоиты, которыми можно воспользоваться для взлома сайта. Также в выводе приводятся все найденные на сайте директории и ссылка на файл конфигурации, если его забыли спрятать.

Брутфорсить админку JoomScan не умеет. Сегодня, чтобы выполнить такой брутфорс, нужен серьезный инструмент, который работает с цепочкой прокси-серверов. Хотя бы потому, что на сайтах с Joomla часто используется плагин brute force stop. Когда количество неудачных попыток авторизации достигает заданного числа, он блокирует IP-адрес атакующего.

Если сайт с Joomla работает на HTTP (что уже редкость), попробуй воспользоваться скриптом Nmap.

Dos или DDOS атака: распределенный отказ в обслуживании

Атака DOS или DDOS является одной из самых мощных атак хакеров, когда они прекращают функционирование любой системы, отправляя очередь запросов сервера с количеством поддельных запросов. В DDOS-атаке используется множество атакующих систем. Многие компьютеры одновременно запускают DOS-атаки на один и тот же целевой сервер. Поскольку атака DOS распространяется на несколько компьютеров, она называется распределенной атакой отказа в обслуживании.

Для запуска DDOS-атак хакеры используют сеть зомби. Сеть зомби — это все те зараженные компьютеры, на которые хакеры тихо установили инструменты для атаки DOS. Чем больше участников в сети зомби, тем мощнее будет атака. То есть, если сотрудники кибербезопасности начнут просто блокировать ip-адреса пользователей, ничего хорошего из этого не выйдет.

В Интернете доступно множество инструментов, которые можно бесплатно загрузить на сервер для выполнения атаки, и лишь немногие из этих инструментов способы работать по системе зомби.

Как использовать инструмент LOIC Free для взлома сайта с помощью DOS / DDOS атак:

LOIC (низкоорбитальный ионный канон): нужно скачать LOIC из бесплатного открытого источника отсюда: http://sourceforge.net/projects/loic/. Как только вы загрузили его, извлеките файлы и сохраните их на рабочем столе.

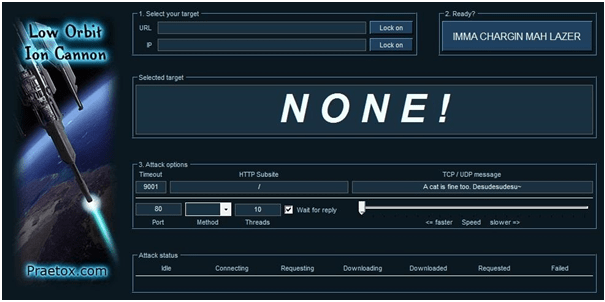

Теперь, на втором шаге, откройте программное обеспечение, и вы получите экран, подобный следующему:

Инструмент для запуска DDoS: LOIC Free

Инструмент для запуска DDoS: LOIC Free

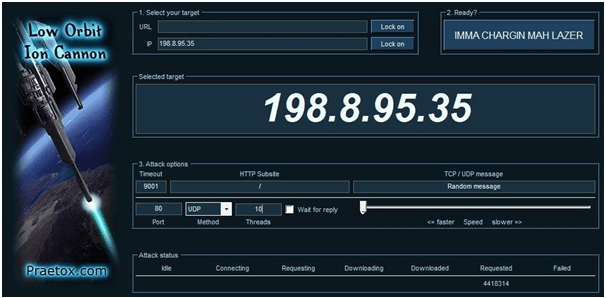

Здесь, на экране, найдите текст с надписью «Выберите цель и заполните ее». Теперь введите или скопируйте / вставьте URL-адрес веб-сайта в поле. Если вы хотите начать атаку на IP-адресе, поместите IP-адрес в поле и нажмите кнопку блокировки рядом с заполненным текстовым полем.

На третьем этапе просто пропустите кнопку с надписью «ima chargin mah lazer» и перейдите к третьему разделу, то есть к параметрам атаки. Оставьте другие параметры, такие как тайм-аут, дочерний сайт, http и панель скорости без изменений. Поменяйте только tcp / udp и введите случайные данные.

В типе порта просто укажите порт, на котором вы хотите начать атаку, и в поле метода выберите UDP. Если вы хотите атаковать сайт, оставьте порт таким, какой он есть, но измените его для серверов майнкрафт. Обычно номер порта для майнкрафта равен 25565. Также снимите флажок «ждать ответа» и оставьте нити на уровне 10. Если ваша компьютерная система имеет хорошую конфигурацию, вы также можете сделать ее равной 20, но не превышайте 20. В конечном итоге ваш экран будет выглядеть следующим образом:

Настройка LOIC Free

Настройка LOIC Free

Наконец, единственное, что требуется, — это нажать кнопку «IMMA CHARGIN MAH LAZER». После нажатия вы увидите запрошенный столбец в статусе атаки, который должен быть заполнен многочисленными цифрами и прочим.

Как защититься

Если ты владелец сайта на CMS, то оптимальной стратегией безопасности будет отказаться от сомнительных дополнений, свести к минимуму число плагинов и регулярно обновлять все программное обеспечение. Веб-дизайнерам и программистам хочется напомнить элементарные правила написания безопасного кода — хотя бы фильтруйте спецзнаки в запросах к базам данных и проверяйте позаимствованные в интернете скрипты.

Если твой сайт писали на заказ, то нужно проверить все использованные веб-компоненты, удалить опциональные и своевременно обновлять оставшиеся до актуальных версий. Поэтому заранее позаботься о поддержке сайта.

Универсальный вариант — периодически заказывать поиск уязвимостей у стороннего специалиста. Кстати, крупные компании часто платят вознаграждение за недочеты безопасности, выявленные в их онлайновых сервисах. Почему бы тебе не начать свою карьеру пентестера с bug bounty?

Как использовать XSS или межсайтовые скриптовые атаки для взлома сайта в 2019 году:

Что такое XSS?

Атаки XSS, также известные как атаки межсайтовых сценариев, — это одна из лазеек в веб-приложениях, которая предлагает хакерам использовать сценарии на стороне клиента, чаще всего javascript на веб-страницах, которые посещают пользователи. Когда посетители посещают вредоносную ссылку, она выполняет javascript. После того, как хакеры воспользуются уязвимостью XSS, они могут легко запускать фишинговые атаки, атаки троянов или червей или даже красть учетные записи.

Например, предположим, что злоумышленник обнаружил уязвимость XSS в Gmail, а также внедрил в нее вредоносный скрипт. Каждый раз, когда посетитель посещает сайт, исполняется вредоносный скрипт и код перенаправляет пользователя на поддельную страницу Gmail или даже может захватить куки. После того, как хакер украл куки, он может либо войти в учетную запись Gmail других, либо даже сменить пароль.

Перед выполнением атаки XSS у вас должны быть следующие навыки:

- Глубокое понимание HTML и Javascript;

- Базовое понимание HTTP клиент-серверной архитектуры;

- Базовое понимание программирования на стороне сервера, включая PHP, ASP или JSP;

Как выполнять XSS-атаки на веб-сайт в 2019 году:

Шаг 1: Поиск уязвимого веб-сайта. Чтобы запустить XSS-атаку, хакеры могут использовать Google dork, чтобы найти уязвимый веб-сайт, например: используйте dork «? Search =» или «.php? Q =». Этот придурок будет отображать некоторые конкретные сайты в результатах поиска Google, которые можно использовать для взлома.

Шаг 2: Проверьте уязвимость:

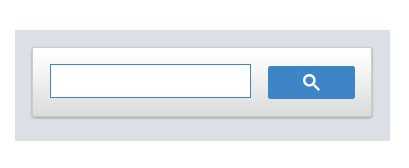

Теперь нам нужно найти поле ввода, в которое мы можем внедрить вредоносный скрипт, например, поле поиска, поле имени пользователя или пароля или любое другое связанное поле.

Поиск на сайте

Поиск на сайте

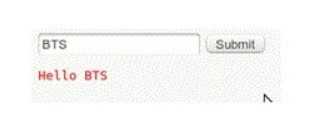

Теперь протестируйте уязвимость, поместив некоторую строку в поле, скажем, например, вставьте «BTS» в поле ввода. Результаты будут отображаться следующим образом:

Результаты в выпадающем меню

Результаты в выпадающем меню

Теперь щелкните правой кнопкой мыши на странице и просмотрите исходный код страницы. Найдите строку, которую вы ввели, это «BTS». Также отметьте место, где размещены входные данные.

Тест 2:

Теперь нам нужно выяснить, что сервер дезинфицирует наш ввод или нет? Чтобы проверить это, вставьте тег .

Появится всплывающее окно со строкой BTS. Это указывает на то, что мы успешно использовали уязвимость XSS. Расширяя код с помощью вредоносного скрипта, злоумышленник может украсть куки или полностью уничтожить веб-сайт и сделать еще больше.

Первые результаты. Что дальше?

Разработчики любезно оставили нам ключи

Разработчики любезно оставили нам ключи

Собрав access-ключики, которые разработчики так любезно оставили в своем питоновском скрипте, я успешно авторизовался в аккаунте Amazon. Попробовав выполнить разные команды, я понял, что у меня имеется доступ только на чтение, причем далеко не везде. К тому же сервер, к которому я хотел подключиться по SSH, разрешал соединения только с IP-адресов из белого списка.

Собираем всю информацию об инфраструктуре

Недолго думая, я нашел на гитхабе популярный awesome-лист, посвященный пентесту Amazon, и начал с самого простого. Первым делом я собрал все публичные адреса EC2-машин, а также все IP-адреса из политик NACL (Network Access Control List) с помощью утилиты . В сумме набралось где-то тридцать адресов.

Собранные адреса я начал сканировать на наличие открытых портов в диапазоне 1–64 000 с помощью утилиты . Пока шло сканирование, я запустил еще две классические утилиты, которые позволяют получить более обширную и подробную информацию об имеющейся в твоем распоряжении облачной инфраструктуре:

- ScoutSuite2 — аудитор безопасности AWS. Незаменимый инструмент, который заглянет в каждый уголок облака и создаст максимально удобный для изучения отчет;

- pacu — то же самое, но заточен именно на поиск и эксплуатацию уязвимостей в облаке, в том числе на повышение привилегий, персистенцию, да и постэксплуатацию в целом.

Результаты оказались неожиданно приятными. Даже несмотря на то, что SGP (Security Group Policies) и IAM-права для утекшего аккаунта были настроены корректно. Для начала нашел способ повысить привилегии, пользоваться которым мне не позволяют этические принципы. Метод заключался в эксплуатации уязвимости CloudTrail CSV Injection. Имея возможность создавать trail (грубо говоря, события), я мог попытаться создать trail с вредоносной Excel-формулой в качестве названия. Эта попытка провалилась бы, но в логах осталось бы название. При импорте такого лога в формате .csv в Excel возникает опасность выполнения вредоносного кода на машине администратора.

ScoutSuite удивил меня еще больше. Ниже приведены частичные примеры того, что он смог нарыть в облаке.

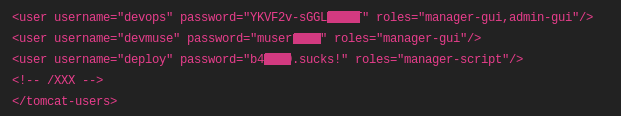

Учетные данные суперпользователей в Tomcat-сервере

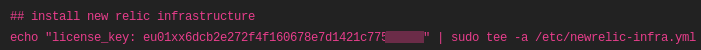

Учетные данные суперпользователей в Tomcat-сервере Некоторые лицензионные ключики

Некоторые лицензионные ключики Спокойно брутим Basic HTTP auth

Спокойно брутим Basic HTTP auth

Кроме того, на самом S3-бакете лежали очень интересные бэкенд-файлики. В общей сумме я смог вытянуть из пользовательских данных EC2-машин где-то 400 с лишним скриптов и конфигов.

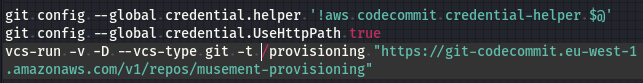

Разведка

Прежде чем пытаться атаковать цель, нужно собрать информацию о ней. Для этого хорошо подходит инструмент WhatWeb. Эта утилита предоставляет подробную информацию о CMS жертвы и использованных ей веб-инструментах.

Советую запускать WhatWeb с ключом , указывая после него значение 3 или 4. Разница между ними только в том, что во втором случае WhatWeb будет сканировать еще и субдиректории. Имей в виду, что оба варианта задают агрессивный метод опросов — со всеми вытекающими, а точнее «втекающими» на сервер логами.

Вот пример запуска и собранных ответов:

https://URL Cookies, Country, Frame, HTML5, JQuery, Open-Graph-Protocol, PHP, PasswordField, Script[application/ld+json,text/javascript], Title, UncommonHeaders, WordPress, X-Powered-By[PHP/7.1.33], X-UA-Compatible

Здесь мы видим, что это сайт британской компании, сделанный на WordPress, используется PHP v. 7.1.33 и jQuery 1.9.0, 2.2.3. Неплохо для начала!

Если у тебя нет VPN или ты просто не хочешь заморачиваться с установкой, обрати внимание на онлайновую версию WhatWeb. WhatWeb online

WhatWeb online

WhatWeb online

Кстати, при работе с заграничными сайтами она дает большую скорость.

Если тебе достаточно определить только название CMS, то для этого есть отдельные сервисы, даже русскоязычные.

Вот свежая :

- WordPress — 58,12%;

- Joomla — 17,12%;

- OpenCart — 4,65%;

- Drupal — 3,75%;

- Wix — 3,74%;

- MODX Revolution — 2,81%;

- MODX Evolution — 2,76%;

- Nethouse — 2,23%;

- прочие — 4,78%.

Как взломать сайт – присмотритесь к автоматизированным инструментам взлома

https://webvivant.com/writing-journalism/sample-features/google-hacking-101/

Если вы всё для себя решили, с этого и начните. Это основы.

Инструмент посерьёзнее разработан группой хакеров, именующих себя не иначе как Культ Дохлой Коровы, и несущий не менее интригующее для всех жителей постсоветского пространства название Goolag (транслит на русский даже не требуется, однако сервис с недавнего времени неживой). Это утилита для Windows, содержащая в себе набор дорков, легко читаемая и изменяемая пользователем по вкусу. Неплохой инструмент и для анализа собственного ресурса. Но, конечно же, чтобы “качественно” взломать сайт , без ручного изучения дорков никак не обойтись. Или, по крайней мере, сэкономить время можно серьёзно.

Успехов вам.

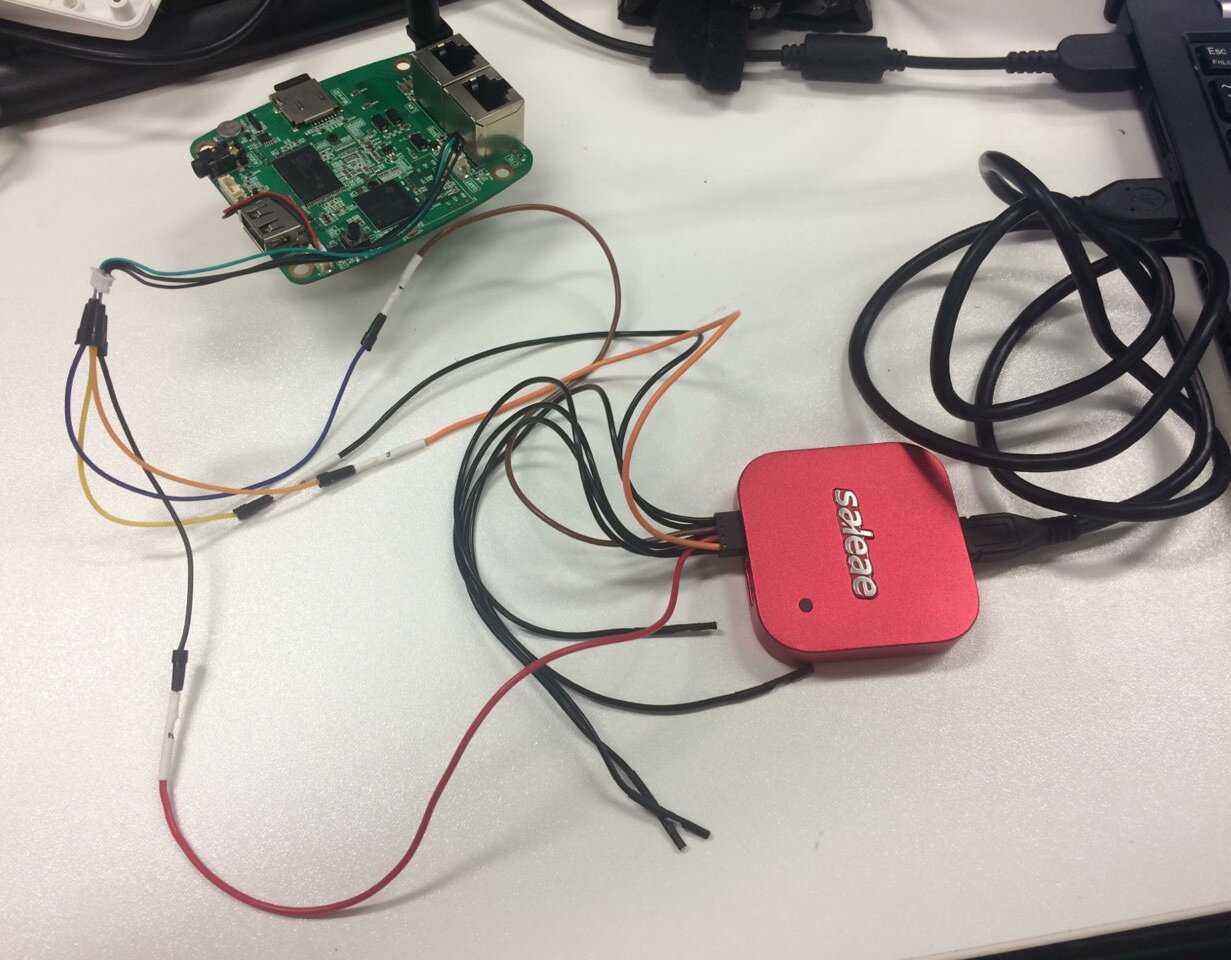

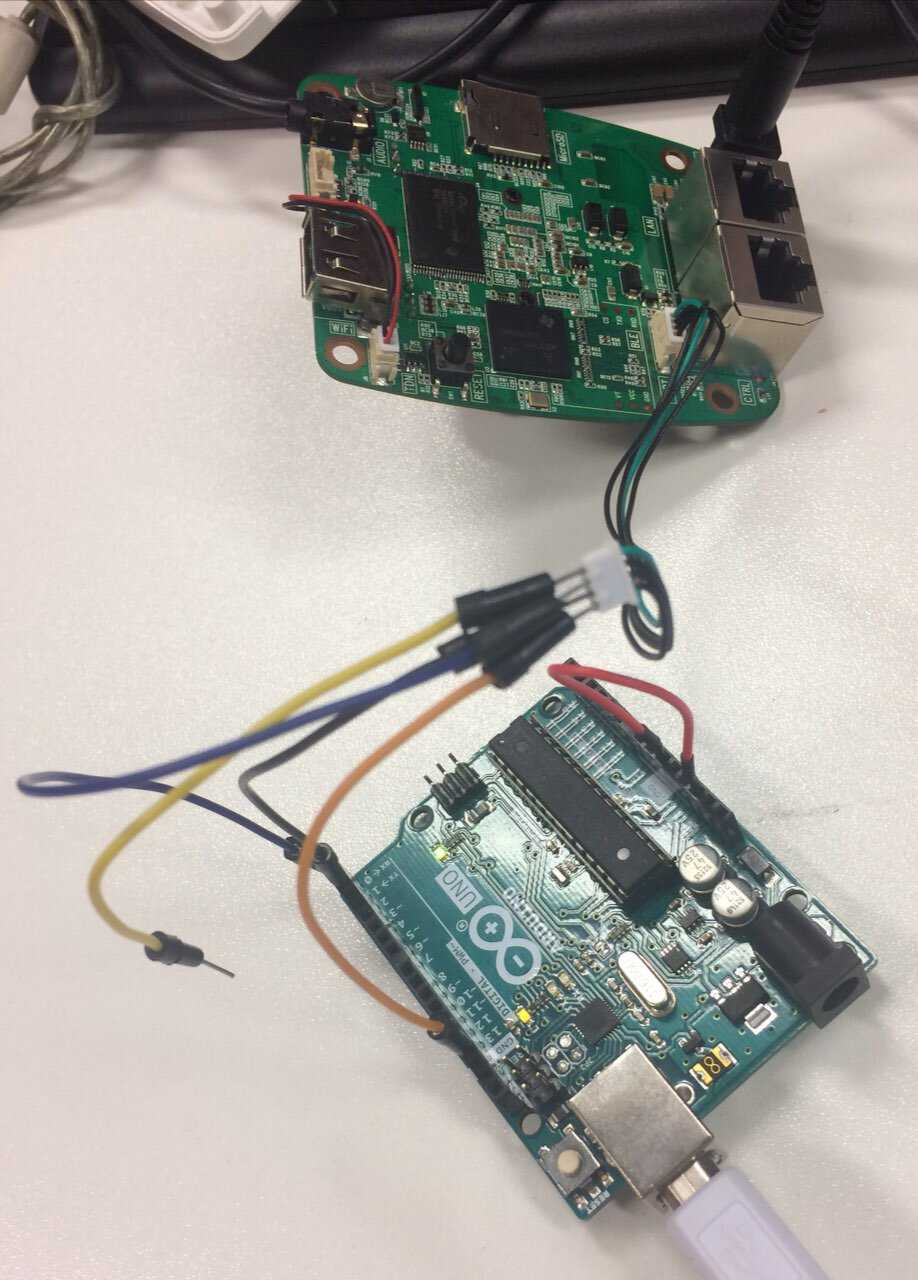

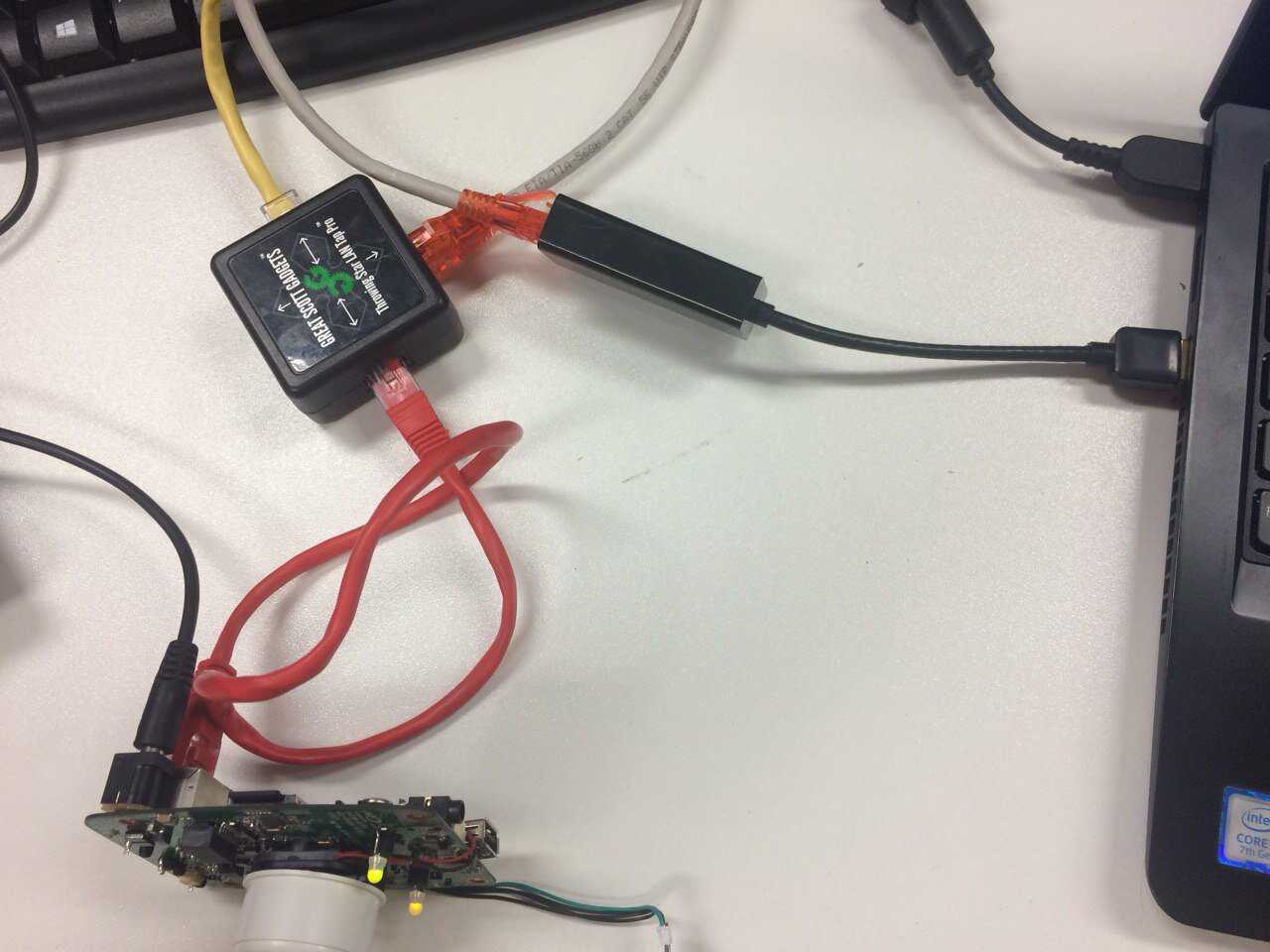

Подготовка веб камеры к тестированию

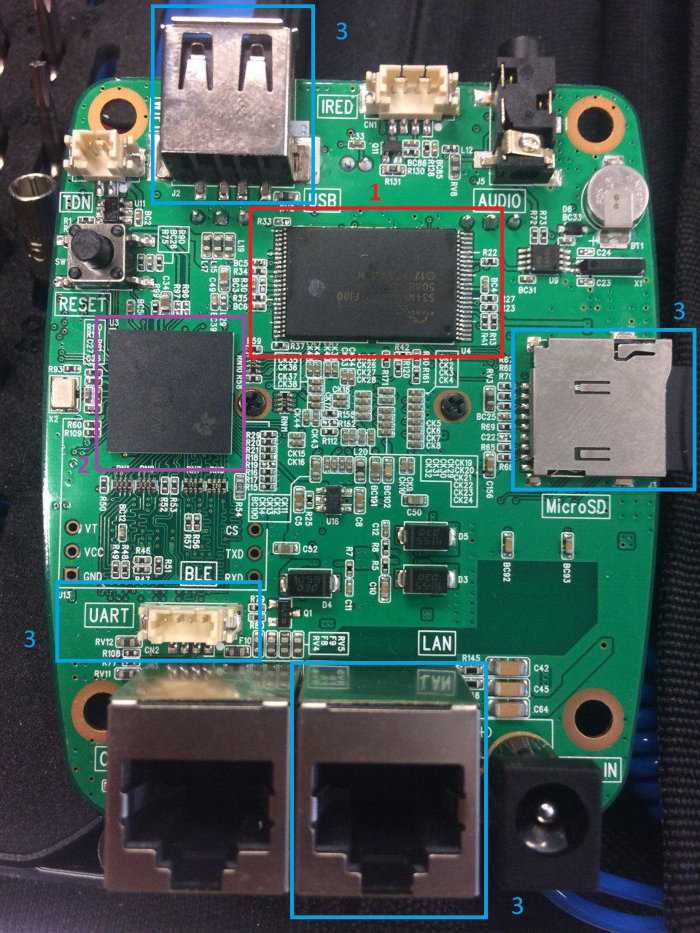

Приступим к изучению аппаратной составляющей. Для этого разбираем устройство (ничего сложного, четыре винта по периметру) и получаем печатную плату.

Также видим следующее:

- память S34ML01G100TF100;

- чип DM368ZCE;

- интерфейсы: четыре пина UART, USB, MicroSD, Ethernet.

Пины, отмеченные как BLE, я не рассматриваю, так как это, скорее всего, контакты для подключения модуля Bluetooth. Нас это в данный момент не интересует.

Модуль S34ML01G100TF100 — энергонезависимая NAND-память в корпусе TSOP-48. Datasheet легко гуглится. Из него узнаем подробнее о типе корпуса (NAND08) и размере хранилища — 128 Мбайт.

Для дальнейшей работы потребуется сделать бэкап данных, чтобы в случае «окирпичивания» камеры можно было вернуть ее в изначальное состояние. Для этого идеально подходит программатор ProMan TL86 или TL866 с переходником NAND08 → DIP48.

Содержимое флеш-памяти сохраним в нашу рабочую директорию. Как и к прошивке, возвращаться к ней нужно будет только в том случае, если не выйдет дорваться до админской консоли.

Картинки по запросу tl86

Картинки по запросу tl86

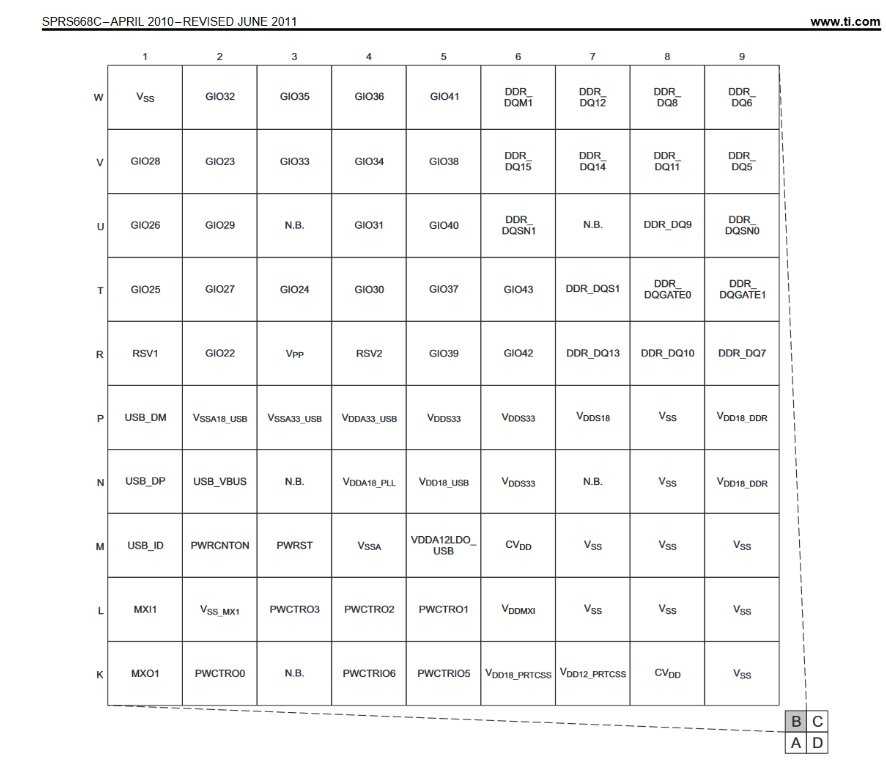

Для чипа DM368ZCE тоже не составило проблем нагуглить документацию (PDF). Оказывается, архитектура чипа — ARM. К тому же из документации можно достать его распиновку, но нам она не потребуется.

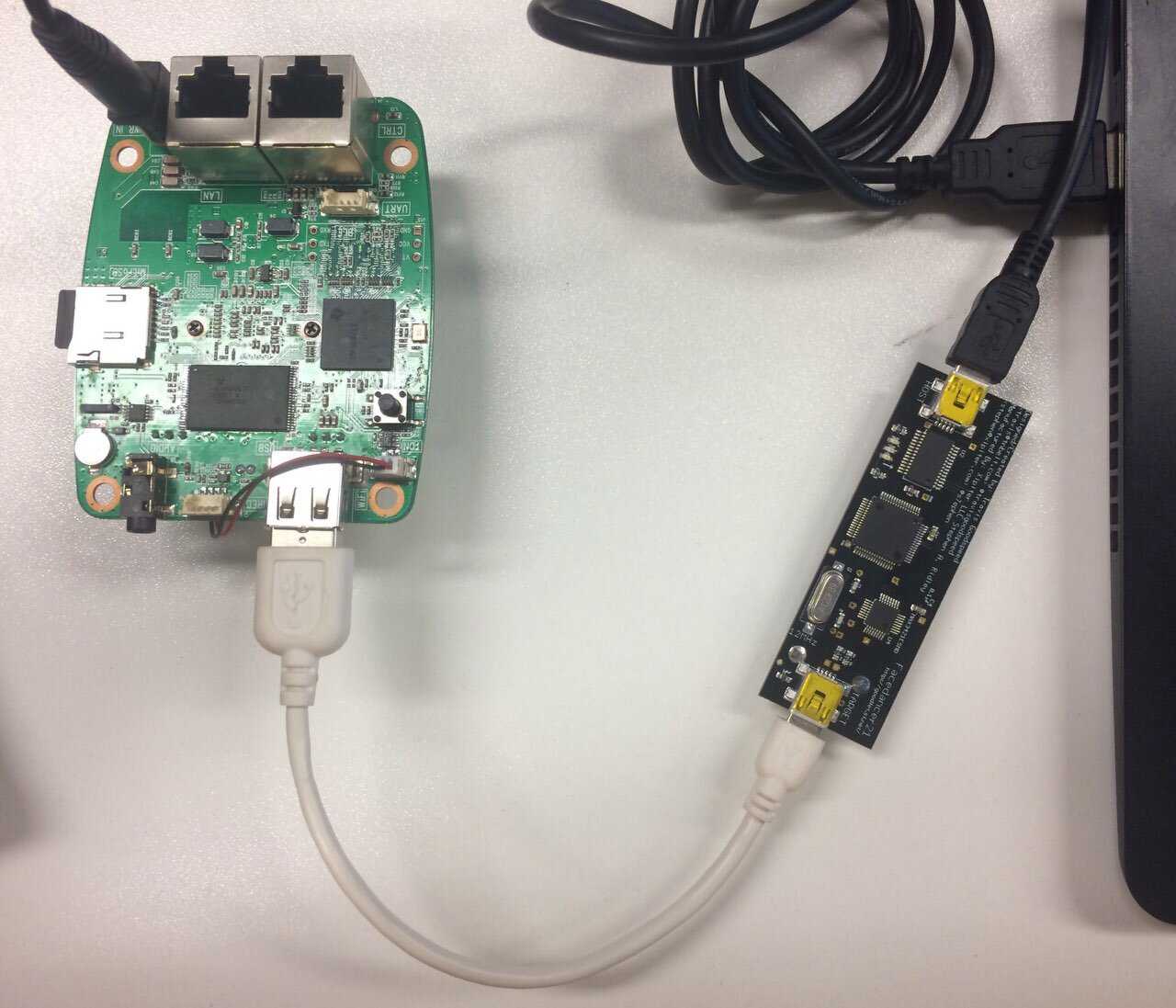

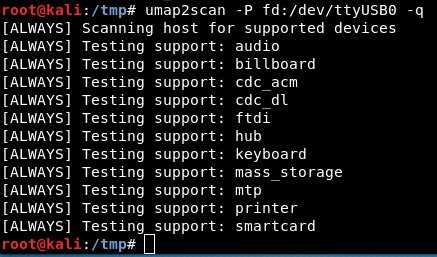

Пройдемся по интерфейсам. Из документации очевидно, что USB и MicroSD нужны в основном для того, чтобы подключать к устройству внешние носители и использовать их в качестве хранилища. Для полноты картины можем подключить к устройству USB-фаззер facedancer21 и, используя утилиту umap2scan, получить список поддерживаемых устройств.

К сожалению, камера не поддерживает ни одно из известных нам устройств.

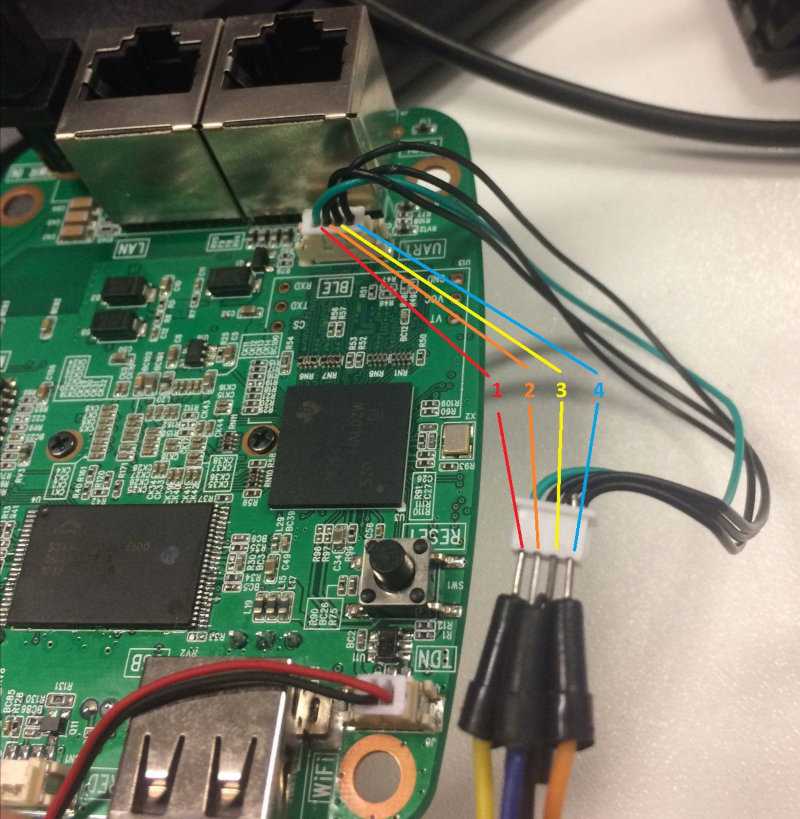

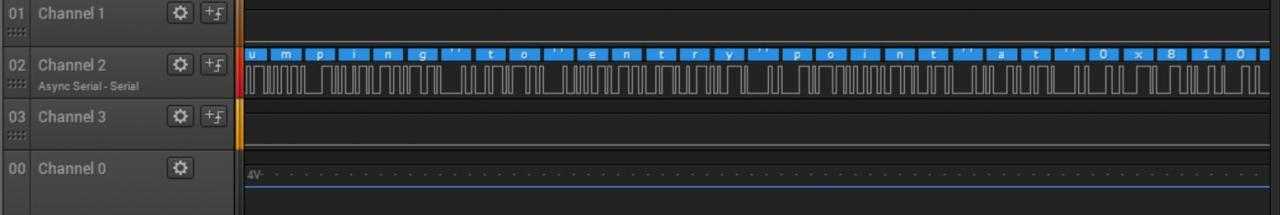

Как насчет UART? Тут предстоит определить, за что отвечает каждый пин и какова скорость передачи данных. Для этого воспользуемся логическим анализатором Saleae Logic. Для удобства я подключился через проводок, который соединяет плату устройства и инфракрасные лампочки.

Пронумеруем пины для удобства.

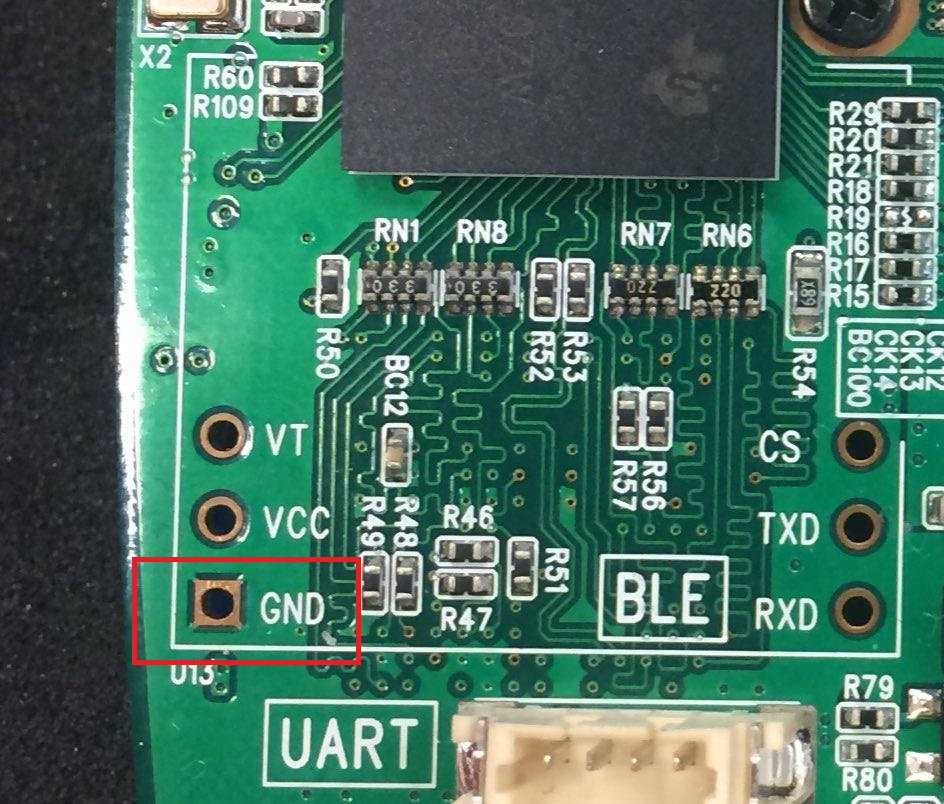

Прежде чем включать логический анализатор, подключаем заземление к пину GND интерфейса для подключения BLE.

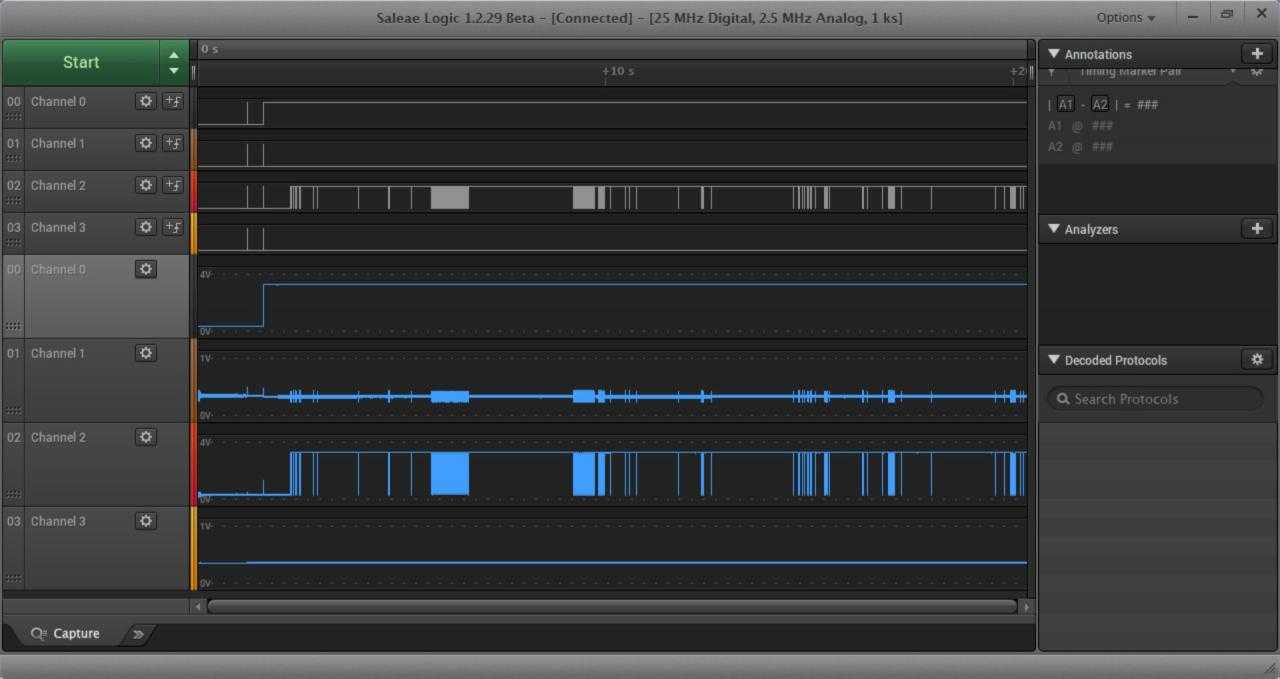

Теперь включаем логический анализатор и само устройство и смотрим, что из этого выйдет.

После включения устройства на пине номер 3 (в программе отсчет идет с нуля и пин нумерован как 2) передаются бинарные данные. Этот пин интерфейса UART отвечает за передачу данных (TX). Просмотрев длину одного бита, получаем текущую скорость передачи — 115 200 бит в секунду. При корректных настройках мы даже можем разглядеть часть текста.

У пина под номером 1 постоянное напряжение 3 В — следовательно, он предназначен для питания. Пин номер 4 связан с пином GND интерфейса для подключения модуля BLE. Значит, этот пин тоже «земля». И остается последний пин под номером 2, он отвечает за прием байтов (RX). Теперь у нас есть вся информация для общения с камерой по UART. Для подключения я воспользуюсь Arduino UNO в режиме переходника TTL.

Начинаем мониторить порт UART и получаем следующее.

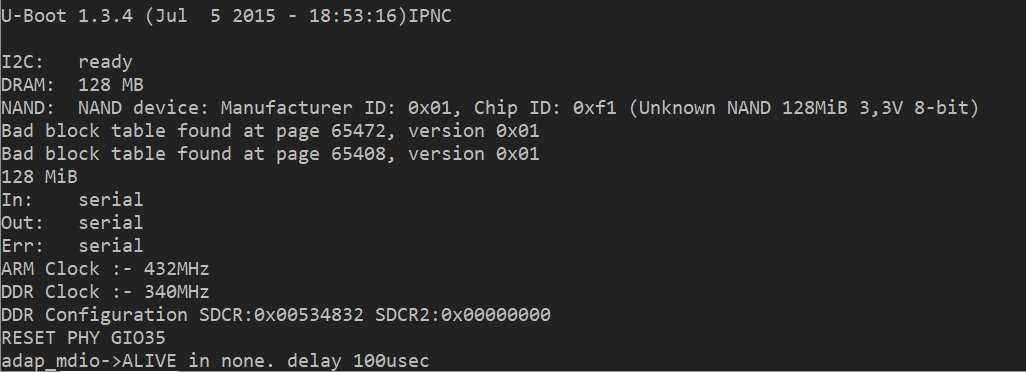

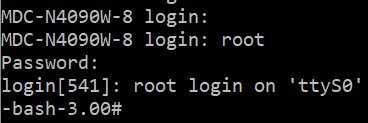

При старте устройства первым делом подгружается загрузчик системы U-Boot. К сожалению, на уровне загрузки пин TX отключен в настройках камеры, поэтому мы можем наблюдать только отладочный вывод. Через какое-то время подгружается основная система, позволяющая ввести логин и пароль для доступа в администраторскую консоль. Пара root/root (аналогичная той, что используется для веб-админки и указана в документации) прекрасно подошла.

Получив консоль, мы можем изучить все работающие сервисы. Но не забываем, что у нас есть еще один неизученный интерфейс — Ethernet. Для его исследования нужно будет подготовить систему мониторинга трафика

Причем важно отслеживать первое же подключение к сети

Для перехвата трафика я буду пользоваться устройством Lan Tap Pro.

Никакой связанной с обновлениями активности мы, впрочем, не обнаруживаем. На этом разведка закончена, и мы полностью готовы к поиску уязвимостей!

Почему это возможно?

Многие, даже маститые вебмастера, порой просто забывают/забивают факт того, что как только ресурс появляется в интернет-пространстве, поисковые роботы с разрешения и без него прошерстят его вдоль и поперёк. И поверьте, немногие из веб-пауков присматриваются к директивам, прописанным в файлах robots.txt или htaccess. Эти два – скорее специальные инструменты SEO оптимизации, но с точки зрения безопасности сайта или блога они (уж поверьте!) играют ОЧЕНЬ плохую шутку с админом, которому приходится балансировать между грамотной разработкой SEO направления и надёжной защитой.

Google Dorks (Гугл Доркс или Гугл Дорки) – Тупицы, какие есть в Гугл – вольный, но вполне оправданный перевод с английского.

9. Камеры

Без камер сейчас никуда: в комнате отдыха воруют печеньки, на рабочих местах работники не работают, в туалетах промахиваются мимо писсуара… Эта организация тоже не исключение. Я не просто так в первой части показал, как проверять размер папок и как выборочно архивировать папки веб-сервера. Два хоста оказались хранилищем фотографий на десятки гигабайт. Там всё пристойно, единственное что, камеры со встроенным датчиком движения, поэтому запись происходит только когда в комнате кто-то есть. Одна из камер установлена в комнате отдыха — там где чаёк, еда, телевизор. Так вот, если на ускоренном темпе просматривать эти фотографии (получается как видео), то создаётся сюрреалистическое впечатление, что люди в этой организации без конца жрут… День проходит так: восходит солнышко, заходят первые люди и начинают пить кофе, затем начинают есть, затем они уходят и начинают есть другие, затем приходят ещё больше людей и тоже начинают есть, потом эти уходят и приходят другие со своей едой и опять едят, и это повторяется и повторяется пока не наступит закат… Затем следующий день — точно такой, люди едят-едят-едят и вот такого почти на 100 Гигабайт…

Причём веб-интерфейс со слабым паролем для просмотра всего этого «добра» расположен на поддомене сайта, доступного из Глобальной сети.

Заключение

6 основных способов защиты сервера

- SSH-ключи (Linux) — это пара криптографических ключей, которая, как говорилось выше, используется для проверки подлинности и является альтернативой паролям. Их использование делает аутентификацию полностью зашифрованной.

- Фаерволы (Windows\Linux) — с помощью брандмауэра можно обеспечить дополнительную защиту серверу даже при наличии встроенного защитного функционала у ПО. Он позволяет уменьшить количество уязвимостей и заблокировать доступ к чему угодно.

- VPN (Windows\Linux) — защищенное соединение между удаленными ПК и соединением. Обеспечивает приватность сети, позволяя сделать ее видимой для выбранных пользователей.

- PKI и SSL/TLS шифрование (Windows\Linux). Центры сертификации позволяют шифровать трафик и производить проверку идентичности для разных пользователей.

- Аудит (Windows\Linux) — изучение рабочих процессов серверной инфраструктуры. Процедура показывает, какие процессы запущены и что они делают. Помимо этого можно провести аудит файлов, чтобы сравнить два варианта системы — текущий и характеристики при нормальной работе. Это позволяет выявить происходящие процессы, для которых требуется аутентификация, а также защитить сервер от DDOS-атак.

- Изолированная среда выполнения предусматривает запуск системных компонентов в выделенном пространстве. По факту, для каждого процесса появляется свой изолированный «отсек», который при атаке ограничивает взломщику доступ к другим компонентам ОС.

Следует помнить, что даже при работе с выделенным сервером с защитой, необходимо соблюдать меры предосторожности, включая регулярное обновление ПО и ограничение доступа для ряда IP-адресов. Применение комплексных мер позволяет избежать утечки важных данных, дает возможность защитить сервер от взлома методом подбора паролей

Если меры предосторожности не помогли, не стоит расстраиваться. Восстановить работоспособность сервера вполне возможно, как и устранить выявленные уязвимости с помощью представленных способов

Не стоит забывать и о содержимом сервера. Вовремя сделанный резервный образ поможет быстро восстановить бережно настроенные сервисные службы и ценные базы данных.

Главное в случае с безопасностью — это постоянство. Сервер и систему стоит периодически проверять, что касается и надежности IP-адресов с высоким уровнем доступа.

Оцените материал:

![Как защитить сайт от взломов и атак в 2021 🛡 [конспект вебинара о безопасности сайта]](http://tehnikaarenda.ru/wp-content/uploads/d/9/5/d952ba8e3c25cdfe35af6e92587bb563.jpeg)

![Как защитить сайт от взломов и атак в 2021 🛡 [конспект вебинара о безопасности сайта]](http://tehnikaarenda.ru/wp-content/uploads/e/6/7/e677b0041391c5b411ba7b09ad3d4860.jpeg)

![Как защитить сайт от взломов и атак в 2021 🛡 [конспект вебинара о безопасности сайта]](http://tehnikaarenda.ru/wp-content/uploads/9/f/e/9fed34512551cdca17bb070163f84c00.jpeg)