Низкоуровневое обнаружение

Функция Низкоуровневого обнаружения (LLD) автоматически создает элементы и триггеры, которые позволяют отслеживать системы сервера, находящимся под наблюдением. Включение функции происходит через настройку атрибутов, которую можно сделать, пройдя по пути: «Настройка» → «Шаблоны» → «Обнаружение» (вкладка в строке с шаблоном) → вкладки «Правила обнаружения»/«Фильтры».

Что можно обнаружить

- Распространённые OID, используемые SNMP.

- Сетевые интерфейсы.

- Процессоры, их ядра.

- Файловые системы.

- Службы Windows.

- ODBC.

Дополнительные типы

Задать собственные типы низкоуровневого обнаружения возможно с применением формата JSON. Типы проверок, для которых можно указать список портов и интервал для них:

- SSH;

- LDAP;

- SMTP;

- FTP;

- HTTP;

- POP;

- NNTP;

- IMAP;

- TCP.

Если хост пропадает или обнаруживается, для события можно привязать любое действие — условия и операцию для них.

Мониторинг Mikrotik в Zabbix по snmp

Стандартный шаблон собирает все метрики по snmp. Так что нам надо включить его на микротике. Для этого подключаемся к нему по Winbox и идем в раздел IP -> SNMP. Настраиваем работу snmp.

Мониторинг Mikrotik в Zabbix по snmp

Мы включили snmp, выставили версию 2, разрешили подключаться только с ip адреса zabbix server — 10.1.3.29. Не забудьте указать адрес своего сервера.

Сходим теперь на zabbix-server и убедимся, что мы через него можем забирать информацию с mikrotik по snmp. Для этого подключимся к нему по ssh и воспользуемся утилитой snmpwalk. Если у вас ее нет, то поставить можно командой:

# yum install net-snmp-utils

| 1 | # yum install net-snmp-utils |

Подключаемся к микротику по snmp.

# snmpwalk -v 2c -c public 10.1.3.111

| 1 | # snmpwalk -v 2c -c public 10.1.3.111 |

Подключаемся к микротику по snmp.

Получите кучу значений в консоли. Если хотите удобно их просмотреть, направьте вывод команды в файл и почитайте его. Если подключение прошло успешно, то переходим в Web интерфейс Zabbix сервера.

Здесь нам нужно будет добавить несколько шаблонов. Для начала загрузите вот этот пак шаблонов — https://share.zabbix.com/official-templates/template-modules-pack и установите несколько штук из него:

- template_module_generic_snmp_SNMPv2_EN.xml

- template_module_interfaces_SNMPv2_EN.xml

- 00template_module_icmp_ping__EN.xml

Вроде все. Но если вдруг чего-то будет не хватать, то при установке основного шаблона, он вам скажет об этом. Загружаем основной шаблон отсюда — https://share.zabbix.com/network_devices/mikrotik/template-net-mikrotik-snmpv2 и устанавливаем на сервер мониторинга

Обратите внимание на вкладку Макросы в шаблоне. Там указаны дефолтные значения, которые используются в триггерах

Лично я немного поднял пороговые значения по температуре.

Теперь нам нужно добавить в систему само устройство Mikrotik. Делаем это как обычно, не забывая указать snmp интерфейс.

И не забудьте ему подключить шаблон Template Net Mikrotik SNMPv2. После этого можно идти в Lates Data и проверять поступление информации с устройства в систему мониторинга.

Часть данных увидите сразу, а та, что поступает через правила автообнаружения, появится позже. Надо подождать. После того, как отработают все правила автообнаружения, рекомендую сходить на хост и поотключать то, что вам не нужно. К примеру, если у вас настроен capsman, то в мониторинг с мастера попадут интерфейсы cap, которые отключаются, если к точке нет подключенных клиентов по wifi. В итоге будет ненужный спам от мониторинга с точек.

На этом по мониторингу базовых метрик в микротике все. Теперь займемся уведомлениями о подключениях к устройствам через Winbox.

Консолидируйте информацию об уязвимостях

Результат работы плагина в Zabbix выглядит следующим образом:

Это дашборд в Zabbix. На котором, слева на право, отображается следующая информация:

- Распределение CVSS-балла по серверам. Круговая диаграмма показывает соотношение — как много у нас серверов с критическими уязвимостями, сколько имеют не критичные уязвимости или же вовсе не имеют известных уязвимостей.

- Медианное значение CVSS-балла всей инфраструктуры. Отображается в виде графика, что позволяет наблюдать динамику его изменения.

- Список уязвимых пакетов с индексом влияния уязвимости на инфраструктуру.

- Полный список уязвимых серверов с уровнем угрозы для каждого из них.

- Список бюллетеней безопасности, которые были «найдены» в инфраструктуре.

Ниже более подробно про самое интересное:

Информация об уязвимых серверах:

Панель отображает список всех серверов с уровнем уязвимости выше критического. Минимально допустимый уровень критичности, после которого сервер начинает отображаться как уязвимый, задается в настройках плагина.

По каждому серверу доступна следующая информация:

- Собственно имя уязвимого сервера.

- Максимальный CVSS-балл сервера. Отображается самый высокий балл из всех найденных уязвимостей для этого сервера.

- Команда для устранения всех обнаруженных уязвимостей на этом сервере. Выполнив которую, мы получим сервер, на котором отсутствуют известные версионные уязвимости.

Данные представлены с сортировкой по CVSS, от максимального к минимальному. Это позволяет держать сервера, требующие наибольшего внимания, всегда наверху списка, перед глазами.

Следующая панель показывает уязвимые пакеты:

Здесь для каждого уязвимого пакета в нашей инфраструктуре мы имеем краткую сводку:

- Имя уязвимого пакета.

- Уязвимая версия пакета.

- Количество серверов, на которых установлена уязвимая версия пакета.

- CVSS-балл данной версии пакета.

- Индекс влияния этой уязвимости на инфраструктуру.

- Список всех серверов, на которых обнаружена уязвимая версия пакета.

- Ссылка на бюллетень безопасности. Позволяет прочитать и понять насколько эта уязвимость критична именно в нашей ситуации.

- Команда исправляющая уязвимость в данном пакете.

Данные представлены с сортировкой по Индексу влияния, от максимального к минимальному.

Индекс влияния — это количество затронутых уязвимым пакетом серверов, умноженное на CVSS-балл уязвимости. Зачастую бывает что уязвимость с не самым выскоким балом имеет гораздо большее распространение в инфраструктуре, и поэтому потенциально более опасна.

Список баз подразделения

Предлагаю на рассмотрение небольшую обработку, она бывает очень полезна, когда надо быстро и в удобоваримом виде посмотреть, какие базы у Вас есть на

сервере. Обработка запускается как внешняя из любой базы, результатом является список всех баз на 1С сервере, также если в описании баз установлена отметка, например, «Рабочая база»,

она выводится на закладку (смотри скриншот). Ниже дается описание кода, данный код может использоваться как процедура в других мультибазовых программах.

Обработка предназначена для работы в клиент-серверных базах и тестировалась на платформе 8.3.14.1854.

1 стартмани

Установка

Мы рассказали, что такое Zabbix Threat Control, зачем он нужен и как работает. Теперь расскажем как его установить и настроить!

Зависимости

Для работы плагин не требует ничего сверхестественого. Необходимо чтобы на Zabbix-сервере, на который мы ставим планиг, было следующее:

- zabbix v3.4 для использования кастомных дашбордов (они появились только в этой версии).

- zabbix-sender нужен для отправки в данных об уязвимостях в систему мониторинга.

- zabbix-get для отправки fix-команд, исправляющих уязвимости, на сервера.

- python v3 с модулями: pyzabbix, jpath, requests для запуска основных скриптов плагина.

На всех серверах, для которых требуется сканирование на уязвимости требуется только:

- zabbix-agent для сбора данных и запуска скриптов.

- python v2 для запуска скрипта собирающего отчет об ОС.

Установка плагина из пакетов

Для начала подключаем репозиторий с пакетами:

RPM-дистрибутивы

DEB-дистрибутивы

После этого на Zabbix-сервере устанавливаем основной пакет, обеспечивающий всю логику работы плагина и пакет, формирующий отчетность об ОС:

RPM-дистрибутивы

DEB-дистрибутивы

И на всех остальных серверах, для которых требуется сканирование на уязвимости, устанавливаем пакет, формирующий отчетность об ОС:

RPM-дистрибутивы

DEB-дистрибутивы

Установка из исходников

Если вы предпочитаете установку из исходиников, то сделать это тоже очень просто:

На Zabbix-сервере устанавливаем основные скрипты, обеспечивающие всю логику работы плагина и скрипт, формирующий отчетность об ОС:

На всех остальных серверах, для которых требуется сканирование на уязвимости ставим только скрипт, формирующий отчетность об ОС:

1-й способ

Скрипт создания проверочного файла

Я использую описанную выше схему для бэкапа как windows так и linux серверов. Поэтому скрипта будет 2, для каждой системы. Вот пример такого скрипта для linux:

# mcedit create-timestamp.sh #!/bin/sh echo `date +"%Y-%m-%d_%H-%M"` > /shares/docs/timestamp

Скрипт просто создает файл и записывает в него текущую дату. Нам этого достаточно. Писать туда можно все, что угодно, так как проверять мы будем не содержимое, а дату последнего изменения.

Добавляем этот скрипт в cron:

# mcedit /etc/crontab #Create timestamp for backup monitoring 1 15 * * * root /root/bin/create-timestamp.sh

Раз в день в 15:01 скрипт будет создавать файл, перезаписывая предыдущий.

Делаем то же самое на windows. Создаем файл create-timestamp.bat следующего содержания:

echo %date:~-10% > D:\documents\timestamp

И добавляем его в планировщик windows. Не забудьте указать, чтобы скрипт запускался вне зависимости от регистрации пользователя, то есть чтобы он работал, даже если в системе никто не залогинен.

Запустите оба скрипта, чтобы проверить, что все в порядке, и необходимые файлы создаются.

Запустите стандартные скрипты бэкапа, чтобы созданные файлы переместились на резервные сервера. После этого можно приступать к настройке мониторинга за изменением файлов в zabbix.

Настраиваем мониторинг бэкапов через проверку даты изменения файлов

Дальше привычное дело по созданию итемов и триггеров. Идем в панель управления zabbix, открываем раздел Configuration -> Hosts, выбираем сервер, на котором у нас хранятся бэкапы и создаем там итем со следующими параметрами:

На скриншот не влезла вся строка параметра Key, поэтому привожу ее здесь:

vfs.file.time[/mnt/data/BackUp/xb-share/documents/timestamp,modify]

| /mnt/data/BackUp/xb-share/documents/timestamp | Путь к проверяемому файлу на сервере бэкапов |

| modify | Время изменения файла. Параметр может принимать значения: access — время последнего доступа, change — время последнего изменения |

Не очень понимаю, чем отличается время изменения, от времени последнего изменения. Эта информация из документации zabbix. Для того, чтобы у вас корректно собирались данные, необходимо, чтобы у пользователя zabbix были права на чтение указанного файла. Обязательно проверьте это. Я не сделал это, через одну из папок агент не мог пройти из-за недостатка прав. В итоге получил ошибку:

17177:20160321:002008.008 item "xb-share-documents:vfs.file.time[/mnt/data/BackUp/xb-share/documents/timestamp]" became not supported: Not supported by Zabbix Agent

Из текста не понятно, в чем проблема. Про права я догадался. Обновление итема установил раз в 10 минут (параметр update interval), чаще не вижу смысла, можно вообще поставить пару раз в сутки, в зависимости от вашего плана архивации данных.

Теперь создадим триггер для этого элемента данных:

Разберем, что у нас в выражении написано:

{xm-backup:vfs.file.time[/mnt/data/BackUp/xb-share/documents/timestamp,modify].now(0)}-{xm-backup:vfs.file.time[/mnt/data/BackUp/xb-share/documents/timestamp,modify].last(0)}>172800

xm-backup — сервер, на котором хранятся бэкапы. Мы берем текущее время, вычитаем из него время последнего изменения файла. Если оно больше 172800 секунд (2 суток), то срабатывает триггер. Вы можете сами выбрать подходящий вам интервал времени сравнения в зависимости от плана бэкапа.

Для тестирования работы оповещений отключите в один из дней скрипты на источниках, создающие проверочный файл. Как только он просрочится, сработает триггер.

На этом все. Мы настроили простейший мониторинг бэкапов с помощью zabbix. Если по какой-то причине файлы перестанут синхронизироваться с сервером резервных копий, вы узнаете об этом и сможете вовремя обнаружить проблему.

Zabbix — монитор событий журнала в Windows

Хотите узнать, как использовать Zabbix для мониторинга журнала событий в Windows? В этом руководстве мы покажем вам, как настроить Zabbix для мониторинга файла журнала на компьютере под управлением Windows.

• Zabbix версия: 4.2.6

• Версия для Windows: 2012 R2

Список оборудования:

В следующем разделе представлен список оборудования, использованного для создания этого учебника Zabbix.

Каждое оборудование, перечисленное выше, можно найти на сайте Amazon.

Zabbix Playlist:

На этой странице мы предлагаем быстрый доступ к списку видео, связанных с установкой Zabbix.

Playlist

Не забудьте подписаться на наш канал на YouTube FKIT.

На этой странице мы предлагаем быстрый доступ к списку учебных пособий, связанных с установкой Zabbix.

Требуется настройка агента Zabbix

Во-первых, агент Zabbix, установленный на компьютере Windows, должен быть настроен в активном режиме.

Вот пример файла конфигурации агента Zabbix в пассивном режиме: zabbix_agentd.conf

Copy to Clipboard

Hostname=WINDOWS-SERVER-01

LogFile=C:\zabbix\zabbix_agentd.log

Server=127.0.0.1, 35.162.85.57

Вот пример файла конфигурации агента Zabbix в активном режиме: zabbix_agentd.conf

Copy to Clipboard

Hostname=WINDOWS-SERVER-01

LogFile=C:\zabbix\zabbix_agentd.log

Server=127.0.0.1, 35.162.85.57

ServerActive=35.162.85.57

Вы завершили необходимую часть конфигурации.

Учебник — Zabbix монитор Файл журнала Windows

Теперь нам нужно получить доступ к панели инструментов Zabbix-сервера и добавить компьютер с Windows в качестве хоста.

Откройте браузер и введите IP-адрес вашего веб-сервера плюс / zabbix.

В нашем примере в браузере был введен следующий URL:

• http://35.162.85.57/zabbix

На экране входа в систему используйте имя пользователя по умолчанию и пароль по умолчанию.

• Имя пользователя по умолчанию: Admin

• Пароль по умолчанию: zabbix

После успешного входа вы будете отправлены на Zabbix Dashboard.

На экране панели инструментов откройте меню «Конфигурация» и выберите опцию «Хост».

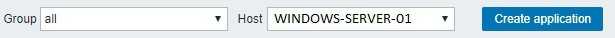

В правом верхнем углу экрана нажмите кнопку «Создать хост».

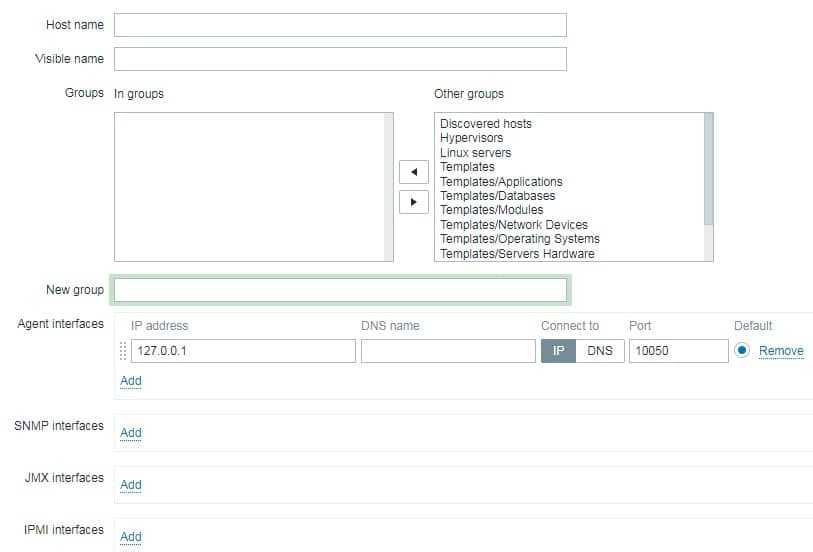

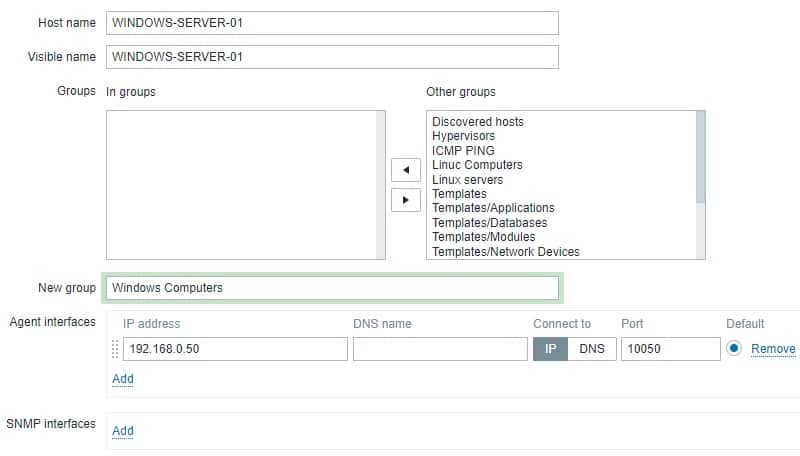

На экране конфигурации хоста вам нужно будет ввести следующую информацию:

• Имя хоста — введите имя хоста для мониторинга.

• Видимое имя хоста — повторите имя хоста.

• Новая группа — введите имя для идентификации группы похожих устройств.

• Интерфейс агента — введите IP-адрес имени хоста.

Вот оригинальное изображение, перед нашей конфигурацией.

Вот новое изображение с нашей конфигурацией.

Нажмите кнопку Добавить, чтобы включить этот хост в базу данных Zabbix.

На экране панели инструментов откройте меню «Конфигурация» и выберите опцию «Хост».

Найдите и нажмите на имя хоста, который вы создали ранее.

В нашем примере мы выбрали имя хоста: WINDOWS-SERVER-01

На экране свойств хоста перейдите на вкладку Приложения.

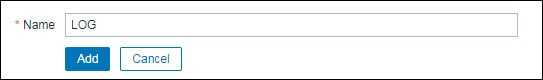

В верхней правой части экрана нажмите кнопку «Создать приложение».

На экране приложений хоста создайте новое приложение с именем: LOG

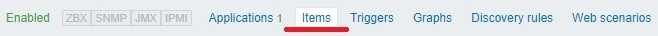

После завершения создания приложения перейдите на вкладку «Элементы».

В верхней правой части экрана нажмите кнопку «Создать элемент».

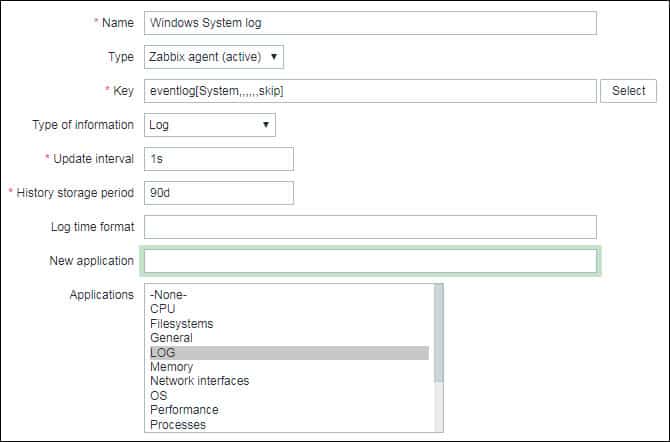

На экране «Создание элемента» необходимо настроить следующие элементы:

• Имя: введите идентификацию, например: системный журнал Windows

• Тип: Zabbix агент (активный)

• Key: eventlog

• Тип информации: журнал

• Интервал обновления: 1 секунда

• Применение: LOG

Нажмите на кнопку Добавить, чтобы завершить создание элемента и подождите 5 минут.

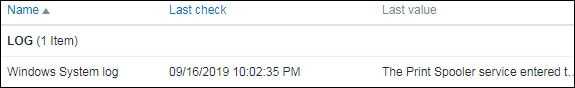

Чтобы протестировать свою конфигурацию, войдите в меню «Мониторинг» и выберите опцию «Последние данные».

Используйте конфигурацию фильтра для выбора нужного имени хоста и нажмите кнопку «Применить».

В нашем примере мы выбрали имя хоста WINDOWS-SERVER-01.

Вы должны быть в состоянии видеть результаты мониторинга вашего файла журнала Windows, используя Zabbix.

Нажмите на опцию Журнал, чтобы увидеть больше подробностей журнала событий Windows.

В нашем примере мы отслеживаем журнал системных событий Windows.

Поздравляем! Вы настроили функцию мониторинга журнала событий Zabbix в Windows.

2019-10-08T16:05:00-03:00

Интеграция 1С и C#. Обращение к 1С через COM. Создание номенклатуры и выполнение запроса к 1С из C# на примере интеграции с Союз-PLM (система информационной поддержки жизненного цикла изделий). Обработка «Загрузка заказа на сборку». (ERP) Промо

Союз-PLM представляет собой полнофункциональный программный комплекс для решения широкого спектра задач управления инженерной технической информацией наукоемких изделий и сложных инженерных объектов в области машиностроения, приборостроения, архитектуры, строительства.

На практике, это управление конструкторской документацией, интегрированное с САПР, бизнес-процессы, файловый архив. Все это работает в SQL и шевелится с помощью скриптов на C#. Скрипты свободно отлаживаются в MS Visual Studio. Подробнее смотрите на их сайте: http://www.programsoyuz.ru/products/system-soyuz-plm.html Редактирование, конструирование и использование бизнес-процессов на порядок лучше систем на базе 1С из тех, что я изучил.

1 стартмани

Заключение

Вот такую реализацию я придумал, когда потребовалось решить задачу. Один сервер постоянно донимал оповещениями по ночам. Нужно было понять, что его дергает в это время. Жаль, что у Zabbix из коробки нет реализации подобного информирования. Помню лет 5 назад был бесплатный тариф у мониторинга NewRelic. Можно было поставить агент мониторинга на сервер и потом смотреть очень удобные отчеты в веб интерфейсе. Никаких настроек не нужно было, все работало из коробки. Там были отражены все запущенные процессы на сервере на временном ряду со всеми остальными метриками. Это было очень удобно. Я нигде в бесплатном софте не видел такой реализации. Это примерно вот так выглядело.

Кстати, в первоначальной версии действия я просто отправлял список процессов на почту. Мне показалось это удобным. Можно было сразу же в почте, в соседнем письме с триггером, посмотреть список процессов. Но потом решил, что удобнее все же хранить историю в одном месте на сервере и настроил сбор данных туда. Хотя можно делать и то, и другое. Например, в действии можно указать другую команду к исполнению:

# ps aux --sort=-pcpu,+pmem | awk 'NR<=10' | mail -s "Process List" zabbix@mail.ru

И вам на почту придет список запущенных процессов после активации триггера.

Онлайн курс «DevOps практики и инструменты»

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, научиться непрерывной поставке ПО, мониторингу и логированию web приложений, рекомендую познакомиться с онлайн-курсом «DevOps практики и инструменты» в OTUS. Курс не для новичков, для поступления нужны базовые знания по сетям и установке Linux на виртуалку. Обучение длится 5 месяцев, после чего успешные выпускники курса смогут пройти собеседования у партнеров.

Проверьте себя на вступительном тесте и смотрите программу детальнее по .