Введение

Настройка Zabbix мониторинга, это самое главное что должен делать каждый нормальный системный администратор.

Главных причин по которым вам надо использовать мониторинг несколько:

- Не возможно качественно поддерживать работоспособность сети без постоянного анализа её параметров;

- Вы первый будете в курсе при возникновении проблемы на обслуживающем оборудовании.

Конечно, настройка системы мониторинга дело не простое и требует много времени при первоначальном внедрении. На практике я настраиваю систему мониторинга только клиентам которые заключают договор на абонентское обслуживание.

Иногда руководители просто не понимают в чем разница между приглашением специалиста по вызову и заключением договора на абонентское обслуживание.

Например, один клиент поймал шифровальщик файлов и восстановление данных ему обошлось в кругленькую сумму. Другой, который заключил договор на обслуживание (я успел на 80 % выполнить работы по защите баз данных и мониторинга сети) отделался легким испугом.

Главный принцип и подход разработчиков остается неизменным. В системе нет ничего лишнего и порой кажущееся усложнение на практике оказывается удобным механизмом упрощающим жизнь системному администратору контролирующему большой парк разнообразной техники.

Можно часами рассказывать о всех прелестях работы с этой системой, но не буду этого делать. Постараюсь внести понимание того из чего состоит и как работает эта система. Я посвятил много времени на изучение системы пока до меня не дошли элементарные вещи которые необходимо знать при работе с комплексом Zabbix.

Документация у разработчиков Zabbix есть, но написана она сухим техническим языком который вы сможете понять когда поймете основные принципы работы системы.

Отправка логов Mikrotik в syslog

Первым делом настроим сбор логов с микротиков на любой syslog сервер. В моем случае это будет сам сервер мониторинга на базе rsyslog и centos 7, но это не принципиально. Главное, чтобы на нем был zabbix-agent, который будет отправлять логи микротиков на заббикс сервер.

Для этого в rsyslog включим возможность слушать udp port 514. Открываем конфиг /etc/rsyslog.conf и раскомментируем там строки:

$ModLoad imudp

$UDPServerRun 514

|

1 2 |

$ModLoad imudp $UDPServerRun514 |

Дальше в этом же файле в самом начале перечисления правил, добавляем свое.

$template FILENAME,»/var/log/mikrotik/%fromhost-ip%.log»

if $fromhost-ip != ‘127.0.0.1’ then ?FILENAME

& stop

|

1 2 3 |

$template FILENAME,»/var/log/mikrotik/%fromhost-ip%.log» if$fromhost-ip!=’127.0.0.1’then?FILENAME &stop |

Данное правило будет автоматически раскладывать все логи с удаленных устройств по файлам в директории /var/log/mikrotik с именами в виде IP адресов. При этом не будет создан лог 127.0.0.1.log, куда бы складывались все локальные лог файлы. В своей предыдущей статье я не учитывал этот нюанс, что приводило к дублированию всех локальных логов. Сейчас я это исправляю.

Сразу же настроим ротацию лог файлов, чтобы они не забили нам весь диск. Для этого создаем конфиг для logrotate в файле /etc/logrotate.d/mikrotik примерно следующего содержания:

/var/log/mikrotik/*.log {

weekly

rotate 12

compress

olddir /var/log/mikrotik/old

missingok

notifempty

create 0640 root zabbix

}

|

1 2 3 4 5 6 7 8 9 |

varlogmikrotik*.log{ weekly rotate12 compress olddirvarlogmikrotikold missingok notifempty create0640root zabbix } |

Я ротирую файлы логов раз в неделю, сразу сжимаю и кладу их в директорию /var/log/mikrotik/old, где будут храниться 12 последних версий файла.

Не забудьте создать указанные директории и дать пользователю zabbix права на чтение. Потом проследите, чтобы у самих логов тоже были права на чтение для zabbix

Это важно, так как агент должен их читать

После завершения настройки, надо перезапустить rsyslog.

# systemctl restart rsyslog

| 1 | # systemctl restart rsyslog |

Отправляемся на Mikrotik и настраиваем отправку логов на наш syslog сервер. Для этого переходите в раздел System -> Logging -> Actions и добавляйте новое действие.

Дальше открывайте вкладку Rules и добавляйте темы логов, которые вы будете отправлять в Zabbix. Для мониторинга за логинами достаточно темы System.

Чтобы проверить отправку логов, достаточно тут же в Mikrotik открыть новый терминал. Создастся событие в логе, который улетит на удаленный сервер. На сервере с rsyslog будет создан лог файл с содержимым.

Если у вас так же, можно двигаться дальше. Если же логи не поступают на syslog сервер, разбирайтесь в чем может быть причина. Первым делом проверьте настройки firewall. Убедитесь, что доступ к udp порту 514 есть. Дальше проверьте, что ваш rsyslog сервер реально слушает этот порт.

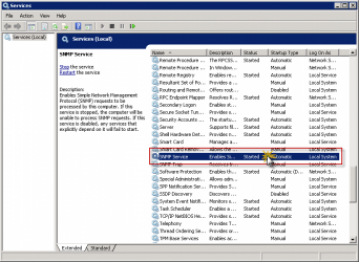

Установка службы SNMP в ОС Windows

1. Откройте мастер компонентов Windows. Для этого в меню Пуск выберите пункт Панель управления, дважды щелкните значок Программы и компоненты.

2. Нажмите ссылку Включение или отключение компонентов Windows.

3. В списке Компоненты Windows установите галочку в пункте Компонент SNMP и нажмите OK.

4. Откройте службы компьютера: контекстное меню значка Мой компьютер на рабочем столе ->Управление ->Службы и приложения ->Службы. Найдите в списке Служба SNMP и запустите её, если она не была запущена. Иногда для того, чтобы эта служба появилась в списке, необходимо после действий 1-3 перезагрузить компьютер. Если сразу после этих действий вам не удалось удалённо из программы подключиться к компьютеру по SNMP, то выполните действия из раздела Настройка свойств безопасности SNMP (см. ниже).

- Для выполнения данной процедуры необходимо входить в группу «Администраторы» на локальном компьютере или получить соответствующие полномочия путем делегирования. Если компьютер присоединен к домену, эту процедуру могут выполнять члены группы «Администраторы домена». При этом по соображениям безопасности рекомендуется использовать команду Запуск от имени.

- Некоторым компонентам Windows перед использованием требуется настройка. Если один или несколько таких компонентов были установлены, но не были настроены, при нажатии кнопки Установка компонентов Windows отображается список компонентов, требующих настройки. Для запуска мастера компонентов Windows нажмите кнопку Компоненты.

- После установки SNMP запускается автоматически.

Настройка свойств безопасности SNMP

- Откройте окно «Управление компьютером».

- В дереве консоли щелкните узел Службы (Службы и приложения / Службы).

- В области сведений выберите Служба SNMP.

- В меню Действие выберите команду Свойства.

- На вкладке Безопасность установите флажок Посылать ловушку проверки подлинности, если требуется отправлять ловушку при каждом сбое проверки подлинности.

- В группе Приемлемые имена сообществ нажмите кнопку Добавить.

- В поле Права сообщества выберите уровень доступа данного узла для обработки запросов SNMP от выбранного сообщества (рекомендуется значение READ ONLY).

- В поле Имя сообщества введите имя сообщества с учетом регистра символов и нажмите кнопку Добавить. Именем сообщества может быть любое слово. Этот параметр используется в качестве пароля доступа к SNMP этого компьютера.

Обычно именем сообщества является слово public, однако в целях безопасности рекомендуется задать другое. Запомните введенное имя сообщества — его нужно будет указать при создании сенсора.

- Укажите, следует ли принимать пакеты SNMP от узла:

- чтобы принимать запросы SNMP от любого узла сети независимо от удостоверения, выберите параметр Принимать пакеты SNMP от любого узла;

- чтобы ограничить прием пакетов SNMP, выберите Принимать пакеты SNMP только от этих узлов, нажмите кнопку Добавить, введите имя, IP-адрес или IPX-адрес соответствующего узла и снова нажмите кнопку Добавить.

Примечания

- Для выполнения данной процедуры необходимо входить в группу «Администраторы» на локальном компьютере или получить соответствующие полномочия путем делегирования. Если компьютер присоединен к домену, эту процедуру могут выполнять члены группы «Администраторы домена». При этом по соображениям безопасности рекомендуется использовать команду Запуск от имени.

- Чтобы открыть компонент «Управление компьютером», нажмите кнопку Пуск, выберите пункт Панель управления, дважды щелкните значок Администрирование, затем дважды щелкните значок Управление компьютером.

- Имена сообществ и узлов можно добавлять по необходимости.

- Для изменения записи следует выделить ее и нажать кнопку Изменить. Для удаления выделенной записи нажмите кнопку Удалить.

- Изменения существующих настроек SNMP вступают в силу немедленно.

Перезапускать службу SNMP для ввода настроек в силу не требуется. - Протокол IPX/SPX недоступен в Windows XP 64-bit Edition (Itanium) и 64-разрядных версиях семейства Windows Server 2003.

Скачать программу

HP: Popular Listings

Template HP (Chassis, Brocade, Blade) Popular

It contains a lot of low level discovery rules (23 rules) for FANs, disks, CPU, arrays and etc. HP Chassis: Array Accelerators Array Controllers Enclosure Managers Enclosures FANs General Logical Drives Network Connectors Network Interfaces Physical Drive …

Category:HP

TypeTemplate

Min Zabbix version2.0.x

NEED in Macros HOST

Category:HP

TypeTemplate

Min Zabbix version2.2.x

Template Net HP Enterprise Switch SNMPv2 Popular

Official template for HP Enterprise Switch (Procurve and others).

Please see Template Description and follow documentation link for more info.

Depends on:

https://share.zabbix.com/official-templates/template-modules-pack

Please download and import …

Category:HP

TypeTemplate

Min Zabbix version3.4.x

Template SNMP HP v1920-48G Popular

Adapted already existing template — https://share.zabbix.com/network_devices/cat-hp/hp-1920-16g for HPE 1920-48G Switch

enable SNMP v2 on switch

add host SNMP interfaces = your HPE switch ip

add macros to host

= your snmp community

= 161

impo …

Category:HP

TypeTemplate

Min Zabbix version3.0.x

Aruba OS WLC 6.5+

Custom template that includes:

LLD for Storage

LLD for Fans

LLD for PSU

LLD for Licences

LLD for CPU

LLD for Auth Servers

Uptime

Reboot Cause

Linked Template for Interfaces

Linked Template for ICMP

ConfigID

Base MAC

License Count

Memory

M …

Category:HP

TypeTemplate

Min Zabbix version3.2.x

Template Net HP Comware HH3C SNMPv2

Official template for HP (HH3C) Comware network devices.

Please see Template Description and follow documentation link for more info.

Depends on:

https://share.zabbix.com/official-templates/template-modules-pack

Please download and import them firs …

Category:HP

TypeTemplate

Min Zabbix version3.4.x

HP Procurve Aruba 2920

Basic monitoring, including:

— unicast/broadcast/multicast

— stack

Category:HP

TypeTemplate

Min Zabbix version3.2.x

Template for a HP 2920 Procurve switch. J9728A, J9726A.

Category:HP

TypeTemplate

Min Zabbix version3.0.x

Template HP A5120

Monitor internal & external psu, fan, temperature, interface errors

Category:HP

TypeTemplate

Min Zabbix version2.2.x

3COM

Template para monitorar o Switch 3COM, modelo 4500 de 28 portas.

Gráficos por porta, Entrada e Saída, Erro de tráfego nas 28 portas.

O template exibe a alteração e status da porta.

O template foi criado por: Marcelo Carvalho eu fiz somente a edição.

Category:HP

TypeTemplate

Min Zabbix version3.2.x

Zabbix HP v1910-48G SNMP template

This template expanded the original 24 ports template to 48 ports published by Павел Яковлев and made compatible with Zabbix 2.0.x+

It is necessary to set:

— public is the default value for read-only and private for read-write.

— The value 16 …

Category:HP

TypeTemplate

Min Zabbix version2.0.x

Aruba/HPE 3810M

Basic Monitoring including:

-Dynamic Interface Discovery

-Dynamic Inventory Discovery

-CPU, Mem, Temp, Fans

Category:HP

TypeTemplate

Min Zabbix version3.2.x

Category:HP

TypeTemplate

Min Zabbix version3.4.x

HP 1920-16G

Modified and updated(CPU and Memory monitor) version of

https://share.zabbix.com/network_devices/cat-hp/zabbix-2-2-hp-v1910-snmp-template

Category:HP

TypeTemplate

Min Zabbix version3.0.x

HP A5120 switch template, SNMP v3

Template for HP A5120 switch with SNMP v3 authPriv.

Included items:

CPU usage

Memory usage

Temperature

Fan status

PSU sensor

Device name, location, description, contact details

Discovery rule for CRC errors

no links to other templates, does n …

Category:HP

TypeTemplate

Min Zabbix version3.0.x

HP OfficeConnect 1920 24G PoE Switch (JG925A)

SNMP-Template for HP OfficeConnect 1920 24G PoE Switch (JG925A)

Simple template for HP Switch 1920 24G

Ask the following things:

— status fan- Model name including firmware- Traffic on the ports- Status Ports- Processor in percent- Ram in percent

Category:HP

TypeTemplate

Min Zabbix version3.4.x

NEED in Macros HOST

Category:HP

TypeTemplate

Min Zabbix version2.2.x

Template HP 5500 SNMP

— General Information

— Bytes RX

— Bytes TX

— CRC Errors

— Speed Interface

— Oper Status

Category:HP

TypeTemplate

Min Zabbix version3.0.x

HP V1910-24G Switch Equipamento

Obtêm informações para inventário e Monitoramento (Modelo, Nome, Uptime, Perda de Pacotes e disponibilidade ICMP) em Português

Category:HP

TypeTemplate

Min Zabbix version2.4.x

Мониторинг подключений (авторизаций) в Mikrotik

Логи с устройств мы собрали в одном месте. Теперь будем их анализировать и отправлять уведомления при каждом подключении к Mikrotik через Winbox. Я для этого сделал отдельный шаблон, где созданы элементы данных типа Журнал (лог) для анализа лог файла от каждого устройства.

Для каждого элемента данных есть триггер, который с помощью регулярного выражения анализирует лог файл и срабатывает тогда, когда видит строки с подключением к микротику через winbox. Имя триггера формируется таким образом, чтобы в нем была информация об имени пользователя и ip адрес, с которого он подключился.

Я не стал делать в шаблоне автообнаружение. Настраивал это в системах до 10-ти точек и мне банально было лень это делать, хотя и не сложно. Я просто копировал и исправлял итемы и триггеры, меняя ip адреса устройств. Для автообнаружения надо скрипт на сервер класть, который будет передавать список логов в мониторинг. А если руками делать, то можно все на сервере в шаблоне добавлять.

Итак, создаем простой итем.

К итему делаем триггер.

Вот и все. Прикрепляйте шаблон к хосту, на котором находится сам лог файл и проверяйте. В первую очередь смотрите, чтобы в Latest Data появилось содержимое лога.

Если триггеры настроены правильно, то при каждом подключении по Winbox вы будете получать уведомление на почту.

И еще одно после отключения.

Такой несложный механизм мониторинга за подключениями. Я отслеживаю именно подключения по winbox. Вы можете это изменить, добавив и другие типы подключения. Для этого надо изменить регулярное выражение в триггере.

Пример моего шаблона с двумя микротиками — zabbix-mikrotik-logs.xml. Если у вас много устройств, настройте автообнаружение лог файлов, чтобы автоматически создавать итемы и триггеры. Пример настройки автообнаружения в Zabbix можете посмотреть на примере мониторинга openvpn подключений. Там как раз показан очень похожий пример, когда анализируется список файлов в директории и передается в zabbix server.

На этом по мониторингу микротиков в Zabbix у меня все. По идее, рассмотрел все актуальные задачи по этой теме.

Основная информация о программе

MIB Browser — программа, позволяющая просматривать иерархию SNMP MIB переменных в древовидной форме. С помощью этого приложения вы сможете загружать и компилировать стандартные и проприетарные файлы MIB, а также просматривать и управлять данными в SNMP агенте. MIB Browser способен выполнять запросы SNMP Get и Get_Next, что позволяет проверять значения данных в клиентах SNMP. Программа поддерживает горячие клавиши, может сохранять информацию о скомпилированных MIB файлах в базе данных и позволяет пользоваться встроенным поиском (в т.ч. — по OID). При генерации GET запросов вы можете выставлять несколько параметров, включая OID, Agent, Community, таймаут и количество попыток запроса.

Zabbix — обнаружение сетевых устройств

Этот способ очень полезен, когда в сети имеется огромное количество устройств или же вы просто хотите все автоматизировать. Zabbix позволяет гибко конфигурировать критерии обнаружения и выполнения определенных действий. Система настройки правил почти безгранична, нужно лишь правильно подойти к вопросу и подключение новых устройств к системе не будет у вас отнимать никакого времени. Поставили новое устройство, zabbix его нашел, применил шаблон, добавил в нужную группу хостов и начал рисовать графики.

Правило обнаружения

И так, создаем правило обнаружения. Переходим в .

Мое правило обнаружения выглядит так:

Name — Имя правила.IP range — диапазон ip адресов среди которых zabbix будет искать устройства.Delay — как часто проводить проверки (в секундах), у меня стоит раз в час.Checks — проверки для найденного хоста. В моем конфиге проверка идет на пинг(хост доступен) и посылается snmp запрос, в котором возвращается имя устройства, это нужно в будущем для фильтрации устройств.Device uniqueness criteria — критерий уникальности устройств, выставлено в IP adress, поэтому все коммутаторы будут уникальны.

Действие при обнаружении

Правило мы создали и zabbix начал поиск устройств в сети, но этого еще недостаточно. Для автоматического добавления устройств нужно настроить действие. Переходим в .

На этом этапе остановимся подробнее. В первой вкладке(Action) задаем только имя, остальное можно либо удалить, либо оставить так как есть.

Переходим на следующую вкладку — Conditions. В этой вкладке вы создаете условия по которым найденный хост будет считаться валидным и над ним будут проводится операции, которые вы опишете в вкладке Operations.

Моя настройка имеет следующий вид:

И так, идем по-порядку:

- Discovery rule — Выбираем правило обнаружения, которое мы создали ранее.

- Received value — Проверяю, есть ли в полученной строке по snmp слово «Switch»

- Discovery status — Проверяем, есть ли хост в сети.

- Host ip — на всякий случай еще добавил диапазон ip адресов

Если все проверки будут пройдены, zabbix выполнит нужные операции над этими хостами, в моем случае, устройства попадут в группу хостов — Discovered hosts и к ним применится шаблоy — Dlink DES-3200-xx.

Данный шаблон настроен таким образом, что он сам ищет на коммутаторе активные порты и добавляет для них элементы данных, графики и триггеры. Как настроить подобный шаблон, мы рассмотрим в следующей статье.)

Поиск необходимых OID

Для начала возьмем какой-нибудь принтер и посмотрим, что он нам будет отдавать по snmp. Я для примера возьму принтер HP LaserJet Pro MFP M426fdn (ip адрес 192.168.88.20). По-умолчанию у принтеров HP разрешен просмотр параметров по snmp.

Идем в консоль linux и посмотрим с помощью snmpwalk метрики принтера по snmp. Для этого установим необходимый пакет.

# yum install net-snmp-utils

Теперь посмотрим метрики принтера:

# snmpwalk -v 2c -c public 192.168.88.20

В консоль вылетит целая куча строк, которые неудобно просматривать. Направим вывод в текстовый файл и внимательно посмотрим на него.

# snmpwalk -v 2c -c public 192.168.88.20 > ~/snmp.txt

Я вас томить не буду, а сразу укажу на строки, которые нас интересуют:

| SNMPv2-SMI::mib-2.43.10.2.1.4.1.1 = Counter32: 8909 | Всего напечатано страниц |

| SNMPv2-SMI::mib-2.43.11.1.1.6.1.1 = STRING: «Black Cartridge HP CF226X» | Название картриджа |

| SNMPv2-SMI::mib-2.43.5.1.1.17.1 = STRING: «PHB8K3H0P1» | Серийный номер |

| SNMPv2-SMI::mib-2.43.11.1.1.9.1.1 = INTEGER: 85 | Уровень тонера |

Возможно, вас еще заинтересует параметр mib-2.43.5.1.1.16.1 — название принтера. Мне лично это не нужно, но если все выводить в сводную таблицу, то может пригодиться

Так же обращаю внимание на параметр mib-2.43.11.1.1.8.1.1. Обычно он показывает максимальное число страниц, которые можно напечатать с текущего картриджа

Мне приходилось сталкиваться с двумя различными ситуациями в показаниях уровня тонера:

- Уровень тонера выводится сразу в % в 2.43.11.1.1.9.1.1. Параметр максимального числа страниц с текущего картриджа указан как 100% в 2.43.11.1.1.8.1.1.

- Уровень тонера в 2.43.11.1.1.9.1.1 показывает количество напечатанных страниц с текущего картриджа. Второй параметр 2.43.11.1.1.8.1.1 показывает максимальное количество страниц, которое может быть напечатано текущим картриджем. Тогда уровень тонера в % нужно считать по формуле 100-100*(mib-2.43.11.1.1.9.1.1)/(mib-2.43.11.1.1.8.1.1).

Первая ситуация мне попалась в принтерах HP, вторая в Kyocera и Brother. Из-за этого пришлось сделать 3 разных шаблона под каждого производителя принтеров. Все остальные параметры у них совпали.

В принтерах Brother mib об уровне тонера были немного другие, такие же как у HP и Kyocera, но отличались на последнюю цифру — 2.43.11.1.1.8.1.2 и 2.43.11.1.1.9.1.2 соответственно. Я не знаю, с чем это связано, но видел подобную ситуацию у других людей. Кто-то из-за этого создавал правила автообнаружения, чтобы точно вычислить последнюю цифру. Мне не пришлось этого делать. Достаточно было создать разные шаблоны для каждого производителя. Все принтеры попали в эти шаблоны на 100%.

Отдельная история с цветными принтерами. Там несколько картриджей и надо внимательно смотреть на их номера. Но тоже не сложно, просто смещение будет на одну единицу, все картриджи будут идти по порядку.

Монитор TCP-порта Zabbix

Хотите узнать, как использовать Zabbix для мониторинга TCP-порта? В этом уроке мы покажем вам, как настроить Zabbix TCP-монитор через 5 минут или меньше.

• Версия Zabbix: 3.4.12

Список оборудования:

В следующем разделе представлен список оборудования, используемого для создания этого учебника Zabbix.

Все перечисленные выше аппаратные средства можно найти на веб-сайте Amazon.

Zabbix Playlist:

На этой странице мы предлагаем быстрый доступ к списку видеороликов, связанных с установкой Zabbix.

Playlist

Не забудьте подписаться на наш канал YouTube, названный FKIT.

Учебное пособие Zabbix:

На этой странице мы предлагаем быстрый доступ к списку руководств, связанных с установкой Zabbix.

Список учебных пособий

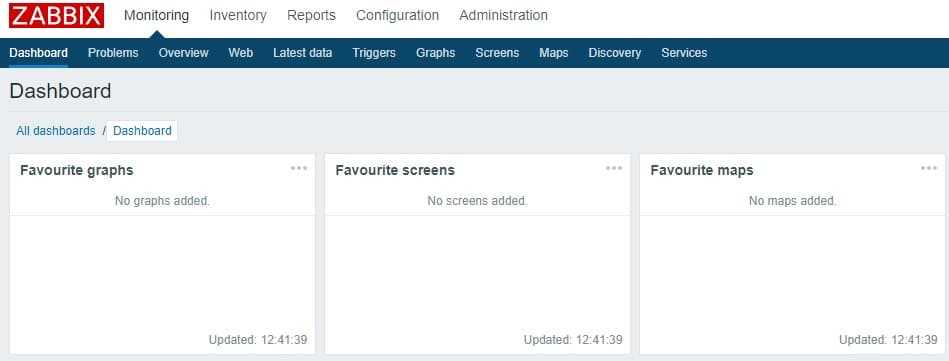

Учебник — Zabbix Monitor TCP Port

Теперь нам нужно открыть панель инструментов сервера Zabbix и добавить новый хост.

Откройте браузер и введите IP-адрес вашего веб-сервера plus / zabbix.

В нашем примере в браузере был введен следующий URL:

• http://35.162.85.57/zabbix

На экране входа в систему используйте имя пользователя по умолчанию и пароль по умолчанию.

• Имя пользователя по умолчанию: Admin

• Пароль по умолчанию: zabbix

После успешного входа в систему вы будете отправлены на панель инструментов Zabbix.

На экране панели инструментов откройте меню «Конфигурация» и выберите параметр «Хост».

В правом верхнем углу экрана нажмите кнопку «Создать хост».

На экране конфигурации хоста вам нужно будет ввести следующую информацию:

• Имя хоста — введите имя хоста для контроля.

• Видимое имя хоста — повторите имя хоста.

• Новая группа — введите имя для идентификации группы подобных устройств.

• Интерфейс агента — введите IP-адрес имени хоста.

Вот исходное изображение, перед нашей конфигурацией.

Вот новое изображение с нашей конфигурацией.

Нажмите кнопку «Добавить», чтобы включить этот хост в базу данных Zabbix.

На экране панели инструментов откройте меню «Конфигурация» и выберите параметр «Хост».

Найдите и щелкните имя хоста, которое вы создали ранее.

В нашем примере мы выбрали имя хоста: TECHEXPERT WEB SERVER

На экране «Свойства хоста» перейдите на вкладку «Приложения».

В верхней правой части экрана нажмите кнопку «Создать приложение».

На экране «Хост-приложения» создайте новое приложение с именем «Состояние TCP».

Закончив создание приложения, перейдите на вкладку «Элементы».

В верхней правой части экрана нажмите кнопку «Создать элемент».

На экране создания элемента вам необходимо настроить следующие элементы:

• Имя: введите идентификатор в порт TCP.

• Тип: простая проверка

• Ключ: net.tcp.service

• Тип информации: числовой (без знака)

• Интервал обновления: 60 секунд

• Показать значение: Состояние обслуживания

• Приложение: состояние TCP

Нажмите кнопку «Добавить» и завершите создание элемента.

Подождите 5 минут.

Чтобы проверить свою конфигурацию, откройте меню «Мониторинг» и нажмите «Последний параметр данных».

Используйте конфигурацию фильтра, чтобы выбрать нужное имя хоста.

В нашем примере мы выбрали имя хоста TECHEXPERT WEB SERVER

Нажмите кнопку «Применить».

Вы должны увидеть результаты мониторинга TCP-порта с помощью Zabbix.

В нашем примере мы смогли контролировать состояние TCP-порта 80 хоста.

Поздравляем! Вы настроили сервер Zabbix для контроля состояния TCP-порта.

Чтобы контролировать производительность TCP-порта, создайте новый элемент, используя следующий пример.

В нашем примере мы отслеживаем производительность TCP-порта 80 хоста.

В верхней правой части экрана нажмите кнопку «Создать элемент».

На экране создания элемента вам необходимо настроить следующие элементы:

• Имя: введите идентификатор.

• Тип: простая проверка

• Ключ: net.tcp.service.perf

• Тип информации: числовой (плавающий)

• Единицы: s

• Интервал обновления: 60 секунд

• Показать значение: как есть

• Приложение: состояние TCP

2018-09-20T13:29:55-03:00

Основная информация о программе

MIB Browser — программа, позволяющая просматривать иерархию SNMP MIB переменных в древовидной форме. С помощью этого приложения вы сможете загружать и компилировать стандартные и проприетарные файлы MIB, а также просматривать и управлять данными в SNMP агенте. MIB Browser способен выполнять запросы SNMP Get и Get_Next, что позволяет проверять значения данных в клиентах SNMP. Программа поддерживает горячие клавиши, может сохранять информацию о скомпилированных MIB файлах в базе данных и позволяет пользоваться встроенным поиском (в т.ч. — по OID). При генерации GET запросов вы можете выставлять несколько параметров, включая OID, Agent, Community, таймаут и количество попыток запроса.

Заключение

Если у вас нет желания или возможности настраивать мониторинг принтеров самому, можно воспользоваться готовой программой не только для мониторинга, но и учета печатающей техники со всеми расходниками к ней. Речь идет о программе PrintStore, обзор на которую я делал. У программы есть бесплатная версия, можно ознакомиться и оценить результат.

Онлайн курс Основы сетевых технологий

Теоретический курс с самыми базовыми знаниями по сетям. Курс подходит и начинающим, и людям с опытом. Практикующим системным администраторам курс поможет упорядочить знания и восполнить пробелы. А те, кто только входит в профессию, получат на курсе базовые знания и навыки, без воды и избыточной теории. После обучения вы сможете ответить на вопросы:

- На каком уровне модели OSI могут работать коммутаторы;

- Как лучше организовать работу сети организации с множеством отделов;

- Для чего и как использовать технологию VLAN;

- Для чего сервера стоит выносить в DMZ;

- Как организовать объединение филиалов и удаленный доступ сотрудников по vpn;

- и многое другое.

Уже знаете ответы на вопросы выше? Или сомневаетесь? Попробуйте пройти тест по основам сетевых технологий. Всего 53 вопроса, в один цикл теста входит 10 вопросов в случайном порядке. Поэтому тест можно проходить несколько раз без потери интереса. Бесплатно и без регистрации. Все подробности на странице .

![Учебное пособие - zabbix monitor cisco switch с использованием snmp [шаг за шагом]](http://tehnikaarenda.ru/wp-content/uploads/3/1/5/315aafd898dc8f48ef408b4e141daf35.jpeg)

![Учебное пособие - zabbix monitor cisco switch с использованием snmp [шаг за шагом]](http://tehnikaarenda.ru/wp-content/uploads/b/2/8/b284af82156da56fdb53156b6ea348c4.jpeg)

![Учебное пособие - zabbix monitor hp switch с использованием snmp [шаг за шагом]](http://tehnikaarenda.ru/wp-content/uploads/6/d/4/6d47065fd127b220b4994ce1b1d070dc.jpeg)

![Учебник zabbix - мониторинг коммутатора через snmp [шаг за шагом]](http://tehnikaarenda.ru/wp-content/uploads/0/4/f/04f629266aa8d1d080f9f13c715bab16.jpeg)

![Учебное пособие - zabbix monitor hp switch с использованием snmp [шаг за шагом]](http://tehnikaarenda.ru/wp-content/uploads/8/6/7/8672cc0582d215d4f18bf1b740ddc6bd.jpeg)

![Учебник zabbix - мониторинг коммутатора через snmp [шаг за шагом]](http://tehnikaarenda.ru/wp-content/uploads/0/4/8/0480133fd7226099811dee2f332c9165.jpeg)