Введение

Расскажу для чего мне это нужно. Есть оператор Yota с безлимитным интернетом за разумные деньги. У них есть разные тарифы в зависимости от устройства, в котором используется симка. Самый дешевый тариф для смартфона. Я купил обычный USB модем, разлочил его, чтобы он работал в сети Yota. Перепрошил специальной прошивкой, чтобы он стал похож на смартфон. Пишу очень просто, потому что не хочется на этом останавливаться. Это совсем другая тема. В интернете есть много информации на тему обхода блокировок yota. Подробнее об этом я рассказал отдельно в материале Настройка интернета в загородном доме — mikrotik + usb 4g lte модем + антенна MIMO для усиления сигнала + yota.

Мне нужно было замаскировать весь трафик локальной сети, которая будет пользоваться интеренетом через usb модем. Yota различными способами пытается бороться с подобной работой. Делается это через определние TTL пакетов и анализ ресурсов, к которым обращаются пользователи. TTL легко изменяется на конечных устройствах, либо на самом роутере. С анализом ресурсов я долгое время боролся редактируя файл hosts, но после установки windows 10 это перестало помогать. Винда постоянно куда-то лезла и идентифицировала себя при этом как компьютер, а не смартфон.

Я решил кардинально решить проблему и завернуть весь локальный трафик в шифрованный vpn туннель. Для этого настроил openvpn сервер и сделал конфигурацию для учетной записи с заменой шлюза по-умолчанию на openvpn сервер. Дальше нужно было настроить на miktotik openvpn клиент таким образом, чтобы он весь трафик заворачивал в vpn. Когда используешь windows клиент, ничего настраивать не надо. Указываешь на openvpn сервере настройку у клиента:

push "redirect-gateway def1 bypass-dhcp"

И все, при подключении все маршруты прописываются как надо и твой внешний ip при серфинге становится равен ip адресу openvpn сервера. Весь трафик идет в тоннель. На микротике это не работало, маршруты надо было писать вручную. Получилось у меня не сразу, расскажу обо всем по порядку.

Введение

Расскажу для чего мне это нужно. Есть оператор Yota с безлимитным интернетом за разумные деньги. У них есть разные тарифы в зависимости от устройства, в котором используется симка. Самый дешевый тариф для смартфона. Я купил обычный USB модем, разлочил его, чтобы он работал в сети Yota. Перепрошил специальной прошивкой, чтобы он стал похож на смартфон. Пишу очень просто, потому что не хочется на этом останавливаться. Это совсем другая тема. В интернете есть много информации на тему обхода блокировок yota. Подробнее об этом я рассказал отдельно в материале Настройка интернета в загородном доме — mikrotik + usb 4g lte модем + антенна MIMO для усиления сигнала + yota.

Мне нужно было замаскировать весь трафик локальной сети, которая будет пользоваться интеренетом через usb модем. Yota различными способами пытается бороться с подобной работой. Делается это через определние TTL пакетов и анализ ресурсов, к которым обращаются пользователи. TTL легко изменяется на конечных устройствах, либо на самом роутере. С анализом ресурсов я долгое время боролся редактируя файл hosts, но после установки windows 10 это перестало помогать. Винда постоянно куда-то лезла и идентифицировала себя при этом как компьютер, а не смартфон.

Я решил кардинально решить проблему и завернуть весь локальный трафик в шифрованный vpn туннель. Для этого настроил openvpn сервер и сделал конфигурацию для учетной записи с заменой шлюза по-умолчанию на openvpn сервер. Дальше нужно было настроить на miktotik openvpn клиент таким образом, чтобы он весь трафик заворачивал в vpn. Когда используешь windows клиент, ничего настраивать не надо. Указываешь на openvpn сервере настройку у клиента:

push "redirect-gateway def1 bypass-dhcp"

И все, при подключении все маршруты прописываются как надо и твой внешний ip при серфинге становится равен ip адресу openvpn сервера. Весь трафик идет в тоннель. На микротике это не работало, маршруты надо было писать вручную. Получилось у меня не сразу, расскажу обо всем по порядку.

Настройка OpenVPN сервера на Mikrotik

Подключимся к Mikrotik с помощью программы Winbox.

Загрузим 3 файла: ca.crt, server.crt, server.key

Для этого в меню нажмём Files и перетащим их из папки C:\Program files\OpenVPN\easy-rsa\keys

13) Далее необходимо их импортировать.

Откроем System – Certificates — Import и поочерёдно выберем сертификаты в этом порядке:ca.crtserver.crtserver.key

После импорта появятся две записи:

14) Создадим пул адресов для VPN клиентов:

IP — Pool — add (+)

Введём название openvpn-pool

Диапазон 172.30.0.2-172.30.0.253

15) Создадим PPP профиль.

PPP — Profiles — add (+)

Введём название openvpn

Локальный адрес 172.30.0.1

Созданный Пул openvpn-pool

Остальные настройки оставляем по умолчанию.

Нажимаем ОК.

16) Создадим непосредственно сам OpenVPN серверPPP — Interface — OVPN Server

Включаем Enable

Указываем порт 1194

Выбираем наш профиль openvpn

Поставим галочку Require Client Certificate

Выберем наш сертификат server.crt

17) Создадим пользователя для подключения.PPP — Secrets — add (+)

Введём имя пользователя и пароль ovpn_user1

Выбираем Сервис ovpn и профиль openvpn

Создадим 2 пользователя:

ovpn_user1 для клиента на компьютере

ovpn_mikrotik1 для клиента на Mikrotik

Рекомендуется для каждого VPN клиента создавать отдельное уникальное имя пользователя.

В дальнейшем это упростит работу и позволит отслеживать всех подключенных VPN клиентов.

18) Настроим фаерволIP — Firewall — add(+)

Во вкладке General указываем:

Chain — input

Protocol — tcp

Порт 1194

Интерфейс — ether1 (Если интернет идёт через него)

Вкладка Action:Action — accept

Затем ОК

Сервер настроен, теперь приступим к настройке VPN клиентов.

Настраиваем Mikrotik

Создаем сертификаты

Создаем сертификаты: CA, сервера OpenVPN, клиента OpenVPN как описано тут: Mikrotik: работа с сертификатами

Экспортируем сертификаты: ca.crt, client1.crt, client1.key (с паролем)

Создаем профиль

Открываем PPP / Profiles, создаем новый (не все из указанных опций нужны, смотрите сами):

-

Закладка General

- Name: openvpn-profile

- Local Address: 10.10.10.1

- Change TCP MSS: Yes

-

Закладка Protocols

- Use Compression: Yes

- Use Encryption: Yes

-

Закладка Limits

Only One: No

Создаем пользователя

Открываем PPP / Secrets, создаем нового пользователя:

- Name: ovpn-client1

- Password: $ecretP@$$word

- Service: ovpn

- Profile: openvpn-profile

- Remote-Address: 10.10.10.2 (или можно сделать через пул адресов)

Включаем OpenVPN

Открываем PPP / OVPN Server, включаем:

- Enabled: включаем

- Port: 1194

- Mode: ip

- Default-profile: openvpn-profile

- Certificate: Выбираем сертификат сервера (не CA!)

- Require Client Certificate: включаем для проверки сертификата клиента

- Auth: sha1, остальное отключаем

- Cipher: aes 256, остальное отключаем

Создаем интерфейс для клиента

Это необязательно, но так удобнее работать для разрешения трафика.

Открываем PPP / Interface и создаем OVPN Server Binding

- Name: OVPN-Client1

- User: ovpn-client1

Разрешаем трафик

Открываем порт OpenVPN чтобы клиенты могли подключаться.

Не забываем поднять правила вверх списка чтобы они не попадали под запреты!

Открываем IP / Firewall, создаем новое правило:

- Chain: input

- Protocol: 6 (tcp)

- Dst. Port: 1194

- Action: Accept

При необходимости можете ограничить интерфейс и адреса с которых будет идти подключение.

Разрешаем трафик через VPN, открываем IP / Firewall, создаем 3 новых правила (зачем именно так — отдельный вопрос):

-

Правило input

- Chain: input

- In. Interface: OVPN-Client1

- Action: accept

-

Правило forward

- Chain: forward

- In. Interface: OVPN-Client1

- Action: accept

-

Правило output

- Chain: output

- Out. Interface: OVPN-Client1

- Action: accept

Онлайн курсы по Mikrotik

Если у вас есть желание научиться работать с роутерами микротик и стать специалистом в этой области, рекомендую пройти курсы по программе, основанной на информации из официального курса MikroTik Certified Network Associate. Помимо официальной программы, в курсах будут лабораторные работы, в которых вы на практике сможете проверить и закрепить полученные знания. Все подробности на сайте . Стоимость обучения весьма демократична, хорошая возможность получить новые знания в актуальной на сегодняшний день предметной области. Особенности курсов:

- Знания, ориентированные на практику;

- Реальные ситуации и задачи;

- Лучшее из международных программ.

- https://interface31.ru/tech_it/2020/01/nastroyka-openvpn-servera-na-routerah-mikrotik.html

- https://mikrotiklab.ru/nastrojka/artga-openvpn.html

- https://serveradmin.ru/nastroyka-openvpn-client-na-mikrotik-s-zamenoy-shlyuza/

Настройка openvpn клиента на mikrotik

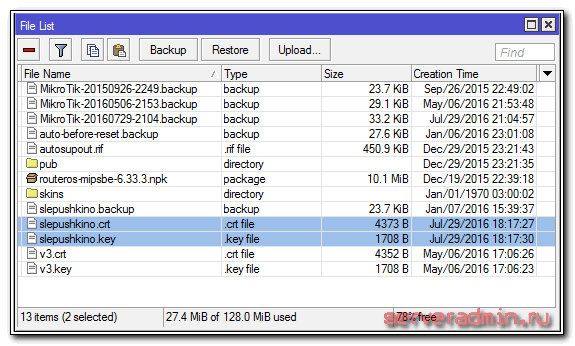

Настраиваем стандартным образом подключение openvpn клиента к серверу с авторизацией по сертификату. Для этого берем сертификат и приватный ключ для openvpn клиента и копируем на микротик через стандартное средство просмотра файлов Files:

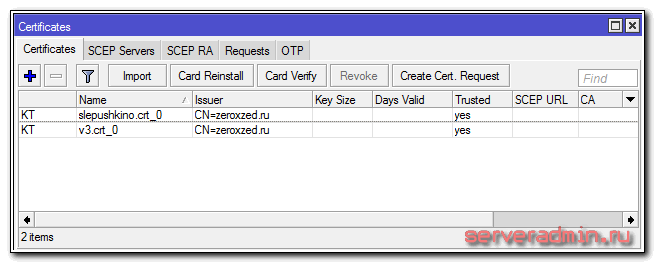

Потом идем в System -> Сertificates и имортируем по очереди сначала сертификат, а потом приватный ключ:

Обращаю внимание на символы KT слева от названий сертификатов. Они обязательно должны быть у вас

Если сертификат и приватный ключ не соответствуют друг другу, то одного символа не будет. В моем примере уже есть 2 сертификата только потому, что я экспериментировал с двумя. Вам достаточно будет одного.

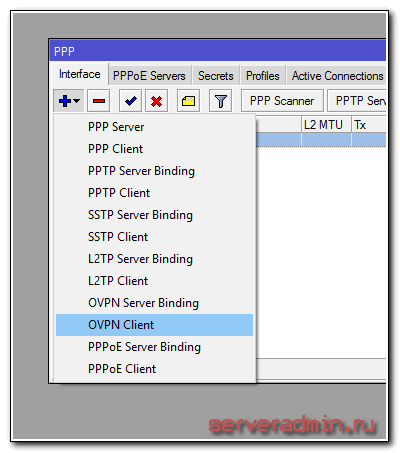

Дальше идем настраивать параметры сервера. Открываем разздел PPP, нажимаем на плюс и выбираем OVPN Client:

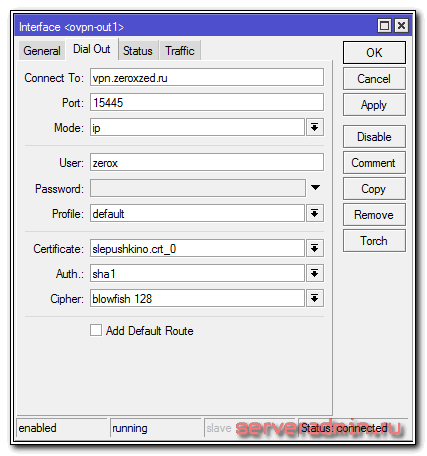

На вкладке General можно ничего не указывать, использовать все по-умолчанию. На следующей вкладке Dial Out указываем адрес vpn сервера, порт, на котором он принимает входящие соединения и сертификат. Все остальное можно не трогать. В поле User можно писать все, что угодно.

Сохраняете подключение. Теперь клиент на микротике должен автоматически подключиться к openvpn серверу. Если этого не происходит, смотрите в чем проблема в логах на роутере или на сервере. На данном этапе все стандартно, должно заработать без проблем. Инструкций по этому вопросу в интернете море.

Настройка клиента OpenVPN Windows для микротика

×

Не все версии RouterOS нормально работают с OpenVPN. Например версия RouterOS ниже 6.36 не работает с версиями OpenVPN выше 2.3.10. Поэтому не забывайте периодически обновлять RouterOS.

×

При получении ошибки:

OpenSSL: error:14094418:SSL routines:ssl3_read_bytes:tlsv1 alert unknown ca

Обновите прошивку!

И проверьте что бы в сертификатах на микротике был импортирован ca.crt!

×

OpenSSL: error:14090086:SSL routines:ssl3_get_server_certificate:certificate verify failed

При возникновении этой ошибки обновляем прошивку. Заново импортируем сертификаты в микротике(не надо их генерировать снова, просто удалить и снова добавить)

Конфиг файл тестировался для OpenVPN 2.4.4, последнего на момент написания статьи.

После установки нам необходимо будет переходим в каталог с установленным OpenVPN. Затем добавляем файл client.ovpn в каталог config следующего содержания:

proto tcp-client

# в этой строчке мы указываем адрес в интернете нашего микротика

remote 123.123.123.123

dev tap

nobind

persist-key

tls-client

#указываем имена публичного CA сертификата

ca ca.crt

# публичного сертификата клиента

cert client.crt

# и его закрытый ключ

key client.key

#каждые 10 секунд проверять туннель, если нет ответа 120 секунд, переподключаться

keepalive 10 120

verb 3

cipher AES-256-CBC

auth SHA1

pull

#проверка сертификата сервера

#https://openvpn.net/index.php/open-source/documentation/howto.html#mitm

remote-cert-tls server

# эта строка задаёт файл с логином-паролем которые мы прописывали в PPP-Secrets на микротике

auth-user-pass auth.cfg

# в этой части мы задаём настройки сетей которые находятся за микротиком,

# в моём случае 192.168.1.0 с маской 255.255.255.0 это сеть,

# а 172.21.108.1 это адрес микротика который мы указывали в PPP профиле

route-method exe

route-delay 2

route 192.168.1.0 255.255.255.0 172.21.108.1

|

1 |

proto tcp-client # в этой строчке мы указываем адрес в интернете нашего микротика remote123.123.123.123 dev tap persist-key tls-client #указываем имена публичного CA сертификата ca ca.crt # публичного сертификата клиента cert client.crt # и его закрытый ключ key client.key #каждые 10 секунд проверять туннель, если нет ответа 120 секунд, переподключаться keepalive10120 verb3 cipher AES-256-CBC auth SHA1 pull remote-cert-tls server # эта строка задаёт файл с логином-паролем которые мы прописывали в PPP-Secrets на микротике auth-user-pass auth.cfg # в этой части мы задаём настройки сетей которые находятся за микротиком, route-method exe route-delay2 route192.168.1.0255.255.255.0172.21.108.1 |

Так же копируем в эту папку публичные сертификаты CA и клиента, и закрытый ключ клиента. Создаём файл auth.cfg вида

user

123

|

1 |

user 123 |

где user — имя пользователя, 123 — пароль, которые мы задавали в PPP-Secrets на микротике

На этом настройка клиента завершена, запускаем OpenVPN GUI и он начинает подключение

×

Внимание! В Win7 с включённым UAC, а также на Win8 и Win8.1 не зависимо от того включён или выключен UAC запускаем OpenVPN GUI только в режиме Запускать от имени администратора! В противном случаем у Вас не добавятся маршруты или и вовсе не произойдёт подключения.

при успешном подключении в трее появится сообщение

Замена шлюза по-умолчанию для маскировки всего трафика

Настройка на сервере для клиента, которая указывает заменять шлюз по-умолчанию, на микротике не работает. Если указать в настройках openvpn сервера галочку на параметре Add Default Route, то тоже ничего работать не будет. Просто не будет пускать в интернет. Хотя для меня это было не понятно. По идее, это как раз то, что нужно. Не могу сейччас привести скриншот маршрутов, коотрые будут прописаны, если установить эту галку. Я пишу статью, подключившись к роутеру удаленно, скрин сделать не могу, потеряю доступ.

Я могу привести только гарантированно работающий вариант. Сейчас расскажу смысл проделанного и приведу список маршрутов, которые добавил.

- Первым делом создаем маршрут до openvpn сервера с Distance 1.

- Маршуруту по-умолчанию, который обеспечивает доступ в интернет через usb модем, назначаем Distance 2.

- Создаем новый маршрут по-умолчанию с Distance 1, где в качестве шлюза указано openvpn подключение.

После этого вы будете иметь доступ в интернет через usb модем напрямую, если openvpn client будет отключен. После подключения vpn клиента к серверу, стандартный маршрут становится неактивным, а по-умолчанию становится новый маршрут со шлюзом в качестве vpn соединения. Весь ваш трафик будет замаскирован vpn соединением и пойдет через openvpn сервер.

| 0.0.0.0/0 | 192.168.8.1 | Стандартный маршрут по-умолчанию, когда не подключен openvpn |

| 0.0.0.0/0 | ovpn-out1 | Маршрут по-умолчанию через vpn сервер |

| 10.8.0.0/24 | 10.8.0.21 | Автоматически создаваемый маршрут для подссети vpn тоннелей |

| 10.8.0.21 | ovpn-out1 | То же самое, автоматически создаваемый маршрут |

| 94.142.141.246 | 192.168.8.1 | Маршрут к openvpn server через usb модем |

| 192.168.7.0/24 | bridge1 | Маршурт для локальной сети, создается автоматически |

| 192.168.8.0/24 | lte1 | Маршрут до usb модема, создается автоматически |

- 192.168.8.1 — адрес usb модема, 192.168.8.100 — адрес микротика на lte интерфейсе, к которому подключен модем

- 192.168.7.1 — адрес микротика в локальной сети

- 10.8.0.21 — адрес vpn тоннеля для данного клиента, адрес самого клиента при этом 10.8.0.22

- 94.142.141.246 — openvpn server

Конфигурирование устройств

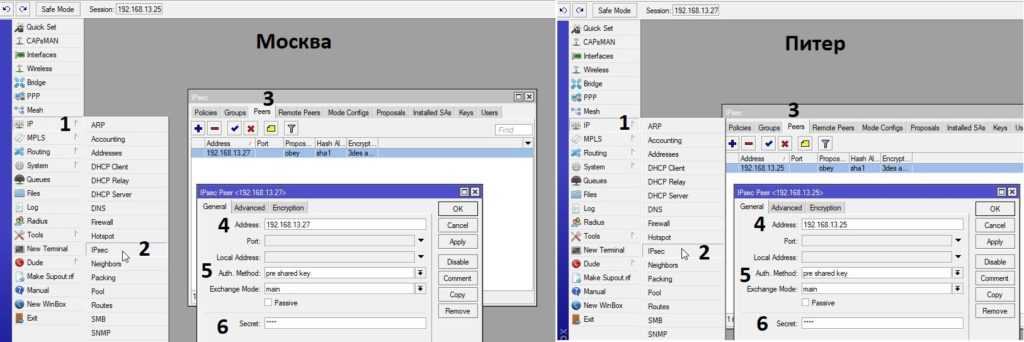

Покажу все на примере одного роутера, так как настройки у них идентичны. Начинаем с настройки IPSec Peer. Вообще для поднятия туннеля достаточно добавить address, auth-method and secret но все по порядку. Идем в раздел IP-> IPSec вкладка Peers, добавляем новый элемент через плюс. Далее на первой вкладке изменим следующие параметры:

- Address – 192.168.13.27 (белый ip удаленного роутера)

- Auth. Method – метод авторизации, выбираем «pre shared key»

- Secret – пароль который должен быт одинаковый на обоих микротиках.

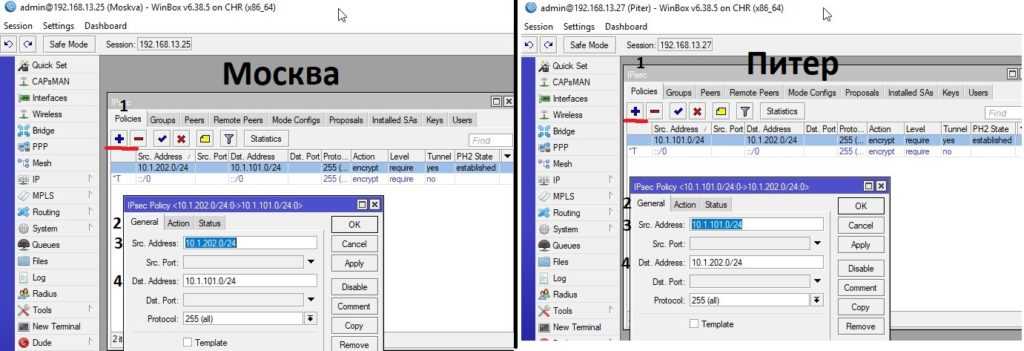

Здесь мы все закончили, сохраняем и переходим к добавлению политики шифрования. Данная настройка делается на вкладке Policies, добавляем новую и в разделе General пишем следующие:

- Src. Address – 10.1.202.0/24 (адрес локальной сети в Москве)

- Dst. Address – 10.1.101.0/24 (адрес локальной сети в Питере)

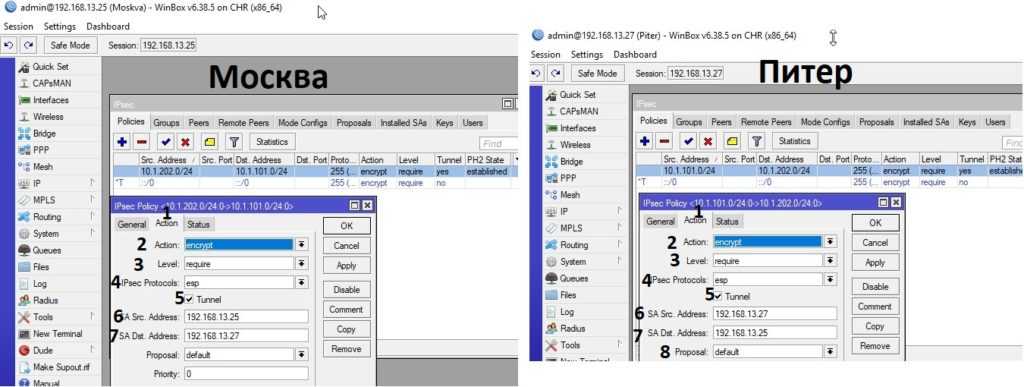

Здесь же на вкладке Action выбираем протокол шифрования и указываем SA для каждого микторика. Обязательно поставьте галочку Tunnel.

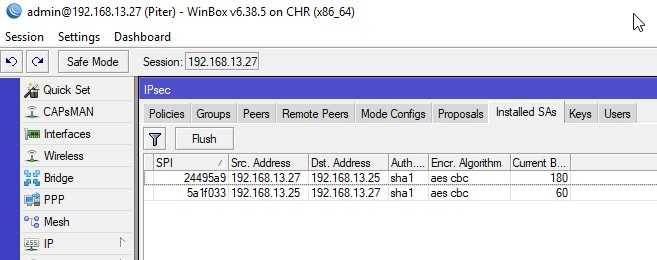

Сохраняем все и идем проверять установился ли IPSec туннель между городами. Посмотреть это можно в разделе Installed SAs. Если у вас примерно также как у меня, значить трафик шифруется и VPN работаем.

Замена шлюза по-умолчанию для маскировки всего трафика

Настройка на сервере для клиента, которая указывает заменять шлюз по-умолчанию, на микротике не работает. Если указать в настройках openvpn сервера галочку на параметре Add Default Route, то тоже ничего работать не будет. Просто не будет пускать в интернет. Хотя для меня это было не понятно. По идее, это как раз то, что нужно. Не могу сейччас привести скриншот маршрутов, коотрые будут прописаны, если установить эту галку. Я пишу статью, подключившись к роутеру удаленно, скрин сделать не могу, потеряю доступ.

Я могу привести только гарантированно работающий вариант. Сейчас расскажу смысл проделанного и приведу список маршрутов, которые добавил.

- Первым делом создаем маршрут до openvpn сервера с Distance 1.

- Маршуруту по-умолчанию, который обеспечивает доступ в интернет через usb модем, назначаем Distance 2.

- Создаем новый маршрут по-умолчанию с Distance 1, где в качестве шлюза указано openvpn подключение.

После этого вы будете иметь доступ в интернет через usb модем напрямую, если openvpn client будет отключен. После подключения vpn клиента к серверу, стандартный маршрут становится неактивным, а по-умолчанию становится новый маршрут со шлюзом в качестве vpn соединения. Весь ваш трафик будет замаскирован vpn соединением и пойдет через openvpn сервер.

| 0.0.0.0/0 | 192.168.8.1 | Стандартный маршрут по-умолчанию, когда не подключен openvpn |

| 0.0.0.0/0 | ovpn-out1 | Маршрут по-умолчанию через vpn сервер |

| 10.8.0.0/24 | 10.8.0.21 | Автоматически создаваемый маршрут для подссети vpn тоннелей |

| 10.8.0.21 | ovpn-out1 | То же самое, автоматически создаваемый маршрут |

| 94.142.141.246 | 192.168.8.1 | Маршрут к openvpn server через usb модем |

| 192.168.7.0/24 | bridge1 | Маршурт для локальной сети, создается автоматически |

| 192.168.8.0/24 | lte1 | Маршрут до usb модема, создается автоматически |

- 192.168.8.1 — адрес usb модема, 192.168.8.100 — адрес микротика на lte интерфейсе, к которому подключен модем

- 192.168.7.1 — адрес микротика в локальной сети

- 10.8.0.21 — адрес vpn тоннеля для данного клиента, адрес самого клиента при этом 10.8.0.22

- 94.142.141.246 — openvpn server

Когда будете настраивать, не забудте включить NAT на openvpn интерфейсе, так же как у вас он настроен на основном.

OVPN Client

Sub-menu:

Properties

| Property | Description |

|---|---|

| add-default-route (yes | no; Default: no) | Whether to add OVPN remote address as a default route. |

| auth (md5 | sha1; Default: sha1) | Allowed authentication methods. |

| certificate (string | none; Default: none) | Name of the client certificate imported into certificate list. |

| cipher (aes128 | aes192 | aes256 | blowfish128; Default: blowfish128) | Allowed ciphers. |

| comment (string; Default: ) | Descriptive name of an item |

| connect-to (IP; Default: ) | Remote address of the OVPN server. |

| disabled (yes | no; Default: yes) | Whether interface is disabled or not. By default it is disabled. |

| mac-address (MAC; Default: ) | Mac address of OVPN interface. Will be auto generated if not specified. |

| max-mtu (integer; Default: 1500) | Maximum Transmission Unit. Max packet size that OVPN interface will be able to send without packet fragmentation. |

| mode (ip | ethernet; Default: ip) | Layer3 or layer2 tunnel mode (alternatively tun, tap) |

| name (string; Default: ) | Descriptive name of the interface. |

| password (string; Default: «») | Password used for authentication. |

| port (integer; Default: 1194) | Port to connect to. |

| profile (name; Default: default) | Used . |

| user (string; Default: ) | User name used for authentication. |

Quick example

This example demonstrates how to set up OVPN client with username «test», password «123» and server 10.1.101.1

/interface ovpn-client> add connect-to=10.1.101.1 user=test password=123 disabled=no

/interface ovpn-client> print

Flags: X - disabled, R - running

0 name="ovpn-out1" mac-address=FE:7B:9C:F9:59:D0 max-mtu=1500 connect-to=10.1.101.1

port=1194 mode=ip user="test" password="123" profile=default certificate=none auth=sha1

cipher=blowfish128 add-default-route=no

Настройка OpenVPN по логину и паролю

Первым делом проверим доступность через интернет. Я отправлю ping запросы с обоих роутеров, чтобы убедиться, что они друг друга видят. В реальной жизни один из них должен иметь белый (публичный) IP, а именно тот, кто будет выполнять роль сервера.

Создание сертификата центра сертификации

На московском роутере открываем System — Certificates.

В данном разделе находятся все сертификаты на Mikrotik. Для настройки сервера нам необходимо сделать следующее:

- Создать сертификат центра сертификации;

- Создать сертификат сервера.

Нажимаем плюс и задаем параметры согласно скриншоту:

Name – имя в списке Mikrotik;

Country, Sate, Locality, Organization, Unit – произвольные поля для заполнения;

Common Name – самое важное. Указываем уникальное имя;

Key Size – длина ключа

Выбирается в выпадающем списке;

Days Valid – срок годности.

На данный момент мы создали шаблон.

Ничего страшного в этом нет, т.к. мы не собираемся его использовать для других сервисов. Выбираем наш шаблон, и в контекстном меню выбираем Sign.

В открывшемся окне выбираем CA. Обязательно указываем CA CRL Host – список отзыва, можно указать доменное имя.

Нажимаем Start и ждем окончания процесса.

Создание сертификата сервера OpenVPN

Открываем Certificates и нажимаем на плюс.

Указываем уникальные имя и Common Name.

Открываем Key Usage, снимаем галочки с:

- crl sign;

- data encipherment;

- key sert sign;

- ставим галочку на tls server.

Сохраняем. Переходим к подписанию.

Выбираем сертификат в списке. В контекстном меню нам нужен Sign. В Certificate выбираем шаблон ServerOVPN, в CA самоподписанный корневой сертификат. Start.

В списке видим, что наш шаблон превратился в полноценный сертификат. Можем открыть его свойства.

Конфигурирование сервера

Но для начала создадим профиль. PPP – Profiles – жмем +.

Перед нами открывается окно нового профайла. В строке «Name» задаем понятное нам имя. В строке Local Address указываем IP адрес Mikrotik в VPN. Я указываю 172.16.25.1. Т.е. при подключении клиента автоматически присвоится именно это адрес.

Далее переключаем:

- Change TCP MSS в yes.

- Use UPnP переключаем в no.

Protocols:

- no для Use MPLS;

- yes для Use Compression;

- yes для Use Encryption.

Далее в Limits ставим no для Only One. Остальные настройки можно не задавать. К примеру, если бы нам нужно было ограничить скорость клиента внутри тоннеля, то нас интересовала вкладка Queue – но это совсем другая история.

Теперь можно сохранять. Жмем Apply и OK. В списке должен появиться наш созданный профиль.

Нам нужно создать пользователя и пароль, который будет подключаться к нашей сети. Открываем Secrets и жмем +.

Задаем произвольные логин и пароль. Выбираем Service – ovpn, Profile – General-OVPN, Remote Address – 172.16.25.2 т.к. я планирую подключать одного пользователя (рекомендую использовать привязку по IP если хотите гибко управлять Firewall в отношении каждого пользователя). Если вам нужно больше одного, то необходимо создать DHCP Pool. Apply и Ok.

Открываем PPP – Interfaces – OPENV Server.

- Ставим галочку Enable;

- Задаем порт (не забываем, что это TCP);

- Mode – ip;

- Default Profile – созданный ранее профайл General-OVPN;

- Certificate – сертификат сервера ServerOVPN;

- Cipher – aes256.

Apply и Ok.

Настройка Firewall

Далее нужно разрешить OpenVPN трафик на роутере.

Добавляем правило.

Action – accept.

Сохраняем и переходим к клиентской части.

Конфигурирование клиента

Подключаемся к питерскому роутеру и в PPP создаем новый интерфейс OVPN Client.

Задаем имя интерфейса.

Открываем Dial Out и заполняем обязательные параметры.

Сохраняем и открываем вкладку Status.

Здесь мы видим статус подключено, шифрование и время жизни соединения. Вы спросите, а где же IP адрес клиента? Он по каким-то причинам не отображается в окне статуса интерфейса, зато есть в IP-Address. Возможно, ошибка, в данной прошивке. Попробуем проверить доступность московского роутера через VPN.

Ping-и идут, а значит с соединением все хорошо.

Заключение

С такими настройками мне удалось обеспечить интернетом весь загородный дом с помощью симки йоты для смартфона, usb модема, внешней антенны для усиления сигнала и роутера mikrotik. Ссылку на подробный рассказ о моей конфигурации я привел в начале статьи. Без антенны вообще без вариантов было, еле-еле ловил 3g. С антенной стал ловить 4g со скоростью до 5-ти мегабит, если вышка не забита. В час пик скорость все равно не очень, но хоть что-то. Дом далеко от вышек сотовых сетей, без антенны интернет не работает ни у одного оператора.

Напоминаю, что данная статья является частью единого цикла статьей про Mikrotik.

![Настройка клиента openvpn для mikrotik rb2011uias-2hnd-in, mikrotik rb750 [айти бубен]](http://tehnikaarenda.ru/wp-content/uploads/7/d/8/7d8f5a3955b3725703d0ad687d1b62ce.jpeg)

![Mikrotik: сервер openvpn и ubuntu в качестве клиента [rtzra's hive]](http://tehnikaarenda.ru/wp-content/uploads/2/b/b/2bb1a8d170cad397ed8bea944d5bac4a.jpeg)

![Mikrotik: сервер openvpn и ubuntu в качестве клиента [rtzra's hive]](http://tehnikaarenda.ru/wp-content/uploads/a/c/a/acad078e262aaaff1f0cd12c9a3f5574.jpeg)

![Настройка клиента openvpn для mikrotik rb2011uias-2hnd-in, mikrotik rb750 [айти бубен]](http://tehnikaarenda.ru/wp-content/uploads/f/f/a/ffa09d8f9d1cefdd94297657e9ca7a16.jpeg)