Как дать пользователям домена права локального администратора через групповые политики (GPO)

Вы, вероятно, уже знаете, как на дать права локального администратора доменным пользователям на отдельном компьютере (просто добавьте доменные учетки в группу локальных администраторов). А когда таких компьютеров 10? 100? 1000? Как добавить доменных юзеров в локальную группу (администраторов) через групповую политику?

А когда у Вас разные версии Windows? Разные языки: английская, русская, украинская, испанская версия windows? В этом случае главное — добавлять доменных пользователей в локальные группы, используя SID локальных групп, а не их имена. О том, что такое SID, зачем он здесь нужен и главное — как указать SID группы там, где можно вписать только имя — читайте в этой статье.

Решение проблемы блокировки учетных записей

систему для отслеживания количества пользователей доменном лесу

Первые шаги

- Убедитесь, что на контроллерах доменов и клиентских компьютерах установлены самые новые пакеты обновлений и исправлений.

- Настройте компьютеры для сбора данных:

- включите аудит на доменном уровне;

- включите ведение журнала Netlogon;

- включите ведение журнала Kerberos.

- Анализируйте данные из файлов журналов событий и файлов журнала Netlogon. Это поможет определить, где и по какой причине происходят блокировки.

- Проанализируйте журналы событий на компьютере, который генерирует блокировки учетной записи, чтобы определить причину.

Предоставление прав локального администратора на машинах домена пользователю

В итоге остановился на достаточно гибком решении при помощи групповых политик.

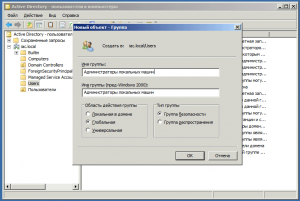

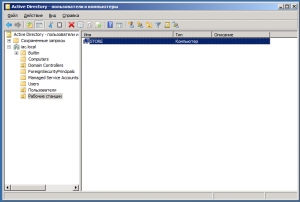

Запускаем оснастку «Active Directory — пользователи и компьютеры» и создаем глобальную группу безопасности. Для ясности назовем ее «Администраторы локальных машин»

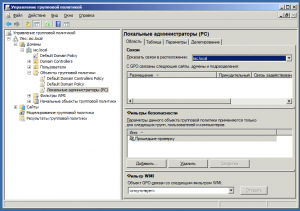

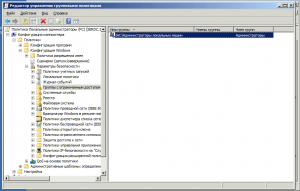

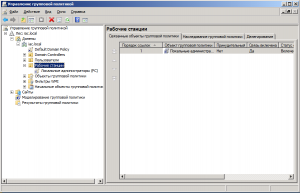

Далее, запускаем оснастку «Управление групповой политикой» и создаем новый объект групповой политики. Для ясности, назовем политику «Локальные администраторы (PC)» /я обычно помечаю, на что действует та или иная политика. В данном случае PC — на компьютер/

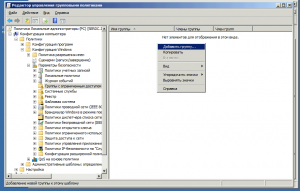

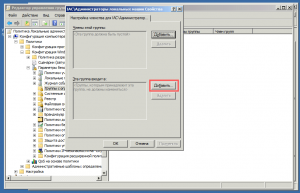

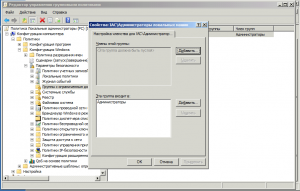

Группы с ограниченным доступом

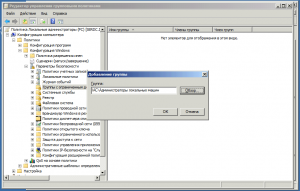

И выбираем Добавить группу…

При добавлении группы указываем ранее созданную группу «Администраторы локальных машин»

Далее добавляем запись в нижней части «Эта группа входит в:»

Указываем группу «Администраторы»

Жмем Ок. Политика создана.

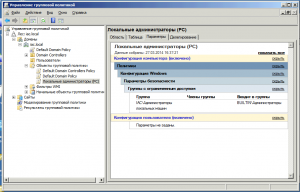

Можно посмотреть политику перейдя на вкладку «Параметры»

Как видно, политика применяется к компьютеру и включает группу «доменАдминистраторы локальных машин» во встроенную группу локальных администраторов компьютера.

Теперь, можно создать подразделение, например, «Рабочие станции», поместить туда компьютеры, для которых необходимо применить политику

После этого следует назначить подразделению созданную нами политику.

В итоге, после применения политики, те пользователи, которые находятся в группе «Администраторы локальных машин» станут локальными администраторами на компьютерах, входящих в данное подразделение. При этом в домене они могут оставаться обычными пользователями.

Такое решение удобно тем, что при необходимости можно легко изменить список лиц с правами локального администратора или включать/отключать существующий список по мере необходимости.

Как видно из примера, все достаточно просто и, надеюсь, понятно.

ВАЖНО. Используя данный метод, появляется возможность входа на сервера с такой учетной записью

Данный вопрос изучается.

Создание политики во время входа в систему

Файл со скриптом у меня готов. Открываем оснастку «Управление групповой политикой». Выбираем нужное организационное подразделение к которому мы будем применять политику, в моем случае, это контейнер «Users», поэтому политику я буду применять на самый корень домена root.pyatilistnik.org. Кликаем по нему правым кликом и из контекстного меню выбираем пункт «Создать объект групповой политики в этом домене и связать его».

Задаем имя для нашей политики.

Далее нам необходимо изменить и настроить нашу политику. Для этого щелкаем по ней правым кликом и выбираем «Изменить».

Переходим по пути:

Конфигурация пользователя — Политики — Конфигурация Windows — Сценарии (вход/выход из системы) — Вход в систему

У вас откроется окно с вкладкой «Сценарии» и «Сценарии PowerShell». Нас будет интересовать первая вкладка, нажимаем кнопку «Добавить».

Через кнопку «Обзор» вам нужно будет выбрать ваш файл vbs. Я вам советую его скопировать в сетевую папку с политикой, либо в сетевую шару, где файл будет доступен для всех.

В итоге у вас должно появиться вот так, если скриптов более одного, то можно выставлять их позиции при применении. Начинаем тестирование. У меня есть тестовая учетная запись Барбоскина Геннадия, в оснастке ADUC она у меня лежит в контейнере «Users». Поле пейджер пустое.

Пробуем залогиниться Геннадием на рабочей станции с Windows 10 с именем W10-CL01. После входа на компьютер, проверяем свойство «Пейджер» у данного пользователя. Как видим, все прописалось.

Пробуем подключиться к еще одному компьютеру с Windows 10 под именем W10-CL02. Видим, что атрибут в AD изменил свое значение на имя второго компьютера.

Напоминаю, что записываться будут только локальные входы. Сама реализация до безобразия проста, но надежна. Надеюсь, что кому-то данная заметка оказалась полезной, а с вами был Иван Семин, автор и создатель IT блога Pyatilistnik.org.

Три инструмента для работы с блокировками учетных записей Active Directory

Программные средства Account Lockout Status

- EventCombMT.exe собирает и фильтрует события из журналов событий контроллеров домена. Этот инструмент имеет встроенный поиск блокировок учетных записей. Он собирает идентификаторы событий, связанных с определенными блокировками учетных записей, в отдельном текстовом файле, который затем можно экспортировать.

- LockoutStatus.exe проверяет все контроллеры домена в домене и сообщает вам, когда в последний раз была заблокирована целевая учетная запись и с какого контроллера домена. Кроме того, этот инструмент дает информацию о текущем статусе заблокированной учетной записи и количестве попыток ввода неверного пароля.

- Ведение журнала Netlogon используется для отслеживания событий Netlogon и NT LAN Manager (NTLM). Включение регистрации событий в журнале Netlogon на всех контроллерах домена — это эффективный способ изолировать заблокированную учетную запись и увидеть причину блокировки. Для анализа журналов Netlogon используется NLParse.exe, который является одним из инструментов блокировки учетной записи.

- Acctinfo предоставляет дополнительные свойства в ADUC (пользователи и компьютеры Active Directory), например lastLogon (последний вход) и Password Expires (истечение пароля). В частности, с этой надстройкой вы получите дополнительную вкладку в ADUC, которая называется «Дополнительная информация об учетной записи». Она помогает определять и устранять проблемы с блокировкой учетных записей, а также изменять пароль пользователя на контроллере домена на сайте этого пользователя.

PowerShell

- Это можно сделать с помощью командлета Get-EventLog и следующей команды:

- Либо вы можете использовать функцию Get-UserLockoutStatus для устранения проблем с постоянной блокировкой учетных записей. Функция ищет на всех контроллерах домена такую информацию о пользователях, как статус блокировки учетной записи, количество вводов неверных паролей, время последнего ввода неверного пароля и время, когда последний раз устанавливался пароль.

Создание доменного пользователя и ввод компьютера в домен

4 минуты чтения

В прошлой статье мы создали и настроили контроллер домена (DC), настало время наполнить наш домен пользователями и рабочими станциями.

Конфигурация

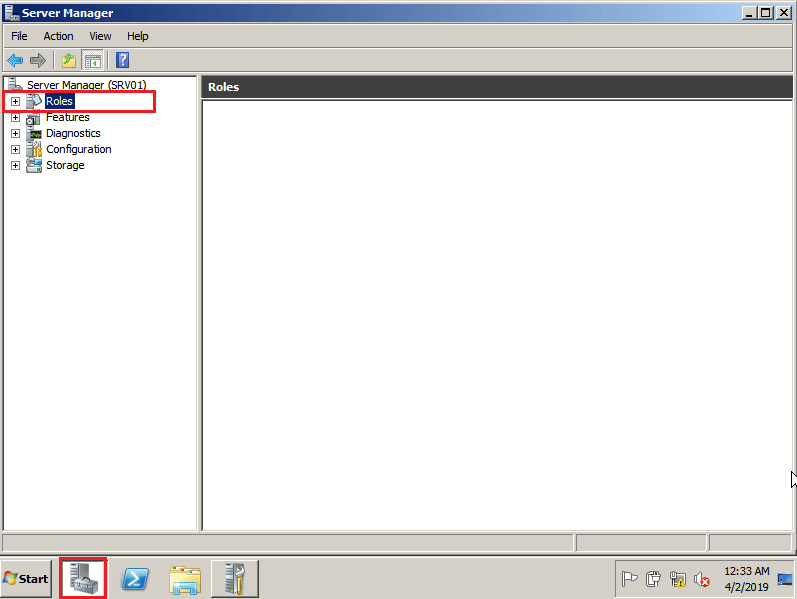

Открываем Server Manager и выбираем опцию Roles.

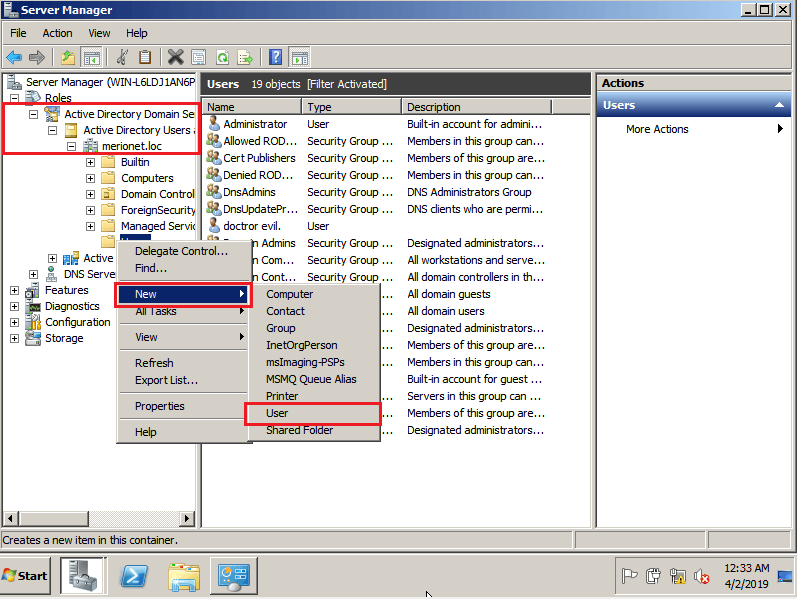

Из доступных ролей выбираем недавно установленную — Active Directory Domain Services, далее Active Directory Users and Computers и находим созданный нами домен (в нашем случае — merionet.loc). В выпадающем списке объектов находим Users и кликаем по данной опции правой кнопкой мыши и выбираем New → User.

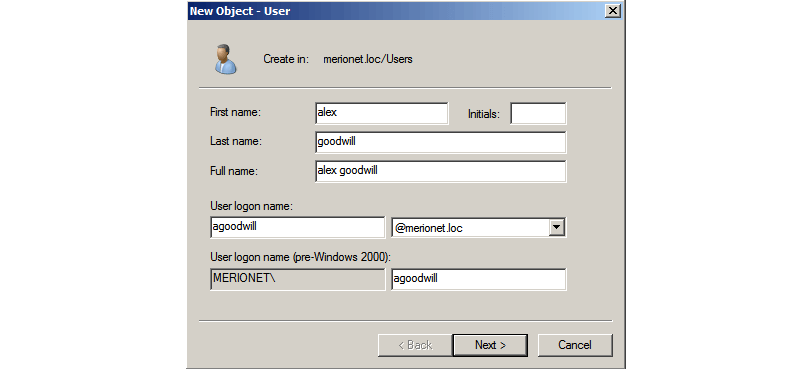

Перед нами откроется окно добавления нового пользователя. Заполняем учетные данные нового пользователя. Как правило, в корпоративных доменах, принято создавать именные учетные записи для того, чтобы в дальнейшем можно было отслеживать действия конкретного пользователя в целях безопасности и однозначно его идентифицировать.

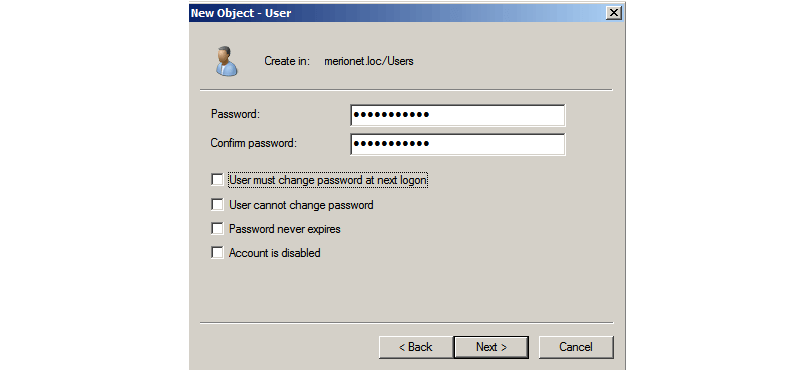

Далее, нас просят ввести пароль для новой учетной записи и выбрать дополнительные опции:

- User must change password at next logon — при включении данной опции, пользователя попросят сменить пароль при следующем логине;

- User cannot change password — пользователь не сможет самостоятельно изменить свой пароль;

- Password never expires — срок действия пароля пользователя никогда не истечет;

- Account is disabled — учетная запись пользователя будем отключена и он не сможет залогиниться с доменными учетными данными, даже если они будут введены верно.

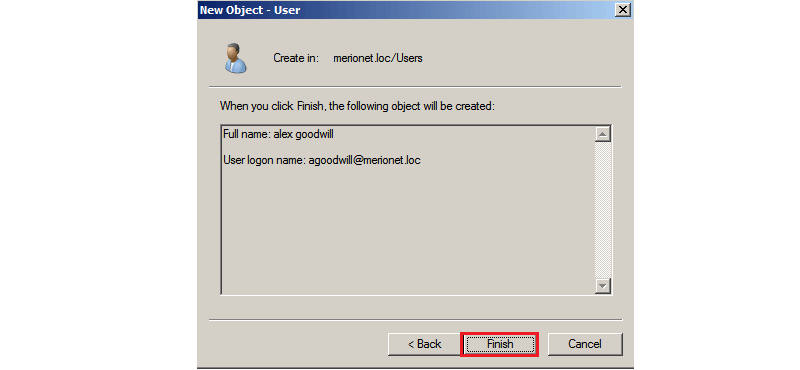

После того, как все данные будут заполнены, нас попросят подтвердить создание нового объекта.

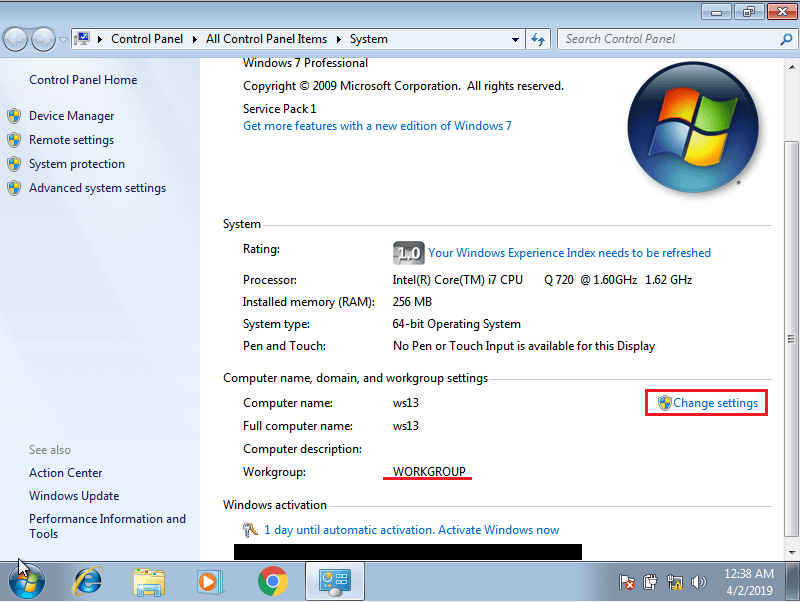

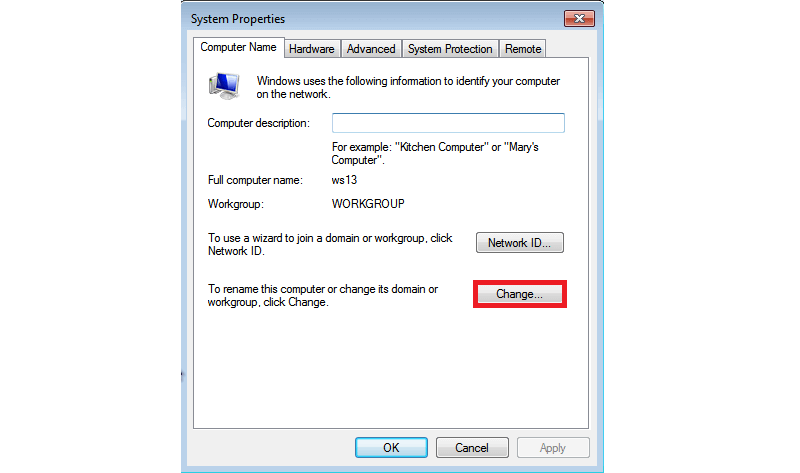

Отлично, новый пользователь домена создан. Теперь нам нужно зайти на компьютер пользователя и ввести его в домен. Для этого логинимся на компьютер пользователя с локальными учетными данными и открываем Свойства компьютера. Как видите, наш компьютер пока еще не стал частью домена, он ещё является частью рабочей группы WORKGROUP/. Убедитесь, что компьютер пользователя имеет версию Windows не ниже Professional. Чтобы ввести его в домен выбираем Change Settings

Важно! Поддержка доменной инфраструктуры начинается только с версии Windows Professional. На версиях Starter, Home Basic, Home Premium подключиться к домену не получится!

Далее напротив опции «To rename this computer or change its domain or workgroup, click Change» нажимаем собственно Change

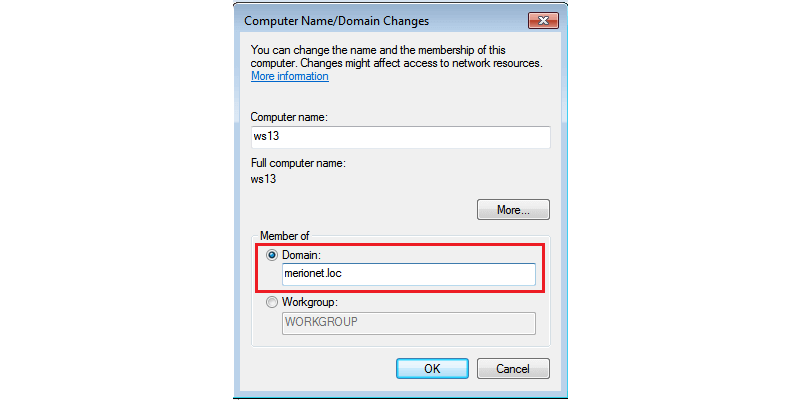

Далее в открывшемся окне в опции «Member of» вместо Workgroup выбираем Domain и вводим имя нашего домена (в нашем случае – merionet.loc)

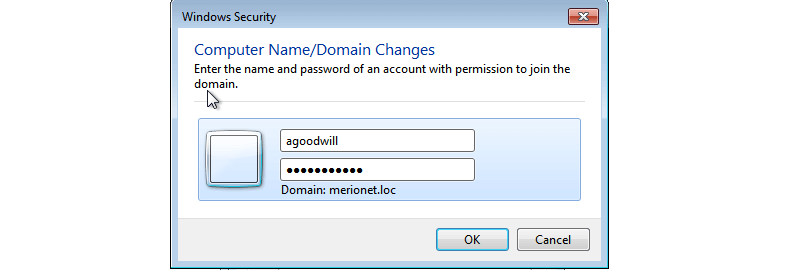

Далее нас попросят ввести учетные данные для учетной записи, которая уже создана и имеет право присоединиться к домену. Вводим учетные данные ранее созданного пользователя.

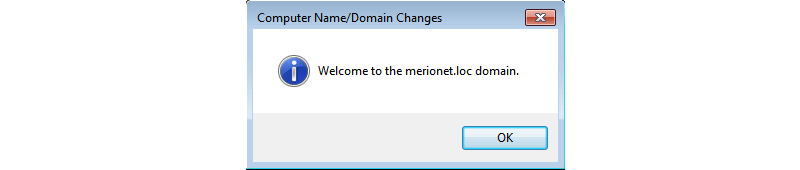

Если все было сделано корректно, то мы увидим сообщение, свидетельствующее о том, что наш компьютер теперь является частью домена (в нашем случае — merionet.loc)

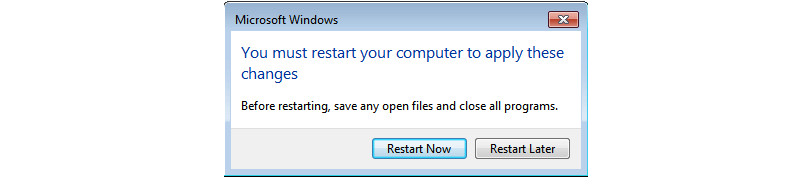

После чего, нас попросят перезагрузить компьютер для применения изменений.

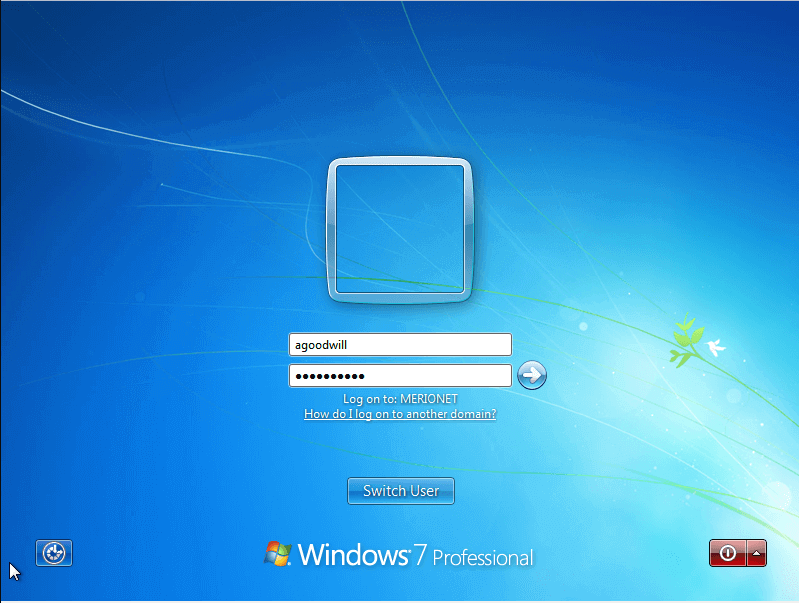

После перезагрузки, мы можем логиниться уже с учетными данными доменного пользователя.

Теперь, если мы откроем свойства компьютера, то увидим, что наш компьютер принадлежит домену (в нашем случае – merionet.loc)

Административные шаблоны

По сути своей административные шаблоны ― это специальные файлы с инструкциями по изменению клиентского реестра (ветки HKCU или HKLM) и настройками отображения изменяемых параметров через «Управление групповой политикой». В принципе, реестр можно менять и через «Предпочтения групповых политик». Но разница здесь не только в красивом интерфейсе.

| Способ изменения реестра | Как ведет себя при удалении политики со стандартными настройками | Можно ли изменить параметр вручную | Можно ли изменить параметр через приложение |

| Шаблоны | Параметр реестра восстанавливается на значение «по умолчанию», если настройки по умолчанию есть в шаблоне | — | — |

| Предпочтения политик | Параметр реестра не изменяется |

Сравнение предпочтения групповых политик и административных шаблонов.

Другими словами, настройка реестра через шаблоны групповых политик более строгая. Тогда как настройка через предпочтения групповых политик напоминает периодическое применение reg-файла. Конечно, предпочтения позволяют не только менять параметры реестра, но и довольно гибко настраиваются. Тем и ценны.

Это актуально при изменении ветки Policies, и настраиваемое приложение должно хранить свои настройки в реестре. Простое изменение параметров через Предпочтения и Шаблоны будет работать схожим образом, только шаблоны могут оказаться удобнее.

До появления Windows Vista2008 в качестве шаблона групповых политик брали исключительно стандарт .adm. Будучи с простой структурой, которую было легко редактировать вручную, этот стандарт обладал и рядом недостатков:

- Для каждого языка приходилось создавать отдельный файл шаблона.

- Файл шаблона физически находился в папке с групповой политикой. При использовании одного и того же шаблона он сохранялся в каждую папку, что увеличивало занимаемое место и время репликации.

- Не поддерживались мультистроковые параметры и параметры QWORD.

На замену устаревшему стандарту появился новый. Новые шаблоны представляют собой два файла: сам шаблон, не зависимый от языка ― .admx и языковой «пакет» к нему ― файл .adml. Теперь шаблоны можно «положить» в центральное хранилище, и обращаться к нему, не плодя одинаковые файлы в папке SYSVOL.

Не обошлось без ложки дегтя ― теперь содержимое файла представляет собой популярный в индустрии формат XML. И создавать новые шаблоны в блокноте стало уже не так удобно.

Под большинство параметров, которые могут понадобиться, шаблоны уже существуют. Кроме того, многие производители приложений выпускают свои административные шаблоны. Вот несколько примеров:

Если возникает необходимость разработать и внедрить свой административный шаблон, то самый простой вариант ― это создать старый файл .adm и сконвертировать его в admx специальной утилитой. Вариант посложнее ― начинать сразу с .admx.

Ввод ПК в домен Server 2012:

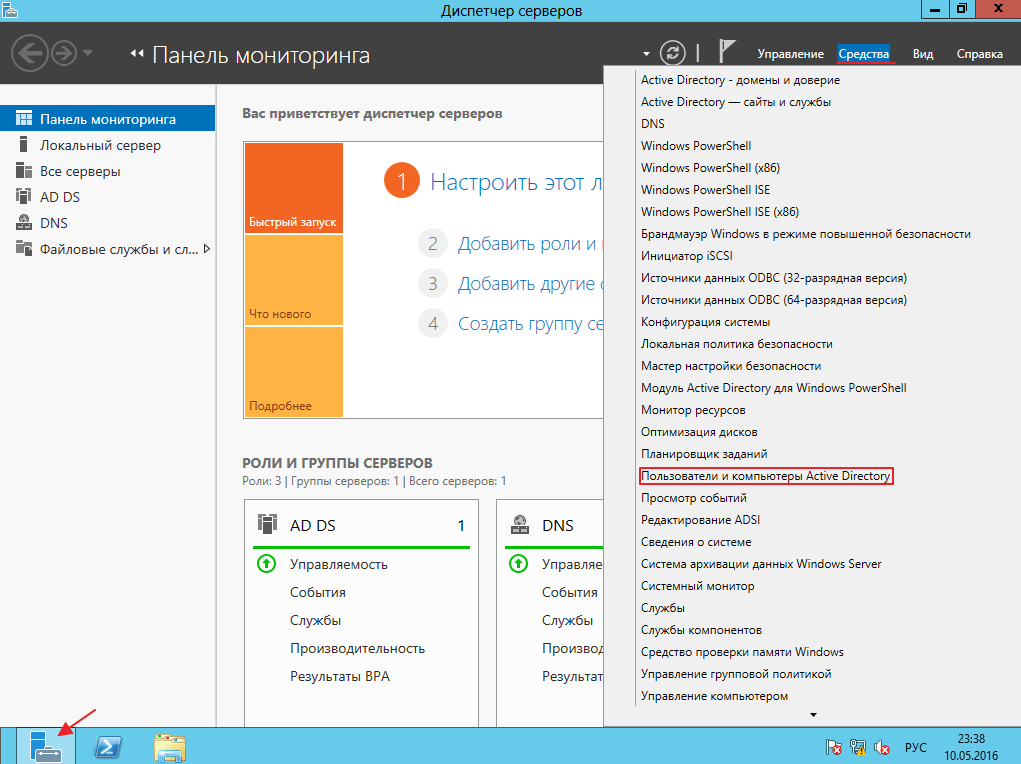

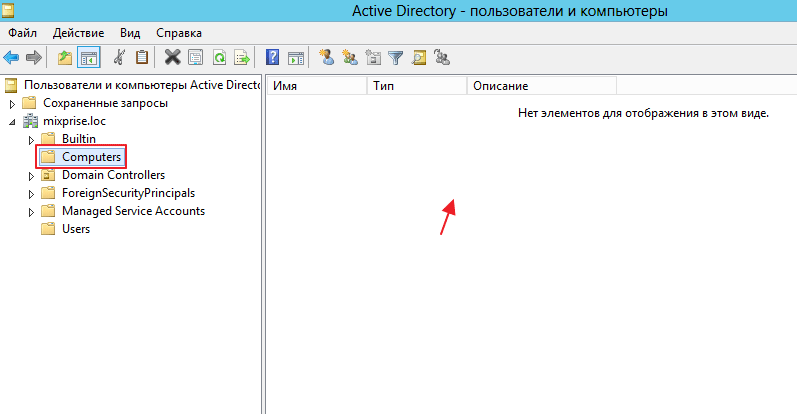

Осуществим вход на наш сервер и откроем оснастку «Пользователи и компьютеры Active Directory» которая расположена в средствах диспетчера серверов

Зайдем в папку «Computers» и убедимся в том что пока что ни один компьютер пока что не подключен к домену

Давайте перейдем к настройкам:

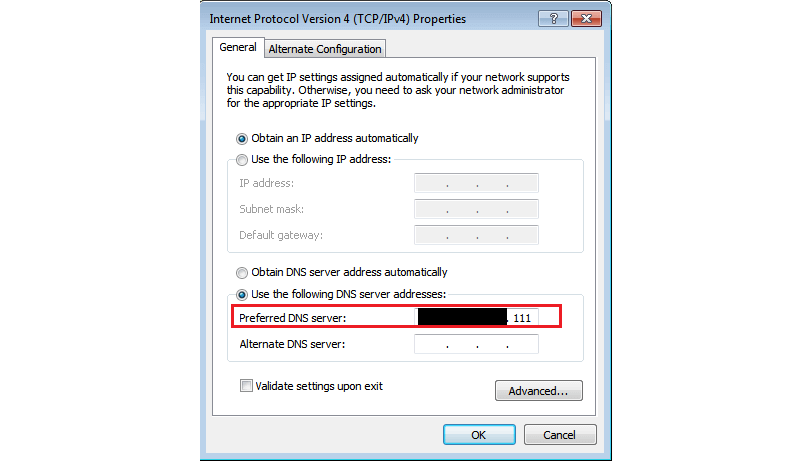

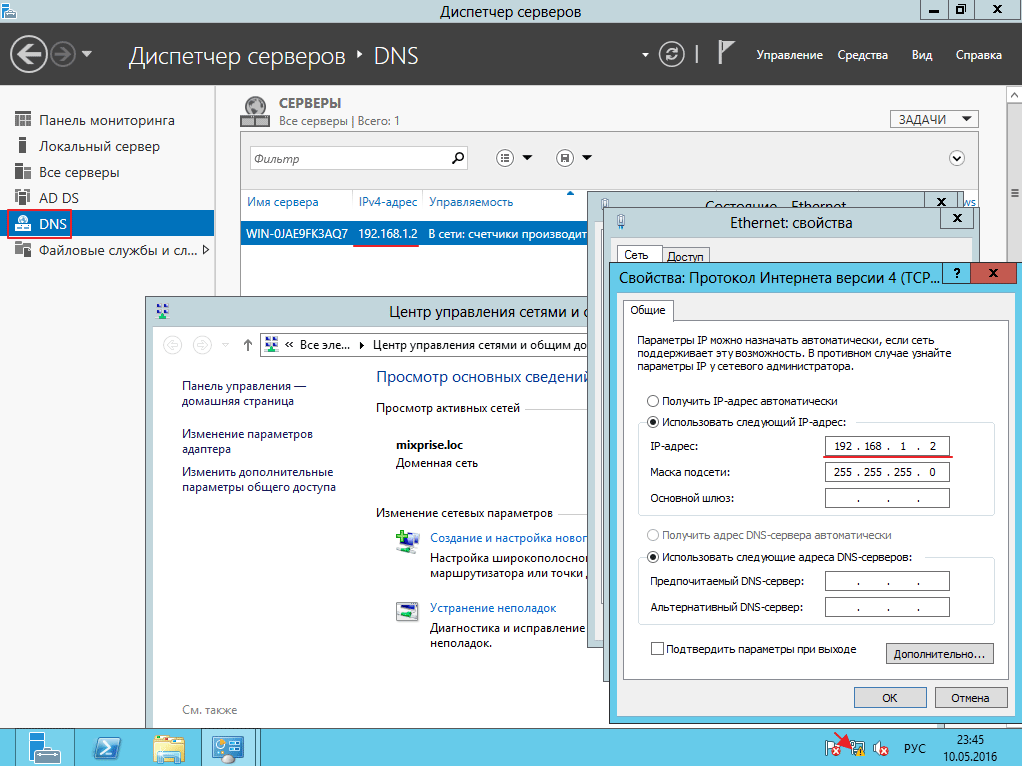

Первой настройкой нам необходимо что бы на рабочих станциях был прописан IP адрес DNS сервера, в нашем случае DNS установлен на контроллере домена и если мы откроем в диспетчере сервером оснастку «DNS» то увидим, что ip адрес совпадает с адресом контроллера домена

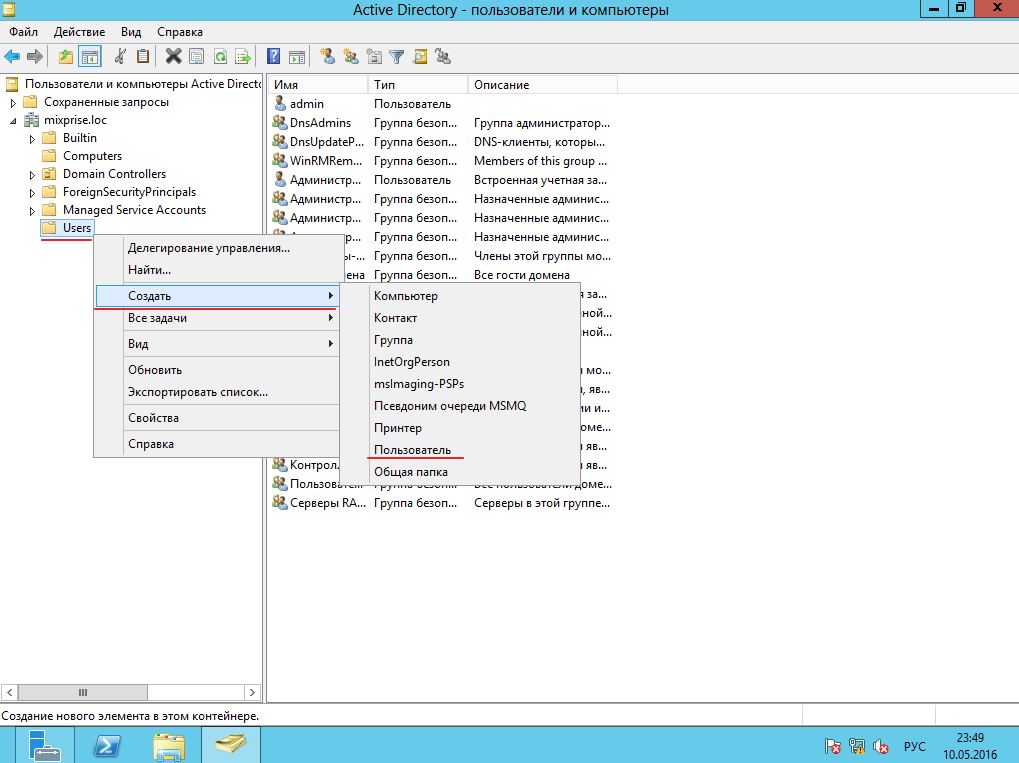

Теперь создадим первого пользователя, и назовем его Тест. Для этого вновь откройте вкладку «Пользователи и компьютеры Active Directory» далее перейдите в парку «Uzers – Создать – Пользователь»

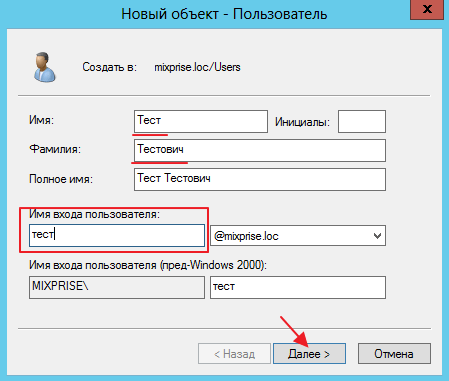

В появившимся окне заполняем необходимые параметры для новой учетной записи информация расположена ниже на картинке и жмем «Далее»

После чего заполняем поля с паролем. Пароль должен отвечать требованиям сложности (содержать латинские буквы с верхним регистром, символы и т.д) Для того что бы каждый раз вам не вводить сложные пароли необходимо отключить данную политику, как это сделать можете узнать их этой статьи.

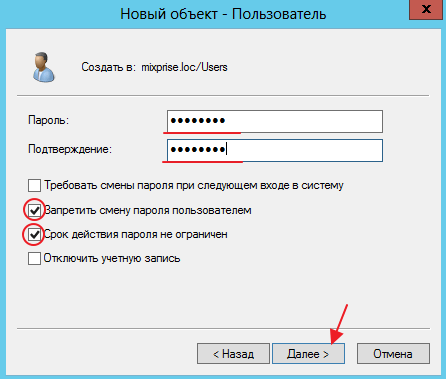

После ввода паролей нажмите поставьте чекбоксы как указано на рисунке и жмите «Далее»

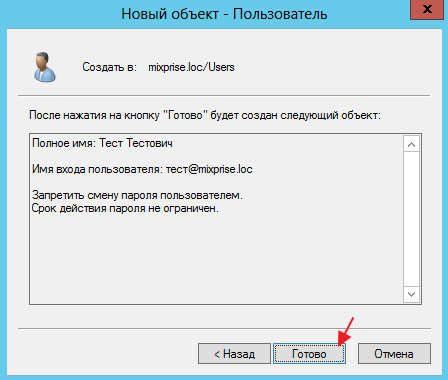

Кликаем «Готово» непосредственно для завершения создания нового пользователя

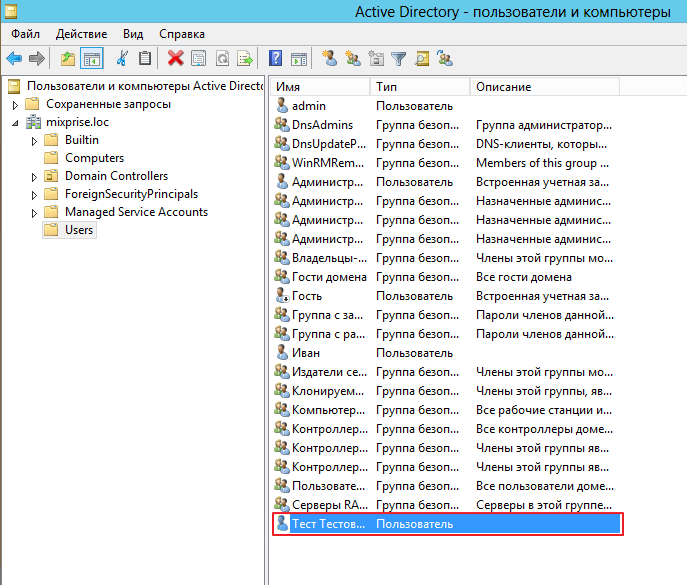

После чего в оснастке AD появится Тест Тестович!

Управление локальными администраторами через Restricted Groups

Политика групп с ограниченным доступом (Restricted Groups) также позволяет добавить доменные группы/пользователей в локальные группы безопасности на компьютерах. Это более старый способ предоставления прав локального администратора и сейчас используется реже (способ менее гибкий, чем способ с Group Policy Preferences).

- Перейдите в режим редактирования политики;

- Разверните секцию Computer Configuration -> Policies -> Security Settings -> Restrictred Groups (Конфигурация компьютера -> Политики -> Параметры безопасности -> Ограниченные группы);

- В контекстном меню выберите Add Group;

- В открывшемся окне укажите Administrators -> Ok;

- В секции “Members of this group” нажмите Add и укажите группу, которую вы хотите добавить в локальные админы;

- Сохраните изменения, примените политику на компьютеры пользователей и проверьте локальную групп Administrators. В ней должна остаться только указанная в политике группа.

Как присоединить компьютер к домену

Теперь, когда всё готово, мы присоединим рабочую станцию к домену.

Кроме уже сделанных изменений нам понадобится:

- Имя домена (в моём случае это ds.hackware.ru)

- Учётные данные (имя пользователя и пароль) пользователя, который имеет право на принятие в Домен. В данном случае будем использовать учётные данные пользователя сервера Administrator

Присоединение к домену через Параметры компьютера

Для присоединения к домену, откройте приложение Параметры (Win+I) и нажмите «Система».

Перейдите на вкладку «О программе» и найдите пункт «Переименовать этот ПК (для опытных пользователей)»:

Для присоединения к домену нажмите кнопку «Изменить».

Установите переключатель на «Является членом домена» и впишите имя домена, нажмите «ОК».

Введите учётные данные администратора сервера.

Если всё прошло удачно, то вы увидите приветственное сообщение.

Также вам будет сообщено, что для того, чтобы изменения вступили в силу, необходимо перезагрузить компьютер.

Присоединение к домену с помощью Мастера присоединения к домену или рабочей группе

Для присоединения к домену, откройте приложение Параметры (Win+I) и нажмите «Система».

Перейдите на вкладку «О программе» и найдите пункт «Переименовать этот ПК (для опытных пользователей)»:

Для присоединения к домену нажмите кнопку нопку «Идентификация».

Выберите вариант «Компьютер входит в корпоративную сеть; во время работы я использую его для соединения с другими компьютерами».

Выберите «Моя организация использует сеть с доменами».

Нажимаем «Далее».

Введите имя и пароль администратора домена, а также адрес домена и нажмите «Далее».

Если компьютер впервые подключается к домену, то вы увидите следующее сообщение и запрос на ввод имени компьютера и домена.

Вновь введите логин и пароль администратора сервера, а также адрес домена.

Не совсем понятно, за что отвечает это окно.

Я не стал добавлять.

Чтобы изменения вступили в силу, перезагрузите компьютер.

Присоединение к домену в Windows Admin Center

Откройте Windows Admin Center, подключитесь к компьютеру, который должен присоединиться к домену, перейдите на вкладку Обзор.

Нажмите «Изменить идентификатор компьютера».

Переключите «Членство» на «Домен» и введите имя домена. Нажмите кнопку «Далее».

Введите учётные данные администратора домена, нажмите кнопку «Сохранить».

Чтобы изменения вступили в силу, потребуется перезагрузка компьютера.

Присоединение к домену в PowerShell

В отличии от всех предыдущих способов присоединения к домену, которые нужно было выполнять на локальном компьютере, присоединяемом к домену (непосредственно или через удалённое подключение), для присоединения рабочей станции к домену в PowerShell команду нужно выполнять на сервере. Причина этого в том, что Active Directory Module, в котором содержится нужная команда, нельзя установить на пользовательскую машину — можно установить только на сервер. То есть сервер можно добавить в Active Directory как локальный компьютер, а рабочую станцию — нет.

Команда для добавления удалённого компьютера в домен имеет следующий вид:

Add-Computer -ComputerName ИМЯ_КОМПЬЮТЕРА -DomainName ИМЯ_ДОМЕНА -Credential ИМЯ_ДОМЕНА\Administrator -LocalCredential ИМЯ_КОМПЬЮТЕРА\Администратор -Restart -Force

В этой команде:

- ИМЯ_КОМПЬЮТЕРА — удалённый компьютер, который нужно добавить в домен. Кроме имени можно указать IP адрес или NetBios имя

- ИМЯ_ДОМЕНА — домен, к которому прикрепляется компьютер

- Administrator — имя администратора сервера

- Администратор — имя администратора рабочей станции

Например:

Add-Computer -ComputerName HackWare-Win -DomainName ds.hackware.ru -Credential DS\Administrator -LocalCredential HackWare-win\Администратор -Restart -Force

Эта команда дважды предложит ввести учётные данные — сначала пароль администратора домена, затем пароль администратора рабочей станции.

В моих тестах команда всегда завершалась ошибкой «The RPC server is unavailable. (Exception from HRESULT: 0x800706BA)»:

Add-Computer : Cannot establish the WMI connection to the computer 'HackWare-Win' with the following error message:

The RPC server is unavailable. (Exception from HRESULT: 0x800706BA).

At line:1 char:1

+ Add-Computer -ComputerName HackWare-Win -DomainName ds.hackware.ru -C ...

+ ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~

+ CategoryInfo : OperationStopped: (HackWare-Win:String) , InvalidOperationException

+ FullyQualifiedErrorId : AddComputerException,Microsoft.PowerShell.Commands.AddComputerCommand

На текущий момент справиться с ошибкой не удалось.

Вход на доменный компьютер под локальной учетной записью

В некоторых случаях требуется на компьютере, который включен в домен Active Directory войти не под доменной, а под локальной учетной записью. Большинству администраторов этот трюк знаком, но пользователи зачастую о нем не знают.

Однако в последующих версиях Windows это раскрывающийся список из интерфейса входа в систему убрали. Вместо этого списка на экране входа в систему, появилась небольшая кнопка «Как я могу войти в другой домен» (How to log on to another domain). Если вы нажмете эту кнопку, появится следующий совет.

Type domain name\domain user name to sign in to another domain.Type РKZ-ТZI01K1\local user name to sign in to this PC only (not a domain )

Чтобы войти в другой домен, введите имя_домена\имя_пользователя_доменаЧтобы войти только на этот компьютер (не в домен), введите РKZ-ТZI01K1\локальное_имя_пользователя

Как вы видите, в тексте сообщения присутствует имя данного компьютера (в нашем примере РKZ-ТZI01K1). И если вы хотите войти под локальной учетной записью, в поле с именем пользователя нужно указать имя локального пользователя в следующем формате РKZ-ТZI01K1\Administrator. Естественно, если имя компьютера довольно длинное и не несет смысловой нагрузки, его набор с клавиатуры может стать настоящим испытанием.

К счастью, есть простой способ, который позволит вам войти в систему под локальной учеткой без указания имени компьютера.

Теперь после .\ осталось набрать имя локальной учетной записи и пароль.

Этот небольшой трюк может использоваться для входа на доменный компьютер под локальной учетной записью во всех поддерживаемых версиях Windows, начиная с Windows Vista и заканчивая Windows 10 и Windows Server 2016.

Совет. Аналогичным образом можно авторизоваться на удаленном компьютере в рабочей группе под локальной учетной запись при доступе к общим файлам по протоколу SMB.

Оглавление

6. Инструменты настройки и оснастка Active Directory. Создание и управление пользователями Active Directory

7. Понимание инфраструктуры AD

8.

9.

10.

С теоретической точки зрения, порядок глав должен быть немного иным: перед изучением присоединения к домену нужно изучить иерархию Active Directory, инструменты создания и управления пользователями, группами. Поверьте мне, в этом теоретическом материале можно крепко завязнуть… При том, что в практическом плане нам достаточно на сервере создать пользователя домена в графическом интерфейсе и, по сути, всё готово для подсоединения к домену! Поэтому мы чуть забежим вперёд и подсоединимся к домену, а затем окунёмся в теорию — она уже будет привязанной к некоторому практическому опыту взаимодействия с Active Directory и нам будет проще в ней разобраться.

Как массово определить SID пользователя

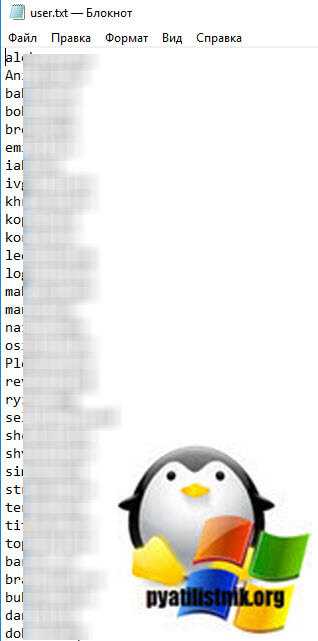

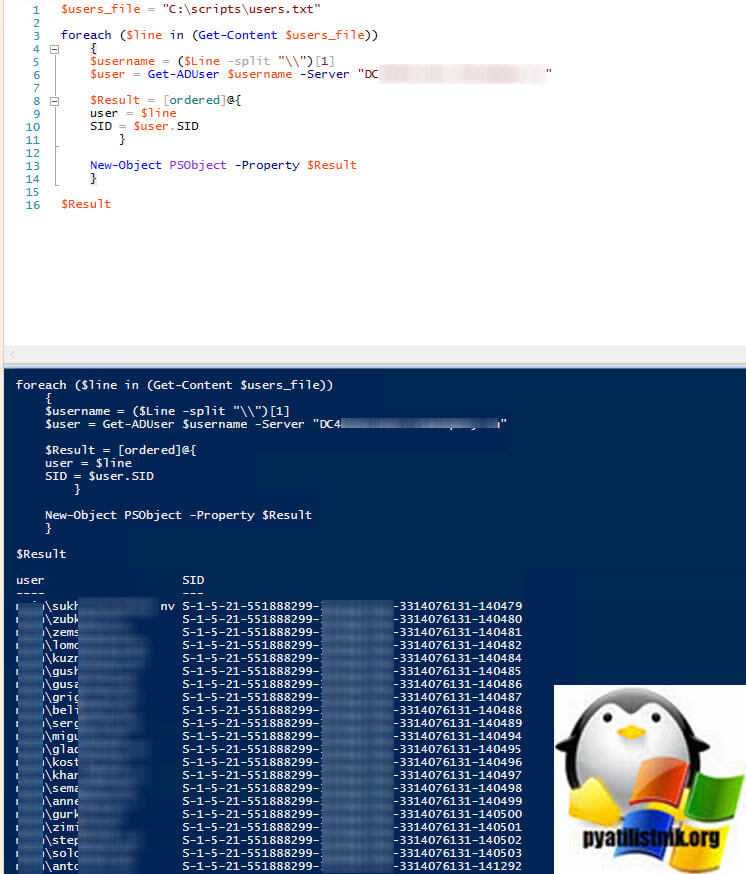

Все описанные выше методы хороши, когда вам нужно найти SID для одного или двух пользователей, а как быть если у вас это пачка логинов. Например мне это нужно было при предоставлении прав. Предположим, что у меня есть текстовый файл со списком логинов, каждый на новой строке. Мне нужно для каждого определить его Security Identifier.

В этом нам поможет скрипт PowerShell. Откройте ISE.

$users_file = «C:\scripts\users.txt»

foreach ($line in (Get-Content $users_file)) { $username = ($Line -split «\\») $user = Get-ADUser $username -Server «DC4.root.pyatilistnik.org»

$Result = @{ user = $line SID = $user.SID }

New-Object PSObject -Property $Result }

$Result

На выходе будет удобный список, при желании можно все экспортировать в csv или txt файл.

На этом у меня все с вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.