Что, даже для iPhone есть вымогатели?

Вот разве что для iPhone и iPad их пока и нет. Ну или почти нет — есть неприятные веб-страницы, которые отказываются закрываться. Однако их можно «убить», зайдя в настройки и удалив все данные о веб-активности Safari. Стоит учитывать, что вашему iPhone вымогатели не грозят, только если на нем никто не делал джейлбрейк. Если же iPhone взломан, то и для зловредов дорога широко открыта.

Кстати, в ближайшем будущем, видимо, появятся вымогатели для iPhone без джейлбрейка, как появятся они и для Интернета вещей. Ведь за заблокированный телевизор или «умный» холодильник с жертвы наверняка можно потребовать кругленькую сумму.

Это Реtуа, WannaCry 2.0 или что-то еще?

Вирус Реtnа определенно основан на исходном вымогателе Реtуа. Например, в части, отвечающей за шифрование главной файловой таблицы, он практически идентичен встречавшейся ранее угрозе «Golden» Petya. Однако он не полностью идентичен старым версиям вымогателя. Предполагается, что вирус изменила третья сторона, а не автор исходной версии, известный как Janus, который также высказался по этому поводу в , а позже опубликовал мастер-ключ дешифрования для всех прошлых версий программы.

Основное сходство между Pеtnа и WannaCry состоит в том, что для распространения они использовали эксплойт EternalBlue.

Как Петя заражает

Есть два совершенно разных этапа: попадание внутрь какой-то сети и распространение в ней.

Чтобы «Петя» попал на какой-нибудь компьютер в сети организации, его просто присылают по электронной почте. Происходит это так. Сотрудник получает письмо с офисным документом. При открытии Word (или Excel, или другое приложение из пакета) предупреждает пользователя, что в документе содержится указатель на внешний файл. Если это предупреждение проигнорировать, то скачается и запустится, собственно, вирус. А если на компьютере давно не обновляли MS Office, то предупреждение даже не появится.

После этого начинается вторая жизнь «Пети». Зашифровав файлы и перезаписав загрузочную область жёсткого диска, он пытается попасть на другие компьютеры в той же сети. Для этого у него есть два метода. Первый — уязвимость в сетевой службе SMBv1. Она отвечает за «Сетевое окружение», но эта самая версия номер 1 на практике давно не используется. При этом она включена по умолчанию даже в современных версиях Windows. Эта уязвимость стала достоянием общественности в марте, когда эксплуатирующий её код оказался среди утечек из АНБ, и её же использовал вирус WannaCry, поразивший тысячи компьютеров в мае. После той эпидемии только самые ленивые или смелые не установили заплатки для Windows.

Но есть и второй способ. «Петя», если он запущен пользователем с правами администратора, получает информацию обо всех учётных записях на компьютере, в том числе доменных — сетевых, используемых в этой организации. Вооружившись такой информацией, вирус может получить доступ к другим компьютерам в сети и заразить их.

Стоит ли платить выкуп?

Нет! Мы никогда не советуем платить выкуп, поскольку это лишь поддерживает преступников и стимулирует их к продолжению подобной деятельности. Более того, вполне вероятно, что вы не получите свои данные обратно, даже заплатив. В данном случае это очевиднее, чем когда-либо ранее. И вот почему.

Указанный в окне с требованием выкупа официальный адрес электронной почты wowsmith123456@posteo.net, на который жертв просили отправлять выкуп, был закрыт поставщиком услуг электронной почты вскоре после вирусной атаки. Поэтому создатели шифровальщика не могут узнать, кто заплатил, а кто нет.

Дешифровка раздела MFT невозможна в принципе, поскольку ключ теряется после того, как вымогатель его зашифровывает. В предыдущих версиях вируса этот ключ хранился в идентификаторе жертвы, но в случае с последней модификацией — это просто случайная строка.

К тому же примененное к файлам шифрование весьма хаотично

Как мы отмечали ранее, в реализации имеется ошибка, которая может сделать восстановление некоторых файлов невозможным.

Даже если не принимать во внимание вышесказанное, авторам вымогателя было бы весьма сложно полностью расшифровать зараженные ими компьютеры. Для расшифровки потребовалось бы многократно устанавливать связь с жертвами, чтобы расшифровать сначала MFT, а затем и файлы.

Поэтому очевидно, что шансы полностью расшифровать данные на зараженном компьютере близки к нулю, даже если бы этим занимались лично создатели вируса.

Тем не менее, жертвы данного вымогателея продолжают платить выкуп. На момент написания данного поста в биткойн-кошельке создателей было около 4 биткойнов, или примерно 10 000 долларов США. Не так много по сравнению с нанесенным ущербом.

Как устроен Petya?

По предварительным данным, вирус распространяется на компьютеры под управлением операционной системы Windows, а заражение в основном происходит через фишинговые письма, которые отправляют злоумышленники.

Первая версия Petya была обнаружена ещё в прошлом году. Она также пыталась получить доступ к файлам на жестком диске, но без прав администратора была бессильна что-либо сделать. По словам гендиректора ГК InfoWatch Натальи Касперской, именно поэтому «вирус объединился с другим вымогателем Misha, который имел права администратора. Это была улучшенная версия, резервный шифровальщик».

На сегодняшний день вирус не просто шифрует отдельные файлы, а полностью забирает у пользователя доступ к жесткому диску. Также вирус-шифровальщик использует поддельную электронную подпись Microsoft, которая показывает пользователям, что программа разработана доверенным автором и гарантирует безопасность. После заражения компьютера вирус модифицирует специальный код, необходимый для загрузки операционной системы. В результате при запуске компьютера загружается не операционная система, а вредоносный код.

Как защитить свой компьютер и данные?

Для того чтобы защитить компьютеры пользователей от Petya, WannaCrypt и Adylkuzz, специалисты из DriverPack разработали специальное решение, которое в один клик устанавливает обновление, устраняющее уязвимость системы перед этими вирусами. Это происходит путем установки последнего патча для Windows и отключения поддержки SMB 1.0, с помощью которой червь и проникал на компьютеры.

Сегодня это самый надежный способ обезопасить систему от вирусов-шифровальщиков. Другой обязательной мерой является, конечно, наличие хорошего антивируса

Надежным и, что важно, бесплатным решением станет антивирус Avast. Ему доверяет свыше 400 млн пользователей, и он уже хорошо зарекомендовал себя в борьбе с новыми киберугрозами

Каких файлов стоит опасаться?

Самая подозрительная категория — это исполняемые файлы (расширения EXE или SCR), а также скрипты Visual Basic или JavaScript (расширения VBS и JS). Нередко для маскировки эти файлы упакованы в архивы (ZIP или RAR).

Вторая категория повышенной опасности — документы MS Office (DOC, DOCX, XLS, XLSX, PPT и тому подобные). Опасность в них представляют встроенные программы, написанные с помощью макрокоманд MS Office. Если при открытии офисного файла вас просят разрешить выполнение макрокоманд, три раза подумайте, стоит ли это делать.

Опасность несут также файлы ярлыков (расширение LNK). Windows может демонстрировать их с любой иконкой, что в сочетании с «безопасно» выглядящим именем позволяет усыпить бдительность.

Важный момент: Windows по умолчанию скрывает расширения известных системе типов файлов. Так что, встретив файл с именем Important_info.txt, не спешите по нему кликать, полагаясь на безопасность текстового содержимого: «txt» может оказаться частью имени, а расширение у файла при этом может быть совсем другим.

Как сделать так, чтобы Petya не прошел?

Для того чтобы не стать жертвой подобной атаки, необходимо в первую очередь обновить используемое ПО до актуальных версий, в частности, установить все актуальные обновления MS Windows. «Подпишитесь на Microsoft Technical Security Notifications», – советуют и в Group-IB. Собственно, это залог того, что когда Microsoft проанализирует пути обезвреживания этой угрозы, компания установит соответствующие обновления. К слову, в российском подразделении Microsoft уже сообщили, что антивирусное ПО обнаруживает этот вирус-вымогатель и защищает от него.

Причем в DriverPack отмечают, что последствия атаки оказались настолько серьезными, что «компания Microsoft пошла на беспрецедентный шаг — выпустила обновление даже для снятой с поддержки Windows XP. Это значит, что под угрозой атаки находятся все компьютеры с открытым протоколом SMB (сетевой протокол, появившийся в 1983 году. – Прим.ред.) и без последних обновлений». «Некоторые пользователи держат не обновлёнными компьютеры много-много лет», – разводит руками руководитель отдела антивирусных исследований «Лаборатории Касперского» Вячеслав Закоржевский. Однако если обновления все-таки делаются, то параллельно с этим процессом в компании Cisco советуют внести в стратегию обеспечения безопасности базовое положение относительно резервного копирования ключевых данных.

Еще для дополнительной защиты от Petya разработчики советуют создавать на компьютере файл-обманку. В частности, как пишет в своем твиттере компания Symantec, чтобы защититься от вируса, нужно создать файл под названием perfc и разместить его в папке Windows на диске C. Проникая в компьютер, вирус проверяет систему на наличие заражения, и такой файл имитирует его. Создать файл можно в программе «Блокнот». Из имени документа будет необходимо удалить расширение .txt.

Как защититься?

- Закройте TCP-порты 1024–1035, 135 и 445.

- Обновите базы ваших антивирусных продуктов.

- Так как Petya распространяется при помощи фишинга, не открывайте письма из неизвестных источников (если отправитель известен, уточните, безопасно ли это письмо), будьте внимательны к сообщениям из соцсетей от ваших друзей, так как их аккаунты могут быть взломаны.

- Вирус ищет файл C:\Windows\perfc, и, если не находит его, то создаёт и начинает заражение. Если же такой файл на компьютере уже есть, то вирус заканчивает работу без заражения. Нужно создать пустой файл с таким именем. Рассмотрим этот процесс подробнее.

Методом защиты поделился ресурс BleepingComputer. Для удобства они подготовили скрипт, который сделает всю работу за вас, а ниже приведена подробная инструкция на случай, если вы захотите сделать всё самостоятельно.

Инструкция по защите от Petya

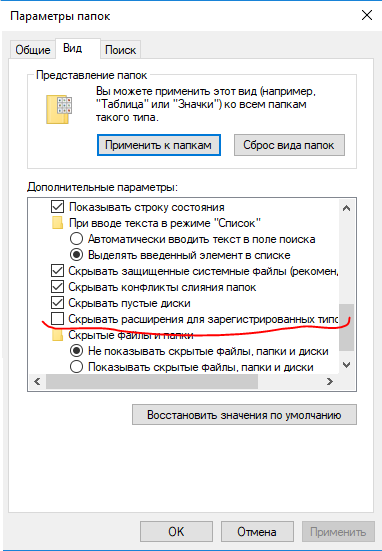

В настройках «Параметры папки» отключите опцию «Скрывать расширения для зарегистрированных типов файлов». Это позволит создать файл без расширения.

Перейдите в папку C:\Windows и найдите файл notepad.exe:

Создайте копию этого файла (система запросит подтверждение):

Переименуйте полученную копию файла в perfc:

Система выдаст предупреждение, что файл может оказаться недоступным:

Перейдите в свойства файла perfc:

Установите атрибут «Только чтение»:

Если же вы всё-таки поймаете этот вирус, помните — не в коем случае не перезагружайте компьютер! По данным MalwareTech, процесс шифрования начинается именно в момент включения устройства.

Если Petya все же пришел

В первую очередь, эксперты по информационным технологиям не рекомендуют платить деньги вымогателям, если вирус все же заблокировал компьютер. Причем объясняют это вовсе не высокотехнологичными причинами. «Почтовый адрес нарушителей уже был заблокирован, и даже в случае оплаты выкупа ключ для расшифровки файлов наверняка не будет получен», – говорят в Positive Technologies. Да и в целом, отмечают в «Лаборатории Касперского», если давать деньги «фишерам», вирусы будут только множиться. «Для предотвращения распространения шифровальщика в Сети рекомендуется выключить другие компьютеры, которые не были заражены, отключить от Сети зараженные узлы и снять образы скомпрометированных систем», – дают конкретные рекомендации в Positive Technologies.

Причем если данные на компьютере уже зашифрованы, лучше «не дергаться». «Если появится возможность расшифровать и восстановить хотя бы часть файлов, то дополнительные действия могут только помешать будущей расшифровке», – считает Вячеслав Закоржевский из «Лаборатории Касперского». «В случае, если исследователи найдут способ расшифровки файлов, заблокированные данные могут быть восстановлены в будущем», – уверены и в Positive Technologies. Господин Закоржевский при этом советует попытаться восстановить резервные копии, если таковые имеются.

Рекомендации по дальнейшей защите компьютера

Дам несколько советов, которые помогут защитить устройство то различных вирусных программ.

- Используйте комплексный антивирус, желательно один из самых популярных. Пускай даже если это будет бесплатная его версия. Конечно, ни один антивирус не обеспечит 100% защиты, но риск проникновения угрозы он значительно снизит.

- Пользуйтесь почтовым клиентом, например, Outlook. Многие антивирусы имеют на вооружении сканер электронной почты, который без труда находит зловред в содержимом письма, предотвращая проникновение в систему.

- Старайтесь не переходить по сомнительным ссылкам и не скачивать программы с неизвестных ресурсов, включая почтовые вложения. Но если это необходимо, то перед установкой или запуском какой-либо утилиты проверяйте ее антивирусом.

- Установите в браузер расширение «WOT». Так вы сможете оценивать качество того или иного ресурса. Многие антивирусы обладают веб сканером, блокирующим переход к опасному сайту. Это их еще один большой плюс.

Однако, если потерянную информацию вернуть не удалось, то все равно сохраните закодированные файлы, возможно, что совсем скоро появится нормальный дешифратор crypted000007.

Причина 4. Вирусы становятся умнее

Что примечательно, и сам нашумевший WannaCry, и Petya уже претерпели ряд изменений и научились обходить многие защитные меры. Однако вирусы-подражатели, такие как Uiwix, порой гораздо опаснее своих родоначальников.

Другой вирус — Adylkuzz, как и Petya появился уже давно, однако массовое распространение и известность приобрел только в последние дни. Он использует те же уязвимости в системе, что и WannaCry, но обнаружить его гораздо сложнее. В отличие от собратьев, он не шифрует данные, а использует ресурсы компьютера для создания, или, как это называют в более узких кругах, майнинга виртуальной валюты.

Кто попал под удар?

Украина

Украина стала одной из первых стран, подвергшихся атаке. По предварительным оценкам, атакованы около 80 компаний и госучреждений:

- аэропорты: «Борисполь», Международный Аэропорт Харькова (он, кстати, временно перешёл на регистрацию в ручном режиме);

- киевское метро: вирус заразил терминалы пополнения проездных билетов, оплата картами пока невозможна;

- банки: Национальный банк Украины, «Ощадбанк», «Приватбанк», «Пивденный банк», «Таскомбанк» и «Укргазбанк»;

- операторы сотовой связи: «Киевстар», lifecell и «Укртелеком»;

- энергетические компании: «Киевэнерго», «Запорожьеоблэнерго», «Днепроэнерго» и «Днепровская электроэнергетическая система».

Атаке подверглись и компьютерные сети правительства Украины. Вирус-вымогатель распространился даже в кабинет министров. Сайт правительства оказался недоступен.

Советник министра внутренних дел Украины Антон Геращенко заявил:

Россия

В России были атакованы «Роснефть», «Башнефть», Mars, Nivea и Mondelez International (производитель шоколада Alpen Gold). «Роснефть» была первой российской компанией, заявившей об атаке вируса на сервера компании.

Шифровщик заразил информационную систему металлургической и горнодобывающей компании Evraz, совладельцем которой значится Роман Абрамович, а также компании Nivea, TESA, Royal Canin, «Новая Почта», и подразделения Damco в России и Европе.

Ситуация в Европе

Petya затронул и другие страны. Компании Испании, Дании, Франции, Нидерландов, Индии и других государств также сообщили об атаке на свои серверы.

Вебинар «Межсетевые экраны, песочницы и WAF. И их роль в ИБ»

12 августа в 20:00, Онлайн, Беcплатно

tproger.ru

События и курсы на tproger.ru

По оценкам сотрудника «Лаборатории Касперского» Костина Райю, масштаб атаки меньше, чем во время активности вируса WannaCry, однако урон всё равно является «значительным». Он заявил, что компания наблюдает «несколько тысяч» попыток заражения по всему миру.

По данным антивирусной компании ESET, в первую десятку пострадавших от вируса стран вошли Украина, Италия, Израиль, Сербия, Венгрия, Румыния, Польша, Аргентина, Чехия и Германия. Россия в данном списке занимает лишь 14-е место.

Что делать, если еще не заразился

Создайте в директории C:\Windows файл с именем perfc (без расширения, однако есть сведения, что подходит и имя perfc.dat ) и в свойствах файла поставьте галочку «Только чтение». Вирус проверяет наличие этого файла, и если видит его, то считает, что компьютер уже «в работе».

Установите все обновления Windows. Даже если система у вас пиратская, лучше получить чёрный фон рабочего стола и надпись о необходимости активировать ОС, чем заблокированный компьютер и зашифрованные файлы.

Установите все обновления MS Office. Старые версии не предупреждают пользователя, когда скачивают вставленный в документ внешний исполняемый объект. Новые предупреждают.

Не открывайте файлы от неизвестных вам отправителей, даже неисполняемые файлы: документ Word или таблица Excel — это намного больше, чем просто набор букв и цифр.

Рекомендуется также бросить дурную привычку работать под учётной записью с правами администратора. Создайте отдельного обычного пользователя, и входите в систему под ним.

Регулярно делайте резервные копии ваших данных на внешний носитель. Это может быть и просто внешний диск (но он не должен быть постоянно подключен), или сетевая служба, не дающая прямого доступа к файлам копии, или облако — опять-таки с возможностью вернуться к предыдущим версиям файлов.

Руководство по ручному удалению вируса Petya

Удалите Petya, используя Safe Mode with Networking

-

Шаг 1: Перезагрузите компьютер для Safe Mode with Networking

Windows 7 / Vista / XP- Щелкните Start → Shutdown → Restart → OK.

- Когда Ваш компьютер станет активным, нажмите F8 несколько раз, пока не появится окно Advanced Boot Options.

- В списке выберите Safe Mode with Networking

Windows 10 / Windows 8

- В окне логина Windows нажмите кнопку Power. Затем нажмите и удерживайте клавишу Shift и щелкните Restart..

- Теперь выберите Troubleshoot → Advanced options → Startup Settings и нажмите Restart.

- Когда Ваш компьютер станет активным, в окне Startup Settings выберите Enable Safe Mode with Networking.

-

Шаг 2: Удалить Petya

Авторизируйтесь, используя Ваш зараженный аккаунт, и запустите браузер. Загрузите ReimageIntego или другую надежную антишпионскую программу. Обновите её перед сканированием и удалите вредоносные файлы, относящиеся к программе-вымогателю, и завершите удаление Petya.

Если программа-вымогатель блокирует Safe Mode with Networking, попробуйте следующий метод.

Удалите Petya, используя System Restore

-

Шаг 1: Перезагрузите компьютер для Safe Mode with Command Prompt

Windows 7 / Vista / XP- Щелкните Start → Shutdown → Restart → OK.

- Когда Ваш компьютер станет активным, нажмите F8 несколько раз, пока не появится окно Advanced Boot Options.

- В списке выберите Command Prompt

Windows 10 / Windows 8

- В окне логина Windows нажмите кнопку Power. Затем нажмите и удерживайте клавишу Shift и щелкните Restart..

- Теперь выберите Troubleshoot → Advanced options → Startup Settings и нажмите Restart.

- Когда Ваш компьютер станет активным, в окне Startup Settings выберите Enable Safe Mode with Command Prompt.

-

Шаг 2: Восстановите Ваши системные файлы и настройки

- После появления окна Command Prompt, введите cd restore и щелкните Enter

- Теперь введите rstrui.exe и снова нажмите Enter..

- После появления нового окна, щелкните Next и выберите Вашу точку восстановления, предшествующую заражению Petya. После этого нажмите Next.

- Теперь щелкните Yes для начала восстановления системы.

После того, как вы восстановите систему к предыдущей дате, загрузите и просканируйте ваш компьютер с убедитесь, что удаление рошло успешно.

Наконец, Вам всегда следует подумать о защите от крипто-программ-вымогателей. Чтобы защитить компьютер от Petya и других подобных приложений, используйте надежную антишпионскую программу, такую как ReimageIntego, SpyHunter 5Combo Cleaner или Malwarebytes

О авторе

Lucia Danes

— Исследователь вирусов

Если эта бесплатная инструкция по удалению помогла Вам и Вы довольны нашим сервисом, пожалуйста рассмотрите возможность оплаты взноса с целью оказания поддержки сервису. Будем благодарны даже за наименьшую сумму.

Обратитесь к Lucia Danes

О компании Esolutions

Примечания

- Компьютерный вирус Petya перекинулся на Европу. РИА Новости. Cобытия в России и в мире.

- Что такое вирус Petya? Программа-вымогатель заразила компьютеры компаний по всему миру. Meduza. Новости.

- «NotPetya». В «Лаборатории Касперского» заявили, что кибератаку совершил не вирус Petyа, а другой – ранее не известный. Гордон. Новости Украины.

- Кибератака вируса Petya: что известно. DeutscheWelle. Новости и аналитика Германии, России и Европы.

- Catalin Cimpanu. Vaccine, not Killswitch, Found for Petya (NotPetya) Ransomware Outbreak. BleepingComputer. Новости, обзоры и техническая поддержка.

Руководство по удалению на другом языке

•

Eestlane

•

Română

•

Български

•

Latvietis

•

English (UK)

•

日本語

•

Hrvatski

•

Magyar

•

官话

•

český

•

ελληνικά

•

Indonesia

•

Norsk

•

Suomen

•

Svenska

•

Türkçe

•

Português

•

Español

•

Dansk

•

Italiana

•

Polski

•

Deutsch

•

Français

•

Nederlands

•

Lietuvių

•

English

Чем опасен?

Если речь идет о корпоративной сети, то чтобы заразить ее всю, нужен всего один «инфицированный» компьютер. «После запуска вредоносного файла создается задача на перезапуск компьютера, отложенная на 1-2 часа, в это время можно успеть восстановить работоспособность ОС, – вроде бы дают надежду в Positive Technologies (российская компания, специализирующаяся на кибербезопасности. – Прим. ред.). – Однако расшифровать файлы не удастся. Восстановление содержимого после завершения требует знания закрытого ключа, таким образом, без знания ключа данные восстановить невозможно».

Увы, эксперты также выяснили, что набор инструментария позволяет Petya сохранять работоспособность даже в тех инфраструктурах, где был учтен урок WannaCry и установлены соответствующие обновления безопасности, именно поэтому шифровальщик настолько эффективен.

Как вылечить компьютер, если я подцепил вымогателя?

От троянов-блокировщиков хорошо помогает бесплатная программа Kaspersky WindowsUnlocker.

С шифровальщиками бороться сложнее. Сначала нужно ликвидировать заразу — для этого лучше всего использовать антивирус. Если нет платного, то можно скачать бесплатную пробную версию с ограниченным сроком действия, для лечения этого будет достаточно.

Следующий этап — восстановление зашифрованных файлов.

Если есть резервная копия, то проще всего восстановить файлы из нее.

Если резервной копии нет, можно попробовать расшифровать файлы с помощью специальных утилит — декрипторов. Все бесплатные декрипторы, созданные «Лабораторией Касперского», можно найти на сайте Noransom.kaspersky.com.

Декрипторы выпускают и другие антивирусные компании. Только не скачивайте такие программы с сомнительных сайтов — запросто подхватите еще какую-нибудь заразу. Если подходящей утилиты нет, то остается единственный способ — заплатить мошенникам и получить от них ключ для расшифровки. Но не советуем это делать.

Что происходит после заражения?

После заражения устройства Реtnа пытается зашифровать файлы с определенными расширениями. Список целевых файлов не так велик по сравнению со списками оригинального вируса Petya и других программ-вымогателей, однако он включает расширения фотографий, документов, исходных кодов, баз данных, образов дисков и прочие. Кроме того, данное ПО не только шифрует файлы, но и как червь распространяется на другие устройства, подключенные к локальной сети.

Как было сказано ранее, вирус применяет три различных способа распространения: с использованием эксплойтов EternalBlue (известного по WannaCry) или EternalRomance, через общие сетевые ресурсы Windows с использованием украденных у жертвы учетных данных (с помощью утилит типа Mimikatz, которые могут извлекать пароли), а также благонадежных инструментов вроде PsExec и WMIC.

После шифрования файлов и распространения по сети, вирус пытается нарушить загрузку Windows (изменяя основную загрузочную запись, MBR), а после принудительной перезагрузки зашифровывает главную файловую таблицу (MFT) системного диска. Это не позволяет компьютеру более загрузить Windows и делает использование компьютера невозможным.

Как на мой компьютер могут попасть вымогатели?

Cамый распространенный способ — через электронную почту. Вымогатели обычно прикидываются каким-нибудь полезным вложением — срочным счетом на оплату, интересной статьей или бесплатной программой. Открыв такое вложение, вы запускаете на компьютер зловреда.

Можно подцепить вымогателя и просто просматривая интернет-сайты, даже не запуская при этом никаких файлов. Для захвата контроля над системой вымогатели используют ошибки в коде операционной системы, браузера или какой-нибудь другой установленной на компьютере программы

Поэтому очень важно не забывать устанавливать обновления ПО и операционной системы (кстати, эту задачу можно поручить Kaspersky Internet Security или Kaspersky Total Security — последние версии умеют это делать автоматически)

Некоторые вымогатели умеют распространяться с помощью локальной сети. Стоит такому трояну попасть на один компьютер, как он попытается заразить все остальные машины в вашей домашней сети или локальной сети организации. Но это совсем экзотический вариант.

Разумеется, есть и более тривиальные сценарии заражения. Скачал торрент, запустил файл… и все, приехали.

Следует ли ожидать подобные атаки в будущем?

Было множество спекуляций на тему того, что эпидемия WannaCry была лишь пробной атакой, но нет никаких признаков истинности подобных заявлений. Тем не менее, существует большая вероятность того, что нам предстоит снова и снова сталкиваться с программами-вымогателями, действующими подобно червю. Особенно с учетом того, что последние киберэпидемии подтвердили жизнеспособность данной концепции.

Антивирус Avast распознает все известные подобные типы угроз, охраняя пользователей при помощи многоуровневой системы защиты, включающей экран файловой системы, функции поведенческого анализа и защиты от программ-вымогателей, технологию CyberCapture, а также брандмауэр, способный обнаруживать различные эксплойты.

Мы настоятельно рекомендуем пользователям домашних и корпоративных версий Windows установить новейшие доступные обновления ОС и программного обеспечения, а также регулярно выполнять резервное копирование данных. Убедитесь также, что ваш антивирус также обновлен до последней версии.

Можно что-то настроить на компьютере, чтобы защититься от вируса шифровальщика?

а) Во-первых, обязательно поставьте антивирус. Но мы об этом уже говорили.

б) В браузерах можно отключить выполнение скриптов, поскольку их часто используют злоумышленники. Подробности о том, как лучше настроить браузеры Chrome и Firefox, можно прочитать на нашем блоге.

в) Включить показ расширений файлов в «Проводнике» Windows.

г) Windows обычно помечает опасные файлы скриптов VBS и JS иконкой текстового документа, что сбивает неопытных пользователей с толку. Проблему можно решить, назначив программу «Блокнот» (Notepad) приложением по умолчанию для расширений VBS и JS.

д) Можно включить в антивирусе функцию «Режим безопасных программ» (Trusted Applications Mode ), запрещающую установку и исполнение любых программ, которые не внесены в «белый список». По умолчанию она не включена, так как требует некоторого времени для настройки. Но это действительно полезная штука, особенно если пользователи у компьютера не самые продвинутые и есть риск, что они случайно запустят что-нибудь не то.