Кто в ответе за легкодоступность почтовых ящиков

Как рассказал АиФ.ua заместитель руководителя департамента эксплуатации компании «Яндекс» Владимир Иванов, современные почтовые системы — это надежно защищенные структуры. Взломать их практически невозможно, ведь они имеют несколько уровней защиты.

«В почтовых системах также есть множество механизмов, которые защищают пользователей от мошеннических писем: определение подлинности письма по его цифровой подписи, избавление от вредоносных скриптов в письмах, проверка вложений на вирусы и, конечно, защита от спама и нежелательных писем», — добавил Владимир Иванов.

В компании также исключают, что сотрудники могут быть причастны к «утечке» паролей от почтовых ящиков. По словам Владимира Иванова, система устроена так, что данные о логинах и письмах, которые им принадлежат, хранятся в трех разных местах. За сохранность электронной информации отвечают три группы администраторов. Чтобы получить доступ к ним, необходимо, во-первых, участие всех трех групп специалистов и, во-вторых, соблюдение внутренних процедур. А весь процесс контролирует служба безопасности компании.

«Слабым звеном» в цепи пользователь — почтовый ящик — почтовый сервис является человек, который подвергает опасности свой аккаунт, придумывая легкие пароли или переходя по ссылкам-ловушкам на вредоносные сайты.

«Получается, что самым «уязвимым» в этой системе становится сам пользователь: его простой пароль, одинаковый пароль с другими сервисами, «завирусованность» компьютера или невнимательность при переходе на подозрительные сайты сводят все усилия почтовых служб по защите на нет», — констатировал специалист «Яндекса».

Как не допустить, чтобы взломали компьютер

В первую очередь рекомендуется пользоваться актуальными операционными системами. Да данный момент это Windows 10. К сожалению, не все пользователи имеют полноценную возможность перебраться с привычной «Семёрки» на более требовательную «Десятку». Вызвано это как очень низким уровнем программного обеспечения, так и различными компонентами ОС. Из-за низ потребляется куда больше оперативной памяти, а некоторые службы мониторинга жёсткого диска способны заставить компьютер сильно тормозить даже без включённых программ.

Конечно, на компьютерах, комплектующие которых были выпущены хотя бы после 2014-2015 года это не проблема, но вот в случае более старого оборудования работать становится невозможным. По этой причине есть смысл пользоваться альтернативами:

Оригинальная Windows 7 со всеми выпущенными обновлениями от Microsoft. Сейчас данная версия операционной системы более не поддерживается, однако ей ещё можно пользоваться. Особенно если это требуется в офисных или домашних целях. Всевозможные браузеры, программы и т. д. всё ещё поддерживаются Windows 7

Обратить внимание на Unix-подобные дистрибутивы, основанные на ядре Linux. Вариант это куда более радикальный, но зато действенный

Не все дистрибутивы подойдут, однако. Также многое зависит от оборудования. К сожалению, на GNU/Linux также поддерживается не всё оборудование в должной степени. Попробовать установить облегчённую редакцию Windows 10 LTSC. Проблему с поддержкой это не исправит, но существенно уменьшит нагрузку на компьютер.

Таким образом, используя лишь актуальные версии ОС от тех или иных разработчиков, можно сохранять высокий уровень защиты. Даже на не поддерживаемых операционных системах. Но это не касается Windows XP и более ранние версии, так как на них не работает большинство программ.

Итог

Чтобы обеспечить защиту своему ПК достаточно пользоваться Windows 10. Данная ОС является куда более умной, чем предыдущая версия. Взломать десятку куда сложнее и в большинстве случаев невозможно. Сама возможность заражения компьютера предотвращается за счёт различных процессов. Они, кстати, встроены не только в Windows, но и в некоторые браузеры или составные компоненты программ.

Некоторые сторонние антивирусы способны совместно с Windows защитником заниматься обереганием системы от вирусов. Сообщество пользователей отмечает, что таким образом получается достигнуть большей защиты, но это прямо-пропорционально влияет на загруженность компьютера

Но важно понимать, что даже с действительно качественным противовирусным ПО пользователь не защищён полностью. Всегда будут уязвимости, и человек — это самая большая уязвимость

Для избежание заражение своего компьютера в первую очередь нужно следить за своими действиями в интернете и реальности. Любая ваша невнимательность может пойти на руку злоумышленникам.

Как проверить телефон на прослушивание

Еще один фактор, нарушающий конфиденциальность пользователя – прослушивание телефонных разговоров. Конечно, обычному человеку можно даже не переживать по этому поводу. А вот крупный бизнесмен или руководитель какой-либо организации должен обеспокоиться проверкой мобильного устройства на факт прослушки.

Понять, получил ли кто-то доступ к телефонным звонкам, можно несколькими способами:

- внешний осмотр;

- проверка специалистом;

- USSD-команда;

- Специальное приложение.

При выборе первого варианта следует обратить внимание на качество связи во время разговора. Если часто происходят обрыва или в эфир врываются посторонние голоса – вас прослушивают

В некоторых случаях плохую связь можно списать на качество покрытия мобильного оператора, но в современных реалиях эпохи 4G и наступающей эры 5G, это становится большой редкостью.

Также можно попросить осуществить проверку специалистом. Зачастую подобные услуги оказывают в сервисных центрах, но все, что делает мастер – обращается к помощи двух заключительных вариантов в списке.

Итак, USSD-команда. На самом деле, их существует несколько. Каждый запрос направлен на проверку наличия тех или иных функций во время звонка:

- ожидание вызова – *#43# (позволяет понять, не подключен ли телефон к другому устройству);

- переадресация звонков – *#21# (чтобы разобраться, не переводятся ли вызовы на линию прослушки);

- блокировка звонков – *#62#.

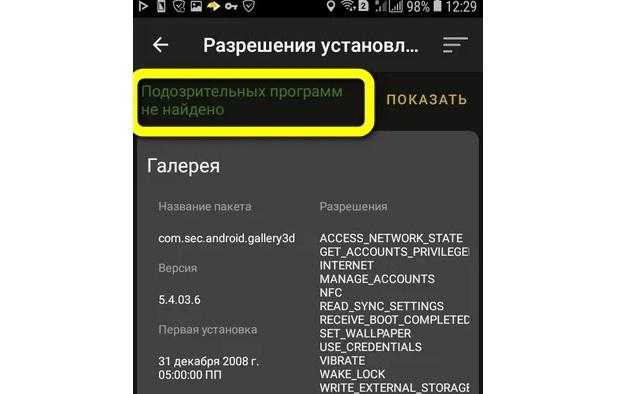

Наконец, проверить факт прослушки можно при помощи специальных программ. Например, Eagle Security. Приложение делает проверку устройства, после чего выдает заключение о вероятности осуществления слежки через звонки.

А еще диагностику можно выполнить при помощи приложений Incognito, Anti Spy Mobile и Dr.Web. Загрузите их на свой телефон и проверьте, не осуществляется ли прослушка звонков.

Понимание ситуации — обнаруживающие Hack

Это, пожалуй, самое главное, что нужно сделать после того, как ваш компьютер был взломан, в любом случае. Сначала мы должны понять, есть ли компромисс, не так ли? Это может быть трудной задачей в разы, потому что большинство вредоносных программ известны своей скрытности рабочих процессов. То есть, даже если ваша система была взломана, вы не можете понять через просто смотреть. Поэтому нам нужно искать какие-то тонкие признаки и проблемы, чтобы получить представление о возможном нападении взлома.

Вы знаете, цель большинства хакерских атак компьютерных? В первую очередь, это за то, что несанкционированный доступ к вашему компьютеру, его данные и даже аксессуаров. Злоумышленник может попытаться использовать свои аппаратные ресурсы, принимать все файлы или даже использовать подключенные аксессуары для его / ее денежных выгод. В основном, взломанные устройства используются в качестве пешек для DDoS-атак. Это означает, что ваш компьютер будет использоваться в качестве сетевого устройства для отправки тысячи запросов на определенный веб-сайт и превратить его вниз.

Так же, как это, возможности компьютерного взлома являются слишком обширны. Независимо от цели атаки могут создавать огромные угрозы конфиденциальности и безопасности данных. Вы даже можете в конечном итоге все зашифрованное в системе, если были какие-то вымогателей атаки тоже. На данный момент, давайте держать вещи простыми. Вы можете почти подтвердить наличие хакерской атаки, если вы обнаружите следующие симптомы во время использования компьютера. Не все из них не могут присутствовать, но наличие нескольких симптомов должны усилить ваши сомнения.

- Ваш компьютер не станет замедлился, как ад, независимо от того, что вы делаете.

- Вы начинаете видеть разные домашние страницы и поисковые системы в вашем веб-браузере.

- Файлы редактируются без вашего ведома, на регулярной основе.

- Существует чрезвычайно огромное количество интернет-трафика происходит. Даже если вы не открыли ни одного приложения, вы можете в конечном итоге потери ГЗ данных.

- Вы начинаете видеть так много объявлений, всплывающих окон и панелей инструментов внутри вашего ПК UI. Большинство из них приведет вас на вредоносные веб-сайты и нежелательного контента.

- Новые программы, особенно маленькие, получить установлен в устройстве, есть ресурсы и пространство.

- Там могут быть некоторые несанкционированные изменения или обновления на ваших социальных страниц и профилей СМИ. Некоторые из них, возможно, были отменены, но они продолжают происходит.

Итак, как мы уже говорили, если вы заметили более одного из этих симптомов, вы можете подтвердить ваши сомнения относительно компьютерного взлома. В этом случае, вы должны следовать шагам, которые мы дали ниже. Список состоит из многих вещей, которые вы должны проверить и сделать после проверки компьютера хакерских атак.

Для домашнего пользователя

Не можете войти?

Если вы не можете войти в систему и при этом уверены, что вводите правильный пароль, есть немаленький шанс, что ваша система была взломана, и пароль был сменен хакером.

Используете тот же пароль?

Риск взлома еще выше, если вы используете те же логин и пароль в различных системах и на веб-сайтах: банк-клиент, Facebook, Twitter, iDrive, Вконтакте, Одноклассники, Amazon, почта на Mail.ru, Yandex, Rambler, Gmail и т.д. Как вы думаете, что делает хакер, когда получает информацию о том, какой у вас пароль от почты? Он тут же начинает проверять, где вы еще используете тот же пароль!

Слишком высокая активность диска?

Если вы ничего не делаете, а диск начинает крутиться и работать, как сумасшедший, то помимо того, что это может быть начало антивирусной проверки или синхронизации файлов, это может означать, что на вашем компьютере завелась вредоносная программа, которая прямо сейчас начала поиск интересной информации в ваших файлах — разберитесь!

Заметили, что антивирус почему-то выключен?

Один из уверенных признаков того, что ваш компьютер заражен — это отключенный антивирус, особенно, если у вас не получается его самостоятельно включить обратно. Многие вредоносные программы умеют отключать антивирус, чтобы он им не мешал. В этом случае проверьте ваш компьютер бесплатным онлайн-сканером от Trend Micro или Microsoft

Непонятно откуда появляющиеся панели в браузере и программы

Если половина окна вашего браузера забита панелями с кнопками и рекламой, если вы видите аномальное количество рекламы и всплывающих окон там, где их никогда не было, и на компьютере присутствуют программы, которые вы никогда не устанавливали, то либо вашим компьютером пользуется подросток, который не следит за тем, что устанавливает, либо вас взломали.

Менеджер задач и монитор производительности не запускаются

Если какой-либо из стандартных инструментов Windows не запускается, особенно из тех, которые используются для того, чтобы узнать, что происходит, значит, они были заблокированы хакером или вредоносной программой. Если же вы можете запустить диспетчер задач, но внутри отображаются процессы, которых вы не запускали, имеет смысл расследовать, откуда они взялись.

Что-то запущено из папки с временными файлами?

Если вы запустили диспетчер задач и обнаружили, что подозрительные процессы работают из папок, предназначенных для временных файлов, то это явный признак того, что прямо сейчас что-то идет не так… За исключением случаев, когда в данный момент вы производите установку какой-нибудь загруженной из Интернет программы.

Что-то работает из папки System32, не имея подписи от Microsoft

Microsoft подписывает все исполняемые файлы в операционной системе, и вы можете проверить это из свойств файла. Если что-либо находится или, что еще хуже, запущено из папки \System32, но при этом не имеет корректной подписи от Microsoft — скорее всего это вредоносная программа.

Подозрительные программы в автозапуске

Если вы не можете объяснить, почему та или иная программа автоматически запускается со стартом компьютера, рекомендуем провести расследование: что именно делает эта программа, и откуда она взялась. Но будьте осторожны — многие современные программы (не только вредоносные) устанавливают себя в автозапуск, чтобы продолжать работать после перезагрузки компьютера, и часто имеют странные названия запускаемых файлов. Подозрительные программы можно проверить онлайн сервисами, например: www.VirusTotal.com

Не получается выключить компьютер

Последний признак того, что с системой явно что-то не так — когда вы не можете корректно выключить систему. Если хакер удаленно управляет вашим компьютером, у него есть все возможности не только, чтобы скачать всю интересующую его информацию с вашего компьютера, но и помешать ему выключиться или перезагрузиться прежде, чем он «заметет свои следы».

Меры безопасности для предотвращения взлома

Что нужно было сделать для того, чтобы предотвратить атаку на смартфон? Список действий весьма короткий. Да и о многих из них пользователи стопроцентно слышали. Хоть и не применяли. Это азбука компьютерной безопасности. И она вполне применима для смартфонов, планшетов и других мобильных устройств. Итак:

- Защита паролем. Стоит установить на телефоне пароль для предоставления доступа к смартфону. Причем пароль должен быть довольно сложным. Лучше всего, если он содержит буквы (в разных регистрах) и цифры.

- Не открывать странные СМС. Если пришло сообщение со странными символами, то ни в коем случае его не следует открывать. В нем может содержаться вредоносный код или ПО.

- Установить пароль на голосовую почту. Так можно защитить конфиденциальные данные и предотвратить возможность атаки на смартфон. Это первая опция безопасности, которую следует применить.

- Не подключаться ко всем подряд точкам Wi-Fi. Особенно если они не обладают никакой защитой. Перехватить трафик с конфиденциальными данными по незащищенной сети — проще простого.

- Установить антивирус. ОС «Андроид» полна всяких недоработок и дыр. Поэтому необходимо устанавливать антивирус. Он поможет защитить конфиденциальные данные пользователя.

Если все вышеперечисленное применяется на вашем смартфоне, то шанс взломать его ничтожно мал. Однако что делать, если твой телефон взломали? Есть несколько способов решения данной проблемы.

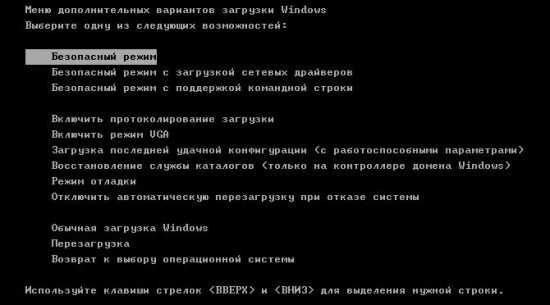

Обходим пароль

В любой системе Windows существует несколько учетных записей, в том числе Администратор, с помощью которого мы и будем проводить наш эксперимент. Единственный нюанс, учетная запись Администратора видна только в безопасном режиме. Можно конечно же и в обычном режиме в него войти, но для этого потребуются дополнительные настройки и манипуляции, которые мы с Вами не будим рассматривать в данной статье.

Появляется окно с выбором пользователя, выбираем «Администратора»

и заходим в систему. Если у вас попросили пароль, то данный метод не сработает и нужно будит воспользоваться специальными программами например ERD Commander. Если же все прошло удачно, идем дальше.

Заходим в меню «Пуск >>> Панель управления»

.

Находим .

Заходим в нужную учетную запись, в которой необходимо взломать или поменять пароль.

Среди предложенных пяти возможностей, выбираем ту которая находиться посередине, то есть .

Вам зададут вопрос: «Вы действительно хотите удалить пароль … ?». Жмем по кнопке «Удалить пароль»

.

Закрываем все открытые окна и перезагружаем наш компьютер. После перезагрузки, он должен запуститься в обычном режиме и пароля быть не должно — если вы его удалили, если же изменили — то нужно будет набрать новый пароль.

Представляю ваш восторг — когда все заработает))).

Почему кто-то хочет взломать мой компьютер

Когда мы думаем о взломе, мы всегда думаем, что это конфиденциальная информация, которая была украдена и использована для какой-то финансовой выгоды. Но это, похоже, не единственная причина, почему кто-то захочет взломать мой компьютер.

Вот причины, по которым кто-то захочет взломать ваш компьютер:

- Чтобы использовать его в качестве сервера Internet Relay Chat (IRC), для хранения или для DDoS-атак.

- Криминальная и финансовая выгода

- Промышленный шпионаж

- Сделайте это частью ботнета

- Для веселья и волнения.

Давайте посмотрим на некоторые из них.

1. Чтобы использовать наш компьютер:

Хакеры могут взломать наш компьютер, чтобы использовать его по следующим причинам:

- Сервер Internet Relay Chat (IRC) . Хакеры могут использовать наш компьютер в качестве сервера IRC. Это потому, что они не хотят открыто обсуждать свою деятельность на своих «собственных» серверах.

- Хранилище . Хакеры могут использовать наш компьютер в качестве устройства хранения своих незаконных материалов. Пиратское программное обеспечение, пиратская музыка, порнография и хакерские инструменты некоторые примеры незаконных материалов.

- DDoS-атака . Наш компьютер может использоваться как часть DDoS-атаки. Хакеры контролируют множество компьютеров, пытаясь вызвать нехватку ресурсов на компьютере жертвы.

2. Уголовная выгода:

Есть некоторые хакеры, которые используют свои хакерские навыки для формирования преступной деятельности. Здесь хакеры могут взломать компьютер, чтобы украсть услуги пользователя, а также их ценные файлы и информацию. Это можно сделать на:

- Личный уровень . На личном уровне хакеры атакуют персональные компьютеры, чтобы получить доступ к паролям и финансовой информации. Они могут использовать такую информацию, чтобы обмануть человека.

- Более высокий уровень . Группы хакеров могут атаковать компании как часть более широкой преступной операции.

3. Финансовая выгода:

Хакеры часто действуют ради финансовой выгоды. Они могут делать это индивидуально или в согласованных группах. Многие профессиональные преступники используют хакерство, чтобы заработать деньги, используя методы хакерства. Они тоже это делают:

- Создать поддельный сайт электронной коммерции для сбора данных кредитной карты

- Получите доступ к серверам, которые содержат данные кредитной карты

- Участие в различных формах мошенничества с кредитными картами

- Установите вымогателей.

4. Хак для удовольствия, острых ощущений и волнения:

Некоторые хакеры пытаются взломать систему, чтобы взломать вызов. Они просто взламывают наши компьютеры, чтобы доказать свои навыки и взломать системы. На самом деле они не заинтересованы в том, чтобы делать что-то злое, когда они контролируют ситуацию.

5. Другие причины

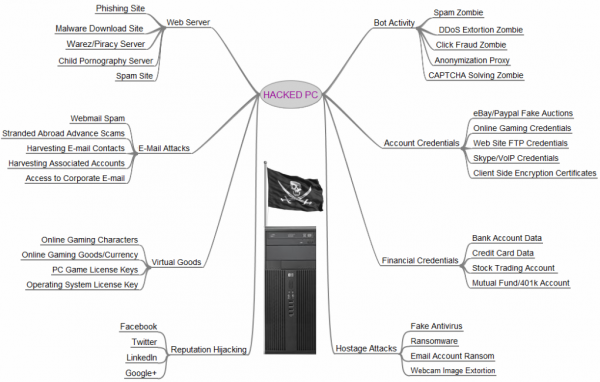

Помимо этих причин, я нашел несколько других причин, по которым кто-то хочет взломать ваш компьютер с помощью этой превосходной инфографики с сайта krebsonsecurity.com.Вы можете нажать на инфографику, чтобы просмотреть ее в большем размере.

Компьютерные взломы становится все труднее предотвратить

Пытаясь найти причины, по которым кто-то хочет взломать мой компьютер, я также обнаружил, что компьютерные взломы стали намного легче устранять. К сожалению, это намного труднее предотвратить по нескольким причинам:

- Широкое использование Интернета и сетевых подключений

- Секретность, обеспечиваемая компьютерными системами, работающими через Интернет

- Большое и постоянно растущее количество хакерских инструментов доступно открыто

- Все больше и больше открытых беспроводных сетей

- Технические и компьютерные дети

- Невероятность быть пойманным

Любой, кто подключается к Интернету, может быть взломан. Также, независимо от мотивации, взлом является серьезным риском для личной и национальной безопасности.

Чтобы оставаться в безопасности, постоянно обновляйте операционную систему и установленное программное обеспечение, чтобы устранить все уязвимости в программном обеспечении, используйте хорошее программное обеспечение для обеспечения безопасности и следуйте рекомендациям по безопасным вычислениям и общим советам по безопасности в Интернете. Вот еще несколько советов, которые помогут вам удержать хакеров от вашего компьютера с Windows.

Итог

Даже если вы считаете, что опасность миновала и данные аккаунтов не пострадали, перестраховаться, безусловно, стоит. Ещё раз напомним, что всегда имеет смысл периодически обновлять пароли своих учётных записей, особенно если один и тот же пароль применяется в нескольких сервисах.

Если какой-то из онлайн-аккаунтов всё же был взломан, немедленно сообщите об этом в техподдержку. Даже если вы с легкостью восстановили доступ, сделать это всё равно стоит, ведь вам неизвестно, где «угнанный» аккаунт успели использовать.

На ПК обязательно установите надёжный антивирус со свежими базами данных или хотя бы систематически проверяйте систему лёгкими portable-вариантами. Если по какой-то причине на заражённом компьютере установить или запустить такое ПО не удаётся, необходимо загрузить программу через другое устройство и после попробовать скопировать.

Не исключено, что для полного восстановления может понадобиться сброс системы. В таком случае необходимо позаботиться о важных для вас данных. Благо её сейчас можно сделать на любом устройстве, вне зависимости от ОС.

Для начала хочется сказать буквально два слова зачем злоумышленнику взламывать ваш компьютер, почту или аккаунт того или иного сервиса.

В своем большинстве аккаунт простого пользователя ничего интересного кроме личных данных и списка контактов не содержит. Но именно список контактов и является основной целью злоумышленника. Зачем??? – Спам. Рассылать ненужную рекламу, предлагать товары и услуги.

С компьютером все еще намного «веселее» — на нем обычно много личной информации, частенько рабочая, да и вообще, возможность взломать все ваши доступы ко всему и сразу.

Кроме этого, пожалуй, самой распространенной неприятностью в сети являются вирусы. Они тоже своего рода разновидность взлома. Только в большинстве случаев вирусы не просто крадут вашу информацию, а вообще уничтожают ее или делают ваш компьютер неработоспособным.

Основные признаки проникновения в вашу систему без вашего ведома:

- Изменились пароли. Смена паролей без вашего участия — первый и самый верный признак взлома вашей учетной записи.

- Новые панельки и кнопочки, закладки в избранном и незнакомые сайты в вашем браузере.

- Изменение страницы поиска по умолчанию — тоже нехороший признак.

- Новые непонятного происхождения программы на вашем ПК.

- Вы попадаете не на те сайты, адрес которых вы задали.

В своем большинстве защититься от таких неприятностей несложно при соблюдении нескольких правил:

Активно пользуйтесь сервисом – социальной сетью, приложением, почтовым ящиком и т.д.

Создайте сложный и длинный пароль. Но, не используйте пароли типа «имяребенкадатарождения» и т.д.

Не говорите свой пароль никому!

Создайте специальный почтовый ящик, на который настройте восстановление паролей с разных сервисов. Или же установите смену паролей с подтверждением через смс – лучшая защита без «спецсредств».

Не переадресовывайте восстановление пароля на несуществующий или умерший почтовый ящик.

Не надо бездумно нажимать кнопку «Далее» каждый раз когда вы устанавливаете необходимую вам программу. Сейчас много программ при установке ставят программы «саттелиты» которые вам то и не нужны

А кто знает что они делают?

Отдельное внимание уделите любым попыткам «системы» установить новый антивирус или оптимизатор, кодек для видео и т.д. Это, чаще всего, попытка «подселить» вам троян или вирус.

Хорошо если ваш сервис отслеживает с какого IP адреса вы его посещали – это тоже не лишний способ контроля.

И всё же, что делать если уже проникли?

Удаляйте все программы и всё что вам 100% не нужно. Проверяйте настройки сети и то как работает ваш антивирус. Но лучше всего – обратитесь к профессионалам. Так как в таких случаях есть много тонкостей и нюансов. Все их описать не возможно и в каждом случае они, зачастую, индивидуальны. Разобраться с последствиями таких взломов может только специалист.

Если вы подозреваете, что в ваш компьютер проникли злоумышленники или просто хотите настроить свой компьютер так, что бы он работал продуктивно и надежно — позвоните нам!

Компания “ProfITs”, настройка и обслуживание компьютеров и локальных сетей. Телефон -057 751 09 07