Split custom settings

iRedMail Easy maintains the core config files, and each time you perform

full deployment or upgrade, these core config files will be re-generated, all

your custom config files will be lost. So it’s very important to not touch

these core config files and just store your custom settings in pre-defined

files under .

Postfix

-

Files under :

Please copy your custom settings from above files to the files with same

names under . For example:- From to .

- From to .

- From to .

You need to create directory and the files

if they don’t exist, iRedMail Easy will set correct owner/group and

permission for them while deployment.If you’re lasy and don’t want to check files one by one, it’s ok to simply

copy these files from to

directly, and (optionally) remove non-custom settings later. -

and

Postfix doesn’t support directive to load extra config files,

so if you have custom settings in these 2 files, you have to create shell

script file to update them with

command during iRedMail Easy deployment or upgrade. For more

details, please check our

tutorial.

Amavisd

- Copy DKIM keys from to .

-

Move all your parameters from Amavisd config file

( (RHEL/CentOS), or

(Debian/Ubuntu), (OpenBSD),

(FreeBSD)) to .Attention

Please make sure no duplicat keys, otherwise Amavisd can not start.

SpamAssassin

Split custom settings from to

.

If you have whitelisted IP addresses/networks listed in Postfix config file

, parameter , you may want to whitelist

them to avoid spam/virus scanning in

too. For example:

Roundcube Webmail

- Copy custom settings from to .

- Copy third-party plugins from to . iRedMail Easy will create symbol link for them automatically.

- Copy third-party or custom skins from to . iRedMail Easy will create symbol link for them automatically.

iRedAPD

If you have whitelisted IP addresses/networks listed in Postfix config file

, parameter , you may want to whitelist

them to avoid greylisting or other access control in

too. For example:

Установка iRedmail на CentOS 7

Системные требования

iRedMail предназначен для установки на чистый сервер, что означает, что на вашем сервере НЕ установлены никакие компоненты, связанные с почтой, например, MySQL, OpenLDAP, Postfix, Dovecot, Amavisd и т. д. Скрипт установки iRedMail автоматически установит и настроит их для вас. Если что-либо из указанных компонентов уже установлено, ваши конфигурационные файлы будут перезаписаны, а iRedMail в последствии может работать не так, как ожидалось.

Рекомендуется хотя бы 2ГБ оперативной памяти для мало нагруженных систем. В случае использования антиспама и антивируса будет использоваться большая часть ресурсов.

Подготовка к установке

Установите правильное имя вашего сервера

Имя сервера (hostname) должно быть полностью определенным доменным именем (FQDN), неважно, настраиваете вы рабочий или тестовый сервер. Проверить имя сервера можно, выполнив команду:

$ hostname -f mx.site.com

Если полученное в результате команды имя сервера не является FQDN, то его нужно изменить. Имя сервера для Centos 7 задается в файле /etc/hostname. Откройте файл вашим любимым текстовым редактором и укажите туда нужное имя сервера.

А также добавьте имя сервера в файле /etc/hosts, чтобы оно было в начале строки, сразу после IP-адреса, примерно так:

127.0.0.1 mx.site.com mx localhost localhost.localdomain

Проверьте имя сервера командой hostname -f снова. Если оно не поменялось на новое значение — перезагрузите сервер для применения настроек.

Выключение SELinux

iRedMail не работает с SELinux, поэтому отключите его, установив указанное ниже значение в своем конфигурационном файле /etc/selinux/config. После перезагрузки сервера SELinux будет полностью отключен.

SELINUX=disabled

Чтобы отключить SELinux для текущей сессии без перезагрузки запустите команду с правами суперпользователя:

# setenforce 0

Выключение сторонних репозиториев

Для CentOS включите официальные репозитории yum CentOS-Base и ОТКЛЮЧИТЕ все сторонние репозитории yum, чтобы избежать конфликта пакетов.

Загрузка последнего актуального релиза iRedmail

Перейдите на страницу загрузки последнего стабильного релиза iRedmail и скопируйте ссылку на установщик:

Полученную ссылку скачайте на ваш сервер при помощи wget. Может потребоваться установка пакета wget, если он не установлен:

# yum install wget -y

Скачиваем установщик:

$ wget https://bitbucket.org/zhb/iredmail/downloads/iRedMail-0.9.9.tar.bz2

Устанавливаем архиватор bzip2 для распаковки архива:

# yum install bzip2 -y

Распакуем архив:

# tar xjf iRedMail-0.9.9.tar.bz2

Предполагаем, вы загрузили архив в папку /root/ (вы попадаете в нее по умолчанию сразу после подключения к серверу по SSH от имени root). Тогда распакованный архив будет в папке /root/iRedMail-0.9.9/ (цифры номера версии могут отличаться, в зависимости от номера актуального релиза, замените их на свои при необходимости).

Процесс установки iRedMail

Для начала установки нужно перейти в папку с распакованным архивом и запустить скрипт iRedMail.sh

# cd /root/iRedMail-x.y.z/ # bash iRedMail.sh

Приветственный экран:

Для перехода к следующему шагу нужно нажать клавишу Enter. На втором шаге нужно выбрать директорию для хранения почты. Можно оставить значение по умолчанию или указать нужную. Для перехода на следующий шаг нажмите Tab для переключения курсора на кнопку Next, а затем — Enter.

Здесь можно выбрать способ хранения учетных данных пользователей. Мы рекомендуем MySQL (MariaDB). Для переключения используйте клавиши стрелок, для выбора варианта клавишу Пробел. Для перехода к следующему шагу — Tab и Enter.

Укажите пароль администратора сервера баз данных. Это должен быть длинный набор символов из букв, цифр и знаков препинания. В дальнейшем вам, скорее всего не потребуется его использовать, потому его можно не запоминать. А также вся необходимая информация, в том числе и пароли, будет записана в одном документе, который будет доступен администратору.

На следующем шаге нужно выбрать компоненты, которые будут установлены. Можно выбрать все, или исключить некоторые. Обязательно установите iRedAdmin — интерфейс управления учетными записями.

Это был последний шаг настроек. После этого нужно подтвердить установку компонентов (нажать клавишу Y и Enter) дождаться завершения установки всех необходимых пакетов. В конце на экране терминала будет такой вывод:

На экран будут выведены все основные ссылки для перехода в веб-интерфейс и данные доступа учетной записи администратора.

Step 5: Installing Let’s Encrypt TLS Certificate

Obtaining the Certificate

First, log into your server again via SSH and run the following commands to install Let’s Encrypt (certbot) client on CentOS 8.

sudo dnf install certbot python3-certbot-nginx -y

sudo certbot certonly --webroot --agree-tos --email -d mail.your-domain.com -w /var/www/html/

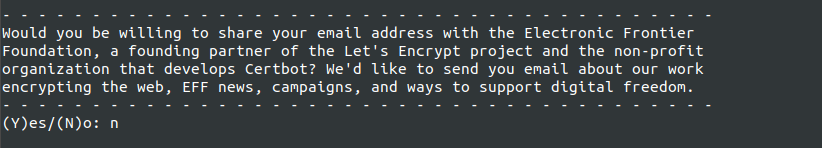

When it asks you if you want to receive communications from EFF, you can choose No.

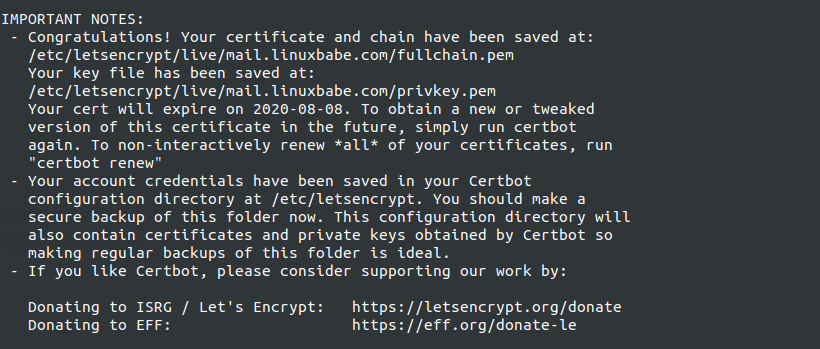

If everything went well, you will see the following text indicating that you have successfully obtained a TLS certificate. Your certificate and chain have been saved at directory.

Failure to Obtain TLS Certificate

If certbot failed to obtain TLS certificate, maybe it’s because your DNS records are not propagated to the Internet. Depending on the domain registrar you use, your DNS record might be propagated instantly, or it might take up to 24 hours to propagate. You can go to https://dnsmap.io, enter your mail server’s hostname () to check DNS propagation.

Installing the Certificate in Nginx

After obtaining a TLS certificate, let’s configure Nginx web server to use it. Edit the SSL template file.

sudo nano /etc/nginx/templates/ssl.tmpl

Find the following 2 lines.

ssl_certificate /etc/pki/tls/certs/iRedMail.crt; ssl_certificate_key /etc/pki/tls/private/iRedMail.key;

Replace them with:

ssl_certificate /etc/letsencrypt/live/mail.your-domain.com/fullchain.pem; ssl_certificate_key /etc/letsencrypt/live/mail.your-domain.com/privkey.pem;

Save and close the file. Then test nginx configuration and reload.

sudo nginx -t sudo systemctl reload nginx

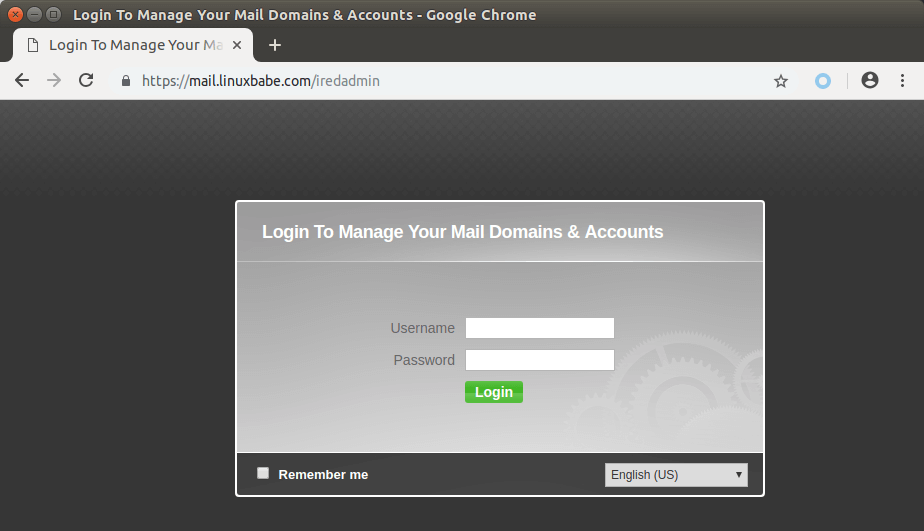

Visit iRedMail admin panel again, your web browser won’t warn you any more because Nginx is now using a valid TLS certificate.

Installing TLS Certificate in Postfix and Dovecot

We also need to configure Postfix SMTP server and Dovecot IMAP server to use the Let’s Encrypt issued certificate so that desktop mail client won’t display security warning. Edit the main configuration file of Postfix.

sudo nano /etc/postfix/main.cf

Find the following 3 lines. (line 95, 96, 97).

smtpd_tls_key_file = /etc/pki/tls/private/iRedMail.key smtpd_tls_cert_file = /etc/pki/tls/certs/iRedMail.crt smtpd_tls_CAfile = /etc/pki/tls/certs/iRedMail.crt

Replace them with:

smtpd_tls_key_file = /etc/letsencrypt/live/mail.your-domain.com/privkey.pem smtpd_tls_cert_file = /etc/letsencrypt/live/mail.your-domain.com/cert.pem smtpd_tls_CAfile = /etc/letsencrypt/live/mail.your-domain.com/chain.pem

Save and close the file. Then reload Postfix.

sudo systemctl reload postfix

Next, edit the main configuration file of Dovecot.

sudo nano /etc/dovecot/dovecot.conf

Fine the following 2 lines. (line 47, 48)

ssl_cert = </etc/pki/tls/certs/iRedMail.crt ssl_key = </etc/pki/tls/private/iRedMail.key

Replace them with:

ssl_cert = </etc/letsencrypt/live/mail.your-domain.com/fullchain.pem ssl_key = </etc/letsencrypt/live/mail.your-domain.com/privkey.pem

Save and close the file. Then reload dovecot.

sudo systemctl reload dovecot

From now on, desktop mail users won’t see security warnings.

Установка.

Подготовка к установке

Я устанавливал iRedmail на ubuntu 14.04 TLS. Первым делом нам необходимо скачать дистрибутив, для этого мы идём на сайт iredmail.org и в разделе download берём ссылку на архив с почтовиком.

Затем загружаем его, я буду загружать в каталог /home/alexey/

cd /home/alexey

wget https://bitbucket.org/zhb/iredmail/downloads/iRedMail-0.9.2.tar.bz2

|

1 |

cdhomealexey wget https//bitbucket.org/zhb/iredmail/downloads/iRedMail-0.9.2.tar.bz2 |

Распаковываем

tar xjf iRedMail-0.9.2.tar.bz2

| 1 | tar xjf iRedMail-0.9.2.tar.bz2 |

Перед установкой мы должны привести запись с адресом нашего сервера в файле /etc/hosts к виду

127.0.0.1 mail.cmp.local mail localhost

| 1 | 127.0.0.1mail.cmp.local mail localhost |

т.е. обязательно должен быть FQDN адрес что-нибудь.домен.зона иначе установщик не запустится. На работу сервер, поскольку он у нас внутренний, этот адрес никакого значения не оказывает. Для редактирования набираем

sudo nano /etc/hosts

| 1 | sudo nanoetchosts |

осле внесение изменений сохраняем -> Ctrl+O и выходим Ctrl+X

Затем нам необходимо дать права на запуск установочного скрипта, и собственно запустить его из под рута.

cd iRedMail-0.9.2/

chmod +xX iRedMail.sh

sudo ./iRedMail.sh

|

1 |

cd iRedMail-0.9.2 chmod+xX iRedMail.sh sudo.iRedMail.sh |

Мастер установки

После чего начнётся процесс установки, для установки на машине должен быть интернет. Процесс установки будут сопровождать разные вопросы, например первый вопрос устанавливать ли iRedmail? Конечно отвечаем Yes.

Задаём пароль для root записи к серверу MySql.

На следующем шаге у нас узнают директорию для хранения писем, я оставил всё как есть, жмём Next.

После этого установщик интересуется какой сервер устанавливать, поскольку в дальнейшем нам понадобится phpmyadmin я выбрал Apache

Какую базу будем использовать? Мне ближе и понятней MySql.

Указываем имя почтового домена (то что будет идти после @). У меня это будет cmp.local

Назначаем пароль для учётной записи администратора почтового сервера. С помощью это учётной записи позже мы сможешь создавать новые почтовые ящики.

Проверяем какие компоненты будут установлены. Поскольку я не планирую давать доступ к почтовому серверу из вне я уберу компонент Fail2ban, остальное оставлю по умолчанию.

Проверяем какие компоненты будут установлены. Поскольку я не планирую давать доступ к почтовому серверу из вне я уберу компонент Fail2ban, остальное оставлю по умолчанию.

Нас предупреждают что в файле /home/alexey/iRedMail-0.9.2/config хранятся важные сведения, такие как логины и пароли дающие различные привилегии и напоминают что не мешало бы этот файл удалить. Хотя для особо забывчивых может лучше и оставить, но точно переместить в безопасное место. Соглашаемся вводим y и жмём enter.

Начнётся процесс установки по окончании которого будет ещё вопрос использовать ли правила фаервола предоставленные iRedMail, не вижу смысла отказываться, соглашаемся.

А так же перезагрузить ли фаервол, снова отвечаем да. И получаем окошко с поздравлением об успешной установке iRedMail и напоминанием что не мешало бы перезагрузить систему.

Ok, перезагружаем.

sudo reboot

| 1 | sudo reboot |

Дополнительные компоненты

На этом установка iRedMail завершена, но не завершён раздел статьи установка, нам осталось установить phpmyadmin, потому что часть настроек хранится в MySql и недоступна для настройки через web интерфейс iRedMail’a. Устанавливаем phpmyadmin.

sudo apt-get install phpmyadmin

| 1 | sudo apt-get install phpmyadmin |

Соглашаемся с тем что будут установлены дополнительные пакеты и будет использовано дисковое пространство. И выбираем веб сервер, у нас напоминаю apache2

На это шаге нас предупреждают о том что phpmyadmin для работы требуется установленная и настроенная база, соглашаемся

Вводим пароль от учётной записи root для mysql (указывали при установке iredmail)

Здесь нам предлагают ввести пароль для учетной записи phpmyadmin для доступа к базе, или оставить поле пустым что бы пароль был сгенерирован, оставляем пустым

На этом я считаю раздел установки закончен. Переходим к добавлению пользователей.

Настройка DNS

Смотрим содержимое файла txt, который был сформирован при генерировании сертификата для домена:

cat /etc/opendkim/dmosk.ru/relay.txt

* где dmosk.ru — домен, для которого производилась настройка.

И используя данное содержимое, в панели управления нашим DNS создаем TXT-запись следующего формата:

relay._domainkey IN TXT «v=DKIM1; k=rsa; p=MIGfMA0GCSqG…rhyaj8OcbwIDAQAB»

* где relay — название нашего селектора MIGfMA0GCSqG…rhyaj8OcbwIDAQAB — сокращенная запись открытого ключа (она длиннее).

Дополнительные необязательные записи

_domainkey IN TXT «o=~; r=postmaster@dmosk.ru»

* где o=~ означает, что не все сообщения подписываются для домена (o=- — говорит, что все письма используют DKIM).

_adsp._domainkey IN TXT «dkim=all»

* all запрещает принимать письма от домена без цифровой подписи. Другие варианты: discardable — блокировать сообщения на стороне получателя, unknown — по умолчанию (такую запись создавать не обязательно).

Запуск установщика iRedMail

Теперь, когда все готово к началу запуска установщика iRedMail, нужно подготовиться к ответам на ряд вопросов, которые этот установщик будет задавать в процессе своей работы, а затем запустить сценарий установки командой

bash iRedMail.sh

Вид экрана с запущенным установщиком приведен на рисунке 1:

Рис.1. Вид стартового окна инсталлятора

Следующим шагом нужно ввести каталог для хранения почтовых сообщений. По умолчанию предлагается /var/mail. Далее предлагается выбрать способ хранения почтовых аккаунтов. В виде ассортимента будут предложены на выбор OpenLDAP, MySQL или PostgreSQL (см. рисунок 2).

Рис.2. Выбор СУБД для хранения почтовых аккаунтов

Забегая чуть вперед скажу, что в виде webmail предполагается использование Roundcube, а в качестве средства управления iRedAdmin, phpLDAPadmin, phpMyAdmin и phpPgAdmin (см. рисунок 3).

Рис.3. Опциональный выбор компонентов

При выборе MySQL (в этой статье будет рассматриваться эта СУБД) нужно будет задать пароль администратора MySQL, затем перейти к вводу имени первого виртуального домена и задать пароль почтового администратора в этом виртуальном почтовом домене. Эта учетная запись (а именно postmaster) используется только системным администратором и не должна использоваться как учетная запись почтового пользователя. К примеру, под этой учетной записью нельзя будет «залогиниться» и войти в webmail, но можно будет зайти в iRedMail admin panel для выполнения административных задач в рамках почтовой системы. Ввод пустого пароля здесь недопустим.

На следующем этапе нужно ввести имя первого пользователя почтовой системы. Он необходим для того, чтобы после установки войти под ним в webmail и там получить два системных письма с крайне важными подсказками и сбором системной информации по установленной почтовой системе. Примечание: имя пользователя должно вводиться в виде полного почтового адреса, например, «www@mymail.ru»

Следующий этап очень важен. Он подразумевает опциональное задание тех компонентов почтовой системы, которые действительно вам необходимы и которыми вы сможете затем управлять. Настоятельно рекомендуется предварительно ознакомиться с официальной документацией для каждого компонента и решить для себя, что именно вам потребуется, а что нет. На рисунке 4 приведен показ компонентов комплекса для предварительного ознакомления.

Рис.4. Показ компонентов комплекса для предварительного ознакомления

После ответа на все вопросы установщика и выбора всех требуемых опций процесс переходит в стадию непосредственной установки. Выглядеть на экране монитора это будет так:

Configuration completed. ************************************************************************* **************************** WARNING *********************************** ************************************************************************* * * * Please do remember to *REMOVE* configuration file after installation * * completed successfully. * * * * * /root/iRedMail-x.y.z/config * * ************************************************************************* <<< iRedMail >>> Continue? # <- Type 'Y' or 'y' here, and press 'Enter' to continue

После завершения всех установочных действий вид новых рабочих процессов должен быть похожим на изображенный (см. рисунок 5), что символизирует наличие нужных служб в системе и их функционирование.

Рис.5. Вид системных процессов после установки и запуска iRedMail

Основная информация для дальнейшего изучения и конфигурирования этой системы может быть получена на сайтах разработчиков каждого компонента, входящего в систему, а также почерпнута в файле /root/iRedMail-x.y.z/iRedMail.tips.

Настройка IP и DNS

Обеспечение внешнего статического IP-адреса, публичного домена и записи PTR

Это основные требования для запуска собственного почтового сервера.

-

Публичный статический IP-адресIP-адрес почтового сервера должен быть общедоступным и постоянным во времени. Убедиться в этом можно у хостинг или Интернет-провайдера.

-

Доменное имя указывает на IPDNS-запись публичного доменного имени почтового сервера должна указывать на этот IP-адрес. Им можно управлять в настройках DNS провайдера доменного имени.

-

IP указывает на доменное имяСамое главное, обратная DNS-запись (именуемая PTR) должна указывать на доменное имя почтового сервера по IP-адресу. Можно попросить своего хостинг-провайдера или поставщика интернет-услуг настроить его. Его можно легко проверить по IP-адресу онлайн (например, тут), или с помощью команды ‘nslookup’ в Windows и команды ‘host’ в системах на основе UNIX.

Настройка MX записи в DNS

Запись почтового обмена (MX) указывает почтовый сервер, ответственный за прием сообщений электронной почты от имени домена.

Например, если наш домен — mycompany.com, почтовый сервер — mail.mycompany.com, то запись DNS для mycompany.com будет:

|

Type |

Host |

Value |

Priority |

TTL |

|

MX |

@ |

mail.mycompany.com |

10 |

1 min |

где:

-

Priority (приоритет) используется, когда в домене более одного почтового сервера.

-

TTL (время жизни) можно установить любое предпочтительное значение, а наименьшее значение используется для применения конфигурации DNS как можно скорее при отладке настроек.

Настройка DKIM записи в DNS

Почта, идентифицированная ключами домена (DKIM) — это протокол безопасности электронной почты, который прикрепляет зашифрованную цифровую подпись к электронному письму. Принимающий сервер проверяет его с помощью открытого ключа, чтобы убедиться, что электронное письмо не было подделано.

Понадобятся приватный и открытый ключи. Их можно создать с помощью онлайн-инструментов, например Power DMARC Toolbox — DKIM Record Generator, или с помощью команд OpenSSL (приведен пример для Windows):

-

Создать приватный ключopenssl.exe genrsa -out private.key 2048

-

Создать публичный ключ из приватногоopenssl.exe rsa -in private.key -pubout -outform der 2>nul | openssl base64 -A > public.key.txt

И запись DNS будет выглядеть так:

|

Type |

Host |

Value |

TTL |

|

TXT |

selector._domainkey |

v=DKIM1; k=rsa; p=public_key |

1 min |

где:

-

selector — самостоятельно выбранный идентификатор (например, mysrv), который будет использоваться в приложении почтового сервера (смотрите ниже).

-

public_key — открытый ключ, закодированный алгоритмом base64 (содержимое public.key.txt).

-

TTL (время жизни) имеет то же значение, что и в предыдущем разделе.

Настройка SPF записи в DNS

Инфраструктура политики отправителя (SPF) — это стандарт проверки подлинности электронной почты, который проверяет IP-адрес отправителя по списку авторизованных IP-адресов владельца домена для проверки входящей электронной почты.

Тут запись DNS будет выглядеть так:

|

Type |

Host |

Value |

TTL |

|

TXT |

@ |

v=spf1 a mx include:relayer_name -all |

1 min |

где:

-

relayer_name — имя необязательного внешнего почтового сервера-ретранслятора (смотрите ниже). Если не нужно — убирается вместе с «include:».

-

TTL (время жизни) имеет то же значение, что и в предыдущем разделе.

Можно использовать удобный онлайн-генератор записи SPF.

Дополнительные записи DNS

Некоторые поля не обязательны, но желательно иметь.

-

DMARCЗапись доменной проверки подлинности сообщений, отчетов и соответствия (DMARC) позволяет собственному почтовому серверу декларировать политику того, как другие почтовые серверы должны реагировать на недостоверные сообщения от него.

-

BIMIИндикаторы бренда для идентификации сообщений (BIMI) — это новый стандарт, созданный для того, чтобы упростить отображение логотипа рядом с сообщением. Кроме того, BIMI предназначен для предотвращения мошеннических электронных писем и улучшения доставки.

-

TLS-RPTTLS-отчетность (TLS-RPT) дает ежедневные сводные отчеты с информацией о электронных письмах, которые не зашифровываются и не доставляются.

-

MTA-STSСтрогая транспортная безопасность агента пересылки почты (MTA-STS) — это новый стандарт, направленный на повышение безопасности SMTP, позволяя доменным именам выбирать строгий режим безопасности транспортного уровня, требующий аутентификации и шифрования.

Все эти записи кроме MTA-STS могут быть созданы с помощью Power DMARC Toolbox. Конфигурация MTA-STS похожа на , также описывалась на habr, и, наконец, может быть проверена с помощью Hardenize.

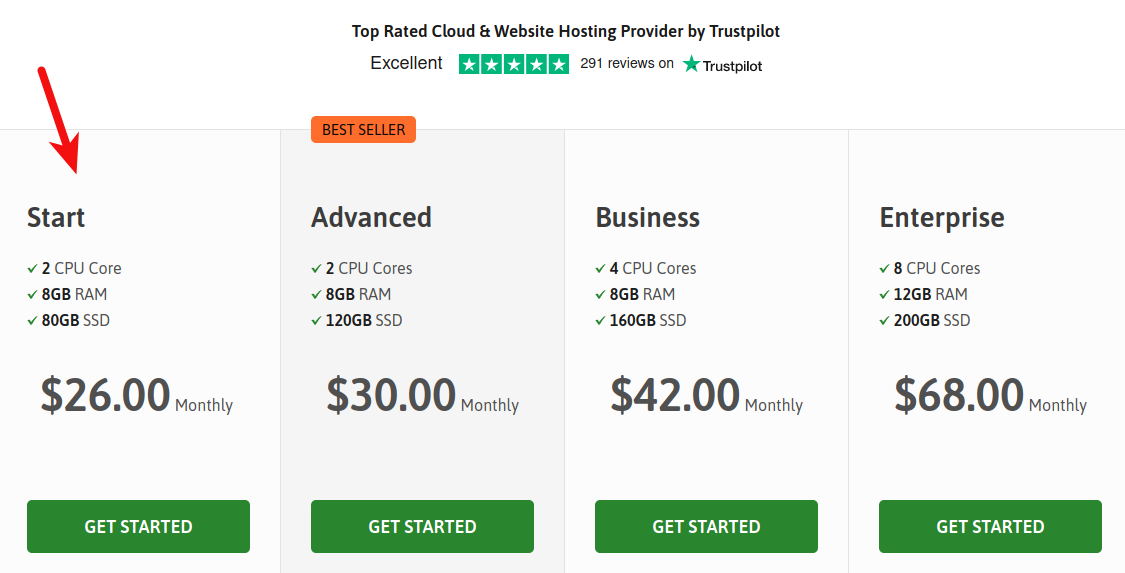

Step 1: Choose the Right Hosting Provider and Buy a Domain Name

Go to ScalaHosting website to create an account. Choose the self-managed Linux VPS plan. Use coupon code at step 4 payment page to save $100 if you choose to pay 12 months upfront.

ssh -p 6543

You will be asked to enter the password. I recommend following the tutorial linked below to properly set up your Linux VPS server on ScalaHosting.

How to Create a Linux VPS Server on ScalaHosting

It is highly recommended that you follow the instructions below on a clean install of CentOS 7.

You also need a domain name. I registered my domain name from NameCheap because the price is low and they give whois privacy protection free for life.

Проверка

Стоит учитывать, что записи в DNS могут обновляться на протяжении длительного времени, например, от 15 минут до 24 часов. Если проверка дала отрицательный результат, пробуем повторить тест через час.

Отправляем письмо

Отправляем электронное сообщение на различные почтовые системы — mail.ru, gmail.com, yandex.ru.

Способов отправки несколько, например, можно выполнить следующие команды.

а) на Red Hat / CentOS:

yum install mailx

* данная команда установит утилиту для отправки почты из командной строки, если ее нет.

echo «Test DKIM» | mail -s «Testing DKIM» -S smtp=»localhost:25″ -S from=»postmaster@dmosk.ru» -S return-path=»postmaster@dmosk.ru» master@dmosk.ru

б) на Debian / Ubuntu:

apt-get install mailutils

* данная команда установит утилиту для отправки почты из командной строки, если ее нет.

echo «Test DKIM» | mail -s «Testing DKIM» -a «Smtp: localhost:25» -a «From: postmaster@dmosk.ru» -a «Return-path: postmaster@dmosk.ru» master@dmosk.ru

* где postmaster@dmosk.ru — почтовый ящик, от которого отправляется письмо (напомню, в данном примере подпись создается для домена dmosk.ru), master@dmosk.ru — должен быть Ваш адрес почты, на который придет письмо.

Второй способ — настроить почтовый клиент, который будет отправлять почту через настроенный нами сервер.

Проверяем заголовки

Открываем наше письмо и смотрим заголовки (в mail.ru: Еще — Служебные заголовки).

Среди них мы должны увидеть следующую строчку:

dkim=pass header.d=dmosk.ru

Проверка домена на базе DKIM настроена успешно.