Против кого осуществляются DDoS-атаки

Чаще всего объектами DDoS-атак оказываются правительственные, финансовые учреждения, игровые сервисы, компании электронной коммерции. С началом пандемии резко усилились атаки на образовательные ресурсы, сервисы видеоконференций, онлайн-кинотеатры, медийные и развлекательные сайты.

Одной из самых интенсивных и длительных стала произошедшая в 2007 году серия DDoS-атак против правительственных, финансовых, медийных и прочих ресурсов в Эстонии, по всей вероятности, ставшая выражением протеста против сноса памятников советским воинам, освобождавшим республику.

Еще одну крупнейшую атаку провели в 2013 году против международной некоммерческой организации Spamhaus, ставящей целью борьбу со спамом. Можно предположить, что заинтересованные в распространении спама злоумышленники были явно недовольны ее успешной деятельностью.

В 2014 году была проведена одна из мощнейших DDoS-атак в истории — на сей раз против набиравшего силу в Гонконге движения Occupy Central, выступавшего за изменение действовавшей в стране системы голосования.

В 2015 и 2018 годах состоялись еще две вошедшие в историю DDoS-атаки — против крупнейшего в мире интернет-ресурса для совместной разработки и хостинга ИТ-проектов GitHub.

Не забывают злоумышленники и о российских ресурсах. Так, регулярно подвергаются нападениям сайты Центральной избирательной комиссии РФ, Сбербанка и других финансовых учреждений России, различных коммерческих компаний. В частности, Сбербанк сообщил, что 2 января 2020 года была зафиксирована самая мощная DDoS-атака за всю его историю, она была выполнена с помощью автономных устройств Интернета вещей.

Мотивы для проведения DDoS-атак

Мотивами для проведения ДДОС-атак может стать личная неприязнь, политические протесты, недобросовестная конкуренция, шантаж.

Конкуренция. Довольно распространенная в бизнес-среде причина ДДОС-атак. Недобросовестные конкуренты могут обратиться к хакерам и работа ресурса будет парализована. Подобные атаки проводятся в оговоренные сроки и с определенной интенсивностью.

Мошенничество. Иногда хакеры устраивают подобные атаки с целью получения средств. Проводится блокировка устройств пользователей сети, и за разблокировку требуется внести определенную сумму.

Развлечение. Иногда начинающие хакеры, пытаясь проверить свои силы, организовывают DDoS атаки.

DDoS-атака

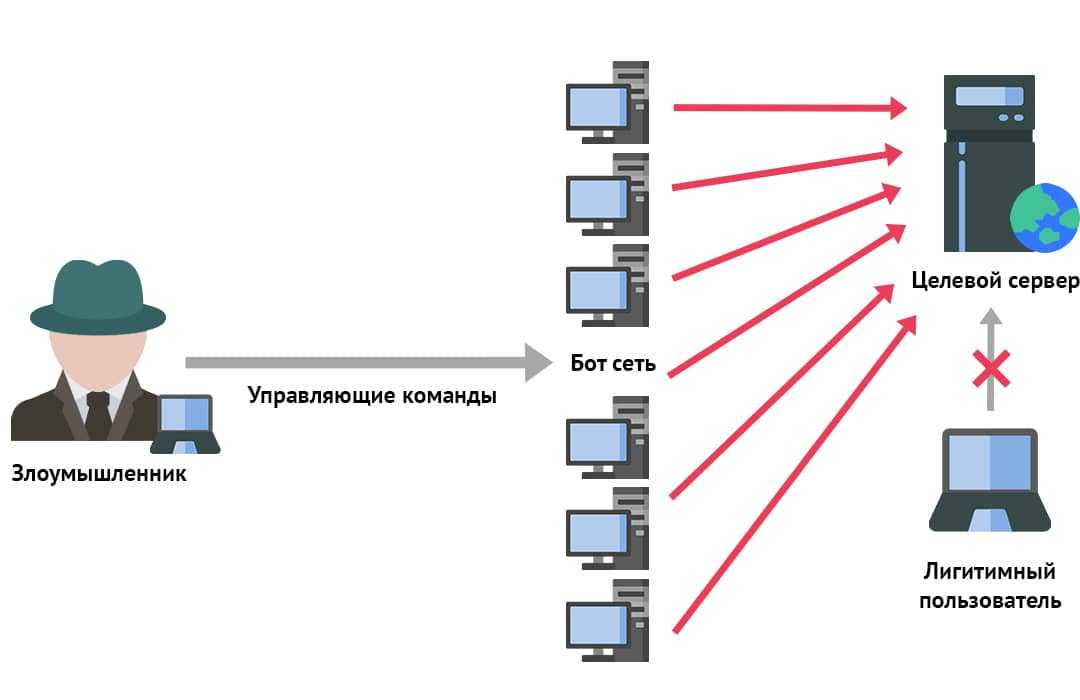

DDoS-атака (Distributed Denial of Service, распределённая атака типа «отказ в обслуживании») – та же DoS-атака, но реализованная с нескольких машин на один целевой хост

Этот метод атаки занимает важное место в арсенале профессиональных хакеров. Мощность нападения напрямую зависит от количества атакующих устройств и объёма отправляемого трафика

Во время DDoS-атаки возникают большие сложности с обнаружением её источника, так как хакер использует целую сеть связанных между собой машин (ботов). В 9 из 10 случаев атаки ведутся с заражённых вирусами компьютеров обычных пользователей, которые даже не подозревают, что стали невольными соучастниками правонарушения.

Вместе эти устройства образуют единую сеть, называемую ботнетом, который управляется злоумышленником (ботмастером) с главного контрольного сервера. Подобная структура позволяет хакеру координировать атаки одновременно с нескольких системам, численность которых колеблется от десятков до сотен тысяч устройств.

Особенности DDoS

- Многопоточная атака. Благодаря возможности организовать атаку на ресурс с нескольких хостов шансы «положить» сервер намного выше, чем у нападения методом DoS. Если в подчинении злоумышленника сотни, тысячи, а то и миллионы ботов на разных хостах, то атаку не выдержат даже самые мощные и защищённые системы.

- Скрытность. Вредоносный трафик с нескольких хостов выглядит «живым» для защитных фильтров и администраторов, что усложняет обнаружение DDoS. Иногда злоумышленник намеренно ограничивает скорость отправки пакетов, чтобы обезопасить IP-адреса от блокировки.

- Сложность подавления. Остановить мощную DDoS-атаку крайне сложно. Трудности может вызвать не только подавление уже начавшегося нападения, но и обнаружение самого факта атаки.

Предотвращение и защита от DDoS-атак

Согласно данным Corero Network Security, более ⅔ всех компаний в мире ежемесячно подвергаются атакам «отказа в доступе». Причём их число доходит до 10 миллионов в год и имеет постоянную тенденцию к росту.

Владельцам сайтов, не предусмотревших защиту сервера от DDoS-атак, могут не только понести огромные убытками, но и снижением доверия клиентов, а также конкурентоспособности на рынке.

Самый эффективный способ защиты от DDoS-атак — фильтры, устанавливаемые провайдером на интернет-каналы с большой пропускной способностью. Они проводят последовательный анализ всего трафика и выявляют подозрительную сетевую активность или ошибки. Фильтры могут устанавливаться, как на уровне маршрутизаторов, так и с помощью специальных аппаратных устройств.

Способы защиты

- Еще на этапе написания программного обеспечения необходимо задуматься о безопасности сайта. Тщательно проверяйте ПО на наличие ошибок и уязвимостей.

- Регулярно обновляйте ПО, а также предусмотрите возможность вернуться к старой версии при возникновении проблем.

- Следите за ограничением доступа. Службы, связанные с администрированием, должны полностью закрываться от стороннего доступа. Защищайте администраторский аккаунт сложными паролями и почаще их меняйте. Своевременно удаляйте аккаунты сотрудников, которые уволились.

- Доступ к интерфейсу администратора должен проводиться исключительно из внутренней сети или посредством VPN.

- Сканируйте систему на наличие уязвимостей. Наиболее опасные варианты уязвимостей регулярно публикует авторитетный рейтинг OWASP Top 10.

- Применяйте брандмауэр для приложений — WAF (Web Application Firewall). Он просматривает переданный трафик и следит за легитимностью запросов.

- Используйте CDN (Content Delivery Network). Это сеть по доставке контента, функционирующая с помощью распределенной сети. Трафик сортируется по нескольким серверам, что снижает задержку при доступе посетителей.

- Контролируйте входящий трафик с помощью списков контроля доступа (ACL), где будут указан список лиц, имеющих доступ к объекту (программе, процессу или файлу), а также их роли.

- Можно блокировать трафик, которых исходит от атакующих устройств. Делается это двумя методами: применение межсетевых экранов или списков ACL. В первом случае блокируется конкретный поток, но при этом экраны не могут отделить «положительный» трафик от «отрицательного». А во втором — фильтруются второстепенные протоколы. Поэтому он не принесет пользы, если хакер применяет первостепенные запросы.

- Чтобы защититься от DNS-спуфинга, нужно периодически очищать кеш DNS.

- Использовать защиту от спам-ботов — капча (captcha), «человечные» временные рамки на заполнение форм, reCaptcha (галочка «Я не робот») и т. д.

- Обратная атака. Весь вредоносный трафик перенаправляется на злоумышленника. Он поможет не только отразить нападение, но и разрушить сервер атакующего.

- Размещение ресурсов на нескольких независимых серверах. При выходе одного сервера из строя, оставшиеся обеспечат работоспособность.

- Использование проверенных аппаратных средств защиты от DDoS-атак. Например, Impletec iCore или DefensePro.

- Выбирать хостинг-провайдера, сотрудничающего с надёжным поставщиком услуг кибербезопасности. Среди критериев надёжности специалисты выделяют: наличие гарантий качества, обеспечение защиты от максимально полного спектра угроз, круглосуточная техподдержка, транспарентность (доступ клиента к статистике и аналитике), а также отсутствие тарификации вредоносного трафика.

Механизм работы

Все веб-серверы имеют свои ограничения по числу запросов, которые они могут обрабатывать одновременно. Кроме этого, предусмотрен предел для пропускной способности канала, соединяющего Сеть и сервер. Чтобы обойти эти ограничения, ззлоумышленники создают компьютерную сеть с вредоносным программным обеспечением, называемую «ботнет» или «зомби-сеть».

В ходе DDoS-атаки хакер отправляет команды «зараженным» компьютерам-зомби, а те начинают наступление. Ботнеты генерируют огромный объем трафика, способный перегрузить любую систему. Основными «объектами» для DDoS обычно становится пропускной канал сервера, DNS-сервер, а также само интернет-соединение.

Сервисы

Для бизнеса даже однодневный простой сайта приносит убытки и ущерб репутации его владельцу.

В таких ситуациях финансовые вложения в стабильное функционирование ресурса, как правило, окупаются с лихвой.

Познакомимся с несколькими инструментами, способными прекратить любую атаку в считанные минуты.

Akamai

После приобретения Prolexic, которая работала в сфере защиты от DDoS, компания стала лидером рынка средств для поиска уязвимостей веб-ресурсов.

Совмещение двух технологий предоставляет гарантированную безопасность любого сайта.

Широкая сеть дата-центов с мизерными задержками и отсутствие необходимости обзаводиться дополнительным оборудованием привлекают не только корпоративных клиентов.

Рис. 10 – Akamai

Arbor

Предоставляет высококлассную защиту от ДДоС для дата-центров программным и аппаратным путём, причем всё оборудование монтируется специалистами фирмы у заказчика.

Благодаря сервису облачной фильтрации трафика с возможность выбора пропускной способности сети/сайта Arbor – одно из наиболее популярных решений на рынке России.

Особенности:

- присутствуют гибкие решения для всех случаев;

- размещение защитного механизма без покупки оборудования (удалённо или виртуально);

- большой выбор продуктов.

Cloudflare

Распространяется в двух пакетах: базовый и профи, однако для комплексных мер в сфере бизнеса придётся приобрести расширенные пакет, функционирующий на трёх (3,4,7) уровнях базовой модели.

Из достоинств: фиксированная цена за весь период эксплуатации, каким бы мощным ни было нашествие ботов.

Рис. 11 – Логотип Cloudflare

Услугами Cloudflare пользуются такие гиганты, как Cisco, Microsoft.

Особенности:

- базовая защита на небольшой срок бесплатна;

- масса дополнительных возможностей;

- невысокая фиксированная цена.

Radware

Разработчик сетевого оборудования для защиты сайтов и прочих сетевых ресурсов. Также компания предоставляет услуги информационной безопасности, в первую очередь от DDoS. Установки DefensePro являются одними из самых производительных – более 200 Мбит/с для бюджетной модели.

Рис. 12 – Radware

Особенности:

- большой выбор оборудования;

- анализ поведения на всех уровнях OSI;

- минимизация ущерба по реальному трафику;

- автоматизация процесса во время атаки.

SUCURI

Инструмент для обеспечения безопасности различных сайтов, в том числе на бесплатных движках.

Комплексное решение Website Antivirus дополнительно позволяет:

- отыскать и удалить вредоносный код;

- защитить от брутфорса и ботов.

Цена за услуги меньше $20, что делает предложение выгодным для многих пользователей.

MYRA

Германский сервис, поэтому при работе с данными придётся придерживаться местного законодательства.

Это автоматизированный инструмент для любого сайта и приложения, позволяющий прервать атаку мощностью более 1 Тб/с.

Qrator

Эффективность превыше всего.

Основное преимущество – отсутствие капчи во время срабатывания защиты, поэтому клиенты, посещающие ресурс, не страдают, конверсия остаётся на прежнем уровне, а наличие атаки можно узнать только по логам или мониторингу.

Из недостатков:

- возможности личного кабинета никакие;

- WAF приобретается отдельно;

- высокая цена и дополнительная оплата трафика;

- из CDN провайдеров поддерживается лишь Ngenix.

МФИ Софт

Единственный отечественный представитель, сумевший подняться до мирового уровня в разработке и производстве девайсов для обеспечения защиты от ДДоС.

Аппаратный комплекс «Периметр» с передовой программной начинкой подходит не только для рядовых пользователей и мелкого бизнеса, но и для провайдеров.

Для безопасности корпоративной сетевой инфраструктуры применяется «Скаут» — универсальный инструмент для анализа и поиска угроз на скорости до 1 Тб/с и фильтрации трафика при пропускной способности чуть более 600 Мб/с.

Скоростные режимы выбираются также благодаря лицензии, что позволяет сэкономить и постепенно набирать обороты.

Рис. 13 – Логотип МФИ Софт

Работа с инструментами осуществляется через веб-интерфейс (в браузере), а масса средств для анализа и визуализации результатов поможет следить за трафиком и вовремя выявлять проблемы.

Борьба с DDoS и устранение её последствий обходятся намного дороже, чем подготовка к проблемам и планирование дальнейших действий в случае их возникновения.

https://youtube.com/watch?v=AAnPVyYYrHQ

Определяем DDos

В большинстве ситуаций атаку заметить если и возможно, то чрезвычайно тяжело, тем более в первые ее часы.

Многие жертвы замечали нашествие ложных запросов на их серверы спустя несколько суток после удачной атаки или через пару недель после её завершения, когда жертва получала статистику или счёт за перерасход трафика или изрядное расширение канала.

Рис. 6 – Архитектура

По статистике Akamai, более половины ботнетов и инициаторов DDoS располагаются в Китае и Соединённых Штатах.

Для своевременного обнаружения злодеяния необходимо точно знать тип и алгоритм атаки, затем мы и рассмотрели их, пускай и очень кратко.

Рядовой пользователь вряд ли сможет что-либо сделать без помощи квалифицированного специалиста со службы безопасности.

Такие люди помогут выполнить пару манипуляций в настройках для отражения атаки. Средства их выявления относятся к нескольким категориям:

- статистика – изучение активности пользователей на ресурсе;

- сигнатуры – качественный анализ входящего и исходящего трафика;

- комбинация первой и второй.

Разновидности

Сделать систему не функционирующей на протяжении определённого времени намного проще, быстрее и дешевле, чем взломать. Затруднить доступ юзеров к какому-либо сайту можно несколькими способами.

1. Переполнение интернет-канала или флуд.

Самый распространённый алгоритм – занять всю ширину интернет-канала, чтобы запросы пользователей не могли попадать на сервер или хотя бы обрабатываться им. Для этого пишутся специальные приложения. Они открывают большое количество ложных соединений, число которых достигает максимально возможного поддерживаемого сервером, или посылают ложные запросы в огромном количестве.

2. SYN-флуд – переполнение вычислительных возможностей системы ложными запросами. После установки соединения система под каждый запрос выделяет определённое количество физических ресурсов сервера.

Злоумышленник отправляет пакет жертве, недожавшись ответа, изменяет свой IP-адрес и отправляет пакет данных повторно. На их обработку требуется больше времени, чем на изменения IP и отправку нового. Так исчерпывается физический ресурс сервера.

3. Захват аппаратных ресурсов – схож с предыдущим типом, его цель – загрузить центральный процессор жертвы на 100%.

Рис. 4 – Уровни модели OSI

4. HTTP и ping-флуд применяются для атаки серверов со сравнительно небольшой пропускной способностью, когда скорость интернета хакера меньше жертвы не более, чем на порядок, а то и вовсе больше.

Схема следующая: атакующий посылает небольшой пакет с таким содержимым, чтобы сервер ответил ему пакетом данных, на несколько порядков больше. После смены IP процесс продолжается, пока не приведёт к отказу последнего.

5. Smurf-атака. Самый серьёзный алгоритм ввиду большой вероятности того, что в обслуживании атакованной машины будет отказано.

Недоброжелатель применяет широковещательную рассылку посредством ping-ов. После отправки поддельного пакета киберпреступник изменят свой IP на адрес атакованной системы, из-за чего та сама себе посылает ответные пакеты. Когда количество атакующих возрастает, сервер попросту не справляется с обработкой посылаемых себе запросов.

Рис. 5 – Smurf — самая мощная атака

6. UDP-флуд – Жертве посылаются echo-команды, IP атакующего изменяется на адрес атакованного, который вынужден принимать собственные запросы в большом количестве и так до занятия ложными ответами всей полосы.

7. Переполнение вычислительных мощностей – посылание запросов, которые для обработки требуют много процессорного времени. Когда ЦП будет загружен на 100%, пользователи доступ к сайту не получат.

8. Переполнение HDD лог-файлами. Мы говорили о влиянии квалификации системного администратора на возможность осуществления атаки на серверы, которые тот обслуживает. Если неопытный человек не установит определённые лимиты на размер лог-файла или количество записей в нём, протоколирование многочисленных запросов займет всё дисковое пространство и выведет сервер из строя.

9. Недостатки кода. Профессионалы не опускаются до уровня рассылки запросов, они тщательно изучают систему жертвы и пишут эксплойты – небольшие программы, позволяющие использовать дыры системы в целях разработчика этих самых приложений. В большинстве случаев такой код провоцирует обращение к несуществующему пространству или недопустимой функции.

10. Атаки на кэш – подмена IP DNS-сервера на адрес жертвы. Запрос приводит не на страницу атакованного ресурса, а на сайт злоумышленника. При наличии огромного количества зомби-компьютеров они насыщают DNS-сервер запросами, ввиду чего тот не справляется с преобразованием IP в доменные имена.

При правильной конфигурации DNS вероятность успешной атаки опускается до ноля.

11. Layer 7 – на запрос сервер должен отправить тяжелый пакет, например, архив или pdf-файл.

Существуют платные ресурсы для осуществления киберпреступлений, как vDOS.

Он предоставляет услуги всем, не спрашивая имени пользователя и цели эксплуатации сервиса.

Как видим, методов осуществить атаку много, но при наличии соответствующих фильтров, отличающих ложные запросы от реальных, и квалицированного персонала, такая вероятность снижается в разы.

Разберёмся, как это делается.

Действенные меры

Фактически любой мало-мальски подготовленный пользователь без усилий отправит рядовой сервер в нокаут. Чтобы этого не произошло с вашим, следует соблюдать основные принципы.

Долой Windows

Самая распространённая платформа является и наиболее уязвимой. Когда число запросов растёт, Windows Server непременно начинает тормозить.

Останавливайтесь на решениях, которые работают на ядре Linux. Хакеры не столь прониклись знаниями об этой платформе.

Основным инструментом для прерывания атаки являются консольные утилиты iptables и ipset. C их помощью боты легко отправляются в бан.

Модуль testcookie

Одним из наиболее быстрых и эффективных рецептов вернуть сайт к нормальному состоянию является модуль testcookie-nginx, способный предотвратить простые атаки, разработанные начинающими программистами на C#/Java.

Его работа основывается на том, что боты в своём большинстве не обладают функцией переадресации и не используют cookies.

Хотя в последнее время и они эволюционируют, а потому борорьба с такими программами становится сложнее.

Модуль отслеживает мусорные запросы, ведь тело бота почти никогда (но случаи становятся всё более частыми) не несёт в себе движка JavaScript. Он становится фильтром в случае атаки Layer 7.

Модуль проверяет:

- действительно ли бот является браузером, за который себя выдаёт:

- на самом ли деле он поддерживает JS;

- умеет ли тот переадресовывать.

Рис. 9 – Алгоритм работы testcookies

Способов проверки несколько и для их всех задействуются cookies, которые в последней версии еще и шифруются посредством AES-128 при необходимости. Также cookies может инсталлироваться через Flash, который боты не поддерживают.

Последняя функция заблокирует и многих посетителей, которые не пользуются Flash, но на время атаки незначительная потеря клиентов – не столь уж большая плата.

Инструмент распространяется бесплатно и поставляется с файлами конфигурации для различных случаев.

С недостатков testcookie обладает следующими:

- блокирует всех ботов, в том числе и Googlebot (по крайней мере в нынешнем виде), что делает его постоянное использование невозможным;

- предоставляет неудобства юзерам с редкими интернет-обозревателями, вроде Links;

- не защитит от продвинутых ботов, которые обладают движков JavaScript.

Временное отключение функций

Хакеры в основном сосредотачиваются на самых «тяжелых» частях сайта (для больших ресурсов), таких как встроенный поиск. Если используется этот способ нанесения вреда, просто отключите поиск на время.

Клиенты хоть и почувствуют некие неудобства, но большая их часть обязательно вернётся, когда проблема будет решена. Тем более, что их можно уведомить о неполадке.

Географическое положение

Современные движки сайтов позволяют отсеивать пользователей по географическим признакам.

Точность определения геометок, бан пользователей, работающих через VPN и прочие недостатки – временная плата за работоспособность сайта в дальнейшем.

Отладчик

Использование профайлера Xdebug позволит увидеть самые тяжелые запросы.

Интегрированный отладчик определит код, отвечающий за это, а умелые руки и светлая голова облегчат сложные запросы к базе данных, если проблема кроется в этом.

Блокирование подозрительного трафика

Используем межсетевой экран или ACL списки для блокировки подозрительного трафика.

Такое программное обеспечение способно закрыть доступ к сайту определённым категориям запросов, но отделить реальный трафик от «плохого» не в силах.

Обратная DDoS атака

Если мощности и пропускного канала достаточно, системным администратором может быть осуществлен процесс переадресации входящего трафика из атакуемого сервера обратно к атакующему.

Часто такой процесс позволяет прекратить нападки и даже загрузить сервер атакующего до его вывода из строя.

Список мер, если вы подверглись DDoS-атаке

Обратитесь к техническим специалистам. С помощью технических специалистов определите, какие ресурсы подверглись атаке.

Установите приоритеты важности приложений, для того, чтобы сохранить наиболее приоритетные. В условиях интенсивной DDoS-атаки и ограниченных ресурсов необходимо сосредоточиться на приложениях, обеспечивающих основные источники прибыли.. Защитите удаленных пользователей

Обеспечьте работу вашего бизнеса: занесите в белый список IP-адреса доверенных удаленных пользователей, которым необходим доступ, и сделайте этот список основным. Распространите это список в сети и отправьте его поставщикам услуг доступа.

Защитите удаленных пользователей. Обеспечьте работу вашего бизнеса: занесите в белый список IP-адреса доверенных удаленных пользователей, которым необходим доступ, и сделайте этот список основным. Распространите это список в сети и отправьте его поставщикам услуг доступа.

Определите класс атаки. C каким типом атаки вы столкнулись: Объемная? Маломощная и медленная? Ваш поставщик услуг сообщит вам, является ли атака исключительно объемной.

Оцените варианты борьбы с адресами источников атак. В случае сложных атак ваш поставщик услуг не сможет преодолеть/определить количество источников. Заблокируйте небольшие списки атакующих IP-адресов в вашем межсетевом экране. Более крупные атаки можно блокировать на основе данных о геопозиционировании.

Заблокируйте атаки на уровне приложения. Определите вредоносный трафик и проверьте, создается ли он известным инструментом. Определенные атаки на уровне приложения можно блокировать для каждого конкретного случая с помощью контрмер, которые могут быть предоставлены имеющимися у вас решениями.

Усильте свой периметр защиты. Возможно, вы столкнулись с ассиметричной атакой DDoS 7 уровня. Сосредоточьтесь на защите на уровне приложений: используйте системы логинов, систему распознавания людей или технологию Real Browser Enforcement.

Ограничьте сетевые ресурсы. Если предыдущие меры не помогли, то необходимо ограничить ресурсы – таким образом будет ограничен «плохой» и «хороший» трафик.

Управляйте связями с общественностью. Если атака стала публичной, подготовьте официальное заявление и проинформируйте персонал. Если отраслевые политики предусматривают это, подтвердите факт атаки. Если нет, то сошлитесь на технические трудности и порекомендуйте персоналу перенаправлять все вопросы руководителю отдела по связям с общественностью.

В таблице ниже приводится сравнение типичного понимания атаки и действий, которые предпринимаются в условиях ограниченности ресурсов, по сравнению с другой реакцией, основанной на более обширной базе знаний и более глубоком анализе.

Дополнительные материалы

Как защититься от DDoS-атаки?