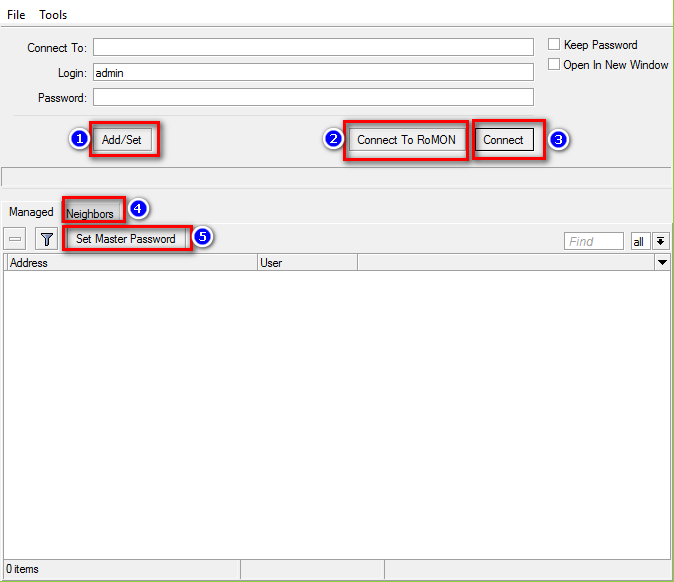

Окно входа

После первого запуска вы уведите окно входа которое изображено на приведенном ниже скриншоте. На нем цифрами обозначены кнопки:

- Add/Set — сохраняет параметры подключения в список вкладки Managed, которая находится внизу

- Connect To RoMON — подключение к RouterOS по протоколу RoMON

- Connect — подключение к RouterOS с текущими параметрами

- Neighbors — переключение на вкладку обнаружения устройств в локальной сети

- Set Master Password — защищает паролем доступ к списку сохраненных подключений во вкладке Managed

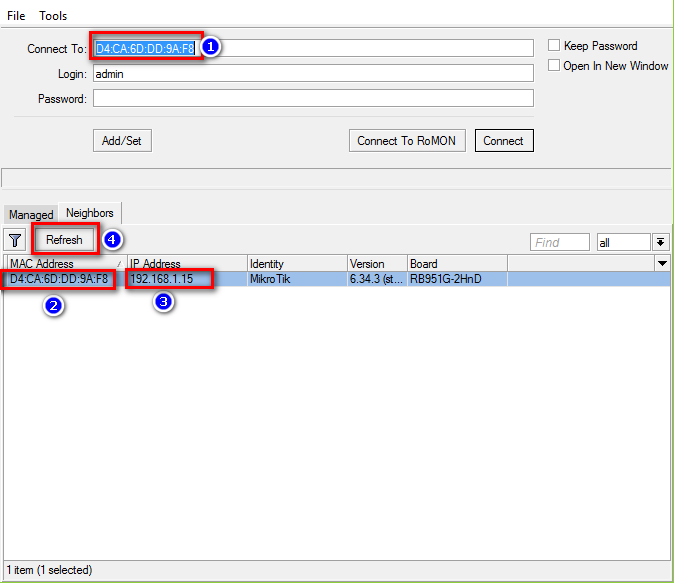

На следующем скриншоте изображено окно входа после переключение c вкладки Managed на вкладку Neighbors. Нажимая на поля MAC(цифра 2) или IP(цифра 3) у определенного узла на вкладке Neighbors вы нажатием подставляете этот адрес в поле Connect To(цифра 1). Клавиша Refresh(цифра 4) служит для обновления списка видимых в сети устройств.

Child window menu bar

Each child window has its own toolbar. Most of the windows have the same set of toolbar buttons:

- Add — add a new item to the list

- Remove — remove the selected item from the list

- Enable — enable selected item (the same as enable command from console)

- Disable — disable selected item (the same as disable command from console)

- Comment — add or edit a comment

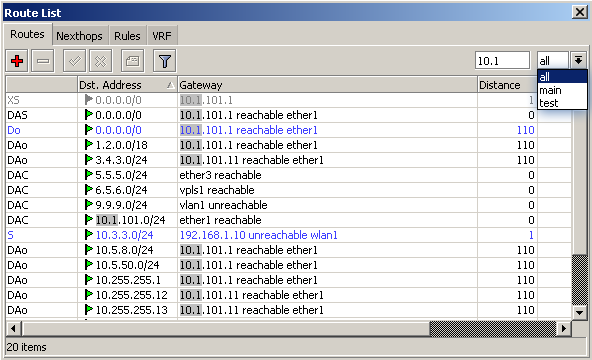

Almost all windows have a quick search input field on the right side of the toolbar. Any text entered in this field is searched through all the items and highlighted as illustrated in the screenshot below

Notice that on the right side next to the quick find input filed there is a drop-down box. For the currently opened (IP Route) window, this drop-down box allows to quickly sort out items by routing tables. For example, if the main is selected, then only routes from the main routing table will be listed. A similar drop-down box is also in all firewall windows to quickly sort out rules by chains.

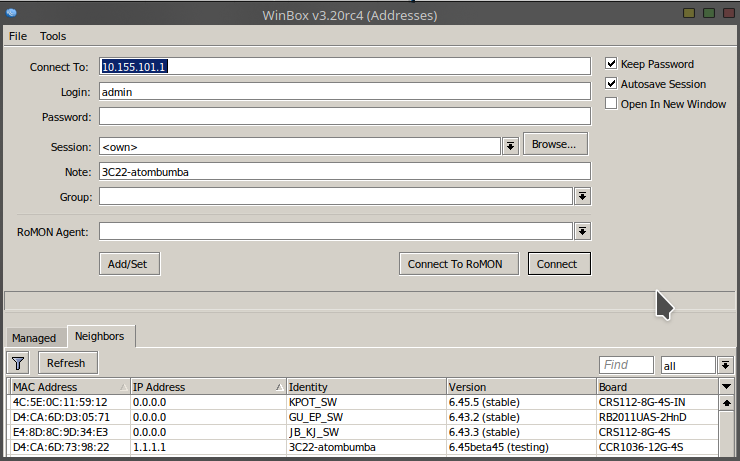

Advanced mode

Additional Winbox loader parameters are revealed when an advanced mode is enabled with Tools → Advanced Mode:

Buttons/check-boxes and Other Fields

Buttons/check-boxes

- Browse — Browse file directory for some specific session

- Keep Password — if unchecked, the password is not saved to the list

- Secure mode — if checked, Winbox will use DH-1984 for key exchange and modified and hardened RC4-drop3072 encryption to secure the session.

- Autosave session — Saves sessions automatically for devices to which connections are made.

Fields:

- Session — Saved router session.

- Note — Note that is assigned to save router entry.

- Group — Group to which saved router entry is assigned.

- RoMON Agent — Select RoMON Agent from the available device list

Настройка NAT на Микротике

NAT это технология придуманная из-за нехватки ipv4, в дословном переводе означает «трансляция сетевых адресов». Простыми словами роутер будет подменять все запросы от локальной сети и отправлять их со своего ip. Дополнительный плюс — это закрывает внутреннюю сеть и защищает ее. Все ее настройки делаются в IP-> Firewall вкладка NAT. Добавляем правило:

- Chain – srcnat

- Interface – ether5

- На вкладке Action выбираем – masquerade.

Жмем ОК и на компьютерах в сети должен появится интернет. То есть они получат все необходимые настройки от микротока по DHCP, отработает NAT, DNS и запрос уйдет на шлюз по умолчанию. Но как же Wi-Fi?, его по-прежнему нет, сейчас мы это исправим.

Включение CAPsMAN

Если вы успешно обновились до самой последней версии – обычно там уже все включено. Но для того, чтобы сократить лишние вопросы, нужно проверить, что модуль капсмэна был активирован.

Активируем, перезагружаем, проверяем и переходим к непосредственной настройке.

Настройка модуля – управляющее устройство

Теперь идем в настройки нашего центрального роутера и начинаем остраивать наш контроллер.

- Включаем контроллер:

- Там же переходим во вкладочку Channels, и задаем некоторые параметры Wi-Fi сети (задаем наш канал):

- Datapaths – выбираем наш созданный мост:

- Security – задаем пароль нашей сети Wi-Fi:

- Configuration – Wireless – режим работы, SSID, каналы передачи:

- Configuration – Channel – задаем здесь наш созданный канал.

- Configuration – Datapath – задаем наш созданный ранее Datapath.

- Configuration – Security – задаем наш созданный ранее Т.е. этими вкладками соединяем все созданное ранее в единую конфигурацию.

- Возвращаемся на уровень выше: CAPsMAN – Provisioning. Здесь зададим конфигурации развертывания нашей общей сети.

Настройки контроллера завершены, остается перейти к точкам доступа.

Точка доступа – управляющее устройство

Одно дело, что наш роутер MikroTik выступает контроллером, но бонусом он еще может сам создать точку доступа и быть частью единой сети. Настройкой этой точки мы и займемся здесь. Т.к. точка доступа и контроллер расположены на одном устройстве, то настройки будут немного различаться. Поэтому выносим это все в отдельный раздел.

Все, эта точка управляется контроллером CAPsMAn:

Точка доступа – клиенты

Теперь переходим к клиентам. Тоже ничего особенно сложного.

Настраиваем:

Меню: Wireless – CAP – включаем, но вместо задания IP сервера, просто передаем интерфейсы, через которые он буде тискать контроллер CAPsMAn:

В настройках появляется сообщение об успешной активации CAPsMAn:

Проверка

Самое простое, что можно сделать – зайти в наш управляющий роутер и в меню CAP посмотреть подключенные устройства. Выглядит это примерно так:

Рабочее окно winbox

После подключения к маршрутизатору, мы попадаем в рабочее окно утилиты винбокс

Рассмотрим основные области

1.Главное рабочее окно, здесь открываются все окна настроек.

2. информация о подключении, адрес и модель маршрутизатора

3. Основное меню

4. Подменю

5. Кнопка «назад» отменяет предыдущий шаг настройки

6. Кнопка «вперед» возвращает отмененную настройку

7. Кнопка Safe Mode безопасный режим

Safe Mode-очень полезная функция winbox для включения нажмите на кнопку «Safe Mode». Функция этой кнопки заключается в том, что при потери связи между маршрутизатором Mikrotik и программой winbox, все настройки возвращаются к настройкам до нажатия на эту кнопку. Это полезно если идет удаленная настройка роутера через интернет, если в результате настройки, имеется возможность потерять связь с маршрутизатором, тогда при потери связи настройки вернуться к исходным и можно будет подключиться к Микротику заново. Не забудьте после всех манипуляций отжать кнопку Safe Mode, иначе после отключения от роутера все сделанные настройки будут сброшены.

Настройка wifi точки доступа в mikrotik

Наш роутер почти готов к работе. Осталось только настроить wi fi точку доступа и можно про него забывать :). Настройка wifi в микротике заслуживает отдельной статьи. Там очень много нюансов и возможностей. Мы сейчас сделаем самую простую настройку, которая подойдет и полностью удовлетворит потребности домашнего wifi роутера. А для более глубоких познаний можно будет воспользоваться отдельным материалом на эту тему.

Первым делом активируем беспроводной интерфейс. По-умолчанию он выключен. Идем в раздел Wireless, выбираем wlan1 и жмем синюю галочку.

Интерфейс из серого станет светлым. Переходим на вкладку Security profiles, два раза жмем мышкой на строчку с профилем default. В поле Mode выбираем dynamic keys. Ставим галочки напротив WPA PSK и WPA2 PSK и aes ccm. В поля WPA Pre-Shared Key и WPA2 Pre-Shares Key вводим пароль от будущей беспроводной сети. Я рекомендую использовать длинный пароль (не меньше 12-ти символов) с цифрами и спецсимволами. Да, вводить не очень удобно, но после того, как я сам без проблем брутил хэши простых паролей, я убедился, что лучше поставить сложный пароль, если не хочешь, чтобы к твоему wifi кто-то подключался.

Сохраняем настройки. Возвращаемся на вкладку Interfaces и два раза жмем на wlan1, открываются настройки wifi интерфейса микротика. Переходим на вкладку Wireless. Выставляем настройки как у меня на скриншоте.

Обращаю внимание на следующие настройки:

- SSID — имя вашей беспроводной сети. Пишите то, что хочется.

- Frequency — частота, соответствующая одному из 12-ти каналов. Самое первое значение это первый канал и так далее. Тут рекомендуется выбрать тот канал, который в вашем конкретном случае менее всего занят другими точками доступа. Если вы не знаете что это за каналы и как их проверить, то не обращайте внимания, может выбрать любое значение из списка.

Сохраняете настройки, нажимая ОК. Все, wifi точка доступа на mikrotik настроена, можно проверять. Запускаете любое устройство, ищете вашу сеть, вводите пароль доступа и проверяете интернет. Все должно работать.

На этом основная настройка микротика закончена, но я рекомендую выполнить еще несколько настроек для удобства и безопасности.

INPUT

Минимальный набор правил — сделать недоступным из вне внешний интерфейс роутера.

/ip firewall filter add chain=input connection-state=invalid action=drop comment=»drop invalid connections» add chain=input connection-state=related action=accept comment=»allow related connections» add chain=input connection-state=established action=accept comment=»allow established connections» add chain=input action=drop comment=»drop everything else» in-interface=ether1-gateway

где в последнем правиле мы запрещаем весь входящий трафик на внешнем интрфейсе. Не играйтесь настройками удаленно! Легко лишить себя доступа к роутеру.

Далее, по мере надобности, можно будет помещать разрешающие правила перед последним запрещающим.

Как ограничить доступ к службам Mikrotik

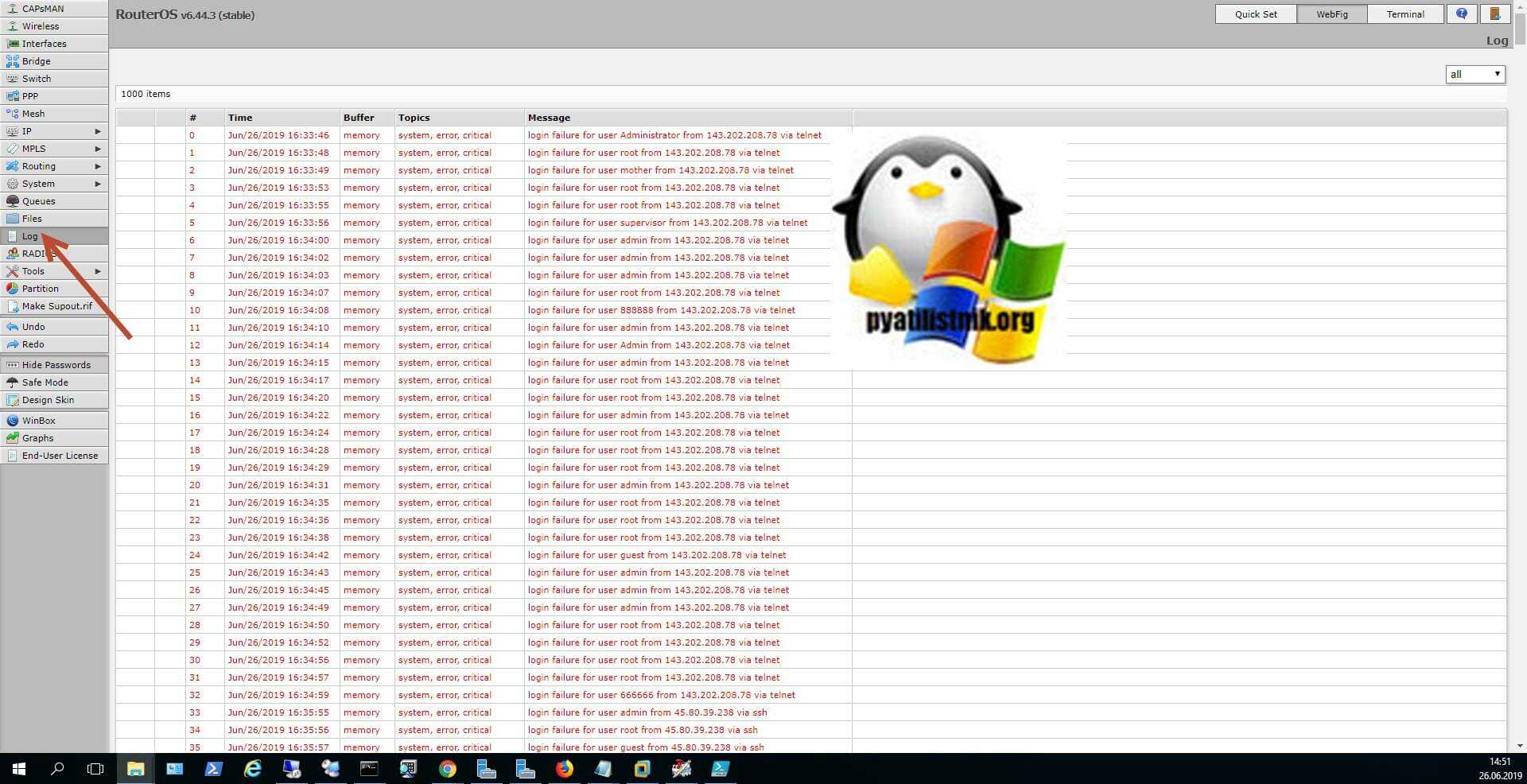

Когда ваш роутер, в моем примере MikroTik RB4011iGS, получает внешний IP-адрес от провайдера, который вы настраиваете на WAN порту, то боты (Это такие роботизированные программы) завидев новое устройство с внешним адресом, сразу начинаю подбирать логин с паролем, чтобы получив к нему доступ начать рассылку спама или еще чего-нибудь. Данная практика касается абсолютно всех устройств. виртуальных машин, сайтов и многое другое, что имеет доступ в интернет, все это потенциальная цель для взлома и дальнейшего паразитического использования, поэтому вы как сетевой администратор или просто ответственный пользователь должны периодически просматривать события в журналах вашего устройства, чтобы идентифицировать попытки его компрометации.

Существует три метода позволяющие вам задать IP-фильтрацию, позволяющей вам ограничить доступ к службам роутера Mikrotik, только с определенных IP-адресов.

- Использование утилиты WinBox

- SSH / Telnet

- Web-интерфейс

Как видим у нас есть три потенциальные точки проникновения на ваш роутер микротик. Как я и писал выше, зайдя на устройство, в разделе Log, я увидел вот такой подбор паролей по разным службам:

login failure for user ftp from 88.214.26.10 via ssh или login failure for user root from 177.185.35.216 via telnet

Как видим идет постоянная подборка учетных данных, раз в три секунды, для самого роутера эти события имеют статус «system, error, critical» и их генерирование, плохо сказывается на работе оборудования, создавая лишнюю нагрузку.

Обязательно создайте другого пользователя с новым логином и удалите учетную запись Admin, это мы делали при начальных настройках, шанс того. что вас взломают уменьшится в десятки раз

Самое главное правило любого сервиса, гласит, что работать должно минимально возможное количество служб, все остальное должно быть отключено, по возможности ограничьте доступ к службам, только необходимыми адресами, для кого он предназначается. Перефразировав, чем меньше фронт атаки, тем проще защищаться

Destination NAT

Цепочка Dstnat при настройке NAT на MikroTik служит для изменения IP-адреса и/или порта назначения и выполнения обратной функции для ответа.

Практически применяется в следующих случаях:

- Чтобы выполнить на MikroTik проброс портов в локальную сеть, для доступа извне.

- Перенаправление любого DNS-трафика через маршрутизатор.

Стандартные действия возможные для цепочки dst-nat:

- dst-nat – преобразование адреса и/или порта получателя;

- redirect – преобразование адреса и/или порта получателя на адрес маршрутизатора.

Давайте практически разберем, как выполняется настройка NAT на MikroTik для цепочки dstnat.

Проброс портов на MikroTik

Пример проброса порта для RDP

Как говорилось ранее, в MikroTik проброс портов делается при помощи создания правил для цепочки dstnat. В качестве примера выполним проброс порта RDP соединения для доступа к внутреннему компьютеру локальной сети.

Так как стандартный порт 3389 для RDP подключения является известным и часто подвергается атакам, то пробросить его напрямую будет не очень хорошей идеей. Поэтому скроем данный сервис с помощью подмены порта.

Для этого откроем:

IP=>Firewall=>NAT=> “+”.

На вкладке “General” укажем цепочку правил, протокол, протокол подключения и входящий интерфейс:

Где:

- Chain: dstnat – цепочка правил для IP-адреса назначения;

- Protocol: 6 (tcp) – протокол;

- Dst. Port: 47383 – номер порта по которому будем обращаться к роутеру;

- In. Interface – входящий WAN-интерфейс (у меня это ether1, у вас может быть другой).

Следующим шагом откроем вкладку “Action”:

- Для поля “Action” указываем значение dst-nat;

- To Addresses – указываем внутренний IP хоста, к которому хотим получить доступ по RDP;

- To Ports – порт на который будут перенаправляться запросы.

Как итог все запросы, приходящие на внешний IP роутера по порту 47383, будут пересылаться на внутренний адрес локальной сети 192.168.12.100 порт 3389 (RDP).

Проброс порта на MikroTik для видеонаблюдения

Следующим примером мы постараемся показать, как настроить на MikroTik проброс портов для видеосервера с установленным ПО “Линия”.

Предположим, что есть Видеосервер с ПО “Линия” к которому необходимо получить доступ извне. Для начала откроем настройки программного обеспечения “Линия”, чтобы узнать порт Веб-сервера:

Чтобы получить доступ к видеосерверу, необходимо пробросить порт 9786. Откроем Winbox и добавим правило:

Откроем пункт меню “Action”:

- Указываем действие dst-nat;

- To Addresses – внутренний IP видеосервера или видеорегистратора.

Проброс портов для нескольких внешних IP

Чтобы сделать проброс портов для нескольких WAN, то необходимо создать Interface List и добавить в него нужные интерфейсы. Далее укажем созданный лист в параметре In. Interface List. Покажем это на примере:

Создадим новый лист для интерфейсов “ISP”:

- Interfaces;

- Interface List => Lists => “+”.

Name: ISP – произвольное имя для Interface List.

Следующим шагом добавим нужные WAN интерфейсы:

Повторить данный шаг для всех WAN-интерфейсов.

Модернизируем ранее созданное правило проброса порта для RDP соединения, указав лист “ISP” для настройки In. Interface List:

Так можно настроить проброс портов на MikroTik для нескольких WAN.

Как защитить проброшенные порты вы можете узнать изучив статью MikroTik настройка Firewall.

Перенаправление трафика на маршрутизатор

С помощью действия redirect возможно перенаправление трафика на Микротик. Практическое применение данного действия мы рассмотрим, выполнив переадресацию запросов DNS.

Перенаправим весь DNS-трафик на маршрутизатор. Следовательно, пользователи компьютеров в LAN, какие бы настройки DNS ни указывали локально, будут считать, что им отвечает DNS-сервер, которому сделан запрос, но фактически ответ будет приходить от маршрутизатора.

Для этого выполним настройку NAT на MikroTik следующим образом.

Откроем: IP=>Firewall=>NAT=> “+”.

Добавим запись:

Перейдем в пункт меню “Action” и укажем действие redirect:

Подключение точек доступа

В моем повествовании участвуют две точки доступа с адресами 10.1.3.110 (xs-wl-office) и 10.1.3.111 (xs-wl-meeting), соединенные между собой по ethernet кабелю. Первая из них контроллер, вторая простая точка. Обе точки видят друг друга в локальной сети. Wifi интерфейс контроллера так же как и обычной точки подключается к capsman и берет у него настройки. То есть контроллер является одновременно и контроллером и рядовой точкой доступа. Даже комбинация из двух точек организует полноценную бесшовную wifi сеть на всей площади, которую покрывают их радио модули.

Подключение точек доступа CAP к контроллеру CAPsMAN возможно по двум разным уровням — Layer 2 или Layer 3. В первом случае точки доступа должны быть расположены физически в одном сегменте сети (физической или виртуальной, если это L2 туннель). То есть, если по-простому, подключены к одному свитчу. В них не обязательно настраивать ip адресацию, они найдут контроллер по MAC адресу.

Во втором случае подключение будет по протоколу IP (UDP). Нужно настроить IP адресацию и организовать доступность точек доступа и контроллера по IP адресам.

Для начала подключим отдельную wifi точку. Подключаемся к ней через winbox и переходим в раздел Wireless. Там нажимаем на CAP и указываем настройки.

| Interfaces | интерфейс, которым будет управлять контроллер |

| Certificate | сертификат для авторизации, если используется |

| Discovery Interfaces | интерфейс, по которому CAP будет искать контроллер |

| Lock to CAPsMAN | привязать точку к конкретному мастеру |

| CAPsMAN Addresses | IP адрес по которому CAP будет искать контроллер |

| CAPsMAN Names | имя контроллера, который будет искать CAP, если не указано ничего, то поиск по имени не осуществляется |

| CAPsMAN Certificate Common Names | список CommonNames сертификатов на контроллере, которые будет проверять CAP при подключении |

| Bridge | bridge, к которому будет подключаться интерфейс, когда включена опция local forwarding |

| Static Virtual | CAP создаст статические виртуальные интерфейсы вместо динамических и попытается повторно использовать тот же интерфейс при повторном подключении к CAPsMAN, если MAC-адрес будет тем же. |

В моем случае я не стал указывать ip адрес контроллера, а просто указал бридж, на котором его стоит искать. Тут это бридж, в который объединены все интерфейсы точки. В частности, в этот бридж входит ethernet порт, через который точка доступа подключается к свитчу, в который подключен и контроллер. Если у вас не в одном широковещательном домене точка и контроллер, то Discovery Interfaces оставьте пустым, а в CAPsMAN Addresses введите ip адрес мастера.

Сохраняем настройки и проверяем. Если точка доступа корректно подключится к контроллеру, то на самой точке будет такая картина:

А на контроллере в списке Interfaces появится только что созданный радио интерфейс подключенной точки доступа:

Интерфейс назван в соответствии с настроенным ранее префиксом.

Если у вас по точка доступа упорно не подключается к контроллеру и вы никак не можете понять, в чем проблема, то первым делом проверьте, удалили ли вы дефолтную конфигурацию при первоначальной настройке точки. Она часто является причиной того, что точка доступа не подключается к capsman контроллеру.

Проделаем теперь то же самое на самом mikrotik контроллере — подключим его wifi интерфейс к capsman v2. Делается это абсолютно так же, как только что проделали на отдельной точке wifi.

Для примера, я подключил точку к контроллеру по ip адресу. После подключения смотрим картинку на контроллере. Должно быть примерно так:

Все, основные настройки закончены. Теперь эту конфигурацию можно разворачивать дальше на новые точки доступа и покрывать большую площадь единой бесшовной wifi сетью. Все подключенные клиенты будут отображаться на вкладке Registration Table с указанием точки, к которой они подключены.

Для удобного и наглядного анализа сети рекомендуется придумать осмысленную схему назначения имен точкам доступа и радио интерфейсам.

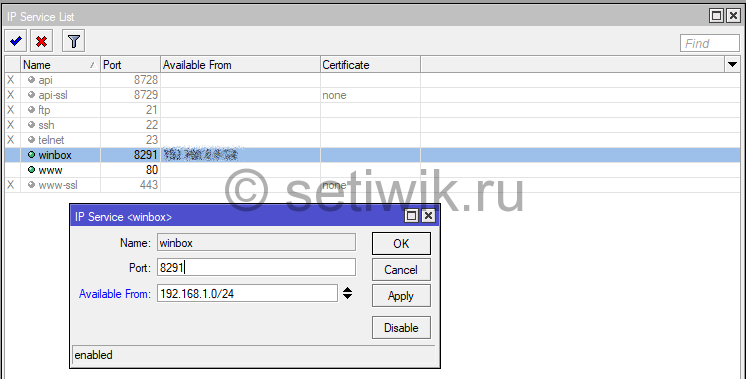

Ограничение удаленного доступа:

После настройки доступа к роутеру, его нужно сильно ограничить, чтобы злоумышленники не смогли заполучить доступ к вашему оборудованию. Переходим в следующее меню:

IP — Services

Настройка удаленного доступа к роутеру MikroTik

Далее выбираем службу, к которой настраивали доступ. Если это доступ через веб-интерфейс, то выбираем www. В появившемся окне в поле «Available From», добавляем ip-адреса, либо сети, из которых доступ разрешен. Можно разрешить доступ к роутеру из локальной сети, добавив сеть 192.168.x.0/24, помимо внешних адресов, с которых должен быть доступ к устройству. Обязательно добавьте в первую очередь адрес, с которого вы подключены к роутеру. После установки устройства его можно удалить.

Настройка удаленного доступа к роутеру MikroTik

Вопросы, проблемы и их решения

Какой порт используется для подключения к роутеру?

Для подключения к маршрутизатору Микротик винбокс использует по умолчанию порт 8291. Этот порт можно сменить в настройках, зайдите в меню ip-services, выберите winbox,

Так же можно изменить другие сервисные порты ssh, telnet, web.

Winbox не подключается к маршрутизатору.

1.Если программа не видит Микротик, проверьте не закрыт ли порт 8291, можно подключиться через web интерфейс по ssh или telnet, при подключении по ssh или telnet в консоли даем команду

ip firewall filter print

и ищем строку наподобие

2 chain=input action=drop protocol=tcp dst-port=8291 log=no log-prefix=""

если такая строка имеется то даем команду

ip firewall filter disable numbers=2

или

ip firewall filter edit number=2 value-name=action

В открывшемся окне измените «drop» на «accept» и нажмите ctr^o

Цифра 2 берется из номера строки по первой команде.

2.проверьте настройку порта для винбокс, зайдите телнетом, ssh, через web интерфейс на Микротик и в ip-services проверьте настройку порта и включен ли сервис винбокс.

Телнет, ssh команда выглядет так

ip service print

Что бы прописать порт 8291 введите команду

ip service set winbox port=8291

3.Попробуйте отключить все запрещающие правила в firewall. Зайдите через web интерфейс, ip-firewall, напротив каждого правила, где action=drop нажмите значок « — « удалить, или нажмите на это правило и снимите галочку enable.

Ошибка ERROR: router requires newer winbox, please upgrade

Означает, что необходимо обновить winbox, Скачайте последнюю версию с официального сайта http://mikrotik.com

Обучающий курс по настройке MikroTik

Нужно разобраться с MikroTik, но не определились с чего начать? В курсе «Настройка оборудования MikroTik» все по порядку. Подойдет и для начала работы с этим оборудованием, и для того, чтобы систематизировать знания. Это видеокурс из 162 уроков и 45 лабораторных работ, построен на официальной программе MTCNA. Проходить можно, когда удобно и пересматривать по необходимости – материалы курса выдаются бессрочно. Также есть 30 дней на личные консультации с автором. На пробу выдают 25 уроков бесплатно, заказать их можно на .

Вход в настройки роутера MikroTik

Выполнить настройку роутера MikroTik можно разными способами:

- С помощью специальной программы Winbox для ОС Windows. Скачать на официальном сайте.

- С помощью браузера, перейдя по адресу 192.168.88.1. В настройках браузера не должен быть указан proxy-сервер!

- Настройка через Telnet.

Мы будем настраивать роутер Mikrotik с помощью программы Winbox.

Подключаемся к роутеру MikroTik:

- Запустите программу Winbox и перейдите на вкладку Neighbors;

- В списке отобразится ваш роутер. Нажмите левой кнопкой мыши на его MAC адрес;

- Нажмите кнопку Connect.Login по умолчанию admin, пароль пустой.

MikroTik WinBox

Настройка Port Forwarding в MikroTik

В MikroTik управление настройкой проброса портов находится в меню IP =>Firewall =>NAT.

По умолчанию здесь прописан тот самый маскарадинг — подмена внутренних локальных адресов внешним адресом сервера. Мы же здесь создадим дополнительное правило проброса портов.

Настройка вкладки General

Нажимаем плюсик и в появившемся окне заполняем несколько полей:

Chain — направление потока данных. В списке выбора — srcnat, что означает «изнутри наружу», т. е. из локальной сети во внешний мир, и dstnat — из внешней сети во внутреннюю. Мы выбираем второе, так как будем принимать входящие подключения.

Src. AddressDst. Address — внешний адрес, с которого будет инициироваться подключение, и адрес назначения (всегда адрес роутера). Оставляем незаполненным.

Protocol — здесь указываем вид протокола для нашего соединения, tcp или udp, заполняем обязательно.

Src

Port (исходящий порт) — порт удаленного компьютера, с которого будут отправляться данные, оставляем пустым, если для нас это неважно.

Dst. Port (порт назначения) — проставляем номер внешнего порта роутера, на который будут приходить данные от удаленной машины и переадресовываться на наш компьютер во внутренней сети.

Any

Port (любой порт) — если мы проставим здесь номер порта, то укажем роутеру, что этот порт будет использоваться и как исходящий, и как входящий (объединяя два предыдущие поля в одном).

In. interface (входящий интерфейс) — здесь указываем интерфейс роутера MikroTik, на котором используется, «слушается» этот порт. В нашем случае, так как мы делаем проброс для поступления данных извне, это интерфейс, через который роутер подключен к Интернет, по умолчанию это ether1-gateway. Параметр нужно указать обязательно, иначе порт не будет доступным из локальной сети. Если мы подключены к провайдеру через pppoe, то возможно, потребуется указать его, а не WAN-интерфейс.

Out. interface (исходящий интерфейс) — интерфейс подключения компьютера, для которого мы делаем проброс портов.

Настройка вкладки Action

В поле Action прописываем действие, которое должен будет выполнять роутер. Предлагаются варианты:

- accept — просто принимает данные;

- add-dst-to-address-list — адрес назначения добавляется в список адресов;

- add-src-to-address-list — исходящий адрес добавляется в соответствующий список адресов;

- dst-nat — перенаправляет данные из внешней сети в локальную, внутреннюю;

- jump — разрешает применение правила из другого канала, например при установленном в поле Chain значения srcnat — применить правило для dstnat ;

- log — просто записывает информацию о данных в лог;

- masquerade — маскарадинг: подмена внутреннего адреса компьютера или другого устройства из локальной сети на адрес маршрутизатора;

- netmap — создает переадресацию одного набора адресов на другой, действует более расширенно, чем dst-nat ;

- passthrough — этот пункт настройки правил пропускается и происходит переход сразу к следующему. Используется для статистики;

- redirect — данные перенаправляются на другой порт этого же роутера;

- return — если в этот канал мы попали по правилу jump, то это правило возвращает нас обратно;

- same — редко используемая настройка один и тех же правил для группы адресов;

- src-nat — переадресация пакетов из внутренней сети во внешнюю (обратное dst-nat перенаправление).

Для наших настроек подойдут варианты dst-nat и netmap. Выбираем последний, как более новый и улучшенный.

В поле To Adresses прописываем внутренний IP-адрес компьютера или устройства, на который роутер должен будет перенаправлять данные по правилу проброса портов.

В поле To Ports, соответственно, номер порта, к примеру:

- 80/tcp — WEB сервер,

- 22/tcp — SSH,

- 1433/tcp — MS SQL Server,

- 161/udp — snmp,

- 23/tcp — telnet и так далее.

Если значения в поле Dst. Port предыдущей вкладки и в поле To Ports совпадают, то здесь его можно не указывать.

Далее добавляем комментарий к правилу, чтобы помнить, для чего мы его создавали.

Таким образом, мы создали правило для проброса портов и доступа к внутреннему компьютеру (в локальной сети) из Интернет. Напомним, что его нужно поставить выше стандартных правил маскарадинга, иначе оно не будет работать (Микротик опрашивает правила последовательно).

Если вам необходимо заходить по внешнему IP-адресу и из локальной сети, нужно настроить Hairpin NAT, об этом можно прочитать здесь.

Про проброс портов для FTP-сервера рассказывается здесь.

Настройка удаленного доступа к роутеру MikroTik

Здравствуйте, Настройка удаленного доступа к роутеру MikroTik вещь очень нужная. Поэтому я в этой статье я хочу рассказать вам, как произвести настройку удаленного доступа к роутеру MikroTik. Уверен что это пригодится вам когда вы установили данный маршрутизатор вашему клиенту. Данную информацию должен знать каждый системный администратор, который хочет иметь доступ к своему устройству MikroTik. А так же закрыть брешь в прошивки RouterOS от подбора пароля.

Первое что я вам порекомендую это скачать Winbox с сайта MikroTik. Конечно и с Web интерфейса тоже можно осуществлять настройку и между Winbox и Веб интерфейсом отличий практически нет. Но утилита Winbox намного удобнее. Но не буду отходить от темы.

Winbox для MacOS и Linux

Это может показаться удивительным, но нативного приложения Winbox под Mac или Linux просто не существует. Я не разбираюсь в портировании программного обеспечения в другие операционные системы, поэтому не могу судить, почему дело обстоит именно так. Возможно есть какие-то объективные причины того, почему разработчики Mikrotik не выпускают отдельную версию winbox под Linux или Mac.

Так что у вас не очень много вариантов работы с winbox, если ваша OS не Windows:

- Использовать для этого отдельную виртуальную машину с Windows.

- Использовать Wine.

Для маков существует проект на github — winbox-mac, который позволяет запускать утилиту winbox на macos. Под капотом там обычное виндовое приложение в комплекте с wine. Из-за этого весит эта штуковина более 300 Мб.

Для запуска winbox в linux придется сначала установить wine, а затем запустить виндовую утилиту через нее. Каких-то особых заморочек с этим нет. Все работает сразу без дополнительных настроек. Главное wine поставить. В Ubuntu:

# apt install wine-stable # wine winbox.exe

В Centos надо подключить репозиторий epel:

# dnf install epel-release # dnf config-manager --set-enabled PowerTools # dnf install wine # wine winbox.exe

Либо можете воспользоваться готовым проектом, где все собрано в одном месте — winbox-installer.

Важный нюанс. При запуске winbox в mac или linux у вас не будет работать Drag & Drop файлов. Это не ошибка, wine просто не поддерживает этот режим.