Состояние не обнаружено

Если команда show ip ospf neighbor не показывает никаких данных об анализируемом соседнем узле, это означает, что данный маршрутизатор не получал от этого соседнего узла действительных пакетов приветствия OSPF (HELLO). Это означает, что пакеты OSPF HELLO по протоколу OSPF от данного соседнего узла либо не принимались, либо принятые пакеты HELLO не прошли простейшие проверки на корректность.

Выполните следующие проверки.

-

Отвечает ли на запросы интерфейс на локальном маршрутизаторе и соседнем маршрутизаторе с рабочим линейным протоколом? Для проверки воспользуйтесь командой show interface.

-

Проверьте IP-соединение между соседними маршрутизаторами, как показано ниже.

-

Соседний узел отвечает на команду ping? Отправьте эхозапрос на IP-адрес, назначенный соответствующему интерфейсу на соседнем маршрутизаторе. Выполните на этом же адресе команду traceroute и проверьте, есть ли промежуточные переходы на пути к получателю.

-

Отвечает ли соседний узел на команду типа ping 224.0.0.5? (224.0.0.5 – адрес, на который отправляются пакеты OSPF HELLO.)

-

Проверьте, не мешают ли обмену пакетами IP между соседними узлами списки контроля доступа для входящего трафика или другие устройства (типа коммутатора).

-

-

Включен ли протокол OSPF на вашем интерфейсе и на интерфейсе соседнего маршрутизатора? Для проверки выполните команду show ip ospf interface.

-

Настроен ли протокол OSPF как пассивный для интерфейса локального или соседнего маршрутизатора? Выполните команду show ip ospf interface, чтобы проверить, выходят ли пакеты HELLO через интерфейс. Для активного интерфейса OSPF всегда присутствует строка наподобие следующей:

-

Убедитесь в том, что соседние маршрутизаторы имеют различные идентификаторы маршрутизаторов. Идентификаторы маршрутизаторов используются для идентификации отдельных маршрутизаторов в сети OSPF. Маршрутизаторы с совпадающими идентификаторами будут игнорировать пакеты HELLO друг друга, что не позволит им сформировать смежность. В первой строке выходных данных команды show ip ospf приводится текущий идентификатор каждого маршрутизатора.

-

Убедитесь в том, что на соседних интерфейсах совпадают следующие параметры приветствия:

-

Номер области OSPF (для проверки задайте команду show ip ospf interface имя-интерфейса).

-

Тип области OSPF, например тупиковая (stub) или NSSA (используйте для проверки команду show ip ospf).

-

Подсеть и маска подсети (для проверки выполните команду show interface).

-

Пакеты OSPF HELLO и значения таймера простоя (воспользуйтесь для проверки командой show ip ospf interface interface-name).

-

-

Если проблема возникает на двухточечной линии (например, PPP или HDLC) и одновременно между парой маршрутизаторов существует два и более параллельных соединений, то следует проверить, правильно ли подключены линии. Предположим, что планировалось соединить интерфейс Serial0/0 на одном маршрутизаторе с интерфейсом Serial0/0 на его соседнем узле, а интерфейс Serial1/0 – с интерфейсом Serial1/0 на соседнем узле, но интерфейсы случайно оказались соединенными в перекрестном порядке: интерфейс Serial0/0 каждого маршрутизатора – с интерфейсом Serial1/0 соседнего. Команда ping может не обнаруживать подобной проблемы, но OSPF не сможет установить смежность. Для проверки правильности соединения устройств руководствуйтесь сведениями, которые предоставляет протокол обнаружения устройств Cisco (CDP). Выполните команду show cdp neighbor имя-интерфейса, чтобы проверить, соответствуют ли имя и идентификатор порта (PortID) удаленного устройства структуре сети.

Примечание. Смежности OSPF формируются только по основным сетям, а не по второстепенным.

Если по итогам всех этих проверок команда show ip ospf neighbor по-прежнему не дает никакой информации, то проблема носит необычный характер и необходимо обратиться за помощью в компанию Cisco.

Стоимость линков

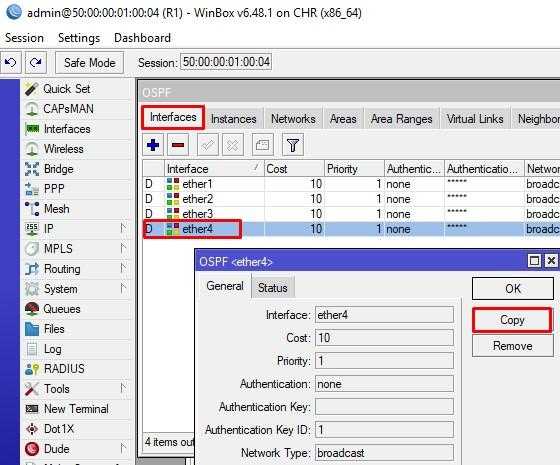

Тут мы и подошли к одному из важных моментов. У каждого интерфейса есть своя стоимость. По умолчанию она равна 10. В прошлых примерах у нас получался ECMP маршрут именно по этой причине. Но вы можете регулировать это значение, тем самым перестраивая таблицы так как вам нужно (разная толщина каналов, разная их загруженность и т.д.). Сделаем маршруты внутри схемы резервными. На R1 сделаем линки ether4 стоимостью 20.

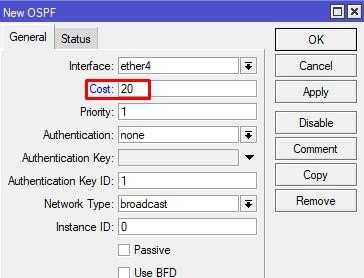

Жмём Copy и выставляем значение Cost в 20.

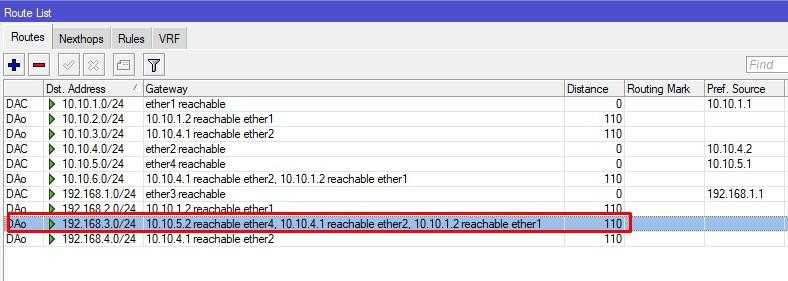

Откроем его таблицу

Обратите внимание, что маршрут к 192.168.3.0/24 изменился. Если сложить прыжки через 10.10.1.2 и 10.10.2.2 будет 20, через 10.10.5.2 тоже будет 20

Если бы мы выставили стоимость в 30, то была бы другая картина.

Попробуйте ответить сами себе, почему так произошло?

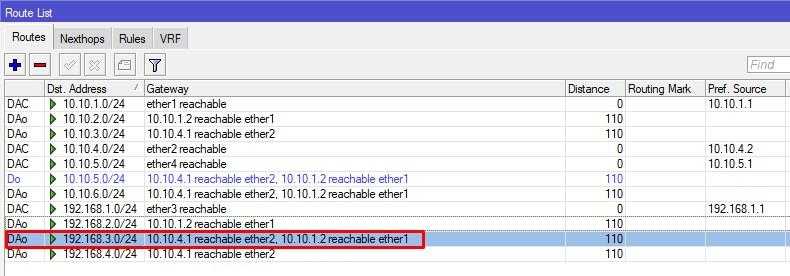

А теперь на R1 выключим первый и второй интерфейс, представим, что оба канала упало.

Но как только связь восстановится, все становится на свои места. Управление стоимостью предоставляет возможность управление топологией. Вы можете настроить отправку через одни интерфейсы, а получение через другие, балансируя нагрузку на каналы связи.

Фильтры OSPF

Очень частая ошибка при настройте OSPF это не использовать фильтры маршрутов, если один из маршрутизаторов будет настроен не правильно он может «Выплюнуть» в сеть лишние маршруты которые приведут к развалу всей сети, особенно это заметно при построение туннелей, а так же когда используется связка BGP и OSPF в особенности когда есть Full View, одна галочка, и на всех маршрутизаторах закончилась память. А так как OSPF передаёт только изменения, память прибиться очищать либо отключением протокола OSPF либо перезагрузкой.

Прежде чем настраивать OSPF нам необходимо настроить фильтры, для того чтобы в дальнейшем не допустить ошибку и не нарваться на неё.

В OSPF у нас есть возможность указать какие маршруты мы можем принять и добавить в таблицу маршрутизации (не путать с таблицей LSDB) а какие нет, ну и также можем указать какие маршруты из таблицы маршрутизации отдавать в сеть OSPF. При этом мы не можем, точнее у нас не получиться запретить на отдачу внутренних маршрутов по которым строиться непосредственно OSPF, так как это часть LSDB таблицы, а она должна быть на всех маршрутизаторах одинакова в одной area.

В первой части, мы продумали адресаций для каждого типа оборудования, а теперь наступил момент воспользоваться тем, что у нас явно все типы адресов находятся в одной сети.

Я покажу на примере

— цепочка фильтров которая по умолчанию назначена на дефолтный инстанс OSPF в RouterOS. Говорит о том, что мы будет проверять на соответствие некому правилу, и если не запрещено то такой маршрут будем добавлять в таблицу маршрутизации.

— префикс это не маршрут, префикс это адресное пространство из которого мы будем выискивать маршруты с определённой длинной.

— а вот тут уже непосредственно длинна маршрута.

Другими словами мы будем разрешать все маршруты у которых длина соответствует а такж сам маршрут лежит в более большой сети . Наши Loopback интерфейсы как раз на маршрутизаторах имеют адреса из данной сети и маску /32.

Также нам необходимо разрешить Loopback адрес для PE и CE устройств.

И конечно в конце, чтобы не прилетели лишние маршруты мы должны добавить

Лично я предпочитаю также использовать цепочку ospf-out, что бы при ошибки не улетело нечего лишнего, поэтому давайте также продублируем все что было в ospf-in в цепочке ospf-out.

!Фильтры также как и правила файрвола обрабатывают по порядку, поэтому сначала разрешаем, а в конце цепочки всё запрещаем.

Способы фильтрации

Первый, самый простой и понятный способ обезопасить детишек от «взрослого» контента — это установить безопасный DNS.

Что такое DNS (Из Яндекса)DNS — это адресная книга интернета, где указан цифровой адрес каждого сайта. Например, yandex.ru «живёт» по адресу 213.180.204.11.

Каждый раз, когда вы заходите на веб-страницу, браузер ищет её адрес в системе DNS. Чем быстрее работает ближайший к вам DNS-сервер, тем быстрее откроется сайт.

Конечно, можно установить его для всех и забыть, но как же «вот это всё» для взрослых?

Второй способ более редкий, но отвечая на я не мог его не упомянуть. Речь идёт о двух разных провайдерах или каналах (модемах), с интернетом для детей и для всех остальных соответственно. Здесь в отличие от первого способа, мы направляем весь избранный трафик исходящий от детей в нужный нам канал.

Ограничение скорости всем «качальщикам»

Роутер MikroTik позволяет сделать настройку так, что при просмотре интернет страничек каждый клиент получит максимальную скорость, а как только начнет качать большие файлы, его скорость уменьшится. Для этого настраивается взрывная скорость Burst.

Допустим у нас есть входной интернет канал 20 Мбит/с. Мы хотим, чтобы каждый пользователь по возможности просматривал интернет странички с максимальной скоростью 20 Мбит/с. Но как только он начнет качать большие файлы, его скорость уменьшилась до 3 Мбит/с.

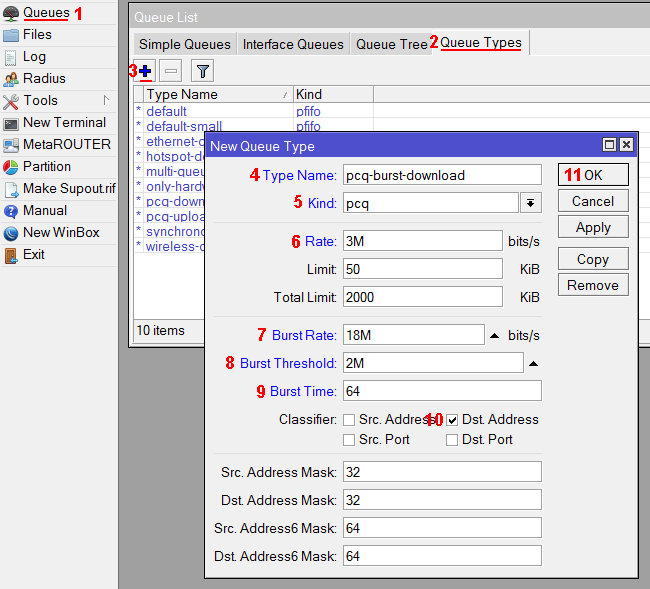

Добавим pcq очередь на загрузку с параметрами Burst.

- Откройте меню Queues.

- Перейдите на вкладку Queue Types.

- Нажмите синий плюсик.

- В поле Type Name укажите название очереди на загрузку pcq-burst-download.

- В списке Kind выберите pcq.

- В поле Rate укажите скорость на загрузку 3M (3 Мбит/с), которая будет действовать, если пользователь начнет качать файлы. Значение Rate должно быть меньше значения Burst Rate.

- В поле Burst Rate укажите максимальную скорость на загрузку 18M (18 Мбит/с), которая будет по возможности действовать для просмотра интернет страничек, пока пользователь не начнет качать файлы. Если два пользователя будут одновременно просматривать интернет странички, то 18 Мбит/с поделятся между ними. Каждый получит скорость по 9 Мбит/с. Если скорость вашего интернет-канала 20 Мбит/с, то скорость Burst Rate нужно ставить немного меньше, например, 18 Мбит/с, чтобы правила не уперлись в шейпер провайдера и сработали.

- В поле Burst Threshold укажите скорость 2M (2 Мбит/с), при превышении которой начнет действовать ограничение скорости Rate 3M. Значение Burst Threshold должно быть меньше значения Rate.

- В поле Burst Time укажите время для подсчета средней скорости загрузки 64. Роутер будет вычислять скорость каждую 1/16 периода. Например, при Burst Time=16 роутер будет вычислять каждую 1 сек, а при Burst Time=32 будет вычислять каждые 2 сек.Фактическое время, через которое сработает ограничение на загрузку вычисляется по формуле Real Time = Burst Threshold * (Burst Time / Burst Rate). В нашем случае ограничение сработает через Real Time = 2 * (64 / 20) = 6,4 секунды.Для тестирования работы Burst рекомендую сначала поставить большим значение Burst Time. Например, для данного случая лучше поставить Burst Time=192. При этом значении ограничение скорости сработает через 19,2 секунды. Это позволит запустить торрент на компьютере и посмотреть, как будет срабатывать Burst.

- Проверьте, что напротив Dst. Address стоит галочка.

- Нажмите кнопку OK.

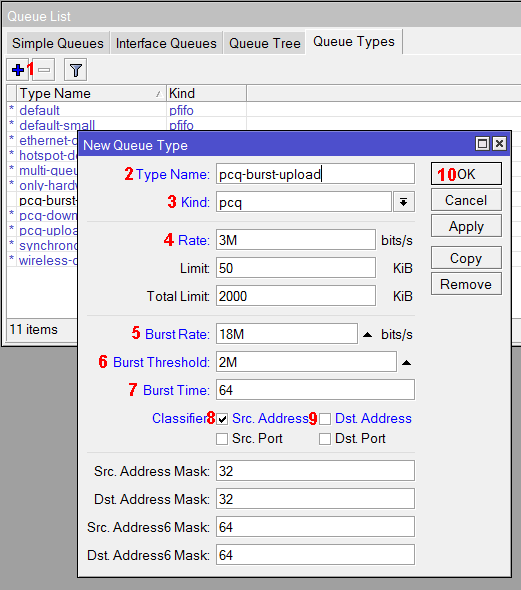

Добавим pcq очередь на отдачу с параметрами Burst.

- Нажмите синий плюсик.

- В поле Type Name укажите название очереди на отдачу pcq-burst-upload.

- В списке Kind выберите pcq.

- В поле Rate укажите скорость на отдачу 3M (3 Мбит/с), которая будет действовать, если пользователь начнет передавать файлы в интернет. Значение Rate должно быть меньше значения Burst Rate.

- В поле Burst Rate укажите максимальную скорость на отдачу 18M (18 Мбит/с), которая будет по возможности действовать для просмотра интернет страничек, пока пользователь не начнет передавать файлы в интернет.

- В поле Burst Threshold укажите скорость 2M (2 Мбит/с), при превышении которой начнет действовать ограничение скорости Rate 3M. Значение Burst Threshold должно быть меньше значения Rate.

- В поле Burst Time укажите время для подсчета средней скорости отдачи 64.Для тестирования работы рекомендую сначала поставить большим значение Burst Time=192. При этом значении ограничение скорости сработает через 19,2 секунды. Это позволит запустить торрент на компьютере и посмотреть, как будет срабатывать Burst.

- Поставьте галочку напротив Src. Address.

- Уберите галочку напротив Dst. Address.

- Нажмите кнопку OK.

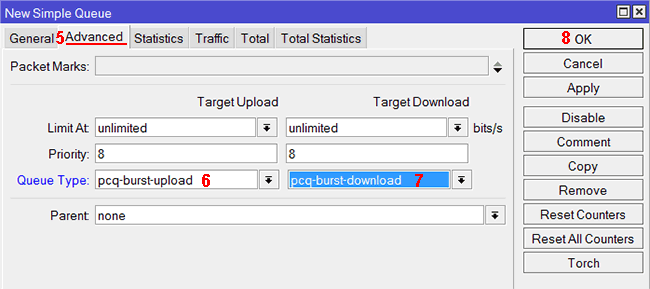

Теперь добавим в Simple Queues правило с ограничениями.

- Перейдите на вкладку Simple Queues.

- Нажмите синий плюсик.

- На вкладке General в поле Name укажите название правила queue-burst-limit.

- В поле Target укажите нашу подсеть 192.168.88.0/24

- Перейдите на вкладку Advanced.

- В списке Queue Type в колонке Target Upload выберите pcq-burst-upload.

- В списке Queue Type в колонке Target Download выберите pcq-burst-download.

- Нажмите кнопку OK.

Теперь проверьте на компьютере скорость с помощью сайта www.speedtest.net. Она должна стремиться к максимальной 18 Мбит/с. После этого поставьте на закачку торрент и посмотрите, как измениться скорость. Если вы использовали Burst Time=192, то через 20 секунд после старта закачки торрента скорость упадет до 3 Мбит/с.

Virtual Link

Sub-menu:

Description

As stated in OSPF RFC, the backbone area must be contiguous. However, it is possible to define areas in such a way that the backbone is no longer contiguous. In this case the system administrator must restore backbone connectivity by configuring virtual links. Virtual link can be configured between two routers through common area called transit area, one of them should have to be connected with backbone. Virtual links belong to the backbone. The protocol treats two routers joined by a virtual link as if they were connected by an unnumbered point-to-point network

Properties

| Property | Description |

|---|---|

| authentication (none | simple | md5; Default: none) | specifies authentication method for OSPF protocol messages. |

| authentication-key (string; Default: «») | authentication key to be used for simple or MD5 authentication |

| authentication-key-id (integer; Default: 1) | key id used in MD5 authentication |

| neighbor-id (IP address; Default: 0.0.0.0) | specifies router-id of the neighbour |

| transit-area (string; Default: (unknown)) | a non-backbone area the two routers have in common |

Note: Virtual link should be configured on both routers. Virtual links can not be established through stub areas.

Рекурсивная маршрутизация

Данная реализация поведения маршрутизации появилась из-за того, что в протоколе BGP при распространении маршрутов полученных через eBGP в iBGP next-hop по умолчанию, не меняется. Но не будем о BGP, а будем о простом.

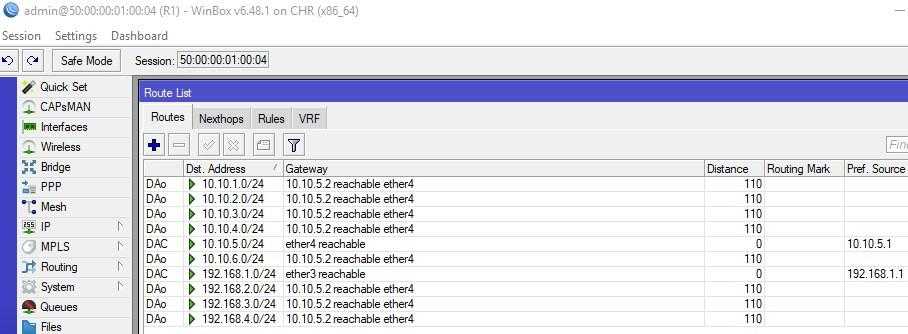

Давайте начнём с простого, ниже я привёл таблицу маршрутизации простого маршрутизатора без каких либо излишек.

Смотря на таблицу маршрутизации выше, ответьте на вопрос. Какой шлюз будет выбран для отправки пакета на адрес 8.8.8.8?

Я более чем уверен, что вы абсолютно правильно определили шлюз как 10.11.100.254 в маршруте 0.0.0.0/0 по номером ноль.

А теперь попробуйте ответить на следующий вопрос. Какой интерфейс будет выбран для отправки пакета на адрес 8.8.8.8? Почувствуйте разницу, в первом вопросе я спрашивал про шлюз, а в данном вопросе про интерфейс.

И вы скорее всего все ответите, что ether1 и будете правы, но вопрос почему именно так.

Задача маршрутизатора, определить не шлюз, а интерфейс выхода, так как маршрутизатору надо будет понять как передать до шлюза пакет, если тип ethernet, то необходимо будет выяснить с помощью arp mac адрес шлюза, если это какой-то тип инкапсуляции, то пакет надо обернуть в данный тип инкапсуляции и отправить, на адрес пира.

Я не могу, вам показать fullview таблицу маршрутизации, так как она бы банально заняла огромное место на данной странице.

И так представьте у себя в голове таблицу маршрутизации в 700000 маршрутов. Представили?!

Я намеренно проигнорирую такие вещи как Кеш таблицы маршрутизации. (Представим, что его нет.)

Перед маршрутизатором стоит задача, отправить пакет на адрес 8.8.8.8

- Маршрутизатор ищет среди 700000 маршрутов лучший маршрут до адреса 8.8.8.8

- Он находит некий маршрут допустим 8.8.8.0/24 где адрес шлюза указан адрес 5.5.5.1

- Так как адрес шлюза, это IP адрес, а не интерфейс, поиск не останавливается.

- Маршрутизатор должен найти лучший маршрут до адреса 5.5.5.1

- Маршрутизатор ищет среди всех 700000 маршрутов лучший маршрут до адрес 5.5.5.1

- Он находит некий маршрут 5.5.5.0/30 где адрес шлюза указан ether1

- Так как адрес шлюза, это интерфейс, поиск останавливается.

В данном процесс поиска, есть одно тонкое место, при повторном поиске маршрута, уже до адреса шлюза 5.5.5.1 маршрутизатор проходит опять всю таблицу маршрутизации. Вам не кажется, что это немного излишне? Строго говоря адрес шлюза должен быть в непосредственно присоединенной сети к маршрутизатору! Так может следующий поиск осуществлять только среди connected маршрутов? да это было бы идеально. Но так как я уже написал выше, в протоколе BGP при передачи маршрута из eBGP в iBGP адрес шлюза не меняется, то шлюз уже не может быть connected. И что же делать?

Когда нужно применять статическую маршрутизацию в MikroTik

Любая корпоративная сеть, как правило состоит из многоуровневой коммутации как на уровне самого роутера, так и во внешних сервисах. В качестве примера будет сформирован список случаев, когда актуально обратиться к настройке статического маршрута(route) на маршрутизаторе(роутере) MikroTik:

- При добавлении статического адреса на какой-либо интерфейс. Это может быть как интернет соединение(ppoe, dhcp client, static address), так и обычная локальная настройка интерфейса в MikroTik.

- Для обмена данным связки L2TP\PPTP VPN сервера и узлами, которые находятся ЗА VPN клиентом. Эта частая связка, когда в качестве VPN клиента выступает не конечный узел, а установлен маршрутизатор(роутер), за которым может быть множество узлов(при объединении двух офисов).

- При использовании нескольких провайдеров и создании различных правил по балансировки нагрузке или автопереключению(резервированию) интернета.

- Когда нужно разделить узлы локальной сети на группы, каждая их которых будет использовать разные правила для выхода в интернет.

- Индивидуальные случаи, когда нужно задать предопределенное правило движение трафика для узла, которое не создаётся автоматически.

Мы поможем настроить: маршрутизатор(роутер), точку доступа или коммутатор.

Заказать

Как настроить “static routing” в MikroTik

Будет рассмотрена запись статического маршрута, с детальным описанием рабочих параметров.

Настройка находится IP→Routes

Dst. Address – конечный адресат, популярные значения

- 0.0.0.0/0 – интернет;

- 192.168.0.0/24 – подсеть;

- 192.168.0.50 – конечный узёл;

Gateway – шлюз, которому будет отправлен пакет.

Check Gateway – проверка доступности шлюза:

- arp – по наличию записи в таблице ARP;

- ping – посредством отправки icmp запросов.

Этот пункт позволяет произвести точное определение не доступности шлюза и является рекомендованным, при использовании автоматического переключения линии интернета.

Type – маршруты, которые не указывают nexthop для пакетов, но вместо этого выполняют некоторые другие действия с пакетами, имеют тип, отличный от обычного unicast(одноадресного). Маршрут blackhole(черная дыра) молча отбрасывает пакеты, в то время как маршруты, unreachable(недоступные) и prohibit(запрещающие), отправляют сообщение ICMP Destination Unreachable (код 1 и 13 соответственно) на адрес источника пакета.

Distance – определение приоритета заданного маршрута. Чем ниже число, те выше приоритет.

Scope\Target Scope – параметры рекурсивной маршрутизации, состоящей из этапов:

- Маршрут ищет интерфейс для отправки пакета исходя из своего значения scope и всех записей в таблице main с меньшими или равными значениями target scope

- Из найденных интерфейсов выбирается тот, через который можно отправить пакет указанному шлюзу

- Интерфейс найденной connected записи выбирается для отправки пакета на шлюз

Больше информации по использованию параметров ааа можно найти в соответствующем руководстве “Manual:Using scope and target-scope attributes →”

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Routing Mark – направлять пакеты из заданной таблицы маршрутизации. Как правило этот параметр или пустой или заполняется промаркерованнымb маршрутами из раздела Mangle.

Pref. Source – задается IP адрес, от которого будет отправлен пакет. Этот параметр актуален, когда на интерфейсе несколько IP адресов.

Примеры статических маршрутов в MikroTik

Применяется для использования разных линий интернета для разных узлов. К примеру в сети расположено два сервера, использующие внешние порты 80 и 443.

Для работы правила нужно промаркировать трафик(раздел Mangle) и указать его в параметре Routing Mark.

Применяется, когда нужно изменить некоторые параметры в автоматическом добавлении маршрута(Add default route)

В качестве параметра переключателя между провайдера используется параметр Distance. Трафик в этом случае направляется в тот маршрут, значение Distance которого МЕНЬШЕ,

Осуществляется через почередное указание шлюзов провайдера. Параметром Gateway можно задавать не только последовательность, но и управлять количественной частью. К примеру, если вам нужно чтобы к провайдеру со шлюзом 11.11.11.11 уходило в 2 раза больше трафика(или там канал в 2 раза быстрее) достаточно этот шлюз указать два раза.

В качестве шлюза указывается IP адрес VPN клиента. Использование таких маршрутов в MikroTik популярно, когда в качестве L2TP или PPTP VPN клиента выступает роутер, со своей подсетью.

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Есть вопросы или предложения по настройке статической маршрутизации в MikroTik? Активно предлагай свой вариант настройки! →

Static inter-VRF routes

In general it is recommended that all routes between VRF should be exchanged using BGP local import and export functionality. If that is not enough, static routes can be used to achieve this so-called route leaking.

There are two ways to install a route that has gateway in different routing table than the route itself.

The first way is to explicitly specify routing table in gateway field when adding route. This is only possible when leaking a route and gateway from the «main» routing table to a different routing table (VRF).

Example:

# add route to 5.5.5.0/24 in 'vrf1' routing table with gateway in the main routing table add dst-address=5.5.5.0/24 gateway=10.3.0.1@main routing-mark=vrf1

The second way is to explicitly specify interface in gateway field. The interface specified can belong to a VRF instance.

Example:

# add route to 5.5.5.0/24 in the main routing table with gateway at 'ether2' VRF interface add dst-address=5.5.5.0/24 gateway=10.3.0.1%ether2 routing-mark=main # add route to 5.5.5.0/24 in the main routing table with 'ptp-link-1' VRF interface as gateway add dst-address=5.5.5.0/24 gateway=ptp-link-1 routing-mark=main

As can be observed, there are two variations possible — to specify gateway as ip_address%interface or to simply specify interface. The first should be used for broadcast interfaces in most cases. The second should be used for point-to-point interfaces, and also for broadcast interfaces, if the route is a connected route in some VRF. For example, if you have address on interface ether2 that is put in a VRF, there will be connected route to in that VRF’s routing table. It is acceptable to add static route in a different routing table with interface-only gateway, even though ether2 is a broadcast interface:

add dst-address=1.2.3.0/24 gateway=ether2 routing-mark=main

Networks

Настал момент непосредственно запуска процесса ospf

Вам необходимо на всех маршрутизаторах добавить сети (обращаю внимание именно СЕТИ, а не IP адреса) в которых может быть найден другой маршрутизатор в вашей сети использующий протокол OSPF, указывать надо именно те сети которые непосредственно присоединены к текущему маршрутизатору который вы настраиваете

Обращаю внимания, что нет необходимости добавлять в networks сети любые другие отличные от тех которые используются для связи между маршрутизаторами.

Например на P-1 будет три сети, а на CE только одна.

Так же вы может просто посмотреть на схему из первой части и сети будут прописаны между маршрутизаторами.

Часто в инструкциях вы можете найти информацию примерно такого рода «добавьте в networks те сети которые вы хотите опубликовать в OSPF «, да есть такой кейс, но его лучше всего применять только в STUB area, а у нас она не такая, а также вы не можете указать каким типом Type-1 или Type-2 будет распространяться данный маршрут, так как он будет intra-area т.е внутренний маршрут.

Добавить можно таким образом:

Обращаю ещё раз внимание именно СЕТЬ с маской и только сеть между маршрутизаторами

Маркировка трафика

Следующая задача, промаркировать трафик для каждого провайдера, на вход и на выход. Открываем на микротике IP – Firewall – Mangle, создаём новое правило. Интересует цепочка Prerouting, входящий интерфейс первого оператора. Маркируем соединение и задаём понятное имя марки. Для оптимизации нагрузки можно выбрать только новые соединения.

Следующим правилом создаём маркировку роутинга для нашей ранее созданной метки соединения.

Теперь займемся output. На основе коннекшен марки создаём правило роутинга.

Последним правилом маркировки для ISP1 будет цепочка output.

Для первого оператора метки заданы. По аналогии создаём и для второго, только придумываем другие имена меткам и в последнем правиле указываем соответствующий адрес.

Задаём соответствующий входящий интерфейс.

Создаём маркировку роутинга на основе connection mark.

И 2 правила на output.

В итоге вся маркировка трафика у нас будет выглядеть таким образов.

Ограничение доступа по графику

Теперь поговорим об ограничениях. Речь пойдёт о графике доступа к сети для детишек. В этом нам поможет Kid Control. Концепция очень проста. Для начала создаём правило (график) для каждого детёныша ). Здесь есть два блока с днями недели Пн.-Вс. Первый отвечает за график доступа к сети без ограничений, второй — за доступ с ограничением скорости . Для каждого дня недели, устанавливается временной период, когда доступ к сети есть. Здесь формируем нужный нам график и сохраняем правило.Kid Control в MikroTik

Теперь необходимо присвоить устройства пользователям. Их может быть несколько. Если устройства нет в списке, то его можно добавить вручную нажав .Kid Control в MikroTik

Вот такими не сложными действиями можно обезопасить и ограничить Интернет для детей. Бесспорно, способов и ситуаций может быть масса, но это тот минимум, за которым обращаются чаще всего.

На этом всё! Читайте продолжения и всем добра!

MikroTik настройка для начинающих. Часть 4 — Интернет для детей в MikroTik

Основные моменты

Стоит понимать, что роутинг работает на третьем уровне (L3), для ее работы нужны IP адреса. В роутерах Mikrotik есть определённый алгоритм работы RouterOS, он описан в Packet Flow Diagram v6. Нас интересует диаграмма Packet Flow Chains.

Можно задать очень интересный вопрос. Все мы знаем, что в заголовке IP пакета есть отправитель и получатель, в процессе его передачи, эти данные не меняются. Так же из определения выше мы знаем, что routing работает на L3, т.е. с IP адресами, на их основе и строятся маршруты. Но как же так, в настройках адаптера клиента указан IPшник основного шлюза, в таблицах маршрутизации так же указаны адреса роутеров, через которые доступны нужные сети. Как так получается, что источник и получатель не меняются в процессе передачи? (а они действительно не меняются).

Также вы можете воспользоваться статьёй про настройку Микротика с нуля, она подойдёт для всех моделей роутеров.

Все дело в том, что, когда ваш клиентский комп хочет передать данные через шлюз, он делает arp-запрос на его IPшник (не broadcast), шлюз ему отвечает, происходит подстановка MAC шлюза в качестве получателя, на канальном уровне (L2) в ethernet кадр и данные отправляются. Шлюз получивший такой кадр, смотрит в IP заголовок, понимает, что получатель за пределами его локальной базы данных маршрутов, находит подходящий роут (об этом далее), делает arp-запрос нужного роутера, отправляет ethernet (если допустим это обычная сеть) кадр с MACом нужного роутера, и так до самого конца. Интересная штука выходит, IP адреса в пути следования не меняются, а MAC меняются.

Популярным вопросом у многих начинающих админов является «Я задал маршрут в нужную сеть, почему не работает?». На самом деле, пакеты долетают куда надо (если нет блокирующих правил по пути), т.е. в одну сторону. В связи с этим вам встречные вопросы:

- А вы задали обратный маршрут до вас?

- Как сеть назначения узнает, куда слать ответные пакеты?

Алгоритмы выбора маршрута:

- Самый высокий приоритет имеет сеть/адрес /32 маской. Чем уже маска, тем приоритетнее;

- Default Route имеет самый наименьший приоритет 0.0.0.0/0.

После выбора маршрута происходит выбор по метрике, чем меньше метрика, тем приоритетнее:

- distance=0 — наивысшая метрика;

- distance=254 – наименьшая метрика;

- distance=255 – недоступный маршрут.

Пора перейти от теории к практике.

Если вы хотите углубить свои знания по работе с роутерами MikroTik, то наша команда рекомендует пройти курсы которые сделаны на основе MikroTik Certified Network Associate и расширены автором на основе опыта . Подробно читайте .