Введение

Роутеры Mikrotik routerboard достаточно давно появились на рынке, но так до сих пор и не завоевали большую популярность. Хотя свою нишу заняли. Лично я считаю, что это отличный роутер для дома, по надежности у него нет конкурентов. Это действительно маршрутизатор, который можно один раз настроить и забыть. Лично мне еще ни разу не попадалось устройство, которое бы приходилось принудительно перезагружать, чтобы вывести его из комы, как это часто бывает с другими бюджетными железками.

Распространение среди домашних пользователей сдерживает в первую очередь сложность настройки. И хотя более ли менее продвинутому пользователю может показаться, что ничего тут сложного нет. Но на самом деле есть. И я часто сталкивался с просьбами настроить роутер дома для раздачи интернета по wifi, так как купившие по чьей-нибудь рекомендации пользователи сами не могли полностью настроить нужный функционал, хотя инструкций в интернете хватает.

Этот пробел я хочу восполнить и написать подробную пошаговую инструкцию по настройке микротика с нуля для чайников на примере самой подходящей для дома модели RB951G-2HnD. У меня давно подготовлена личная шпаргалка в виде текстового файла. По ней я буквально за 10 минут настраиваю роутер и отдаю пользователю. То есть реально ничего сложного нет, если знаешь, что делаешь. На основе этой шпаргалки я и напишу материал.

Возможно опытному пользователю нечего будет тут почерпнуть, а может быть я сам что-то делаю не совсем правильно или не оптимально. Прошу сделать подсказку или замечание в комментарии, если это действительно так. Я пишу статьи в том числе и для того, чтобы самому научиться чему-то новому. Как гласит одна восточная мудрость — чтобы получить новые знания, нужно поделиться теми, что есть у тебя с другими. Именно этим я и занимаюсь на страницах данного сайта.

Далее предлагаю краткий список того, что мы будем делать в статье, чтобы вы понимали, о чем пойдет речь.

Краткий список действий

Необходимое время: 2 часа.

Настройка роутера Mikrotik.

-

Сброс настроек роутера.

Я предлагаю начать настраивать микротик с нуля, без заводских настроек. Это позволяет лучше понять и разобраться в принципах работы устройства.

-

Обновление прошивки.

Рассказываю, как скачать и залить самую свежую прошивку на микротик.

-

Объединение портов в бридж.

Так как мы разбираем базовую настройку микротика, все порты вместе с wifi будут объединены в единый сетевой бридж, чтобы подключенные к ним устройства могли взаимодействовать друг с другом.

-

Настройка ip адреса.

В качестве примера покажу, как настроить статический ip адрес в роутере. Это не такая тривиальная и очевидная задача, как в некоторых домашних устройствах.

-

Подключение интернета.

Показываю, что нужно сделать, чтобы заработал интернет на самом роутере.

-

Настройка dhcp сервера.

Настраиваю dhcp сервер на микротике, чтобы он раздавал сетевые настройки для всех устройств локальной сети.

-

Настройка NAT.

Обязательная настройка для того, чтобы интернет заработал у подключенных к mikrotik устройств.

-

Настройка Wifi.

Показываю базовую настройку wifi в микротике. Только минимально необходимые настройки, чтобы можно было подключаться и выходить в интернет по wifi.

-

Смена пароля администратора.

Показываю, как задать или изменить пароль доступа к роутеру.

-

Настройка времени.

Необязательная настройка. С неправильным временем тоже все будет работать, но когда оно установлено правильно и синхронизируется, удобнее и практичнее.

Настройка PPTP клиента на Mikrotik

2 минуты чтения

В сегодняшней статье мы покажем, как настроить PPTP клиент на роутерах Mikrotik. Мы будем проводить все настройки на модели RB951Ui-2HnD, но написанное в этой статье будет актуально для любой модели Mikrotik, поддерживающей PPP.

Протокол PPTP

Для начала немного теории. PPTP (Point To Point Tunnel Protocol) это протокол, который позволяет создать незашифрованный туннель через публичную сеть Интернет. Для шифрования данного туннеля вместе с PPTP обычно применяется протокол Microsoft Point-to-Point Encryption (MPPE). PPTP поддерживает различные методы аутентификации, которые включены в PPP, такие как: pap, chap, mschap2, mschap1. Для использования PPTP зарезервирован порт 1723 и протокол GRE для энкапсуляции фреймов.

Основные задачи, которые решает PPTP:

- Безопасное соединение роутеров через Интернет по защищенному туннелю

- Подключение удаленных пользователей для доступа к ресурсам локальной сети

- Соединение распределенных локальных сетей через Интернет

Настройка PPTP клиента

Для того, чтобы настроить PPTP клиент на роутерах Mikrotik при помощи приложения WinBox, нужно открыть раздел PPP → Interface → + и выбрать PPTP Client, как показано ниже:

Откроется окно добавления нового интерфейса. На вкладке General можно оставить всё по умолчанию.

Переходим на вкладку Dial Out и выполняем следующие настройки:

- Connect To — Сюда вписываем адрес или ddns сервера PPTP/ VPN (Например — OpenVPN).

- User — Логин для подключения к серверу PPTP/VPN

- Password — Пароль для подключения к серверу PPTP/VPN

На самом базовом уровне этих данных вполне достаточно.

Осталось только добавить несколько правил, которые разрешат использование PPTP.

Для этого открываем раздел IP> → Firewall → NAT и нажимаем +. Перед нами открывается страница добавления нового правила, заполняем её следующим образом:

Здесь Out Interface — интерфейс для PPTP клиента, который мы создавали ранее.

Пожалуйста, расскажите почему?

Нам жаль, что статья не была полезна для вас Пожалуйста, если не затруднит, укажите по какой причине? Мы будем очень благодарны за подробный ответ. Спасибо, что помогаете нам стать лучше!

Подпишитесь на нашу еженедельную рассылку, и мы будем присылать самые интересные публикации Просто оставьте свои данные в форме ниже.

VPN-туннели — распространенный вид связи типа «точка-точка» на основе стандартного интернет-соединения через роутеры MikroTik. Они представляют собой, по сути «канал внутри канала» — выделенную линию внутри основной.

Необходимость настройки туннельного VPN-соединения на MikroTik возникает в случаях, когда:

- Требуется предоставить доступ к корпоративной сетисотрудникам предприятия, которые работают из дома, или находясь в командировке, в том числе с мобильных устройств.

- Требуется предоставить доступ в интернет абонентам провайдера (в последнее время такая реализация доступа клиентов становится все более популярной).

- Необходимо соединить два удаленных подразделения предприятия защищенным каналом связи с минимальными затратами.

В отличие от обычной сети, где данные передаются открыто и в незашифрованном виде, VPN является защищенным каналом связи. Уровень защиты зависит от типа туннельного протокола, выбранного для соединения. Так, наименее защищенным считается протокол PPtP, даже его «верхний» алгоритм аутентификации mschap2 имеет ряд проблем безопасности и легко взламывается. Наиболее безопасным считается набор протоколов IPsec.

Несмотря на укоряющую картинку, иногда смысл в отключении шифрования и аутентификации все же есть. Многие модели MikroTik не поддерживают аппаратное шифрование, и обработка всех процессов, связанных с защитой соединения происходит на уровне CPU. Если безопасность соединения не является для вас критичным моментом, а производительность используемого роутера оставляет желать лучшего, то отключение шифрования можно использовать для разгрузки процессора.

Настройка WAN интерфейса MikroTik

Смена MAC адреса WAN порта

Если Ваш провайдер блокирует доступ к сети по MAC адресу, то необходимо сначала изменить MAC адрес WAN порта роутера MikroTik. В противном случае пропустите этот пункт.

Чтобы изменить MAC адрес порта MikroTik, открываем в программе Winbox меню New Terminal и вводим команду:

, где ether1 — имя WAN интерфейса, 00:01:02:03:04:05 — разрешенный MAC адрес.

Изменить MAC адрес MikroTik

Чтобы вернуть родной MAC адрес порта, нужно выполнить команду:

, где ether1 — имя интерфейса.

Вернуть родной MAC адрес MikroTik

Настройка Dynamic IP

Если интернет провайдер выдает Вам сетевые настройки автоматически, то необходимо настроить WAN порт роутера MikroTik на получение настроек по DHCP:

- Открываем меню IP;

- Выбираем DHCP Client;

- В появившемся окне нажимаем кнопку Add (плюсик);

- В новом окне в списке Interface выбираем WAN интерфейс ether1;

- Нажимаем кнопку OK для сохранения настроек.

Настройка DHCP клиента MikroTik

Теперь мы получили IP адрес от провайдера, который отображается в столбце IP Adress.

Получение IP адреса по DHCP MikroTik

Проверим, что есть связь с интернетом:

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

ping MikroTik

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

Настройка Static IP

Если вы используете статические сетевые настройки, необходимо настроить WAN порт роутера MikroTik вручную.

Настроим статический IP адрес и маску подсети WAN порта MikroTik :

- Открываем меню IP;

- Выбираем Addresses;

- В появившемся окне нажимаем кнопку Add (плюсик);

- В новом окне в поле Address прописываем статический IP адрес / маску подсети;

- В списке Interface выбираем WAN интерфейс ether1;

- Для сохранения настроек нажимаем кнопку OK.

Настройка статического адреса MikroTik

Настроим адрес интернет шлюза MikroTik:

- Открываем меню IP;

- Выбираем Routes;

- В появившемся окне нажимаем кнопку Add (плюсик);

- В новом окне в поле Gateway прописываем IP адрес шлюза;

- Нажимаем кнопку OK для сохранения настроек.

Настройка шлюза MikroTik

Добавим адреса DNS серверов MikroTik:

- Открываем меню IP;

- Выбираем DNS;

- В появившемся окне нажимаем кнопку Settings;

- В новом окне в поле Servers прописываем IP адрес предпочитаемого DNS сервера;

- Нажимаем кнопку «вниз» (черный треугольник), чтобы добавить еще одно поле для ввода;

- В новом поле прописываем IP адрес альтернативного DNS сервера;

- Ставим галочку Allow Remote Requests;

- Нажимаем кнопку OK для сохранения настроек.

Настройка DNS MikroTik

Проверим, что есть доступ к интернету:

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

ping MikroTik

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

Настройка PPPoE

Если вы используете ADSL модем, к которому по сетевому кабелю подключен роутер MikroTik, сначала необходимо настроить ADSL модем в режим Bridge (мост).

Настроим клиентское PPPoE соединение на роутере MikroTik:

- Слева выбираем меню PPP;

- Нажимаем кнопку Add (плюсик);

- Выбираем PPPoE Client.

Настройка PPPoE MikroTik

Настраиваем параметры PPPoE соединения MikroTik:

- В поле Name указываем имя соединения;

- В списке Interfaces выбираем первый WAN порт ether1, который подключен к провайдеру;

Выбор интерфейса PPPoE MikroTik - Переходим на вкладку Dial Out;

- В поле User указываем имя пользователя;

- В поле Password вводим пароль;

- Ставим галочку Use Peer DNS;

- Нажимаем кнопку OK.

Настройка пользователя и пароля PPPoE MikroTik

После создания PPPoE соединения напротив него должна появиться буква R, которая говорит о том, что соединение установлено.

PPPoE соединение на MikroTik установлено

Проверим, что есть связь с интернетом:

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

ping MikroTik

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

Комплексный способ

Через графический интерфейс

Приведенные ниже манипуляции подразумевают, что вы уже настроили IP-адреса двум внешним интерфейсам, прописали маршруты и сделали правила NAT.

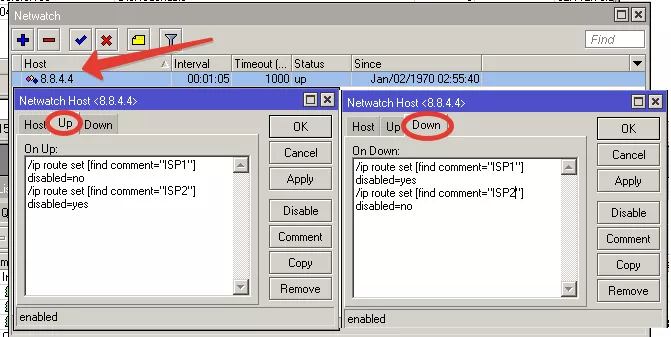

«Комплексный» способ основан на том, что с помощью встроенной утилиты «Netwatch», мы будем один раз в минуту проверять доступность интернета с помощью команды ping до узла 8.8.4.4 через первый интернет канал. Доступ до этого узла через второй Интернет-канал будет всегда закрыт. Таким образом если ping проходит — это значит, что первый канал находится в рабочем состоянии и он должен быть включен, а 2-ой канал должен быть выключен. И наоборот: если ping не проходит — это значит, что первый канал не работает и он должен быть выключен и включен 2-ой канал. Как только ping начнет проходить произойдет обратной переключение. Нужный маршрут утилита будет определять по комментарию, который мы назначим. Как видите этот способ лишен недостатка первого способа.

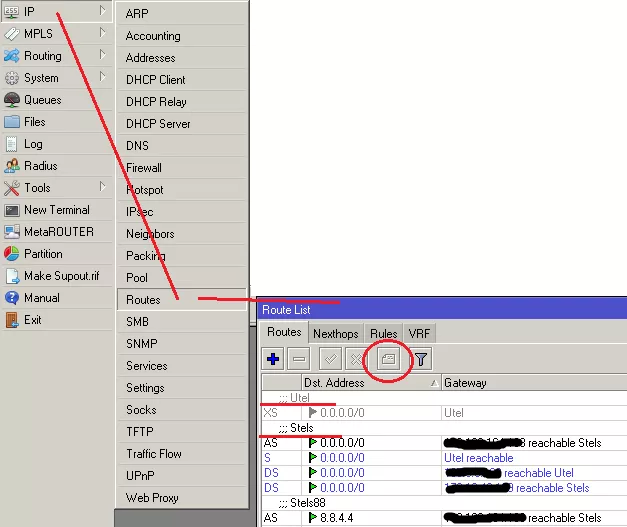

Добавить комментарии к маршрутам. К маршруту через первого провайдера добавить комментарий ISP1, к маршруту через второго провайдера добавить комментарий ISP2. Приведем пример для первого провайдера. Для второго действие делается аналогично.

Создать статический маршрут до 8.8.4.4. В IP => Routes создать маршрут до адреса 8.8.4.4 через шлюз 1-го интернет провайдера.

Добавить правило блокирующее доступ к 8.8.4.4 через 2-ой WAN-интерфейс.

Добавить условие переключения. В Tools => Netwatch на вкладке «Host» создать новый «Netwatch host». В графе «Host» указать отслеживаемый ip-адрес, в «Interval» — частоту осуществляемых проверок, а в «Timeout» — время недоступности хоста при котором сработает триггер.

В примере указан адрес 8.8.8.8. Это опечатка. Должен быть адрес 8.8.4.4

На вкладке «Up» добавить скрипт следующего содержания:

На вкладке «Down» добавить скрипт следующего содержания:

Настройка переключения интернет каналов между двумя провайдерами

Для настройки переключения интернет каналов между двумя провайдерами будем использовать маршруты (Routes) и встроенную утилиту Netwatch.

У нас будет два маршрута, через которые может идти интернет трафик. Весь трафик будет идти по умолчанию через 1-го провайдера.

Если вдруг пропадет связь с 1-ым провайдером, то мы активируем 2-ой маршрут, и весь трафик пойдет через 2-го провайдера.

Как только восстановится связь через 1-го провайдера, мы деактивируем 2-ой маршрут, и весь трафик пойдет через 1-го провайдера.

Утилита Netwatch поможет пинговать ip-адрес в интернете и выполнять скрипты, если ip-адрес перестал пинговаться или снова начал. Она будет выполнять активацию и деактивацию маршрута.

Сначала удалим маршрут через первого провайдера, который создался автоматически, поскольку мы не можем редактировать его свойства.

- Откройте меню IP — Routes;

- Кликните левой кнопкой мыши по маршруту первого провайдера со шлюзом 10.10.10.1 unrechable;

- Нажмите кнопку удалить (красный минус).

Теперь изменим параметры маршрута второго провайдера:

- Сделайте двойной щелчок левой кнопкой мыши по маршруту второго провайдера;

- В поле Gateway должен быть указан шлюз второго провайдера 20.20.20.1;

- В поле Distance ставим приоритет 2;

- Нажмите кнопку Comment;

- В поле напишите комментарий ISP2. Комментарий необходим для того, чтобы наши скрипты могли идентифицировать маршрут и активировать или деактивировать его.

- Нажмите кнопку OK и в следующем окне еще раз OK.

- Выберите маршрут второго провайдера, кликнув по нему левой кнопкой мыши, и деактивируйте, нажав кнопку с красным крестиком. После этого маршрут станет серого цвета.

Дальше нужно добавить маршрут первого провайдера заново, но прежде определим, какой IP-адрес шлюза выдает первый провайдер.

- Откройте меню IP — DHCP Client;

- Сделайте двойной щелчок левой кнопкой мыши на интерфейсе ether1;

- Перейдите на вкладку Status;

- Выпишите IP-адрес шлюза из поля Gateway. Он будет нужен при создании маршрута через первого провайдера.

Теперь добавляем маршрут через первого провайдера:

- Откройте меню IP — Routes;

- Нажмите кнопку добавить (синий плюсик);

- В поле Gateway укажите шлюз первого провайдера 10.10.10.1;

- В поле Distance ставим приоритет 3;

-

Нажмите Comment;

- В поле напишите комментарий ISP1.

- Нажмите кнопку OK и еще раз OK в следующем окне.

3-й маршрут понадобится для того, чтобы сервер Google по умолчанию пинговался только через 1-го провайдера.

- Нажмите кнопку добавить (синий плюсик);

- В поле Dst. Address укажите IP-адрес сервера Google 8.8.4.4;

- В поле Gateway укажите шлюз первого провайдера 10.10.10.1;

- В поле Distance ставим приоритет 1;

- Нажмите Comment;

- Напишите комментарий .

- Нажмите кнопку OK и еще раз OK.

Также добавим в Firewall правило, которое запретит пинговать ip-адрес 8.8.4.4 через 2-го провайдера. Иначе утилита Netwatch подумает, что связь с 1-ым провайдером восстановилась, и будет постоянно переключать маршруты по кругу.

- Откройте меню IP — Firewall и перейдите на вкладку Filter Rules;

- Нажмите кнопку добавить (синий плюсик);

- В списке Chain выберите Output;

- В поле Dst. Address введите адрес сервера 8.8.4.4;

- В списке Out. Interface выберите ether2;

- Перейдите на вкладку Action;

- В списке Action выберите Drop;

- Нажмите кнопку OK.

Netwatch будет проверять связь с интернетом путем пингования сервера Google с IP-адресом 8.8.4.4. Как только сервер перестанет пинговаться, выполнится скрипт, который активирует 2-й маршрут и трафик пойдет через 2-го провайдера. Как только связь через 1-го провайдера восстановится, то выполнится другой скрипт, который деактивирует 2-й маршрут и трафик пойдет через 1-го провайдера.

- Откройте меню Tools — Netwatch;

- Нажмите кнопку добавить (синий плюсик);

- В поле Host укажите сервер Google 8.8.4.4, который утилита будет пинговать;

- В поле Interval укажите интервал времени 00:00:05, через который будет пинговаться сервер. Для отладки работы скриптов поставим небольшой интервал 5 секунд. После отладки переключения между двумя провайдерами увеличим интервал до 30 секунд.

- Перейдите на вкладку Down;

- На вкладке Down вставляем скрипт /ip route enable Этот скрипт будет активировать маршрут через второго провайдера, если перестанет пинговаться сервер Google;

- Перейдите на вкладку Up;

- На вкладке Up вставляем скрипт /ip route disable Этот скрипт будет деактивировать маршрут через второго провайдера, если восстановится связь через первого провайдера;

- Нажмите кнопку OK.

Mikrotik как резервный шлюз

В удаленных местах, где нет постоянного технического персонала для обслуживания шлюза, я всегда ставлю 2 устройства, которые могут работать в качестве шлюза для локальной сети. Обычно это полноценный роутер Mikrotik или шлюз в виртуальной машине на базе какого-то линукса. Там могут быть настроены два провайдера, резервирование и т.д

Не суть важно, рассказываю не об этом. В качестве резерва чаще всего выступает свитч микротик с возможностью роутинга

Например, CRS326. Это очень удобно, так как свитч в любом случае какой-то будет установлен, пусть уж сразу с доп. функуионалом.

Таким образом, у вас есть основной шлюз, который обеспечивает интернетом локальную сеть и запасной. Если с первым происходит физическая поломка и он полностью выходит из строя, вы можете подключиться к резервному и настроить его в качестве основного, пока с ним не будет решена проблема. Такая схема возможна, если у вас 2 провайдера с несколькими внешними IP адресами, которые настраиваются у обоих шлюзов — основного и резервного. Если у резервного только один IP адрес — он настраивается на запасном шлюзе. Таким образом, автопереключения на резерв не будет. Приходится этим жертвовать в данном случае.

В случае, если у вас только 1 провайдер, но он предоставляет несколько внешних ip адресов, то все настраивается примерно так же. На резервном Микротике настраивается интернет через основной шлюз в локальной сети (в моей статье это wan1), а отдельный внешний ip адрес настраивается как дополнительный (wan2). Отличие будет только в том, что соединения через основной шлюз и локальную сеть не надо маркировать. Будут проблемы с доступом через локальную сеть, vpn и т.д. Достаточно настроить маркировку входящих пакетов только через wan2 — внешний ip адрес провайдера.

При такой схеме вы будете застрахованы от физической поломки основного шлюза. Если она случится, вы подключаетесь через внешний ip адрес к запасному микротику и делаете его временно основным шлюзом. Можно просто назначить ему ip адрес мертвого шлюза или настроить dhcp сервер и выдавать новые сетевые настройки. Это уже будет зависеть от вашей топологии.

2-й Вариант Failover на Микротике лишенный недостатков первого способа.

В Микротик встроен Netwatch, (находится в меню Tools). Вкратце эта утилита позволяет пинговать какой-либо ip и выполнять команды если меняется доступность ip адреса, в Up — вписываем команды которые выполняются когда ip стал нова доступен, в Down соответственно вписываем команды которые надо выполнить когда ip стал недоступен.

Суть понятна из картинки, жмем синий плюс, вписываем ip по которому будем проверять работоспособность канала, интервал проверки, я ставлю около минуты, можно меньше или больше.

Да, предварительно нужно задать комментарии для маршрутов. Мне удобнее всего настраивать Микротик через Winbox, для задания комментария маршруту заходим в IP-Routes, откроется окно со списком маршрутом, кружком обведена кнопка задания комментария, выделяем нужный маршрут, жмем на кнопку, вписываем комментарий для маршрута, жмем ок.

На картинке видно работу скрипта, маршрут к провайдеру ISP2 (У меня это Utel) не активен, он серого цвета, а маршрут к ISP1 (у меня Stels) активен. Ниже можно увидеть маршрут с комментарием Stels88, это нужно чтоб пинги к 8.8.4.4 который мы используем в скриптах шли только с ISP1, это нужно для контроля работоспособности ISP1, пинги идут -все впорядке, если ответов на пинги нет, то надо переключаться на ISP2. Как это делается видно на картинке ниже:

В раздел UP пишем:

/ip route set disabled=no

/ip route set disabled=yes

В раздел Down пишем:

/ip route set disabled=yes

/ip route set disabled=no

Для того чтоб схема корректно работало, нужно разрешить пинговать этот ip только с ISP1, для этого желательно добавить правило в IP-Firewall запрещающее доступ к 8.8.4.4 с ISP2, и прописать статический маршрут к 8.8.4.4 через шлюз ISP1 (в штатном режиме так сделать не получится если ISP1 выдает динамический ip и придется писать скрипт, который будет определять ip шлюза и прописывать маршрут ).

Спонсор статьи:

VPN через PPtP на MikroTik

PPtP — самый распространенный протокол VPN. Представляет собой связку протокола TCP, который используется для передачи данных, и GRE — для инкапсуляции пакетов. Чаще всего применяется для удаленного доступа пользователей к корпоративной сети. В принципе, может использоваться для многих задач VPN, однако следует учитывать его изъяны в безопасности.

Прост в настройке. Для организации туннеля требуется:

создать на роутере MikroTik, через который пользователи будут подключаться к корпоративной сети, PPtP-сервер,

создать профили пользователей с логинами/паролями для идентификации на стороне сервера,

создать правила-исключения Firewall маршрутизатора, для того, чтобы подключения беспрепятственно проходили через брандмауер.

Включаем PPtP сервер.

Для этого идем в раздел меню PPP, заходим на вкладку Interface, вверху в перечне вкладок находим PPTP сервер и ставим галочку в пункте Enabled.

Снимаем галочки с наименее безопасных алгоритмов идентификации — pap и chap.

Создаем пользователей.

В разделе PPP переходим в меню Secrets и с помощью кнопки » + » добавляем нового пользователя.

В полях Name и Password прописываем, соответственно логин и пароль, который будет использовать пользователь для подключения к туннелю.

В поле Service выбираем тип нашего протокола — pptp, в поле Local Address пишем IP-адрес роутера MikroTik, который будет выступать в роли VPN-сервера, а в поле Remote Address — IP-адрес пользователя

Прописываем правила для Firewall.

Нам нужно открыть 1723 порт для трафика по TCP-протоколу для работы VPN-туннеля MikroTik, а также разрешить протокол GRE. Для этого идем в раздел IP, потом — в Firewall, потом на вкладку Filter Rules, где с помощью кнопки «+» добавляем новое правило. В поле Chain указываем входящий трафик — input, в поле Protocol выбираем протокол tcp, а в поле Dst. Port — указываем порт для VPN туннеля 1723.

Переходим здесь же на вкладку Action и выбираем accept — разрешать (трафик).

Точно также добавляем правило для GRE. На вкладке General аналогично предыдущему прописываем input, а в поле Protocol выбираем gre.

На вкладке Action как и в предыдущем правиле выбираем accept.

Не забываем поднять эти правила в общем списке наверх, поставив ПЕРЕД запрещающими правилами, иначе они не будут работать. В RouterOS Mikrotik это можно сделать перетаскиванием правил в окне FireWall.

Все, PPtP сервер для VPN на MikroTik поднят.

Небольшое уточнение.

В некоторых случаях, когда при подключении необходимо видеть локальную сеть за маршрутизатором, нужно включить proxy-arp в настройках локальной сети. Для этого идем в раздел интерфейсов (Interface), находим интерфейс, соответствующий локальной сети и на вкладке General в поле ARP выбираем proxy-arp.

Если вы подняли VPN между двумя роутерами MikroTik и вам необходимо разрешить передачу broadcast, можно попробовать добавить существующий профиль подключения (PPP — Profiles) удаленного роутера в бридж главного:

UPD из комментария: Если вам дополнительно нужно получить доступ к расшаренным папкам на компьютерах локальной сети, понадобится также открыть порт 445 для проходящего трафика SMB-протокола, который отвечает за Windows Shared. (Правило forward в брандмауере).

Настройка клиента .

На стороне VPN-клиента настройки состоят только в том, чтобы создать подключение по VPN, указать IP-адрес VPN (PPtP) сервера, логин и пароль пользователя.

Настройка переключения интернет-каналов

Есть несколько способов отслеживания состояния. Один из них — это проверка провайдерского шлюза arp или ping запросами в самой настройке маршрута. Но он не эффективен, т.к. gateway может быть и доступен, а доступ в инет за ним нет. Как один из вариантов, проверять доступность на основе пинг запросов каких-либо крупных сервисов, которые доступны круглосуточно. Встроенных средств у Mikrotik нет, и по этой причине будем использовать простенький скрипт ниже.

#Main interface name

:global MainIf ether1

#Failover interface name

:global RsrvIf ether2

:local PingCount 1

:local PingTargets {77.88.8.8; 8.8.8.8}

:local host

:local MainIfInetOk false

:local RsrvIfInetOk false

:local MainPings 0

:local RsrvPings 0

foreach host in=$PingTargets do={

:local res

:set MainPings ($MainPings + $res)

:local res

:set RsrvPings ($RsrvPings + $res)

:delay 1

}

:set MainIfInetOk ($MainPings >= 1)

:set RsrvIfInetOk ($RsrvPings >= 1)

:put "MainIfInetOk=$MainIfInetOk"

:put "RsrvIfInetOk=$RsrvIfInetOk"

:local MainGWDistance distance]

:local RsrvGWDistance distance]

:put "MainGWDistance=$MainGWDistance"

:put "RsrvGWDistance=$RsrvGWDistance"

if ($MainIfInetOk && ($MainGWDistance >= $RsrvGWDistance)) do={

/ip route set distance=10

/ip route set distance=20

:put "switched to MAIN internet connection"

/log info "switched to MAIN internet connection"

/ip firewall connection remove

}

if (!$MainIfInetOk && $RsrvIfInetOk && ($MainGWDistance <= $RsrvGWDistance)) do={

/ip route set distance=20

/ip route set distance=10

:put "switched to RESERVE internet connection"

/log info "switched to RESERVE internet connection"

/ip firewall connection remove

}

Основные параметры, которые вам нужно будет исправить это:

- :global MainIf ether1 – основной интерфейс;

- :global RsrvIf ether2 – резервный интерфейс;

- :local PingTargets {77.88.8.8; 8.8.8.8} – таргеты, которые будите мониторить;

- :local MainGWDistance – переменная метрики для ISP1;

- :local RsrvGWDistance – переменная метрики для ISP2;

- Комментарий маршрут.

Добавляем данный скрипт в хранилище, даем имя check-internet.

Тестируем работу через консоль.

Как мы видим все отлично.

Добавляем задание в планировщик. Обязательно указываем интервал. В данном случае раз в 15 сек. Это самый минимальный рекомендуемый интервал, ниже ставить не советую.

Из особенностей, очищает все соединения, когда происходит переключение. Вы так же можете добавить свои команды в конце тела.