Что делать, если файл не загружается на хостинг или загрузился пустой

Обычно это связано с превышением квоты дискового пространства – определённой объем накопителя, выделяемый для каждого пользователя. Узнать, превышена ли квота можно в панели управления хостером или сервером. В случае подтверждения данной теории придется повысить характеристики тарифа, а именно свободное пространство на жёстком диске или SSD.

Если невозможно создать каталог, тогда убедитесь, что название не кириллическое.

При загрузке файлов, бывают случаи, что они слишком много весят, поэтому закачка не проходит в нормальном режиме. Загружать файлы стоит небольшого размера.

https://youtube.com/watch?v=Z0uVx4ajnG8

Подключение к серверу хостинга, на котором расположен ваш сайт.

Запускаем программу FileZilla. В полях «Хост:», «Имя пользователя» и «Пароль:» указываем соответственно адрес ftp сервера, который вам предоставил хостинг провайдер, а также имя пользователя для доступа по FTP и пароль к FTP серверу. Поле «Порт:» можно оставить пустым или вбить цифру 21 – это стандартный порт ftp протокола.

Как я уже писал выше, подключаться по фтп протоколу небезопасно. Поэтому будем подключаться к серверу при помощи протокола sftp, который шифрует все передаваемые в интернет данные. Для этого в письме, который вы получили от хостинг провайдера, помимо данных для доступа по ftp ищем данные для доступа к серверу по протоколу SSH.

В полях «Хост:», «Имя пользователя» и «Пароль:» указываем соответственно адрес ssh сервера, который вам предоставил хостинг провайдер, а также имя пользователя для доступа по ssh и пароль к ssh серверу. В поле «Порт:» вбиваем цифру 22 – это стандартный порт sftp (или ssh ftp) протокола.

Далее жмем на кнопку «Быстрое соединение» и видим структуру файлов и папок удаленного сервера.

Если у вас со временем будет несколько сайтов на разных серверах, то можно воспользоваться Менеджером сайтов, в котором можно забить и запомнить адрес ftp сервера, а также логин и пароль для доступа к серверу.

Для этого переходим в меню Файл -> Менеджер сайтов или жмем на панели с кнопками, которая находится под меню на самую первую слева кнопку «Открыть менеджер сайтов».

На рисунке выше вы видите примеры трех созданных подключений. Просто выбираем нужное подключение и жмем на кнопку «Соединиться».

Для того, чтобы создать новое подключение в менеджере сайтов жмем на кнопку «Новый сайт».

Разберем вначале настройки для создания небезопасного ftp подключения:

- В поле «Хост» указываем адрес ftp сервера;

- в поле «Протокол» выбираем из выпадающего меню «FTP – Протокол передачи данных»;

- в поле «Шифрование» выбираем «Использовать явный FTP через TLS, если доступен» или «Использовать обычный FTP (небезопасно)»;

- в поле «Тип входа» выбираем «Нормальный»;

- и 6. в полях «Пользователь» и «Пароль» вбиваем соответственно логин и пароль для доступа к ftp серверу, которые вам предоставил хостинг провайдер.

Дело в том, что при выборе типа шифрования «Использовать явный FTP через TLS если доступен» FileZilla пытается подключиться к серверу по протоколу FTPS, который действительно шифрует данные. Если сервер не поддерживает безопасное подключение, то FileZilla затем подключается по протоколу ftp. Но дело в том, что не все хостинги протокол FTPS и тогда FileZilla подключается по обычному протоколу FTP.

Попытку безопасного подключения к серверу вы можете увидеть на рисунке ниже:

Если хостинг не поддерживает подключение по ftps, пробуем подключиться по другому безопасному протоколу sftp:

В этом случае в поле в полях «Пользователь» и «Пароль» вбиваем соответственно логин и пароль для доступа к ssh серверу, которые вам предоставил хостинг провайдер.

Уважающий себя хостинг должен поддерживать один из двух безопасных протоколов подключения (ftps или sftp).

FTPS

FTPS (FTP + SSL) – расширение стандартного протокола передачи файлов, добавляющее в его базовый функционал создание шифрованных сессий с помощью протокола SSL (Secure Sockets Layer — уровень защищенных сокетов). На сегодняшний день защита обеспечивается его более продвинутым аналогом TLS (Transport Layer Security — защита транспортного уровня).

SSL

Протокол SSL предложен корпорацией Netscape Communications в 1996 году с целью обеспечения безопасности и секретности интернет-соединений. Протокол поддерживает аутентификацию (установление подлинности) клиента и сервера, не зависит от приложений и прозрачен для протоколов HTTP, FTP и Telnet.

Протокол SSL Handshake состоит из двух этапов: установление подлинности сервера и необязательное установление подлинности клиента. На первом этапе сервер в ответ на запрос клиента посылает свой сертификат и параметры шифрования. Затем клиент генерирует мастер-ключ, зашифровывает его открытым ключом сервера и отсылает серверу. Сервер расшифровывает мастер-ключ своим частным ключом и подтверждает свою подлинность клиенту, возвращая ему сообщение, заверенное мастером-ключом клиента.

Последующие данные шифруются и заверяются ключами, полученными на основе этого мастера-ключа. На втором этапе, который не является обязательным, сервер посылает запрос клиенту, а клиент подтверждает серверу свою подлинность, возвращая запрос с собственной цифровой подписью и сертификат открытого ключа.

SSL поддерживает разнообразные криптографические алгоритмы. В ходе установления связи используется криптосистема открытого ключа RSA. После обмена ключами используется много разных шифров: RC2, RC4, IDEA, DES и TripleDES. Также используется MD5 — алгоритм создания дайджеста сообщений. Синтаксис сертификатов открытого ключа описан в X.509.

Одним из немаловажных преимуществ SSL, является его полная программно-платформенная независимость. Протокол разработан на принципах переносимости, и идеология его построения, не зависит, от тех приложений, в составе которых он используется

Помимо этого, важно и то, что поверх протокола SSL, могут прозрачно накладываться и другие протоколы; либо для еще большего увеличения степени защиты целевых информационных потоков, либо, для адаптации криптографических способностей SSL под какую-нибудь другую, вполне определенную задачу

SSL-подключение

Предоставляемый SSL безопасный канал обладает тремя основными свойствами:

- Канал является частным. Шифрование используется для всех сообщений после простого диалога, который служит для определения секретного ключа.

- Канал аутентифицирован. Серверная сторона диалога всегда аутентифицируется, в то время как клиентская — аутентифицируется опционально.

- Канал надежен. Транспортировка сообщений включает в себя проверку целостности (с привлечением MAC).

Особенности FTPS

Существуют две реализации FTPS, использующие различные методы предоставления безопасности:

- Неявный метод предполагает использование стандартного протокола SSL с установлением сессии перед отправкой данных, что, в свою очередь, нарушает совместимость с обычным FTP клиентами и серверами. Для обратной совместимости с клиентами, которые не поддерживают FTPS, для контрольного соединения используется TCP-порт 990, а для передачи данных — 989. Это позволяет сохранить стандартный порт 21 для протокола FTP. Данный метод признан устаревшим.

- Явный – намного более удобен, так как использует команды стандартного FTP, но при ответе шифрует данные, что позволяет использовать одно и тоже управляющее соединение как для FTP, так и для FTPS. Клиент должен явно запросить защищенную передачу данных у сервера, а после утвердить способ шифрования. Если клиент не запросит защищенную передачу, FTPS сервер вправе как сохранить, так и закрыть незащищенное соединение. Механизм согласования идентификации и защиты данных был добавлен под RFC 2228 который включает в себя новую FTP команду AUTH. Хотя этот стандарт не определяет явно механизмы защиты, он определяет, что защищенное соединение должен инициировать клиент с помощью описанного выше алгоритма. Если защищенные соединения не поддерживаются сервером, должен быть возвращен код ошибки 504. FTPS клиенты могут получить информацию о поддерживаемых сервером протоколах защиты при помощи команды FEAT, тем не менее сервер не обязан разглашать то, какие уровни безопасности он поддерживает. Наиболее распространены FTPS команды AUTH TLS и AUTH SSL, обеспечивающие защиту TLS и SSL соответственно.

Выставляем права доступа к файлам и папкам на удаленном сервере.

FileZilla дает возможность просмотреть текущие права, выставленные на папки и файлы, которые отображаются в столбце «Права».

При помощи FileZilla можно изменять права доступа к файлам и папкам, находящимся на удаленном сервере.

Для этого на нужной папке или файлике жмем правую кнопку мыши и из контекстного меню выбираем «Права доступа к файлу…»

Появится окно изменения атрибутов файлов.

Честно говоря, я сам все время забываю, какие права дают, например, числа 755 или 444.

В этом окне можно вставить в поле «Числовое значение» интересующее нас число и система сама расставит все галочки в соответствии с данным числом, а мы наглядно увидим, какими правами наделяет данное число.

И наоборот, если мы будем выставлять галочки в нужных местах, система автоматически выдаст нам нужное числовое значение в соответствии с расставленными галочками. Очень удобно.

Если мы выставляем права на папку, то у нас появляется возможность распространить права в том числе и на содержимое каталога.

Для этого нам нужно отметить галочкой чекбокс «Перенаправлять во вложенные каталоги». При этом мы можем распространить права только на вложенные файлы, только на вложенные каталоги, или на вложенные файлы и папки.

Как подключиться к сайту с помощью FileZilla

Откройте программу FileZilla. Весь интерфейс на русском языке, поэтому проблем возникнуть не должно. Для получения доступа к каталогам и файлам хостинга или сервера сайта необходимо ввести данные, которые обычно присылаются на почту хостером. Вот, как нужно поступить в данном случае:

- В программе нажимаем кнопку «Файл» и переходим в раздел «Менеджер сайтов»;

- Нажимаем по кнопке «Новый сайт»;

- Справа вводим данные для подключения:

- Хост – адрес или имя сервера;

- Порт – обычно 21;

- Протокол – FTP или SFTP;

- Шифрование – выбираем по ситуации;

- Тип входа – Нормальный;

- Пользователь – имя пользователя пришло вам на почту от хостинг-провайдера;

- Пароль – пароль также находится в письме, пришедшее от хостера.

- Чтобы подключиться к веб-серверу нужно нажать кнопку «Соединиться».

В окошке вверху можно увидеть статус подключения. Сначала идет авторизация, потом получения списка каталогов и их извлечение. Если вы неправильно ведете данные, будут появляться красные строчки с ошибками.

После подключения, в первом разделе, называемом «Удаленный сайт» будут доступны каталоги в древовидном виде. Раскрываете каждую папку, в нижнем разделе появляется содержимое этой папки.

Теперь с файлами можно полноценно работать.

Онлайн курс по Linux

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, рекомендую познакомиться с онлайн-курсом «Администратор Linux» в OTUS. Курс не для новичков, для поступления нужны базовые знания по сетям и установке Linux на виртуалку. Обучение длится 5 месяцев, после чего успешные выпускники курса смогут пройти собеседования у партнеров. Что даст вам этот курс:

- Знание архитектуры Linux.

- Освоение современных методов и инструментов анализа и обработки данных.

- Умение подбирать конфигурацию под необходимые задачи, управлять процессами и обеспечивать безопасность системы.

- Владение основными рабочими инструментами системного администратора.

- Понимание особенностей развертывания, настройки и обслуживания сетей, построенных на базе Linux.

- Способность быстро решать возникающие проблемы и обеспечивать стабильную и бесперебойную работу системы.

Проверьте себя на вступительном тесте и смотрите подробнее программу по .

В статье я покажу, как настроить настроить SFTP-сервер в Windows с помощью OpenSSH.

Беспроводная передача данных в локальной сети — это не ноу-хау. Уже многие таким образом обмениваются файлами во внутренней сети. Часто для этого используется подключение по протоколу FTP.

Настраивается FTP-сервер и с помощью FTP-клиента другие компьютеры сети могут к нему подключиться. Но поскольку протокол FTP небезопасен, вам следует подумать об отказе от него в пользу чего-то лучшего. Для тех, кто не вкурсе, существует более безопасный протокол передачи файлов, который называется SFTP. Он шифрует передаваемые данные. Использование безопасного протокола SFTP может гарантировать, что никто не сможет подключиться и перехватить данные.

Почему при входе возникает ошибка «Неправильный логин» («Invalid login»)?

Чаще всего данная проблема связана с неправильно веденным паролем. Если зайти на почту, то в присланном документе от хостера находится следующая информация:

- Данные для входа в панель управления – обычно они совпадают с входом по FTP;

- Конкретные реквизиты FTP для входа – логин, пароль и адрес хоста;

- Данные входа в базу данных MySQL.

Если есть сервер, то информацию авторизации можно при желании поменять. Убедитесь, что вы не меняли имя и пароль для входа на сервер.

Также, не рекомендуется копировать пароль и вставлять его в поле, так как обычно в конце прибавляется пробел. Вводим пароль и логин вручную.

Возможно, у вас не получилось связаться с хостом по FTP никакими способами. Попробуйте обратиться в техническую поддержку своего хостинг-провайдера.

Стоит попробовать использовать подключение через браузер. Если оно будет работать, тогда проблема возникла на стороне программного обеспечения и его нужно либо перезапустить, либо переустановить. Чтобы войти по FTP через браузер нужно в адресной строке ввести такую команду:

ftp://имя-пользвателя_ftp:пароль_ftp@домен

Некоторые браузеры могут не поддерживать этот протокол, стоит использовать современные обозреватели, такие как Google Chrome, Mozilla Firefox или Opera.

Работа с файлами

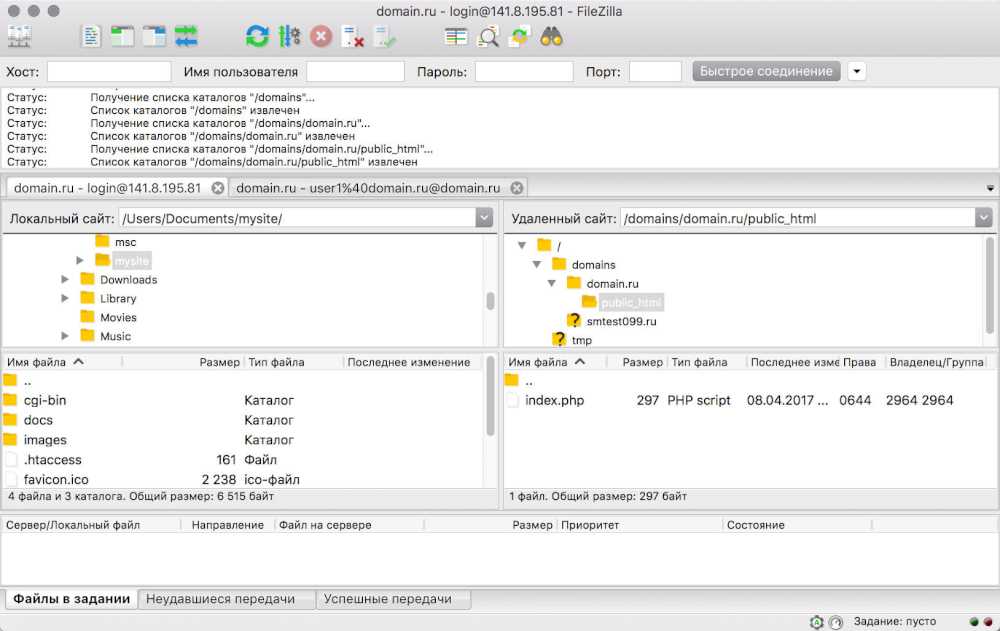

Подключившись к серверу, в правой области FileZilla перейдите в директорию, где должны размещаться файлы вашего сайта — domains/domain.ru/public_html/.

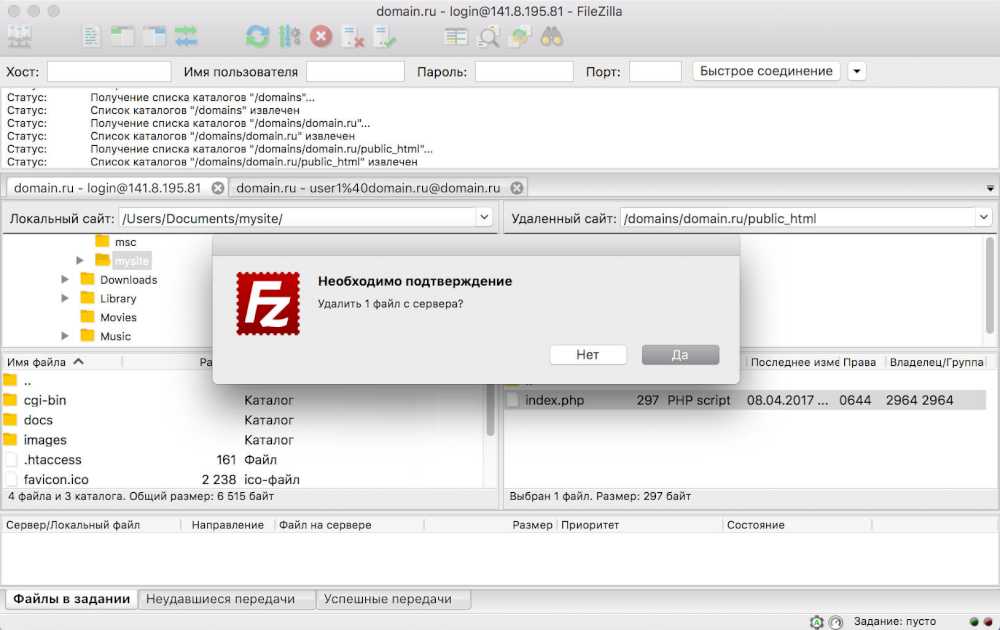

Когда вы добавляете сайт в Панель управления, в его корневой директории автоматически создается индексный файл — index.php. Это файл «заглушки» с текстом «Создан новый сайт!» — вам он не потребуется, поэтому кликните по нему правой кнопкой мыши и нажмите кнопку «Удалить». На вопрос ответьте утвердительно.

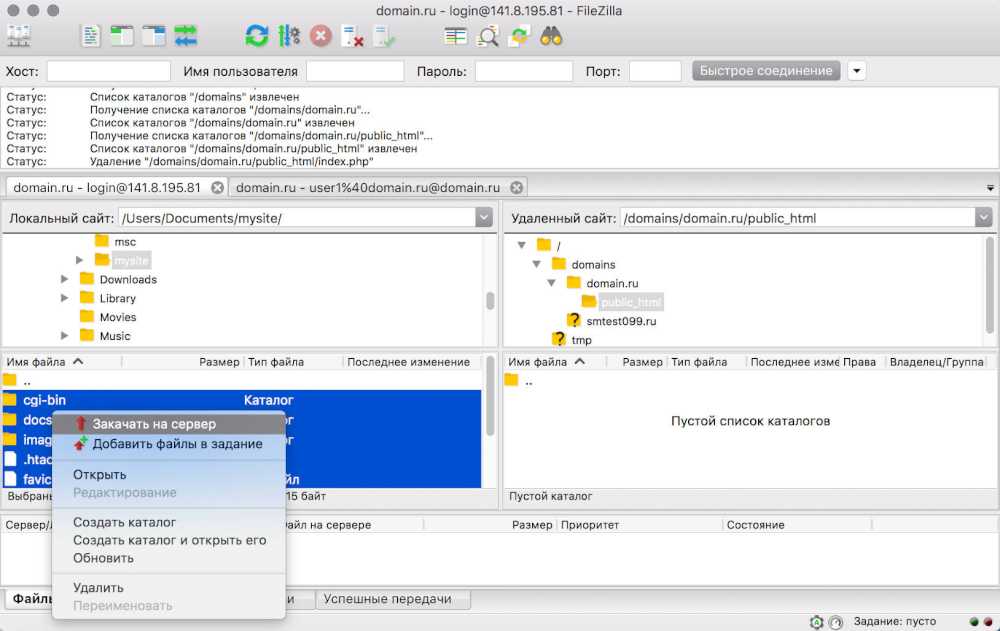

Далее выделите файлы сайта на компьютере в левой области и выделите их. Для начала копирования кликните правой кнопкой по выделенным файлам и в появившемся контекстном меню выберите «Закачать на сервер». Еще FileZilla поддерживает способ Drag-and-Drop – файлы можно перемещать на сервер, просто перетаскивая их между окнами программы.

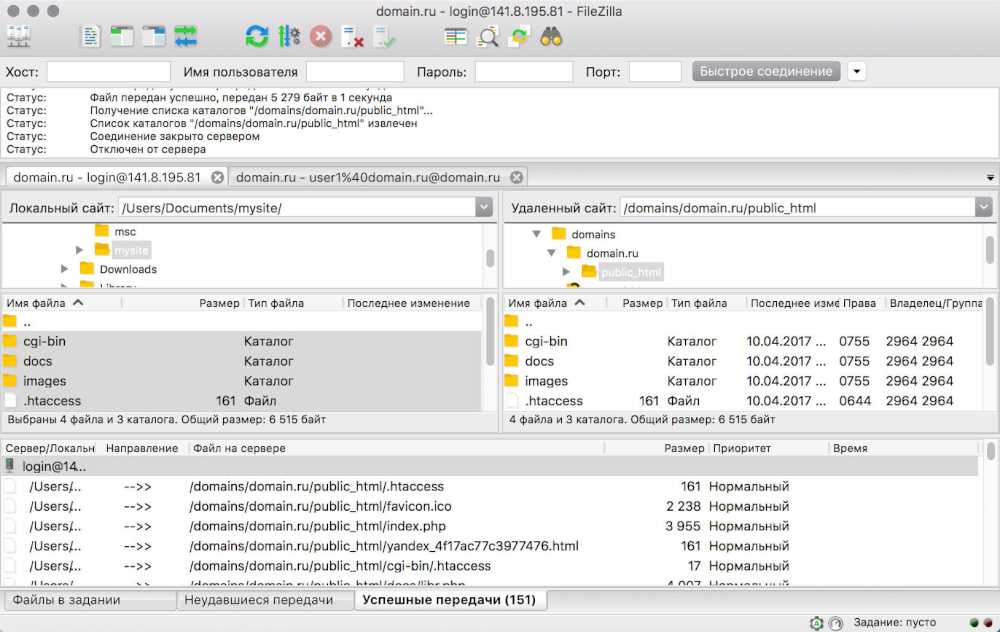

Когда копирование завершится (следить за процессом можно в нижней панели), вы увидите, что файлы вашего сайта были успешно размещены на сервере. Если этого не произошло, обновите содержимое панели, нажав Ctrl+R.

Готово! Проверьте ваш сайт в браузере. Теперь вы умеете пользоваться программой FileZilla.

Подробности

В настройках OpenSSH мы описывали опцию Match User test, что само собой означает доступ отдельного, конкретного пользователя! — А если таковых много? Описание каждого пользователя — как минимум не кошерно… Короче, я хочу рассказать про то, что можно задействовать группы пользователей используя Match Group. И тогда конфиг может выглядеть приблизительно так: А учётные записи пользователей в так: Как видно из примера, у пользователей относительный домашний каталог, то есть в корне нет каталогов и т.д. Эти каталоги есть в и OpenSSH должен отработать следующим образом: — Домашний каталог пользователя, из добавить к и в итоге получить и т.д. Не забываем, что владельцем каталога в который будут chroot-иться пользователи должен быть root. Группой владельцев, необходимо поставить sites и разрешить полный доступ. Также рекомендуется в качестве shell-а пользователя ставить /bin/false, что бы предотвратить доступ пользователя к командной строке.

Mission Complete & Game Over

У меня есть веб сервер без возможности удаленного доступа к нему из вне, обслуживает несколько сайтов. Он стоит за фаерволом, проброшен 80-й порт, для работы сайтов этого достаточно. Понадобилось предоставить оперативный доступ сторонних разработчиков к исходным текстам одного из сайтов. У меня неожиданно возникли затруднения с этим, пришлось повозиться.

Если у вас есть желание научиться строить и поддерживать высокодоступные и надежные системы, рекомендую познакомиться с онлайн-курсом «Администратор Linux» в OTUS. Курс не для новичков, для поступления нужно пройти .

Передача файлов с помощью SFTP

Навигация по удаленной и локальной файловой системе дает ограниченную пользу без возможности передачи файлов между двумя файловыми системами.

Передача удаленных файлов в локальную систему

При необходимости загрузки файлов с удаленного хоста мы можем воспользоваться следующей командой для выполнения этой задачи:

Как видите, по умолчанию команда загружает удаленный файл и сохраняет файл с тем же именем в локальной файловой системе.

Мы можем скопировать удаленный файл с другим именем, указав после команды нужное имя:

Команда также имеет несколько флагов. Например, мы можем скопировать каталог и все его содержимое с помощью рекурсивной опции:

Флаги или позволяют сохранить соответствующие права и время доступа при копировании с помощью SFTP:

Передача локальных файлов в удаленную систему

Передача файлов в удаленную систему осуществляется таким же удобным образом с помощью команды с именем «put»:

Флаги, доступные для команды , могут применяться и с командой . Чтобы скопировать всю локальную директорию, вы можете воспользоваться следующей командой:

Примечание: в настоящее время в версиях OpenSSH, предоставляемых в текущих версиях Ubuntu (начиная, по крайней мере, с версии 14.04 до версии 15.10), существует баг, который препятствует корректной работе указанной выше команды. При попытке использования команды выше для передачи данных серверу, использующему дефектную версию OpenSSH, вы получите следующую ошибку: .

Чтобы обойти эту ошибку, необходимо сначала создать каталог назначения на удаленном сервере с помощью команды . После этого команда выше должна отработать без ошибки.

Одним из хорошо знакомых инструментов, который может быть полезен при скачивании и загрузке файлов, является команда , которая работает схожим образом с используемой в командной строке версией данной инструкции. Она позволяет убедиться, что у вас в распоряжении есть достаточное количество места для передачи данных, которые вас интересуют:

Обратите внимание, что локального варианта этой команды нет, но мы можем обойти это ограничение, воспользовавшись в качестве команды. Команда перемещает нас в локальную оболочку, где можно запустить любую команду в локальной системе

Мы можем проверить использование диска с помощью следующей команды:

Команда перемещает нас в локальную оболочку, где можно запустить любую команду в локальной системе. Мы можем проверить использование диска с помощью следующей команды:

а затем

Любая другая локальная команда будет работать согласно ожиданиям. Чтобы вернуться в сеанс SFTP, введите:

Вы должны увидеть, что приглашение SFTP вернулось.

Шаг 7 — Тестирование TLS с помощью FileZilla

Большинство современных FTP-клиентов могут быть настроены на использование шифрования TLS. Мы продемонстрируем, как подключиться с помощью FileZilla из-за поддержки кросс-платформы. Обратитесь к документации для других клиентов.

Когда вы сначала открываете FileZilla, найдите значок Менеджера сайта чуть ниже слова «Файл», самый левый значок в верхней строке. Нажмите на нее:

Откроется новое окно. Нажмите кнопку «Новый сайт» в нижнем правом углу:

В разделе «Мои сайты» появится новый значок со словами «Новый сайт». Вы можете назвать его сейчас или вернуться позже и использовать кнопку «Переименовать».

Вы должны заполнить поле «Хост» именем или IP-адресом. В раскрывающемся меню «Шифрование» выберите «Требовать явный FTP через TLS».

В поле «Тип входа» выберите «Спросить пароль». Заполните пользователя FTP, который вы создали в поле «Пользователь»:

Нажмите «Подключиться» в нижней части интерфейса. Вам будет предложено ввести пароль пользователя:

Нажмите «ОК» для подключения. Теперь вы должны подключиться к вашему серверу с помощью шифрования TLS / SSL.

Когда вы приняли сертификат, дважды щелкните папку и перетащите файл upload.txt влево, чтобы подтвердить, что вы можете загружать файлы.

Когда вы это сделаете, щелкните правой кнопкой мыши локальную копию, переименуйте ее в upload-tls.txt` и перетащите обратно на сервер, чтобы подтвердить, что вы можете загружать файлы.

Теперь вы подтвердили, что можете безопасно и успешно передавать файлы с включенным SSL / TLS.

Что такое SFTP?

SFTP — это сетевой протокол, который похож на FTP. Он тоже позволяет получать доступ к файлам, передавать их и управлять ими, но через безопасный и надежный поток данных. В отличие от FTP, он не использует отдельные каналы передачи данных и команд. Вместо этого он передает файлы в специально отформатированных пакетах. Вы можете использовать SFTP теми же способами, что и FTP, но только с дополнительной защитой. Filezilla и Cyberduck также предлагают SFTP, в рамках своего бесплатного пакета.

Ключевое различие между SFTP и FTP

Наиболее очевидное их различие в том, что SFTP является защищенным сетевым протоколом, а FTP — нет. Другое отличие это то, что протокол FTP функционирует на основе TCP/IP, а SFTP — на основе SSH.

TCP/IP — это стандартный протокол, который управляет взаимодействием (связью) между всеми компьютерами в интернете. SFTP передает файлы с помощью протокола SSH между сервером и клиентом.

Некоторое время назад, для того, чтобы добавить немного безопасности FTP, Netscape создала SSL (в настоящее время TLS). Затем SSL был применен к FTP для создания FTPS.

Шаг 6 — Обеспечение транзакций

Поскольку FTP не шифрует какие-либо данные в пути, включая учетные данные пользователя, мы включим TTL / SSL для обеспечения этого шифрования. Первым шагом является создание SSL-сертификатов для использования с vsftpd.

Мы будем использовать для создания нового сертификата и использования флага, чтобы сделать его действительным в течение одного года. В этой же команде мы добавим приватный 2048-битный ключ RSA. Затем, установив оба значения и флаги в одно и то же значение, закрытый ключ и сертификат будут находиться в одном файле.

Мы сделаем это с помощью следующей команды:

sudo openssl req -x509 -nodes -days 365 -newkey rsa:2048 -keyout /etc/ssl/private/vsftpd.pem -out /etc/ssl/private/vsftpd.pem

Вам будет предложено предоставить адресную информацию для вашего сертификата. Запишите свою информацию по следующим вопросам:

Output

Более подробную информацию о флажках сертификата см. В разделе OpenSSL Essentials: работа с сертификатами SSL, закрытыми ключами и CSR

Создав сертификаты, снова откройте файл конфигурации:

sudo nano /etc/vsftpd.conf

В нижней части файла вы должны начать две строки . Прокомментируйте их, чтобы они выглядели так:

/etc/vsftpd.conf

Под ними добавьте следующие строки, которые указывают на только что созданный сертификат и закрытый ключ:

/etc/vsftpd.conf

После этого мы будем принудительно использовать SSL, что предотвратит подключение клиентов к TLS. Это необходимо для обеспечения шифрования всего трафика, но может заставить вашего пользователя FTP изменять клиент. Изменить на :

/etc/vsftpd.conf

После этого добавьте следующие строки, чтобы явно запрещать анонимные подключения через SSL и требовать SSL для передачи и входа в систему:

/etc/vsftpd.conf

После этого мы настроим сервер для использования TLS, предпочтительного преемника SSL, добавив следующие строки:

/etc/vsftpd.conf

Наконец, мы добавим еще два варианта. Во-первых, мы не будем требовать повторного использования SSL, так как это может сломать многие FTP-клиенты. Нам потребуются «высокие» шифровальные шифры, которые в настоящее время означают длину ключа, равную или превышающую 128 бит:

/etc/vsftpd.conf

Когда все будет готово, сохраните и закройте файл.

Теперь нам нужно перезапустить сервер, чтобы изменения вступили в силу:

sudo systemctl restart vsftpd

На этом этапе мы больше не сможем связаться с небезопасным клиентом командной строки. Если мы попытаемся, мы увидим что-то вроде:

- ftp -p 203.0.113.0

- Connected to 203.0.113.0.

- 220 (vsFTPd 3.0.3)

- Name (203.0.113.0:default): sammy

- 530 Non-anonymous sessions must use encryption.

- ftp: Login failed.

- 421 Service not available, remote server has closed connection

- ftp>

Затем мы проверим, что мы можем подключиться с помощью клиента, который поддерживает TLS.

![Настройка sftp доступа по openssh [enchanted technology]](http://tehnikaarenda.ru/wp-content/uploads/8/0/7/80719f8e347d1b819a64026c12297fa8.jpeg)

![Ssh file transfer protocol (sftp) настройка под хостинг apache [айти бубен]](http://tehnikaarenda.ru/wp-content/uploads/6/4/c/64cb542f232796095920d1a2a0c839fe.jpeg)

![Настройка sftp доступа по openssh [enchanted technology]](http://tehnikaarenda.ru/wp-content/uploads/4/9/0/49029d2de9d6ffb921e0c25b4a863e1e.jpeg)

![Ssh file transfer protocol (sftp) настройка под хостинг apache [айти бубен]](http://tehnikaarenda.ru/wp-content/uploads/f/2/a/f2a140f2b0ef131d8e0d6ccba8931c75.jpeg)