Как удалить баннер «Windows заблокирован» и ему подобные?

При блокировке рабочего стола, когда вирусный баннер препятствует запуску любых программ на компьютере, можно предпринять следующее:

- зайти в безопасный режим с поддержкой командной строки, запустить редактор реестра и удалить ключи автозапуска баннера.

- загрузиться с Live CD («живого» диска), например, ERD commander, и удалить баннер с компьютера как через реестр (ключи автозапуска), так и через проводник (файлы).

- просканировать систему с загрузочного диска с антивирусом, напримерDr.Web LiveDiskилиKaspersky Rescue Disk 10.

Способ 1. Удаление винлокера из безопасного режима с поддержкой консоли.

Итак, как удалить баннер с компьютера через командную строку?

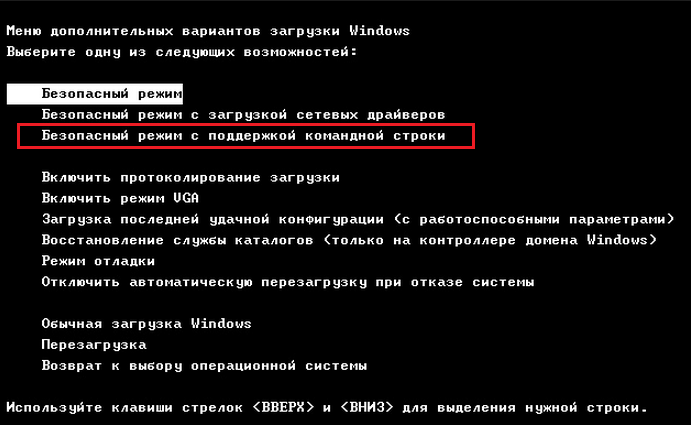

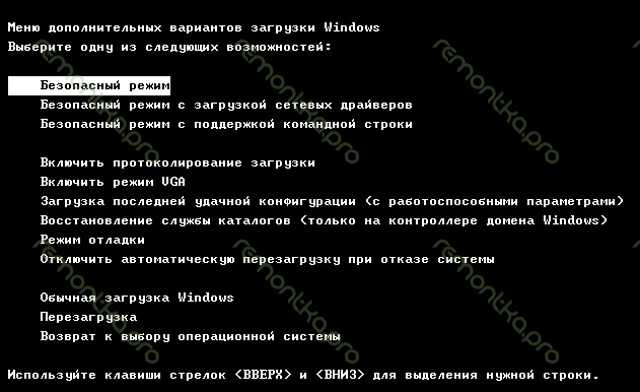

На машинах с Windows XP и 7 до старта системы нужно успеть быстро нажать клавишу F8 и выбрать из меню отмеченный пункт (в Windows 8\8.1 этого меню нет, поэтому придется грузиться с установочного диска и запускать командную строку оттуда).

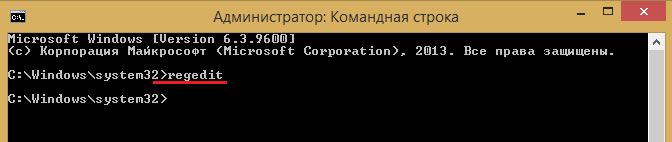

Вместо рабочего стола перед вами откроется консоль. Для запуска редактора реестра вводим в нее команду regeditи жмем Enter.

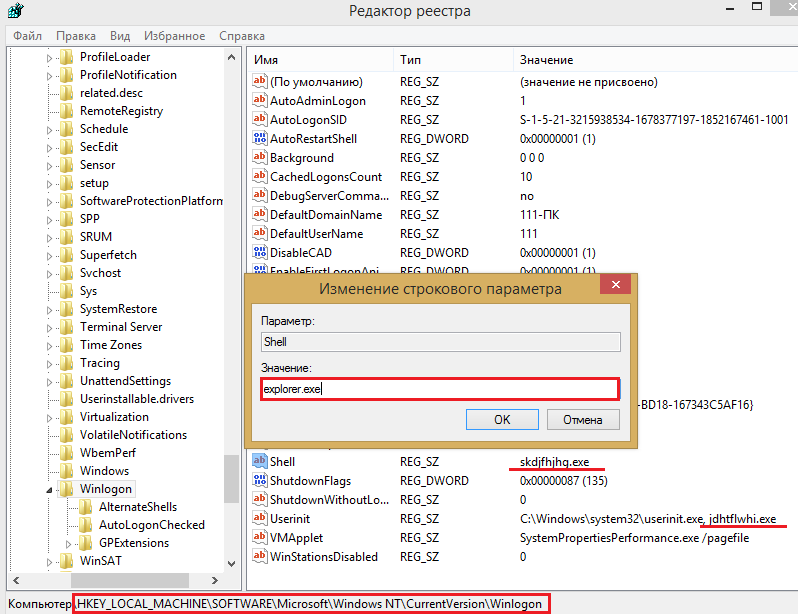

Следом открываем редактор реестра, находим в нем вирусные записи и исправляем.

Чаще всего баннеры-вымогатели прописываются в разделах:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon — здесь они изменяют значения параметров Shell, Userinit и Uihost (последний параметр есть только в Windows XP). Вам необходимо исправить их на нормальные:

- Shell = Explorer.exe

- Userinit = C:\WINDOWS\system32\userinit.exe, (C: — буква системного раздела. Если Windows стоит на диске D, путь к Userinit будет начинаться с D:)

- Uihost = LogonUI.exe

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows — смотрите параметр AppInit_DLLs. В норме он может отсутствовать или иметь пустое значение.

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run — здесь вымогатель создает новый параметр со значением в виде пути к файлу блокировщика. Имя параметра может представлять собой набор букв, например, dkfjghk. Его нужно удалить полностью.

То же самое в следующих разделах:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunServices

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnceEx

Для исправления ключей реестра кликните правой кнопкой по параметру, выберите «Изменить», введите новое значение и нажмите OK.

После этого перезапустите компьютер в нормальном режиме и сделайте сканирование антивирусом. Он удалит все файлы вымогателя с жесткого диска.

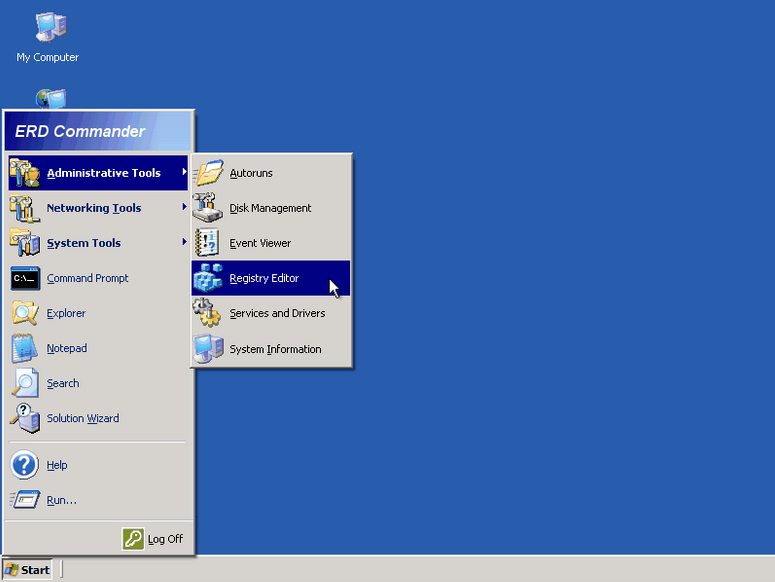

Способ 2. Удаление винлокера с помощью ERD Commander.

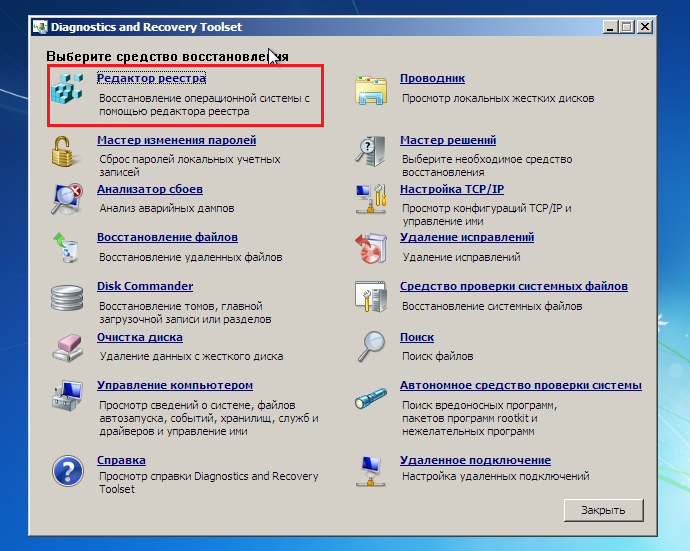

ERD commander содержит большой набор инструментов для восстановления Windows, в том числе при поражении троянами-блокировщиками.

C помощью встроенного в него редактора реестра ERDregedit можно проделать те же операции, что мы описали выше.

ERD commander будет незаменим, если Windows заблокирован во всех режимах. Его копии распространяются нелегально, но их несложно найти в сети.

Наборы ERD commander для всех версий Windows называют загрузочными дисками MSDaRT(Microsoft Diagnostic & Recavery Toolset), они идут в формате ISO, что удобно для записи на DVD или переноса на флешку.

Загрузившись с такого диска, нужно выбрать свою версию системы и, зайдя в меню, кликнуть редактор реестра.

В Windows XP порядок действий немного другой — здесь нужно открыть меню Start (Пуск), выбрать Administrative Tools и Registry Editor.

После правки реестра снова загрузите Windows — скорее всего, баннера «Компьютер заблокирован» вы не увидите.

Способ 3. Удаление блокировщика с помощью антивирусного «диска спасения».

Это наиболее легкий, но и самый долгий метод разблокировки.

Достаточно записать образDr.Web LiveDiskили Kaspersky Rescue Diskна DVD, загрузиться с него, запустить сканирование и дождаться окончания. Вирус будет убит.

Удалять баннеры с компьютера как с помощью диска Dr.Web, так и Касперского одинаково эффективно.

Удаление баннера с помощью реестра

(не подходит в редких случаях, когда сообщение вымогателя появляется до загрузки Windows, т.е. сразу после инициализации в BIOS, без появления логотипа Windows при загрузке, выскакивает текст баннера)

Кроме описанного выше случая, этот способ работает практически всегда. Даже если Вы новичок в работе с компьютером, не стоит опасаться — просто следуйте пунктам инструкции и все обязательно получится.

Для начала необходимо получить доступ к редактору реестра Windows. Самый простой и надежный способ сделать это — выполнить загрузку компьютера в безопасном режиме с поддержкой командной строки. Для этого: включаем компьютер и жмем F8, пока не появится список выбора режимов загрузки. В некоторых БИОС, клавиша F8 может вызвать меню с выбором диска, с которого нужно загрузиться — в этом случае, выбираем Ваш основной жесткий диск, нажимаем Enter и сразу же вслед за этим — снова F8. Выбираем уже упомянутый — безопасный режим с поддержкой командной строки.

После этого, дожидаемся загрузки консоли с предложением ввода команд. Вводим: regedit.exe, нажимаем Enter. В результате Вы должны увидеть перед собой редактор реестра Windows regedit. В реестре Windows содержится системная информация, в том числе и данные об автоматическом запуске программ при старте операционной системы. Где-то там записал себя и наш баннер и сейчас мы его там найдем и удалим.

Слева в редакторе реестра мы видим папки, которые называются разделами. Нам предстоит проверить, чтобы в тех местах, где может прописать себя этот так называемый вирус, не было посторонних записей, а если они там есть — удалить их. Таких мест несколько и проверить нужно все. Начинаем.

— справа мы увидим список программ, запускающихся автоматически при загрузке операционной системы, а также путь к этим программам. Нам нужно удалить те, которые выглядят подозрительно.

Как правило, они имеют названия состоящие из случайного набора цифр и букв: asd87982367.exe, еще одной отличительной особенностью является нахождение в папке C:/Documents and Settings/ (подпапки могут отличаться), также это может быть файл ms.exe или другие файлы, находящиеся в папках C:/Windows или C:/Windows/System. Вам следует удалить такие подозрительные записи в реестре. Для этого делаете правый клик в столбике Имя по имени параметра и выбираете «удалить». Не бойтесь удалить что-то не то — это ничем не грозит: лучше убрать больше незнакомых Вам программ оттуда, это не только увеличит вероятность того, что среди них будет баннер, но и, быть может, ускорит работу компьютера в будущем (у некоторых в автозагрузке стоит очень много всего лишнего и ненужного, из-за чего компьютер тормозит). Также при удалении параметров следует запомнить путь до файла, с тем, чтобы потом удалить его из его местонахождения.

Все вышеописанное повторяем для

В следующих разделах действия несколько отличаются:

. Здесь необходимо убедиться, что такие параметры, как Shell и Userinit отсутствуют. В противном случае, удалить, здесь им не место.. В этом разделе нужно убедиться, что значение параметра USerinit установлено в виде: C:\Windows\system32\userinit.exe, а параметр Shell имеет значение explorer.exe.

В общем-то все. Теперь можно закрыть редактор реестра, ввести в еще незакрытую командную строку explorer.exe (запустится рабочий стол Windows), удалить файлы, месторасположение которых мы выяснили в ходе работы с реестром, перезагрузить компьютер в обычном режиме (т.к. сейчас он находится в безопасном). С большой вероятностью все будет работать.

Если загрузиться в безопасном режиме не получается, то можно воспользоваться каким-либо Live CD, в составе которого имеется редактор реестра, например Registry Editor PE и проделать все вышеописанные операции в нем.

Инструкция при работе с браузером Opera

Разработчики Opera поступили немного иначе. В обозревателе предусмотрен встроенный мощный Ad-block и всплывающих окон, но он не активирован по умолчанию. Поэтому если пользователь не менял после установки настройки разработчика, то процедуру отключения встроенного функционала можно пропустить. Если правки вносились, тогда отменить их можно, перейдя в «Настройки и управления» (значок Оперы на панели сверху слева). Здесь выбрать «Настройки» и убрать галочку напротив первого пункта меню. При ручной установке расширений их отмену выполняют так:

- Перейти в «Настройки и управления»;

- Найти и выбрать «Расширения»;

- Из нового списка снова выбрать «Расширения»;

- В появившемся блоке нажать кнопку «Отключить» под тем дополнением, которое запрещает рекламу;

- Перезагрузить Opera.

Все web-обозреватели предусматривают функцию отключения и удаления плагина. Если он разочаровал — пропускает всплывающие окна, убирает не всю рекламу и т.д., тогда его можно удалить. Вместо него поставить новое расширение. Но если нареканий нет, лучше выполнить временное отключение, чтобы в будущем не выполнять процедуру установки повторно.

Причины блокировки. Зачем это кому-то надо?

Получить блокировку компьютера можно несколькими способами. Чаще всего это случается из-за посещения пользователем порнографических сайтов или скачивания и установки вредоносных программ, которые распространяются по всему миру. В результате, если с вами это произошло в первый раз, можно даже испугаться тому, что появится на экране компьютера. В сообщении могут вас обвинить и в сборе незаконной информации в Интернете, и в многих других грехах. Затем будут требовать оплатить возможность разблокировки. Вам подробно расскажут, как удалить баннер, куда и сколько перечислить денег за это. Цена вопроса – от 500 до 2000 рублей. Но самое главное заключается в том, что после отправки смс-ки никто вам ничего не разблокирует. Так что не нужно никому и ничего платить. На данный момент времени существует несколько способов решить проблему самостоятельно, без выбрасывания на ветер денег.

Как убрать блокировку экрана на Windows 10, поменять обои или установить приложение на заставку

Если компьютер или планшет, на котором установлена Windows 10, уйдёт в режим сна, то после выхода из сна появится экран блокировки. Его можно настроить под ваши потребности или отключить вовсе, чтобы выход из сна переводил компьютер напрямую в рабочий режим.

Персонализация экрана блокировки

Шаги, выполняемые для изменения параметров блокировки, на компьютере, ноутбуке и планшете совпадают. Любой пользователь может изменить фоновое изображение, заменив его на своё фото или слайд-шоу, а также установить список приложений, доступных на экране блокировки.

Изменение фона

- В поиске наберите «Параметры компьютера». Для открытия «Параметров компьютера» введите название в поиске

- Перейдите к блоку «Персонализация». Открываем раздел «Персонализация»

- Выберите подпункт «Экран блокировки». Здесь вы можете выбрать одну из предложенных фотографий или загрузить свою из памяти компьютера, кликнув по кнопке «Обзор». Для изменения фотографии экрана блокировки, нажмите на кнопку «Обзор» и укажите путь до нужного фото

- Перед окончанием установки нового изображения система покажет предварительный вариант отображения выбранной фотографии. Если изображение подходит, то подтвердите изменение. Готово, новая фотография на экран блокировки установлена. После предварительного просмотра, подтвердите изменения

Установка слайд-шоу

Предыдущая инструкция позволяет установить фотографию, которая будет стоять на экране блокировки, пока пользователь не заменит её самостоятельно. Установив слайд-шоу, можно добиться того, чтобы фотографии на экране блокировки менялись самостоятельно через определённый промежуток времени. Для этого:

- Снова зайдите в «Параметры компьютера» —>«Персонализация» аналогично предыдущему примеру.

- Выберите подпункт «Фон», а затем — параметр «Windows: интересное», если хотите, чтобы система самостоятельно подбирала вам красивые фотографии, или вариант «Слайд-шоу» — для самостоятельного составления коллекции изображений. Выберите «Windows: интересное» для случайного выбора фотографии или «Слайд-шоу» для ручной настройки фотографий

- Если вы выбрали первый вариант, то осталось только сохранить настройки. Если вы предпочли второй пункт, то укажите путь до папки, в которой хранятся изображения, отведённые под экран блокировки. Укажите папку папку для создания из выбранных фотографий слайд-шоу

- Нажмите на кнопку «Дополнительные параметры слайд-шоу». Открываем «Дополнительные параметры слайд-шоу» для настройки технических параметров отображения фото

- Здесь вы можете указать настройки:

- получения компьютером фотографии из папки «Плёнка» (OneDrive);

- подбора изображения под размер экрана;

- замены отключения экрана экраном блокировки;

- времени прерывания слайд-шоу. Установите настройки под ваши предпочтения и возможности

Приложения быстрого доступа

В настройках персонализации можно выбрать, иконки каких приложений будут отображаться на экране блокировки. Максимальное количество значков — семь. Нажмите на свободную иконку (отображается плюсом) или уже занятую и выберите, какое приложение должно отображаться в этом значке.

Выберите приложения быстрого доступа для экрана блокировки

Удаление баннера вымогателя

Первый способ.

Пробуем загрузить систему в безопасном режиме, если же баннер по прежнему выходит, то загружаемся в безопасном режиме с поддержкой командной строки. В командной строке набираем команду «explorer» и получаем доступ ко всем функциям Windows. Заходим в функцию восстановления системы и выбираем точку отката (дату) до заражения компьютера баннером и после перезагрузки получаем разблокированную рабочую систему. Хуже дело обстоит, когда в системе изначально была отключена функция восстановления системы (часто это бывает в различных сборках). В этом случае скачиваются различные утилиты от лаборатории Касперского, Dr.Web и другие, которыми прогоняем систему на предмет очистки от вредоносного кода. Среди вариантов очистки системы утилитами хотелось бы рассмотреть вариант работы с AVZ.

удалению баннера вымогателя winlocker

Второй способ.

Если же ни одна из попыток первого способа не сработала и баннер выходит в любом из вариантов, то потребуется загрузочный диск Live CD

После загрузки диска, опять же можно воспользоваться антивирусными утилитами, идущими в его сборке, здесь важно использовать наиболее свежую версию сборки диска, чтобы антивирусные базы в утилитах были максимально обновленными. Правда прогон утилитами происходит достаточно долго и тут можно воспользоваться программой ERD Commander, которая присутствует в основной массе сборок Live CD

Заходим «программы-служебные-ERD Commander-Выбор директории» и в окне выбираем папку «Windows» в системном разделе диска. Далее заходим в перечень функций программы и выбираем восстановление системы (System Restore), так же выбираем дату отката, предшествующую заражению баннером winlocker, откатываем систему и после перезагрузки компьютера получаем разблокированный от sms баннера Windows. Тут опять же надо заметить, что это возможно при не отключенной функции восстановления системы. Так же в сборке Live CD есть программа для определения кода ввода в окно баннера для его разблокировки. Это, как один из вариантов, хотя он не часто срабатывает.

Программа для удаление баннера Antiwinlocker

Третий способ.

Далее мы рассмотрим интересный способ удаления баннера с помощью программы Antiwinlocker, которая обладает широким спектром возможностей для того, чтобы определить файл вируса, предоставить возможность его удалить, а также исправить все изменения в реестре, которые баннер произвел. Перед этим скачиваем образ загрузочного диска Antiwinlocker и с помощь UltraISO записываем на диск. Далее мы уже не будем читать, а посмотрим видео, как пользоваться antiwinlocker в различных ситуациях — баннеры по разному поражают систему, поэтому ниже мы рассмотрим три варианта удаления баннера при помощи загрузочного диска antiwinlocker, в которых будут продемонстрированы различные вариации использования антибаннера antiwinlocker.

Удаление синего баннера

Это не значит, что только синий баннер можно им удалить, но и баннеры прописывающиеся в системе аналогичным способом. Это относится и к следующим видео урокам.

https://youtube.com/watch?v=akIAKxl5rxs

Удаление красного баннера

https://youtube.com/watch?v=YRq1Wty7gMc

Выше были приведены несколько способов разблокировки баннера winlocker. Также на просторах всемирной паутины Вы найдете и четвертый, и пятый, и … варианты удаления sms баннера. Желаем успехов в борьбе с этой напастью!

Вызов мастера на дом для удаления баннера

Если, не смотря на все попытки удаления баннера Вы не пришли к положительному результату, то можно вызвать компьютерного мастера нашего сервисного центра для квалифицированного удаления баннера и его следов, восстановив действующую операционную систему, а если удалить баннер невозможно (для этого есть много факторов, в том числе и состояние системы до заражения баннером), то переустановят систему с сохранением всей информации и баз данных. Вызовите специалиста на дом и мы поможем разблокировать компьютер от вымогателя.

Удаление при помощи антивирусных утилит

Чтобы скачать утилиты, удаляющие винлокеры, и записать их диск, вам понадобится другой, неинфицированный, компьютер или ноутбук. Попросите соседа, товарища или друга попользоваться его ПК часок-другой. Запаситесь 3-4 чистыми дисками (CD-R или DVD-R).

AntiWinlocker

1. Зайдите на оф.сайт разработчиков утилиты — antiwinlocker.ru.

2. На главной странице кликните кнопку AntiWinLockerLiveCd.

4. Скачайте образ в формате ISO на компьютер.

5. Запишите его на DVD-R/CD-R в программе ImgBurn или Nero, используя функцию «Записать образ диск». ISO-образ должен записаться в распакованном виде, чтобы получился загрузочный диск.

6. Вставьте диск с AntiWinLocker в ПК, в котором бесчинствует баннер. Перезапустите ОС и зайдите в БИОС (узнайте горячую клавишу для входа применительно к вашему компьютеру; возможные варианты — «Del», «F7»). Установите загрузку не с винчестера (системного раздела С), а с DVD-привода.

7. Снова перезагрузите ПК. Если вы сделали всё правильно — корректно записали образ на диск, изменили настройку загрузки в БИОС — на мониторе появится меню утилиты AntiWinLockerLiveCd.

8. Чтобы автоматически удалить вирус-вымогатель с компьютера нажмите кнопку «СТАРТ». И всё! Других действий не понадобится — уничтожение в один клик.

9. По окончанию процедуры удаления, утилита предоставит отчёт о проделанной работе (какие сервисы и файлы она разблокировала и вылечила).

10. Закройте утилиту. При перезагрузке системы опять зайдите в БИОС и укажите загрузку с винчестера. Запустите ОС в обычном режиме, проверьте её работоспособность.

WindowsUnlocker (Лаборатория Касперского)

1. Откройте в браузере страницу sms.kaspersky.ru (оф.сайт Лаборатории Касперского).

2. Кликните кнопку «Скачать WindowsUnlocker» (расположена под надписью «Как убрать баннер»).

3. Дождитесь пока на компьютер скачается образ загрузочного диска Kaspersky Rescue Disk с утилитой WindowsUnlocker.

4. Запишите образ ISO таким же образом, как и утилиту AntiWinLockerLiveCd — сделайте загрузочный диск.

5. Настройте БИОС заблокированного ПК для загрузки с DVD-привода. Вставьте диск Kaspersky Rescue Disk LiveCD и перезагрузите систему.

6. Для запуска утилиты нажмите любую клавишу, а затем стрелочками курсора выберите язык интерфейса («Русский») и нажмите «ENTER».

7. Ознакомьтесь с условиями соглашения и нажмите клавишу «1» (согласен).

8. Когда на экране появится рабочий стол Kaspersky Rescue Disk, кликните по крайней левой иконке в панели задач (буква «K» на синем фоне), чтобы открыть меню диска.

9. Выберите пункт «Терминал».

10. В окне терминала (root:bash) возле приглашения «kavrescue ~ #» введите «windowsunlocker» (без кавычек) и активируйте директиву клавишей «ENTER».

11. Отобразится меню утилиты. Нажмите «1» (Разблокировать Windows).

12. После разблокировки закройте терминал.

13. Доступ к ОС уже есть, но вирус по-прежнему гуляет на свободе. Для того, чтобы его уничтожить, выполните следующее:

- подключите интернет;

- запустите на рабочем столе ярлык «Kaspersky Rescue Disk»;

- обновите сигнатурные базы антивируса;

- выберите объекты, которые нужно проверить (желательно проверить все элементы списка);

- левой кнопкой мыши активируйте функцию «Выполнить проверку объектов»;

- в случае обнаружения вируса-вымогателя из предложенных действий выберите «Удалить».

14. После лечения в главном меню диска кликните «Выключить». В момент перезапуска ОС, зайдите в БИОС и установите загрузку с HDD (винчестера). Сохраните настройки и загрузите Windows в обычном режиме.

Сервис разблокировки компьютеров от Dr.Web

Этот способ заключается в попытке заставить винлокер самоуничтожиться. То есть дать ему, то что он требует — код разблокировки. Естественно деньги для его получения вам тратить не придётся.

1. Перепишите номер кошелька или телефона, который злоумышленники оставили на баннере для покупки кода разблокировки.

2. Зайдите с другого, «здорового», компьютера на сервис разблокировки Dr.Web — drweb.com/xperf/unlocker/.

3. Введите в поле переписанный номер и кликните кнопку «Искать коды». Сервис выполнит автоматический подбор кода разблокировки согласно вашему запросу.

4. Перепишите/скопируйте все коды, отображённые в результатах поиска.

5. На заражённом компьютере в «интерфейс» баннера введите код разблокировки, предоставленный сервисом Dr.Web.

6. В случае самоликвидации вируса, обновите антивирус и просканируйте все разделы жёсткого диска.

С кем боремся?

Первые программы-вымогатели активизировались в декабре 1989 года. Многие пользователи получили тогда по почте дискетки, предоставляющие информацию о вирусе СПИДа. После установки небольшой программы система приходила в неработоспособное состояние. За её реанимацию пользователям предлагали раскошелиться. Вредоносная деятельность первого SMS-блокера, познакомившего пользователей с понятием “синий экран смерти” была отмечена в октябре 2007 года. Trojan.Winlock (Винлокер) — представитель обширного семейства вредоносных программ, установка которых приводит к полной блокировке или существенному затруднению работы с операционной системой. Используя успешный опыт предшественников и передовые технологии разработчики винлокеров стремительно перевернули новую страницу в истории интернет-мошенничества. Больше всего модификаций вируса пользователи получили зимой 2009-2010 гг, когда по данным статистики был заражен ни один миллион персональных компьютеров и ноутбуков. Второй пик активности пришелся на май 2010 года. Несмотря на то, что число жертв целого поколения троянцев Trojan.Winlock в последнее время значительно сократилось, а отцы идеи заключены под стражу, проблема по-прежнему актуальна.

Число различных версий винлокеров превысило тысячи. В ранних версиях (Trojan.Winlock 19 и др.) злоумышленники требовали за разблокировку доступа 10 рублей. Отсутствие любой активности пользователя спустя 2 часа приводило к самоудалению программы, которая оставляла после себя лишь неприятные воспоминания. С годами аппетиты росли, и для разблокировки возможностей Windows в более поздних версиях требовалось уже 300 – 1000 рублей и выше, о самоудалении программы разработчики скромно забыли.

В качестве вариантов оплаты пользователю предлагается СМС – платеж на короткий номер или же электронный кошелек в системах WebMoney, Яндекс Деньги. Фактором, “стимулирующим” неискушенного пользователя совершить платеж становится вероятный просмотр порносайтов, использование нелицензионного ПО… А для повышения эффективности текст-обращение вымогателя содержит угрозы уничтожить данные на компьютере пользователя при попытке обмануть систему.

Удаление баннера MBR.Lock

MBR.Lock — один из самых опасных винлокеров. Модифицирует данные и код главной загрузочной записи жёстокого диска. Многие пользователи, не зная как удалить баннер-вымогатель данной разновидности, начинают переустанавливать Windows, в надежде, что после этой процедуры, их ПК «выздоровеет». Но, увы, этого не происходит — вирус продолжает блокировать ОС.

Чтобы избавиться от вымогателя MBR.Lock выполните следующие действия (вариант для Windows 7):

1. Вставьте установочный диск Windows (подойдёт любая версия, сборка).

2. Зайдите в BIOS компьютера (узнайте горячую клавишу для входа в БИОС в техническом описании вашего ПК). В настройке First Boot Device установите «Сdrom» (загрузка с DVD-привода).

3. После перезапуска системы загрузится установочный диск Windows 7. Выберите тип своей системы (32/64 бит), язык интерфейса и нажмите кнопку «Далее».

4. В нижней части экрана, под опцией «Установить», кликните «Восстановление системы».

5. В панели «Параметры восстановления системы» оставьте всё без изменений и снова нажмите «Далее».

6. Выберите в меню средств опцию «Командная строка».

7. В командной строке введите команду — bootrec /fixmbr, а затем нажмите «Enter». Системная утилита перезапишет загрузочную запись и тем самым уничтожит вредоносный код.

8. Закройте командную строку, и нажмите «Перезагрузка».

9. Просканируйте ПК на вирусы утилитой Dr.Web CureIt! или Virus Removal Tool (Kaspersky).

Стоит отметить, что есть и другие способы лечения компьютера от винлокера. Чем больше в вашем арсенале будет средств по борьбе с этой заразой, тем лучше. А вообще, как говорится, бережённого Бог бережёт — не искушайте судьбу: не заходите на сомнительные сайты и не устанавливайте ПО от неизвестных производителей.

Как убрать Windows заблокирован

Первым делом, я расскажу, как проделать эту операцию вручную. Если вы хотите использовать автоматический способ удаления этого вируса, то перейдите к следующему разделу. Но отмечу, что несмотря на то, что автоматический способ, в целом, проще, возможны и некоторые проблемы после удаления — наиболее распространенная из них — не загружается рабочий стол.

Запуск безопасного режима с поддержкой командной строки

Первое, что нам потребуется для того, чтобы убрать сообщение Windows заблокирован — зайти в безопасный режим с поддержкой командной строки Windows. Для того, чтобы это сделать:

- В Windows XP и Windows 7, сразу после включения начните лихорадочно нажимать клавишу F8, пока не появится меню альтернативных вариантов загрузки и выберите соответствующий режим там. Для некоторых версий BIOS нажатие F8 вызывает выбор меню устройств для загрузки. Если такое появится, выберите ваш основной жесткий диск, нажмите Enter и в ту же секунду начинайте нажимать F8.

- Зайти в безопасный режим Windows 8 может оказаться сложнее. Самый быстрый — неправильно выключить компьютер. Для этого, при включенном ПК или ноутбуке, глядя на окно блокировки, нажмите и удерживайте кнопку питания (включения) на нем в течение 5 секунд, он выключится. После очередного включения вы должны попасть в окно выбора вариантов загрузки, там нужно будет отыскать безопасный режим с поддержкой командной строки.

Введите regedit, чтобы запустить редактор реестра

После того, как командная строка запустилась, введите в нее regedit и нажмите Enter. Должен открыться редактор реестра, в котором мы и будем проделывать все необходимые действия.

Прежде всего, в редакторе реестра Windows следует зайти в ветку реестра (древовидная структура слева)HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon, именно здесь, в первую очередь располагают свою записи вирусы, блокирующие Windows.

Shell — параметр, в котором наиболее часто запускается вирус Windows Заблокирован

Обратите внимание на два параметра реестра — Shell и Userinit (в правой области), их правильные значения, вне зависимости от версии Windows, выглядят следующим образом:

- Shell — значение: explorer.exe

- Userinit — значение: c:\windows\system32\userinit.exe, (именно с запятой на конце)

Вы же, скорее всего, увидите несколько иную картинку, особенно в параметре Shell. Ваша задача — кликнуть правой кнопкой мыши по параметру, значение которого отличается от нужного, выбрать «Изменить» и вписать нужное (правильные написаны выше). Также обязательно запомните путь к файлу вируса, который там указан — мы его чуть позже удалим.

В Current_user параметра Shell быть не должно

Следующий шаг — зайти в раздел реестра HKEY_CURRENT_USER\Software\Microsoft\WindowsNT\CurrentVersion\Winlogon и обратить внимание на тот же параметр Shell (и Userinit). Тут их быть вообще не должно

Если есть — нажимаем правой кнопкой мыши и выбираем «Удалить».

Далее идем в разделы:

- HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

- HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

И смотрим, чтобы ни один из параметров этого раздела не вел к тем же файлам, что и Shell из первого пункта инструкции. Если таковые имеются — удаляем их. Как правило, имена файлов имеют вид набора цифр и букв с расширением exe. Если есть что-то подобное, удалите.

Закройте редактор реестра. Перед вами снова будет командная строка. Введите explorer и нажмите Enter — запустится рабочий стол Windows.

Быстрый переход к скрытым папкам с использованием адресной строки проводника

Теперь зайдите в проводник Windows и удалите файлы, которые были указаны в удаленных нами разделах реестра. Как правило, они находятся в глубине папки Users и добраться до этого месторасположения не так-то просто. Самый быстрый способ это сделать — указать путь к папке (но не к файлу, иначе он запустится) в адресной строке проводника. Удалите эти файлы. Если они находятся в одной из папок «Temp», то можно без страха очистить эту папку вообще от всего.

После того, как все эти действия были совершены, перезагрузите компьютер (в зависимости от версии Windows, возможно потребуется нажать Ctrl + Alt + Del.

По завершении вы получите работающий, нормально запускающийся компьютер — «Windows заблокирован» больше не появляется. После первого запуска рекомендую открыть Планировщик заданий (Расписание выполнения задач, можно найти через поиск в меню Пуск или на начальном экране Windows  и посмотреть, чтобы там не было странных заданий. При обнаружении удалить.

и посмотреть, чтобы там не было странных заданий. При обнаружении удалить.

Как убрать пароль в Windows 8?

Для обеспечения максимальной безопасности и сохранения личной информации на ноутбуке рекомендуется устанавливать пароль. На практике замечаются частые проблемы с утратой доступа к системе, где имеется защита. Этот способ поможет без больших знаний в компьютерной технике и программировании:

- Запускаем окно «Выполнить».

- Выбираем сочетание клавиш WIN и R и нажимаем их одновременно.

- Прописываем команды netplwiz, а потом Ok.

- Перейдя в раздел «Учетные записи», убираем галочку с пункта «Требовать ввод имени…», а потом Ok.

- ОС запросит ввод пароля для подтверждения действия — его потребуется продублировать.

- Перезагружаем ПК и проверяем эффективность этого метода.

Такой способ не будет полезен на Windows 7, но оптимально себя показывает при работе с более поздними версиями.

Как включить показ скрытых файлов?

Windows XP

Откройте любую папку и щёлкните по меню «Сервис», выберите там «Свойства папки», далее переходите на вкладку «Вид» Далее в самом низу отметьте пункт «Показывать скрытые файлы и папки» и нажмите ОК

Windows 7 (8)

Пуск->Панель управления->Просмотр: Категория-Мелкие значки->Параметры папок->Вид. В самом низу отметьте пункт «Показывать скрытые файлы и папки».

Продолжим.Смотрим папку Автозагрузка, у вас в ней ничего не должно быть.

Убедитесь, что в корне диска (С:), нет никаких незнакомых и подозрительных папок и файлов, к примеру с таким непонятным названием OYSQGVXZ.exe, если есть их нужно удалить.

Теперь внимание: В Windows ХР удаляем подозрительные файлы со странными названиями и с расширением .exe из папок

C:

C:Documents and SettingsИмя пользователяApplication Data

C:Documents and SettingsИмя пользователяLocal Settings

С:Documents and SettingsИмя пользователяLocal SettingsTemp — отсюда вообще всё удалите, это папка временных файлов и ее очиска ничем не навредит. Windows 7 имеет хороший уровень безопасности и в большинстве случаев не позволит внести изменения в реестр вредоносным программам и подавляющее большинство вирусов так же стремятся попасть в каталог временных файлов:

C:USERSимя пользователяAppDataLocalTemp, отсюда можно запустить исполняемый файл .exe

К примеру привожу заражённый компьютер, на скришноте мы видим вирусный файл 24kk20347.exe и ещё группу файлов, созданных системой почти в одно и тоже время вместе с вирусом, удалить нужно всё

Windows 7 имеет хороший уровень безопасности и в большинстве случаев не позволит внести изменения в реестр вредоносным программам и подавляющее большинство вирусов так же стремятся попасть в каталог временных файлов:

C:USERSимя пользователяAppDataLocalTemp, отсюда можно запустить исполняемый файл .exe. К примеру привожу заражённый компьютер, на скришноте мы видим вирусный файл 24kk20347.exe и ещё группу файлов, созданных системой почти в одно и тоже время вместе с вирусом, удалить нужно всё.

Далее нужно проверить ключи реестра отвечающие за АВТОЗАГРУЗКУ ПРОГРАММ:

в них не должно быть ничего подозрительного, если есть, удаляем.

И ещё обязательно:

В большинстве случае, вышеприведённые действия приведут к удалению баннера и нормальной загрузки системы. После нормальной загрузки проверяйте весь ваш компьютер бесплатным антивирусным сканером с последними обновлениями — Dr.Web CureIt, скачайте его на сайте Dr.Web.

Примечание: Нормально загрузившуюся систему, вы можете сразу же заразить вирусом вновь, выйдя в интернет, так как браузер откроет все страницы сайтов, посещаемые вами недавно, среди них естественно будет и вирусный сайт, так же вирусный файл может присутствовать во временных папках браузера. Находим и удаляем полностью временные папки браузера, которым вы пользовались недавно по адресу: C:UsersИмя пользователяAppDataRoamingНазвание браузера, (Opera или Mozilla к примеру) и ещё в одном месте C:UsersИмя пользователяAppDataLocalИмя вашего браузера, где (С:) раздел с установленной операционной системой. Конечно после данного действия все ваши закладки пропадут, но и риск заразиться вновь значительно снижается.