Свойства Zabbix¶

На закладке Свойства Zabbix

Можно задать:

Включить активные проверки — в данном режиме, в отличие от пассивной проверки, когда Zabbix сервер или прокси запрашивает данные (например, загрузку ЦПУ) и агент Zabbix отправляет результат обратно серверу, агент сначала должен запросить с сервера(ов) список элементов данных для независимой обработки.

Активные проверки требуют более сложной обработки. Активный режим необходим для тех случаев, когда сервер не может напрямую подключится к агенту, например — когда агент располагается за NAT или имеет динамический адрес.

Active Check Servers — Список пар IP:порт (или имя хоста:порт) Zabbix серверов или Zabbix прокси для активных проверок.

Можно указывать несколько адресов разделенных запятыми, чтобы параллельно использовать несколько независимых Zabbix серверов. Пробелы не допустимы

(ВАЖНО: даже после одного адреса необходимо ставить запятую)

Active Check Refresh — Как часто обновлять список активных проверок, в секундах.

Включить удалённые команды — Разрешены ли удаленные команды с Zabbix сервера. С помощью удаленных команд вы можете указать какие из предустановленных команд будут выполнены на наблюдаемом узле сети при выполнении некоторых условий.

Протоколировать удалённые команды — Включение журналирования выполняемых shell команд как предупреждений.

Аутентификация LDAP Zabbix в Active Directory

Хотите узнать, как настроить Zabbix LDAP-аутентификацию в Active Directory? В этом уроке мы покажем вам, как аутентифицировать пользователей Zabbix с помощью базы данных Active Directory Microsoft Windows и протокола LDAP.

Список оборудования:

В следующем разделе представлен список оборудования, используемого для создания этого учебника Zabbix.

Все перечисленные выше аппаратные средства можно найти на веб-сайте Amazon.

Zabbix Playlist:

На этой странице мы предлагаем быстрый доступ к списку видеороликов, связанных с установкой Zabbix.

Playlist

Не забудьте подписаться на наш канал YouTube, названный FKIT.

Учебное пособие Zabbix:

На этой странице мы предлагаем быстрый доступ к списку руководств, связанных с установкой Zabbix.

Список учебных пособий

Учебник — Брандмауэр контроллера домена Windows

Во-первых, нам нужно создать правило брандмауэра на контроллере домена Windows.

Это правило брандмауэра позволит серверу Zabbix запрашивать базу данных Active Directory.

На контроллере домена откройте приложение под названием Брандмауэр Windows с расширенной безопасностью

Создайте новое правило входящего брандмауэра.

Выберите параметр ПОРТ.

Выберите опцию TCP.

Выберите опцию «Специальные локальные порты».

Введите TCP-порт 389.

Выберите параметр Разрешить подключение.

Проверьте параметр DOMAIN.

Проверьте опцию PRIVATE.

Проверьте опцию PUBLIC.

Введите описание правила брандмауэра.

Поздравляем, вы создали необходимое правило брандмауэра.

Это правило позволит Zabbix запрашивать базу данных Active Directory.

Учебное пособие — Создание учетной записи Windows Domain

Затем нам нужно создать не менее 2 учетных записей в базе данных Active Directory.

Учетная запись ADMIN будет использоваться для входа в веб-интерфейс Zabbix.

Учетная запись ZABBIX будет использоваться для запроса базы данных Active Directory.

На контроллере домена откройте приложение с именем: Active Directory — пользователи и компьютеры

Создайте новую учетную запись внутри контейнера Users.

Создайте новую учетную запись с именем: admin

Пароль, настроенный для пользователя Admin: 123qwe.

Эта учетная запись будет использоваться для аутентификации в качестве администратора на веб-интерфейсе Zabbix.

Создайте новую учетную запись с именем: zabbix

Пароль, настроенный для пользователя Admin: 123qwe.

Эта учетная запись будет использоваться для запроса паролей, хранящихся в базе данных Active Directory.

Поздравляем, вы создали необходимые учетные записи Active Directory.

Учебное пособие — Zabbix LDAP Authentication в Active Directory

Откройте браузер и введите IP-адрес вашего веб-сервера plus / zabbix.

В нашем примере в браузере был введен следующий URL:

• http://35.162.85.57/zabbix

На экране входа в систему используйте имя пользователя по умолчанию и пароль по умолчанию.

• Имя пользователя по умолчанию: Admin

• Пароль по умолчанию: zabbix

После успешного входа в систему вы будете отправлены на панель инструментов Zabbix.

На экране панели инструментов откройте меню «Администрирование» и выберите параметр «Аутентификация».

На экране «Аутентификация» выберите параметр «LDAP».

Вам необходимо настроить следующие элементы:

• Хост LDAP: 192.168.0.50

• Порт: 389

• Base DN: dc = tech, dc = local

• Атрибут поиска: SaMAccountName

• Связывание DN: zabbix@tech.local

Вам нужно изменить IP-адрес на IP-адрес контроллера домена.

Вам необходимо изменить информацию о домене, чтобы отразить сетевую среду.

Введите имя пользователя администратора, его пароль и нажмите кнопку «Тест».

Если ваш тест завершился успешно, вы должны увидеть следующее сообщение.

После завершения настройки вы должны выйти из веб-интерфейса Zabbix.

Попробуйте войти в систему с помощью пользователя Admin и пароля из базы данных Active Directory.

На экране входа в систему используйте пользователя Admin и пароль из базы данных Active Directory.

• Имя пользователя: Admin

• Пароль: введите базу данных Active Directory.

Поздравляем! Вы настроили аутентификацию LDAP Zabbix в Active Directory с помощью LDAP.

Чтобы аутентифицировать пользователя в Active Directory, учетная запись пользователя также должна существовать в базе данных пользователей сервера Zabbix.

2018-08-10T13:57:26-03:00

Отладка и устранение проблем c Kerberos аутентификацией в Apache

При возникновении проблем, включите режим отладки в apache2:

В файле /etc/apache2/sites-available/000-defaults.conf перед закрывающим тегом впишите:

Перезагрузите apach, теперь в error.log апача вы сможете видеть какие ошибки выдаёт модуль Kerberos.

Для удобства используйте команду с фильтром по IP

tail -f /var/log/apache2/error.log | grep ‘ваш ип’

Для работы и диагностики с Kerberos можно использовать команды kinit и klist.

kinit – утилита для получения и кеширования Kerberos тикетов. Пример:

kinit –V -k -t /etc/apache2/zabbix.keytab –p HTTP/zabbix.domain.local@DOMAIN.LOCAL

При правильно сгенерированом keytab файле, команда успешно выполниться, и вы получите сообщение об успешной аутентификации

Утилитой klist можно посмотреть кэшированные тикеты Kerberos:

источник

Настройка прозрачной (Single Sign On) аутентификации в Zabbix (Apache2, krb5-user)

Сначала в файле /etc/hostname укажите FQDN имя сервера, которое должно совпадать с DNS записью в вашем домене, в моём случае это zabbix.domain.local.

В файле /etc/hosts также пропишите FQDN вашего сервера на локальный IP и на IP вашего сервера:

Для корректной работы Kerberos аутентификации необходимо синхронизировать время с контроллером вашего домена. Ставим пакет ntpdate и направляем его на контроллер домена

apt-get install ntp ntpdatentpdate dc.domain.local

Теперь нам нужно сгенерировать keytab файл. Keytab — это файл который содержит SPN и зашифрованные ключи. Keytab используется для аутентификации на различных системах с использованием Kerberos без ввода пароля.

Сгенерировать keytab файл можно на контроллере домена:

- Залогиньтесь на контроллер домена и запустите командную строку с правами администратора. Перейдите в директорию C:\

- Введите: ktpass -princ HTTP/zabbix.domain.local@DOMAIN.LOCAL -mapuser zabbix_admin -pass STRONGPASS -crypto ALL -ptype KRB5_NT_PRINCIPAL -out zabbix.keytab -setupn –setpass

- Скопируйте файл C:\zabbix.keytab на ваш Zabbix сервер в директорию /etc/apache2/.

Установим необходимые пакеты для работы Kerberos и модуль для apache2:

apt install krb5-user libapache2-mod-auth-kerb

Сконфигурируем krb5-user. Правим конфигурационный файл /etc/krb5.cnf:

Подставьте свой домен, в некоторых местах домен написан в заглавном виде – соблюдайте это правило.

Проверяем работу Kerberos аутентификации в Linux:

kinit -kV -p HTTP/zabbix.domain.local –t /etc/apache2/zabbix.keytab

Вы можете столкнуться с ошибкой

В этом случае прежде всего попытайтесь авторизоваться из-под другого пользователя, например, вашей учетной записи^

Если аутентификация пройдет успешно, то значит дело в кейтаб файле. Убедитесь, что вы правильно сгенерировали его. Проверьте корректность команды для создания keytab файла.

Проверьте наличие SPN записи для вашего служебной учетной записи zabbix в AD. В командой строке контролера домена наберите:

Вы должны увидеть подобное сообщение, запись должна быть в формате HTTP/zabbix.domain.local, если записи нет, нужно её добавить.

setspn -a HTTP/zabbix.domain.local zabbix_admin

Также нужно проверить что у пользователя изменилось имя входа на HTTP/zabbix.domain.local.

Если не изменилось, то измените его вручную.

Теперь нужно изменить конфигурационной файл apache2 — /etc/apache2/sites-available/000-default.conf.

Под строчкой ServerName zabbix.domain.local добавьте

Часто встречается ошибка, которая связана с несовпадением KrbServiceName с тем, что прописан в keytab файле, поэтому на время тестирования можно поставить значение Any. После того как всё заработает, впишите валидное название сервиса. Свериться можно через команду klist -le /etc/apache2/zabbix.keytab .

Configure a Transparent (Single Sign On) Authentication in Zabbix (Apache2, krb5-user)

First of all, specify the FQDN name of your server in /etc/hostname that must match the DNS record in your domain. In my case, it is zabbix.domain.local.

Also write the FQDN of your server for the local IP address and the IP address of your server in /etc/hosts.

127.0.0.1 localhost zabbix.domain.local 10.1.1.10 zabbix.domain.local

In order Kerberos authentication to work correctly, synchronize time with your domain controller. Install the ntpdate package and bind it to the domain controller.

Chrony is used to synchronize time in CentOS 8. The ntp and ntpdate packages are not available in the official repositories.

Now you need to generate a keytab file on a domain controller. Keytab is a file that contains SPN and encrypted keys. Keytab is used for Kerberos-based authentication.

- Log in on your domain controller and run the command prompt as an administrator. Go to C:\.

- Enter the following:

- Copy C:\zabbix.keytab file to /etc/apache2/ directory on your Zabbix server.

Install Kerberos packages and a module for apache2:

Configure krb5-user. Edit /etc/krb5.cnf:

default = FILE:/var/log/krb5libs.log

kdc = FILE:/var/log/krb5kdc.log

admin_server = FILE:/var/log/kadmind.log

default_realm = DOMAIN.LOCAL

default_keytab_name = /etc/apache2/zabbix.keytab

dns_lookup_kdc = false

dns_lookup_realm = false

forwardable = true

ticket_lifetime = 24h

DOMAIN.LOCAL = {

kdc = dc.domain.local

default_domain = DOMAIN.LOCAL

admin_server = dc.domain.local

}

.domain.local = DOMAIN.LOCAL

domain.local = DOMAIN.LOCAL

Specify your domain. In some places the domain name is written in upper case, follow this rule.

Note. Look at the line containing the keytab file path “default_keytab_name = /etc/apache2/zabbix.keytab” and make sure that the file is available there. Grant read permissions on www-data and run:

Make sure that Kerberos authentication is working in Linux:

You may see this error:

kinit: Client 'HTTP/zabbix.domain.local@DOMAIN.LOCAL’ not found in Kerberos database while getting initial credentials

In this case, try to authenticate using credentials of another user:

If the authentication is successful, the problem is with your keytab file. Make sure that you have generated it correctly. Check if you entered the correct command to create a keytab file.

Make sure that an SPN record for your Zabbix service account exists in AD. Enter the following command on the domain controller:

You will see a message like this. It must be in HTTP/zabbix.domain.local format. If there is no record, add it.

Make sure that the user login name changed to HTTP/zabbix.domain.local.

If it hasn’t, change it manually.

Then edit the apache2 configuration file — /etc/apache2/sites-available/000-default.conf.

Add the following under the ServerName zabbix.domain.local line:

<Location /> AuthType Kerberos AuthName "Kerberos authenticated" KrbAuthRealms DOMAIN.LOCAL #KrbServiceName HTTP/zabbix.domain.local KrbServiceName Any Krb5Keytab /etc/apache2/zabbix.keytab KrbMethodNegotiate On KrbSaveCredentials on KrbLocalUserMapping on Require valid-user </Location>

If KrbServiceName doesn’t match the name specified in the keytab file, an error occurs. So you can set Any value while testing. After making sure that the system is working, specify the valid service name. You can check it using:

Настройка почтовой поддержки

Отправляем используя STARTLS, в дальнейшем надо прикрутить TLS

Это мы настроили адрес отправки. Теперь нужно пользователю добавить адрес для получения. Для этого идем в Administration -> Users, выбираем пользователя Admin.

Идем в закладку Media и жмем add.

Указываем почтовый ящик получателя. Жмем Add, затем Update.

Дальше нужно активировать отправку уведомлений по событиям. Для этого идем в Configuration -> Actions и жмем на Disabled, чтобы она стала Enabled.

Все, отправку уведомлений мы настроили, осталось подождать срабатывания триггера, чтобы проверить. Сделаем это позже, когда подключим хост к мониторингу.

Настройка LDAP аунтификации для входа в zabbix

За основу взята http://www.ekzorchik.ru/2017/05/configure-zabbix-authentication-through-active-directory/. Настройка на примере взаимодействия с MS Active directory

оф дока https://www.zabbix.com/documentation/3.4/manual/web_interface/frontend_sections/administration/authentication

Обращаю внимание, это только ОДИН из вариантов, такой чтобы не терять УЗ — Admin, есть вариант с правкой кода Login — когда у вас уже заведен пользователь с правами Zabbix Super Admin — оптимально, для тех кто делал эт много раз, для первых вариантов — пойдем по пути переименования админа

Для централизованного управления УЗ, необходимо настроить авторизацию zabbix через LDAP. Способ, в лучших традициях выделания гланд, через ивестное место. Приступим

Настройка LDAPs

Для информации: https://www.happyassassin.net/2015/01/14/trusting-additional-cas-in-fedora-rhel-centos-dont-append-to-etcpkitlscertsca-bundle-crt-or-etcpkitlscert-pem/

Для корректной работы с LDAPs (SSL), необходимо добавить корневой сертификат, в доверенные рутовые, либо настраивать игнорирование

Имеем DC1 — корпоративный AD LDAP сервер с поддержкой ldaps (SSL ) на 636 порту, где сертификат для LDAPs выпущен внутренним корпоративным центром сертификации

zbx — сервер zabbix, который будет подключаться к DC1.

Предполагается, что у вас уже есть сертификат корпоративного CA в формате der (стандартный формат обмена сертификатов для MS).

True way

Мы добавим сертификат CA корпоративного центра сертификата в список доверенных корневых центров сертификации

Идем на сервер zabbix, где в папку /tmp/ залить сертификат ca-01.crt

Конвертируем в PEM

запустим встроенную утилиту по обновлению доверенных CA

убедиться, что сертификат добавился, можно посмотрев /etc/pki/ca-trust/extracted/openssl/ca-bundle.trust.crt по имени своего CA

Метод КиВ (костыли и велосипеды)

Настройка исключений в конфигие openLDAP. Где LDAP-server-FQDN — это имя до контроллера домена, которое вы указываете LDAP host — когда настраиваете подключения через LDAP в web интерфейсе zabbix

Настройка LDAPs в самом zabbix

Аналогична настройки LDAP, отличие только в формате подключения к LDAP Host. а именно явно указываем протокол ldaps и port 636

Пример настроек

Настройка httpd — SSL and redirect

Ставим компонент

Предполагается, что у вас уже есть сертификаты от корпоративного CA, если нет то генерим самоподписный

Теперь создадим виртуальный сайти

внутри вставляем

обращаю внимание, что у нас включенна поддержка только tls 1.2

Настройка FreeIpa LDAPs

Настройка так же описана в доке, как для OpenLDAP — https://www.zabbix.com/documentation/3.4/manual/web_interface/frontend_sections/administration/authentication

Настройка почти аналогична LDAP for AD. отличие что ставим uid, Base DN и надо правильный DN дл УЗ которой биндимся, а так же надо убедиться, что сертифкат, которым на FreeIPA. выпущен CA которому мы доверяем, поможет этому команда из раздлеа полезных команд. Там так же два пути — или правильный — добавить CA или колхозный — игнорирование в конфиге openldap. В тесте я столкнулся, что FreeIpa для ldaps использовала тот же сертификат ЧТО И ДЛЯ WEB интерфейса, а не как было бы логично — выпущенный своим же CA самой себе

Пример настроек. Для удобства — я переименовал УЗ для подключения к FreeIpa. чтобы она отличалась от имени, что использовал для MS AD

убедится, что у вас корректно работает ldapS, вы можете запустив tshark, где 1.2.3.4 — адрес вашего FreeIpa

вывод будет примерно такой

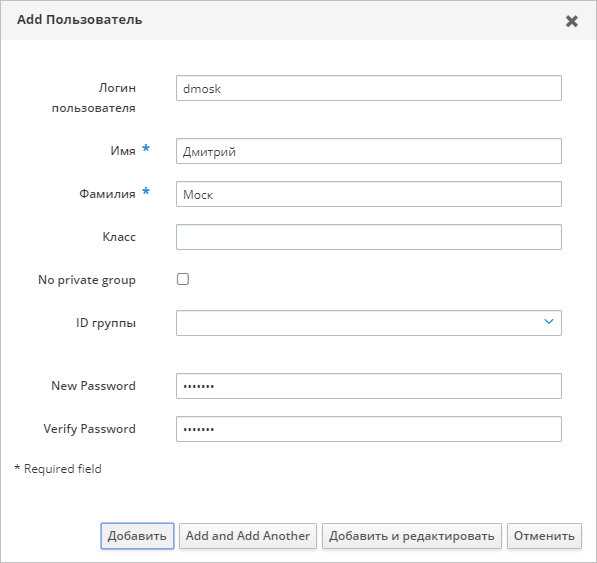

Создание встроенного пользователя с правами admin

Чтобы подстраховаться на будущее, необходимо создать пользователя, который будет иметь права админа и сможет войти когда LDAP не доступен. С учетом что авторизация zabbix сделано давно во время 1.8 и сделана не очень, то проведем немного манипуляций

Надо создать группу с internal авторизацией, permissions выдаем на свой вкус.

Administration→ User Group → create user Group

Теперь создадим пользователя, которого добавим во вновь созданную групп, обрашаю внимание — что поле password для задания будет сначала не доступно — привет из прошлого, но при попытки добавить пользователя станет активным

Administration→ Users → create user

Задаем пароль и права zabbix suoer admin и жмем Add

После чего — обязательно проверяем, что УЗ работает с локальной авторизацией

Zabbix LDAP Authentication on Active Directory

First of all, you have to bind domain users to Zabbix. To do it, it is enough to create a user in Zabbix with the same login as they have in the AD domain. For example, if your login (sAMAccountName attribute) is user_5, a user in Zabbix must have the same login.

Do it for each user who will be using Zabbix.

Then create a separate user account in Active Directory to bind Zabbix to your domain. In practice, you can use any domain account, but it is better to create a separate service account. In my case, it will be zabbix_admin. To create a user in AD, I will use the PowerShell cmdlet New-ADUser:

Run the command shown above in the PowerShell console and set a user password. Your new user will be located under the Users container in the root of your domain.

Let’s configure LDAP authentication in Zabbix. In Zabbix frontend go to LDAP settings tab in Administration -> Authentication. Check Enable LDAP authentication and fill in the following fields:

- LDAP host:

- Port:

- Base DN:

- Search attribute:

- Bind DN:

You can read the description of any parameter in the LDAP authentication section of Zabbix documentation: https://www.zabbix.com/documentation/current/manual/web_interface/frontend_sections/administration/authentication.

Before completing the configuration, make sure that your settings are valid by doing a test login (the Test button). Specify a user name (we created the account earlier) and AD password.

If the test has been successful, save your settings and change the authentication type in Zabbix from Internal to LDAP.

Enable HTTP authentication (HTTP Settings -> Enable HTTP authentication).

LDAP authentication is configured.

Tip. If your LDAP server is unavailable, you won’t be able to access Zabbix. To get back to the internal authentication, open MySQL and run the following command:

Настройка Selinux для zabbix-server

В обще, в интернете, много информации и проблем после обновления zabbix сервер — с правами selinux. Так что, на момент решения проблем помни о волшебной команде до перезагрузки setenforce 0

Настройка Selinux- описана в доке по 3.4 — https://www.zabbix.com/documentation/3.4/manual/installation/install_from_packages/rhel_centos#selinux_configuration

в дополнения, я выполнял

После этого снова restart — zabbix server

Возможно, сервер все равно не стартанет и в логах будет такая ошибка

а удаление PID процесса не помогает, идем и смотрим раздел отладки Selinux ниже

Проверим, что сервер запустился. В случае удачного запуска он будет слушать порт 10051

Настройка браузеров для Kerberos аутентификации

Чтобы браузер Internet Explorer начал использовать Kerberos аутентификацию на сайте, нужно добавить этот URL в Local Intranet сайты. Google Chrome наследует эти настройки Internet Explorer, поэтому отдельно его настраивать не надо.

В IE перейдите в Internet Options -> Security.

В Local intranet жмите Sites, проставьте чекбоксы как на скриншоте и жмите Advanced.

Пропишите URL вашего zabbix сервера.

Перейдите во вкладку Advanced и включите параметр Enable Integrated Windows Authentication.

Если у вас не был отмечен этот пункт – перезагрузите компьютер. По умолчанию он включен.

Вы также можете настроить это через групповые политики

В браузере Mozilla Firefox в about:config поменяйте добавьте url адрес zabbix сервера в следующие параметры:

В случае, если у вас возникнут проблемы, обратитесь к более развернутой статье по настройке Kerberos в браузерах https://winitpro.ru/index.php/2018/01/22/nastrojka-kerberos-autentifikacii-v-razlichnyx-brauzerax/

После выполнения этих этапов, настройку можно считать завершенной. При обращении на URL вашего Zabbix, вы должно автоматически аутентифицироваться без ввода пароля..

How to Configure Browsers for Kerberos Authentication?

For Internet Explorer to use Kerberos authentication on Zabbix, you will have to add its URL to Local Intranet sites. Google Chrome uses Internet Explorer settings, so you do not need to configure it separately.

Note. The URL of your Zabbix site must not belong to the list of Trusted sites, otherwise Kerberos won’t work. The site must be specified only in the Intranet sites.

Open Options -> Security in the IE.

Click Sites in the Local intranet, check the options shown in the screenshot below and click Advanced.

Enter your Zabbix server URL.

Go to the Advanced tab and check Enable Integrated Windows Authentication.

Also, you can also put Zabbix URL to the Local Intranet zone using the Group Policies (Computer Configuration -> Administrative Templates -> Windows Components -> Internet Explorer -> Internet Control Panel -> Security Page -> Site to Zone Assignment List. Use zone code 1 for intranet sites).

Add the URL of your Zabbix server to the following parameters of for your Mozilla Firefox:

network.automatic-ntlm-auth.trusted-uris network.negotiate-auth.delegation-uris network.negotiate-auth.trusted-uris

If you come across any issues, see the detailed article on Kerberos configuration in browsers.

After that the configuration is over. If you try to access your Zabbix server URL, you will be authenticated automatically and won’t be prompted to enter your password.

Интеграция Zabbix с Active Directory. Настройка прозрачной аутентификации SSO (Single Sign On).

Разберем как интегрировать Zabbix с Active Directory. Рассмотрим два варианта аутентификации, обычная и прозрачная (SSO).

- Развернутая система Zabbix 4.0 (по этойстатье)

- Домен контроллер Windows Server 2012 R2 (JAKONDA.LOCAL)

Для интеграции Zabbix с Active Directory, необходимо создать пользователя который будет выступать администратором Zabbix и с помощью которого будет осуществляться чтение LDAP, для авторизации пользователей системы Zabbix.

Создание пользователя в Active Directory

Создаем пользователя (прим. zabbix), снимаем галочку «Требовать смены пароля при следующем входе в систему», выставляем галочки «Запретить смену пароля пользователем», «Срок действия пароля не ограничен». После создания пользователя, в свойствах его, указываем адрес электронной почты.

Интеграция Zabbix с Active Directory

В ZABBIX необходимо создать пользователя с аналогичными данными от ранее созданного пользователя в Active Directory (zabbix). Переходим Администрирование — Пользователи, нажимаем Создать пользователя:

Псевдоним и Имя указываем (zabbix). Добавляем пользователя в группу Zabbix administrators:

Переходим во вкладку Права доступа. В поле Тип пользователя указываем Zabbix Супер Администратор. Нажимаем Добавить.

Выполним конфигурацию связи ZABBIX с Active Directory. Переходим в Администрирование — Аутентификация, нажимаем на вкладку Настройки LDAP.

Заполняем поля по аналогии, как на скриншоте:

Для проверки правильности введенных данных в настройки LDAP, выполним тестовое подключение под пользователем zabbix, вводим Логин (zabbix) и пароль, нажимаем Тест. В случае правильности система выдаст сообщение об успешном подключении:

Перейдем на вкладку Аутентификация и укажем параметр аутентификации по-умолчанию (LDAP) и нажимаем Обновить

На этом настройка аутентификации в Zabbix через Active Directory завершена.

Для того чтобы пользователи могли для авторизации могли использовать свои учетные данные Active Directory, их необходимо сперва создать в Zabbix, с аналогичными данными (Логин\Пароль) как в Active Directory.

Прозрачная аутентификация SSO (Single Sign On)

Реализацию прозрачной/сквозной (SSO) аутентификации в ZABBIX, будем осуществлять посредством авторизации Apache в Active Directory.

Выполняем настройку авторизации SSO на Apache в Active Directory по этой статье. При создании KEYTAB-файла, используем созданную ранее учетную запись администратора (zabbix).

Для настройка сайта ZABBIX, на использование Kerberos аутентификации, отредактируем файл:

источник

Kerberos Authentication Debugging & Troubleshooting in Apache

If you have any issues, enable debug mode in apache2:

Enter the following before the closing </VirtualHost> tag in /etc/apache2/sites-available/000-defaults.conf:

LogLevel trace8

Restart apache, and check Kerberos module error in the error.log file.

To make it more convenient, use this command to filter the entries by the IP address:

To work with and diagnose Kerberos, you can use kinit and klist commands.

kinit is a tool to get and cache Kerberos tickets, for example:

If you have generated your keytab file correctly, the command will run, and you will get a message that the authentication has been successful.

Using klist, you can view cached Kerberos tickets: