Добро пожаловать на сайт-помощник системным администраторам

Здесь вы найдете массу полезной информации с практическими примерами решения многих проблем и ответы на вопросы, которые могут возникнуть во время работы.

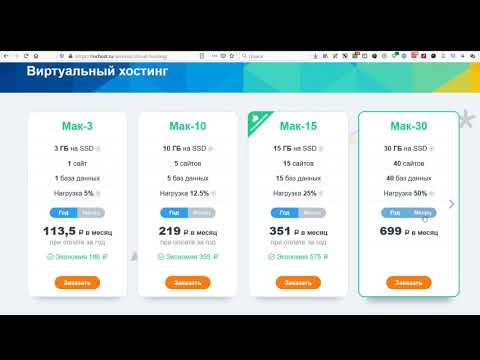

Подробный мануал ускорения вашего wordpress сайта

Если Вы всерьез намерены улучшить показатели скорости Вашего WordPress сайт, этот материал точно пригодится.

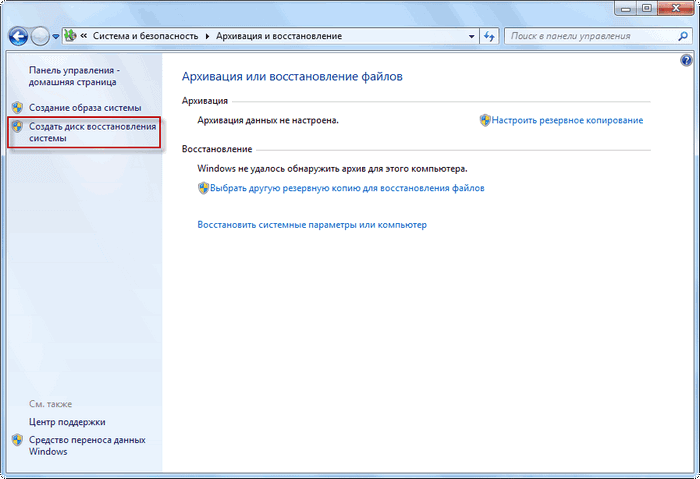

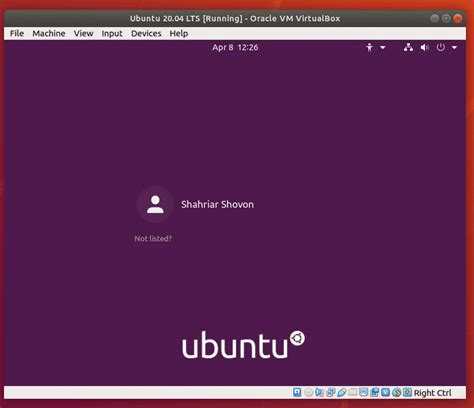

Бэкап и перенос Linux

Есть множество способов выполнить резервное копирование отдельной информации или целых серверов. Мы расскажем о самом простом способе полного бэкапа.

21 пример использования iptables для администраторов

Сценарии сетевых подключений. Настройка netfilter/iptables для подключения нескольких клиентов к одному соединению. Настройка блокировки доступа к сайту по странам