Добри практики и препоръки

- Никога не започвайте правилата си с ICMP, т.к. редица приложения за сканиране на портове първо изпращат ICMP съобщение за проверка на хоста (PING J)

- Задължително приемайте връзките от типове established и related преди забраняващото правило. В противен случай ще имате връзка, но само за определено време – това зададено при последния адресен списък

- Не имплементирайте директно готови примери от Интернет – сменяйте поне номерата на портовете

- Направете сложни правила (комбинирайте TCP и UDP) и автоматизирайте „почукването“ по най-удобния за вас начин: чрез графични приложения, напишете скриптове и др.

- Ако „Port Knocking“ ви харесва – не отлагайте имплементирането му – ботовете няма да отлагат своите атаки

- Не използвайте L7 Firewall в първото ви правило или във всички правила – не е необходимо да анализирате всички пакети, а само тези, които вече отговарят на дадени критерии

Централизованное хранение

Вы можете взять любой субдомен как пример testknk.mikrotik.me и создать TXT записи, где значение записей будет ваша строка Knocking, например, , записей может быть несколько и по каждой записи будет запущена процедура Knocking, технически мы не ограничивали, но и не проверяли на большом количестве записей.

В случае, если вы будете использовать DNS запросы, вам необходимо добавить параметр action со значением dns

Запуск будет выглядеть так

DNS запросы

Обратите внимание, программа использует реализацию DOH (DNS over HTTPS), поэтому ей необходим выход в интернет. Причём используется несколько серверов и выберется самый быстрый из них относительно хоста

на котором запущена программа.

Настройка Simple queue в Mikrotik

Давайте потихоньку переходить к практике. Но перед этим необходимо проверить важную деталь. Для того, чтобы в Mikrotik работали очереди, необходимо обязательно отключить fasttrack. Для начала настроим равномерное распределение трафика между клиентами. Их у меня будет два:

- 192.168.88.195 – ubuntu18.

- 192.168.88.196 – centos7.

- 10.20.1.23 – сервер в “интернете”, к которому будем подключаться и проверять скорость соединения.

Адрес Микротика – 192.168.88.1. Измерять скорость буду с помощью программы iperf. Канал в интернет – 100 Мбит/c. Для начала посмотрим, как будет распределяться канал между клиентами без настройки qos. Для этого просто запускаю iperf на обоих клиентах с разницей в 10 секунд.

Я сначала запустил проверку скорости на ubuntu18, а через 10 секунд на centos7. Видно, что ubuntu сначала качала на полной скорости 100 Мбит/c, а потом, при запуске параллельного теста на centos, снизила скорость на треть. По факту получилось, что кто раньше запустил тест, тот и забрал себе больше канала. Средняя скорость загрузки разных клиентов отличается – 51.9 Mbits/sec у того, кто начал позже, против 79.4 Mbits/sec. Если бы тут работал какой-нибудь торрент клиент, он бы забрал большую часть канала себе.

А теперь сделаем так, чтобы скорость между клиентами распределялась равномерно. Для этого идем в очереди и создаем simple queue.

Я сделал минимально необходимые настройки. Все остальное оставил в дефолте. Это самый простой путь справедливого распределения канала между клиентами. Теперь повторим то же самое тестирование.

Работает четкое равномерное деление скорости интернет канала. В настройке Target у меня указан bridge, в который объединены все интерфейсы локальной сети. Там можно указать адрес или подсеть, например 192.168.88.0/24. Все зависит от того, что конкретно вы хотите сделать и между кем и кем поделить поровну интернет. Если у вас выход из этой локальной сети есть не только в интернет, но и в другие подсети, то укажите в Dst свой wan интерфейс, иначе скорость будет резаться всегда для всех адресов назначения.

Разберу основные параметры, которые есть в simple queue. Напомню, что все это можно посмотреть в .

| Target | Как я уже сказал, источник, к которому будет применено queue правило. Можно указать интерфейс или ip адрес. |

| Dst (destination) | Интерфейс или адрес, куда будет направлен поток с ограничением по queue. Обычно какой-то внешний адрес. |

| Max Limit | Максимально разрешенная скорость upload/download для данной очереди. |

| Burst Limit | Максимально разрешенная скорость upload/download для включенного режима Burst. |

| Burst Threshold | Граница средней скорости, превышение которой выключает режим burst. |

| Burst Time | Интервал времени, в течении которого выполняется оценка средней скорости передачи данных (average-rate), которая используется для управления режимом burst. |

| Packet Marks | Здесь выбираются промаркированные пакеты, если используется маркировка. |

| Limit At | Скорость, которая выделяется очереди гарантированно. |

| Priority | Приоритет для потоков данной очереди. 1 – максимальный приоритет, 8 – самый низкий. |

| Queue Type | Выбор типа очереди, перечисленной в Queue Types. |

| Parent | Очередь, являющейся родителем по отношению к текущей. |

Теперь некоторые комментарии к перечисленным параметрам.

Трафик с более высоким приоритетом будет иметь преимущество в достижении скорости, указанной в max-limit

Отсюда следствие – очень важно корректно указывать и следить за max-limit. Обычно его указывают на 5% ниже реальной скорости канала

Сумма параметров max-limit дочерних очередей может превышать лимит родительской очереди, но не может быть меньше limit-at. Приоритет работает только для дочерних очередей, не родительских. Очереди c наивысшим приоритетом будут иметь максимальный шанс на достижение указанного в них max-limit.

С помощью Dst удобно управлять очередями в случае использования нескольких каналов wan. Достаточно указывать их интерфейсы в правилах очередей.

Приоритизировать можно только исходящий трафик! Не все это понимают и пытаются настраивать приоритеты для входящего.

Параметр limit at используется, чтобы гарантировать очереди заданную скорость, если это возможно. При этом он имеет преимущество перед приоритетом. То есть с его помощью можно гарантировать какую-то полосу пропускания трафику с низким приоритетом. Если данный канал не используется полностью, то он доступен другим очередям.

В целом, настройка simple queue в Микротике не представляет какой-то особой сложности и интуитивно понятна. Исключение только параметр Burst. Рассмотрим его отдельно.

Destination NAT

Цепочка Dstnat при настройке NAT на MikroTik служит для изменения IP-адреса и/или порта назначения и выполнения обратной функции для ответа.

Практически применяется в следующих случаях:

- Чтобы выполнить на MikroTik проброс портов в локальную сеть, для доступа извне.

- Перенаправление любого DNS-трафика через маршрутизатор.

Стандартные действия возможные для цепочки dst-nat:

- dst-nat – преобразование адреса и/или порта получателя;

- redirect – преобразование адреса и/или порта получателя на адрес маршрутизатора.

Давайте практически разберем, как выполняется настройка NAT на MikroTik для цепочки dstnat.

Проброс портов на MikroTik

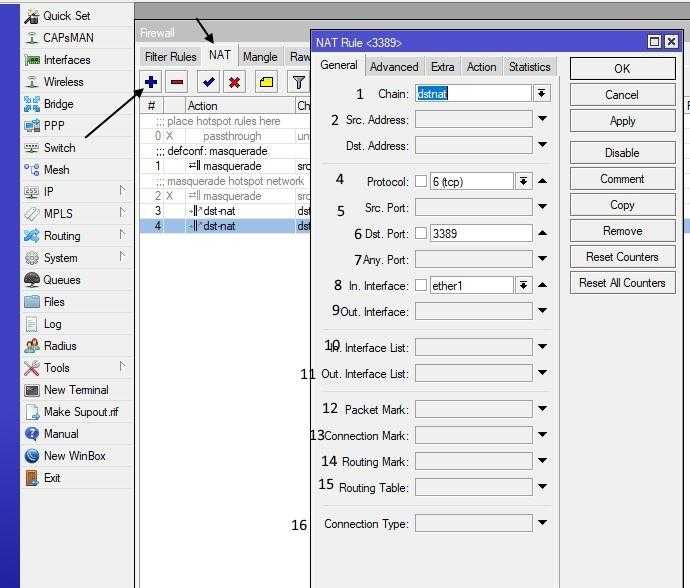

Пример проброса порта для RDP

Как говорилось ранее, в MikroTik проброс портов делается при помощи создания правил для цепочки dstnat. В качестве примера выполним проброс порта RDP соединения для доступа к внутреннему компьютеру локальной сети.

Так как стандартный порт 3389 для RDP подключения является известным и часто подвергается атакам, то пробросить его напрямую будет не очень хорошей идеей. Поэтому скроем данный сервис с помощью подмены порта.

Для этого откроем:

IP=>Firewall=>NAT=> “+”.

На вкладке “General” укажем цепочку правил, протокол, протокол подключения и входящий интерфейс:

Где:

- Chain: dstnat – цепочка правил для IP-адреса назначения;

- Protocol: 6 (tcp) – протокол;

- Dst. Port: 47383 – номер порта по которому будем обращаться к роутеру;

- In. Interface – входящий WAN-интерфейс (у меня это ether1, у вас может быть другой).

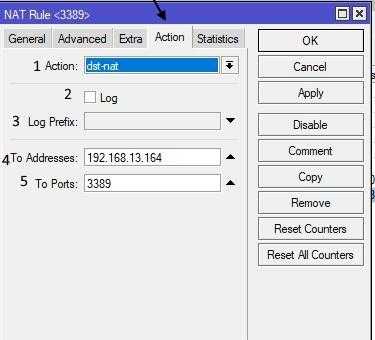

Следующим шагом откроем вкладку “Action”:

- Для поля “Action” указываем значение dst-nat;

- To Addresses – указываем внутренний IP хоста, к которому хотим получить доступ по RDP;

- To Ports – порт на который будут перенаправляться запросы.

Как итог все запросы, приходящие на внешний IP роутера по порту 47383, будут пересылаться на внутренний адрес локальной сети 192.168.12.100 порт 3389 (RDP).

Проброс порта на MikroTik для видеонаблюдения

Следующим примером мы постараемся показать, как настроить на MikroTik проброс портов для видеосервера с установленным ПО “Линия”.

Предположим, что есть Видеосервер с ПО “Линия” к которому необходимо получить доступ извне. Для начала откроем настройки программного обеспечения “Линия”, чтобы узнать порт Веб-сервера:

Чтобы получить доступ к видеосерверу, необходимо пробросить порт 9786. Откроем Winbox и добавим правило:

Откроем пункт меню “Action”:

- Указываем действие dst-nat;

- To Addresses – внутренний IP видеосервера или видеорегистратора.

Проброс портов для нескольких внешних IP

Чтобы сделать проброс портов для нескольких WAN, то необходимо создать Interface List и добавить в него нужные интерфейсы. Далее укажем созданный лист в параметре In. Interface List. Покажем это на примере:

Создадим новый лист для интерфейсов “ISP”:

- Interfaces;

- Interface List => Lists => “+”.

Name: ISP – произвольное имя для Interface List.

Следующим шагом добавим нужные WAN интерфейсы:

Повторить данный шаг для всех WAN-интерфейсов.

Модернизируем ранее созданное правило проброса порта для RDP соединения, указав лист “ISP” для настройки In. Interface List:

Так можно настроить проброс портов на MikroTik для нескольких WAN.

Как защитить проброшенные порты вы можете узнать изучив статью MikroTik настройка Firewall.

Перенаправление трафика на маршрутизатор

С помощью действия redirect возможно перенаправление трафика на Микротик. Практическое применение данного действия мы рассмотрим, выполнив переадресацию запросов DNS.

Перенаправим весь DNS-трафик на маршрутизатор. Следовательно, пользователи компьютеров в LAN, какие бы настройки DNS ни указывали локально, будут считать, что им отвечает DNS-сервер, которому сделан запрос, но фактически ответ будет приходить от маршрутизатора.

Для этого выполним настройку NAT на MikroTik следующим образом.

Откроем: IP=>Firewall=>NAT=> “+”.

Добавим запись:

Перейдем в пункт меню “Action” и укажем действие redirect:

Планы на будущее

- Дать возможность пользователю принудительно отказаться от DoH

- Реализовать возможность также через DNS отправки сообщения пользователям, например если не смогли расшифровать ключей и есть определённая запись, вывести сообщение, что пароль изменён.

- Динамический ключ, ключ будет рассчитываться из даты или других параметров.

- Совсем не быстро, но реализовать напрямую расчёт общего ключа по алгоритму DH, но для это понадобиться веб сервис.

- Получение конфигурации по http.

- Мы используем данный софт и для своих целей, и как показала практика при большом количестве записей Knocking, уходит приличное время, например при 200 ростах, может потребоваться около 5 минут на прохождения всех списков, так как мы в самом начале заложили к код модульность выполнения Knocking, сейчас мы не можем реализовать распараллеливание Knocking, но для нас это приоритетная задача.

Программа пишется сразу с учётом множества операционных систем единым кодом, для Windows, Linux и MacOS а также других ОS.

Пока программа находиться в тестировании.

Репозиторий https://github.com/vasilevkirill/knockme

Релизы https://github.com/vasilevkirill/knockme/releases

Что такое port knocking

Port knocking — защитный режим обслуживания сети, действие которого основано на следующем принципе. Сетевой порт является закрытым до тех пор, пока не будут выполнены определенные условия. В данном случае условием является определенная последовательность пакетов данных, направленная на целевое устройство, которое защищается с помощью port knocking.

В моем примере мы будет защищать порт 8291, который используется в mikrotik для подключения управляющей программы winbox. Для того, чтобы с ее помощью можно было подключиться к устройству, нужно будет отправить определенную последовательность пакетов по протоколу icmp.

Source NAT

Основное назначение Source NAT MikroTik – изменение IP-адреса и/или порта источника и выполнение обратной функции для ответа.

Самое распространенное применение – это выход множества ПК в интернет через один белый IP-адрес.

Стандартные действия для цепочки src-nat:

- src-nat – преобразование адреса и/или порта отправителя;

- masquerad – преобразование адреса отправителя на адрес исходящего интерфейса и порта на случайный порт.

Настройка MikroTik NAT для доступа в интернет

Настройка NAT для статического WAN

Если мы получаем статический IP от провайдера, то рекомендуем для настройки NAT на MikroTik использовать правило src-nat. Это позволит устройствам из LAN выходить в глобальную сеть интернет. Откроем:

IP=>Firewall=>NAT=> “+”.

- Chain: srcnat – указываем цепочку;

- Out. Interface – задаем исходящий WAN-интерфейс.

Откроем вкладку “Action”:

- Action: src-nat;

- To Addresses – Внешний IP WAN интерфейса.

Настройка NAT для динамического WAN

Если мы получаем динамический IP от провайдера, то необходимо использовать правило Masquerade.

Masquerade – это частный случай src-nat для ситуаций, когда внешний IP-адрес может динамически изменяться.

Тогда настройка NAT на MikroTik будет выглядеть следующим образом:

Использование masquerade вместо src-nat может вызвать проблемы:

- С телефонией;

- Большая нагрузка ЦП, если создано много PPPoE соединений.

- Проблемы с установкой соединения при 2 и более WAN-каналов.

Если у вас несколько внешних интерфейсов, то рекомендуется добавлять условие, выделяя трафик по адресу источника:

Где Src. Address – локальная подсеть.

NAT loopback (Hairpin NAT)

Настройка Hairpin NAT MikroTik предназначена, чтобы организовать доступ из LAN к ресурсу в LAN по внешнему IP-адресу WAN. Чтобы подробно описать данную настройку и разобраться в проблеме, рассмотрим пример:

Если хост локальной сети (Ws01) обращается к серверу, находящемуся в этой же сети по внешнему IP, то сервер, получив запрос, зная, что данное устройство находится в одной LAN с IP 192.168.12.10 отвечает ему напрямую. Хост не принимает данный ответ, так как не обращался к серверу по айпи 192.168.12.100.

Правило Hairpin NAT MikroTik для статического WAN

Чтобы избежать проблему, описанную выше, выполним настройку hairpin NAT на MikroTik. При получение статического айпи от поставщика интернет-услуг, советуем использовать правило Src-nat:

Для значений Src. Address и Dst. Address указываем локальную подсеть.

Далее открыв вкладку “Action”:

- Действие: src-nat;

- To Addresses – указываем свой WAN-IP

NAT Loopback при динамическом WAN

При получении динамического IP-адреса от провайдера, для правила NAT loopback нужно использовать masquerade:

- Выбираем цепочку srcnat;

- Для значений Src. Address и Dst. Address указываем локальную подсеть;

- Out. Interface – назначаем bridge;

Затем откроем пункт меню “Action”:

Назначим действие(Action) – маскарад.

Поставим созданное правило вторым:

Покажем пример такого правила:

На этом настройка Hairpin NAT на MikroTik выполнена. Теперь мы сможем обращаться к внутренним ресурсам сети по внешнему IP.

Ограничение скорости и равномерное распределение канала между потребителями

Задача

Всем пользователям ограничить скорость выгрузки на 5 Мб/с, а скорость загрузки на 10 Мб/с. В этом условии подразумевается, что ограничение общее на всех, а не на каждого пользователя в отдельности.

Первым делом может возникнуть вопрос: а зачем нам делать ограничение, если вдруг можно получать больше? Например, по договору с провайдером скорость 10 Мбит/с на загрузку и выгрузку, но провайдер дает немного больше. Ответ простой. Для того, что бы мы могли настроить QoS (равномерное распределение ширины канала между потребителями, приоритезация для IP-телефонии и др.) маршрутизатор должен знать относительно какой скорости ему делать выделение скоростей. Это условие является обязательным. Если ограничение максимальной скорости не указать или указать скорость выше реальной, то QoS не сможет работать корректно.

Вариант с одним Интернет-каналом

Для идентификации интерфейсов можно указать их имена:

или IP-адреса:

Распространенная ошибка

У этого варианта есть распространенная ошибка в которой не указывают значение параметра «target» и вместо него используют значение параметра «dst»:

В качестве аргумента корректности такой настройки озвучивают, что все работает. И действительно, если в качестве значения максимальных скоростей будут указаны максимальные скорости (например так:max-limit=10M/10M), то при проверка выяснить, что ограничение работает. Но если скорости на загрузку и выгрузку будут различаться, как в нашем примере (max-limit=5M/10M), при проверке выясниться, что значение приведенное для загрузки срабатывает для выгрузки и наоборот.

Вариант с двумя Интернет-каналами

Если используется два Интернет-канала, то надо создать два отдельных правила (по одному для каждого WAN-канала):

Если не сделать отдельное правило для каждого внешнего канала, то ограничение будет применяться суммарно к обоим каналам. Т. е. можно будет загружать не со скоростью 10 Мб/с с одного и 10 Мб/с с другого одновременно, а 10 с обоих суммарно. Разумеется это касается ситуации, когда оба внешних канала работают одновременно. Если внешние каналы настроены в режиме резервирования, то чаще всего Интернет-провайдер предоставляет разные скорости и поэтому надо делать два разных канала, что бы указать актуальное значение скорости.

В предыдущих примерах мы настроили ограничение верхней границы скорости загрузки и выгрузки. Но при этом может сложиться ситуация в которой кому-то из потребителей достается большая скорость чем другим. В этом разделе мы настроим возможность делить скорость между потребителями равномерно, т. е. 1 пользователь сможет делать загрузку со скоростью 10 Мбит/с, 2 пользователя — со скоростью 5 Мбит/с, 4 пользователя — со скоростью 2,5 Мбит/с и т. д. При этом, если одному пользователю будет нужно только 2 Мбит/с, а еще двоим по 20 Мбит/с, то первому достанется достанется именно 2 Мбит/с (т. к. это больше чем 1/3 от 10 Мбит/с), а двум другим достанется оставшийся канал поровну, т. е. по 4 Мбит/с.

6.17. Редирект на страницу-напоминалку.

Очень эффективно не просто отключать пользователей, а напоминать им – почему они отключены!

К примеру у Вас есть комп в сети 192.168.0.10. Там находится Веб-сервер и страница-напоминалка-пополнялка-личный кабинет. Она доступна по адресу 192.168.0.10

1. Сначала добавляем в IP-Firewall-Address List – IP всех юзеров с записью ALLOW .

2.

/ip firewall nat add act=dst-nat ch=dstnat dst-port=80 in-int=LAN1 protocol=tcp src-address-list=!ALLOW to-addr=192.168.0.10 to-ports=80

Это правило кинуть выше правила srcnat!

Все. редирект работает.

3. Но еще очень желательно 2 правила в IP – Firewall – Filter

/ip firewall filter add act=accept ch=forward out-int=!LAN1 dst-address=192.168.0.10 add act=drop ch=forward out-int=!LAN1 src-address-list=!ALLOW

Эти правила кинуть вниз.

Это для полной блокировки любой активности (а не только ВЕБ-серфиннг) юзеров, которые не в ALLOW.

Затем юзеров – которых нужно перенаправить – просто отключаем крестом в Address List, вручную или скриптом при отрицательном баллансе из биллинга.

Один клик и готово.

Теперь, когда юзер наберет anysite.com – он автоматом попадет на Вашу странцу.

Но когда он наберет – anysite.com/anypage.php – он увидит ошибку, а не Вашу страницу!

Поэтому:

4. На вебсервере в корне страницы-напоминалки добавляем файл .htaccess с редиректом :

RewriteEngine on

RewriteCond %{REQUEST_FILENAME} !-d

RewriteCond %{REQUEST_FILENAME} !-f

RewriteRule .* /index.html

где – /index.html – это Ваша страница напоминалка.

Или вариант №2 – сделать страницу 404.php и включить ее в .htaccess.

А в 404.php сделать include вашей страницы напоминалки.

Или просто скопировать ее содержимое.

Все.

Теперь куда бы пользователь не зашел – он всегда увидит Вашу страницу.

Вот так все просто.

Настройка queues mikrotik

В этой статье не будем глубоко погружаться в типы очередей (queue types) и больше времени уделим практике. Еще раз повторю что все что будет здесь показано актуально и для cloud core router и для любого другого микротока, работающего на RouterOS. И так для настройки ограничений скорости по каким-либо критериям в микротике есть раздел Queues в нем есть две вкладки это «Simple Queues» и «Queue Tree».

В Simple Queues – или простые очереди, нельзя гибко приоритезировать трафик, в большинстве случаем используют этот тип очереди, так как он прост в настройке и дает достаточно большой функционал.

Queue Tree – или дерево очередей, это уже более высокий уровень здесь можно реализовать такие схемы как например, sip трафику отдать высокий приоритет, http чуть ниже а торрентам самый низкий. В таком случае если кто-то начнет качать фильмец через торрент и одновременно будут телефонные звонки – качество этих звонков не пострадает так как их пакеты будут обрабатываться в первую очередь.

Во вкладке Queue Types находятся алгоритмы обработки трафика такие как:

- Bfifo

- Pfifo

- Sfq

- Mq pfifo

- Pcq

Скажу так в 95% случаем вы, да и все, кто доходит до настройки очередей использует PCQ.

Простыми словами если вы выбираете этот алгоритм в микротике, он поровну разделит скорость доступа в интернет между всеми участниками.

Например, создадим простою очередь на сеть 192.168.13.0\24 и выставим ограничения для нее в 10Mb\s.

В такой ситуации если два ПК начнут пользоваться интернетом, первый качать торрент второй просто серфить в интернете, то для второго все будет очень печально так как торрент съест все установленные нами 10Mb\s. Посмотрим на примере:

Без указания PCQ.

Как видим ПК 1 съедает почти весь трафик скачкой торрент файла и ПК 2 почти ничего не достаётся. А представим, что компьютеров в организации 100?! Тогда будет вообще очень плохо. Теперь поменяем всего два параметра во вкладке Advanced.

Для исходящего и входящего трафика поставим Queue Type pcq-upload-default и pcq-download-default и сымитируем такую-же ситуации для теста.

С указанием PCQ.

Видим, что скорость поделилась почти поровну, используйте это в своей практике.

Доступ к Микротик из интернета

Иногда нужно настроить доступ к микротику снаружи, то бишь через незащищенное соединение по интернету. Без крайней необходимости я не рекомендую этого делать. Уже не раз в routeros находили уязвимости, в результате чего удаленное подключение к Mikrotik оказывалось огромной дырой в безопасности. В конечном счете это приводило к заражению устройства и использование его в качестве участника ботнета или открытого прокси сервера.

Для подключения к Mikrotik по умолчанию Winbox использует TCP PORT 8291. Соответственно, для доступа снаружи, вам необходимо открыть этот порт на Firewall. Я в обязательном порядке рекомендую защитить подобное соединение одним из двух предложенных мной в отдельных статьях способов:

- с помощью firewall. Там я рассматриваю ограничение доступа по winbox к микротику на уровне белых списков ip адресов, с которых разрешены подключения.

- Port knocking в Mikrotik для защиты Winbox. В этом случае доступ возможен с любых ip адресов, но при выполнении определенных действий.

Еще раз подчерку — используйте какую-то защиту. Не оставляйте порт для winbox доступный напрямую через интернет без каких-либо ограничений. Делайте это либо одним из предложенных мной способов, либо открывайте доступ извне по winbox только через vpn.

Перенаправление портов Mikrotik

Все настройки по прокидыванию портов делаются в разделе IP -> Firewall -> Nat. Ниже опишу все параметры и на примере пробросим RDP 3389 на сервер или компьютер.

Стрелочками показано в какой раздел заходить, нажимаем + и создадим новое правило NAT. Итак:

- Chain – здесь выбираем что будем заменять в ip пакете (то есть адрес отправителя или получателя). Для нашего примера с RDP выбираем dstnat.

- Src. Address – можем указать тут конкретный ip с которого нужно осуществлять проброс порта (то есть если здесь указать 2.45.34.77, то при работающем правиле проброс будет работать только при подключении с этого адреса). Нам этого не надо поэтому оставляем пустым.

- Dst. Address – здесь указываем белый ip нашего роутера к которому будет подключаться по RDP а он в свою очередь будет натить на сервер. (Здесь имеет смыслю указывать ip если у вас несколько белых адресов на интерфейсе.) В нашем случае оставляем пустым.

- Protocol – выбираем какой протокол будем пробрасывать (RDP работает по TCP протоколу и порту 3389). Очевидно, выбираем

- Src. Port – Порт с которого будет подключения. Оставляем пустым, для нашего примера он не нужен.

- Dst. Port – вот здесь указываем 3389 как писалось выше.

- Any. Port – бываю случае порты src и dst одинаковые его можно вписать сюда, или когда нужно пробросить все TCP. (оставляем пустым)

- In. Interface – входящий интерфейс микротика, указываем тот на котором висит белый ip. У меня этот.

- Out. Interface – исходящий интерфейс, тут можно указать тот который смотрит в вашу локальную сеть а можно и ничего не указывать, тогда mikrotik сам выберет его по адресу подсети.

- In. Interface list – тут указывается интерфейс лист. То есть, если у вас 2 и более каналов в интернет, их можно все объединить в interface list и указать тут. Тогда не надо будет для каждого провайдера делать правило проброса RDP.

- Out. Interface List – тоже самое что и 10 пункт только исходящий.

Остальные пункты с 12 по 16 вам сейчас не нужны, они используются для более сложных схем, таких как маркировка трафика и отправка его в конкретную таблицу маршрутизации и тд.

Теперь переходим на вкладку Action на которой мы скажем роутеру что делать с полученным пакетом и куда его отправлять.

Здесь настраиваем так:

- Action – действие которое mikrotik должен произвести, выбираем dst-nat, так как нам надо запрос приходящий на белый ip с портом 3389 перенаправить на адрес из серой сети.

- Галочка Log будет писать все nat трансляции в лог файл – этого делать не стоит.

- Log Prefix – будет добавлять в лог в начало строки произвольные символы которые тут напишете.

- To Addresses – люда вписываем ip сервера (серый) на который нужно настроить перенаправление портов на mikrotik.

- To Ports – ну и TCP порт на который пересылать.

Вот так просто настраивается проброс портов на mikrotik, дальше приведу еще несколько примеров для различных сервисов.

Часто задаваемые вопросы по теме статьи (FAQ)

Подходит ли Микротик для домашнего использования?

Я считаю, что Микротик стоит использовать только тем, кто может его самостоятельно настроить. Если вы не системный администратор, не разбираетесь в сетевых технологиях, лучше поставить какой-то роутер попроще. Я сталкивался с ситуациями, когда пользователь обращается к провайдеру с проблемами доступа в интернет. И когда он говорит провайдеру, что у него устройство Микротик, тех. поддержка провайдера отвечает, что мы не можем помочь с таким устройством. Разбирайтесь сами.

Какую ветку прошивки вы рекомендуете использовать?

Если вас не интересуют нововведения, которые появляются в новых версиях прошивки, я рекомендую использовать ветку long-term. Это самая стабильная версия, куда оперативно вносятся все обновления безопасности.

Можно ли запитать устройства Mikrotik через стандартный poe адаптер 802.3af?

Нет, у Mikrotik свой стандарт poe адаптеров, которые подходят только для устройств этой же фирмы. Он отличается от промышленного стандарта 802.3af, поэтому необходимо приобретать фирменные poe адаптеры Mikrotik.

Из-за чего часто возникают проблемы со связью у устройств компании Apple и роутеров Mikrotik?

Корень проблемы подключения apple устройств, в частности iphone, к микротикам кроется в механизме обновления dhcp leases в режиме сна. Когда iphone или другое устройство apple «засыпает», оно не может корректно обновить dhcp аренду, поэтому при выходе из режима сна wifi сеть бывает недоступна. Частичное решение этой проблемы — делать большой интервал обновления dhcp аренды — несколько часов или суток.