Сброс настроек коммутатора Huawei в заводские без доступа к системе

1) Подключить рабочий ноутбук к коммутатору и запустить телекоммуникационное программное обеспечение согласно.

2) Подать питание на коммутатор. Дождавшись строки «Press Ctrl+B to break auto startup» при загрузке коммутатора, нажать на клавиатуре сочетание клавиш «Ctrl+B» (дается на это не более 3 секунд, после чего продолжается загрузка устройства).

3) На запрос пароля ввести «Admin@huawei.com» (в некоторых версиях возможен вариант пароля «huawei»). В появившемся после успешного ввода пароля «BOOTROM Menu» на клавиатуре нажать кнопку «5» («Enter filesystem submenu») и после этого клавишу «Enter».

4) В открывшемся подменю «FILESYSTEM SUBMENU» на клавиатуре нажать кнопку «3» («Delete file from Flash»), после этого клавишу «Enter», выводится список файлов, которые есть в файловой системе.

5) В списке найти cfg-файл

и ввести его имя в строку приглашения «Please choose the file you want to delete:». В данном примере это «test-sw.cfg». Подтвердить удаление файла, нажав на клавиатуре кнопку «y».

6) После удаления файла конфигурации в «FILESYSTEM SUBMENU» для возврата в «BOOTROM MENU» нажать кнопку «6» и после этого клавишу «Enter».

7) Нажать на клавиатуре кнопку «7» («Reboot») и после этого клавишу «Enter».

После перезагрузки выполнение первичной настройки осуществляется с п. 3 настоящей инструкции.

После перезагрузки выполнение первичной настройки осуществляется с п. 3 настоящей инструкции.

Общая информация об агрегировании каналов

Агрегирование каналов позволяет решить две задачи:

- повысить пропускную способность канала

- обеспечить резерв на случай выхода из строя одного из каналов

Большинство технологий по агрегированию позволяют объединять только параллельные каналы. То есть такие, которые начинаются на одном и том же устройстве и заканчиваются на другом.

Что такое и как настроить Link Aggregation Control Protocol (LACP) на примере Cisco-0

Если рассматривать избыточные соединения между коммутаторами, то без использования специальных технологий для агрегирования каналов, передаваться данные будут только через один интерфейс, который не заблокирован STP. Такой вариант позволяет обеспечить резервирование каналов, но не дает возможности увеличить пропускную способность.

Что такое и как настроить Link Aggregation Control Protocol (LACP) на примере Cisco-01

| Без использования STP такое избыточное соединение создаст петлю в сети. |

Технологии по агрегированию каналов позволяют использовать все интерфейсы одновременно. При этом устройства контролируют распространение широковещательных фреймов (а также multicast и unknown unicast), чтобы они не зацикливались. Для этого коммутатор, при получении широковещательного фрейма через обычный интерфейс, отправляет его в агрегированный канал только через один интерфейс. А при получении широковещательного фрейма из агрегированного канала, не отправляет его назад.

Хотя агрегирование каналов позволяет увеличить пропускную способность канала, не стоит рассчитывать на идеальную балансировку нагрузки между интерфейсами в агрегированном канале. Технологии по балансировке нагрузки в агрегированных каналах, как правило, ориентированы на балансировку по таким критериям: MAC-адресам, IP-адресам, портам отправителя или получателя (по одному критерию или их комбинации).

То есть, реальная загруженность конкретного интерфейса никак не учитывается. Поэтому один интерфейс может быть загружен больше, чем другие. Более того, при неправильном выборе метода балансировки (или если недоступны другие методы) или в некоторых топологиях, может сложиться ситуация, когда реально все данные будут передаваться, например, через один интерфейс.

Некоторые проприетарные разработки позволяют агрегировать каналы, которые соединяют разные устройства. Таким образом резервируется не только канал, но и само устройство. Такие технологии в общем, как правило, называются распределенным агрегированием каналов (у многих производителей есть своё название для этой технологии).

На этой странице рассматривается в основном агрегирование параллельных каналов. Для распределенного агрегирования выделен отдельный раздел в котором указаны соответствующие технологии некоторых производителей. Распределенное агрегирование в коммутаторах HP (ProCurve) рассмотрено более подробно.

Настройка транкового порта (Trunk port) коммутатора

«Trunk port» или «Магистральный порт» — это канал типа «точка-точка» между коммутатором и другим сетевым устройством. Магистральные подключения служат для передачи трафика нескольких VLAN через один канал и обеспечивают им доступ ко всей сети. Магистральные порты необходимы для передачи трафика нескольких VLAN между устройствами при соединении двух коммутаторов, коммутатора и маршрутизатора.

Войти в режим конфигурирования интерфейса:

interface Ethernet0/0/0

1) Перевести порт в состояние trunk:

[SW1-Ethernet0/0/0] port link-type trunk

2) Выйти из режима конфигурирования интерфейса:

[SW1- Ethernet0/0/0] quit

3) Сохранить текущую конфигурацию:

save

STP

простых циклов

- идентификатор отправителя (Bridge ID)

- идентификатор корневого свича (Root Bridge ID)

- идентификатор порта, из которого отправлен данный пакет (Port ID)

- стоимость маршрута до корневого свича (Root Path Cost)

01-80-c2-00-00-00

Роли портов

корневым портом (Root port)

- Корневой свич посылает BPDU с полем Root Path Cost, равным нулю

- Ближайший свич смотрит на скорость своего порта, куда BPDU пришел, и добавляет стоимость согласно таблице

Скорость порта Стоимость STP (802.1d) 10 Mbps 100 100 Mbps 19 1 Gbps 4 10 Gbps 2 - Далее этот второй свич посылает этот BPDU нижестоящим коммутаторам, но уже с новым значением Root Path Cost, и далее по цепочке вниз

Designated

Состояния портов

- блокировка (blocking): блокированный порт не шлет ничего. Это состояние предназначено, как говорилось выше, для предотвращения петель в сети. Блокированный порт, тем не менее, слушает BPDU (чтобы быть в курсе событий, это позволяет ему, когда надо, разблокироваться и начать работать)

- прослушивание (listening): порт слушает и начинает сам отправлять BPDU, кадры с данными не отправляет.

- обучение (learning): порт слушает и отправляет BPDU, а также вносит изменения в CAM- таблицу, но данные не перенаправляет.

- перенаправление\пересылка (forwarding): этот может все: и посылает\принимает BPDU, и с данными оперирует, и участвует в поддержании таблицы mac-адресов. То есть это обычное состояние рабочего порта.

- отключен (disabled): состояние administratively down, отключен командой shutdown. Понятное дело, ничего делать не может вообще, пока вручную не включат.

автонастройки.

Виды STP

коммутацииCSTPVSTPVST+

RSTP

RSTP

| STP (802.1d) | RSTP (802.1w) |

| В уже сложившейся топологии только корневой свич шлет BPDU, остальные ретранслируют | Все свичи шлют BPDU в соответствии с hello-таймером (2 секунды по умолчанию) |

| Состояния портов | |

| — блокировка (blocking) — прослушивание (listening) — обучение (learning) — перенаправление\пересылка (forwarding) — отключен (disabled) |

— отбрасывание (discarding), заменяет disabled, blocking и listening — learning — forwarding |

| Роли портов | |

| — корневой (root), участвует в пересылке данных, ведет к корневому свичу — назначенный (designated), тоже работает, ведет от корневого свича — неназначенный (non-designated), не участвует в пересылке данных |

— корневой (root), участвует в пересылке данных — назначенный (designated), тоже работает — дополнительный (alternate), не участвует в пересылке данных — резервный (backup), тоже не участвует |

| Механизмы работы | |

| Использует таймеры: Hello (2 секунды) Max Age (20 секунд) Forward delay timer (15 секунд) |

Использует процесс proposal and agreement (предложение и соглашение) |

| Свич, обнаруживший изменение топологии, извещает корневой свич, который, в свою очередь, требует от всех остальных очистить их записи о текущей топологии в течение forward delay timer | Обнаружение изменений в топологии влечет немедленную очистку записей |

| Если не-корневой свич не получает hello- пакеты от корневого в течение Max Age, он начинает новые выборы | Начинает действовать, если не получает BPDU в течение 3 hello-интервалов |

| Последовательное прохождение порта через состояния Blocking (20 сек) — Listening (15 сек) — Learning (15 сек) — Forwarding | Быстрый переход к Forwarding для p2p и Edge-портов |

Агрегирование каналов в Cisco

Для агрегирования каналов в Cisco может быть использован один из трёх вариантов:

- LACP (Link Aggregation Control Protocol) стандартный протокол

- PAgP (Port Aggregation Protocol) проприетарный протокол Cisco

- Статическое агрегирование без использования протоколов

Так как LACP и PAgP решают одни и те же задачи (с небольшими отличиями по возможностям), то лучше использовать стандартный протокол. Фактически остается выбор между LACP и статическим агрегированием.

Статическое агрегирование:

- Преимущества:

- Не вносит дополнительную задержку при поднятии агрегированного канала или изменении его настроек

- Вариант, который рекомендует использовать Cisco

- Недостатки:

Агрегирование с помощью LACP:

- Преимущества:

- Согласование настроек с удаленной стороной позволяет избежать ошибок и петель в сети.

- Поддержка standby-интерфейсов позволяет агрегировать до 16ти портов, 8 из которых будут активными, а остальные в режиме standby

- Недостатки:

Терминология и настройка

При настройке агрегирования каналов на оборудовании Cisco используется несколько терминов:

- EtherChannel — технология агрегирования каналов. Термин, который использует Cisco для агрегирования каналов.

- port-channel — логический интерфейс, который объединяет физические интерфейсы.

- channel-group — команда, которая указывает какому логическому интерфейсу принадлежит физический интерфейс и какой режим используется для

Что такое и как настроить Link Aggregation Control Protocol (LACP) на примере Cisco-03

Эти термины используются при настройке, в командах просмотра, независимо от того, какой вариант агрегирования используется (какой протокол, какого уровня EtherChannel).

На схеме, число после команды channel-group указывает какой номер будет у логического интерфейса Port-channel. Номера логических интерфейсов с двух сторон агрегированного канала не обязательно должны совпадать. Номера используются для того чтобы отличать разные группы портов в пределах одного коммутатора.

Общие правила настройки EtherChannel

LACP и PAgP группируют интерфейсы с одинаковыми:

- скоростью (speed),

- режимом дуплекса (duplex mode),

- native VLAN,

- диапазон разрешенных VLAN,

- trunking status,

- типом интерфейса.

Настройка EtherChannel:

- Так как для объединения в EtherChannel на интерфейсах должны совпадать многие настройки, проще объединять их, когда они настроены по умолчанию. А затем настраивать логический интерфейс.

- Перед объединением интерфейсов лучше отключить их. Это позволит избежать блокирования интерфейсов STP (или перевода их в состояние err-disable).

- Для того чтобы удалить настройки EtherChannel достаточно удалить логический интерфейс. Команды channel-group удалятся автоматически.

Создание EtherChannel для портов уровня 2 и портов уровня 3 отличается:

- Для интерфейсов 3го уровня вручную создается логический интерфейс командой interface port-channel

- Для интерфейсов 2го уровня логический интерфейс создается динамически

- Для обоих типов интерфейсов необходимо вручную назначать интерфейс в EtherChannel. Для этого используется команда channel-group в режиме настройки интерфейса. Эта команда связывает вместе физические и логические порты

После того как настроен EtherChannel:

- изменения, которые применяются к port-channel интерфейсу, применяются ко всем физическим портам, которые присвоены этому port-channel интерфейсу

- изменения, которые применяются к физическому порту влияют только на порт на котором были сделаны изменения

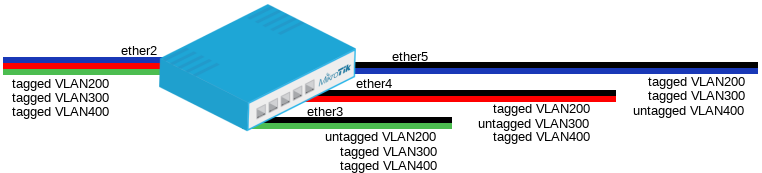

Настраиваем VLAN – пример 2 – магистральные (trunk) порты и гибридные порты доступа (hybrid)

Гибридные порты VLAN, которые могут пересылать как маркированный, так и немаркированный трафик поддерживаются только некоторыми гигабитными чипами коммутации (QCA8337, AR8327)

Создать группу коммутируемых портов:

/interface ethernet set ether3 master-port=ether2 set ether4 master-port=ether2 set ether5 master-port=ether2

Добавим записи в таблицу VLAN для разрешения коммутации между портами кадров с определенными VLAN идентификаторами:

/interface ethernet switch vlan add ports=ether2,ether3,ether4,ether5 switch=switch1 vlan-id=200 add ports=ether2,ether3,ether4,ether5 switch=switch1 vlan-id=300 add ports=ether2,ether3,ether4,ether5 switch=switch1 vlan-id=400

В меню настройки коммутатора задайте параметр “vlan-mode” на всех портах, для гибридных портов — “default-vlan-id”:

Параметр “Vlan-mode=secure” обеспечит строгое следование таблице VLAN.

Параметр “Default-vlan-id” определит VLAN на порту для немаркированного входящего трафика.

Для гигабитных чипов коммутации использование параметра “vlan-mode=secure” позволяет игнорировать параметр “vlan-header”. Элементы таблицы VLAN управляют процессом маркирования исходящего трафика и работают на всех портах как “vlan-header=leave-as-is”.

Это означает, что приходящий маркированный трафик уходит также маркированным, только кадры с параметром “default-vlan-id” демаркируются на выходе из порта.

/interface ethernet switch port set ether2 vlan-mode=secure set ether3 vlan-mode=secure default-vlan-id=200 set ether4 vlan-mode=secure default-vlan-id=300 set ether5 vlan-mode=secure default-vlan-id=400

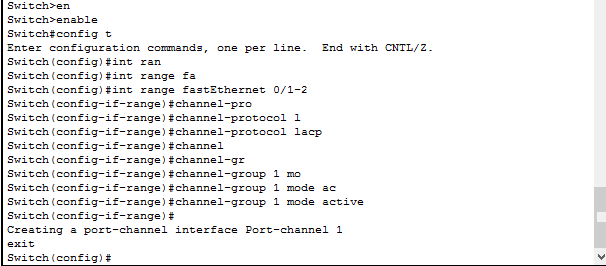

Настройка LACP

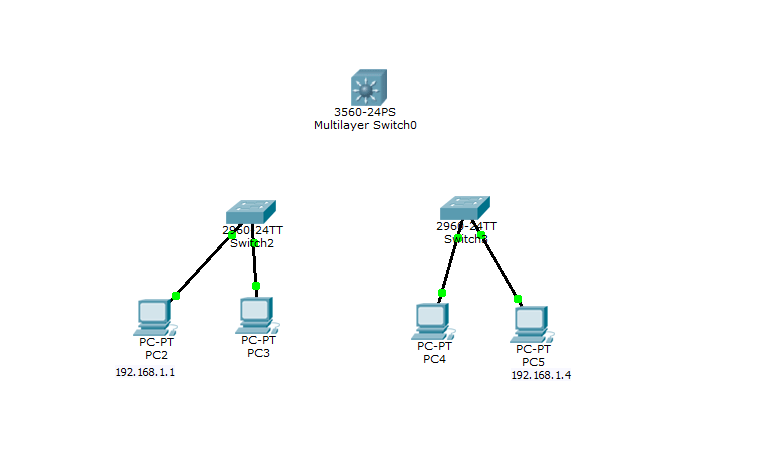

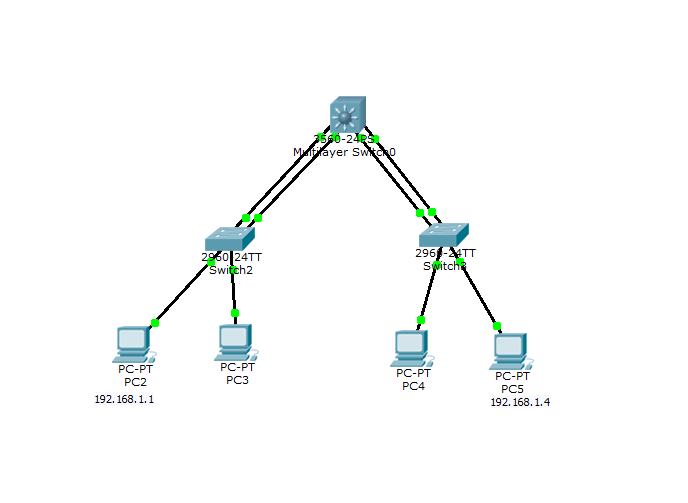

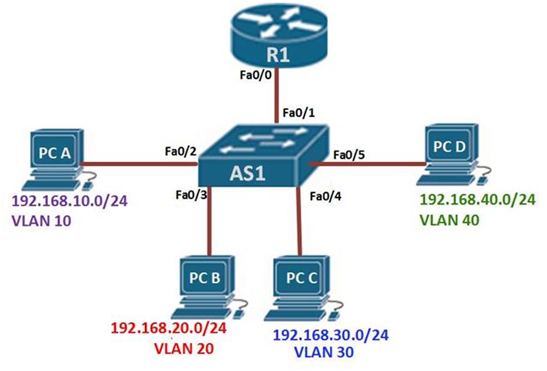

Теперь представим что у нас есть ядро и два коммутатора доступа L2. И между L2 и ядром нужно настроить агрегацию с помощью протокола LACP.

Что такое и как настроить Link Aggregation Control Protocol (LACP) на примере Cisco-09

Перед настройкой агрегирования лучше выключить физические интерфейсы. Достаточно отключить их с одной стороны (в примере на sw1), затем настроить агрегирование с двух сторон и включить интерфейсы.

Подключаемся ко второй Cisco через ssh или терминал.

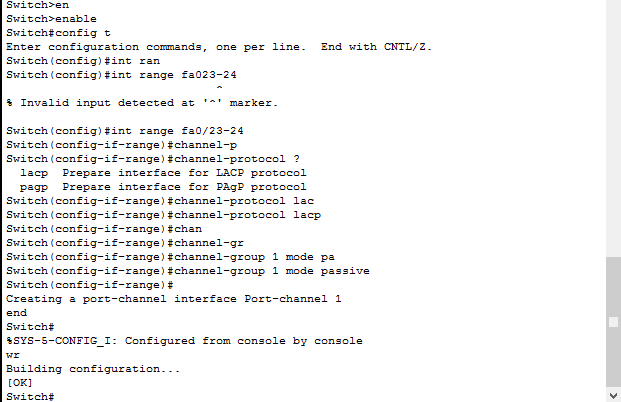

Я буду использовать гигабитные интерфейсы fa0/23-24

Что такое и как настроить Link Aggregation Control Protocol (LACP) на примере Cisco-10

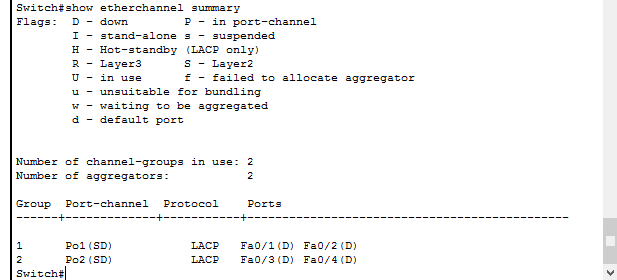

Посмотрим настройки show etherchannel summary

Что такое и как настроить Link Aggregation Control Protocol (LACP) на примере Cisco-11

Делаем на втором коммутаторе L2 тоже самое.

Теперь настроим ядро на уровне L3.

Подключаемся к ядру Cisco через ssh или терминал.

Будем настраивать две пары портов fa0/1-2 и fa0/3-4

Что такое и как настроить Link Aggregation Control Protocol (LACP) на примере Cisco-12

Аналогично настроим fa0/3-4

interface range fastEthernet 0/3-4channel-protocol lacp

channel-group 2 mode passive

exit

Что такое и как настроить Link Aggregation Control Protocol (LACP) на примере Cisco-1

Смотрим что настроили

Что такое и как настроить Link Aggregation Control Protocol (LACP) на примере Cisco-14

Подключаем линки и видим что все ок

Что такое и как настроить Link Aggregation Control Protocol (LACP) на примере Cisco-15

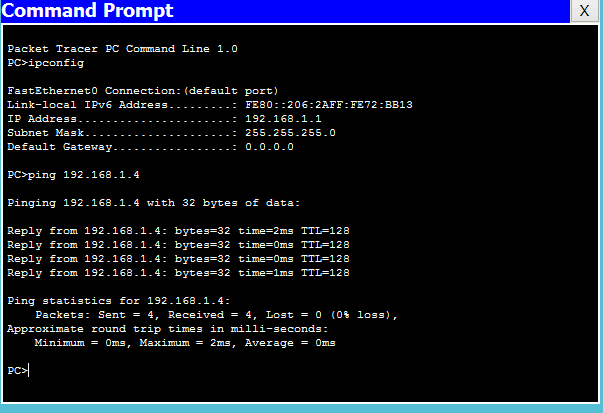

Проверим пинги

Что такое и как настроить Link Aggregation Control Protocol (LACP) на примере Cisco-16

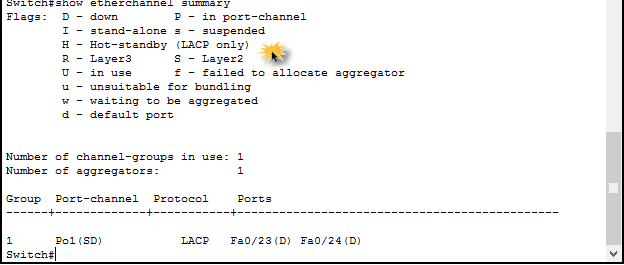

LACP с VLAN

Если у вас есть vlan, то каждую port-channel Нужно перевести в режим trunk командой

int port-channel 1

switchport mode trunk

НА коммутаторе третьего уровня сначала нужно создать нужные vlan и задать им ip адреса, а уже потом переводить port-channel в режим trunk. Для примера создам vlan 2 и назначу ему ip.

int vlan 2

ip address 192.168.2.251 255.255.255.0

no sh

exit

int port-channel 1

switchport trunk encapsulation dot1q

switchport mode trunk

exit

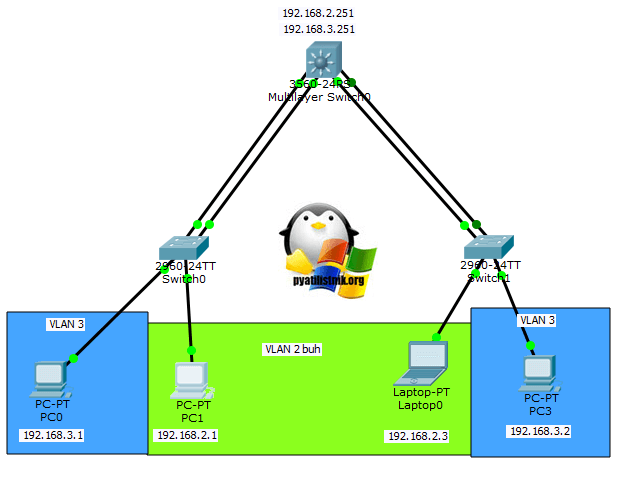

Для второй port-channel тоже самое, в итоге у вас будет работать вот такая схема.

Мы разобрали как настроить Link Aggregation Control Protocol (LACP) на примере Cisco.

Хочу отметить, что настройка lacp в cisco очень простая и не потребует много времени

Немного теории о магистральном порте

Trunk Port (Магистральный порт) — это порт, предназначенный для переноса трафика для всех VLAN, доступных через определенный коммутатор, процесс, известный как транкинг. Магистральные порты помечают кадры уникальными идентифицирующими тегами — тегами 802.1Q или тегами Inter-Switch Link (ISL) — при их перемещении между коммутаторами. Следовательно, каждый отдельный кадр может быть направлен в назначенный ему VLAN.

Интерфейс Ethernet может функционировать как магистральный порт или как порт доступа, но не оба одновременно. Магистральный порт может иметь более одного VLAN, настроенного на интерфейсе. В результате он может одновременно передавать трафик для многочисленных сетей VLAN. Это большое преимущество, так как для передачи трафика группе VLAN может использоваться один порт коммутатора. Они очень полезны, если пользователь хочет обмениваться трафиком между несколькими коммутаторами, имеющими более одного сконфигурированного vlan.

Схема выглядит так, у нас есть два коммутатора Cisco 2060 находящиеся на разных этажах здания.

Как настроить Vlan routing между L3 и L2?

Нужна помощь, разобраться с маршрутизацией Vlan’ов на 3-м маршрутизаторе. Казалось бы все тривиально, но что-то я упустил и не догоняю.

Есть коммутаторы 2 уровня (HPE Aruba 2530) на портах которых настроил Vlan’ы: 102, 103 и 99. Порт 49 сделал Trunk. На коммутаторе 3-го уровня (HPE Aruba 2930F) создал Vlan’ы: 101, 102, 103, 99 и задал им адреса по маске 192.168.*.250 Сервер с адресом 192.168.1.2 будет раздавать адреса в сети сем устройствам. Сервер с адресом 192.168.1.4 это Керио, он будет раздавать интернет, поэтому будет прописан у всех ПК из Vlan 102 основным шлюзом. Помогите настроить ip routing между железками. На L3 я включил маршрутизацию, следовательно на L2 я должен указать его шлюзом, т.е. настроить ip default-gateway. Какой адрес прописывать на L2 как дефолт, т.е. с какого Vlan’а или можно указать любой? После чего на L3 нужно настроить маршрут. Свой собственный адрес т.е. к примеру для Vlan102 указать маршрут ip route 192.168.2.0 255.255.255.0 192.168.2.250 не выйдет, железка ругается. Тогда какой адрес указывать нужно в маршруте ? пробовал адреса серверов, но не работает.

Схема будет такая:

источник

Просмотр настроек портов и vlan на коммутаторах huawei

display vlan vlan-id

Пример:

display vlan 100

display interface {type-interface-number}

Пример:

display interface GigabitEthernet0/0/1

Просмотр настроек интерфейса на коммутаторах huawei

display current-configuration interface {type-interface-number}

Пример:

display current-configuration interface GigabitEthernet 0/0/1/ # interface GigabitEthernet0/0/1 port link-type access port default vlan 150 # return

Также настройки интерфейса можно посмотреть используя команду display this из режима конфигурирования интерфейса.

Пример:

interface GigabitEthernet 0/0/1 [huawei-GigabitEthernet0/0/1] display this # interface GigabitEthernet0/0/1 port link-type access port default vlan 150 # return

На этом все. Всем пока.

Настройка ядра сети

Приступаем к настройке маршрутизации, на ядре Cisco 3560, все три его порта нужно настроить как trunk, создать vlan и назначить им ip.

создаем vlan 2,3,4 vlan 2 name VLAN2 exit vlan 3 name VLAN3 exit vlan 4 name VLAN4 exit

Задаем статический ip адрес vlan2,3,4

int vlan 2 ip address 192.168.1.251 255.255.255.0 no shutdown exit int vlan 3 ip address 192.168.2.251 255.255.255.0 no shutdown exit int vlan 4 ip address 192.168.3.251 255.255.255.0 no shutdown exit

int fa 0/1 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 2,3 exit int fa 0/2 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 2,3 exit int fa 0/3 switchport trunk encapsulation dot1q switchport mode trunk switchport trunk allowed vlan 2,3 exit

Включаем маршрутизацию и сохраняем конфигурацию ip routing do wr mem

Ping будет производиться с компьютера PC3. Как видим, сервера и обычные компьютеры разделены.

О настройке интернета и NAT поговорим в следующих статьях на данную тему. Как видите конфигурирование маршрутизаторов cisco, не такое уж и сложное дело.

источник

Настройка VLAN

По правилам хорошего тона, прежде чем настраивать маршруты, стоило прописать VLAN. VLAN – virtual local area network – функция, которая позволяет на одном физическом интерфейсе создать несколько виртуальных сетей. К примеру, можно представить офис, в котором к одному роутеру подключено несколько ПК. Необходимо, чтобы ПК-1 и ПК-2 – общались между собой, ПК-3 и ПК-4 тоже только между собой. Как раз для этого и нужно создание VLAN.

Прописывать статические маршруты также намного удобнее до VLAN, чем до каждого ПК в отдельности. Можно указать один шлюз сети и IP-адрес конкретного VLAN – сэкономить время и упростить себе задачу.

Разобравшись в необходимости и полезности VLAN, можно переходить к их настройке.

VLAN находится непосредственно на коммутаторе. Маршрутизатор подключается к коммутатору посредством trunk-порта и позволяет VLAN-ам общаться между собой при необходимости. Трафик передается через этот порт и помечается номером VLAN-а. Далее на интерфейсе необходимо настроить sub-интерфейсы с соответствующими для каждого VLAN IP-адресами. За счет этого происходит корректное перенаправление пакетов.

Визуально можно представить так: между коммутатором и маршрутизатором есть некий «мост» — trunk-порт, проходя через который, всем присваивается определенный номер (VLAN-ы, как правило, обозначаются цифрами). И в зависимости от номера трафик на выходе «моста» идет в конкретном направлении.

Первым делом настраивается интерфейс для управления оборудованием. Номер VLAN в данном случае не указывается, он равен 1 по умолчанию.

conf t interface FastEthernet0/0 ip address 192.168.1.1 255.255.255.0

Предварительно рекомендуется очистить используемый интерфейс, выполнив команды:

interface FastEthernet0/0 no shut no ip address

Далее происходит настройка sub-интерфейсов:

interface FastEthernet0/0.10 encapsulation dot1q 10 ip address 192.168.10.1 255.255.255.0 description NoName

Стоит обратить внимание, после указания интерфейса через точку, а также после указания инкапсуляции стоит номера VLAN (в данном случае 10). Порядковый номер sub-интерфейса при этом может быть любым

В строчке с указанием инкапсуляции обязательно должен стоять номер того VLAN-а, которому принадлежит сеть.

Теперь для взаимодействия устройств из разных VLAN необходимо прописать:

switchport access vlan Х Где Х – номер VLAN. Это указывается на портах, к которым подключаются рабочие станции.

Также не стоит забывать о том, что на каждом устройстве в качестве шлюза по умолчанию должен быть указан IP-адрес sub-интерфейса маршрутизатора того же VLAN, что и само устройство.

Итак, теперь рабочие станции способны общаться друг с другом в пределах подключения к одному коммутатору/роутеру, а также в пределах одного VLAN. Что же делать, если необходимо связаться с устройством вне локальной сети?

Учебное пособие — Начальная настройка коммутатора HP

Во-первых, вам нужно получить доступ к консоли вашего коммутатора HP.

В нашем примере мы будем использовать программное обеспечение Opensource с именем Putty и компьютер под управлением Windows.

Программное обеспечение Putty доступно на веб-сайте putty.org.

По окончании загрузки запустите программное обеспечение и дождитесь следующего экрана.

Чтобы получить доступ к консоли модели HP Switch 1910 или 1920, вам необходимо выбрать категорию Serial Connection и использовать следующие параметры:

• Тип подключения: последовательный • Последовательная линия: COM1 • Скорость: 38400 • Скорость: 9600 (некоторые переключатели используют скорость 9600)

Если COM1 не работает, вам нужно будет попытаться использовать COM2, COM3, COM4 или следующий.

На экране приглашения введите регистрационную информацию администратора.

Информация о доступе к заводским настройкам: • Имя пользователя: admin • Пароль: (без пароля)

После успешного входа в систему отобразится консольная консоль.

Используйте следующую команду для настройки IP-адреса коммутатора.

источник

Первоначальная настройка Cisco 2911

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности — мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз.

Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений:

1. Сетевые системы контроля доступа — межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

- Cisco (ASA, FirePower, FTD), Juniper (SRX), Checkpoint, Palo-Alto; FortiNet, Barracuda (F-серия, X-серия), VMware (NSX);

- Cisco ISE, Windows RADIUS, Windows AD (NTLM, Kerberos, Смарт-карты, Windows PKI).

2. Безопасность данных (Data Secreсy) — сетевые системы защиты данных, в том числе на уровне конечных устройств:

- VPN: Cisco (ISR, ASR, CSR, ASA, FirePower), Juniper (SRX), Checkpoint;

- Anti-spam, anti-malware, proxy: Cisco (Ironport), Barracuda anti-spam;

- WAF: Barracuda WAF;

- DLP: IPS, SearchInform DLP, Cisco ISE (профилирование).

3. Контроль доступности данных:

- Системы резервного копирования — Veeam, HP dataProtector, VMwre SRM (Site Recovery Manager);

- Системы хранения данных с функциями зеркалирования, резервирования — NetApp (25xx, 85xx, 9xxx);

- Реализация любых других решений: AlienVault (SIEM).

Только сейчас — Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия — 2 месяца!

Почта для вопросов и заявок — info@lincas.ru, sales@lincas.ru

![Настройка агрегированного линка portchannel для isl trunk между двумя коммутаторами hp storageworks sn6000c fc switch (cisco mds 9148) с nx-os 5.2 [вики it-kb]](http://tehnikaarenda.ru/wp-content/uploads/8/8/1/88182ed3a1626c5066bacdc9ba219c6c.jpeg)

![Учебное пособие - транк между коммутатором hp и коммутатором cisco [шаг за шагом]](http://tehnikaarenda.ru/wp-content/uploads/6/d/b/6db41dacaa405eea3430e0e86ca06a72.jpeg)

![Настройка агрегированного линка portchannel для isl trunk между двумя коммутаторами hp storageworks sn6000c fc switch (cisco mds 9148) с nx-os 5.2 [вики it-kb]](http://tehnikaarenda.ru/wp-content/uploads/5/3/2/532fcae82c050f63486edecc9480b2f3.jpeg)

![Учебное пособие - транк между коммутатором hp и коммутатором cisco [шаг за шагом]](http://tehnikaarenda.ru/wp-content/uploads/2/1/d/21d5f6f39d43dbbc859849d5a5773892.jpeg)