Способ первый

Открываем оснастку «Active Directory Users and Computers» и находим в ней нужный компьютер. Кликаем на нем правой клавишей мыши и в контекстном меню выбираем пункт «Reset Account». Затем заходим на компьютер под локальной учетной записью и заново вводим его в домен.

Примечание. Кое где встречаются рекомендации удалить компьютер из домена и заново завести. Это тоже работает, однако при этом компьютер получает новый SID и теряет членство в группах, что может привести к непредсказуемым последствиям.

Способ этот довольно громоздкий и небыстрый, т.к. требует перезагрузки, однако работает в 100% случаев.

Способ четвертый

PowerShell тоже умеет сбрасывать пароль копьютера и восстанавливать безопасное соеднение с доменом. Для этого существует командлет Test-ComputerSecureChannel . Запущенный без параметров он выдаст состояние защищенного канала — True или False.

Для сброса учетной записи компьютера и защищенного канала можно использовать такую команду:

Test-ComputerSecureChannel -Server SRV1 -Credential ContosoAdministrator -Repair

где SRV1 — контролер домена (указывать не обязательно).

Для сброса пароля также можно также воспользоваться такой командой:

Reset-ComputerMachineChannel -Server SRV1 -Credential ContosoAdministrator

Способ быстрый и удобный, не требующий перезагрузки. Но и здесь есть свои особенности. Ключ -Credential впервые появился в PowerShell 3.0. Без этого параметра командлет, запущенный из под локального пользователя, выдает ошибку доступа. Получается что данный метод можно использовать только на Windows 8 и Server 2012, ведь для остальных ОС PowerShell 3.0 пока недоступен.

Как видите, способов восстановления доверительных отношений более чем достаточно. Однако если проблема приобретает постоянный характер, то проще подойти к ее решению с другой стороны.

Изменение параметров смены пароля компьютера

Смена пароля в домене происходит следующим образом:

Каждые 30 дней рабочая станция отправляет ближайшему контролеру домена запрос на изменение пароля учетной записи компьютера. Контролер принимает запрос, пароль изменяется, а затем изменения передаются на все контролеры в домене при следующей репликации.

Некоторые параметры смены пароля можно изменять. Например, можно изменить временной интервал или совсем отключить смену паролей. Сделать это можно как для отдельных компьютеров, так и для групп.

Если настройки необходимо применить к группе компьютеров, то проще всего использовать групповую политику. Настройки, отвечающие за смену паролей, находятся в разделе Computer Configuration — Policies — Windows Settings — Security Settings — Local Policies — Security Options. Нас интересуют следующие параметры:

Disable machine account password change — отключает на локальной машине запрос на изменение пароля;

Maximum machine account password age — определяет максимальный срок действия пароля компьютера. Этот параметр определяет частоту, с которой член домена будет пытаться изменить пароль. По умолчанию срок составляет 30 дней, максимально можно задать 999 дней;

Refuse machine account password changes — запрещает изменение пароля на контролерах домена. Если этот параметр активировать, то контролеры будут отвергать запросы компьютеров на изменение пароля.

Для одиночной машины можно воспользоваться настройками реестра. Для этого в разделеHKLMSYSTEMCurrentControlSetServicesNetlogonParameters есть два параметра :

DisablePasswordChange — если равен 1, то запрос на обновление пароля компьютера отключен, 0 — включен.

MaximumPasswordAge — определяет максимальный срок действия пароля компьютера в днях. При желании можно задать более 1 миллиона дней !!!

И в разделе HKLMSYSTEMCurrentControlSetServicesNetlogonParameters, только у контролеров домена, параметр:

RefusePasswordChange — если равен 1, то запрещает контролеру домена принимать запрос на изменение пароля. Этот параметр надо задать на всех контролерах в домене.

Вот вроде и все про доверительные отношения. Как видите, доверие в домене — штука тонкая, так что старайтесь его не терять.

Настройка после развертывания сервиса

После развертывания контроллера домера, выполняем следующие действия.

Синхронизация времени

На контроллере домена с ролью PDC Emulator необходимо настроить источник синхронизации времени. Для этого открываем командную строку от администратора и вводим команду:

w32tm /config /manualpeerlist:»time.nist.gov,0x8 time.windows.com,0x8″ /syncfromflags:manual /reliable:yes /update

* данная команда задаст в качестве источника времени 2 сервера — time.nist.gov и time.windows.com.

* если мы не знаем, на каком контроллере у нас роль PDC Emulator, воспользуемся инструкцией Управление FSMO через powershell.

Создание коротких имен файлов должно быть отключено

Ранее в DOS все файлы называли в формате 8.3 — 8 символов под имя, 3 для расширения. Необходимость такого подхода сильно устарело, однако по умолчанию для обеспечения совместимости может быть включено.

В командной строке от имени администратора вводим:

fsutil 8dot3name set 1

Готово — поддержка создания коротких имен отключено.

Настройка DNS

Как правило, на один сервер с ролью контроллера домена устанавливается DNS. В этом случае необходимо выполнить ряд действий.

1. Настройка перенаправления.

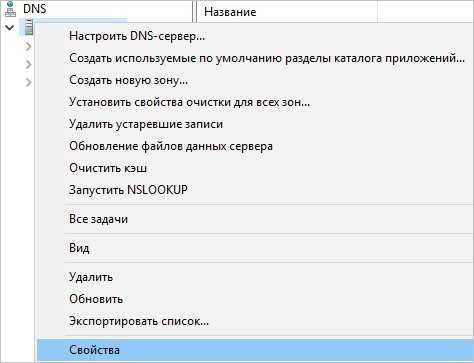

Если наш сервер DNS не может ответить на запрос, он должен передавать его на внешний сервер. Для настройки перенаправления открываем консоль управления сервером имен и кликаем правой кнопкой по названию сервера — выбираем Свойства:

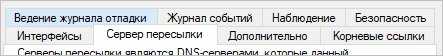

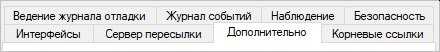

Переходим на вкладку Сервер пересылки:

Кликаем по кнопке Изменить:

Вводим адреса серверов, на которые хотим переводить запросы:

* это могут быть любые DNS, например, глобальные от Google или Яндекса, а также серверы от Интернет-провайдера.

2. Удаление корневых ссылок

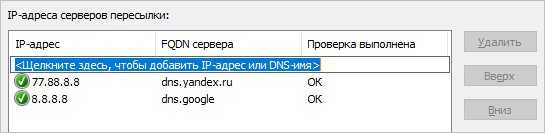

Если наш сервер не работает по Ipv6, стоит удалить корневые ссылки, которые работают по этой адресации. Для этого заходим в свойства нашего сервера DNS:

Переходим во вкладку Корневые ссылки:

Мы увидим список серверов имен — удаляем все с адресами IPv6.

3. Включение очистки

Чтобы в DNS не хранилось много ненужных записей, настраиваем автоматическую читску. Для этого открываем настройки сервера имен:

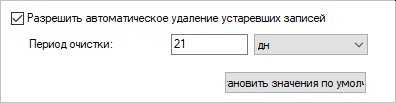

Переходим на вкладку Дополнительно:

Ставим галочку Разрешить автоматическое удаление устаревших записей и ставим количество дней, по прошествию которых считать запись устаревшей:

Готово.

Приложение к статье. Служба доменных имен (DNS) в Active Directory

Напомню в двух словах, что служба

доменных имен организовывает разрешение доменных

имен в соответствующие IP-адреса и представляет собой

распределенную базу данных. Данные о доменах и принадлежащих

им хостах, образующие пространство имен ДНС, не концентрируются

в одном месте, а хранятся в виде фрагментов на отдельных

серверах, что позволяет говорить о распределенности

базы данных ДНС.

В операционной системе Windows 2000 служба

DNS осуществляет (может этого и не делать:-) динамическую

регистрацию клиентам своих доменных имен, что существенно

упрощает администрирование таких баз, которые еще принято

называть зонами. В Windows 2000 мы можем

реализовать размещение зоны в рамках службы каталогов

Active Directory (AD), что дает повышение отказоустойчивости,

доступности и управляемости службы. Многие механизмы,

использующие AD, также не могут обойтись без DNS. Суть

в том, что «локализация» ближайшего сервера

скажем глобального каталога (GC) происходит на основе

специального типа ресурсных записей, называемых локаторами

ресурсов, или как и обозначают — SRV-записи.

Эти записи используются для определения

местоположения серверов, предоставляющие услуги определенных

служб. SRV-запись является «синонимом»,

или еще говорят, DNS-псевдонимом службы. Записывается

это так:

_Service._Protocol.DnsDomainName

где: Service — название службы (это может быть kerberos,gc,

ldap и др.) Protocol — протокол, при помощи которого

клиенты могут подключиться к данной службе ( обычно это tcp,

udp); DnsDomainName — DNS-имя домена, к

которому принадлежит сервер (в нашем случае songi.local).

Для каждого DNS-домена формируется

набор SRV-записей, которые группируются в специальные

поддомены:

_msdcs — вспомогательный домен,

который используется для группировки ресурсных записей

о серверах, выполняющих специфические роли (такие как

например сервер глобального каталога или основной котроллер

домена).

Благодаря этому клиенты могут осуществлять

поиск серверов, основываясь не на имени службы, а на

роли, исполняемой искомым сервером. Псевдонимы, используемые

для создания ресурсных записей данного поддомена будут

выглядеть так:

_Service._Protocol.Dctype._msdcs.DnsDomainName

Параметр Dctype определяет роль сервера (pdc, dc, gc, domains). Например

сервера, выполняющие функции котроллера домена и принадлежащего к домену

songi.local, будет создан DNS-псевдоним:

_ldap._tcp.dc._msdcs.songi.local _sites — вспомогательный домен, используемый

для группировки ресурсных записей, отражающих физическую структуру

сети (с точки зрения узловой инфраструктуры).

Этот домен выполняет функцию контейнера

Этот домен выполняет функцию контейнера

для других поддоменов, имена которых соответствуют

именам узлов. Псевдонимы записываются в следующем формате:

_Service._Protocol.SiteName._sites.DnsDomainName

Когда осуществляется обращение к серверу DNS, запрос включает в себя

всю необходимую для поиска информацию (такую как наименование службы,

протокол, имя домена). Служба DNS в первую очередь пытается найти в

базе данных контроллер домена, принадлежащий к тому же узлу, что и «запрашивающий» нужную

службу. Для этого служба DNS просматривает все SRV-записи, ассоциированные

с данным узлом. Если в этом узле поиск оказывается неудачен, служба

DNS начинает просматривать записи других узлов.

Собственно говоря, перечисленные записи

сервисов нам вручную делать не придется, при установке

первого контроллера домена создадутся автоматически.

Однако понимание этих записей важно! Теперь представим

очень маловероятную ситуацию, но все же: некоторые записи

неправильно изменены вручную, или же случайно стерты

вообще. Это не повод паниковать

За формирование записей

отвечает служба NetLogon. В командной строке даем всего

лишь две команды:

net stop netLogon

net start NetLogon

Выполнив перезапуск службы, наши записи

будут автоматически созданы! Разумеется, что если в домене

были записи клиентских машин (А-записи) к примеру, то

их придется восстанавливать отдельно. Но достаточно воспользоваться

службой автоматической раздачи адресов DHCP, как эта

проблема тоже будет легко решена.

Причины возникновения ошибки

Не все знают, но после подключения к домену компьютеру присваивается уникальный номер, то есть идентификатор безопасности (в сокращении SID). Помимо этого, учётная запись ПК содержит пароль, который меняется или раз в 30 дней, или после длительного отсутствия входа в систему. Нередко человек неправильно выключает компьютер, из-за чего при последующем его запуске на экране появляется предложение восстановить контрольную точку. Если согласиться, то произойдёт откат операционной системы до более раннего состояния.

Как было сказано выше, пароль изменяется раз в 30 дней, поэтому система может вернуться до состояния, когда действовал предыдущий код безопасности. Естественно, пароли на рабочей станции и контроллере будут разными, что приведёт к возникновению рассматриваемой ошибки.

Как выбрать продавца?

Если Вы хотите приобрести оригинальный телефон и хотите быть в этом уверены на 100%, при чём не особо обращая внимания на стоимость устройства, то сразу направляйтесь в популярные торговые сети.

А если у Вас не хватает средств или Вы привыкли экономить на покупках качественных вещей, то запоминайте следующие советы по выбору надёжного продавца Айфонов:

- Всегда проверяйте отзывы о продавце и его рейтинг. Возможно придётся поискать дополнительную информацию о нём в поисковой системе, при помощи имени или номера телефона. Если это злоумышленник, о нём скорее всего говорят на каких-то сайтах, в группах соцсетей или же форумах.

- Просите, как можно больше фотографий с гаджетом, комплектацией устройства, коробкой и серийным номером. Возможно придётся даже созвониться с помощью видео звонка.

- Не стоит скупиться на вопросы, которые помогают узнать историю телефона. В каком магазине и как давно его приобрели? Сколько им пользовались? Ремонтировали ли его? Роняли ли его? Только владелец даст ответы на поставленные вопросы, а мошенник растеряется.

- Проверьте состояние гарантии и не является ли Айфон залоченным. Не обязательно наличие гарантии, но хорошим бонусом этот нюанс точно будет!

Как выбрать продавца?

Если Вы хотите приобрести оригинальный телефон и хотите быть в этом уверены на 100%, при чём не особо обращая внимания на стоимость устройства, то сразу направляйтесь в популярные торговые сети.

А если у Вас не хватает средств или Вы привыкли экономить на покупках качественных вещей, то запоминайте следующие советы по выбору надёжного продавца Айфонов:

- Всегда проверяйте отзывы о продавце и его рейтинг. Возможно придётся поискать дополнительную информацию о нём в поисковой системе, при помощи имени или номера телефона. Если это злоумышленник, о нём скорее всего говорят на каких-то сайтах, в группах соцсетей или же форумах.

- Просите, как можно больше фотографий с гаджетом, комплектацией устройства, коробкой и серийным номером. Возможно придётся даже созвониться с помощью видео звонка.

- Не стоит скупиться на вопросы, которые помогают узнать историю телефона. В каком магазине и как давно его приобрели? Сколько им пользовались? Ремонтировали ли его? Роняли ли его? Только владелец даст ответы на поставленные вопросы, а мошенник растеряется.

- Проверьте состояние гарантии и не является ли Айфон залоченным. Не обязательно наличие гарантии, но хорошим бонусом этот нюанс точно будет!

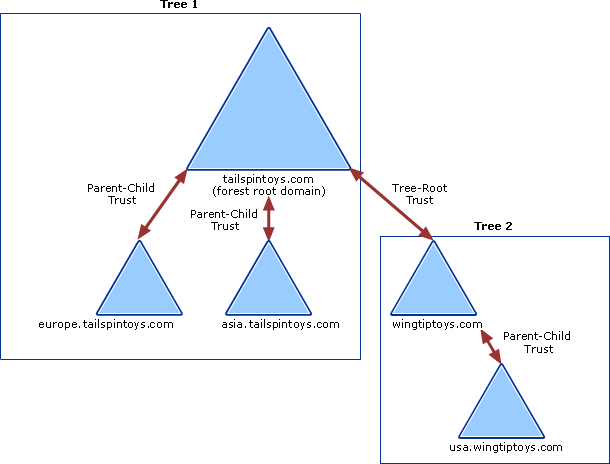

Потоки отношений доверия

Поток защищенной связи через доверия определяет эластичность доверия. Как вы создаете или настраиваете доверие, определяет, насколько далеко взаимодействуют между лесами.

Поток обмена данными между отношениями доверия определяется направлением доверия. Отношения доверия могут быть односторонними или двусторонними и могут быть транзитивными или нетранзитивными.

На следующей схеме показано, что по умолчанию все домены в дереве 1 и дереве 2 имеют транзитивные отношения доверия. В результате пользователи в дереве 1 могут получить доступ к ресурсам в доменах дерева 2 , а пользователи в дереве 1 могут получить доступ к ресурсам в дереве 2, если в ресурсе назначены соответствующие разрешения.

Одностороннее и двустороннее доверие

Отношения доверия обеспечивают доступ к ресурсам одним или двумя способами.

Одностороннее отношение доверия — это однонаправленный путь проверки подлинности, созданный между двумя доменами. При одностороннем доверии между доменом а и доменом б пользователи в домене a могут обращаться к ресурсам в домене б. Однако пользователи в домене б не могут получить доступ к ресурсам в домене а.

Некоторые односторонние отношения доверия могут быть нетранзитивными или транзитивными в зависимости от типа создаваемого доверия.

В двустороннем доверии домен a доверяет домену b , а домен б доверяет домену а. Такая конфигурация означает, что запросы проверки подлинности могут передаваться между двумя доменами в обоих направлениях. Некоторые двусторонние связи могут быть нетранзитивными или транзитивными в зависимости от типа создаваемого доверия.

Все доверительные отношения доменов в лесу AD DS являются двусторонними транзитивными отношениями доверия. При создании нового дочернего домена между дочерним доменом и родительским доменом автоматически создается двустороннее транзитивное доверие.

Транзитивные и нетранзитивные отношения доверия

Транзитивность определяет, можно ли расширить отношение доверия за пределами двух доменов, с которыми он был сформирован.

- Транзитивное доверие можно использовать для расширения отношений доверия с другими доменами.

- Нетранзитивное доверие можно использовать для запрета доверительных отношений с другими доменами.

Каждый раз при создании нового домена в лесу автоматически создается двустороннее транзитивное отношение доверия между новым доменом и его родительским доменом. Если дочерние домены добавляются в новый домен, путь доверия передается вверх через иерархию доменов, расширяя исходный путь доверия, созданный между новым доменом и его родительским доменом. Транзитивные отношения доверия движутся вверх по доменному дереву по мере его формирования, создавая транзитивное доверие между всеми доменами доменного дерева.

Запросы проверки подлинности следуют этим путям доверия, поэтому учетные записи из любого домена леса могут проходить проверку подлинности любым другим доменом в лесу. В процессе единого входа учетные записи с соответствующими разрешениями могут получать доступ к ресурсам в любом домене леса.

Пример делегирование административных полномочий

«Поддержка»

Для начала следует на контроллере домена открыть оснастку «Active Directory – пользователи и компьютеры». Здесь необходимо создать глобальную группу безопасности, члены которой смогут присоединять компьютеры пользователей к домену. Другими словами, эта группа будет выглядеть следующим образом:Рис. 1. Свойства группы, отвечающей за присоединение компьютеров к домену

Следующим делом необходимо указать, что компьютеры присоединять к домену могут только лишь пользователи, входящие в созданную на предыдущем этапе глобальную группу безопасности. Для этого следует открыть оснастку «Управление групповой политикой» и перейти к редактору GPME для созданного по умолчанию объекта GPO «Default Domain Controllers Policy», который располагается в подразделении «Domain Controllers».

В отобразившейся оснастке следует перейти к узлу «Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Локальные политики\Назначение прав пользователей» и локализовать параметр политики, который называется «Добавление рабочих станций к домену». Открыв диалоговое окно данного параметра политики, вы сразу сможете обнаружить, что по умолчанию там указана группа «Прошедшие проверку», благодаря которой присоединять компьютеры к домену может каждый пользователь. Теперь, для того, чтобы разрешить присоединять к домену компьютеры только пользователям из группы безопасности «Поддержка», следует удалить группу, указанную в этом параметре политики по умолчанию, а затем при помощи кнопки «Добавить пользователя или группу» и диалога поиска объектов Active Directory, следует добавить созданную ранее глобальную группу безопасности. Процесс добавления такой группы изображен на следующей иллюстрации:Рис. 2. Изменение группы, отвечающей за присоединение компьютеров к домену

Теперь несмотря на то, что немного ранее было описано, в каких сценариях выполняется делегирование, и что в большинстве случаев делегирование выполняется на уровне подразделений, в данном случае для предоставления возможности присоединения компьютеров к домену, нам следует в оснастке «Active Directory – пользователи и компьютеры» вызвать мастер делегирования непосредственно для уровня всего домена. Следовательно, в оснастке «Active Directory – пользователи и компьютеры» необходимо в области дерева самой оснастки вызвать контекстное меню для домена и выбрать опцию «Делегирование управления», как показано ниже:Рис. 3. Вызов мастера делегирования управления

На первой странице мастера можно просто ознакомиться с основной задачей данного средства и, ввиду того, что на первой странице нельзя выполнять какие-либо действия, следует просто нажать на кнопку «Далее». На второй странице мастера, странице «Пользователи и группы», нужно локализовать группу, для которой необходимо делегировать управление. В данном примере следует нажать на кнопку «Добавить» и при помощи соответствующего диалога выбрать группу «Поддержка», как показано на следующей иллюстрации:Рис. 4. Добавление группы, для которой выполняется делегирование управления

После того, как группа будет добавлена, для перехода к следующей странице мастера следует нажать на кнопку «Далее».

Страница «Делегируемые задачи» позволяет вам определить конкретные операции, которые должны выполнять в доменных службах Active Directory пользователи или группы пользователей, которые были добавлены на предыдущей странице мастера. Так как в данном примере делегируется задача присоединения компьютеров к домену и такую задачу можно найти в предоставленном списке распространенных задач, следует напротив задачи «Присоединение компьютера к домену» установить флажок и нажать на кнопку «Далее»

Стоит обратить внимание на то, что данный мастер позволяет делегировать не только те задачи, которые фигурируют в данном списке, и в том случае, если вы не смогли здесь сразу найти конкретную задачу, нужно будет создавать особую задачу для делегирования. Создание особой задачи будет показано далее в этой статье, а делегирование задачи присоединения компьютера к домену изображено на следующей иллюстрации:Рис

5. Делегирование задачи присоединения компьютеров к домену для членов группы «Поддержка»

На последней странице мастер повторно проинформирует о том, что работа мастера была успешно выполнена и определенной группе пользователей было передано управление для присоединения компьютеров к домену, что, собственно, и являлось поставленной перед нами задачей:Рис. 6. Завершение процесса делегирования управления

«Поддержка»

Сброс пароля пользователя

| Сброс пароля пользователя с помощью интерфейса Windows |

-

Чтобы открыть оснастку «Active Directory — пользователи и компьютеры», нажмите кнопку Пуск, выберите Панель управления, дважды щелкните Администрирование, а затем дважды щелкните Active Directory — пользователи и компьютеры.

-

В дереве консоли щелкните пункт Пользователи.

Местонахождение

Active Directory — пользователи и компьютеры\domain node\Пользователи

Или щелкните папку, которая содержит нужную учетную запись пользователя.

-

В области сведений щелкните правой кнопкой мыши имя пользователя, пароль которого следует переустановить, а затем выберите команду Смена пароля.

-

Введите пароль и затем подтвердите его.

-

Если необходимо, чтобы пользователь изменил этот пароль при следующем входе в систему, установите флажок Требовать смену пароля при следующем входе в систему.

Дополнительная информация

- Для выполнения этой процедуры необходимо быть членом группы «Операторы учета», «Администраторы домена» или «Администраторы предприятия» в доменных службах Active Directory либо должны быть делегированы соответствующие полномочия. По соображениям безопасности для выполнения этой процедуры рекомендуется использовать команду Запуск от имени.

- Чтобы открыть оснастку «Active Directory — пользователи и компьютеры» другим способом, нажмите кнопку Пуск, выберите пункт Выполнить, а затем введите dsa.msc.

- Службы, проверка подлинности которых выполняется по с учетной записи пользователя, необходимо сбросить, если пароль учетной записи пользователя для соответствующей службы был изменен.

- Задачу этой процедуры можно также выполнить, используя Модуль Active Directory для Windows PowerShell. Чтобы открыть Модуль Active Directory, нажмите кнопку Пуск и последовательно выберите пункты Администрирование и Модуль Active Directory для Windows PowerShell. Дополнительные сведения см. в статье «Сброс пароля пользователя» (страница может быть на английском языке) (https://go.microsoft.com/fwlink/?LinkId=138370). Дополнительные сведения о Windows PowerShell см. в статье о Windows PowerShell (страница может быть на английском языке) (https://go.microsoft.com/fwlink/?LinkId=102372).

| Переустановка пароля пользователя с помощью командной строки |

-

Чтобы открыть командную строку, нажмите кнопку Пуск, выберите пункт Выполнить, введите cmd, а затем нажмите кнопку ОК.

-

Введите указанную ниже команду и нажмите клавишу ВВОД.

dsmod user <UserDN> -pwd <NewPassword> -mustchpwd {yes|no}

| Параметр | Описание |

|---|---|

|

<DN_пользователя> |

Задает различаемое имя пользователя, пароль которого будет переустановлен. |

|

-pwd |

Задает <новый_пароль>. |

|

<новый_пароль> |

Задает пароль, который заменит текущий пароль пользователя. |

|

-mustchpwd |

Задает флаг pwdExpired. |

|

{yes|no} |

Задает значение флага pwdExpired. |

Для просмотра полного синтаксиса данной команды и сведений о вводе в командную строку информации учетной записи пользователя введите следующую команду, а затем нажмите клавишу ВВОД.

dsmod user /?

Дополнительная информация

- Для выполнения этой процедуры необходимо быть членом группы «Операторы учета», «Администраторы домена» или «Администраторы предприятия» в доменных службах Active Directory либо получить соответствующие полномочия путем делегирования. По соображениям безопасности для выполнения этой процедуры рекомендуется использовать команду Запуск от имени.

- Если пароль не назначен, при первой попытке пользователя войти в систему (с помощью пустого пароля) отобразится сообщение «Необходимо изменить пароль при первом входе в систему». Когда пользователь изменит пароль, процесс входа продолжится.

- Службы, проверка подлинности которых выполняется по учетной записи пользователя, необходимо сбросить, если пароль учетной записи пользователя для соответствующей службы был изменен.

- Задачу этой процедуры можно также выполнить, используя Модуль Active Directory для Windows PowerShell. Чтобы открыть Модуль Active Directory, нажмите кнопку Пуск и последовательно выберите пункты Администрирование и Модуль Active Directory для Windows PowerShell. Дополнительные сведения см. в статье «Сброс пароля пользователя» (страница может быть на английском языке) (https://go.microsoft.com/fwlink/?LinkId=138370). Дополнительные сведения о Windows PowerShell см. в статье о Windows PowerShell (страница может быть на английском языке) (https://go.microsoft.com/fwlink/?LinkId=102372).

Определяемся с типом доверительных отношений

Доверительные отношению могут быть разных типов. Перед тем, как их настроить, нужно понять, какие нам требуются.

Одностороннее или двустороннее

Определяют направление доверия одного домена к другому.

В односторонних отношениях, только один домен доверяет другому. В результате, на компьютерах одного из доменов можно будет авторизоваться с использованием пользователей другого. При создании такого доверия нужно указать также направление (входящее или исходящее) — оно определяет чьи пользователи смогут проходить аутентификацию на чьем домене.

В двусторонних отношениях домены доверяют друг другу. Таким образом, аутентификация выполняется на всех компьютерах под пользователями любого из доменов.

Внешнее или доверие леса

Внешнее или нетранзитивное отношение устанавливается между двумя доменами напрямую вне леса.

Доверие леса или транзитивное отношение связывает леса и все их домены.