Диагностика применения GPO на стороне клиента

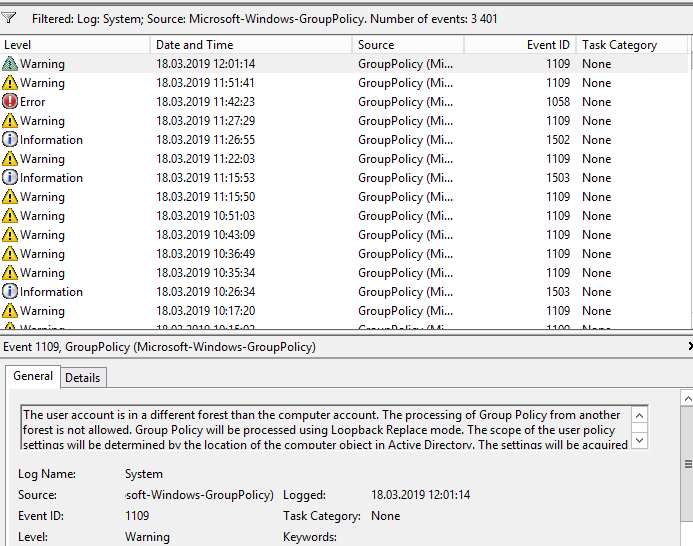

Вы можете провести диагностику применения групповых политик на стороне клиента с помощью утилит gpresult, rsop.msc и журнала событий Windows. При использовании Event Viewer нужно использовать фильтр по источнику GroupPolicy (Microsoft-Windows-GroupPolicy), а также в журнале Application and Services Logs -> Microsoft -> Windows -> Group Policy -> Operational.

Также можете познакомиться со статей, описывающей принципы диагностики при слишком долгом применении политик на клиентах.

В заключении хочется сказать, что следует держать структуру групповых политик как можно более простым и не создавать лишние политик без необходимости. Используйте единую схему именование политик, имя GPO должно давать однозначное понимание того, для чего она нужна.

GPO — Установка пакета MSI

Хотите узнать, как использовать групповую политику для установки пакета MSI? В этом учебнике мы покажем вам, как создать групповую политику для автоматической установки пакета MSI на доменных компьютерах.

• Windows 2012 R2

• Windows 2016

• Windows 2019

• Windows 10

• Windows 7

Список оборудования:

В следующем разделе представлен список оборудования, используемого для создания этого руководства Windows.

Каждую часть оборудования, перечисленных выше, можно найти на веб-сайте Amazon.

На этой странице мы предлагаем быстрый доступ к списку учебников, связанных с Windows.

Учебник GPO — Установка пакета MSI

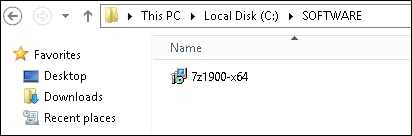

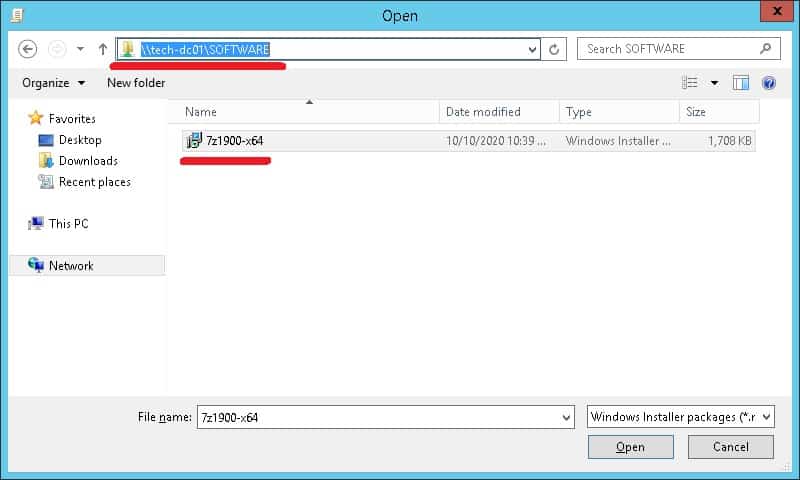

Создайте общую папку и поместите копию пакета MSI.

Это будет точка распространения пакета MSI в сети.

В нашем примере была создана общая папка под названием SOFTWARE.

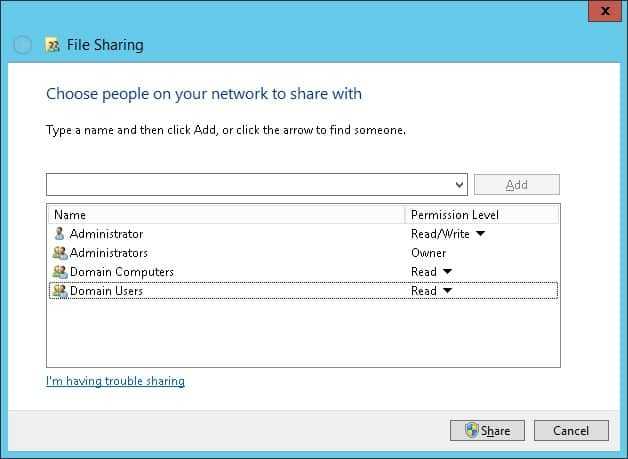

Все пользователи домена и все доменные компьютеры получили разрешение на чтение этой папки.

В нашем примере это путь к доступу к сетевому доступу.

Copy to Clipboard

\\tech-dc01\SOFTWARE

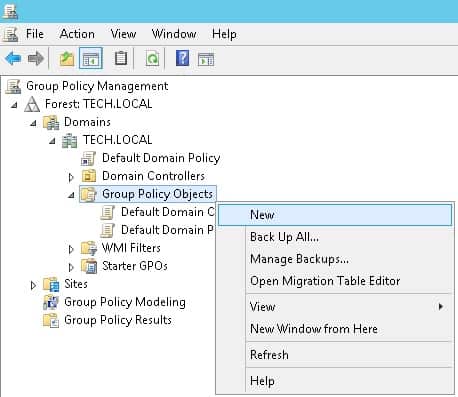

На контроллере домена откройте инструмент управления групповой политикой.

Создание новой групповой политики.

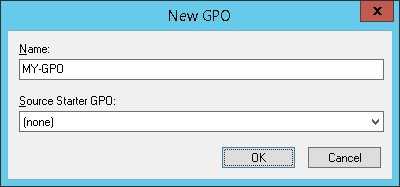

Введите имя для новой политики группы.

В нашем примере, новый GPO был назван: MY-GPO.

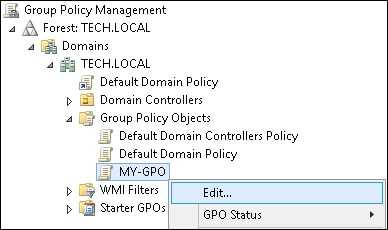

На экране управления групповой политикой расширьте папку под названием «Объекты групповой политики».

Нажмите правой кнопкой мыши на новый объект групповой политики и выберите опцию редактирования.

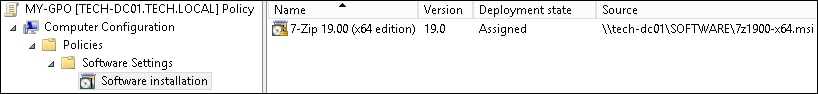

На экране редактора групповой политики расширьте папку конфигурации компьютера и найдите следующий элемент.

Copy to Clipboard

Computer Configuration > Policies > Software Settings > Software installation

Нажмите правой кнопкой мыши на папку установки программного обеспечения и выберите опцию добавления пакета.

Выберите пакет MSI, используя общий пакет сети.

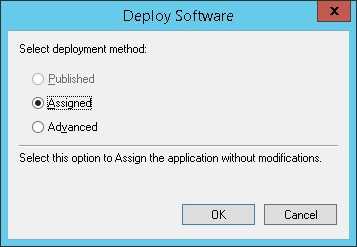

Выберите опцию ASSIGNED.

В нашем примере мы собираемся установить пакет MSI программного обеспечения 7-ЗИП.

Чтобы сохранить конфигурацию групповой политики, необходимо закрыть редактор групповой политики.

Поздравляю! Вы закончили создание GPO.

Учебник — Применение GPO для установки пакета MSI

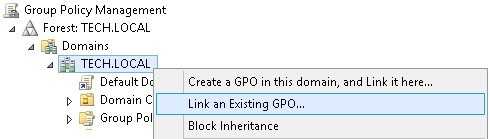

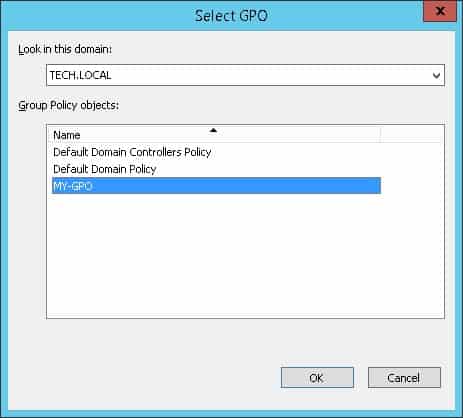

На экране управления политикой Группы необходимо правильно нажать на желаемую Организационную группу и выбрать возможность связать существующий GPO.

В нашем примере мы собираемся связать групповую политику под названием MY-GPO с корнем домена.

После применения GPO вам нужно подождать 10 или 20 минут.

В течение этого времени GPO будет реплицироваться на другие контроллеры доменов.

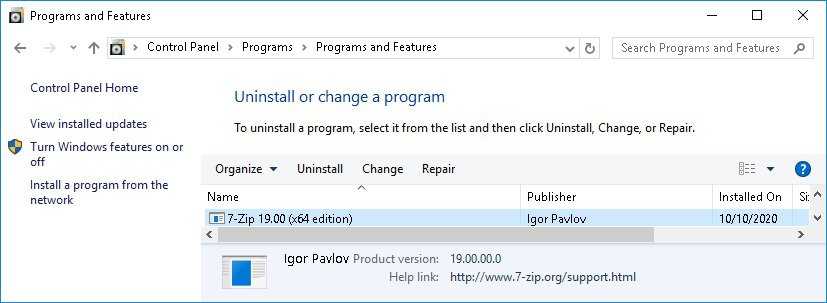

Чтобы проверить конфигурацию, перезагрузите удаленный компьютер и проверьте, было ли программное обеспечение автоматически установлено.

Удаленный компьютер должен иметь доступ к сети, где находится пакет MSI.

В нашем примере пакет MSI был установлен с использованием GPO на всех доменных компьютерах.

2020-12-23T19:29:56-03:00

Настройка GPO Server 2012:

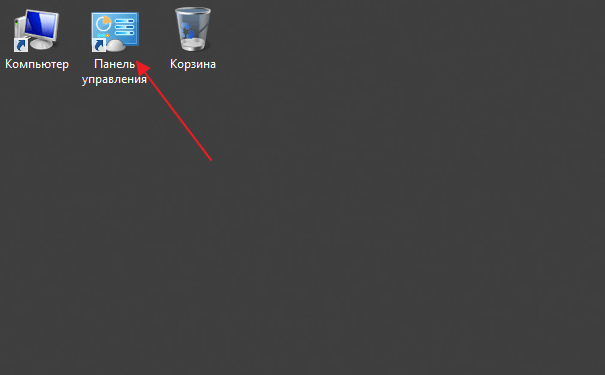

Для того что бы начать работу откройте «Панель управления»

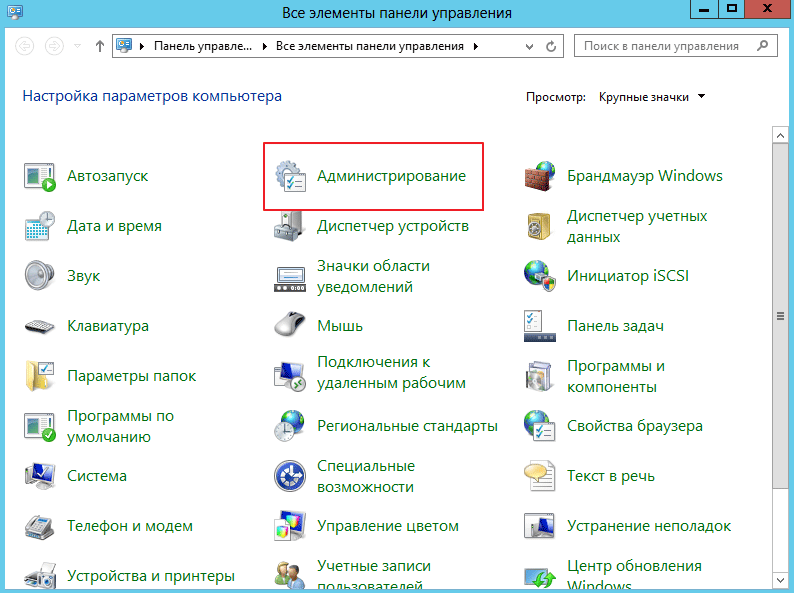

Далее перейдите во вкладку «Администрирование»

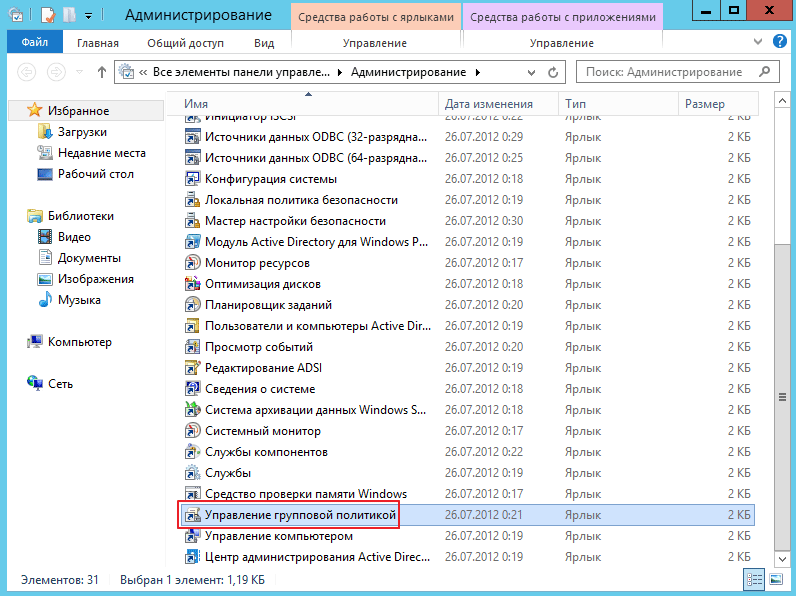

В открывшимся окне щелкните по пункту «Управление ГП»

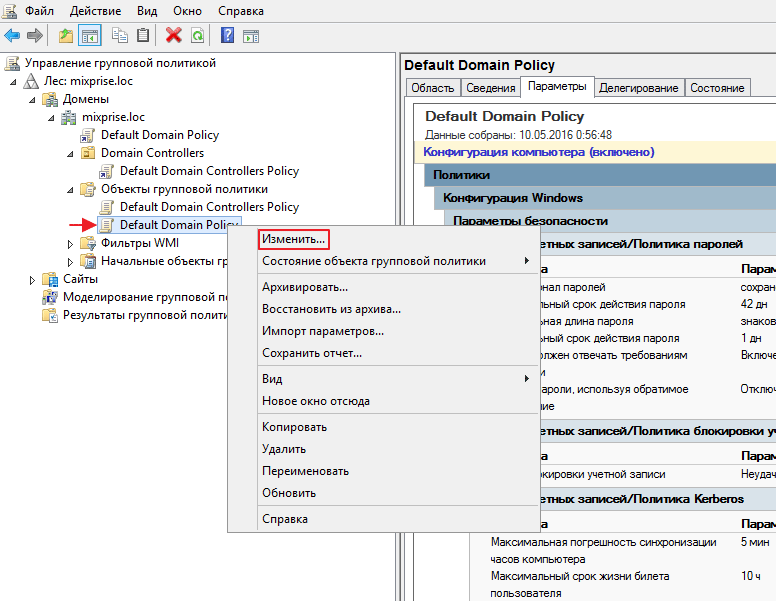

В объектах групповой политике вы увидите две политике по дефолту, именно их и будем редактировать. Для внесения изменений жмем ПКМ по «Default Domain Policy» и кликнем «Изменить»

Если мы развернем в конфигурации ПК папку Политики то увидим три подпапки это: конфигурация программ, конфигурация windows, административные шаблоны.

Одним из показательных примеров того как изменять политику касающегося пользователя является изменения касающихся с акаунтом. Переходим: «Политики – Конфигурация Windows – Параметры безопасности – Политика учетных записей» и видим здесь три раздела для изменений, давайте пока что внесем изменения скажем в Политику паролей выставим значения как показано на рисунке ниже, все значения вы выставляете как посчитаете нужным:

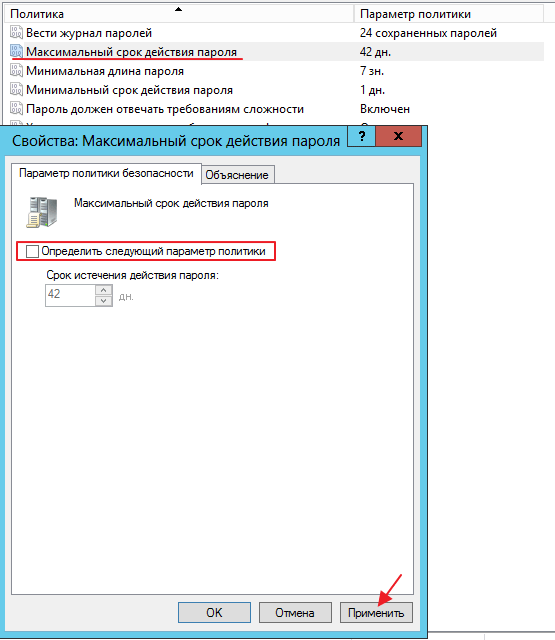

Заходим в «Максимальный срок действия пароля» и убираем галочку с «Определить следующий параметр политики» после чего применяем изменения, данная функция необходима для того что бы у пользователя был постоянно один и тот же пароль

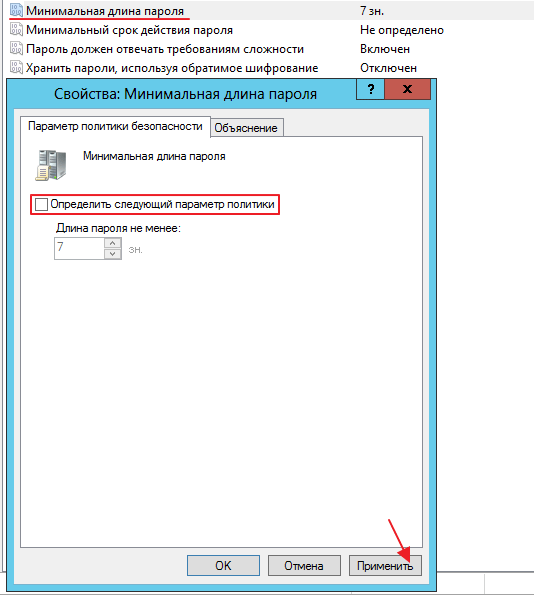

В свойствах «Минимальной длины пароля» вновь уберем переключатель и применим изменения

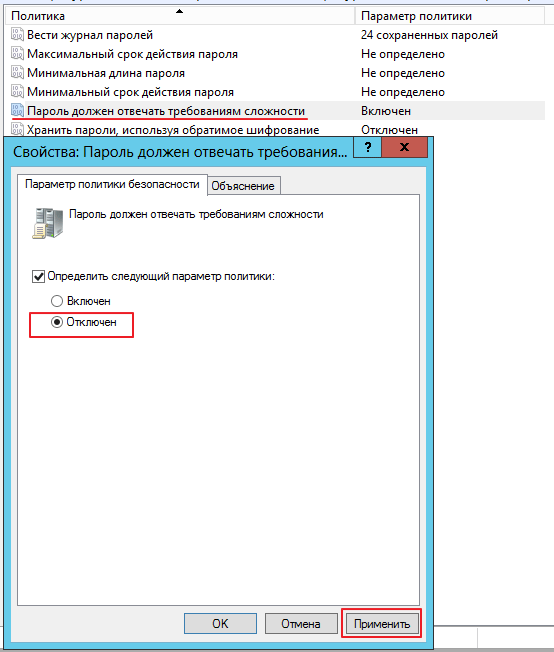

И наконец то самый интересный пункт «Пароль должен отвечать требованиям сложности» ставим «Отключено» и применяем изменения, после отключения данной политике пользователю не нужно будет вводит пароль который бы отвечал требованиям безопасности, но это еще не окончательные настройки, что бы полный алгоритм отключения сложных паролей читайте данную статью.

Но предупреждаю, как только вы внесете изменения в политику паролей Server 2012, безопасность вашей системы ухудшится, поэтому решайте сами!

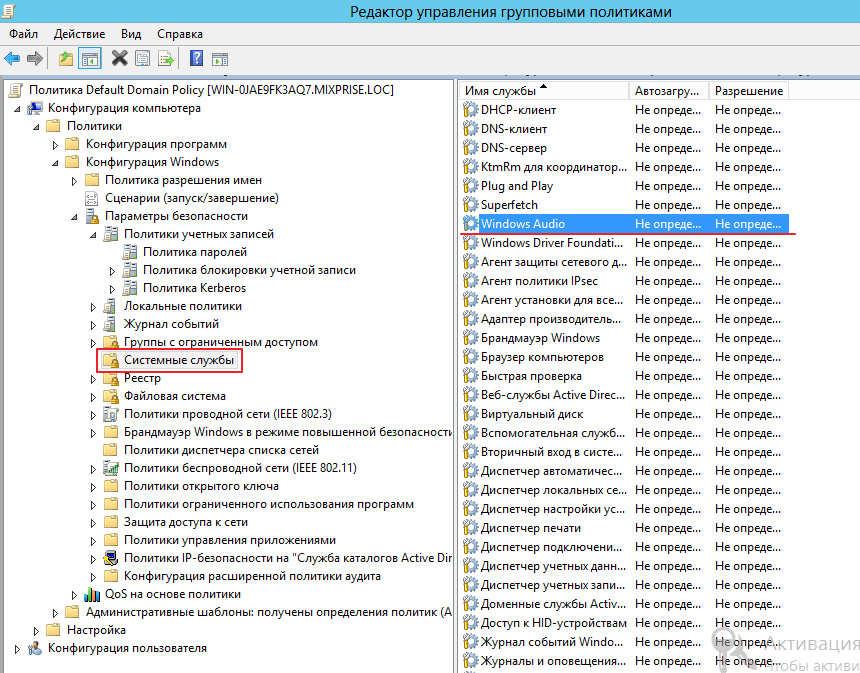

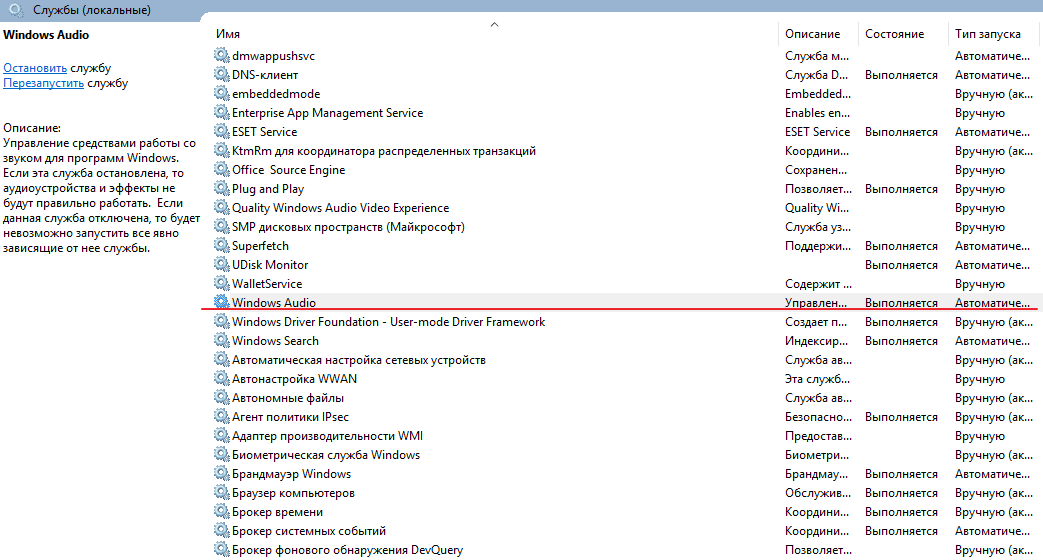

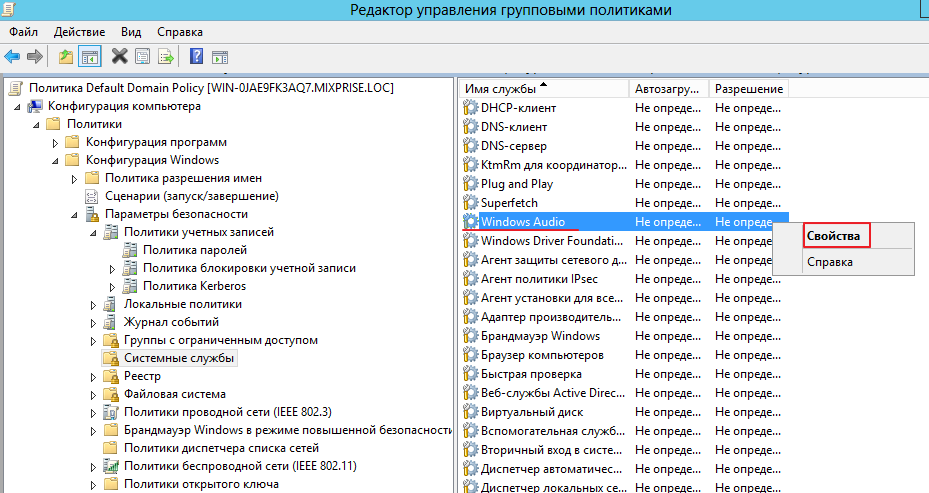

Приведу еще один пример, допустим мы хотим запретить пользователю слушать любые аудио дорожки, за это будет отвечать служба «Windows Audio» которая находится в папке «Системные службы»

Но для начала откроем список локальных служб у пользователя, и сможем увидеть, что данная служба у него пока что запущена по умолчанию

Мы возвращаемся на контроллер домена и меняем параметр «Windows Audio» для этого кликаем по ней ПКМ и переходим в «Свойства»

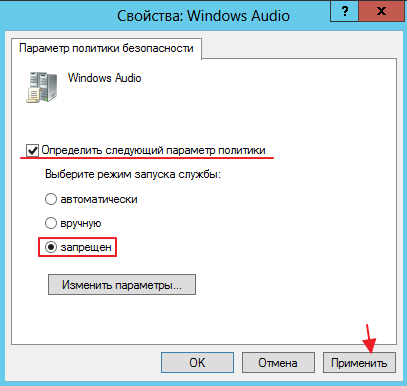

Прежде всего включаем чекбокс «Определись следующий параметр политики» в режиме запуска ставим «Запрещен» далее «Применить»

Когда пользователь вновь войдет в систему то служба уже будет отключена и звук функционировать у него не будет.

На этом я заканчиваю рассказ о Group Police, возникающие вопросы по теме пишите в комментарии и не забываем подписываться на новости!

Установка редактора групповых политик gpedit.msc windows 7 home | windows для системных администраторов

Редактор групповых политик (Gpedit.msc) – это специальная mmc консоль, которая позволяет управлять различными параметрами системы путем редактирования предопределенных настроек – политик (на сайте существует целый раздел посвященный групповым политикам в Windows). Если копнуть глубже, то по сути редактор gpedit.msc это просто интерфейс для управления параметрами реестра Windows, т.е. любое изменение политики ведет к изменению того или иного ключа в реестре Windows 7. Существует даже специальные таблицы соответствия между параметрами групповых политик и настройками в реестре. Называются они “Group Policy Settings Reference for Windows and Windows Server“ (http://www.microsoft.com/download/en/details.aspx?displaylang=en&id=25250). Т.е. все те настройки, которые задаются с помощью графической консоли gpedit можно задать вручную, найдя в данной таблице нужный ключ реестра.

Однако консоль управления групповыми политиками доступна только в «старших» версиях ОС – редакции Windows 7 Ultimate, Professional и Enterprise. Если же набрать команду gpedit.msc в Windows 7 Home Premium, Home Basic или Starter, то появится ошибка о том, что команда не найдена. Т.е. редактора групповых политик в этих версиях нет.

Так можно ли установить редактор групповых политик gpedit в Windows 7 Home? К счастью да (хотя и не тривиально)!

Чтобы установить gpedit.msc в Windows 7 Home нам понадобиться специальный патчик (неофициальный). Скачать его можно тут.

Распакуйте и запустите установочный файл с правами администратора. Установка осуществляется в режиме мастера и крайне проста.

Если вы используете 64 битную версию Windows Home или Starter, после установки патча необходимо дополнительно скопировать следующие объекты из каталога C:windowsSysWOW64 в каталог C:WindowsSystem32:

После установки обновления необходимо будет перезагрузить компьютер и попробовать выполнить команду gpedit.msc. Если все пройдет успешно, должна открыться искомая консоль редактора групповых политик.

Компоненты GPO

Выделяют два компонента групповых политик — клиентский и серверный, т.е. формируется структура “клиент-сервер”.

Серверный компонент представляет оснастка MMC (Microsoft Management Console), предназначенная для настройки групповой политики. MMC можно использовать для создания политик, а также для контроля и управления административными шаблонами, настройками безопасности (установка ПО, скрипты и т.п.). Обобщенное название “возможностей” называется расширением. Каждое расширение может иметь дочернее расширение, которое разрешает добавление новых или удаление старых компонентов, а также их обновление.

Клиентский компонент получает и применяет настройки групповой политики. Клиентские расширения являются компонентами запускаемыми на клиентской ОС, которые отвечают за интерпретацию и обработку объектов групповой политики.

Для администрирования GPO используют оснастки MMC — Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

Для чего необходимы групповые политики

Говоря простым языком, Групповая политика — это инструмент архитектуры Active Directory, который позволяет управлять настройками серверов и рабочих терминалов, подключенных к домену, централизованно. Также, с помощью групповых политик достаточно просто распространить программное обеспечение. Администратор может указать политики для группы в одном месте, а затем применить их к целевой группе пользователей.

Во многих компаниях, как правило, применяется деление на отделы: отдел кадров, бухгалтерия, юристы, отдел системного администрирования. Предположим, что каждому отделу необходим собственный минимальный набор программного обеспечения, а рабочие станции должны быть настроены для конкретных нужд и под конкретные задачи. Благодаря групповым политикам появляется возможность создать настройки для конкретных групп пользователей в домене. При помощи Active Directory GPO администратор может устанавливать и управлять стандартизированными наборами настроек, конкретно для бухгалтерии или отдела кадров.

Настроить рабочие места (компьютеров и пользователей) проще и эффективнее потому что расположены по тому что располагаются централизованно и требуют дублирования на каждом ПК.

Оснастка управления групповыми политиками

Сперва следует установить роль сервера Active Directory Domain Service (AD DS) на контроллер домена. После этого будет доступна оснастка Group Policy Management, для ее запуска вызываем окно “Выполнить” (Windows + R). В открывшемся окне вводим команду:

И нажимаем “OK”.

Возможно оснастка не сможет открыться т.к. не была установлена ранее. Исправим это.

Открываем диспетчер серверов и выбираем установку ролей и компонентов.

На этапе выбора типа установки, отметим параметр “Установка ролей и компонентов”. Кликаем по кнопке “Далее”.

Так как установка выполняется для текущего сервера — нажимаем “Далее”.

Установку серверных ролей пропускаем нажатием на кнопку “Далее”.

На этапе выбора компонентов отметим галкой “Управление групповой политикой”. Кликаем по кнопке “Далее”.

Завершаем установку компонентов как обычно.

Окно оснастки управления групповой политикой выглядит так:

Использование утилиты GPResult.exe

Команда GPResult выполняется на компьютере, на котором нужно проверить применение групповых политик. Команда GPResult имеет следующий синтаксис:

Чтобы получить подробную информацию о групповых политиках, которые применяются к данном объекту AD (пользователю и компьютеру), и других параметрах, относящихся к инфраструктуре GPO (т.е. результирующие настройки политик GPO – RsoP), выполните команду:

Результаты выполнения команды разделены на 2 секции:

- COMPUTER SETTINGS (Конфигурация компьютера) – раздел содержит информацию об объектах GPO, действующих на компьютер (как объект Active Directory);

- USER SETTINGS – пользовательский раздел политик (политики, действующие на учетную запись пользователя в AD).

Вкратце пробежимся по основным параметрам/разделам, которые нас могут заинтересовать в выводе GPResult:

- Site Name (Имя сайта:)– имя сайта AD , в котором находится компьютер;

- CN – полное каноническое пользователя/ компьютера, для которого были сгенерированы данные RSoP;

- Last time Group Policy was applied (Последнее применение групповой политики)– время, когда последний раз применялись групповые политики;

- Group Policy was applied from (Групповая политика была применена с)– контроллер домена, с которого была загружена последняя версия GPO;

- Domain Name и Domain Type (Имя домена, тип домена)– имя и версия схемы домена Active Directory;

- Applied Group Policy Objects (Примененные объекты групповой политики) – списки действующих объектов групповой политики;

- The following GPOs were not applied because they were filtered out (Следующие политики GPO не были применены, так как они отфильтрованы)— не примененные (отфильтрованные) GPO;

- The user/computer is a part of the following security groups (Пользователь/компьютер является членом следующих групп безопасности) – доменные группы, в которых состоит пользователь.

В нашем примере видно, что на объект пользователя действуют 4 групповые политики.

- Default Domain Policy;

- Enable Windows Firewall;

- DNS Suffix Search List;

- Disable Cached Credentials.

Если вы не хотите, чтобы в консоль одновременно выводилась информация и о политиках пользователя и о политиках компьютера, вы можете с помощью опции /scope вывести только интересующий вас раздел. Только результирующие политики пользователя:

или только примененные политики компьютера:

Т.к. утилита Gpresult выводит свои данные непосредственно в консоль командной строки, что бывает не всегда удобно для последующего анализа, ее вывод можно перенаправить в буфер обмена:

или текстовый файл:

Чтобы вывести сверхподробную информацию RSOP, нужно добавить ключ /z.

Как обновить GPO через PowerShell

Оболочка PowerShell так же имеет отдельный командлет, который легко может инициировать запрос на обновление групповой политики, называется он Invoke-GPUpdate.

Invoke-GPUpdate — это командлет обновляющий параметры групповой политики, включая настройки безопасности, которые установлены на удаленных компьютерах с помощью планирования хода выполнения команды Gpupdate. Вы можете комбинировать этот командлет по сценарию, чтобы запланировать команду Gpupdate на группе компьютеров. Обновление может быть запланировано для немедленного запуска параметров политики или ожидания в течение определенного периода времени, максимум до 31 дня. Чтобы избежать нагрузки на сеть, время обновления будет смещено на случайную задержку.

Давайте запросим обновление политик GPO на моем тестовом сервере с Windows Server 2019, для этого запускаем оболочку PowerShell и вводим команду:

Invoke-GPUpdate –RandomDelayInMinutes 0

Ключ –RandomDelayInMinutes 0 установит задержку в выполнении на ноль секунд, в противном случае обновление будет выполнено рандомно, через некоторое время.

Обратите внимание, что командлет не выдает никаких результатов, если все работает нормально. В некоторых случаях ваши пользователи могут увидеть всплывающее окно командной строки с заголовком taskeng.exe, которое отображает сообщение «Политика обновления»

Через секунду окно исчезает.

Если нужно произвести обновление на удаленном компьютере, то нужно воспользоваться ключом -Computer, команда примет вот такой вид:

Invoke-GPUpdate -Computer dc01.root.pyatilistnik.org –RandomDelayInMinutes 0

Если нужно выполнить принудительно без запроса подтверждения пользователя, то укажите ключ -Force.

Если нужно указать явно, что необходимо запросить политики только для пользователя или компьютера, то можно использовать ключ -Target, который имеет значения User или Computer. Кстати если удаленный компьютер не отвечает, то вы получите ошибку:

Invoke-GPUpdate : Компьютер «dc01.root.pyatilistnik.org» не отвечает. Целевой компьютер выключен или отключены правила брандмауэра удаленного управления запланированными задачами (Invoke-GPUpdate : Computer «dc01.root.pyatilistnik.org» is not responding. The target computer is either turned off or Remote Scheduled Tasks Management Firewall rules are disabled.). Имя параметра: computer строка:1 знак:1 + Invoke-GPUpdate -Computer dc01.root.pyatilistnik.org -Target User –Ra … + ~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ + CategoryInfo : OperationTimeout: (:) , ArgumentException + FullyQualifiedErrorId : COMException,Microsoft.GroupPolicy.Commands .InvokeGPUpdateCommand

Еще одним преимуществом командлета PowerShell является то, что у вас есть больше возможностей в выборе машин, которые вы хотите обновить. Например, с помощью приведенной ниже команды вы должны выбрать все компьютеры, которые начинаются с «Note*».

Get-ADComputer –Filter ‘Name -like «Note*»‘ | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

Если нужно выбрать все компьютеры, то ставим звездочку «*»

Get-ADComputer –Filter * | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

При желании вы можете найти все компьютеры по версиям операционных систем и сделать обновление групповых политик по данному критерию.

Не забываем, что можно ограничить поиск отдельным организационным подразделением, для этого есть ключ -Searchbase и команда примет вот такой вид:

Get-ADComputer –Filter * -Searchbase «OU=Windows10,OU=Компьютеры,OU=Оргструктура,DC=root, DC=pyatilistnik,DC=org» | foreach{ Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0}

Еще вы можете подготовить текстовый файл со списком серверов, который так же можно через цикл обработать, вот по такому принципу:

$comps = Get-Content «C:\temp\comps.txt» foreach ($comp in $comps) { Invoke-GPUpdate –Computer $_.name -Force -RandomDelayInMinutes 0 }

Я также добавил здесь параметр -Force, чтобы обеспечить повторное применение параметров групповой политики, даже если клиент замечает, что новые версии GPO недоступны. Таким образом, когда мы говорим о принудительном обновлении групповой политики, мы на самом деле имеем в виду две разные вещи. Без параметра Force мы просто незамедлительно инициируем обновление; если мы добавим параметр Force, мы форсируем обновление, даже если обновлять нечего. Параметр Force вступает в игру, если вы считаете, что что-то пошло не так в предыдущем обновлении объекта групповой политики.

Перед началом

Для работы с этой статьей требуются следующие ресурсы и разрешения:

- Активная подписка Azure.

- Связанный с вашей подпиской клиент Azure Active Directory, синхронизированный с локальным или облачным каталогом.

- Управляемый домен доменных служб Azure Active Directory, включенный и настроенный в клиенте Azure AD.

- Виртуальная машина управления на базе Windows Server, присоединенная к управляемому домену Azure AD DS.

- Учетная запись пользователя, входящая в группу администраторов Azure AD DC в клиенте Azure AD.

Примечание

Вы можете использовать административные шаблоны групповой политики, скопировав новые шаблоны на рабочую станцию управления. Скопируйте файлы ADMX в и скопируйте файлы ADML для конкретного языкового стандарта в , где соответствует языку и региону файлов ADML.

Например, скопируйте версии файлов ADML для английского языка (США) в папку .

Кроме того, можно централизованно хранить административный шаблон групповой политики на контроллерах домена, входящих в управляемый домен. Дополнительные сведения см. в статье Создание центрального хранилища для административных шаблонов групповой политики в Windows и управление им.

Основные проблемы

- Остановите Службу репликации файлов (FRS) на всех контроллерах домена.

- Скопируйте все файлы и папки из каталога SYSVOL во временную папку на эталонном контроллере домена. Временная папка должна быть на том же разделе, что и каталог SYSVOL.

- Сверьте точки соединения NTFS на каждом контроллере домена.

- Перезапустите FRS на эталонном контроллере домена с параметром D4 в реестре.

- Перезапустите FRS на всех остальных контроллерах домена с параметром D2 в реестре.

- На эталонном контроллере домена переместите все папки и файлы в корневую папку реплекации. По умолчанию это папка C:\Windows\Sysvol\Domain.

- Проверьте согласованность файлов и папок на всех контроллерах домена.

Проверка точкек соединения NTFS

На всех контроллерах домена проверьте состав дерева в SYSVOL:

Verify that the following folders exist in the SYSVOL tree :

\SYSVOL

\SYSVOL\domain

\SYSVOL\staging\domain

\SYSVOL\staging areas

\SYSVOL\domain\Policies

\SYSVOL\domain\scripts

\SYSVOL\SYSVOL

Проверьте, существуют ли точки соединения NTFS:

\SYSVOL\SYSVOL\<dns_domain_name> > \SYSVOL\domain \SYSVOL\staging areas\<dns_domain_name> > \SYSVOL\staging\domain

командой:

linkd "%systemroot%\SYSVOL\SYSVOL\<dns_domain_name>" linkd "%systemroot%\SYSVOL\staging areas\<dns_domain_name>"

Задать перенаправление можно той же командой:

linkd "%systemroot%\SYSVOL\SYSVOL\<dns_domain_name>" "%systemroot%\SYSVOL\domain" linkd "%systemroot%\SYSVOL\staging areas\<dns_domain_name>" "%systemroot%\SYSVOL\staging\domain"

Утилита linkd.exe находится в пакете Windows Server 2003 Resource Kit Tools.

Эталонный контроллер домена

ВНИМАНИЕ!Перед этим шагом выполните архивацию объектов групповой политики без относительно того, что мы с вами об этом думаем.

На эталонном контроллере домена должен быть собран актуальный набор объектов групповой политики. Для этого откройте Active Directory — Пользователи и компьютеры. Включите Дополнительные параметры в меню Вид. В домене найдите контейнер System, а в нем Policies.

С правой стороны представлены объекты групповой политики, которые должны один в один соответсвовать обьектам в дереве SYSVOL.

Для этого:

- Если в дереве SYSVOL встречается папка с именем GUID, который не встречается в Active Directory, вы можете безопасно ее удалить из папки.

- Если в Active Directory встречается обьект групповой политики с GUID не отраженный в SYSVOL\domain\policies, то вы можете безопасно удалить ее из Active Directory.

На эталонном контроллере домена удалите любые файлы и папки из корня SYSVOL. По умолчанию нужно очистить следующие папки:

C:\WINDOWS\SYSVOL\domain C:\WINDOWS\SYSVOL\staging\domain

В редакторе реестра найдите следующие ключи:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NtFrs\Parameters\Cumulative Replica Sets\GUID

Где GUID is the GUID of the domain system volume replica set that is shown in the following registry subkey:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NtFrs\Parameters\Replica Sets\GUID

Задайте значение параметра BurFlags D4 (HexaDecimal).

Остальные контроллеры домена

Удалите все файлы и папки из дерева SYSVOL, очистив его таким образом от мусора.

В редакторе реестра найдите следующие ключи:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NtFrs\Parameters\Cumulative Replica Sets\GUID

Где GUID is the GUID of the domain system volume replica set that is shown in the following registry subkey:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NtFrs\Parameters\Replica Sets\GUID

Задайте значение параметра BurFlags D2 (HexaDecimal).

Проверка

Для получения списка общих ресурсов на каждом контроллере выполните команду:

net share

На основном контроллере домена и через некоторое время на резервном появится следующая строчка выводла этой команды

SYSVOL C:\Windows\SYSVOL\sysvol Общий сервер входа

В логе событий системы будет получено сообщение о восстановлении репликации. На всех контроллерах домена, кроме эталонного, это займет некоторое время.

Не подключается сетевой диск

Если групповая политика сопоставления диска применяется, но на клиентском ПК диск не подключается, проблема может быть в следующем.

Вероятнее всего, на компьютере под управлением Windows XP отключена служба автоматического обновления. Включите службу и обновите ОС до актуального состояния. Критическое обновление, отвечающее за подключение сетевых дисков KB943729.