Разрешения перемещения объектов между подразделениями

«Поддержка»«Computers»особых задач для делегирования«этой папкой, существующими в ней объектами и созданием новых объектов в этой папке»«только следующим объектам в этой папке»«Компьютер объектов»«Удалить из этой папки выбранные объекты»Рис. 15. Страница создания особой задачи для делегирования«Разрешения»«Запись»«Computers»«Active Directory – пользователи и компьютеры»,«Клиенты»«Безопасность»«Добавить»«Элемент разрешения для Computers»«Выберите субъект»«Поддержка»«Применяется к»«Этот объект и все дочерние объекты»«Создание объектов: Компьютер»Элемент разрешения для «Клиенты»Рис. 16. Добавление разрешений для создания объектов компьютеров

Разрешения перемещения объектов между подразделениями

Последняя задача, которая будет рассмотрена в данной статье, представляет собой реализацию разрешения перемещения объектов компьютеров между подразделениями для группы безопасности «Поддержка». Так как в предыдущий раз разрешения для присоединения компьютеров к домену мы реализовывали средствами делегирования управления, следует и в этот раз попробовать поискать средства решения этой задачи в данном мастере. Для решения этой задачи нужно будет отредактировать некоторые разрешения для контейнера «Computers», так как известно, что объекты групповой политики невозможно связывать с данным контейнером, а сотрудникам подразделения поддержки необходимо распределять компьютеры по различным подразделениям.

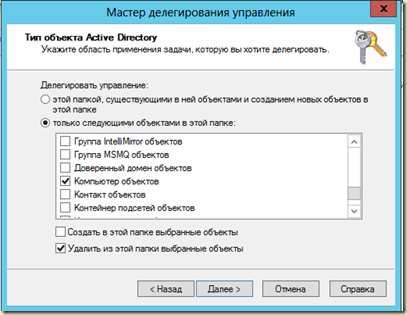

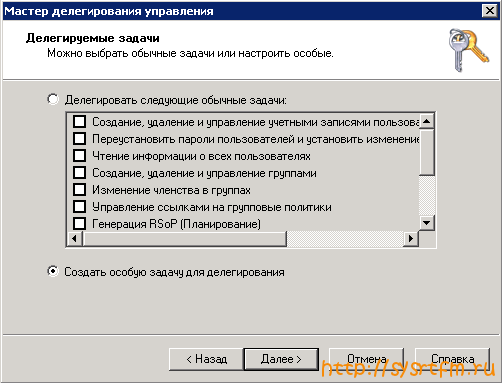

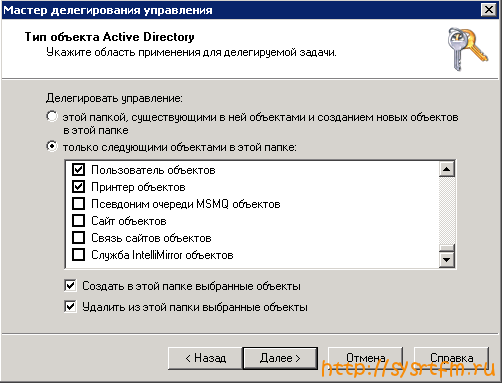

После открытия мастера делегирования управления и добавления целевой группы вы обнаружите, что среди обычных задач невозможно выполнить подобные действия. В этом случае следует попробовать воспользоваться списком особых задач для делегирования. В отобразившемся диалоговом окне вам предоставляется возможность делегирования всех объектов в выбранном вами контейнере (в этом случае вам следует установить переключатель на опцию «этой папкой, существующими в ней объектами и созданием новых объектов в этой папке»), а также возможность передачи управления только выбранным объектам, которые можно найти в соответствующем списке (опция «только следующим объектам в этой папке»).

Среди доступных объектов следует установить флажок на опции «Компьютер объектов», а затем под данным списком установить флажок на опции «Удалить из этой папки выбранные объекты».

Диалоговое окно данной страницы мастера делегирования изображено на следующей иллюстрации:

Рис. 15. Страница создания особой задачи для делегирования

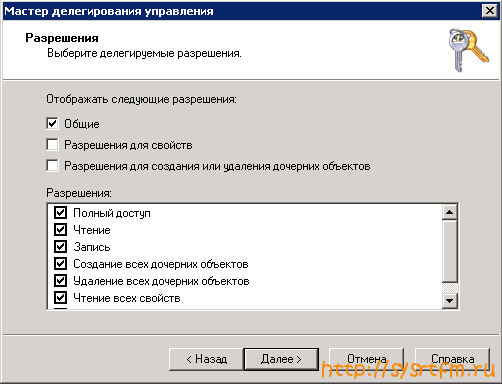

После этого, на следующей странице мастера, странице «Разрешения» — следует указать, что делегируется разрешение «Запись», и этого будет достаточно.

Так как задачу по перемещению можно разделить на две части – удаление объекта из контейнера «Computers» и последующее создание объекта в другом подразделении – исключительно в качестве примера, создание объектов в специально созданном подразделении для учетных записей компьютеров будет продемонстрировано средствами изменения дополнительных параметров безопасности для требуемого подразделения (подобные действия были рассмотрены в предыдущем разделе).

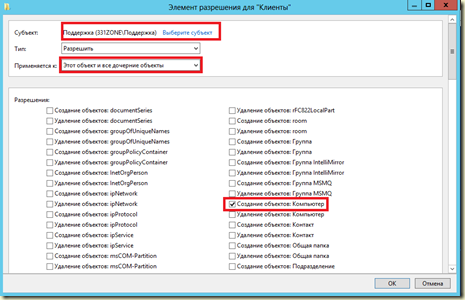

Сейчас, в том случае, если вы закрывали оснастку «Active Directory – пользователи и компьютеры», нужно включить для нее отображение дополнительных компонентов, а затем перейти к диалоговому окну свойств подразделения, в которое должны перемещаться учетные записи компьютеров. В моем случае это подразделение «Клиенты».

В диалоговом окне свойств данного подразделения следует перейти ко вкладке «Безопасность», а затем открыть диалоговое окно дополнительных параметров безопасности. В отобразившемся диалоговом окне следует локализовать добавленную ранее группу и удостовериться, что сотрудникам группы поддержки разрешается присоединять компьютеры к домену, но разрешения, связанные с удалением объектов, здесь отсутствуют, а затем перейти к диалогу изменения разрешений посредством нажатия на кнопку «Добавить».

В отобразившемся диалоговом окне «Элемент разрешения для “Клиенты”» необходимо добавить группу, которой будут применяться разрешения. Другими словами, нажмите на ссылку «Выберите субъект» и при помощи соответствующего диалогового окна локализуйте группу «Поддержка». Так как внутри созданного ранее подразделения могут находиться дочерние подразделения с различной разбивкой (например, компьютеров по отделам), из раскрывающегося списка «Применяется к» следует выбрать опцию «Этот объект и все дочерние объекты», что и установлено по умолчанию.

Осталось только выбрать требуемое разрешение. Так как нам нужно разрешить перемещать компьютеры, а это означает, что объекты будут создаваться внутри данного и всех вложенных контейнеров, следует установить флажок напротив разрешения «Создание объектов: Компьютер», после чего сохранить все внесенные изменения. Диалоговое окно «Элемент разрешения для «Клиенты»» показано ниже:

Рис. 16. Добавление разрешений для создания объектов компьютеров

Делегирование прав в Active Directory

Опубликовал(а): Иван Иван

в: 09.02.2012

Привет, сегодня, с позволения своего коллеги Дружкова Дмитрия (автора данной инструкции), поделюсь с Вами опытом делегирования административных полномочий для работы в Active Directory. Изначально задача заключается в том что бы предоставить ограниченные права рядовому сисадмину для администрирования Organization Unit (OU) отдельного филиала компании. Работать будем в WIndows Server 2008 R2.

Административные полномочия включают в себя полный доступ и распространяются на следующие объекты: Группа , Компьютер , Контакт , Общая папка , Подразделение , Пользователь , Принтер . Данные права доступа не распространяются на объект, на который непосредственно производится делегирование (например, права доступа на удаление контейнера отсутствуют).

Для делегирования полномочий на объект Active Directory необходимо иметь права доступа администратора на него.

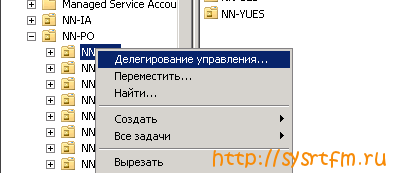

1. Выделить требуемый объект и нажатием правой кнопкой мыши вызвать меню свойств (для этого в консоли «Active Directory – Пользователи и компьютеры» в меню «Вид» должен быть выбран пункт «Дополнительные компоненты» ). Выбрать пункт меню «Делегирование управления…»(рисунок 1).

Рисунок 1

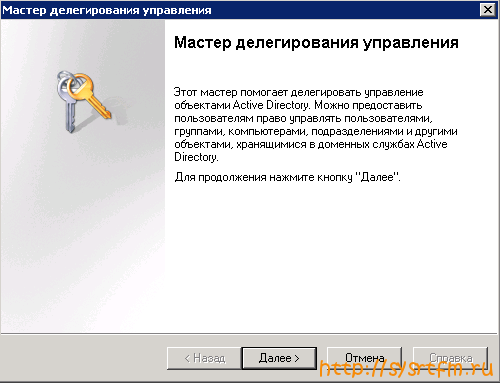

2. В появившемся приветственном окне «Мастера делегирования управления» меню нажать кнопку «Далее» (рисунок 2).

Рисунок 2

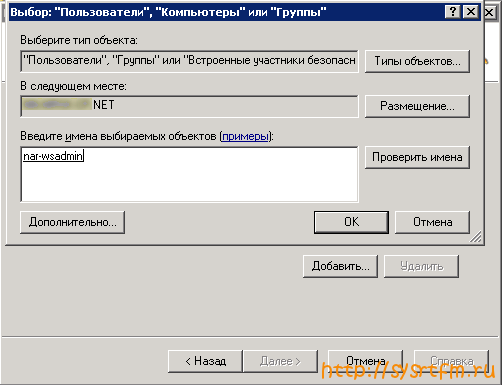

3. В окне «Пользователи или группы» нажать кнопку «Добавить» и в появившемся меню выбрать требуемую группу безопасности или учётную запись (делегирование прав доступа на контейнер предпочтительно производить для доменной группы безопасности). После выбора всех требуемых учётных записей нажать «ОК» и «Далее» (рисунок 3).

Рисунок 3

4. В окне «Делегируемые задачи» выбрать «Создать особую задачу для делегирования» и нажать «Далее» (рисунок 4).

Рисунок 4

5. В окне «Тип объекта Active Directory» выбрать пункт меню «Только следующими объектами в этой папке:» и далее отметить следующие объекты: · Группа объектов · Компьютер объектов · Контакт объектов · Общая папка объектов · Подразделение объектов · Пользователь объектов · Принтер объектов

Отметить пункты «Создать в этой папке выбранные объекты» и «Удалить из этой папки объекты».

Нажать кнопку «Далее» (рисунок 5).

Рисунок 5

6. В окне «Разрешения» оставить пункт меню «Общие» и выбрать «Полный доступ». Нажать «Далее» (рисунок 6).

Рисунок 6

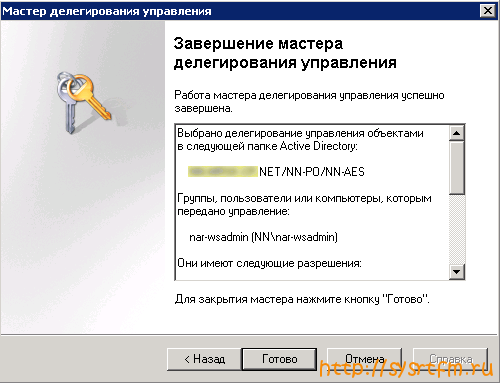

7. В окне «Завершение мастера делегирования управления» нажать «Готово» (рисунок 7).

Рисунок 7

Спасибо за внимание!!!

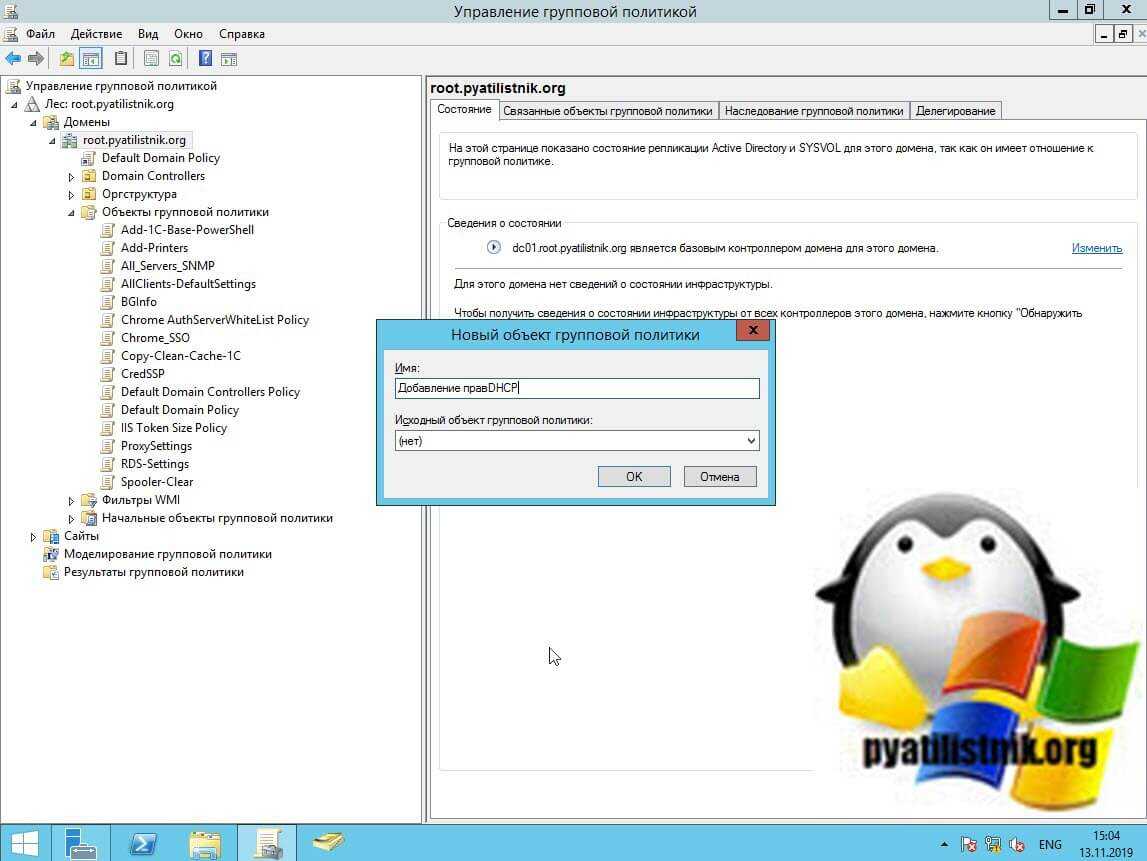

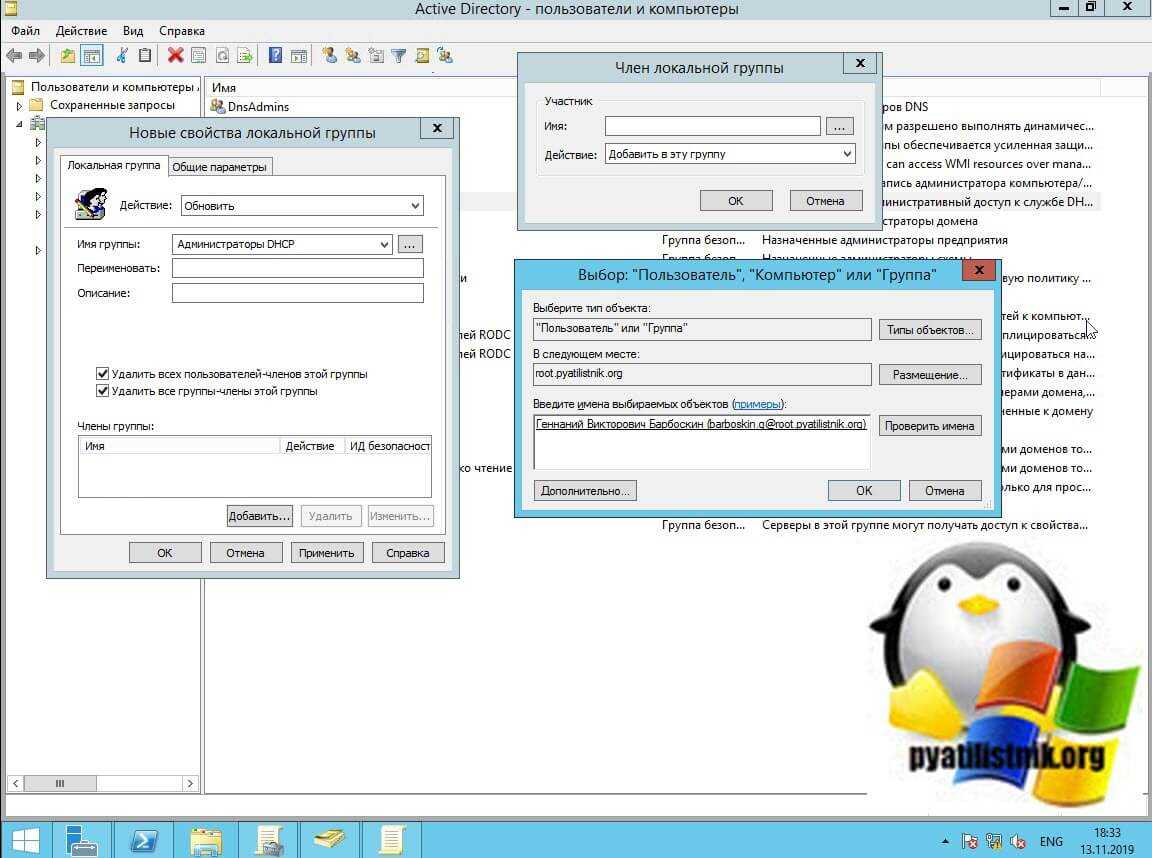

Делегирование прав на DHCP через групповую политику

с моей стороны нужно стараться все централизовывать, и назначение прав на серверах не исключение. Групповая политика в этом поможет, и ее большой плюс от ручной настройки, что в случае изменения на локальном сервере, она все вернет как было в течении 120 минут. Открываем оснастку «Управление групповой политикой», создаем новую или редактируем существующую политику. Я создам новую, назову ее «Добавление прав на DHCP» и применю ее к нужному организационному подразделению.

Переходим по пути:

Конфигурация компьютера — Политики — Конфигурация Windows — Параметры безопасности — Группы с ограниченным доступом.

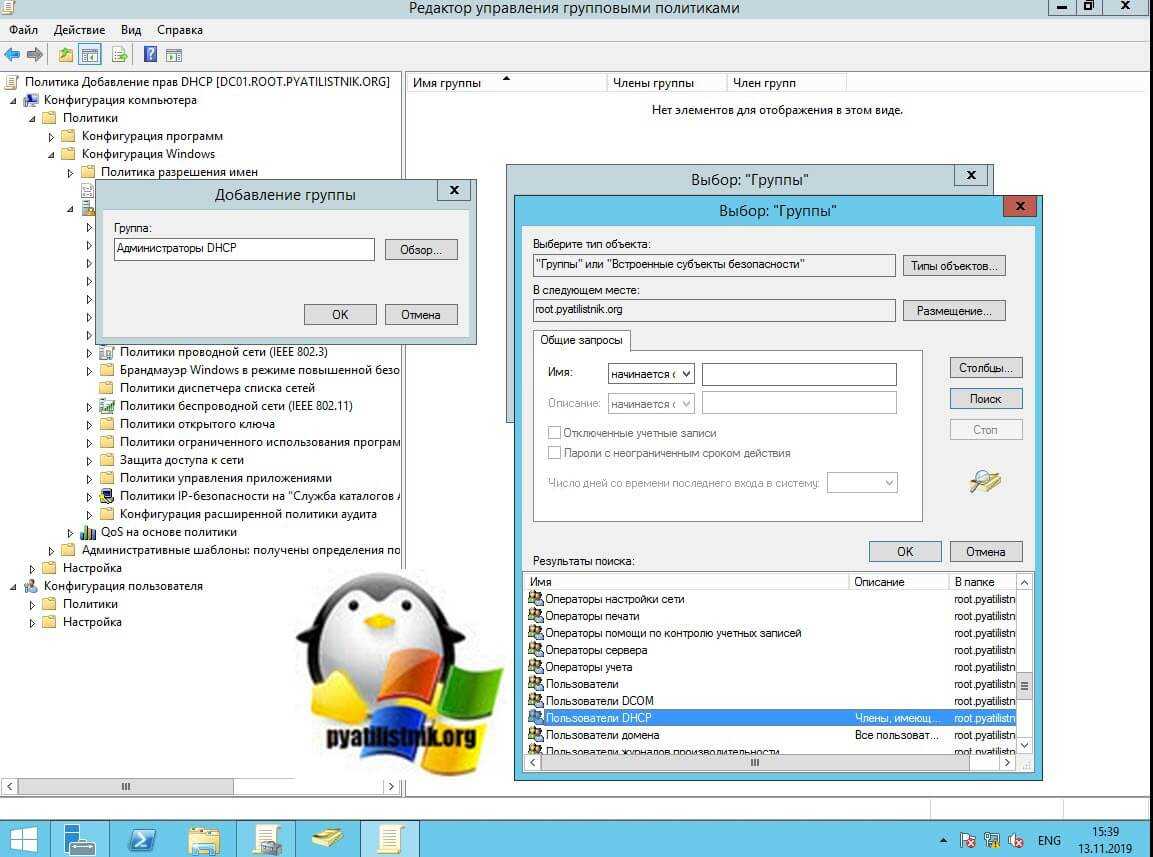

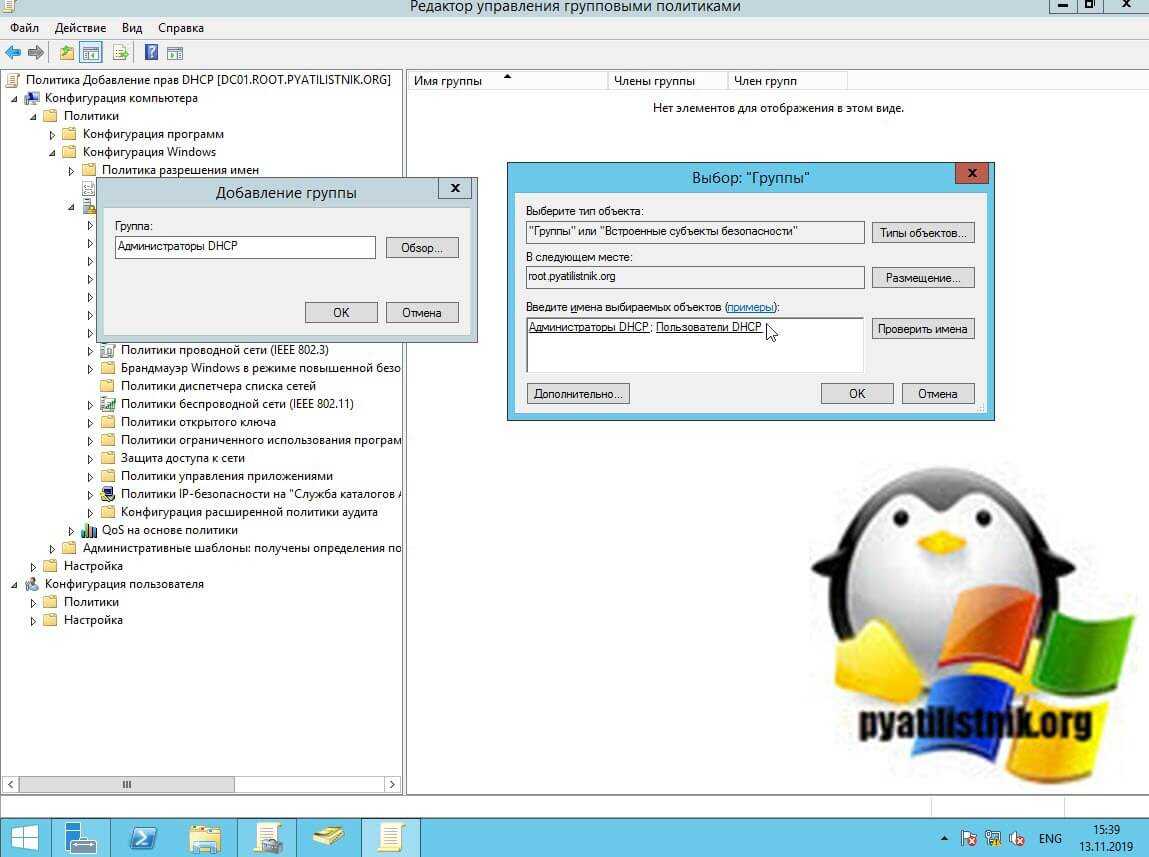

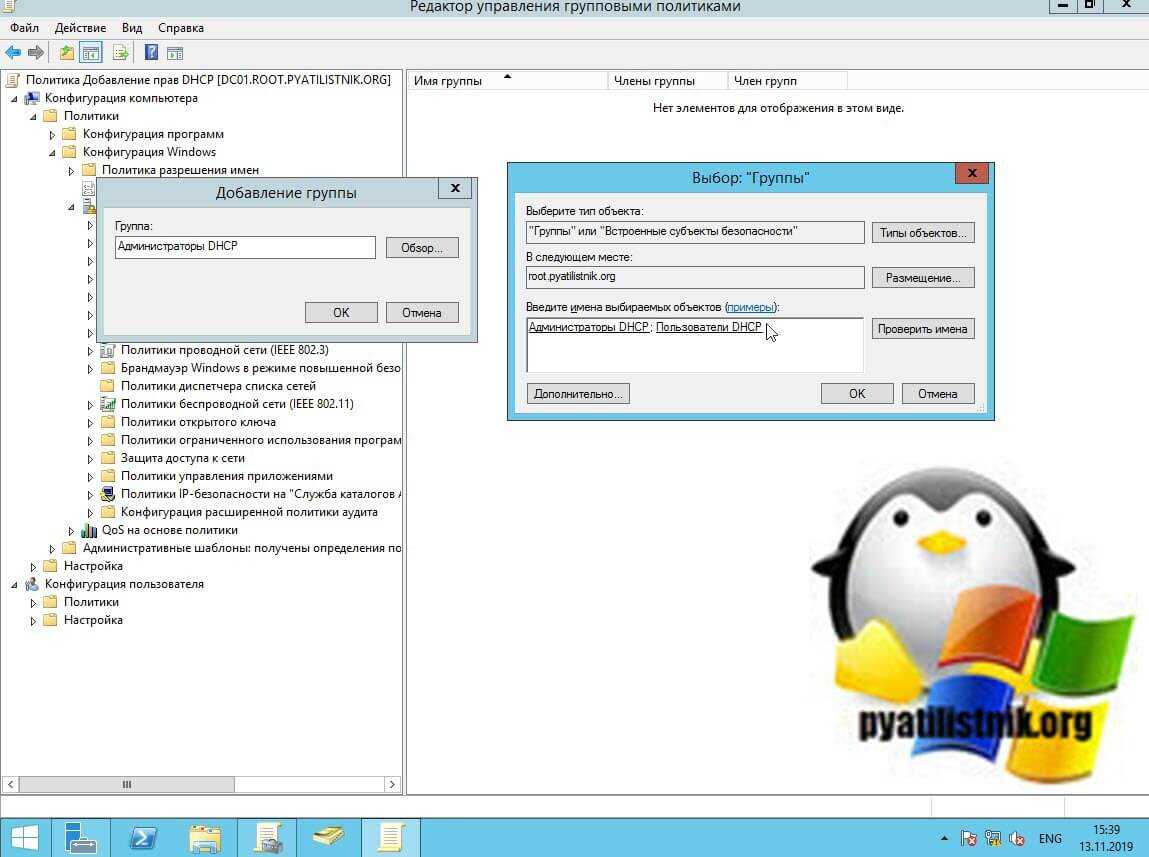

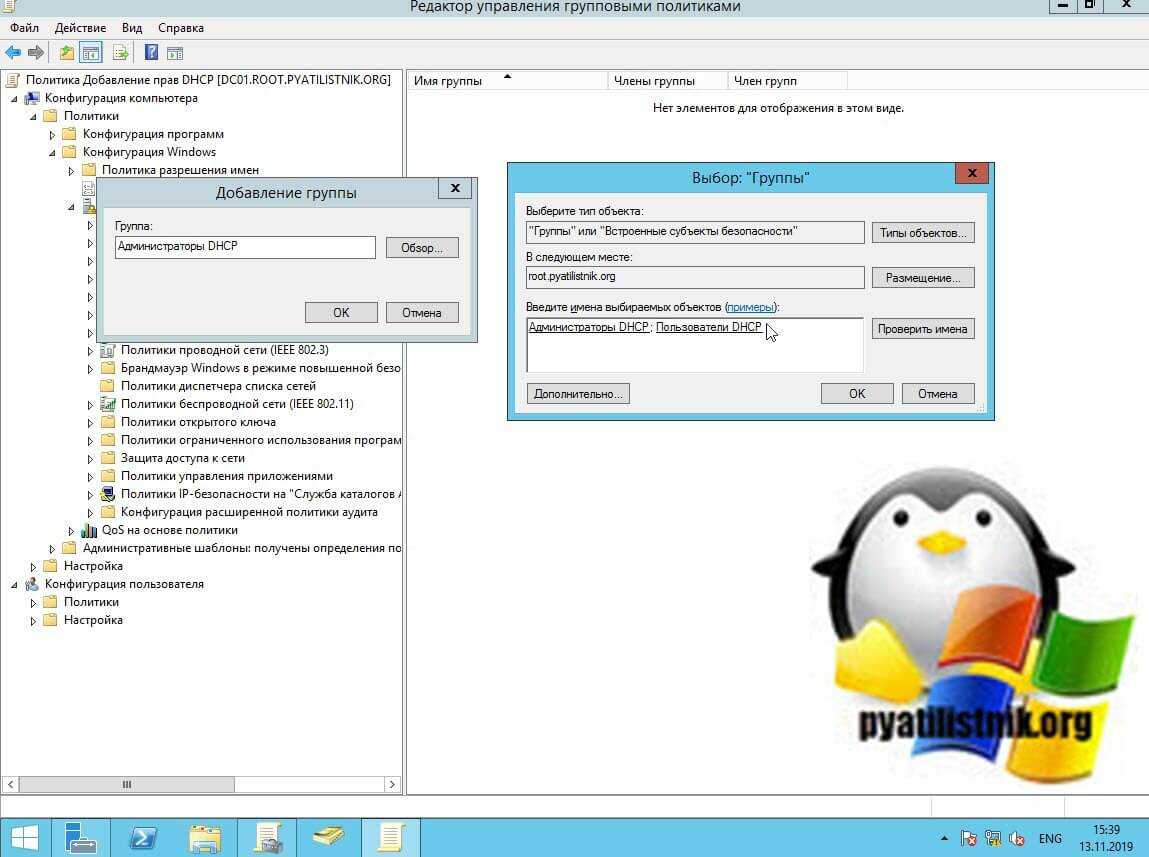

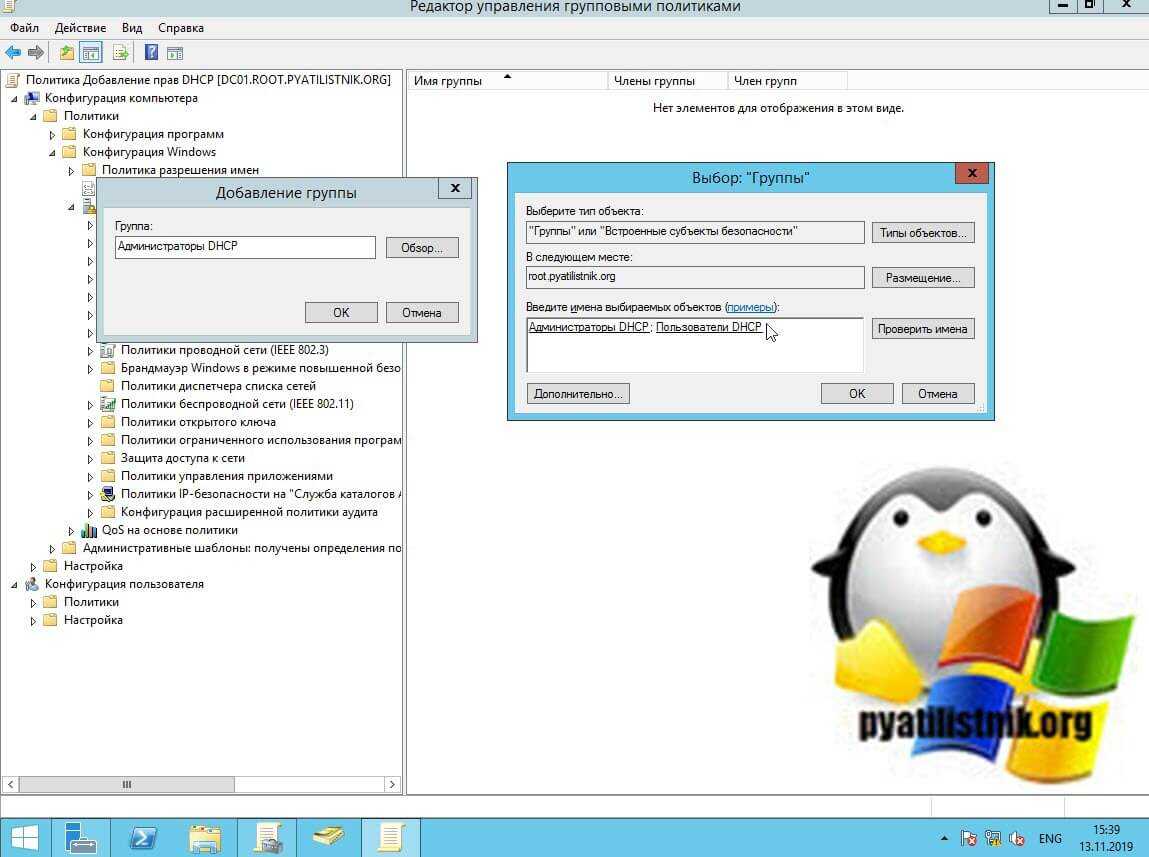

Добавляем ваши группы «Пользователи DHCP» и «Администраторы DHCP». Тут мы добавим доменные группы, или так же просто добавим локальные без префикса домена.

В итоге у меня получилось 4 группы, две для контроллера и две для рядового сервера, тут все зависит от того, как у вас разнесена служба DHCP.

Учтите, что если у вас сервера на английском языке, то группы так же должны быть по английски. Далее начинаем наполнение данных групп.

Плюсом такого подхода будет то, что при применении политики все остальные члены группы будут удалены. У меня получилось вот так, теперь обновив групповую политику вы получите нужный эффект.

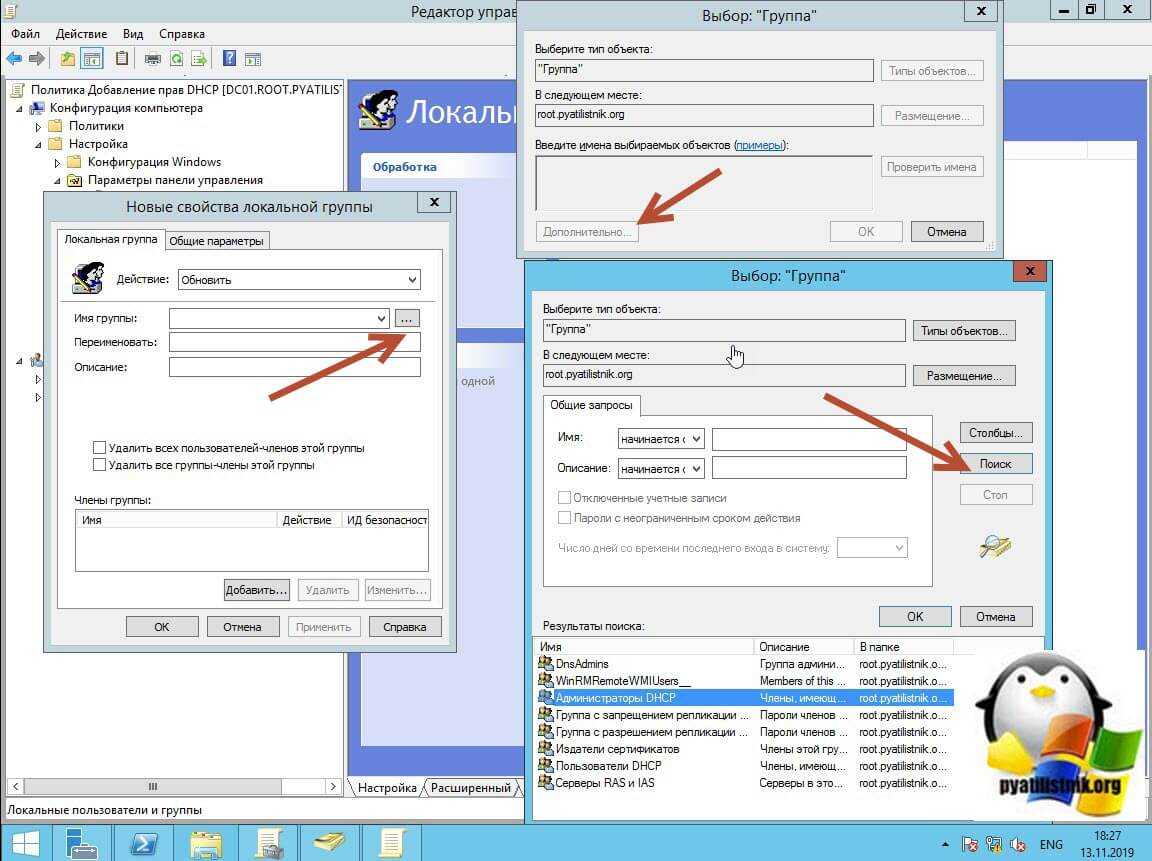

Второй метод добавление пользователей или группы в группы DHCP, это использование в GPO параметров панели управления. Чтобы предоставить права на DHCP сервер, вам необходимо пройти по пути:

Конфигурация компьютера — Настройка — Параметры панели управления — Локальные пользователи и группы

На пустом пространстве щелкаем правым кликом и создаем новую группу.

В имени группы нажмите кнопку поиска, далее нажимаем «Дополнительно». Находим группу «Администраторы DHCP».

В действии выбираем пункт «Обновить». Выставите галки:

- Удалить всех пользователей членов этой группы

- Удалить все группы члены этой группы

Делаем мы это для того, чтобы если кто-то добавил на сервере ручками, все это почистилось политикой. Тоже самое делаем и для группы пользователи DHCP. Обновляем политику и проверяем. Вот такой простой метод делегирования прав управления и чтения данных с DHCP сервера на Windows Server. На этом у меня все, с вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Использование встроенных групп безопасности

Конечно, сотрудников отдела IT и системные учетные записи (например, под которыми выполняются задачи резервного копирования) проще сразу включить в группу «Enterprise Admins» и не знать горя.

Но из соображений безопасности лучше так не делать. В Windows существует набор встроенных учетных записей с набором типовых прав. Группы немного различаются для компьютера и для домена, а также ряд сервисов привносит свои группы.

| Группа | Описание |

| Администраторы | Полные права на систему. |

| Пользователи | Возможность пользоваться без изменения системных параметров и без записи в системные разделы. Фактически пользователь – полноценный хозяин только в папке своего профиля. |

| Операторы архива | Группа, предназначенная для выполнения резервного копирования и восстановления. Участники группы могут завершать работу системы на серверах и переопределять права доступа в целях резервного копирования. |

| Опытные пользователи | Участники этой группы могут администрировать локальные учетные записи и группы (кроме администраторов), создавать сетевые ресурсы и управлять доступом на них, менять NTFS ACL (кроме смены владельца папки). |

| Пользователи удаленного рабочего стола | Членство дает возможность подключаться к компьютеру по RDP |

| Операторы печати | Операторы могут устанавливать и удалять принтеры, изменять их драйвера и настройки, останавливать и чистить очередь печати. |

| Операторы настройки сети | Могут менять настройки сетевых интерфейсов. Это полезная группа на случай если нужно переназначать получение адреса сетевой картой с автоматического на статическое. Мобильные пользователи скажут спасибо, если добавить их в эту группу. |

| Операторы учета | Пользователи в этой группе могут создавать/удалять/редактировать/перемещать учетные записи в Active Directory. Удобно дать эти права для сервиса, автоматически заводящего учетки сотрудников после приема на работу. |

Познакомиться со всеми группами и более полным описанием можно в официальной документации.

Если стандартных групп не хватает, то Windows позволяет настроить права доступа более тонко. Например, выдать отдельной группе пользователей право менять время или возможность принудительно завершать работу сервера по сети. Для этого существует механизм «назначение прав пользователей». Искать можно в локальной политике безопасности – secpol.msc или в групповой политике по адресу Конфигурация компьютера – Конфигурация Windows – Параметры безопасности – Локальные политики – Назначение прав пользователя.

Настройка прав доступа через групповые политики.

Использовать эту настройку я рекомендую в крайних случаях, и ее обязательно надо документировать. Помните о том, что когда-нибудь вас кто-то сменит и будет разбираться, почему работает так, а не иначе.

Существует еще один хороший метод ограничения доступа к объектам – делегирование. Про эту технологию на Хабре уже писали, поэтому я лишь добавлю, что с помощью делегирования удобно выдаются права для ввода нового компьютера в домен.

Все эти технологии довольно давно существуют в системах Windows. С появлением Windows 10\2016 появилась еще одна интересная возможность ограничить учетные записи – речь о ней пойдет далее.

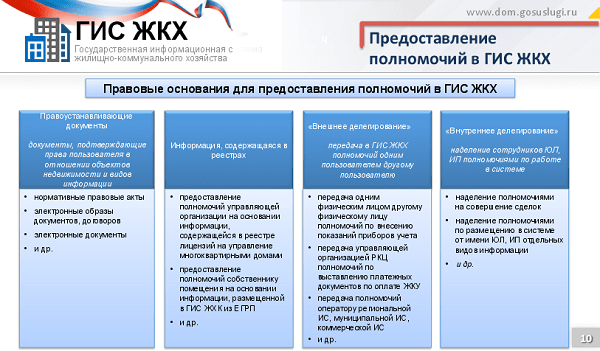

Пошаговая инструкция

Передача полномочий осуществляется руководителем в личном кабинете в системе. Назначение уполномоченных специалистов и делегирование прав администраторам проходит по одной схеме. Процедура выполняется за несколько шагов.

Как добавить уполномоченное лицо?

Для того чтобы добавить в ГИС ЖКХ по конкретной фирме категорию персонала «Уполномоченное лицо», руководителю требуется:

- Войти в личный кабинет со статусом «Администратор от организации».

- Найти вкладку «Администрирование».

- Найти список сотрудников.

- Добавить одному из них статус «Уполномоченный специалист».

- Дождаться подтверждения, что человек принимает возложенные на него обязанности.

Следует понимать, что электронная система контроля над организациями ЖКХ представляет собой два блока информации. Первый — сведения для общего доступа, которые через государственный портал может просмотреть любой желающий: от жильца многоквартирного дома, до контролирующего органа. Второй блок — это закрытая информация, ознакомиться с которой может ограниченный круг государственных служащих и руководства УК через процедуру прохождения идентификации и аутентификации по системе ЕСИА.

Как передать права администратора?

Руководитель управляющей организации может сменить ответственного со статусом «Администратор». Для этого требуется:

- Войти через ЕСИА в личный кабинет УК.

- Открыть раздел «Администрирование».

- Нажать вкладку «Сотрудники».

- Открыть подраздел «Настройка прав доступа».

- Снять полномочия «Администратора» с одного должностного лица.

- Указать члена персонала, на кого возлагаются обязанности, ввести его СНИЛС и адрес электронной почты.

- Дождаться, пока сотрудник не примет новые полномочия через портал «Госуслуги».

После принятия обязанностей сотрудник на электронную почту получит уникальный ключ, с помощью которого будет открывать базу.

Как заключить соглашение с действующим администратором?

Если с ГИС ЖКХ не заключено пользовательское соглашение, доступ к корректировке данных будет закрыт для всего персонала фирмы, включая руководителя. При регистрации того или иного «рабочего» статуса человека в системе, требуется вводить его индивидуальные данные: СНИЛС, ИНН, ОГРН фирмы и т. д. Чтобы база могла обрабатывать эти сведения, требуется сначала заключить соглашение между пользователями. При открытии личного кабинета руководителю будет предложено заключить такой договор. Прежде чем соглашаться, собственник компании должен проверить, чтобы:

- совпадали данные руководителя по ЕГРЮЛ как физического лица, а именно ИНН;

- руководитель относился по ЕСИА к группе «Администратор организации»;

- совпадали данные из личных кабинетов по ЕСИА и ГИС ЖКХ.

Полномочия «Администратор» руководителю управляющей организации предоставляются автоматически. Лицо может включить в эту же группу еще одного или нескольких человек, которые будут иметь расширенный доступ к функционалу системы.

Кому можно делегировать права?

Только после получения администрирующего статуса руководитель может дополнительно делегировать право на внесение информации персоналом УК от одного человека к другому. Сотруднику система присвоит второстепенный статус «Уполномоченного специалиста ГИС ЖКХ».

Пользователи со статусом «Администратор» имеют право вносить, изменять и передавать полномочия штатных сотрудников по заполнению обязательной базы данных. Перед тем как начать вносить сведения, должностному лицу потребуется сначала отозвать полномочия у сотрудника, за которым они были закреплены. Только после этого их можно назначить для другого члена штата персонала.

Назначая «Администратора», руководитель компании должен через ЕСИА предоставить лицу право осуществлять те или иные операции. Человек, не имеющий права на вход в базу, может увидеть данные по фирме только через портал «Госуслуги», где размещена общая информация и нет доступа к ее корректировке.

Подразделение контроллера домена

При добавлении контроллеров домена в домен их объекты компьютеров автоматически добавляются в подразделение контроллера домена. К этому подразделению применяется применяемый по умолчанию набор политик. Чтобы обеспечить единообразное применение этих политик ко всем контроллерам домена, не рекомендуется перемещать объекты компьютеров контроллеров домена из этого подразделения. Сбой применения политик по умолчанию может привести к тому, что контроллер домена не сможет правильно работать.

По умолчанию администраторы служб управляют этим подразделением. Не следует делегировать управление этим подразделением лицам, отличным от администраторов служб.

Пример делегирование административных полномочий

«Поддержка»

Для начала следует на контроллере домена открыть оснастку «Active Directory – пользователи и компьютеры». Здесь необходимо создать глобальную группу безопасности, члены которой смогут присоединять компьютеры пользователей к домену. Другими словами, эта группа будет выглядеть следующим образом:Рис. 1. Свойства группы, отвечающей за присоединение компьютеров к домену

Следующим делом необходимо указать, что компьютеры присоединять к домену могут только лишь пользователи, входящие в созданную на предыдущем этапе глобальную группу безопасности. Для этого следует открыть оснастку «Управление групповой политикой» и перейти к редактору GPME для созданного по умолчанию объекта GPO «Default Domain Controllers Policy», который располагается в подразделении «Domain Controllers».

В отобразившейся оснастке следует перейти к узлу «Конфигурация компьютера\Политики\Конфигурация Windows\Параметры безопасности\Локальные политики\Назначение прав пользователей» и локализовать параметр политики, который называется «Добавление рабочих станций к домену». Открыв диалоговое окно данного параметра политики, вы сразу сможете обнаружить, что по умолчанию там указана группа «Прошедшие проверку», благодаря которой присоединять компьютеры к домену может каждый пользователь. Теперь, для того, чтобы разрешить присоединять к домену компьютеры только пользователям из группы безопасности «Поддержка», следует удалить группу, указанную в этом параметре политики по умолчанию, а затем при помощи кнопки «Добавить пользователя или группу» и диалога поиска объектов Active Directory, следует добавить созданную ранее глобальную группу безопасности. Процесс добавления такой группы изображен на следующей иллюстрации:Рис. 2. Изменение группы, отвечающей за присоединение компьютеров к домену

Теперь несмотря на то, что немного ранее было описано, в каких сценариях выполняется делегирование, и что в большинстве случаев делегирование выполняется на уровне подразделений, в данном случае для предоставления возможности присоединения компьютеров к домену, нам следует в оснастке «Active Directory – пользователи и компьютеры» вызвать мастер делегирования непосредственно для уровня всего домена. Следовательно, в оснастке «Active Directory – пользователи и компьютеры» необходимо в области дерева самой оснастки вызвать контекстное меню для домена и выбрать опцию «Делегирование управления», как показано ниже:Рис. 3. Вызов мастера делегирования управления

На первой странице мастера можно просто ознакомиться с основной задачей данного средства и, ввиду того, что на первой странице нельзя выполнять какие-либо действия, следует просто нажать на кнопку «Далее». На второй странице мастера, странице «Пользователи и группы», нужно локализовать группу, для которой необходимо делегировать управление. В данном примере следует нажать на кнопку «Добавить» и при помощи соответствующего диалога выбрать группу «Поддержка», как показано на следующей иллюстрации:Рис. 4. Добавление группы, для которой выполняется делегирование управления

После того, как группа будет добавлена, для перехода к следующей странице мастера следует нажать на кнопку «Далее».

Страница «Делегируемые задачи» позволяет вам определить конкретные операции, которые должны выполнять в доменных службах Active Directory пользователи или группы пользователей, которые были добавлены на предыдущей странице мастера. Так как в данном примере делегируется задача присоединения компьютеров к домену и такую задачу можно найти в предоставленном списке распространенных задач, следует напротив задачи «Присоединение компьютера к домену» установить флажок и нажать на кнопку «Далее»

Стоит обратить внимание на то, что данный мастер позволяет делегировать не только те задачи, которые фигурируют в данном списке, и в том случае, если вы не смогли здесь сразу найти конкретную задачу, нужно будет создавать особую задачу для делегирования. Создание особой задачи будет показано далее в этой статье, а делегирование задачи присоединения компьютера к домену изображено на следующей иллюстрации:Рис

5. Делегирование задачи присоединения компьютеров к домену для членов группы «Поддержка»

На последней странице мастер повторно проинформирует о том, что работа мастера была успешно выполнена и определенной группе пользователей было передано управление для присоединения компьютеров к домену, что, собственно, и являлось поставленной перед нами задачей:Рис. 6. Завершение процесса делегирования управления

«Поддержка»

Достаточно администрирования

Just Enough Administration (JEA) – технология предоставления доступа к командлетам PowerShell. Работает на операционных системах вплоть до Windows 7 при установке Windows Management Framework 5.1 (правда, в самых старых операционных системах поддержка ограничена). Работа производится через так называемые «виртуальные аккаунты» и специально подготовленные файлы конфигурации. Примером использования JEA является выдача ограниченных прав на управление определенными виртуальными машинами – например, для ваших разработчиков.

Подробнее про JEA можно почитать в официальной документации, поэтому разберем конкретный пример предоставления возможности перезапуска виртуальной машины.

Сначала нам нужно разрешить удаленное подключение к серверу с помощью командлета Enable-PSRemoting, а заодно убедимся, что у нас Windows Management Framework нужной версии при помощи командлета $PSVersionTable.PSVersion.

Проверка версии и разрешение удаленных подключений при помощи PS.

Создадим группу безопасности и специального пользователя:

Теперь создадим нужные для работы конфигурационные файлы и папки. Сначала общие:

А затем создадим конкретный файл конфигурации для нашего оператора виртуальной машины с именем win. Для примера разрешим запуск и остановку виртуальной машины:

Теперь необходимо подготовить файл сессии PowerShell:

Зарегистрируем файл сессии:

Теперь все готово для проверки. Попробуем подключиться к серверу с учетными данными созданного пользователя командлетом:

Проверим список доступных команд командой get-command и попробуем остановить нашу виртуальную машину win, а затем другую машину win2.

Доступ к серверу ограничен управлением одной виртуальной машиной.

Для облегчения создания файлов конфигурации сообществом была создана утилита под названием JEA Toolkit Helper, где графический интерфейс поможет создать файлы с необходимыми параметрами.

Интерфейс JEA Toolkit Helper.

При необходимости есть возможность через групповые политики включить аудит выполнения модулей по адресу Конфигурация компьютера – Административные шаблоны – Windows Powershell – Включить ведение журнала модулей. Тогда в журнале Windows будут отображаться записи о том что, где и когда.

Журнал выполнения PowerShell.

Альтернативой будет включение записи в файл. Также через групповые политики настраивается параметр «Включить транскрипции PowerShell». Путь можно задать как в самой политике (и тогда запись туда будет вестись для всех модулей), так и в файле конфигурации сессии JEA в параметре TranscriptDirectory.

Файловый журнал JEA.

С помощью делегирования, назначения прав и JEA можно добиться отказа от использования учетных записей с администраторскими правами в повседневной работе. В конце-концов, к UAC в Windows ведь тоже привыкли и не отключаем просто потому, что «заткнись, я и так знаю что мне делать со своими файлами!».