Массовые атаки с использованием RDP

Количество атак, совершаемых с помощью RDP, медленно, но неуклонно увеличивается, и эта проблема стала темой ряда информационных сообщений, выпущенных государственными учреждениями, например: ФБР, Национальным центром кибербезопасности (NCSC) (Великобритания), Канадским центром кибербезопасности (CCCS) и Австралийским центром кибербезопасности (ACSC).

Шлюзы открылись в мае 2019 года с появлением CVE-2019-0708, или «BlueKeep» – уязвимости безопасности в RDP, затрагивающей Windows 2000, Windows XP, Windows Vista, Windows 7, Windows Server 2003, Windows Server 2003 R2, Windows Server 2008 и Windows Server 2008 R2. Windows 8 и более поздние версии для настольных компьютеров, Windows Server 2012 и более поздние версии для серверов не затрагиваются.

Уязвимость BlueKeep позволяет злоумышленникам запускать произвольный программный код на компьютерах своих жертв. И хотя масштабную угрозу могут представлять даже одиночные злоумышленники, поскольку они могут использовать для атак автоматизированные инструменты, эта уязвимость имеет потенциал червя, что означает, что атака может распространяться автоматически по сетям без какого-либо вмешательства со стороны пользователей, так же как это в прошлом происходило с червями Win32/Diskcoder.C (или NotPetya) и Conficker.

Эксплуатация уязвимостей с потенциалом червя считается весьма серьезной проблемой. В своем опубликованном руководстве для клиентов компания Microsoft присвоила этой уязвимости самый высокий, «критический», уровень серьезности, а в Национальной базе данных уязвимостей США описание CVE-2019-0708 имеет оценку 9,8 из 10. В своем блоге Microsoft опубликовала пост, настоятельно рекомендовав пользователям устанавливать ее исправления, в том числе для уже не поддерживаемых операционных систем, таких как Windows XP и Windows Server 2003. Опасения по поводу эксплойта с потенциалом червя были настолько сильны, что в начале июня Агентство национальной безопасности США выпустило редкое информационное сообщение, рекомендовав для исправления этой ошибки устанавливать исправления Microsoft.

В начале сентября Rapid7, разработчик инструмента пентестинга Metasploit, объявил о выпуске эксплойта BlueKeep. Несмотря на то, что в течение следующих нескольких месяцев не было зарегистрировано значительных всплесков активности BlueKeep, в последнее время ситуация изменилась

В начале ноября, ZDNet и WIRED в числе других новостных СМИ, обратили внимание на массовые сообщения об активности BlueKeep. По сообщениям, атаки оказались не очень успешными: когда злоумышленники пытались использовать уязвимость BlueKeep, около 91% уязвимых компьютеров вышли из строя со STOP-ошибкой (т

н. проверкой ошибок или ошибкой «синий экран»). Однако на оставшихся 9% уязвимых компьютеров злоумышленникам удалось успешно установить программное обеспечение для криптомайнинга Monero. И хотя это нельзя назвать грозной атакой с потенциалом червя, преступной группе, похоже, таки удалось автоматизировать использование уязвимости, пусть пока и без большого успеха.

Когда я начал писать этот пост в блоге, я не собирался подробно описывать эту уязвимость и не собирался сообщать историю развития ее использования: моей целью было дать читателям понимание того, что необходимо сделать, чтобы защитить себя от этой угрозы. Итак, давайте посмотрим, что нужно сделать.

Настройка сервера сетевых расположений

Сервер сетевых расположений должен находиться на сервере с высокой доступностью, и ему нужен действительный сертификат SSL (SSL), который является доверенным для клиентов DirectAccess.

Примечание

Если веб-сайт сервера сетевого расположения расположен на сервере удаленного доступа, веб-сайт будет создан автоматически при настройке удаленного доступа и привязан к предоставленному сертификату сервера.

Для сервера сетевых расположений можно использовать один из следующих типов сертификатов:

-

Частная

Примечание

Сертификат основан на шаблоне сертификата, созданном при .

-

Самозаверяющий

Примечание

Самозаверяющие сертификаты не могут использоваться в развертываниях на нескольких сайтах.

Независимо от того, используется ли частный сертификат или самозаверяющий сертификат, для них требуется следующее:

-

Сертификат веб-сайта, используемый для сервера сетевых расположений. Субъектом этого сертификата должен быть URL-адрес сервера сетевых расположений.

-

Точка распространения списка отзыва сертификатов, имеющая высокую доступность во внутренней сети.

Установка сертификата сервера сетевых расположений из внутреннего ЦС

-

На сервере, где будет размещаться веб-сайт сервера сетевого расположения: на начальном экране введите mmc.exe и нажмите клавишу ВВОД.

-

В консоли MMC в меню Файл выберите Добавить или удалить оснастку.

-

В диалоговом окне Добавление или удаление оснасток щелкните Сертификаты, нажмите кнопку Добавить, выберите Учетная запись компьютера, нажмите кнопку Далее, щелкните Локальный компьютер и последовательно нажмите кнопки Готово и ОК.

-

В дереве консоли оснастки «Сертификаты» откройте раздел Сертификаты (локальный компьютер)\Личные\Сертификаты.

-

Щелкните правой кнопкой мыши Сертификаты, выберите пункт все задачи, щелкните запросить новый сертификат, а затем дважды нажмите кнопку Далее .

-

На странице запрос сертификатов установите флажок для шаблона сертификата, созданного при настройке шаблонов сертификатов, и при необходимости щелкните Дополнительные сведения для регистрации этого сертификата.

-

В диалоговом окне Свойства сертификата на вкладке Субъект в области Имя субъекта в поле Тип выберите Общее имя.

-

В поле Значение укажите полное доменное имя для веб-сайта сервера сетевых расположений и щелкните Добавить.

-

В области Альтернативное имя в поле Тип выберите DNS.

-

В поле Значение укажите полное доменное имя для веб-сайта сервера сетевых расположений и щелкните Добавить.

-

На вкладке Общие в поле Понятное имя можно ввести имя, которое упростит идентификацию сертификатов.

-

Нажмите кнопку OK, щелкните Зарегистрировать и нажмите кнопку Готово.

-

В области сведений оснастки «сертификаты» убедитесь, что новый сертификат был зарегистрирован с целью проверки подлинности сервера.

Настройка сервера сетевых расположений

-

Настройте веб-сайт на сервере с высоким уровнем доступности. Для него контент не требуется, но для проверки вы можете определить страницу по умолчанию, с сообщением, которое видят клиенты при подключении.

Этот шаг не требуется, если веб-сайт сервера сетевого расположения размещен на сервере удаленного доступа.

-

Привяжите сертификат HTTPS-сервера к веб-сайту. Общее имя сертификата должно совпадать с именем сайта сервера сетевых расположений. Убедитесь, что клиенты DirectAccess доверяют ЦС, выдающему сертификат.

Этот шаг не требуется, если веб-сайт сервера сетевого расположения размещен на сервере удаленного доступа.

-

Настройте сайт списка отзыва сертификатов с высокой доступностью во внутренней сети.

Точки распространения CRL можно получить с помощью:

-

Веб-серверы, использующие URL-адрес на основе HTTP, например: https://crl.corp.contoso.com/crld/corp-APP1-CA.crl

-

Файловые серверы, доступ к которым осуществляется по UNC-пути, например \ \crl.Corp.contoso.com\crld\corp-APP1-CA.CRL

если внутренняя точка распространения списка отзыва сертификатов доступна только по протоколу IPv6, необходимо настроить правило безопасности Windows Firewall с повышенным подключением безопасности. Это исключит защиту IPsec от адресного пространства IPv6 интрасети до адресов IPv6 точек распространения списка отзыва сертификатов.

-

-

Убедитесь, что клиенты DirectAccess во внутренней сети могут разрешить имя сервера сетевого расположения, а клиенты DirectAccess в Интернете не могут разрешить это имя.

Получите клиент удаленного рабочего стола и начинайте его использовать

В этом разделе вы узнаете, как скачать и настроить клиент удаленного рабочего стола для iOS.

Загрузите клиент удаленного рабочего стола из iOS Store

Сначала необходимо скачать клиент и настроить компьютер для подключения к удаленным ресурсам.

Чтобы скачать клиент, выполните следующие действия:

- Скачайте клиент Удаленного рабочего стола (Майкрософт) из iOS App Store или iTunes.

- .

Добавление компьютера

После того как вы скачали клиент и настроили свой компьютер для приема удаленных подключений, можно добавлять ПК.

Чтобы добавить компьютер:

- В Центре подключений коснитесь + , а затем — Добавить компьютер.

- Введите следующие сведения:

- Имя компьютера — это имя компьютера. Это может быть имя компьютера с Windows, доменное имя в Интернете или IP-адрес. Вы также можете добавить сведения о порте к имени компьютера (например, MyDesktop:3389 или 10.0.0.1:3389).

- Имя пользователя — это имя пользователя для доступа к удаленному компьютеру. Вы можете использовать следующие форматы: имя_пользователя, домен\имя_пользователя или . Кроме того, можно выбрать параметр Запрашивать при необходимости, чтобы имя пользователя и пароль запрашивались по необходимости.

- Можно также установить следующие дополнительные параметры:

- Понятное имя (необязательно) — легко запоминаемое имя компьютера, к которому вы подключаетесь. Можно использовать любую строку, но если вы не укажете понятное имя, вместо него будет отображаться имя компьютера.

- Шлюз (необязательно) — это шлюз удаленных рабочих столов, который вы хотите использовать для подключения к виртуальным рабочим столам, удаленным приложениям RemoteApp и рабочим столам на основе сеансов во внутренней корпоративной сети. Получите сведения о шлюзе от системного администратора.

- Звук — выберите устройство, которое будет использоваться для воспроизведения аудио во время удаленного сеанса. Вы можете выбрать, воспроизводить ли звук на локальных устройствах, на удаленном устройстве или вообще не воспроизводить его.

- Переключение кнопки мыши — всегда, когда жест мыши посылает команду левой кнопкой мыши, он посылает ту же команду и правой кнопкой мыши. Переключение кнопки мыши необходимо, если на удаленном компьютере настроен режим мыши для левши.

- Режим администратора — подключитесь к сеансу администрирования на сервере, который работает на Windows Server 2003 или более поздней версии.

- Буфер обмена — укажите, следует ли перенаправлять текст и изображения из буфера обмена на компьютер.

- Хранилище — укажите, следует ли перенаправлять хранилище на компьютер.

- Выберите Сохранить.

Необходимо изменить эти параметры? Нажмите и удерживайте рабочий стол, который вы хотите отредактировать, а затем нажмите значок параметров.

Добавление рабочей области

Чтобы получить список управляемых ресурсов, к которым можно получить доступ в iOS, добавьте рабочую область, подписавшись на веб-канал, предоставленный администратором.

Чтобы добавить рабочую область:

- На экране Центра подключений коснитесь + , а затем — Добавить рабочую область.

- В поле «URL-адрес веб-канала» введите URL-адрес веб-канала, который нужно добавить. Можно указать URL-адрес или адрес электронной почты.

- В первом случае используйте URL-адрес, предоставленный администратором.

- Если обращение к ресурсам выполняется из Виртуального рабочего стола Azure или Windows 365, можно использовать один из следующих URL-адресов:

- Если вы работаете с Виртуальным рабочим столом Azure (классический), используйте .

- Если вы работаете с Виртуальным рабочим столом Azure, используйте .

- Если вы работаете с Windows 365, используйте .

- Если обращение к ресурсам выполняется из Виртуального рабочего стола Azure или Windows 365, можно использовать один из следующих URL-адресов:

- Во втором случае введите свой адрес электронной почты. При этом клиент будет искать URL-адрес, связанный с вашим адресом электронной почты, если администратор настроил сервер соответствующим образом.

- В первом случае используйте URL-адрес, предоставленный администратором.

- Коснитесь Next (Далее).

- При появлении запроса укажите учетные данные.

- В поле Имя пользователя укажите имя пользователя учетной записи с разрешением на доступ к ресурсам.

- В поле Пароль введите пароль для этой учетной записи.

- Вам также может быть предложено ввести дополнительные сведения в зависимости от параметров, настроенных администратором для проверки подлинности.

- Выберите Сохранить.

Когда вы выполните эти действия, в Центре подключений должны отобразиться удаленные ресурсы.

Когда вы подпишетесь на веб-канал, его содержимое будет регулярно автоматически обновляться. Ресурсы могут добавляться, изменяться или удаляться в соответствии с изменениями, внесенными администратором.

Настройка политики авторизации соединений

Откройте оснастку диспетчера шлюза удалённых рабочих столов через командную строку, выполнив команду tsgateway.msc

Выберите в дереве сервер шлюза удалённых рабочих столов и откройте Политики — Политики авторизации подключений. Можно использовать существующую политику RDG_CAP_AllUsers, но крайне рекомендуется создать новую политику. Для этого вызовите контекстное меню, щёлкнул правой кнопкой мыши по Политикам авторизации подключений и выберите Создать новую политику — Мастер.

Следуя указаниям мастера создания новых политик авторизации укажите требуемые значения, при этом на шаге Требования при указании метода проверки подлинности Windows отметьте пункт Смарт-карта. Пункт Пароль можно оставить, но его будет необходимо отключить в свойствах политики после успешной проверки авторизации по смарт-карте. Укажите группу или группы пользователей, которым разрешается удалённый доступ по RDP.

Следуя дальнейшим указаниям мастера завершите настройку новой политики. В списке политик проверьте, что политика находится в состоянии Включено.

Проверка сертификата TLS в свойствах служб сервера терминалов

Рекомендуется проверять, что сертификат указан в свойствах служб сервера терминалов. Для этого запустите оснастку диспетчера шлюза удалённых рабочих столов через командную строку, выполнив команду tsgateway.msc

В открывшемся окне выберите сервер терминалов и через контекстное меню откройте Свойства. На вкладке Сертификат SSL должен быть указан сертификат TLS, выпущенный для служб сервера терминалов. Если он не указан, отметьте пункт «Выбрать существующий сертификат…» и нажмите кнопку Импорт сертификата… После этого в открывшемся окне выбора сертификатов из личного хранилища локального компьютера выберите сертификат TLS.

Как изменить порт для RDP

При подключении к компьютеру (клиенту Windows или Windows Server) через клиент удалённого рабочего стола функция удалённого рабочего стола на вашем компьютере «слышит» запрос на подключение через определённый порт прослушивания (по умолчанию 3389). Вы можете изменить этот порт прослушивания на компьютерах с Windows, изменив реестр.

- Запустите редактор реестра. (Введите regedit в поле поиска.)

- Перейдите к следующему подразделу реестра: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\PortNumber

- Нажмите «Правка» → «Изменить», а затем нажмите «Десятичная».

- Введите новый номер порта и нажмите кнопку ОК.

- Закройте редактор реестра и перезагрузите компьютер.

При следующем подключении к этому компьютеру с помощью подключения к удалённому рабочему столу необходимо ввести новый порт. Если вы используете брандмауэр, обязательно настройте брандмауэр для разрешения подключений к новому номеру порта.

Как включить удалённый рабочий стол RDP

Клиент и сервер присутствуют по умолчанию во всех версиях Windows. Для запуска клиента не требуется дополнительная настройка.

Что касается сервера, то он может быть отключён и/или доступ к порту RDP может быть заблокирован файерволом.

Как включить удалённый рабочий стол на Windows 10 в командной строке

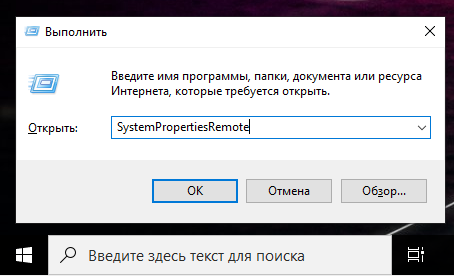

Нажмите Win+r и введите:

SystemPropertiesRemote

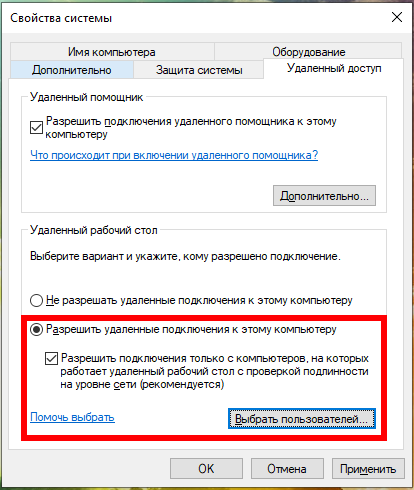

В открывшемся окне выберите «Разрешить удалённые подключения к этому компьютеру»:

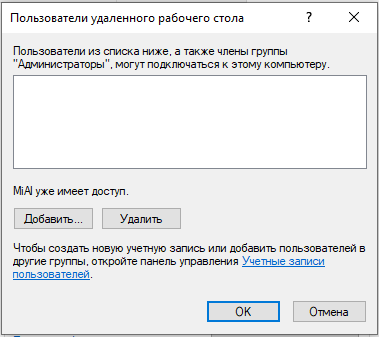

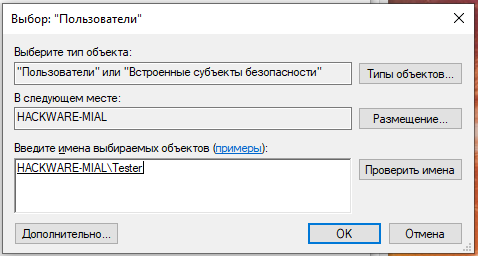

При необходимости добавьте пользователей, которые могут удалённо подключиться, щёлкнув «Выбрать пользователей». Члены группы «Администраторы» получают доступ автоматически:

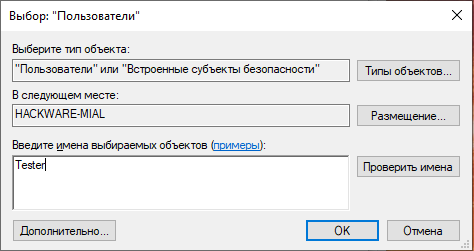

Чтобы правильно добавить пользователя, введите его имя:

И нажмите кнопку «Проверить имена»:

Команду SystemPropertiesRemote также можно запустить в командной строке, либо в PowerShell.

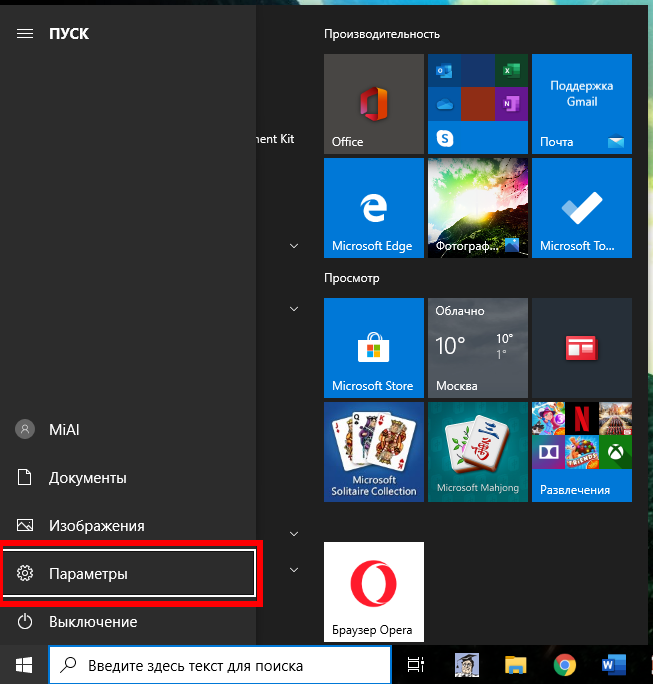

Как включить удалённый рабочий стол на Windows 10 в графическом интерфейсе

На устройстве, с которого вы собираетесь подключиться, откройте меню Пуск и щёлкните значок Параметры:

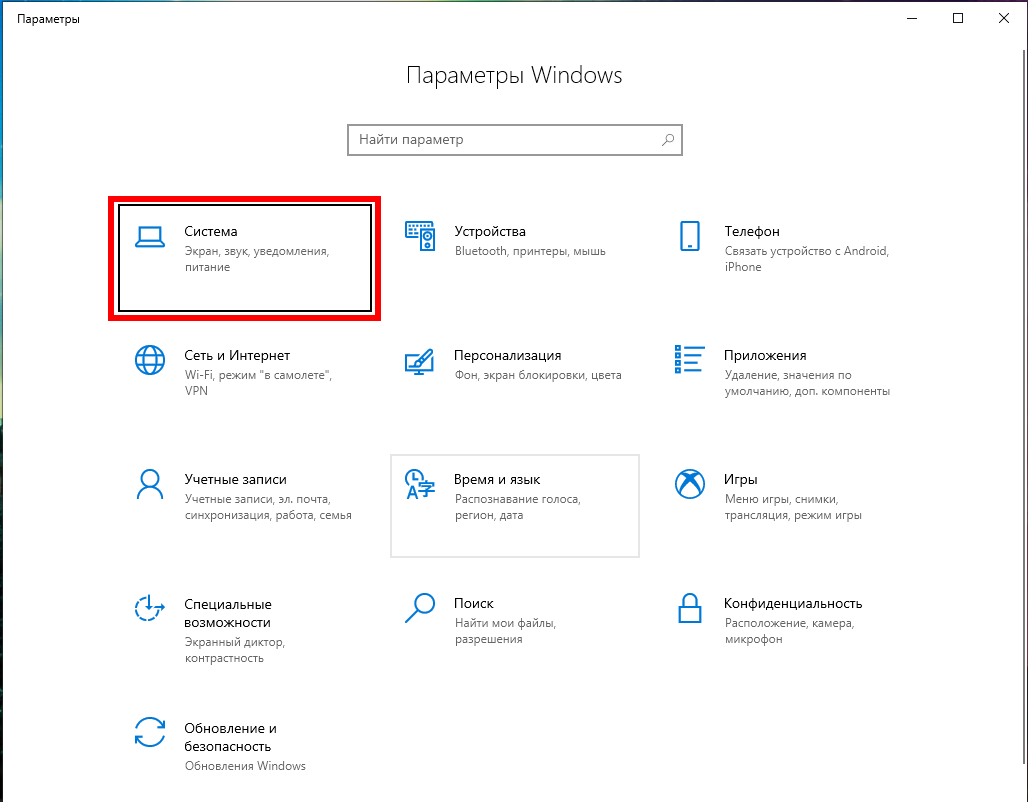

Выберите Система:

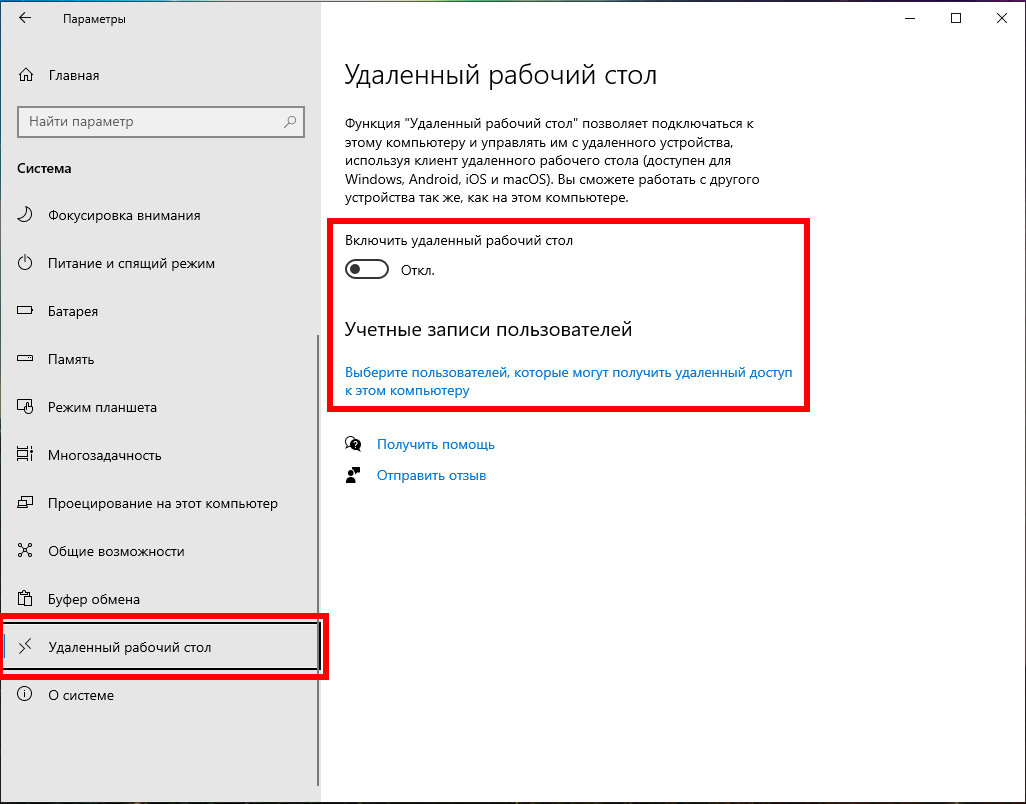

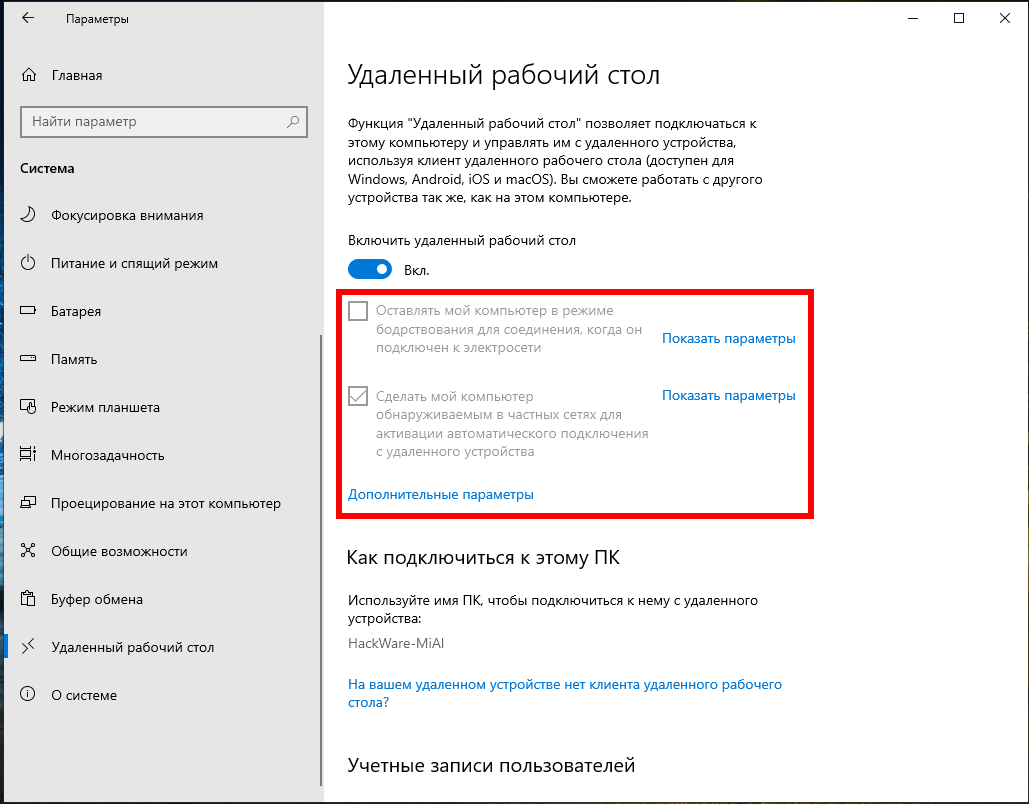

На вкладке «Удалённый рабочий стол» включите соответствующий ползунок. Также вы можете выбрать пользователей, которые могут подключаться удалённо к компьютеру.

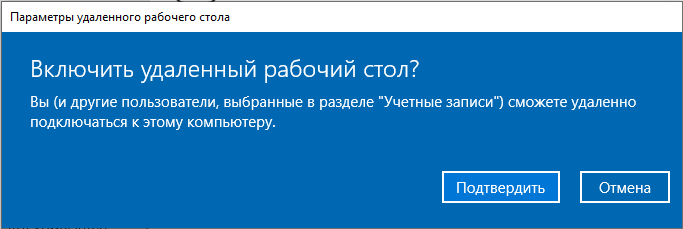

Подтвердите выбранное действие:

Дополнительно вы можете включить настройки:

- Оставлять мой компьютер в режиме бодрствования для соединения, когда он подключён к электросети

- Сделать мой компьютер обнаруживаемым в частных сетях для активации подключения с удалённым доступом

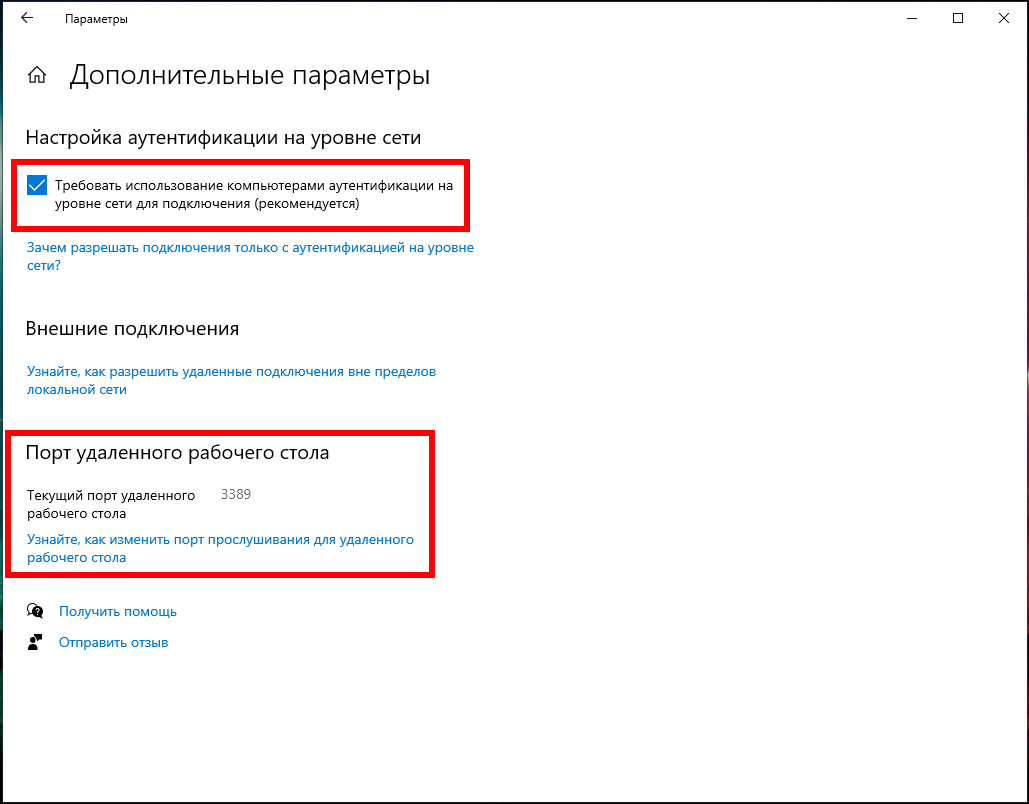

Кликнув «Дополнительные параметры» вы увидите настройки для изменения стандартного порта RDP и других свойств подключения.

Описанные выше способы также будут работать и на Windows Server 2019. В дополнении к ним есть ещё несколько способов включения RDP на Windows Server 2019.

Как включить удалённый рабочий стол на Windows Server 2019 в PowerShell

Разрешение службы удалённых рабочих столов в Windows Server 2019 быстрее сделать в PowerShell, чем в графическом интерфейсе. Для этого параметра мы будем использовать командлет Set-ItemPropery для изменения параметра флага реестра.

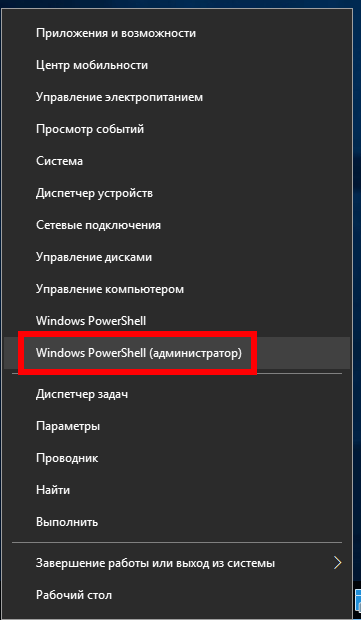

Запустите сеанс PowerShell от имени администратора. Для этого нажмите Win+x и выберите Windows PowerShell (администратор):

Затем выполните следующую команду:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -name "fDenyTSConnections" -value 0

Файервол Windows не разрешает удалённые подключения к RDP Нам нужно настроить файервол, чтобы он разрешал удалённые подключения RDP, для этого выполните команду:

Enable-NetFirewallRule -DisplayGroup "Remote Desktop"

Для отключения RDP запустите:

Set-ItemProperty -Path 'HKLM:\System\CurrentControlSet\Control\Terminal Server' -name "fDenyTSConnections" -value 1

Переход к удаленному сеансу

В этом разделе описываются средства, которые помогут вам найти удаленный сеанс после подключения к службе.

Запуск удаленного сеанса

- Коснитесь имени подключения, которое нужно использовать для запуска сеанса.

- Если вы еще не сохранили учетные данные для подключения, вам будет предложено предоставить имя пользователя и пароль.

- Если появится запрос на проверку сертификата для рабочего пространства или компьютера, просмотрите сведения и убедитесь, что вы доверяете этому компьютеру, прежде чем выбирать Подключиться. Вы также можете выбрать Don’t ask about this certificate again (Больше не спрашивать об этом сертификате), чтобы всегда принимать этот сертификат.

Панель подключения

Панель подключения обеспечивает доступ к дополнительным элементам управления навигацией. По умолчанию панель подключения расположена посередине в верхней части экрана. Коснитесь и перетащите панель влево или вправо, чтобы переместить ее.

-

Элемент управления сдвигом. Элемент управления сдвигом позволяет увеличивать и перемещать экран. Элемент управления сдвигом доступен только на устройствах с поддержкой сенсорного ввода и в режиме прямого сенсорного ввода.

- Коснитесь значка сдвига на панели подключения, чтобы отобразить элемент управления и включить или отключить его. Если он активен, то масштаб экрана будет увеличен. Снова коснитесь значка сдвига на панели подключения, чтобы скрыть элемент управления и вернуть экран к исходному разрешению.

- Чтобы использовать элемент управления сдвигом, коснитесь его и удерживайте, а затем переместите в направлении, в котором вы хотите переместить экран.

- Чтобы перемещать элемент управления сдвигом по экрану, дважды коснитесь и удерживайте его.

- Дополнительные параметры. Коснитесь значка дополнительных параметров, чтобы отобразить панель выбора сеанса и панель команд.

- Клавиатура. Коснитесь значка клавиатуры, чтобы отобразить или скрыть экранную клавиатуру. Элемент управления сдвигом отображается автоматически при отображении клавиатуры.

Панель команд

Коснитесь знака … на панели подключения, чтобы отобразить панель команд в правой части экрана.

-

Home

Также можно использовать кнопку «Назад» для этого же действия. Если вы нажмете кнопку «Назад», активный сеанс не будет отключен, что позволит запускать дополнительные подключения.

(Домой). Нажмите кнопку домашней страницы, чтобы вернуться в Центр подключений с панели команд.

- Отключить. Используйте кнопку «Отключить», чтобы отключиться от сеанса. Ваши приложения останутся активными до тех пор, пока сеанс не будет завершен на удаленном компьютере.

- Во весь экран. Входит или выходит из полноэкранного режима.

- Сенсорный ввод или мышь. Вы можете переключаться между режимами мыши (прямой сенсорный ввод или указатель мыши).

Использование жестов прямого сенсорного ввода и режимов мыши

Для взаимодействия с сеансом доступно два режима мыши:

-

Прямой сенсорный ввод.

Используется так же, как на устройстве Windows с сенсорным экраном.

Передает в сеанс все сенсорные контакты, которые будут интерпретироваться удаленно.

-

Указатель мыши

Используется так же, как на устройстве Windows с сенсорной панелью.

. Преобразует локальный сенсорный экран в большую сенсорную панель, позволяющую перемещать указатель мыши во время сеанса.

Примечание

В Windows 8 или более поздней версии собственные сенсорные жесты поддерживаются в режиме прямого сенсорного ввода.

| Режим мыши | Операция с мышью | жесты |

|---|---|---|

| Прямой сенсорный ввод | Щелчок левой кнопкой | Нажмите одним пальцем |

| Прямой сенсорный ввод | Щелкните правой кнопкой мыши | Коснитесь одним пальцем и удерживайте |

| Указатель мыши | Щелчок левой кнопкой | Нажмите одним пальцем |

| Указатель мыши | Щелчок левой кнопкой и перетаскивание | Одним пальцем дважды коснитесь и удерживайте, а затем перетащите |

| Указатель мыши | Щелкните правой кнопкой мыши | Касание двумя пальцами |

| Указатель мыши | Щелчок правой кнопкой и перетаскивание | Двумя пальцами дважды коснитесь и удерживайте, а затем перетащите |

| Указатель мыши | Колесико мыши | Двумя пальцами коснитесь и удерживайте, а затем перетащите вверх или вниз |

| Указатель мыши | Масштабирование | Сведите два пальца для уменьшения или разведите их для увеличения |

Подключение к серверу по RDP

Для удаленного подключения к серверам с ОС Microsoft Windows используется протокол удаленного рабочего стола RDP (Remote Desktop Protocol).

Функция «Подключение к удаленному рабочему столу» доступна в Windows по умолчанию. Создавать специальные ключи не потребуется.

Для подключения к серверу используются данные, которые указаны на вкладке Операционная система на странице сервера:

- публичный IP-адрес сервера (поле IP);

- логин и пароль для доступа в систему (поля Username и Password).

Подключение по RDP из Windows

Чтобы подключиться к Windows-серверу по RDP:

- В поле поиска (меню Пуск) найдите и выберите Подключение к удаленному рабочему столу.

- В открывшемся окне в поле Компьютер введите публичный IP-адрес сервера.

- Нажмите кнопку Подключиться.

- Введите логин и пароль.

- Нажмите кнопку OK.

Чтобы подключиться по RDP через терминал, введите команду:

Где:

- ― публичный IP-адрес сервера;

- и ― логин и пароль.

Подключение по RDP из macOS

Чтобы подключиться к серверу:

- Установите и запустите Microsoft Remote Desktop.

- Нажмите +. В поле PC name введите публичный IP-адрес, в полях Username и Password введите имя пользователя и пароль.

- Нажмите Save и сохраните изменения.

- Для подключения к удаленному серверу дважды нажмите на созданное подключение в списке.