Установка AD через сервер менеджеров

Разберу для начала классический метод установки службы Active Directory. Открываем диспетчер серверов и в пункте «Управление» нажмите «Добавить роли и компоненты».

Тип установки оставьте «Установка ролей и компонентов».

Далее если у вас в пуле более одного сервера, то вы их можете добавить на этом шаге.

Находим в списке ролей «Доменные службы Active Directory» и нажимаем далее.

Дополнительных компонентов вам не потребуется, так что данное окно вы можете смело пропускать.

Теперь у вас откроется окно мастера установки AD DS. Тут вам напомнят, что в каждом домене желательно иметь, как минимум два контроллера домена, рабочий DNS-сервер. Тут же вы можете произвести синхронизацию с Azure Active Directory.

Подтверждаем установку компонентов AD DS. Вы списке вы увидите все устанавливаемые модули:

- Средства удаленного администрирования сервера

- Средства администрирования ролей

- Средства AD DS и AD LDS

- Модуль Active Directory для PowerShell

- Центр администрирования Active Directory

- Оснастки и программы командной строки AD DS

- Управление групповой политикой

Нажимаем «Установить»

Обратите внимание, что тут можно выгрузить конфигурацию установки службы Active Directory

Выгруженная конфигурация, это XML файл с таким вот содержанием.

Нужный каркас AD DS установлен, можно приступать к настройке домена Active Directory.

Тут у вас в окне сразу будет ссылка «Повысить роль этого сервера до уровня контроллера домена».

То же самое есть в самом верху уведомлений «Диспетчера серверов», у вас тут будет предупреждающий знак.

Вот теперь по сути и начинается установка и настройка службы Active Directory. Так как у нас, еще нет окружения AD, то мы выбираем пункт «Добавить новый лес», если у вас он уже есть, то вам нужно либо добавлять контроллер домена в существующий лес или добавить новый домен в существующий лес. В соответствующем поле указываем имя корневого домена, в моем примере, это partner.pyatilistnik.info.

На следующем окне вы должны выбрать параметры:

- Режим работы леса Active Directory, определяет какие функции и возможности есть на уровне леса.

- Режим работы домена, так же определяет какие функции будут доступны на уровне домена.

Хочу обратить внимание, что режимы работы леса и домена напрямую влияют на то, какие операционные системы могут быть на контроллерах домена, простой пример, если у вас режим работы домена Windows Server 2016, то вы в него уже не добавите контроллеры на ОС Windows Server 2012 R2

Задаем короткое имя (NetBIOS), обычно оставляют то, что предлагается мастером установки домена Active Directory.

Далее вы должны указать расположение базы данных AD DS, файлов журналов и папки SYSVOL.По умолчанию все будет лежать по пути:

- Папка базы данных — C:\Windows\NTDS

- Папка файлов журналов — C:\Windows\NTDS

- Папка SYSVOL — C:\Windows\SYSVOL

Если у вас контроллер домена на виртуальной машине и ее виртуальные диски лежат на одном СХД, то смысл переносить на разные диски базу и папку SYSVOL нет

Теперь вам мастер AD DS покажет сводные параметры, которые вы кстати можете выгрузить в сценарий PowerShell.

Выглядит сценарий вот так:

Import-Module ADDSDeployment Install-ADDSForest ` -CreateDnsDelegation:$false ` -DatabasePath «C:\Windows\NTDS» ` -DomainMode «WinThreshold» ` -DomainName «partner.pyatilistnik.info» ` -DomainNetbiosName «PARTNER» ` -ForestMode «WinThreshold» ` -InstallDns:$true ` -LogPath «C:\Windows\NTDS» ` -NoRebootOnCompletion:$false ` -SysvolPath «C:\Windows\SYSVOL» ` -Force:$true

Еще одна проверка предварительных требования, по результатам которой вам сообщат, можно ли на данную систему произвести инсталляцию роли AD DS и поднять ее до контроллера домена.

В момент установки будут созданы соответствующие разделы, такие как конфигурация и др.

После установки вам сообщат:

Ваш сеанс будет завершен. Выполняется перезагрузка этого компьютера, так как были установлены или удалены доменные службы Active Directory

Просматриваем логи Windows на предмет ошибок, так их можно посмотреть в диспетчере сервером, откуда можно запустить оснастку ADUC.

Еще маленький нюанс, когда вы загрузитесь, то обратите внимание, что у вас сетевой интерфейс может быть обозначен, как неизвестный, это проблема связана с тем, что в DNS-адрес подставился адрес петлевого интерфейса 127.0.0.1. Советую его поменять на основной ip адрес сервера DNS,

В итоге выключите и заново включите сетевой интерфейс или перезагрузитесь, после чего получите правильное отображение.

Полезные команды при установке доменных служб

- Переименовать сайт AD по умолчанию (Default-First-Site-Name) — Get-ADReplicationSite | Rename-ADObject -NewName “Новое имя сайта

- Добавление новой подсети в сайт AD — New-ADReplicationSubnet -Name “100.100.100.0/24″ -Site «Имя сайта»

- Просмотр подсетей — Get-ADReplicationSubnet -Filter *

- Включение корзины Active Directory — Enable-ADOptionalFeature “Recycle Bin Feature” -Scope Forest -Target ‘partner.pyatilistnik.info’-confirm:$false

- Для удаления леса и домена можно использовать — Uninstall-ADDSDomainController–LastDoaminControllerInDomain –RemoveApplicationPartitions

Полезные командлеты в модуле ADDSDeployment

- Установка RODC — Add-ADDSReadOnlyDomainControllerAccount

- Установка контроллера в дочернем домене или дереве — Install-ADDSDomain

- Установка дополнительного контроллера домена — Install-ADDSDomainController

- Необходимые условия для установки дополнительного контроллера домена — Test-ADDSDomainControllerInstallation Verify

- Проверка необходимых условий для установки контроллера только для чтения — Test-ADDSReadOnlyDomainControllerAccountCreation

Ключевые области

Основные усилия разработчиков Windows Server 2019 были направлены на четыре ключевые области:

- Гибридное облако – Windows Server 2019 и новый центр администрирования Windows Admin Center позволяют легко использовать совместно с серверной операционной системой облачные службы Azure: Azure Backup, Azure Site Recovery, управление обновлениями Azure, Azure AD Authentication и другими.

- Безопасность – является одним из самых важных приоритетов для заказчиков. Windows Server 2019 имеет встроенные возможности, которые затрудняют злоумышленникам выполнение задачи проникнуть и закрепиться в системе. Это известные по Windows 10 технологии Defender ATP и Defender Exploit Guard.

- Платформа приложений – контейнеры становятся современным трендом для упаковки и доставки приложений в различные системы. При этом Windows Server может выполнять не только родные для Windows приложения, но и приложения Linux. Для этого в Windows Server 2019 есть контейнеры Linux, подсистема Windows для Linux (WSL), а также значительно снижены объемы образов контейнеров.

- Гиперконвергентная инфраструктура – позволяет совместить в рамках одного сервера стандартной архитектуры и вычисления, и хранилище. Этот подход значительно снижает стоимость инфраструктуры, при этом обеспечивая отличную производительность и масштабируемость.

Сравнение софта для копирования данных

| Доступные функции | VmwareData Recovery+vCenter | Veeam Backup & Replication Enterprise Edition | Symantec Backup Exec System Recovery Virtual Edition | Acronis Backup & Recovery 10 Advanced Server Virtual Edition |

| Backup данных | Поддерживает | Поддерживает | Поддерживает | Поддерживает |

| Режим дедупликации | Поддерживает | Поддерживает | Не поддерживает | Не поддерживает |

| Работа с базами SQL | Не поддерживает | Поддерживает | Не поддерживает | Не поддерживает |

| Моментальное восстановление после сбоя | Не поддерживает | Поддерживает | Поддерживает | Поддерживает |

| Защита файлов-шаблонов | Не поддерживает | Поддерживает | Поддерживает | Не поддерживает |

| Репликация данных | Не поддерживает | Поддерживает | Не поддерживает | Не поддерживает |

| Поддержка операционных систем | Любые ОС | Любые ОС | Windows, Linux | Поддерживает большинство ОС |

| Возможность создавать снимки | Поддерживает | Поддерживает | Поддерживает | Поддерживает |

| Централизованный интерфейс управления | Поддерживает | Поддерживает | Поддерживает | Поддерживает |

| Возможность отката системы к предыдущему состоянию | Поддерживает | Поддерживает | Поддерживает | Поддерживает |

| Backup отдельных файлов | Поддерживает | Поддерживает | Поддерживает | Поддерживает |

| Восстановление системы на другой аппаратной платформе | Не поддерживает | Не поддерживает | Поддерживает | Поддерживает |

| Обязательное наличие vCenter | Поддерживает | Не поддерживает | Не поддерживает | Не поддерживает |

| Возможность работы с серверами Exchange | Не поддерживает | Поддерживает | Не поддерживает | Не поддерживает |

| Моментальное восстановление в случае сбоя системы | Не поддерживает | Поддерживает | Поддерживает | Поддерживает |

| Проверка восстановление данных | Не поддерживает | Поддерживает | Не поддерживает | Не поддерживает |

Vmware Data Recovery + vCenterVeeam BackUp& ReplicationSymantec Backup Exec System RecoveryAcronis Backup & Recovery 10

Удаленная настройка сети

Выше я уже показал вам метод удаленной настройки сети через Windows Admin Center, но существует и еще несколько методов, которые мне были полезны в моей практике. Первое, это использование все того же PowerShell. И так у меня есть компьютер W10-cl01 с Windos 10 и предположим хочу с него настроить сеть на сервере RDCB01.

Хочу отметить, что для этого метода у вас должно быть настроено использование WinRM (Службы удаленного управления Windows)

Открываем PowerShell, командой hostname я показываю, что сижу на компьютере W10-cl01. Далее для удаленного подключения вводим команду:

Enter-PSSession -ComputerName RDCB01

Я успешно подключился, теперь повторно введя команду hostname, я вижу, что сижу на компьютере RDCB01, и можно вводить команды описанные выше.

Второй метод удаленной настройки сети на Windows Server 2019, это использование утилиты PsExec.exe, я,о ее настройке и установке рассказывал в статье «Включить RDP Windows удаленно и локально».

PsExec.exe \rdcb01 cmd

Начнется запуск службы на удаленном сервере.

Введя все ту же команду hostname я вижу, что подключен к удаленному серверу RDCB01, при желании вы можете использовать для настройки сети netsh или PowerShell, что нравится больше.

На этом у меня все. Мы с вами рассмотрели локальные и удаленные методы настройки сети в операционной системе Windows Server 2019. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

- https://1cloud.ru/help/windows/nastrojka_setevogo_adaptera_windows

- http://win-serv.blogspot.com/2011/10/blog-post_14.html

- http://pyatilistnik.org/network-setup-in-windows-server-2019/

Установка контроллера домена Windows Server 2019 с помощью Powershell

Для начала я приведу вам пример работы скрипта PowerShell, который буквально за несколько минут установит доменные службы Active Directory, вам в нем лишь нужно будет вбить свои данные.

# Импорт модуля ServerManager Import-Module ServerManager # Установка роли AD DS со всеми зависимыми компонентами Add-WindowsFeature –Name AD-Domain-Services –IncludeAllSubFeature –IncludeManagementTools # Импорт модуля ADDSDeployment Import-Module ADDSDeployment # Установка нового леса Install-ADDSForest ` # Не включать делегирование -CreateDnsDelegation:$false ` # Путь к базе данных AD -DatabasePath «C:\Windows\NTDS» ` # Режим работы домена -DomainMode «WinThreshold» ` # Задаем имя домена -DomainName «partner.pyatilistnik.info» ` # Задаем короткое NetBIOS имя -DomainNetbiosName «PARTNER» ` # Задаем режим работы леса -ForestMode «WinThreshold» ` # Указываем, что будем устанавливать DNS-сервер -InstallDns:$true ` # Задаем путь к NTDS -LogPath «C:\Windows\NTDS» ` # Если требуется перезагрузка, то перезагружаемся -NoRebootOnCompletion:$false ` # Задаем путь до папки SYSVOL -SysvolPath «C:\Windows\SYSVOL» ` -Force:$true

Скачать скрипт установки доменных служб Active Directory

Когда вы в скрипте подставите все свои данные, то запускаете его. У вас начнется сбор данных и установка AD DS.

Единственное, что у вас будет запрошено, так это задание пароля восстановления SafeModeAdministratorPassword, указываем его дважды, с точки зрения безопасности он должен быть отличный от пароля для доменного администратора.

Предварительная проверка.

Создание нового леса Active Directory. Далее последует перезагрузка. Не забываем поправить сетевой интерфейс и DNS на нем.

Что нового в платформе приложений

Теперь можно запускать контейнеры на основе Windows и Linux на одном и том же узле контейнера с помощью одинаковой управляющей программы Docker. Это позволяет работать в разнородной среде узлов контейнеров и предоставить разработчикам гибкость в создании приложений.

Контейнеры получили улучшенную совместимость приложений, значительно был уменьшен размер образов Server Core и Nano Server, повысилась производительность.

Windows Server 2019 получил множество других улучшений. Подробнее ознакомиться с ними можно в разделе Windows Server на официальном сайте документации docs.microsoft.com.

Стандартное развертывание службы удаленных рабочих столов

Перед тем как создавать высоко доступную ферму RDS, вы должны произвести базовую инсталляцию, а именно нам необходимо установить три роли на текущие сервера, для этого в правом верхнем углу выберите пункт «Управление — Добавить роли и компоненты».

Стандартный тип развертывания — это лучший метод развертывания, и вы должны выбрать этот тип развертывания в производственной среде

В мастере добавления ролей выберите пункт «Установка служб удаленных рабочих столов (Remote Desktop Services Installation)» и нажимаем далее.

Выбираем первый пункт «Стандартное развертывание (Standard Deployment)» — данный тип развертывания позволяет устанавливать роли Remote Desktop Services на нескольких серверах одновременно.

Выбираем второй пункт «Развертывание рабочих столов на основе сеансов (Session-based desktop deployment)»

Это развертывание рабочих столов на основе сеансов позволяет пользователям подключаться к коллекциям сеансов, включающим опубликованные удаленные приложения RemoteApp и рабочие столы, основанные на сеансах

Список компонентов устанавливаемых при стандартной конфигурации RDS фермы. Тут будет установлен:

- Посредник подключений к удаленным рабочим столам (Connection Broker)

- Веб-доступ к удаленным рабочим столам

- Узел сеансов удаленных рабочих столов

На следующем шаге вам нужно выбрать и перенести в правую область сервер, который будет нести на себе роль «Посредник подключений к удаленным рабочим столам (RD Connection Broker)». В моем примете, это первый сервер RDCB01.root.pyatilistnik.org.

Второй сервер на данном этапе добавлять не нужно

Далее у нас идет выбор сервера для установки роли «Веб-доступ к удаленным рабочим столам (RD Web Access)», так как я пока не планирую использовать веб доступ RemoteApp, а настрою это потом, то я воспользуюсь галкой «Установить службу веб-доступа к удаленным рабочим столам на сервере посреднике подключений к удаленному рабочему столу (Install the RD Web Access role service on the RD Connection Broker server)»

Данную роль нельзя пропустить в мастере стандартной установки служб Remote Desktop Services, но она нам пригодится еще очень сильно

Последним идет пункт по установке роли на сервера к которым вы будите непосредственно подключаться, выбираем нужные сервера и инсталлируем на них роль «Узел сеансов удаленных рабочих столов (RS Session Host)». В моем примере, это два сервера rdsh01 и rdsh02.

Процесс установки ролей подразумевает, что потребуется перезагрузка сервера, для этого вам необходимо выставить галку «Автоматически перезапускать конечный сервер, если это потребуется (Restart the destination server automatically if required )» и нажать кнопку «Развернуть»

Начинается процесс установки службы удаленных рабочих столов, может занимать несколько минут.

У вас должна произойти успешная установка службы «службы удаленных рабочих столов». Все необходимые сервера будут перезагружены.

Давайте убедимся, что все серверы получили свои роли. Для этого на сервере, где вы добавляли сервера в оснастку «Диспетчер серверов (Производили установку)», откройте оснастку и перейдите в раздел «Службы удаленных рабочих столов».

Кстати никто вам не мешает собрать оснастку управления службами Remote Desktop Services на другом компьютере, посмотрите как это делать

На вкладке «Общие сведения» посмотрите в разделе «Серверы развертывания», кто и какие роли себе установил.

Перейдите в раздел «Коллекции» и убедитесь, что список пуст, но зато присутствуют два ваших хоста узла сеансов удаленных рабочих столов, к котором будут подключаться конечные пользователи. Они будут иметь статус «Истина (True)», что говорит о разрешении подключаться (Режим стока выключен)

Следующим шагом мы создадим новую коллекцию для подключения к службам Remote Desktop Services High Availability на Windows Server 2019.

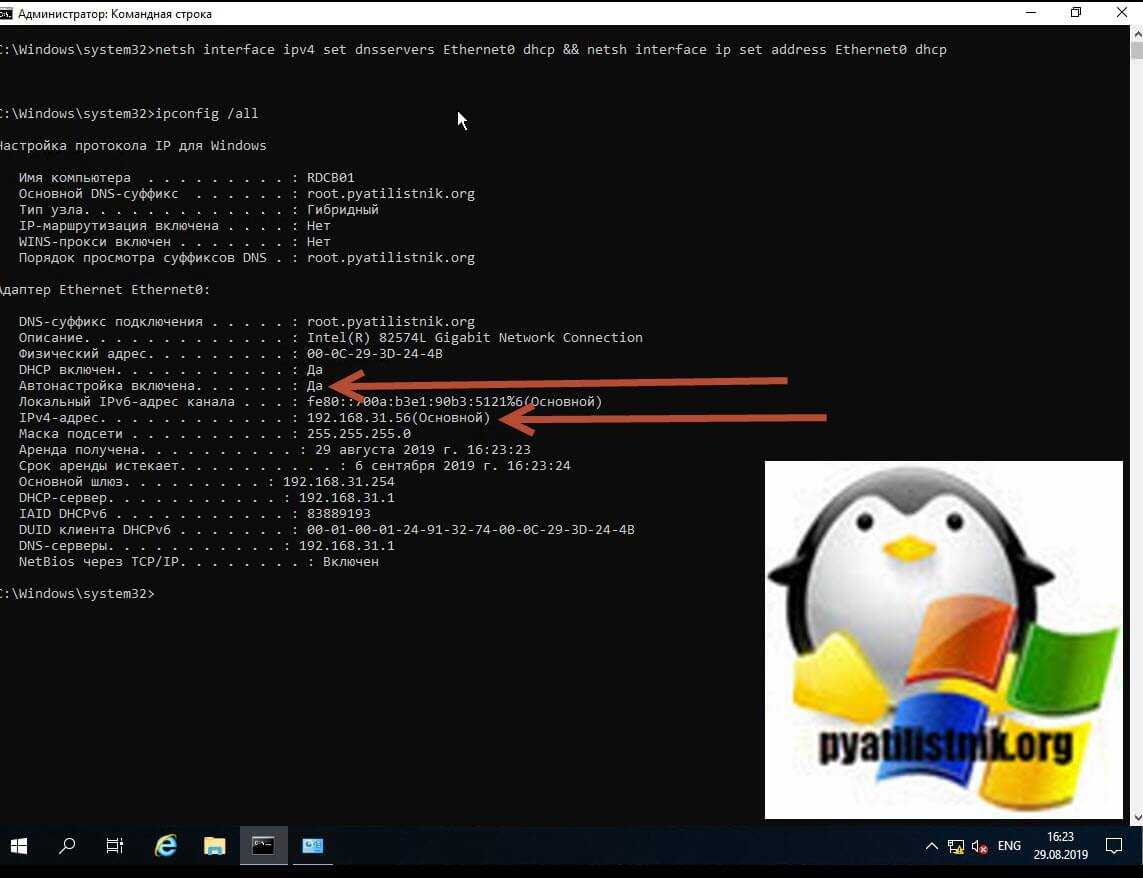

Настройка сети Windows Server 2019 через командную строку

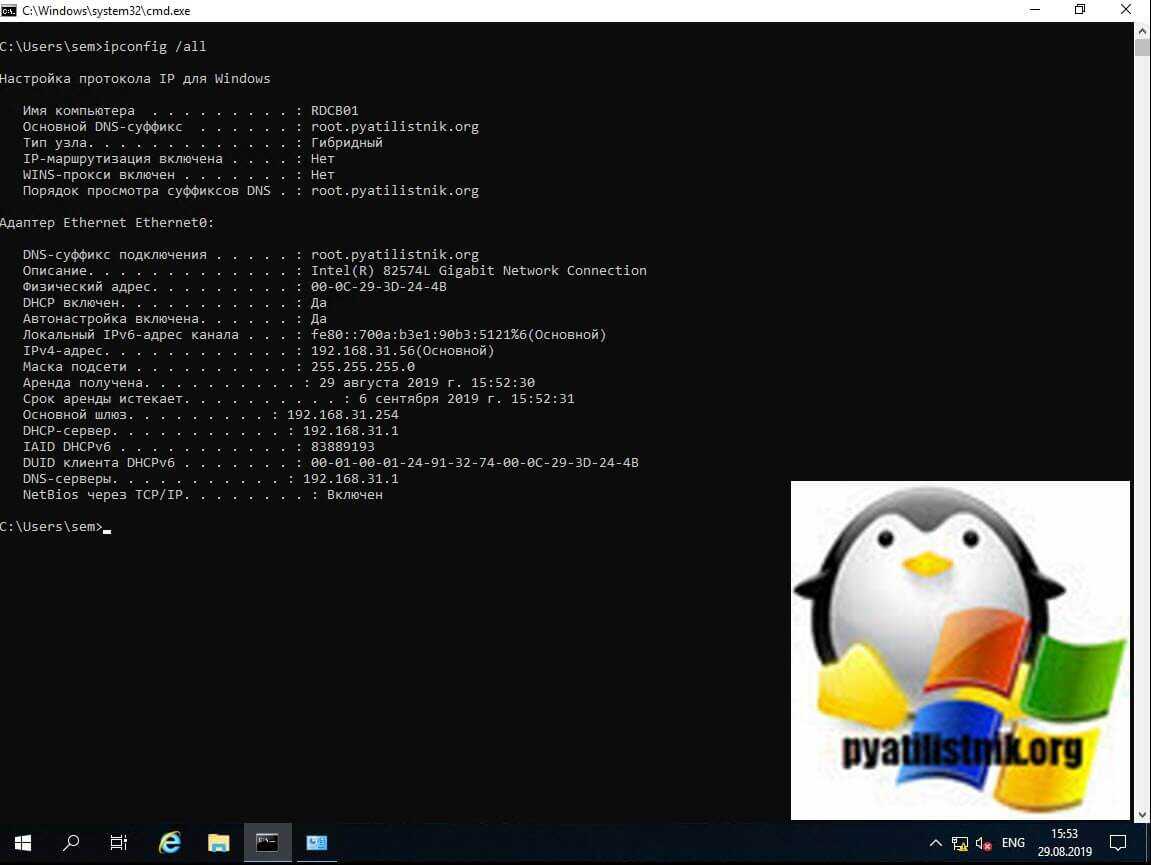

Второй метод заключается в использовании утилиты командной строки netsh. На практике, это используется в скриптах, или при настройке Windows Server в режиме Core. Я опять переведу свои настройки на получение адреса от DHCP сервера. DHCP присвоил мне адрес 192.168.31.56.

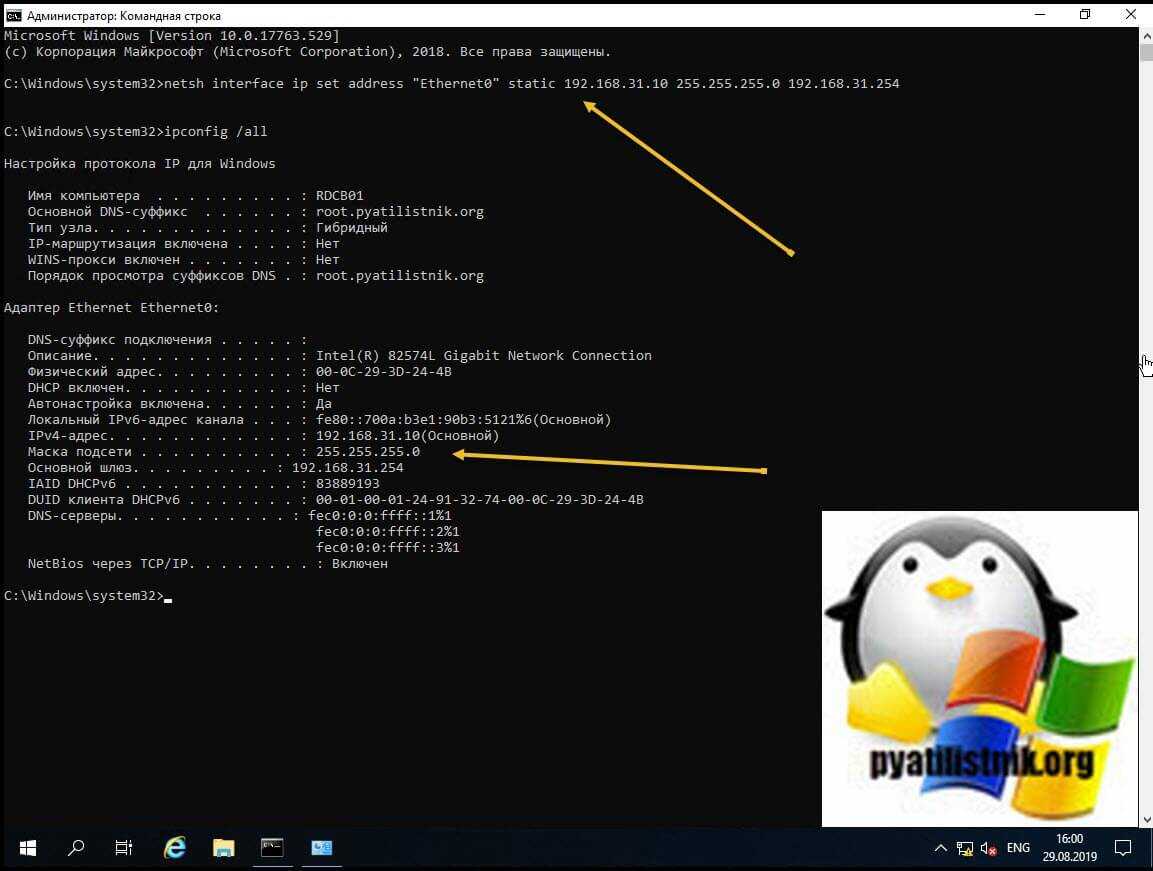

Для того, чтобы настроить статический IP-адрес через утилиту Netsh, вам нужно знать правильное имя сетевого адаптера, он легко смотрится при выводе команды Ipconfig /all. В моем примере, это Ethernet0.

netsh interface ip set address «Ethernet0» static 192.168.31.10 255.255.255.0 192.168.31.254

Тут у меня:

- 192.168.31.10 — это мой статический Ip-адрес

- 255.255.255.0 — это моя маска подсети

- 192.168.31.254 — это мой основной шлюз

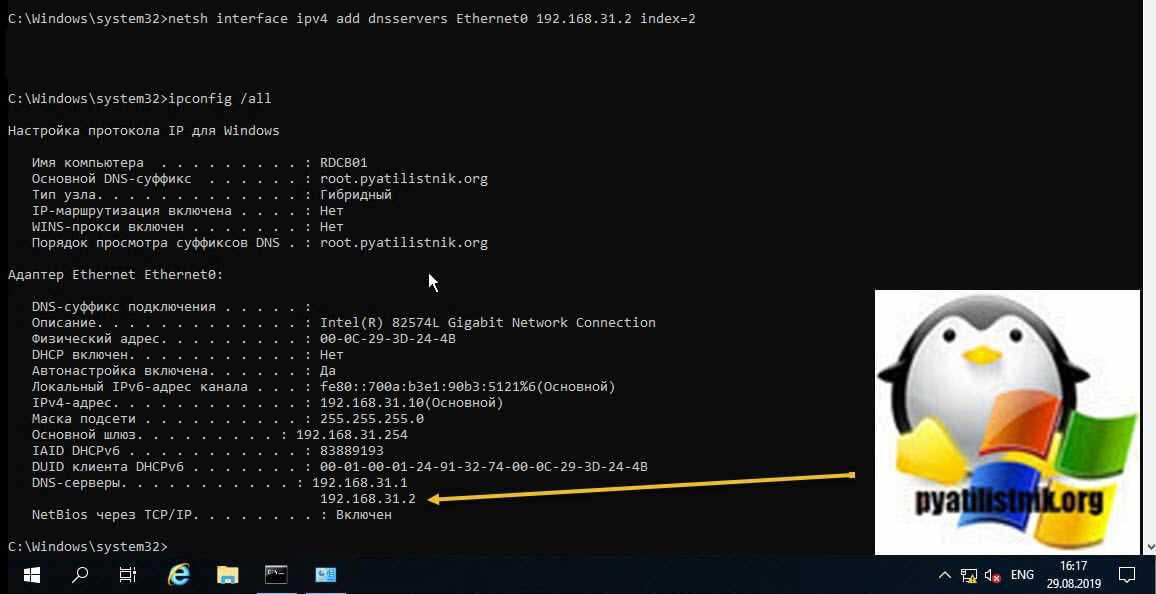

Видим, что команда успешно отработала, можно сразу проверить применение настроек сети через ipconfig. Теперь выполним настройку основного и альтернативного DNS.

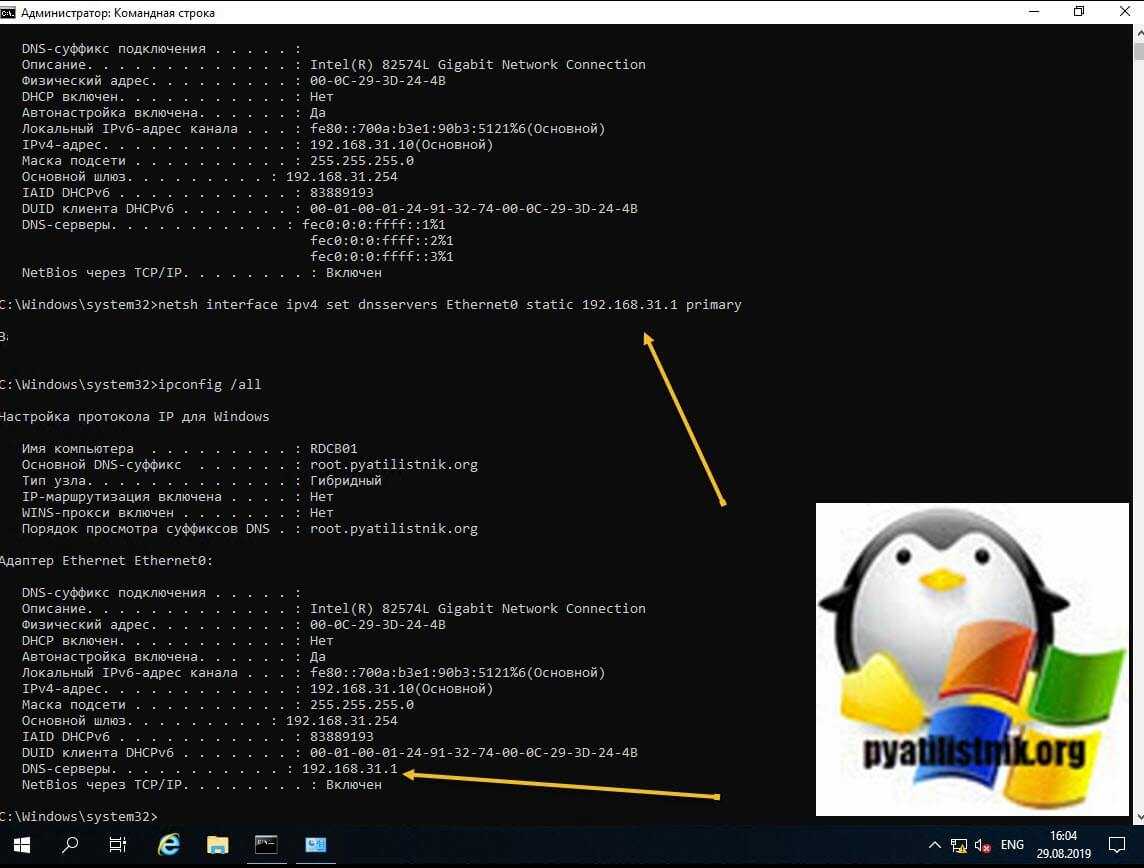

netsh interface ipv4 set dnsservers Ethernet0 static 192.168.31.1 primary

Прописываем альтернативный DNS адрес

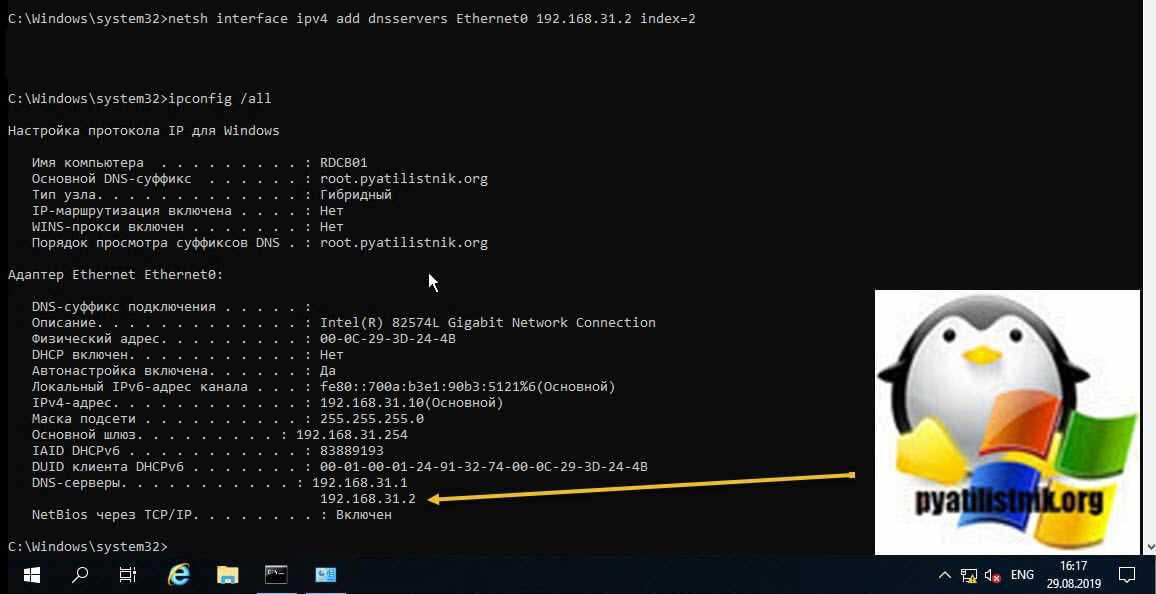

netsh interface ipv4 add dnsservers Ethernet0 192.168.31.2 index=2

В итоге как видим у нас появился второй адрес DNS сервера на нашем сетевом интерфейсе. Настройка выполнена.

Если вам нужно вернуть сетевые настройки на получение адреса от DHCP сервера, то введите команду:

netsh interface ipv4 set dnsservers Ethernet0 dhcp && netsh interface ip set address Ethernet0 dhcp

Новинки в подсистеме хранения

Storage Migration Service

В Windows Server 2019 появилась новая технология для миграции данных со старых серверов на новые – Storage Migration Service.

Миграция происходит в несколько этапов:

- Инвентаризация данных на различных серверах

- Быстрый перенос файлов, сетевых папок и конфигураций безопасности с исходных серверов

- Захват управления и подмена идентификатора сервера и настроек сети со старого сервера на новый

Управление процессами миграции происходит с помощью Windows Admin Center.

Azure File Sync

Azure File Sync трансформирует традиционные файловые серверы и расширяет объём хранения до практически недостижимых в реальной жизни объёмов. Данные распределяются по нескольким уровням: горячий кэш – это данные, хранящиеся на дисках файлового сервера и доступные с максимальной скоростью для пользователей. По мере остывания данные незаметно перемещаются в Azure. Azure File Sync можно использовать совместно с любыми протоколами для доступа к файлам: SMB, NFS и FTPS.

Storage Replica

Эта технология защиты от катастроф впервые появилась в Windows Server 2016. В версии 2019 появилась ограниченная поддержка редакции Windows Server Standard. Сейчас и небольшие компании могут делать автоматическую копию (реплику) хранилища в виртуальные машины Azure, если в инфраструктуре компании нет второго удаленного дата-центра.

Storage Spaces Direct

Локальные дисковые пространства – это необходимый компонент для построения гиперконвергентной инфраструктуры и масштабируемого файл-сервера. В Windows Server 2019 появилась встроенная поддержка энергонезависимой памяти, улучшенные алгоритмы дедупликации, в том числе на томах с файловой системой ReFS, масштабируемость до 4ПБ на кластер, улучшения в производительности.

Отличия между релизами Windows Server 2008 и Windows Server 2019

| Название релиза | Windows Server 2008 | Windows Server 2019 |

| Служба миграции хранилища | Не поддерживается | Полностью поддерживается |

| Синхронизация файловых серверов с Azure | Не поддерживается | Полностью поддерживается |

| Сетевой адаптер Azure | Не поддерживается | Полностью поддерживается |

| Защита VM | Не поддерживается | Полностью поддерживается |

| Удаленное управление | Не поддерживается | Полностью поддерживается |

| Облачное хранилище файлов | Не поддерживается | Полностью поддерживается |

| Реплика хранилища данных | Не поддерживается | Полностью поддерживается |

| Мониторинг состояния хранилища | Не поддерживается | Полностью поддерживается |

| Пиринг виртуальной сети | Не поддерживается | Полностью поддерживается |

| Укрепление кластеров | Не поддерживается | Полностью поддерживается |

виртуальные серверы на Windows Server

Ссылки

- Сообщение об ошибке при попытке локального доступа к серверу с помощью его псевдонима FQDN или CNAME после установки Windows Server 2003 Пакет обновления 1: «Доступ отказано» или «Ни один поставщик сети не принял данный сетевой путь»

- MS08-068. Уязвимость в SMB может позволить удаленное выполнение кода

- Не удается получить доступ к ресурсу, который находится в кластере Windows Server 2012 на основе сбойных данных.

- Список доступных в настоящее время горячих фиксов для технологий файловых служб в Windows Server 2008 и в Windows Server 2008 R2

- Список доступных в настоящее время горячих фиксов для технологий служб файлов в Windows Server 2012 и в Windows Server 2012 R2

- Добавление ключа реестра DisableStrictNameChecking

- DisableStrictNameChecking; Псевдоним сервера не работает с фактического сервера

- Зачем нам нужен псевдоним SPN для файловой системы (NAS / RAS / File Share System) DNS (Cname)

Заявление об отказе от ответственности за сведения о продуктах сторонних производителей

В этой статье упомянуты программные продукты независимых производителей. Корпорация Майкрософт не дает никаких гарантий, подразумеваемых и прочих, относительно производительности и надежности этих продуктов.

Настройка сети в Windows Server 2019

Перед тем как настроить сеть в 2019 сервере, вам необходимо у вашего сетевого инженера спросить, какой ip-адрес вы можете взять, его шлюз, DNS-сервера, при необходимости настроить правильный VLAN ID. В нормальных организациях трафик из разных сегментов принято разграничивать, серверный сегмент, пользовательский сегмент, сегмент управления. Когда у вас есть все реквизиты, то начинаем саму настройку.

Нажимаем сочетание клавиш WIN и R, чтобы у вас открылось окно выполнить, в котором вам нужно написать ncpa.cpl (Вызов сетевых настроек)

У вас появится окно «сетевые подключения» со списком доступных вам сетевых адаптеров. Щелкните по нужному правым кликом и выберите из контекстного меню пункт «Состояние»

На вкладке «Общие» вы увидите несколько кнопок:

- Сведения — покажет текущие сетевые настройки, аналог команды ipconfig

- Свойства — тут производятся сами настройки

- Отключить

- Диагностика

Для начала нажмите кнопку «Сведения», у вас откроется окно с текущим адресом, шлюзом и DNS-серверами, в моем случая я вижу сетевой сегмент, который был назначен DHCP-сервером. закрываем ее.

Теперь переходим к самой настройке сети, нажмите кнопку «Свойства», выберите протокол IPv4 и выберите свойства. В открывшемся окне переведите переключатель в пункт «Использовать следующий IP-адрес» и задаете:

- Ip-адрес

- Маску подсети

- Основной шлюз

- DNS-сервера

Как только все готово, то сохраняем настройки пытаемся пропинговать DNS сервера или еще какой-нибудь сервер в сети, чтобы проверить соединение и правильность настроенной сети в Windows Server 2019.

Изменения в отказоустойчивой кластеризации

Появились наборы кластеров (Cluster sets), увеличивающие масштабируемость до сотен узлов.

Для обеспечения кворума в кластерах с четным количеством узлов используется специальный ресурс – диск-свидетель. Во времена Windows Server 2012 R2 для диска-свидетеля необходимо было выделять диск на хранилище, в Windows Server 2016 стало возможно использовать сетевую папку или облачный диск-свидетель. Улучшения в Windows Server 2019 связаны с сокращением требований к инфраструктуре для малых предприятий. В качестве диска-свидетеля может выступать USB-диск, подключенный, например, к роутеру.

Появилась миграция кластеров между доменами и другие улучшения в службе отказоустойчивой кластеризации.

Для чего устанавливать Windows Server 2019 Core версию

И так небольшая справка из истории, существует два режима работы операционной системы Windows Server:

- Это классическая установка с графическим интерфейсом, где пользователь имеет возможность взаимодействовать с большим количеством различных окон с настройками и 99% всех действий выполняется с помощью мышки. Это безусловно удобно, но менее безопасно.

- Второй вариант, это использование режима не имеющего графической оболочки, ну почти, это так называемый режим Core или Nano. Тут из операционной системы Windows Server 2019 Core выпилены все графические составляющие, за исключением некоторых исключений. Администратору предоставляется командная строка и оболочка PowerShell, через которую он может взаимодействовать в систему.

Неоспоримый плюс Core версии

- Операционная система Windows Server 2019 в режиме Core работает на порядок быстрее, чем ее графическая версия

- Уменьшается объем необходимого дискового пространства для системы, очень актуально в инфраструктурах, где есть нехватка HDD или SSD пространства.

- Уменьшается периметр возможной атаки на операционную систему, так как в ней меньше компонентов, меньше библиотек и возможных точек проникновения

- Требуется меньшее количество обновлений

- У вас все так же остается возможность удаленного. графического управления

Настройка сети через графический интерфейс

Первый метод, можно назвать классическим, так как он самый простой и подойдет для большинства администратором. Тут мы с вами будем использовать оснастку «Центр управления сетями и общим доступом«, настроим статический IP-адрес, маску сети, основной шлюз и DNS-сервера через графический интерфейс. У меня есть сервер RDCB01, для которого я выделил IP-адрес 192.168.31.10. На текущий момент айпишник прилетает от DHCP-сервера. Проверим текущие параметры интерфейса через командную строку, в которой нужно написать команду:

ipconfig /all

Чтобы открыть «Центр управления сетями и общим доступом» со списком сетевых интерфейсов, мы воспользуемся быстрыми командами Windows. Открываем окно выполнить и пишем в нем:

ncpa.cpl

Находим нужный сетевой интерфейс, в моем примере, это единственный Ethernet0 и заходим в его свойства.

Далее находим пункт «IP версии 4 (TCP/Ipv4)»и открываем его свойства, далее мы видим, что выделение сетевых настроек производится в автоматическом режиме, через службу DHCP.

Чтобы вбить статические настройки выбираем пункт «Использовать следующий IP-адрес» и по порядку задаем настройки, подготовленные заранее. В моем случае

- IP-адрес 192.168.31.10

- Маска подсети 255.255.255.0

- Основной шлюз 192.168.31.254

- Предпочитаемый DNS-сервер 192.168.31.1

- Альтернативный DNS-сервер 192.168.31.2

Сохраняем все настройки и проверяем через Ipconfig /all, что все видится. Так же можете попробовать пропинговать ваш основной шлюз или DNS-сервер. На этом графическая настройка сети в Windows Server 2019 окончена.

Дополнительные методы устранения неполадок

Если вы убедитесь, что конфигурация лицензирования правильная, но система по-прежнему не выдает правильные ЦС, выполните следующие действия:

Шаг 1. Использование диагностера лицензирования RD для проверки проблем

Чтобы открыть диагностику лицензирования RD, откройте диспетчер серверов и выберите диагност службы терминала инструментов > > RD.

В верхнем окне диагностатора лицензирования RD перечислены проблемы, обнаруженные диагностатором. Например, вы можете увидеть сообщение, похожее на следующее:

В разделе Сведения о диагностике лицензий RD показаны дополнительные сведения о проблеме, в том числе о ее возможных причинах и действиях, которые следует предпринять для ее устранения.

Шаг 2. Убедитесь, что версии ЦАХ RDS, хостов сеансов RD и серверов лицензий RD совместимы

В следующей таблице показано, какие версии RDS CAL и RD Session Host совместимы друг с другом.

| RDS 2008 R2 и более ранний cal | RDS 2012 CAL | RDS 2016 CAL | RDS 2019 CAL | |

|---|---|---|---|---|

| 2008, 2008 R2 сеанс хост | Да | Да | Да | Да |

| Хост сеанса 2012 | Нет | Да | Да | Да |

| Хост сеанса R2 2012 | Нет | Да | Да | Да |

| Хост сеанса 2016 | Нет | Нет | Да | Да |

| Хост сеанса 2019 | Нет | Нет | Нет | Да |

В следующей таблице показано, какие версии cal RDS и лицензионного сервера совместимы друг с другом.

| RDS 2008 R2 и более ранний cal | RDS 2012 CAL | RDS 2016 CAL | RDS 2019 CAL | |

|---|---|---|---|---|

| Лицензионный сервер R2 2008, 2008 | Да | Нет | Нет | Нет |

| Сервер лицензии 2012 г. | Да | Да | Нет | Нет |

| Лицензионный сервер R2 2012 | Да | Да | Нет | Нет |

| Сервер лицензии 2016 г. | Да | Да | Да | Нет |

| Сервер лицензии 2019 | Да | Да | Да | Да |

Дополнительные сведения см. в дополнительных сведениях о совместимости

Шаг 3. Убедитесь, что вы используете соответствующий тип RDS CAL для среды RDS

Если для развертывания RDS используются серверы с использованием доменных серверов, вы можете использовать как для каждого пользователя, так и для каждого устройства. Если для развертывания RDS используются серверы workgroup, то в этом случае для каждого пользователя не разрешается использовать caLs устройств.

Безопасность каждого из вариантов миграции, положительные и отрицательные стороны

| Метод перехода на новую версию ОС | “Чистая установка” | Постепенная миграция между релизами | Переход с WS-2008 на WS-2012R и последующий переход на последнюю версию |

| Простота перехода | Переход прост в случае, если вы планируете создать новый сервер. | Более сложный процесс перехода, обусловленный перекодированием фрагментов — несовместимых с новыми ОС. | Упрощенный метод перехода, вам не потребуется переходить по всем предыдущим версиям ОС. |

| Затраты времени | Минимальны | Для перехода потребуется много времени. Такой объем компенсируется возможностью пользоваться каждым из релизов ОС до окончания их поддержки компанией | Для перехода потребуется много времени. Такой объем компенсируется возможностью пользоваться каждым из релизов ОС до окончания их поддержки компанией |

| Защита данных | Максимальная защита данных благодаря обновленным протоколам системы безопасности. | Хорошая защита данных благодаря регулярным обновлениям систем в период поддержки компанией | Хорошая защита данных благодаря регулярным обновлениям систем в период поддержки компанией |

| Сложность миграции | Чистая установка подойдет в том случае, если только планируется создание VM и вы рассматриваете все версии Windows Server. В таком случае самым простым решением станет создание сервера при помощи последней доступной ОС. Если же просто загрузить данные из предыдущих версий ОС — можно столкнуться с несовместимостью кода, используемого в предыдущей версии ОС. | Подходящий вариант, если есть достаточный запас времени, по причине длительности процесса. Несмотря на это, такой способ считается безопасным, из-за возможности не сразу переходить на новейшую версию, а обновляться по мере окончания поддержки ОС со стороны компании Microsoft. | Подходящий вариант, если есть достаточный запас времени, по причине длительности процесса. Несмотря на это, такой способ считается безопасным, из-за возможности не сразу переходить на новейшую версию, а обновляться по мере окончания поддержки ОС со стороны компании Microsoft. |

Active Directory.

В сокращение AD или просто домен. Я постараюсь объяснить своими словами что это такое.

Это служба которая управляет Доменом. И позволяет управлять всеми компьютерами входящими в этот домен. Фактически с сервера вы можете полностью настраивать, управлять и т.д. всей группой ПК в сети. Так называемы групповые политики. Вообщем это просто мега служба с кучей наворотов для администрирования сети. Устанавливаем:

Запускаем Диспетчер серверов — Управление — Добавить роли и компоненты

Выбираем все нужные нам роли ( Active Directory, DNS, DHCP — сервер ), включаем галочку перезагрузки если требуется.

Теперь переходим к настройке, нажимаем повысить роль этого сервера. Пишем название домена, и пароль для восстановления :

Оставляем все остальное по у молчанию, перезагружаем сервер.

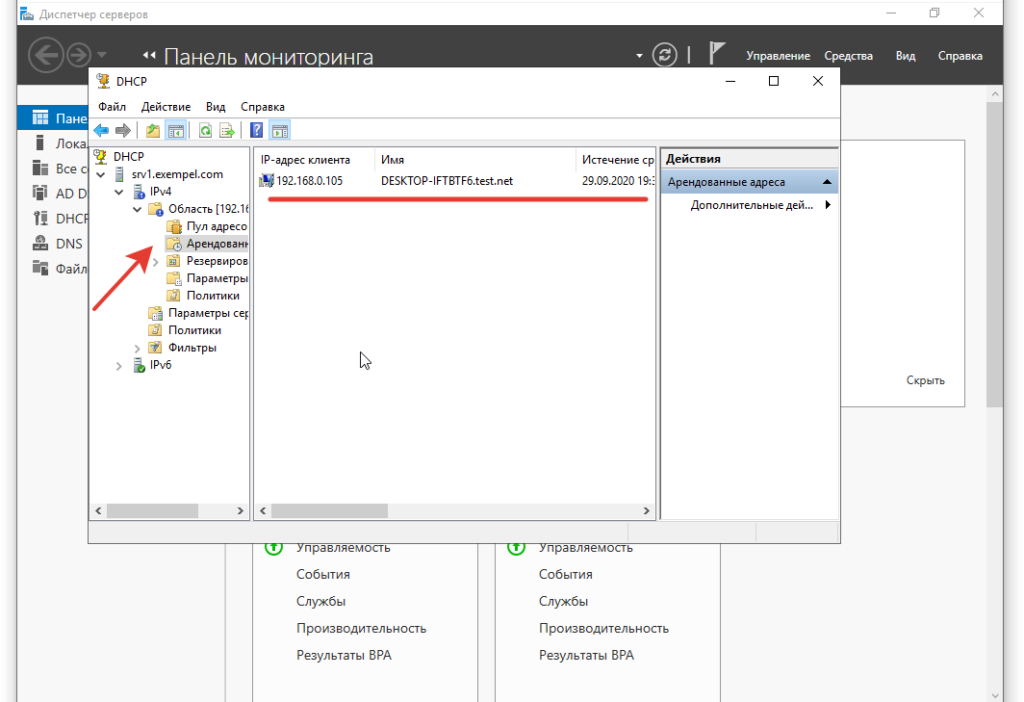

Представим не большой офис. У нас есть ПК, сетевые принтеры, коммутаторы (хотя бы провайдерский, как же офис без инета). Все нужны настройки сети, будет немного странно что dhcp у нас раздает роутер. Кому-то нужны статические адреса, кому-то подойдут и динамические. Вообщем будем поднимать DHCP сервис на Сервер.

Давайте теперь завершим настройку DHCP, нажимаем на флажочек или Средства — DHCP

Задаем диапазон адресов, я выделил две подсети. Но раздавать адреса будем только в одно подсети.

Далее выбираем время аренды IP адреса и задаем адрес шлюза.

Собственно и все. DNS сервер не требует какой либо специальной настройки ))) Продолжение следует.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Создание пула серверов на сервере посредника подключений (RD Connection Broker)

Пул серверов, это удобное объединение серверов в общий список для быстрого управления и развертывания на них ролей и компонентов. Все манипуляции производятся из единой консоли управления «Диспетчер серверов». Откройте оснастку «Диспетчер серверов» раздел «Все серверы». Щелкните по нему правым кликом и нажмите «Добавление серверов».

Напоминаю, что делать вы это должны от имени учетной записи, у которой есть права на данные сервера и ваш брандмауэр должен пропускать данные подключения

На вкладке Active Directory вам необходимо указать в каком домене вы будите производить поиск, в поле «Имя (Общие)» находим нужные вам сервера.

Выбираем нужные сервера и переносим их в раздел «Выбрано».

Нажимаем «Ok».

В итоге в вашей оснастке «Диспетчер серверов» вы увидите все добавленные хосты. которые будут участниками Remote Desktop Services High Availability на Windows Server 2019.

Если у ваших серверов будет статус «В сети: счетчики производительности не запущены», то запустите их через правый клик

В результате все должно быть в статусе «В сети».

![[не]развертываем офисную сеть на windows server 2019 « itсooky](http://tehnikaarenda.ru/wp-content/uploads/4/a/6/4a6041ba3d17bb51c3bf843cccb9d03f.jpeg)

![[не]развертываем офисную сеть на windows server 2019 « itсooky](http://tehnikaarenda.ru/wp-content/uploads/f/2/d/f2d2aa1c30b298f62f0b8027224dc431.jpeg)

![[не]развертываем офисную сеть на windows server 2019 « itсooky](http://tehnikaarenda.ru/wp-content/uploads/e/b/b/ebb91e7f21678cd20e1e4c61f4d2ea00.jpeg)