Проблемы с интернетом и сетью

При использовании DHCP могут возникать некоторые проблемы с доступом в интернет:

- Дублирование IP. Когда в пределах одной сети у двух и более устройств прописан один и тот же адрес, то возникнет ошибка “Address Already in Use”, что означает, что данный адрес уже используется. В этом случае нужно проверить настройки IP на всех компьютерах и изменить совпадающие. Это может быть из-за того, что на роутере установлена раздача адресов по DHCP или присвоены статические адреса некоторым устройствам, и из-за того, что неправильно задан диапазон IP, раздаваемых динамически, DHCP сервер пытается присвоить уже используемый адрес. Для решения этой проблемы можно посмотреть список клиентов DHCP и передвинуть диапазон динамических адресов далее;

- Исчерпание IP. Это означает, что пул адресов, доступных для динамической раздачи, исчерпан и его нужно расширить, чтобы новые устройства могли получать адреса.

- Неправильная настройка DHCP и клиента. В случае, если изменить на самом клиенте присвоенные ему автоматические настройки, то доступа в сеть не будет. Присваивать адреса клиентам нужно на роутере, и уже после и на клиенте.

Настройка логов для ISC DHCP Server

Редактируем syslog.conf:

mcedit /etc/syslog.conf

Сохраняем сообщения о присвоении адресов в dhcpd.log, предупреждения и ошибки дублируем в messages.

Добавляем следующие строки:

!dhcpd *.info -/var/log/dhcpd.log !*

Задаем параметры ротации.

Проверяем, поддерживается ли вашей системой newsyslog.conf.d

ls /etc/newsyslog.conf.d && echo ok

Если в вашей системе отсутствует папка newsyslog.conf.d, редактируем newsyslog.conf:

mcedit /etc/newsyslog.conf

Если папка newsyslog.conf.d имеется, создаем папку с тем же именем в /usr/local/etc:

mkdir /usr/local/etc/newsyslog.conf.d

Создаем файл c правилами ротации логов:

mcedit /usr/local/etc/newsyslog.conf.d/isc-dhcp-server

Ежедневная ротация в полночь с сохранением логов за неделю:

/var/log/dhcpd.log 600 7 * @T00 JC

Создаем лог-файл:

touch /var/log/dhcpd.log

Перезагружаем конфигурацию syslogd:

service syslogd reload

dhcp резервирование адресов

Для быстрого сетевого соединения и восстановления после сбоев рекомендуется использовать резервирование адресов dhcp на маршрутизаторе. Принцип такого «бронирования» заключается в заполнении DHCP-таблицы ip и mac-адресами компьютеров.

Пример такой таблицы резервирования на роутерах D-Link DIR 615\850.Где:(1) – MAC-адрес сетевого устройства,(2) – IP-адрес,(3) – срок окончания аренды DHCP,(4) – pm_test01 имя компьютера в локальной сети.

Пример такой таблицы для Cisco LinkSYS.

У любого устройства в сети есть уникальный физический и сетевой адрес.Все данные об устройстве в сети можно посмотреть в сетевой конфигурации оборудования и вписать в таблицу правил резервирования dhcp-адресов в роутере.

Как исправить ошибку «DHCP не включен на сетевом адаптере…» в Windows 10?

Для Windows 8 и Windows 7 эти рекомендации так же должны подойти. Некоторые пункты меню и настройки могут немного отличатся. Я буду показывать все на примере Windows 10.

Решение №1: через диагностику сетей Windows

Если вам повезет, то сразу после запуска средства диагностики появится следующее сообщение: «Автоматически обновлять параметры сети. В системе поддерживается автоматическое определение параметров сети». Не задумываясь нажимайте на «Внести это исправление».

Или после того, как будет обнаружена проблема, например, «DHCP не включен на сетевом адаптере Беспроводная сеть» нажмите на пункт «Попробуйте выполнить восстановление от имени администратора».

Если системе удастся автоматически решить эту проблему, то напротив обнаруженной проблемы появится надпись «Исправлено» и интернет заработает.

Если не получится с первого раза, то перезагрузите компьютер и запустите диагностику неполадок повторно.

Решение №2: проверяем настройки DHCP вручную

Первым делом нам нужно открыть окно «Сетевые подключения». Сделать это можно с помощью команды ncpa.cpl. Нажмите сочетание клавиш Win+R, скопируйте эту команду в поле «Открыть» и нажмите «Ok».

Дальше нужно нажать правой кнопкой мыши и открыть «Свойства» того адаптера, при подключении через который у вас возникла эта ошибка. В случае с Windows 10: «Ethernet» – это подключение по кабелю, а «Беспроводная сеть» – подключение по Wi-Fi.

Дальше выделяем протокол «IP версии 4 (TCP/IPv4)» и нажимаем на кнопку «Свойства». Выставляем автоматическое получение IP и DNS адресов, как показано на скриншоте ниже и нажимаем «Ok».

Если подключение к интернет не появится и статус «Неопознанная сеть» возле адаптера не пропадает, то убедитесь, что вы меняли настройки именно того адаптера, через который выполняете подключение. Так же выполните перезагрузку компьютера.

Выше я показал два основных решения, с помощью которых чаще всего удается избавится от этой ошибки. Если у вас ничего не получилось – смотрите другие решения.

Дополнительные решения и подсказки

- Сделайте сброс настроек сети. Здесь инструкция для Windows 10, а здесь для Windows 7 и Windows 8.

- Если подключение через роутер – перезагрузит его. Проверьте, работает ли интернет на других устройствах (через этот же роутер). Чтобы выяснит в чем причина, можете почитать статью Роутер перестал раздавать интернет. Как найти причину и устранить ее.

- Если кабель к компьютеру подключен напрямую от интернет-провайдера, то отключите его и подключите заново. Перезагрузите компьютер. Так же желательно позвонить в поддержку провайдера и выяснить, нет ли неполадок на их стороне. Или попробовать подключить интернет к другому компьютеру.

- Вспомните, что вы делали на компьютере перед появлением ошибки «DHCP не включен на сетевом адаптере». Возможно таким образом получится найти причину и устранить ее. Если перед этим вы что-то устанавливали или меняли настройки, и не знаете как все вернуть обратно – напишите в комментариях.

- Еще одна похожая ошибка: Сетевой адаптер не имеет допустимых параметров настройки IP. Посмотрите, возможно это ваш случай.

- Попробуйте прописать настройки IP вручную. Как это сделать, я показывал в этой статье.

- На всякий случай попробуйте полностью остановить работу антивируса. Если он установлен на вашем компьютере.

- Желательно выполнить переустановку сетевого адаптера. Для этого нужно зайти в диспетчер устройств и удалить сетевую карту, или Wi-Fi адаптер (в зависимости от того, с каким адаптером у вас проблемы).После удаления и перезагрузки компьютера может понадобится повторная установка драйвера. Здесь вам может пригодится инструкция по установке драйвера для сетевой карты и инструкция по установке (обновлению) драйвера Wi-Fi адаптера.

- Не лишней будет проверка компьютера на разного рода вирусы и вредоносное ПО с помощью специальных антивирусных утилит. Можно использовать AdwCleaner, Dr.Web CureIt!, Kaspersky AVP Tool, CrystalSecurity, AVZ и другие.

68

Сергей

Решение проблем и ошибок

Шаг 4: Настройка машин клиентов

9. Теперь можно настроить клиентские компьютеры в сети для автоматического получения IP-адресов от DHCP-сервера.

Отредактируйте файл конфигурации интерфейса Ethernet на клиентской машине (обратите внимание на имя/номер интерфейса):

$ sudo vi /etc/network/interfaces

Укажите следующие опции:

auto eth0 iface eth0 inet dhcp

Сохраните и закройте файл, а затем перезапустите сетевые службы или перезагрузите систему:

———— SystemD ————

$ sudo systemctl restart networking

———— SysVinit ————

$ sudo service networking restart

Если все настроено правильно, клиентская машина должна автоматически получать IP-адреса от DHCP-сервера.

Настройка DHCP-сервера завершена. Более подробную информацию о dhcpd и dhcpd.conf с описанием всех возможных опций можно получить в соответствующих man-страницах:

$ man dhcpd $ man dhcpd.conf

24.2.4. Агент ретрансляции DHCP

Агент ретрансляции DHCP(dhcrelay) позволяет вам ретранслировать DHCP и BOOTP-запросы из подсети, в которой нет DHCP-сервера в другую, или в несколько других подсетей с DHCP-серверами.

Когда DHCP клиент запрашивает информацию, агент ретрансляции DHCP пересылает запрос списку DHCP серверов, указанных при запуске агента. Когда DHCP сервер возвращает ответ, он отправляется либо широковещательно, либо направленно в сеть, из которой был получен первоначальный запрос.

Агент ретрансляции DHCP принимает DHCP-запросы на всех интерфейсах, если интерфейсы не определены явно в файле /etc/sysconfig/dhcrelay в указании INTERFACES.

Чтобы запустить агент ретрансляции DHCP, выполните команду service dhcrelay start.

Шаг 3: Настройка статических IP-адресов для машин клиентов

6. Для выделения конкретным клиентам фиксированного (статического) IP-адреса нужно добавить в файл конфигурации секции следующего вида, где явно указаны MAC-адрес и статически выделяемый IP-адрес:

host centos-node {

hardware ethernet 00:f0:m4:6y:89:0g;

fixed-address 192.168.10.105;

}

host fedora-node {

hardware ethernet 00:4g:8h:13:8h:3a;

fixed-address 192.168.10.106;

}

7. Запустим службу DHCP и установим ее автоматический запуск при загрузке:

———— SystemD ————

$ sudo systemctl start isc-dhcp-server.service $ sudo systemctl enable isc-dhcp-server.service

———— SysVinit ————

$ sudo service isc-dhcp-server.service start $ sudo service isc-dhcp-server.service enable

8. Далее нужно создать правило для службы DHCP в брандмауэре (Демон DHCPD прослушивает UDP-порт 67):

$ sudo ufw allow 67/udp $ sudo ufw reload $ sudo ufw show

[править]Использование опции 82

По умолчанию коммутатор на котором включен DHCP snooping, вставляет опцию 82 в DHCP-запросы. Коммутатор может изменять или вставлять опцию 82, даже если клиент и сервер находятся в одной подсети.

При вставке опции 82, коммутатор фактически вставляет два значения:

- Remote ID (MAC-адрес или IP-адрес коммутатора). Это значение можно настраивать;

- Circuit ID (порт с которого пришел запрос). Это значение не настраивается.

| По умолчанию коммутатор, использующий DHCP snooping, обнаруживает и отбрасывает любой DHCP-запрос содержащий опцию 82, который он получил через ненадёжный порт. |

Этот режим стоит оставить, если коммутатор соединен с конечными клиентами. Получение запроса с опцией 82 от клиента будет говорит об атаке, которую коммутатор должен предотвратить.

Но если функция DHCP snooping включена на нескольких коммутаторах, которые соединены последовательно, то такое поведение по умолчанию, приведет к тому, что клиенты не смогут получить адрес по DHCP (если сервер находится через несколько коммутаторов).

В приведенной схеме такая проблема возникнет:

- Когда sw1 получает запрос от хоста, он проверяет его и, если все в порядке, отправляет дальше. Но при этом, в этот запрос вставляется опция 82

- sw2, при получении запроса на ненадёжном интерфейсе, опять выполняет проверки и, увидев опцию 82 в запросе, отбрасывает его

Есть три способа решения этой проблемы:

- Сделать порт a5 на коммутаторе sw2 доверенным

- Настроить варианты обработки опции 82 на sw2:

- Сохранить опцию 82 в пришедшем пакете

- Заменить опцию 82 в пришедшем пакете

- Отключить вставку опции 82 на sw1 (может быть не на всем оборудовании)

Как устранить проблемы с туннелем Hamachi

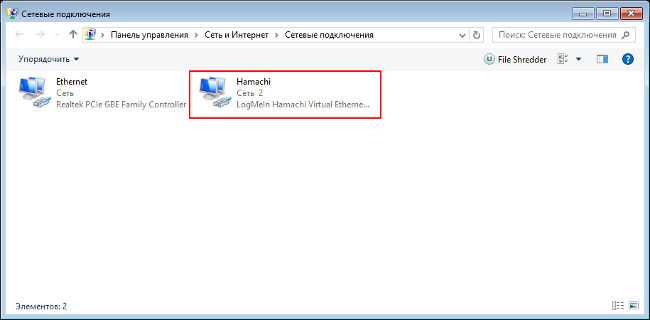

Так как чаще всего проблемы с созданием туннеля Hamachi обусловлены отсутствующим или неактивным подключением, то для начала следует проверить его. Для этого потребуется:

- Зайти в «Центр управления сетями и общим доступом» (через «Панель управления» либо через значок «Сети» в трее «Панели задач»);

- Найти пункт «Изменение параметров адаптера» и кликнуть по нему;

- Проверить есть ли значок сети с именем Hamachi и если да, то активна ли она (при активной сети иконка голубая, тогда как при неактивной – серая).

Если сеть неактивна, то достаточно кликнуть по ее значку правой кнопкой мыши (левой для левшей) и выбрать пункт «Подключить». В случае если он вообще отсутствует, то потребуется загрузить специальную утилиту, которая выполняет диагностику сети Hamachi. Ее можно бесплатно загрузить с официального сайта приложения.

Однако можно пойти и другим путем в решении проблемы с туннелем в Хамачи, который предполагает переустановку соответствующей программы. Для этого понадобится удалить старую:

- Зайти в «Панель управления»;

- Выбрать «Удаление программ»;

- Найти Hamachi и нажать по его значку;

- Проследовать инструкциям установщика.

Затем потребуется установить приложение заново. Лучше всего загрузить свежую версию с сайта разработчика.

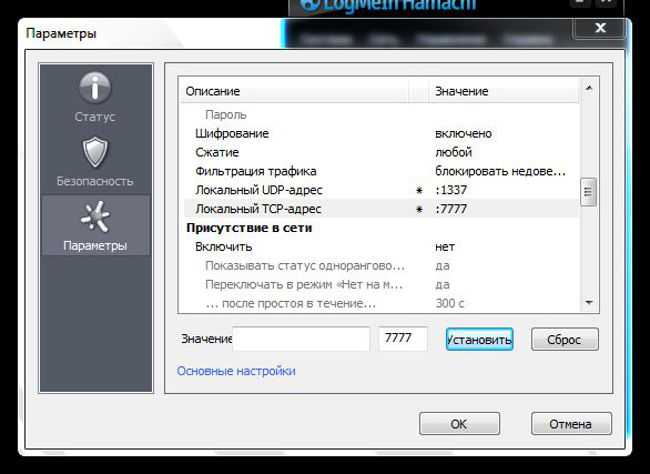

Если же сеть существует и активна, то следует проверить настройки приложения. Для этого нужно запустить программу и в ее меню выбрать: Система – Параметры – Дополнительные настройки. В отобразившемся списке должны быть следующие значения:

- Использовать proxy server – нет ;

- Фильтрация трафика – разрешит все ;

- Разрешение имен по протоколу mDNS – да ;

- Присутствие в сети – да.

Если какие-то параметры не соответствуют указанным выше, то их потребуется изменить на таковые. После этого останется применить настройки и перезагрузить приложение.

Запуск ISC DHCP Server

Редактируем rc.conf:

ee /etc/rc.conf

Включаем запуск ISC DHCP Server, и задаем сетевые интерфейсы, обслуживаемые нашим сервером:

dhcpd_enable="YES" dhcpd_ifaces="fxp0"

Запускаем dhcpd:

service isc-dhcpd start

В случае успешного запуска видим следующий текст:

Internet Systems Consortium DHCP Server 4.1-ESV-R3 Copyright 2004-2011 Internet Systems Consortium. All rights reserved. For info, please visit https://www.isc.org/software/dhcp/ Wrote 1 leases to leases file. Listening on BPF/fxp0/08:00:27:a9:a8:7d/192.168.0.0/24 Sending on BPF/fxp0/08:00:27:a9:a8:7d/192.168.0.0/24 Sending on Socket/fallback/fallback-net

Если ошибок при запуске не возникло, проверяем, раздаются ли IP-адреса.

Для принудительного обновления IP-адреса в Windows, в командной строке используем команды:

ipconfig /release ipconfig /renew

Проверяем лог-файл:

cat /var/log/dhcpd.log

В случае проблем, анализируем DHCP трафик:

tcpdump -vni

fxp0

udp port 67

Подготовка сервера к настройке шлюза

Подробно вопрос настройки сервера Freebsd 10 я рассмотрел отдельно. Рекомендую ознакомиться с материалом. Здесь я не буду останавливаться на нюансах, а просто приведу команды, которые нам необходимы, без комментариев и подробных пояснений.

Любую настройку я предпочитаю начинать с обновления системы. Выполним его:

# freebsd-update fetch # freebsd-update install

Теперь установим mc, я привык работать в нем:

# pkg install mc

Включаем синхронизацию времени. Для этого добавляем в /etc/rc.conf

ntpd_enable="YES"

И запускаем демон ntpd:

# service ntpd start

Теперь проверим сетевые настройки. Первый сетевой интерфейс я настроил еще во время установки, поэтому доступ в интернет на сервере уже есть. Вот мой конфиг сети:

hostname="freebsd" ifconfig_hn0="SYNCDHCP" ifconfig_hn1="inet 10.20.30.1 netmask 255.255.255.0" defaultrouter="192.168.1.1"

Не забываем добавить dns сервер в /etc/resolv.conf.

Подготовительный этап завершен. Прежде чем двигаться дальше, я рекомендую проверить все, что было настроено тут, чтобы потом не отвлекаться. Убедитесь, что на самом сервере есть интернет, что он доступен в локальной сети — пингует другие машины и они его. После этого двигайтесь дальше.

[править]Настройка DHCP snooping на коммутаторах ProCurve

Включить DHCP snooping:

sw2(config)# dhcp-snooping

Включить DHCP snooping в VLAN, которые должны быть защищены с его помощью:

sw2(config)# dhcp-snooping vlan 25

Настройка доверенных и ненадёжных портов

По умолчанию на коммутаторе все порты ненадёжные, поэтому доверенные порты надо явным образом указывать.

Указать доверенные порты:

sw2(config)# dhcp-snooping trust a1

Настройка авторизованного DHCP-сервера

После того как порт указан как доверенный, сообщения от любого DHCP-сервера, который подключен к этому порту передаются. Для того чтобы указать IP-адреса конкретных DHCP-серверов, которым разрешено работать в сети, необходимо настроить список авторизованных DHCP-серверов.

Максимальное количество DHCP-серверов в списке — 20.

(Опционально) Указать адрес авторизованного DHCP-сервера, доступного через доверенный порт:

sw2(config)# dhcp-snooping authorized-server 192.168.25.254

После указания авторизованных серверов коммутатор не будет отбрасывать сообщения DHCP-сервера, если выполняются оба условия:

- сообщение пришло на доверенный порт,

- адрес сервера указан с списке авторизованных DHCP-серверов.

Проверка соответствия MAC-адресов

По умолчанию, после включения DHCP snooping, на коммутаторе включена проверка соответствия MAC-адресов. Коммутатор проверяет соответствие MAC-адреса в DHCP-запросе MAC-адресу клиента. Если они не соответствуют, то коммутатор отбрасывает пакет.

При необходимости можно отключить эту проверку:

switch(config)# no dhcp-snooping verify mac

Настройка опции 82

С опцией 82 связаны две настройки:

- Настройка значения remote ID;

- Настройка политики обработки пакетов с опцией 82.

Настройка remote ID:

sw2(config)# dhcp-snooping option 82 remote-id

Значения remote ID:

- mac — MAC-адрес коммутатора (значение по умолчанию);

- subnet-ip — IP-адрес VLAN, который получил DHCP-запрос;

- mgmt-ip — IP-адрес коммутатора.

Настройка политики обработки пакетов с опцией 82:

sw2(config)# dhcp-snooping option 82 untrusted-policy

Значения политики:

- drop — отбросить пакет;

- keep — коммутатор отправляет пакет с сохранением значения опции 82;

- replace — коммутатор отправляет пакет, но заменяет значение опции 82.

Отключить вставку опции 82:

switch(config)# no dhcp-snooping option 82

Просмотр настроек и проверка работы DHCP snooping

Просмотр настроек DHCP snooping:

sw2(config)# show dhcp-snooping DHCP Snooping Information DHCP Snooping : Yes Enabled Vlans : 1 10 25 30 Verify MAC : Yes Option 82 untrusted policy : replace Option 82 Insertion : Yes Option 82 remote-id : mac Store lease database : Not configured Authorized Servers ------------------ 192.168.25.254 Port Trust ----- ----- A1 Yes A2 No A3 No A4 No A5 No .......

Просмотр статистики DHCP snooping:

sw2(config)# show dhcp-snooping stats Packet type Action Reason Count ----------- ------- ---------------------------- --------- server forward from trusted port 15 client forward to trusted port 9 server drop received on untrusted port 3 server drop unauthorized server 0 client drop destination on untrusted port 0 client drop untrusted option 82 field 13 client drop bad DHCP release request 0 client drop failed verify MAC check 0

Просмотр базы данных привязки DHCP для коммутатора sw2:

sw2(config)# show dhcp-snooping binding MacAddress IP VLAN Interface Time Left ------------- --------------- ---- --------- --------- 00163e-000101 192.168.10.10 10 A5 562 00163e-000103 192.168.30.10 30 A5 569

Просмотр базы данных привязки DHCP для коммутатора sw1:

sw1(config)# show dhcp-snooping binding MacAddress IP VLAN Interface Time Left ------------- --------------- ---- --------- --------- 00163e-000101 192.168.10.10 10 1 525 00163e-000103 192.168.30.10 30 7 532

DHCP snooping и DHCP-ретранслятор

Настройки опции 82 с DHCP snooping перекрывают любые глобальные настройки указанные при настройке коммутатора для работы DHCP-ретранслятором.

Описание процедуры настройки коммутаторов ProCurve для работы DHCP-ретранслятором можно прочитать на странице Опция 82 DHCP.

Если DHCP snooping не настроен в VLAN, то для него применяются глобальные настройки.

Поиск неисправностей

Включение debug:

sw2# debug dhcp-snooping

В прошивках старше K.15

sw2# debug security dhcp-snooping

Если необходимо вывести сообщения отладки в текущую сессию:

sw2# debug destination session

Если необходимо отправлять сообщения на log-сервер (log-сервер должен быть настроен командой logging <IP-адрес>):

sw2# debug destination logging

Настройка на роутерах

Всё это относилось к настройкам внешнего IP, но что делать, если у пользователя стоит задача обеспечить доступом в интернет несколько устройств? В этом случае нужно использовать маршрутизатор, для настройки которого пригодится умение работать с DHCP.

В зависимости от того, какой тип подключения используется, с выделенным или динамическим IP, так же как и в случае с настройкой подключения в операционной системе, роутер получит либо динамический (DHCP), либо статический IP.

Но это ещё не всё, ведь для каждого устройства, подключённого к сети, требуется собственный адрес, уникальный только в рамках данной сети, чтобы роутер мог “понимать”, как ему общаться с тем или иным устройством. Внешний адрес, уникальный в глобальной сети, у всех устройств будет точно такой же, как и у маршрутизатора, а вот с внутренними нужно будет разобраться непосредственно пользователю.

Сам роутер имеет статический внутренний IP, обычно это 192.168.1.1 или 192.168.0.1. На всех роутерах DHCP сервер активирован по умолчанию. Это сделано для того, чтобы можно было подключиться к маршрутизатору с любого устройства, роутер сам определит, какой ему присвоить адрес и даст доступ во внутреннюю сеть. Такой способ подключения клиентов очень удобен, ведь в этом случае не нужно проводить предварительную настройку каждого устройства и присваивать каждому уникальный внутренний адрес. Все новые устройства без проблем получат адреса и доступ в сеть.

Итак, всё же как включить DHCP на роутере? Если вкратце, то нужно сначала активировать работу сервера, настроить пул (диапазон адресов, которые выдаются роутером автоматически) задав начальный и конечный IP и время его аренды.

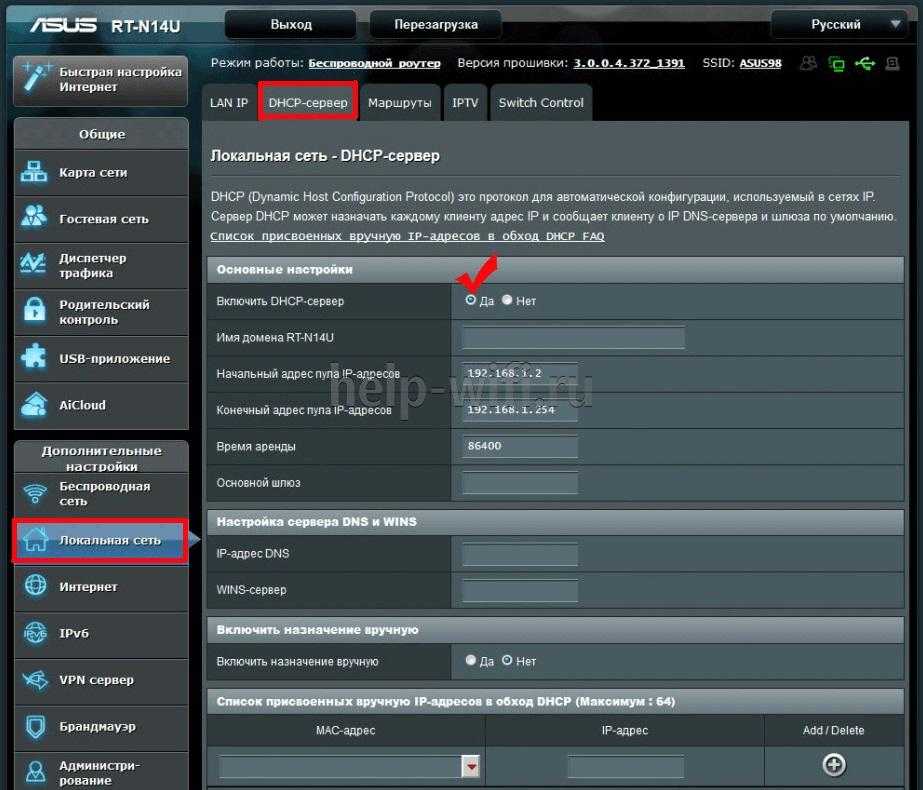

Asus

Настройка роутера этой фирмы происходит следующим образом. В левом краю web-панели есть пункт “Локальная сеть”, нажав на него, нужно выбрать вкладку DHCP-сервер. На открывшейся странице нужно отметить пункт “Да” в графе “Включить DHCP-сервер”.

Здесь можно настроить пул выдаваемых автоматически адресов и время аренды.

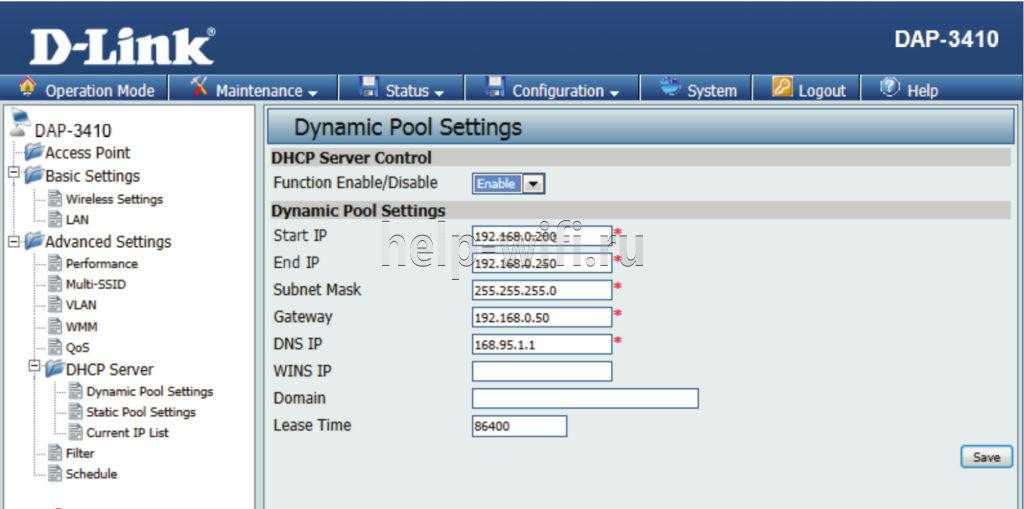

D-Link

Настраивать роутеры D-Link чуть сложнее, поскольку у них сильно разнятся варианты исполнения интерфейса. Но обычно пункт настройки DHCP вынесен непосредственно в основное меню на главной странице.

Здесь всё те же настройки, только выглядят несколько иначе.

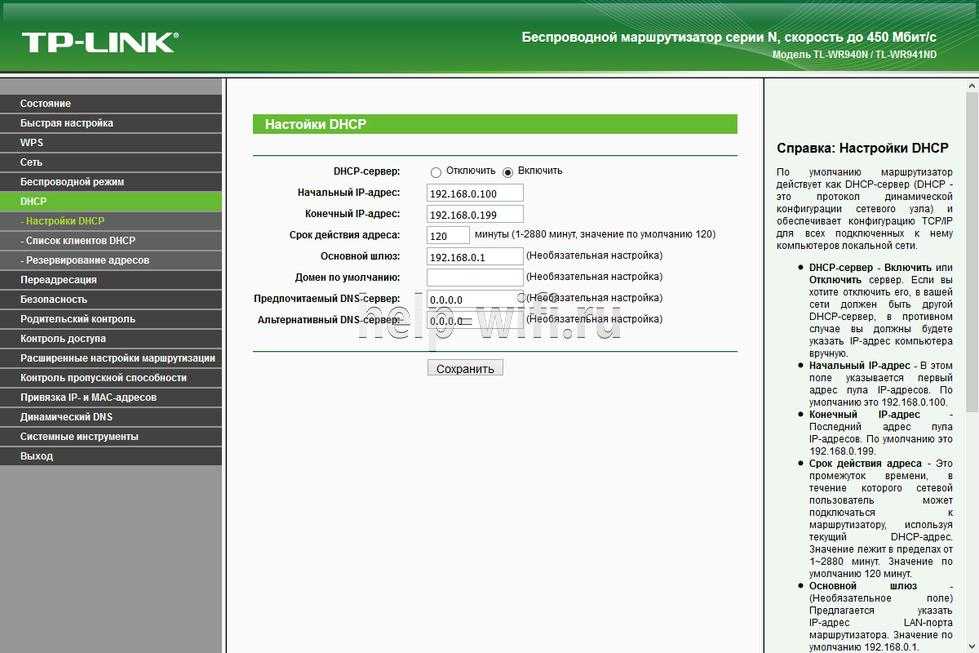

TP-LINK

Параметры DHCP на устройствах TP-LINK доступны практически с главной страницы интерфейса.

В левом краю есть стэк “DHCP”. Развернув его, можно увидеть ещё три пункта, в которых можно настроить, посмотреть список клиентов и зарезервировать адреса для определённых клиентов. Для настройки нужно выбрать пункт “Настройка DHCP”. Далее нужно активировать сервер и произвести его настройку, задав интервал и время аренды.

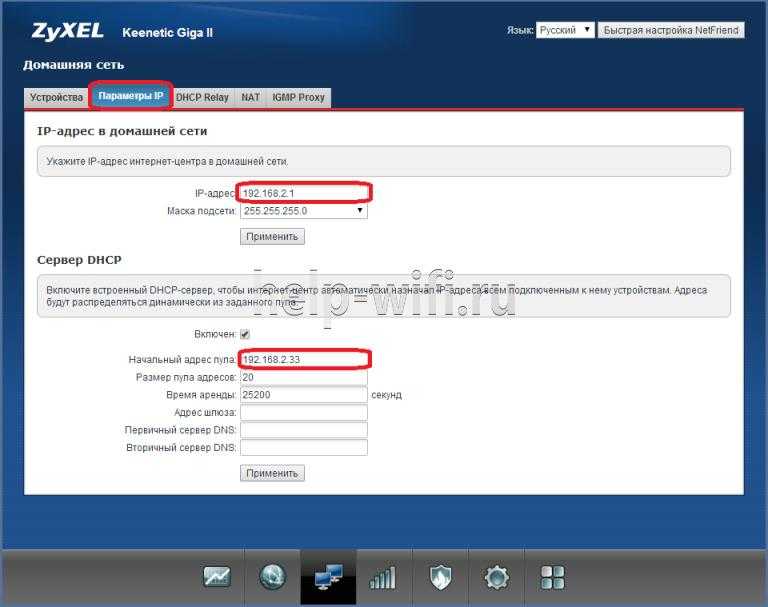

Zyxel keenetic

Для настройки роутеров Zyxel нужно зайти в панель Администратора, затем в настройки домашней сети.

Там выбрать вкладку “Параметры IP” и поставить галочку “Включён” в пункте “Сервер DHCP”.

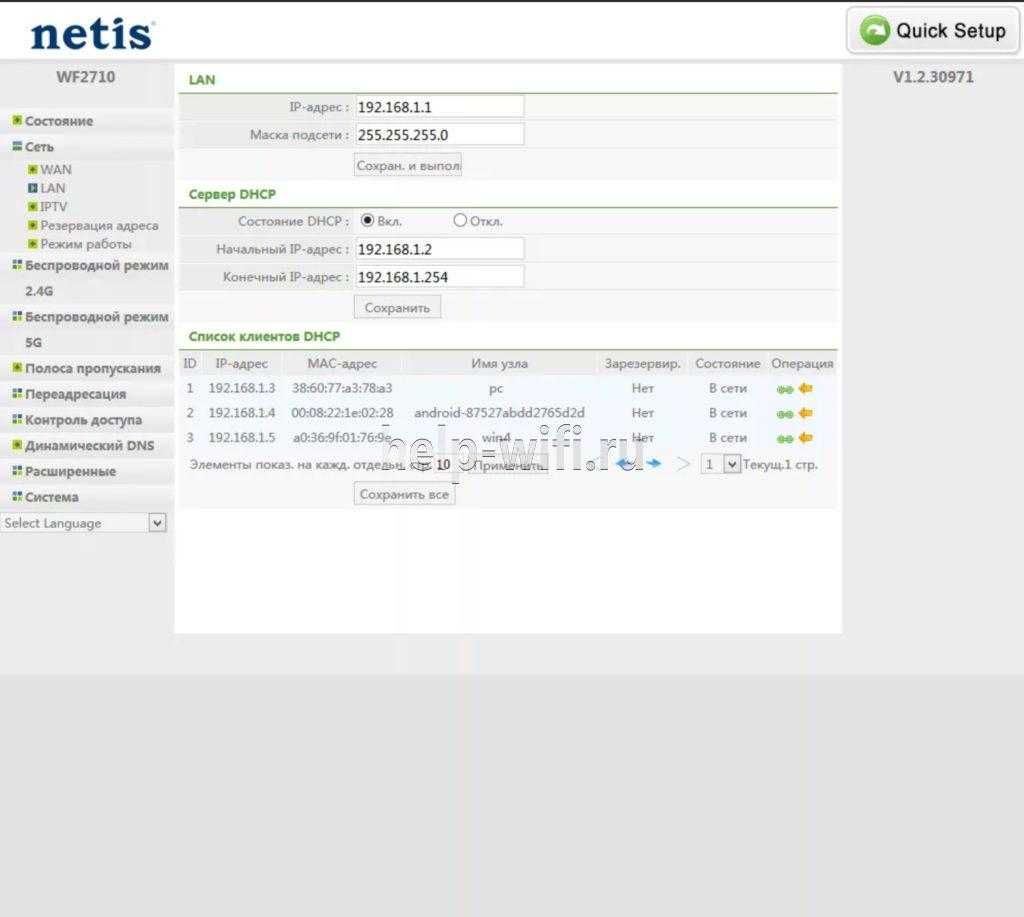

Netis

Настройки роутеров Netis несколько более скудные, здесь можно включить и отключить DHCP на маршрутизаторе и задать диапазон выдаваемых IP.

Попасть в эти настройки можно из стэка “Сеть”, пункт “LAN”.

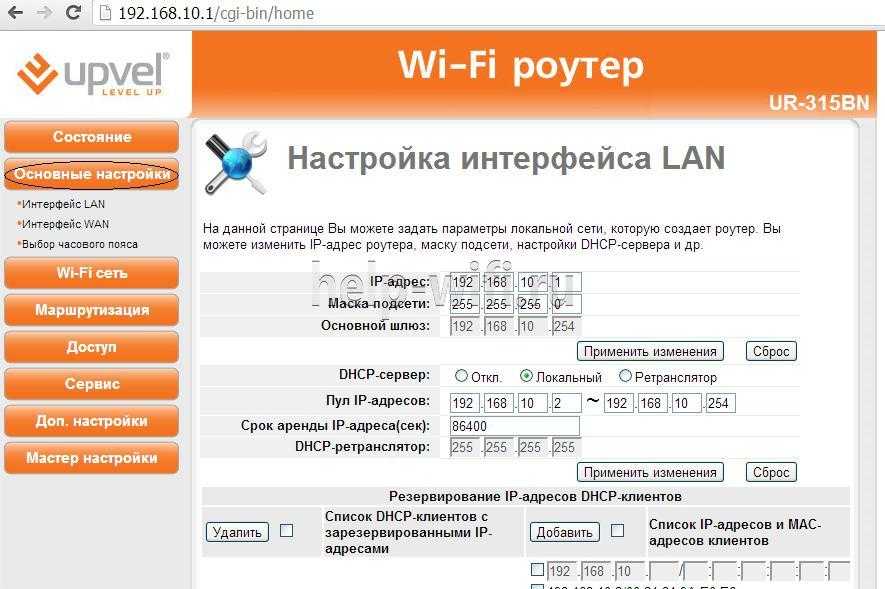

Upvel

В левом стеке есть пункт “Основные настройки”, там “Интерфейс LAN”, в нём на выбор можно включить DHCP или DHCP Relay (ретранслятор в другие подсети).

Здесь можно установить диапазон адресов, срок аренды и редактировать список зарезервированных клиентов, добавлять и удалять их.

Мне нравится3Не нравится

Установка сервера DHCP на Debian

Окружение: Debian GNU/Linux wheezy/sid. isc-dhcp-server Версия: 4.1.1-P1-17

# aptitude install isc-dhcp-server

Этот сервер может работать с несколькими сетевыми интерфейсами одновременно.

Укажем явно сетевой интерфейс на котором будет слушать DHCP сервер, в этом случае для eth0:0, который является алиасом на eth0.

# nano /etc/default/isc-dhcp-server ... # On what interfaces should the DHCP server (dhcpd) serve DHCP requests? # Separate multiple interfaces with spaces, e.g. "eth0 eth1". INTERFACES="eth0:0"

Syslog в Debian для логов dhcpd

По умолчанию демон Настройка DHCP сервера Linux, FreeBSD пишет логи в /var/log/messages и на /dev/console. Нужно вынести логи в отдельный файл и заблокировать вывод логов в messages.

# nano /etc/dhcp/dhcpd.conf log-facility local7;

# touch /var/log/dhcpd.log

В конец файла rsyslog.conf добавим строку

# nano /etc/rsyslog.conf ... !dhcpd *.* -/var/log/dhcpd.log

Для блокировки в messages и на console добавим local7.none

...

*.=info;*.=notice;*.=warn;\

auth,authpriv.none;\

cron,daemon.none;\

mail,news.none;local7.none -/var/log/messages

...

daemon.*;mail.*;\

news.err;\

*.=debug;*.=info;\

*.=notice;*.=warn;local7.none |/dev/xconsole

Параметр authoritative DHCP-сервера позволяет объявить сервер авторитативным (ответственным) в обслуживаемой сети. Отличие авторитативного сервера от «обычного» заключается в том, что последний игнорирует любые запросы адресов, которые не описаны в его конфигурации, в то время как авторитативный сервер в ответ на такие запросы отсылает DHCPNAK. Благодаря такому поведению клиент, перемещённый из другой подсети, сможет бы стрее получить новый адрес (в ответ на DHCPREQUEST с адресом из прежней подсети он сразу получит DHCPNAK и приступит к получению нового адреса; в противном случае DHCPDISCOVER будет отправлен лишь по истечении тайм-аута на ожидание ответа). В то же время «случайные» DHCP-серверы (например, их тыкают сейчас везде где угодно) с меньшей вероятностью смогут помешать работе сети, поскольку, будучи неавторитативными, будут просто игнорировать «чужие» запросы DHCPREQUEST.

![Настройка dhcp сервера linux, freebsd [айти бубен]](http://tehnikaarenda.ru/wp-content/uploads/9/0/0/900c683f335cf3a8d59a7254e1d72f87.jpeg)

![Настройка dhcp сервера linux, freebsd [айти бубен]](http://tehnikaarenda.ru/wp-content/uploads/3/6/5/3654e7ab701b430d388646dccfc61d45.jpeg)