Настройка VPN-соединения с помощью PPtP

Пошагово распишем настройку подключения к корпоративным сетям на примере наиболее известного протокола PPtP. Данный протокол объединяет в себе два других – TCP и GRE, первый из которых позволяет передавать данные, а второй используется для формирования пакетов (или инкапсуляции) для передачи по каналам связи. Данный протокол нашел свое применение в подключении пользователей к корпоративной сети, однако стоит помнить, что применение этого протокола не гарантирует полной безопасности передаваемой информации.

Настройка VPN через MikroTik с использованием протокола PPtP довольна проста. Для этого потребуется выполнить несколько действий:

- Создать VPN сервер на MikroTik роутере, который позволит участникам беспрепятственно пользоваться сетью;

- Завести для всех пользователей отдельный профиль с индивидуальными идентификаторами для быстрого самоопределения на сервере;

- Прописать исключающие правила для Firewall, которые позволят беспрепятственно работать и передавать данные.

Для создания PPtP-сервера необходимо обратиться в меню PPP, после чего перейти на вкладку Interface. В предложенном списке необходимо поставить галочку напротив PPtP-сервера, а также снять отметки с алгоритмов pap и chap – как показано на рисунке.

Для создания профилей участников сети в этом же разделе меню необходимо кликнуть по вкладке Secrets, где нажатием кнопки «+» добавляется требуемое количество клиентов сети.

В соответствующих строках Name и Password прописываются уникальные логин и пароль, с помощью которых будет проходить процедура идентификации пользователя на сервере.

В строке Service необходимо указать тип протокола передачи данных (в нашем случае это PPtP), в строке Local Address прописывается IP-адрес вашего роутера, используемого как сервер, в строке Remote Address указывается IP-адрес данного пользователя. Алгоритм действий повторяется для каждого участника сети. Стоит помнить, IP-адреса абсолютно для всех пользователей должны быть разными, как и логин с паролем.

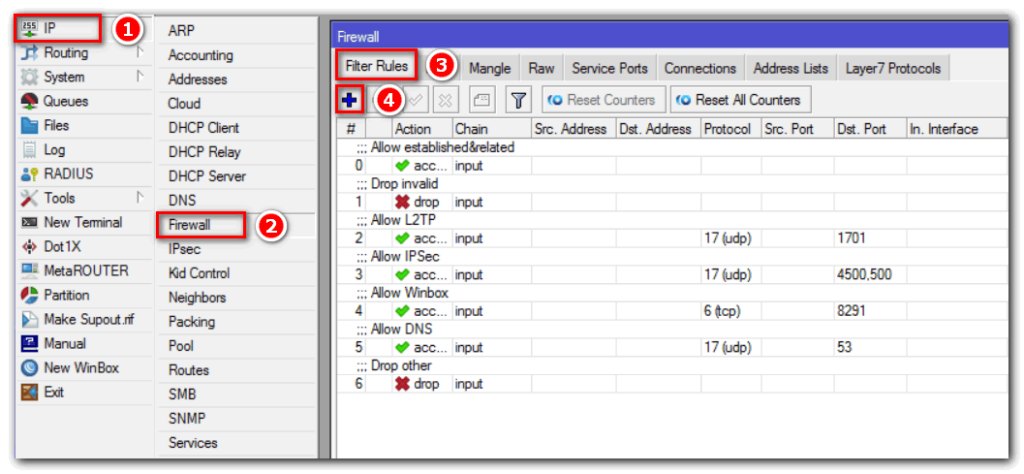

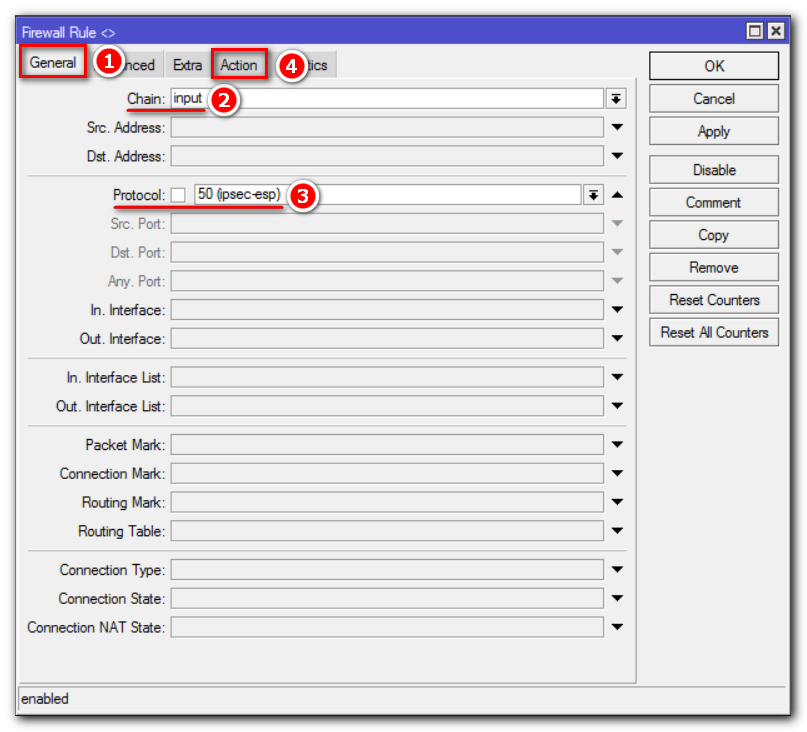

Прописать исключающие правила для Firewall также не составит большого труда. Для этого необходимо сделать открытым 1723 порт, позволяющий передавать пакеты информации по TCP-протоколу, и разрешить работу по протоколу GRE. Эти действия обеспечат бесперебойную работу VPN-соединения на роутере MikroTik. Для этого во время настройки соединения необходимо последовательно перейти в подразделы меню IP и Firewall, после чего выбрать вкладку Filter Rules. Здесь простым нажатием кнопки «добавить» (или «+») прописываются все правила-исключения. В строке Chain прописывается входящий трафик (input), в строке Protocol необходимо указать TCP, а в строке Dst. Port прописывается значение порта туннеля «1723».

Точно таким же способом добавляется исключающее правило для GRE с тем лишь отличием, что в строке Protocol прописывается значение «GRE». В обоих случаях необходимо указать пункт «accept» на вкладке Action .

Оба правила должны находиться в самом верху списка, раньше запрещающих, в противном случае они просто не будут работать. В настройках роутера Mikrotik это можно осуществить простым перетаскиванием необходимых правил в пункте меню FireWall.

Выполнив эти простые действия, вы сможете без труда подготовить к работе VPN-сервер для работы под протоколом PPtP.

С клиентской стороны настройка подключения осуществляется намного проще и включает в себя непосредственное создание VPN-подключения с указанием адреса сервера и идентификационных данных пользователя (логина и пароля).

Видео по теме

Быстрого Вам интернета!

Ubuntu

Версия Ubuntu не имеет значения, настройки идентичные

Для настройки IPSEC между Mikrotik и Ubuntu нам понадобится пакет Strongswan. Установка в две команды:

apt update

apt install strongswan

|

1 |

apt update apt install strongswan |

Для ubuntu нужны будут сертификат убунты (пара открытый-закрытый серт) и ТОЛЬКО открытый серт микротика. Тут так просто как с микротиком не выйдет, мышкой не перетащишь. Нужен SCP, в интернетах полно инструкций, надеюсь справитесь.

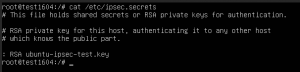

Копируем открытые сертификаты в папку /etc/ipsec.d/certs, закрытый ключ в /etc/ipsec.d/private. Что бы прописать закрытый ключ надо будет добавить в файл /etc/ipsec.secrets строчку с именем файла КЛЮЧА:

: RSA ubuntu-ipsec-test.key

| 1 | RSA ubuntu-ipsec-test.key |

Все настройки Strongswan хранятся в файле /etc/ipsec.conf, заполняем его примерно так:

config setup

conn %default

ikelifetime=60m

keylife=20m

rekeymargin=3m

keyingtries=1

keyexchange=ikev1

conn mikrotik

#ubuntu

left = 98.213.46.5

leftcert = ubuntu-ipsec-test.crt

leftprotoport = ipencap

#mikrotik

right = 145.16.220.86

rightcert = mikrotik-ipsec-test.crt

rightprotoport = ipencap

#general

type = transport

auto = add

#dpd

dpdaction = restart

dpddelay = 30s

dpdtimeout = 90s

#profile

ikelifetime = 1d

ike = aes128-sha256-modp1024

#proposals

lifetime = 30m

esp = aes128-sha256-modp1024

|

1 |

config setup conn%default ikelifetime=60m keylife=20m rekeymargin=3m keyingtries=1 keyexchange=ikev1 conn mikrotik #ubuntu left=98.213.46.5 leftcert=ubuntu-ipsec-test.crt leftprotoport=ipencap #mikrotik right=145.16.220.86 rightcert=mikrotik-ipsec-test.crt rightprotoport=ipencap #general type=transport auto=add #dpd dpdaction=restart dpddelay=30s dpdtimeout=90s #profile ikelifetime=1d ike=aes128-sha256-modp1024 #proposals lifetime=30m esp=aes128-sha256-modp1024 |

Я думаю всё понятно итак, но остановлюсь на некоторых моментах:

- conn — это имя подключения;

- left это локальная сторона, наш Ubuntu сервер, мы указываем адрес, имя сертификата, протокол;

- right — сторона микротика, аналогичные настройки;

- type — тут два режима transport или tunnel. У нас уже есть IPIP туннель, поэтому нам нужен режим transport.

- DPD, IKE, ESP итп мы просто заполняем также как заполняли их на микротике.

Для понимания работы Strongswan я использовал их документацию — примеры, описание параметров.

Для запуска IPSEC нам понадобится перечитать секреты:

ipsec rereadall

| 1 | ipsec rereadall |

и прочитать конфигурационный файл:

ipsec reload

| 1 | ipsec reload |

Затем запускаем подключение:

ipsec up mikrotik

| 1 | ipsec up mikrotik |

Настройка GRE over IPSEC на Микротик

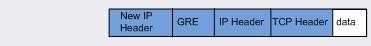

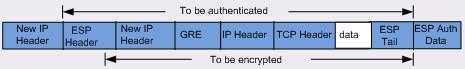

В данной статье поговорим как настроить GRE туннель over IPSEC на роутере Микротик. Но сначала немного теории, GRE – это туннельный протокол разработанный компанией Cisco. Основная задача – инкапсуляция большого количества протоколов через виртуальный point-to-point линк. Работает на сетевом уровне TCP/IP и не имеет порта. Для лучшего понимания можно провести аналогию его с протоколами без отслеживания состояния, а именно IPIP и EoIP.

Это означает, что, если ваш линк на одной из сторон упадет, вы не сможете этого понять, находясь на другой стороне – это классика. Но компания Mikrotik добавила компонент keepalive. Теперь можно отслеживать состояние линка отправляя тем самые keepalive запросы. Отсутствует шифрование по понятным причинам, но это не беда, ведь у нас есть IPSEC. GRE туннель может пересылать только IPv4 и IPv6 пакеты. Не используйте «Check gateway» опцию «arp».

В своей практике, данное решение использую крайне редко, хоть он и используется в PPTP.

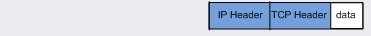

Взглянем на обычный IP пакет.

И еще с IPSEC в туннельном режиме.

Настройка шифрования данных в «туннеле» (IPSec)

На предыдущем этапе мы создали туннель для передачи данных и включили IPSec. В этом разделе мы настроим параметры IPSec.

5. IP — IPSec — Groups

Т.к. велика вероятность появления ошибки соединения с сервером из-за дефолтной группы, просто удалим и тут же создадим ее. Например, с именем «policy_group1». Также можно просто удалить эту группу, но через веб-интерфейс будут показываться ошибки.

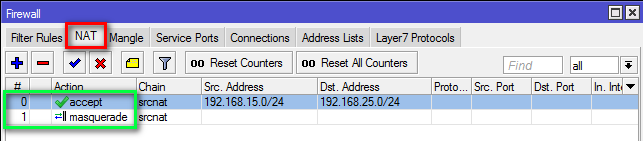

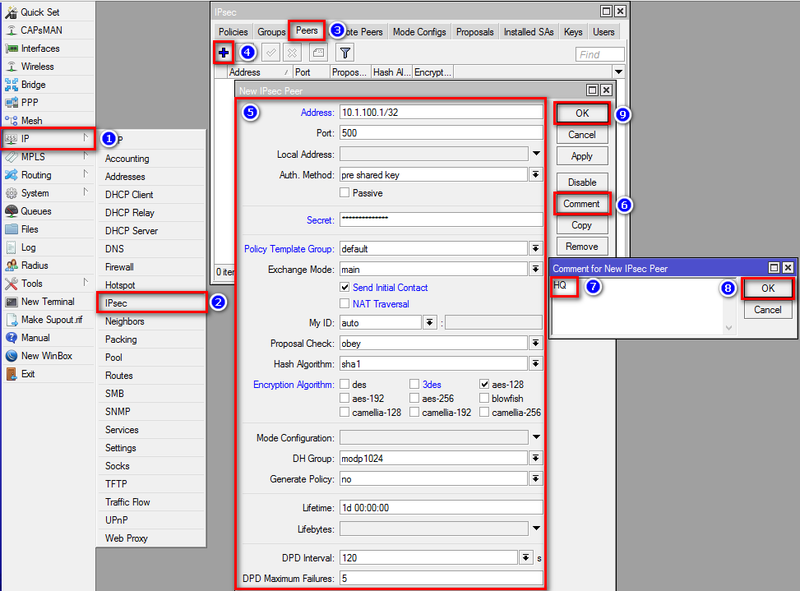

6. IP — IPSec — Peers

Address: 0.0.0.0/0

Port: 500

Auth method: pre shared key

Passive: yes (set)

Secret: tumba-yumba-setebryaki (это не пароль пользователя!)

Policy template group: policy_group1

Exchange mode: main l2tp

Send Initial Contact: yes (set)

NAT Traversal: yes (set)

My id: auto

Proposal check: obey

Hash algorithm: sha1

Encryption Algorithm: 3des aes-128 aes-256

DH Group: modp 1024

Generate policy: port override

Lifitime: 1d 00:00:00

DPD Interval: 120

DPD Maximum failures: 5

7. IP — IPSec — Proposals / «Предложения».

Что-то вроде «что мы можем вам предложить». Другими словами, задаем опции подключения, которые смогут пытаться использовать удаленные клиенты.

Name: default

Auth algorithms: sha1

Enrc. algorithms: 3des, aes-256 cbc, aes-256 ctr

Life time: 00:30:00

PFS Group: mod 1024

Вы наверняка заметили, что пункты 6 и 7 похожи, а если еще добавить, что один и тот же Secret мы добавляли и пункте 4 и пункте 6, то возникает вопрос: почему одни и те же опции повторно настраиваются? Ответ у меня такой: чисто из практики вышло, что Windows 7 требовал одного, а iPhone — другого. Как так работает, не знаю. Но факт чисто из практики. Например, изменяю в Proposal PFS Group на 2048 — Windows нормально коннектиться, а iPhone перестает. Делаю наоборот (в proposal ставлю 1024, а в ip-ipsec-peers ставлю 2048) — iPhone коннектиться, а Windows — нет Т.е. при подключении разных клиентов используются разные части конфигов. Бред? Может быть, это следствие постепенных изменений в конфигурацию VPN сервера, не могу сказать, т.к. может иметь место даже влияние старых прошивок, конфигов и др. Я не исключаю, что что-то здесь избыточно, но что именно, не знаю.

Проверка

Проверка состоит из двух частей:

- Надо убедиться, что между двумя маршрутизаторами MikroTik установлено VPN-соединение. Это описано ниже.

- Если VPN-соединение установлено успешно, то далее надо проверить есть ли связь между хостами в двух сетях. Для этого достаточно запустить ping с любого компьютера в сети на любой компьютер другой сети.

При проверке работоспособности GRE-туннеля надо учитывать параметр keepalive. Если он отсутствует, то GRE-туннель всегда будет отображаться в рабочем состоянии даже, если это не так. Если параметр стоит, как 10 секунд + 10 попыток, то это значит, что маршрутизатор сделает 10 попыток по 10 секунд каждая (итого 100 секунд) и только по истечении этого периода интерфейс будет отображаться как нерабочий. Т. е. теоретически возможна ситуация, когда интерфейс только-только перестал работать, но время по keepalive еще не вышло, и вы в этот промежуток времени проверите состояние туннеля, которое будет отображаться, как рабочее.

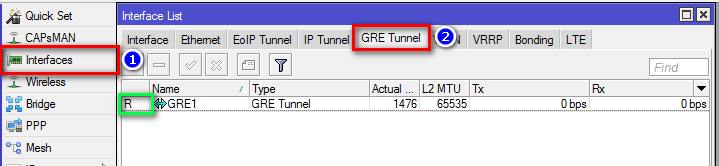

Через графический интерфейс

Если подключение установлено, то статус подключения должен отображаться с буквой «R«. Что значит running, т. е. запущено.

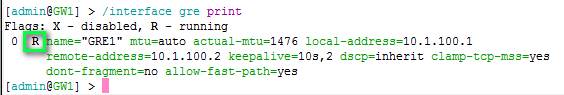

Через консоль

На обоих маршрутизаторах выполнить команду

Если соединение установлено успешно, то статус подключения, так же, как и через графический интерфейс, должен отображаться с буквой «R«.

Типичные проблемы

Если VPN-соединение между двумя маршрутизаторами MikroTik не устанавливается, то надо проверить:

- Не мешает ли файервол. Для уверенности лучше временно отключить все правила файерволов на обоих маршрутизаторах.

- Совпадают ли пароль IPSec на обоих маршрутизаторах.

- На GRE-интерфейсах указан правильный адрес другого GRE-интерфейса к которому должно происходить подключение.

Если не проходит ping между двумя компьютерами в разных сетях, то надо проверить:

- Правильно ли сделаны настройки маршрутизации на обоих маршрутизаторах не зависимо от того из какой сети в какую будет идти пинг.

- На брэндмауэре компьютера, который будет пинговаться, сделаны необходимые разрешения для протокола ICMP. Для уверенности можно отключить встроенный брэндмауэр и выгрузить антивирус.

Схема сети

В головном офисе установлен маршрутизатор GW1. В филиале установлен маршрутизатор GW2.

Головной офис IP-адрес внешней сети головного офиса: 10.1.100.0/24 IP-адрес внешнего интерфейса маршрутизатора GW1: 10.1.100.1/24

IP-адрес внутренней сети головного офиса: 192.168.15.0/24 IP-адрес внутреннего интерфейса маршрутизатора GW2: 192.168.15.1/24

Филиал IP-адрес внешней сети головного офиса: 10.1.200.1/24 IP-адрес внешнего интерфейса маршрутизатора GW1: 10.1.200.1/24

IP-адрес внутренней сети головного офиса: 192.168.25.0/24 IP-адрес внутреннего интерфейса маршрутизатора GW2: 192.168.25.1/24

VPN-канал IP-адрес VPN-сети: 172.16.30.0/30 IP-адрес VPN-интерфейса маршрутизатора GW1: 172.16.30.1/30 IP-адрес VPN-интерфейса маршрутизатора GW2: 172.16.30.2/30

Балансировка каналов и IPSEC

При эксплуатации IPSEC и балансировке каналов выяснился интересный факт: при установке IPSEC не получается обменяться всеми ключами. IPSEC вроде бы как и поднимается, но работать не работает. Если посмотреть IP → IPsec → Installed SAs — можно увидеть что счетчик «Current Bytes» для одного из ключей равен 0, т.е. обмен ключами все-таки не прошел. Для правильной работы необходимо добавить еще два правила:

> /ip firewall mangle > add chain=output action=mark-connection new-connection-mark=ISP1_conn passthrough=no out-interface=WAN1 > add chain=output action=mark-connection new-connection-mark=ISP2_conn passthrough=no out-interface=WAN2

Для чего нужен VPN IpSec и какой роутер MikroTik выбрать

Одна из самых популярных опций в роутере для бизнес сегмента. Позволяет объединить в локальную сеть удаленные офисы. Масштабирование такой сети ограничивается прошивкой RouterOS:

- 4 level – до 200 подключений;

- 5 level – до 500 подключений;

- 6 level – без ограничений.

ну а практическая реализация от быстродействия самого Mikrotik

В первую очередь стоит обращать внимание на аппаратную поддержку IpSec, отсутствие которой сопровождается обработкой всего блока шифрования через CPU маршрутизатора. Это характеристика в первую очередь влияет на количество пропускаемого трафика

Если ваш маршрутизатор(роутер) MikroTik начинает тормозить от передачи файлов к примеру 200-300Мб по каналу IpSec, стоит задуматься над переходом на маршрутизатор, который имеет аппаратную поддержку IpSec. Из актуальных моделей это может быть:

-

- ;

- ;

- ;

- ;

- .

Если вам необходима помощь в подборе оборудования для использования MikroTik VPN IpSec – заполните форму запроса.

Как было указано выше, в зависимости от версии RouterOS визуальное расположение разделов для настройки VPN IpSec будет отличаться. Чтобы привести оба примера, первым будет рассмотрен вариант для версии RouterOS 6.44 и старше, а за ним последует зеркальная настройка второго маршрутизатора(роутера) MikroTik, только с прошивкой RouterOS 6.43 и младше. Схема будут состоять их двух подключений, будет введено наименование маршрутизаторов: MikroTik-1 и MikroTik-2.

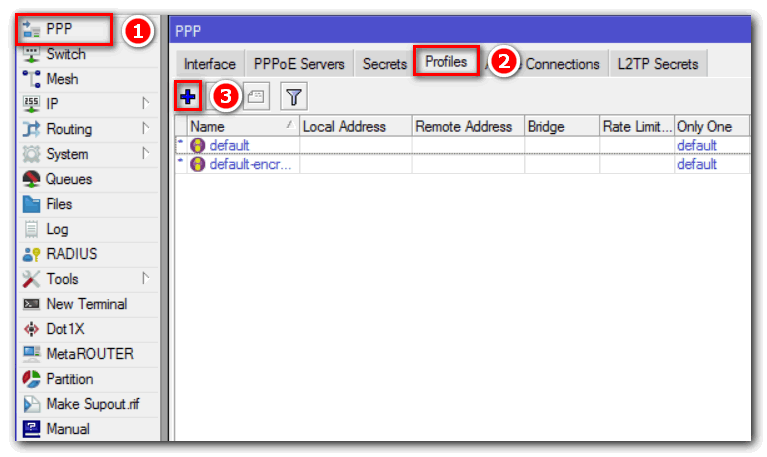

Настройка Mikrotik L2TP Server. Главный офис

Создаем профиль подключения

У Mikrotik в меню PPP есть два профиля по умолчанию, которые используются для PPP соединений. Рекомендуется не изменять профили по умолчанию, а создать и использовать под свою задачу новый.

Создадим профиль для подключения, в котором укажем имя для соединения, назначим статические IP-адреса для L2TP сервера и клиента. Отроем Winbox, перейдя:

PPP => Profiles => “+”.

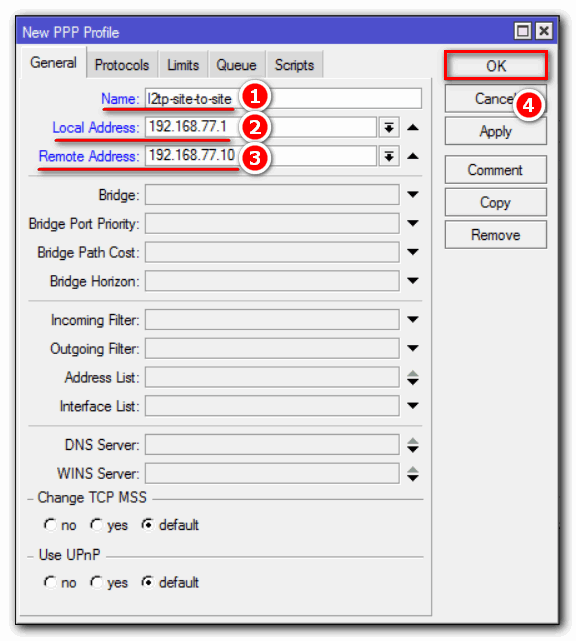

В окне New PPP Profiles, открыв, вкладку “General” укажем информацию:

- Name: l2tp-site-to-site;

- Local Address: 192.168.77.1;

- Remote Address: 192.168.77.10.

Мы указали:

- произвольное имя для профиля(Name);

- присвоили IP для L2TP-Сервера (Local Address);

- IP-Адрес L2TP-Клиента (Remote Address).

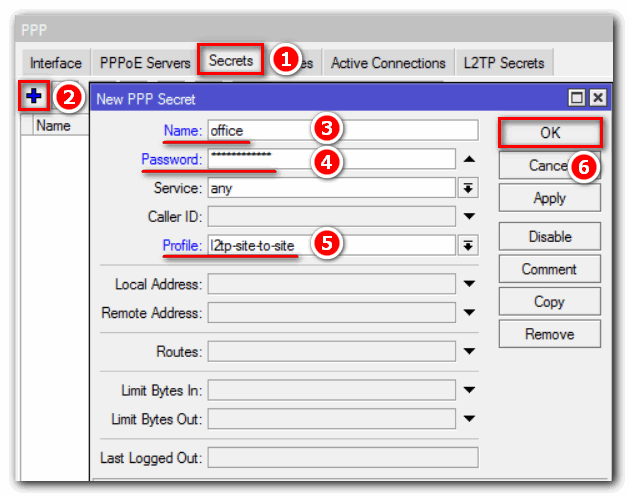

Настраиваем Secret

На вкладке «Secrets» мы настраиваем имя, пароль и профиль подключения для L2TP-Клиента. Для этого выполним действия:

- Secrets => “+”;

- Name: office;

- Password: qwas1234;

- Profile: из выпадающего списка выбираем ранее созданный профиль (l2tp-site-to-site).

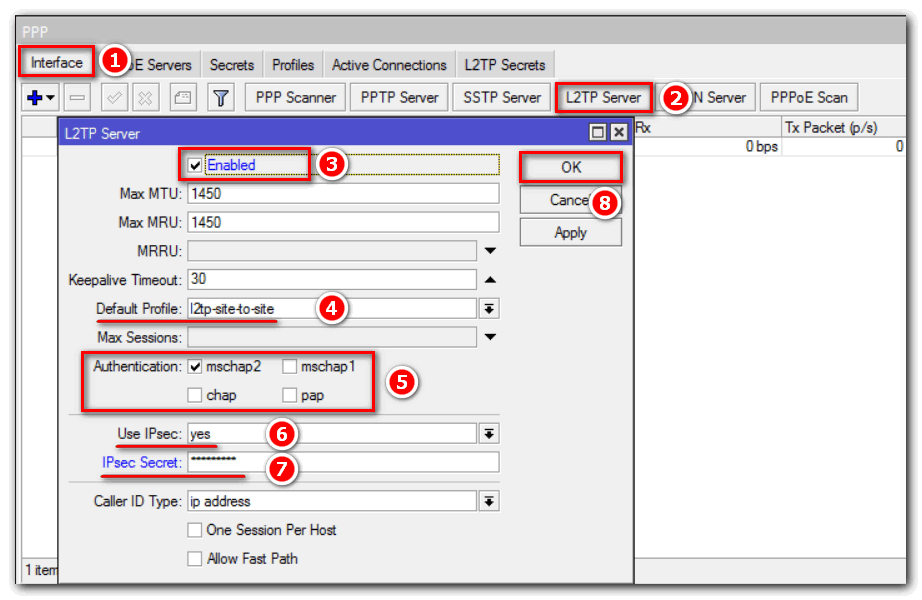

Включаем L2TP Server и IPSec

Следующим шагом включим L2TP Server на Mikrotik указав профиль, метод аутентификации и ключ шифрования для IPSec. Выберем пункт меню Interface, настроим как показано на рисунке ниже:

Не забываем придумывать сложные пароли.

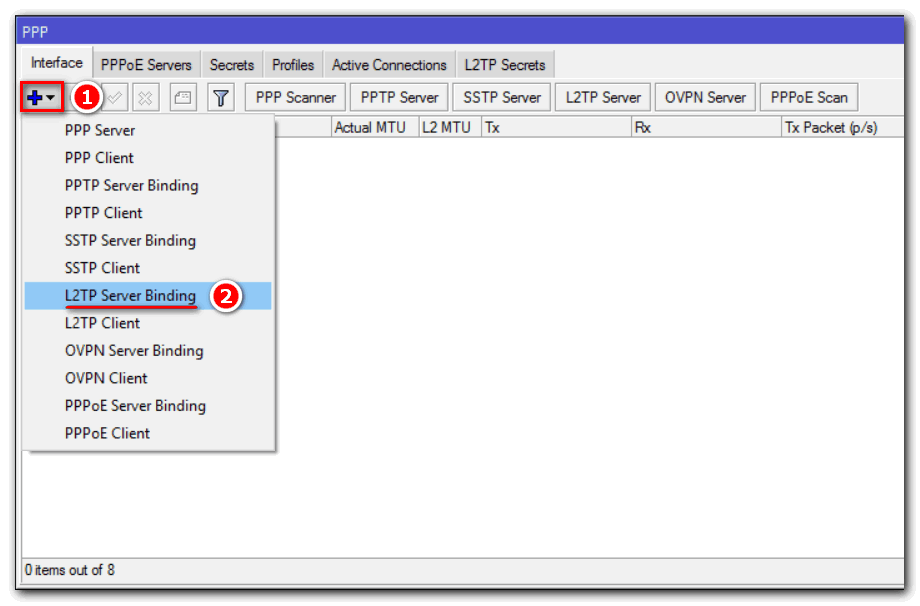

Создаем интерфейс

Создадим статический интерфейс L2TP Server Binding. Это позволит избежать проблемы с маршрутизацией между сетями, которые могут возникнуть при разрыве соединения.

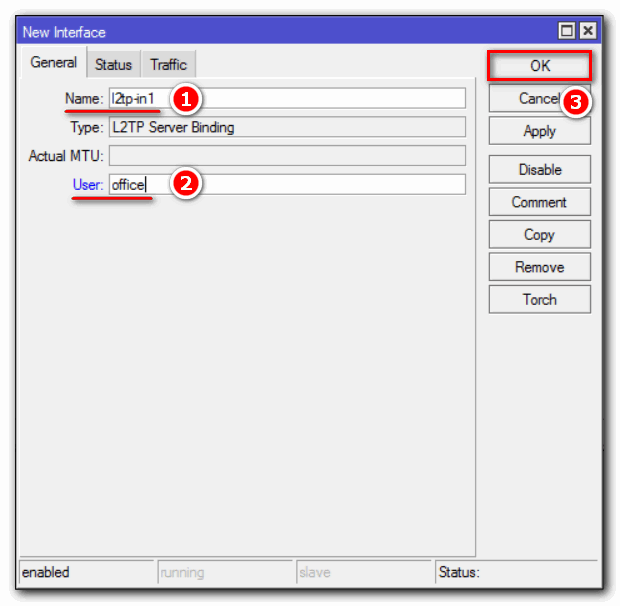

Заполним открывшееся окно New interface. Вкладка «General»:

Где:

- Name – это произвольное имя интерфейса;

- User – имя пользователя, которое мы назначили на вкладке Secrets.

Настройка firewall

Добавим правила в наш файрвол, тем самым разрешая трафик для L2TP, два правила для IPSec и протокол Ipsec-esp:

IP => Firewall => Filter Rules => “+”.

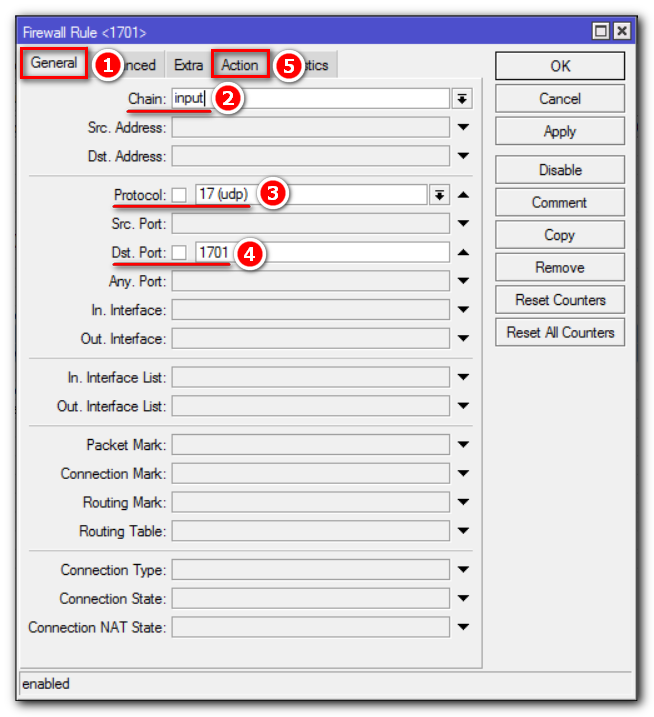

Добавим разрешающее правило для L2TP, который работает на 1701(UDP) порту:

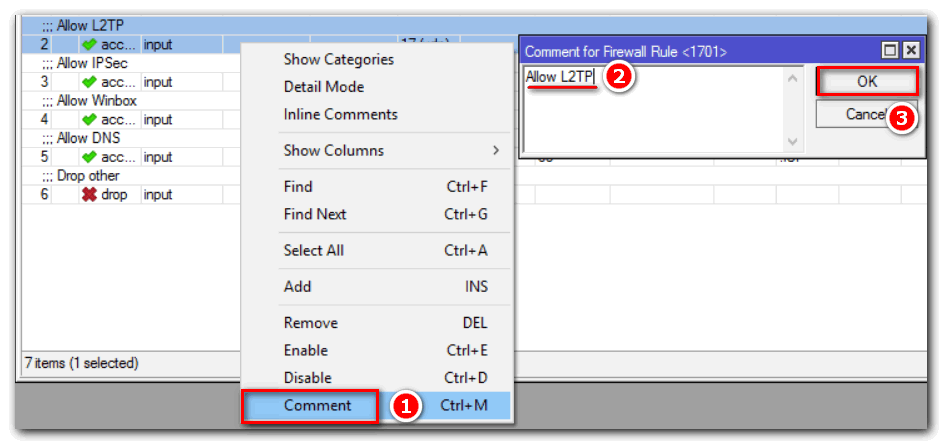

После нажмем правой кнопкой мыши на созданное правило и добавим комментарий, нажав строку Comment из меню:

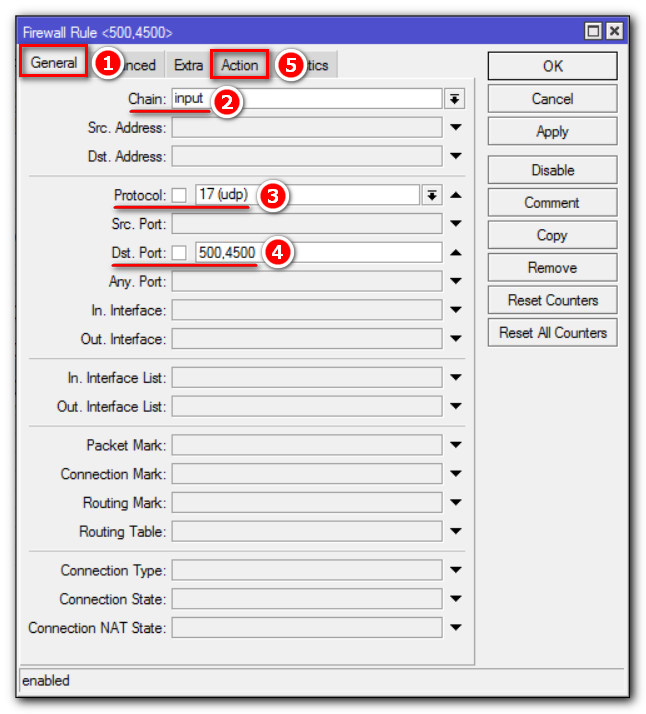

Добавим правило для UDP портов 4500, 500:

Добавим комментарий для этого правила, как показано выше.

Разрешим протокол IPsec-esp:

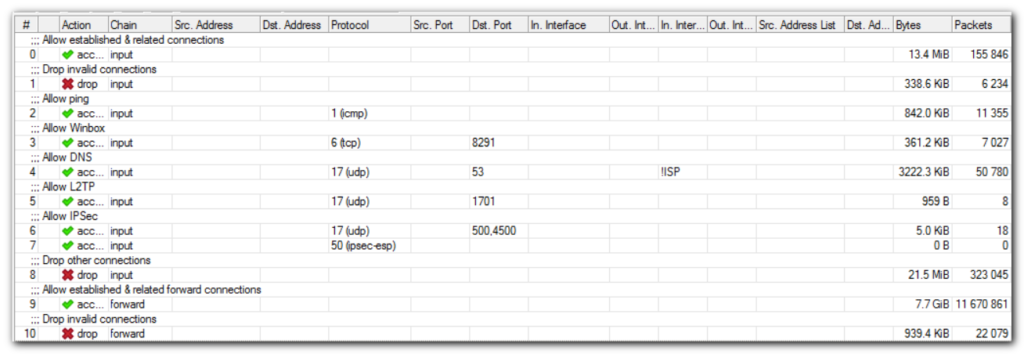

Очень важен порядок расположения правил. Ваш firewall после настроек должен выглядеть примерно следующим образом:

Для более глубокого понимания работы брандмауэра рекомендуем ознакомиться со статьей MikroTik настройка firewall.

На этом настройка L2TP Server Mikrotik закончена, перейдем к настройке клиентской части (филиала).

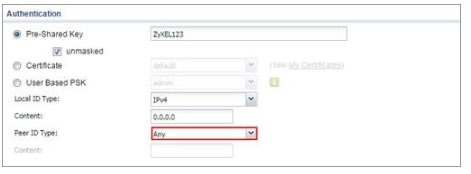

Настройка ZyWALL / USG IPSec VPN-туннеля корпоративной сети (филиала)

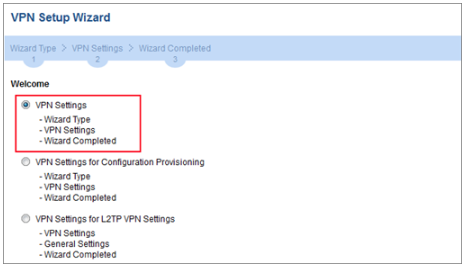

1. В ZyWALL / USG используйте мастер настройки VPN, чтобы создать правило VPN, которое можно использовать с FortiGate. Нажмите кнопку «Далее.

Быстрая настройка> Мастер настройки VPN> Добро пожаловать

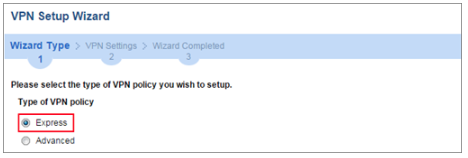

2. Выберите Express, чтобы создать правило VPN с настройками по умолчанию для фазы 1 и фазы 2, и использовать предварительный общий ключ в качестве метода аутентификации. Нажмите кнопку «Далее.

Быстрая настройка> Мастер настройки VPN> Тип мастера

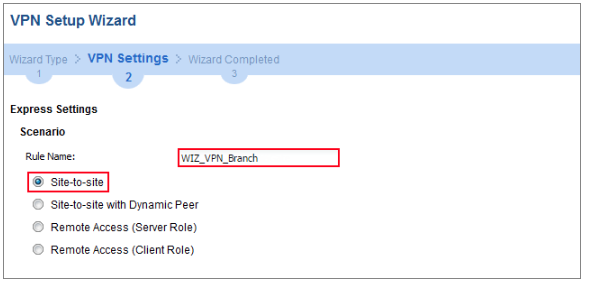

3. Введите Имя правила, используемое для идентификации этого VPN-соединения (и VPN Gateway). Вы можете использовать от 1 до 31 буквенно-цифровых символов. Это значение чувствительно к регистру. Выберите правило, которое будет «Сайт-сайт». Нажмите кнопку «Далее.

Быстрая настройка> Мастер настройки VPN> Тип мастера> Настройки VPN (сценарий)

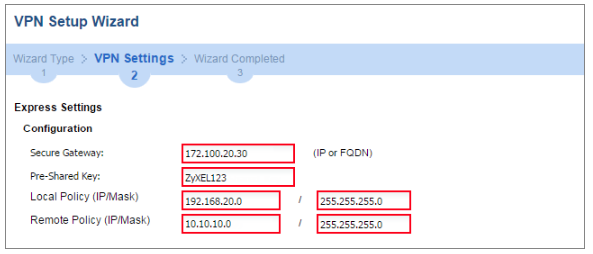

4. Настройте защищенный IP Gateway в качестве IP-адреса WAN филиала (в примере 172.100.20.30). Затем введите безопасный предварительный ключ (8–32 символа).

Установите в качестве локальной политики диапазон IP-адресов сети, подключенной к ZyWALL / USG (HQ), а в качестве политики удаленного доступа — диапазон IP-адресов сети, подключенной к ZyWALL / USG (филиал).

Быстрая настройка> Мастер настройки VPN> Тип мастера> Настройки VPN (Конфигурация)

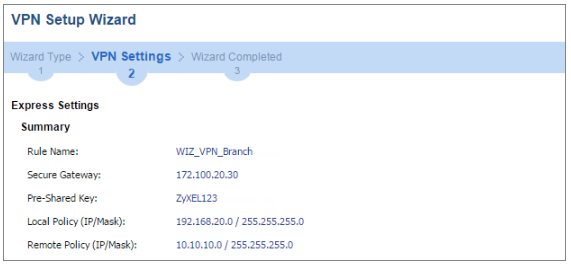

5. Этот экран предоставляет сводную информацию о туннеле VPN только для чтения. Нажмите Сохранить.

Быстрая настройка> Мастер настройки VPN> Добро пожаловать> Тип мастера> Настройки VPN (Сводка)

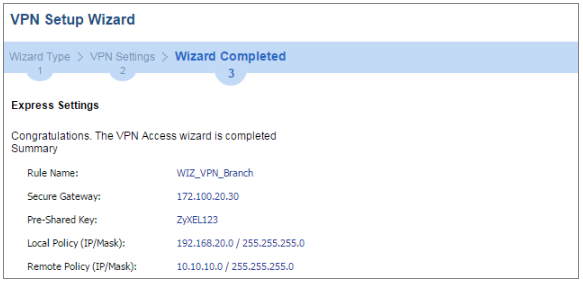

6. Теперь правило настроено на ZyWALL / USG. Настройки правил фазы появятся здесь

Этап 1: VPN> IPSec VPN> VPN Gateway Этап 2: VPN> IPSec VPN> VPN-соединение Быстрая настройка> Мастер настройки VPN> Добро пожаловать> Тип мастера> Настройки VPN> Мастер завершен

7. Настроить В качестве идентификатора Peer ID введите Any, чтобы ZyWALL / USG не требовал проверки содержимого идентификатора удаленного маршрутизатора IPSec.

КОНФИГУРАЦИЯ> VPN> IPSec VPN> VPN Gateway> Показать дополнительные настройки> Аутентификация> Тип идентификатора узла

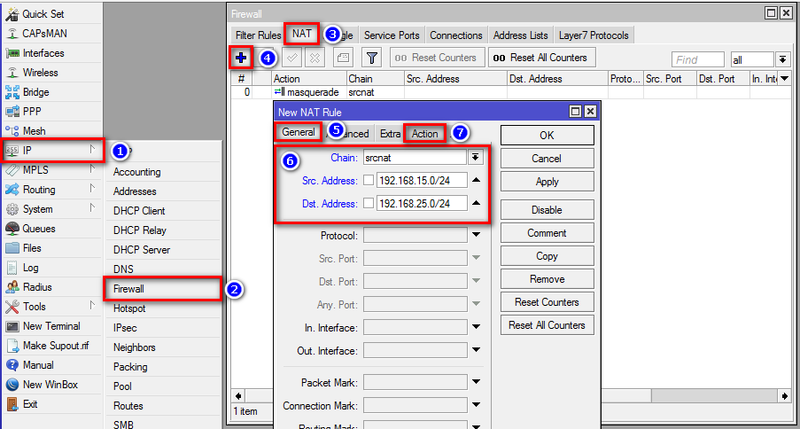

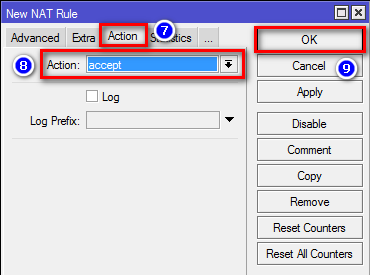

Настройка

Настройка первого маршрутизатора

Через графический интерфейс

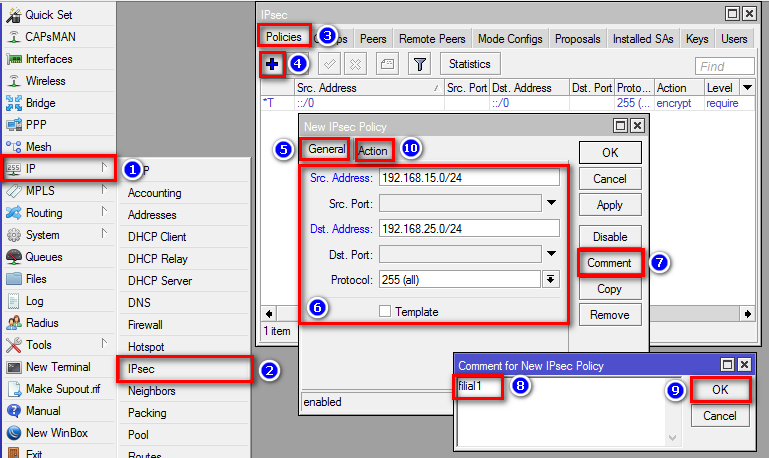

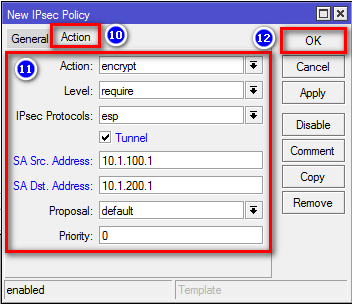

Настройка IPsec-пира. На первом этапе надо указать адрес пира (маршрутизатора с которым будет устанавливаться соединение) и ключ (secret) с помощью, которого будет проходить авторизация. В качестве алгоритма шифрования мы выбрали aes-128. Конечно можно использовать и более длинные ключи, но это не имеет практического смысла, т. к. даже для подбора такого ключа требуется очень-очень много лет. Поэтому мы считаем, что более длинные ключи нужны либо в маркетинговых целях либо, если вы очень заморочены на глобальной слежке правительства.

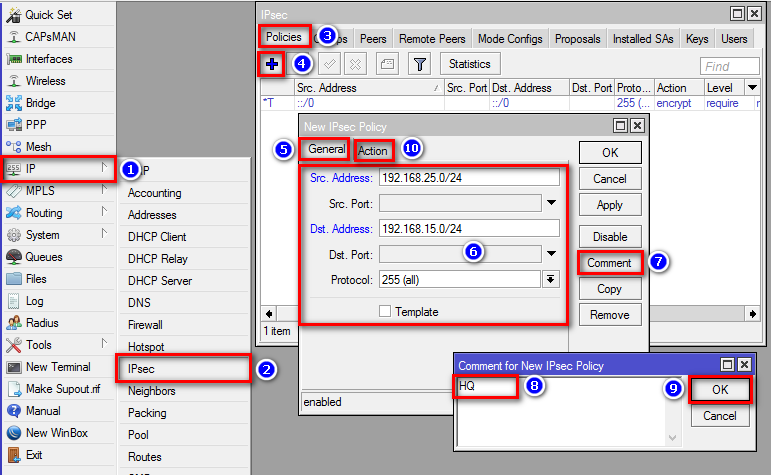

Настройка политики IPsec. Следующим шагом надо настроить политику IPsec. Политика описывает в каких случаях должно использоваться шифрование. Т. е., если пакет совпадает с правилом описанным в политике, то выполняется заданное действие. В нашем случае это шифрование. Если пакет не совпадает с правилом, то он идет дальше без обработки политикой.

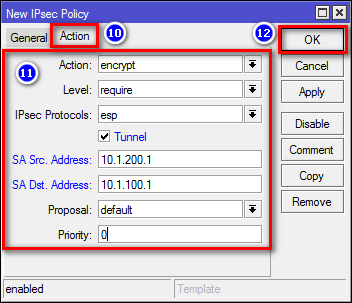

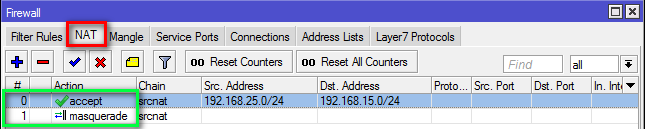

Если правило обхода NAT было создано после того, как было установлено защищенное соединение, то оно не заработает. Для того, что бы оно начало работать надо либо удалить все соединения на вкладке "Connections" у файервола либо перезагрузить маршрутизатор.

И с помощью захвата и перетаскивания мышью перетянем правило так, что бы оно находилось выше правила «masquerade«.

Через консоль

Настройка второго маршрутизатора

Через графический интерфейс

Расписывать заново каждое действие мы не будем, т. к. они полностью аналогичны настройкам на первом маршрутизаторе.

Настройка IPsec-пира.

Настройка политики IPsec.

Правило обхода NAT.

Через консоль

Настройка маршрутизации

Маршрутизация при использовании IPsec «в чистом виде» не может быть использована, т. к. IPsec не создает виртуальный интерфейс, которому может быть назначен IP-адрес и добавлена запись в таблицу маршрутизации.

- AES является единственным алгоритмом, который поддерживается модулем аппаратного шифрования, если такой установлен на маршрутизатор.

- Максимальное значение MTU при котором не будет фрагментации с использованием IPsec с алгоритмами SHA1 для подписи и AES-128 для шифрования = 1418. При использовании других алгоритмов значение MTU будет другим. Если используется механизм обхода NAT IPsec, следует понизить MTU на 28.

- AES является единственным алгоритмом, который поддерживается модулем аппаратного шифрования, если такой установлен на маршрутизатор.

- IPSec очень не стабильно работает за NAT’ом. Поэтому желательно, что бы внешние интерфейсы маршрутизаторов имели «белые» IP-адреса.

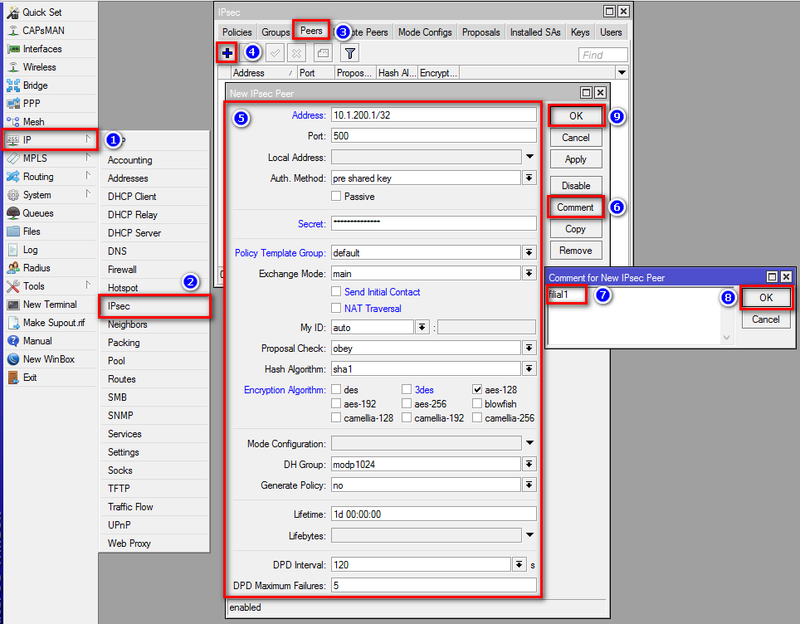

Конфигурирование устройств

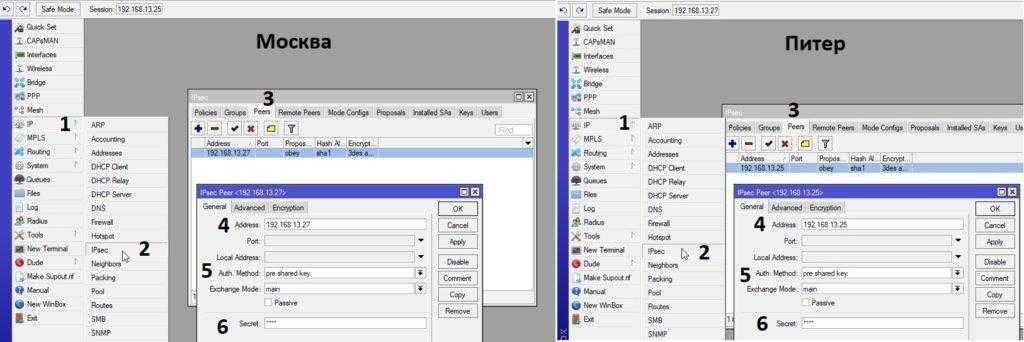

Покажу все на примере одного роутера, так как настройки у них идентичны. Начинаем с настройки IPSec Peer. Вообще для поднятия туннеля достаточно добавить address, auth-method and secret но все по порядку. Идем в раздел IP-> IPSec вкладка Peers, добавляем новый элемент через плюс. Далее на первой вкладке изменим следующие параметры:

- Address – 192.168.13.27 (белый ip удаленного роутера)

- Auth. Method – метод авторизации, выбираем «pre shared key»

- Secret – пароль который должен быт одинаковый на обоих микротиках.

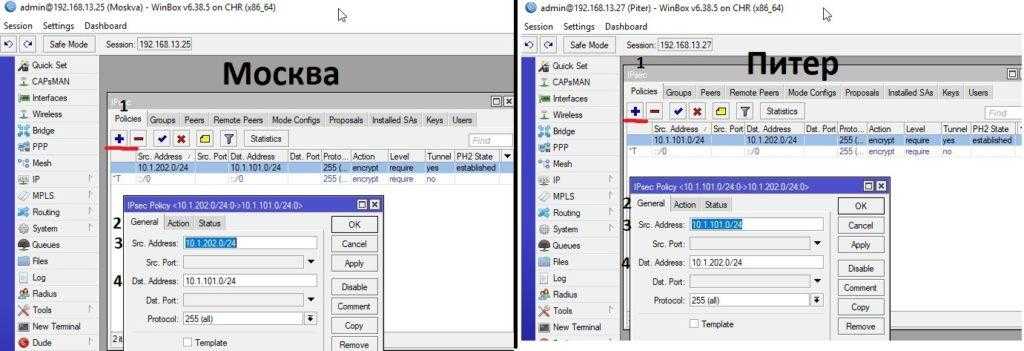

Здесь мы все закончили, сохраняем и переходим к добавлению политики шифрования. Данная настройка делается на вкладке Policies, добавляем новую и в разделе General пишем следующие:

- Src. Address – 10.1.202.0/24 (адрес локальной сети в Москве)

- Dst. Address – 10.1.101.0/24 (адрес локальной сети в Питере)

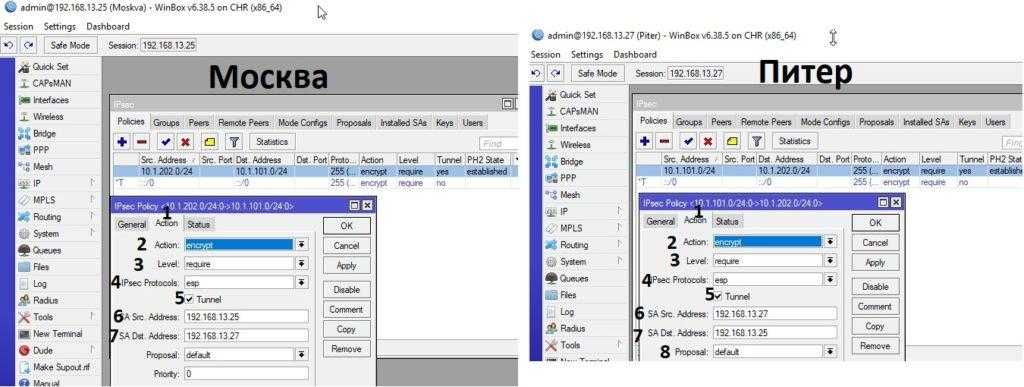

Здесь же на вкладке Action выбираем протокол шифрования и указываем SA для каждого микторика. Обязательно поставьте галочку Tunnel.

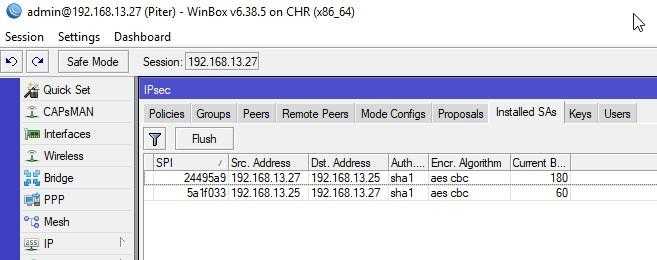

Сохраняем все и идем проверять установился ли IPSec туннель между городами. Посмотреть это можно в разделе Installed SAs. Если у вас примерно также как у меня, значить трафик шифруется и VPN работаем.

Настройка

Настройка первого маршрутизатора

Через графический интерфейс

Создать GRE-туннель. Укажем параметр «keepalive«, который определяет находится ли туннель в рабочем состоянии. Если параметр не включен, то даже, если второй маршрутизатор будет выключен интерфейс все равно будет показывать рабочее состояние, что не удобно для диагностики. Мы рекомендуем использоваться значение 10 попыток по 10 секунд. т. е., если в течении 100 секунд не будет никаких сигналов с противоположной стороны туннель перейдет в нерабочее состояние. При этом он автоматически включится, если противоположная сторона попытается установить соединение. Мы рекомендуем выбирать имя интерфейса, которое бы позволяло однозначно идентифицировать кто находится на противоположной стороне туннеля. Если филиалов 1-2, то достаточно и простых идентификаторов. А вот если их число начнет расти, то идентификаторы вроде filial1, filial2, filial3 и т. д. будут не самыми удобными. В отличии от настройки GRE без IPSec в этой конфигурации должна быть отключена опция «Allow Fast Path«, а параметр «Local Address:» является обязательным потому что без него не получится создать автоматические настройки IPsec. При указании параметра «IPsec Secret:» будут автоматически созданы необходимые настройки IPsec. При этом надо учитывать, что внести изменения в эти настройки не будет возможности.

Примечание: На картинке имеется опечатка. Значения параметров Local Address и Remote Address надо поменять местами.

Назначить IP-адрес GRE-туннелю, созданному на предыдущем шаге.

Через консоль

/interface gre add name=GRE1 keepalive=10s,10 local-address=10.1.100.1 remote-address=10.1.200.1 allow-fast-path=no ipsec-secret=ipsec-password

/ip address add address=172.16.30.1/30 interface=GRE1

Настройка второго маршрутизатора

Через графический интерфейс

Настройки второго маршрутизатора полностью идентичны настройкам на первом. Поэтому комментировать их мы не будем.

Через консоль

/interface gre add name=GRE1 keepalive=10s,10 local-address=10.1.200.1 remote-address=10.1.100.1 allow-fast-path=no ipsec-secret=ipsec-password

/ip address add address=172.16.30.2/30 interface=GRE1

Настройка маршрутизации

Если на предыдущих шагах все было сделано верно, то VPN-соединение между двумя офисами было установлено, но для того, что бы обе сети могли обмениваться информацией друг с другом они должны знать друг о друге, т. е. между ними должна быть настроена маршрутизация. Для этого надо выполнить следующие шаги:

На первом маршрутизаторе

Через графический интерфейс Выполнить следующие настройки: Dst. Address: 192.168.25.0/24 (адрес сети к которой указываем маршрут) Gateway: 172.16.30.2 (интерфейс через который можно «добраться» до сети) Pref. Source: 192.168.15.1 (интерфейс с которого будут идти запросы к сети) Комментарий указать по нажатию кнопки «Comment» (не обязательно)

/ip route add comment=»route to filial1 through VPN» dst-address=192.168.25.0/24 gateway=172.16.30.2 pref-src=192.168.15.1

На втором маршрутизаторе

Через графический интерфейс Выполнить следующие настройки: Dst. Address: 192.168.15.0/24 (адрес сети к которой указываем маршрут) Gateway: 172.16.30.1 (интерфейс через который можно «добраться» до сети) Pref. Source: 192.168.25.1 (интерфейс с которого будут идти запросы к сети) Комментарий указать по нажатию кнопки «Comment» (не обязательно)

Через консоль /ip route add comment=»route to HQ through VPN» dst-address=192.168.15.0/24 gateway=172.16.30.1 pref-src=192.168.25.1

HQ — это аббревиатура от headquarter, что в переводе означает головной офис.

Примечание: Параметр Pref. Source (pref-src) не является обязательным. Он становится нужен, если количество филиалов будет более одного. Без этого параметра не будут проходить ping’и с маршрутизатора одного филиала до хостов и внутреннего интерфейса маршрутизатора другого филиала. Не будут проходить ping’и именно с маршрутизаторов, т. е. между хостами двух филиалов связь будет.

![Mikrotik: настраиваем ipsec тоннель [rtzra's hive]](http://tehnikaarenda.ru/wp-content/uploads/d/0/5/d05c0750636da2127189fac5cee3c692.jpeg)

![Mikrotik: настраиваем тоннель gre между mikrotik и ubuntu [rtzra's hive]](http://tehnikaarenda.ru/wp-content/uploads/c/9/c/c9cd8b6be9a6f6a3a51ee718f0409268.jpeg)