Введение

Подробно о том, что такое интернет шлюз ИКС я рассказал в предыдущей статье. Сейчас не хочется повторяться и еще раз разбирать тему, поэтому коротко по пунктам перечислю его основной функционал. В общем и целом это программный шлюз на базе ОС Freebsd, с помощью которого можно:

- Настроить прокси сервер с разбором всего трафика в том числе с помощью MITM для расшифровки https соединений.

- Сделать ограничения доступа к сайтам на основе готовых списков от Минюста, Госнаркоконтроля и т.д.

- Использовать списки пользователей и групп для централизованного ограничения и управления доступом и отчетами.

- Настроить свои VPN туннели или подключиться к существующим на базе стороннего оборудования.

- Запустить базовый функционал следующих сервисов — почта, файловый сервер, ip телефония, jabber.

При всем при этом интернет шлюз ИКС умеет:

- Настраиваться полностью через web интерфейс. В консоль ходить не надо вообще.

- Интеграцию с AD с помощью Kerberos и NTLM.

- Строить красивые графики и отчеты, которые не стыдно показать.

- Мульти WAN и отказоустойчивость на базе CARP.

Ну и до кучи он имеет сертификацию ФСТЭК (как я понял, сейчас она в стадии продления) и включен в единый реестр российского ПО, что в некоторых случаях очень важно. Бесплатно можно использовать шлюз для работы с ним до 9-ти пользователей, либо получить 35-ти дневную бесплатную версию без ограничения числа пользователей для теста

В обоих случаях это будут полнофункциональные варианты работы шлюза.

После первого знакомства с продуктом и тестирования основного функционала, у меня осталось положительное впечатление. Я хорошо знаком с вопросом настройки шлюзов и контроля трафика в небольших и средних компаниях, так как много занимался этой темой, когда обслуживал офисы. По запросам руководства настраивал ограничение доступа, предоставлял отчеты и т.д. Дело чаще всего бесполезное, но тем не менее, запросы такие были регулярно.

В общем, я считаю, что интернет шлюз ИКС неплохой продукт и может быть полезен, поэтому согласился написать по нему очередную статью. Она будет на тему организации VPN туннелей. Эту тему я еще не разбирал, так что будет интересно посмотреть, что и как он умеет делать.

Обзор существующих решений

PPTPL2TPWireguardOpenVPN

- Поддержка множества платформ — Windows, Linux, OpenWRT и её производные, Android

- Стойкое шифрование и поддержка сертификатов.

- Гибкость настройки.

- Работа целиком и полностью в user-space.

- Ограниченная поддержка со стороны домашних машрутизаторов — кривенько-косенько на Mikrotik (не умаляя остальных достоинств железок) и нормально в OpenWRT.

- Сложности с настройкой мобильных клиентов: нужно скачивать, либо создавать свой инсталлятор, копировать куда-то конфиги.

- В случае наличия нескольких туннелей ждут танцы с правкой systemd-юнитов на сервере.

OpenConnect (open-source реализация протокола Cisco Anyconnect)

- Относительно широкая поддержка различных платформ — Windows, Android, Mac на базе родного приложения Cisco Anyconnect из магазина — идеальный вариант предоставить доступ ко внутренней сети носимым устройствам.

- Стойкое шифрование, поддержка сертификатов, возможность подключения 2FA

- Сам протокол полностью TLS-based (в отличие от OpenVPN, который легко детектится на 443 порту). Кроме TLS поддерживается и DTLS — во время установленного сеанса клиент может переключится на передачу данных через UDP и обратно.

- Прекрасное сосуществование на одном порту как VPN, так и полноценного web-сервера при помощи sniproxy.

- Простота настройки как сервера, так и клиентов.

- Работа целиком и полностью в user-space.

- Поддержки со стороны customer-grade оборудования нет.

- Сложность установки туннелей между двумя Linux: теоретически можно, практически — лучше потратить время на что-то более полезное.

- В случае наличия нескольких туннелей ждут танцы с несколькими конфигами и правкой systemd-юнитов.

IKEv2 IPSEC

- С появлением IKEv2 сам протокол стал проще в настройке, в сравнении с предыдущей версией, правда ценой потери обратной совместимости.

- Благодаря стандартизации обеспечивается работа где угодно и на чём угодно — список можно вести до бесконечности. Linux, Mikrotik (в последних версиях RouterOS), OpenWRT, Android, iPhone. В Windows также есть нативная поддержка начиная с Windows 7.

- Высокая скорость: обработка трафика полностью в kernel-space. User-space часть нужна только для установки параметров соединения и контроля работоспособности канала.

- Возможность использовать несколько методов аутентификации: используя как PSK, так и сертификаты, причем в любых сочетаниях.

- Несколько режимов работы: туннельный и транспортный. Чем они отличаются можно почитать в том числе и на Хабре.

- Нетребовательность к настройкам промежуточных узлов: если в первой версии IKE были проблемы, вызванные NAT, то в IKEv2 есть встроенные механизмы для преодоления NAT и нативная фрагментация IKE-сообщений, позволяющая установить соединение на каналах с кривым MTU. Забегая вперед скажу, что на практике я еще ни разу не сталкивался с WiFi сетью, где бы клиенту не удалось установить соединение.

- Необходимо потратить немного времени на изучение и понять как это работает

- Особенность, которая может сбить с толку новичка: IPSec, в отличие от привычных VPN решений, не создает сетевые интерфейсы. Задаются только политики обработки трафика, всё остальное разруливается средствами firewall.

Подготовка интернет-шлюза и конфигурирование локальных сетей

Для объединения локальных сетей офисов вам необходимо обеспечить в них уникальность пространства IP-адресов. В каждом офисе должна быть своя уникальная сеть. В противном случае, при создании VPN-туннеля вы можете столкнуться с некорректной работой маршрутизации.

В нашем примере мы рассмотрим объединение сетей двух офисов. Настройте вашу сеть и шлюз безопасности Ideco UTM в соответствии с данными, описанными в таблице ниже.

| Параметр | Офис №1. Ideco UTM | Офис №2. Роутер. |

|---|---|---|

| Пространство IP-адресов | IP-адрес: 192.168.0.0Маска сети: 255.255.255.0 | IP-адрес: 192.168.1.0Маска сети: 255.255.255.0 |

| Локальный IP-адрес | IP-адрес: 192.168.0.1Маска сети: 255.255.255.0 | IP-адрес: 192.168.1.1Маска сети: 255.255.255.0 |

Для корректного функционирования VPN-соединения в Ideco UTM необходимо в разделе Сервисы -> Дополнительно:

отключите проверку обратного пути (RP_FILTER).

Часть 3. Создание нового подключения VPN типа «сеть — сеть» с помощью политики IPsec/IKE

В этом разделе описаны действия по созданию VPN-подключения типа «сеть — сеть» с помощью политики IPsec/IKE. С помощью приведенных ниже инструкций вы сможете создать подключение, как показано на этой схеме:

Пошаговые инструкции по созданию VPN-подключения типа «сеть — сеть» см. в статье Создание виртуальной сети с VPN-подключением типа «сеть — сеть» с помощью PowerShell.

Подготовка к работе

- Убедитесь в том, что у вас уже есть подписка Azure. Если у вас нет подписки Azure, вы можете активировать преимущества для подписчиков MSDN или зарегистрировать бесплатную учетную запись.

- Установите командлеты PowerShell для Azure Resource Manager. Дополнительные сведения об установке командлетов PowerShell см. в разделе Общие сведения об Azure PowerShell.

Шаг 1. Создание виртуальной сети, VPN-шлюза и шлюза локальной сети

1. Объявление переменных

В этом упражнении мы начнем с объявления переменных. Обязательно замените значения своими при настройке для рабочей среды.

2. Подключение к подписке Azure и создание группы ресурсов

Для работы с командлетами диспетчера ресурсов необходимо перейти в режим PowerShell. Дополнительные сведения см. в статье Использование Azure PowerShell с диспетчером ресурсов Azure.

Откройте консоль PowerShell и подключитесь к своей учетной записи. Для подключения используйте следующий пример.

3. Создание виртуальной сети, VPN-шлюза и шлюза локальной сети

В следующем примере создается виртуальная сеть TestVNet1 с тремя подсетями и VPN-шлюзом

При замене значений важно, чтобы вы назвали подсеть шлюза именем GatewaySubnet. Если вы используете другое имя, создание шлюза завершится сбоем

Шаг 2. Создание VPN-подключения типа «сеть — сеть» с помощью политики IPsec/IKE

1. Создайте политику IPsec/IKE

Следующий пример скрипта создает политику IPsec/IKE со следующими параметрами и алгоритмами:

- IKEv2: AES256, SHA384, DHGroup24

- IPsec: AES256, SHA256, PFS (Нет), срок действия SA (14 400 секунд и 102 400 000 КБ).

Если для IPsec используется алгоритм GCMAES, необходимо указать одинаковую длину ключа и алгоритма для шифрования и целостности данных IPsec. В примере выше при использовании GCMAES256 будут применяться параметры -IpsecEncryption GCMAES256 -IpsecIntegrity GCMAES256.

2. Создание подключения VPN типа «сеть — сеть» с помощью политики IPsec/IKE

Создайте VPN-подключение типа «сеть — сеть» и примените созданную ранее политику IPsec/IKE.

При необходимости можно добавить «-UsePolicyBasedTrafficSelectors $True», чтобы создать командлет подключения для включения VPN-шлюза Azure для локального подключения к VPN-устройствам на основе политики, как описано выше.

Важно!

После указания для подключения политики IPsec/IKE VPN-шлюз Azure будет только отправлять и принимать предложения IPsec/IKE с определенными алгоритмами шифрования и уровнями стойкости ключей для этого подключения. Локальное VPN-устройство для подключения должно использовать или принимать точную комбинацию политик. Иначе VPN-туннель типа «сеть — сеть» не будет установлен.

Создание VPN-туннелей и настройка маршрутизации

Настройка интернет-шлюза Ideco UTM в офисе №1

Необходимо выполнить следующие действия:

- Создать учетную запись пользователя, например office2, от имени которой сервер Ideco UTM в офисе №2 будет осуществлять подключение к серверу Ideco UTM в офисе №1.

- Разрешить созданной учетной записи «Удаленный доступ через VPN».

-

Создайте фиксированную привязку выдаваемого по VPN IP-адреса для данного пользователя (она нужна будет для работы маршрутов).В разделе «Сервисы» -> «Авторизация пользователей» -> «Фиксированные IP-адреса в VPN»

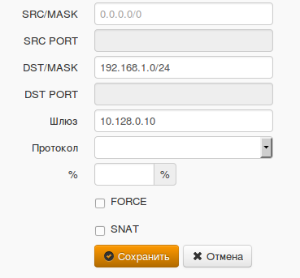

- Добавить маршруты в таблицу маршрутизации. Для этого в web-интерфейсе перейдите в меню Сервер -> Сетевые параметры -> Маршруты и нажмите кнопку «Добавить». На экране появится форма добавления маршрута, которая приведена на фрагменте ниже. Укажите необходимые значения и нажмите кнопку «Сохранить». Нам необходимо добавить следующие маршруты:192.168.1.0/255.255.255.0 10.128.0.1010.129.0.0/255.255.0.0 10.128.0.10

Настройка роутера в офисе №2

В примере настройки приводятся для Ideco UTM, выступающего в качестве роутера, как правила роутеры различных производителей настраиваются аналогично. Нужно создать VPN-подключение к удаленному серверу и прописать маршрут до удаленной сети через VPN-подключение.

Необходимо выполнить следующие действия:

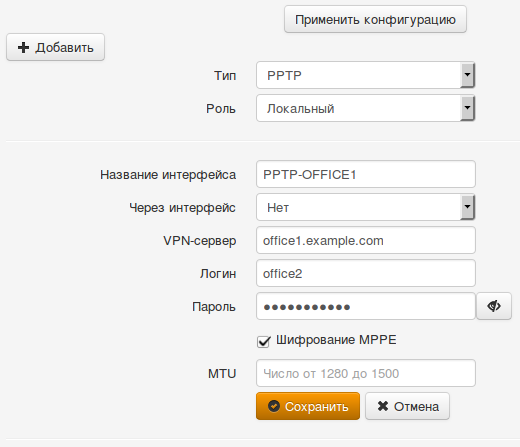

Создать новый интерфейс типа PPTP. В качестве роли используйте Local, а в качестве внешнего IP-адреса – внешний адрес интернет-шлюза Ideco UTM в офисе №1. В качестве логина используйте имя учетной записи, которая была создана на сервере в офисе №1 (в нашем примере – office2). Обязательно установите чекбокс «Шифрование MPPE».

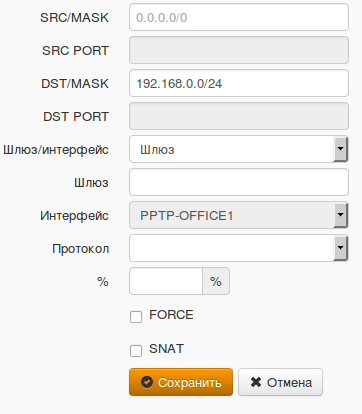

Добавить маршруты в таблицу маршрутизации. Для этого в web-интерфейсе перейдите в меню Сервисы -> Маршруты и нажмите кнопку «Добавить». На экране появится форма добавления маршрута, которая показана на фрагменте ниже. Укажите необходимые значения и нажмите кнопку «Сохранить». Нам необходимо добавить следующие маршруты:192.168.0.0/255.255.255.0 410.128.0.0/255.255.0.0 4Где 4 – идентификатор созданного PPTP-интерфейса (в вашем случае он может быть другим).

После добавления маршрутов необходимо применить их нажав кнопку «Применить» вверху страницы с маршрутами.

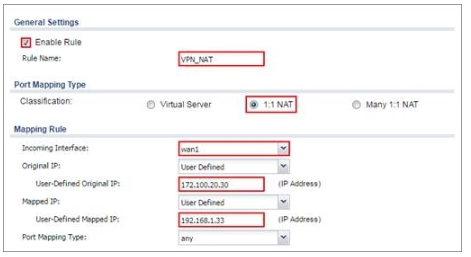

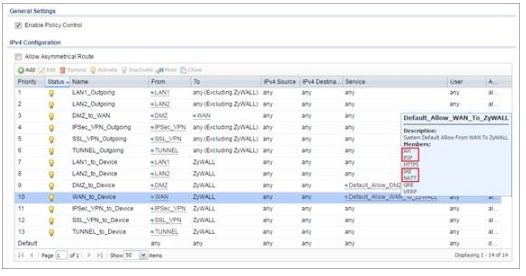

Настройте маршрутизатор NAT (с использованием устройства ZyWALL USG в этом примере)

1. Выберите входящий интерфейс, по которому должны приниматься пакеты для правила NAT. Укажите поле User-Defined Original IP и введите транслированный IP-адрес назначения, который используется этим правилом NAT supPorts.

КОНФИГУРАЦИЯ> Сеть> NAT> Добавить

2. Переадресация IP должна быть включена в Firewall для следующих протоколов IP и UDP Ports:

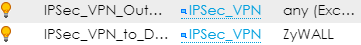

Протокол IP = 50 → Используется путем передачи данных (ESP) Протокол IP = 51 → Используется путем передачи данных (AH) UDP Port Number = 500 → Используется IKE (путь управления IPSec) UDP Port Number = 4500 → Используется NAT-T (обход IPsec NAT) КОНФИГУРАЦИЯ> Политика безопасности> Контроль политик

Общие настойки подключающегося устройства

При настройке подключения по VPN из сети Интернет, в свойствах VPN-подключения нужно указывать:

- Тип VPN — L2TP/IPsec

- внешний адрес Ideco UTM в качестве VPN-сервера

- логин и пароль созданного пользователя

- PSK (pre-shared key) — ключ, указанный на странице Сервер — IPsec пользователи.

- включить шифрование соединения

После подключения вы будете авторизованы на сервере Ideco UTM от имени созданного пользователя и вам будут доступны сетевые хосты в локальной сети предприятия.

Настройка подключения к серверу в Windows 7, 8, 10.

Вы можете создать скрипт для подключения пользователей, тогда достаточно будет запустить полученный файл — все настройки будут создаваться автоматически.

- Центр управления сетями и общим доступом — Создание и настройка нового подключения или сети.

- Подключение к рабочему месту.

- Использовать мое подключение к Интернету (VPN).

- Введите адрес сервера (доменное имя или внешний IP-адрес Ideco UTM) и название подключения.

- Перейдите к Свойствам данного подключения.

- На вкладке «Безопасность» установите следующие параметры:

- Нажмите кнопку «Дополнительные параметры», и введите общий ключ (PSK-ключ).

Возможные неполадки

- Неправильно указан логин или пароль пользователя. Когда такое происходит то часто при повторном соединении предлагается указать домен. Старайтесь создавать цифро-буквенные пароли, желательно на латинице для ваших учетных записей. Если есть сомнения в этом пункте то временно установите логин и пароль пользователю «user» и «123456» соответственно.

- Если подключение осуществляется с Windows, то для того, чтобы пакеты пошли через него надо убедиться, что в настройках этого подключения стоит чекбокс: «Свойства подключения VPN — Вкладка «Сеть» — Свойства опции «Протокол Интернета версии 4 (TCP/IPv4)» — Дополнительно — Использовать основной шлюз в удалённой сети». Если же маршрутизировать все пакеты в этот интерфейс не обязательно, то маршрут надо писать вручную.

- Подключение происходит через DNAT, т.е. внешний интерфейс Ideco UTM не имеет «белого» IP-адреса, а необходимые для работы порты (500 и 4500) «проброшены» на внешний интерфейс устройства, расположенного перед Ideco UTM и имеющего «белый» IP-адрес. В данном случае VPN-подключение либо вообще не будет устанавливаться, либо будут периодические обрывы. Решение только одно — исключить устройство перед Ideco UTM и указать на внешнем интерфейсе Ideco UTM «белый» IP-адрес, к которому в итоге и будут осуществляться L2TP/IPsec-подключения. Либо используйте протокол SSTP, его проще опубликовать с помощью проброса портов.

Конфигурация протокола IPsec

Чтобы настроить протокол IPsec вместе с протоколом L2TP, нам нужно будет выполнить всего три действия. Первый — включить «Мобильных клиентов», то есть VPN удаленного доступа. Второй — включить фазу 1 IPsec, а затем настроить фазу 2 IPsec.

Настроить «Мобильные клиенты»

Это одна из наиболее важных частей, потому что если мы перейдем в раздел «Туннели», мы создадим VPN-туннель типа «сеть-сеть», а то, что мы хотим сделать с IPsec, — это настроить VPN для удаленного доступа, чтобы разные клиенты.

В этом меню мы включаем «Включить поддержку мобильного клиента IPsec» и выбираем «Локальная база данных», хотя мы будем использовать ее, потому что это для аутентификации xAuth. Нажимаем на сохранить.

Как только мы нажмем «Сохранить», нам также нужно будет нажать «Применить изменения», а затем нажать зеленую кнопку, обозначающую «Создать фазу1».

Настроить IPsec Phase 1

В этом меню нам нужно будет правильно настроить протокол IPsec, чтобы использовать его с L2TP, не все конфигурации будут работать, кроме того, в зависимости от используемого VPN-клиента (Android, Ios, Windows …) Конфигурация безопасности может измениться, поскольку не все операционные системы поддерживают лучшие шифры VPN. По умолчанию мы увидим следующее меню, в котором мы выбрали IKEv2, который несовместим с протоколом L2TP / IPsec, который мы хотим настроить.

Для правильной работы мы должны настроить следующие параметры:

- Главная Информация

- Версия обмена ключами: IKEv1, если выберем любую другую, работать не будет.

- Интернет-протокол: IPv4 или IPv6

- Интерфейс: Интернет WAN

- Описание: ставим описание.

- Предложение этапа 1 (аутентификация)

- Метод аутентификации: взаимный PSK

- Режим переговоров: агрессивный; если мы выберем «Основной», это будет более безопасно, но менее гибко, и мы можем помешать правильному подключению VPN-клиента. Позже, если все работает с «Aggresive», мы можем проверить, работает ли и с «Main».

- Мой идентификатор: Отличительное имя пользователя — redeszone@redeszone.net или как хотите.

- Предложение этапа 1 (Шифрование

Алгоритм шифрования: 128-битный AES, SHA1, DH Group 2 (1024-битный).

)

pfSense поддерживает более надежное шифрование, чем это, которое мы настроили, но проблема в том, что VPN-клиенты, которые будут подключаться, не поддерживают более высокий уровень безопасности. Чтобы настроить его с максимальной безопасностью, мы можем пройти тестирование на основе «полученных предложений» IPsec, которые мы получаем от клиента, таким образом, мы выберем наиболее безопасный из всех.

Остальные параметры конфигурации можно оставить без изменений с параметрами по умолчанию.

По завершении мы нажимаем «Сохранить», и теперь мы попадаем в главное меню, где у нас есть все VPN-туннели с IPsec, нам нужно будет нажать на единственный созданный и на «Показать записи фазы 2», а затем на «Create Phase 2», чтобы продолжить.

Настроить IPsec Phase 2

В этом меню конфигурации мы должны поместить следующее:

- Главная Информация

- Режим: транспорт

- Описание: описание, которое мы хотим.

- Предложение этапа 2 (SA / Обмен ключами)

- Протокол: ESP

- Алгоритмы шифрования: 128-битный AES

- Алгоритмы хеширования: выбираем SHA-1 и SHA-256

- Группа ключей PFS: выключена, протоколом не поддерживается.

Остальные параметры конфигурации можно оставить по умолчанию.

В главном меню «IPsec / Tunnels» мы можем увидеть сводку всего, что мы настроили.

Теперь нам нужно перейти в раздел «IPsec / Pre-Shared Keys» и добавить новый идентификатор.

Этот новый идентификатор должен быть:

- Идентификатор: allusers (должен быть таким, без заглавных букв и без другого имени)

- Тип секрета: PSK

- Pre-Shared Key: пароль, который мы хотим, предоставляется всем пользователям, которые собираются подключиться.

Как только это будет сделано, у нас будет сервер L2TP / IPsec, готовый принимать соединения, но сначала мы должны создать соответствующие правила в брандмауэре.

Предварительные условия

Требования

Перед проведением настройки убедитесь, что выполняются следующие условия:

-

Соединению по протоколу IPsec назначен пул адресов;

-

Для клиентов VPN группа с названием 3000clients обладает предварительно распространенным ключом коллективного пользования cisco123;

-

Для клиентов VPN аутентификация групп и пользователей осуществляется на маршрутизаторе локально;

-

Для туннеля между локальными сетями используется параметр no-xauth для команды ISAKMP key.

Используемые компоненты

Сведения, содержащиеся в данном документе, касаются следующих версий программного и аппаратного обеспечения:

-

Маршрутизатор под управлением операционной системы Cisco IOS Release 12.2(8)T;

Примечание. Сведения, содержащиеся в данном документе, были недавно проверены для операционной системы Cisco IOS Release 12.3(1). В связи с этим никаких изменений вносить не требуется.

-

Cisco VPN Client для Windows версии 4.х (любая программа VPN Client версии 3.x и выше).

Данные для документа были получены в специально созданных лабораторных условиях. При написании данного документа использовались только устройства с пустой (стандартной) конфигурацией. В рабочей сети необходимо изучить потенциальное воздействие на сеть всех команд.

Ниже приведены результаты выполнения команды show version на маршрутизаторе.

Условные обозначения

Дополнительные сведения об условных обозначениях см. в документе «Технические рекомендации Cisco. Условные обозначения».

Настройка IPsec на Mikrotik

Переходим в IP -> IPsec.

Переходим в Profiles. Редактируем существующий профиль default. Повторяем параметры со скриншота.

Переходим в IPsec -> Peers. Создаем новый Peer. Повторяем параметры со скриншота.

Переходим в IPsec -> Identities. Создаем новую Identity. Повторяем параметры со скриншота.

Переходим в IPsec -> Proposals. Редактируем Proposal default. Повторяем параметры со скриншота

Переходим в IPsec -> Policies. Создаем новую Policy. Повторяем параметры со скриншота.

В поле Src. Address укажите адрес подсети за Mikrotik;

В поле Dst. Address укажите адрес подсети за Edge Gateway.

На этом этапе настройка IPsec завершена.

Туннель будет устанавливаться с интерфейса, на котором находится маршрут по умолчанию. В данном примере – ISP1.

На экране IPsec -> Installed SAs мы можем наблюдать адреса, между которыми установлен IPsec туннель. В данном примере, 1.0.0.2 это адрес на интерфейсе ISP1.

В случае, если ISP1 станет недоступен, туннель автоматически установится с интерфейса ISP2.

В случае, когда ISP1 станет доступен, то IPsec будет по-прежнему запущен через ISP2.

Сайт B

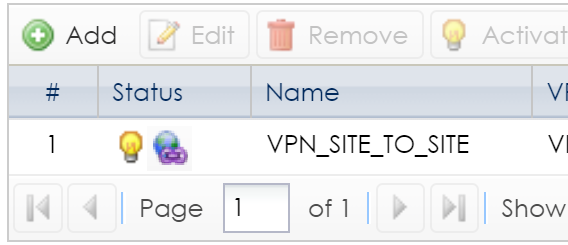

5. Добавьте VPN Gateway

Configuration > VPN > IPSec VPN > VPN Gateway

— Повторите шаг 2, чтобы настроить шлюз в соответствии с сайтом A (общедоступный IP-адрес).

— Обратите внимание, что предварительный общий ключ и настройки этапов 1 и 2 соответствуют сайту A

6. Добавьте VPN-туннель.

Configuration > VPN > IPSec VPN > VPN Connection

— Повторите шаг 3, чтобы настроить VPN-туннель в соответствии с сайтом A.

— Отметьте опцию «Nailed-Up «, чтобы VPN-туннель автоматически установился и подключился.

— Выберите желаемый VPN Gateway, а также локальную и удаленную политику

7. Проверьте результат.

— Подключите VPN-туннель первый раз вручную. После этого он должен повторно просканировать подключение и подключиться автоматически.

— Вы можете видеть, что VPN-туннель подключен, когда символ земли синий.

Примечание : Проверьте правила брандмауэра, чтобы убедиться, что существуют правила IPSec-to-Device и IPSec-to-Any по умолчанию. В противном случае возможно, что трафик между туннелями будет заблокирован.

Интересно : Хотите взглянуть прямо на одно из наших тестовых устройств? Загляните в нашу виртуальную лабораторию:Виртуальная лаборатория — Site to Site VPN

Более подробное описание смотрите в нашем видео:

Масштабирование. Подключение нового удаленного офиса через L2TPv2

| *Nov 9 10:31:35.178: VPDN uid:123 disconnect (AAA) IETF: 17/user-error Ascend: 26/PPP CHAP Fail *Nov 9 10:31:35.178: VPDN uid:123 vpdn shutdown session, result=2, error=6, vendor_err=0, syslog_error_code=8, syslog_key_type=1 |

| LNS# username LAC_9 password 0 cisco123 |

LAC_9# username LNS password 0 cisco123 ! l2tp-class client.init.class authentication password cisco123 ! pseudowire-class pwclass1 encapsulation l2tpv2 protocol l2tpv2 client.init.class ip local interface Ethernet0/0 ! interface Loopback0 ip address 9.9.9.9 255.255.255.255 ! interface Virtual-PPP1 ip address loopback0 ppp authentication ms-chap-v2 no cdp enable pseudowire 55.1.1.3 1 pw-class pwclass1 ! ip route 192.168.1.0 255.255.255.0 Virtual-PPP1 |

| LNS#sh vpdn tunnel L2TP Tunnel Information Total tunnels 2 sessions 2 LocTunID RemTunID Remote Name State Remote Address Sessn L2TP Class/ Count VPDN Group 35949 21672 LAC est 77.1.1.7 1 VPDN-L2TP 49973 18492 LAC_9 est 44.1.1.9 1 VPDN-L2TP |

| LNS# interface Loopback0 ip address 3.3.3.3 255.255.255.255 router ospf 1 network 3.3.3.3 0.0.0.0 area 0 |

LAC# interface Loopback0 ip address 7.7.7.7 255.255.255.255 !interface Loopback1 ip address 77.77.77.77 255.255.255.255 ! router ospf 1 router-id 7.7.7.7 network 7.7.7.7 0.0.0.0 area 0 network 77.77.77.77 0.0.0.0 area 0 |

LAC_9# interface Loopback0 ip address 9.9.9.9 255.255.255.255 !interface Loopback1 ip address 99.99.99.99 255.255.255.255 ! router ospf 1 router-id 9.9.9.9 network 9.9.9.9 0.0.0.0 area 0 network 99.99.99.99 0.0.0.0 area 0 |

| LNS#sh ip ospf neighbor Neighbor ID Pri State Dead Time Address Interface 9.9.9.9 0 FULL/ — 00:00:39 9.9.9.9 Virtual-Access3 7.7.7.7 0 FULL/ — 00:00:39 7.7.7.7 Virtual-Access4 192.168.1.1 1 FULL/DR 00:00:39 192.168.1.1 Ethernet0/0 Все региональные офисы видят маршруты друг друга через R3 – L2TPv2 HUBLAC_9#sh ip route ospf (видны маршруты маршрутизатора R7) 7.0.0.0/32 is subnetted, 1 subnets O 7.7.7.7 [110/3] via 3.3.3.3, 00:02:14, Virtual-PPP1 77.0.0.0/32 is subnetted, 1 subnets O 77.77.77.77 [110/3] via 3.3.3.3, 00:02:14, Virtual-PPP1 Трассировка между удаленными офисами:LAC_9#traceroute 77.77.77.77 source 99.99.99.99 Type escape sequence to abort. Tracing the route to 77.77.77.77 VRF info: (vrf in name/id, vrf out name/id) 1 3.3.3.3 5 msec 2 msec 4 msec 2 7.7.7.7 5 msec 4 msec * |

25.025.16HUB

| C 16.16.16.16 is directly connected, Virtual-Access4) |

здесь

Часть 2. Поддерживаемые алгоритмы шифрования и уровни стойкости ключей

В таблице ниже перечислены поддерживаемые алгоритмы шифрования и уровни стойкости ключей, которые могут настроить клиенты.

| IPsec/IKEv2 | Параметры |

|---|---|

| Шифрование IKEv2 | AES256, AES192, AES128, DES3, DES |

| Проверка целостности IKEv2 | SHA384, SHA256, SHA1, MD5 |

| Группа DH | DHGroup24, ECP384, ECP256, DHGroup14, DHGroup2048, DHGroup2, DHGroup1, нет |

| Шифрование IPsec | GCMAES256, GCMAES192, GCMAES128, AES256, AES192, AES128, DES3, DES, нет |

| Целостность IPsec | GCMASE256, GCMAES192, GCMAES128, SHA256, SHA1, MD5 |

| Группа PFS | PFS24, ECP384, ECP256, PFS2048, PFS2, PFS1, нет |

| Время существования QM SA | (Необязательно — используются значения по умолчанию, если не заданы другие значения.)Секунды (целое число, минимум 300, по умолчанию — 27 000 с)Килобайты (целое число, минимум 1024, по умолчанию — 102 400 000 КБ) |

| Селектор трафика | UsePolicyBasedTrafficSelectors** ($True/$False; необязательно — по умолчанию используется значение $False, если не задано другое значение.) |

Важно!

-

Ваша конфигурация локальных VPN-устройств должна совпадать со следующими алгоритмами и параметрами, указанными в политике Azure IPsec/IKE, или содержать их.

- алгоритм шифрования IKE (основной режим или фаза 1);

- алгоритм обеспечения целостности IKE (основной режим или фаза 1);

- группа DH (основной режим или фаза 1);

- алгоритм шифрования IKE (основной режим или фаза 2);

- алгоритм обеспечения целостности IPsec (быстрый режим или фаза 2);

- группа PFS (быстрый режим или фаза 2);

- селектор трафика (если используется UsePolicyBasedTrafficSelectors).

- Время существования SA указывается исключительно в локальных спецификациях, эти значения не обязательно должны совпадать.

-

Если для шифрования IPsec используется алгоритм GCMAES, необходимо указать одинаковую длину алгоритма и ключа для проверки целостности IPsec, например GCMAES128 в обоих случаях.

-

В таблице выше:

- IKEv2 соответствует основному режиму или фазе 1;

- IPsec соответствует быстрому режиму или фазе 2;

- группа DH определяет группу Диффи — Хеллмана, которая используется в основном режиме или фазе 1;

- группа PFS определяет группу Диффи — Хеллмана, которая используется в быстром режиме или фазе 2.

-

Время существования SA основного режима IKEv2 составляет 28 800 секунд на VPN-шлюзах Azure

-

Если задать для параметра UsePolicyBasedTrafficSelectors значение $True для подключения, это позволит настроить VPN-шлюз Azure, чтобы локально подключаться к брандмауэру VPN на основе политик. Если вы включили параметр PolicyBasedTrafficSelectors, необходимо обеспечить соответствующие селекторы трафика для VPN-устройства, которые определены с помощью всех комбинаций префиксов локальной сети (шлюза локальной сети) с префиксами виртуальной сети Azure, а не разрешать совпадение любого префикса с любым. Например, если префиксы локальной сети — 10.1.0.0/16 и 10.2.0.0/16, а префиксы виртуальной сети — 192.168.0.0/16 и 172.16.0.0/16, необходимо указать следующие селекторы трафика:

- 10.1.0.0/16 <====> 192.168.0.0/16;

- 10.1.0.0/16 <====> 172.16.0.0/16;

- 10.2.0.0/16 <====> 192.168.0.0/16;

- 10.2.0.0/16 <====> 172.16.0.0/16.

Дополнительные сведения о селекторах трафика на основе политик см. в статье Подключение VPN-шлюзов Azure к нескольким локальным VPN-устройствам на основе политики с помощью PowerShell.

В следующей таблице перечислены соответствующие группы Диффи — Хеллмана, поддерживаемые пользовательскими политиками.

| Группа Диффи-Хелмана | DHGroup | PFSGroup | Длина ключа |

|---|---|---|---|

| 1 | DHGroup1 | PFS1 | MODP (768 бит) |

| 2 | DHGroup2 | PFS2 | MODP (1024 бит) |

| 14 | DHGroup14DHGroup2048 | PFS2048 | MODP (2048 бит) |

| 19 | ECP256 | ECP256 | ECP (256 бит) |

| 20 | ECP384 | ECP384 | ECP (384 бит) |

| 24 | DHGroup24 | PFS24 | MODP (2048 бит) |

Дополнительные сведения см. в статье о группе RFC3526 и RFC5114.

Ответ

Рассмотрим ситуацию, в которой нужно соединить локальные сети между ИКС и MikroTik с помощью туннеля IPSec.

Пример:

ИКС с сетевыми настройками:

- Внешний IP-адрес провайдера ИКС: 200.0.0.1.

- Локальная сеть ИКС: 192.168.0.0/24.

MikroTik RouterOS v6.45.3 с сетевыми настройками:

- Внешний IP-адрес провайдера на MikroTik: 250.0.0.250.

- Локальная сеть MikroTik: 10.0.0.0/24.

На стороне ИКС выполните следующие действия:

- Зайдите в веб-интерфейс ИКС.

- Перейдите в меню Сеть > Провайдеры и сети.

- Нажмите кнопку Добавить и выберите Туннели > Туннель IPSec.

- В поле Внешний интерфейс выберите провайдера ИКС (в нашем примере он имеет адрес 200.0.0.1).

- В поле Локальные сети выберите локальные сети ИКС, которые будут доступны через туннель (в примере это сеть 192.168.0.1/24).

- В поле Внешний IP-адрес удаленного сервера введите IP-адрес MikroTik (в примере это 250.0.0.250).

-

В поле Удаленные сети добавьте адрес сети, которая находится за удаленным сервером (в примере это 10.0.0.1/24).

- Перейдите на вкладку Настройки шифрования.

- Введите ключ шифрования. Это может быть любой набор символов и букв. Запомните ключ шифрования: вам потребуется ввести его в настройках на противоположной стороне туннеля (в нашем случае — в настройках MikroTik).

Более подробная информация о туннеле IPSec изложена здесь.

На стороне MikroTik выполните следующие действия:

- Подготовьте Firewall на MikroTik.

-

Добавьте правило для IPSec. Войдите в меню IP > Firewall > Add New.

В поле Chain выберите значение input.

В поле Protocol выберите значение ipsec-esp.

В поле Action выберите значение accept.

-

Добавьте правило для VPN. Войдите в меню IP > Firewall > Add New.

В поле Chain выберите значение input.

В поле Protocol выберите значение udp.

В поле Dst. Port укажите 500 и 4500.

В поле Action выберите значение accept.

-

Перейдите к настройкам туннеля. Откройте окно IPSec в меню IP > IPSec > Profiles и нажмите Add New.

В поле Name добавьте имя профиля (в примере это ics).

В данном окне указываются настройки шифрования. Они должны совпадать с настройками шифрования, выбранными на ИКС. Если вы не меняли настройки шифрования на ИКС, установите флаги, как показано на рисунке выше.

-

Откройте вкладку Peers и нажмите Add New.

В поле Name впишите имя для объекта (в примере это ics-tunnel).

В поле Address укажите внешний IP-адрес ИКС (в примере это 200.0.0.1/32).

В поле Local Address введите внешний IP-адрес MikroTik (в примере это 250.0.0.250).

В поле Profile выберите созданный в Шаге 4 профиль (в примере это ics).

-

Откройте вкладку Identities и нажмите Add New.

В поле Peer выберите Peer, созданный в Шаге 5 (в примере это ics-tunnel).

В поле Auth. Method укажите значение pre shared key.

В поле Secret укажите значение, которое вы ввели на ИКС в поле Ключ шифрования (Шаг 9 в настройке ИКС).

-

Откройте вкладку Proposals, на которой создается и настраивается предложение для согласования SA. Мы использовали профиль по умолчанию с настройками, как показано на рисунке:

-

Откройте вкладку Policies и нажмите Add New.

В поле Peer выберите Peer, созданный в Шаге 5 (в примере это ics-tunnel).

Установите флаг Tunnel.

В поле Src. Address пропишите локальную сеть MikroTik, для которой создается туннель (в примере это 10.0.0.0/24).

В поле Dst. Address пропишите локальную сеть ИКС (в примере это 192.168.0.0/24).

В поле Proposal выберите нужный профиль (мы использовали default).

Настройка ZyWALL / USG IPSec VPN-туннеля корпоративной сети (филиала)

1. В ZyWALL / USG используйте мастер настройки VPN, чтобы создать правило VPN, которое можно использовать с FortiGate. Нажмите кнопку «Далее.

Быстрая настройка> Мастер настройки VPN> Добро пожаловать

2. Выберите Express, чтобы создать правило VPN с настройками по умолчанию для фазы 1 и фазы 2, и использовать предварительный общий ключ в качестве метода аутентификации. Нажмите кнопку «Далее.

Быстрая настройка> Мастер настройки VPN> Тип мастера

3. Введите Имя правила, используемое для идентификации этого VPN-соединения (и VPN Gateway). Вы можете использовать от 1 до 31 буквенно-цифровых символов. Это значение чувствительно к регистру. Выберите правило, которое будет «Сайт-сайт». Нажмите кнопку «Далее.

Быстрая настройка> Мастер настройки VPN> Тип мастера> Настройки VPN (сценарий)

4. Настройте защищенный IP Gateway в качестве IP-адреса WAN филиала (в примере 172.100.20.30). Затем введите безопасный предварительный ключ (8–32 символа).

Установите в качестве локальной политики диапазон IP-адресов сети, подключенной к ZyWALL / USG (HQ), а в качестве политики удаленного доступа — диапазон IP-адресов сети, подключенной к ZyWALL / USG (филиал).

Быстрая настройка> Мастер настройки VPN> Тип мастера> Настройки VPN (Конфигурация)

5. Этот экран предоставляет сводную информацию о туннеле VPN только для чтения. Нажмите Сохранить.

Быстрая настройка> Мастер настройки VPN> Добро пожаловать> Тип мастера> Настройки VPN (Сводка)

6. Теперь правило настроено на ZyWALL / USG. Настройки правил фазы появятся здесь

Этап 1: VPN> IPSec VPN> VPN Gateway Этап 2: VPN> IPSec VPN> VPN-соединение Быстрая настройка> Мастер настройки VPN> Добро пожаловать> Тип мастера> Настройки VPN> Мастер завершен

7. Настроить В качестве идентификатора Peer ID введите Any, чтобы ZyWALL / USG не требовал проверки содержимого идентификатора удаленного маршрутизатора IPSec.

КОНФИГУРАЦИЯ> VPN> IPSec VPN> VPN Gateway> Показать дополнительные настройки> Аутентификация> Тип идентификатора узла

![Mikrotik: сервер openvpn и ubuntu в качестве клиента [rtzra's hive]](http://tehnikaarenda.ru/wp-content/uploads/a/c/a/acad078e262aaaff1f0cd12c9a3f5574.jpeg)