Tag Stacking

In the we were adding a new VLAN tag that was different from the VLAN tag, but it is possible to add a new VLAN tag regardless of the packet contents. The difference between the regular VLAN tunnelling setup is that the bridge does not check if the packet is tagged or untagged, it assumes that all packets that are received on a specific port are all untagged packets and will add a new VLAN tag regardless whether a VLAN tag is present or not, this is called Tag Stacking since it «stacks» VLAN tags on top of the previous tag, regardless of the VLAN tag type. This is a very common setup for networks that do not support the IEEE 802.1ad standard, but still want to encapsulate VLAN traffic into a new VLAN.

The VLAN tag that is going to be added depends on ether-type and PVID. For example, if you have and on a port, then the bridge will add a new IEEE 802.1Q VLAN tag right on top of any other tag (if such are present). The same VLAN filtering principles still apply, you have to determine which ports are going to be your trunk ports and mark them as tagged port, determine your access ports and add them as untagged ports.

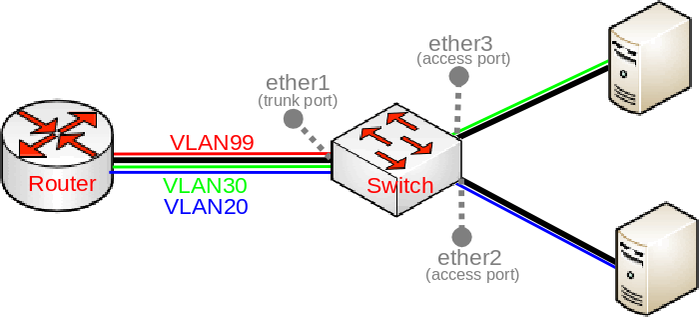

To explain how VLAN tagging and untagging works with tag stacking, lets use the same network topology as before:

Basic VLAN switching

What we want to achieve is that regardless what is being received on ether2 and ether3, a new VLAN tag will be added to encapsulate the traffic that is coming from those ports. What tag-stacking does is forces a new VLAN tag, so we can use this property to achieve our desired setup. We are going to be using the same configuration as in the , but with tag stacking enabled on the access ports:

/interface bridge add name=bridge1 vlan-filtering=yes ether-type=0x8100 /interface bridge port add bridge=bridge1 interface=ether1 add bridge=bridge1 interface=ether2 tag-stacking=yes pvid=20 add bridge=bridge1 interface=ether3 tag-stacking=yes pvid=30 /interface bridge vlan add bridge=bridge1 tagged=ether1 untagged=ether2 vlan-ids=20 add bridge=bridge1 tagged=ether1 untagged=ether3 vlan-ids=30

Note: The added VLAN tag will use the specified ether-type. The selected EtherType will also be used for VLAN filtering. Only the outer tag is checked, but with tag stacking the tag checking skipped and assumes that a new tag must be added either way.

Lets assume that the devices behind ether2 and ether3 are sending tagged VLAN40 traffic. With this configuration ALL packets will get encapsulated with a new VLAN tag, but you must make sure that you have added the VLAN ID from the outer tag to the bridge VLAN table. The VLAN40 is not added to the bridge VLAN table since it is the inner tag and it is not checked, we are only concerned about the outer tag, which is either VLAN20 or VLAN30 depending on the port.

Similarly to other setups, the bridge VLAN table is going to be used to determine if the VLAN tag needs to be removed or not. For example, ether1 receives tagged VLAN20 packets, the bridge checks that ether2 is allowed to carry VLAN20 so it is about to send it out through ether2, but it also checks the bridge VLAN table whether the VLAN tag should be removed and since ether2 is marked as an untagged port, then the bridge will forward these packets from ether1 to ether2 without the VLAN20 VLAN tag.

Режим Burst

В переводе с английского burst — вспышка, взрыв. В общем случае режим Burst используется для кратковременного увеличения полосы пропускания. С его помощью можно по определенным правилам превышать значение max-limit своего правила. При этом не могут быть превышены значения max-limit вышестоящего правила или pcq-rate типа очереди. С помощью настроек burst превышение скорости может быть как очень редким, так и частым.

Ранее я уже упоминал параметры очереди, которые относятся к режиму burst:

- burst-limit

- burst-time

- burst-threshold

С их помощью происходит настройка активации этого режима. Я попробую своими словами рассказать, как работает Burst. Не обещаю, что получится понятно всем, но я постараюсь донести информацию. С помощью параметра burst-limit задается максимальный порог скорости при работе burst. Этот порог должен быть больше max-limit, иначе теряется его смысл. С помощью параметра burst-time задается время, в течении которого учитывается текущая средняя скорость (average-rate)

Важно!!! Это не время работы Burst, как я видел в некоторых описаниях в интернете. Значение average-rate рассчитывается каждую 1/16 интервала burst-time

Если у вас указано 10 секунд, средняя скорость будет рассчитываться каждую 0,625 секунды. Учтите, что на все это расходуются ресурсы процессора.

Дальше с помощью burst-threshold вы указываете порог average-rate, после превышения которого режим burst отключается. Таким образом, когда вы начинаете что-то качать, получаете максимальную скорость, указанную в burst-limit. Через некоторое время ваша средняя скорость возрастет до значения burst-threshold и режим burst будет отключен. Скорость будет равна значению max-limit. После того, как вы закончите закачку, режим burst не включится обратно сразу. Должно пройти немного времени, чтобы average-rate за интервал burst-time стал ниже burst-threshold и тогда burst включится обратно.

Рассмотрим условный пример. Это не точный расчет, я просто покажу принцип и примерные последствия, просчитанные на глазок по ходу написания статьи. Допустим, у вас указаны следующие параметры simple queue в вашем mikrotik:

- max-limit = 20M;

- burst-threshold = 15M;

- burst-time = 16s;

- burst-limit = 50M.

Вы начали качать большой файл. Первое время загрузка равна 50M (burst-limit), примерно на 5-й секунде средняя скорость за интервал в 16 (burst-time) секунд будет выше 15M (burst-threshold) (5 секунд на скорости 50M и 11 секунд 0M, пока вы еще ничего не качали, 50M*5сек + 0M*10сек)/16=15,625M, что больше 15M) и режим burst отключается. Вы продолжаете качать со скоростью 20M (max-limit), пока не загрузите весь файл. После окончания загрузки должно пройти примерно 4 секунды, чтобы у вас обратно включился burst ((20M*12сек + 0M*4сек)/16=15M). За это время у вас средняя скорость на интервале последних 16 секунд станет ниже 15M (burst-threshold). Это при условии, что вы не будете больше продолжать что-то скачивать.

Надеюсь, понятно объяснил  Я в свое время очень крепко надо всем этим корпел, пока пытался разобраться. Здесь по хорошему надо график и табличку значений сделать, но мне не хочется этим заниматься. Ниже будет еще один конкретный пример, так что если не поняли, как работает burst, посмотрите его.

Я в свое время очень крепко надо всем этим корпел, пока пытался разобраться. Здесь по хорошему надо график и табличку значений сделать, но мне не хочется этим заниматься. Ниже будет еще один конкретный пример, так что если не поняли, как работает burst, посмотрите его.

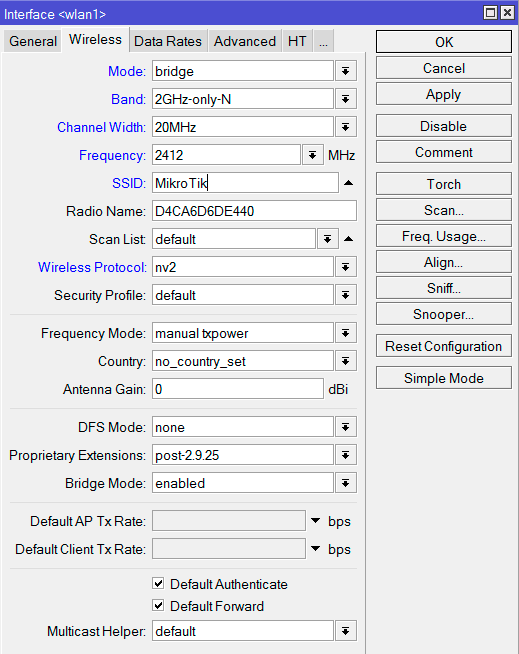

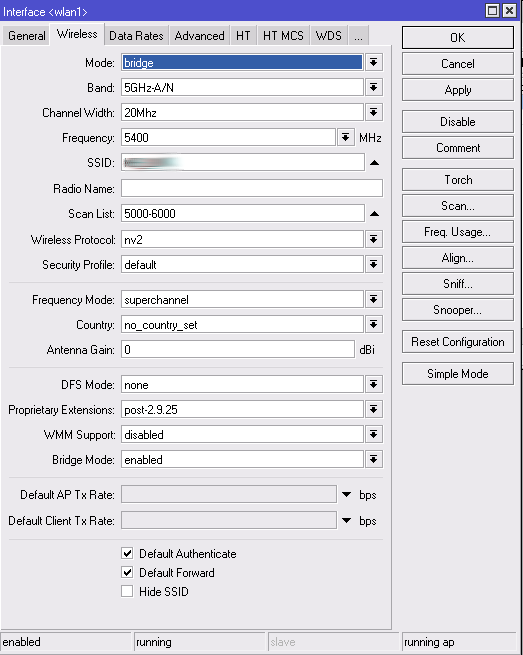

Настройка Wi-Fi интерфейса

Настроим параметры беспроводного интерфейса:

- Откройте вкладку Wireless;

- Mode выберите режим bridge (мост);

- Band выберите 2GHz-only-N (работать только в N стандарте). Этот позволит получить максимальную скорость передачи данных.

- Channel Width выберите 20MHz (ширина канала 20 МГц). 40МГц используйте тогда, когда у вас гигабитное устройство и прокачка будет более 100 Мбит/с. В остальных случаях используйте полосу 20MHz;

- В Frequency выберите рабочую частоту;

- В SSID укажите название беспроводной точки;

- Wireless Protocol выберите nv2. Это фирменный протокол MikroTik, который позволит увеличить стабильность работы соединения «точка-точка».

- Нажмите кнопку Apply.

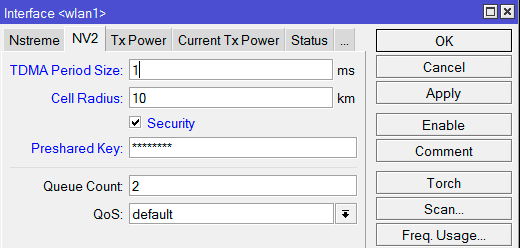

Выполняем настройку протокола NV2:

- Перейдите на вкладку NV2;

- TDMA Period Size поставим 1. Этот параметр задает период передачи данных от 1 до 10. Чем меньше значение, тем меньше задержка, однако и меньше максимальная скорость. Чем больше значение, тем больше скорость, однако возрастает задержка. Для wi-fi моста рекомендуется использовать значения 1-2;

- В Cell Radius указываем дальность работы клиента. Минимальное расстояние может быть 10 км.

- Ставим галочку Security и в поле Preshared Key вводим пароль для подключения к беспроводной сети.

- Нажмите кнопку Apply.

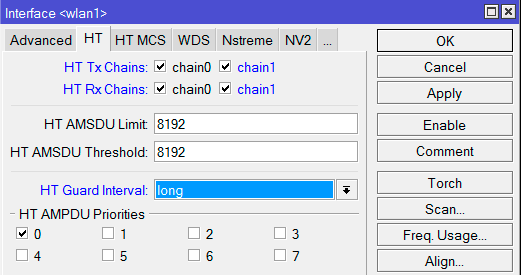

Наше устройство двухполяризационное и поддерживает режим MIMO с канальной скоростью до 300 Мбит/с. По умолчанию работает только один канал приема/передачи, поэтому режим MIMO не используется. Чтобы включить режим MIMO, нужно задействовать второй канал второй канал приема/передачи.

- Откройте вкладку HT;

- Поставьте галочки на chain1;

- HT Guard Interval выберите long. Данный параметр включает длинный защитный интервал. HT Guard Intervalследует выбирать long, если устройство будет использоваться снаружи помещения с беспроводным стандартом N. Это позволит повысить стабильность работы устройства.

- Нажмите кнопку Apply.

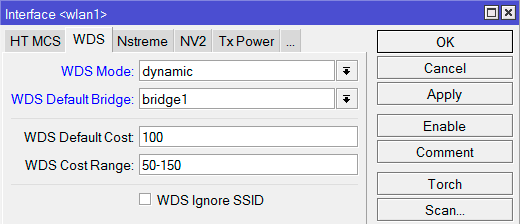

Настроим автоматическое добавление интерфейсов WDS в бридж:

- Откройте вкладку WDS;

- WDS Mode выберите dynamic;

- WDS Default Bridge выбираем наш бридж интерфейс bridge1;

- Нажмите кнопку OK.

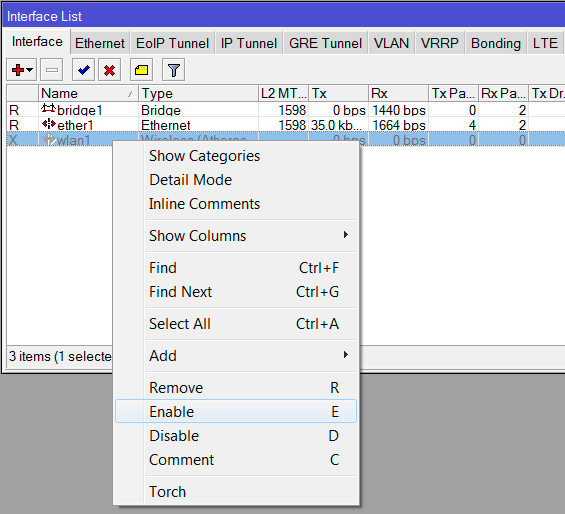

Теперь включим беспроводной интерфейс:

- Откройте меню Interfaces;

- Кликните правой кнопки мыши на беспроводном интерфейсе wlan2 и в выпадающем меню выберите Enable.

Настройка в меню Wireless

Выбираем пункт меню Wireless, открываем Wlan1.

1. Настройки на вкладке Wireless

Здесь настраиваются параметры беспроводного интерфейса:

| Mode | Режим работы |

Сейчас нас интересуют:

Bridge – режим БС для соединения точка-точка AP Bridge – режим БС для соединения точка-многоточка.

Также здесь есть режимы для клиентских станций:

Station – режим для клиентского устройства. Station WDS – режим для клиентского устройства с поддержкой WDS. Рекомендуется использовать на клиенте именно его.

Band

Частота работы устройства и поддерживаемые стандарты.

Первая часть значения, до тире — это частота работы, вторая — поддерживаемые стандарты. Для стандартов рекомендуется выбирать значение only-N, чтобы поднять максимальную скорость.

На клиентском устройстве можно выбрать несколько вариантов стандартов, к примеру, выставить 2GHz-B/G/N, тогда при изменении настройки на БС клиенты переподключатся автоматически.

Channel Width

Ширина канала.

Стандартно ставится 20мгц. Если планируется более 100 Мбит/сек и используется гигабитное устройство — тогда можно использовать полосу 40мгц.

Frequency

Частота, на которой будет работать устройство.

Выбирается из списка или прописывается вручную.

Имя сети. Именно его будут видеть абонентские устройства.

Radio Name

Имя устройства. Используется чаще всего для станций на стороне абонентов — с целью их последующей идентификации на базовой станции.

К примеру, kv_Titova_d_8.

Scan List

Частотный диапазон. Выставляется на стороне клиента, ограничивая тем самым список частот, в которых устройство будет связываться с БС.

По умолчанию — default, при этом используются только стандартные каналы. Можно указать одну частоту, несколько (разделив запятой), диапазон (через тире), а также можно совместить. К примеру, значение «2424, 2300-2500» будет означать что устройство сначала начнет поиск БС на канале 2424, при отсутствии ответа перейдет на диапазон 2300-2500 и будет искать на нем.

Wireless Protocol

Протоколы работы оборудования.

802.11 – обычный протокол wi-fi, подходит для подключения к базовой станций клиентов с ноутбуками или USB адаптерами.

Nstreme – старый поллинговый протокол. Если он выставлен в настройках, к БС смогут подключиться только устройства, которые его поддерживают. С помощью ноута или юсб-адаптера подключиться нельзя.

NV2 – последний фирменный поллинговый протокол Микротик. Используем его. Опять же, соединение будет доступно для устройств, которые поддерживают данный вид протокола. С помощью ноута или юсб-адаптера подключиться нельзя.

Any – это режим выставляется у абонентов. Таким образом обеспечивается соединение с БС при любых выставленных на ней режимах.

Security Profile

Выбор способа шифрования.

Обычно — default.

Frequency Mode

Режим выбора доступных частот и мощностей

Manual Txpower – этот режим предусматривает возможность ручного изменения настроек мощности радиосигнала.

Regulatory Domain – выбор режима работы с параметрами мощности и частот, разрешенных для определенной страны.

Superchannel – в этом режиме можно изменять мощность, а также использовать все доступные частоты.

Counrty

Выбор страны для определения списка частот, которые в ней доступны.

Antenna Gain

Ограничение мощности устройства.

Чаще всего не используется, в поле выставляется значение «0».

WMM Support

Приоритеты радиоканала.

Bridge Mode

Включение/выключение режима «br >

Всегда — enabled.

Default Authenticate

При выставленной галочке — могут подключаться все устройства, при снятой — только те, которые есть в списке разрешенных.

Default Forward

Выставленная галочка — запрет обмена данными между подключенными клиентскими устройствами. Эта настройка работает только в режиме 802.11 для ноутбуков и устройств без поддержки WDS.

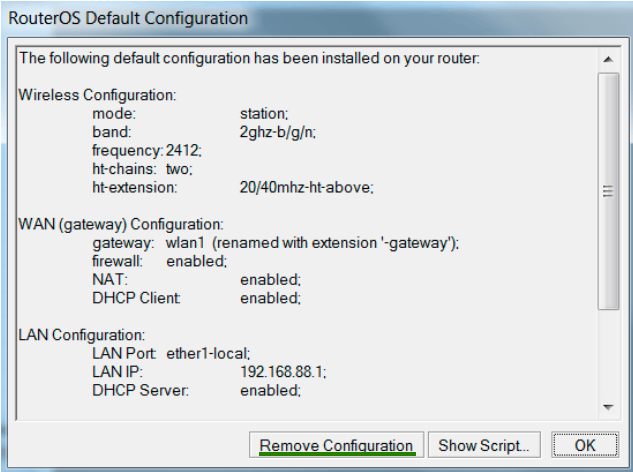

Сброс Mikrotik на заводские настройки

1. Если вы подключились к устройству первый раз, то соответствующее окно с заголовком RouterOS Default Configuration появится сразу при входе, для сброса настроек нужно нажать на кнопку Remove Configuration.

2. Если на устройство уже заходили, то такое окно по умолчанию не появляется. Заходим в меню New Terminal и с помощью команды system reset-configuration перезагружаем устройство (после перезагрузки появляется окно сброса настроек).

Или же идем в меню System, потом — в Reset Configuration. В окне выставляем галочку в пункте No Default Configuration и жмем на Reset Configuration.

Заводская конфигурация сброшена, начинаем настраивать.

Обновление прошивки

После очистки настроек я рекомендую сразу выполнить обновление прошивки роутера Mikrotik. Для этого идем в раздел Download официального сайта и скачиваем нужный файл. В данном случае это платформа mipsbe, пакет для загрузки Main package. Загружаем его на компьютер и подключаемся к роутеру с помощью winbox. Выбираем слева раздел Files. Затем открываем рядом два окна — один с файлом прошивки, второй с winbox и перетаскиваем мышкой файл из папки в winbox в список файлов.

Дожидаемся окончания загрузки прошивки и перезагружаем микротик через раздел меню System -> Reboot. Прошивка обновится во время загрузки роутера. Подождать придется минуты 3. Поле этого снова подключаемся к устройству. После обновления прошивки, нужно обновить загрузчик. Делается это в пункте меню System — RouterBoard. Заходите туда, проверяете строки Current Firmware и Upgrade Firmware. Если они отличаются, то жмете кнопку Upgrade. Если одинаковые, то можно ничего не делать. Изменения вступят в силу после перезагрузки.

Проверить версию установленной прошивки можно в разделе System — Packages.

В моем случае версия прошивки — 6.43.4. В будущем, когда на роутере будет настроен интернет, обновляться можно автоматически в этом разделе, нажимая на Check For Updates.

Прошивку обновили, можно приступать к настройке.

Преамбула

В результате падения дерева была оборвана линия связи между заводскими цехами. В результате аварии без связи остался один цех (интернет, IP-телефония) и пропал доступ к нескольким камерам видеонаблюдения.

Освоить MikroTik Вы можете с помощью онлайн-куса «Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

В качестве временного решения был поднят радиомост из того что было под рукой (TP-Link). Одновременно были заказаны микротики.

И вот они пришли, приступаем к настройке.

Быстрая настройка

После входа в настройки роутера с помощью утилиты Winbox перед пользователем открывается окно стандартной конфигурации Mikrotik. Ему предлагается удалить ее или оставить без изменений. Если нужно произвести настройку маршрутизатора максимально быстро — необходимо оставить заводскую конфигурацию без изменений, нажав на «OK».

Чтобы перейти к быстрым настройкам, требуется выполнить два простых шага:

- В левом столбце окна утилиты Winbox перейти на вкладку «Quick Set».

- В выпадающем списке в открывшемся окне выбрать режим работы роутера. В нашем случае больше всего подойдет «Home AP» (Домашняя точка доступа).

Окно Quick Set вмещает в себя все базовые настройки роутера. Вся информация в нем сгруппирована по разделам, посвященным настройкам Wi-Fi, интернета, локальной сети и VPN. Рассмотрим их подробнее.

Беспроводная сеть

Настройки беспроводной сети расположены в левой части окна Quick Set. Параметры, которые доступны там для редактирования, такие же как и при настройке маршрутизаторов других моделей.

Здесь пользователю необходимо:

- Ввести имя своей сети;

- Указать частоту сети или выбрать автоматическое ее определение;

- Выбрать режим вещания модуля беспроводной сети;

- Выбрать свою страну (необязательно);

- Выбрать тип шифрования и задать пароль доступа к беспроводной сети. Обычно выбирают WPA2, но лучше отметить галочками все типы, на случай если устройства в сети не поддерживают его.

Практически все настройки осуществляются путем выбора из выпадающего списка или отметки в чекбоксе, поэтому придумывать ничего не потребуется.

Интернет

Настройки интернета находятся справа вверху окна Quick Set. Пользователю предлагается 3 их варианта, в зависимости от типа подключения, используемого провайдером:

- DHCP. В заводской конфигурации он присутствует по умолчанию, поэтому дополнительно настраивать ничего не придется. Разве что понадобится проверить МАС-адрес, если провайдер использует привязку к нему.

- Статический ІР-адрес. Здесь придется внести параметры, полученные от провайдера, вручную.

- РРРоЕ-соединение. Здесь также придется вручную ввести имя пользователя и пароль, а также придумать имя для своего соединения. После этого следует нажать на «Reconnect», и если параметры настроены сделаны правильно, в полях, расположенных ниже, отобразятся параметры установленного подключения.

Как видим, ничего трудного в изменении параметров интернет-соединения в роутере Микротик нет.

Локальная сеть

Сразу же под сетевыми настройками в окне Quick Set располагается конфигурация локальной сети. Здесь можно изменить IP-адрес роутера и настроить DHCP-сервер.

Чтобы интернет работал нормально, необходимо также обязательно разрешить трансляцию NAT, отметив галочкой соответствующий чекбокс.

Поочередно изменив все параметры в окне Quick Set, нажмите на кнопку «Apply». Соединение с роутером будет разорвано. Перезагрузите компьютер или просто отключите, а затем снова включите сетевое подключение. Все должно заработать.

Установка пароля администратора

В заводских настройках роутеров Mikrotik пароль отсутствует. Оставлять его в таком состоянии категорически нельзя из соображений безопасности. Поэтому, завершив базовую настройку устройства, следует обязательно установить пароль администратора. Для этого:

- В левом столбце окна утилиты Winbox открыть вкладку «System» и в ней перейти в подраздел «Users».

- В открывшемся списке пользователей двойным щелчком открыть свойства пользователя admin.

- Перейти к установке пароля пользователя, кликнув на «Password».

- Задать пароль администратора, подтвердить его и применить изменения поочередным нажатием на «Apply» и «OK».

На этом установка пароля администратора завершена. При надобности в этом же разделе можно добавить и других пользователей или группы пользователей с разным уровнем доступа к маршрутизатору.

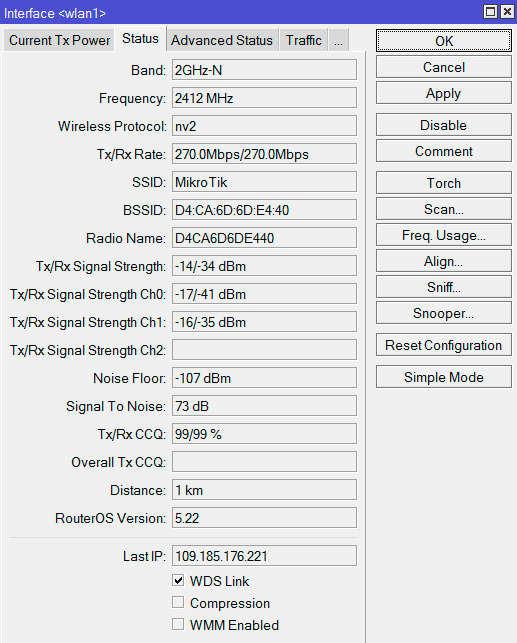

Анализ параметров подключения

В настройках wifi интерфейса wlan1 на вкладке Status отображаются параметры подключения, которые помогут оценить качество работы соединения «точка-точка», и сделать корректировки в настройке при необходимости.

Значения параметров подключения:

- Band – частота, на которой работает базовая станция.

- Frequency – частота, на которой соединился клиент.

- Wireless Protocol — беспроводной протокол.

- Tx/Rx Rate – скорость соединения.

- SSID – имя базовой станции.

- BSSID – MAC-адрес базовой станции.

- Radio Name – имя противоположной точки.

-

Tx/Rx Signal Strength – суммарные уровни сигналов по обоим радиоканалам, с которыми клиент соединился с базой.

Уровень Wi-Fi сигнала считается хорошим, если находится в пределах -60…-70 dBm.

Если уровень приема в пределах -1…-60 dBm, то у вас идет переусиление и нужно уменьшить выходную мощность wifi.

Если уровень приема в пределах -70…-90 dBm, то уровень сигнала слабый и нужно увеличить выходную мощность wifi. - Tx/Rx Signal Strenght Ch0 – уровень сигнала на передачу/прием по нулевому радиоканалу.

- Tx/Rx Signal Strenght Ch1 – уровень сигнала на передачу/прием по первому радиоканалу.

- Noise Floor – шум на этой частоте со стороны клиента. Нормальным значением шума считается -95 и более. Если значение шума -90, то связь будет нестабильной. В этом случае нужно перейти на более свободную от помех частоту или уменьшить ширину канала.

- Signal To Noise – отношение сигнал/шум. Чем больше это значение, тем лучше. Значение 5…15 — низкое, 15…30 — среднее, 30…60 — высокое.

- Tx/Rx CCQ – качество канала на передачу/прием. Этот параметр показывает, на сколько процентов реальная прокачка от скорости соединения. Чем выше значение, тем лучше. Значение 1…50 — низкое, 50…80 — среднее, 80…100 — хорошее. Бывают ситуации, когда сигнал хороший, а прокачка и стабильность низкая. Именно по этому параметру можно это определить.

- Overall Tx CCQ – усреднённый CCQ только на передачу Tx. На базовой станции он показывает усреднённые значения по качеству передачи на всех подключившихся wifi клиентах.

- Distance – расстояние до противоположной точки.

- Router OS Version – версия операционной системы на противоположной точке.

- Last IP – последний IP адрес, прошедший через точку доступа.

- WDS Link – показывает, что канал работает в WDS.

Приоритет HTTP трафика для максимально быстрого серфинга

Давайте теперь к нашим правилам добавим еще одно — приоритет http трафика. Благодаря этому, серфинг интернета будет всегда комфортным, даже если весь канал занят чем-нибудь другим. Причем мы сделаем так, чтобы http трафик не смог занять весь канал, так как с максимальным приоритетом это будет сделать не сложно. Особенно, если качать что-то объемное. Для этого мы его ограничим через max-limit и кратковременно ускорим через burst, чтобы серфить было комфортно.

Начнем настройку приоритета для http трафика. Для этого его надо промаркировать. Идем в IP -> Firewall -> Mangle и добавляем 2 правила маркировки.

То же самое делаем для https трафика, просто указав порт 443. Вот оба правила.

/ip firewall mangle add action=mark-packet chain=forward comment=HTTP new-packet-mark=HTTP passthrough=yes port=80 protocol=tcp add action=mark-packet chain=forward comment=HTTPS new-packet-mark=HTTP passthrough=yes port=443 protocol=tcp

Теперь идем добавлять новую очередь с более высоким приоритетом для веб трафика.

add burst-limit=50M/50M burst-threshold=15M/15M burst-time=16s/16s limit-at=10M/10M max-limit=20M/20M name=http_hi_Priority packet-marks=HTTP parent=wan1 priority=6/6 target=""

В итоге имеем следующий набор правил:

Не забываем про порядок правил в простых очередях. Он имеет значение, в отличие от queue tree.

Теперь проверяем, насколько заметно и корректно в итоге работает приоритизация http трафика. Я, как обычно, запущу iperf на двух других машинах в сети и параллельно с этим запущу веб серфинг на еще одном компьютере. Вот какая картина будет в списке очередей.

Если посмотреть статистику очереди с приоритетом http трафика, то там будет такая картинка.

Напоминаю, что при этом канал в интернет забит полностью другим трафиком, но из-за более высокого приоритета, www трафик бегает с заданными лимитами на ширину канала.

Я заметил небольшую особенность, причину которой не понял. Во время теста на ip 195, что на картинке справа, четко действует лимит в 10М, оставляя указанную полосу, даже если канал забивает более приоритетный трафик с сервера 196 слева. Но когда я запускают тест http трафика, он работает на максимальной скорости, но при этом у ip 195 полоса увеличивается примерно на 3-4М и становится в районе 13-14M, что выше указанного limit-at для этой очереди. Я сначала думал, что это просто погрешность какая-то, но эффект стабильно воспроизводится. Как только заканчивается http тест, скорость четко опускается до лимита в 10M. С чем это связано, я не понял.

Надеюсь, общая идея понятна. По такому принципу можно маркировать любой трафик и встраивать в дерево очередей на основе маркировки.

802.11 limitations for L2 bridging

Historically 802.11 AP devices were supposed to be able to bridge frames between wired network segment and wireless, but station device was not supposed to do L2 bridging.

Consider the following network:

----( )----

where X-to-AP and STA-to-Y are ethernet links, but AP-to-STA are connected wirelessly. According to 802.11, AP can transparently bridge traffic between X and STA, but it is not possible to bridge traffic between AP and Y, or X and Y.

802.11 standard specifies that frames between station and AP device must be transmitted in so called 3 address frame format, meaning that header of frame contains 3 MAC addresses. Frame transmitted from AP to station has the following addresses:

- destination address — address of station device, also radio receiver address

- radio transmitter address — address of AP

- source address — address of originator of particular frame

Frame transmitted from station to AP has the following addresses:

- radio receiver address — address of AP

- source address — address of station device, also radio transmitter address

- destination address

Considering that every frame must include radio transmitter and receiver address, it is clear that 3 address frame format is not suitable for transparent L2 bridging over station, because station can not send frame with source address different from its address — e.g. frame from Y, and at the same time AP can not format frame in a way that would include address of Y.

802.11 includes additional frame format, so called 4 address frame format, intended for «wireless distribution system» (WDS) — a system to interconnect APs wirelessly. In this format additional address is added, producing header that contains the following addresses:

- radio receiver address

- radio transmitter address

- destination address

- source address

This frame format includes all necessary information for transparent L2 bridging over wireless link. Unluckily 802.11 does not specify how WDS connections should be established and managed, therefore any usage of 4 address frame format (and WDS) is implementation specific.

Different station modes attempt to solve shortcomings of standard station mode to provide support for L2 bridging.

Настройка времени

Я рекомендую устанавливать правильное время и включать его автоматическую синхронизацию. Это может пригодиться, если вам понадобится посмотреть какие-нибудь логи и сопоставить время. Если оно не будет установлено, то это трудно сделать. Так что настроим его. Идем в System -> Clock, устанавливаем вручную время, дату и часовой пояс.

Сделаем так, чтобы время автоматически обновлялось через интернет. Идем в раздел System -> SNTP Client. Ставим галочку Enabled, в поле с адресами серверов вводим 193.171.23.163 и 85.114.26.194. Жмем Apply и наблюдаем результат синхронизации.

Теперь часы роутера всегда будут иметь актуальное время.

На этом базовая настройка роутера mikrotik для домашнего пользования закончена. Можно устанавливать его на место и пользоваться. На всякий случай рекомендую посмотреть статью с разбором основных ошибок в микротике.

Настройка PPTP клиента на Mikrotik

2 минуты чтения

В сегодняшней статье мы покажем, как настроить PPTP клиент на роутерах Mikrotik. Мы будем проводить все настройки на модели RB951Ui-2HnD, но написанное в этой статье будет актуально для любой модели Mikrotik, поддерживающей PPP.

Протокол PPTP

Для начала немного теории. PPTP (Point To Point Tunnel Protocol) это протокол, который позволяет создать незашифрованный туннель через публичную сеть Интернет. Для шифрования данного туннеля вместе с PPTP обычно применяется протокол Microsoft Point-to-Point Encryption (MPPE). PPTP поддерживает различные методы аутентификации, которые включены в PPP, такие как: pap, chap, mschap2, mschap1. Для использования PPTP зарезервирован порт 1723 и протокол GRE для энкапсуляции фреймов.

Основные задачи, которые решает PPTP:

- Безопасное соединение роутеров через Интернет по защищенному туннелю

- Подключение удаленных пользователей для доступа к ресурсам локальной сети

- Соединение распределенных локальных сетей через Интернет

Настройка PPTP клиента

Для того, чтобы настроить PPTP клиент на роутерах Mikrotik при помощи приложения WinBox, нужно открыть раздел PPP → Interface → + и выбрать PPTP Client, как показано ниже:

Откроется окно добавления нового интерфейса. На вкладке General можно оставить всё по умолчанию.

Переходим на вкладку Dial Out и выполняем следующие настройки:

- Connect To — Сюда вписываем адрес или ddns сервера PPTP/ VPN (Например — OpenVPN).

- User — Логин для подключения к серверу PPTP/VPN

- Password — Пароль для подключения к серверу PPTP/VPN

На самом базовом уровне этих данных вполне достаточно.

Осталось только добавить несколько правил, которые разрешат использование PPTP.

Для этого открываем раздел IP> → Firewall → NAT и нажимаем +. Перед нами открывается страница добавления нового правила, заполняем её следующим образом:

Здесь Out Interface — интерфейс для PPTP клиента, который мы создавали ранее.

Пожалуйста, расскажите почему?

Нам жаль, что статья не была полезна для вас Пожалуйста, если не затруднит, укажите по какой причине? Мы будем очень благодарны за подробный ответ. Спасибо, что помогаете нам стать лучше!

Подпишитесь на нашу еженедельную рассылку, и мы будем присылать самые интересные публикации Просто оставьте свои данные в форме ниже.

VPN-туннели — распространенный вид связи типа «точка-точка» на основе стандартного интернет-соединения через роутеры MikroTik. Они представляют собой, по сути «канал внутри канала» — выделенную линию внутри основной.

Необходимость настройки туннельного VPN-соединения на MikroTik возникает в случаях, когда:

- Требуется предоставить доступ к корпоративной сетисотрудникам предприятия, которые работают из дома, или находясь в командировке, в том числе с мобильных устройств.

- Требуется предоставить доступ в интернет абонентам провайдера (в последнее время такая реализация доступа клиентов становится все более популярной).

- Необходимо соединить два удаленных подразделения предприятия защищенным каналом связи с минимальными затратами.

В отличие от обычной сети, где данные передаются открыто и в незашифрованном виде, VPN является защищенным каналом связи. Уровень защиты зависит от типа туннельного протокола, выбранного для соединения. Так, наименее защищенным считается протокол PPtP, даже его «верхний» алгоритм аутентификации mschap2 имеет ряд проблем безопасности и легко взламывается. Наиболее безопасным считается набор протоколов IPsec.

Несмотря на укоряющую картинку, иногда смысл в отключении шифрования и аутентификации все же есть. Многие модели MikroTik не поддерживают аппаратное шифрование, и обработка всех процессов, связанных с защитой соединения происходит на уровне CPU. Если безопасность соединения не является для вас критичным моментом, а производительность используемого роутера оставляет желать лучшего, то отключение шифрования можно использовать для разгрузки процессора.