Исключения для авторизации

Данная вкладка служит для настройки прокси-сервера таким образом, чтобы он не требовал авторизации при обработке запросов с определенного хоста в сети и (или) при обращении на определенный хост.

На вкладке можно добавить информацию об исключениях для авторизации в прокси-сервере, а также просмотреть таблицу наборов исключений.

-

Нажмите «Добавить».

- Заполните следующие поля таблицы:

- «Источник» — позволяет задать в качестве источника трафика IP-адрес или сеть, для которых не будет производиться аутентификация в прокси-сервере. Тогда трафик, идущий с указанного IP-адреса или сети не будет учитываться в статистике за определенными пользователями, но будет учитываться в общей статистике.

- «Назначение» — правила для заполнения данного поля также распространяются на поля, содержащие URL, при создании запрещающего, разрешающего правила или исключения прокси. В качестве назначения можно указывать: IP-адрес, IP/маску, имя домена (например, ya.ru), поддомены, кроме основного домена (например, .google.com — при обращении на drive.google.com авторизация не будет запрошена, но при обращении на google.com авторизация запрошена будет), регулярное выражение в формате /regex/gi (например, выражение /.*.ai.\.ru/gi разрешит домен mail.ru и его поддомены).

- «Описание» — позволяет задать произвольное описание для создаваемого правила.

- «Вкл.» — позволяет включить созданное правило. По умолчанию правило выключено.

- Нажмите «Сохранить».

Удалить информацию об исключениях можно по одноименной кнопке.

Настройка firewall

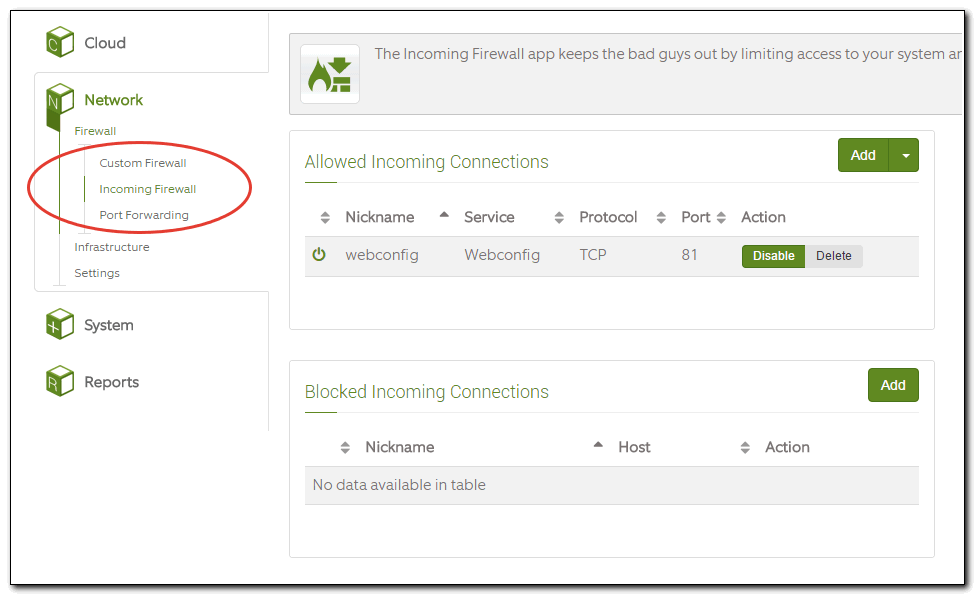

Продолжим настройку clearos настройкой firewall. Изначально у нас уже есть возможность настраивать блокировку входящих соединений сервера. Но этого мало. Нам понадобится как минимум проброс портов и создание более сложных правил блокировки. Для этого нам необходимо установить несколько дополнительных пакетов из Marketplace. Идем туда и выбираем:

- Custom Firewall для создания любых правил iptables.

- Port Forwarding для проброса портов.

После установки в разделе firewall есть 3 пункта:

- Custom Firewall

- Incoming Firewall

- Port Forwarding

По-умолчанию у нас есть одно входящее правило во фаерволе, которое разрешает подключение к web панели управления по 81 порту. Но, допустим, вам надо ограничить доступ по этому порту и разрешить только с определенных адресов. Стандартный функционал раздела Incoming Firewall не позволяет это сделать. Нам необходимо написать полное правило для iptables и поместить его в Custom Firewall. Подробнее о написание правил для фаервола рассказано в отдельной статье, посвещенной настройке iptables. Я здесь не буду останавливаться на написании правил. Это отдельная тема. Приведу только пару примеров.

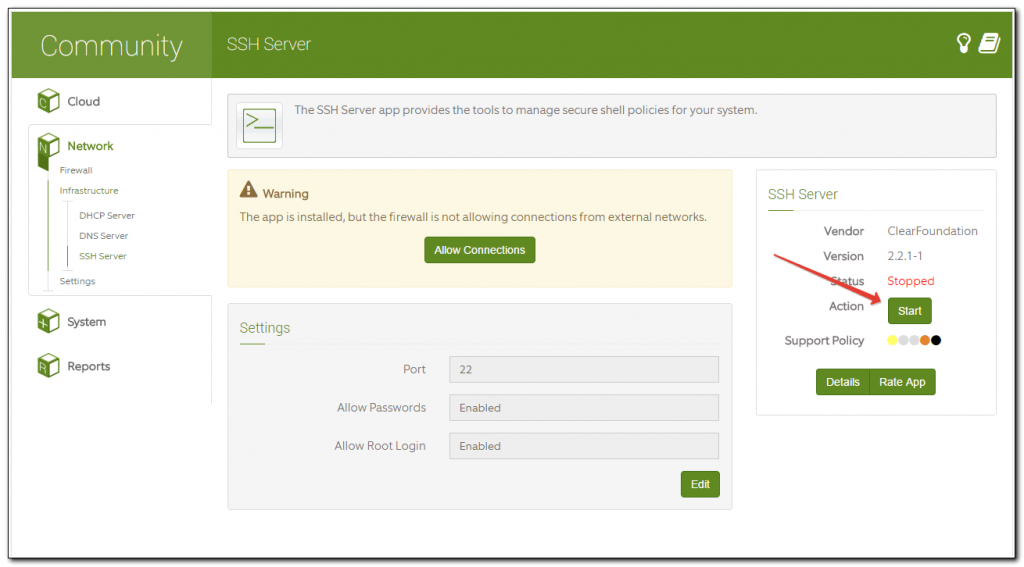

Но сразу хочу предупредить. С правилом доступа к серверу экспериментировать не советую. Сам я с первой попытки отключил себе доступ к серверу по 81-му порту. И вот я сижу, сервер передо мной, но я не могу ничего сделать. Через браузер зайти не могу в панель управления. Через консоль сервера никаких вариантов нет, перезагрузка не помогает, ssh по-умолчанию выключен. Для админа, который не разбирается в линуксе это тупик, ничего не сделать, надо переустанавливать сервер.

Я конечно же решил проблему. Открыл на сервере вторую консоль через Alt+F2, зашел root’ом в систему. Посмотрел какие сейчас действуют правила iptables.

Сбросил их.

И сделал фаервол открытым.

После этого снова подключился к серверу через браузер.

Сразу уточню, что по-молчанию в firewall заблокировано все, что не разрешено явно. То, что в разделе Incoming Firewall указано как открытый входящий порт 81, на сервере выглядит немного не так. Открыт не только входящий порт, но и исходящий. Я же в ручном правиле открыл только входящий порт, не указав исходящий. В итоге доступ к серверу потерял. Не повторяйте моих ошибок. С фаерволом работайте очень аккуратно и без особой надобности не трогайте правило, которое разрешает подключение к серверу по 81-му порту.

Вот и примеры. Разрешаем доступ к ssh только с адреса 192.168.1.112.

Добавляете эти правила в Custom Firewall и сможете подключаться по ssh, предварительно запустив сервис в разделе Network -> Infrastructure -> SSH Server.

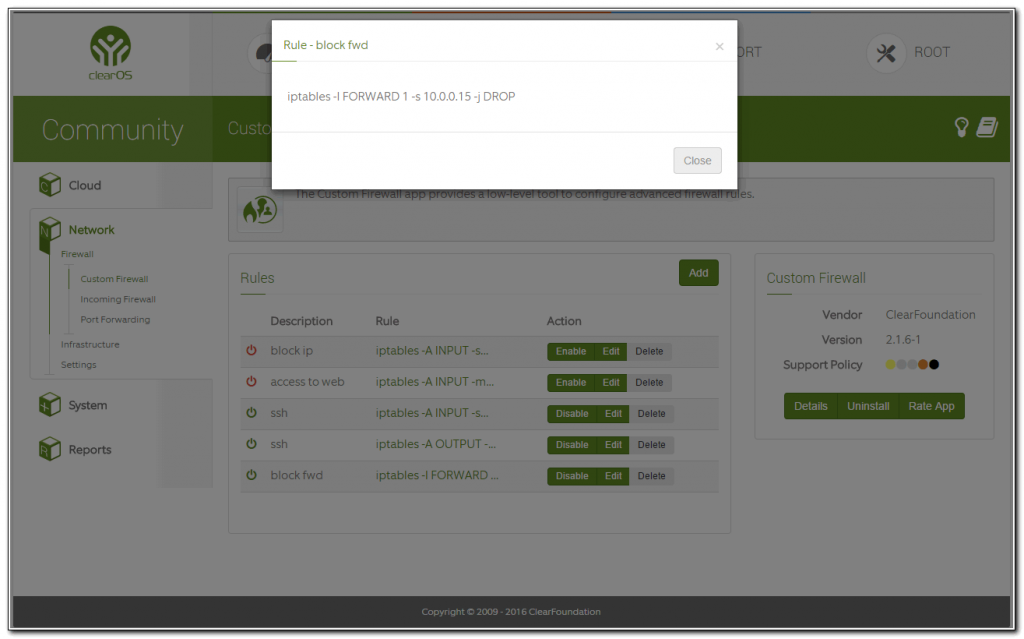

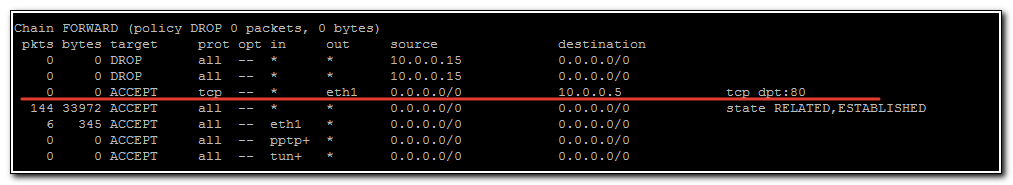

Вот другой пример. Вам надо какому-то ip адресу полностью запретить доступ в интернет. Делаете правило в Custom Firewall для ip 10.0.0.15.

Щелкнут мышкой по правилу, вы можете увидеть его целиком.

Добавлять можете какие угодно правила. Синтаксис идентичен обычному синтаксису для iptables.

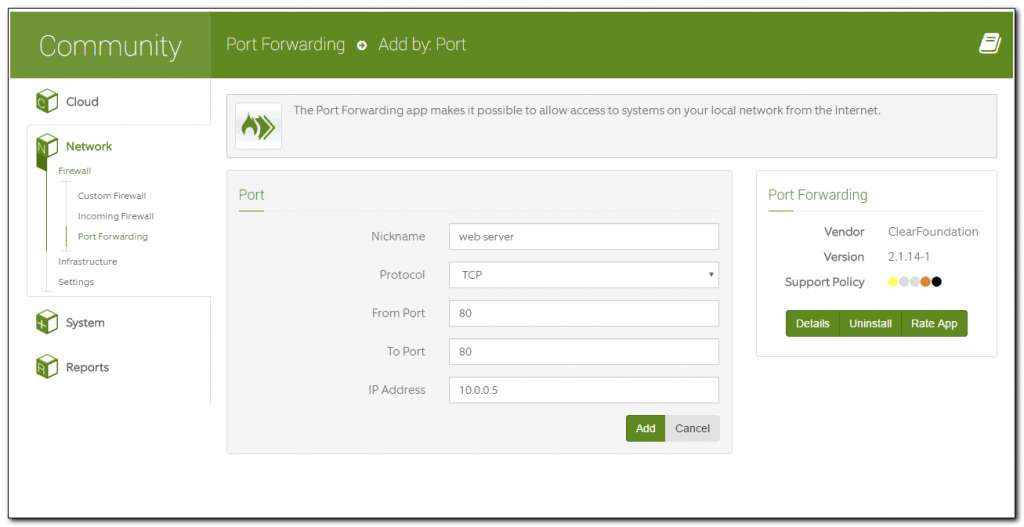

Теперь настроим проброс порта. Это сделать очень просто. Допустим, у нас есть web сервер по адресу 10.0.0.5. Нам надо настроить forward 80-го порта. Идем в раздел Network -> Firewall -> Port Forwarding и создаем новое правило, выбрав Add by: Port.

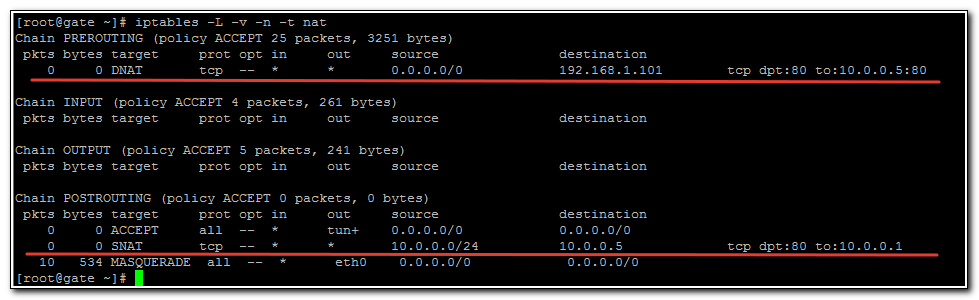

И сохраняете. Больше вам ничего делать не надо. Все необходимые правила будут созданы автоматически. Можно посмотреть на сервере по ssh,что это за правила:

С настройкой firewall в clearos закончили. Обозначил основные функции.

Ответ

В ИКС можно настроить контентную фильтрацию в соответствии с требованиями прокуратуры, ФЗ №436 «О защите детей от информации, причиняющей вред их здоровью и развитию», №139 «О внесении изменений в Федеральный закон «О защите детей от информации, причиняющей вред их здоровью и развитию», №149 «Об информации, информационных технологиях и о защите информации», методическими рекомендациями Минпросвещения.

Для того чтобы настроить фильтрацию в ИКС, выполните следующие действия:

- Добавьте «Набор правил для школ».

- Для поисковых систем, у которых нет автоматического безопасного поиска, рекомендуем:

- настроить перенаправление на search.skydns.ru;

- либо воспользоваться одним из готовых наборов правил «Набор правил для школ, поисковики, SkyDNS».

- Настройте HTTPS-фильтрацию.Для настройки HTTPS-фильтрации воспользуйтесь:

- инструкцией;

- видеоуроком.

Для того чтобы разрешить доступ только к конкретным сайтам (настроить белые списки), выполните следующие действия:

- Создайте пустое запрещающее правило — доступ в сеть Интернет будет полностью закрыт.

- Создайте разрешающее правило. Укажите в поле Адрес назначения IP-адрес ИКС — откроется доступ к ресурсам ИКС, а также к прокси-серверу. Если в браузере прописан прокси-сервер ИКС, все сайты будут открываться по протоколу HTTP и HTTPS (для этого должна быть настроена HTTPS-фильтрация).

- Создайте разрешающее правило. Укажите в поле Порт порты 80 и 443 (порт 443 указывайте, только если настроена HTTPS-фильтрация) — будет разрешена работа прозрачного прокси.

- Создайте пустое запрещающее правило прокси — для пользователя будет закрыт доступ ко всем сайтам.

- Создайте разрешающее правило прокси. Укажите в нем нужные URL назначения — пользователь сможет открывать только указанные сайты.

- Если используется прозрачный прокси, создайте пустое разрешающее правило прокси. Выберите в поле Метод значение CONNECT — пользователям будет разрешено устанавливать HTTPS-соединения.

Если прокси прописан в браузере у всех пользователей, добавлять данное правило не нужно.

Внимание! Всем клиентам мы рекомендуем иметь активный модуль «Техподдержка». Модуль включает:

Модуль включает:

- доступ к спискам Минюста и Роскомнадзора в ИКС и их своевременное обновление;

- возможность фильтрации контента по категориям трафика (при типе поставки «Контент-фильтр ИКС + категории трафика»);

- высший приоритет в решении вопросов при обращении в службу технической поддержки;

- возможность получать удаленную поддержку по защищенному протоколу SSH. Конфиденциальность данных обеспечивается условиями договора, по которому сервис предоставляется в течение одного года;

- доступ к новым версиям продукта с обновленными программными модулями.

В первый год после покупки лицензии на контент-фильтр ИКС модуль «Техподдержка» действует по умолчанию у всех клиентов. Далее требуется его ежегодное приобретение.

Рекомендации носят справочный характер и могут быть скорректированы в конкретной ситуации.

По всем возникающим вопросам вы можете обратиться в отдел продаж либо в службу технической поддержки: наши контакты.

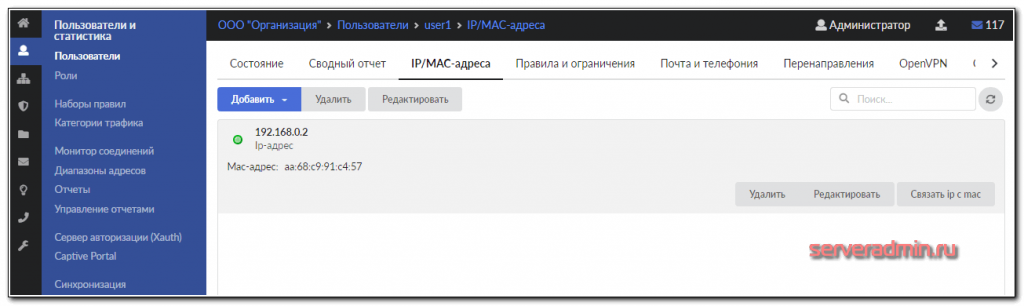

Авторизация по IP-адресу

Это самый распространенный способ авторизации.

Применяется в том случае, когда пользователи локальной сети имеют либо , регистрируемые с привязкой к . Пользователь получает доступ во внешнюю сеть по всем протоколам в соответствии с глобальными и индивидуальными правилами доступа.

-

Нажмите на имя пользователя в списке — откроется индивидуальный модуль пользователя.

- Откройте вкладку «IP/MAC-адреса».

-

Нажмите кнопку «Добавить» и выберите «IP-адрес».

- В открывшемся окне введите IP-адрес и комментарий (например, к какому устройству пользователя привязан данный IP-адрес).

-

Нажмите «Добавить».

Новый IP-адрес появится в списке адресов пользователя. При необходимости его можно отредактировать, удалить, а также определить MAC-адрес.

Одному пользователю можно назначить любое количество IP-адресов.

Чтобы назначить пользователю диапазон адресов, укажите адрес в одном из двух вариантов:

- IP-адрес/префикс (например, 192.168.1.1/24);

- через дефис (например, 192.168.1.1-192.168.1.254).

Внимание! IP-адрес довольно легко подделать. Злонамеренный пользователь может выдать себя за другого, просто поменяв сетевые настройки на своем компьютере

Чтобы это предотвратить, воспользуйтесь функцией привязки к MAC-адресу.

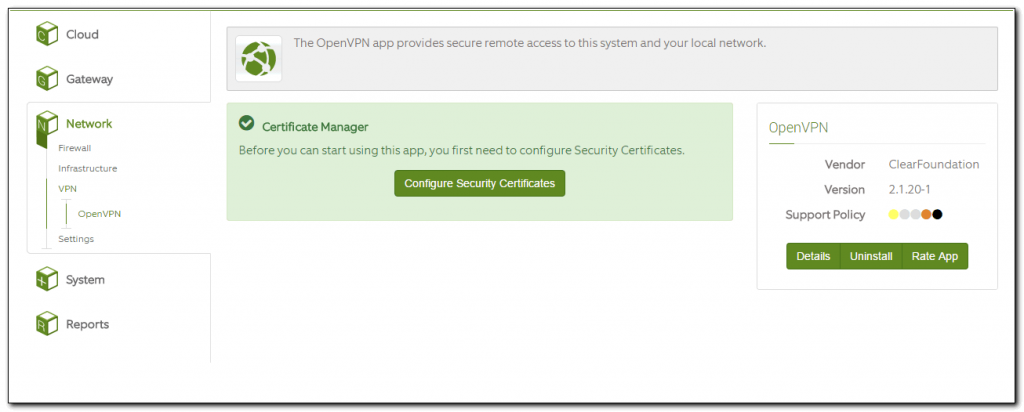

Настройка vpn на базе openvpn

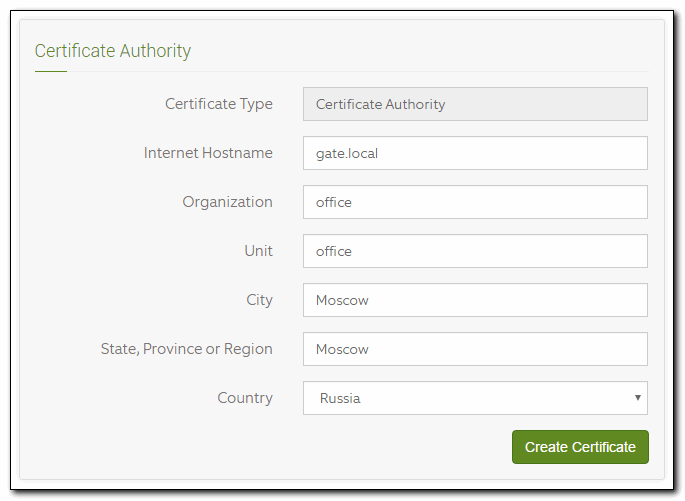

Первым делом нам предложат сконфигурировать сертификаты для сервера. Сделаем это.

В поля для ввода можно писать все, что угодно. Принципиального значения это не имеет.

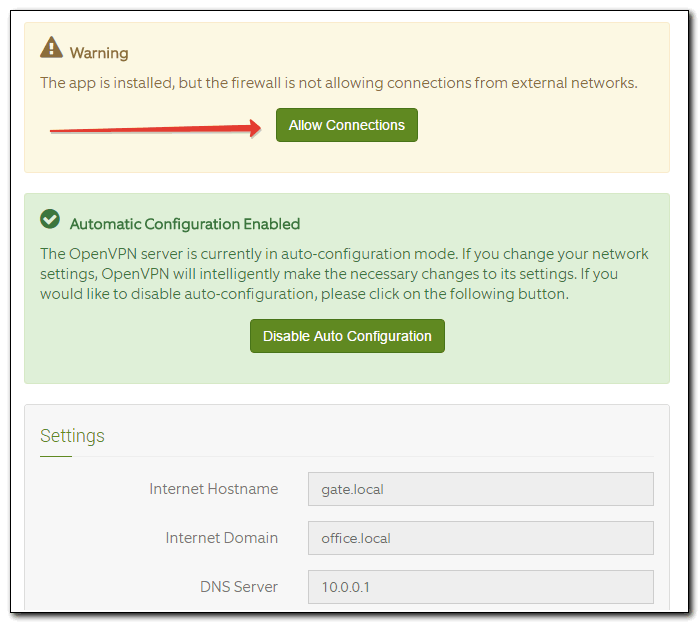

После создания сертификатов снова возвращаемся в раздел OpenVPN и разрешаем создать в фаерволе необходимые правила.

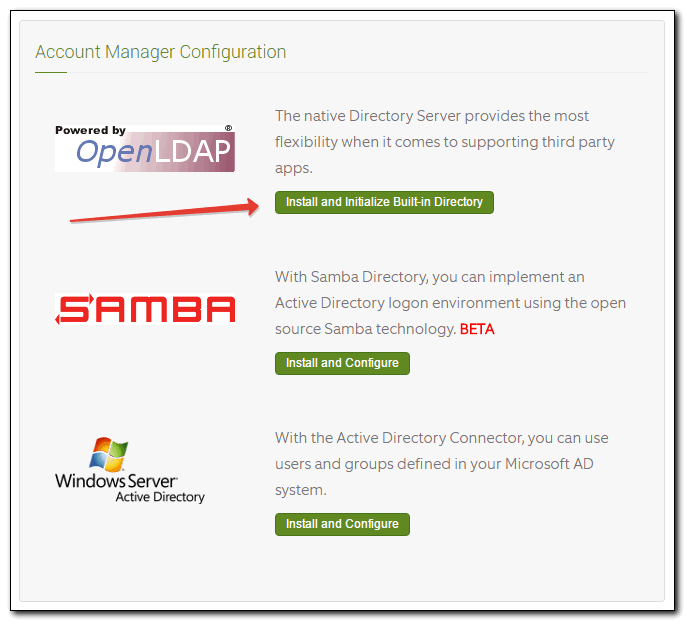

В общем-то все, теперь справа жмем Start и запускаем модуль. Нам нужно создать пользователя для доступа по vpn. Идем в раздел System -> Account Manager и жмем Install and initialize Built-in Directory.

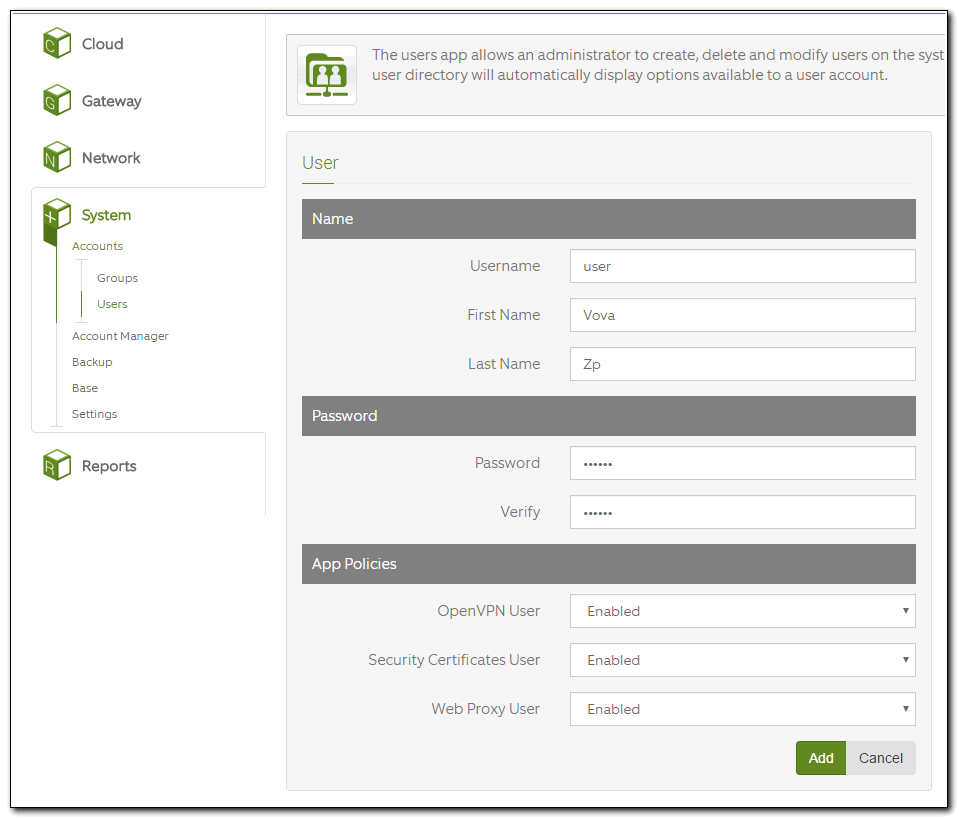

Ждем окончания процесса, потом идем в раздел Accounts и создаем там пользователя.

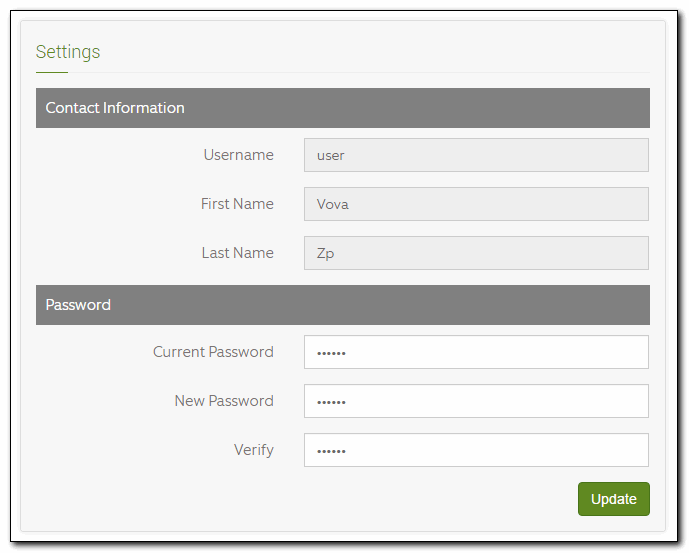

Выходим из панели управления под пользователем root и логинимся под только что созданным пользователем. После входа нам нужно будет еще раз подтвердить пароль. Делаем это.

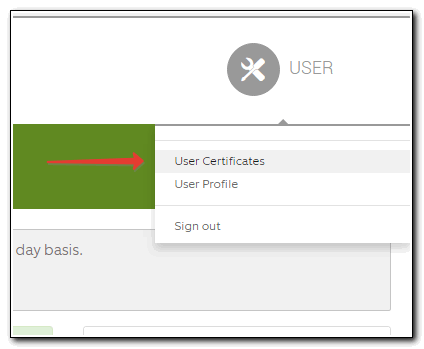

В правом верхнем углу нажимайте на имя пользователя и выбирайте User Certificates.

Вводите пароль и создавайте сертификат. Теперь его надо скачать. Вам нужны 3 файла:

- Certificate

- Certificate Authority

- Private Key

Ниже выбирайте тип системы, для которой хотите скачать конфигурационный файл openvpn и скачивайте его. Я буду показывать на примере Windows. В конфигурационном файле сразу же отредактируйте параметр remote. Если у вас там не указан реально существующий домен, то его необходимо заменить на внешний ip адрес сервера clearos. В моем случае строка выглядела так:

Я заменил на

Напомню, что в моем случае это внешний ip адрес, который смотрит в интернет. Так как это не публичный ip адрес, мне нужно будет пробросить порт 1194 еще на вышестоящем роутере. Но у вас скорее всего это будет уже внешний IP адрес, если вы настраиваете шлюз в интернет.

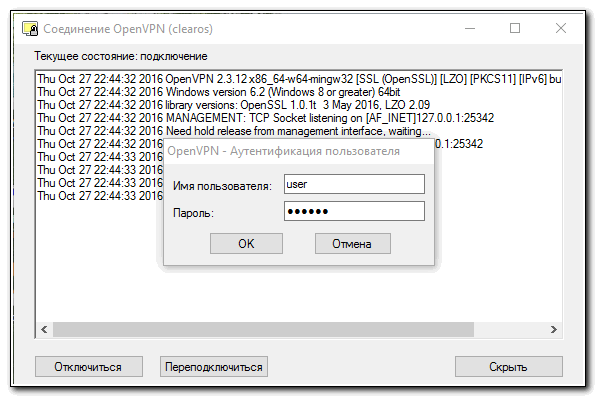

Конфигурационный файл вместе с сертификатами копируйте в папку C:\Program Files\OpenVPN\config, запускайте openvpn и пробуйте подключиться. Вы должны подключиться к серверу и увидеть все компьютеры в локальной сети за шлюзом. Во время подключения вам нужно будет ввести логин и пароль созданного пользователя vpn.

Если не подключается, то в первую очередь проверьте, запущен ли модуль openvpn, затем создано ли правило на фаерволе, разрешающее входящие подключения по порту 1194.

Каждому клиенту будет назначаться один и тот же ip адрес в туннеле. По-умолчанию, туннель образует подсеть 10.8.0.0/24. Конфиг сервера можно подсмотреть в консоли в файле /etc/openvpn/clients.conf. Менять его через консоль не рекомендую, он будет снова изменен при перезапуске сервиса. Полезно просто узнать остальные настройки. Через веб панель их не видно.

В общем и целом все нормально работает. OpenVPN завелся без плясок с бубном, что, считаю, неплохо. Функционал достаточный, пользоваться удобно.

Условия

Благодаря языку Sieve можно настроить фильтрацию по практически любому заголовку письма. Для этого можно использовать существующие условия или указать нужный заголовок вручную.

Типы сравниваемых данных представлены в таблице.

| Тип | Описание | Заголовок |

| «Тема» | Поиск по заголовку subject | subject |

| «От» | Поиск по заголовку from | from |

| «Кому» | Поиск по заголовку to | to |

| «…» | Поиск по заголовку, заданному вручную. После выбора появится дополнительное поле для указания заголовка | — |

| «Тело письма» | Поиск по тексту письма | — |

| «Размер» | Сравнение размера всего письма и его вложений | — |

| «Дата» | Поиск по заголовку Date | Date |

| «Текущая дата» | Сравнение текущей даты или времени. Дата берется по московскому времени GMT+3 | — |

| «Строка» | Сравнение переменных, переданных в письме. После выбора появится дополнительное поле для указания заголовка | — |

| «Сообщение» | Определение дублирования писем | — |

Кроме типа сравниваемых данных, требуется также выбрать способ сравнения.

| Тип | Описание | Параметр в Sieve |

| Для всех типов данных, кроме «Размер», «Сообщение» | ||

| «содержит» | Поиск указанного текста во входящих данных | : contain |

| «не содержит» | ||

| «соответствует» | Полное совпадение входящих данных с указанными в фильтре | : is |

| «не соответствует» | ||

| «существует» | Проверка существования выбранного типа входящих данных | exists |

| «не существует» | ||

| «совпадает с выражением» |

Поиск указанного текста во входящих данных, но с возможностью указывать подстановочные знаки в виде: * — любое количество любых символов; ? — один любой символ |

: matches |

| «не совпадает с выражением» | ||

| «совпадает с регулярным выражением» | Поиск текста с использованием регулярного выражения | : regex |

| «не совпадает с регулярным выражением» | ||

| «количество больше, чем» | Подсчет указанных заголовков в письме и сравнение их количества с указанными данными | : count |

| «количество больше или равно» | ||

| «количество меньше, чем» | ||

| «количество меньше или равно» | ||

| «количество равно» | ||

| «количество не равно» | ||

| «значение больше, чем» | Математическое сравнение значения заголовка с указанными данными | : value |

| «значение больше или равно» | ||

| значение меньше, чем» | ||

| значение меньше или равно» | ||

| значение равно» | ||

| значение не равно» | ||

| Для типов данных «Дата», «Текущая дата» появится дополнительный параметр с выбором типа данных поля даты | ||

| «дата (гггг-мм-дд) | Дата в стандартном виде «Год-месяц-день» | «date» |

| «дата (ISO8601) | Дата по стандарту ISO 8601 в виде год-месяц-деньТчас:минута:секунда+часовой пояс или 2025-01-21Т11:21:44+0300 | «iso8601» |

| «дата (RFC2822) | Дата с учетом соглашения RFC2822 в виде День недели, день месяц год час:минута:секунда:стандарт времени или Tue, 07 Feb 1984 12:34:56 GMT | «std11» |

| «дата (юлианская) | Количество дней, прошедших с 1 января 4713 до нашей эры | «julian» |

| «время (чч:мм:сс) | Время в часах:минутах:секундах | «time» |

| «год | Определение одного типа данных из всей даты | «year» |

| «месяц | «month» | |

| «день | «day» | |

| «час | «hour» | |

| «минута | «minute» | |

| «секунда | «second» | |

| «день недели (0-6) | День недели, где 0 — понедельник, а 6 — воскресенье | «weekday» |

| «часовой пояс | Определение часового пояса, указывается исключительно согласно RFC2822, то есть в виде 4 цифр, где +\-ЧасЧасМинутаМинута, например, 0300 | «zone» |

Статический маршрут

Статические маршруты — это наиболее простой способ настройки маршрутизации в общем случае. Именно этими маршрутами проще всего настроить сеть. В них можно указать только назначение и шлюз.

Статические маршруты добавляются в таблицу маршрутизации операционной системы. Если межсетевой экран отключен, статический маршрут продолжит работать.

Для добавления статического маршрута выполните следующие действия.

Откройте меню Сеть > Маршруты > Статические маршруты и нажмите Добавить > Статический маршрут:

На вкладке «Общие настройки» можно задать описание и назначение маршрута.

Таким образом, в ИКС можно маршрутизировать входящий и исходящий трафик и фильтровать его по адресу назначения (пустое поле означает «любой»).

При помощи переключателя установите, через что направлять сетевой трафик:

через шлюз — правило маршрута через устройства, выполняющего функцию шлюза для заданной сети;

через интерфейс — правило маршрута через один из сетевых интерфейсов ИКС (обычно используется для маршрутизации трафика в туннель);

через провайдера — правило маршрута через одного из заведенных провайдеров на ИКС.

Если требуется, укажите метрику. Это числовой показатель, который задает предпочтительность маршрута

Чем ниже данное значение, тем более предпочтителен маршрут.

Внимание!

По умолчанию выбирается минимальная метрика.

Если установлены опции мониторинга и хотя бы один из мониторингов не прошел проверку, маршрут удаляется из таблицы маршрутизации.

Выберите в отдельном окне.

Вкладка «Настройки мониторинга» позволяет включить и использовать механизмы мониторинга работоспособности созданного маршрута. В зависимости от выбранного в Шаге 2 правила (через шлюз, интерфейс, провайдер) будут доступны различные механизмы мониторинга маршрута

Их можно выбрать при помощи флагов:

«Проверять доступность шлюза»;

«Проверять доступность серверов».

Не доступные для редактирования механизмы мониторинга в маршрутах не учитываются. Например, если в маршруте выбрано правило для маршрутизации через провайдера, то при удалении провайдера система предложит удалить связанные с ним маршруты.

Нажмите «Добавить» — созданный статический маршрут появится в списке.

Начальная настройка шлюза

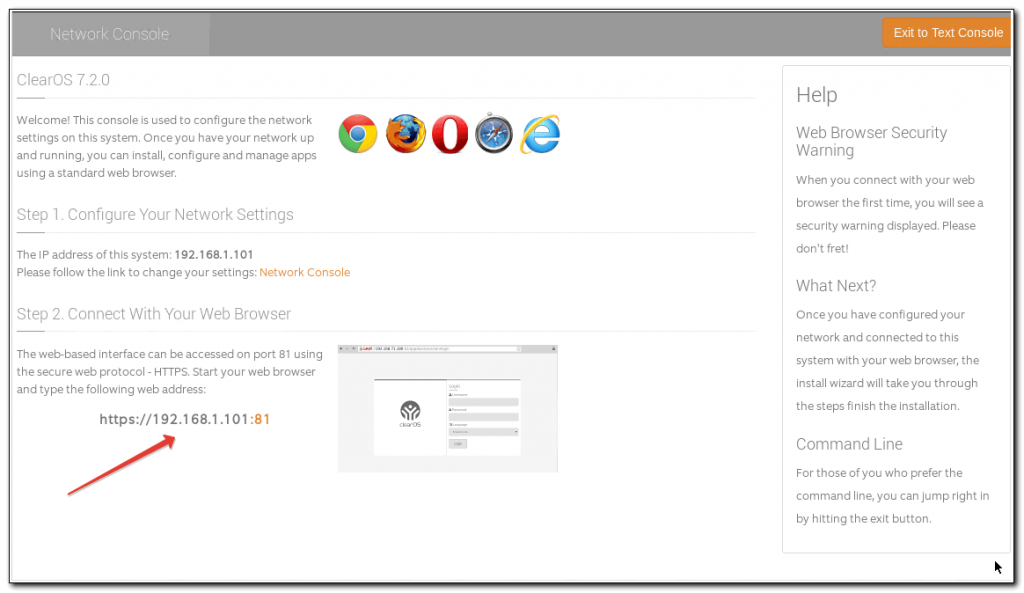

После установки, первый запуск нас встречает информационной страницей:

Здесь же сделаем первоначальную настройку сетевых интерфейсов. Жмем на ссылку Network Console. Заходим под учеткой root и настраиваем сеть.

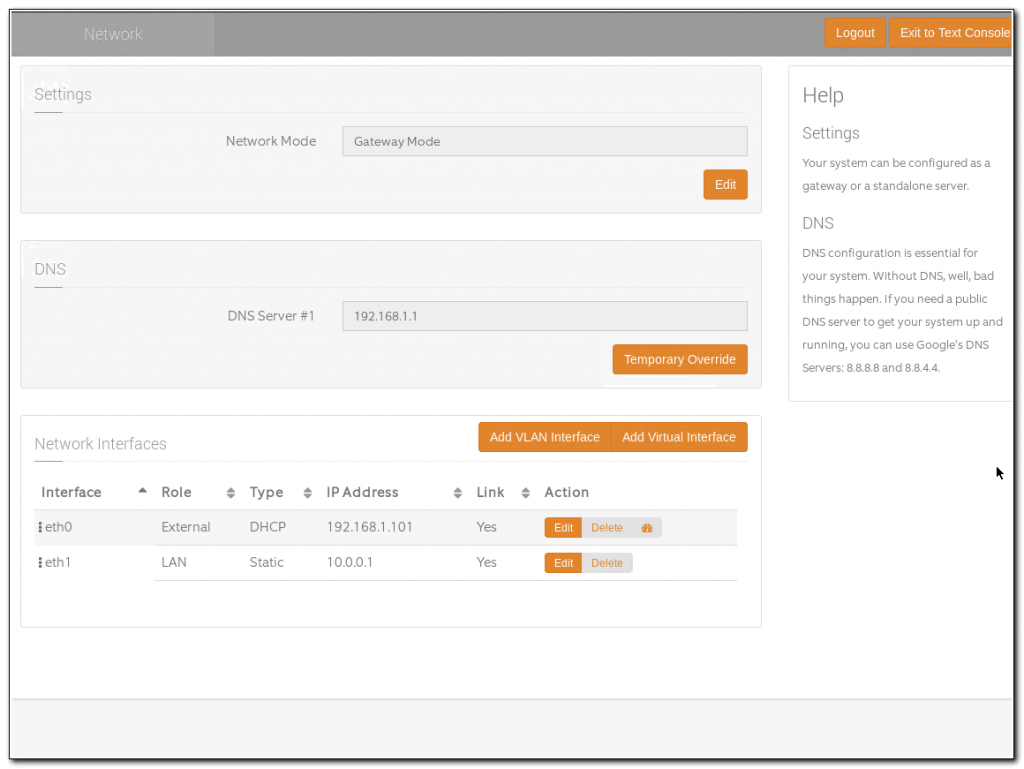

| eth0 192.168.1.101 | В моем случае это внешний интерфейс, по которому я получаю интернет |

| eth1 10.0.0.1 | Внутренний интерфейс, который будет подключен к локальной сети |

Для продолжения настройки clearos необходимо в браузере открыть страницу по ip, указанному в установке. В моем случае это https://192.168.1.101:81. При входе браузер предупредит о недоверенном сертификате. Так и должно быть, все равно переходите на страницу. Вас встречает окно логина в систему.

Вводите указанную при установке учетную запись root. Язык рекомендую везде использовать английский. Во-первых, перевод на русский не очень понятный, во-вторых, все инструкции на английском языке. В рунете нет документации по clearos. Основной источник информации — база знаний и форум на официальном сайте.

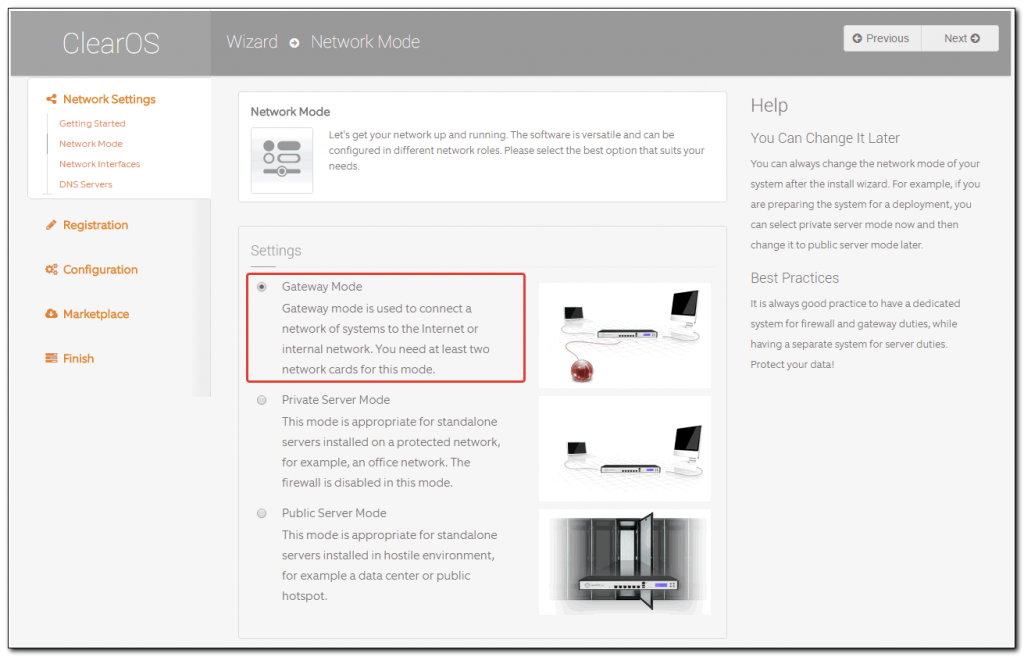

Я не буду приводить описание всех шагов настройщика. Остановлюсь только на ключевых. Вам зададут вопрос про Network Mode. Мы настраиваем шлюз, поэтому выбираем Gateway Mode.

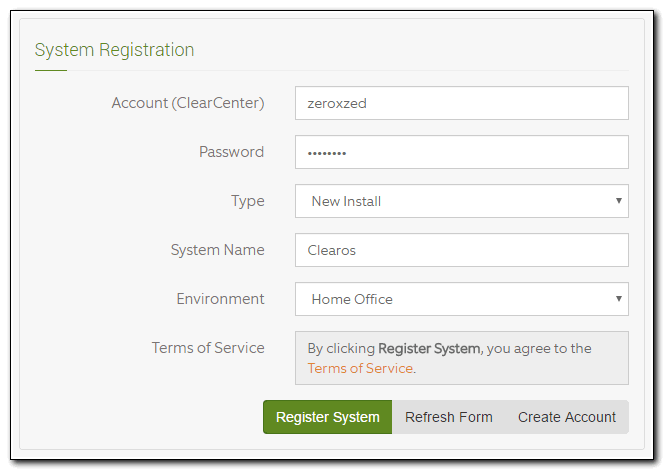

Сеть уже настроили. Если ничего менять не надо, то двигаетесь дальше. Потом указываем dns сервер либо вручную, либо, если настройки по dhcp получали, то он уже будет прописан. Дальше выбираете редакцию, в нашем случае Community. Затем надо зарегистрировать установку. Вам нужна учетная запись на сайте clearos. Идите и зарегистрируйтесь. Данные от этого аккаунта нужно будет ввести в регистрации установки.

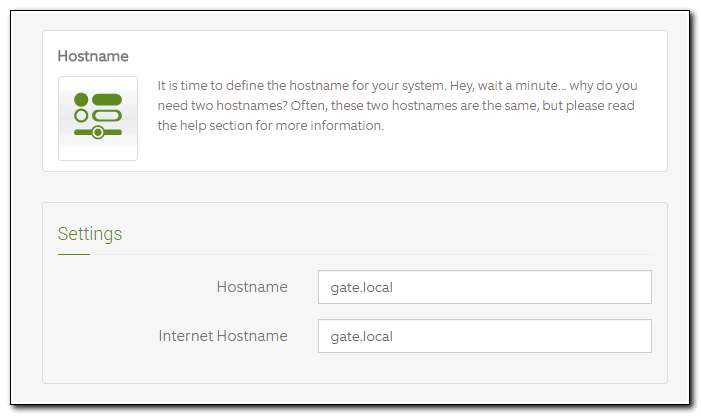

На следующем этапе устанавливаются обновления. Это не так быстро, придется подождать минут 5-10, пока все установится. Хотя не факт, зависит от скачанного дистрибутива. Дальше указываем имя домена и сервера. Можете писать все, что угодно. Если сервер будет смотреть в интернет и есть доменное имя, можно реальное указать. Если не хочется, то придумайте что-то вроде gate.local.

Потом идет установка времени и самое интересное — выбор дополнительных пакетов. Пока ничего не выбирайте. Будем ставить все необходимое по мере настройки функционала, поэтому выбирайте Skip Wizard.

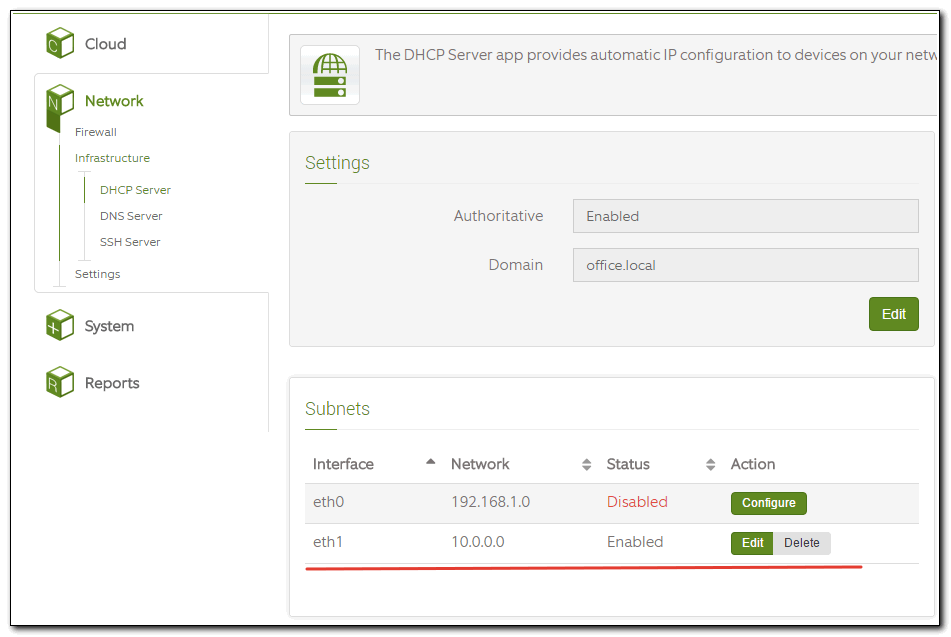

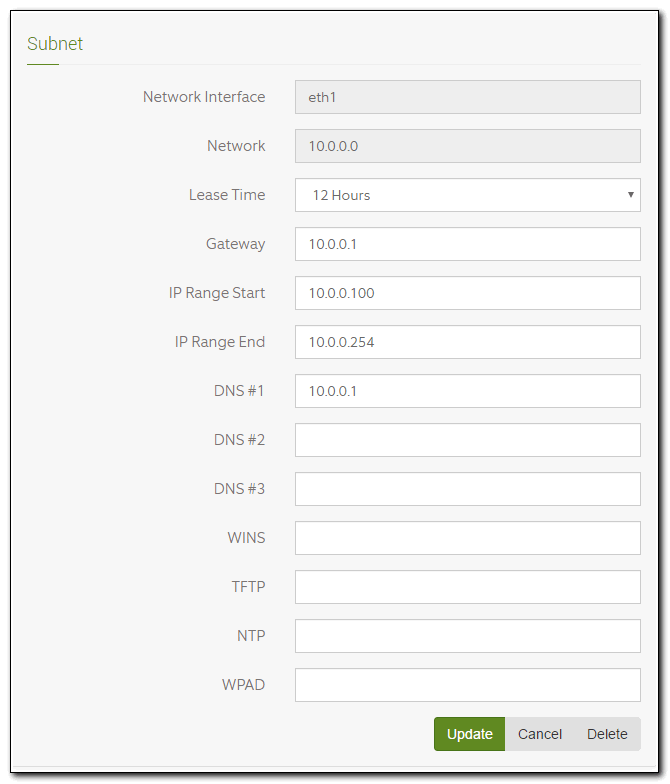

На этом все, начальная настройка clearos завершена. Можете настроить dashboard так, как вам нравится. Выбирать особо не из чего, поставьте те виджеты, что есть в наличии. Давайте сразу включим DHCP сервер. Идем в раздел Network -> Infrastructure -> DHCP Server и включаем его на локальном интерфейсе:

Настройки можно оставить по-умолчанию, только выбрать диапазон ip, из которого будут выдаваться адреса. Я выбрал 100-254.

В таком виде уже можно подключать устройства в сеть. Они будут получать ip адреса и иметь доступ в интернет.

Системные требования ИКС

Для установки программной версии ИКС предъявляются следующие требования к серверу в зависимости от количества пользователей в организации (см. табл. 1).

Таблица 1. Минимальные системные требования для установки ИКС

| Наименование параметра | Количество пользователей | ||

| до 50 | 50–150 | более 150 | |

| Процессор | Intel Celeron N3150 2,16 ГГц | Intel Core i3 3240 3,4 ГГц | Intel Core i7 3,06 ГГц |

| Оперативная память (RAM) | 4 ГБ | 8 ГБ | 16 ГБ |

| Объём дискового пространства | 320 ГБ | 500 ГБ | 1 ТБ |

Также доступна установка ИКС на виртуальную машину. Производителем поддерживаются такие системы виртуализации, как VMware Workstation, VMware ESXi, VirtualBox и Microsoft Hyper-V.

Добавление сертификата через политики домена Microsoft Active Directory

В сетях, где управление пользователями осуществляется с помощью Microsoft Active Directory, вы можете установить сертификат Ideco UTM для всех пользователей автоматически с помощью Active Directory.

- Скачайте корневой SSL-сертификат, открыв страницу логина в web-интерфейс панели управления сервера Ideco UTM:

- Зайдите на контроллер домена с помощью аккаунта, имеющего права администратора домена.

- Запустите оснастку управления групповой политикой, выполнив команду

- Найдите политику домена, использующуюся на компьютерах пользователей в Объектах групповой политики (на скриншоте — Default Domain Policy).Нажмите на неё правой кнопкой мышки и выберите Изменить.

- В открывшемся редакторе управления групповыми политиками выберите:Конфигурация компьютера ➔ Политики ➔ Конфигурация Windows ➔ Параметры безопасности ➔ Политики открытого ключа ➔ Доверенные корневые центры сертификации.

- Нажмите правой кнопкой мыши по открывшемуся списку, выберите Импорт… и импортируйте ключ Ideco UTM.

- После перезагрузки рабочих станций или выполнения на них команды сертификат появится в локальных хранилищах сертификатов и будет установлен нужный уровень доверия к нему.

Настройка доступа в интернет

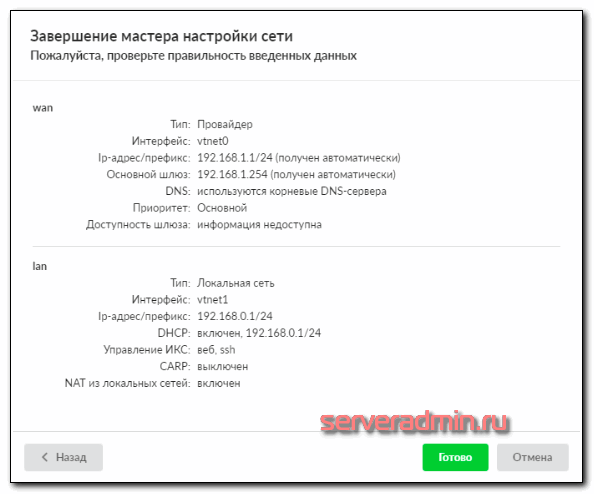

В принципе, шлюз уже сейчас практически готов к работе. Нам нужно только выполнить начальную настройку сетевых адаптеров. Для этого идем в раздел Сеть -> Мастер настройки сети. Указываем параметры для WAN и LAN интерфейсов и применяем их. Рекомендую осмысленно называть интерфейсы. По именам потом проще будет оперировать в настройке firewall.

У меня получилось примерно так. Теперь нам нужно создать пользователя, на котором будем тренироваться. Если я правильно понял подход к организации доступа в интернет, то он выдается только тем, кому разрешено. То есть по умолчанию, сейчас шлюз в интернет никого не пускает. Добавим нового пользователя и назначим ему IP адрес.

Идем в раздел Пользователи и Статистика -> Пользователи и добавляем нового пользователя. В настройках пользователя на вкладке IP/MAC-адреса указываем ip адрес этого пользователя.

Теперь идем на компьютер пользователя и прописываем ему адрес прокси сервера. В данном случае 192.168.0.1 и порт 3128. После этого у пользователя появится доступ в интернет. Концепция такая, что неконтролируемого доступа в сеть нет ни у кого. Разрешено только тому, кого вы сами добавите и разрешите доступ.

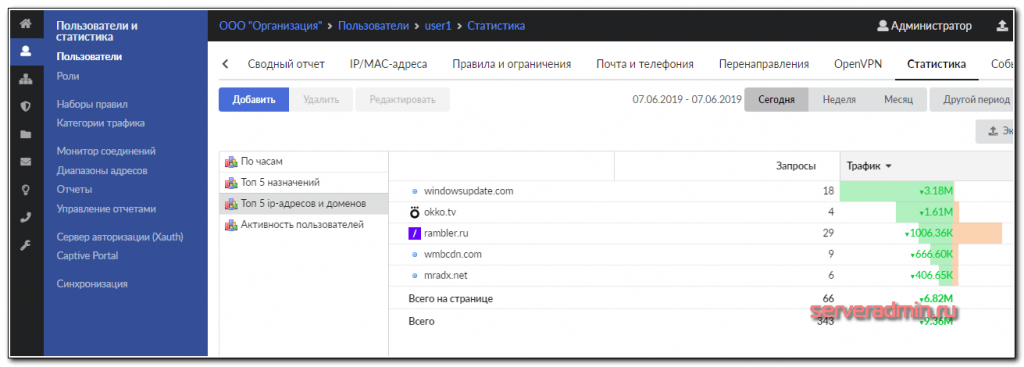

По пользователю доступна полная статистка в удобном виде. Ее можно посмотреть как в разрезе самого пользователя, так и в целом по системе. Вот пример статистики пользователя.

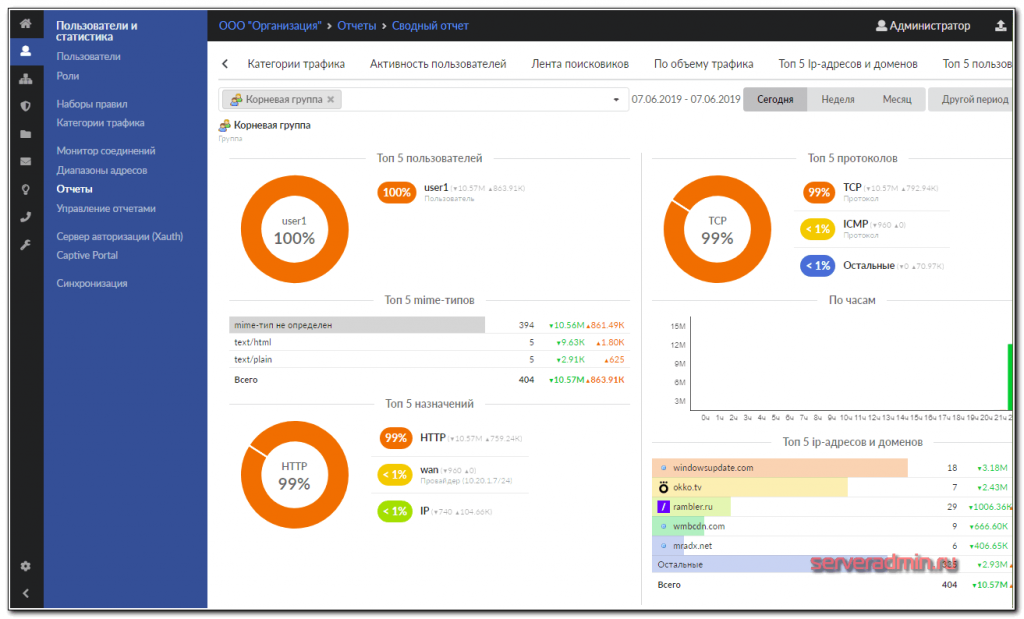

А вот системный отчет по всем пользователям.

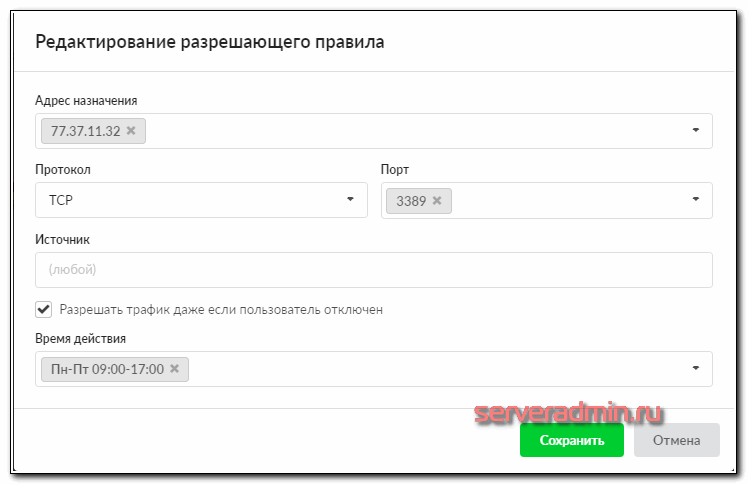

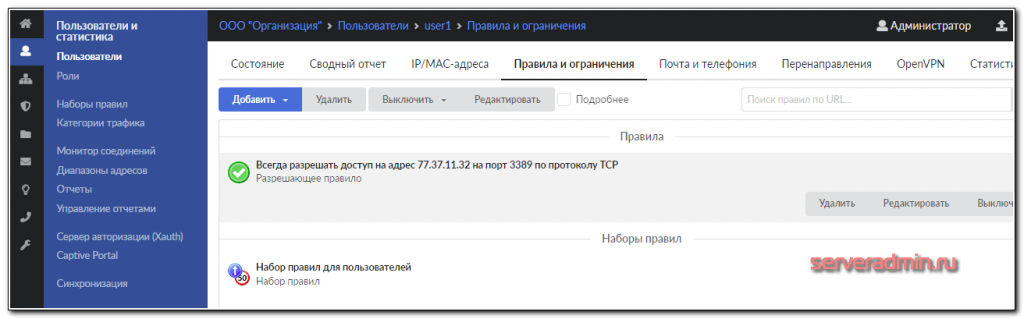

Если пользователю нужно отдельно открывать что-то еще, кроме http, то можно добавить правила фаервола либо конкретно пользователю, либо всей группе, в которой он состоит. Удобный подход, причем делается это все через веб интерфейс с наглядной визуализацией.

С простым доступом в интернет закончили. Переходим к более интересным штукам, таким как ограничение доступа.

Дополнительные параметры фильтрации

Теперь задача интереснее. Необходимо защитить наш сервер от перебора паролей ssh. Еще одна возможность PF — лимитировать количество соединений, соответствующих правилу, по различным параметрам.

Таблица:

persist — держать в памяти, даже если пустая. Если не указать такое поведение, PF удалит пустую таблицу.

И правила:

В данном случае max-src-conn 10 — только 10 одновременных соединений с одного адреса, max-src-conn-rate 3/10 — только 3 новых соединения за 10 секунд, overload <block_ssh> — добавлять в таблицу адреса источника нарушителей, flush — сбрасывать все соединения от нарушителя, созданные этим правилом.

По образу и подобию — разрешение пользователю ходить на веб-сервер.

Таблица:

И правила:

Параметры этого правила надо очень аккуратно подбирать под ваш сервис. Synproxy — включает проксирование syn запросов, защиту от synflood атак. А flush global означает сброс всех соединений с источника-нарушителя, даже если они не относятся к этому правилу.

Устаревание записей в таблицах заблокированных обеспечиваются командами такого вида:

Эта команда удалит все записи, старше часа из соответствующей таблицы. Команды поставим в крон:

Таким образом каждый час таблицы будут вычищаться.

Что нового в ИКС 7.1

Пройдемся кратенько по изменениям новой версии. Итак, что изменилось с выходом ИКС 7.1?

- Перешли на кодовую базу Freebsd 12.1.

- Добавили авторизацию пользователей из AD через . Раньше только NTLM была.

- Добавили авторизация по звонку в Captive Portal: в публичной wi-fi сети можно авторизовываться путем звонка на определенный номер.

- Появилась возможность получить IPSec туннель с оборудованием других вендоров (mikrotik, cisco и пр.).

- Прочие небольшие доработки и исправления, в том числе на основе запросов клиентов.

Тестированием работы подключения к VPN туннелям ipsec на базе микротиков займемся далее. Тема актуальная, так как микротики последнее время очень активно используют организации.