Введение

Отличительной особенностью роутеров Mikrotik от многих производителей сетевого оборудования является фирменная утилита для настройки устройств — Winbox

Я сразу обратил на это внимание, когда первый раз познакомился с микротиками. По первости глаза разбегаются, когда подключаешься через нее к устройству, но если немного освоишься, то понимаешь ее удобство

Несмотря на то, что я могу все, что необходимо, настроить через cli, чаще всего делаю это через winbox.

Особенно удобно, когда надо что-то продебажить. Можно открыть несколько окон внутри программы — тест скорости, список правил firewall для наблюдения за счетчиками, torch для анализа трафика и до кучи график загрузки сетевого интерфейса.

И все это доступно во всей линейке оборудования, даже в самых бюджетных моделях. Вам известно что-то подобное у других производителей в ценовой категории 50-150$? Мне лично нет, но тут я могу заблуждаться. Если у каких-то вендоров есть что-то похожее на Winbox, было бы любопытно узнать об этом.

Destination NAT

Цепочка Dstnat при настройке NAT на MikroTik служит для изменения IP-адреса и/или порта назначения и выполнения обратной функции для ответа.

Практически применяется в следующих случаях:

- Чтобы выполнить на MikroTik проброс портов в локальную сеть, для доступа извне.

- Перенаправление любого DNS-трафика через маршрутизатор.

Стандартные действия возможные для цепочки dst-nat:

- dst-nat – преобразование адреса и/или порта получателя;

- redirect – преобразование адреса и/или порта получателя на адрес маршрутизатора.

Давайте практически разберем, как выполняется настройка NAT на MikroTik для цепочки dstnat.

Проброс портов на MikroTik

Пример проброса порта для RDP

Как говорилось ранее, в MikroTik проброс портов делается при помощи создания правил для цепочки dstnat. В качестве примера выполним проброс порта RDP соединения для доступа к внутреннему компьютеру локальной сети.

Так как стандартный порт 3389 для RDP подключения является известным и часто подвергается атакам, то пробросить его напрямую будет не очень хорошей идеей. Поэтому скроем данный сервис с помощью подмены порта.

Для этого откроем:

IP=>Firewall=>NAT=> “+”.

На вкладке “General” укажем цепочку правил, протокол, протокол подключения и входящий интерфейс:

Где:

- Chain: dstnat – цепочка правил для IP-адреса назначения;

- Protocol: 6 (tcp) – протокол;

- Dst. Port: 47383 – номер порта по которому будем обращаться к роутеру;

- In. Interface – входящий WAN-интерфейс (у меня это ether1, у вас может быть другой).

Следующим шагом откроем вкладку “Action”:

- Для поля “Action” указываем значение dst-nat;

- To Addresses – указываем внутренний IP хоста, к которому хотим получить доступ по RDP;

- To Ports – порт на который будут перенаправляться запросы.

Как итог все запросы, приходящие на внешний IP роутера по порту 47383, будут пересылаться на внутренний адрес локальной сети 192.168.12.100 порт 3389 (RDP).

Проброс порта на MikroTik для видеонаблюдения

Следующим примером мы постараемся показать, как настроить на MikroTik проброс портов для видеосервера с установленным ПО “Линия”.

Предположим, что есть Видеосервер с ПО “Линия” к которому необходимо получить доступ извне. Для начала откроем настройки программного обеспечения “Линия”, чтобы узнать порт Веб-сервера:

Чтобы получить доступ к видеосерверу, необходимо пробросить порт 9786. Откроем Winbox и добавим правило:

Откроем пункт меню “Action”:

- Указываем действие dst-nat;

- To Addresses – внутренний IP видеосервера или видеорегистратора.

Проброс портов для нескольких внешних IP

Чтобы сделать проброс портов для нескольких WAN, то необходимо создать Interface List и добавить в него нужные интерфейсы. Далее укажем созданный лист в параметре In. Interface List. Покажем это на примере:

Создадим новый лист для интерфейсов “ISP”:

- Interfaces;

- Interface List => Lists => “+”.

Name: ISP – произвольное имя для Interface List.

Следующим шагом добавим нужные WAN интерфейсы:

Повторить данный шаг для всех WAN-интерфейсов.

Модернизируем ранее созданное правило проброса порта для RDP соединения, указав лист “ISP” для настройки In. Interface List:

Так можно настроить проброс портов на MikroTik для нескольких WAN.

Как защитить проброшенные порты вы можете узнать изучив статью MikroTik настройка Firewall.

Перенаправление трафика на маршрутизатор

С помощью действия redirect возможно перенаправление трафика на Микротик. Практическое применение данного действия мы рассмотрим, выполнив переадресацию запросов DNS.

Перенаправим весь DNS-трафик на маршрутизатор. Следовательно, пользователи компьютеров в LAN, какие бы настройки DNS ни указывали локально, будут считать, что им отвечает DNS-сервер, которому сделан запрос, но фактически ответ будет приходить от маршрутизатора.

Для этого выполним настройку NAT на MikroTik следующим образом.

Откроем: IP=>Firewall=>NAT=> “+”.

Добавим запись:

Перейдем в пункт меню “Action” и укажем действие redirect:

Вход в настройки роутера MikroTik

Выполнить настройку роутера MikroTik можно разными способами:

- С помощью специальной программы Winbox для ОС Windows. Скачать на официальном сайте.

- С помощью браузера, перейдя по адресу 192.168.88.1. В настройках браузера не должен быть указан proxy-сервер!

- Настройка через Telnet.

Мы будем настраивать роутер Mikrotik с помощью программы Winbox.

Подключаемся к роутеру MikroTik:

- Запустите программу Winbox и перейдите на вкладку Neighbors;

- В списке отобразится ваш роутер. Нажмите левой кнопкой мыши на его MAC адрес;

- Нажмите кнопку Connect.Login по умолчанию admin, пароль пустой.

Настройка Port Forwarding в MikroTik

В MikroTik управление настройкой проброса портов находится в меню IP =>Firewall =>NAT.

По умолчанию здесь прописан тот самый маскарадинг — подмена внутренних локальных адресов внешним адресом сервера. Мы же здесь создадим дополнительное правило проброса портов.

Настройка вкладки General

Нажимаем плюсик и в появившемся окне заполняем несколько полей:

Chain — направление потока данных. В списке выбора — srcnat, что означает «изнутри наружу», т. е. из локальной сети во внешний мир, и dstnat — из внешней сети во внутреннюю. Мы выбираем второе, так как будем принимать входящие подключения.

Src. AddressDst. Address — внешний адрес, с которого будет инициироваться подключение, и адрес назначения (всегда адрес роутера). Оставляем незаполненным.

Protocol — здесь указываем вид протокола для нашего соединения, tcp или udp, заполняем обязательно.

Src

Port (исходящий порт) — порт удаленного компьютера, с которого будут отправляться данные, оставляем пустым, если для нас это неважно.

Dst. Port (порт назначения) — проставляем номер внешнего порта роутера, на который будут приходить данные от удаленной машины и переадресовываться на наш компьютер во внутренней сети.

Any

Port (любой порт) — если мы проставим здесь номер порта, то укажем роутеру, что этот порт будет использоваться и как исходящий, и как входящий (объединяя два предыдущие поля в одном).

In. interface (входящий интерфейс) — здесь указываем интерфейс роутера MikroTik, на котором используется, «слушается» этот порт. В нашем случае, так как мы делаем проброс для поступления данных извне, это интерфейс, через который роутер подключен к Интернет, по умолчанию это ether1-gateway. Параметр нужно указать обязательно, иначе порт не будет доступным из локальной сети. Если мы подключены к провайдеру через pppoe, то возможно, потребуется указать его, а не WAN-интерфейс.

Out. interface (исходящий интерфейс) — интерфейс подключения компьютера, для которого мы делаем проброс портов.

Настройка вкладки Action

В поле Action прописываем действие, которое должен будет выполнять роутер. Предлагаются варианты:

- accept — просто принимает данные;

- add-dst-to-address-list — адрес назначения добавляется в список адресов;

- add-src-to-address-list — исходящий адрес добавляется в соответствующий список адресов;

- dst-nat — перенаправляет данные из внешней сети в локальную, внутреннюю;

- jump — разрешает применение правила из другого канала, например при установленном в поле Chain значения srcnat — применить правило для dstnat ;

- log — просто записывает информацию о данных в лог;

- masquerade — маскарадинг: подмена внутреннего адреса компьютера или другого устройства из локальной сети на адрес маршрутизатора;

- netmap — создает переадресацию одного набора адресов на другой, действует более расширенно, чем dst-nat ;

- passthrough — этот пункт настройки правил пропускается и происходит переход сразу к следующему. Используется для статистики;

- redirect — данные перенаправляются на другой порт этого же роутера;

- return — если в этот канал мы попали по правилу jump, то это правило возвращает нас обратно;

- same — редко используемая настройка один и тех же правил для группы адресов;

- src-nat — переадресация пакетов из внутренней сети во внешнюю (обратное dst-nat перенаправление).

Для наших настроек подойдут варианты dst-nat и netmap. Выбираем последний, как более новый и улучшенный.

В поле To Adresses прописываем внутренний IP-адрес компьютера или устройства, на который роутер должен будет перенаправлять данные по правилу проброса портов.

В поле To Ports, соответственно, номер порта, к примеру:

- 80/tcp — WEB сервер,

- 22/tcp — SSH,

- 1433/tcp — MS SQL Server,

- 161/udp — snmp,

- 23/tcp — telnet и так далее.

Если значения в поле Dst. Port предыдущей вкладки и в поле To Ports совпадают, то здесь его можно не указывать.

Далее добавляем комментарий к правилу, чтобы помнить, для чего мы его создавали.

Таким образом, мы создали правило для проброса портов и доступа к внутреннему компьютеру (в локальной сети) из Интернет. Напомним, что его нужно поставить выше стандартных правил маскарадинга, иначе оно не будет работать (Микротик опрашивает правила последовательно).

Если вам необходимо заходить по внешнему IP-адресу и из локальной сети, нужно настроить Hairpin NAT, об этом можно прочитать здесь.

Про проброс портов для FTP-сервера рассказывается здесь.

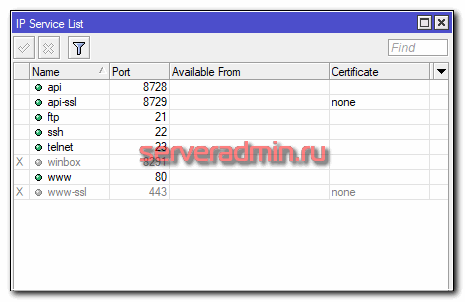

Запретить доступ по Winbox

Рассмотрим теперь, как нам запретить подключение к микротику через winbox. Для начала запретим доступ по MAC адресу. Делайте это аккуратно, так как не настроив ip адрес и запретив доступ по mac, вы не оставите себе никакой возможности управлять роутером. Ему придется сбрасывать настройки.

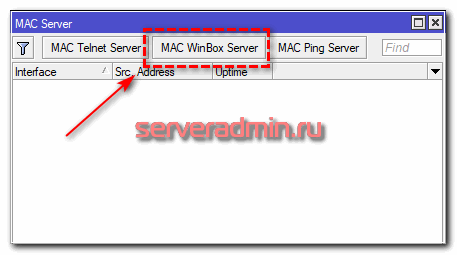

Для запрета подключения по mac необходимо перейти в раздел Tools -> MAC Server и нажать на кнопку MAC WinBox Server.

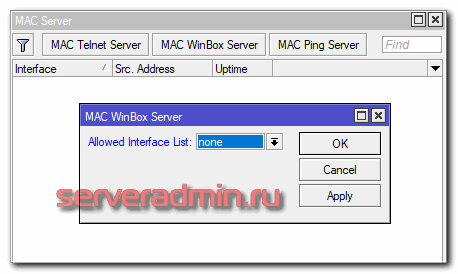

Здесь вы можете выбрать списки интерфейсов, с которых разрешено подключение по MAC. Чтобы его запретить, надо выбрать none.

После этого подключиться по mac адресу с помощью winbox будет невозможно.

Собственные списки интерфейсов можно создать в разделе Interfaces, вкладка Interface List.

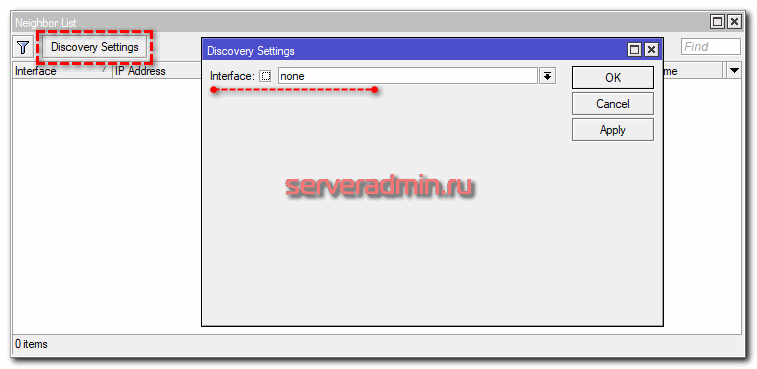

Для того, чтобы микротик вообще отсутствовал в списке устройств winbox, необходимо отключить службу Neighbor List. Для этого идем в раздел IP -> Neighbors и приводим настройки к следующему виду.

После этого устройство не даст себя обнаруживать в локальной сети. С запретом доступа по MAC разобрались, теперь запретим и все остальные подключения. Для этого есть 2 способа:

- Отключить службу Winbox.

- Закрыть tcp порт 8291 на firewall.

В первом случае отключаем службу.

Во втором добавляем правило в firewall.

# ip firewall filter add action=reject chain=input dst-port=8291 protocol=tcp

Подробнее про настройку firewall читайте отдельную статью. Здесь не буду на этом останавливаться.

На этом по запрету доступа через Winbox все. Рассмотрел все возможные варианты блокировки подключения.

Шифрование сохраненных паролей

По умолчанию, Winbox все свои настройки, в том числе пароли доступа, хранит в открытом виде в директории C:\Users\user\AppData\Roaming\Mikrotik\Winbox. Очевидно, что это очень плохо, так как завладев этими файлами, можно получить доступ ко всем устройствам, которые находятся в списке подключений. Достаточно просто скопировать содержимое директории winbox на другой компьютер, запустить утилиту и подключиться по любому соединению с сохраненным паролем.

Для того, чтобы защитить свои сохраненные пароли, используйте шифрование. Для этого нажимайте кнопку Set Master Password на главном экране Winbox и указывайте пароль.

После этого доступа к сохраненным паролям не будет без введения Master Password, так что можно не бояться за сохранность файлов winbox в профиле пользователя. Я очень долгое время не задумывался о сохранности паролей, пока мне один знакомый не показал, как легко и просто забрать все мои сессии и получить доступ к устройствам.

Так что я настоятельно рекомендую всегда использовать Master Password и делать его длинным. Современные майнинговые фермы с кучей видеокарт сильно упрощают brute force не очень сложных паролей.

Описание сетевых интерфейсов

Конфигурация сетевых интерфейсов MikroTik будет выглядеть следующим образом: первый порт ether1 будет подключен к провайдеру (WAN порт), остальные порты ether2-5 будут работать в режиме коммутатора для подключения компьютеров локальной сети.

Чтобы не путать сетевые интерфейсы, опишем их с помощью комментариев.

Входим в настройки MikroTik с помощью программы Winbox.

Записываем для первого порта ether1 комментарий «WAN»:

- Открываем меню Interfaces;

- Выбираем первый интерфейс ether1;

- Нажимаем желтую кнопку Comment;

- В появившемся окне вводим комментарий «WAN»;

- Нажимаем кнопку OK.

Записываем для второго порта ether2 комментарий «LAN»:

- Выбираем интерфейс ether2;

- Нажимаем желтую кнопку Comment;

- В появившемся окне вводим комментарий «LAN»;

- Нажимаем кнопку OK.

Теперь в списке интерфейсов четко видно их назначение.

Создаем сертификаты для OpenVPN

Сертификаты мы можем создать несколькими способами. Разберем два — на роутере Mikrotik и с помощью утилиты на компьютере с Windows.

Способ 1. На Mikrotik’е.

Проще и быстрее всего сгенерировать сертификаты на самом роутере.

1. Открываем терминал и создаем последовательность для центра сертификации:

> /certificate add name=template-ca country=»RU» state=»Sankt-Petersburg» locality=»Sankt-Petersburg» organization=»Organization» unit=»DMOSK» common-name=»CA» key-size=2048 days-valid=3650 key-usage=crl-sign,key-cert-sign

> /certificate sign template-ca ca-crl-host=127.0.0.1 name=»ca»

* первая команда создает файл-шаблон запроса, на основе которого мы генерируем сертификаты второй командой. В шаблоне мы указываем опции для сертификата — так как сам сертификат самоподписанный, можно указать любые значения и это никак не отразится на его использовании (стоит только указать корректные значения для стойкости шифрования key-size и срока действия сертификата days-valid).

2. Генерируем сертификат сервера OpenVPN:

> /certificate add name=template-server country=»RU» state=»Sankt-Petersburg» locality=»Sankt-Petersburg» organization=»Organization» unit=»DMOSK» common-name=»SERVER» key-size=2048 days-valid=3650 key-usage=digital-signature,key-encipherment,tls-server

> /certificate sign template-server ca=»ca» name=»server»

* как и в примере выше, мы сначала создали файл запроса и на его основе — сам сертификат. В качестве центра сертификации мы указываем созданный ранее сертификат ca.

Способ 2. На Windows.

Если по каким-либо причинам нам не подходим первый способ создания сертификатов (например, нужны особые опции, которые не поддерживаются роутером), воспользуемся способом, описанным ниже.

Нам нужно будет установить утилиту для генерирования сертификатов, создать их и скопировать на роутер.

Генерация сертификатов

И так, заходим на сайт OpenVPN и переходим на страницу загрузки. Скачиваем openvpn-install для нашей операционной системы, например, Windows 7 или 10:

Запускаем установку клиента — снимаем все галочки, оставляем EasyRSA 2 Certificate Management Scripts:

Завершаем установку. После чего в папке C:\Program Files\OpenVPN\easy-rsa создаем файл vars.bat со следующим содержимым:

* где для нас имеют значение:

- HOME оставляем, если не меняли путь установки программы по умолчанию.

- KEY_DIR — каталог, куда будут генерироваться сертификаты.

- KEY_CONFIG может быть разным — его лучше посмотреть в файле vars.bat.sample или по названию соответствующего файла в папке easy-rsa.

- KEY_NAME желательно, чтобы соответствовал полному имени VPN-сервера; остальные опции можно заполнить произвольно.

- опции KEY_COUNTRY, KEY_PROVINCE, KEY_CITY, KEY_ORG, KEY_EMAIL, KEY_CN, KEY_OU — атрибуты для сертификата. Их можно оставить, как в данном примере или задать свои собственные.

В этой же папке C:\Program Files\OpenVPN\easy-rsa создаем каталог keys — в нем будут создаваться сертификаты.

Запускаем командную строку от имени администратора:

Переходим в каталог easy-rsa:

cd %ProgramFiles%\OpenVPN\easy-rsa

Запускаем vars.bat:

vars.bat

Чистим каталоги от устаревшей информации:

clean-all.bat

Снова запускаем vars.bat (после clean переопределяются некоторые переменные):

vars.bat

Теперь генерируем последовательность центра сертификации:

build-ca.bat

На все запросы нажимаем Enter (по умолчанию, будут подставлены значения, которые мы указали в файле vars.bat).

Генерируем сертификат для сервера:

build-key-server.bat server

* где server — имя сертификата; на все запросы нажимаем Enter. В конце подтверждаем два раза корректность информации вводом y.

Готово — в каталоге C:\Program Files\OpenVPN\easy-rsa\keys мы найдем 3 сертификата — ca.crt, server.crt. server.key:

Их мы будем использовать для настройки OpenVPN.

Импорт сертификатов

Заходим в настройки роутера — переходим в раздел Files — кликаем по Upload и выбираем наши 3 сертификата:

Кликаем по OK. Нужные нам файлы окажутся на роутере.

Переходим в System — Certificates:

Кликаем по Import:

… и по очереди импортируем:

- ca.crt

- server.crt

- server.key

* импорт делаем именно в такой последовательности.

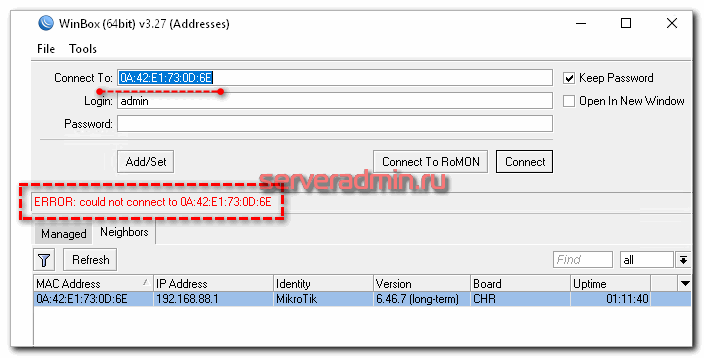

Почему winbox не видит Mikrotik по mac

Рассмотрим теперь ситуации, когда Микротик не виден в Winbox. Как я уже рассказывал выше, на микротике может быть банально отключена служба, которая отвечает на запросы по mac адресу. В таком случае, он не будет виден в списке найденных устройств. При этом, если вы знаете mac адрес микротика, вы сможете ввести его вручную и подключиться. Проверить, на каких интерфейсах вы можете обнаружить свой микротик по mac, можно в разделе IP -> Neighbors.

В данном примере микротик виден по mac на всех интерфейсах, кроме динамических. Так же некоторые новички не понимают, что для доступа по mac вы должны быть с устройством в одном широковещательном домене. Подробно я уже об этом рассказал в самом начале. Если между вами есть маршрутизатор, который работает на третьем уровне модели osi, вы не увидите друг друга по мак адресу. Это невозможно технически. В общем случае, конечно.

На некоторых устройствах прописан мак адрес порта на самом устройстве. Если не получается обнаружить микротик в сети, попробуйте вручную вбить этот адрес порта и подключиться напрямую. Только опять же, убедитесь, что вы с этим портом подключены в один и тот же свитч.

Иногда проблему с видимостью микротика по мак адресу можно решить просто удалив кэш winbox на компьютере. Можно на время переименовать папку C:\Users\user\AppData\Roaming\Mikrotik\Winbox, перезапустить утилиту и еще раз попробовать выполнить поиск соседей.

И еще одну проблему знаю, когда никак не получалось подключиться к одному очень старому микротику. Как оказалось, для него нужно было скачать какую-то старую версию winbox. И только через эту версию по mac адресу, введя его вручную, можно было подключиться к устройству.

Сброс настроек роутера

Подключаем роутер к сети, подаем питание и запускаем на компьютере winbox. Переходим на вкладку Neighbors и ждем, когда утилита найдет наш микротик. Это может занять какое-то время. На всякий случай можно нажать Refresh, если роутер долго не обнаруживается.

Нажимаем на мак адрес устройства, он должен будет скопироваться в поле Connect To. Пароль по-умолчанию для входа в роутеры mikrotik — пустой, а пользователь — admin. Вводим имя пользователя, поле с паролем оставляем не заполненным. Нажимаем connect. Нас встречает информационное окно, в котором приведено описание стандартных настроек.

Здесь их можно либо оставить, либо удалить. Я всегда удаляю, так как стандартные настройки чаще всего не подходят под конкретную ситуацию. Приведу несколько примеров, почему это так:

- Я запитал свой роутер по первому порту через poe адаптер и поэтому вынужден использовать этот порт как локальный. В настройках по-умолчанию этот порт используется как wan порт для получения интернета от провайдер.

- В настройках по-умолчанию установлено автоматическое получение настроек от провайдера по dhcp. Если у вас другой тип подключения, то вам стандартная настройка не подходит.

- По-умолчанию устанавливается адресное пространство 192.168.88.0/24. Мне лично не нравятся сетки по-умолчанию, так как если в них случайно воткнуть новое устройство, где будет так же забит умолчательный адрес, то в сети начнутся проблемы. Дома может это и не актуально, но в коммерческих организациях мне приходилось с этим сталкиваться. Поэтому я на всякий случай сетку всегда меняю.

Так что мы нажимаем Remove Configuration, чтобы удалить настройки. После этого роутер перезагрузится. Ждем примерно минуту и подключаемся к нему снова.

Если вы по какой-то причине не удалили сразу предустановки, то выполнить сброс настроек в mikrotik на заводские можно позже. Для этого надо в терминале набрать сначала system, а затем reset. У вас спросят подтверждение и после этого routerboard перезагрузится с заводскими настройками.

Настройка сетевой карты компьютера

Чтобы на компьютере можно было зайти в настройки роутера Mikrotik, настроим сетевую карту на получение автоматических настроек.

Открываем «Пуск» → «Панель управления» → «Центр управления сетями и общим доступом».

Перейдем в «Изменение параметров адаптера».

Нажимаем правой кнопкой мыши на «Подключение по локальной сети» и выбираем «Свойства»

Нажимаем на «Протокол Интернета версии 4 (TCP/IPv4)» и кнопку «Свойства».

Выбираем «Получить IP-адрес автоматически» и нажимаете кнопку «OK».

Если сетевая карта не получает автоматически IP адрес из подсети 192.168.88.x, попробуйте его указать вручную (например: 192.168.88.21) или .

Часто задаваемые вопросы по теме статьи (FAQ)

Подходит ли Микротик для домашнего использования?

Я считаю, что Микротик стоит использовать только тем, кто может его самостоятельно настроить. Если вы не системный администратор, не разбираетесь в сетевых технологиях, лучше поставить какой-то роутер попроще. Я сталкивался с ситуациями, когда пользователь обращается к провайдеру с проблемами доступа в интернет. И когда он говорит провайдеру, что у него устройство Микротик, тех. поддержка провайдера отвечает, что мы не можем помочь с таким устройством. Разбирайтесь сами.

Какую ветку прошивки вы рекомендуете использовать?

Если вас не интересуют нововведения, которые появляются в новых версиях прошивки, я рекомендую использовать ветку long-term. Это самая стабильная версия, куда оперативно вносятся все обновления безопасности.

Можно ли запитать устройства Mikrotik через стандартный poe адаптер 802.3af?

Нет, у Mikrotik свой стандарт poe адаптеров, которые подходят только для устройств этой же фирмы. Он отличается от промышленного стандарта 802.3af, поэтому необходимо приобретать фирменные poe адаптеры Mikrotik.

Из-за чего часто возникают проблемы со связью у устройств компании Apple и роутеров Mikrotik?

Корень проблемы подключения apple устройств, в частности iphone, к микротикам кроется в механизме обновления dhcp leases в режиме сна. Когда iphone или другое устройство apple «засыпает», оно не может корректно обновить dhcp аренду, поэтому при выходе из режима сна wifi сеть бывает недоступна. Частичное решение этой проблемы — делать большой интервал обновления dhcp аренды — несколько часов или суток.

Описание Mikrotik RB951G-2HnD

Вот он, герой сегодняшней статьи — Mikrotik RB951G-2HnD. Его описание, отзывы и стоимость можно быстро проверить на Яндекс.Маркете. По количеству отзывов уже можно сделать вывод об определенной популярности этого роутера.

Внешний вид устройства.

Важной особенностью этого роутера, которой лично я активно пользуюсь, является возможность запитать его с помощью специального poe адаптера

На изображении он справа. Берется стандартный блок питания от роутера и poe адаптер. Блок питания подключается к адаптеру, а от адаптера уже идет патч корд в первый порт routerboard. Маршрутизатор можно повесить на стену в любое место, нет необходимости привязываться к розетке. Сразу отмечу, что запитать роутер можно только poe адаптером микротика. У него другой стандарт и привычные poe свитчи 802.3af не подойдут.

Существует похожая модель RB951Ui-2HnD. Она отличается от описываемой мной только тем, что у нее 100Mb порт, а у RB951G-2HnD 1Gb. Если для вас эти отличия не принципиальны, то можете покупать более дешевую модель. В остальном они идентичны.

Будем потихонечку двигаться дальше. Как проще всего настроить микротик? Я для этого использую стандартную утилиту winbox. Можно пользоваться и web интерфейсом, но лично мне намного удобнее winbox. Так что для продолжения настройки скачивайте ее на компьютер.