ПричинаCause

Существует несколько причин, по которым проверка подлинности на уровне сети (NLA) может блокировать доступ по протоколу RDP к виртуальной машине.There are multiple reasons why NLA might block the RDP access to a VM.

Причина 1Cause 1

Виртуальная машина не может обмениваться данными с контроллером домена.The VM cannot communicate with the domain controller (DC). Эта проблема может помешать сеансу RDP обращаться к виртуальной машине с помощью учетных данных домена.This problem could prevent an RDP session from accessing a VM by using domain credentials. Тем не менее вы можете войти в систему, используя учетные данные локального администратора.However, you would still be able to log on by using the Local Administrator credentials. Эта проблема может возникнуть в следующих ситуациях.This problem may occur in the following situations:

- Нарушен защищенный канал Active Directory между этой виртуальной машиной и контроллером домена.The Active Directory Security Channel between this VM and the DC is broken.

- Виртуальная машина использует устаревшую копию пароля учетной записи, а контроллер домена использует новый пароль.The VM has an old copy of the account password and the DC has a newer copy.

- Контроллер домена, к которому подключается эта виртуальная машина, находится в неработоспособном состоянии.The DC that this VM is connecting to is unhealthy.

Причина 2Cause 2

Уровень шифрования виртуальной машины выше уровня, который используется клиентским компьютером.The encryption level of the VM is higher than the one that’s used by the client computer.

Причина 3Cause 3

На виртуальной машине отключены протоколы TLS 1.0, 1.1 или 1.2 (сервер).The TLS 1.0, 1.1, or 1.2 (server) protocols are disabled on the VM.

Причина 4Cause 4

На виртуальной машине было отключено ведение журнала с помощью учетных данных домена, и локальная система безопасности настроена неправильно.The VM was set up to disable logging on by using domain credentials, and the Local Security Authority (LSA) is set up incorrectly.

Причина 5Cause 5

Виртуальная машина была настроена для принятия только подключений, использующих алгоритмы, соответствующие Федеральному стандарту обработки информации (FIPS).The VM was set up to accept only Federal Information Processing Standard (FIPS)-compliant algorithm connections. Обычно для этого используются политика Active Directory.This is usually done by using Active Directory policy. Эта конфигурация встречается редко, но FIPS можно настроить для использования только подключений к удаленному рабочему столу.This is a rare configuration, but FIPS can be enforced for Remote Desktop connections only.

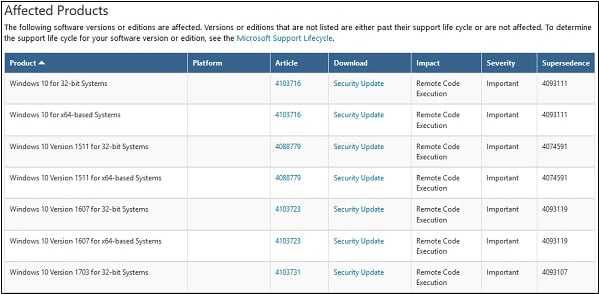

Работа с апдейтами

Следует добиться того, чтобы в Виндовс присутствовали все актуальные обновления, необходимые для безопасного подключения к удаленному компьютеру. Обязательно скачайте с официального сайта Майкрософт и установите следующие наборы:

В итоге на ПК будут загружены 3 файла формата MSU, которые просто запускаете поочередно, дожидаетесь завершения процедуры копирования и затем перезагружаете систему.

Некоторые форумчане наоборот писали, что им помогло удаление апдейтов Windows. Для этого стоит перейти в «Панель управления», затем открыть «Программы и компоненты» и слева кликнуть по пункту «Установленные обновления». Осталось только найти в перечне (KB2992611), избавиться от него:

Полезный контент:

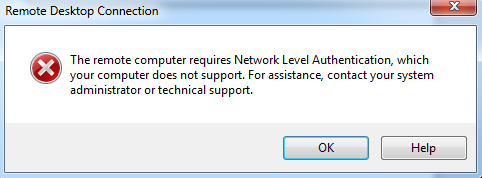

Удаленный компьютер требует проверки подлинности на уровне сети

Варианты сообщения, которое вы можете увидеть:

Или же-

Эта статья поможет вам с пошаговым руководством к этому решению. Однако вам может потребоваться более постоянное решение, потому что вы не можете запускать устройство вечно без активно включенного NLA. Так что вам нужно лучшее решение. Эта статья также предложит вам это.

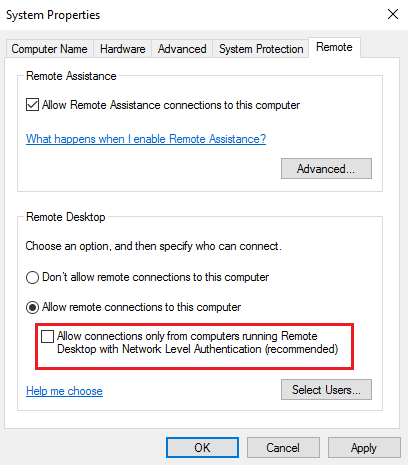

1] Изменить настройки удаленного рабочего стола

Переход по маршруту настройки удаленного рабочего стола является более простым решением. Это будет работать для вас, и вы можете не чувствовать необходимости снова включать NLA. Итак, если вы готовы к этому решению, вот как вы поступите с этим. Следуйте инструкциям внимательно.

1] Перейдите в «Выполнить», введите «sysdm.cpl» и нажмите кнопку «Ввод».

2] Теперь вы находитесь в окне Свойства системы . Вам нужно перейти на вкладку Удаленный .

3] Найдите «Разрешить подключения только с компьютеров, на которых работает удаленный рабочий стол с аутентификацией на уровне сети (рекомендуется)» и снимите этот флажок.

4] Нажмите «Применить», а затем «ОК» или нажмите «Ввод», чтобы отключить проверку подлинности на уровне сети.

5] Перезагрузите устройство и проверьте, можете ли вы подключать устройства удаленно.

Это исправление должно работать, потому что вы просто удалили единственное, что вызвало проблему. Но на случай, если это не сработало, или вы не хотите идти по этому пути, есть еще один вариант, которому также легко следовать.

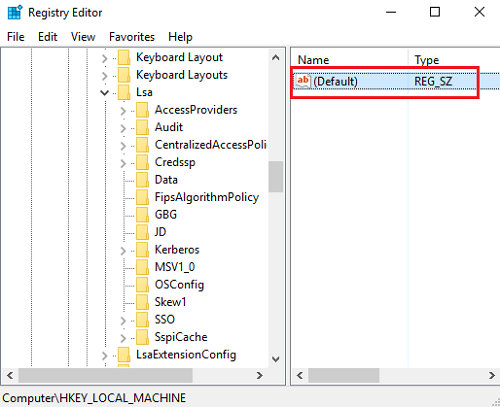

2] Изменить реестр

Примечание: пожалуйста, сделайте резервную копию ваших данных перед внесением изменений в реестр системы.

Следуйте инструкциям очень тщательно, и вам будет хорошо идти. Вы уже создали точку восстановления системы, поэтому больше не о чем беспокоиться. Итак, поехали.

1] Перейдите в «Выполнить» и введите «regedit» и нажмите «ОК» или нажмите «Ввод». Это открывает редактор реестра.

2] Посмотрите на левую панель в окне редактора реестра и найдите раздел реестра с именем:

HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ LSA

3] Выберите Lsa , а затем найдите пакеты безопасности на правой панели. Дважды щелкните по нему.

4] Найдите параметр «Изменить несколько строк» и введите «tspkg» в поле «Значение». Это будет единственная ценность.

5] После этого найдите следующий раздел реестра в области навигации: HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Control \ SecurityProviders

6] Дважды щелкните SecurityProviders на правой панели, чтобы открыть его свойства.

7] Введите credssp.dll в поле «Значение» и пусть оно будет единственным значением.

8] Нажмите «ОК» и закройте редактор реестра.

Хотя второй метод более сложен и требует большего внимания, это рекомендуемое решение. Надеюсь это поможет.

Решения были переданы из обсуждения в Стэнфордском университете и в этом сообщении MSDN.

Решение

Чтобы устранить проблему, необходимо включить правило брандмауэра Windows RemoteFX вручную.

Чтобы включить правило RemoteFX с помощью брандмауэра Windows с расширенным обеспечением безопасности

- Нажмите кнопку Начните, а затем нажмите панель управления.

- В панели управления окна нажмите брандмауэр Windows.

- В левой области нажмите кнопку Разрешить программу или функцию через брандмауэр Windows.

- Нажмите кнопку Изменить параметры. Если вам предложен пароль или подтверждение администратора, введите пароль или предоведите подтверждение.

- В рамках разрешенных программ и функций выберите флажок рядом с remote Desktop — RemoteFX, а затем используйте флажки в столбцах, чтобы выбрать типы расположения сети, на которые необходимо разрешить связь.

- Нажмите кнопку ОК.

Кроме того, если включить удаленный рабочий стол с помощью окна свойств системы, правило включается автоматически.

-

Нажмите кнопку Начните, а затем нажмите панель управления.

-

Щелкните значок System.

-

В домашней панели управления щелкните удаленные параметры.

-

Щелкните вкладку Remote. В удаленном рабочем столе выберите не разрешайте подключения к этому компьютеру и нажмите кнопку Применить.

-

Теперь выберите любой из вариантов в зависимости от требований к безопасности:

- Разрешить подключения с компьютеров с любой версией удаленного рабочего стола (менее безопасной)

- Разрешить подключение только с компьютеров с удаленным рабочим столом с проверкой подлинности на уровне сети (более безопасно)

-

Нажмите кнопку Применить, а затем ОК.

Настройка удаленного десктопа средствами Windows

Чтобы компьютеры могли взаимодействовать, они должны быть правильно настроены. Технически задача не выглядит слишком сложной, хотя здесь есть свои нюансы, особенно в случае управления через интернет. Итак, давайте посмотрим, как настроить удаленный рабочий стол средствами системы. Во-первых, на ПК, к которому будет осуществляться доступ, должна быть установлена версия Windows не ниже Pro, управлять же можно и с домашней версии

Второе и очень важно условие – это необходимость наличия статического IP-адреса на удаленном ПК

Конечно, можно попробовать настроить его вручную, но тут есть проблема. Дело в том, что внутренний IP дается ПК DHCP-сервером интернет-центра на определенный срок, по истечении которого компьютеру нужно будет запросить новый IP. Он может оказаться тем же самым, но может и измениться, тогда вы не сможете использовать протокол RDP. Так бывает с серыми, динамическими адресами, и, надо сказать, именно такие адреса выделяют своим клиентам большинство провайдеров. Поэтому самым правильным было бы обращение в службу поддержки провайдера с просьбой выделить вашему компьютеру статический адрес.

Если не хотим платить за белый IP (услуга предоставляется за дополнительную плату), пробуем настроить подключение вручную. Командой control /name Microsoft.NetworkAndSharingCenter откройте «Центр управления сетями и общим доступом», кликните по вашему подключению и нажмите в открывшемся окошке кнопку «Сведения».

Запишите данные IPv4, маски подсети, шлюза по умолчанию и DNS-сервера.

Эти же данные вы можете получить, выполнив в консоли CMD или PowerShell команду ipconfig /all. Закройте окошко сведений и откройте свойства в окне состояния.

Выберите в списке IPv4, перейдите в его свойства и введите полученные данные в соответствующие поля. Сохраните настройки.

Статический адрес у вас есть, теперь нужно включить разрешение доступа подключения. Откройте командой systempropertiesremote вкладку «Удаленный доступ» в свойствах системы и включите радиокнопку «Разрешить удаленные подключения к этому компьютеру».

Если нужно, добавляем юзеров, которым хотим предоставить возможность удаленного подключения.

В Windows 10 1709 получить доступ ко всем этим настройкам можно из подраздела «Удаленный рабочий стол» приложения «Параметры».

При использовании стороннего фаервола откройте в нем порт TCP 3389. На данном этапе общая настройка удаленного рабочего стола завершена.

Если подключение выполняется в локальной сети, можете приступать к работе немедленно. Запустите командой mstsc встроенное приложение RDP, введите в открывшемся окошке IP-адрес или имя удаленного хоста, выберите пользователя и нажмите «Подключить».

Далее вам нужно будет ввести данные учетной записи пользователя удаленного компьютера и нажать «OK». Появится предупреждение «Не удается проверить подлинность…».

Игнорируем его, отключаем запросы на подключение (снять галку) и жмем «Да». В случае удачного соединения вы увидите рабочий стол удаленного хоста.

Настроить удаленный рабочий стол через интернет сложнее, так как здесь придется выполнить проброс порта 3389 на IP-адрес вашего ПК, а затем подключиться к внешнему IP маршрутизатора, что может стать для пользователя настоящей головной болью, так как придется копаться в настройках роутера. Узнать свой публичный IP не составляет труда, достаточно зайти на сайт 2ip.ua/ru либо аналогичный ресурс.

Далее заходим в настройки роутера по адресу 192.168.0.1 или 192.168.1.1. Здесь все у всех может быть по-разному в зависимости от модели роутера и его прошивки.

В случае с TP-Link необходимо зайти в раздел Переадресация – Виртуальные серверы, нажать «Добавить» и ввести в поля «Порт сервера» и «Внутренний порт» 3389, в поле «IP-адрес» указывается используемый компьютером IP, в полях «Протокол» и «Состояние» должно быть выставлено «Все» и «Включено» соответственно. Сохраните настройки.

Теперь можно пробовать подключиться к удаленному десктопу с основного ПК. Запустите командой mstsc программу RDP и введите в поле «Компьютер» ранее полученный внешний IP-адрес с номером порта через двоеточие, например, 141.105.70.253:3389. Далее все точно так же, как и в примере с подключением в локальной сети.

В роутерах D-Link нужные настройки следует поискать в разделе Межсетевой экран – Виртуальные серверы.

Перед пробросом рекомендуется зарезервировать используемый компьютером IP-адрес в настройках TP-Link-роутера DHCP – Резервирование адресов.

Копирование числовых ячеек из 1С в Excel Промо

Решение проблемы, когда значения скопированных ячеек из табличных документов 1С в Excel воспринимаются последним как текст, т.е. без дополнительного форматирования значений невозможно применить арифметические операции. Поводом для публикации послужило понимание того, что целое предприятие с более сотней активных пользователей уже на протяжении года мучилось с такой, казалось бы на первый взгляд, тривиальной проблемой. Варианты решения, предложенные специалистами helpdesk, обслуживающими данное предприятие, а так же многочисленные обсуждения на форумах, только подтвердили убеждение в необходимости описания способа, который позволил мне качественно и быстро справиться с ситуацией.

Самый правильный метод, это установка обновлений

Когда вам удалось везде подключиться и подошло время обслуживания ваших серверов, быстренько производим установку обновлений закрывающих брешь (CVE-2018-0886 | CredSSP Remote Code Execution Vulnerability).

- Windows Server 2012 R2 / Windows 8: KB4103715

- Windows Server 2008 R2 / Windows 7: KB4103712

- Windows Server 2016 / Windows 10 1607 — KB4103723

- Windows Server 2016 / Windows 10 1703 — KB4103731

- Windows Server 2016 / Windows 10 1709 — KB4103727

- Windows Server 2016 / Windows 10 1803 — KB4103721

Welcome to LinuxQuestions.org, a friendly and active Linux Community.

You are currently viewing LQ as a guest. By joining our community you will have the ability to post topics, receive our newsletter, use the advanced search, subscribe to threads and access many other special features. Registration is quick, simple and absolutely free. Join our community today!

Note that registered members see fewer ads, and ContentLink is completely disabled once you log in.

Are you new to LinuxQuestions.org? Visit the following links: Site Howto | Site FAQ | Sitemap | Register Now

If you have any problems with the registration process or your account login, please contact us. If you need to reset your password, click here.

Having a problem logging in? Please visit this page to clear all LQ-related cookies.

| Introduction to Linux — A Hands on Guide |

This guide was created as an overview of the Linux Operating System, geared toward new users as an exploration tour and getting started guide, with exercises at the end of each chapter. For more advanced trainees it can be a desktop reference, and a collection of the base knowledge needed to proceed with system and network administration. This book contains many real life examples derived from the author’s experience as a Linux system and network administrator, trainer and consultant. They hope these examples will help you to get a better understanding of the Linux system and that you feel encouraged to try out things on your own.

Разрешение для симптома 3

Чтобы устранить проблему, настройте проверку подлинности и шифрование.

Чтобы настроить проверку подлинности и шифрование для подключения, выполните следующие действия:

-

На хост-сервере сеанса RD откройте конфигурацию хост-сервера удаленного рабочего стола. Чтобы открыть конфигурацию хост-хозяйской сессии удаленного рабочего стола, нажмите кнопку Начните, указать на административные средства, указать на удаленные службы настольных компьютеров, а затем нажмите кнопку Удаленное конфигурация хозяйской сессии рабочего стола.

-

В «Подключениях» щелкните правой кнопкой мыши имя подключения и нажмите кнопку Свойства.

-

В диалоговом окне Свойства для подключения на вкладке General в уровне Безопасности выберите метод безопасности.

-

На уровне шифрования щелкните нужный уровень. Вы можете выбрать low, Client Compatible, High или FIPS Compliant. См. шаг 4 выше для Windows Server 2003 для параметров уровня безопасности и шифрования.

Примечание

- Для выполнения данной процедуры необходимо входить в группу «Администраторы» на локальном компьютере или получить соответствующие полномочия путем делегирования. Если компьютер присоединен к домену, эту процедуру могут выполнять члены группы «Администраторы домена». По соображениям безопасности рекомендуется использовать команду «Запуск от имени».

- Чтобы открыть конфигурацию служб удаленного рабочего стола, нажмите кнопку Начните, щелкните Панель управления, дважды щелкните административные средства, а затем дважды щелкните конфигурацию служб удаленного рабочего стола.

- Любые параметры уровня шифрования, настроенные в групповой политике, переопределяют конфигурацию, заданную с помощью средства конфигурации служб удаленного рабочего стола. Кроме того, если включить системную криптографию: используйте алгоритмы, совместимые с FIPS, для шифрования, хаширования и подписания параметра групповой политики, этот параметр переопределит параметр Групповой политики шифрования клиентского подключения.

- При изменении уровня шифрования новый уровень шифрования вступает в силу при следующем входе пользователя. Если требуется несколько уровней шифрования на одном сервере, установите несколько сетевых адаптеров и настройте каждый адаптер отдельно.

- Чтобы убедиться, что сертификат имеет соответствующий закрытый ключ, в конфигурации служб удаленного рабочего стола щелкните правой кнопкой мыши подключение, для которого необходимо просмотреть сертификат, щелкните вкладку Общие, нажмите кнопку Изменить, щелкните сертификат, который необходимо просмотреть, а затем нажмите кнопку Просмотреть сертификат . В нижней части вкладки «Общие» должен отображаться закрытый ключ, соответствующий этому сертификату. Эти сведения также можно просмотреть с помощью оснастки Сертификаты.

- Параметр FIPS, совместимый с FIPS (система криптографии: использование алгоритмов, совместимых с FIPS, для шифрования, хаширования и подписи в групповой политике или параметре fiPS Compliant в конфигурации удаленного настольного сервера) шифрует и расшифровывает данные, отосланные от клиента на сервер и с сервера к клиенту, с помощью алгоритмов шифрования 140-1 Федерального стандарта обработки информации (FIPS) с помощью криптографических модулей Microsoft. Дополнительные сведения см. в технической справке Windows Server 2003.

- Высокий параметр шифрует данные, отосланные от клиента на сервер и с сервера к клиенту с помощью сильного 128-битного шифрования.

- Параметр Client Compatible шифрует данные, отосланные между клиентом и сервером, с максимальной силой ключа, поддерживаемой клиентом.

- Параметр Low шифрует данные, отосланные от клиента на сервер с помощью 56-битного шифрования.

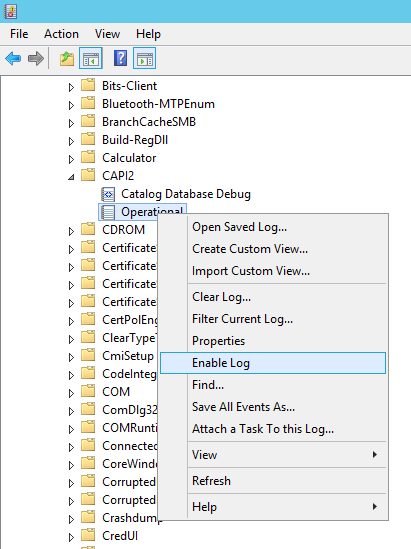

Дополнительный шаг по устранению неполадок: включить журналы событий CAPI2

Чтобы устранить эту проблему, вйдите в журналы событий CAPI2 на клиентских и серверных компьютерах. Эта команда показана на следующем скриншоте.

Разрешение для симптома 1

Чтобы устранить эту проблему, при необходимости используйте следующие методы.

Проверка включения удаленного рабочего стола

-

Откройте элемент System в панели управления. Чтобы запустить средство System, нажмите кнопку Начните, нажмите панель управления, щелкните System и нажмите кнопку ОК.

-

Под панелью управления главная щелкните удаленные параметры.

-

Щелкните вкладку Remote.

-

В удаленном рабочем столе выберите любой из доступных параметров в зависимости от требований к безопасности:

-

Разрешить подключения с компьютеров с компьютеров с любой версией удаленного рабочего стола (менее безопасной)

-

Разрешить подключение с компьютеров только с компьютеров с удаленным рабочим столом с проверкой подлинности на уровне сети (более безопасно)

-

Если вы выберите не разрешайте подключение к этому компьютеру на вкладке Remote, никакие пользователи не смогут подключаться удаленно к этому компьютеру, даже если они являются членами группы пользователей удаленных настольных компьютеров.

Проверка ограничения числа подключений служб удаленного рабочего стола

-

Запустите оснастку групповой политики, а затем откройте локализованную политику безопасности или соответствующую групповую политику.

-

Найдите следующую команду:

Локализованная компьютерная политика > Конфигурация компьютера > Административные шаблоны > Windows компоненты > Удаленные службы настольных компьютеров > Удаленный хост сеансов рабочего стола > Подключение Ограничивает количество подключений

-

Щелкните Разрешено.

-

В разрешенной поле RD Maximum Connections введите максимальное количество подключений, которое необходимо разрешить, и нажмите кнопку ОК.

Проверка свойств служб удаленного рабочего стола RDP-TCP

Следуйте этим шагам в зависимости от версии операционной системы.

Настройка с помощью конфигурации служб удаленного рабочего стола

Настройка количества одновременных удаленных подключений, разрешенных для подключения:

-

На хост-сервере сеанса RD откройте конфигурацию хост-сервера удаленного рабочего стола. Чтобы открыть конфигурацию хост-хозяйской сессии удаленного рабочего стола, нажмите кнопку Начните, указать на административные средства, указать на удаленные службы настольных компьютеров.

-

В «Подключениях» щелкните правой кнопкой мыши имя подключения и нажмите кнопку Свойства.

-

На вкладке Сетевой адаптер нажмите кнопку Максимальное подключение, введите количество одновременных удаленных подключений, которые необходимо разрешить для подключения, а затем нажмите кнопку ОК.

-

Если параметр Maximum подключений выбран и затемнеет, параметр Limit number of connections Group Policy включен и применен к серверу хост-сервера сеанса RD.

Проверка прав логотипа служб удаленного рабочего стола

Настройка группы удаленных пользователей настольных компьютеров.

Группа пользователей удаленных настольных компьютеров на хост-сервере сеансов RD предоставляет пользователям и группам разрешение на удаленное подключение к хост-серверу сеансов RD. Вы можете добавить пользователей и группы в группу удаленных пользователей настольных компьютеров с помощью следующих средств:

- Привязка локальных пользователей и групп

- Вкладка Remote в диалоговом окне System Properties на хост-сервере сеанса RD

- Активные пользователи каталогов и компьютеры, если хост-сервер сеанса RD установлен на контроллере домена

Вы можете использовать следующую процедуру для добавления пользователей и групп в группу пользователей удаленных настольных компьютеров с помощью вкладки Remote в диалоговом окне System Properties на сервере хост-сервера сеансов RD.

Членство в локальной группе администраторов или эквивалент на сервере хост-сервера сеанса RD, который вы планируете настроить, является минимальным, необходимым для завершения этой процедуры.

-

Запустите средство System. Для этого нажмите кнопку Начните, нажмите панель управления, нажмите значок System и нажмите кнопку ОК.

-

Под панелью управления главная щелкните удаленные параметры.

-

На вкладке Remote в диалоговом окне System Properties щелкните Выберите пользователей. Добавьте пользователей или группы, которые должны подключиться к серверу хост-сервера сеансов RD с помощью удаленного рабочего стола.

Примечание

При выборе параметра «Не разрешай подключения к этому компьютеру» на вкладке Remote пользователи не смогут подключиться удаленно к этому компьютеру, даже если они являются членами группы пользователей удаленных настольных компьютеров.

Что такое Network Level Authentication (NLA)

Аутентификация на уровне сети — это технология, используемая в службах удаленных рабочих столов (RDP-сервер) или при подключении к удаленному рабочему столу (RDP-клиент) которая требует, чтобы пользователь подключался для аутентификации до того, как будет установлен сеанс с сервером. Первоначально, если вы открыли сеанс RDP (удаленный рабочий стол) на сервере, он загрузил бы экран входа с сервера для Вас. NLA делегирует учетные данные пользователя от клиента через службу поддержки безопасности на стороне клиента и запрашивает у пользователя проверку подлинности перед установкой сеанса на сервере. Это более безопасный метод проверки подлинности, который может помочь защитить удаленный компьютер от вредоносных пользователей и вредоносного программного обеспечения. Аутентификация уровня сети была введена в RDP 6.0 и первоначально поддерживалась в Windows Vista. Он использует новый поставщик поддержки безопасности, CredSSP, который доступен через SSPI с Windows Vista.Требования к аутентификации на уровне сети

- Клиентский компьютер должен использовать как минимум Remote Desktop Connection 6.0;

- Клиентский компьютер должен использовать операционную систему, такую как Windows 10, Windows 8.1, Windows 8, Windows 7, Windows Vista или Windows XP с пакетом обновления 3 (SP3), которая поддерживает протокол Credential Security Support Provider (CredSSP);

- «Сервер» узла сеанса удаленного рабочего стола должен быть запущен Клиент Windows Server: 2008R2, W2012R2, W2016R2).

Обходной путь с использованием пользовательского интерфейсаСпособ 1Необходимо на сервере зайти в Панель управления—>Система и безопасность—>Система—>Настройки удаленного доступаНа вкладке «Удаленный доступ» в группе «Удаленный рабочий стол» Вам необходимо снять флажок «Разрешить удаленные подключения только с компьютеров, работающих на удаленном рабочем столе с подтверждением уровня сети (рекомендуется)».

Затем пользователь сможет подключиться к серверу.Способ 2Потребуется изменить разделы реестра.Для запуска редактора реестра Пуск -> Выполнить в появившемся окошке набираем regedit жмём Enter. В списке слева находим поочередно HKEY_LOCAL_MACHINE—> SYSTEM—>…—> LSA :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

Выбираем Security Packages щёлкаем два раза мышкой и добавляем в конце tspkg.

Аналогичные действия проделываем и с SecurityProviders

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders

Выбираем параметр SecurityProviders -> Открываем его и дописываем в конце после запятой credssp.dll

По завершению настроек, необходимо перезагрузить ПК для применения изменений.

Как исправить ошибку с конфликтом IP-адресов в Windows 10, 8, 7, XP

Зайдите в «Центр управления сетями и общим доступом» и перейдите в «Изменение адаптеров адаптера».

Дальше нажмите правой кнопкой мыши на адаптер «Сетевое подключение», или «Ethernet» и откройте «Свойства».

Нажмите на пункт «IP версии 4 (TCP/IPv4)», затем нажмите на кнопку «Свойства». Если у вас там выставлены какие-то параметры, то установите автоматическое получение IP и DNS. Вот так:

Перезагрузите компьютер. Если после этого интернет не заработал, или у вас там было изначально выставлено автоматическое получение, то можно попробовать задать необходимые параметры вручную.

Установка апдейта, если указанная функция не поддерживается

Соответственно, основным способом, позволяющим исправить ошибку проверки подлинности RPD, является установка необходимого обновления (CVE-2018-0886) как на клиентскую, так и на серверную ОС.

Выберите свою версию OS из списка снизу, и установите на вашу машину необходимый ей апдейт CVE-2018-0886:

- Апдейт для Виндовс Сервер 2016 1803

- Апдейт для Виндовс Сервер 2016 1709

- Апдейт для Виндовс Сервер 2016 1703

- Апдейт для Виндовс Сервер 2016 1607

- Апдейт для Виндовс Сервер 2016 1511

- Апдейт для Виндовс Сервер 2016

- Апдейт для Виндовс 10 1803 ARM64

- Апдейт для Виндовс 10 1803 x86

- Апдейт для Виндовс 10 1803 x64

- Апдейт для Виндовс 10 1709 ARM

- Апдейт для Виндовс 10 1709 x86

- Апдейт для Виндовс 10 1709 x64

- Апдейт для Виндовс 10 1703 ARM

- Апдейт для Виндовс 10 1703 x86

- Апдейт для Виндовс 10 1703 x64

- Апдейт для Виндовс 10 1607 ARM

- Апдейт для Виндовс 10 1607 x86

- Апдейт для Виндовс 10 1607 x64

- Апдейт для Виндовс 10 x86

- Апдейт для Виндовс 10 x64

- Апдейт для Виндовс Сервер 2012 R2

- Апдейт для Виндовс 8.1 x86

- Апдейт для Виндовс 8.1 x64

- Апдейт для Виндовс Сервер 2012

- Апдейт для Виндовс Сервер 2008 R2

- Апдейт для Виндовс 7 x86

- Апдейт для Виндовс 7 x64

Также можно перейти на сайт Майкрософта (при необходимости поставьте галочку и нажмите «Accept»), слева отыскать версию вашей системы (если не знаете, нажмите Win+Pause). Далее нажать справа на «Security Update», после чего вы получите возможность скачать нужное обновление.

Выберите и установите необходимый вам апдейт

Перед устранением неполадокBefore you troubleshoot

Создание моментального снимка резервной копииCreate a backup snapshot

Чтобы создать моментальный снимок резервной копии, выполните действия, описанные в статье Создание моментального снимка.To create a backup snapshot, follow the steps in Snapshot a disk.

Удаленный вход на виртуальную машинуConnect to the VM remotely

Чтобы удаленно подключиться к виртуальной машине, используйте один из методов, описанных в статье Use remote tools to troubleshoot Azure VM issues (Использование удаленных средств для устранения проблем с виртуальными машинами Azure).To connect to the VM remotely , use one of the methods in How to use remote tools to troubleshoot Azure VM issues.

Службы клиента групповой политикиGroup policy client service

Если это виртуальная машина, присоединенная к домену, необходимо сначала остановить службу клиента групповой политики, чтобы предотвратить перезапись изменений какой-либо политикой Active Directory.If this is a domain-joined VM, first stop the Group Policy Client service to prevent any Active Directory Policy from overwriting the changes. Для этого выполните следующую команду:To do this, run the following command:

После устранения проблемы восстановите возможность виртуальной машины взаимодействовать с доменом, чтобы получить последний объект групповой политики из домена.After the problem is fixed, restore the ability of this VM to contact the domain to retrieve the latest GPO from the domain. Для этого выполните следующие команды.To do this, run the following commands:

Если изменение отменено, это означает, что проблема вызвана политикой Active Directory.If the change is reverted, it means that an Active Directory policy is causing the problem.

Обходной путьWorkaround

Чтобы обойти эту проблему, выполните следующие команды в командном окне, чтобы отключить NLA.To work around this problem, run the following commands in the command window to disable NLA:

Затем перезапустите виртуальную машину.Then, restart the VM.

Чтобы снова включить NLA, выполните приведенную ниже команду, а затем перезапустите виртуальную машину.To re-enable NLA, run the following command, and then restart the VM: