Перейти с Android на iOS

Ни одна из технологий передачи данных не обеспечивает абсолютную приватность информации, однако устройства Apple, несмотря на более высокую цену, не заточены под сбор пользовательской информации по умолчанию, а сама компания инвестирует в разработку технологий, призванных обеспечить защиту конфиденциальности. Google, в свою очередь, значительную часть прибыли получает от таргетированной рекламы, которая зависит от собираемой о пользователях личной информации.

Платформа Android более открыта, чем iOS, и её можно различными способами перенастроить, чтобы усилить защиту, хотя обычному пользователю сделать это может быть сложно. Поэтому для рядовых потребителей более предпочтительным вариантом в отношении безопасности станут устройства на базе iOS.

А могут ли прослушивать смартфон

Ряд хакерских приложений может занести вирус, который устанавливается на смартфон для доступа к разговорам пользователя. Прослушка позволяет записывать или слушать живые разговоры, проводимые с телефона (часто вместе с прослушиванием окружения), отслеживать отправленные текстовые сообщения и фотографии, получать доступ к контактам и другим данным, хранящимся на устройстве.

Вирус также позволяет отслеживать текущее местоположение смартфона. Современный подслушивающий софт практически незаметен для пользователя, так как работает в фоновом режиме и не оставляет видимых следов.

Как защитить свои аккаунты?

Не проходит и недели без новостей о каких-либо взломах или утечки персональных данных

Поскольку в современной жизни теперь очень много хранится и управляется в Интернете, неимоверно важно защищать свои самые главные учетные записи

Первое что необходимо сделать для защиты аккаунтов это создать надежный пароль. Как альтернетива,

уже ведутся интенсивные работы по созданию биометрических идентификаторов. Подробнее в статье Биометрические персональные данные в качестве пароля

Также, если это возможно, включите двухфакторную аутентификацию. Двухфакторная аутентификация (или проверка) заставляет всех, кто пытается получить доступ к вашей учетной записи, предоставить больше информации, чем просто имя пользователя и пароль. Для вашей учетной записи также потребуется процесс параллельной проверки, который часто предоставляется на другом зарегистрированном вами устройстве. Пусть это немного неудобно для вас, но это серьезное препятствие для тех, кто украл ваш пароль.

Самый действенный способ защиты аккаунта это воспользоваться параметрами безопасности каждой службы, которые позволяют обнаруживать неизвестный компьютер, попытавшийся войти в одну из ваших учетных записей.

Как Apple отслеживает новое устройство подключаемое к вашему Apple ID

Вы можете здесь ознакомиться с остальными настройками безопасности и узнать, на каких компьютерах, телефонах и планшетах вы или кто то другой вошли в учетку. Если вы видите устройство, которое не распознаете, выберите его, затем выберите «Удалить».

Параметры безопасности учетной записи MICROSOFT

Microsoft предлагает аналогичные параметры безопасности что и Google и Apple, включая опции для просмотра ваших активных устройств и настройки двухэтапной аутентификации.

Способы защиты аккаунта на FACEBOOK

Вы можете посмотреть где и на каких устройствах вы вошли, и получать оповещения входах на не знакомых устройствах.

Facebook также позволяет вам указывать контакты друзей, которые могут подтвердить вашу личность в случае блокировки учетной записи.

Двухфакторный вариант проверки подлинности работает и на фейсбуке. Это означает, что вам понадобится код пришедший в смс на ваш телефон, а также ваше имя пользователя и пароль, если вы хотите войти в Facebook в новом месте. Если компьютер или устройство отмечены как надежные, вам не нужно будет повторять этот шаг еще раз.

Защита аутентификации в других сервисах

У ваших остальных онлайн-аккаунтов всегда есть варианты, аналогичные предыдущим способам защиты аккаунта.

«Ковыряйтесь» в разных настройках и смотрите, что вам подойдет. В большинстве учетных записей теперь доступна двухэтапная система проверки.

К сожалению, ничто не может сделать вас на 100% безопасным в Интернете, поэтому не дергайтесь. Новые уязвимости безопасности обнаруживаются все время, и вы не всегда можете что-либо сделать с ними. Вам просто нужно проявлять бдительность и стараться максимально свести риск к минимуму.

Безопасное общение

Одна из главных функций интернета в современном обществе — общение. Люди не только вводят личные данные на сайтах, но и взаимодействуют с другими пользователями: обмениваются информацией, ведут переписку, заводят друзей.

И здесь пользователя подстерегают новые опасности — травля в сети, мошенничество или угроза личной безопасности.

Кибербуллинг

Травля по интернету — это угрозы и оскорбления от агрессивно настроенных пользователей в адрес другого пользователя. Заниматься кибербуллингом в ваш адрес может один или несколько человек. Чтобы не пострадать от подобной травли, соблюдайте несколько правил:

- Не отвечайте на агрессивные сообщения — обидчики только и ждут вашей ответной реакции.

- Занесите пользователей в чёрный список.

- Сообщите о происходящем технической поддержке социальной сети. Вам помогут заблокировать пользователя или же написать на него жалобу.

- Делайте скриншоты переписки, содержащей оскорбления и угрозы, чтобы в случае необходимости использовать её как доказательство травли против вас. На скриншотах должен быть виден текст сообщения и имя отправителя. Не полагайтесь на хранение переписки — в некоторых соцсетях и мессенджерах можно удалить отправленные сообщения.

- Сообщите о происходящем взрослым. Если угрозы направлены на жизнь и здоровье, то имеет смысл обратиться в правоохранительные органы.

Онлайн-груминг

Грумингом называют различные виды мошенничества в сети, когда преступники обманом втираются в доверие к пользователям и получают от них личные данные или деньги за несуществующие товары и услуги. Часто мошенники пользуются уже взломанными аккаунтами пользователей для рассылки сообщений по списку контактов.

Если ваш друг или знакомый присылает сообщение с просьбой перечислить ему денег на банковскую карту, обязательно уточните у него другим способом (лично, по телефону или в другой социальной сети или мессенджере), что это действительно он.

Мошенники расспрашивают пользователей, особенно детей и подростков, о финансовом положении семьи, о работе родителей, о поездках и других перемещениях, выясняют адреса, телефоны, номера машин. Вся эта информация может быть использована для совершения преступления.

Для защиты от интернет-мошенничества соблюдайте несколько правил:

- Регистрируясь в социальной сети, закрывайте свой аккаунт от посторонних, а посты с личной информацией публикуйте в режиме «для друзей».

- Ограничьте контакты в сети с незнакомыми людьми. Никогда не сообщайте им личных данных. Если незнакомый человек хочет встретиться лично, сообщите об этом родителям. Ни в коем случае не ходите на такие встречи в одиночестве.

- Не публикуйте в открытом доступе личные данные: адрес, номера документов, банковских карт, билетов и так далее.

- Не переходите по подозрительным ссылкам, даже если получили их по почте или в сообщении от знакомого пользователя.

- Не скачивайте файлы на подозрительных или ненадёжных сайтах.

Подключите смс-подтверждение

Плюс к безопасности дает схема, когда для входа надо помимо пароля ввести код из смс. Посмотрите настройки сервисов, которыми часто пользуетесь на предмет фразы: «двухфакторная идентификация». Примеры сайтов, которые ее поддерживают:

Для Apple ID тоже можно подключить. В таком случае помимо пароля будут просить ввести проверочный код, который отображается на устройстве.

Владельцы блогов на WordPress могут подключить на нем двухфакторную авторизацию с помощью плагинов, чтобы сделать приятное пользователям и поставить дополнительный барьер для доступа в админку. Например Duo Two Factor Identification

Последствия взлома и заражения сайта

После проникновения хакера на сайт и использования веб-ресурса в неблаговидных целях может случиться практически что угодно.

- Во-первых, злоумышленник, у которого есть доступ к сайту, может полностью уничтожить веб-ресурс. Причем это может произойти абсолютно случайно, например, при тестировании утилиты для взлома.

- Хакер может выйти на контакт с владельцем скомпрометированного сайта и потребовать у него «выкуп». В противном случае пригрозит вывести сайт из строя без возможности восстановления его работоспособности (или уничтожит его).

- При обнаружении вредоносного кода на сайте в ходе плановой проверки хостинг-провайдер может заблокировать доступ к сайту или ко всему аккаунту хостинга. Если в этот момент на сайт зайдут посетители, то их ждет глубокое разочарование – информации они никакой не получат, а увидят лишь «заглушку» хостера и статус 503.

- Пока сайт находится в заблокированном состоянии, существует риск, что его страницы выпадут из поискового индекса. В момент индексации сайта робот сможет «увидеть» единственную страницу – «заглушку», которую на сайт поставил хостер.

- Если подозрительную активность на сайте обнаружит поисковая система, то сайт может попасть в базу вредоносных. И в поисковой выдаче рядом с веб-ресурсом будет красоваться ярлык, что сайт может угрожать безопасности компьютера пользователя.

- Взломанный и зараженный сайт может блокироваться браузерами на базе и Safe Browsing API Яндекса (например, Opera, Chrome и Яндекс.Браузер) или Safe Browsing API.

Так или иначе, бизнес теряет не только клиентов, но и их доверие: если пользователь увидит заглушку, информирующую о блокировке сайта хостингом, или сообщение о том, что данный ресурс может нанести вред его компьютеру, – он, скорее всего, быстро закроет браузер и больше не захочет возвращаться на подозрительный сайт.

Отключение некоторых расширений

Для обеспечения функциональности браузеров, пользователи часто используют плагины, которые представляют собой программное обеспечение от сторонних разработчиков. Эти дополнения создают ряд уязвимостей, так как они могут открывать сайты, считывать с них информацию и вносить изменения. В данный момент некоторые браузеры используют несколько дополнительных плагинов по умолчанию. Поэтому, чтобы повысить свой уровень безопасности, следует удалить неиспользуемое вспомогательное программное обеспечение. Плагины работают в Internet Explorer и Mozilla Firefox.

Плагины часто путают с расширениями. Первый вид программного обеспечения отвечает за обработку видео или другого контента, который изначально не поддерживается функционалом браузера. Вторые же – это ПО, позволяющее расширить рабочие возможности обозревателя и улучшить его производительность.

Сегодня существует много расширений для браузеров Firefox и Chrome. Они добавляют различные дополнительные опции и улучшают взаимодействие с сайтами, но при этом обладают недостатками. Так, например, для некоторых расширений необходим доступ к паролям, и учитывая тот факт, что ПО может быть разработано хакерами «с благими намерениями», пользователь сам открывает им доступ к персональным данным. Поэтому, перед установкой какого-либо дополнения для браузера, следует внимательно ознакомиться с отзывами о нем и надежностью разработчика.

Откройте расширения браузера Google Chrome через «Меню->Дополнительные инструменты->Расширения».

Изучите установленные у вас расширения, почитайте для чего они нужны, вспомните, что вы устанавливали сами. По умолчанию, в Хроме есть только несколько расширений для работы с документами Google, а остальные — это уже «приобретение при жизни». Отключите ненужные дополнения с помощью переключателя, или вовсе удалите их. Слишком много включённых дополнений затормаживает работу Хрома.

Блокировка установки сторонних приложений

Зачастую программы-шпионы просачиваются в смартфон с разрешения владельца вместе с устанавливаемыми приложениями. С помощью настроек телефона можно обезопасить себя от самых наглых программ. Что для этого нужно сделать:

- В «Настройках» зайти в пункт «Безопасность».

- В подразделе «Администрирование устройства» выбрать «Неизвестные источники» и снять галочку или передвинуть ползунок в неактивное положение.

Такой алгоритм действует на смартфонах с Андроид версией 7 и старше. Для более молодых моделей телефонов с обновленной ОС путь немножко удлинится:

- В «Настройках» перейти в пункт «Приложения и уведомления».

- В самом низу списка найти «Расширенные настройки», а в них – «Специальный доступ».

- Внутри последнего подраздела найдется «Установки неизвестных приложений».

- Передвинуть ползунок влево.

Можно еще включить функцию родительского контроля, если у вас есть Google-аккаунт. Правда, она не гарантирует полноценной защиты.

RusVPN — лучший российский VPN → обзор

Платформы: Windows, MacOS, мобильные ОС (Android и iOS), расширения для всех браузеров на базе Chrome или Firefox, конфигурации для OpenVPN-клиентов (Linux-системы, роутеры и т.п.)

RusVPN – надёжный и доступный по стоимости сервис VPN от русскоязычной команды разработчиков. Проект начал работу относительно недавно, но он уже успел создать устойчивую инфраструктуру с высокой пропускной способностью. RusVPN можно использовать для разных задач, даже для просмотра онлайн-ТВ и скачивания/раздачи торрентов. Но самая важная особенность для российских пользователей – адекватная поддержка русского языка, на нём говорит в том числе и техподдержка.

Основные достоинства:

- Сеть почти из 400 серверов в 50+ странах мира (и RusVPN продолжает расти).

- Нет ограничений по количеству устройств на аккаунте (главное требование – одновременно должно быть подключено не более 5).

- Простая настройка и установка.

- Есть бесплатный доступ – через дополнения для браузеров.

- Качественная поддержка русского языка.

- Подходит для стриминга и торрентов.

- Никаких логов, компания зарегистрирована вне юрисдикции РФ.

- Надёжное шифрование трафика и поиск оптимального сервера.

- Дополнительные сервисы на оф.сайте (проверка на вирусы, генератор паролей, проверка на утечки).

Основные функции:

- Kill Switch – все подключения к сети на устройстве надёжно блокируются, пока не будет восстановлен безопасный туннель VPN, чтобы вы случайно не вышли в сеть по открытому каналу.

- Защита от утечек DNS – в каждой стране присутствия у RusVPN свои собственные DNS-серверы, поэтому влияние третьих лиц в точках выхода исключено, никто не сможет отследить ваш реальный IP.

- Надёжные протоколы подключения – основные OpenVPN и IKEv2, есть поддержка L2TP/IPSec и PPTP.

- Нулевые логи. Даже если серверы провайдера будут изъяты, отследить деятельность и запросы их пользователей не получится.

Стоимость:

В приложениях для мобильных устройств есть 7 дней бесплатного тестового доступа. На ПК и других платформах у вас будет 30 дней на возврат денежных средств в соответствии с политикой компании. Премиум выгоднее, если вы оплачиваете сразу продолжительный период сразу:

- 3 года – 4644 руб. (получается 129 руб./месяц);

- 1 год – 2388 руб. (около 199 руб./месяц);

- 1 месяц – 399 руб.

Расширения для браузеров можно использовать полностью бесплатно, но вы получаете доступ только к небольшому перечню серверов.

Необходим контроль за телефонными приложениями

Знаете ли вы, что делают ваши приложения?

Знаете ли вы, что делают ваши приложения?

Ваш смартфон не будет полезен, если не загрузить различных приложений. Даже если вы свернули окно программы, она будет работать в фоновом режиме — обновлять свое местоположение, проверять электронную почту или проигрывать музыку. Но для этого приложению нужно разрешение с вашего телефона.

Как правило, приложения запрашивают этот тип доступа при первом их открытии после установки. Но вы, сами того не замечая, ненароком можете предоставить возможность приложениям совершать действия раскрывающие вашу конфиденциальность .

Разрешения установленные по умолчанию, позволяют Google Maps Карты Google  (англ. Google Maps; ранее Google Local) — набор приложений, построенных на основе бесплатного картографического сервиса и технологии, предоставляемых компанией Google.

(англ. Google Maps; ранее Google Local) — набор приложений, построенных на основе бесплатного картографического сервиса и технологии, предоставляемых компанией Google.

Википедия

проверять, где вы находитесь, приложения имеющие доступ к фотокамере, смотрят на вас через камеру телефона, а ваш любимый мессенджер просматривает ваши контакты перед отправкой SMS.

Чтобы контролировать их, вы должны регулярно проверять права доступа вашего приложения. Периодическая проверка разрешений для установленных программ, защищает вас от потенциально недобросовестных разработчиков приложений и дает вам больше контроля за вашей конфиденциальностью.

В качестве дополнительного бонуса вы должны знать, чем меньше приложений работает в фоновом режиме, тем больше ваш телефон экономит заряд батареи.

Не забываем о контрольных вопросах

Баян из 2000-ых:

Некоторые люди создали себе основную почту в лохматом году, сразу как вошли в сеть и по неопытности вводили ответ, о котором можно догадаться из их биографии. И с тех пор ничего не меняли. Рекомендую зайти сейчас в настройки своего почтового ящика и проверить этот момент.

Пример годного ответа на контрольный вопрос — sГде хранить пароли?

В голове. Или на бумажке, спрятанной в укромном месте. Но надо что-то придумать, чтобы в случае нахождения, ее кроме вас никто не мог использовать. В народе ходят разные «креативные» способы. Например:

- Записать в адресной книге телефона виртуалов «Гуля», «Яша», «Мила», «Фоня» и поля для номеров заполнить паролями.

- Составить список покупок в TO-DO листе и в комментарии к продуктам записать пароли. Допустим «Твикс» = «Twitter», «Патиссоны» = «iPhones». У кого какие ассоциации.

Но менеджеры паролей удобнее. Автоматическая генерация сложных комбинаций, автозаполнение, возможность передать данные на другое устройство. Главный минус — если кто-то узнает пароль от менеджера паролей, то он сразу будет знать все. Но для некоторых программ такая проблема уже в прошлом. Например, True Key поддерживает идентификацию по отпечатку пальца или другому устройству. А в Dashlane можно настроить подтверждение по смс.

Но если кому-то очень сильно понадобится расшифровать базу менеджера и узнать ваши пароли, то он это сделает. История знает много примеров таких ситуаций. Но если вас не разыскивает интерпол и характер у вас спокойный, то беспокоиться не о чем.

Еще в менеджерах паролей иногда обнаруживаются уязвимости. Помните историю с LastPass? Попасть в число первых жертв шанс совсем невелик и как только подобная проблема обнаруживается, то разработчики сразу присылают пользователям рекомендации о том, как обезопасить себя. Читайте письма от них и следуйте советам.

Не ходите по левым ссылкам

Зарегистрировать сайт odnaklssniki.ru (схожий по написанию) и повесить на него страницу ввода логина/пароля — очень просто. Еще проще купить бота для отправки этой ссылки в личку/по почте всем подряд, сократив ее на bit.ly и приписав: «Ой, смотри как Вася мог такое в комментарии к твоей фотке написать». Этим промышляют очень много людей. Эпидемия фишинга началась более 15 лет назад, но люди еще ведутся и авторизируются на липовых страницах.

Еще бывают случаи, когда человек хочет подсоединиться к Wi-Fi в кафе, а его просят подтвердить свою личность, зайдя под свои логином и паролем в соцсеть. Те же яйца, только в профиль.

Более современный вариант — заражение компьютера вирусом, который будет перенаправлять человека на поддельный сайт в тот момент, когда он введет адрес настоящего сайта, а после кражи логина/пароля авторизировать человека там, где он хотел.

Лучший способ защиты — внимательность (тупо смотреть, где вводишь пароль) и не забывать проверять незнакомые сайты на virustotal.com. Даже если ссылка пришла от близкого человека (его могли взломать). Еще можно поставить антифишинговый плагин в браузер, антивирус для почты и настроить подтверждение ввода пароля по смс (пункт 4).

Постоянное шифрование

Чтобы результатом действий на сайте не стала утечка личных данных или спам-атака на почту, пользуйтесь ресурсами, сетевой адрес которых начинается с HTTPS. Это значит, что соединение между вами и сервером шифруется – информацию не получится перехватить.

Современные браузеры напоминают о риске нешифрованного соединения. Если при проверке сертификата данные не совпадают, на экране появляется предупреждение. Правда, его можно проигнорировать, нажав «Я принимаю риск, всё равно перейти».

Чтобы повысить уровень защиты, зашифруйте столько интернет-трафика, сколько сможете, с помощью расширения HTTPS Everywhere. Оно автоматически заставляет сайты использовать HTTPS протокол вместо HTTP. Его можно бесплатно установить в браузеры Google Chrome, Mozilla Firefox и Opera, в том числе и на мобильных устройствах.

Информации в облачных хранилищах тоже не мешает добавить защиты. Установите программу для шифрования данных в облаке, например, Boxcryptor или nCrypted Cloud.

Как зашифровать вообще все

Фото: Reuters

Шифровать переписки. Если вы обсуждаете что-то через «ВКонтакте» или WhatsApp, ваши сообщения уже зашифрованы от злоумышленников и любых третьих лиц, пока информация в пути. Но чат не защищен от компании-поставщика услуги. Она имеет шифровальные ключи для вашего чата и может передать их властям или использовать их для маркетинговых целей.

Чтобы защитить переписку дополнительно, можно использовать дополнительное шифрование мгновенных сообщений и электронной почты. К примеру, использовать или . Другой вариант — использовать «защищенные» мессенджеры, которые не позволяют серверу вести запись вашей беседы. Например Signal (, ) или ChatSecure (, ).

Заходить в Сеть через Tor Browser. Он работает как любой другой веб-браузер, только отправляет ваши запросы через Tor. Тем, кто следит за вами, сложнее узнать, чем именно вы занимаетесь в сети. Тем, кто следит за посещаемыми вами сайтами, сложнее определить, откуда вы подключились. Сам браузер можно загрузить , а прочитать руководство по его установке — .

Правда, все эти меры не могут дать абсолютных гарантий

То, что вы удалили формально, может продолжить храниться на чьих-то серверах, а серьезные меры предосторожности могут содержать уязвимости. Стоит помнить, что самый надежный способ обезопасить себя от онлайн-слежки — вовсе не использовать интернет

Чтобы разместить новость на сайте или в блоге скопируйте код:

На вашем ресурсе это будет выглядеть так

Инструкция для параноиков: как избавиться от слежки в интернете

Во время каждого входа в интернет вы оставляете «цифровые следы»: пароли от аккаунтов, сообщения, информацию о своих предпочтениях. Иногда эти данные…

Шпионский софт и вирусы

Как и компьютеры, смартфоны точно также страдают от вирусов и шпионских программ. Они позволяют другому человеку удаленно контролировать действия на устройстве.

В большинстве случаев хакер имеет доступ к такой информации, как:

- историязвонков, включаяномерателефонов, датуидлинувызова;

- текстовыесообщения, какотправителя, такиполучателя;

- контакты;

- историяпросмотренныхвеб-сайтов;

- геолокациятелефона;

- фотогалерея;

- электроннаяпочта.

В более продвинутых случаях, когда установлен «Джейлбрейк» в iPhone или Root в Android, хакер получает доступ к:

- сообщениямвприложениях, такихкакWhatsApp, Viber, Skype;

- разговорамнателефоне;

- использованиюмикрофонателефонадлязаписиокружения.

Симптомы наличия шпионской программы

Учитывая хитрость хакеров, обнаружить их деятельность затруднительно. Симптомов может быть много, поэтому необходимо тщательное наблюдение за «состоянием здоровья» смартфона. Чаще всего среди «симптомов»:

- перегревбатареи;

- некоторыешпионскиепрограммымогутпривестикперегрузкепроцессорателефона;

- устройствоподключаетсякинтернетубезвашеговедома;

- постоянныйзапроснавходвApple

Как защитить WhatsApp

И WhatsApp, и Instagram принадлежат все тому же Facebook. Это значит, во-первых, что принципы обмена данными и защиты аккаунтов у них схожи. А во-вторых — что все ваши переписки и личные данные из чатов и аккаунтов Facebook может использовать в своих целях.

1. Не сообщайте никому шестизначный код для верификации.

Это код, который приходит вам в SMS для подтверждения входа в WhatsApp на компьютере или ноутбуке. Этим часто пользуются мошенники, которые могут отправлять сообщения любому пользователю из групповых чатов.

2. Включите двухфакторную аутентификацию.

«Настройки» → «Учетная запись» → «Двухшаговая проверка»→ «Включить». Придумайте PIN-код и укажите адрес электронной почты, чтобы можно было восстановить или поменять его.

3. Скройте сетевой статус, фото и геолокацию.

«Настройки» → «Учетная запись» → «Конфиденциальность» → выберите вместо «Был (а)» «Мои контакты» или «Никто», то же проделайте с «Фото», ниже — «Геолокацией» и другими данными.

4. Архивируйте чаты, в которых делитесь личными данными.

Для этого потяните в списке чатов нужный влево и выберите «Архивировать». Он по-прежнему будет доступен в архиве, но посторонние не узнают о нем, если получат доступ к вашему телефону.

5. Выключите резервное копирование сообщений

Это позволит защитить вашу переписку, если кто-то получит доступ к аккаунту Apple или Google на другом устройстве.

Для iPhone: «Настройки» → iCloud → WhatsApp — выберите «Выключено». Теперь в самом мессенджере: «Настройки» → «Чаты» → «Резервная копия» → «Автоматически» → «Выключено».

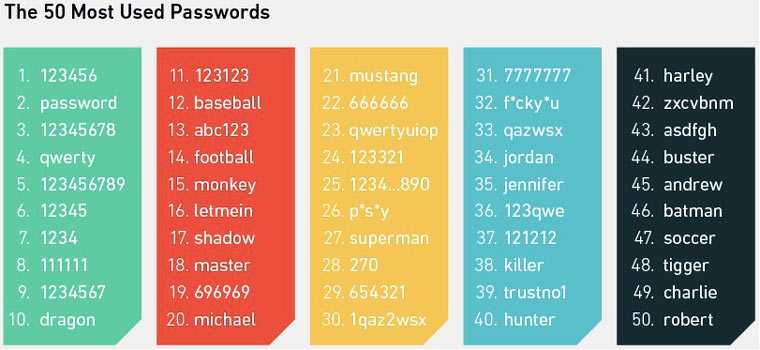

Меньше смысла

Большинство подобных шаблонных фраз давно есть в хакерских словарях. Вот пример небольшого списка паролей для перебора. Можете скачать и поискать там ваш.

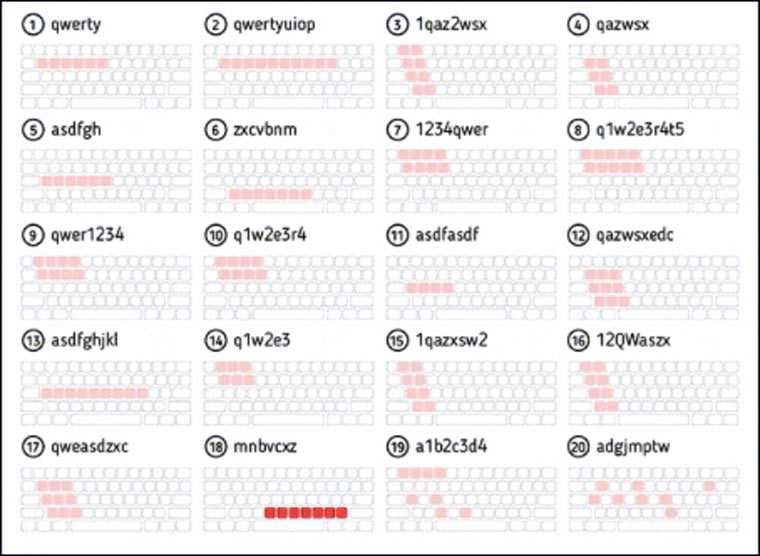

К тому же, при переборе хакеры используют не только словарные слова, но и закономерности, которыми бессознательно руководствуются люди при составлении паролей.

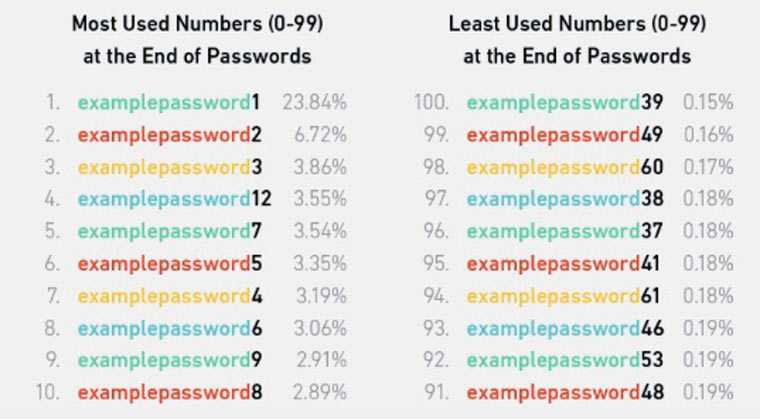

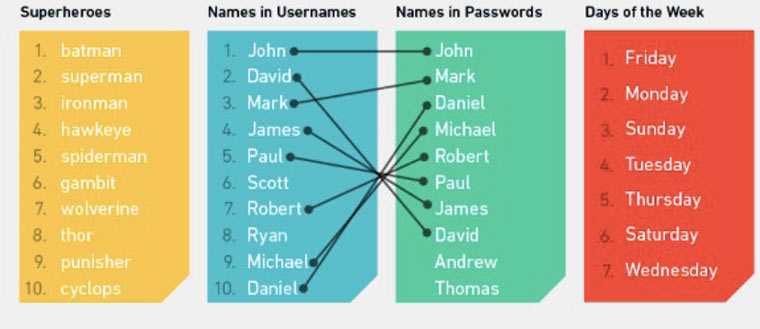

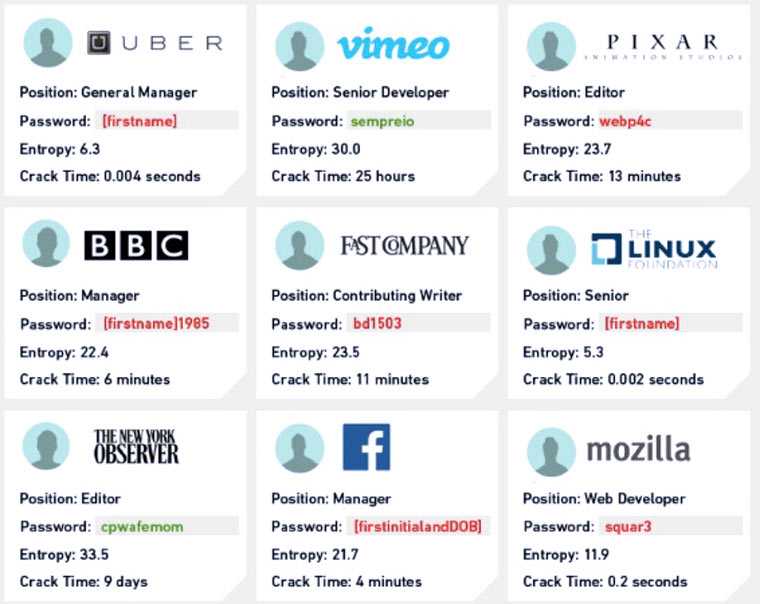

Люди мыслят и действуют очень похоже. И придумывают пароли тоже. На картинках — результаты анализа информации об аккаунтах 10 миллионов пользователей. Прокомментируем каждую из них:

1. Четверть паролей в мире заканчиваются на единицу!2. Часто при создании пароля люди просто тыкают в стоящие рядом клавиши.3. Слова «Я люблю его» в пароле встречаются чаще чем «Я люблю ее», но отстают по распространенности от слов «Я люблю себя» и «Я люблю секс».4. Еще люди любят пятницу, бэтмена и чтобы логин совпадал с паролем.5, 6, 7. Надежность пароля человека совершенно не зависит от его личных качеств. Вот примеры очень слабых комбинаций символов, которые используют руководящие работники известных компаний (на сайтах, которые принимали участие в исследовании).8. Люди часто использует для своих паролей подряд идущие цифры и чьи-то имена, а также слова связанные с компьютерными играми и спортом.

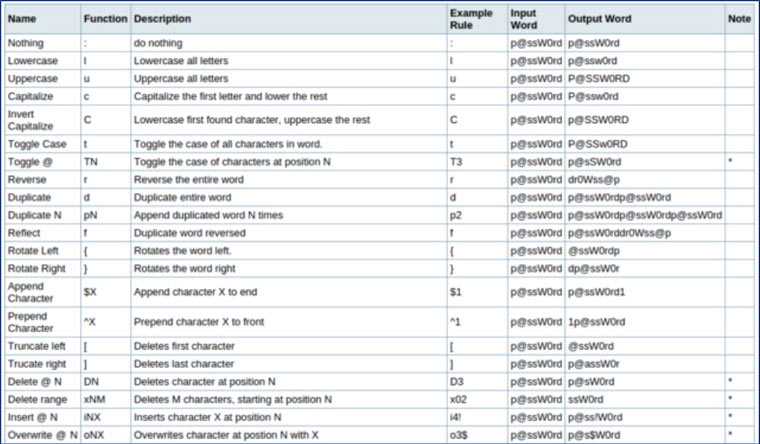

Есть такая утилита для расшифровки паролей методом перебора, называется hashcat. Под нее можно создавать скрипты, которые учитывают подобные закономерности. Вот фрагмент таблицы с командами для их описания:

К примеру, можно написать код, который будет брать логин человека, по разному переставлять в нем регистр символов, добавлять разные цифры перед ним и после него, удалять символы с разных позиций и проверять, совпадает ли зашифрованная строка с исходной или нет. Займет это дело меньше секунды. И для определенного процента пользователей это сработает! И не надо никаких миллиардов лет. Пароль в виде немного измененного логина — плохая идея.

Словарь, ссылка на который была чуть выше, перебирается схожим образом. Сначала берется текущее слово как есть, потом с измененным регистром и т.д. Чаще используется не просто список паролей, а ассоциативные цепочки заранее вычисленных хешей, так называемые «радужные таблицы». Есть хорошая статья на Хабре о том, как они составляются. Эта технология ускоряет время угадывания зашифрованной строки в тысячи раз. Так что сроки, вычисленные сервисом из пунктов 6 и 7 — условны.

Подбор и расшифровка паролей — это не то, о чем легко рассказать в двух словах (последнего мы не коснулись в статье вообще). Но независимо от платформы и способа перебора характеристики надежного пароля едины — длина, разнообразие и бессмысленность.

Полностью отказаться от интернета

Защитить свою информацию в цифровом мире можно используя альтернативные сети, созданные с целью обеспечения конфиденциальности, например, экспериментальную распределённую систему передачи и хранения данных MaidSafe. Основатели этого перспективного проекта уже десять лет разрабатывают новый способ цифровых подключений без серверов и обещают полную приватность и конфиденциальность благодаря децентрализации и шифрованию всех данных. Интересный проект, но полностью заменить интернет пока что не может.

10 популярных VPN-сервисов, которых обсуждают в 2020 году

По теме

10 популярных VPN-сервисов, которых обсуждают в 2020 году

NordVPN предлагает подписку на 2 года за 3,71$ в месяц

По теме

NordVPN предлагает подписку на 2 года за 3,71$ в месяц

Качественные почтовые вредоносные рассылки

«В 2020 году аналитики CERT-GIB зафиксировали тенденцию, где массовые вредоносные рассылки, которые еще недавно оформлялись неаккуратно и непродуманно, вышли на новый уровень», — говорит Ярослав Каргалев. Эксперт пояснил, что письма начали создаваться таким образом, что потенциальный получатель ожидает данного письма, и это повышает вероятность запуска вредоносного вложения. «Чаще всего перехваченные вредоносные рассылки, замаскированные в том числе и под сообщения о COVID-19, «несли на борту» вложения с программами-шпионами или ссылки, ведущие на их скачивание. Они потом использовались для установки других вредоносных программ, в том числе банковских троянов или вирусов-шифровальщиков», — рассказывает Каргалев.

Как защититься:

проявлять осторожность с входящей почтой, особенно получаемой в праздники и нерабочее время. При возможности нужно уточнить у отправителя, чье имя указано в письме, действительно ли он его отправлял;

любые просьбы загрузить, установить файлы должны расцениваться как подозрительные.

Итог

1. При вводе пароля внимательно смотрим, на каком именно сайте мы находимся.

2. Защищаемся от вирусов.

3. Используем VPN.

4. Для каждого сайта придумываем отдельный пароль. А для разовых регистраций используем временные адреса электронной почты.

5. Если есть возможность, подключаем подтверждение по смс.

6. Длина пароля должна быть не менее 12 символов.

7. В пароле должны быть цифры, знаки пунктуации, прописные и заглавные буквы.

8. Пароль должен быть максимально бессмысленным.

9. Для создания паролей удобно использовать онлайн-генераторы и менеджеры.

10. Ответы на контрольные вопросы должны быть непредсказуемыми.

![Как защитить сайт от взломов и атак в 2021 🛡 [конспект вебинара о безопасности сайта]](http://tehnikaarenda.ru/wp-content/uploads/c/4/7/c475975818a639eb5c7511dc845a1cdd.jpeg)

![Как защитить сайт от взломов и атак в 2021 🛡 [конспект вебинара о безопасности сайта]](http://tehnikaarenda.ru/wp-content/uploads/2/0/3/20365cf9c9e25a9a62335a09545c4266.jpeg)

![Как защитить сайт от взломов и атак в 2021 🛡 [конспект вебинара о безопасности сайта]](http://tehnikaarenda.ru/wp-content/uploads/8/1/8/8189bcff01e7400bfc43cd5a8005e0dd.jpeg)