Введение

Немного поясню для тех, кто не совсем в теме всех этих пертурбаций с Centos. Раньше разработка RHEL двигалась в таком направлении: Fedora (альфа) -> Centos Stream (бета) -> RHEL (релиз) -> Centos. По факту Centos была максимально стабильной системой. Теперь ее просто убирают и оставляют только Centos Stream в качестве бета системы для RHEL.

Пока трудно судить о стабильности Centos Stream. Может так оказаться, что она окажется вполне нормальной системой для сервисов общего назначения (почта, web сервер и т.д.) Кто-то даже сейчас умудряется использовать Fedora Server и называть его вполне стабильным. К тому же у Centos Stream не будет номерных релизов, она будет обновляться непрерывно. В каких-то случаях это может быть удобным. Но все, опять же, зависит от стабильности такого похода в каждом конкретном случае.

В общем, если вы сейчас используете Centos 8 и хотите перейти на Centos Stream, читайте далее, как это сделать.

Зоны Firewalld

Если вы не меняли его, по умолчанию устанавливается зона , и все сетевые интерфейсы назначаются этой зоне.

Зона по умолчанию — это зона, которая используется для всего, что явно не назначено другой зоне.

Вы можете увидеть зону по умолчанию, набрав:

Чтобы получить список всех доступных зон, введите:

Чтобы увидеть активные зоны и назначенные им сетевые интерфейсы:

Вывод ниже показывает, что интерфейсы и назначены зоне:

Вы можете распечатать настройки конфигурации зоны с помощью:

Из выходных данных выше мы видим, что публичная зона активна и использует цель по умолчанию, которая есть . Выход также показывает , что зона используется и интерфейсов и позволяет DHCP клиент и SSH трафик.

Если вы хотите проверить конфигурации всех доступных типов зон:

Команда выводит на печать огромный список с настройками всех доступных зон.

Изменение целевой зоны

Цель определяет поведение зоны по умолчанию для неуказанного входящего трафика. Он может быть установлен на один из следующих вариантов: , , , и .

Чтобы установить цель зоны, укажите зону с опцией и цель с опцией.

Например, чтобы изменить цель зоны на вас, нужно запустить:

Назначение интерфейса другой зоне

Вы можете создавать определенные наборы правил для разных зон и назначать им разные интерфейсы. Это особенно полезно, когда на вашем компьютере несколько интерфейсов.

Чтобы назначить интерфейс другой зоне, укажите зону с параметром и интерфейс с параметром.

Например, следующая команда назначает интерфейс зоне:

Проверьте изменения, набрав:

Изменение зоны по умолчанию

Чтобы изменить зону по умолчанию, используйте параметр, за которым следует имя зоны, которую вы хотите сделать по умолчанию.

Например, чтобы изменить зону по умолчанию на, вы должны выполнить следующую команду:

Проверьте изменения с помощью:

Создание новых зон

Firewalld также позволяет создавать свои собственные зоны. Это удобно, когда вы хотите создать правила для каждого приложения.

В следующем примере мы создадим новую зону с именем , откроем порт и разрешим доступ только с IP-адреса:

-

Создайте зону:

-

Добавьте правила в зону:

-

Перезагрузите демон firewalld, чтобы изменения вступили в силу:

Основные концепции Firewalld

firewalld использует концепции зон и сервисов. В зависимости от зон и служб, которые вы настраиваете, вы можете контролировать, какой трафик разрешен или заблокирован в систему и из нее.

Firewalld можно настроить и управлять им с помощью утилиты командной строки. В CentOS 8 iptables заменен на nftables в качестве серверной части межсетевого экрана по умолчанию для демона firewalld.

Зоны Firewalld

Зоны — это предопределенные наборы правил, которые определяют уровень доверия сетей, к которым подключен ваш компьютер. Вы можете назначить зоне сетевые интерфейсы и источники.

Ниже приведены зоны, предоставляемые FirewallD, упорядоченные в соответствии с уровнем доверия зоны от ненадежных до доверенных:

- drop : все входящие соединения отбрасываются без какого-либо уведомления. Разрешены только исходящие соединения.

- блок : все входящие соединения отклоняются с сообщением для IPv6n и для него. Разрешены только исходящие соединения.

- public : для использования в ненадежных общественных местах. Вы не доверяете другим компьютерам в сети, но можете разрешить выбранные входящие соединения.

- external : для использования во внешних сетях с включенной маскировкой NAT, когда ваша система действует как шлюз или маршрутизатор. Разрешены только выбранные входящие соединения.

- internal : для использования во внутренних сетях, когда ваша система действует как шлюз или маршрутизатор. Другим системам в сети обычно доверяют. Разрешены только выбранные входящие соединения.

- dmz : используется для компьютеров, расположенных в вашей демилитаризованной зоне, которые имеют ограниченный доступ к остальной части вашей сети. Разрешены только выбранные входящие соединения.

- работа : Используется для рабочих машин. Другим компьютерам в сети обычно доверяют. Разрешены только выбранные входящие соединения.

- home : Используется для домашних машин. Другим компьютерам в сети обычно доверяют. Разрешены только выбранные входящие соединения.

- доверенные : все сетевые подключения принимаются. Доверяйте всем компьютерам в сети.

Услуги межсетевого экрана

Сервисы Firewalld — это предопределенные правила, которые применяются в зоне и определяют необходимые настройки, чтобы разрешить входящий трафик для конкретной службы. Сервисы позволяют легко выполнять несколько задач за один шаг.

Например, служба может содержать определения об открытии портов, пересылке трафика и т. Д.

Среда выполнения Firewalld и постоянные настройки

Firewalld использует два отдельных набора конфигураций: время выполнения и постоянную конфигурацию.

Конфигурация среды выполнения — это фактическая рабочая конфигурация, которая не сохраняется при перезагрузке. Когда демон firewalld запускается, он загружает постоянную конфигурацию, которая становится конфигурацией времени выполнения.

По умолчанию при внесении изменений в конфигурацию Firewalld с помощью утилиты изменения применяются к конфигурации среды выполнения. Чтобы сделать изменения постоянными, добавьте к команде параметр.

Чтобы применить изменения в обоих наборах конфигурации, вы можете использовать один из следующих двух методов:

-

Измените конфигурацию среды выполнения и сделайте ее постоянной:

-

Измените постоянную конфигурацию и перезагрузите демон firewalld:

Настройте сервер NFS

Теперь рассмотрим, как установить необходимые пакеты, создать и экспортировать каталоги NFS и настроить брандмауэр.

Установка сервера NFS

Пакет «nfs-utils» предоставляет утилиты и демоны NFS для сервера NFS. Для его установки выполните следующую команду:

После завершения установки включите и запустите службу NFS, введя:

По умолчанию в CentOS 8 NFS версии 3 и 4.x включены, версия 2 отключена. NFSv2 сейчас довольно старый, и нет никаких причин для его включения. Чтобы проверить это, выполните следующую команду:

Параметры конфигурации сервера NFS установлены в и файлы. На данном этапе подойдут настройки по умолчанию.

Создание файловых систем

При настройке сервера NFSv4 рекомендуется использовать глобальный корневой каталог NFS и привязать фактические каталоги к точке подключения общего ресурса. В этом примере мы будем использовать директор в качестве корня NFS.

Чтобы лучше объяснить, как можно настроить монтирование NFS, мы собираемся использовать два каталога ( и ) с разными настройками конфигурации.

Это принадлежит пользователю и группе и принадлежит .

Создайте файловую систему экспорта с помощью команды:

Смонтируйте фактические каталоги:

Чтобы сделать привязку монтируемой постоянной, добавьте в файл следующие записи :

/etc/fstab

Экспорт файловых систем

Следующим шагом является определение файловых систем, которые будут экспортированы сервером NFS, параметров общего ресурса и клиентов, которым разрешен доступ к этим файловым системам. Для этого откройте файл:

Экспорт и каталогов и разрешить доступ только от клиентов по сети:

/etc/exports

Первая строка содержит каталог, определяющий корневой каталог NFS . Доступ к этому тому NFS разрешен только клиентам из подсети. Этот параметр необходим для совместного использования каталогов, которые являются подкаталогами экспортируемого каталога.

Во второй строке показано, как задать несколько правил экспорта для одной файловой системы. Он экспортирует каталог и предоставляет доступ только для чтения ко всему диапазону, а также для чтения и записи . Опция сообщает NFS на изменения записи на диск , прежде чем ответить.

Последняя строка должна быть понятной. Для получения дополнительной информации обо всех доступных опциях введите свой терминал.

Сохраните файл и экспортируйте общие ресурсы:

Вам нужно запускать команду выше каждый раз, когда вы изменяете файл. Если есть какие-либо ошибки или предупреждения, они будут показаны на терминале.

Чтобы просмотреть текущий активный экспорт и его состояние, используйте:

Вывод будет включать все действия с их опциями. Как вы можете видеть, есть также опции, которые мы не определили в файле. Это параметры по умолчанию, и если вы хотите изменить их, вам нужно явно установить эти параметры.

является одним из наиболее важных параметров безопасности NFS. Он не позволяет корневым пользователям, подключенным с клиентов, иметь права root на подключенных общих ресурсах. Он будет отображать корень и в / / .

Чтобы пользователи на клиентских компьютерах имели доступ, NFS ожидает, что идентификаторы пользователя и группы клиента совпадают с идентификаторами на сервере. Другой вариант — использовать функцию отображения NFSv4, которая переводит идентификаторы пользователей и групп в имена и наоборот.

Вот и все. На этом этапе вы настроили сервер NFS на вашем сервере CentOS. Теперь вы можете перейти к следующему шагу, настроить клиенты и подключиться к серверу NFS.

Конфигурация брандмауэра

FirewallD является решением брандмауэра по умолчанию в Centos 8 .

Служба NFS включает в себя предопределенные правила для доступа к серверу NFS.

Следующие команды будут постоянно разрешать доступ из подсети:

Перенос или восстановление linux сервера

Представим теперь ситуацию, что наш веб, или какой-нибудь другой сервер умер, и нам надо восстановить систему в другом месте. Выполним полное восстановление всего сервера с помощью созданной ранее резервной копии. Для этого нам понадобится Veeam Linux Recovery Media, который мы скачали ранее.

Для восстановления системы нужно соблюсти два обязательных условия:

- Готовим новый сервер с диском, который должен быть не меньше диска исходного сервера. Это обязательное условие, иначе восстановление системы даже не начнется. Veeam скажет, что размер диска недостаточный и не предложит больше никаких вариантов восстановления.

- Оперативной памяти для системы должно быть не меньше 1024 Мб. Если меньше, то загрузка с диска не будет выполнена. Система скажет, что она не может развернуть корневой раздел.

Загружаемся с диска. В разделе Configure network убеждаемся, что сеть настроена, получен ip адрес, который имеет доступ к интернету. Далее выбираем Restore volumes -> Add shared folder. Заполняем параметры доступа к хранилищу архивов.

Выбираем там директорию с нашим архивом системы, которую будем восстанавливать. Далее будет показан список задач в левом столбце и список резервных копий в правом.

В моем случае там только одна копия. Выбираю ее. Дальше мы видим слева список дисков нашего сервера, справа диски резервной копии.

У меня слева чистый диск, справа тоже один диск, на который установлен загрузчик и есть один раздел с корнем системы. Выбираем справа наш диск (не раздел с корнем!!!) и жмем Restore whole disk to.

В качестве приемника выбираем пустой диск на новом сервере.

Нажимаем S ( Start restore ). Визард покажет список действий, которые будут выполнены и попросит их подтвердить, нажатием на Enter.

Делаем это и наблюдаем за процессом восстановления сервера centos из бэкапа.

Дожидаемся окончания переноса сервера, выбираем перезагрузку и извлекаем загрузочный CD. Грузимся с жесткого диска.

Дальше может быть много различных вариантов. Если вы переносите сервер на тот же гипервизор, то проблем скорее всего не будет, и все заведется сразу. Если же гипервизор другой, то могут быть варианты, в зависимости от ситуации.

Установка и включение брандмауэра

Как правило, firewalld установлен по умолчанию на многих дистрибутивах Linux, включая CentOS 8. Если же это не так, установите его вручную:

После установки firewalld вы можете включить сервис и перезагрузить сервер. Имейте в виду, включение сервиса firewalld добавит сервис в автозагрузку. Перед настройкой этого поведения рекомендуем создать правила брандмауэра и проверить их, чтобы избежать потенциальных проблем.

После перезапуска сервера ваш брандмауэр запустится автоматически, а сетевые интерфейсы будут распределены между настроенными зонами.

Убедитесь, что сервис запущен и работает:

Изменение имени хоста

Метод 1: с помощью команды

В CentOS 8 и всех других дистрибутивах Linux, использующих systemd, вы можете изменить имя хоста системы и соответствующие настройки с помощью команды. Синтаксис следующий:

КопироватьКопироватьКопировать

Например, чтобы изменить статическое имя хоста системы на , вы должны использовать следующую команду:

Чтобы установить красивое имя хоста , введите:

В не производит вывода. В случае успеха возвращается 0, в противном случае — ненулевой код ошибки.

Чтобы убедиться, что имя хоста было успешно изменено, используйте команду.

Способ 2: с помощью команды

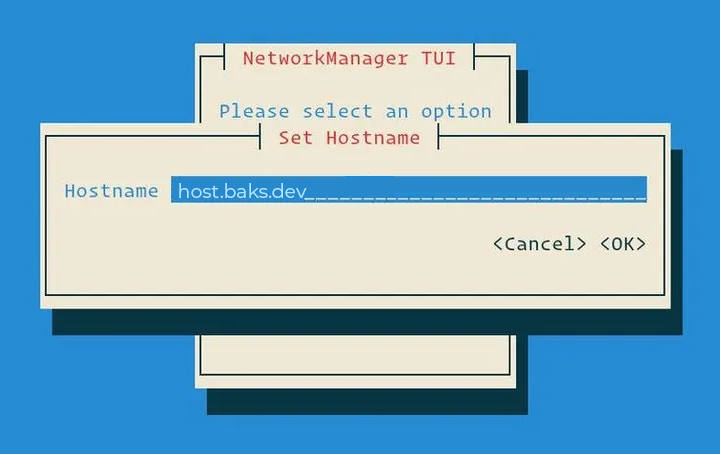

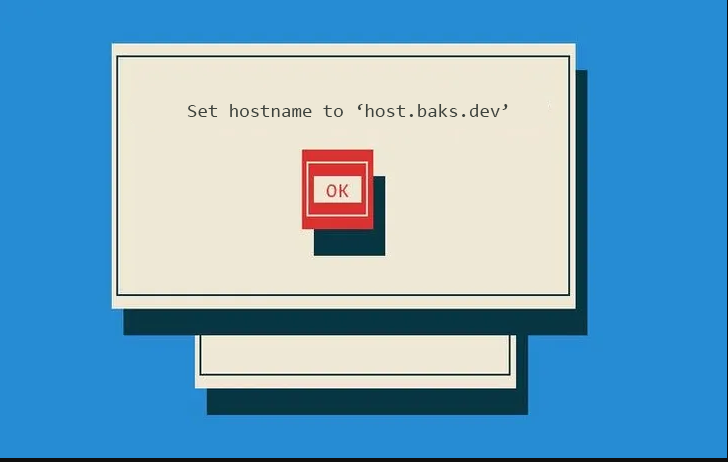

это основанный на curses инструмент для взаимодействия с NetworkManager. Его также можно использовать для установки или изменения имени хоста.

Запустите инструмент, набрав его имя в терминале:

Введите новое имя хоста:

Нажмите, чтобы подтвердить новое имя хоста:

Наконец, перезапустите службу, чтобы изменения вступили в силу:

Метод 3: с помощью команды

— это инструмент командной строки для управления NetworkManager, который также может использоваться для изменения имени хоста системы.

Чтобы просмотреть текущее имя хоста, введите:

Чтобы изменить имя хоста, используйте следующую команду:

Чтобы изменения вступили в силу, перезапустите службу:

Прощай, CentOS 8

Компания Red Hat объявила о грядущем полном прекращении поддержки Linux-дистрибутива CentOS 8. Выпущенный в сентябре 2019 г., он изначально должен был получать апдейты до 31 мая 2029 г., но теперь последнее обновление для него выйдет 31 декабря 2021 г.

CentOS – это своего рода модификация дистрибутива Red Hat Enterprise Linux (RHEL), но без корпоративной поддержки. Отказавшись от CentOS 8, Red Hat, которую в 2019 г. с гигантской переплатой в миллиарды долларов купила IBM (общая сумма сделки составила $34 млрд – примерно на 60% дороже рыночной стоимости Red Hat), предложила пользователям перейти на CentOS Stream. Ее главное отличие от обычной CentOS заключается в подходе к процессу выпуска обновлений. Отметим, что CentOS 8 и CentOS Stream были анонсированы одновременно – 24 сентября 2019 г.

Изначально Red Hat не имела к CentOS никакого отношения. Проект существует с 2004 г., а Red Hat «присоединилась» к нему лишь в январе 2014 г., объявив, что будет спонсировать дальнейшее его развитие. В этот же период времени к ней перешли все права на товарные знаки Cent OS.

Шаг 4. Настройка MariaDB для WordPress.

По умолчанию MariaDB не усилен. Вы можете защитить MariaDB с помощью . Вы должны внимательно прочитать и под каждым шагом, который установит пароль root, удалит анонимных пользователей, запретит удаленный вход root, а также удалит тестовую базу данных и доступ к безопасности MariaDB.

mysql_secure_installation

Настройте это так:

- Set root password? [Y/n] y - Remove anonymous users? [Y/n] y - Disallow root login remotely? [Y/n] y - Remove test database and access to it? [Y/n] y - Reload privilege tables now? [Y/n] y

Далее нам нужно будет войти в консоль MariaDB и создать базу данных для WordPress. Выполните следующую команду:

mysql -u root -p

Вам будет предложено ввести пароль, поэтому введите пароль root для MariaDB и нажмите Enter. После входа на сервер базы данных вам необходимо создать базу данных для установки WordPress:

MariaDB > CREATE DATABASE wordpress; MariaDB > CREATE USER 'wpuser'@'localhost' IDENTIFIED BY 'Your-Passwd'; MariaDB > GRANT ALL PRIVILEGES ON wordpress.* TO 'wpuser'@'localhost'; MariaDB > FLUSH PRIVILEGES MariaDB > exit

Открытие портов и исходных IP-адресов

Firewalld также позволяет быстро включить весь трафик с доверенного IP-адреса или на определенный порт без создания определения службы.

Открытие исходного IP

Чтобы разрешить весь входящий трафик с определенного IP-адреса (или диапазона), укажите зону с параметром и IP-адрес источника с параметром.

Например, чтобы разрешить весь входящий трафик с 192.168.1.10 в зоне, запустите:

Сделайте новое правило постоянным:

Проверьте изменения, используя следующую команду:

Синтаксис удаления исходного IP-адреса такой же, как и при его добавлении. Просто используйте вместо опции:

Открытие исходного порта

Чтобы разрешить весь входящий трафик на данный порт, укажите зону с параметром, а также порт и протокол с параметром.

Например, чтобы открыть порт в публичной зоне для текущего сеанса, который вы запустили, выполните:

Протокол может быть , , или .

Проверьте изменения:

Чтобы порт оставался открытым после перезагрузки, добавьте правило к постоянным настройкам, выполнив ту же команду с флагом или выполнив:

Синтаксис удаления порта такой же, как и при добавлении порта. Просто используйте вместо опции.

Какой диск выбрать в kvm — lvm, raw (img) или qcow2

В kvm есть несколько типов дисков, которые вы можете использовать в своей работе. Они имеют принципиальные отличия как по своей работе, так и по способам бэкапа. Выбирать тот или иной тип нужно в зависимости от ваших задач. Рассмотрим эти типы подробнее.

LVM. Тут все понятно. Использование lvm томов в виде дисков виртуальных машин. Такой диск будет блочным устройством и должен работать быстрее всех остальных типов, так как нет лишней прослойки в виде файловой системы.

Плюсы:

- Снэпшоты средствами самого lvm, с них легко снять бэкап без остановки виртуальной машины.

- Максимальное быстродействие.

- Легко изменить размер диска.

Минусы:

- Более сложное управление по сравнению с дисками в виде отдельных файлов.

- Менее гибкое управление пространством диска. Если весь диск разбить на lvm разделы для виртуалок, то места на нем не останется, даже если вируталки будут пустые.

- Более сложный перенос на другой сервер.

RAW. Это обычный формат сырых данных. Среди дисков в виде файлов это будет самый простой и быстрый вариант. Все данные пишутся как есть без дополнительных обработок и служебной информации. Формат является универсальным для большинства популярных гипервизоров.

Плюсы:

- Максимальная простота и производительность среди образов в виде файла.

- Универсальный формат с поддержкой в большинстве гипервизоров.

- Легкость переноса виртуальной машины на другой сервер. Достаточно просто скопировать файл.

Минусы:

- Не поддерживает снепшоты ни в каком виде.

- Занимает сразу все выделенное пространство на диске, даже если внутри виртуальной машины место будет свободно. Из-за отсутствия фрагментации в некоторых случаях это может оказаться плюсом.

QCOW2. Родной формат для гипервизора QEMU. Расшифровывается как QEMU Copy-on-write. Этот формат позволяет создавать динамические диски для виртуальных машин, а так же поддерживает снепшоты. Теоретически, скорость работы должна хоть и не сильно, но уступать RAW. Как обстоит дело на практике, я не знаю, не замерял и подробно эту информацию не проверял.

Плюсы:

- Поддержка снепшотов и динамических дисков. Как следствие — более удобное управление дисковым пространством.

- Легкость переноса виртуальной машины на другой сервер. Достаточно просто скопировать файл.

Минусы:

Более низкая производительность, по сравнению с другими типами образов.

У каждого типа есть свои преимущества и недостатки. Lvm проще всего бэкапить, но им сложнее всего управлять. Для того, кто хорошо знаком с lvm это не проблема, если сталкиваешься первый раз, то возникает много вопросов. У raw нет снепшотов, лично для меня это большой минус, я этот формат вообще не рассматриваю. Если нет максимальной нагрузки на дисковую подсистему, то QCOW2 мне кажется наиболее приемлемым вариантом. Собственно, ниже и пойдет рассказ, как совместить удобство управления QCOW2 и простоту бэкапов и снэпшотов lvm. Я покажу, как сделать живой бэкап виртуальной машины kvm в формате qcow2 без остановки виртуальной машины.

Настройка клиентов Windows

Загрузите и установите MSI-пакет Windows с веб-сайта WireGuard.

После установки откройте приложение WireGuard и нажмите “Add Tunnel” -> “Add empty tunnel…”, как показано на рисунке ниже:

Пара открытых ключей автоматически создается и отображается на экране.

Введите имя для туннеля и измените конфигурацию следующим образом:

PrivateKey = CLIENT_PRIVATE_KEY Address = 10.0.0.2/24 PublicKey = SERVER_PUBLIC_KEY Endpoint = SERVER_IP_ADDRESS:51820 AllowedIPs = 0.0.0.0/0

В разделе интерфейса добавьте новую строку, чтобы определить адрес туннеля клиента.

В разделе peer добавьте следующие поля:

- PublicKey – открытый ключ сервера CentOS (файл /etc/wireguard/publickey).

- Конечная точка – IP-адрес сервера CentOS, за которым следует двоеточие, и порт WireGuard (51820).

- AllowedIPs – 0.0.0.0/0

После этого нажмите кнопку «Save».

Шаг 5. Настройка WordPress

На этом этапе мы настроим основной файл конфигурации WordPress, где нам нужно настроить его основные параметры, чтобы он мог быть связан с базой данных и пользователем:

mv wp-config-sample.php wp-config.php

Теперь откройте его с помощью любого из ваших любимых редакторов, чтобы внести какие-либо изменения в файл конфигурации WordPress:

nano wp-config.php

Вот значения, которые нам нужно обновить в соответствии с нашей предыдущей базой данных и настройками пользователя:

// ** MySQL settings - You can get this info from your web host ** //

/** The name of the database for WordPress */

define('DB_NAME', 'wordpress');

/** MySQL database username */

define('DB_USER', 'wpuser');

/** MySQL database password */

define('DB_PASSWORD', 'your_password');

/** MySQL hostname */

define('DB_HOST', 'localhost');

Пример бэкапа windows сервера с помощью rsync

Еще один пример из моей практики. Допустим, у нас есть windows сервер с некоторой информацией, которую мы хотим так же бэкапить. Никаких проблем, это делается достаточно просто.

Создаем на windows сервере сетевую шару с информацией. Создаем пользователя и добавляем его в доступ к этой папке. Этого пользователя мы будем использовать для подключения виндовой шары к linux серверу.

Монтируем шару с информацией, которую будем бэкапить:

# mount -t cifs //192.168.0.16/docs /mnt/docs -o user=backup,password=12345,iocharset=utf-8,codepage=cp866

192.168.0.16 — адрес виндовой шары

backup и 12345 — пользователь и пароль виндовой машины с доступом к шаре docs.

Все, теперь папку /mnt/docs можно использовать в качестве приемника в нашем скрипте бэкапа с rsync. Если папка примонтирована непосредственно к серверу с бэкапами, то нужно на нем самом настроить конфиг rsyncd на примере серверов источников, запустить на нем rsyncd и в скрипте в качестве ip адреса сервера указывать 127.0.0.1.

Я в таких случаях создаю несколько скриптов: на монтирование шары, бэкап и размонтирование, объединяю их в один и запускаю последовательно. В итоге получается, что подключаем диск, делаем бэкап и отключаем его.

Так же есть возможность установить на Windows Server rsync с помощью cygwin. Подобный функционал собран в готовом приложении — cwRsync server. Его настройка ничем принципиально не отличается от настройки linux версии. Нужно только внимательно следить за путями к директориям, примеры есть в конфигах.

Онлайн курс Infrastructure as a code

Если у вас есть желание научиться автоматизировать свою работу, избавить себя и команду от рутины, рекомендую пройти онлайн курс Infrastructure as a code. в OTUS. Обучение длится 4 месяца.

Что даст вам этот курс:

- Познакомитесь с Terraform.

- Изучите систему управления конфигурацией Ansible.

- Познакомитесь с другими системами управления конфигурацией — Chef, Puppet, SaltStack.

- Узнаете, чем отличается изменяемая инфраструктура от неизменяемой, а также научитесь выбирать и управлять ей.

- В заключительном модуле изучите инструменты CI/CD: это GitLab и Jenkins

Смотрите подробнее программу по .

Заключение

Теперь вы знаете, как работает firewalld, знакомы с основными понятиями брандмауэра, умеете создавать пользовательские зоны и добавлять сервисы.

Брандмауэр firewalld позволяет настраивать гибкие наборы правил, которые учитывают вашу сетевую среду. Благодаря этому вы можете беспрепятственно переходить между различными политиками брандмауэра посредством использования зон. Практические навыки работы с этой системой позволят вам воспользоваться гибкостью и мощью этого инструмента.

Много полезного вы найдете в официальной документации firewalld.

CentOSCentOS 8firewalld

Заключение

Не забудьте в таком режиме публикации 1с баз добавить побольше памяти и процессора виртуальной машине с веб сервером. Рекомендую не менее 4CPU и 8G Ram. С каждым релизом 1С хочет все больше и больше ресурсов. Еще во время тестов заметил такую вещь, что виртуалка с 1С не запрашивала больше оперативной памяти, несмотря на то, что было включено динамическое выделение. При этом все жутко тормозило и памяти явно не хватало. Пришлось отключить динамическую память и жестко задать 8G, чтобы все зашевелилось более ли менее быстро.

Для безопасности и удобства, перед Apache можно настроить Nginx в режиме proxy_pass.

Онлайн курс Основы сетевых технологий

Теоретический курс с самыми базовыми знаниями по сетям. Курс подходит и начинающим, и людям с опытом. Практикующим системным администраторам курс поможет упорядочить знания и восполнить пробелы. А те, кто только входит в профессию, получат на курсе базовые знания и навыки, без воды и избыточной теории. После обучения вы сможете ответить на вопросы:

- На каком уровне модели OSI могут работать коммутаторы;

- Как лучше организовать работу сети организации с множеством отделов;

- Для чего и как использовать технологию VLAN;

- Для чего сервера стоит выносить в DMZ;

- Как организовать объединение филиалов и удаленный доступ сотрудников по vpn;

- и многое другое.

Уже знаете ответы на вопросы выше? Или сомневаетесь? Попробуйте пройти тест по основам сетевых технологий. Всего 53 вопроса, в один цикл теста входит 10 вопросов в случайном порядке. Поэтому тест можно проходить несколько раз без потери интереса. Бесплатно и без регистрации. Все подробности на странице .

![Чек лист по настройке vps/vds, выделенного сервера linux с нуля [айти бубен]](http://tehnikaarenda.ru/wp-content/uploads/c/3/c/c3c45c0129a6d75cd86bbe87a0882358.jpeg)

![Чек лист по настройке vps/vds, выделенного сервера linux с нуля [айти бубен]](http://tehnikaarenda.ru/wp-content/uploads/5/d/5/5d5601dd8223fbffbc37696211f56ff2.jpeg)