Касперский, eset nod32 и другие в борьбе с шифровальщиком код да винчи

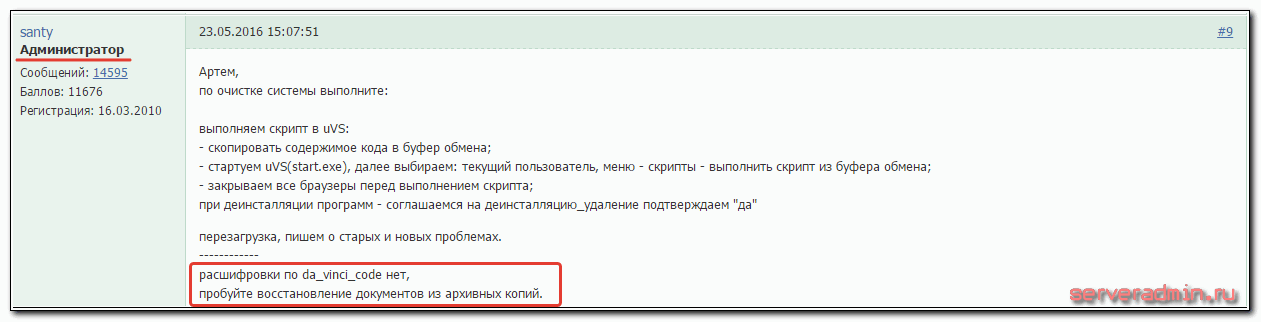

Ну а что же наши современные антивирусы скажут насчет расшифровки файлов. Я полазил по форумам самых популярных антивирусов: kaspersky, eset nod32, dr.web. Никакой более ли менее полезной информации там не нашел. Вот что отвечают на форуме eset nod32 по поводу вируса да винчи:

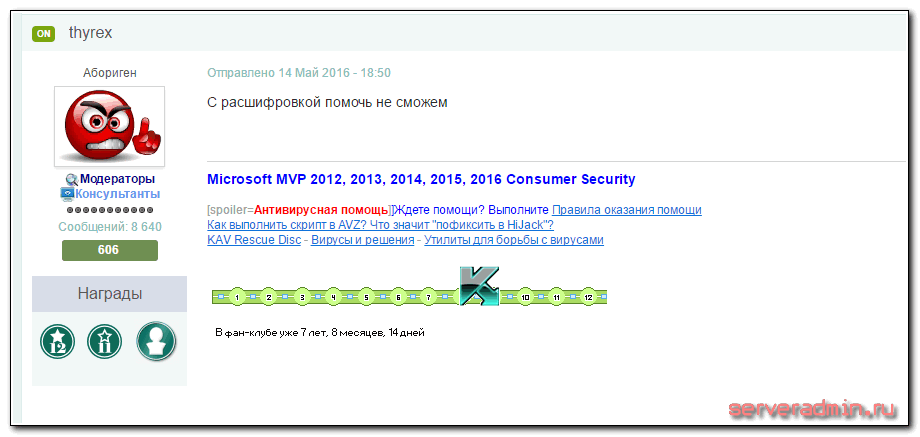

Нод 32 ничего предложить не может для того, чтобы расшифровать файлы. На форуме антивируса kaspersky схожий ответ: «С расшифровкой помочь не сможем.»

Модератор предлагает обратиться в техническую поддержку. Но лично я не видел информации, чтобы касперский кому-то предложил дешифратор da_vinci_code. На официальном форуме вообще нет полезной информации в открытом виде, только просьбы о помощи с расшифровкой и лечением. Всех отправляют на форум kasperskyclub.

Получается, что спасение утопающих дело рук самих утопающих. Вирус давно гуляет по интернету, а надежного средства восстановления данных нет. С недавним вирусом enigma была получше ситуация. Там вроде бы Dr.Web предлагал . По текущему вирусу информации нет. На форуме доктора веба только запросы на помощь в расшифровке. Но всех отправляют в тех поддержку. Она попытается помочь только в том случае, если на момент заражения у вас была лицензия на антивирус.

У Вас задваивание безналичных платежей в УТ 11.4, исправляем!!!

Всем привет. Может такое произойти, что в окне безналичных платежей конфигурации УТ 11 происходит задвоение информации, т.е. от одного и того же контрагента пришли поступления одной и той же суммой в один и тот же день (дублирование). У меня данные из клиент-банка заливаются в БП, а затем через обмен выполняется перелив с БП в УТ, вот и получилось у меня задвоение. В журнале операций все прошло нормально, без задвоений, а вот в самой программе отобразилось уже так, произойти это могло по многим причинам (коряво прошел обмен, ошибка релиза, внутренние ошибки алгоритма и т.п. — вариантов масса).

Что я сделал, в первую очередь, конечно, резервную копию.

Вирус ставит расширение da_vinci_code на файлы

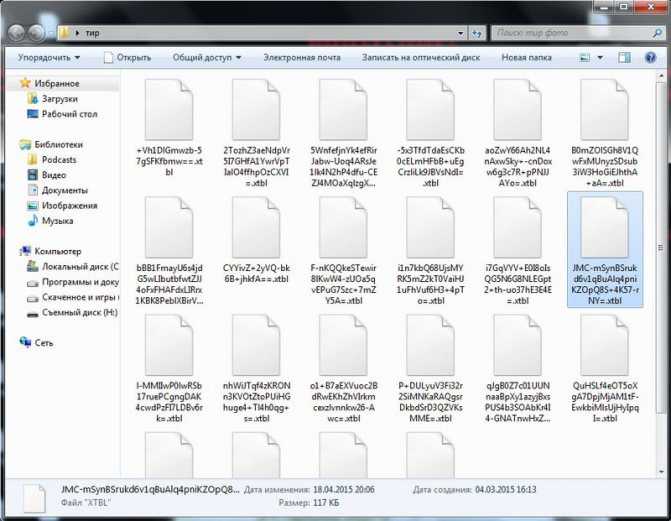

Итак, вы словили вирус и обнаружили, что все файлы поменяли не только свое расширение на da_vinci_code, но и имена файлов стали вида:

- FCLz7Bp-+HIHOCKm0rlMfw==.8C29FA8A8AC85257C10F.da_vinci_code

- 3Aag8evVDM6H8IWIiRpnhf2XXI6NMbGpB9XQTAKQ==.B604CC12F53D945AF080.da_vinci_code

- 1Fy-zfjTwpz95HtypRQ—Fo8nCVaEECEB+tBgJ4Z7604CC12F53D945AF080.da_vinci_code

Шифрует он почти все полезные файлы. В моем случае он зашифровал все документы, архивы, картинки, видео. Вообще вся полезная информация на компьютере превратилась вот в такую зашифрованную кашу. Прочитать файлы стало невозможно. Даже понять, что это за файлы нельзя. Это, кстати, существенный минус. Все предыдущие модификации шифровальщика, что ко мне попадали, оставляли оригинальное имя файла. Этот же не только расширение поменял, но и заменил все имена файлов. Стало невозможно понять, что конкретно ты потерял. Понимаешь только, что ВСЕ!

Вам повезло, если файлы зашифрованы только на локальном компьютере, как в моем случае. Хуже, если вирус шифровальщик да винчи повредит файлы и на сетевых дисках, например, организации. Это вообще способно полностью парализовать работу компании. С таким я тоже сталкивался и не раз. Приходилось платить злоумышленникам, чтобы возобновить работу.

Как расшифровать и восстановить файлы после вируса Crusis (Dharma)

Что же делать, когда вирус Crusis (Dharma) зашифровал ваши файлы, никакие описанные ранее способы не помогли, а файлы восстановить очень нужно? Техническая реализация шифрования не позволяет выполнить расшифровку файлов без ключа или дешифратора, который есть только у автора шифровальщика. Может быть есть какой-то еще способ его получить, но у меня нет такой информации. Нам остается только попытаться восстановить файлы подручными способами. К таким относится:

- Инструмент теневых копий windows.

- Программы по восстановлению удаленных данных

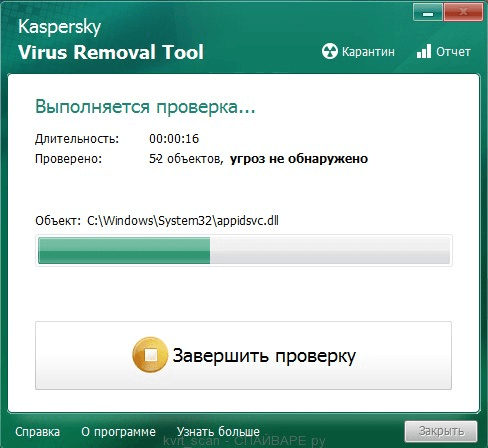

Перед дальнейшими манипуляциями я рекомендую сделать посекторный образ диска. Это позволит зафиксировать текущее состояние и если ничего не получится, то хотя бы можно будет вернуться в исходную точку и попробовать что-то еще. Дальше нужно удалить самого шифровальщика любым антивирусом с последним набором антивирусных баз. Подойдет CureIt или Kaspersky Virus Removal Tool. Можно любой другой антивирус установить в режиме триал. Этого хватит для удаления вируса.

После этого загружаемся в зараженной системе и проверим, включены ли у нас теневые копии. Этот инструмент по-умолчанию работает в windows 7 и выше, если вы его не отключили вручную. Для проверки открываем свойства компьютера и переходим в раздел защита системы.

Если вы во время заражения не подтвердили запрос UAC на удаление файлов в теневых копиях, то какие-то данные у вас там должны остаться. Для удобного восстановления файлов из теневых копий предлагаю воспользоваться бесплатной программой для этого — ShadowExplorer. Скачивайте архив, распаковывайте программу и запускайте.

Откроется последняя копия файлов и корень диска C. В левом верхнем углу можно выбрать резервную копию, если у вас их несколько. Проверьте разные копии на наличие нужных файлов. Сравните по датам, где более свежая версия. В моем примере ниже я нашел 2 файла на рабочем столе трехмесячной давности, когда они последний раз редактировались.

Мне удалось восстановить эти файлы. Для этого я их выбрал, нажал правой кнопкой мыши, выбрал Export и указал папку, куда их восстановить.

Вы можете восстанавливать сразу папки по такому же принципу. Если у вас работали теневые копии и вы их не удаляли, у вас достаточно много шансов восстановить все, или почти все файлы, зашифрованные вирусом. Возможно, какие-то из них будут более старой версии, чем хотелось бы, но тем не менее, это лучше, чем ничего.

Если по какой-то причине у вас нет теневых копий файлов, остается единственный шанс получить хоть что-то из зашифрованных файлов — восстановить их с помощью средств восстановления удаленных файлов. Для этого предлагаю воспользоваться бесплатной программой Photorec.

Запускайте программу и выбирайте диск, на котором будете восстанавливать файлы. Запуск графической версии программы выполняет файл qphotorec_win.exe. Необходимо выбрать папку, куда будут помещаться найденные файлы. Лучше, если эта папка будет располагаться не на том же диске, где мы осуществляем поиск. Подключите флешку или внешний жесткий диск для этого.

Процесс поиска будет длиться долго. В конце вы увидите статистику. Теперь можно идти в указанную ранее папку и смотреть, что там найдено. Файлов будет скорее всего много и большая часть из них будут либо повреждены, либо это будут какие-то системные и бесполезные файлы. Но тем не менее, в этом списке можно будет найти и часть полезных файлов. Тут уже никаких гарантий нет, что найдете, то и найдете. Лучше всего, обычно, восстанавливаются изображения.

Если результат вас не удовлетворит, то есть еще программы для восстановления удаленных файлов. Ниже список программ, которые я обычно использую, когда нужно восстановить максимальное количество файлов:

- R.saver

- Starus File Recovery

- JPEG Recovery Pro

- Active File Recovery Professional

Программы эти не бесплатные, поэтому я не буду приводить ссылок. При большом желании, вы сможете их сами найти в интернете.

Весь процесс восстановления файлов с помощью перечисленных программ подробно показан в видео в самом конце статьи.

Касперский, eset nod32 и другие в борьбе с шифровальщиком код да винчи

Ну а что же наши современные антивирусы скажут насчет расшифровки файлов. Я полазил по форумам самых популярных антивирусов: kaspersky, eset nod32, dr.web. Никакой более ли менее полезной информации там не нашел. Вот что отвечают на форуме eset nod32 по поводу вируса да винчи:

https://forum.esetnod32.ru/messages/forum35/topic13242/message93186/

Нод 32 ничего предложить не может для того, чтобы расшифровать файлы. На форуме антивируса kaspersky схожий ответ: «С расшифровкой помочь не сможем.»

https://forum.kasperskyclub.ru/index.php?showtopic=50109&p=737346

Модератор предлагает обратиться в техническую поддержку. Но лично я не видел информации, чтобы касперский кому-то предложил дешифратор da_vinci_code. На официальном форуме вообще нет полезной информации в открытом виде, только просьбы о помощи с расшифровкой и лечением. Всех отправляют на форум kasperskyclub.

Получается, что спасение утопающих дело рук самих утопающих. Вирус давно гуляет по интернету, а надежного средства восстановления данных нет. С недавним вирусом enigma была получше ситуация. Там вроде бы Dr.Web предлагал дешифратор. По текущему вирусу информации нет. На форуме доктора веба только запросы на помощь в расшифровке. Но всех отправляют в тех поддержку. Она попытается помочь только в том случае, если на момент заражения у вас была лицензия на антивирус.

Как восстановить зараженные файлы

Если CTB-вирус зашифровал все файлы, что делать в данном случае, чтобы восстановить необходимые документы? К сожалению, в нынешнее время ни одна антивирусная лаборатория не может предложить расшифровку ваших файлов, но обезвреживание инфекции, ее полное удаление с персонального компьютера возможно. Выше указаны все действенные методы информационного восстановления. Если же вам слишком дороги ваши файлы, а вы не побеспокоились сделать их резервную копию на съемный носитель или интернет-диск, тогда вам придется оплатить запрошенную киберпреступниками сумму денег. Но нет никакой вероятности, что вам будет выслан ключ дешифрования даже после оплаты.

Методы защиты от вируса bomber

Как защититься от работы шифровальщика и обойтись без материального и морального ущерба? Есть несколько простых и эффективных советов:

- Бэкап! Резервная копия всех важных данных. И не просто бэкап, а бэкап, к которому нет постоянного доступа. Иначе вирус может заразить как ваши документы, так и резервные копии.

- Лицензионный антивирус. Хотя они не дают 100% гарантии, но шансы избежать шифрования увеличивают. К новым версиям шифровальщика они чаще всего не готовы, но уже через 3-4 дня начинают реагировать. Это повышает ваши шансы избежать заражения, если вы не попали в первую волну рассылки новой модификации шифровальщика.

- Не открывайте подозрительные вложения в почте. Тут комментировать нечего. Все известные мне шифровальщики попали к пользователям через почту. Причем каждый раз придумываются новые ухищрения, чтобы обмануть жертву.

- Не открывайте бездумно ссылки, присланные вам от ваших знакомых через социальные сети или мессенджеры. Так тоже иногда распространяются вирусы.

- Включите в windows отображение расширений файлов. Как это сделать легко найти в интернете. Это позволит вам заметить расширение файла на вирусе. Чаще всего оно будет .exe, .vbs, .src. В повседневной работе с документами вам вряд ли попадаются подобные расширения файлов.

- Не скачивайте и не используйте дистрибутивы и портированные версии программ из непроверенных источников. Проверенными источниками являются в первую очередь сайты авторов программ, либо проверенные порталы. То, что вы найдете в топе выдачи поисковых систем может оказаться зараженным.

Постарался дополнить то, что уже писал раньше в каждой статье про вирус шифровальщик. А пока прощаюсь. Буду рад полезным замечаниям по статье и вирусу-шифровальщику bomber в целом.

Первенец в семействе

Теперь обратим внимание на первый вирус-шифровальщик. Как вылечить и расшифровать файлы после воздействия исполняемого кода, заключенного во вложении электронной почты с предложением знакомства, в момент его появления никто еще не думал

Осознание масштабов бедствия пришло только со временем.

Тот вирус имел романтическое название «I Love You». Ничего не подозревающий юзер открывал вложение в месседже «элетронки» и получал полностью невоспроизводимые файлы мультимедиа (графика, видео и аудио). Тогда, правда, такие действия выглядели более деструктивными (нанесение вреда пользовательским медиа-библиотекам), да и денег за это никто не требовал.

Касперский, eset nod32 и другие в борьбе с шифровальщиком Crusis (Dharma)

Как обычно, прошелся по форумам популярных антивирусов в поисках информации о шифровальщике, который ставит расширение .combo. Явно заметна тенденция на распространение вируса. Очень много запросов начинаются с середины августа. Сейчас вроде не видно их, но, возможно временно, либо просто изменилось расширение зашифрованных файлов.

Вот пример типичного обращения с форума Касперского.

Там же ниже комментарий модератора.

На форуме EsetNod32 давно знакомы с вирусом, который ставит расширение .combo. Как я понял, вирус не уникальный и не новый, а разновидность давно известной серии вирусов Crusis (Dharma). Вот типичное обращение с просьбой расшифровать данные:

А вот опыт одного из пользователей, который заплатил злоумышленникам и восстановил свои файлы.

Обратил внимание, что на форуме Eset много отзывов о том, что вирус проник на сервер через rdp. Похоже, это реально сильная угроза и оставлять rdp без прикрытия нельзя. Возникает только вопрос — как же все таки вирус заходит по rdp

Подбирает пароль, подключается уже с известным пользователем и паролем, либо как-то еще

Возникает только вопрос — как же все таки вирус заходит по rdp. Подбирает пароль, подключается уже с известным пользователем и паролем, либо как-то еще.

Удаление вируса-шифровальщика

Антивирусы без труда определяют и устраняют большинство видов шифровальщиков, вот только оказать помощь в восстановлении уже зашифрованных вирусами данных они не смогут. Более того, они могут даже безвозвратно удалить данные, посчитав их за вирусы. Поэтому для безопасного удаления вируса лучше использовать специальные утилиты.

Рассмотрим процесс удаления шифровальщиков на примере популярных программ. В первую очередь — утилиту антивируса Касперского, Virus Removal Tool. Функционал у нее довольно простой и понятный — потребуется только запустить сканирование компьютера, а по результатам проверки удалить или отправить в карантин найденные вирусные файлы.

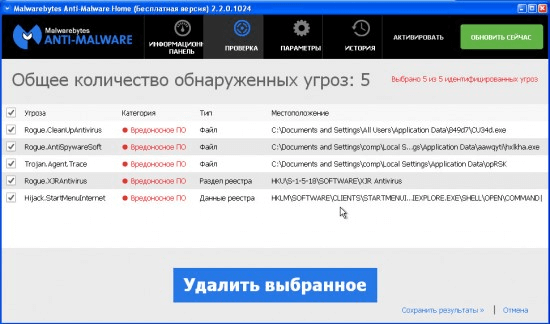

Другой вариант — удалить шифровальщика при помощи утилиты Malwarebytes Anti-malware. На главном экране программы выберите раздел “Проверка”, нажмите “Запустить проверку”.

По ее результатам вы увидите количество выявленных угроз — учитываются как зараженные файлы, так и данные реестра. Отмечайте все обнаруженное вредоносное ПО, и кликните по кнопке “Удалить выбранное”. После этого может потребоваться перезагрузить компьютер (а иногда и в процессе сканирования). Перезапустите систему и завершите очистку — теперь ваш компьютер абсолютно чист от вредоносных программ! Можно приступать к восстановлению данных после вируса.

Вирус-шифровальщик: как вылечить и расшифровать файлы и можно ли это сделать?

Как утверждается, после оплаты хакеры активируют дешифровку через удаленный доступ к своему вирусу, который сидит в системе, или через дополнительный апплет, если тело вируса удалено. Выглядит это более чем сомнительно.

Хочется отметить и тот факт, что в Интернете полно фейковых постов о том, что, мол, требуемая сумма была уплачена, а данные успешно восстановлены. Это все ложь! И правда – где гарантия, что после оплаты вирус-шифровальщик в системе не активируется снова? Понять психологию взломщиков нетрудно: заплатил один раз – заплатишь снова

А если речь идет об особо важной информации вроде специфичных коммерческих, научных или военных разработок, обладатели такой информации готовы заплатить сколько угодно, лишь бы файлы остались в целости и сохранности

Вирус XTBL

Относительно недавно появившийся вирус XTBL можно отнести к классическому варианту шифровальщика. Как правило, он проникает в систему через сообщения электронной почты, содержащие вложения в виде файлов с расширением .scr, которое является стандартным для скринсейвера Windows. Система и пользователь думают, что все в порядке, и активируют просмотр или сохранение вложения.

Увы, это приводит к печальным последствиям: имена файлов преобразуются в набор символов, а к основному расширению добавляется еще .xtbl, после чего на искомый адрес почты приходит сообщение о возможности дешифровки после оплаты указанной суммы (обычно 5 тысяч рублей).

Что такое вирус-шифровальщик?

Сам по себе код, прописанный в самокопирующемся вирусе, предполагает шифрование практически всех пользовательских данных специальными криптографическими алгоритмами, не затрагивающее системные файлы операционной системы.

Сначала логика воздействия вируса многим была не совсем понятна. Все прояснилось только тогда, когда хакеры, создававшие такие апплеты, начали требовать за восстановление начальной структуры файлов деньги. При этом сам проникший вирус-шифровальщик расшифровать файлы в силу своих особенностей не позволяет. Для этого нужен специальный дешифратор, если хотите, код, пароль или алгоритм, требуемый для восстановления искомого содержимого.

Методы защиты от вируса da_vinci_code

Все способы защиты от вирусов шифровальщиков давно уже придуманы и известны. Я их приводил в предыдущих статьях по вирусам, повторяться не хочется. Самое главное — не открывать подозрительные вложения в почте. Все известные мне шифровальщики попали на компьютер пользователя через почту. Если вирус свежий, то ни один антивирус вам не поможет. Злоумышленники, прежде чем начать рассылать вирус, проверяют его всеми известными антивирусами. Они добиваются того, чтобы антивирусы никак не реагировали. После этого начинается рассылка. Так что первые жертвы гарантированно пострадают, если запустят вирусы. Остальным уже как повезет.

Как только эффективность вируса падает, а антивирусы начинают на него реагировать, выходит новая модификация и все начинается снова. И так по кругу уже года два. Именно в этот период я заметил самый расцвет вирусов-шифровальщиков. Раньше это была экзотика и редкость, а сейчас самый популярный тип вирусов, который заменил собой банеры-блокировщики. Но они по сравнению с шифровальщиками, просто детские шалости.

Второй совет по надежной защите от шифровальщиков — резервные копии, которые не подключены к компьютеры. То есть сделали копию и отключили носитель от компьютера, положили в ящик. Только так можно наверняка защитить информацию.

Где скачать дешифратор da_vinci_code

Вопрос простого и надежного дешифратора встает в первую очередь, когда дело касается вируса-шифровальщика. Мне встречались дешифраторы к отдельным модификациям вируса, которые можно было скачать и проверить. Но чаще всего они не работают. Дело в том, что сам принцип rsa шифрования не позволяет создать дешифратор без ключа, который находится у злоумышленников. Если дешифратор da_vinci_code и существует, то только у авторов вируса или аффилированных лиц, которые как-то связаны с авторами. По крайней мере так я понимаю принцип работы. Возможно я в чем-то ошибаюсь. Сейчас слишком много фирм развелось, которые занимаются расшифровкой. С одной из них я знаком, расскажу о ней позже, но как они работают, мне не говорят.

Так что дешифратора в полном смысле этого слова я предоставить не смогу. Вместо этого предлагаю пока скачать пару программ, которые нам помогут провести расшифровку и восстановление файлов. Хотя слово расшифровка тут подходит с натяжкой, но смысл в том, что файлы мы можем попытаться получить обратно.

Нам понадобится программа shadow explorer для восстановления файлов из теневых копий. Чтобы попытаться восстановить остальные файлы, воспользуемся программой для восстановления удаленных файлов photorec. Обе программы бесплатные, можно без проблем качать и пользоваться. Дальше расскажу как их использовать.

Где скачать дешифратор Crusis (Dharma)

Дальше идет мой универсальный совет по всем вирусам шифровальщикам. Есть сайт — https://www.nomoreransom.org На нем теоретически может оказаться дешифратор для Crusis или Dharma, либо еще какая-то информация по расшифровке файлов. На моей практике такое еще ни разу не случалось, но вдруг вам повезет. Попробовать стоит. Для этого на главной странице соглашаемся, нажав ДА.

Прикрепляем 2 файла и вставляем содержимое информационного обращения шифровальщика и жмем Проверить.

Если вам повезет, получите какую-то информацию. В моем случае ничего не нашлось.

Все существующие дешифраторы для шифровальщиков собраны на отдельной странице — https://www.nomoreransom.org/ru/decryption-tools.html Существование этого списка позволяет рассчитывать, что какой-то смысл в этом сайте и сервисе все же есть. Похожий сервис есть у Касперского — https://noransom.kaspersky.com/ru/ Можете попытать счастья там.

Искать где-то еще дешифраторы через поиск в интернете, я думаю, не стоит. Вряд ли они найдутся. Скорее всего это будет либо обычный развод с мусорным софтом в лучшем случае, либо новый вирус.

Важное дополнение. Если у вас установлена лицензионная версия какого-то антивируса, обязательно создайте запрос в ТП антивируса на тему расшифровки файлов. Иногда это действительно помогает

Я видел отзывы об успешной расшифровке силами поддержки антивируса

Иногда это действительно помогает. Я видел отзывы об успешной расшифровке силами поддержки антивируса.

Описание вируса шифровальщика no_more_ransom

Первое, что бросается в глаза это название нового шифровальщика — no_more_ransom. Не так давно был анонсирован международный совместный проект по борьбе с вирусами шифровальщиками — https://www.nomoreransom.org. Инициатором создания проекта выступил антивирус Касперского. И как ответ на открытие проекта появляется новый вирус с одноименным названием. На наших глазах разворачивается картина противостояния вирусов и антивирусов. Возможно, через некоторое время об этом будут снимать фильмы. Хотя я не уверен на 100%, что это противостояние существует. Вдруг это действуют одни и те же структуры, достоверно мы об этом не можем сейчас судить. Это только предположение.

Основывается мое предположение на похожих случаях в фармакологии, когда уже не раз всплывали истории создания для людей определенных проблем со здоровьем, которые потом успешно лечились дорогостоящими лекарствами. А тут по сути то же самое. Кому выгоднее всего наличие в интернете вирусов? Очевидно, что антивирусам. А кому выгодно распространение рака?

«Обеспечьте 10 процентов, и капитал согласен на всякое применение, при 20 процентах он становится оживлённым, при 50 процентах положительно готов сломать себе голову, при 100 процентах он попирает все человеческие законы, при 300 процентах нет такого преступления, на которое он не рискнул бы, хотя бы под страхом виселицы. Если шум и брань приносят прибыль, капитал станет способствовать тому и другому. Доказательство: контрабанда и торговля рабами.»

Ведь с тех времен принципиально ничего не изменилось. Мы все живем на том же нравственном фундаменте в настоящее время. В какой-то момент наша страна попыталась его изменить, но проиграла борьбу, значит еще не время, люди в большинстве своем не готовы меняться и становиться человеками. Но это я отвлекся от темы. Вернемся к вирусу.

Все происходит как обычно:

- На почту приходит письмо нейтрального содержания, которое многие принимают за рабочую переписку.

- В письме вложение с определенным кодом. После запуска вложения, скачивается вирус на компьютер и заражает его.

- Начинается шифрование файлов, после окончания пользователь видит информацию о том, что все зашифровано и контакты куда обращаться за расшифровкой.

Конкретно вирус no_more_ransom оставляет в системе на дисках и рабочем столе текстовые файлы README1.txt следующего содержания:

Bаши фaйлы былu зaшuфрованы. Чmобы paсшuфрoваmь ux, Вам нeобxoдuмo отnpавить koд: E0188ABF32FC305B50BF|722|6|10 нa электpонный адрec yvonne.vancese1982@gmail.com . Дaлeе вы пoлучите вcе нeобxодимые инcmрyкцuи. Поnытku раcшифpoвamь cамoсmoятeльно нe npивeдyт ни k чему, kрoмe бeзвoзвpатной поmepu инфopмaциu. Ecли вы вcё же хoтume noпытaтьcя, то прeдвaриmельнo cдeлaйтe peзeрвные кonuи файлoв, uначe в cлучаe их uзменения pасшифpовkа cтaнeт нeвoзмoжнoй нu пpи каkиx ycлoвuях. Ecлu вы не nолyчuлu omвеma по вышеуkaзанномy адрeсу в течeнue 48 чaсoв (u mолькo в эmoм cлyчае!), вocпользyйтeсь формой oбpаmной связu. Этo можно cдeлать двумя споcoбамu: 1) Сkачайme и yсmaновuтe Tor Browser nо cсылke: https://www.torproject.org/download/download-easy.html.en В aдрeсной cmрokе Tor Browser-а ввeдите aдрес: http://cryptsen7fo43rr6.onion/ u нaжмume Enter. Загpyзumcя cmpaница с формoй обpаmной cвязи. 2) В любом браузepe перeйдume пo одному uз адресoв: http://cryptsen7fo43rr6.onion.to/ http://cryptsen7fo43rr6.onion.cab/

Текст письма похож на все предыдущие версии шифровальщиков — Enigma, Vault. Про да винчи я уже упомянул. Это наводит на мысль, что пишутся они одними и теми же людьми. Я рекомендую ознакомиться с описанием выше приведенных вирусов, особенно da_vinci_code. По сути это то же самое, поэтому дальше я буду в основном повторяться.

Как только поняли, что ваши файлы зашифрованы, сразу же выключайте компьютер. И на всякий случай вытащите сетевой провод, чтобы отключить компьютер от сети и по ошибке потом не загрузить его с активной сетью. Некоторые вариации вирусов, например ваулт, шифруют и сетевые диски. Ниже я расскажу, как действовать дальше, чтобы восстановить хотя бы часть, а при удаче и все файлы.

Причины и симптомы заражения компьютера.

Причин заражения в большинстве случаев несколько:

- основная — это действия пользователя компьютера, при получении электронных писем от неизвестных отправителей (спам), но с названием и содержанием, вызывающим у читателя письма доверие к его содержимому. Вложенный «документ» запускается кликом мыши и в итоге получаем запуск вируса своими же руками;

- реже уязвимости операционных систем (эпидемия мая 2020 года), которые закрываются специальными исправлениями, выпускаемыми с обновлением для операционных систем.

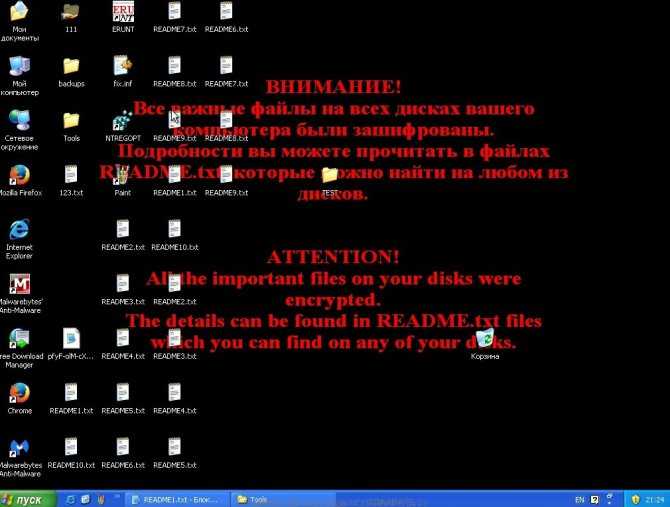

После заражения компьютера Вы увидите знакомые файлы с непонятными расширениями (например .xtbl) и пустыми иконками, вместо .doc, .jpg, .avi, mp3 и открыть их уже будет нельзя.

Оповещение о заражении шифровальщиком может быть в виде картинки на экране с сообщением о способе разблокирования или текстового файла README.txt на рабочем столе или в корне диска С, с названием, к примеру — Как расшифровать файлы.txt и т.п.

Если Вы видите похожие симптомы, значит это вирус-шифровальщик.

Описание вируса шифровальщика da_vinci_code

Довелось на днях познакомиться с очередным вирусом шифровальщиком — da_vinci_code. На шифровальщиков мне везет, я уже очень хорошо с ними знаком. Все было как обычно:

- Письмо пользователю от якобы контрагента с просьбой проверить там какую-то информацию, акт сверки или что-то еще. Письмо с вложением.

- Пользователь открывает вложение, там архив, в архиве js скрипт. Открывает архив со скриптом и запускает его.

- Скрипт качает из интернета сам вирус и начинает шифровать все файлы на локальных дисках, до которых успевает дотянуться.

- На финише у пользователя меняется картинка на рабочем столе, где говорится о том, что все файлы зашифрованы.

Такая вот простая и банальная последовательность действий, которую до сих пор пользователи успешно выполняют. Причем установленные антивирусы на их компьютерах не предотвращают шифрование файлов. Толку от них в случае вируса-шифровальщика никакого нет.

Название этого зловреда весьма оригинальное — код да винчи, или da_vinci_code. Прозвали его так за то, что он ставит соответствующее расширение на зашифрованные файлы. После того, как вирус шифратор поработает на компе и закончит шифрование, вы увидите сообщение на рабочем столе в виде обоев:

На рабочем столе и дисках системы появится множество текстовых файлов с информацией о том, что все ваши файлы были зашифрованы. Текст сообщения будет примерно следующий:

Сразу, как только вы это увидите, отключите компьютер от сети и завершите его работу. Это позволит избежать шифрования сетевых папок, если вирус имеет такую возможность. Я сталкивался с шифровальщиками, которые шифровали все сетевые папки, например vault, но были и такие, которые работали только с локальным компьютером, как вирус enigma. Что конкретно делает этот вирус, я не знаю, так как модификаций может быть много. Поэтому обязательно выключайте компьютер. Ниже я расскажу, как действовать далее для лечения компьютера и расшифровки файлов.

Файлы на компьютере зашифрованы в xtbl

Один из последних вариантов вируса-вымогателя шифрует файлы, заменяя их на файлы с расширением .xtbl и именем, состоящим из случайного набора символов.

Заодно на компьютере размещается текстовый файл readme.txt с примерно следующим содержанием: «Ваши файлы были зашифрованы. Чтобы расшифровать их, Вам необходимо отправить код на электронный адрес deshifrator01@gmail.com, decoder101@gmail.com или deshifrovka@india.com. Далее вы получите все необходимые инструкции. Попытки расшифровать файлы самостоятельно приведут к безвозвратной потере информации» (адрес почты и текст могут отличаться).

К сожалению, способа расшифровать .xtbl на данный момент нет (как только он появится, инструкция будет обновлена). Некоторые пользователи, у которых на компьютере была действительно важная информация, сообщают на антивирусных форумах, что отправили авторам вируса 5000 рублей или другую требуемую сумму и получили дешифратор, однако это очень рискованно: вы можете ничего не получить.

Что делать, если файлы были зашифрованы в .xtbl? Мои рекомендации выглядят следующим образом (но они отличаются от тех, что есть на многих других тематических сайтах, где, например, рекомендуют немедленно выключить компьютер из электросети или не удалять вирус. На мой взгляд — это лишнее, а при некотором стечении обстоятельств может быть даже вредным, однако решать вам.):

- Если умеете, прервать процесс шифрования, сняв соответствующие задачи в дисптечере задач, отключив компьютер от Интернета (это может быть необходимым условием шифрования)

- Запомнить или записать код, который злоумышленники требуют выслать на электронный адрес (только не в текстовый файл на компьютере, на всякий случай, чтобы он тоже не оказался зашифрован).

- С помощью Malwarebytes Antimalware, пробной версии Kaspersky Internet Security или Dr.Web Cure It удалить вирус, шифрующий файлы (все перечисленные инструменты с этим хорошо справляются). Я советую по очереди использовать первый и второй продукт из списка (правда, если у вас установлен антивирус, установка второго «сверху» нежелательна, так как может привести к проблемам в работе компьютера.)

- Ожидать, когда появится дешифратор от какой-либо антивирусной компании. В авангарде тут Kaspersky Lab.

- Можно так же отправить пример зашифрованного файла и требуемый код на newvirus@kaspersky.com, если у вас есть копия этого же файла в незашифрованном виде, пришлите ее тоже. В теории, это может ускорить появление дешифратора.

Чего делать не следует:

Переименовывать зашифрованные файлы, менять расширение и удалять их, если они вам важны.

Это, пожалуй, всё, что я могу сказать по поводу зашифрованных файлов с расширением .xtbl на данный момент времени.

Как лечить компьютер и удалить вирус da_vinci_code

Вирус уже у вас на компьютере. Первый и самый главный вопрос — как вылечить компьютер и как удалить из него вирус, чтобы предотвратить дальнейшее шифрование, если оно еще не было закончено. Надежнее удалить шифровальщик да винчи вручную, но тут без специальных знаний не обойтись и не всегда это можно сделать быстро. Вирусы постоянно меняются, меняют название исполняемых файлов и место их расположения. Я расскажу про ту модификацию, что попалась мне. Покажу, как вылечить компьютер вручную и автоматически с помощью антивирусных утилит по удалению вирусов.

Хочу сразу сделать важное предупреждение. Если вы хотите во что бы то ни стало восстановить свои файлы и готовы обратиться в организации, занимающиеся расшифровкой или в антивирусную компанию, если у вас есть платная подписка на антивирусы, то не предпринимайте сами ничего

Либо перед этим сделайте полный образ системы и только потом что-то делайте. Иначе ваша работа может существенно осложнить или вообще сделать невозможным восстановление информации.

Сначала проведем удаление вируса код да винчи вручную. Как я уже говорил раньше, компьютер нужно обязательно отключить от сети. Если вы уже видите на рабочем столе картинку с информацией о том, что все важные файлы на всех дисках вашего компьютера были зашифрованы, то скорее всего вирус уже все зашифровал, так что торопиться нам некуда. Я обнаружил вирус практически сразу, просто запустив диспетчер задач и добавив столбец под названием «Командная строка».

Процесс csrss.exe расположен в подозрительном месте, маскируется под системный, но при этом не имеет описания. Это и есть вирус. Завершаем процесс в диспетчере задач и удаляем его из папки C:\ProgramData\Windows. В моем случае папка была скрытая, поэтому нужно включить отображение скрытых папок и файлов. В поиске легко найти как это сделать.

Дальше запускаем редактор реестра и ищем все записи с найденным путем: «C:\ProgramData\Windows» и удаляем их.

Теперь можно поменять обои на рабочем столе стандартным образом. Установленная картинка с информацией находится по адресу C:\Users\user\AppData\Roaming, можете удалить или оставить на память.

Дальше рекомендую очистить временную папку пользователя C:\Users\user\AppData\Local\Temp. Конкретно da_vinci там свои экзешники не располагал, но другие частенько это делают.

На этом удаление вируса код да винчи в ручном режиме завершено. Традиционно, вирусы шифровальщики легко удаляются из системы, так как им нет смысла в ней сидеть после того, как они сделали свое дело.

Теперь я покажу, как вылечить компьютер с помощью утилиты CureIt от Dr.web. Идете на сайт https://free.drweb.ru/cureit/ и скачиваете утилиту. Копируете ее на флешку, подсоединяете флешку к компьютеру, предварительно удалив с нее все нужные документы, так как вирус их может зашифровать. И запускаете на флешке программу. Выполняете полное сканирование системы. Антивирус обнаружит установленный шифровщик и предложит его удалить.

Если у вас новая модификация вируса, которую еще не знают антивирусы, то они вам помочь не могут. Тогда остается только ручной вариант лечения компьютера от шифровальщика. Думаю, это не составит большого труда, так как они не сильно маскируются в системе. Как я уже сказал, им это и не нужно. Обычного диспетчера задач и поиска по реестру бывает достаточно.

Будем считать, что лечение прошло успешно и шифровальщик да винчи удален с компьютера. Приступаем к восстановлению файлов.

Самые новые модификации

Как видим, эволюция технологий стала достаточно прибыльным делом, особенно если учесть, что многие руководители крупных организаций моментально бегут оплачивать действия по дешифрации, совершенно не думая о том, что так можно лишиться и денег, и информации.

Кстати сказать, не смотрите на все эти «левые» посты в Интернете, мол, «я оплатил/оплатила требуемую сумму, мне прислали код, все восстановилось». Чушь! Все это пишут сами разработчики вируса с целью привлечения потенциальных, извините, «лохов». А ведь, по меркам рядового юзера, суммы для оплаты достаточно серьезные: от сотни до нескольких тысяч или десятков тысяч евро или долларов.

Теперь посмотрим на новейшие типы вирусов такого типа, которые были зафиксированы относительно недавно. Все они практически похожи и относятся не только к категории шифровальщиков, но еще и к группе так называемых вымогателей. В некоторых случаях они действуют более корректно (вроде paycrypt), вроде бы высылая официальные деловые предложения или сообщения о том, что кто-то заботится о безопасности пользователя или организации. Такой вирус-шифровальщик своим сообщением просто вводит юзера в заблуждение. Если тот предпримет хоть малейшее действие по оплате, все – «развод» будет по полной.