Настройка CAPsMAN

Чтобы настроить CAPsMAN Mikrotik нужно выбрать роутер, который будет использоваться в качестве контроллера, создать на нем конфигурацию для управляемых точек доступа WiFi, задать правила обнаружения точек и активировать CAPsMAN. Затем необходимо выполнить настройку управляемых точек доступа для получения конфигурации WiFi от контроллера.

Рассмотрим простейший способ настройки CAPsMAN, когда точки WiFi находятся в одной широковещательной сети (Layer 2) с контроллером и для подключения точек не используется сертификат.

Настройка CAPsMAN в роутерах Mikrotik осуществляется через соответствующую настройку в Winbox путем создания конфигурации, которая будет отправляться на подключаемые в сеть точки доступа WiFi.

На роутере, который будет выступать в качестве контроллера точек доступа WiFi, открываем меню настройки CAPsMAN.

В конфигурации, которая будет отправляться на подключенные точки доступа WiFi, необходимо настроить следующие обязательные параметры:

- Channels

- Datapaths

- Security Cfg.

1. CAPs Configuration — создание конфигурации.

Открываем вкладку Configurations и создаем новую конфигурацию.

Wireless.

- Выбираем Mode — доступен только AP.

- Вводим название вашей WiFi сети SSID.

Channel.

Указываем обязательные параметры:

- Frequency — частота вещания беспроводной сети. Здесь нет возможности выбора частот из списка, поэтому частоту нужно вписывать вручную. Для России 13 каналов с шагом в 5MHz: 2412, 2417, 2422, 2427, 2432 … 2472;

- Control Channel Width — ширина вещания канала. Выбираем оптимальную для офиса 20MHz (оптимальное соотношение дальности сигнала и пропускной способности);

- WiFi Band — группа стандартов WiFi. Предпочтительно использовать более современные и быстрые стандарты 2ghz-onlyn (802.11n), но если в сети есть довольно старые устройства работающие по стандартам 802.11b или 802.11g тогда лучше выбрать совместимый режим 2ghz-b/g/n.

Datapath.

Переходим на вкладку Datapath. Здесь необходимо указать Bridge через который будет передаваться сетевой трафик между CAPsMAN и CAP. В стандартной конфигурации это bridge в котором объединены локальные порты.

Security Cfg.

- Authentication Type — тип аутентификации, выбираем WPA2PSK;

- Encryption — шифрование одноадресной рассылки aes ccm;

- Passphrase — пароль для подключения к WiFi.

Настройка конфигурации завершена, но стоит упомянуть способ использования шаблонов для конфигураций CAPsMAN.

Использование шаблонов настроек Channels, Datapaths, Security Cfg.

Обратите внимание в меню CAPsMAN так же есть вкладки Channel, Datapath и Security Cfg

В этих вкладках так же можно задать все те же настройки и сохранить их в шаблон, который потом можно просто подключить в конфигурацию выбрав нужный шаблон. Например, для Channel это будет выглядеть так:

2. Добавляем правила обнаружения Provisioning.

В разделе CAPs Provisioning задаются правила для поиска точек доступа.

Создадим простое правило, которое будет автоматически подключать к CAPsMAN любую обнаруженную в сети точку доступа WiFi.

Radio MAC: 00:00:00:00:00:00;Action: create dynamic enabled;Master configuration: cfg1 — имя ранее созданной конфигурации;

3. Включаем CAPsMAN

Чтобы включить CAPsMAN нажимаем на кнопку Manager и отмечаем пункт Enabled.

Для безопасности необходимо настроить интерфейсы, на которых CAPsMAN будет слушать точки доступа WiFi. Для этого нажимаем на кнопку Interfaces.

В стандартной конфигурации создано правило для всех интерфейсов all — его необходимо запретить. Выбираем это правило и отмечаем Forbid.

Добавляем новое правило, которое указывает CAPsMAN слушать только локальные интерфейсы в bridge.

Настройка шлюза в сеть Интернет, DHCP-сервера и VLAN и CAPsMAN на маршрутизаторе MikroTik RB750GL

Опять изменим нашу схему — уберем коммутатор MikroTik CRS125-8G-2S+IN и вернем маршрутизатор MikroTik RB750GL

Теперь в качестве шлюза в Интернет, DHCP-сервера и менеджера CAPsMAN у нас будет выступать маршрутизатор MikroTik RB750GL

Настраиваем менеджер CAPsMAN на маршрутизаторе MikroTik RB750GL

/caps-man datapath add local-forwarding=yes name=datapath_vlan101 vlan-id=101 vlan-mode=use-tag add local-forwarding=yes name=datapath_vlan47 vlan-id=47 vlan-mode=use-tag /caps-man security add authentication-types=wpa2-psk encryption=aes-ccm name=security_vlan101 \ passphrase=1234567890 add authentication-types=wpa2-psk encryption=aes-ccm name=security_vlan47 \ passphrase=1234567890 /caps-man configuration add channel.band=2ghz-b/g/n channel.extension-channel=Ce channel.frequency=2412 \ channel.width=20 datapath=datapath_vlan101 mode=ap name=cfg_vlan101 \ security=security_vlan101 ssid=Office add channel.band=2ghz-b/g/n channel.extension-channel=Ce channel.frequency=2412 \ channel.width=20 datapath=datapath_vlan47 mode=ap name=cfg_vlan47 \ security=security_vlan47 ssid=Guest /caps-man provisioning add action=create-dynamic-enabled master-configuration=cfg_vlan101 \ slave-configurations=cfg_vlan47 /caps-man manager set enabled=yes

Подключаем маршрутизатор CAP-2n в 5 порт маршрутизатора RB750GL, на котором мы уже ранее создавали VLAN 47 и VLAN 101

И наша схема уже работоспособна. Но как быть, если маршрутизаторов CAP-2n несколько?

Вариант 1

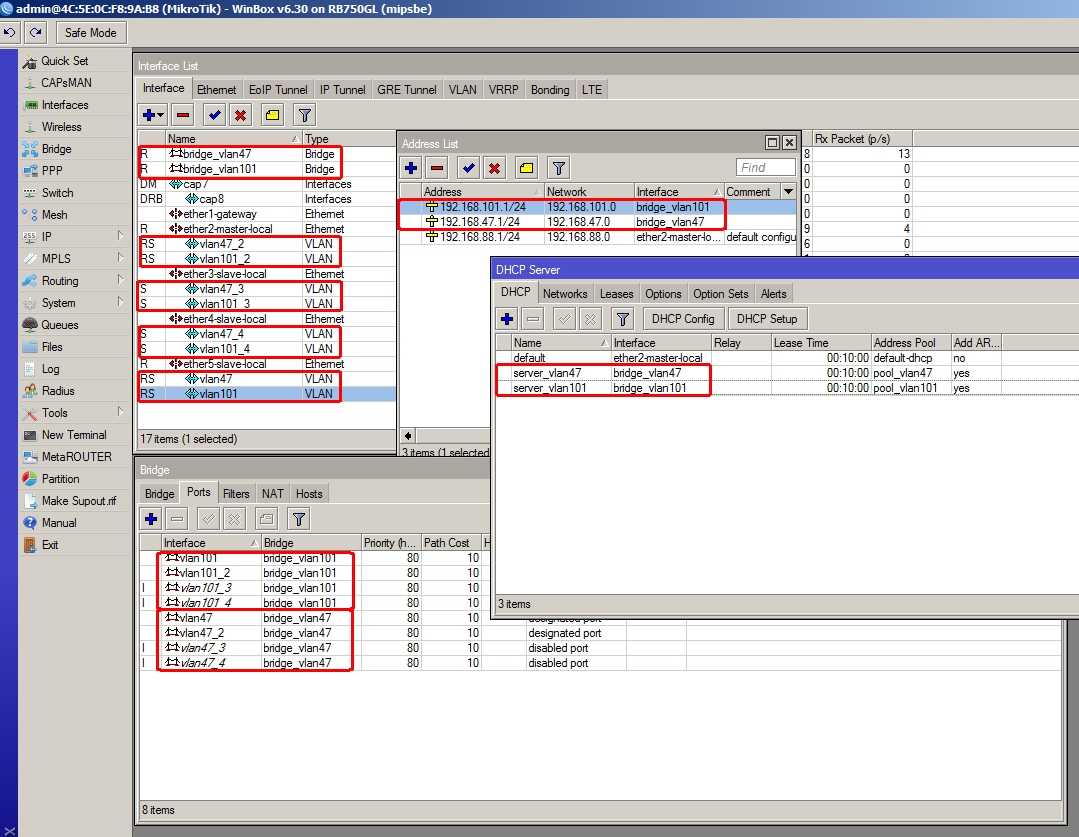

Выводим все порты из switch-группы, на каждом интерфейсе создаем по два VLAN с ID 47 и ID 101, создаем два интерфейса brdge_vlan47 и bridge_vlan101, добавляем в эти бриджы соответствующие VLAN-интерфейсы, IP-адреса и DHCP-сервера перенастраиваем на bridge_vlan47 и bridge_vlan101

Добавляем Wi-Fi точку в контроллер

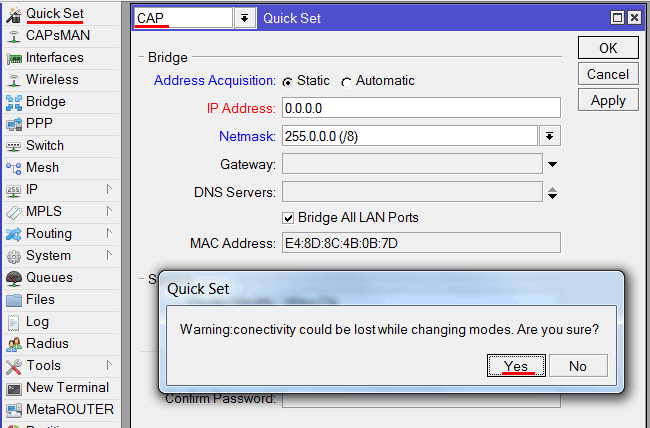

Зайдите через программу Winbox в настройки Wi-Fi точки в меню Quick Set, выберите режим CAP и согласитесь с изменениями. После этого режим CAP автоматически поменяется на Ethernet — это нормально.

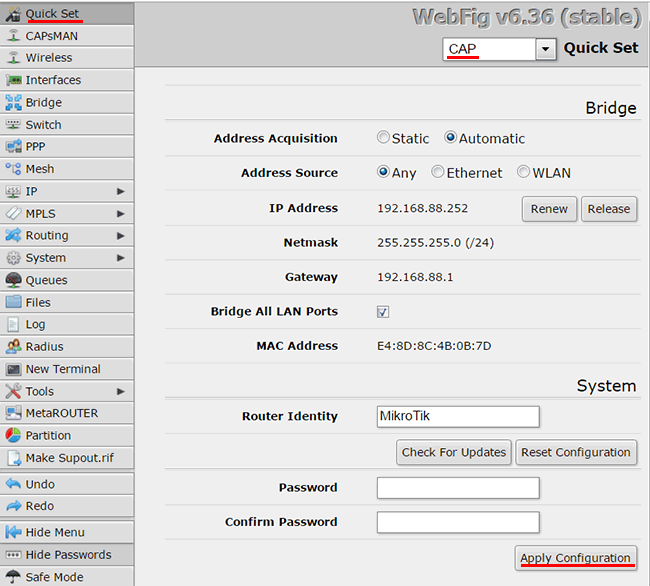

Если программа Winbox не находит вашу Wi-Fi точку, тогда подключитесь ноутбуком или смартфоном к устройству по Wi-Fi. После этого введите в браузере адрес 192.168.88.1, и вы попадете в Web-интерфейс настройки точки доступа. Откройте меню Quick Set, выберите режим CAP и нажмите кнопку Apply Configuration. После этого Winbox должен увидеть устройство, и можно приступать к настройке.

Перед настройкой проверьте, что у точки доступа в меню System — Packages активирован пакет wireless-cm2 и версия RouterOS совпадает с версией, установленной на роутере.

Добавляем правила Firewall в точке доступа

В последних прошивках в конфигурации по умолчанию Firewall блокирует трафик CAPsMAN. Поэтому нужно добавить в Firewall правила, которые разрешат прохождение трафика CAPsMAN.

Откройте в точке доступа меню New Terminal и выполните следующие команды:

# Добавляем в фаервол правило разблокировки трафика CAPsMAN/ip firewall filter add action=accept chain=input dst-address-type=local src-address-type=local comment=»UnblockCapsman» disabled=no# Перемещаем в фаерволе правило UnblockCapsman вверх выше остальных правил/ip firewall filter move 1

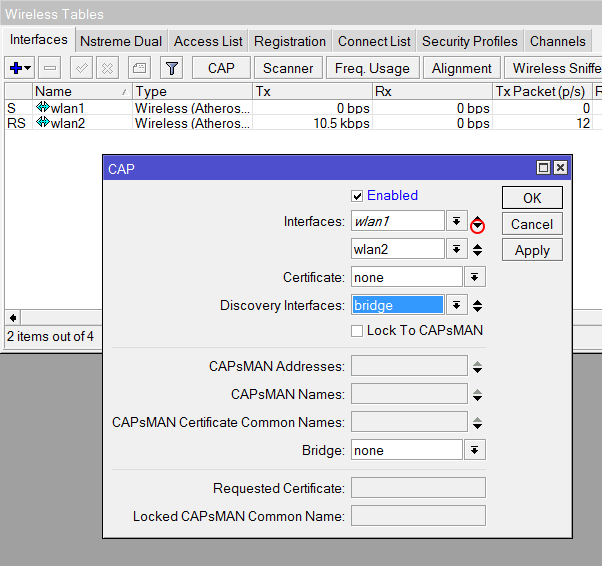

Приступаем к настройке Wi-Fi интерфейсов:

- Откройте меню Wireless, и на вкладке Interfaces нажмите кнопку CAP.

- В появившемся окне поставьте галочку Enabled.

- В поле Interfaces выберите wlan1 на 2,4ГГц. Чтобы добавить второй интерфейс, нажмите маленький черный треугольник по направлению вниз. Появится еще одно поле для выбора интерфейса, в котором укажите wlan2 на 5ГГц.

- В списке Discovery Interfaces выберите бридж интерфейс.

- Нажмите OK.

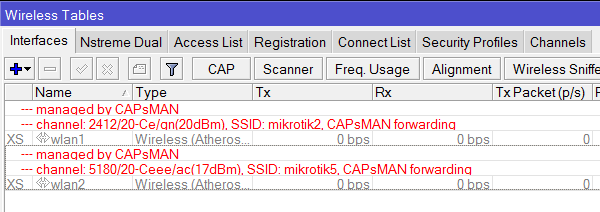

После этого Wi-Fi точка автоматически получит настройки и запустит интерфейсы wlan1 на 2,4ГГц и wlan2 на 5ГГц.

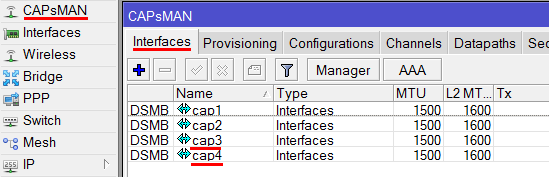

Теперь откройте настройки роутера, и перейдите в меню CAPsMAN на вкладку Interfaces. Здесь автоматически создались еще два новых интерфейса точки доступа cap3 и cap4.

Включение CAPsMAN

Если вы успешно обновились до самой последней версии – обычно там уже все включено. Но для того, чтобы сократить лишние вопросы, нужно проверить, что модуль капсмэна был активирован.

Активируем, перезагружаем, проверяем и переходим к непосредственной настройке.

Настройка модуля – управляющее устройство

Теперь идем в настройки нашего центрального роутера и начинаем остраивать наш контроллер.

- Включаем контроллер:

- Там же переходим во вкладочку Channels, и задаем некоторые параметры Wi-Fi сети (задаем наш канал):

- Datapaths – выбираем наш созданный мост:

- Security – задаем пароль нашей сети Wi-Fi:

- Configuration – Wireless – режим работы, SSID, каналы передачи:

- Configuration – Channel – задаем здесь наш созданный канал.

- Configuration – Datapath – задаем наш созданный ранее Datapath.

- Configuration – Security – задаем наш созданный ранее Т.е. этими вкладками соединяем все созданное ранее в единую конфигурацию.

- Возвращаемся на уровень выше: CAPsMAN – Provisioning. Здесь зададим конфигурации развертывания нашей общей сети.

Настройки контроллера завершены, остается перейти к точкам доступа.

Точка доступа – управляющее устройство

Одно дело, что наш роутер MikroTik выступает контроллером, но бонусом он еще может сам создать точку доступа и быть частью единой сети. Настройкой этой точки мы и займемся здесь. Т.к. точка доступа и контроллер расположены на одном устройстве, то настройки будут немного различаться. Поэтому выносим это все в отдельный раздел.

Все, эта точка управляется контроллером CAPsMAn:

Точка доступа – клиенты

Теперь переходим к клиентам. Тоже ничего особенно сложного.

Настраиваем:

Меню: Wireless – CAP – включаем, но вместо задания IP сервера, просто передаем интерфейсы, через которые он буде тискать контроллер CAPsMAn:

В настройках появляется сообщение об успешной активации CAPsMAn:

Проверка

Самое простое, что можно сделать – зайти в наш управляющий роутер и в меню CAP посмотреть подключенные устройства. Выглядит это примерно так:

Бесшовный роуминг

Интернет пестрит громкими фразами вида «настройка бесшовного wifi (роуминг) на микротик», но чудес не бывает, и это на самом деле псевдо бесшовный роуминг. Для бесшовности в прямом смысле этого слова, вам понадобится протокол 802.11R, реализация которого отсутствует на устройствах Mikrotik, его поддерживают другие более дорогие устройства. Куча манов ведут к «тонкой настройке» Access List путём принудительного выбрасывания с точки при определённом уровне сигнала. Так вот, это абсолютно бессмысленно, т.к. при выкидывании с точки вы лишаетесь того самого псевдо роуминга.

Хитрость состоит в том, что нужно грамотно расставить точки доступа. Под грамотно, я понимаю, чтобы уровень сигнала клиентского устройства был в пределах -70-75 и тогда, CAPsMAN увидит, на основе своего анализа, что у вас блин хреновый сигнал, и переключит на ближайшую точку (если она установлена правильно, если сигнал ее лучше и если она вообще есть). Переключение в ДАННОМ случае, будет начинаться со второго этапа аутентификации, а не с первого, т.е. полного, как ели бы вы сделали это выкидыванием клиентов. Это и есть дополнительная, подчёркиваю, дополнительная фича, а не крутая реализация роуминга.

Access List нужен для других целей – блокировка / разрешение доступа к точкам. В контексте CAPsMAN это работает централизованно.

Вы только посмотрите, можно запрещать или разрешать определённым MAC адресам цепляться на конкретных или всех AP.

Начал одним, а закончил другим))), надеюсь теперь все стало понятно.

Включение и настройка CAPsMAN (основная сеть)

Добавляем и настраиваем каналы

У меня это так, у вас может быть по другому

Добавляем каналы

Здесь вроде всё стандартно и понятно. Единственно стоит оговориться о канале channel_2.4GHz_auto. В нём перечислены сразу три частоты. Сделано это для реализации автоматического выбора канала на точке доступа. Я данной возможностью не пользуюсь и привёл как пример.

Добавляем и настраиваем datapaths

Добавляем datapaths

Здесь происходит настройка на какой бридж будут привязываться интерфейсы wlan (CAP)

На что стоит обратить внимание, так это на пункт Local Forwarding. Если он включен то маршрутизацией будет заниматься CAP, если выключен то CAPsMAN

То есть интерфейс wlan будет привязываться или к бриджу на CAP или к бриджу на CAPsMAN. В последнем случае на CAP вообще почти ничего настраивать не нужно, даже IP адрес не нужен если CAP находится в одном сегменте с CAPsMAN, достаточно L2. И это круто, но об этом чуть ниже ))

Добавляем Security Configurations

Добавляем Security Configurations

Здесь собственно и комментировать нечего – всё стандартно. Тип шифрования, пароль.

Создаём Configurations

Создаём две конфигурации (или больше, в зависимости от потребностей) на 2.4GHz и на 5GHz. Всё как в настройках стандартной точки доступа. Во вкладках Chanel, Datapath и Security выбираем наши предопределённые шаблоны. При необходимости их можно переписать настройками в самой конфигурации, они имеют больший приоритет.

Provisioning – привязка CAP’s к настроенным конфигурациям

Provisioning

Здесь собственно и настраиваются правила по которым тот или иной CAP привязывается к конкретной конфигурации.

Radio MAC – если сюда вбить MAC конкретной точки, то к выбранной конфигурации привяжется только она.

Hw. Support Modes – в моём примере, если точка поддерживает стандарты b, g и gn то она значит работает на частоте 2.4GHz и ей присваивается конфигурация cfg-2.4GHz, если точка поддерживает стандарты a, an, ac то работает значит на частоте 5GHz и ей присваивается соответствующий конфиг.

Так же можно отсортировать точки по Identity, Common Name и диапазону IP-адресов.

Action – create dynamic enables. Каждой CAP создаётся интерфейс в bridge, который мы назначили в Datapaths.

Name Format и Name Prefix – правила по которым создаются имена интерфейсов, в принципе на работу никак не влияют, только на удобочитаемость.

На этом собственно настройка CAPsMAN для домашней сети закончена и пора приступить к настройке CAP. Гостевую сеть добавим чуть попозже.

Настройка AP

Подключимся к микротику RB951Ui-2HnD и взглянем на его настройки. Ничего особенного. Имеем бридж и адрес на нем.

Для получения конфига, перейдём в Wireless – CAP:

- Включаем CAP;

- Interface – тот, на котором будет применены настройки;

- CAPsMAN Address – указываем адрес контроллера, для обеспечения резервации можно указать несколько, если таковы у вас имеются;

- Bridge – тот мост, в который добавятся созданные интерфейсы с полученный конфигураций с контролера.

Обратите внимание, что wlan1 отключён

Как вы видите, появился соответствующий комментарий, теперь данной AP управляет контроллер.

После того как прилетят настройки, мы их увидим в описании каждого интерфейса. Но внимательный читатель заметит, что конфиг немного не тот, что указывали выше, в частности канал, согласно параметрам нам должен был прилететь 2412, а по факту 2452. Исправим это на контроллере. На вкладке CAP Interface мы видим все успешно подключённые клиентские AP. Флаг D означает – динамический.

Превратим их в статические и зададим корректные каналы. Двойным кликом открываем cap1, жмём copy.

В скопированном интерфейсе указываем корректный канал, datapath, cfg и security.

После применения, оба интерфейса пропадут и останется в нашем случае cap3. Переименуем его в понятное имя.

После сохранения снова копируем. Задаём корректное имя для WiFi-2-Guest и выбираем Master Interface

Указываем соответствующий конфиг, канал, datapath и профиль безопасности.

Список CAP интерфейсов должен быть следующий.

На клиенте теперь нужно выключить и включить CAP в Wireless. Вот теперь все в порядке.

Создадим provisioning для RB951Ui-2nD (hAP) изменив IP Address Ranges, или указав Radio MAC, в качестве эксперимента попробуем этот вариант (в реальной жизни, старайтесь соблюдать единообразие конфигов). Этот тот самый MAC, который светится в настройках конкретной карточки.

Теперь включим CAP на RB951Ui-2nD (hAP).

Снова проблемы с каналами. Проделаем такой же трюк с копированием интерфейсов, необходимо изменить частоту согласно channel6. Не забываем про профили безопасности, datapath и cfg.

После выключения/включения CAP, должны получить правильный конфиг.

У нас остался третий девайс, это сам контроллер. Да-да, он может быть так же сам для себя им.

Итого у нас есть 3 девайса, на разных каналах, на каждом по 2 AP с разным SSID. Проверим это!

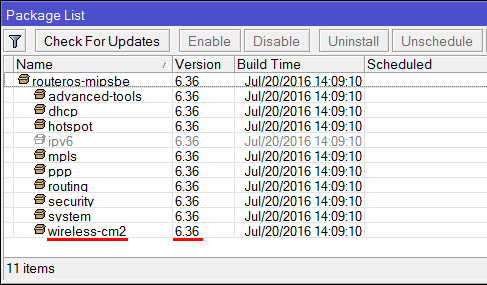

Активация пакета wireless-cm2

Перед настройкой, необходимо убедиться, что на всех устройствах используется пакет wireless-cm2.

Внимание! Начиная с RouterOS 6.37, пакет называется просто wireless.

Откройте меню System – Packages. В списке пакетов wireless-cm2 должен быть активным. Если он выделен серым цветом, а активен пакет wireless-fp или wireless-rep, тогда выберите wireless-cm2 и нажмите кнопку Enable. После этого перезагрузите устройство через меню System – Reboot.

Если у вас в списке вообще нет пакета wireless-cm2, тогда его нужно установить. Для этого скачайте с официального сайта Extra packages для вашего роутера и распакуйте архив. Далее в Winbox откройте меню Files и перетяните туда файл wireless-cm2. После копирования перезагрузите роутер и активируйте пакет wireless-cm2.