CAP to CAPsMAN принцип работы

Для того чтобы система CAPsMAN функционировала и обеспечивала беспроводную связь, CAP должен установить соединение управления с CAPsMAN.

Соединение управления может быть установлено с использованием протоколов MAC или IP layer и защищено с помощью «DTLS».

CAP также может передавать клиентское соединение данных с Менеджером, но соединение с данными не защищено. Если это считается необходимым,

тогда необходимо использовать другие средства защиты данных, например. IPSec или зашифрованные туннели.

Соединение CAP to CAPsMAN может быть установлено с использованием 2 транспортных протоколов (через Layer 2 и Layer 3).

- MAC layer особенности соединения:

- no IP configuration necessary on CAP

- CAP and CAPsMAN must be on the same Layer 2 segment — either physical or virtual (by means of L2 tunnels)

- IP layer (UDP) особенности соединения:

- can traverse NAT if necessary

- CAP must be able to reach CAPsMAN using IP protocol

- if the CAP is not on the same L2 segment as CAPsMAN, it must be provisioned with the CAPsMAN IP address, because IP multicast based discovery does not work over Layer3

Чтобы установить соединение с CAPsMAN, CAP выполняет процесс обнаружения. Во время обнаружения CAP пытается связаться с CAPsMAN и создает список доступных CAPsMAN.

CAP пытается связаться с доступным CAPsMAN, используя:

- configured list of Manager IP addresses

- list of CAPsMAN IP addresses obtained from DHCP server

- broadcasting on configured interfaces using both — IP and MAC layer protocols.

Когда список доступных CAPsMANs построен, CAP выбирает CAPsMAN на основе следующих правил:

- if caps-man-names parameter specifies allowed manager names (/system identity of

CAPsMAN), CAP will prefer the CAPsMAN that is earlier in the list, if list

is empty it will connect to any available Manager - suitable Manager with MAC layer connectivity is preferred to Manager with IP connectivity

После выбора «Менеджер» CAP пытается установить соединение DTLS. Возможны следующие способы аутентификации:

- no certificates on CAP and CAPsMAN — no authentication

- only Manager is configured with certificate — CAP checks CAPsMAN certificate, but does not fail if it does

not have appropriate trusted CA certificate, CAPsMAN must be configured with require-peer-certificate=no in

order to establish connection with CAP that does not possess certificate - CAP and CAPsMAN are configured with certificates — mutual authentication

После установления соединения DTLS CAP может дополнительно проверить поле CommonName сертификата, предоставленного CAPsMAN.

Параметр cap-man-certificate-common-names содержит список допустимых значений CommonName. Если этот список не пуст, CAPsMAN

должен быть настроен с сертификатом. Если этот список пуст, CAP не проверяет поле CommonName.

Если CAPsMAN или CAP отключится от сети, потеря соединения между CAP и CAPsMAN будет обнаружена примерно через 10-20 секунд.

Что такое Сapsman V2

Важным фактом является то, что Capsman V2 несовместим с предыдущей версией, а потому потребует обновления, при отсутствии нового пакета. Главными его достоинствами стали:

- точки доступа теперь обновляются автоматически;

- обмен информацией происходит по улучшенному протоколу;

- настройки теперь содержат поля «Name Format», «Name Prefix» в Provision rules;

- переключение теперь обеспечено улучшенным логированием;

- появился L2 Path MTU discovery.

При существующей настройке Capsman Mikrotik предшествующей версии, обновить до версии v2 не сложно, достаточно:

- Указать Capsman v2 в качестве контроллера исходной сети.

- Поочередно производится обновление точек доступа, в них требуется установить пакет wireless-cm2. Они подключаются к указанному временному контроллеру.

- Завершив процедуру обновления всех точек, надо обновить основной контроллер, после полного обновления всей сети отключается временный Capsman v2.

В том случае, если полное отключение всей сети не катастрофично, то гораздо проще обновить все точки одновременно с центральным контроллером, после полного обновления все заработает в улучшенном режиме.

Подключение точек доступа

Существуют разные протоколы при помощи которых подключаются точки доступа к Capsman. Использовать Layer 2 можно, если точки находятся в одном сегменте. Тогда они смогут найти контроллер по MAC адресу. Протокол Layer 3 используется, если приходится настраивать доступ согласно IP адресов.

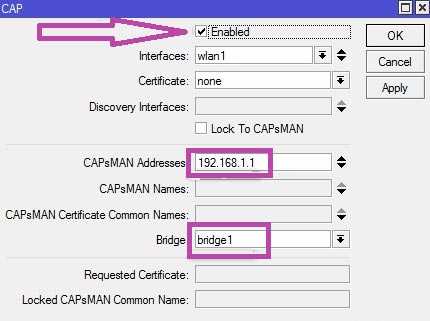

Точка Wi-Fi подключается при помощи winbox, во вкладке «Wireless», по меню CAP выходит окно с настройками.

В первую очередь нужно включить доступ (Enabled) при помощи галочки. Далее заполняются необходимые графы, среди которых будет: интерфейс, сертификат, Capsman адрес и Bridge. Затем настройки сохраняются, при корректном подключении появятся данные о потреблении каналом трафика. Тоже самое следует произвести на самом контроллере, его интерфейс также подключается к Capsman v2.

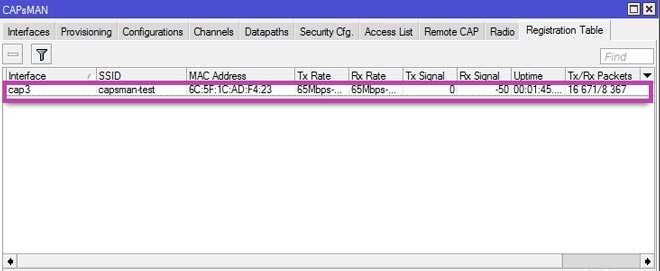

При постепенном подключении клиентов к общей сети, при потреблении трафика они отображаются во вкладке «Registration Table». Тут же будет указана точка, которая обеспечивает доступ.

Чтобы быстро анализировать ситуацию потребуются информативные названия точек доступа. При необходимости наложить ограничение (трафика, времени) на одну из них, найти нужную будет легко.

Добавляем Wi-Fi интерфейсы роутера в контроллер

Наш роутер имеет встроенный Wi-Fi, поэтому его беспроводные интерфейсы необходимо добавить в контроллер CAPsMAN.

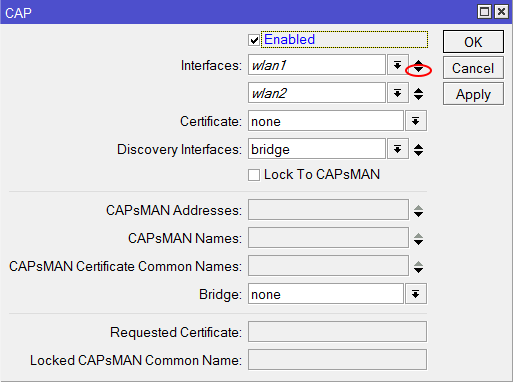

- Откройте меню Wireless, и на вкладке Interfaces нажмите кнопку CAP.

- Поставьте галочку Enabled.

- В поле Interfaces выберите wlan1

на 2,4ГГц. Чтобы добавить второй интерфейс, нажмите маленький черный

треугольник по направлению вниз. Появится еще одно поле для выбора

интерфейса, в котором укажите wlan2 на 5ГГц. - В списке Discovery Interfaces выберите бридж интерфейс.

- Нажмите OK.

В

поле CAPsMAN Addresses мы не указываем IP адрес контроллера, поскольку

наш роутер и Wi-Fi точка физически находятся в одном сегменте сети и

найдут контроллер по MAC адресу. Т.е. они будут работать на уровне Layer

2.

Если ваши устройства физически находятся в

разных сегментах сети, то указывайте IP адрес контроллера и ничего не

указывайте в поле Discovery Interfaces. Ваши устройства будут работать

на уровне Layer 3.

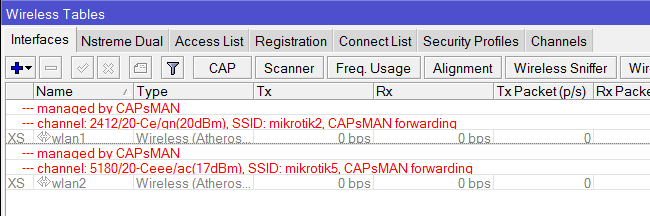

После этого произойдет автоматическая настройка и запуск интерфейсов wlan1 на 2,4ГГц и wlan2 на 5ГГц.

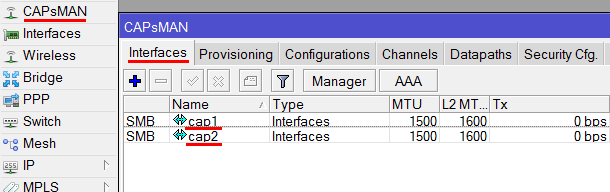

В меню CAPsMAN на вкладке Interfaces автоматически создадутся два новых интерфейса cap1 и cap2.

Добавляем Wi-Fi точку в контроллер

Quick Set,CAP CAPEthernet

Если

программа Winbox не находит вашу Wi-Fi точку, тогда подключитесь

ноутбуком или смартфоном к устройству по Wi-Fi. После этого введите в

браузере адрес 192.168.88.1, и вы попадете в Web-интерфейс настройки точки доступа. Откройте меню Quick Set, выберите режим CAP и нажмите кнопку Apply Configuration. После этого Winbox должен увидеть устройство, и можно приступать к настройке.

Перед настройкой проверьте, что у точки доступа в меню System — Packages активирован пакет wireless-cm2 и версия RouterOS совпадает с версией, установленной на роутере.

Добавляем правила Firewall в точке доступа

New Terminal

# Добавляем в фаервол правило разблокировки трафика CAPsMAN

/ip firewall filter add action=accept chain=input

dst-address-type=local src-address-type=local comment=»UnblockCapsman»

disabled=no # Перемещаем в фаерволе правило UnblockCapsman вверх выше остальных правил /ip firewall filter move 1

Приступаем к настройке Wi-Fi интерфейсов:

- Откройте меню Wireless, и на вкладке Interfaces нажмите кнопку CAP.

- В появившемся окне поставьте галочку Enabled.

- В поле Interfaces выберите wlan1 на

2,4ГГц. Чтобы добавить второй интерфейс, нажмите маленький черный

треугольник по направлению вниз. Появится еще одно поле для выбора

интерфейса, в котором укажите wlan2 на 5ГГц. - В списке Discovery Interfaces выберите бридж интерфейс.

- Нажмите OK.

После этого Wi-Fi точка автоматически получит настройки и запустит интерфейсы wlan1 на 2,4ГГц и wlan2 на 5ГГц.

Теперь откройте настройки роутера, и перейдите в меню CAPsMAN на вкладку Interfaces. Здесь автоматически создались еще два новых интерфейса точки доступа cap3 и cap4.

Настройка бесшовного роуминга Wi-Fi на MikroTik. CAPsMAN

В последнее время подешевело оборудование для создания беспроводных сетей Wi-Fi с бесшовным роумингом. Среди них самые интересные ценовые предложения у MikroTik и Ubiquiti. В случае с MikroTik используется программный контроллер доступа CAPsMAN который может быть установлен на любой из роутеров производителя.

Для работы бесшовного роуминга обязательна поддержка протоколов 802.11r/k и желательно 802.11v как на стороне клиентов так и точек доступа. Доля клиентов с поддержкой 802.11r/k постоянно растёт что делает построение сети с бесшовным роумингом на текущий момент имеющей смысл. Компания Apple поддерживает эти стандарты начиная с iOS 6. Подробнее про роуминг в iOS

• 802.11k. Этот стандарт фактически направлен на реализацию балансировки нагрузки в радиоподсистеме сети Wi-Fi. Обычно в беспроводной локальной сети абонентское устройство обычно соединяется с той точкой доступа, которая обеспечивает наиболее сильный сигнал.

Нередко это приводит к перегрузке сети в одной точке, когда к одной Точке Доступа подключется сразу много пользователей. Для контроля подобных ситуаций в стандарте 802.

В этом случае аггрегированная пропускная способность сети увеличивается благодаря более эффективному использованию ресурсов.

• 802.11r. Определяет быстрый автоматический роуминг Wi-Fi-устройств при переходе из зоны покрытия одной Точки Доступа Wi-Fi к зоне покрытия другой.

Этот стандарт ориентирован на реализацию Мобильности и, прежде всего, важен именно для мобильных/носимых устройств с Wi-Fi, например, смартфонов, планшетных компьютеров, Wi-Fi IP-телефонов и т.п..

До появления этого стандарта при движении пользователь часто терял связь с одной точкой доступа, был вынужден искать другую и заново выполнять процедуру подключения. Это занимало много времени. Существовали частные решения проблемы роуминга (хендоверов) между устройствами, например от CCKM от Cisco.

Что касается MikroTik если я правильно понял этот форум стандарт 802.11r пока не поддерживается. Роуминг в MikroTik видимо “бесшовный” с оговорками, как и у почти всего современного оборудавания Wi-Fi. Для этого не нужна даже система централизованного управления. Тестирование того как это работает смотрите здесь

https://youtube.com/watch?v=TGDxZghm-KQ

Статья в разработке….

Как настроить систему централизованного управления точками доступа CAPsMAN можно почитать здесь пока:

Прочитано 11851 раз Последнее изменение Понедельник, 17 Июль 2017 02:53

Онлайн курсы по Mikrotik

Если у вас есть желание научиться работать с роутерами микротик и стать специалистом в этой области, рекомендую пройти курсы по программе, основанной на информации из официального курса MikroTik Certified Network Associate. Помимо официальной программы, в курсах будут лабораторные работы, в которых вы на практике сможете проверить и закрепить полученные знания. Все подробности на сайте Курсы по ИТ. Стоимость обучения весьма демократична, хорошая возможность получить новые знания в актуальной на сегодняшний день предметной области.

Рекомендую полезные материалы по схожей тематике:

- Как закрыть доступ к сайту с помощью Mikrotik.

- Простая и быстрая настройка Firewall.

- Настройка и сбор логов микротик на отдельном сервере.

- 2 wan интерфейса для резервирования канала в интернет.

2 ssid в capsman на примере гостевой wifi

Теперь покажу, как добавить гостевую сеть в capsman на отдельные виртуальные интерфейсы. Она, как и основная, будет в двух частотах работать. У нас настроена основная бесшовная сеть wifi с авторизацией по паролю. Нам нужно на эти же точки доступа добавить еще одну гостевую сеть для доступа гостей. В одиночном mikrotik это делается с помощью Virtual AP. Сделаем то же самое в capsman.

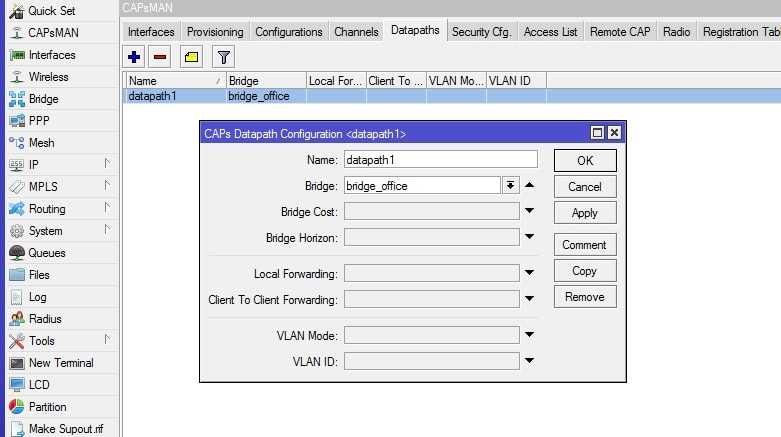

Первым делом вам надо добавить отдельные настройки в Datapaths и Security cfg. Начнем с Datapath.

Создаем отдельный бридж для гостевой сети. Для него нужно будет настроить ip адрес и dhcp сервер для того, чтобы клиенты получали сетевые настройки. Не включаем Local Forwarding и Client To Client Forwarding! Из данного ранее описания этого функционала, я думаю понятно, почему мы так делаем.

В Security cfg делаем отдельную настройку для гостевой сети. Она ничем не отличается от основной, просто пароль другой будет. Далее создаем 2 конфигурации в Configurations для двух гостевых сетей — 2.4 Ггц и 5 Ггц. Настройки по аналогии с основными сетями одинаковые, только отличаются Channels, Datapaths и Security cfg. Не запутайтесь и аккуратно укажите каждой конфигурации свои настройки. И не забудьте отдельные SSID указать для гостевых сетей. Получится примерно так.

Идем на вкладку Provisioning, открываем ранее созданные конфигурации для обоих частот и добавляем туда в параметре Slave Configuration наши конфигурации для гостевых сетей.

То же самое и для второй частоты. Это все. Теперь на точки доступа приедет обновленная конфигурация. Там получится такая картина.

На контроллере при этом добавились еще 4 виртуальных интерфейса, по два на каждую гостевую сеть в обоих частотах.

При этом, виртуальные интерфейсы гостевой сети автоматически попали в отдельный бридж, который был для них создан.

На этом бридже поднят dhcp сервер.

Все это сделано на самом контроллере. При этом шлюзом в интернет он не является. Просто передает сетевые настройки с другим шлюзом.

В целом, это все по основным настройкам Capsman с гостевой сетью и всем остальным. Дальше осталось разобрать различные нюансы конфигурации единой беспроводной сети.

Подключение точек доступа

В моем повествовании участвуют две точки доступа с адресами 10.1.3.110 (xs-wl-office) и 10.1.3.111 (xs-wl-meeting), соединенные между собой по ethernet кабелю. Первая из них контроллер, вторая простая точка. Обе точки видят друг друга в локальной сети. Wifi интерфейс контроллера так же как и обычной точки подключается к capsman и берет у него настройки. То есть контроллер является одновременно и контроллером и рядовой точкой доступа. Даже комбинация из двух точек организует полноценную бесшовную wifi сеть на всей площади, которую покрывают их радио модули.

Подключение точек доступа CAP к контроллеру CAPsMAN возможно по двум разным уровням — Layer 2 или Layer 3. В первом случае точки доступа должны быть расположены физически в одном сегменте сети (физической или виртуальной, если это L2 туннель). То есть, если по-простому, подключены к одному свитчу. В них не обязательно настраивать ip адресацию, они найдут контроллер по MAC адресу.

Во втором случае подключение будет по протоколу IP (UDP). Нужно настроить IP адресацию и организовать доступность точек доступа и контроллера по IP адресам.

Для начала подключим отдельную wifi точку. Подключаемся к ней через winbox и переходим в раздел Wireless. Там нажимаем на CAP и указываем настройки.

| Interfaces | интерфейс, которым будет управлять контроллер |

| Certificate | сертификат для авторизации, если используется |

| Discovery Interfaces | интерфейс, по которому CAP будет искать контроллер |

| Lock to CAPsMAN | привязать точку к конкретному мастеру |

| CAPsMAN Addresses | IP адрес по которому CAP будет искать контроллер |

| CAPsMAN Names | имя контроллера, который будет искать CAP, если не указано ничего, то поиск по имени не осуществляется |

| CAPsMAN Certificate Common Names | список CommonNames сертификатов на контроллере, которые будет проверять CAP при подключении |

| Bridge | bridge, к которому будет подключаться интерфейс, когда включена опция local forwarding |

| Static Virtual | CAP создаст статические виртуальные интерфейсы вместо динамических и попытается повторно использовать тот же интерфейс при повторном подключении к CAPsMAN, если MAC-адрес будет тем же. |

В моем случае я не стал указывать ip адрес контроллера, а просто указал бридж, на котором его стоит искать. Тут это бридж, в который объединены все интерфейсы точки. В частности, в этот бридж входит ethernet порт, через который точка доступа подключается к свитчу, в который подключен и контроллер. Если у вас не в одном широковещательном домене точка и контроллер, то Discovery Interfaces оставьте пустым, а в CAPsMAN Addresses введите ip адрес мастера.

Сохраняем настройки и проверяем. Если точка доступа корректно подключится к контроллеру, то на самой точке будет такая картина:

А на контроллере в списке Interfaces появится только что созданный радио интерфейс подключенной точки доступа:

Интерфейс назван в соответствии с настроенным ранее префиксом.

Если у вас по точка доступа упорно не подключается к контроллеру и вы никак не можете понять, в чем проблема, то первым делом проверьте, удалили ли вы дефолтную конфигурацию при первоначальной настройке точки. Она часто является причиной того, что точка доступа не подключается к capsman контроллеру.

Проделаем теперь то же самое на самом mikrotik контроллере — подключим его wifi интерфейс к capsman v2. Делается это абсолютно так же, как только что проделали на отдельной точке wifi.

Для примера, я подключил точку к контроллеру по ip адресу. После подключения смотрим картинку на контроллере. Должно быть примерно так:

Все, основные настройки закончены. Теперь эту конфигурацию можно разворачивать дальше на новые точки доступа и покрывать большую площадь единой бесшовной wifi сетью. Все подключенные клиенты будут отображаться на вкладке Registration Table с указанием точки, к которой они подключены.

Для удобного и наглядного анализа сети рекомендуется придумать осмысленную схему назначения имен точкам доступа и радио интерфейсам.

Преамбула

Продолжаю опыты по построению своей домашней “идеальной” сети.

Сегодня настраиваем Wi-Fi на MikroTik с использованием CAPsMAN. Почему использую CAPsMAN, а не настраиваю просто точку доступа – хочется иметь готовый шаблон для развёртывания сразу нескольких AP, а не возиться с каждой по отдельности. Да и глупо не использовать такой инструмент от MikroTik, если он уже есть.

Предполагается что основной маршрутизатор уже настроен, если нет, то читаем “MikroTik: Базовая настройка и настройка подключения L2TP от Билайн + IPTV“.

На основном маршрутизаторе (он же и будет выполнять роль CAPsMAN) настроены bridge-WAN, bridge-LAN (192.168.253.1/24), гостевая сеть будет 192.168.0.0/24, firewall и NAT для локальной сети.

Отключение по уровню сигнала

Рассмотрим тему переключения абонентских устройств от одной точки к другой. В общем случае хочется, чтобы всегда происходило переключение на точку доступа с максимальным сигналом для данного устройства. К сожалению, в Capsman такого функционала нет вообще.

В общем случае, абонентское устройство само определяет, к какой точке доступа ему подключаться. Для того, чтобы этим как-то управлять, нужен свой протокол роуминга. Они существуют, но в бюджетном сегменте вы не увидите их поддержку на устройствах. Все, что мы можем сделать в Микротике — это принудительно отключить устройство от точки доступа при уменьшении уровня сигнала ниже заданного порога.

В целом, это рабочий вариант, но нужно аккуратно подходить к настройке. Вы должны быть уверены, что уровень сигнала, при котором происходит отключение, гарантированно более низкий, чем есть в этом же месте от другой точки, чтобы клиент сразу же подключился заново к другой точке доступа с более сильным сигналом.

Создаем Access List с ограничением по уровню сигнала. Идем в раздел CAPsMAN и открываем вкладку Access List. Добавляем два правила.

Первое правило разрешает подключение клиентов с уровнем сигнала лучше чем -79 dBm, второе правило запрещает подключаться клиентам с уровнем сигнала ниже, чем -80 dBm. Напоминаю, что качество сигнала подключения по wifi измеряется в dBm (дБм). Это универсальная мера мощности сигнала.

Обращаю внимание на параметр Allow Signal Out Of Range. С помощью него можно указать промежуток времени, в течении которого будет проверяться качество сигнала

Я указал 10 секунд, это дефолтное значение времени. Клиент будет отключен, только если в течении всех 10 секунд его качество сигнала будет ниже заданного лимита. Если поставить Always, то проверка сигнала будет происходить одномоментно и его отключит сразу же, как сигнал упадет.

После применения Access List, всех клиентов принудительно отключит от точек и они начнут подключаться заново. Те, у кого качество сигнала будет ниже заданных порогов начнет отключать. В логах это выглядит следующим образом.

B4:52:7D:EB:28:17@5G-xs-wl-meeting-1-1 disconnected, too weak signal, signal strength -80 B4:52:7D:EB:28:17@5G-xs-wl-office-1-1 connected, signal strength -71

Без добавления правил Access List клиент был подключен к точке доступа с плохим сигналом. После добавления, его принудительно отключило от первой точки и подключило к точке с лучшим сигналом.

Таким нехитрым способом, без использования продвинутых протоколов роуминга, можно без проблем отключать клиентов с плохим сигналом и подключать их к другим точкам

При этом важно спланировать покрытие так, чтобы в любом месте wifi сети сигнал был не ниже порога отключения клиента. Чтобы не получилось так, что вы отключаете клиента от слабой точки, но другой в радиусе его действия просто нет, и он остается без связи

Важно понимать еще один нюанс. Современные устройства с wifi адаптером сами умеют находить точки с более сильным сигналом и автоматически к ним подключаться

Так что прежде чем все это настраивать, потестируйте свою сеть и работу устройств в ней. Возможно, все будет нормально работать и без подобных настроек ограничения подключения по мощности сигнала. Есть ненулевой шанс, что вы сделаете только хуже. Клиентские устройства начнут чаще переключаться с точки на точку, что в целом ухудшит качество wifi связи.

Ограничиваем скорость в гостевой Wi-Fi сети

Чтобы гости не заняли весь канал интернета, и сотрудникам организации было комфортно работать, необходимо настроить ограничения скорости для каждого клиента гостевой сети.

Допустим у нас есть входной интернет канал 100 Мбит/с. Для внутренней сети кафе достаточно минимальной скорости 20 Мбит/с. Остальные 80 Мбит/с мы выделим для гостевой сети. Каждому гостю сделаем ограничение скорости в 2 Мбит/с.

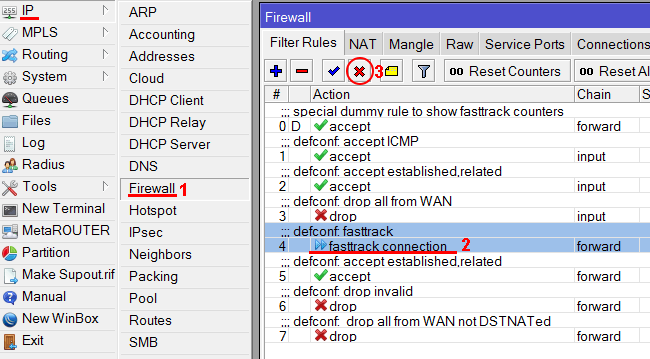

Перед настройкой необходимо убедиться, что на роутере в фаерволе отключен fasttrack. Эта технология появилась начиная с RouterOS 6.29 и позволяет увеличить производительность путем пересылки данных без их дополнительной обработки. Однако если она включена, то ограничения скорости не сработают. Обычно это проявляется так: скорость загрузки не срабатывает, а скорость отдачи работает. Поэтому fasttrack необходимо отключить, либо применить для подсети, в которой не будут действовать ограничения скорости.

- Откройте меню IP — Firewall.

- На вкладке Filter Rules выберите правило fasttrack connection.

- Нажмите красный крестик Disable, чтобы деактивировать правило.

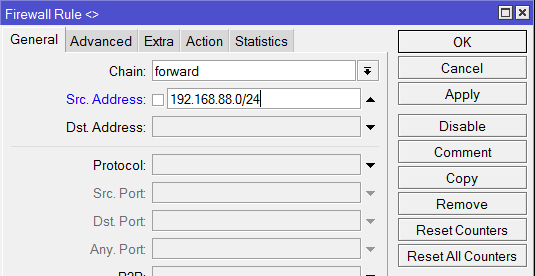

Но мы не будем его деактивировать, а применим для внутренней сети администрации 192.168.88.0/24, в которой не будут действовать ограничения.

- Сделайте двойной щелчок по правилу, чтобы открыть его настройки.

- В поле Src. Address укажите сеть 192.168.88.0/24

- Нажмите кнопку OK.

Теперь приступаем к настройке ограничений скорости для гостевой подсети 192.168.1.0/24.

Добавим pcq очередь на загрузку с ограничением 2 Мбит/с.

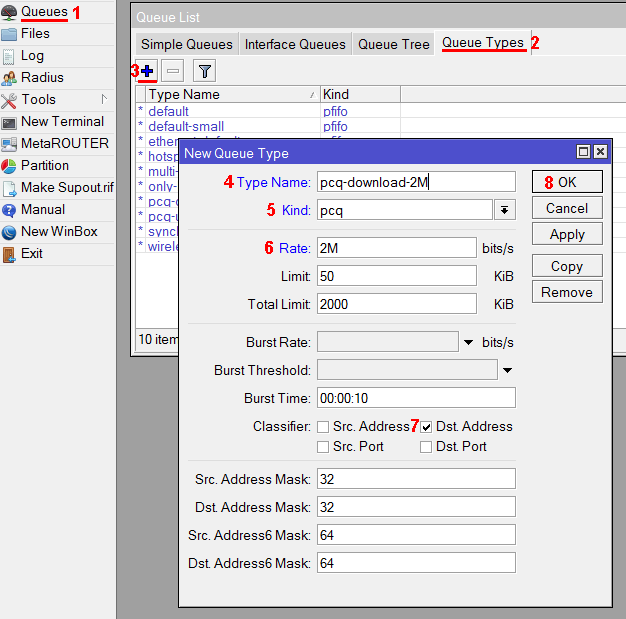

- Откройте меню Queues.

- Перейдите на вкладку Queue Types.

- Нажмите синий плюсик.

- В поле Type Name укажите название очереди на загрузку pcq-download-2M.

- В списке Kind выберите pcq.

- В поле Rate укажите ограничение скорости на загрузку 2M (2 Мбит/с).

- Проверьте, что напротив Dst. Address стоит галочка.

- Нажмите кнопку OK.

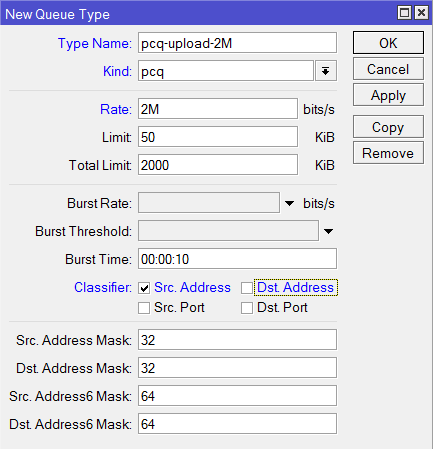

Добавим pcq очередь на отдачу с ограничением 2 Мбит/с.

- Нажмите синий плюсик.

- В поле Type Name укажите название очереди на загрузку pcq-upload-2M.

- В списке Kind выберите pcq.

- В поле Rate укажите ограничение скорости на отдачу 2M (2 Мбит/с).

- Поставьте галочку напротив Src. Address.

- Уберите галочку напротив Dst. Address.

- Нажмите кнопку OK.

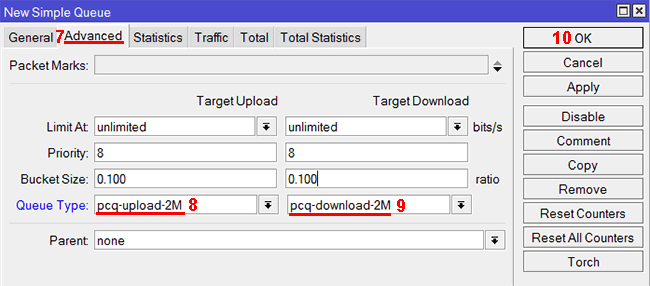

Теперь добавим правило с ограничениями скоростей.

- Перейдите на вкладку Simple Queues.

- Нажмите синий плюсик.

- В поле Name укажите название правила queue-free-limit-2M.

- В поле Target укажите нашу открытую подсеть 192.168.1.0/24

- В поле Max Limit в колонке Target Upload укажите максимальную скорость отдачи 80M (80 Мбит/с), которую мы выделяем на всю открытую подсеть.

- В поле Max Limit в колонке Target Download укажите максимальную скорость загрузки 80M (80 Мбит/с), которую мы выделяем на всю открытую подсеть.

- Перейдите на вкладку Advanced.

- В списке Queue Type в колонке Target Upload выберите pcq-upload-2M.

- В списке Queue Type в колонке Target Download выберите pcq-download-2M.

- Нажмите кнопку OK.

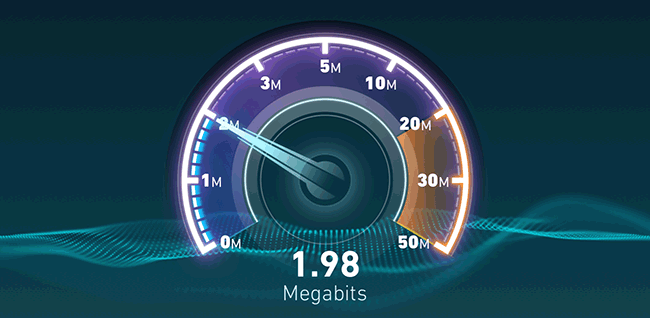

Теперь подключитесь к открытой Wi-Fi сети mikrotik2free или mikrotik5free, и проверьте скорость с помощью сайта www.speedtest.net или аналогичного мобильного приложения.

Настройка контроллера MikroTik CAPsMAN

Как настроить роутер MikroTik для раздачи интернета мы останавливаться не будем. Это подробно описано в статье Простая настройка MikroTik с помощью QuickSet. Переходим к настройке CAPsMAN.

Сначала активируем CAPsMAN:

- Откройте меню CAPsMAN и перейдите на вкладку Interfaces.

- Нажмите кнопку Manager.

- В появившемся окне поставьте галочку Enable.

- Нажмите кнопку OK.

Выполняем настройку Wi-Fi канала:

- Перейдите на вкладку Channels.

- Нажмите синий плюсик.

- В появившемся окне в поле Name укажите название канала. Я назвал его channel2, поскольку он будет для частоты 2,4ГГц. Для частоты 5ГГц я буду использовать название channel5.

- В поле Width можете указать ширину канала 20Mhz. Ширина 40Mhz и 80Mhz пока не поддерживается. Мы оставили это поле пустым.

- В поле Band укажите стандарты, в которых будет работать Wi-Fi точка. Для большей совместимости ставим стандарты b/g/n.

- В поле Extension Channel указывается, в какую сторону от указанной частоты будет распределяться наш канал. Мы оставили это поле пустым.

- В поле Tx Power укажите выходную мощность Wi-Fi, например, 20 dBm (100 мВт). Оставлять это поле пустым не желательно, поскольку в этом случае устройства будут работать на максимальной мощности, а это нужно далеко не всегда.

- Нажмите кнопку OK.

У нас двухдиапазонные устройства, поэтому аналогичным образом настраиваем Wi-Fi канал для частоты 5ГГц. Если ваши устройства поддерживают только 2,4ГГц, то пропустите данный шаг.

В итоге получаем два канала: channel2 и channel5.

Настраиваем пароль для подключения к Wi-Fi сети:

- Перейдите на вкладку Security Cfg.

- Нажмите синий плюсик.

- В появившемся окне в поле Name укажите название профиля. Мы оставили без изменения security1.

- В поле Autentification Type укажите типа авторизации WPA2 PSK.

- В Encryption выберите алгоритм aes ccm.

- В списке Group Encryption выберите алгоритм aes ccm.

- В поле Passphrase введите пароль для подключения к Wi-Fi точке.

- Нажмите кнопку OK.

Настраиваем режим обработки данных Datapaths:

- Перейдите на вкладку Datapaths

- Нажмите синий плюсик.

- В поле Name оставляем имя без изменения datapath1.

- В списке Bridge выберите бридж интерфейс.

- В поле Local Forwarding ничего не указываем, чтобы наша система работала в режиме Manager Forwarding Mode. Пару слов об этих режимах.В режиме Local Forwarding Mode обработка и перенаправление данных клиентов осуществляется непосредственно на Wi-Fi точках доступа, а не на роутере.В режиме Manager Forwarding Mode все данные клиентов передаются на роутер, где производится их обработка. В этом случае CAPsMAN полностью контролирует перенаправление данных, включая обмен данными между клиентами. Мне этот режим больше понравился, но он создает больше нагрузку на сеть и роутер.

- Поставьте галочку Client To Client Forwarding, чтобы разрешить клиентам обмениваться данными друг с другом.

- Нажмите OK.

Создаем новую конфигурацию для частоты 2,4ГГц.

- Перейдите на вкладку Configurations.

- Нажмите синий плюсик.

- В появившемся окне на вкладке Wireless в поле Name укажите название конфигурации cfg2.

- В списке Mode выберите режим работы ap — точка доступа.

- В поле SSID укажите название Wi-Fi точки, например, mikrotik2.

- Поставьте все галочки напротив HT Tx Chains и HT Rx Chains.

Перейдите на вкладку Channel и в списке Channel выберите наш канал на 2,4ГГц под названием channel2.

Перейдите на вкладку Datapath и выберите datapath1.

Перейдите на вкладку Security, укажите наш профиль безопасности security1 и нажмите кнопку OK.

По аналогии создайте новую конфигурацию для частоты 5ГГц. Если ваши устройства не поддерживают 5ГГц, то пропустите этот шаг.

В итоге получаем две конфигурации для 2,4 и 5ГГц.

Теперь необходимо настроить параметры развертывания Provisioning для частоты 2,4ГГц.

- Откройте вкладку Provisioning.

- Нажмите синий плюсик.

- В списке Hw. Supported Modes выберите стандарты gn. Это означает, что указанная конфигурация будет применяться для устройств с поддержкой g и n стандартов, т.е. работающих на частоте 2,4ГГц.

- В списке Action выберите create dynamic enabled, чтобы в контроллере CAPsMAN автоматически создавались интерфейсы подключаемых точек.

- В списке Master Configuration выберите конфигурацию для 2,4ГГц, т.е. cfg2.

- Нажмите OK.

Добавьте второе правило развертывания для частоты 5ГГц.

- Нажмите синий плюсик.

- В списке Hw. Supported Modes выберите стандарты an. Это означает, что указанная конфигурация будет применяться для устройств поддерживающих a и n стандарты, т.е. работающих на 5ГГц.

- В списке Action выберите create enabled.

- В списке Master Configuration выберите конфигурацию для 5ГГц, т.е. cfg5.

- Нажмите OK.