Описание команд и параметров

Каждый параметр (man openvpn) имеет свое значение и описание. Рассмотрим их более детально:

- client – означает, что конфигурационным файлом описывается подключение клиента, то есть установлено соединение самой программой, при этом ожидание от сервера исключено;

- dev (tap и tun) – используется для выбора виртуального сетевого драйвера. Значение tun указывает на сетевой уровень модели OSI, а tap требуется для эмуляции Ethernet устройства и работы на канальном уровне модели OSI;

- dev-node – актуален для систем Виндовс, когда присутствует несколько сетевых интерфейсов. В параметре должно быть название сетевого подключения для OpenVPN;

- proto (udp или tcp) – определение протокола, используемого для информационной передачи. Как правило, используется именно udp, поскольку он меньше загружает сеть;

- remote (VPN-сервер и порт) – указывает на сервер для клиентского подключения, а также на порт, в рамках которого принимаются запросы для OpenVPN;

- remote-random – необходимость подключения к удаленным серверам рандомно;

- resolv-retry (секунды или infinite) – сервер имеет доменное имя, а сам параметр задается в секундах для повторного подключения. Infinite означает постоянную связь с сервером;

- nobind – применение динамического порта для подключения;

- user – выбор конкретного пользователя для клиентской работы;

- group – выбор определенной группы для клиентской работы;

- persist-key – исключает перечитывание ключей, если перезагружается сервис OpenVPN;

- persist-tun – исключает перечитывание параметров туннеля при перезагрузке сервиса OpenVPN;

- http-proxy – использование прокси для установки подключения;

- http-proxy-retry – в случае разрыва связи переподключение к прокси;

- http-proxy-timeout – временной интервал, через который начинается переподключение;

- mute-replay-warnings – актуален при беспроводном соединении, поскольку отключается дублирование пакетных предупреждений;

- ca – корневой сертификат, генерация происходит на сервере;

- cert – открытый клиентский ключ, генерация происходит на сервере;

- key – закрытый клиентский ключ, генерация происходит на сервере;

- dh – ключ с алгоритмом Диффи-Хеллмана;

- remote-cert-tls – защита от mitm атаки с учетом верификации сертификата сервера;

- tls-client – определяет клиента TLS;

- tls-auth (ta.key 1) – дополнительный уровень идентификации с помощью tls;

- float – можно изменить IP удаленным хостом во время соединения, если оно не разрывается;

- keepalive (секунды) – пинговка через определенное количество секунд и перезапуск подключения, если в течение какого-либо времени не принимаются ответные пакеты;

- cipher – алгоритм шифрования;

- comp-lzo – применение сжатия;

- verb (0-9) – уровень детализации лога;

- mute – сколько лог-сообщений отображается в каждой категории;

- auth-user-pass – необходимость провести аутентификацию;

- ipchange – выполнение команды при смене адреса IP;

- connect-retry – через какое время переподключаться к серверу, если был разрыв соединения;

- connect-retry-max – количество повторений соединения при его разрыве;

- shaper – определение максимальной скорости передачи данных для исходящего потока;

- tun-mtu – задает MTU;

- status – путь к файлу статусного хранения;

- log – путь к лог-файлу.

Абсолютно все команды OpenVPN с соответствующими параметрами по OpenVPN для ОС Windows и Linux вы можете получить, воспользовавшись опцией openvpn —help.

Эпилог нашей инструкции

Вот мы и подытожили с интересующим нас вопросом — настройка и установка OpenVPN клиента для Android в пошаговой инструкции. По результатам прочтения статьи вы должны получить базовое понимание принципов организации VPN сетей для устройств Android средствами OpenVPN и получить практический пример реализации простой VPN сети с TLS авторизацией для своего Android устройства.

Базовая конфигурация OpenVPN клиента на устройствах Android не должна вызвать никаких сложностей после прочтения данной статьи. Теперь ваши данные надежно защищены и шифруются налету при помощи VPN тунеля.

obfsproxy

Важно! Версии.

Чуть подробнее:

- —data-dir statepath — каталог для размещения временных данных. Необходим, если obfsproxy работает не в managed режиме.

-

transport — выбирает метод обфускации трафика и режим его передачи. Нас интересуют следующие транспорты:

- scramblesuit — сравнительно новый метод, который мы и будем использовать.

- dummy — отладочный метод, при котором трафик передаётся как есть, без обфускации.

-

mode — выбирает режим работы прокси. Нас интересуют следующие режимы:

- server — принимает клиентские соединения, деобфусцирует и перенаправляет на адрес destination. Этот режим пригодится на стороне сервера.

- client — прозрачное проксирование: принимает данные, обфусцирует и отправляет серверу по адресу destination. То, что мы будем использовать на клиентской стороне.

- socks — имитация socks-прокси.

Разница между режимами client и socks в том, что в первом случае адрес удаленного хоста, к которому пытается подключиться целевое приложение, должен быть заменен на адрес opbfsproxy-клиента, тогда как во втором случае целевое приложение использует obfsproxy как SOCKS-прокси. Для наших целей подойдёт и client.

- —dest destination — для сервера: задаёт пару адрес-порт, куда будут перенаправляться деобфусцированные соединения. Для клиента: задаёт адрес obfsproxy сервера.

- —password BASE32PASS — задание ключа(pre-shared key) для метода scramblesuit. Ключ должен быть строкой длиной не менее 20 символов, закодированной в base32, и совпадать на клиенте и на сервере. Подходящий ключ можно сгенерировать так:

- —password-file filepath — альтернативный метод задания ключа для метода scramblesuit, на случай если вы не хотите писать pre-shared key в открытом виде.

-

log_options включает в себя следующие ключи:

- —log-file path — задает расположение журнала.

- —log-min-severity level — События какого уровня (debug, info, warning, error) записывать.

- —no-safe-logging — по умолчанию obfsproxy вырезает адреса из лога, но данный ключ позволяет изменить это поведение.

- —no-log — отключает ведение журнала совсем (по умолчанию).

Лучшие OpenVPN серверы

Дальше рассмотрим лучшие серверы OpenVPN, которые вы можете использовать в своей системе.

1. vpnbook.com

Это полностью бесплатный VPN сервис, который предоставляет возможность доступа к VPN через PPTP или OpenVPN. По заявлению разработчиков сервис обеспечивает максимальную защиту ваших данных с помощью шифрования AES и современных технологий.

2. freevpn.me

Это еще один полностью бесплатный VPN сервис, который дает вам еще больше свободы. Как и в предыдущем варианте, здесь используется шифрование AES SSL, поэтому ваш провайдер не сможет узнать что вы делаете в сети и какие данные передаете. Вам доступны TCP порты 80, 443 и UDP — 53, 40000. Трафик не ограничен, а пропускная способностью с резервом в 10 Гбит/сек. К тому же здесь разрешена загрузка и раздача торрентов.

3. www.freevpn.se

Бесплатный OpenVPN сервис, очень похожий по характеристикам на freevpn.me. Поддерживаются те же возможности, отрыты те же самые порты и есть возможность работать с торрентами. По заявлениям разработчиков, этот сервис обеспечивает максимальную защиту обычным пользователям, от перехвата их данных и атак злоумышленников.

5. securitykiss.com

Securitykiss — отличный выбор среди других OpenVPN сервисов. Здесь, кроме бесплатного тарифа есть несколько платных планов. Вы можете выбрать один из серверов, расположенных в Великобритании, США, Франции, Германии. Подключение к интернету не ограничено. Логин и пароль пользователя не требуется, нужно только настроить конфигурационный файл для OpenVPN. Инструкцию по установке и настройке вы можете найти на официальном сайте. Сервис использует TCP порт 123.

6. cyberghostvpn.com

Это бесплатный надежный сервис OpenVPN, который позволяет создать шифрованный туннель с шифрованием AES 256-бит. Серверы размещены в 15 странах и всего доступно 58 серверов. Также есть платные тарифные планы, которые работают гораздо быстрее, без рекламы и имеют приложения для Android и iOS.

Несколько конфигурационных файлов

Позволит держать несколько конфигураций для подключения к различным VPN-серверам. Между последними можно переключаться из клиентской программы.

Для Windows:

В каталоге config создаем для каждого сервера свою папку и помещаем в нее рабочие файлы (файл конфигурации, сертификаты и так далее). В каждой папке называем конфигурационные файлы ovpn своими именами (даже если файлы будут находиться в разных папках, но с одинаковыми именами, клиент OpenVPN будет воспринимать их как один конфиг).

Пример каталога config:

Пример файлов в одном из каталогов:

Теперь при подключении клиентом к можно выбрать конкретный VPN-сервер:

Для Linux:

Также как для Windows, создаем для каждого сервера свой каталог, куда скопируем рабочие файлы:

mkdir /etc/openvpn/server1

А в каталоге /etc/openvpn создаем для каждого подключения свой конфиг:

vi /etc/openvpn/client1.conf

* в конфигурационном файле все пути до файлов должны вести в соответствующий каталог (в нашем примере, /etc/openvpn/server1).

Запускаем OpenVPN:

openvpn —config /etc/openvpn/server1/client.conf

Для автоматического запуска мы уже ранее применяли команду:

systemctl enable openvpn@client

… где @client — указатель на использование конфигурационного файла client внутри папки openvpn (/etc/openvpn). Таким образом, если мы создали 2 файла client1.conf и client2.conf, команды для разрешения автозапуска бelen такие:

systemctl enable openvpn@client1

systemctl enable openvpn@client2

Шаг 4. Пинг моего другого устройства по адресу 172.16.x.x успешен, а как выполнить пинг другого устройства по его внутреннему адресу 192.168.x.x?

Дальше начинается действие, ради которого все и затевалось — получение одним устройством c ОС Android доступа к внутренней сети, расположенной за вторым устройством (маршрутизатором). Эти действия связаны с наличием маршрутной информации о сети «за» маршуртизатором и почти аналогичны предыдущему шагу, но с некоторыми отличиями. Теперь нам необходимо не только обучить ваш Android «знанию» о сети 172.16.0.0/16, что было выполнено на предыдущем шаге, но и дать ему информацию о сети, расположенной «за» маршрутизатором вашего второго туннеля.

Прежде чем приступить к этому шагу вы должны убедиться в том, что сеть «за» вашим маршрутизатором НЕ пересекается с сетью, в которую подключено ваше Андроид устройство. То есть, если ваш Андроид находится в сети 192.168.0.0/24 (например дом) и такая же сеть 192.168.0.0/24 расположена за вторым устройством (например дача) то такая конфигурация будет некорректной и из нее есть два выхода:

— перенастроить одну из сетей на другую схему адресации, например 192.168.1.0/24

— осуществить трансляцию портов на вашем втором устройстве в адрес, полученный от сети vpnki 172.16.x.x (эту конфигурацию мы не будем рассматривать в рамках настоящего документа)

Это осуществляется также путем указания статического маршрута в настройках соединения Андроид. Таким образом в настройках соединения у вас окажутся два маршрута, разделенные пробелом:

172.16.0.0/16 192.168.0.0/24

После этого вы должны успешно выполнить пинг своего «другого устройства», подключенного к сети vpnki по его внутреннему адресу (например 192.168.1.1), выполнив команду

Однако обращаем внимание:

— на то, что второе устройство (маршрутизатор) должно содержать в своей таблце маршрутов путь к сети 172.16.0.0/16 для отправки ответов на ваш пинг.

— на втором вашем устройстве (маршрутизаторе) межсетевой экране не должен блокировать ответы на пакеты icmp

Результат этого шага — успешный пинг вашего второго устройства по его внутреннему адресу 192.168.1.x.

PS: В целях борьбы с зависшими сессиями мы принудительно отключаем пользовательские туннели с протоколом OpenVPN в 00:00 по Московскому времени. При правильной настройке соединения должны автоматически переустановиться.

ДОПОЛНИТЕЛЬНО ПО ТЕМЕ:

Ознакомьтесь с настройками и работой нашей услуги «Публикация URL», которая поможет вам организовать удаленный доступ по протоколам http и https к своим ресурсам

Озанакомьтесь с работой и настройками нашей услуги «Проброс TCP порта», которая поможет вам опубликовать в сети Интернет TCP порт вашего устройства для организации удаленного доступа

Ознакомьтесь с настройками и приниципами работы услуги «Доступ через HTTP и SOCKS5 прокси», которая даст вам возможность удаленного доступа такими протоколами и приложениями как HTTP, RDP, VNC, ssh и другими

Запуск

Для проверки настроек можно использовать две версии запуска:

- ручную;

- автоматическую.

Второй вариант рекомендуется использовать для повседневного применения.

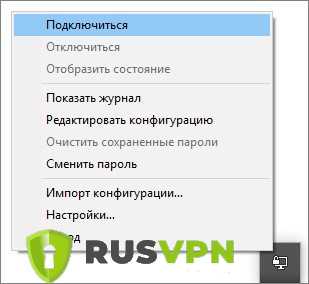

Если вы запускаете вручную технологию на Windows, выполните следующие действия:

- запустить OpenVPN GUI от имени администратора;

- в правом углу снизу появляется иконка;

нажать ее и выбрать опцию подключения.

Для Linux порядок действий следующий:

- перейти в каталог с конфигурационным файлом cd /etc/openvpn;

- ввести команду openvpn —config /etc/openvpn/client.conf или systemctl start openvpn и service openvpn start;

Если вы запускаете автоматически технологию на Windows, выполните следующие действия:

- открыть службу и найти OpenVPNService;

- перевести в режим автозапуска.

Для Linux порядок действий следующий:

- разрешить автозапуск через команду systemctl enable openvpn;

- для старых версий CentOS / Red Hat / Fedora актуальна команда chkconfig openvpn on;

- для Ubuntu / Debian – update-rc.d openvpn defaults.

Как подключится?

Для начала в вашей системе должен быть установлен OpenVPN. Например, в Ubuntu его можно установить выполнив команду:

Дальше нужно скачать файл настроек OpenVPN клиента, который можно получить на сайте сервиса, который вы выбрали. Обычно такие файлы распространяются в zip архивах и имеют расширение *.ovpn.

Последний шаг, это запуск сервиса OpenVPN с этим конфигурационным файлом. Для этого можно использовать такую команду терминала в Linux:

Возможно, для аутентификации на сервере OpenVPN вам нужно будет ввести логин и пароль. После этого, если все прошло успешно, утилита заменит маршруты системы по умолчанию на выбранный OpenVPN сервер. Теперь можно проверить ваш ip адрес с помощью любого онлайн сервиса.

Плюсы и минусы использования VPN

Преимущества VPN

Скрытое местонахождение

С VPN создаётся впечатление, что вы подключаетесь к интернету из другого местонахождения. Это позволяет обойти ограничения вашей страны на доступ к определённым сайтам или географическую блокировку самого сайта.

Лучшая безопасность

Поскольку ваша коммуникация проходит через шифрованный туннель, никто, кроме конечной точки (т. е. VPN-Сервиса), не может ничего в ней понять. Такое шифрованное соединение не даёт интернет-провайдерам, хакерам и прочим шпионам собирать ваши данные. Если посещаемый вами сайт использует HTTPS, то VPN-сервер не видит содержимое вашего запроса. Он лишь знает, к какому сайту вы получаете доступ.

Лучшая конфиденциальность

Помимо того, что ваш провайдер не может узнать, чем вы занимаетесь онлайн, вы также не позволяете посещаемым сайтам определять ваше местонахождение.

Стоимость и разнообразие

Приложив немного усилий, можно создать собственный VPN. Но есть также множество сервисов, предоставляющих доступ к серверам в сотнях стран. У некоторых есть свои коммерческие приложения для мобильных и десктопных операционных систем, тогда как к другим можно просто подключиться с помощью открытого ПО.

Недостатки VPN

Меньшая скорость

Вполне логично, что VPN-подключение часто медленнее, чем обычное. В конце концов, между вашим устройством и посещаемыми сайтами добавляется как минимум ещё один шаг. Например, если вы находитесь в Англии и используете австралийский сервер, то нужно учитывать не только время задержки, но также скорость загрузки/скачивания сервера.

Сервисы знают, кто вы

Ваш IP-адрес маскируется для внешнего мира, но не для VPN-сервисов. Они могут вести логи вашей активности и в некоторых случаях передавать их госорганам. Также они могут продавать их третьим сторонам

Поэтому важно изучить и сравнить разные VPN-сервисы, перед тем как какой-то выбрать

Потенциальная незаконность

Некоторые страны запрещают использовать VPN, применяя такие методы, как deep packet inspection, для идентификации пользователей. В этих юрисдикциях попытки замаскировать свой сетевой трафик могут привести к проблемам с законом и привлечению к ответственности.

На постсоветском пространстве, к примеру, негласный запрет на использование VPN-Сервисов действует в Туркменистане. Вас не оштрафуют за скачивание самого клиента, но если его обнаружат в вашем устройстве при задержании или в ходе расследовании, то дадут внушительный штраф.

Недостаточность

VPN ни в коем случае не решают в полной мере проблему анонимности в сети. Они могут создавать ложное чувство безопасности, тогда как в действительности существует много других способов слежки за интернет-пользователями.

Как настроить OpenVPN на Windows 10

Как работает OpenVPN

Протокол OpenVPN отвечает за поддержание коммуникации между клиентом и сервером. Как правило, он используется для создания защищённого туннеля между VPN-клиентом и сервером.

Для шифрования и аутентификации OpenVPN использует библиотеку OpenSSL. Кроме того, для передачи данных OpenVPN могут использоваться протоколы UDP или TCP.

- TCP требует отклика от клиента, которому доставлен пакет данных, подтверждения доставки, и для этого ему необходимо установленное заранее соединение. Протокол TCP исключает потери данных, дублирование и перемешивание пакетов, задержки.

- UDP всё это допускает, и соединение для работы ему не требуется. Протокол UDP доставляет пакеты данных гораздо быстрее, потому лучше подходит для приложений, которые рассчитаны на широкую пропускную способность и быстрый обмен.

Как подключиться OpenVPN

Перед подключением нужно выбрать бесплатный VPN сервер, загрузив на компьютер файл конфигурации определённого сервера. Его стоит выбирать исходя из расположения, качества линии, пропускной способности и пинга.

Теперь запустите программу OpenVPN GUI от имени администратора в Windows 10. В противоположном случае просто не удастся подключиться к выбранному серверу.

- На панели задач в контекстном меню OpenVPN выберите Импорт конфигурации… В открывшемся окне проводника укажите расположение ранее загруженной конфигурации.

- После импорта можно смело выбирать пункт Подключиться. При необходимости можно импортировать несколько конфигураций. В таком случае подключений будет два или три.

Рекомендуем импортировать несколько разных конфигураций, после чего перейти к их тестированию. Для тестирования можно воспользоваться сервисами проверки скорости Интернета на компьютере Windows 10.

Если же перейти в расположение: C:\ Пользователи\ Имя_пользователя\ OpenVPN\ config, то можно увидеть, и при необходимости удалить, папки с ранее добавленными конфигурациями.

После подключения к определённому серверу весь трафик пользователя будет проходить через VPN. Таким образом, можно будет играть в игры или посещать сайты, заблокированные в регионе. Скорость — далеко не его сильная сторона, но если у Вас скоростной Интернет, то скорость будет приемлемой. Как правило, скорость интернета падает из-за сильного уровня шифрования в OpenVPN.

Заключение

При необходимости для работы сами используем OpenVPN. На данный момент OpenVPN считается лучшим VPN-протоколом. На практике все наши высказывания подтверждаются. После первого использования, даже бесплатных серверов, сложно использовать другие VPN-клиенты. В принципе и без дополнительного программного обеспечения можно настроить VPN соединение на Windows 10.

Пошаговая инструкция установки и настройки OpenVPN клиента на Android

В данном разделе инструкции мы не будем рассматривать процедуру формирования ключей клиента и сервера сертификации. Вопрос организации сервера сертификации отдельная тема и мы предполагаем, что данную задачу, уважаемый читатель, рассматриваете как отдельная тема для изучения. Раздел статьи предполагает уже созданные клиентские, серверные ключи и сертификаты.

1) Первое что нам необходимо сделать — установить OpenVPN на ваше Android устройство. Для этого вам необходимо скачать приложение OpenVPN for Android из любого источника, например из Google play:

Установка OpenVPN через Google Play

2) После установки запускаем приложение и переходим в раздел импорта файлов конфигурации, ключей и сертификатов. Файл конфигурации, ключи и сертификаты должны быть заблаговременных скопированы в файловое пространство вашего Android устройства. Способов скопировать необходимые файлы масса, выбирайте самый безопасный для вас.

Запуск OpenVPN для Android.

3) Выбираем нужную директорию с файлом конфигурации, ключем и сертификатами. Жмем на файл конфигурации и кнопку «Выбрать».

Импорт файлов конфигурации,ключей и сертификатов для OpenVPN Android.

4) По результатам процедуры импорта клиент OpenVPN для Android автоматически сформирует файл конфигурации и включит в файл конфигурации ключ, сертификаты клиента и сервера.

Примем импорта файлов конфигурации,ключа и сертификатов.

5) На данном этапе импорт и базовая конфигурация OpenVPN клиента для Андроид является завершенной. В дальнейшем вы можете провести дополнительную тонкую настройку используя графический интерфейс клиента OpenVPN для Android или вручную прописать нужные конфигурации в файле конфигураций. По завершению процедуры импорта, мы рекомендуем вам удалить исходные файлы конфигурации, ключи и сертификаты для большей безопасности вашей приватной VPN сети.

Конфигурация OpenVPN для Android через графический интерфейс.

6) Если вы правильно сконфигурировали сервер и клиент OpenVPN, то далее мы подключаем наше устройство к серверу. Для подключения OpenVPN клиента к нашему серверу необходимо нажать на импортированную запись и дождаться статуса подключения SUCCESS. В трее Android устройств будет висеть ваша аналитическая информация о количестве переподключений, трафике VPN сети и прочая аналитическая информация.

Подключение в OpenVPN серверу на Android

Как это работает ?

При инициализации плагина в OpenVPN, плагин возвращает масочный список всех функций, которые может обслужить. При наступлении очередной фазы подключения или внутреннего события, OpenVPN вызывает соответствующие функции из плагина. Плагин преобразует переменное окружение и параметры переданные функции в структуру, инициализирует python и передаёт структуру в соответствующую процедуру python модуля. Процедура возвращает плагину один из трёх ответов (0 — Success, 1 — Error, 2 — Deferred). Ответ транформируется и возвращается OpenVPN.

Обратите внимание, что все вызовы модуля являются «stateless», это означает, что процедуры не помнят и не знают, что происходило ранее в других вызовах. Ориентироваться можно только на переменное окружение передаваемое плагину из OpenVPN

Внутри python модуля вы можете реализовать любую логику, подключая нужные библиотеки и ресурсы. Если вы не уверены в скорости выполнения проверок, то используйте «отложенные» подтверждения.

Используя группировку пользователей подключаемых к сервису, через pf_file можно довольно тонко настроить сетевое взаимодействие между пользователями и другими ресурсами. В свою очередь подключив плагин на мониторинг, всегда можно будет через management интерфейс OpenVPN управлять сессиями клиентов.

Во время тестирования проекта был разработан механизм генерации паролей, аналогичный jwt токенам, но имеющим меньший размер.

Суть проста. Токен содержит в себе идентификатор клиента и срок окончания доступа. Для подписи токена используется HMAC_SHA1 с закрытым ключом. После подписи токена, текстовое содержимое ксорится подписью и конвертится в base64. Таким образом получается «запечатывание» токена. «Запечатанный» токен используется в качестве пароля пользователя. При несанкционированном изменении блока с данными, поломается xor, если поломается xor, значит поломается проверка подписи. Без закрытого ключа подпись изменить не получится.

Если вы не хотите руками контролировать время действия пароля, то генерируете такой токен, и проверяете его на валидность внутри плагина, не вызывая внешние сервисы. Данная схема очень удобна для сессионной генерации паролей на определенное время. При этом вы можете во внешнюю систему управления передать содержимое токена и она сама настроится на отключение пользователя по окончании действия токена.

Надеюсь информация в данной статье была вам полезна.

Спасибо за потраченное на её прочтение время.

Если есть вопросы, попробую ответить на что смогу.

Сертификаты внутри конфигурационного файла

Ключи сертификатов можно хранить не в отдельных файлах, а внутри конфигурационного файла ovpn.

…

key-direction 1

<ca>

——BEGIN CERTIFICATE——

…

——END CERTIFICATE——

</ca>

<tls-auth>

——BEGIN OpenVPN Static key V1——

…

——END OpenVPN Static key V1——

</tls-auth>

<cert>

——BEGIN CERTIFICATE——

…

——END CERTIFICATE——

</cert>

<key>

——BEGIN PRIVATE KEY——

…

——END PRIVATE KEY——

</key>

<dh>

——BEGIN DH PARAMETERS——

…

——END DH PARAMETERS——

</dh>

* key-direction 1 — необходим для tls-auth, в противном случае, работать не будет; ca — ключ центра сертификации (ca.crt); tls-auth — ta.key; cert — открытый сертификат клиента (clients.crt); key — закрытый сертификат клиента (clients.key); dh — сертификат, созданный на базе протокола Диффи Хеллмана.

Шаг 1. Подключение

1.1. Наиболее частая причина — ошибка в имени пользователя, пароле или адресе службы . Тут совет один — проверьте все еще раз.

1.2. Так как вы скачивали файл профиля .ovpn на свое Андроид устройство, то имеет смысл убедиться, что его форматирование «не поехало». Хотя, скорее всего, там все верно и если бы внутренее форматирование файла изменилось, то профиль OpenVPN не загрузился и соединение было бы невозможным.

1.3. Следующая причина — ваше соединение НЕ будет принято, если пользователь с таким именем уже подключен. В этом случае вы получите ошибку отклонения авторизации.Если вы некорректно оборвали первое соединение (например, отвалился канал к провайдеру) и начали устранавливать его еще раз, то в это случае наша система может вас не подключить до того момента, пока не исчетет таймаут неактивности первой сессии.В некоторых случаях этот таймаут может доходить до 5 минут.

1.4. Если вы все сделали верно, но соединение не устанавливается, то обратитесь к нам в форум

Сформулируйте ситуацию, сообщите время/дату неуспешного подключения, тип используемого протокола, а также имя пользователя, чье соединение не установилось.

Результат этого шага — Соединение установлено.