Использование файла вирусами

В настоящее время файл autorun.inf широко используется для распространения компьютерных вирусов через

flash-накопители и сетевые диски. Для этого авторы вирусов прописывают имя исполняемого файла с

вредоносным кодом в параметр open. При подключении заражённого flash-накопителя Windowss запускает

записанный в параметре «open» файл на исполнение, в результате чего происходит заражение компьютера.

Находящийся в оперативной памяти заражённого компьютера вирус периодически сканирует систему с целью поиска

новых дисков, и при их обнаружении (при подключении другого flash-накопителя или сетевого диска) создаёт на них со

ссылкой на копию своего исполняемого файла, обеспечивая таким образом своё дальнейшее распространение.

Вирус также часто делает файлы и папки на съёмном диске (флешке, дискете) невидимыми, используя команду attrib

. Вместо них он часто создаёт ярлыки с именами файлов и папок, реже

ярлык с наименованием диска (E:, F: и т.д.). Ни в коем

случае не нужно щёлкать (кликать) мышью по ярлыкам. Для того, чтобы скрытые файлы оказались видимыми

можно изменить свойства проводника (обозревателя explorer.exe), затем выполнить команду в командной

строке:cmd /c attrib -s -r -h htt://www.programmersforum.ru/showthread.php?t=241651, по этой же ссылке можно

прочитать, как в Windows XP скрытые файлы и папки снова можно увидеть). После удаления вируса с

компьютера рекомендуется удалить его тело с флешки, удалить файл autorun.inf и создать папку с таким же

названием. Большинство вирусов смогут копировать свои тела на съёмный носитель, но не смогут автоматически

запускаться без текстового файла autorun.inf. Многие опытные пользователи рекомендуют использовать для

просмотра содержимого флешек и дискет командную строку или файловые менеджеры (total commander, far, norton

commander и др.).

Autorun-вирус. Функции файла autorun.inf

Функция файла autorun.inf (в перев. с англ. auto – автоматический и run – запуск) в операционной системе Microsoft Windows заключается в автоматическом запуске программ и приложений со съёмных носителей. Вы спросите «А зачем это нужно?» А я вам отвечу: «А нужно это для нашего с вами удобства при установке драйверов и программ с накопителей». Такие файлы бывают практически на всех дисках, на которых записаны драйвера или другое программное обеспечение.

По своей структуре файл autorun.inf делится на блоки, параметры и значения. По своей сути файл autorun.inf указывает системе какое приложение необходимо запустить при подключении флешки к компьютеру. Для этого в нем достаточно прописать две строки: open = имя_файла

Где: – имя блока, open – имя параметра, имя_файла – значение, котрое содержит путь к исполняемому файлу — приложению.

Еще один способ удаления autorun с помощью антивируса AVZ

Очень хорошая антивирусная программа AVZ (Скачать можно здесь. Кстати, мы о ней уже упоминали в статье про удаление вирусов). При помощи нее можно проверить компьютер и все носители (в том числе и флешки) на вирусы, а так же проверить систему на уязвимости и исправить их!

Про то, как при помощи AVZ, проверить компьютер на вирусы, см. в этой статье.

Здесь же затронем, как исправить уязвимость, связанную с Autorun.

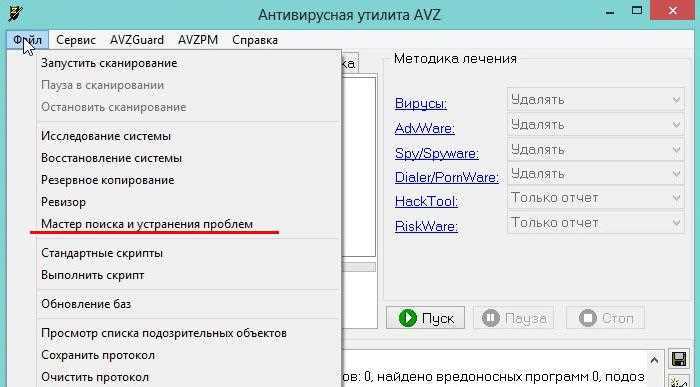

1) Открываете программу и жмете по «файл/мастер поиска и устранения проблем».

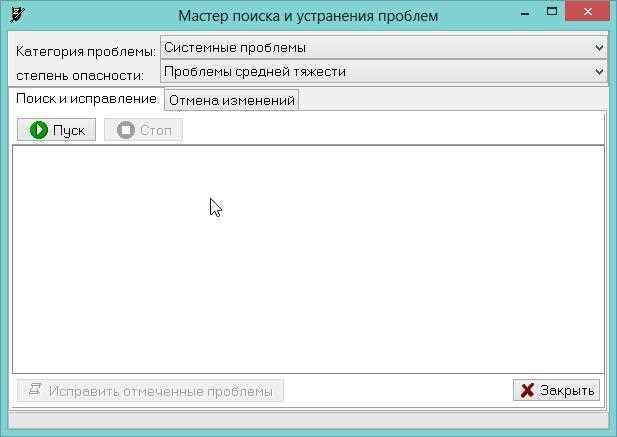

2) Перед вами должно открыться окно, в котором можно найти все системные проблемы и настройки, которые необходимо исправить. Можно сразу же нажать на «Пуск», программа по умолчанию выбирает оптимальные настройки поиска.

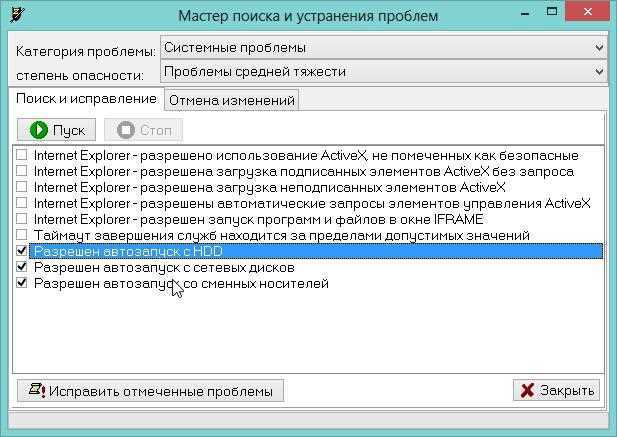

3) Отмечаем галочками все пункты, которые рекомендует нам программа. Как видим среди них есть и «разрешение на автозапуск с разных типов носителей». Желательно отключить автозапуск. Ставим галочки и жмем «исправить отмеченные проблемы».

Восстановление данных после удаления вирусов с флешки

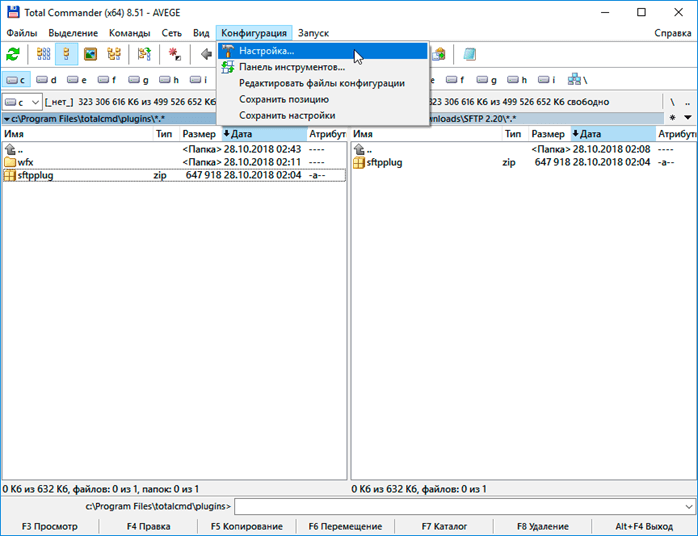

После лечения накопителя необходимо восстановить имеющуюся на нем информацию. Созданные вирусами на накопителе ярлыки надо удалить – они ничего не содержат. Все записанные папки выглядят полупрозрачными – это показатель того, что они были заражены. Их надо сделать видимыми. Для этого можно воспользоваться Total Commander:

- запустите утилиту;

- откройте «Конфигурации»;

- откройте раздел «Содержимое панелей»;

- отметьте «галочкой» пункт «Показывать скрытые файлы»;

- кликните «ОК».

Теперь надо вернуть папкам видимость с помощью свойств папок:

- кликните по папке правой кнопкой мыши;

- зайдите в пункт «Свойства»;

- уберите «галочку» напротив слова «скрытый».

Обратите внимание: чтобы увидеть эти папки, надо предварительно включить функцию отображения скрытый объектов. Если такие действия не сработали есть еще один способ избавиться от вирусов на флешке:

Если такие действия не сработали есть еще один способ избавиться от вирусов на флешке:

- создайте на флешке текстовый файл 1.bat;

- вбейте в нем команду «attrib -s -h /d /s»;

- запустите файл.

Время работы зависит от объема информации на съемном диске (от 5 до 10 минут). После этого папки примут стандартный вид.

Если все перечисленные шаги не привели вас к нужным результатам, надо обратиться в сервисный центр. Инженеры компании Storelab имеют опыт работы со съемными носителями, проведут диагностику и излечат флешку от вирусов, сохранив на нем все имеющиеся данные.

Вирус повредил флешку: признаки, особенности

Вирусный контент проникает на USB-накопитель при подключении его к зараженному компьютеру. После этого вирус активизируется каждый раз при подключении носителя, переходя с нее на «чистые» машины. На съемном диске он блокирует файлы, не давая их открывать.

Чаще всего вопрос, как вылечить флешку от вируса, возникает, когда при открытии носителя пользователь не видит на нем записанные ранее данные. Есть и другие признаки того, что требуется удаление вирусов с флешки:

- вместо объектов на носителе появляются их ярлыки;

- среди записанных файлов возникают неизвестные с расширением .exe;

- появляется объект с именем autorun;

- возникает скрытая папка с именем RECYCLER;

- диск не открывается на компьютере (этот признак может появиться и по другим причинам).

Важно: если на диске видны только ярлыки, не надо пытаться их открыть. Это активирует вирусный контент, что приведет к полному уничтожению данных

К счастью, трояны не уничтожают информацию безвозвратно. Записанные данные остаются на носителе, становясь невидимыми. Так что восстановить их можно, предварительно удалив вирусное наполнение.

Аварийный диск в борьбе с вирусами

Данный способ актуален и полезен не только для борьбы с вредоносными программами и последствиями заражения. Аварийный диск помогает решить возникшие проблемы при неправильной установке программ, сбоях windows, случайном удалении файлов и конфигураций, и пр. Однако создавать аварийный диск требуется заранее на работоспособном компьютере без вирусов, лишнего ПО и «мусора в реестре».

Для создания эдакой «палочки-выручалочки» выполняется минимум действий:

в привычном пользователю меню пуска выбирается «Панель управления»;

рис.1. Здесь для удобства выбирается параметр отображения «мелкие значки» и щелчком ЛКМ открывается пункт архивации и восстановлениярис.2. В открывшемся окне слева имеется мастер создания дисков восстановлениярис.3. После нажатия, windows предложит выбрать на какой накопитель записать данные

после выбора места хранения и нажатия кнопки «создать диск» начнется длительный процесс архивации данных.

Имея аварийный диск, во время запуска ПК нажимается кнопка F8 и выбирается пункт восстановления системы. Дальнейшие действия интуитивно понятны (вставить носитель, выбрать его и запустить процесс).

После восстановления компьютера, подходит очередь почистить флешку от вирусов. Для этого не вставляя в «чистый» ПК зараженный накопитель выполняется запуск портативной версии:

- Windows;

- Linux;

- Ubuntu и пр.

Для этой цели подходят различные сборки LiveCD, которые содержат урезанные версии ОС.

- При перезагрузке или запуске ПК нажимается f8 и выбирается запуск с LiveCD. Аналогично в БИОСе во вкладке Boot выставляется самостоятельный запуск с носителя, а не HDD;

- После запуска LiveCD выбирается пункт загрузить портативную ОС;

- В запущенной операционной системе после подключения зараженного носителя вручную удалить autorun.inf.

- В итоге компьютер и Flash-накопитель чисты.

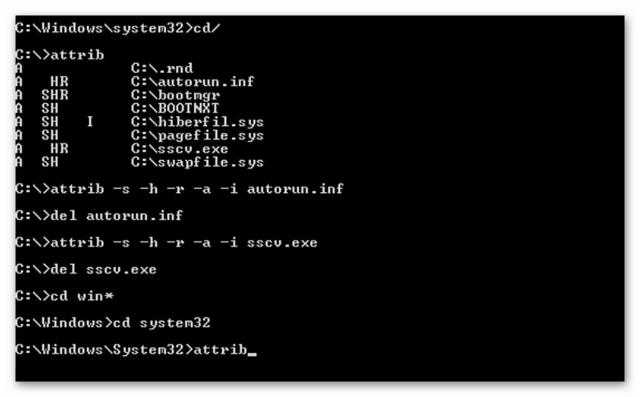

Теперь перейдём к папке System32.

Продолжим далее поиск, вписывая следующие команды внизу:

Впишите cd win* и нажмите ENTER.

Снова введите system32. Нажмите ENTER.

Затем впишите команду attrib. Нажмите ENTER.

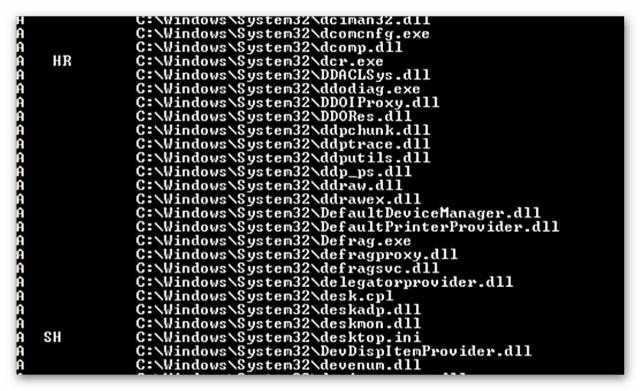

Ищем вирусы в папке System32

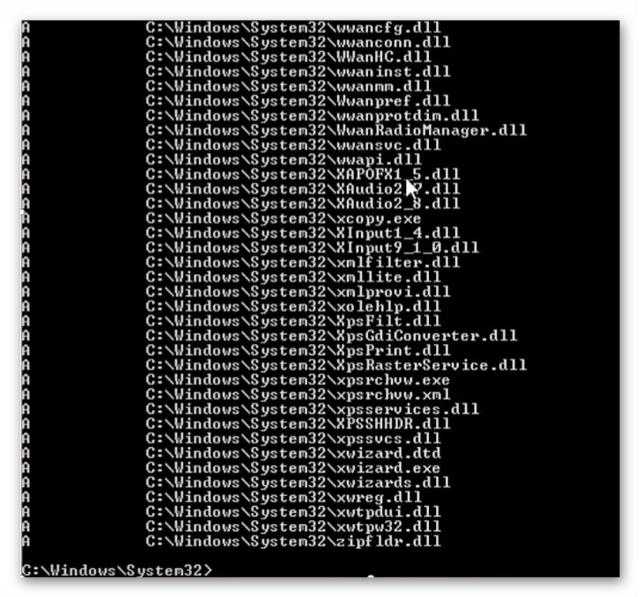

Появился вот такой длинный список:

Ищем вирусы в папке System32

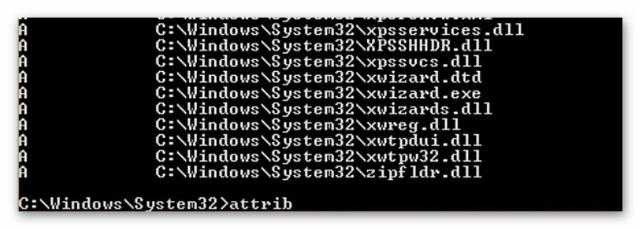

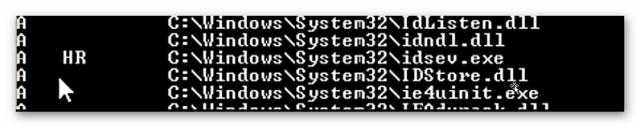

Снова вводим внизу команду attrib, не забывая нажать потом ENTER:

Самостоятельное удаление вирусов с компьютера | Интернет-профи

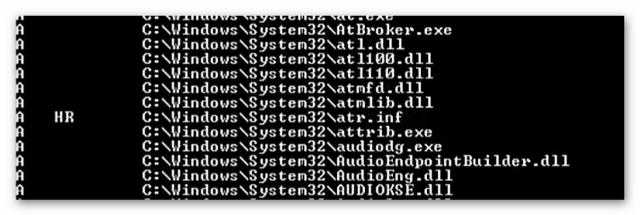

И находим вот такие файлы:

Подозрительные файлы в папке Windows

Подозрительные файлы в папке Windows

При перемещении вверх-вниз экран перемещается очень быстро, поэтому когда мелькнёт что-то новое, приостановитесь и вернитесь назад‚ чтобы проверить каждый файл, не пропустив ни одного.

Подозрительные файлы в папке Windows

Выписываем себе все найденные S H R файлы:

- atr.inf

- dcr.exe

- desktop.ini

- idsev.exe

Выполните команду attrib 3 или 4 раза, чтобы убедиться, что вы проверили всё.

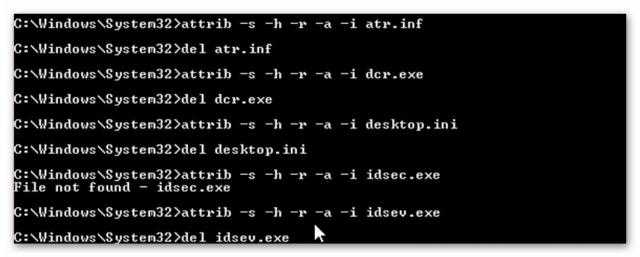

Ну, вот. Мы самостоятельно нашли целых 4 вредоносных файла! Теперь нам нужно удалить эти 4 вируса.

Для этого дальше в командной строке вписываем и каждый раз нажимаем ENTER следующее:

C:\Windows\System32>attrib -s -h -r -a -i atr.inf

C:\Windows\System32>del atr.inf

C:\Windows\System32>attrib -s -h -r -a -i dcr.exe

C:\Windows\System32>del dcr.exe

C:\Windows\System32>attrih -s -h -r -a -i desktop.ini

C:\Windows\\System32>del desktop.ini

C:\Windows\System32>attrib -s -h -r -a -i idsev.exe

C:\Windows\System32>del idsev.exe

Удаляем вирусы с компьютера самостоятельно

Аналогичную операцию надо провести с другими папками, вложенными в каталог Windows.

Нужно просканировать ещё несколько таких каталогов, как Appdata и Temp. Используйте команду attrib, как показано в этой статье, и удалите все файлы с атрибутами S H R, которые не имеют отношения к системным файлам и могут заразить ваш компьютер.

Работа с программой Autoruns

Интерфейс программы

После запуска окно программы будет выглядеть так:

Программа официально поддерживает только английский язык, но и так разобраться с программой несложно.

Все автозапускаемые сервисы в программе разбиты по разделам (1). Открыв вкладку с нужным разделом, в центре окна появится список относящихся к нему сервисов.

Если открыта вкладка Everything (отображение сервисов сразу со всех разделов), то в списке будет видно разделение по разделам (2). Некоторые сервисы отмечены жёлтым цветом (3). Это значит, что файла для запуска этой программы / службы / сервиса в Windows не существует и осталась лишь запись в реестре. Такие записи можно удалить без последствий. Розовым (4) выделены те сервисы, которые программа считает подозрительными. Однако, не стоит ориентироваться целиком на логику программы, поскольку она часто считает подозрительными даже реально безопасные программы.

Всё, что отмечено галочками (как правило, это более 90% из списка) у вас загружается автоматически либо при старте системы, либо при выполнении иных событий.

Удобнее всего пользоваться основным разделом Everything, поскольку через него выводится сразу всё. Отдельно, как правило, может потребоваться заглянуть в разделы:

- Scheduled Tasks. Программы, запуск которых запланирован через утилиту Windows «Планировщик задач».

- Services. Здесь перечисляются автозапускаемые службы Windows.

- Drivers. Тут будут отображаться загружаемые с Windows драйвера (программы для управления устройствами компьютера).

- Winlogon. Программы, запускаемые при загрузке Windows.

- Logon. Программы, запускаемые при входе пользователя в Windows.

Все остальные разделы проще смотреть через общую вкладку Everything.

Список вывода автозагрузки сделан в виде таблицы. Назначение колонок таблицы:

- Autorun Entry. Здесь указан сам автозапускаемый файл, драйвер, сервис.

- Description. В этой колонке выводится описание к каждому пункту автозагрузки, из которого часто можно увидеть, для чего служит тот или иной пункт.

- Publisher. Издатель файла, т. е. разработчик. Если указано в скобках Verified, значит, издатель проверен, т. е. это оригинальный файл, а не какой-то подменённый (например, вирусом).

- Image Path. Путь к файлу в проводнике Windows.

- Timestamp. Время модификации файла. Иногда здесь может отображаться некорректное время, например, в будущем.

- VirusTotal. Результат проверки файлов автозапуска на возможность заражения через сайт virustotal.com.

Настройка автозагрузки

Чтобы отключить нужные сервисы из автозагрузки просто снимите рядом с ними галочки. Изменения применяются сразу и при следующей загрузке Windows те сервисы, с которых вы ранее сняли галочки уже не будут загружаться.

Работать с автозагрузкой нужно очень внимательно! При отключении многих сервисов ваша система может в итоге не загрузиться!

Настоятельно рекомендую, перед тем как вы начнёте посредством отключения каких-то пунктов из автозагрузки искать источник проблемы, выключить в настройках отображение всех системных сервисов Windows, а именно от компании Microsoft. Для этого откройте меню Options и выберите Hide Microsoft Entries. Пункт Hide Windows Entries выключится автоматически.

Пункт Hide Empty Location оставляйте всегда включённым, поскольку он позволяет скрыть пустые записи.

При отключении сервисов из автозагрузки, соответствующие им записи в реестре Windows всё равно останутся. Чтобы полностью удалить сервис из автозагрузки, кликните по нему правой кнопкой мыши и выберите Delete.

Удалять следует только те пункты автозагрузки, которые остались после удаления самих программ! Удалив что-то из автозагрузки, восстановить это затем уже не получится! Поэтому прежде чем что-то основательно удалять, для начала проверьте работу компьютера просто отключив нужный сервис, не удаляя его.

Чтобы посмотреть, к какому файлу и (или) записи в реестре Windows относится тот или иной пункт автозагрузки, кликните по нему правой кнопкой мыши и выберите один из вариантов: Jump to Entry или Jump to Image.

Выбрав первый вариант, откроется реестр Windows сразу на той записи, которая соответствует выбранному пункту автозапуска.

Выбрав второй вариант, откроется папка проводника Windows с тем файлом, который соответствует выбранному пункту автозапуска.

Это полезно тогда, когда вам нужно знать, что конкретно за файл находится в автозапуске и где он расположен наглядно в проводнике Windows.

Таким образом, вы можете отключать либо ненужные программы, сервисы, драйверы из автозапуска системы, либо методом последовательного отключения (например, по 5-10 шт.) и проверки, находить источник проблемы в работе Windows.

Autorun.exe безопасен, или это вирус или вредоносная программа?

Первое, что поможет вам определить, является ли тот или иной файл законным процессом Windows или вирусом, это местоположение самого исполняемого файла. Например, такой процесс, как Autorun.exe, должен запускаться из C: \ Program Files \ pendulo studios \чера \ вчера.exe, а не из других мест.

Для подтверждения откройте Диспетчер задач, перейдите в «Просмотр» -> «Выбрать столбцы» и выберите «Имя пути к изображению», чтобы добавить столбец местоположения в диспетчер задач. Если вы найдете здесь подозрительный каталог, возможно, будет хорошей идеей продолжить изучение этого процесса.

Другой инструмент, который иногда может помочь вам обнаружить плохие процессы, — это Microsoft Process Explorer. Запустите программу (она не требует установки) и активируйте «Проверить легенды» в разделе «Параметры». Теперь перейдите в View -> Select Columns и добавьте «Verified Signer» в качестве одного из столбцов.

Если статус процесса «Подтвержденный подписчик» указан как «Невозможно проверить», вам следует взглянуть на процесс. Не все хорошие процессы Windows имеют ярлык проверенной подписи, но ни один из них не имеет плохих.

Наиболее важные факты о Autorun.exe:

- Находится в C: \ Program Files \ pendulo studios \ вчера вложенная;

- Издатель: Focus Home Interactive

- Полный путь: C: \ Program Files \ pendulo studios \ вчера \ вчера.exe

- Файл справки:

- URL издателя: www.yesterday-game.com

- Известно, что до по размеру на большинстве окон;

Если у вас возникли какие-либо трудности с этим исполняемым файлом, перед удалением Autorun.exe вы должны определить, заслуживает ли он доверия. Для этого найдите этот процесс в диспетчере задач.

Найдите его местоположение (оно должно быть в C: \ Program Files \ pendulo studios \чера) и сравните размер и т. Д. С приведенными выше фактами.

Если вы подозреваете, что можете быть заражены вирусом, вы должны немедленно попытаться это исправить

Чтобы удалить вирус Autorun.exe, необходимо Загрузите и установите приложение полной безопасности, например Malwarebytes., Обратите внимание, что не все инструменты могут обнаружить все типы вредоносных программ, поэтому вам может потребоваться попробовать несколько вариантов, прежде чем вы добьетесь успеха

Кроме того, функциональность вируса может сама влиять на удаление Autorun.exe. В этом случае вы должны включить Безопасный режим с поддержкой сети — безопасная среда, которая отключает большинство процессов и загружает только самые необходимые службы и драйверы. Когда вы можете запустить программу безопасности и полный анализ системы.

Autorun-вирус. Признаки заражения системы.

Большая часть autorun вирусов, проникая в систему, как правило меняют конфигурацию системы таким образом, чтобы пользователь не мог каким либо образом противостоять угрозе. Вот самые распространенные из них:

- При запуске диспетчера задач Windows появляется сообщение «Диспетчер задач отключен администратором» (о том как исправить такую ситуацию читайте в статье Диспетчер задач отключен администратором. Решение).

- При запуске редактора реестра Windows появляется сообщение «Редактирование реестра запрещено администратором системы».

- На дисках создается скрытый файл autorun.inf, а при удалении создается снова.

- Невозможно открыть или удалить файл autorun.inf. Windows сообщает, что доступ к файлу невозможен.

- При попытке открытия диска открывается диалог «Выберите программу для открытия этого файла»

- При попытке открытия диска он стал открываться в отдельном окне;

Из меню Проводника (в Xp) Сервис исчез пункт Свойства папки.

Источники заражения

Широкое распространение worm win32 autorun получил благодаря повсеместному использованию внешних накопителей. Сейчас практически у каждого пользователя ПК имеется флешка (а то и несколько), цифровой плеер или камера с картой памяти. Используются эти устройства на разных компьютерах, большинство которых даже не защищены антивирусом, не говоря уже об актуальных базах вирусных сигнатур.

Источником заражения вирусом worm win32 autorun может послужить любой зараженный компьютер. Это может быть:

- фотолаборатория, куда вы отдали флеш-карту для распечатки фотографий;

- рабочий компьютер;

- компьютер друзей;

- интернет-кафе и прочие публичные места.

Также известны случаи, когда новая флешка, купленная в магазине, уже содержала worm win32 autorun.

В заключение стоит добавить, что за довольно долгую историю существования autorun вирусов и появившуюся за это время массу методов защиты и профилактики, проблема все еще остается актуальной. Далеко не все лидирующие на рынке комплексные антивирусные решения способны грамотно справиться с этой задачей. Для надежной защиты от autorun вирусов рекомендуется использовать антивирусную утилиту Antirun совместно с основным антивирусным комплексом.

В следующих статьях будут рассмотрены методы защиты системы и внешних устройств (флешек, mp3-плееров, камер и пр.) от вирусов autorun, которые использует в своей работе антивирусная программа Antirun.

← На главную

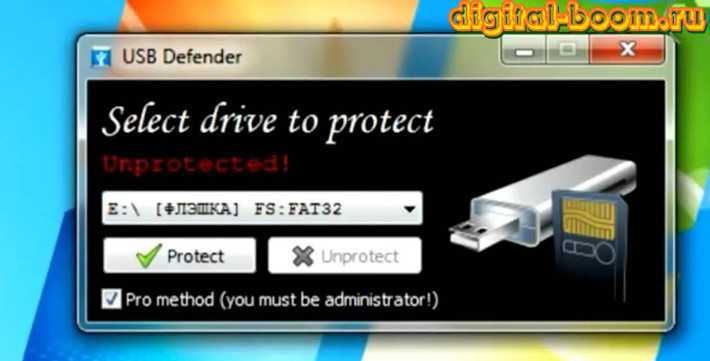

Как обезопасить накопитель от вирусов?

Рекомендуем скачать утилиту USB Defender, полезная штука, при этом бесплатная. После скачивания разархивируйте папку, запустите приложение. Оно сразу загрузится, без установки. И если ваша флешка ещё подключена к ПК, то приложение в своём окошке её отобразит. Там же будут две кнопки «protect = защитить» и «unprotect = снять защиту». Выбираем первое =)

Возвращаемся к содержимому флешки. Должна создаться папка от приложения USB Defender, которая будет называться Autorun.inf. Почему такое название? Потому, что если вы вновь наткнетесь на вирус Autorun.inf, то он уже не сможет заменить существующую папку Autorun.inf от USB Defender. Именно в этом и заключается профилактический механизм.

Autorun-вирус. Как он действует?

Из описания функций файла autorun.inf т.е. автозагрузки нам понятно, что по своему предназначению изначально оно носит безобидный характер. Но, смекалистые вирусописатели стали использовать файл автозапуска как эффективный способ распространения вируса worm win32 autorun. Файл autorun.inf сам не является вирусом, он является лишь пусковым механизмом для autorun червя.

Autorun вирусами называются вирусы, распространяющиеся методом копирования исполняемого файла (т.е.своей копии) на съемные носители и прописывающиеся в файл автозапуска autorun.inf. Заражению подвергаются абсолютно все съёмные накопители (флешки, цифровые камеры, mp3-плееры, микро флешки и прочие устройства), если их не защитить должным образом от записи на диск (о том как их защитить я писал в этих статьях).

Вывод

Друзья, не пренебрегайте установкой антивирусных программ, они практически всегда реагируют на подобного рода «неприятности». И ещё, если вы уверены в том, что все ваши устройства и накопители без сюрпризов, то пользуйтесь автозапуском. При этом будьте начеку, подключая флешку друга/брата/свата. Когда вы подсоединяете съемный диск, выплывает окно для прямого вхождения в содержимое. Закройте его. Для переноса или копирования файлов используйте Total Commander.

Если у вас ПК никак не защищен, возможно, вам будет полезно узнать, как установить антивирус Касперского бесплатно.

Статьи » Удаляем вирус Autoran с Флешки

Или как удалить вирус Autoran c флешки?

Антивирусы уже научились блокировать вирусы вида «autorun.inf«, который запускает вирус при открытии флешки. По сети и от флешки к флешке довольно давно разгуливает новый тип вирусов одного семейства, попросту – очередные трояны. Заражение ими можно сразу обнаружить невооруженным взглядом без всяких антивирусов, главный признак – это все папки на флешке превратились в ярлыки.

Если на флешке важные файлы, первым делом Вы броситесь открывать все папки (ярлыки) по очереди, чтобы удостовериться в наличии файлов – вот это делать, совсем не стоит!

Проблема в том, что в этих ярлыках записано по две команды, первая – запуск и установка вируса в ПК, вторая – открытие Вашей драгоценной папки.

Чистить флешку от таких вирусов будем пошагово.

Шаг 1. Отобразить скрытые файлы и папки.

Если у Вас Windows XP, то проходим путь: “Пуск-Мой компьютер-Меню Сервис-Свойства папки-Вкладка вид”:

На вкладке “Вид” отыскиваем два параметра и выполняем:

- Скрывать защищенные системные файлы (рекомендуется) – снимаем галочку

- Показывать скрытые файлы и папки – устанавливаем переключатель.

Если у Вас Windows 7, нужно пройти немного другой путь: ”Пуск-Панель Управления-Оформление и персонализация-Параментры папок-Вкладка Вид”.

Вам нужны такие же параметры и их нужно включить аналогичным образом. Теперь Ваши папки на флешке будет видно, но они будут прозрачными.

Шаг 2. Очистка флешки от вирусов.

Зараженная флешка выглядит так, как показано на рисунке ниже:

Чтобы не удалять все файлы с флешки, можно посмотреть, что запускает любой из ярлыков (обычно они запускают один и тот же файл на той же флешке). Для этого нужно посмотреть свойства ярлыка, там Вы найдете двойной запуск – первый открывает Вашу папку, а второй – запускает вирус:

Вывод

Друзья, не пренебрегайте установкой антивирусных программ, они практически всегда реагируют на подобного рода «неприятности». И ещё, если вы уверены в том, что все ваши устройства и накопители без сюрпризов, то пользуйтесь автозапуском. При этом будьте начеку, подключая флешку друга/брата/свата. Когда вы подсоединяете съемный диск, выплывает окно для прямого вхождения в содержимое. Закройте его. Для переноса или копирования файлов используйте Total Commander.

Если у вас ПК никак не защищен, возможно, вам будет полезно узнать, как установить антивирус Касперского бесплатно.

Статьи » Удаляем вирус Autoran с Флешки

Или как удалить вирус Autoran c флешки?

Антивирусы уже научились блокировать вирусы вида «autorun.inf», который запускает вирус при открытии флешки.По сети и от флешки к флешке довольно давно разгуливает новый тип вирусов одного семейства, попросту – очередные трояны. Заражение ими можно сразу обнаружить невооруженным взглядом без всяких антивирусов, главный признак – это все папки на флешке превратились в ярлыки.

Если на флешке важные файлы, первым делом Вы броситесь открывать все папки (ярлыки) по очереди, чтобы удостовериться в наличии файлов – вот это делать, совсем не стоит!

Проблема в том, что в этих ярлыках записано по две команды, первая – запуск и установка вируса в ПК, вторая – открытие Вашей драгоценной папки.

Чистить флешку от таких вирусов будем пошагово.

Шаг 1. Отобразить скрытые файлы и папки.

Если у Вас Windows XP, то проходим путь: “Пуск-Мой компьютер-Меню Сервис-Свойства папки-Вкладка вид”:

На вкладке “Вид” отыскиваем два параметра и выполняем:

- Скрывать защищенные системные файлы (рекомендуется) – снимаем галочку

- Показывать скрытые файлы и папки – устанавливаем переключатель.

Если у Вас Windows 7, нужно пройти немного другой путь: ”Пуск-Панель Управления-Оформление и персонализация-Параментры папок-Вкладка Вид”.

Вам нужны такие же параметры и их нужно включить аналогичным образом. Теперь Ваши папки на флешке будет видно, но они будут прозрачными.

Шаг 2. Очистка флешки от вирусов.

Зараженная флешка выглядит так, как показано на рисунке ниже:

Чтобы не удалять все файлы с флешки, можно посмотреть, что запускает любой из ярлыков (обычно они запускают один и тот же файл на той же флешке). Для этого нужно посмотреть свойства ярлыка, там Вы найдете двойной запуск – первый открывает Вашу папку, а второй – запускает вирус:

Нас интересует строка “Объект”. Она довольно длинная, но в ней легко найти путь к вирусу, чаще всего это что-то типа 118920.exe в папке Recycle на самой флешке. В моем случае, строка двойного запуска выглядела так:

Вот тот самый путь: RECYCLER6dc09d8d.exe – папка на флешке и вирус в ней.Удаляем его вместе с папкой – теперь клик по ярлыку не опасен (если вы до этого не успели его запустить).

Шаг 3. Восстановление прежнего вида папок.

1. Удаляем все ярлыки наших папок – они не нужны.2. Папки у нас прозрачные – это значит, что вирус загрузчик пометил их системными и скрытыми. Просто так эти атрибуты Вам не отключить, поэтому нужно воспользоваться сбросом атрибутов через командную строку.

Для этого есть 2 пути:

Открываем “Пуск”-Пункт “Выполнить”-Вводим команду CMD-нажимаем ENTER. Откроется черное окно командной строки в ней нужно ввести такие команды:

- cd /d f: нажать ENTER, где f: – это буква нашей флешки (может отличатся от примера)

- attrib -s -h /d /s нажать ENTER – эта команда сбросит атрибуты и папки станут видимыми.

1. Создать текстовый файл на флешки.

2. Записать команду attrib -s -h /d /s в него, переименовать файл в 1.bat и запустить его.

3. В случае, когда у Вас не получается создать такой файл – Вы можете скачать мой: Bat файл для смены атррибутов

Если файлов много, то возможно потребуется время на выполнение команды, иногда до 10 минут!

4. После этого, можно вернутся к первому шагу и восстановить прежний вид папок, то есть, скрыть системные скрытые файлы.

Как проверить является ли Ваш ПК переносчиком вируса?

Если у Вас есть подозрение, что именно Ваш ПК разносит этот вирус по флешкам, можно просмотреть список процессов в диспетчере задач. Для этого нажмите CTRL+ALT+DEL и поищите процесс с названием похожим на FS..USB…, вместо точек – какие либо буквы или цифры.

Источник данного процесса не удаляется ни AviraAntivir, ни DrWeb CureIT, ни Kaspersky Removal Tool.

Я лично удалил его F-Secure пробной версией, а прячется он в виде драйвера и отыскать его можно с помощью утилиты Autoruns.