Ограничение скорости интернета на все ip адреса в подсети.

Предположим, провайдер предоставляет нам интернет канал 50 Мбит/сек. Стоит задача: для каждого пользователя ограничить канал до 5 Мбит/с.

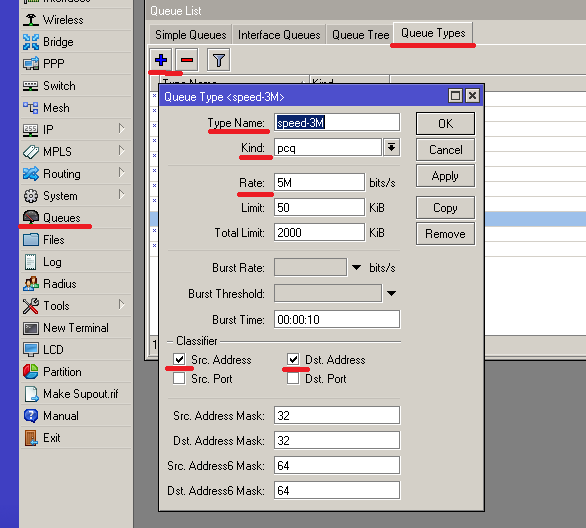

Создадим новый тип. Для этого заходим в меню Queue вкладка Queue Types. И нажимаем на кнопку «+» добавить.

Type Name – имя нового типа

Kind – тип, принимает следующие значения bfifo – тип основанный на алгоритме First-In First-Out, Первый-пришел первый ушел, размер очереди определяется в байтах параметром queue size, если очередь переполнена, то остальные пакеты отбрасываются. pfifo – то же самое что и bfifo, только размер не в байтах, а в пакетах mq pfifo – тот же pfifo с поддержкой нескольких очередей red — Random Early Drop — это механизм очередей, который пытается избежать перегрузки сети, контролируя средний размер очереди. Средний размер сравнивается с двумя порогами: минимальным (минимальным) и максимальным (максимальным) порогом. Если средний размер (avgq) меньше минимального порога, пакеты не отбрасываются. Когда средний размер очереди больше максимального порога, все входящие пакеты удаляются. sfq — Stochastic Fairness Queuing (SFQ) обеспечивается хешированием и циклическими алгоритмами. Трафик может быть однозначно идентифицирован с помощью 4 параметров (src-адрес, dst-адрес, src-порт и dst-порт), поэтому эти параметры используются алгоритмом хэширования SFQ для классификации пакетов в один из 1024 возможных подпотоков. Затем алгоритм round-robin начнет распространять доступную пропускную

способность для всех подпотоков, причем каждый раунд дает байты трафика sfq-allot. Вся очередь SFQ может содержать 128 пакетов и доступно 1024 подпотока. pcq – то же что sfq, но с возможностью ограничить скорость потоков

Для ограничения ширины канала выбираем тип pcq, в поле Rate указываем значение скорости. В нашем случае 3M. Нам нужно ограничить 3 Мбит/c на вход и на выход, поэтому ставим галочки напротив Dst. Address и Src.Address. Если нам нужно не симметрично ограничить канал, скажем на загрузку 3Мбит/c, а на отдачу 5Мбит/c, то нужно создать два типа, на загрузку и на отдачу с соответствующими параметрами. Остальные поля оставляем как есть.

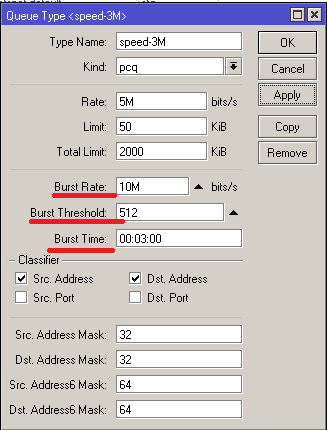

Остальные поля pcq типа

Limit — размер одного подпотока Total limit — максимальное количество данных в во всех подпотоках Burst Rate, Burst Threshold, Burst Time — довольно интересные параметры, рассмотрим их более подробно. Burst Rate – дословно «взрыв скорости» если мы сделаем настройки как показаны на рисунке.

То это будет работать так: если пользователь допустим начнет закачку файла, то сначала канал у него будут 10Мбит/c, параметр Burst Rate, и такая скорость будет в течении 3-х минут, параметр Burst Time, далее скорость вернется к значению Rate. Если пользователь не будет некоторое время скачивать и у него использование интернет канала опустится меньше 512 Кбит/c, значение Burst Threshold , то при следующем использовании интернета, первые 3 минуты пользователь будет пользоваться каналом со значением Burst Rate. Это бывает очень полезно, скажем когда пользователи просто ходят по страницам в интернете, то скорость загрузки страниц у них будет 10 Мбит, а если они начнут качать большие файлы, то через три минуты скачивание будет всего 5 Мбит/c. Поля раздела Classifer думаю понятны без объяснений, это адрес, порт источника и назначения, а также маски адресов. Более подробно о типе pcq читайте здесь https://wiki.mikrotik.com/wiki/Manual:Queues_-_PCQ.

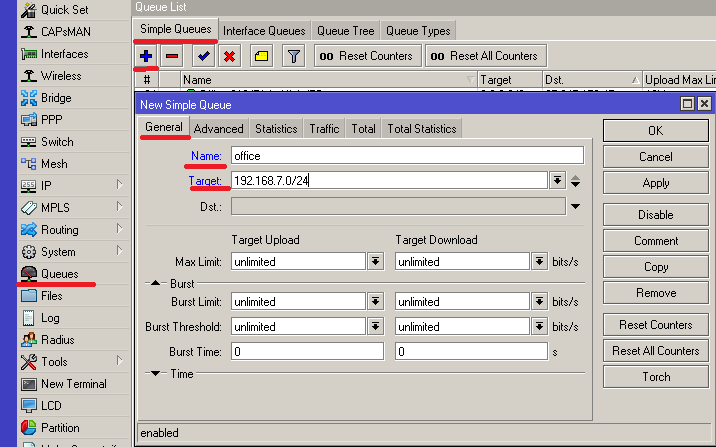

Следующим шагом применим наши созданные правила. Заходим на вкладку Simple Queues и добавляем очередь.

Name – имя нашей очереди

Target – цель. Здесь прописываем нашу подсеть

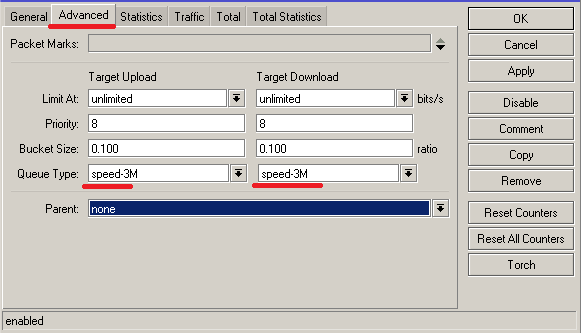

Остальные поля не заполняем, если вы встречали статьи где нужно прописывать Max Limit, то могу сказать что это не обязательно, работать будет и с параметром unlimited. Далее переходим на вкладку advanced и выбираем в качестве Queue type. Созданные выше типы.

Нажимаем кнопку ОК. На этом настройки закончены. Теперь любой компьютер c ip адресом из подсети 192.168.7.0/24 будет ограничен шириной канала в 3Мбит/с.

Настройка Simple queue в Mikrotik

Давайте потихоньку переходить к практике. Но перед этим необходимо проверить важную деталь. Для того, чтобы в Mikrotik работали очереди, необходимо обязательно отключить fasttrack. Для начала настроим равномерное распределение трафика между клиентами. Их у меня будет два:

- 192.168.88.195 – ubuntu18.

- 192.168.88.196 – centos7.

- 10.20.1.23 – сервер в “интернете”, к которому будем подключаться и проверять скорость соединения.

Адрес Микротика – 192.168.88.1. Измерять скорость буду с помощью программы iperf. Канал в интернет – 100 Мбит/c. Для начала посмотрим, как будет распределяться канал между клиентами без настройки qos. Для этого просто запускаю iperf на обоих клиентах с разницей в 10 секунд.

Я сначала запустил проверку скорости на ubuntu18, а через 10 секунд на centos7. Видно, что ubuntu сначала качала на полной скорости 100 Мбит/c, а потом, при запуске параллельного теста на centos, снизила скорость на треть. По факту получилось, что кто раньше запустил тест, тот и забрал себе больше канала. Средняя скорость загрузки разных клиентов отличается – 51.9 Mbits/sec у того, кто начал позже, против 79.4 Mbits/sec. Если бы тут работал какой-нибудь торрент клиент, он бы забрал большую часть канала себе.

А теперь сделаем так, чтобы скорость между клиентами распределялась равномерно. Для этого идем в очереди и создаем simple queue.

Я сделал минимально необходимые настройки. Все остальное оставил в дефолте. Это самый простой путь справедливого распределения канала между клиентами. Теперь повторим то же самое тестирование.

Работает четкое равномерное деление скорости интернет канала. В настройке Target у меня указан bridge, в который объединены все интерфейсы локальной сети. Там можно указать адрес или подсеть, например 192.168.88.0/24. Все зависит от того, что конкретно вы хотите сделать и между кем и кем поделить поровну интернет. Если у вас выход из этой локальной сети есть не только в интернет, но и в другие подсети, то укажите в Dst свой wan интерфейс, иначе скорость будет резаться всегда для всех адресов назначения.

Разберу основные параметры, которые есть в simple queue. Напомню, что все это можно посмотреть в .

| Target | Как я уже сказал, источник, к которому будет применено queue правило. Можно указать интерфейс или ip адрес. |

| Dst (destination) | Интерфейс или адрес, куда будет направлен поток с ограничением по queue. Обычно какой-то внешний адрес. |

| Max Limit | Максимально разрешенная скорость upload/download для данной очереди. |

| Burst Limit | Максимально разрешенная скорость upload/download для включенного режима Burst. |

| Burst Threshold | Граница средней скорости, превышение которой выключает режим burst. |

| Burst Time | Интервал времени, в течении которого выполняется оценка средней скорости передачи данных (average-rate), которая используется для управления режимом burst. |

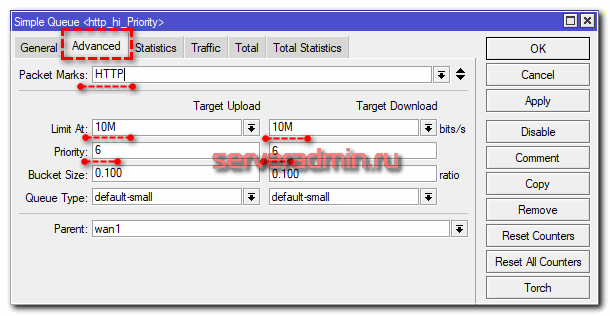

| Packet Marks | Здесь выбираются промаркированные пакеты, если используется маркировка. |

| Limit At | Скорость, которая выделяется очереди гарантированно. |

| Priority | Приоритет для потоков данной очереди. 1 – максимальный приоритет, 8 – самый низкий. |

| Queue Type | Выбор типа очереди, перечисленной в Queue Types. |

| Parent | Очередь, являющейся родителем по отношению к текущей. |

Теперь некоторые комментарии к перечисленным параметрам.

Трафик с более высоким приоритетом будет иметь преимущество в достижении скорости, указанной в max-limit

Отсюда следствие – очень важно корректно указывать и следить за max-limit. Обычно его указывают на 5% ниже реальной скорости канала

Сумма параметров max-limit дочерних очередей может превышать лимит родительской очереди, но не может быть меньше limit-at. Приоритет работает только для дочерних очередей, не родительских. Очереди c наивысшим приоритетом будут иметь максимальный шанс на достижение указанного в них max-limit.

С помощью Dst удобно управлять очередями в случае использования нескольких каналов wan. Достаточно указывать их интерфейсы в правилах очередей.

Приоритизировать можно только исходящий трафик! Не все это понимают и пытаются настраивать приоритеты для входящего.

Параметр limit at используется, чтобы гарантировать очереди заданную скорость, если это возможно. При этом он имеет преимущество перед приоритетом. То есть с его помощью можно гарантировать какую-то полосу пропускания трафику с низким приоритетом. Если данный канал не используется полностью, то он доступен другим очередям.

В целом, настройка simple queue в Микротике не представляет какой-то особой сложности и интуитивно понятна. Исключение только параметр Burst. Рассмотрим его отдельно.

Ограничение скорости на интерфейсе

В заключении статьи про qos в mikrotik рассмотрим пример с ограничением скорости на конкретном интерфейсе. Если у вас все получилось с очередями ранее, думаю, проблем с лимитированием скорости интерфейса не возникнет. Для этого достаточно создать отдельную очередь в simple queue, у которой в параметре Target указать нужный интерфейс. Причем это может быть как физический интерфейс, так и бридж, либо какое-то виртуальное соединение (pptp, l2tp и т.д.).

Итак, включаем ограничение скорости физического интерфейса микротика. Идем в Queues и добавляем правило.

Важно понимать один нюанс. Если у вас порт находится в bridge, то данное ограничение работать не будет

Необходимо в качестве Target указывать весь бридж. Если же вам это не подходит и хочется ограничить скорость интерфейса в бридже, но не убирать его оттуда, то надо маркировать пакеты. Для этого в Mangle надо делать маркировку по признаку In / Out Bridge Port. Чтобы она заработала, в свойствах бриджа необходимо включить Use Ip Firewall.

Ну и дальше в queue указывать маркировку пакетов из бриджа, как мы уже делали ранее. Я на практике это не проверял, так как не смог смоделировать на своем тестовом стенде. У меня все абоненты подключены к одному сетевому интерфейсу микротика.

Ограничение скорости интернета на все ipадреса в подсети.

Предположим, провайдер предоставляет нам интернет канал 50 Мбит/сек. Стоит задача: для каждого пользователя ограничить канал до 3 Мбит.

Создадим новый тип. Для этого заходим в меню Queue вкладка Queue Types. И нажимаем на кнопку «+» добавить.

TypeName – имя нового типа

Kind – тип, принимает следующие значенияbfifo – тип основанный на алгоритме First-In First-Out, Первый-пришел первый ушел, размер очереди определяется в байтах параметром queue size, если очередь переполнена, то остальные пакеты отбрасываются.pfifo – то же самое что и bfifo, только размер не в байтах, а в пакетахmqpfifo– тот же pfifo с поддержкой нескольких очередейred — Random Early Drop — это механизм очередей, который пытается избежать перегрузки сети, контролируя средний размер очереди. Средний размер сравнивается с двумя порогами: минимальным (минимальным) и максимальным (максимальным) порогом. Если средний размер (avgq) меньше минимального порога, пакеты не отбрасываются. Когда средний размер очереди больше максимального порога, все входящие пакеты удаляются.sfq — Stochastic Fairness Queuing (SFQ) обеспечивается хешированием и циклическими алгоритмами. Трафик может быть однозначно идентифицирован с помощью 4 параметров (src-адрес, dst-адрес, src-порт и dst-порт), поэтому эти параметры используются алгоритмом хэширования SFQ для классификации пакетов в один из 1024 возможных подпотоков. Затем алгоритм round-robin начнет распространять доступную пропускную

способность для всех подпотоков, причем каждый раунд дает байты трафика sfq-allot. Вся очередь SFQ может содержать 128 пакетов и доступно 1024 подпотока.pcq – то же что sfq, но с возможностью ограничить скорость потоков

Более подробно о типах можно прочитать здесь https://wiki.mikrotik.com/wiki/Manual:Queue#Kinds

Для ограничения ширины канала выбираем тип pcq, в поле Rate указываем значение скорости. В нашем случае 3M. Нам нужно ограничить 3 Мбит/c на вход и на выход, поэтому ставим галочки напротив Dst. Address и Src.Address. Если нам нужно не симметрично ограничить канал, скажем на загрузку 3Мбит/c, а на отдачу 5Мбит/c, то нужно создать два типа, на загрузку и на отдачу с соответствующими параметрами. Остальные поля оставляем как есть.

Остальные поля pcq типа

Limit — размер одного подпотокаTotallimit — максимальное количество данных в во всех подпотокахBurstRate, Burst Threshold, Burst Time — довольно интересные параметры, рассмотрим их более подробно.BurstRate – дословно «взрыв скорости» если мы сделаем настройки как показаны на рисунке.

То это будет работать так: если пользователь допустим начнет закачку файла, то сначала канал у него будут 10Мбит/c, параметр Burst Rate, и такая скорость будет в течении 3-х минут, параметр Burst Time, далее скорость вернется к значению Rate. Если пользователь не будет некоторое время скачивать и у него использование интернет канала опустится меньше 512 Кбит/c, значение Burst Threshold , то при следующем использовании интернета, первые 3 минуты пользователь будет пользоваться каналом со значением Burst Rate. Это бывает очень полезно, скажем когда пользователи просто ходят по страницам в интернете, то скорость загрузки страниц у них будет 10 Мбит, а если они начнут качать большие файлы, то через три минуты скачивание будет всего 5 Мбит/c. Поля раздела Classifer думаю понятны без объяснений, это адрес, порт источника и назначения, а также маски адресов. Более подробно о типе pcq читайте здесь https://wiki.mikrotik.com/wiki/Manual:Queues_-_PCQ.

Следующим шагом применим наши созданные правила. Заходим на вкладку Simple Queues и добавляем очередь.

Name – имя нашей очереди

Target – цель. Здесь прописываем нашу подсеть

Остальные поля не заполняем, если вы встречали статьи где нужно прописывать Max Limit, то могу сказать что это не обязательно, работать будет и с параметром unlimited. Далее переходим на вкладку advanced и выбираем в качестве Queue type. Созданные выше типы.

Нажимаем кнопку ОК. На этом настройки закончены. Теперь любой компьютер c ip адресом из подсети 192.168.7.0/24 будет ограничен шириной канала в 3Мбит/с.

Ограничение скорости с помощью маркировки пакетов и QueuesTree на всю сеть

Если нужно ограничить ширину канала на одну или несколько сетей, а также на отдельные ip адреса то этот можно сделать с помощью маркировки пакетов .

Заходим в меню IP-Firewall, вкладка Address Lists создаем новый адрес лист с нашей сетью.

Также в этот лист можно добавить и отдельные ip адреса, а не сеть, скажем если они идут не по порядку, допустим 192.168.7.11, 192.168.7.87, 192.168.7.199.

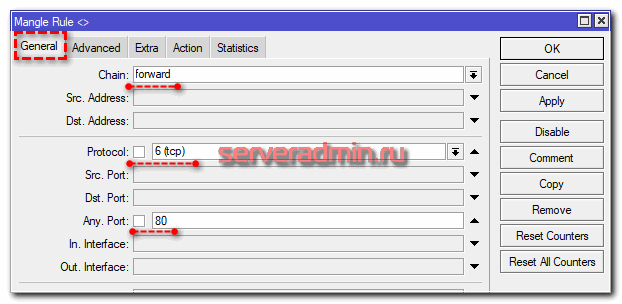

Далее переходим на вкладку Mangle , здесь добавляем два правила. На вкладке General, поле Chain выбираем forward

Переходим в advanced и в поле Src. Address List выбираем лист созданный на первом шаге

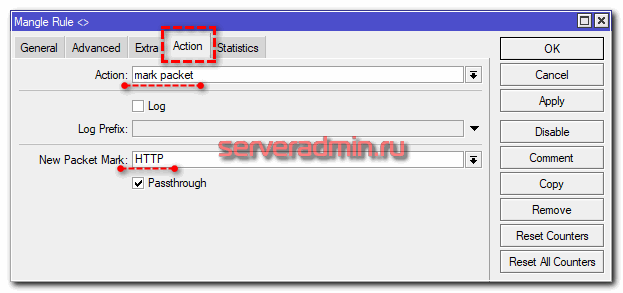

Идем на вкладку Action. Здесь в поле action выбираем маркировку пакетов markpacket и пишем как будем маркировать, например upload.

Аналогично создаем еще одно правило на download. Только уже будет Dst. Address List и маркировка download.

Нажимаем Ок. Теперь все пакеты идущие из сети 192.168.7.0/24 будут маркироваться как upload, а пакеты идущие в эту сеть как download.

Теперь идем в меню Queues, вкладка Queues tree и добавляем правило.

Name – имя

Parent– выбираем global

PacketMarks– выбираем маркировку созданную ранее upload

LimitAT– гарантированная скорость, т.е если у нас скажем общий канал 10 Мбит/c и мы создаем две очереди с максимальной шириной канала по 10 Мбит. То если вторая очередь заняла скажем канал на 8 Мбит, то нашей остается всего 2 Мбит, параметром Limit AT мы указываем, что гарантируем канал в 5 Мбит. т.е если в нашей очереди начнут интенсивно использовать интернет, то приоритет у нашей очереди увеличится, а у второй очереди уменьшится и скорость поделится по 5 Мбит

MaxLimit– максимальная скорость. Это и есть наше ограничение скорости.

Нажимаем ОК и аналогично создаем очередь на загрузку

Если все сделали правильно, то мы увидим наши созданные queue и загрузку по ним.

Этот способ удобно использовать когда список сетей или адресов на ограничение часто меняется, тогда их просто можно добавлять или удалять в адресных листах. Если же адреса для ограничения меняются не часто, то удобнее использовать simple queus.

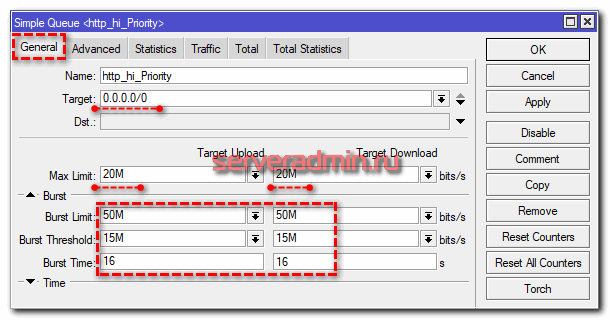

Приоритет HTTP трафика для максимально быстрого серфинга

Давайте теперь к нашим правилам добавим еще одно — приоритет http трафика. Благодаря этому, серфинг интернета будет всегда комфортным, даже если весь канал занят чем-нибудь другим. Причем мы сделаем так, чтобы http трафик не смог занять весь канал, так как с максимальным приоритетом это будет сделать не сложно. Особенно, если качать что-то объемное. Для этого мы его ограничим через max-limit и кратковременно ускорим через burst, чтобы серфить было комфортно.

Начнем настройку приоритета для http трафика. Для этого его надо промаркировать. Идем в IP -> Firewall -> Mangle и добавляем 2 правила маркировки.

То же самое делаем для https трафика, просто указав порт 443. Вот оба правила.

/ip firewall mangle add action=mark-packet chain=forward comment=HTTP new-packet-mark=HTTP passthrough=yes port=80 protocol=tcp add action=mark-packet chain=forward comment=HTTPS new-packet-mark=HTTP passthrough=yes port=443 protocol=tcp

Теперь идем добавлять новую очередь с более высоким приоритетом для веб трафика.

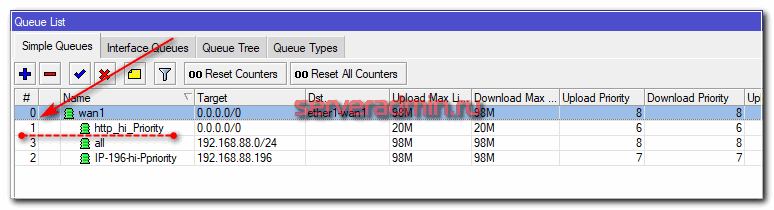

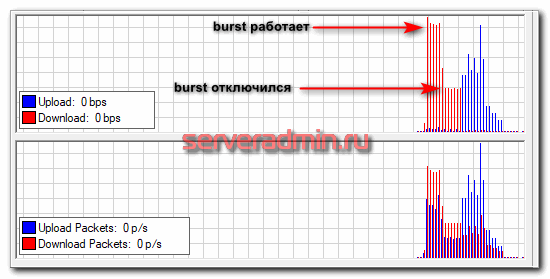

add burst-limit=50M/50M burst-threshold=15M/15M burst-time=16s/16s limit-at=10M/10M max-limit=20M/20M name=http_hi_Priority packet-marks=HTTP parent=wan1 priority=6/6 target=""

В итоге имеем следующий набор правил:

Не забываем про порядок правил в простых очередях. Он имеет значение, в отличие от queue tree.

Теперь проверяем, насколько заметно и корректно в итоге работает приоритизация http трафика. Я, как обычно, запущу iperf на двух других машинах в сети и параллельно с этим запущу веб серфинг на еще одном компьютере. Вот какая картина будет в списке очередей.

Если посмотреть статистику очереди с приоритетом http трафика, то там будет такая картинка.

Напоминаю, что при этом канал в интернет забит полностью другим трафиком, но из-за более высокого приоритета, www трафик бегает с заданными лимитами на ширину канала.

Я заметил небольшую особенность, причину которой не понял. Во время теста на ip 195, что на картинке справа, четко действует лимит в 10М, оставляя указанную полосу, даже если канал забивает более приоритетный трафик с сервера 196 слева. Но когда я запускают тест http трафика, он работает на максимальной скорости, но при этом у ip 195 полоса увеличивается примерно на 3-4М и становится в районе 13-14M, что выше указанного limit-at для этой очереди. Я сначала думал, что это просто погрешность какая-то, но эффект стабильно воспроизводится. Как только заканчивается http тест, скорость четко опускается до лимита в 10M. С чем это связано, я не понял.

Надеюсь, общая идея понятна. По такому принципу можно маркировать любой трафик и встраивать в дерево очередей на основе маркировки.

Настройка в меню BRIDGE

Добавляем порты, чтобы проходящий через оборудование MikroTik трафик мог передаваться дальше по проводному и WiFi интерфейсу. Иначе наши устройства будут «общаться» только между собой.

Для этого в меню Bridge жмем на кнопку + (открывается окно как на картинке ниже), присваиваем бриджу имя и жмем Ок.

Переходим на вкладку Ports, нажимаем на + и добавляем порт Wlan1 в строке Interface. В строке Bridge выбираем ранее созданный нами bridge1. Жмем Ок.

Опять нажимаем на + и создаем уже порт Ether1:

Присваиваем IP-адрес бриджу:

Меню IP => подменю Adresses => кнопка «+», вписываем адрес бриджа и через слэш — маску подсети. Поле Network заполнять необязательно.

ШАГ 1: Создаем Virtual AP

И так у нас есть основной роутер, на котором на каждый порт идет отдельная сеть

| ether2 | 192.168.2.0/24 |

| ether3 | 192.168.3.0/24 |

| ether4 | 192.168.4.0/24 |

| ether5 | 192.168.5.0/24 |

| wlan0 | 192.168.10.0/24 |

Настройка будет происходить через Web-интерфейс. Подкачаемся к аппарату, заходим внутрь и далее переходим «Wireless» – «Security Profiles». Нажимаем на кнопку добавления нового профиля. Создаем профиль, именно на первом интернет-роутере. Так как сеть у нас будет связана с гостиной, то и назвал её так как на картинке ниже.

Теперь надо создать наш Virtual AP: «Wireless» – «Interfaces» – «Add New» – «VirtualAP». Не забудьте указать профиль, который создали выше (Security Profile). А теперь вспоминаем нашу картинку, там связь со вторым маршрутизатором идёт через «wlan»1 – его нужно указать в строке «Master Interface».

ШАГ 2: Настройка сетевого моста

Нам необходимо соединить два подключения «ether3» и «gostinnaya». Первое подключение как мы помним имеет доступ к NAS. А второе подключение в будущем будет закреплено за вторым роутером. Как мы и хотим, нужно чтобы второй роутер имел доступ к NAS.

Переходим в «Bridge» и добавляем новый мост. Можете назвать мост как угодно.

Виртуальный мост теперь надо связать по портам. Для этого в «Bridge» – «Ports» и добавляем новое правило. Теперь добавляем интерфейсы: «ether3» и то, которое мы создали ранее.

Ура мы настроили первый аппарат, теперь осталось настроить второй и работа почти завершена.

ШАГ 3: Настройка второго роутера

Данный аппарат уже настроен так, чтобы все Wi-Fi подключения, а также интернет-порты WLAN имели одну и туже подсеть – то есть третью 192.168.3.0/24. Ещё необходимо сделать пару моментов до настроек:

- «IP» – «Firewall» -«NAT» – выключите правило;

- «IP» – «DHCP Server» – «DHCP» – далее нужно выключить стандартное правило DHCP;

- Теперь нам необходимо сделать так, чтобы IP мы получали от первого роутера. «IP» – «DHCP Client» – «DHCP Client». Далее добавляем интерфейс сетевого моста.

- Также у нас есть ещё одна проблемка, наш «Ether1» нужно добавить в сетевом мост, который будет связывать с последним компьютером (смотрим на картинку). «Interfaces», теперь выбираем наш интернет интерфейс и в «Master Port» необходимо выбрать «ether2» локальный порт.

ШАГ 4: Подключение роутеров

«Wireless» – «Security Profiles» – тут все делается аналогично, как и с первым аппаратом. Далее переходим «Wireless» – «Interfaces» и настраиваем уже беспроводной интерфейс.

Теперь переходим в «Bridge» и выбираем раздел «Ports». И добавляем новый порт. Не забываем указать новое подключение, которое мы создали выше. В данном случае на картинке выше под именем «wlan1».

Ещё один момент зайдите в настройки «wlan1» и там нужно поменять мод. Лучше установить «Station bridge» или «Station pseudobridge» – принципе разницы нет можете выбрать любой. Без этого работать не будет.

https://youtube.com/watch?v=7u9G0ISve1s

Firewall Action

В цепочках можно осуществлять следующие действия

| Параметр | Действие |

| Accept | Разрешить |

| add-dst-to-address-list | Добавить ip назначение в список адресов указанный в Address List |

| add-src-to-address-list | Добавить ip источника в список адресов указанный в Address List |

| Drop | запретить |

| fasttrack-connection | Обрабатывать пакеты включив FastTrack т.е пакеты будут проходить по самому быстрому маршруту, минуя остальные правила firewall и обработку в очередях |

| Jump | Прыжок, переход на другую цепочку заданную в Jump target |

| log | Запись в лог |

| passthrough | Перейти к следующему правилу не делая никаких действий(полезно для сбора статистики) |

| Reject | Отбить пакет с причиной указанной в Reject with |

| Return | Вернуть пакет в цепочку из который он пришел |

| tarpit | захватывает и поддерживает TCP-соединения (отвечает с SYN / ACK на входящий пакет TCP SYN) |

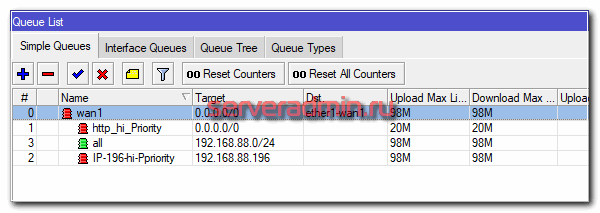

Режим Burst

В переводе с английского burst — вспышка, взрыв. В общем случае режим Burst используется для кратковременного увеличения полосы пропускания. С его помощью можно по определенным правилам превышать значение max-limit своего правила. При этом не могут быть превышены значения max-limit вышестоящего правила или pcq-rate типа очереди. С помощью настроек burst превышение скорости может быть как очень редким, так и частым.

Ранее я уже упоминал параметры очереди, которые относятся к режиму burst:

- burst-limit

- burst-time

- burst-threshold

С их помощью происходит настройка активации этого режима. Я попробую своими словами рассказать, как работает Burst. Не обещаю, что получится понятно всем, но я постараюсь донести информацию. С помощью параметра burst-limit задается максимальный порог скорости при работе burst. Этот порог должен быть больше max-limit, иначе теряется его смысл. С помощью параметра burst-time задается время, в течении которого учитывается текущая средняя скорость (average-rate)

Важно!!! Это не время работы Burst, как я видел в некоторых описаниях в интернете. Значение average-rate рассчитывается каждую 1/16 интервала burst-time

Если у вас указано 10 секунд, средняя скорость будет рассчитываться каждую 0,625 секунды. Учтите, что на все это расходуются ресурсы процессора.

Дальше с помощью burst-threshold вы указываете порог average-rate, после превышения которого режим burst отключается. Таким образом, когда вы начинаете что-то качать, получаете максимальную скорость, указанную в burst-limit. Через некоторое время ваша средняя скорость возрастет до значения burst-threshold и режим burst будет отключен. Скорость будет равна значению max-limit. После того, как вы закончите закачку, режим burst не включится обратно сразу. Должно пройти немного времени, чтобы average-rate за интервал burst-time стал ниже burst-threshold и тогда burst включится обратно.

Рассмотрим условный пример. Это не точный расчет, я просто покажу принцип и примерные последствия, просчитанные на глазок по ходу написания статьи. Допустим, у вас указаны следующие параметры simple queue в вашем mikrotik:

- max-limit = 20M;

- burst-threshold = 15M;

- burst-time = 16s;

- burst-limit = 50M.

Вы начали качать большой файл. Первое время загрузка равна 50M (burst-limit), примерно на 5-й секунде средняя скорость за интервал в 16 (burst-time) секунд будет выше 15M (burst-threshold) (5 секунд на скорости 50M и 11 секунд 0M, пока вы еще ничего не качали, 50M*5сек + 0M*10сек)/16=15,625M, что больше 15M) и режим burst отключается. Вы продолжаете качать со скоростью 20M (max-limit), пока не загрузите весь файл. После окончания загрузки должно пройти примерно 4 секунды, чтобы у вас обратно включился burst ((20M*12сек + 0M*4сек)/16=15M). За это время у вас средняя скорость на интервале последних 16 секунд станет ниже 15M (burst-threshold). Это при условии, что вы не будете больше продолжать что-то скачивать.

Надеюсь, понятно объяснил  Я в свое время очень крепко надо всем этим корпел, пока пытался разобраться. Здесь по хорошему надо график и табличку значений сделать, но мне не хочется этим заниматься. Ниже будет еще один конкретный пример, так что если не поняли, как работает burst, посмотрите его.

Я в свое время очень крепко надо всем этим корпел, пока пытался разобраться. Здесь по хорошему надо график и табличку значений сделать, но мне не хочется этим заниматься. Ниже будет еще один конкретный пример, так что если не поняли, как работает burst, посмотрите его.

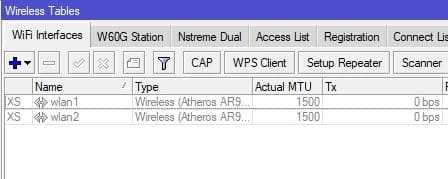

Настройка базовой станции MikroTik Mesh-1

Под базовой станцией будет восприниматься центральный роутер MikroTik, к которому подключена линия интернета. В качестве тестового стенда будут применяться роутеры MikroTik hap ac lite tower, которые не имеют 3-ого(отдельного) WiFi модуля для коммутации WDS. Все настройки Mesh будут применены к модулю на 5ГГц.

Настройка находится в System→Reset Configuration

Перед настройкой Mesh WiFi на базовой станции, будут применены настройки MikroTik из инструкции:

Настройка MikroTik Routerboard, базовая конфигурация для роутера →

Предварительные настройки MikroTik Mesh-1

# nov/13/2020 16:46:31 by RouterOS 6.46.8 # software id = Y4Y9-IKRK # # model = RB952Ui-5ac2nD # serial number = D3D50CFDE400 /interface bridge add admin-mac=1A:D2:D1:B2:42:7A auto-mac=no name=Bridge-LAN /interface wireless set ssid=MikroTik set ssid=MikroTik /interface list add name=WAN add name=LAN /interface wireless security-profiles set supplicant-identity=MikroTik /ip pool add name=Ip-Pool-LAN ranges=10.113.96.2-10.113.96.254 /ip dhcp-server add address-pool=Ip-Pool-LAN disabled=no interface=Bridge-LAN lease-time=3d \ name=DHCP-LAN /interface bridge port add bridge=Bridge-LAN interface=ether2 add bridge=Bridge-LAN interface=ether3 add bridge=Bridge-LAN interface=ether4 add bridge=Bridge-LAN interface=ether5 add bridge=Bridge-LAN interface=wlan1 add bridge=Bridge-LAN interface=wlan2 /ip neighbor discovery-settings set discover-interface-list=LAN /interface list member add interface=ether1 list=WAN add interface=Bridge-LAN list=LAN /ip address add address=10.113.96.1/24 interface=Bridge-LAN network=10.113.96.0 /ip dhcp-client add disabled=no interface=ether1 use-peer-dns=no /ip dhcp-server network add address=10.113.96.0/24 dns-server=10.113.96.1 gateway=10.113.96.1 \ netmask=24 /ip dns set allow-remote-requests=yes servers=1.1.1.1,1.0.0.1 /ip firewall filter add action=accept chain=forward connection-state=established,related add action=accept chain=input connection-state=established,related add action=accept chain=forward in-interface-list=LAN add action=accept chain=input in-interface-list=LAN add action=accept chain=input in-interface-list=WAN protocol=icmp add action=drop chain=input in-interface-list=WAN add action=drop chain=forward connection-nat-state=!dstnat in-interface-list=WAN add action=drop chain=input connection-state=invalid add action=drop chain=forward connection-state=invalid /ip firewall nat add action=masquerade chain=srcnat out-interface-list=WAN /ip service set telnet disabled=yes set ftp disabled=yes set www disabled=yes set ssh disabled=yes set api disabled=yes set api-ssl disabled=yes /system clock set time-zone-name=Europe/Kiev /system identity set name=MikroTik-Mesh-1 /tool bandwidth-server set enabled=no /tool mac-server set allowed-interface-list=LAN /tool mac-server mac-winbox set allowed-interface-list=LAN /tool mac-server ping set enabled=no

Есть вопросы или предложения по настройке Mesh в MikroTik? Активно предлагай свой вариант настройки! →

Настройка находится Wireless→Security Profiles

Настройка находится Wireless→WiFi Interfaces

Поддержи автора статьи, сделай клик по рекламе ↓↓↓

Настройка находится Wireless→WiFi Interfaces

/interface wireless security-profiles set supplicant-identity=MikroTik add authentication-types=wpa2-psk eap-methods="" group-key-update=20m mode=\ dynamic-keys name=Security-WiFi supplicant-identity="" \ wpa2-pre-shared-key=mikrotikconfigukr /interface wireless set band=2ghz-b/g/n channel-width=20/40mhz-XX \ country=no_country_set disabled=no frequency=auto mode=ap-bridge \ security-profile=Security-WiFi ssid=MT-Mesh wireless-protocol=802.11 set band=5ghz-a/n/ac channel-width=\ 20/40/80mhz-XXXX disabled=no mode=ap-bridge security-profile=\ Security-WiFi ssid=MT-Mesh wds-default-bridge=Bridge-LAN wds-mode=\ dynamic-mesh wireless-protocol=802.11

Есть вопросы или предложения по настройке Mesh в MikroTik? Активно предлагай свой вариант настройки! →