Для его нужен проброс портов?

Он позволяет получить удалённый доступ к рабочему столу, камере,ftp-серверу. Таким образом, можно управлять сразу несколькими устройства с одного ПК или даже смартфона. Для этого потребуется лишь подключение к сети Интернет и данные для входа в интерфейс роутера.

Доступ к FTP серверу предоставляется по принципу «Только чтение», так как просмотр информации не требует особых разрешений. Для того, чтобы можно было редактировать данные, вносить изменения, устанавливать параметры в устройстве удалённо, требуется особый протокол связи, предусматривающий права администратора. Такая система защиты предотвращает шанс взлома и делает возможным функцию «Родительского контроля».

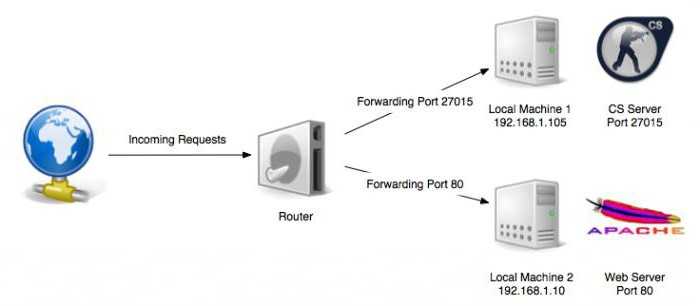

Все устройства, которые проходят через проброшенные порты, будут отображаться в таблице маршрутизатора в виде digital-пары (IP и протокол).

Таблица заполняется для упрощения управления маршрутизатором и перенаправления переадресации портов в роутерах Mikrotic. Таблица открывает через браузер, найти её можно в меню роутера. Потребуется указать статичный IP и протокол связи. Рекомендуется устанавливать параметры «BOTH» и «UDP» в порядке чередования и направлять порты на них, пока связь не будет установлена.

После проведения манипуляций нужно сохранить настройку, чтобы роутер запомнил параметры. Сохранить параметры можно двумя способами:

- сохранить документ в формате «.ini», после чего интегрировать в другое устройство;

- сохранить страницу целиком, после чего активировать при подключении;

- записать параметры или запомнить их.

Экспортировать настройки требуется после каждого проброса, так как разные пресеты могут обеспечивать разное качество связи, и разную степень стабильности работы системы. Сохраняя свой каждый шаг и каждую попытку, сетевому инженеру будет намного легче разобраться в сути поломки, в случае аварии на роутере. Если читатель столкнулся с трудностями по поводу экспортирования, можно просто сделать скриншоты всех окон в интерфейсе роутера, или снять небольшой скринкаст.

Настройка Mikrotik с пробросом портов. Зачем это нужно?

Прежде чем приступать к настройке маршрутизатора, следует немного остановиться на принципах проброса портов и на том, для чего все это используется.

Настройка Mikrotik, установленная по умолчанию, такова, что компьютеры, находящиеся во внутренней или внешней сети, адреса IP, присвоенные другим терминалам, не видят. Здесь используется правило так называемого маскарада, когда сам маршрутизатор при поступлении запроса подменяет адрес машины, которой он предназначается собственным внешним IP, хотя и открывает необходимый порт. Получается, что все устройства, объединенные в сеть, видят только роутер, а между собой остаются невидимыми.

В связи с этим в некоторых ситуациях для устройств Mikrotik проброс портов становится крайней необходимостью. Наиболее часто встречающимися случаями можно назвать следующие:

- организация удаленного доступа к устройствам в сети на основе технологий RDP;

- создание игрового или FTP-сервера;

- организация пиринговых сетей и настройка корректного функционирования торрент-клиентов;

- доступ к камерам и системам видеонаблюдения извне через интернет.

Настройка клиента PPoE на Микротик

Необходимо настроить таким образом, чтобы был доступ в интернет. На московском роутере я покажу как это сделать. Для начала проверим что на нем нет никаких IP адресов и маршрутов.

Далее переходим в PPP – Interface и добавляем новый.

В создании интерфейса на вкладке General зададим:

- Name – понятное название интерфейса;

- Interface – тот интерфейс, который подключен к провайдеру, в нашем случае ether1.

Предлагаю воспользоваться утилитой PPPoE Scan – она позволяет без подключения и аутентификации просканировать эфир на наличие каких-либо серверов. Особенно полезная штука для поиска неисправностей доступности крупнейшего провайдера нашей страны. После нажатия кнопки Start утилита начинает сканирование. На скриншоте ниже, виден наш сервер с заданным именем сервиса и AC Name – он берется из Identity в меню System. При желании можно сменить.

Закрываем утилиту и переходим во вкладку Dial Out.

- Service – for-MSC (можно не указывать);

- AC Name – NetworkCore (можно не указывать);

- User – MSC – обязательный параметр;

- Password – обязательный параметр;

- Use Peer DNS – ставим галочку;

- Allow – снимаем галочки с chap и pap.

Add Default Route нужен для автоматического добавления маршрута 0.0.0.0/0 в нашу таблицу маршрутизации. Данная запись обеспечит выход в интернет

Обращаю внимание, что она устанавливается на клиентской стороне. Сохраняем и проверяем на вкладке Status. Мы видим внизу статус – connected, что символизирует об успешном подключении

Исходя из скриншота выше можно сказать, что, последний раз соединение поднялось 05.02.2020 в 19:51, время жизни 44 секунды, получили адрес 172.16.25.20, Service Name — for-MSC, AC Name — NetworkCore. Попробуем проверить доступность интернета

Мы видим внизу статус – connected, что символизирует об успешном подключении. Исходя из скриншота выше можно сказать, что, последний раз соединение поднялось 05.02.2020 в 19:51, время жизни 44 секунды, получили адрес 172.16.25.20, Service Name — for-MSC, AC Name — NetworkCore. Попробуем проверить доступность интернета.

Отправив ping запрос по доменному имени, мы убедились, что имя преобразуется – это означает что DNS сервер добавился без проблем и получаем ответы на запросы — работает интернет-соединение. Не ленимся и перепроверим в соответствующих консолях.

Проделаем аналогичные действия на Mikrotik в Питере и посмотрим, что происходит на главном роутере NetworkCore.

Как мы видим, на интерфейсах ether2 и ether3 появились дополнительные соединения. Далее мы можем из этих интерфейсов сделать статические адрес листы и в зависимости от ситуации, разрешать или запрещать определенный трафик. В данном примере я продемонстрировал как с помощью PPPoE на роутере Mikrotik разрешить доступ в интернет, вы же можете предоставлять с его помощью доступ к иным службам или сетям

Спасибо за внимание

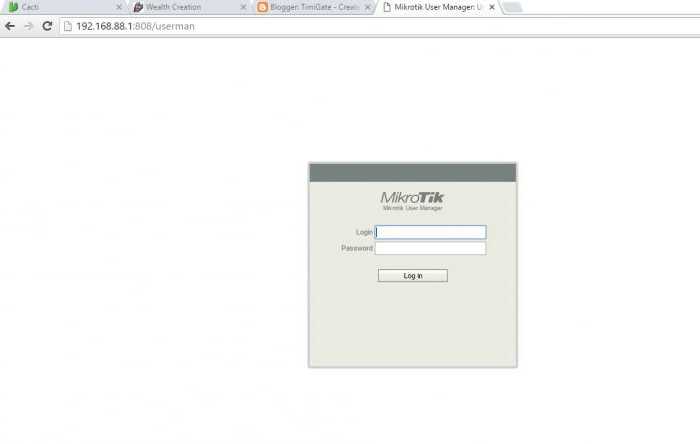

Доступ к веб-интерфейсу

Итак, приступаем. Для маршрутизаторов Mikrotik проброс портов (RDP, FTP и т.д.) начинается со входа в систему управления устройством, называемую веб-интерфейсом. И если для большинства известных роутеров в качестве стандартных адресов используются сочетания 192.168 с окончаниями либо 0.1, либо 1.1, здесь такой вариант не проходит.

Для доступа в веб-браузере (лучше всего использовать стандартный Internet Explorer) в адресной строке прописывается комбинация 192.168.88.1, в поле логина вводится admin, а строка пароля, как правило, остается пустой. В случае, когда доступ по каким-то причинам оказывается заблокированным (роутер не воспринимает логин), потребуется сделать сброс настроек, нажав на соответствующую кнопку или отключив устройство от электропитания на 10-15 секунд.

Примеры пробросов

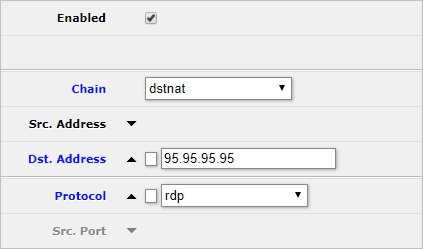

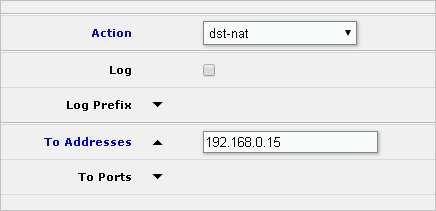

RDP (удаленный рабочий стол)

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — rdp;

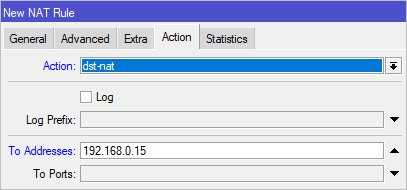

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

* если данная настройка не сработает, меняем протокол на tcp и задаем порт RDP — по умолчанию, 3389.

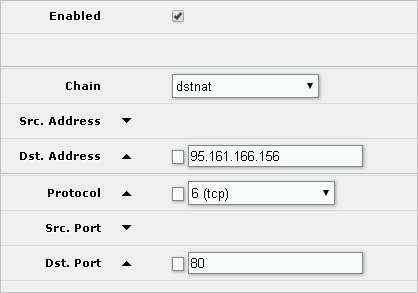

WWW (80 или веб-сервер или http)

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 80;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

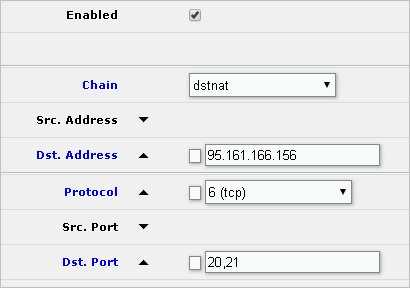

FTP

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 20,21;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

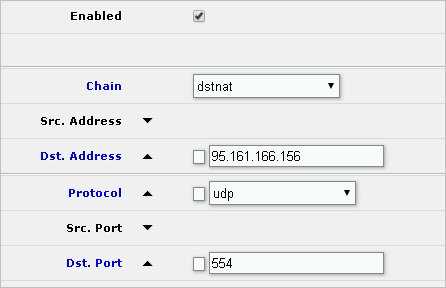

Видеонаблюдение

Системы видеонаблюдения могут работать на различных портах, поэтому первым делом обращаемся к инструкции системы, с которой необходимо работать.

В данном примере рассмотрим проброс RTSP.

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — udp;

- Dst. Port — 554;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

* RTSP работает по протоколам TCP и UDP. В данном примере правило настроено для последнего.

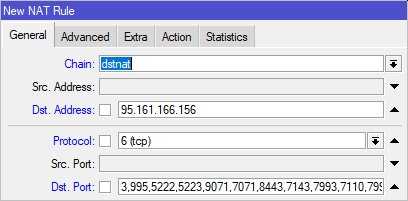

Почтовая система Zimbra

Для нормальной работы почтовой системы необходимо пробросить следующие порты:

- 25 — основной порт для обмена почтой по протоколу SMTP.

- 80 — веб-интерфейс для чтения почты (http).

- 110 — POP3 для загрузки почты.

- 143 — IMAP для работы с почтовым ящиком с помощью клиента.

- 443 — SSL веб-интерфейс для чтения почты (https).

- 465 — безопасный SMTP для отправки почты с почтового клиента.

- 587 — SMTP для отправки почты с почтового клиента (submission).

- 993 — SSL IMAP для работы с почтовым ящиком с помощью клиента.

- 995 — SSL POP3 для загрузки почты.

- 5222 — для подключения к Zimbra по протоколу XMPP.

- 5223 — для защищенного подключения к Zimbra по протоколу XMPP.

- 7071 — для защищенного доступа к администраторской консоли.

- 8443 — SSL веб-интерфейс для чтения почты (https).

- 7143 — IMAP для работы с почтовым ящиком с помощью клиента.

- 7993 — SSL IMAP для работы с почтовым ящиком с помощью клиента.

- 7110 — POP3 для загрузки почты.

- 7995 — SSL POP3 для загрузки почты.

- 9071 — для защищенного подключения к администраторской консоли.

Важно отметить, что не все перечисленные порты понадобятся именно вам. Если мы не планируем использовать POP3, то и соответствующие порты для него пробрасывать не нужно

Сама настройка на микротике будет такой:

- Chain — dstnat;

- Dst. Address — внешний IP-адрес;

- Protocol — tcp;

- Dst. Port — 25,80,110,143,443,465,587,993,995,5222,5223,9071,7071,8443,7143,7993,7110,7995;

- Action — dst-nat;

- To Address — IP-адрес сервера, на который должно идти перенаправление.

Простая настройка NAT

После подключения к роутеру открываем вкладку NAT меню ip-firewall, нажимаем кнопку добавить новое правило(красный крестик)

В открывшемся окне, вкладка General заполняем минимально необходимые поля

Chain-канал приемник, нам нужно принимать из локальной сети, поэтому выбираем srcnat

Out.Interface – Внешний интерфейс маршрутизатора, тот которым он смотрит в интернет

Далее открываем вкладку Action

В поле Action выбираем masquerade(Маскарад). Теперь будет происходить подмена локальных ip, адресом предоставленный провайдером. Минимальная настройка НАТ на Mikrotik закончена. Рассмотрим более сложную настройку NAT на Микротик.

Настройка FireWall:

Открываем «IP» -> «Firewall» -> «NAT». Создаем новое правило, нажав на синий плюс «+».

Настройка FireWall Mikrotik

Во вкладке General, в строке Chain выбираем: «dstnat». Далее правим строку Protocol: «6 (tcp)». И последние устанавливаем исходящий порт: Dst. Port — «80»

Настройка NAT для нескольких внешних ip

Если провайдер выделяет несколько внешних ip, или у нас подключены несколько операторов, и мы хотим сделать выход из разных подсетей или локальных ip в интернет под разными адресами, то есть несколько способов.

- Если внешние ip настроены на разных интерфейсах маршрутизатора. Здесь все просто, прописываем Src.Address нужный ip или сеть, а исходящим интерфейсом выбираем нужный интерфейс .

Указываем в source ip нужные подсети, или одиночные ip адреса. В указанном примере, все пакеты от компьютеров с ip 192.168.0.2-192.168.0.127 будут идти через интерфейс ether1-gareway, а пакеты с 192.168.0.128-192.168.0.255 будут идти с интерфейса ether2-gateway, соответственно в интернете они будут видны под ip address этих интерфейсов.

- Если от провайдера приходит один провод по которому нам дают несколько внешних ip, нам не хочется задействовать для каждого соединения свой порт, то все внешние ip можно настроить на одном порту

К примеру у нас на одном порту настроены ip address 1.1.1.1, 2.2.2.2 и целая сеть 3.3.3.3/24 как показано на рисунке

Нам нужно настроить выход для разных локальных компьютеров с внешних ip 1.1.1.1, 2.2.2.2 3.3.3.3 и 3.3.3.4.

Рассмотрим настройки на примере интерфейса с ip 3.3.3.4, все остальные будут идентичны

На вкладке General указываем только Src.Address, сеть или local с которого будут идти пакеты. Далее на вкладке Action делаем следующие настройки

В поле Action выбираем dst-nat или netmap. Отличие dst nat от netmap заключается в том, что netmap новый и улучшенный вариант dst nat. Поэтому я использую его.

В поле To Address прописываем адрес под котором нужно что бы наша сеть выходила в интернет.

Также в поле действия можно выбрать следующие операции.

Accept – принять будет принят и пройдет через маршрутизатор без изменений

add-dst-to-address-list — добавить address назначения в список адресов, заданный параметром address-list

add-src-to-address-list — добавить address источника в список адресов, указанный параметром address-list

dst-nat — заменяет address назначения и / или порт IP-пакета на значения, заданные параметрами-адресами и портами, этот параметр бвыше был рассмотрен

jump — переход к определяемой пользователем цепочке, заданной значением параметра target-jump

log — добавить сообщение в системный журнал, содержащий следующие данные: in-interface, out-interface, src-mac, protocol, src-ip: port-> dst-ip: порт и длина пакета. После согласования пакета он переходит к следующему правилу в списке, аналогично переходу

masquerade — Маскарад рассмотренный в начале статьи. Подмена внутреннего адреса машины из локальной сети на адрес роутера;

netmap — создает статическое отображение 1: 1 одного набора IP-адресов другому. Часто используется для распространения общедоступных IP-адресов на хосты в частных сетях

passthrough — если пакет соответствует правилу, увеличьте счетчик и перейдите к следующему правилу (полезно для статистики).

redirect — заменяет порт назначения IP-пакета на один, заданный параметром-портом-портом и адресом назначения на один из локальных адресов маршрутизатора

return — передает управление обратно в цепочку, откуда произошел прыжок

same — дает конкретному клиенту один и тот же IP-адрес источника / получателя из заданного диапазона для каждого соединения. Это чаще всего используется для служб, ожидающих одного и того же адреса клиента для нескольких подключений от одного и того же клиента

src-nat — заменяет исходный адрес IP-пакета на значения, заданные параметрами to-addresses и to-ports

MikroTik настройка firewall. Базовая защита роутера

Приступим к настройке firewall на MikroTik. Как говорилось ранее мы будем настраивать нормально закрытый тип брандмауэра.

Во время настройки безопасности маршрутизатора будем придерживаться следующих принципов:

- Располагать друг за другом правила одной цепочки;

- Минимизировать количество условий, через которые должен пройти пакет;

- Не забывать подписывать комментарии.

Настройка WAN-интерфейса

Чтобы избежать ошибок и получить универсальный конфиг, давайте создадим новый interface list и добавим туда WAN интерфейс:

- Interfaces => Interface List => Lists;

- “+”

- Name: ISP;

- OK

Создали новый interface List с именем “ISP”, добавим в него WAN-интерфейс:

В нашем примере WAN настроен на порту ether1, если у вас интернет настроен на другом порту или PPPoE-подключение, то подставьте свое значение.

Connection Tracker

Следующим шагом изменим время жизни для установленных подключений, по умолчанию у MikroTik данный параметр равен одному дню. Откроем:

IP => Firewall => Connections => Tracking.

Установим параметру TCP Established Timeout значение равное 2-м часам:

Настройка безопасности цепочки INPUT

Откроем вкладку Filter Rules и настроим firewall для входящего трафика на роутер MikroTik (chain: input).

Первым создадим условие, разрешающее established, related и untracked-трафик:

Переходим на меню «Action»:

Следующее условие будет запрещающее, чтобы заблокировать неидентифицированный трафик (invalid):

Разрешим ping-запросы:

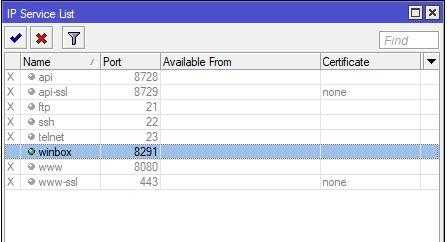

Открыв порт 8291 мы разрешим к Mikrotik удаленный доступ по Winbox, для оперативной настройки роутера:

Следующим шагом разрешим DNS-запросы со всех интерфейсов, кроме “ISP”:

Если вы разрешим запросы извне на 53 порт, то любой внешний хост сможет оправлять запросы нашему DNS-Серверу, тем самым сильно увеличивая нагрузку на роутер и использовать его для проведения атак. Подробнее об этом можно узнать из статьи: MikroTik настройка DNS Server.

Текущая настройка закрывает 53 порт для внешних интерфейсов.

Последним правилом для цепочки Input, мы заблокируем остальной трафик:

Переходим к настройке цепочки forward.

Настройка безопасности цепочки FORWARD

Напомним, что цепочка forward участвует в обработке пакетов, проходящие через маршрутизатор.

Первым условием разрешим established, related и untracked-соединения:

Заблокируем неидентифицированный трафик (invalid):

Запрещаем все извне, кроме DSTNAT:

На этом базовая настройка firewall MikroTik завершена. Окончательный вариант конфигурации и расположения правил firewall должен быть следующий:

Для удобства сохраню данную конфигурацию. Скачать файл конфигурации базовой настройки Firewall MikroTik можно тут.

Для доступа компьютеров из локальной сети в интернет необходимо настроить NAT. Как это сделать — подробно написано в статье MikroTik проброс портов и настройка NAT для доступа в интернет.

Что нужно знать при настройке переадресации mikrotik?

В принципе, настройка проброса портов закончена, но есть один нюанс. Дело в том, что сервер самого роутера mikrotik работает на 80 порту. И если вам необходимо пробросить данный порт, то тогда нужно зайти на вкладку «IP», потом «Services» и изменить настройки порта веб сервера на любой другой, который не используется.

Необходимо отметить, что если вы хотите пробросить несколько портов, то в поле «To Ports» укажите номера портов через запятые (например, 80,554,и т.п.)

Это наиболее простой метод проброса портов на микротик: если он не сработал, то вам следует убедиться, что в правилах настройки файрвола нет запретов. Учтите, что и антивирусы, и файерволлы на вашем компьютере при настройке также могут блокировать весь исходящий трафик.

Также проброс портов можно прописывать с помощью скриптов. Однако это значительно более сложный и трудоемкий процесс.

Переадресация не функционирует

Есть вероятность, что после всех настроек, проброс не заработает. Причин может быть несколько, в первую очередь следует проверить следующие аспекты подключения:

- Проверить доступность внешнего сервера из локальной сети. Удостовериться, что его ip и порт прописаны верно. Исправить, в случае ошибочного написания. Если опять не получается выполнить Port Forwarding, то проверить конфигурацию сервера.

- Просмотреть созданные правила. Проверить правильность написания параметров. Исправить замеченные ошибки.

- Проверить адрес внешнего интерфейса роутера WAN. Возможно, он сам входит в другую локальную сеть и имеет «серый» адрес. Если это так, то необходимо сделать проброс на конечном маршрутизаторе, имеющем выход в интернет. К «серым» ip-адресам относятся следующие диапазоны: 10.0.0.0—10.255.255.255;172.16.0.0—172.31.255.255;192.168.0.0—192.168.255.255. Они не используются в интернете и применяются только в локальных сетях.

Port Forwarding трудоемкое и требующее внимательности мероприятие. Возможно, что с первого раза новичку будет трудно его осуществить. Желательно сохранить резервную копию конфигурации маршрутизатора перед началом процесса.

Проброс портов на роутере

Проброс портов на роутере Mikrotik начинается с этого:

- Нужно открыть браузер и вбить в поле адреса локальный адрес роутера. По умолчанию это Mikrotik (адрес 192.168.0.1). Имя пользователя «admin», пароль «admin».

- После ввода данных откроется интерфейс роутера.

- Нужно взглянуть на левую верхнюю часть меню и найти там параметр «Переадресация» («Retrack» или «Forwarding»). Если на роутере установлен какой-то альтернативный язык, нужно скачать прошивку с официального сайта и установить её.

- Нужно кликнуть по пункту и зайти в Виртуальные серверы (Virtual Servers).

- Такая процедура позволит получать удалённый доступ к любому компьютеру в LAN, причём, устройство, которое находится в LAN необязательно должно быть включено.

- На следующей странице нужно найти кнопку «Добавить» (Add New) и нажать её.

- Далее нужно внести информацию в поля, чтобы можно было получить доступ к другому устройству.

- Порт сервиса (Service Port) можно написать произвольный, к примеру, 77. Этот порт нужно указать при входе на конкретное устройство из Интернета в отдельной программе или в адресном поле браузера через символ «:», после хост-адреса.

- Внутренний порт (Internal Port) нужно указывать точно. Его можно уточнить в инструкции к устройству ( по стандарту это 80).

- IP адрес (IP Address) – это интегрированный LAN-адрес машины. Он находится в свойствах самого устройства, либо уточняется в ходе теста сети.

- Нажмите кнопку Сохранить (Save) и получите один готовый проброшенный порт, который можно Удалять (Delete) или Изменять (Modify) по желанию.

- Перезагружать устройство не нужно.

- Снова нажмите кнопку Добавить (Add New) и пробросьте следующий порт.

Будет показан пример проброса порта с номером «8000», который предназначается для удаленного доступа приложений. - После нажатия клавиши «Сохранить» открываются два доступных порта для удаленного доступа.

Альтернативный способ — запустить роутер в тестовом режиме (зажать кнопку выключения и функциональную клавишу). Пока роутер перезагружается, нужно открыть в адресной сроке браузера адрес 192.168.0.1. Когда страница загрузится, данных не будет. Нужно периодически обновлять страницу, пока соединение не будет установлено. На странице будут 2 кнопки «Return to standart settings» и «Swap port». Первая кнопка — сброс к настройкам, вторая — смена портов. Нажатие по второй кнопке автоматически создаст максимальное кол-во свободных портов, за которыми можно закрепить устройства. Сделать это можно при помощи добавления нового соединения.

Открыть порт на микротик

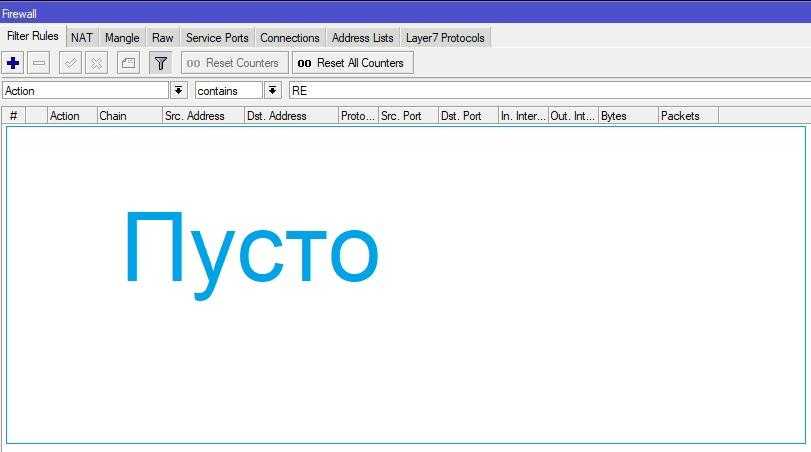

Чтобы открыть порт на mikrotik вам нужно перейти в раздел firewall и там явно создать разрешающие правило для этого порта. Отмечу что если у вас раздел IP-> Firewall->Filter Rules пуст как на картинке ниже, то это значит что все порты у вас открыты по умолчанию, так как нет запрещающих правил. И лучше бы вам его настроить ото будут ломать пока не взломают.

Как настроить Firewall поговорим в одной из следующих статей, а пока идем дальше. Чтобы закрыть или открыть сервисные порты в микротике, такие как доступ по ssh, windox, http или же поменять их на нестандартные, нужно перейти в раздел IP-> Services

Советую вам отключить то, что вы не используете, так как чем больше разрешено, тем больше опасности взлома. Вообще вариаций пробросов портов в mikrotik очень много, все их не опишешь, да и думаю это будет лишнем, главное знать как работает технология, а настройка — это дела практике.

Немного общей информации

MikroTik это – маршрутизаторы, коммутаторы, точки доступа и много другое оборудование которое выпускает Латвийская фирма. Больше всего она получила свою известность именно за недорогие и функциональные сетевые устройства.

Действительно, когда я первый раз начал его настраивать, первое что я сказал: «Ого и это все можно сделать на железки за 1500 рублей». Масштаб возможностей роутеров действительно поражает это и мультикаст, MPLS, огромное количество технологий VPN. Да он один может справится с работой небальной компании и филиалов, подключённых по pptp например.

Конечно есть и один минус, для неопытных пользователей настроить микротик с первого раза будет сложно. Для этого я и пишу данную статью.

Доступ к ресурсам через VPN.

Очень часто нас спрашивают, примерно такой вопрос.

«У нас есть два филиала, и мы хотим предоставить доступ к внутренним ресурсам второго филиала, через публичный адрес первого филиала»

Для того чтобы понять какой кейс мы будем решать, необходима схема и её некоторое описание.

И так у нас есть два филиала, с внешними адресами, хотя достаточно и одного адреса публичного адреса с любой из сторон.

Если у вас одни IP адрес, то в этом случае вы ограниченны в выборе VPN типа, обязательно в виде клиент серверной реализацией.

Опишем задачу, в сети R1 есть веб сервер с адресом 192.168.1.100 при попытки внешнего клиента установить соединение с сервером через маршрутизатор R1, он должен успешно установить соединение. Точно также если клиент попытается установить соединение с данным сервером через маршрутизатор R2, он сделать это успешно.

В сети маршрутизатора R2 есть сервис SMTP 25 порт TCP с адресом 192.168.2.25, точно также, как и веб сервис, он должен быть доступен через оба маршрутизатора.

Давайте настроим первым делом маршрутизаторы, то, как вы это делаете обычно.

На R1

На R2

Мы не будем учитывать настройку фильтра firewall, это требует отдельной большой статьи, а то и курса, как минимум MTCNA. Я надеюсь, вы знаете, как надо настраивать firewall MikroTik.

Также нам необходимо настроить NAT. Настраиваем как обычно, без каких либо излишеств.

На R1

На R2

src-nat не привел в примере, так как он может быть у вас разный, он не как не скажется на работу сервисов. Вы должны самостоятельно сделать правило, как минимум masquerade.

обратите внимание, что dst-nat у нас правила на обоих маршрутизаторах одинаковые, можно добавить ещ1ё в фильтр dst-address, но тут всё зависит от конкретной реализации

Заключение

Надеемся, что наша статья помогла вам разобраться в настройки проброса роутера на примере MikroTik, в нюансах его конфигурации, в прочих важных функциях, необходимые для его работы. Настоятельно рекомендуется следовать инструкции, не использовать сторонних программ для автоматической настройки, так как они могут перенаправлять ваш трафик и получать доступ к данным без вашего ведома. Если в какой-то момент роутер отказался отвечать на команды, ему нужно выключить при помощи экстренной клавиши, или перезагрузить, используя сочетания клавиш. Дальнейшее продолжение работы может привести к тому, что роутер попадёт в состоянии кирпича, в котором он не сможет реагировать ни на какие команды его придётся заменить.

Подведём краткие итоги статьи:

проброс — процедура сложная, но посильная большинству пользователей. Потребуется усидчивость и внимательность, так как пропуск одного параметра приведёт к неверному конечному результату и спровоцирует не тот эффект, который ожидал читатель;

записывать процедуру и комментировать её интерфейс — не будет лишним, чтобы не разбираться с нуля;

если не знаете, как настроить самому, можно обратиться на форумы системных администраторов, где подскажут, или скинут оптимальные настройки в .ini-файле