Введение

История релиза Hyper-V Server 2019 получилась необычной и даже какой-то драматичной, как и все последние релизы от компании Microsoft. Поясню для тех, кто не в курсе. Сам 2019-й сервер зарелизился в октябре 2018 года с какими-то критичными багами. Подробности проблем не помню, но в итоге релиз отозвали. Через месяц зарелизили еще раз и вроде как успешно.

С сайта микрософт можно было скачать все версии 2019-го сервера, кроме бесплатной версии Hyper-V. Я следил за темой и все ждал, когда же появится iso образ с Hyper-V Server 2019, а его все не было и не было. Причем в Evaluation Center стояла пометка, что релиз пока откладывается, ждите, скоро все будет.

И вот дождались. 15-го июня я увидел новость о том, что Hyper-V Server 2019 доступен для загрузки в Evaluation Center. Зашел, проверил. В самом деле это так. Появился iso образ, который можно свободно загрузить, что я успешно сделал.

К слову, образ hyper-v 2019 гулял в сети, так как после первого релиза еще в октябре 2018, он был доступен и многие его скачали. Но там были какие-то баги. Из того, что я прочитал, люди указывали на то, что не работал rdp доступ к гипервизору. Не смог это проверить, так как у меня просто не проходила установка на сервер. Он то ли не устанавливался вовсе, выдавая ошибку в процессе установки, то ли потом в синий экран падал. Точно не помню. Я не стал разбираться, а поставил предыдущую версию. Как оказалось, не зря.

Использование KVM

Ну а теперь самое интересное. Мы начнем знакомство с KVM с ее графического интерфейса, который мало отличается от аналогов. таких как консоль VMware и особенно VirtualBox.

Virtual Machine Manager (VMM)

При первом запуске программы вы увидите две категории, обе не подключенные. Это ссылки на стандартные модули KVM, пока не работающие. Для их использования щелкните правой кнопкой мыши и выберите «connect».

Для их использования щелкните правой кнопкой мыши и выберите «connect». Чтобы добавить новое соединение, выберите в меню File > Add Connection. При этом откроется окно, в котором можно будет задать тип гипервизора и тип соединения. VMM может использовать как локальные, так и удаленные соединения, включая QUEMU/KVM и Xen. Кроме того, поддерживаются все методы аутентификации.

Можно также поставить галочку autoconnect. При следующем запуске программы эти соединения будут готовы к использованию. Это похоже на стартовый интерфейс VMware Server. Просто для примера:

Kernel vs Usermode

Вы можете спросить, в чем различие между режимами normal/default и Usermode? При использовании Usermode виртуальную машину можно запускать без административных привилегий, но ее сетевая функциональность при этом будет ограничена.

Продолжаем изучение VMM

Кратко рассмотрим остальные функции программы.

Сетевую функциональность можно просмотреть или изменить, открыв пункт Host Details. Подробно этот вопрос я планирую рассмотреть в отдельном руководстве. Там же мы установим утилиты для работы сетевого моста.

Изменение предварительных установок

VMM имеет небольшой набор опций, изменяя которые вы сможете лучше настроить программу под свои нужды. Например, можно активировать показ иконки VMM в системном трее, задать интервал сбора статистики, активировать сбор данных по дисковым и сетевым метрикам, настроить захват клавиатуры, масштабирование консоли, опции аудиосистемы и т.д.

После этого вы сможете просматривать более подробную информацию о виртуальной машине. Например, ниже показан вывод информации об использовании процессора, дисковой и сетевой подсистем для гостевой системы Ubuntu.

Иконка в системном трее выглядит так:

Теперь мы готовы создать новую виртуальную машину.

Создание виртуальной машины

Создать виртуальную машину можно и из командной строки, но для начала воспользуемся VMM. Первый шаг должен быть интуитивно понятен. Введите название и задайте расположение инсталляционного диска. Это может быть как локальное устройство в виде диска CD/DVD или образа ISO, так и HTTP или FTP сервер, NFS или PXE.

Мы используем локальный носитель. Теперь необходимо задать, будет ли это физическое устройство или образ. В нашем случае используется ISO. Далее нужно выбрать тип и версию ISO. Здесь не требуется такая уж высокая точность, но правильный выбор позволит повысить производительность виртуальной машины.

Задаем количество процессоров и размер оперативной памяти:

Четвертый этап — виртуальный диск. Вы можете создать новый образ или использовать существующий. Необходимо выбрать размер диска и задать, будет ли создан образ диска сразу заданного размера, либо его размер будет увеличиваться динамически по мере необходимости. Необходимо отметить, что выделение сразу всего пространства под образ диска повышает производительность и уменьшает фрагментирование файловой системы.

Далее мы еще уделим внимание дисковой подсистеме. Однако обратите внимание, что при работе в режиме Usermode у вас не будет прав записи в /var, где по умолчанию хранятся образы виртуальных дисков

Поэтому необходимо будет задать другое расположение для образов. Более подробно этот вопрос будет освещен в отдельной статье.

Этап 5 — это вывод сводных данных с возможностью настройки некоторых продвинутых опций. Здесь вы можете изменить тип сети, задать фиксированные MAC-адреса, выбрать тип виртуализации и целевую архитектуру. Если вы работаете в режиме Usermode, возможности настройки сети будут ограничены, например невозможно будет создать мосты между сетевыми интерфейсами. И последнее: если ваш процессор не поддерживает аппаратной виртуализации, поле Virt Type будет иметь значение QUEMU и сменить его на KVM будет невозможно. Ниже мы рассмотрим недостатки работы в режиме эмуляции. А теперь можете посмотреть, как выглядят типовые настройки для виртуальной машины Ubuntu:

Наша машина готова к использованию.

Создание виртуальной машины

Запускаем VMWare Player.

Нажимаем Create a New Virtual Machine

Выбираем путь к нашему образу операционной системы, который мы скачале ранее (CentOS 7 Minimal ISO).

Указываем название и выбираем путь установки операционной системы.

Выбираем размер диска

Начать можно с 20 GB, а затем расширить, если понадобится.

Нажимаем Customize Hardware и выбираем параметры виртуальной машины:

Memory: нам хватит 2 GB RAM (можно и больше, если у вас много памяти на вашей физической машине)

Processors: вполне достаточно двух

Network Adapter: Важно! Выбираем Bridged:

Устанавливаем Centos:

запускаем установку:

выбираем Русский:

настраиваем часовой пояс

заходим в Сеть и имя узла и включаем сетевой адаптер. Запомните IP адрес, который был присвоен:

задаем пароль root, можно выбрать очень простой, например: 121212:

дожидаемся окончания установки и жмем Перезагрузка

после загрузки осуществляем вход: login — root, password — 121212:

проверяем сеть командой :

устанавливаем wget (консольная программа для загрузки файлов по сети) и mc (Midnight Commander — файловый менеджер) командой

Лучше зафиксировать выданный вашим роутером локальный адрес для вашей виртуальной машины. Иначе может быть ситуация, когда наша виртуальная машина будет получать разные IP адреса.

Вот так это выглядит на разных ротуерах:

На этом создание виртуальной машины закончено.

Доступ по SSH с помощью ключей

С Windows компьютеров доступ к серверам по SSH (протокол, предназначенный для удаленного доступа к операционной системе) обычно осуществляется с помощью программы PuTTY. Создание персональных ключей доступа лучше всего осуществлять программой puttygen.

Получить саму программу PuTTY и все сопутствующие утилиты можно по этой ссылке.

- Устанавливаем и запускаем программу PuTTY.

- Настраиваем и сохраняем параметры сессии к нашей виртуальной машине (указываем IP адрес, который был присвоен виртуальной машине):

- Убеждаемся, что установлена верная локаль UTF-8 в Window > Translation > Remote character set:

- Жмём Open и заходим по паролю.

-

Создаём в домашней папке директорию .ssh, в ней файл authorized_keys и присваиваем файлу корректные права:

- Генерируем персональный ключ с помощью программы puttygen:

- После генерации сохраняем публичный и приватный ключи.

- Копируем публичный ключ, открываем MC командой , открываем на редактирование файл authorized_keys через F4, и вставляем в него ключ через Shift+Ins.

- Сохраняем файл и выходим из виртуальной машины.

- Запускаем PuTTY, загружаем нашу сессию и указываем путь до файла приватного ключа: Connection > SSH > Auth > Private key file for authentication:

- Возвращаемся в Session и жмем Save.

- Заходим без пароля.

Добавление узла ESX или ESXi

- Перед началом работы убедитесь в том, что сервер vCenter находится под управлением VMM. При добавлении сервера vCenter его узлы vSphere обнаруживаются автоматически.

- Щелкните Структура > Добавить ресурсы > Серверы и кластеры VMware ESX.

- На странице Мастер добавления ресурсов > Учетные данные щелкните учетную запись запуска от имени с правами администратора на узлах vSphere, которые нужно добавить. Если такой учетной записи нет, создайте ее.

- На странице Целевые ресурсы щелкните сервер vCenter. Если узлы объединены в кластеры, они будут приведены в списке вместе с узлами кластера.

- На странице Имя компьютера выберите узлы или кластеры, которые нужно добавить, или щелкните Выбрать все.

- На странице Параметры узла выберите группу узлов, которой нужно назначить узел или кластер. Пути размещения виртуальных машин добавлять не нужно.

- На странице Сводка проверьте параметры и нажмите кнопку Готово. Подождите, пока в диалоговом окне «Задания» появится состояние Завершено.

- Щелкните Структура > Серверы> Все узлы и проверьте в группе узлов состояние каждого узла или кластера. Оно должно быть ОК или ОК (с ограничениями) .

- Если состояние имеет ограничения, это означает, что вы включили параметр Взаимодействовать с узлами VMware ESX в безопасном режиме, но еще не импортировали сертификат с каждого узла vSphere. Чтобы изменить параметр безопасности, щелкните сервер vCenter правой кнопкой мыши и выберите пункт Свойства > Безопасность.

- Чтобы импортировать сертификат, щелкните имя каждого соответствующего узла и выберите Свойства > Управление > Получить > ОК. После импорта узел должен иметь состояние ОК.

Плюсы и минусы Hyper-V

Расскажу немного, почему я постоянно пользуюсь hyper-v наравне с другими гипервизорами (в основном KVM). В общем и целом мне нравится этот гипервизор, поэтому я и решил внимательно проработать вопрос установки и первоначальной настройки для дальнейшего использования по мере необходимости. К плюсам hyper-v в целом и бесплатной версии в частности я отношу следующие моменты:

Поддержка всех популярных ОС. Нет никаких проблем с совместимостью, нет необходимости отдельно ставить какие-то драйвера или тулсы. Поддержка hyper-v присутствует во всех windows системах, в ядре линукс, не помню точно с какой версии, но все современные системы ее имеют, в ядре freebsd, начиная с 10-й версии. То есть вы просто берете установочный диск и ставите систему на hyper-v, больше от вас ничего не требуется.

Много различных способов бэкапа виртуальных машин. Это могут быть простые скрипты, бесплатные программы, либо полноценные платные версии крупных компаний, специализирующихся на программном обеспечении для бэкапа

Обращаю на это особое внимание. По мне так это самый существенный плюс Hyper-v.

Стандартная панель управления гипервизором, которую можно установить на компьютер под управлением windows

К ней прибавился web доступ через windows admin center. Расскажу об этом далее подробнее.

В основе Hyper-V Server популярная серверная система, с которой понятно и удобно работать. К примеру, чтобы загрузить или забрать файл с гипервизора, вам достаточно расшарить на нем папку стандартным образом, как вы это делаете в любой windows системе.

Hyper-V можно установить на псевдорейды, такие как встроенный рейд контроллер от intel, или собрать софтовый рейд средствами самой ОС Windows.

Полнофункциональная бесплатная версия, правда без удобных средств управления.

Удобная работа со снепшотами из коробки. Не надо думать над форматами файлов, как в KVM. В Hyper-V он один и отлично поддерживает снепшоты.

Это мое личное мнение, основанное на опыте работы с малыми и средними компаниями, где нет каких-то особенных требований к надежности и доступности сервисов. Где используются несколько серверов с виртуальными машинами, не всегда есть домен windows. Конечно, помимо плюсов, есть и минусы. Первый и главный для меня минус — первоначальная настройка. Нельзя просто взять, установить Hyper-V Server и начать им пользоваться. Необходимо производить какие-то непонятные и не очевидные действия на хосте и управляемой машине. Дальше вы поймете, что я имею ввиду. Но преодолев это препятствие, можно спокойно использовать виртуальную инфраструктуру, основанную на бесплатном гипервизоре от microsoft.

Второй минус — нет никакой возможности пробросить USB в виртуальную машину. Подчас это очень неудобно и вынуждает использовать что-то другое, вместо Hyper-V. Не понимаю, почему в Microsoft за столько лет не могут это исправить. Запрос очень актуальный и злободневный, особенно у нас, где повсеместно используется 1С с USB ключами.

Подготовка

В качестве виртуальной машины мы рекомендуем использовать VMWare Workstation.

Для домашнего и некоммерческого использования есть бесплатная версия программы VMWare Player. Нам она подойдет как нельзя лучше. Скачать можно по этой ссылке.

Установка очень простая — следуем за установщиком и жмём Next.

Также нам понадобится образ Linux, который мы будет устанавливать на виртуальную машину.

Мы предлагаем использовать самый стабильный, надежный и распространенный в корпоративном сегменте дистрибутив Linux — CentOS. Все дальнейшее описание будет строиться на его основе.

Загружаем с этого адреса крайнюю версию CentOS 7 Minimal ISO к себе на компьютер. Например, ссылка для загрузки Centos 7.9.2009 будет .

Настройка периода обслуживания для узла VMware

Периоды обслуживания — это один из способов планирования обслуживания вне VMM. Период обслуживания можно связать с отдельными узлами, виртуальными машинами или службами. Перед применением других приложений для планирования задач обслуживания можно использовать скрипты Windows PowerShell или пользовательские приложения для запроса объекта и определения для него состояния обслуживания. Периоды обслуживания не мешают обычному использованию и функциональности VMM. Чтобы настроить период обслуживания, выполните указанные ниже действия.

- В консоли VMM щелкните Параметры > Создать > Создать период обслуживания.

- На странице «Создание периода обслуживания» укажите имя и необязательное описание периода.

- В поле Категория введите или выберите категорию периода обслуживания.

- В поле Время начала введите дату, время дня и часовой пояс для периода обслуживания.

- В поле Длительность укажите время (в часах или минутах) периода обслуживания.

- В разделе Регулярное расписание выберите периодичность («Ежедневно», «Еженедельно» или «Ежемесячно»), а затем запланируйте вхождения в пределах этой периодичности.

- После настройки периода его можно назначить узлу или виртуальной машине. Чтобы назначить период узлу, в свойствах узла щелкните Период обслуживания > Управление и выберите период, который нужно добавить для узла.

Ставим Ubuntu

- В окне Language выберите язык «Русский».

- Далее выберите «Установить Ubuntu Server».

- Выберите страну и область (регион) — Российская Федерация.

- Определить раскладку клавиатуры? — Нет.

- Для кого предназначена клавиатура? — Россия.

- Раскладка клавиатуры — Россия.

- Способ переключения между национальной и латинской раскладкой — Control+Shift.

- Основной сетевой интерфейс (может не появится, если в системе только одна сетевая карта) но нас это не устраивает. По этому, нажмите клавишу Escape и настройте сеть вручную.

- IP-адрес — свободный локальный IP-адрес в вашей локальной сети (например: у меня, 192.168.80.3).

- Маска подсети — 255.255.255.0.

- Шлюз — введите IP-адрес шлюза локальной сети для выхода в интернет. Это ваш Gateway IP.

- Адреса DNS-серверов — обычно совпадает со шлюзом, просто нажмите Enter, если это так; в противном случае введите нужный IP-адрес DNS-сервера.

- Имя компьютера — любое название латинскими буквами.

- Имя домена.

- Окно Настройка времени. Если есть интернет, то определится автоматом. Если определилось не правильно, тона вопрос «Is this time zone correct?» — ответьте «нет» и выберите свою временную зону из списка (например, Europe/Moscow).

- Метод разметки (разметка дисков) — Авто — использовать весь диск и настроить LVM.

- Выберите диск для разметки — выберите (обычно он один).

- Удалить имеющиеся данные с логического тома — Да.

- Записать изменения на диск и настроить LVM — Да.

- Размер группы томов, используемый для установки — просто нажмите Enter.

- Записать изменения на диск — Да.

- Имя вашей учётной записи — нажмите Enter.

- Введите пароль для нового пользователя.

- Зашифровать домашний каталог — Нет.

- Информация о HTTP-прокси — ничего не вводите, нажмите Enter (если прокси нет — оставьте поле пустым).

- Каким образом Вы хотите управлять обновлением системы? — Без автоматического обновления.

- Выберите устанавливаемое программное обеспечение — выберите только OpenSSH server.

- Установить системный загрузчик GRUB в главную загрузочную запись? — Да.

- Когда появится предупреждение, что установка завершена удалите диск из привода. Зайдите еще раз в настройки виртуальной машины раздел CD/DVD(IDE) и поставьте переключатель на «Use physical drive» (Auto detect).

- Установка завершена.

Загрузка vApp в VMware Cloud Director

Переходим в vcd.cloud4y.ru и загружаем vApp из OVF.

Нажимаем Browse и выбираем все файлы, которые мы экспортировали из vCenter.

На последующих шагах принимаем EULA и не вносим изменений в параметры развёртывания. Нажимаем Next-> Next -> … -> Finish.

Дожидаемся окончания загрузки. Теперь мы можем сохранить готовый vApp в каталог.

Спасибо за внимание!

Что ещё интересного есть в блоге Cloud4Y

→ Пароль как крестраж: ещё один способ защитить свои учётные данные

→ Тим Бернерс-Ли предлагает хранить персональные данные в подах

→ Виртуальные машины и тест Гилева

→ Создание группы доступности AlwaysON на основе кластера Failover

→ Как настроить SSH-Jump Server

Как это реализовано?

устроена защита Shielded VMWindows Server 2016Host Guardian Service обеспечивает аттестацию – проверку хоста Hyper-V и защиту ключа, необходимого для запуска защищенной виртуальной машины Shielded VM. HGS запускается как роль Windows Server 2016 и включает две отдельных службы – аттестации и защиты ключей.

- Шифрование состояния ВМ и ее данных, устранение избыточного административного доступа к виртуальной машине. Копирование такой ВМ просто теряет смысл.

- Ключи шифрования хранятся на внешней системе. Просто виртуальный или аппаратный TPM для этого не подходит по двум причинам: ВМ «склонны к переездам» с сервера на сервер, да и администратор сервера имеет доступ к TPM. В Server 2016 для такого внешнего хранения как раз и используется служба Host Guardian Service.

- ВМ при запуске получает ключ с доверенного хоста посредством HGS. Подобным образом можно защищать гостевые ОС Windows Server 2016, 2012 R2, 2008. В планах – Linux.

Служба защиты узла Host Guardian Service – новая роль в Windows Server 2016, которая позволяет защитить виртуальные машины и данные в них от несанкционированного доступа даже со стороны администраторов Hyper-V. Поскольку ключи шифрования никогда не хранятся на узлах Hyper-V с экранированными ВМ, это позволяет существенно повысить безопасность решения в целом.

- Хост Hyper-V запрашивает ключ у HGS.

- HGS отвечает, что не имеет данных о законности хоста Hyper-V.

- Тогда хост Hyper-V отправляет HGS свои идентификационные данные.

- HGS передает хосту Hyper-V сертификат соответствия.

- Хост Hyper-V снова отправляет запрос и передает HGS сертификат.

- В ответ HGS передает ключ шифрования в зону безопасности среды виртуализации хоста Hyper-V.

| Вектор атаки | Защита Shielded VM |

| Кража VHD системным администратором | Shielded VM предусматривает шифрование VHD, ключ хранится вне хоста. |

| Использование режима отладки в Hyper-V | Хост HGS не выдает ключи хостам с отладчиками. Служба HGS позволяет это контролировать. |

| Заражение хоста Hyper-V вредоносным кодом. | Все ПО на хосте (в режиме kernel mode, user mode и драйверы) отслеживается, контролируется целостность кода (CI). |

| Заражение шаблона диска ВМ. | Shielded VM развертываются только из проверенных шаблонов. |

| Попытка миграции Shielded VM на недоверенный хост. | Доверенные хосты добавляются в HGS с уникальными идентификаторами своих TPM. Новый, не добавленный хост распознаваться не будет. |

Shielded VM ограничивает доступ к виртуальной машине администраторов разного уровня. Такой достум имеет только сам администратор ВМ.

Включите сервер VMware Workstation.

Где бы у вас ни была рабочая станция VMware в Windows, Linux или macOS, мы должны включить функцию сервера. Имеет несколько начальных конфигураций.

1) Запустите программу рабочей станции VMWare.

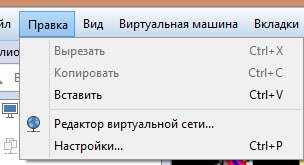

2) Нажмите «Редактировать» и «Настройки» в меню.

3) В поле «Общие виртуальные машины» в основном вы увидите экран ниже. Это указывает на то, что функция сервера (общего доступа к виртуальной машине) еще не включена.

4) Чтобы продолжить, у вас должны быть права администратора на компьютере с Windows 10. Нажмите «Изменить настройки» и «Разрешить общий доступ», как показано ниже.

К сожалению, я получил ошибку ниже. Вы можете не получать эту ошибку в большинстве случаев.

Настройка Single Sign-On

Установку Single Sign-On мы производили в момент установки VMware VirtualCenter Server, посмотреть можно вот тут, там и задавался пароль для административной, учетной записи administrator@vsphere.local. Я же хочу показать, как настроить SSO, чтобы вы могли раздавать права пользователям Active Directory в VMware VirtualCenter Server.

Открываем любой браузер, я лично пользуюсь Google Chrome 57 версии и переходим по адресу https://адрес вашего сервера:9443/vsphere-client и логинимся. При первом обращении у вас может появиться сообщение, что ваше подключение не защищено. Нажмите кнопку дополнительно.

В итоге у вас появится возможность перейти на сайт.

У вас откроется форма ввода логина и пароля.

Далее переходим в административный раздел, вкладка Administration.

Далее идем в Configuration > identity Sources и нажимаем кнопку плюсик, для добавления подключения к Active Directory.

в окне identity Source у вас будет вот такой выбор:

- Active Directory (integrated Windows Autentification)

- Active Directory as a LDAP Server

- Open LDAP

- Local OS

Настройка Active Directory (integrated Windows Autentification)

Настройка Active Directory (integrated Windows Autentification), как метода аутентификации, наверное самая простая, от вас потребуется две вещи:

- Чтобы сервер VMware VirtualCenter Server был присоединен к домену

- Вы должны в настройках указать название доменного имени

Преимущество, что данный метод, настраивается за пол минуты, но он менее безопасный, по сравнению использованием SPN имени. Первым делом вам нужно проверить нет ли у вас для вашего VMware VirtualCenter Server созданного SPN. Формат команды в командной строке Windows вот такой:

setspn -S имя компьютераhostname.domain.local

Думаю вы в первый раз уж точно получите, что SPN не найден. Далее нам его нужно задать для SSO.

setspn -S имя сервера/имя домена (например contoso.com) SSOServiceAccount (имя учетной записи, служебная учетка)

setspn -S vcenter2/contoso.com contoso\vcenter_service

Далее заполняете нужные поля в Active Directory (integrated Windows Autentification)

Все SSO должно работать. Если, что ссылка на рекомендации VMware https://kb.vmware.com/selfservice/microsites/search.do?language=en_US&cmd=displayKC&externalId=2058298

Кстати можно посмотреть в Active Directory параметр в учетной записи службы, где прописывается ServicePrincipalName

Настройка Active Directory as a LDAP Server

И еще хочу показать, как настроить SSO через Active Directory as a LDAP Server, то же распространенный метод. Давайте просто пробежимся, по нужным полям.

Минусом данного решения, является, то что если контроллер домена не доступен, то вы не сможете пройти аутентификацию

- Name > указываете любое понятное вам имя, оно не на что не влияет

- Base DN for users > поиск по пользователям

- Dmain name > FQDN имя домена

- Domain alies > краткое имя домена

- Base DN for groups> поиск по группам

- Primary server URL > LDAP сервер

- Secondary server URL > LDAP сервер

- Username > имя пользователя, от имени которого будет подключение к AD

- Password > пароль

После ввода данных, нажмите кнопку Test Connection, для понимания того, получилось ли подключиться по LDAP.

В принципе этих двух методов, достаточно для настройки SSO в VMware VirtualCenter Server,

далее я вам настоятельно рекомендую почитать, как улучшить защиту у SSO, vCenter и ESXI хостов.

Лицензирование

В облаке на базе VMware допускается использование лицензий, исключительно арендованных у Selectel. Лицензирование виртуальных машин собственными лицензиями не допускается. При создании виртуальной машины из нашего шаблона, автоматически предоставляется доступ к серверу управления ключами (KMS).

Если развертывание происходит из собственного образа или путем миграции, то для активации операционной системы необходимо указать соответствующий ключ и адрес сервера KMS kms.vcd.selectel.ru.

Биллинг ОС Windows будет производится автоматически на основе метаданных виртуальной машины, явно указывающих на то, что ее ОС относится к семейству Windows.

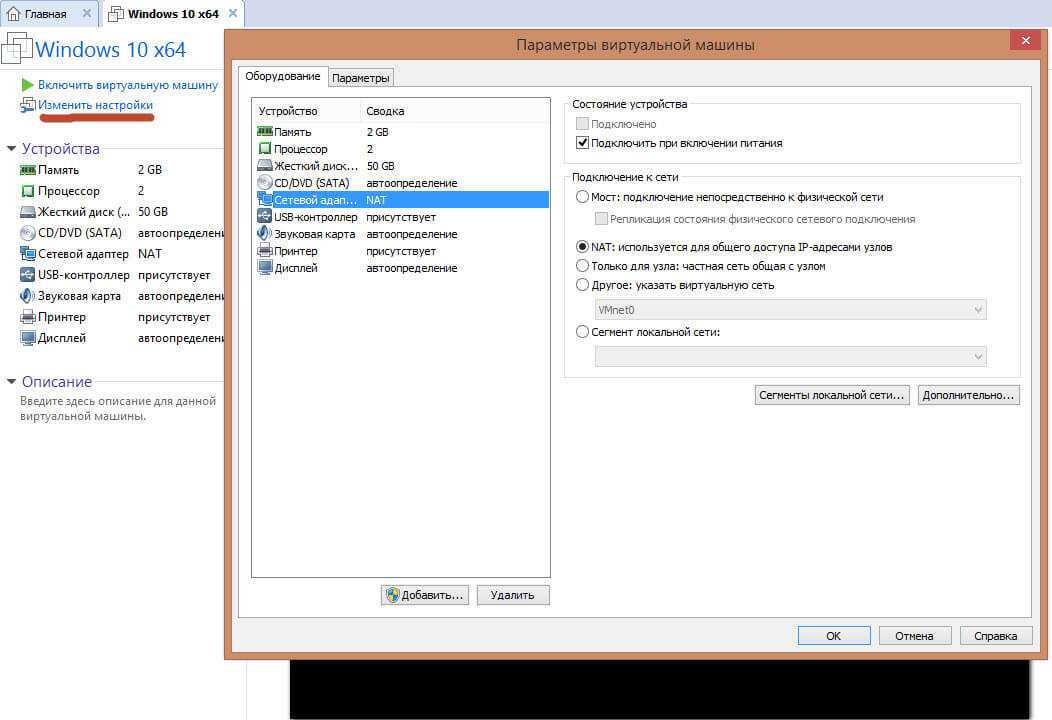

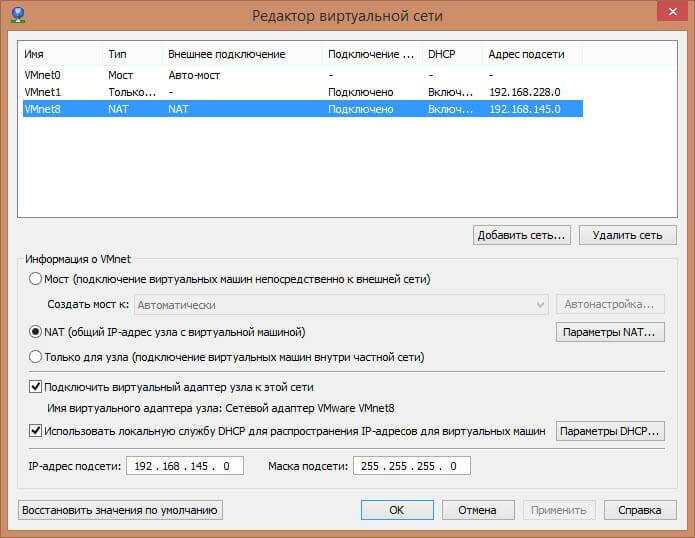

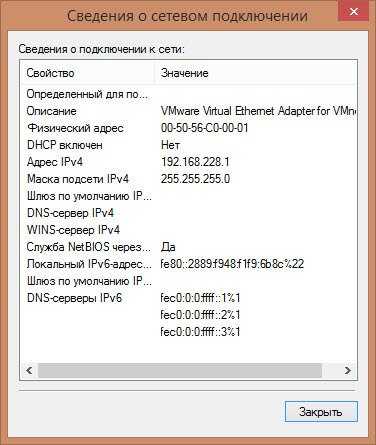

Как настроить сеть

Для этого заходим в параметры виртуальной машины и выбираете новый или существующий сетевой адаптер. По умолчанию стоит NAT, в данной настройке встроенный сервер DHCP, выдает вам внутренний ip адрес. Так же при установке VMware, у вас на физическом хосте создается два сетевых виртуальных интерфейса, через которые и проксируется трафик.

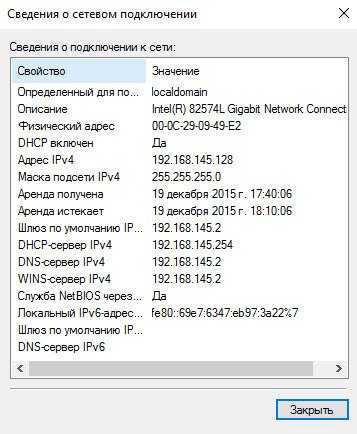

Вот настройки network интерфейса vm машинке:

- ip адрес 192.168.145.128

- основной шлюз 192.168.145.2

- DHCP сервер 192.168.145.254

Смотрим настройки тех сетевых адаптеров что у вас добавились на физическом компьютере:

ip адрес 192.168.145.1, как видите они из одного сегмента 145. Что позволяет вам получать интернет в виртуалке.

Настройки NAT можно посмотреть Правка > Редактор виртуальной сети

В данном редакторе можно задать и посмотреть параметры NAT

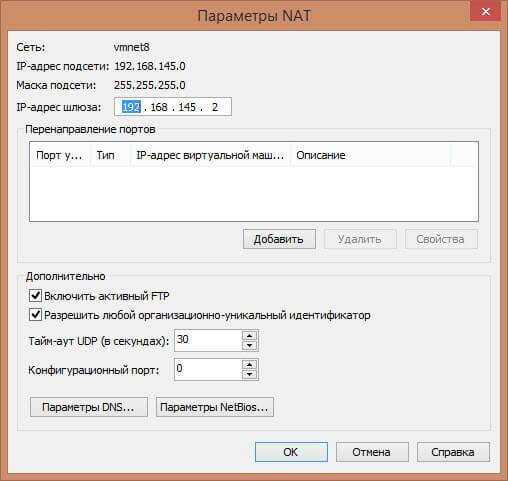

Щелкаем Параметры NAT, тут видно шлюз 192.168.145.2, при желании его можно заменить на нужный вам

Обратите внимание можно даже пробрасывать порты в нужную машинку

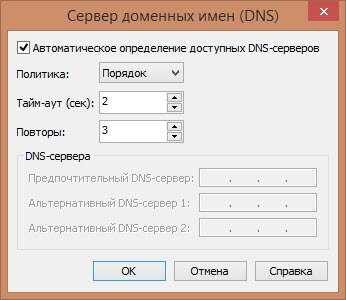

посмотреть параметры DNS. По умолчанию задаются автоматически, но можно задать и вручную.

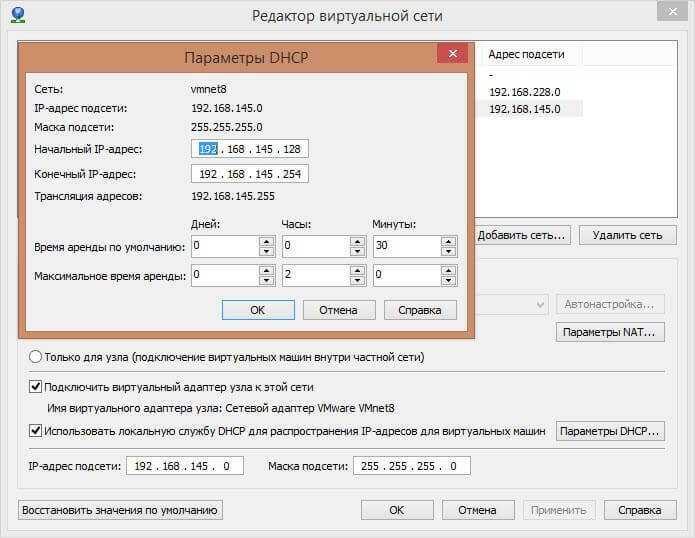

Параметры DHCP, в них указывается выдаваемый пул ip адресов, время аренды.

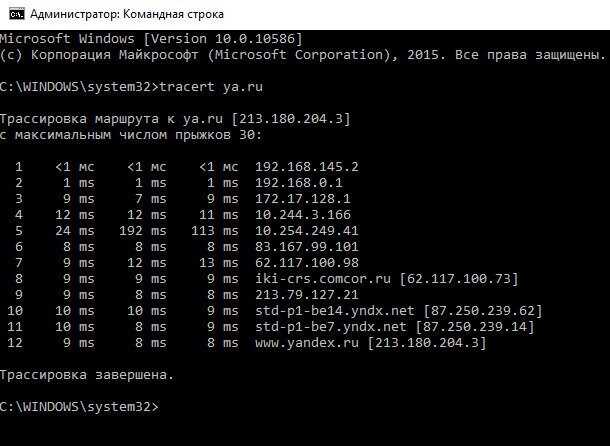

Давайте сделаем трассировку из нашей vm и посмотрим прохождение трафика. Как видите первым хопом идет шлюз, а дальше уже шлюз физического интерфейса, куда трафик попадает через тот виртуальный интерфейс с ip 192.168.145.1.

Режим моста

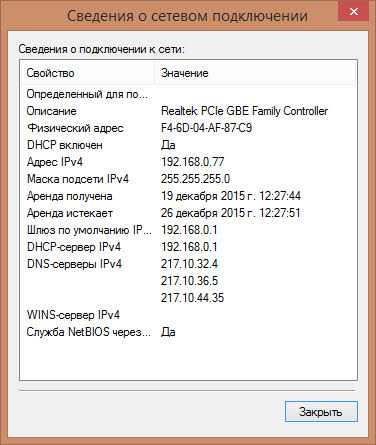

Вот параметры моего сетевого адаптера на физическом компьютере, как видите ip адрес 192.168.0.77 и шлюз 192.168.0.1

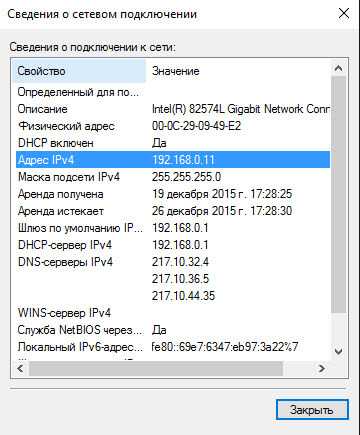

А вот настройки сети на виртуальной машине Wmware workstation 192.168.0.11 и с таким же основным шлюзом. Из чего можно сделать вывод, что настройка сети, произведена в одном сегменте и если бы у меня еще был ноутбук подключенный через WiFi, то я бы с него имел доступ на прямую к виртуальной машине, так как они были бы в одной локальной сети. Единственной, что все бы шло через физический адаптер компьютера где настроена виртуализация.

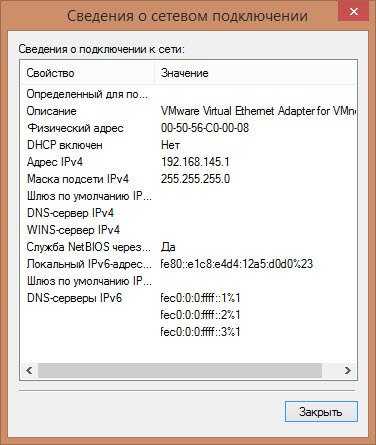

Только для узла

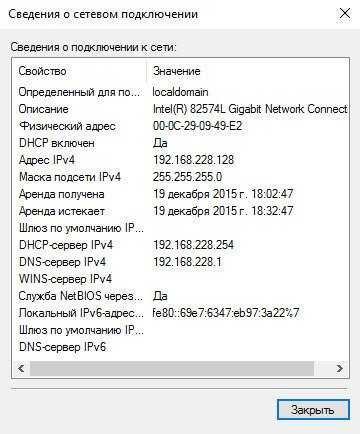

Продолжаем сетевые настройки VMWare Workstation и устанавливаем значение Только для узла. И так теперь ваша virtual machine получает ip адрес из локальной сети в которой только она и ваш физический компьютер.

На фихическом хосте.

Другое: указать виртуальную сеть

В данном случае у вас тут может быть как и мост так и NAT, а может и изолированная сеть, все зависит от того как вы настроите в редакторе виртуальных сетей.

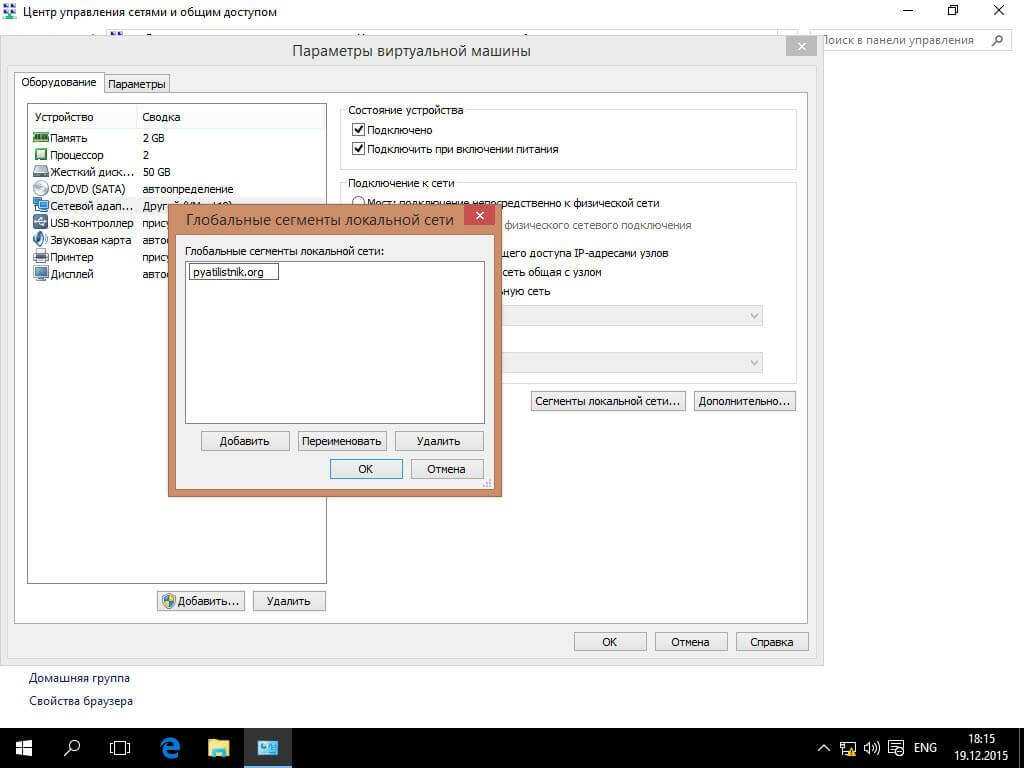

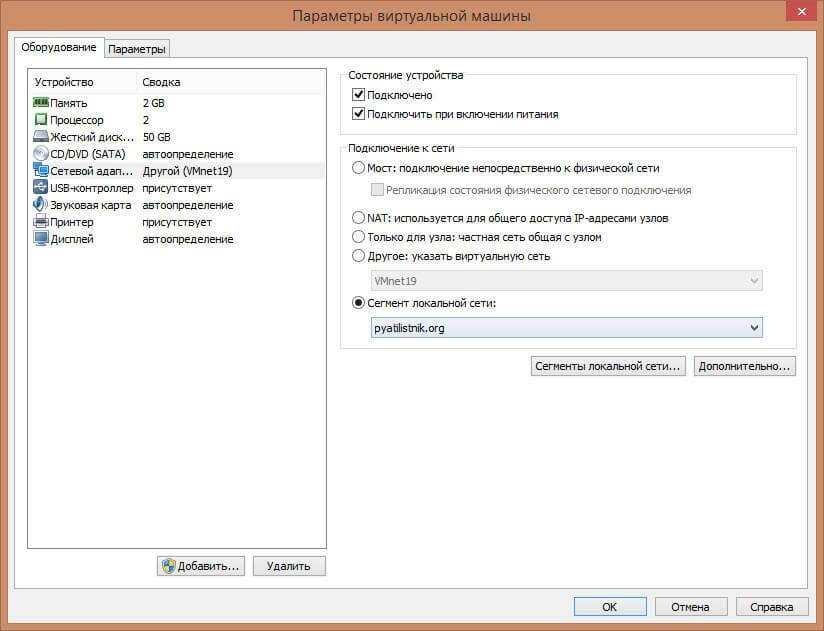

Сегмент локальной сети

Изолированная сеть, трафик между виртуальными машинами бегает внутри виртуального коммутатора и никуда более. Создается очень просто в настройках виртуалки. Жмем Сегменты локальной сети > Добавить. Задаем имя у меня пусть это будет как название сайта pyatilistnik.org.

Теперь выбираем созданный сегмент, подойдет для доменов active directory например.

Бэкап виртуальных машин Hyper-V

Ранее я уже рассказывал про программу HVBackup для бэкапа виртуальных машин. Она замечательно работает с Windows Hyper-V Server 2019, приведенная статья полностью актуальна. Для работы программы необходимо установить на гипервизоре .Net Framework 3.5 с помощью команды powershell:

Install-WindowsFeature NET-Framework-Core

Программа, конечно, монструозная, весит много, ставится долго, но зато никаких заморочек. Все настраивается легко и понятно через интерфейс программы. Для установки требуется .Net Framework 4.6. Можете установить заранее сами, либо инсталлятор veeam сам предложит вам это сделать.

После установки запускаете программу. Добавляете новый сервер:

Указываете, что это Standalone Hyper-V server, добавляете учетные данные и дожидаетесь окончания установки необходимых компонентов на hyperv сервере. После этого можно создать резервную копию виртуальной машины. Для этого выбираете гипервизор, виртуальную машину и либо делаете сразу бэкап, либо создаете запланированное задание.

Дальше указываете различные параметры бэкапа, в том числе место, куда он будет сделан. Не буду останавливаться на этом подробно. У Veeam отличная документация и интуитивно понятный интерфейс. Пример хорошего продукта. За то, что он есть под Hyper-V, я и люблю последний. Очень не хватает аналога Veeam для KVM или Xen.

Прежде чем мы начнем

В этой статье рассматривается VMware Workstation 16, использующая Ubuntu в качестве гостевой операционной системы. По этой причине вам необходимо установить VMware Workstation 16 в операционной системе вашего хоста.

Операционная система хоста в этом руководстве — Arch Linux. Он был тщательно протестирован, и VMware 16 доступен для установки через Arch Linux AUR.

При этом вам не обязательно использовать Arch Linux в качестве операционной системы хоста. VMware Workstation 16 также можно установить в других операционных системах Linux, Mac OS и версиях Microsoft Windows.

Если вы не знаете, как установить VMware Workstation 16 в операционной системе вашего хоста, или если вы используете более старую версию, вам необходимо сначала установить VMware Workstation 16, чтобы продолжить работу с этим руководством. Для получения дополнительной информации нажмите на эту ссылку здесь.