Службы роутера Mokrotik

Для безопасного подключения к администрированию роутера используются доступы по SSH, HTTPS и приложение Winbox.

Смотрим какие службы задействованы на Mikrotik.

Отключаем службы, которые не используют безопасное подключение.

Меняем стандартный порт службы SSH, чтобы предотвратить большинство случайных попыток входа в систему различных SSH-взломщиков

Дополнительно можно задать доступ к службам только с определенного IP-адреса или сети. Например для службы Winbox установим доступ из сети 192.168.88.0 и маской 24

Чтобы отключить возможность обнаружения роутера в сетях можно отключить следующие службы.

Отключение обнаружения MAC-адреса

Отключаем Mac-telnet

Отключаем MAC-Winbox

Отключаем MAC-Ping

Отключаем Bandwidth server

Bandwidth server используется для проверки пропускной способности между двумя роутерами Mokrotik.

Отключаем Neighbor Discovery

Протокол Neighbor Discovery используется для распознавании других роутерово Mikrotik в сети. Отключаем его на всех интерфейсах

Кэширование DNS

В роутере может быть включена функция кэширования DNS для более быстрого разрешения доступа к удаленным серверам. Если у вас нет потребности в этом, то можете отключить.

Прочие службы Mikrotik

Кэширующий Proxy

Socks proxy

UPNP

Служба динамических имен или Cloud IP

Усиление безопасности SSH подключений

Включение усилинного шифрования для SSH

Protect the Clients

Before the actual set of rules, let’s create a necessary address-list that contains all IPv4/6 addresses that cannot be forwarded.

Notice that in this list multicast address range is added. It is there because in most cases multicast is not used. If you intend to use multicast forwarding, then this address list entry should be disabled.

/ip firewall address-list add address=0.0.0.0/8 comment="defconf: RFC6890" list=no_forward_ipv4 add address=169.254.0.0/16 comment="defconf: RFC6890" list=no_forward_ipv4 add address=224.0.0.0/4 comment="defconf: multicast" list=no_forward_ipv4 add address=255.255.255.255/32 comment="defconf: RFC6890" list=no_forward_ipv4

In the same case for IPv6, if multicast forwarding is used then the multicast entry should be disabled from the address-list.

/ipv6 firewall address-list add address=fe80::/10 comment="defconf: RFC6890 Linked-Scoped Unicast" list=no_forward_ipv6 add address=ff00::/8 comment="defconf: multicast" list=no_forward_ipv6

Forward chain will have a bit more rules than input:

- accept established, related and untracked connections;

- FastTrack established and related connections (currently only IPv4);

- drop invalid connections;

- drop bad forward IP`s, since we cannot reliably determine in RAW chains which packets are forwarded

- drop connections initiated from the internet (from the WAN side which is not destination NAT`ed);

- drop bogon IP`s that should not be forwarded.

We are dropping all non-dstnated IPv4 packets to protect direct attacks on the clients if the attacker knows the internal LAN network. Typically this rule would not be necessary since RAW filters will drop such packets, however, the rule is there for double security in case RAW rules are accidentally messed up.

/ip firewall filter add action=accept chain=forward comment="defconf: accept all that matches IPSec policy" ipsec-policy=in,ipsec disabled=yes add action=fasttrack-connection chain=forward comment="defconf: fasttrack" connection-state=established,related add action=accept chain=forward comment="defconf: accept established,related, untracked" connection-state=established,related,untracked add action=drop chain=forward comment="defconf: drop invalid" connection-state=invalid add action=drop chain=forward comment="defconf: drop all from WAN not DSTNATed" connection-nat-state=!dstnat connection-state=new in-interface-list=WAN add action=drop chain=forward src-address-list=no_forward_ipv4 comment="defconf: drop bad forward IPs" add action=drop chain=forward dst-address-list=no_forward_ipv4 comment="defconf: drop bad forward IPs"

IPv6 forward chain is very similar, except that IPsec and HIP are accepted as per RFC recommendations and ICMPv6 with hop-limit=1 is dropped.

/ipv6 firewall filter add action=accept chain=forward comment="defconf: accept established,related,untracked" connection-state=established,related,untracked add action=drop chain=forward comment="defconf: drop invalid" connection-state=invalid add action=drop chain=forward src-address-list=no_forward_ipv6 comment="defconf: drop bad forward IPs" add action=drop chain=forward dst-address-list=no_forward_ipv6 comment="defconf: drop bad forward IPs" add action=drop chain=forward comment="defconf: rfc4890 drop hop-limit=1" hop-limit=equal:1 protocol=icmpv6 add action=accept chain=forward comment="defconf: accept ICMPv6 after RAW" protocol=icmpv6 add action=accept chain=forward comment="defconf: accept HIP" protocol=139 add action=accept chain=forward comment="defconf: accept IKE" protocol=udp dst-port=500,4500 add action=accept chain=forward comment="defconf: accept AH" protocol=ipsec-ah add action=accept chain=forward comment="defconf: accept ESP" protocol=ipsec-esp add action=accept chain=forward comment="defconf: accept all that matches IPSec policy" ipsec-policy=in,ipsec add action=drop chain=forward comment="defconf: drop everything else not coming from LAN" in-interface-list=!LAN

Notice the IPsec policy matcher rules. It is very important that IPsec encapsulated traffic bypass fast-track. That is why as an illustration we have added a disabled rule to accept traffic matching IPsec policies. Whenever IPsec tunnels are used on the router this rule should be enabled. For IPv6 it is much more simple since it does not have fast-track support.

Another approach to solving the IPsec problem is to add RAW rules, we will talk about this method later in the RAW section

Настройка Dynamic IP

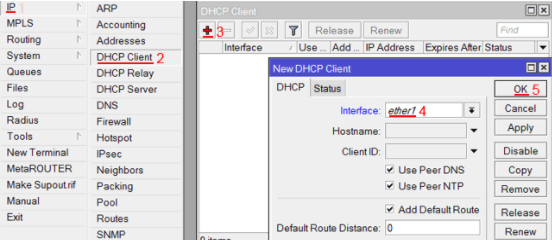

Если интернет провайдер выдает Вам сетевые настройки автоматически, то необходимо настроить WAN порт роутера MikroTik на получение настроек по DHCP:

- Открываем меню IP;

- Выбираем DHCP Client;

- В появившемся окне нажимаем кнопку Add (плюс);

- В новом окне в списке Interface: выбираем WAN интерфейс ether1;

- Нажимаем кнопку OK для сохранения настроек.

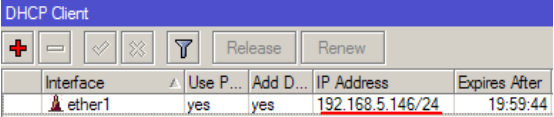

Теперь мы получили IP адрес от провайдера, который отображается в столбце IP Address.

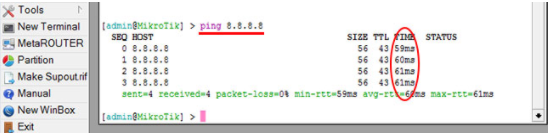

Проверим, что есть связь с интернетом:

- Открываем меню New Terminal;

- В терминале пишем команду ping 8.8.8.8 (пингуем сайт google) и жмем Enter на клавиатуре.

Как видим, идут пинги по 60ms, значит интернет подключен и работает. Остановить выполнение команды можно комбинацией клавиш на клавиатуре Ctrl+C.

На компьютерах, подключенных к роутеру MikroTik, интернет не будет работать, пока вы не настроите локальную сеть, Firewall и NAT.

Firewall и базовая настройка безопасности

Давайте теперь немного порассуждаем, зачем нужен файрвол и какие вопросы он решает. Причем не только в контексте микротика, а вообще

Сейчас каждый доморощенный админ рассказывает, как важно всегда настраивать firewall, иногда даже не понимая, для чего он нужен. Лично я не сторонник создания лишних сущностей, поэтому там где межсетевой экран не нужен, я его не настраиваю

Сетевой экран позволяет настраивать доступ как к самому шлюзу, так и к ресурсам за ним. Допустим, у вас не запущено никаких сервисов на роутере, и нет никакого доступа извне в локальную сеть. У вас есть какая-то служба на шлюзе, с помощью которой к нему подключаются и управляют (ssh, winbox, http и т.д.), причем ограничение доступа к этой службе настраивать не планируется. Вопрос — зачем вам в таком случае настраивать фаервол? Что он будет ограничивать и какие правила туда писать? В таком случае вам будет достаточно отключить все сервисы на роутере, которые слушают подключения из вне и все.

На самом деле такой кейс очень популярный дома или в мелких организациях, где нет постоянного админа. Просто настроен какой-то роутер, поднят NAT и все. Я понимаю, что не правильно не настраивать ограничения на доступ к управлению, но я рассказываю, как часто бывает. То есть firewall должен решать конкретную задачу по ограничению доступа к ресурсам, а не существовать просто так, чтобы был.

Еще популярны случаи, когда настроена куча правил, а в конце все равно стоит accept для всех подключений. Такие ляпы я сам иногда делал, когда отлаживал где-то работу сервиса и забывал потом вернуть обратно ограничения. Фаервол вроде настроен, но реально его нет. Если отключить — ничего не изменится.

К чему я все это написал? К тому, что прежде чем настраивать firewall, надо определиться с тем, для чего мы это делаем. Какие разрешения или ограничения и для кого мы будем вводить. После этого можно переходить к настройке.

Я рекомендую первым правилом при любой настройке firewall ставить разрешение на подключение к управлению устройством. Этим вы подстрахуете себя, если где-то дальше ошибетесь и заблокируете доступ к устройству в одном из правил.

В своем примере я буду настраивать межсетевой экран на микротике, находясь в локальной сети. Вам всегда советую поступать так же. Есть старая админская примета — удаленная настройка файрвола к дальнему пути.

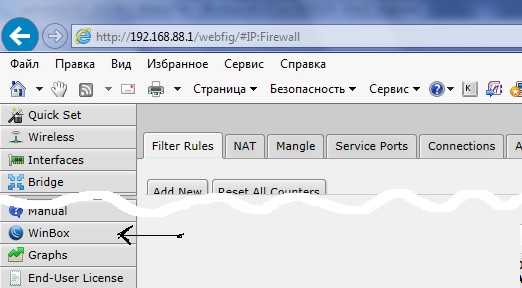

Идем в раздел IP -> Firewall. Первая вкладка Filter Rules то, что нам надо. Если делаете настройку firewall с нуля, то там должно быть пусто. Добавляем новое правило.

По идее, надо еще заглянуть во вкладку action, но в данном случае не обязательно, так как там по-умолчанию и так выставляется нужное нам значение accept.

Дальше разрешаем уже установленные и связанные входящие соединения. Для этого создаем следующее правило.

Не забывайте писать комментарии для всех правил. Так вам проще самим будет. Через пол года уже позабудете сами, что настраивали и зачем. Не говоря уже о том, что кто-то другой будет разбираться в ваших правилах.

Теперь сделаем запрещающее правило, которое будет блокировать все входящие соединения через WAN интерфейс. В моем случае ether1.

Данными правилами мы заблокировали все входящие соединения из интернета и оставили доступ из локальной сети. Далее создадим минимальный набор правил для транзитных соединений из цепочки forward.

Возьмем примеры этих правил из дефолтной конфигурации файрвола. Добавляем 2 новых правил для цепочки forward. В первом action выбираем fasttrack connection, во втором accept для established и related подключений.

Дальше по примеру дефолтной конфигурации, запретим и все invalid подключения.

В завершении запретим все подключения из WAN в LAN.

Подведем краткий итог того, что получилось. Вот самый простой, минимальный набор правил firewall в mikrotik для базового случая:

Запрещены все входящие подключения, в том числе ответы на пинги. Включена технология fasttrack для соединений из локальной сети. При этом из локальной сети разрешены абсолютно все подключения, без ограничений. То есть это пример типовой безопасной конфигурации для микротик в роли обычного шлюза в интернет для небольшого офиса или дома.

Но если firewall оставить как есть в таком виде, то раздачи интернета для локальной сети не будет. Для этого надо настроить NAT. Это сделать не сложно, рассказываю как.

Firewall на Mikrotik: базовая настройка безопасности

Firewall в MikroTikk – тема, на которую можно написать докторскую диссертацию. Раздел, который находится по пути IP > Firewall, предназначен для контролирования трафика во всех направлениях, относительно самого MikroTik:

- Входящий;

- Проходящий;

- Исходящий;

Самой востребованной функцией этого раздела – является возможность защиты внутренней сети маршрутизатора от атак извне. Так же данная функция с соответствующими правилами, позволяет фильтровать «мусор» из внешней сети, который может значительно нагружать RouterBoard, а это сказывается на производительности. Бывают даже попытки взлома устройства, особенно если у вас есть внешний IP адрес.

Так вот, чтобы этого не случилось – предлагаем вашему вниманию базовый набор правил для безопасного функционирования вашего устройства.

Для примера – будем настраивать RB750.

Допустим, что интернет мы получаем на 1-й порт устройства. Подключение уже настроено и работает. А теперь непосредственно к самой настройке.

Доступ к роутеру Mikrotik

Меняем имя пользователя по-умолчаниюПо-умолчанию имя пользователя с полным доступ к роутеру admin. Смена стандартного имени усложнит получение доступа к роутеру.

Создаем сложный парольДля создания сложного и уникального пароля лучше воспользоваться генератором паролей. Безопасный пароль должен содержать символы верхнего и нижнего регистра, цифры и специальные символы.

Другой способ установки пароля

Доступ по IP адресуПомимо того, что firewall защищает ваш роутер от несанкционированнного доступа из внешних сетей, существует возможно разрешить доступ к настройкам роутера только с определенного ip-адреса или сети.

где x.x.x.x — ip-адрес, yy — маска сети

Дизайн mikrotik firewall

Общая идея представлена в mikrotik firewall, и ее описание заключается в том, что трафик, который вам нужен, должен быть разрешен, а весь остальной трафик должен быть удален. В целом базовая настройка firewall mikrotik предполагает, что сеть можно разделить на ненадежные, полунадежные и надежные сетевые анклавы. В сочетании с разделением сети с использованием VLAN это позволит создать надежную, защищенную сеть, которая может оградить область нарушения, если оно произойдет.

Трафик, который разрешен из одной сети в другую, должен иметь деловые или организационные требования и быть документирован для того, чтобы mikrotik firewall настройка была успешной. Наилучший подход заключается в том, чтобы вывести ваш текущий дизайн сети и провести сетевые подключения, которые должны быть разрешены. Разрешенный трафик будет иметь mikrotik правила firewall, позволяющие его передавать, а затем окончательное правило сработает как «уловка» и весь остальной трафик будет отброшен. Иногда это называется правилом “Deny All”, а в случае с Cisco, часто встречается правило “Deny Any-Any”. В целом mikrotik firewall rules можно значительно упростить, если разрешить все то, что вам нужно, а все остальное удалить.

Первой концепцией для понимания являются сети брандмауэров и то, как они используются в правилах брандмауэра, и mikrotik firewall примеры явно это показывают.

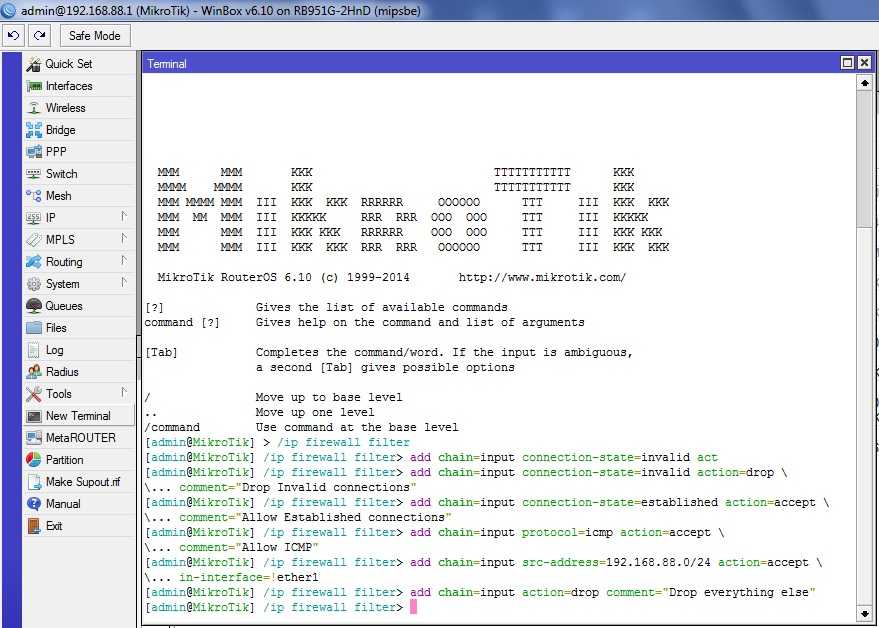

Доступ к терминалу через WinBox

Огромное преимущество WinBox состоит в том, что даже если сетевой адаптер компьютера, с которого вы подключаетесь к Mikrotik, находится в другой подсети (ну, настройка у вас такая), то WinBox все равно сможет подключиться к роутеру — по mac. Если вы еще не установили WinBox, самое время это сделать! В браузере открываем веб-интерфейс роутера и находим почти в самом низу ссылочку WinBox.

Запускаем WinBox и выбираем New Terminal.

Дальше все как в нормальных взрослых железках, по tab автодополнение команд и др. Вам понравится!

При вводе команд учтите, что внесенные изменения применяются сразу же, поэтому не заблокируйте сами себя. После ввода команд новые правила будут доступны для редактирования через WinBox или веб-интерфейс. Порядок правил имеет значение — выполняются сверху вниз. Где бы вы ни взяли сами команды, сначала посмотрите, что они делают!

Цепочка INPUT работает тогда, когда данные предназначены роутеру (его ip адресу). Когда мы что-то настраиваем для этой цепочки, мы в первую очередь защищаем сам роутер (ssh, telnet, веб-интерфес и др.) от взлома. Пожалуй, больше всего внимания требует именно эта цепочка. Общий принцип построения правил: явно запрещаем что-то (например, все новые соединения из интернета ;)) или явно что-то разрешаем (например, удаленный ssh), остальное запрещаем.

Цепочка FORWARD работает тогда, когда данные проходят через роутер, например, когда ваш локальный компьютер хочет открыть сайт ya.ru. Всякие блокировки на этом этапе защищают вас, например, от того, что зараженный компьютер в вашей локальной сети начнет рассылать спам или учавствовать в DDOS. Т.е. каждый банк-клиент, IM-месенджер и куча другого софта требуют своих особых разрешений, то если вы не защищаете банк от хакеров, то мы просто запретим некоторые наиболее распространенные виды трафика, которые используются зараженными компьютерами. А так весь проходящий из локалки в интернет (но не наоборот!) мы разрешим.

Цепочка OUTPUT работает тогда, когда данные генерятся на самом роутере и идут наружу. Например, для запросов DNS. Эту цеопчку по сути нам нет смысла фильтровать. Почти.

Цепочка forward позволяет нам разрешать или не разрешать проходящий трафик, а вот за то, какой трафик и куда мы будем перенаправлять, отвечают цепочки SRCNAT и DSTNAT.

Цепочка SRCNAT (Source NAT) предназначена для трафика, условно названного «наружу». Изменяется адрес источника (source) на адрес внешнего интерфейса. Например, чтобы дать возможность клиентам локальной сети посещать сайты в интернет.

Цепочка DSTNAT (Destination NAT) определяет как будет проходить «входящий» трафик. Роутер изменит адрес назначения (destination). Например, можно сделать доступным из вне веб сервер, размещенный в локальной сети.

INPUT

Минимальный набор правил — сделать недоступным из вне внешний интерфейс роутера.

/ip firewall filter

add chain=input connection-state=invalid action=drop comment=»drop invalid connections»

add chain=input connection-state=related action=accept comment=»allow related connections»

add chain=input connection-state=established action=accept comment=»allow established connections»

add chain=input action=drop comment=»drop everything else» in-interface=ether1-gateway

где в последнем правиле мы запрещаем весь входящий трафик на внешнем интрфейсе. Не играйтесь настройками удаленно! Легко лишить себя доступа к роутеру.

Далее, по мере надобности, можно будет помещать разрешающие правила перед последним запрещающим.

Сканирование портов

Затем мы проверим роутер MikroTik утилитой для сканирования портов Nmap со стороны внешнего интерфейса WAN, чтобы получить первичный список открытых портов и сервисов. Это будет нашей отправной точкой. Команда для запуска сканирования маршрутизатора:

nmap -A -T4 -Pn -v 192.168.88.181

Ниже мы разберем результаты сканирования портов и сервисов сетевого устройства

Мы уделим особое внимание открытым портам и службам, работающих на этих портах

Открытые порты

Это открытые порты, обнаруженные во время сканирования утилитой Nmap:

Scanning 192.168.88.181 Discovered open port 21/tcp on 192.168.88.181 Discovered open port 53/tcp on 192.168.88.181 Discovered open port 23/tcp on 192.168.88.181 Discovered open port 80/tcp on 192.168.88.181 Discovered open port 22/tcp on 192.168.88.181 Discovered open port 2000/tcp on 192.168.88.181 Discovered open port 8291/tcp on 192.168.88.181

Знание основных портов и протоколов очень полезно при просмотре результатов сканирования, поэтому потратьте некоторое время на их изучение, если вы еще этого не сделали.

Обнаруженные сервисы

Ниже приведен список служб, запущенных на открытых портах, обнаруженных во время сканирования:

Host is up (0.012s latency). Not shown: 993 closed ports PORT STATE SERVICE VERSION 21/tcp open ftp MikroTik router ftpd 6.37.1 22/tcp open ssh MikroTik RouterOS sshd (protocol 2.0) | ssh-hostkey: | 1024 68:22:e5:37:be:d9:7f:76:e9:44:b8:7b:03:0b:07:66 (DSA) |_ 2048 5e:1c:a0:82:e7:a7:e8:bb:ba:a7:f4:0b:b6:b5:f5:eb (RSA) 23/tcp open telnet Linux telnetd 53/tcp open domain MikroTik RouterOS named or OpenDNS Updater 80/tcp open http MikroTik router config httpd | http-methods: |_ Supported Methods: GET HEAD | http-robots.txt: 1 disallowed entry |_/ |_http-title: RouterOS router configuration page 2000/tcp open bandwidth-test MikroTik bandwidth-test server 8291/tcp open winbox MikroTik WinBox Service Info: OSs: Linux, RouterOS; Device: router; CPE: cpe:/o:mikrotik:routeros, cpe:/o:linux:linux_kernel

Результат сканирования

Nmap обнаружил ряд проблем, которые требуют к себе нашего внимания. Маршрутизатор работает с несколькими незашифрованными протоколами и службами, без которых на данный момент можно обойтись. Служба FTP также дает злоумышленнику возможность точно узнать версию прошивки RouterOS, на которой работает наш роутер MikroTik. Мы также видим результат использования учетных записей, заданных по умолчанию. Если этот маршрутизатор был подключен к Интернету точно так же, как сейчас, он почти наверняка будет заражен эксплойтом вскоре после выхода в Интернет.

Фильтрация обратного пути

Мы также включим фильтрацию обратного пути Reverse Path Filtering (RPF), также известную как обратная маршрутизация пути. Эта функция снижает пакетный трафик, который кажется поддельным, то есть пакет, исходящий из заголовка подсети внутренней локальной сети, но с другим исходным IP-адресом, чем локальная сеть. Это очень часто встречается, когда рабочая станция заражена вирусом и теперь участвует в DDoS-атаке. Мы включим RPF в меню IP -> Settings:

/ip settings set rp-filter=strict

Было замечено, что функция фильтра обратного пути может вызывать проблемы, если маршрутизатор многопользовательский. К сожалению, реализация этой функции Mikrotik не позволяет включить фильтрацию обратного пути на определенных интерфейсах – только для всего устройства — поэтому следите за этим, если ваше устройство многопользовательское.

Сетевой элемент должен быть настроен на прием любого исходящего IP-пакета, который содержит незаконный адрес в поле исходного адреса через исходящий ACL, или путем включения одноадресной обратной переадресации в IPv6.

Предполагая, что вы можете реализовать RPF, сделайте это. Это может помочь ограничить влияние будущих масштабных DDoS-атак, если ваши внутренние хосты объединятся в бот-сети.

Firewall Action

В цепочках можно осуществлять следующие действия

| Параметр | Действие |

| Accept | Разрешить |

| add-dst-to-address-list | Добавить ip назначение в список адресов указанный в Address List |

| add-src-to-address-list | Добавить ip источника в список адресов указанный в Address List |

| Drop | запретить |

| fasttrack-connection | Обрабатывать пакеты включив FastTrack т.е пакеты будут проходить по самому быстрому маршруту, минуя остальные правила firewall и обработку в очередях |

| Jump | Прыжок, переход на другую цепочку заданную в Jump target |

| log | Запись в лог |

| passthrough | Перейти к следующему правилу не делая никаких действий(полезно для сбора статистики) |

| Reject | Отбить пакет с причиной указанной в Reject with |

| Return | Вернуть пакет в цепочку из который он пришел |

| tarpit | захватывает и поддерживает TCP-соединения (отвечает с SYN / ACK на входящий пакет TCP SYN) |

Basic examples

Change MSS

In case of link with broken PMTUD, a decrease of the MSS of the packets coming through the VPN link solves the problem. The following example demonstrates how to decrease the MSS value via mangle:

/ip firewall mangle add out-interface=pppoe-out protocol=tcp tcp-flags=syn action=change-mss new-mss=1300 chain=forward tcp-mss=1301-65535

Marking packets

Marking each packet is quite resource expensive especially if rule has to match against many parameters from IP header or address list containing hundreds of entries.

Lets say we want to

- mark all tcp packets except tcp/80 and match these packets against first address list

- mark all udp packets and match them against second address list.

/ip firewall mangle add chain=forward protocol=tcp port=!80 dst-address-list=first action=mark-packet new-packet-mark=first add chain=forward protocol=udp dst-address-list=second action=mark-packet new-packet-mark=second

Setup looks quite simple and probably will work without problems in small networks. Now multiply count of rules by 10, add few hundred entries in address list, run 100Mbit of traffic over this router and you will see how rapidly CPU usage is increasing. The reason for such behavior is that each rule reads IP header of every packet and tries to match collected data against parameters specified in firewall rule.

Fortunately if connection tracking is enabled, we can use connection marks to optimize our setup.

/ip firewall mangle add chain=forward protocol=tcp port=!80 dst-address-list=first connection-state=new action=mark-connection \ new-connection-mark=first add chain=forward connection-mark=first action=mark-packet new-packet-mark=first passthrough=no add chain=forward protocol=udp dst-address-list=second connection-state=new action=mark-connection \ new-connection-mark=second add chain=forward connection-mark=second action=mark-packet new-packet-mark=second passthrough=no

Настройка PPTP клиента на Mikrotik

2 минуты чтения

В сегодняшней статье мы покажем, как настроить PPTP клиент на роутерах Mikrotik. Мы будем проводить все настройки на модели RB951Ui-2HnD, но написанное в этой статье будет актуально для любой модели Mikrotik, поддерживающей PPP.

Протокол PPTP

Для начала немного теории. PPTP (Point To Point Tunnel Protocol) это протокол, который позволяет создать незашифрованный туннель через публичную сеть Интернет. Для шифрования данного туннеля вместе с PPTP обычно применяется протокол Microsoft Point-to-Point Encryption (MPPE). PPTP поддерживает различные методы аутентификации, которые включены в PPP, такие как: pap, chap, mschap2, mschap1. Для использования PPTP зарезервирован порт 1723 и протокол GRE для энкапсуляции фреймов.

Основные задачи, которые решает PPTP:

- Безопасное соединение роутеров через Интернет по защищенному туннелю

- Подключение удаленных пользователей для доступа к ресурсам локальной сети

- Соединение распределенных локальных сетей через Интернет

Настройка PPTP клиента

Для того, чтобы настроить PPTP клиент на роутерах Mikrotik при помощи приложения WinBox, нужно открыть раздел PPP → Interface → + и выбрать PPTP Client, как показано ниже:

Откроется окно добавления нового интерфейса. На вкладке General можно оставить всё по умолчанию.

Переходим на вкладку Dial Out и выполняем следующие настройки:

- Connect To — Сюда вписываем адрес или ddns сервера PPTP/ VPN (Например — OpenVPN).

- User — Логин для подключения к серверу PPTP/VPN

- Password — Пароль для подключения к серверу PPTP/VPN

На самом базовом уровне этих данных вполне достаточно.

Осталось только добавить несколько правил, которые разрешат использование PPTP.

Для этого открываем раздел IP> → Firewall → NAT и нажимаем +. Перед нами открывается страница добавления нового правила, заполняем её следующим образом:

Здесь Out Interface — интерфейс для PPTP клиента, который мы создавали ранее.

Пожалуйста, расскажите почему?

Нам жаль, что статья не была полезна для вас Пожалуйста, если не затруднит, укажите по какой причине? Мы будем очень благодарны за подробный ответ. Спасибо, что помогаете нам стать лучше!

Подпишитесь на нашу еженедельную рассылку, и мы будем присылать самые интересные публикации Просто оставьте свои данные в форме ниже.

VPN-туннели — распространенный вид связи типа «точка-точка» на основе стандартного интернет-соединения через роутеры MikroTik. Они представляют собой, по сути «канал внутри канала» — выделенную линию внутри основной.

Необходимость настройки туннельного VPN-соединения на MikroTik возникает в случаях, когда:

- Требуется предоставить доступ к корпоративной сетисотрудникам предприятия, которые работают из дома, или находясь в командировке, в том числе с мобильных устройств.

- Требуется предоставить доступ в интернет абонентам провайдера (в последнее время такая реализация доступа клиентов становится все более популярной).

- Необходимо соединить два удаленных подразделения предприятия защищенным каналом связи с минимальными затратами.

В отличие от обычной сети, где данные передаются открыто и в незашифрованном виде, VPN является защищенным каналом связи. Уровень защиты зависит от типа туннельного протокола, выбранного для соединения. Так, наименее защищенным считается протокол PPtP, даже его «верхний» алгоритм аутентификации mschap2 имеет ряд проблем безопасности и легко взламывается. Наиболее безопасным считается набор протоколов IPsec.

Несмотря на укоряющую картинку, иногда смысл в отключении шифрования и аутентификации все же есть. Многие модели MikroTik не поддерживают аппаратное шифрование, и обработка всех процессов, связанных с защитой соединения происходит на уровне CPU. Если безопасность соединения не является для вас критичным моментом, а производительность используемого роутера оставляет желать лучшего, то отключение шифрования можно использовать для разгрузки процессора.

Заключение

На этом все по базовой настройке firewall на mikrotik. Постарался показать максимально подробно базовый набор правил фаервола для обеспечения безопасности и защиты локальной сети и самого роутера.

Мой список правил не сильно отличается от дефолтного. Привел его последовательно по правилу, чтобы просто объяснить логику, как нужно рассуждать и действовать при добавлении правил. В качестве самостоятельной работы предлагаю добавить правило, разрешающее пинги из локальной сети в интернет. Если самостоятельно не получилось сделать, напишите в комментарии, я приведу рабочий пример.

Тема эта обширная, наверняка у кого-то есть замечания и свои советы по предложенной настройке. Тут нет универсальных правил на все случаи жизни. Firewall в микротике основан на линуксовых iptalbes, а это безграничное поле для маневра.

![Mikrotik: базовая настройка firewall [rtzra's hive]](http://tehnikaarenda.ru/wp-content/uploads/a/3/7/a37a0cbec82f05001d9f2a34367d0095.jpeg)

![Mikrotik: базовая настройка firewall [rtzra's hive]](http://tehnikaarenda.ru/wp-content/uploads/8/6/6/866f3c0805f1a61e2d93d4d757a72723.jpeg)